Afin d’éviter l’usage de pare-feux ou de machines virtuelles distincts dans les réseaux de succursales, Netgear a intégré à sa gamme de routeurs le firewall acquis lors du rachat d’Exium en juin dernier. Premier à être concerné, le modèle PR60x.

Les grandes entreprises ne sont pas les seules cibles des cybercriminels. Les PME sont aussi confrontées à des menaces sophistiquées, mais elles manquent souvent des ressources et de l’expertise nécessaires pour déployer une infrastructure de sécurité solide. C’est essentiellement pour répondre à cet enjeu que Netgear a racheté en juin dernier le fournisseur SASE Exium. La semaine dernière, l’entreprise a montré où elle en était de ses plans d’intégration et les domaines dans lesquels elle incorporait la sécurité SASE d’Exium pour aider les PME dans ce domaine. La première intégration concerne la série de routeurs Netgear PR60x. L’approche du fournisseur s’affranchit de la séparation classique entre la gestion du réseau et celle de la sécurité, qui oblige les petites et moyennes entreprises à jongler entre plusieurs fournisseurs et interfaces. « Ce que nous pouvons faire aujourd’hui, et qui était impossible auparavant, c’est tirer parti de la pile réseau de Netgear, notamment profiter du contrôle total sur la manière de configurer les VLAN, de segmenter le réseau, etc. », a déclaré Farooq Khan, fondateur d’Exium et vice-président de la sécurité logicielle chez Netgear. « Tout cela nous donne beaucoup plus de liberté, et rend la solution combinée beaucoup plus puissante. »

Une architecture à deux volets pour la sécurité cloud et edge

Exium assure la sécurité grâce à deux architectures parallèles qui répondent à différents scénarios de déploiement. Le volet SASE exécute l’ensemble de la brique de sécurité dans le cloud. Les agents sur Windows, Mac et les terminaux mobiles acheminent tout le trafic via des points d’inspection basés sur le cloud. L’architecture prend en charge le zero trust network access (ZTNA) alimenté par l’IA, la fonctionnalité de passerelle web sécurisée SWG (secure web gateway) et les capacités SD-WAN sans nécessiter de matériel sur site au-delà de la connectivité de base. De son côté, la passerelle de cybersécurité est un pare-feu complet qui peut fonctionner sur du matériel x86 standard, en tant que machine virtuelle ou dans des environnements de cloud public. Elle comporte les mêmes contrôles de sécurité que l’offre SASE, mais traite le trafic en bordure du réseau plutôt que dans le cloud.

Les entreprises déploient souvent les deux architectures simultanément, en utilisant le SASE pour les travailleurs distants et la gateway pour les succursales. L’intégration dans les routeurs PR60x se concentre sur la passerelle de cybersécurité. Netgear place le logiciel de pare-feu directement dans la plate-forme du routeur, ce qui évite le recours à des firewall ou à des machines virtuelles séparés dans les succursales.

Une gestion unifiée via Insight

L’avantage technique de l’intégration repose sur la plate-forme de gestion Insight de Netgear. Celle-ci gère déjà les fonctions réseau de toute la gamme de produits professionnels du fournisseur, notamment la configuration VLAN, la segmentation réseau, les politiques de qualité de service et les fonctions de contrôleur sans fil. L’ajout de contrôles de sécurité à la même interface donne aux administrateurs réseau la capacité de configurer des règles de pare-feu, des politiques zero trust et des paramètres de prévention des menaces parallèlement aux paramètres de routage et de commutation. Cette approche unifiée répond à un problème auquel sont couramment confrontées les PME. Ainsi, les outils de sécurité et de mise en réseau distincts créent souvent des incohérences de configuration. Une politique de segmentation VLAN configurée dans le commutateur peut ne pas correspondre aux définitions des zones de pare-feu. Les équipes de sécurité et les équipes réseau travaillant sur des interfaces différentes augmentent le risque de ces incohérences. Dans ce cadre, le recours à Insight garantit la synchronisation des configurations VLAN, des segments réseau et des zones de sécurité, car ils sont définis dans une interface unique. M. Khan a fait remarquer que la plateforme offrait des fonctionnalités qu’Exium ne pouvait pas proposer en tant que fournisseur indépendant. Le contrôle direct de la brique réseau sous-jacente permet une intégration plus étroite entre les fonctions de couche Layer 2/Layer 3 et les politiques de sécurité. Les entreprises peuvent définir des stratégies de micro-segmentation qui couvrent à la fois les fonctions de commutation et de pare-feu sans se soucier de l’interopérabilité des fournisseurs.

Un déploiement progressif à l’ensemble de la gamme de produits

L’intégration du PR60x représente la première phase d’une stratégie plus large. Netgear prévoit d’intégrer la sécurité Exium à l’ensemble de son portefeuille d’entreprise d’ici à 2027. La feuille de route comprend des points d’accès WiFi 6 et WiFi 7, des produits AV sur IP et des hotspots mobiles 5G. L’intégration des hotspots mobiles répond aux exigences de basculement SD-WAN. Les PME qui déploient le SD-WAN ont généralement besoin d’une sauvegarde cellulaire pour leurs connexions Internet principales. Généralement, l’ajout d’un basculement cellulaire nécessite du matériel tiers ou des intégrations complexes. Les hotspots 5G de Netgear offriront des capacités de basculement natives lorsqu’ils seront associés aux fonctionnalités SD-WAN d’Exium.

Cette acquisition a modifié les priorités de développement de produits d’Exium. L’entreprise indépendante cherchait essentiellement à développer des capacités étendues de détection et de réponse, notamment la recherche de menaces alimentée par l’IA et la réponse automatisée aux incidents. Ces travaux se poursuivent, mais l’objectif d’ingénierie immédiat concerne désormais l’intégration des produits et la garantie du fonctionnement transparent de la pile de sécurité sur toutes les équipements de Netgear. « Pour les PME, il n’existe aucune pile disponible dont le coût et la simplicité correspondent à leurs besoins. Et l’on peut dire sans se tromper que la sécurité et la mise en réseau sont deux choses distinctes », a rappelé M. Khan. « Nous les réunissons, en intégrant étroitement la mise en réseau et la sécurité et en les simplifiant pour les PME. »

Avec son serveur MCP, la start-up Alkira spécialisée en solutions de network as a service propose des capacités structurées et de haut niveau en matière d’accès et d’orchestration réseau. Il lance aussi le copilote NIA pour guider les administrateurs réseau dans leurs tâches quotidiennes.

La start-up Alkira, spécialisée dans le réseau en tant que service (Network-as-a-service, NaaS), a passé l’année dernière à se développer sur le marché des réseaux d’entreprise, augmentant son chiffre d’affaires d’environ 60 % et décrochant son plus gros client à ce jour, une entreprise du classement Fortune 10. Cette croissance a coïncidé avec une vague de projets de transformation des réseaux, motivés par l’évolution des modèles de trafic et de l’architecture des infrastructures. Il y a un an, l’entreprise lançait la fonctionnalité zero trust network access (ZTNA), qui a contribué à améliorer la sécurité. Aujourd’hui, Alkira se concentre sur un sujet qui mobilise l’attention de tous les fournisseurs IT pour 2025 : l’IA.

L’intérêt d’Alkira dans ce domaine porte sur trois domaines principaux : mise en réseau pour les charges de travail, opérations de mise en réseau et utilisation interne dans les fonctions de développement et de support. Aujourd’hui, l’entreprise lance un serveur MCP (Model Context Protocol) et Alkira NIA (Network Infrastructure Assistant). Le serveur MCP permet aux systèmes d’IA agentique d’interroger le control plane du fournisseur ainsi que d’autres systèmes back-end comme les plateformes de ticketing et les outils de surveillance. NIA fonctionne quant à lui comme un copilote conversationnel intégré directement dans la plateforme de l’éditeur pour les tâches de dépannage, de configuration et de surveillance. « L’objectif global est d’automatiser de plus en plus les processus et de simplifier la vie de nos opérateurs », explique Manan Shah, vice-président senior des produits chez Alkira.

MCP Server : unification des interfaces et automatisation

L’an dernier, la technologie MCP Server s’est progressivement imposée comme la norme de facto pour tous les types d’applications. Sur le plan fonctionnel, ce protocole consiste en une couche d’API JSON qui permet aux agents IA d’accéder à un service et, dans certains cas, de le contrôler. Alkira MCP Server introduit une couche au-dessus de l’infrastructure API existante de l’entreprise. Ce positionnement pourrait laisser penser que ce serveur MCP est un simple wrapper API, mais M. Shah a fait remarquer que le système fournissait des résultats sensiblement différents. « Ce n’est pas uniquement un wrapper API, car il ne s’agit pas seulement d’accéder aux mêmes API d’une manière différente, mais d’obtenir aussi plus d’informations, des informations plus digestes, des informations plus lisibles par l’homme dans le réseau, à partir du réseau », a souligné M. Shah.

La différence pratique s’étend à un certain nombre de domaines, notamment le format des réponses. Plutôt que de renvoyer du JSON brut qui nécessite une analyse et une interprétation, il peut fournir des résumés sous forme de tableaux. Un opérateur ou un agent IA peut demander un aperçu du déploiement et recevoir des données structurées indiquant le nombre de régions, les configurations de segments, les types de connecteurs, l’état opérationnel et les alertes actives. Ce prétraitement répond à l’utilisation principale : l’intégration avec des systèmes d’IA agentique qui doivent interroger simultanément plusieurs systèmes back-end. M. Shah fait remarquer qu’un agent IA peut communiquer avec plusieurs serveurs MCP pour prendre en charge un service global. Par exemple, l’agent d’IA pourrait communiquer avec Jira, ServiceNow et un service de surveillance pour obtenir des informations et prendre des mesures. Le serveur MCP hérite des contrôles d’accès basés sur les rôles et des frameworks de sécurité de la start-up. Les utilisateurs ne peuvent accéder qu’aux données qu’ils sont autorisés à consulter, ce qui permet de maintenir le modèle de gouvernance existant.

NIA copilot : le dépannage conversationnel au service des réseaux

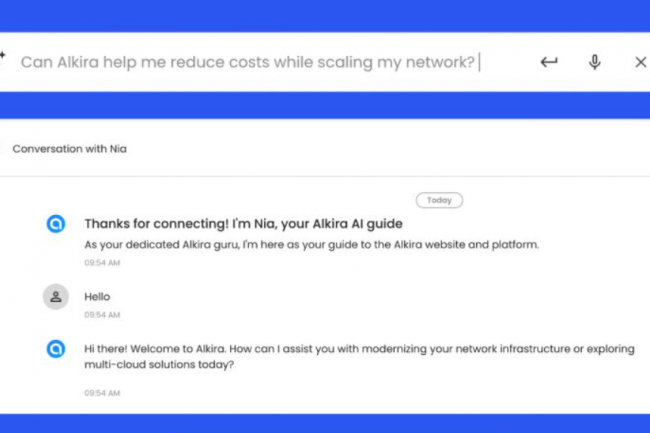

MCP Server est une plateforme d’intégration et d’automatisation destinée principalement aux agents, API, scripts ou autres systèmes, qui propose des capacités d’accès et d’orchestration structurées et de haut niveau. Pour les utilisateurs finaux, NIA étend l’utilité de l’IA aux opérations réseau quotidiennes. Grâce à une interface de type chat, cet outil accompagne les utilisateurs dans la configuration, le dépannage et la collecte de documentation. Il analyse et identifie non seulement les problèmes réseau, mais guide aussi les utilisateurs étape par étape dans le diagnostic et la résolution. Par exemple, si la connectivité entre deux adresses IP échoue, NIA trace le chemin, vérifie l’état du connecteur, recueille les journaux et recommande des mesures de dépannage spécifiques.

Consciente de l’importance du déterminisme et de la fiabilité dans les réseaux, la société accorde une importance élevée à l’explicabilité. Le système offre une grande transparence en détaillant son processus de diagnostic, ce qui permet aux utilisateurs de faire confiance aux recommandations générées par l’IA, mais aussi de les vérifier. « Nous ne fournissons pas seulement les réponses, nous expliquons aussi les étapes qui nous ont permis d’y parvenir », a expliqué M. Shah. De plus, NIA permettra aux utilisateurs d’Alkira de gérer plus facilement des flux complexes en moins d’étapes. M. Shah a fait remarquer que si les utilisateurs apprécient généralement l’interface utilisateur actuelle, c’est que celle-ci est adaptée à certains types de flux de travail. « NIA servira essentiellement de copilote pour réaliser tous les flux de travail dynamiques souhaités », a-t-il affirmé. « Imaginons qu’un utilisateur veuille effectuer cinq tâches dans cinq parties différentes de l’application. Le système pourra désormais le guider tout au long de ce processus. »