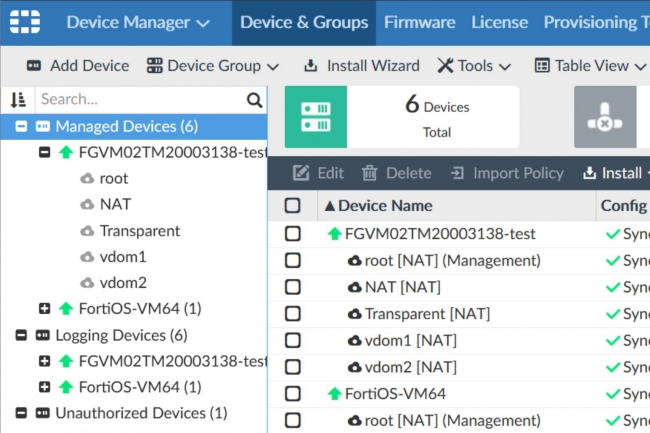

Fortinet a alerté sur une vulnérabilité critique dans sa plateforme de gestion d’instances FortiManager. Activement exploitée par des pirates bénéficiant d’un soutien de niveau étatique, elle permet d’extraire des données à partir de terminaux gérés par cet outil.

Des pirates informatiques exploitent activement une vulnérabilité critique dans FortiManager, un outil qui définit les politiques de réseau et de sécurité pour l’ensemble des produits Fortinet. Le fournisseur a prévenu ce mercredi les utilisateurs de cette faille répertoriée en tant que CVE-2024-47575 (aka FortiJump) au score CVSS de 9,8 sur 10. Celle-ci est décrite comme une vulnérabilité de type « authentification manquante pour une fonction critique dans le daemon fgfm…

Il vous reste 88% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

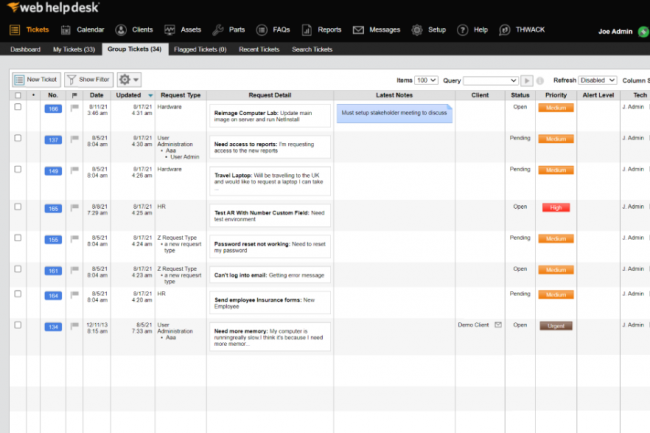

La solution d’ITSM pour centres de support Web Help Desk de Solarwinds est vulnérable a une faille critique découverte en aout dernier. Entrainant l’accès à distance à des informations sensibles codées en dur, la CVE-2024-28987 est désormais activement exploitée malgré les mises à jour et correctifs disponibles.

Fin août, l’éditeur Solarwinds avait colmaté une faille critique dans Web Help Desk, son outil ITSM pour centres de support. Alors qu’à l’époque aucune trace d’exploit n’avait été trouvée, la situation a depuis largement évolué et pas dans le bon sens. Selon une dernière alerte de l’agence américaine de cybersécurité et de sécurité des infrastructures (CISA), la faille répertoriée en tant que CVE-2024-28987 est même devenue l’un des vecteurs d’attaque les plus répandus et présente des risques importants pour les entreprises et les agences gouvernementales. Bien que la CISA se soit abstenue d’ajouter d’autres détails techniques sur l’exploitation observée, la faille a été ajoutée à son catalogue de vulnérabilités exploitées connues (KEV). Les demandes envoyées à Solarwinds concernant ces exploitations sont restées sans réponse jusqu’à la publication de cet article.

La CVE-2024-28987 est une faille permettant à des acteurs malveillants d’accéder à distance aux systèmes des victimes. L’entreprise avait publié un correctif pour le bogue dès sa découverte en août. « Le logiciel Solarwinds Web Help Desk est affecté par une vulnérabilité au niveau des identifiants codés en dur, ce qui permet à un utilisateur distant non authentifié d’accéder à des fonctionnalités internes et de modifier des données », a expliqué l’éditeur. L’origine du bug vient des développeurs qui avaient oublié de retirer certaines informations d’identification codées en dur dans Web Help Desk (WHD) ouvrant les instances vulnérables à un accès malveillant facile. WHD est une solution de gestion des services informatiques en ligne rationalisant les opérations de support. Elle est utilisée par des secteurs tels que les soins de santé, le gouvernement et les services financiers,… On comprend que l’existence d’une vulnérabilité peut compromettre des données sensibles dans ces industries critiques.

Une deuxième faille critique exploitée

L’exploitation de CVE-2024-28987 (score CVSS 9.1) est la deuxième faille critique de WHD exploitée dans la nature juste après la CVE-2024-28986 (score CVSS 9.8). Solarwinds a constaté que le correctif pour CVE-2024-28986 ne fonctionnait pas comme prévu dans quelques cas où SAML Single Sign-On (SSO) était utilisé et a ajouté après coup une résolution dans son correctif 12.8.3 Hotfix 2. Sans plus de détails sur le moment et la technique de l’exploitation, il est difficile de dire si les instances de Solarwinds WHD corrigées sont effectivement à l’abri de tout risque d’exploitation.

L’éditeur américain a connu des années difficiles depuis la fameuse attaque par chaîne d’approvisionnement dont il a été victime en décembre 2020 en raison d’une mise à jour défectueuse qui a entraîné le piratage de plusieurs milliers de clients. Depuis le groupe a mis les bouchées double pour rebondir, notamment en Europe, mais doit faire face à un contentieux avec la SEC dont il rejette toutes les accusations.

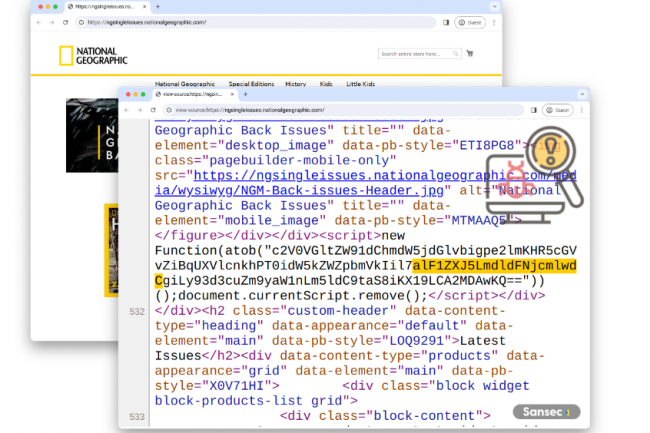

Malgré les efforts d’Adobe, des exploits actifs de la vulnérabilité CosmicSting par des cybergangs affectent les clients de sa solution Commerce on cloud et on-premise. Les utilisateurs de Magento Open Source ne sont pas épargnés.

Des groupes de cybercriminels ont exploité la faille CosmicSting dans Commerce d’Adobe (ex Mangento) pour voler les informations de paiement des clients. Les versions cloud et on-premise sont concernées aussi bien que la version communautaire Magento Open Source. Selon un rapport réalisé par Sansec, les malfaiteurs ont utilisé la faille CVE-2024-34102 – connue depuis juin dernier – couplée à une autre (CVE-2024-2961) permettant à des attaquants d’exécuter du code directement dans des serveurs et l’utiliser pour installer des portes dérobées. Au moins 5 % de tous les sites web sous Commerce depuis cet été ont été touchés et plusieurs milliers de marques utilisant cette solution de commerce électronique, y compris des plus connues en sont victimes. « Sept groupes distincts se servent des attaques CosmicSting pour implanter des codes malveillants dans les boutiques des victimes », a déclaré Sansec dans un billet de blog. Parmi elles, on compte Ray Ban, National Geographic, Cisco, Whirlpool et Segway. La semaine dernière, Adobe a conseillé aux utilisateurs d’appliquer immédiatement un correctif pour la vulnérabilité, car la faille est activement exploitée. En juin, l’éditeur a publié une mise à jour comprenant le correctif ainsi qu’un patch isolé pour les clients afin de combler la faille de sécurité critique.

Magento est une plateforme de commerce électronique open source, lancée en 2008, conçue pour aider les entreprises à créer et à personnaliser des boutiques en ligne dotées de plusieurs fonctionnalités, notamment la gestion des produits, les passerelles de paiement et les options d’expédition. Cet outil a été repris pour alimenter une offre entièrement gérée et hébergée dans le cloud au sein d’Adobe Experience Cloud, à la suite de l’acquisition de Magento par Adobe en 2008. Une version de cette offre a ensuite été intégrée dans une licence payante par Adobe pour une nouvelle offre plus large appelée Commerce. Magento est un outil de commerce électronique gratuit pour les petites entreprises, tandis que Commerce est soumis à un droit de licence qui correspond à un pourcentage du chiffre d’affaires annuel de l’entreprise. En 2024, l’ensemble des boutiques en ligne prend en charge plus de 230 000 sites web actifs dans le monde. Au début du mois de juin, l’équipe Sansec Forensics avait déjà averti que plus de 75 % de ces boutiques en ligne étaient vulnérables aux attaques de CosmicSting.

Les attaques CosmicSting mettent à risque

Dans un blog expliquant les détails des attaques CosmicSting, Sansec a déclaré que ces boutiques sont piratés à un rythme de 3 à 5 par heure, et que les commerçants doivent corriger cette faille immédiatement. Le bogue, dont la gravité est évaluée à 9,8 sur 10 par le CVSS, peut être utilisé pour lire n’importe quel fichier, y compris des mots de passe et d’autres secrets. « La stratégie d’attaque typique consiste à voler votre clé de chiffrement secrète dans app/etc/env.php et à l’utiliser pour modifier les blocs de votre CMS via l’API Magento », a déclaré Sansec. « Ensuite, les attaquants injectent du Javascript malveillant pour voler les données de vos clients. Combiné à un autre bogue (CVE-2024-2961), les attaquants peuvent également exécuter du code directement sur les serveurs des clients et l’utiliser pour installer des portes dérobées, a ajouté la société de cybersécurité.

Les versions de Commerce et Magento Open Source vulnérables à l’attaque CosmicSting sont les suivantes : 2.4.7-p1 et antérieures, 2.4.6-p6 et antérieures, 2.4.5-p8 et antérieures, et 2.4.4-p9 et antérieures Il est conseillé aux entreprises d’appliquer dès que possible les correctifs.

L’exploit de vulnérabilité par injection SQL dans la solution Endpoint Manager d’Ivanti débouchant sur de l’exécution de code à distance a été confirmée. Un caillou de plus dans la chaussure du fournisseur qui avait pourtant déjà corrigée en mai dernier cette faille.

Le fournisseur de solutions de gestion IT Ivanti est dans une mauvaise passe. L’agence américaine de cybersécurité et de sécurité des infrastructures (Cisa) a mis en garde les entreprises contre l’exploitation active d’une vulnérabilité critique d’Endpoint Manager (EPM) permettant l’exécution de code à distance (RCE) que l’éditeur avait pourtant corrigé en mai 2024. Un scénario identique à celui d’un autre trou de sécurité affectant Cloud Service Appliance en septembre. Identifiée sous le nom de CVE-2024-29824, la faille est une vulnérabilité d’injection SQL dans le serveur central de l’EPM Ivanti donnant l’opportunité à un attaquant non authentifié au sein du même réseau d’exécuter un code arbitraire à distance. L’avertissement de la Cisa fait suite à une mise à jour du 1er octobre de l’avis de sécurité publié par Ivanti en mai, qui ajoute désormais : « Ivanti a confirmé l’exploitation de la CVE-2024-29824 dans la nature. Au moment de cette mise à jour, nous avons connaissance d’un nombre limité de clients qui ont été exploités ». La Cisa a ajouté cette vulnérabilité à son catalogue de vulnérabilités connues et exploitées (KEV).

Les versions 2022 et antérieures de l’EPM d’Ivanti, disponibles pour les clients sous le nom de mise à jour de service 5 (SU5), ont été entachées d’une série de bogues RCE critiques, y compris la CVE-2024-29824, tous recevant une note de gravité de CVSS 9,6 sur 10. La solution, qui permet aux entreprises de gérer, de sécuriser et d’automatiser la maintenance de leurs terminaux, y compris les ordinateurs de bureau, les PC portables, les serveurs et les appareils mobiles, au sein d’un environnement informatique, aurait été affectée par une faille permettant l’exécution d’une série de requêtes SQL malveillantes sur les bases de données sous-jacentes. Les cinq autres vulnérabilités critiques d’injection SQL ont été étiquetées CVE-2024-29822, CVE-2024-29823, CVE-2024-29825, CVE-2024-29826 et CVE-2024-29827. Bien que l’éditeur n’ait pas divulgué les détails techniques de l’exploitation observée, Horizon3ai, une entreprise de cybersécurité spécialisée en pentesting, a publié un exploit de PoC sur Github. Ivanti n’a pas répondu aux demandes de détails sur cet exploit.

L’atténuation limitée à l’application de correctifs

Il est conseillé aux clients qui utilisent les versions concernées d’appliquer des correctifs à leur solution Ivanti et, dans les cas où il n’est pas possible d’appliquer des correctifs, il est recommandé de cesser immédiatement l’utilisation de la solution. Il n’y a aucune preuve d’exploitation dans les attaques de ransomware, a indiqué la Cisa dans son entrée KEV. Cet éditeur a subi un grand nombre de trous de sécurité en 2024, ce qui l’a contraint à revoir la sécurité de ses produits.

Dans une lettre adressée à ses clients et partenaires en avril dernier, le CEO de l’éditeur Jeff Abbott avait assuré qu’une refonte était d’ailleurs prévue pour renforcer les contrôles. « Les événements de ces derniers mois ont été humiliants, et je tiens à vous faire part directement des mesures que nous prenons pour en sortir plus forts, et pour que nos clients soient plus en sécurité. Nous nous sommes mis au défi d’examiner d’un œil critique chaque phase de nos processus et chaque produit, afin de garantir le plus haut niveau de protection à nos clients. » Reste à savoir maintenant quand les promesses vont se transformer en acte.

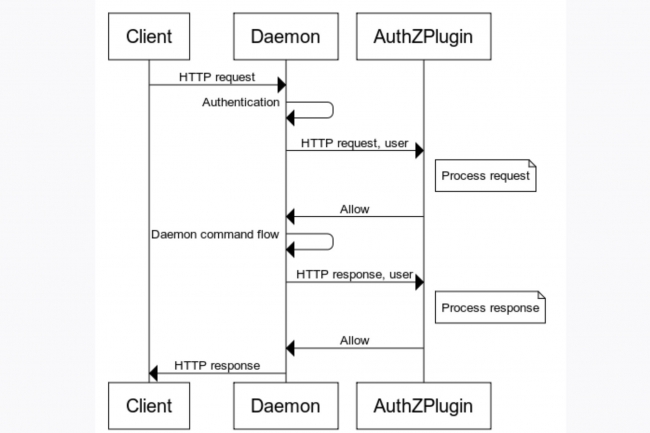

Déjà corrigée en 2019, une vulnérabilité débouchant sur un contournement des plugins d’authentification dans Docker Engine fait de nouveau parler d’elle. Cette régression de faille affecte les versions Docker Engine v19.03 et ultérieures qui s’appuient dessus.

La plateforme de conteneurisation open source Docker a exhorté les utilisateurs à corriger une vulnérabilité critique affectant certaines versions de Docker Engine qui permet une escalade des privilèges à l’aide de requêtes API spécialement élaborées. Répertoriée en tant que CVE-2024-41110, celle-ci a été découverte pour la première fois en 2018 et s’est vu attribuer un score CVSS de 10/10. Bien que la faille ait été corrigée par Docker peu de temps après, les versions ultérieures n’ont cependant pas reçu le correctif, selon un avis de sécurité du fournisseur. « En 2018, un problème de sécurité a été découvert où un attaquant pouvait contourner les plugins d’autorisation (AuthZ) », a indiqué Gabriela Georgia de Docker dans un billet de blog. « Bien que ce problème ait été corrigé dans Docker Engine v18.09.1 en janvier 2019, le correctif n’a pas été reporté sur les versions ultérieures, ce qui a entraîné une régression. » Toute personne dépendant des plugins AuthZ pour traiter les demandes d’accès et les réponses est potentiellement impactée, a ajouté Docker dans son bulletin de sécurité.

Selon le modèle d’autorisation par défaut de Docker, les utilisateurs ayant accès au daemon Docker peuvent exécuter n’importe quelle commande, a expliqué Gabriela Georgia. AuthZ peut ainsi être utilisé pour exercer un contrôle d’accès granulaire basé sur l’authentification et le contexte de la commande. Dans certaines circonstances, AuthZ peut être manipulé pour approuver des requêtes non autorisées en utilisant des requêtes API spécialement conçues. « Un attaquant pourrait exploiter un contournement en utilisant une requête API avec Content-Length fixé à 0, ce qui amènerait le daemon Docker à la transmettre au plugin AuthZ, qui pourrait approuver la requête de manière incorrecte », a déclaré Docker dans son bulletin de sécurité. Le plugin AuthZ aurait pu refuser la demande si le corps de la requête lui avait été transmis ce qui n’était pas le cas, a ajouté la société.

Un faible niveau d’exploit selon Docker

La vulnérabilité a été initialement corrigée dans une mise à jour de janvier 2019, dans Docker Engine v18.09.1. Cependant, les déploiements ultérieurs, y compris la v19.03 et les plus récentes, n’ont pas inclus le correctif, ce qui a entraîné une régression. « Cela a été identifié en avril 2024 et des correctifs ont été publiés pour les versions concernées le 23 juillet 2024 », a ajouté la société. « Le problème a été classé CVE-2024-41110. Bien que les systèmes soient restés vulnérables longtemps après l’application du correctif initial, Docker a assuré que l’exploitabilité du bogue restait faible. « La probabilité d’exploitation est faible », a ajouté Gabriela Georgia. Docker a néanmoins conseillé aux utilisateurs d’appliquer les correctifs disponibles dès maintenant, notamment parce que le problème a obtenu un score « faible » dans les évaluations de base CVSS pour la « complexité de l’attaque » et les « privilèges requis ». Les mesures correctives pour les versions affectées comprennent la mise à jour vers la version la plus récente et (si la mise à jour n’est pas possible) éviter l’utilisation des plugins AuthZ et restreindre l’accès à l’API Docker à des parties de confiance uniquement.

A noter que les utilisateurs de Docker Engine v19.03.x et des versions ultérieures qui ne s’appuient pas sur les plugins d’autorisation pour prendre des décisions de contrôle d’accès ainsi que les utilisateurs de toutes les versions de Mirantis Container Runtime ne sont pas touchés par ce trou de sécurité. Ceux des produits commerciaux et de l’infrastructure interne de Docker qui ne s’appuient pas sur les plugins AuthZ également.

Une vulnérabilité a été découverte dans plusieurs produits Check Point dont le service Security Gateway utilisé dans ses passerelles de sécurité et VPN. Des correctifs ont été poussés pour contrer des risques en termes de violation de confidentialité des données.

Le fournisseur de cybersécurité Check Point a conseillé à ses clients utilisant ses VPN de corriger immédiatement le service Security Gateway afin d’empêcher les acteurs de la menace d’obtenir un accès initial aux réseaux d’entreprise par le biais de configurations VPN vulnérables. Le fournisseur a publié un avis pour aider à corriger la vulnérabilité. “Le groupe de travail de Check Point continue d’enquêter sur les tentatives d’accès non autorisé aux produits VPN utilisés par nos clients”, a déclaré l’entreprise dans une mise à jour de sécurité. “Le 28 mai 2024, nous avons découvert une vulnérabilité dans les Security Gateways avec Remote Access VPN ou Mobile Access blade activé.” Selon le fournisseur israélien, les tentatives d’exploitation remontent cependant au 30 avril dernier. Check Point a publié un correctif pour empêcher les tentatives d’exploitation de cette vulnérabilité. Outre Security Gateway, sont aussi concernés par ce risque d’exploit CloudGuard Network Security (versions R81.20, R81.10, R81 et R80.40), Quantum Maestro et Quantum Scalable Chassis (versions R81.20, R81.10, R80.40, R80.30SP et R80.20SP) ainsi que Quantum Spark Gateways (versions R81.10.x, R80.20.x et R77.20.x). Le CERT-FR a également publié un bulletin d’alerte à ce sujet.

La vulnérabilité, répertoriée sous le code CVE-2024-24919, n’affecte apparemment que les passerelles de sécurité configurées avec une protection par mot de passe, que Check Point recommande de ne pas utiliser. « Les tentatives que nous avons vues jusqu’à présent se concentrent sur des scénarios d’accès à distance avec d’anciens comptes locaux avec une authentification par mot de passe non recommandée », a déclaré Check Point. « L’authentification par mot de passe uniquement ne peut pas garantir les plus hauts niveaux de sécurité, et nous recommandons fortement de ne pas se fier à cette méthode pour se connecter à l’infrastructure du réseau. » Pour enquêter sur les tentatives ou cas d’exploit, le fournisseur a constitué des équipes spéciales de professionnels de la réponse aux incidents, des services techniques et des produits. « En se basant sur les notifications de ces clients et sur l’analyse de Check Point, les équipes ont trouvé dans les 24 heures quelques clients potentiels qui ont fait l’objet de tentatives similaires », a ajouté Check Point. Les environnements concernés sont CloudGuard Network, Quantum Maestro, Quantum Scalable Chassis, Quantum Security Gateways et Quantum Spark Appliances.

Correctifs pour la passerelle de sécurité

Pour corriger la configuration vulnérable sur les services de passerelle de sécurité concernés, la société a publié une mise à jour corrective. Celle-ci est accessible sur le portail Security Gateway dans la rubrique des mises à jour logicielles disponibles. « Dans les heures qui ont suivi ce développement, Check Point a publié une solution facile à mettre en œuvre qui empêche les tentatives d’exploitation de cette vulnérabilité », a déclaré la société dans le communiqué. Le correctif est également disponible séparément en téléchargement dans le cadre de l’avis de sécurité. Check Point a demandé à ses clients d’appliquer immédiatement le correctif afin d’empêcher les tentatives d’accès à distance non autorisé. Outre l’application du patch, l’entreprise a recommandé de modifier le mot de passe du compte de la Security Gateway dans Active Directory et d’empêcher les comptes locaux de se connecter au VPN avec une authentification par mot de passe. La firme a également recommandé aux entreprises d’évaluer leur utilisation des comptes locaux et de désactiver ceux qui ne sont pas nécessaires. Si les comptes locaux sont nécessaires, le fournisseur suggère de renforcer leur sécurité en mettant en œuvre une couche d’authentification supplémentaire, telle que des certificats, en plus des mots de passe.

L’exploit de la vulnérabilité Citrix Bleed fin 2023 avait marqué la planète IT et sécurité. Une menace similaire a été identifiée et circonscrite par l’éditeur de façon pour le moins discrète affectant ses solutions NetScaler Web Application Delivery Control (ADC) et Gateway.

Fin 2023, le monde IT et sécurité retenait son souffle avec l’exploit de la faille Citrix Bleed. Capable de contourner les exigences en matière de mot de passe et de MFA pour détourner avec succès des sessions d’utilisateurs légitimes sur les passerelles Citrix NetScaler Web Application Delivery Control (ADC) et Gateway, cette vulnérabilité avait été exploitée avec succès par le cybergang Lockbit 3.0. Malheureusement ce fantôme du passé semble ressurgir. Car bis repetita le fournisseur a ainsi comblé une nouvelle faille critique affectant encore une fois sa gamme d’appliances NetScaler. ADC et Gateway Avec à la clé la capacité pour des attaquants de voler des informations sensibles dans la mémoire des terminaux…

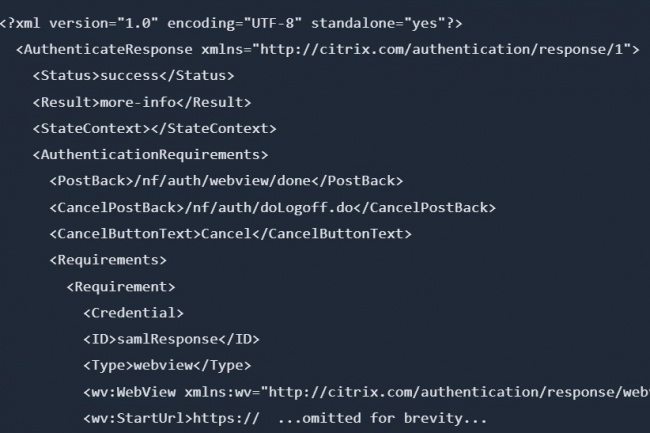

Selon un rapport de Bishop Fox, cette menace a été corrigée discrètement par l’éditeur dans ses produits NetScaler v13.1-50.23. “La vulnérabilité offrait à un attaquant d’obtenir à distance des informations sensibles à partir d’une appliance NetScaler configurée comme une passerelle ou un serveur virtuel AAA via une interface Web très couramment connectée, et sans nécessiter d’authentification”, a expliqué Bishop Fox. Les composants NetScaler concernés sont utilisés pour l’authentification, l’autorisation et l’audit (AAA), ainsi que pour l’accès à distance. La dernière version de cette solution est la 14.1-21.15, publiée le 23 avril 2024.

Une similitude avec Citrix Bleed

Les produits NetScaler utilisant les versions affectées étaient vulnérables à une lecture de mémoire hors limites non authentifiée ouvrant la voie à de la captation d’informations sensibles. Bien qu’elle ne soit pas aussi critique, ce trou de sécurité est similaire à celui de Citrix Bleed (CVE-2023-4966), la zero day de l’année dernière qui affectait les mêmes terminaux et avait fait l’objet d’une exploitation massive.

Citrix Bleed a un score CVSS de 9,4/10, ce qui en fait une vulnérabilité de divulgation d’informations critique et de haute sévérité. Tout comme cette faille, l’exploitation de Citrix Bleed n’était possible que dans les cas où les dispositifs NetScaler ADC et Gateway étaient configurés en tant que Gateway (serveur virtuel VPN, ICA Proxy, CVPN, RDP Proxy) ou serveur virtuel AAA. L’incapacité de ce bogue à exposer des données très sensibles le distingue de la CVE-2023-4966. “Ce bogue est presque identique à la vulnérabilité Citrix Bleed (CVE-2023-4966), sauf qu’il est moins susceptible de renvoyer des informations très sensibles à un attaquant”, indique le blog.

Une mise à jour à appliquer dès que possible

Bien que la vulnérabilité n’ait pas reçu d’ID CVE, probablement parce que Citrix n’a fait aucune divulgation publique à ce sujet jusqu’à présent, il a été observé qu’elle était corrigée dans la version 13.1-51.15 de NetScaler. Il est possible que l’entreprise ait silencieusement résolu le problème sans le divulguer. Bishop Fox a exhorté les utilisateurs à mettre à jour la version 13.1-51.15 ou une version plus récente afin de remédier à cette vulnérabilité. “La vulnérabilité propose à un attaquant de récupérer des données potentiellement sensibles de la mémoire”, a ajouté Bishop Fox. “Bien que dans la plupart des cas aucune valeur ne soit renvoyée, nous avons observé des cas où les corps des requêtes POST sont divulgués. Celles-ci peuvent contenir des informations d’identification ou des cookies”. A ce stade on ne sait pas si Citrix a divulgué cette vulnérabilité en privé à ses clients ou si la société a reconnu le problème soulevé par Bishop Fox comme telle.

L’équipe de chercheurs en sécurité de Mandiant a observé des campagnes malveillantes par social engineering mené par des pirates affiliés à l’Iran. En se faisant passer notamment pour des journalistes ces derniers récupèrent des identifiants et des mots de passe de services cloud de leurs victimes.

Selon une étude menée par Mandiant (Google) un groupe affilié à l’Iran connu pour ses activités de cyberespionnage, utilise des tactiques d’ingénierie sociale améliorées. Les cybercriminels se font notamment passer pour des journalistes ou organisateurs d’événements afin d’accéder aux environnements cloud de leurs victimes. Identifié sous le nom d’APT42, avec des liens présumés avec l’organisation de renseignement du Corps des gardiens de la révolution islamique (IRGC-IO), le cybergang cible des ONG occidentales et moyen-orientales, des médias, des universités, des services juridiques ou encore des activistes.

“Le ciblage et les missions d’APT42 sont cohérents avec son affiliation à l’IRGC-IO, qui fait partie de l’appareil de renseignement iranien et qui est responsable de la surveillance et de la prévention des menaces étrangères contre la République islamique et des troubles intérieurs”, a fait savoir Mandiant dans un billet de blog. Le groupe de cybercriminels APT42 est connu sous d’autres appellations selon les éditeurs et chercheurs en sécurité qui suivent sa trace : CALANQUE (Google Threat Analysis Group), Charming Kitten (ClearSky et CertFA), Mint Sandstorm/Phosphorus (Microsoft), TA453 (Proofpoint), Yellow Garuda (PwC), ITG18 (IBM X-Force)…

Les opérations d’APT 42 ne datent pas d’hier, le centre de réponse à incidents iranien en farsi (CertFA) analysant ses activités depuis 2018, mais elles sont montées d’un cran depuis ces derniers mois. Outre les campagnes malveillantes ciblant des cloud, APT42 est ainsi également associé à des activités basées sur des malware notamment l’exploitation de deux portes dérobées personnalisées, NICECURL et TAMECAT.

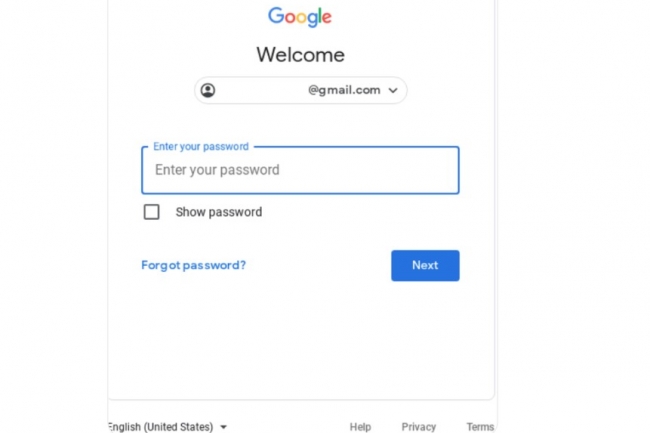

Les identifiants Microsoft, Google et Yahoo en ligne de mire

Mandiant a indiqué avoir identifié différents groupes d’infrastructures utilisés par APT42 pour collecter des informations d’identification auprès de cibles des secteurs politique et gouvernemental, des médias et des journalistes, ainsi que des ONG et des opposants. Ces actions de collecte d’informations d’identification commencent par de l’ingénierie sociale afin d’obtenir un accès initial aux réseaux des victimes, “ce qui implique souvent une correspondance de confiance permanente avec la victime”, selon l’étude. Ce n’est qu’ensuite que les informations d’identification souhaitées sont acquises et que l’authentification multi-facteurs (MFA) est contournée soit via un site web cloné pour capturer le jeton MFA ou en envoyant des notifications push MFA à la victime.

Ces campagnes ont été menées en trois étapes successives, a ajouté Mandiant. Tout d’abord, la victime est incitée à cliquer sur des liens dont le contenu est lié à l’Iran et à d’autres sujets relatifs aux affaires étrangères. Une fois activé, les liens renvoient les victimes vers de faux sites web se faisant passer pour des services, des organes d’information et des ONG légitimes. Enfin, les victimes sont redirigées vers de fausses pages de connexion Microsoft, Google ou Yahoo, où la collecte de données est effectuée. “APT42 a renforcé la crédibilité de son action en utilisant du matériel leurre invitant les cibles à des événements et des conférences officielles et pertinents”, ajoute le blog. “Dans un cas, le leurre était hébergé dans un dossier SharePoint contrôlé par l’attaquant, accessible uniquement après que la victime ait saisi ses informations d’identification. Mandiant n’a pas identifié d’éléments compromis dans les fichiers, ce qui suggère qu’ils ont été utilisés uniquement pour gagner la confiance de la victime”. Pour éviter d’être détecté, le groupe a déployé de multiples techniques d’évasion notamment en s’appuyant sur des outils intégrés et accessibles au public de l’environnement Microsoft 365 et en utilisant une infrastructure anonyme et en se faisant passer pour l’entreprise de la victime tout en exfiltrant des fichiers vers OneDrive.

Des campagnes de spear phishing pour relayer des malwares

Outre les campagnes de collectes d’informations d’identification, le cybergang a été observé en train de déployer deux backdoors personnalisées. TAMECAT, une porte dérobée capable d’exécuter des commandes PowerShell ou C#, a été identifiée par Mandiant en mars 2024 et diffusée par hameçonnage au moyen de macro piégés dans des documents. “Mandiant a précédemment observé l’utilisation de TAMECAT dans le cadre d’une campagne de spear phishing à grande échelle d’APT42 ciblant des personnes ou des entités employées ou affiliées à des ONG, des gouvernements ou des organisations intergouvernementales dans le monde entier”, ajoute l’équipe de chercheurs.

En janvier 2024, ces derniers sont tombés sur un fichier Sothink logo maker (LMK) téléchargeant NICECURL, une porte dérobée écrite en VBScript qui peut télécharger des modules supplémentaires à exécuter, y compris l’exploration de données et l’exécution de commandes arbitraires. Le fichier LMK était accompagné d’un leurre PDF qui se faisait passer pour un formulaire de retour d’entretien de la Harvard T.H. Chan School of Public Health. “Ces deux portes dérobées ont été livrées avec un contenu leurre et fournissent aux opérateurs d’APT42 un accès initial aux cibles”, a ajouté Mandiant. “Elles fournissent une interface d’exécution de code flexible qui peut être utilisée comme point de départ pour déployer d’autres logiciels malveillants ou pour exécuter manuellement des commandes sur un système.” Le blog a ajouté une liste d’indicateurs de compromission (IoC), comprenant les noms des organes de presse et des instituts de recherche, des services officielles, des services de connexion génériques, des services de raccourcissement d’URL, des daemons de messagerie et des services de partage de fichiers utilisés par l’acteur malveillant.