Selon un éditeur de sécurité, plusieurs imprimantes Brother comprennent une vulnérabilité critique codée en dur en usine. Elle peut être combinée à une autre faille pour exécuter du code à distance.

Les imprimantes sont parfois utilisées par les cybercriminels pour diffuser des malwares, mais il arrive aussi que ces périphériques comprennent des failles. Rapid7 vient d’en découvrir une au sein de plusieurs centaines de modèles de Brother. Il s’agit d’une vulnérabilité de contournement du mot de passe administrateur. Elle existe depuis la fabrication des imprimantes et ne peut pas être corrigée par un firmware. Au total, 689 modèles d’appareils différents sont concernés.

Un contournement d’authentification

Rapid7 a découvert huit vulnérabilités, mais la CVE-2024-51978 est la plus critique avec un CVSS de 9,8 sur 10. « La procédure de génération de mot de passe utilisée par les appareils Brother transforme un numéro de série en mot de passe par défaut », précise l’éditeur sur son blog. D’autres bogues qualifiés de sérieux ont été découverts, notamment des fuites d’informations, des falsifications de requêtes côté serveur, des failles provoquant des plantages et la divulgation d’informations d’identification.

Parmi elles, il y a la faille de divulgation d’informations, référencée CVE-2024-51977 et qualifiée de gravité moyenne. Elle pourrait aussi donner la capacité à un attaquant de divulguer le numéro de série unique requis via les services HTTP, HTTPS et IPP de la cible. Mais il est également possible de récupérer le numéro de série par une requête plus honnête utilisant SNMP (simple network management protocol) ou PJL (Printer Job Language). Une fois l’accès administrateur obtenu, il peut être utilisé pour exploiter une vulnérabilité très critique de débordement de mémoire tampon CVE-2024-51979 basée sur la pile (CVSS 7.2) accessible via les mêmes interfaces (canaux de communication ou ports) que la première.

Un angle mort de la sécurité

En combinant ces failles, des attaquants pourraient effectivement exécuter du code à distance non authentifié en envoyant une entrée malveillante spécialement conçue à travers le débordement de mémoire. À propos de cette découverte, John Bambanek, de Bambanek Consulting, a fait remarquer que les imprimantes restaient un point aveugle classique de la sécurité informatique. « Les imprimantes sont souvent des appareils informatiques que l’on branche et que l’on oublie, et il est facile de négliger les mises à jour et les correctifs de sécurité », a-t-il déclaré.

« Cependant, elles sont dotées de systèmes d’exploitation et peuvent être utilisées pour faciliter les mouvements latéraux et la persistance des attaquants qui souhaitent rester discrètement dans un environnement cible ». Rapid7 note qu’en enchaînant ces deux vulnérabilités, les attaquants peuvent exercer un contrôle total sans avoir besoin d’informations d’identification ou d’un accès physique. Si Brother a remédié à la vulnérabilité CVE-2024-51979 par des mises à jour du firmware, la correction de la vulnérabilité CVE-2024-51978 nécessite de remplacer l’imprimante par un modèle ne présentant pas ce défaut de fabrication. « Brother a indiqué qu’il était impossible de corriger totalement cette vulnérabilité en mettant à jour le un firmware et que la seule solution était de modifier le processus de fabrication de tous les modèles concernés », a précisé Rapid7. Brother n’a pas répondu à une demande de commentaire de CSO.

Des fuites de données aux pannes complètes de l’appareil

L’éditeur de sécurité a identifié sept autres vulnérabilités dans les appareils Brother, dont la gravité varie de légèrement inquiétante à potentiellement perturbatrice. Parmi les plus graves, Rapid7 signale deux bogues de déni de service (DOS) référencés CVE-2024-51982 et CVE-2024-51983, avec des scores CVSS de 7,5 chacun, qui peuvent faire planter les appareils via des entrées PJL ou HTTP malformées. Deux autres vulnérabilités, référencées CVE-2024-51980 et CVE-2024-51981, permettent de falsifier des requêtes côté serveur (SSRF), avec la possibilité pour les imprimantes d’envoyer des requêtes élaborées dans des réseaux internes avec lesquels elles ne devraient pas communiquer.

Dans les environnements d’entreprise, des attaquants pourraient exploiter ces failles pour sonder les services internes, contourner les contrôles d’accès ou pénétrer plus profondément dans le réseau. Enfin, la faille CVE-2024-51984 expose les informations d’identification en clair pour des services tels que LDAP ou FTP à des utilisateurs authentifiés, ce qui constitue une entrée potentielle pour une compromission plus large. Outre les 689 modèles d’imprimantes, de scanners et d’étiqueteuses Brother, certaines vulnérabilités affectent 46 modèles Fujifilm, 5 modèles Ricoh, 2 modèles Toshiba Tec et 6 modèles Konica Minolta. « À l’exception de la faille de Brother concernant le contournement de l’administration, toutes les vulnérabilités ont été corrigées par des mises à jour du firmware », a ajouté Rapid7.

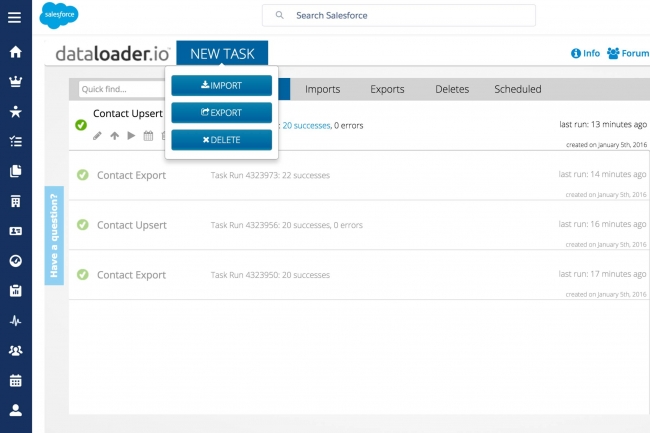

Des pirates sont parvenus à tromper des employés en simulant de faux appels émanant du support informatique et à les convaincre de se connecter sur une version usurpée de la solution Data Loader de Salesforce à des fins d’exfiltration de données.

Dans une campagne active à visée financière, un acteur malveillant a utilisé l’hameçonnage vocal ou vishing, pour compromettre les données organisationnelles des clients de Salesforce et procéder à une extorsion ultérieure. Repéré sous le nom de UNC6040 par Google Threat Intelligence Group (GTIG), ce groupe d’acteurs malveillants cible les employés des filiales anglophones de sociétés multinationales pour les inciter à accorder des accès sensibles ou à partager des…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

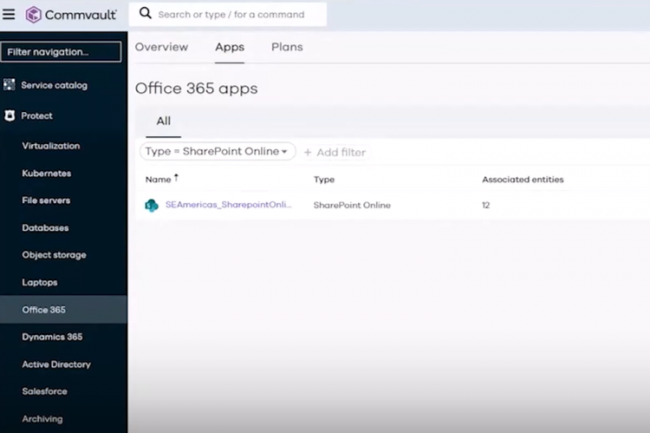

L’agence de cybersécurité américaine s’inquiète de la capacité des pirates à tirer parti d’une vulnérabilité sévère affectant Commvault pour voler des secrets d’environnements applicatifs SaaS dont Microsoft 365. La CISA enjoint les entreprises à appliquer les correctifs disponibles.

Régulièrement, la CISA lance des avertissement sur des failles exploitées. Selon un avis de l’agence de cybersécurité américaine, des acteurs malveillants pourraient avoir accédé à des secrets de clients à partir de la solution de sauvegarde Metallic Microsoft 365 de Commvault hébergée dans Azure. L’accès non autorisé à ces secrets a été réalisé grâce à un exploit zero day. En février, Microsoft a averti Commvault de l’existence d’une grave faille non spécifiée (répertoriée en tant que CVE-2025-3928) affectant sa solution Web Server. Par ailleurs, un acteur bénéficiant d’un soutien étatique l’exploitait activement pour accéder aux environnements Azure. Thomas Richards, directeur de la pratique de sécurité des infrastructures chez Black Duck, a déclaré que les flux SaaS sont intrinsèquement vulnérables. « Si les solutions SaaS déchargent les entreprises des tâches administratives liées à l’hébergement et à l’infrastructure, le revers de la médaille est que les sociétés n’ont aucun moyen de sécuriser ou de contrôler ces environnements », a-t-il déclaré. « Lorsque Commvault a été compromis, les victimes n’étaient même pas conscientes de l’existence d’une faille. »

Une CVE-2023-3928 sévère

Dans son avis, la CISA indique qu’elle soupçonne l’exploitation de CVE-2025-3928 de faire partie d’une campagne plus large visant les applications SaaS avec des paramètres par défaut et des autorisations de haut niveau. Commentant la note de la CISA, James Maude, Field CTO chez BeyondTrust, a déclaré : « Cela met en évidence les risques liés au fait de permettre à des tiers d’accéder de manière privilégiée à votre environnement, leur violation devenant votre violation […] Alors que de nombreuses entreprises disposent de contrôles solides pour émettre et gérer l’accès aux comptes humains utilisés par les entrepreneurs et les tiers, l’histoire est souvent très différente lorsqu’il s’agit d’identités non humaines et de secrets qui permettent des interactions machine-machine. » D’après l’enquête de Commvault, les acteurs étatiques ont obtenu, par le biais d’un abus zero-day de CVE-2025-3928, un sous-ensemble d’identifiants d’applications que certains clients de Commvault utilisaient pour authentifier leurs environnements M365.

La faille de haute sévérité (CVSS 8.7/10) affectant Commvault Web Server donnait aux pirates la capacité de créer et d’exécuter des webshells dans des environnements compromis. Le 28 avril 2025, la CISA a ajouté les trois vulnérabilités à son catalogue des vulnérabilités exploitées connues (KEV), donnant aux agences du FCEB [federal vivilian executive branch] jusqu’au 19 mai 2025 pour corriger leurs systèmes dans le cadre de la directive visant à remédier aux vulnérabilités dangereuses dans les agences civiles. L’entreprise a corrigé la faille rapidement après avoir été signalée par Microsoft en février. Les correctifs ont été déployés dans les versions 11.36.46, 11.32.89, 11.28.141 et 11.20.217 de Commvault.

La CISA demande l’application des correctifs

La CISA a recommandé aux entreprises d’appliquer immédiatement les correctifs ainsi que d’autres mesures d’atténuation, notamment la surveillance et l’examen des journaux d’audit de Microsoft Entra (ex Azure AD), de l’ouverture de session Entra et des journaux d’audit unifiés, la mise en œuvre d’une politique d’accès conditionnel pour limiter l’authentification au sein des applications à locataire unique, et la rotation des secrets d’application et des informations d’identification sur les applications Commvault Metallic. Omri Weinberg, CEO de DoControl, associe cet incident à une tendance plus large. « Les attaquants passent d’attaques basées sur les points d’extrémité et le réseau à l’exploitation d’environnements SaaS sur-autorisés et d’applications cloud mal configurées », a déclaré le dirigeant. Il ajoute,« les équipes de sécurité doivent traiter les SaaS avec la même rigueur que l’infrastructure traditionnelle, en commençant par une solide gouvernance des accès, une surveillance continue des intégrations d’applications tierces et une limitation du rayon d’action grâce à un accès à moindre privilège. »

L’enquête interne n’a pas révélé d’accès non autorisé aux données de sauvegarde des clients que Commvault stocke et protège, a déclaré l’entreprise dans un communiqué début mai, ajoutant qu’elle ne s’attendait à aucun impact matériel sur les opérations commerciales de Commvault ou sur sa capacité à fournir des produits et des services.

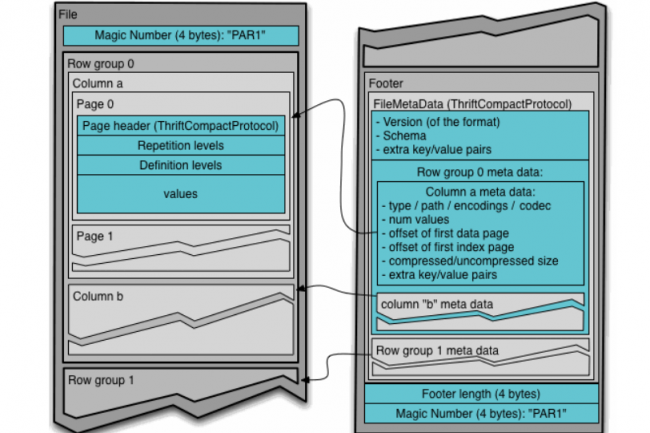

Une exploitation réussie d’une faille décelée dans Apache Parquet ouvrirait la voie aux attaquants pour voler des données, installer des logiciels malveillants, voire prendre le contrôle total de systèmes big data.

Des attaquants pourraient exploiter une faille dans le code de gestion de Parquet, le format de fichier de données en colonnes open source d’Apache, pour exécuter du code arbitraire sur les instances vulnérables. Ce trou de sécurité, référencé CVE-2025-30065, introduit un problème de désérialisation (CWE-502) dans la bibliothèque Java de Parquet pouvant déboucher sur l’exécution de fichiers Parquet malveillants. « Cette vulnérabilité peut avoir un impact sur les pipelines de données et les systèmes d’analyse qui importent des fichiers Parquet, en particulier lorsque ces fichiers proviennent de sources externes ou non fiables », a expliqué Endor Labs dans un billet de blog. Les entreprises qui utilisent Parquet pour leurs piles de big data et d’analyse, un cas d’usage courant pour le stockage de données en colonnes de Parquet, doivent faire pression pour que cette faille soit corrigée immédiatement afin d’éviter une prise de contrôle potentielle du système.

Les implémentations Java d’Apache Parquet concernées

La bibliothèque Parquet Java, une implémentation de référence pour travailler avec les fichiers Parquet dans l’écosystème Java, est affectée dans les versions antérieures à 1.15.1. « Nos propres données indiquent que ce problème a été introduit dans la version 1.8.0, mais les directives actuelles prévoient l’examen de toutes les versions antérieures », indique Endor Labs. Même si les détails techniques d’un exploit potentiel restent à venir, un module spécifique, Parquet-avro, découvert dans la bibliothèque, rend possible la désérialisation de données non fiables et l’exécution de codes envoyés à distance sous forme de fichiers Parquet élaborés. Toute application ou service utilisant la bibliothèque Java, y compris les frameworks de big data populaires comme Hadoop, Spark et Flink, sont susceptibles d’être attaqués. « L’exécution de code à distance (Remote Code Execution, RCE) qui en résulte sur les systèmes des victimes peut permettre aux attaquants de prendre le contrôle des systèmes, d’altérer ou de voler des données, d’installer des logiciels malveillants et/ou de perturber les services », a ajouté Endor Labs.

Pas d’exploit connu à date

Ni Endor Labs ni l’entrée NVD du NIST n’ont signalé de tentatives d’exploitation de la vulnérabilité CVE-2025-30065 à date. Apache a publié discrètement un correctif avec la version 1.15.1 le 16 mars 2025, avec une redirection GitHub vers les changements apportés dans la mise à jour. Endor Labs conseille de corriger rapidement la vulnérabilité, qui menace la confidentialité, l’intégrité et la disponibilité des systèmes concernés. Il a averti les développeurs que l’absence d’attaques signalées ne devrait pas retarder l’action, car le problème est maintenant connu du public. L’un des facteurs atténuants pour les entreprises vulnérables est la nécessité d’une interaction avec l’utilisateur pour une exploitation réussie. Seul un fichier Parquet malveillant importé par l’utilisateur dans leurs systèmes peut déclencher la vulnérabilité. Mais cela ne les met pour autant à l’abri très longtemps. Le mois dernier, une faille critique découverte dans un autre service d’Apache basé sur Java, Tomcat, a été exploitée dans les 30 heures qui ont suivi sa divulgation.

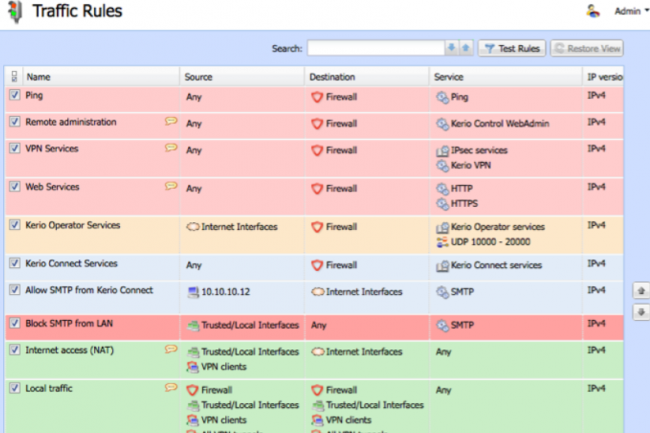

Si le nombre d’instances non corrigées de l’UTM de GFI Software a été réduit de moitié en l’espace d’un mois, un grand nombre d’entre elles restent vulnérables. La faille est pourtant exploitée dans la nature dans des attaques RCE critiques.

Plus de 12 000 instances de petites et moyennes entreprises du monde entier qui utilisent le logiciel de pare-feu de gestion unifiée des menaces Keriocontrol de GFI Software (à ne pas confondre avec Inetum, ex GFI) sont toujours vulnérables. Plusieurs semaines après la publication de correctifs pour un bogue RCE critique, le nombre d’instances non corrigées de cet UTM (unified threat management) est encore élevé. La vulnérabilité, référencée CVE-2024-52875, empêche la vérification correcte des entrées lors du traitement des requêtes HTTP, ce qui donne aux attaquants la capacité de fractionner les réponses HTTP et d’effectuer des attaques XSS (injection de script) réfléchies pour exécuter du code et prendre le contrôle de l’ensemble du système. Dans un rapport publié en début de semaine, la Shadowserver Foundation déclare avoir trouvé 12 229 instances non corrigées au 9 février 2025. « Nous observons également une activité de scan liée à la faille CVE-2024-52875 dans nos capteurs honeypot », a rapporté l’organisme de cybersécurité à but non lucratif dans un communiqué. La faille a déjà suscité l’intérêt des attaquants, puisque plusieurs tentatives de N-day ont été découvertes début janvier par Greynoise pour l’exploiter afin de voler les identifiants Cross-Site Request Forgery (CSRF) des administrateurs.

Un correctif pas appliqué assez rapidement

Depuis que la brèche a été rendue public le 16 décembre 2024 et qu’un correctif a été mis à disposition trois jours plus tard, les entreprises de cybersécurité et les chasseurs de bugs ont suivi et signalé l’état d’avancement des correctifs en raison du risque de compromission de systèmes critiques qu’il présente. Selon un avis de Censys publié le 7 janvier, 23 862 instances de Keriocontrol n’étaient pas mises à jour, 17 % d’entre elles étant uniquement localisées en Iran au moment de la publication du rapport. Le site Karma(In)Security d’Egidio Romano, un passionné de cybersécurité, a rapporté en janvier qu’il avait informé GFI Software de la faille ainsi que d’un exploit de preuve de concept (POC), le même qui, selon Greynoise, a été utilisé par les attaquants pour les exploits du monde réel. Le dernier rapport de Shadowserver indique également que les systèmes iraniens sont les plus vulnérables (2 658 cas), suivis par ceux de l’Ouzbékistan (1 584). L’exposition des États-Unis et de la Russie est assez similaire, avec respectivement 556 et 534 cas d’exposition. L’application des correctifs s’est considérablement améliorée, près de la moitié des systèmes précédemment exposés étant désormais sécurisés, selon les rapports d’exposition. Cependant, compte tenu de la gravité de la faille, il est essentiel de réagir plus rapidement.

Une faille ouvrant la voie au RCE en un clic

La faille persiste depuis près de sept ans, affectant les versions 9.2.5 (publiée en 2018) à 9.4.5. Selon le POC d’Egidio Romano, l’exploit consisterait à injecter des charges utiles codées en Base64 pour manipuler les réponses HTTP et introduire des en-têtes arbitraires ou du contenu malveillant. La méthode peut permettre une attaque par fractionnement de la réponse HTTP qui, à son tour, peut conduire à une attaque XSS dite reflétée, la plus courante, pour l’exécution de code à distance. La faille a été corrigée dans les versions 9.4.5 Patch1 (publiée le 19 décembre) et 9.4.5. Patch2 (publiée le 31 janvier) avec des améliorations de sécurité supplémentaires. GFI Software conseille aux administrateurs d’appliquer rapidement ces correctifs pour se protéger contre ces attaques. Une grande quantité d’entreprises très diverses, parmi lesquelles McDonald’s et Luxury Motor Yacht Lotus, ont choisi GFI Keriocontrol pour sécuriser leur réseau. Des centaines de milliers d’instances exécutant la solution sont activement déployées partout dans le monde.

Alors que les entreprises s’efforcent de se doter de défenses plus solides pour se prémunir des risques liés à l’IA générative, le chiffrement homomorphe pourrait bien constituer une aide précieuse. Encore faut-il savoir le maitriser.

Au sein des équipes cybersécurité, l’IA générative provoque autant d’enthousiasme que de sueurs froides. Si la technologie peut s’emballer autant qu’une machine à sous déversant ses jetons, en coulisse elle peut aussi exposer les données propriétaires à des risques importants. En effet, une fois injectées dans des modèles, celles-ci se retrouvent dans la nature et il est impossible de savoir jusqu’à quel point elles sont exposées. Les experts nourrissent alors l’idée que le…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

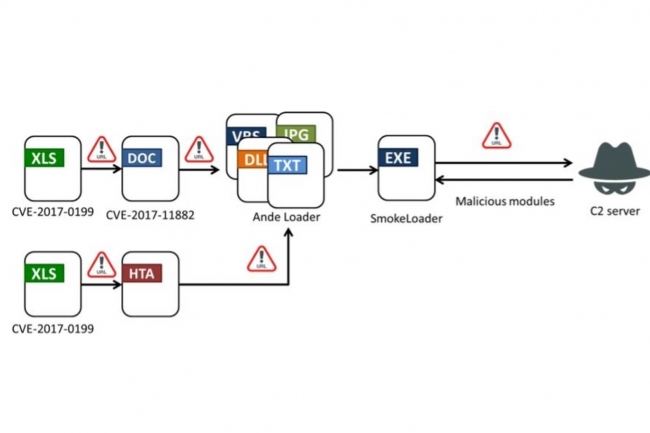

Le chargeur de malware modulaire bien connu SmokeLoader exploite deux anciennes failles de la suite Office de Microsoft pour déployer des plugins capables de voler les identifiants de navigateur.

Les acteurs de la menace s’appuient sur le chargeur de logiciels malveillants modulaire SmokeLoader pour exploiter des vulnérabilités connues de Microsoft Office et voler des informations d’identification sensibles dans les navigateurs. Ce loader malveillant bien connu, qui exécute un framework pour déployer plusieurs modules de malware, a été observé par le FortiGuard Labs de Fortinet dans des attaques visant des entreprises des secteurs industriels, de la santé et des technologies de l’information à Taïwan. « Connu pour sa capacité à délivrer d’autres charges utiles malveillantes, SmokeLoader joue un rôle plus direct dans cette campagne, en utilisant ses propres plugins pour exécuter des attaques et voler des données sensibles », ont expliqué les chercheurs de FortiGuard. « Depuis la découverte, qui a eu lieu en septembre, FortiGuard Labs a bloqué le logiciel malveillant, offrant des signatures antivirus et des règles de système de prévention des intrusions (IPS) pour la protection. »

Deux anciennes vulnérabilités Word exploitées

Selon les chercheurs, la campagne a utilisé deux failles de Microsoft Office, découvertes et corrigées en 2017, pouvant déboucher sur l’exécution de code à distance sur les systèmes ciblés. La première vulnérabilité, référencée CVE-2017-0199, affecte Microsoft Office et Windows, et permet l’exécution de code à distance via des fichiers RTF malveillants, souvent délivrés via des courriels de phishing. Une fois ouverts, les fichiers peuvent télécharger et exécuter une charge utile HTA (HTML Application) pour compromettre le système. Avec un score CVSS de 7,8, elle présente un risque important, avec une interaction minimale de l’utilisateur pour être exploitée. L’autre vulnérabilité, référencée CVE-2017-11882 et située dans l’éditeur d’équations de Microsoft Office, rend possible l’exécution de code à distance. Les attaquants l’exploitent en utilisant des fichiers Office malveillants pour contourner les protections de la mémoire et exécuter du code arbitraire. Cette fonctionnalité très ancienne est donc très vulnérable et fréquemment ciblé dans des attaques sur des systèmes non corrigés. Dans cette campagne spécifique, la CVE-2017-0199 a permis le téléchargement et l’exécution de charges utiles malveillantes par le biais de fichiers Office élaborés, et la CVE-2017-11882 utilisée pour établir un accès à distance via l’éditeur bogué pour télécharger des plugins nuisibles.

Des courriels d’hameçonnage peu inventifs

« Dans le cadre d’une tentative d’hameçonnage maladroite, plusieurs courriels au contenu hétéroclite, mais persuasif, ont été envoyés aux utilisateurs ciblés avec des pièces jointes malveillantes avec l’exploit pour les vulnérabilités de MS Office », ont indiqué les chercheurs. « Même si le texte du message est convaincant, car il utilise les bons mots et les bonnes formules, ces courriels de phishing sont envoyés à de multiples destinataires avec un contenu presque identique », ont-ils ajouté. « Même le nom du destinataire (caviardé dans le nom du fichier) n’est pas modifié lorsqu’il est envoyé à d’autres entreprises ». De plus, la variation de la police et de la couleur entre la signature du courriel, le numéro de téléphone et le corps du message indique que ce texte pourrait provenir d’ailleurs. Le message joint un fichier VBS (Virtual Basic Script) qui lance AndeLoader, un autre chargeur modulaire, lequel exécute la charge utile finale sous la forme d’un fichier SmokeLoader.

SmokeLoader employé à plusieurs escients

Généralement utilisé pour sa conception modulaire pour le déploiement de logiciels malveillants externes, SmokeLoader a été utilisé différemment dans cette campagne. « Alors que SmokeLoader sert habituellement de chargeur pour diffuser d’autres logiciels malveillants, dans ce cas, il exécute lui-même l’attaque en téléchargeant des plugins à partir de son serveur C2 », ont fait remarquer les chercheurs. FortiGuard a pu identifier neuf plugins différents, aux fonctionnalités variées, utilisés dans la campagne. Ensemble, ils ont permis de voler les identifiants de connexion à Firefox et Thunderbird, les identifiants FTP, les cookies, les données de remplissage automatique du navigateur et les données du logiciel de messagerie. Selon les chercheurs, l’utilisation de ces plugins montre la flexibilité de SmokeLoader qui ne se contente pas cette fois de télécharger un fichier complet pour l’étape finale et ils mettent en garde les analystes de la sécurité contre les itérations d’un logiciel malveillant bien connu comme celui-ci. Les chercheurs de FortiGuard ont partagé un certain nombre d’indicateurs de compromission (IOC) à titre de référence, à savoir l’IP, le courriel d’hameçonnage et les domaines C2.

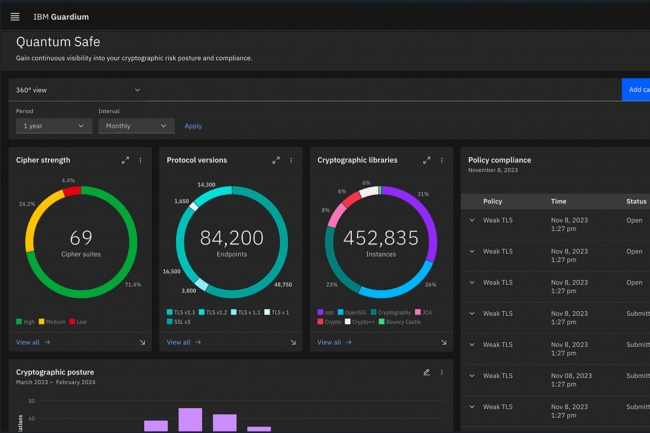

L’objectif de cette offre est de renforcer la posture de sécurité cryptographique et IA des entreprises pour résister aux attaques lancées depuis des ordinateurs quantiques.

IBM veut armer les entreprises contre les menaces émergentes basées sur l’IA et l’informatique quantique. L’offre Guardian Data Security Center peut, selon le fournisseur, intégrer et rationaliser les flux de travail de sécurité ciblés sous des contrôles unifiés. « Le logiciel de sécurité des données Guardium Data Security Center est destiné à protéger contre les risques liés au cloud hybride, à l’IA et à l’informatique quantique », a…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le projet de norme de sécurité des identités open source IPSIE poussé par Okta est désormais en haut de la pile des projets de la fondation OpenID qui a créé un groupe de travail dédié. Son adoption par Microsoft, Google, Ping identity et Beyond identity est lancée.

Baptisée Interoperability Profile for Secure Identity in the Enterprise (IPSIE), la norme de sécurité des identités open source annoncée par le fournisseur de solutions IAM Okta est sur de très bons rails. Ce framework de sécurité devrait être adopté par Microsoft, Google, Ping Identity, BeyondIdentity et SGNL, la fonation OpenID dont ils font partie ayant officiellement annoncé la création d’un groupe de travail dédié. IPSIE promet entre autre d’améliorer la « sécurité de bout en bout » des identités basées sur le SaaS. « Okta est déterminé à assurer la sécurité et nous savons que l’avenir de l’industrie repose non seulement sur la sécurisation de l’identité, mais aussi sur une norme d’identité sécurisée, ouverte et accessible à tous », a déclaré Arnab Bose, chef de produit pour Workforce Identity Cloud chez Okta. « Cette norme industrielle contribuera à standardiser la sécurité de l’identité pour élever le niveau de sécurité de tous, y compris celui des acteurs de l’industrie de la technologie, afin d’être mieux protégés contre les attaques. » L’annonce a été faite lors de la conférence annuelle sur l’identité Oktane du fournisseur, en même temps que le dévoilement de plusieurs améliorations de produits.

En route vers la sécurité dès conception

Selon Okta, la norme de sécurité IPSIE centrée sur l’identité va renforcer les contrôles de sécurité existants en plus de certaines fonctionnalités dont peut bénéficier la communauté SaaS. Parmi les capacités existantes de sécurité de l’identité que l’IPSIE pourrait renforcer dans les applications SaaS figurent notamment l’authentification unique Single Sign-On (SSO), la gestion du cycle de vie, la gouvernance et l’accès à privilèges, le partage du signal de risque et la fermeture de session. Selon M. Bose, la norme IPSIE offrira de nouveaux avantages, en particulier une meilleure visibilité sur les surfaces de menaces liées à l’identité et la création d’applications SaaS sécurisées par design.

Pour faciliter l’adoption, Okta travaille à l’intégration de plusieurs fournisseurs de logiciels indépendants (ISV). « Okta a collaboré avec les principaux fournisseurs de SaaS pour créer plus de 125 intégrations profondes avec certaines des applications d’entreprise les plus répandues, y compris Google, Microsoft Office 365, Slack et Atlassian », a précisé M. Bose. « Ces applications prennent en charge des fonctionnalités qui seront incluses dans la norme afin de mieux répondre à l’écosystème technologique et aux clients là où ils se trouvent aujourd’hui, tout en fournissant un framework pour mieux les protéger à l’avenir », a ajouté le chef de produit. Okta cherche aussi à faire en sorte que les créateurs d’applications utilisant Okta Customer Identity Cloud (CIC) puissent construire leurs applications pour qu’elles soient conformes à IPSIE et « sécurisées par design ».

Simplifier les expériences MFA et SSO

Okta a également annoncé une offre appelée Extended Device SSO, disponible au premier trimestre 2025 avec Okta Device Access, la solution de contrôle de sécurité d’Okta qui gère l’accès aux ressources de l’entreprise en fonction du type d’appareil utilisé. Extended Device SSO peut résoudre plusieurs défis liés à l’authentification multifacteur (MFA) en ramenant le nombre d’invites MFA à une seule invite par connexion d’appareil. Elle sera prise en charge à la fois par Windows et MacOS, avant de permettre l’accès à des applications comme Office 365, Google Workspace, Zoom et Slack, l’objectif étant d’éviter les authentifications multiples. Okta a aussi annoncé des partenariats avec plusieurs vérificateurs d’identité tiers, notamment Clear, Persona, Incode, Socure, Onfido et LexisNexis, afin d’appliquer une couche supplémentaire de vérification de l’identité. « En appliquant la vérification d’identité à n’importe quelle étape du travail professionnel, les entreprises peuvent réduire plus efficacement le risque d’ingénierie sociale et d’attaques de type « deep fake » », a affirmé M. Bose.

Le projet de norme de sécurité des identités open source IPSIE poussé par Okta est désormais en haut de la pile des projets de la fondation OpenID qui a créé un groupe de travail dédié. Son adoption par Microsoft, Google, Ping identity et Beyond identity est lancée.

Baptisée Interoperability Profile for Secure Identity in the Enterprise (IPSIE), la norme de sécurité des identités open source annoncée par le fournisseur de solutions IAM Okta est sur de très bons rails. Ce framework de sécurité devrait être adopté par Microsoft, Google, Ping Identity, BeyondIdentity et SGNL, la fonation OpenID dont ils font partie ayant officiellement annoncé la création d’un groupe de travail dédié. IPSIE promet entre autre d’améliorer la « sécurité de bout en bout » des identités basées sur le SaaS. « Okta est déterminé à assurer la sécurité et nous savons que l’avenir de l’industrie repose non seulement sur la sécurisation de l’identité, mais aussi sur une norme d’identité sécurisée, ouverte et accessible à tous », a déclaré Arnab Bose, chef de produit pour Workforce Identity Cloud chez Okta. « Cette norme industrielle contribuera à standardiser la sécurité de l’identité pour élever le niveau de sécurité de tous, y compris celui des acteurs de l’industrie de la technologie, afin d’être mieux protégés contre les attaques. » L’annonce a été faite lors de la conférence annuelle sur l’identité Oktane du fournisseur, en même temps que le dévoilement de plusieurs améliorations de produits.

En route vers la sécurité dès conception

Selon Okta, la norme de sécurité IPSIE centrée sur l’identité va renforcer les contrôles de sécurité existants en plus de certaines fonctionnalités dont peut bénéficier la communauté SaaS. Parmi les capacités existantes de sécurité de l’identité que l’IPSIE pourrait renforcer dans les applications SaaS figurent notamment l’authentification unique Single Sign-On (SSO), la gestion du cycle de vie, la gouvernance et l’accès à privilèges, le partage du signal de risque et la fermeture de session. Selon M. Bose, la norme IPSIE offrira de nouveaux avantages, en particulier une meilleure visibilité sur les surfaces de menaces liées à l’identité et la création d’applications SaaS sécurisées par design.

Pour faciliter l’adoption, Okta travaille à l’intégration de plusieurs fournisseurs de logiciels indépendants (ISV). « Okta a collaboré avec les principaux fournisseurs de SaaS pour créer plus de 125 intégrations profondes avec certaines des applications d’entreprise les plus répandues, y compris Google, Microsoft Office 365, Slack et Atlassian », a précisé M. Bose. « Ces applications prennent en charge des fonctionnalités qui seront incluses dans la norme afin de mieux répondre à l’écosystème technologique et aux clients là où ils se trouvent aujourd’hui, tout en fournissant un framework pour mieux les protéger à l’avenir », a ajouté le chef de produit. Okta cherche aussi à faire en sorte que les créateurs d’applications utilisant Okta Customer Identity Cloud (CIC) puissent construire leurs applications pour qu’elles soient conformes à IPSIE et « sécurisées par design ».

Simplifier les expériences MFA et SSO

Okta a également annoncé une offre appelée Extended Device SSO, disponible au premier trimestre 2025 avec Okta Device Access, la solution de contrôle de sécurité d’Okta qui gère l’accès aux ressources de l’entreprise en fonction du type d’appareil utilisé. Extended Device SSO peut résoudre plusieurs défis liés à l’authentification multifacteur (MFA) en ramenant le nombre d’invites MFA à une seule invite par connexion d’appareil. Elle sera prise en charge à la fois par Windows et MacOS, avant de permettre l’accès à des applications comme Office 365, Google Workspace, Zoom et Slack, l’objectif étant d’éviter les authentifications multiples. Okta a aussi annoncé des partenariats avec plusieurs vérificateurs d’identité tiers, notamment Clear, Persona, Incode, Socure, Onfido et LexisNexis, afin d’appliquer une couche supplémentaire de vérification de l’identité. « En appliquant la vérification d’identité à n’importe quelle étape du travail professionnel, les entreprises peuvent réduire plus efficacement le risque d’ingénierie sociale et d’attaques de type « deep fake » », a affirmé M. Bose.