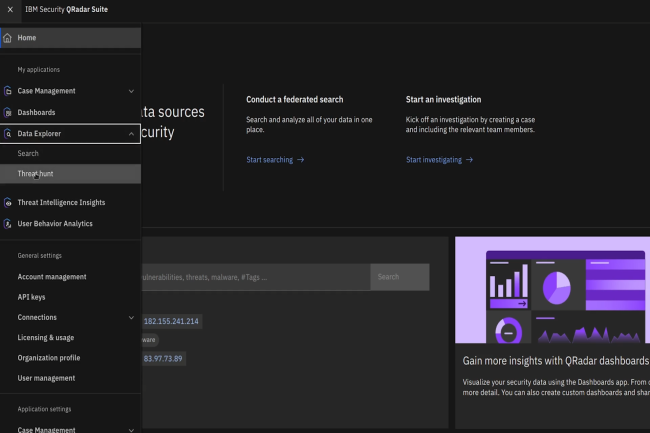

Le SIEM nativement cloud d’IBM, QRadar prend désormais en charge l’interopérabilité des clouds hybrides, les solutions open source et la détection automatisée des menaces.

Toilettage d’hiver pour QRadar, l’offre SIEM en mode cloud d’IBM qui intègre plusieurs éléments dans la surveillance des cloud hybrides, des solutions open source et des wokload d’IA. L’offre combine la structure SIEM existante de la suite QRadar avec des capacités d’IA générative et de détection des menaces pour améliorer l’ingestion des données et la mise à l’échelle de la recherche et de l’analyse.

« Nous avons reconstruit notre SIEM à partir de zéro, en utilisant Red Hat Open Shift comme architecture de données sous-jacente et en tirant parti d’une technologie d’entreposage de données haute performance pour la gestion des logs », a déclaré Chris Meenan, vice-président de la gestion des produits chez IBM Security. « Les clients actuels de QRadar pourront désormais moderniser leurs opérations de sécurité avec une base de données construite spécifiquement pour les besoins des environnements hybrides multicloud », a-t-il ajouté. IBM QRadar Cloud-Native SIEM sera disponible d’ici la fin de l’année, d’abord en mode SaaS, en attendant la livraison des logiciels pour les environnements sur site et multicloud prévue pour 2024.

Du SIEM natif pour l’interopérabilité

Construit sur Red Hat OpenShift pour un déploiement agnostique, le SIEM d’IBM sera ouvert à un « niveau fondamental », de façon à assurer l’interopérabilité avec de multiples fournisseurs de cloud et leurs outils. QRadar s’appuiera sur des logiciels libres et des normes ouvertes pour les fonctions principales, notamment les règles de détection des menaces et les langages de recherche. « L’approche ouverte d’IBM est absolument essentielle pour permettre aux clients de profiter des avantages du cloud dans les environnements hybrides multicloud », a déclaré Chris Meenan. « D’autres fournisseurs proposent une architecture basée davantage sur une approche de cloud unique, ce qui fait que les analyses de sécurité, les intégrations et les options de recherche fonctionnent bien dans leur cloud natif, mais sont difficiles à mettre en œuvre dans un environnement de cloud hybride distribué ».

Dans le cadre de cette orientation « ouverte », le SIEM d’IBM prend en charge les règles unifiées communes et partagées du langage de détection Sigma, si bien que les clients peuvent importer d’autres indicateurs provenant directement de la communauté responsable de la sécurité à mesure de l’évolution des menaces. L’utilisation de technologies open source promet une « recherche fédérée et des capacités de chasse aux menaces », avec la possibilité de rechercher et d’enquêter sur les menaces à travers toutes les sources de données du cloud et sur site d’une « manière unique et unifiée, sans déplacer les données de leur source d’origine », a déclaré IBM. Cependant, l’approche « cloud-natif » en elle-même pourrait ne pas suffire à IBM pour concurrencer les acteurs existants. « Cette seule architecture cloud-native n’offre pas d’avantage à IBM par rapport à des fournisseurs comme Devo, Google, Microsoft et Splunk qui ont adopté une stratégie similaire », a déclaré Jon Oltsik, analyste chez ESG. « IBM doit rivaliser sur les caractéristiques/fonctionnalités, mais le fournisseur a de bons arguments à faire valoir en matière d’ouverture, de fédération des données, de soutien des normes, d’écosystème de partenaires, etc. »

IA et automatisation

Pour automatiser la détection des menaces et les processus d’investigation, le SIEM restructuré introduit et emprunte plusieurs capacités d’IA. Parmi les fonctionnalités à base de cette technologie, on peut citer la priorisation des alertes, l’enquête sur les menaces et la détection adaptative. Les algorithmes d’IA développés par IBM servent à réduire le bruit et à automatiser le regroupement, la contextualisation et l’escalade des alertes prioritaires. L’enquête sur les menaces utilise également des moteurs d’IA pour effectuer des recherches automatisées dans les systèmes connectés, générant une chronologie visuelle de l’attaque, des correspondances MITRE ATT&CK et des actions recommandées. La détection adaptative fait référence à la mise à jour automatique des règles de détection à mesure de l’arrivée des informations. « Les technologies d’IA de QRadar ont été développées au sein d’IBM et affinées pendant plusieurs années, entraînées sur des millions d’alertes provenant de milliers de clients, ainsi que sur le contexte externe des menaces et les modèles historiques de réponse des analystes », a encore déclaré Chris Meenan. « Certaines de ces capacités d’IA ont aussi été développées en collaboration avec l’équipe des services de cybersécurité d’IBM, qui gère les opérations de sécurité pour des milliers de clients dans le monde ».

Simultanément à cette annonce, IBM a fait part de son intention de lancer des capacités de sécurité génératives basées sur l’IA via QRadar Suite au début de 2024. Celles-ci seront principalement construites sur watsonx, la plateforme d’IA et de données de l’entreprise. « Compte tenu de son expérience avec Watson et de l’engagement global d’IBM en faveur de l’IA à l’échelle de l’entreprise, je pense que ses capacités d’IA générative seront solides, mais c’est un domaine qui reste assez déroutant pour les clients », a déclaré Jon Oltsik d’ESG. « IBM doit aider le marché à s’orienter avec un leadership éclairé et faire en sorte que les clients puissent mettre en œuvre l’IA générative en toute transparence. Le fournisseur continuera à soutenir son offre SIEM QRadar actuelle, tout en offrant aux clients une option de transition vers la solution SIEM cloud native ».

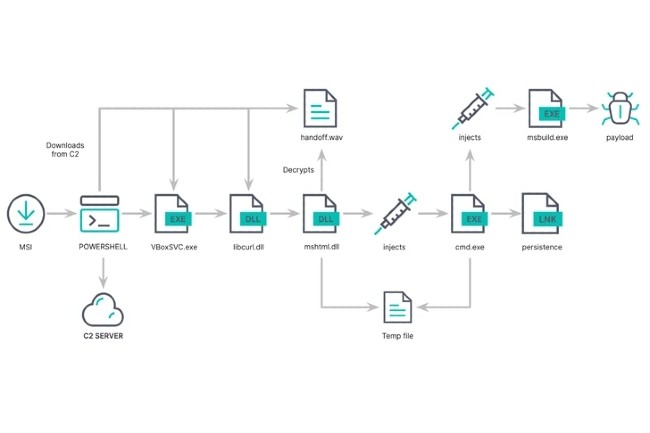

Une campagne de malware utilise des paquets MSIX pour injecter le chargeur Ghostpulse, un dropper furtif capable d’éviter la détection par les scanners de la victime.

Les chercheurs d’Elastic Security Labs ont découvert que le format de packaging d’applications Windows MSIX servait de vecteur pour infecter les PC Windows et échapper à la détection en introduisant un chargeur de malware furtif baptisé Ghostpulse. Les développeurs utilisent couramment MSIX pour emballer, distribuer et installer leurs applications pour les utilisateurs de l’OS de Microsoft. Ce format est désormais le support de l’infection initiale afin de livrer le chargeur de logiciels malveillants. « Dans un scénario d’attaque courant, nous pensons que les utilisateurs sont dirigés vers le téléchargement de paquets MSIX malveillants par le biais de sites web compromis, de techniques d’optimisation du référencement (Search Engine Optimization, SEO) ou de publicité malveillante », ont déclaré les chercheurs dans un billet de blog.

« Les pirates diffusent le loader à l’aide de faux installeurs pour Chrome, Brave, Edge, Grammarly et WebEx, pour ne citer que ceux-là. Les paquets MSIX peuvent être installés via le Windows App Installer par simple « double clic », sans avoir à utiliser un outil de déploiement et de configuration comme PowerShell. « Cependant, le paquet MSIX malveillant doit comporter un certificat acheté ou signé pour mener à bien son offensive », ont ajouté les experts.

Infection initiale par chargement latéral de DLL

Selon eux, l’infection se déroule en plusieurs étapes, en commençant par un exécutable poseur. Le lancement du fichier MSIX ouvre une fenêtre invitant à accepter l’installation, qui aboutit finalement à un téléchargement furtif de Ghostpulse. Lors de la première étape, le programme d’installation télécharge un fichier TAR (Tape archiver), qui est un exécutable se faisant passer pour le service Oracle VM VirtualBox (VBoxSVC.exe), sauf qu’en réalité, il s’agit d’un binaire légitime, intégré à Notepad++ (gup.exe), vulnérable au chargement latéral ou sideloading, selon les chercheurs. « PowerShell exécute le binaire VBoxSVC.exe qui charge latéralement, à partir du répertoire actuel, la DLL malveillante libcurl.dll », ont expliqué les analystes. « En minimisant l’empreinte du code malveillant crypté sur le disque, le cybercriminel est en mesure d’échapper à l’antivirus basé sur les fichiers et à l’analyse ML ».

Ghospulse utilisé comme chargeur

« Ghostpulse utilise le processus Doppelgänging et agit comme un chargeur, tirant parti de la fonction de transactions NTFS pour injecter la charge utile finale dans un autre processus », expliquent encore les chercheurs dans le blog. Le logiciel malveillant final comprend divers voleurs d’informations, tels que SectopRAT, Rhadamanthys, Vidar, Lumma et NetSupport RAT. « L’objectif de la phase 3 (étape finale) de Ghostpulse est de charger et d’exécuter le payload dans un autre processus », observent-ils. « L’un des aspects intéressants de l’étape 3 est qu’elle écrase les instructions précédemment exécutées par d’autres instructions afin de rendre l’analyse difficile ». L’équipe d’Elastic Security Lab indique par ailleurs que Ghostpulse est également capable d’établir une persistance.

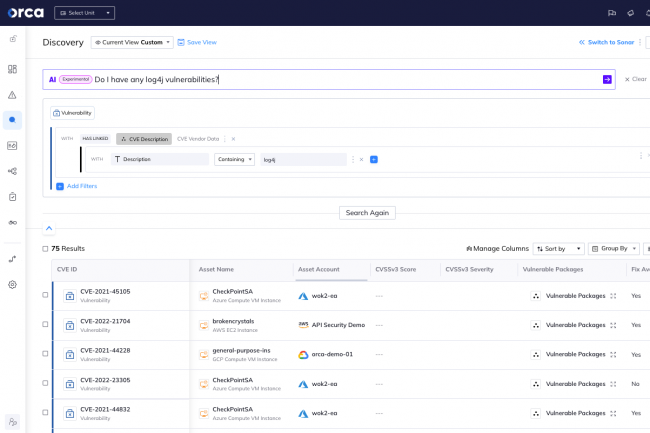

L’outil de recherche d’Orca Security utilise des requêtes en langage naturel pour identifier les vulnérabilités de type Log4j.

Selon Orca Security, l’option de recherche d’actifs dans le cloud ajoutée à sa plateforme de sécurité dans le cloud, vise à aider les utilisateurs d’entreprise à déceler les mauvaises configurations cachées dans le cloud pour éviter les vulnérabilités de type Log4j., Soutenue par de grands modèles de langage, la fonctionnalité profite de l’intégration Azure et OpenAI existante d’Orca et la combine avec Elasticsearch et d’autres technologies d’IA internes, de sorte que les utilisateurs puissent poser des questions en langage naturel comme « Y a-t-il une vulnérabilité Log4j publique ? » ou « Y a-t-il des bases de données non cryptées exposées à Internet ? ». « Grâce à cette recherche pilotée par l’IA d’Orca, les utilisateurs, quel que soit leur niveau de compétence, pourront effectuer des recherches dans leur environnement cloud et les utilisateurs avancés pourront élaborer des requêtes complexes et granulaires beaucoup plus rapidement que n’importe quel humain », a déclaré Gil Geron, directeur général et cofondateur d’Orca Security. Les capacités de recherche pilotées par l’IA sont actuellement disponibles pour les clients de l’éditeur sur demande, sans coût supplémentaire. Elles seront bientôt généralement disponibles sur la plateforme de sécurité cloud du fournisseur.

Des exigences techniques élevées

Selon M. Geron, les outils existants effectuent des recherches sur les actifs du cloud soit en codant dans un langage de requête, soit en utilisant un générateur de requêtes, ce qui nécessite des compétences spécifiques. « Pour créer des recherches précises et granulaires, ces méthodes obligent souvent les utilisateurs à parcourir des documentations conséquentes ou à faire une formation », a expliqué le dirigeant. « Plus la création des requêtes de recherche est difficile, plus il y a de chances qu’elles soient mal configurées et que les données soient de mauvaise qualité », a-t-il ajouté. Cela signifie que la recherche dans le cloud n’est accessible qu’à des utilisateurs qualifiés et que les autres utilisateurs moins techniques, comme les équipes de conformité et de gouvernance des risques, sont dépendants de ces utilisateurs, avec, pour conséquence, une sous-utilisation de la recherche dans le cloud et des décisions mal éclairées.

Rationaliser la découverte des actifs du cloud

Les environnements cloud hébergent un tas d’actifs critiques pour l’entreprise, notamment des machines virtuelles, des bases de données, des instances de stockage, des conteneurs, des composants réseau, des applications, etc. D’où l’importance de disposer d’un outil de découverte des actifs cloud simple et évolutif, capable d’identifier, de classer et de cartographier tous les actifs numériques. La recherche sans agent d’Orca, pilotée par l’IA, permet d’identifier et de répondre aux risques « zero-day », d’optimiser les actifs cloud, de comprendre l’exposition aux menaces et de faciliter ainsi les décisions basées sur les données. « Orca a fait de gros efforts pour mettre au point une plateforme simplifiant la sécurité du cloud, il est donc logique qu’elle réponde au besoin de visibilité des équipes de sécurité pour prendre en charge le développement natif du cloud en rapide évolution », a déclaré Melinda Marks, analyste chez ESG Global. « L’application de l’IA générative est également utile pour permettre aux équipes de sécurité ou aux responsables de la sécurité (y compris les développeurs, DevOps, ingénieurs de fiabilité des sites) de créer facilement des requêtes pouvant générer les informations dont ils ont besoin pour accélérer la remédiation », a-t-elle ajouté. Le fournisseur revendique aussi une visibilité à 100 % pour la découverte des actifs délivrée par sa technologie brevetée SideScanning, qui, combinée à cette recherche pilotée par l’IA, devrait assurer une protection complète des actifs du cloud.

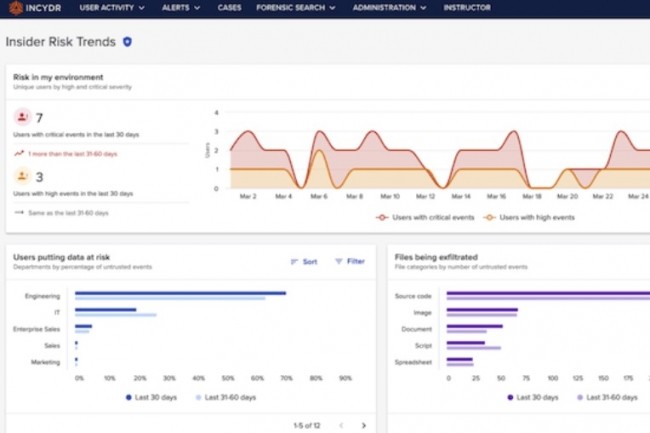

Les équipes de sécurité peuvent désormais créer dans la solution SaaS Incydr de Code42 des alertes contextuelles sur les risques d’intrusion à l’aide d’indicateurs personnalisables.

Le fournisseur de solutions de récupération de données et de cybersécurité Code42 a ajouté des indicateurs de risque personnalisés à Incydr, son logiciel SaaS de protection des données. Objectif : détecter et répondre à l’exposition et à l’exfiltration d’informations à partir des ordinateurs de l’entreprise, des systèmes basés sur le cloud et des programmes de messagerie électronique. Disponible immédiatement et sans coût supplémentaire, la fonctionnalité IRI d’Incydr permet aux équipes de sécurité de personnaliser leurs alertes de risque d’initiés en fonction des besoins spécifiques de leur entreprise et de leur secteur d’activité, et notamment de hiérarchiser les événements sensibles.

« Même si les données hautement réglementées font souvent l’objet d’une attention accrue et de nombreuses protections, la protection de la propriété intellectuelle et des données stratégiques contre les événements d’initiés reste toujours un défi pour les entreprises », a expliqué Code42. « Grâce aux IRI ajoutés à Incydr, les équipes de sécurité peuvent prioriser et concentrer leurs efforts sur leurs fichiers les plus importants », a ajouté le fournisseur.

Des indicateurs personnalisables plus efficaces

Étant donné que la propriété intellectuelle et les données spécifiques à l’entreprise diffèrent d’un secteur à l’autre, la fonctionnalité IRI de Code42 Incydr apporte aux équipes de sécurité la capacité de définir et de personnaliser les alertes pour des types de fichiers spécifiques et pertinents. Il leur suffit pour cela d’ajuster les paramètres de risque afin de donner plus de poids à certains noms de fichiers, types, sources et destinations.

« Si la gestion des risques d’intrusion est importante pour une entreprise, la personnalisation et l’adaptation à l’environnement apportent une efficacité de protection supplémentaire », a déclaré Michael Sampson, analyste chez Osterman Research. « Il est essentiel de réduire au minimum les faux positifs et les faux négatifs dans de tels environnements pour ne pas submerger les analystes ». Selon Code42, une entreprise manufacturière pourra par exemple accorder une grande importance à ses dessins de CAO, alors que les entreprises technologiques pourront donner la priorité aux données transférées à partir de sources de grande valeur, comme les référentiels Git.

Des réponses différenciées en fonction des menaces

Mis à part ces IRI personnalisés, la protection des données de Code42 Incydr rend possible l’ajustement des réponses aux alertes, en bloquant notamment les activités inacceptables des utilisateurs. Selon Michael Sampson, les différents types de menaces internes peuvent nécessiter des réponses différentes : « Il y a la menace accidentelle, mieux gérée en interrogeant l’employé pour confirmer qu’il fait bien ce qu’il a l’intention de faire. Il y a ensuite la menace malveillante, où les initiés cherchent à voler quelque chose qui ne leur appartient pas, par exemple la propriété intellectuelle ou des données confidentielles. Dans ce cas, il convient de l’intercepter discrètement, de la bloquer et de la faire remonter pour qu’elle soit atténuée, par exemple en interagissant avec l’employé ou en surveillant davantage ce qu’il fait ».

Voici les principaux outils, plateformes, capacités, services et technologies de cybersécurité lancés lors de la conférence BlackHat 2023 organisée du 5 au 10 août à Las Vegas.

Comme à l’accoutumée, la conférence BlackHat, qui est, avec la conférence RSA, l’un des principaux événements mondiaux dans le domaine de la cybersécurité, sert de rampe de lancement à de nombreux produits et services de cybersécurité. Lors de la conférence annuelle, qui s’est tenue cette semaine à Las Vegas, des fournisseurs bien connus, mais aussi des start-ups montantes ont présenté leurs innovations. Cette sélection des technologies de sécurité les plus importantes illustre bien la diversité des produits de sécurité présentés, notamment les outils de cybersécurité basés sur l’IA générative, les logiciels de détection et de réponse étendues (Extended Detection and Response, XDR), la chasse aux menaces et l’automatisation des centres opérationnels de sécurité (Security Operations Center, SOC), les produits de sécurité des applications et les programmes de gestion des vulnérabilités.

Cycode : ASPM étendu et plugin IDE

Cycode, un système de gestion de la posture de sécurité des applications (Application Security Posture Management, ASPM), a étendu ses capacités de détection des secrets codés en dur à la prise en charge de Confluence, des buckets S3 d’AWS et des environnements Azure. Le système accueille aussi un plugin IDE pour l’intégration avec VS Code, afin d’aider les développeurs à détecter les secrets codés en dur et à y remédier à partir d’un seul système. De plus, la nouvelle collaboration Cycode-Azure donne la capacité à Cycode Cimon, une solution de surveillance CI gratuite pour la sécurisation des pipelines CI/CD, de fonctionner avec les pipelines Azure DevOps pour générer des attestations SLSA (Supply Chain Levels for Software Artifacts). Toutes ces fonctionnalités seront disponibles après leur présentation par Cycode. Pour l’instant, Cycode n’a pas communiqué sur le prix de ces dernières fonctionnalités.

NetRise : ajout de fonctionnalités SBOM et support KEV

NetRise a ajouté la prise en charge de l’ingestion de deux formats majeurs de nomenclatures logicielles (Software Bill of Materials, SBOM) que sont le SPDX et CycloneDX, à sa plateforme de sécurité XIoT (Extended Internet of Things). Ces fonctionnalités ouvrent la voie aux utilisateurs pour exporter des données dans l’un ou l’autre format et visent à enrichir les SBOM d’informations sur les vulnérabilités. Selon NetRise, la superposition des données du catalogue des principales vulnérabilités exploitées (Key Exploited Vulnerabilities, KEV) de l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) aux informations recueillies dans la plateforme peut simplifier l’identification, le traitement et la hiérarchisation des exploits connus. Ces fonctions, comprises dans le modèle de tarification actuel sans frais supplémentaires, seront disponibles à partir du 9 août.

ThreatConnect : Plus d’exigences de recherche d’intelligence

ThreatConnect a amélioré sa plateforme TI Ops Platform, qui s’appuie sur l’apprentissage machine pour ses opérations d’intelligence sur les menaces. L’entreprise a notamment renforcé ses capacités d’exigence en matière d’intelligence afin d’aider les clients à définir, gérer et suivre leurs exigences en matière de renseignement (Intelligence Requirement, IR), leurs exigences prioritaires en matière de renseignement (Priority Intelligence Requirement, PIR) et leurs demandes d’information (Requests for Information, RFI), et à résoudre le problème de la production ad hoc et cloisonnée de renseignements sur les menaces, sans l’apport des parties prenantes. Grâce à ces fonctionnalités, les professionnels de la sécurité peuvent créer des exigences définies de manière optimale et les utiliser pour identifier les renseignements pertinents dans la bibliothèque de menaces du client et dans le système de renseignement global de ThreatConnect. Ces fonctionnalités sont comprises dans le modèle de tarification actuel et sont disponibles pour les clients existants et les nouveaux clients depuis le 7 août.

Ironscales : Test de simulation de phishing et ADE

Le test de simulation de phishing (Phishing Simulation Testing, PST) alimenté par GPT, actuellement en phase de lancement bêta, vise à aider les employeurs à générer des campagnes de simulation de phishing hautement personnalisées afin de lutter contre les attaques de phishing avancées difficiles à détecter. Les messages de simulation de phishing sont élaborés à l’aide de PhishLLM, le grand modèle de langage LLM propriétaire d’Ironscales formé sur les données de la communauté d’Ironscales, une composante de la plateforme multimodule du fournisseur. De plus, une capacité d’exposition accidentelle de données (Accidental Data Exposure, ADE) a été déployée dans Ironscales pour alerter les employés quand ils envoient des informations potentiellement sensibles. Ces fonctionnalités ont été présentées sur le stand #2810D. La version bêta est disponible auprès d’un nombre limité d’utilisateurs, la disponibilité générale étant prévue dans le courant de l’année. Le prix de ces fonctionnalités sera fixé en fonction du feedback suscité par le lancement de la version bêta.

Bionic : Intégration de ServiceNow et Bionic Events

Le connecteur de la plateforme de gestion de la posture de sécurité des applications (Application Security Posture Management, ASPM) de Bionic s’intègre désormais avec Service Graph de ServiceNow pour fournir aux équipes d’ingénierie une base de données de gestion de la configuration (Configuration Management Database, CMDB) en temps réel de leurs applications, microservices et dépendances en production. La plateforme s’est également enrichie de Bionic Events, qui établit une corrélation entre les changements d’application et le risque de sécurité global, en fournissant un inventaire d’événements spécifiques avec lesquels les utilisateurs peuvent enquêter sur les changements de sécurité. Toutes ces fonctionnalités sont poussées en disponibilité générale sans frais supplémentaires.

ProtectAI : Huntr

Huntr est une plateforme de chasse aux bogues open source basée sur l’apprentissage machine et axée sur la protection des logiciels open source d’IA (Open-Source Software ou OSS), des modèles fondamentaux et des systèmes ML. La plateforme offre aux chercheurs en sécurité un environnement de recherche de bogues AI/ML avec navigation, des primes aux bogues ciblées avec des rapports simplifiés, des concours mensuels, des outils de collaboration et des analyses de vulnérabilités. Le premier concours est axé sur les transformateurs de visages Hugging Face Transformers et il est assorti d’une récompense impressionnante de 50 000 $.

Cybersixgill : Améliorations de Cybersixgill IQ

Basée sur l’IA générative, la plateforme de renseignement sur les menaces Cybersixgill IQ intègre un module de gestion de la surface d’attaque (Attack Surface Management, ASM) dans le flux de travail d’intelligence renseignement sur les cybermenaces (Cyberthreat Intelligence, CTI) en cours dans l’entreprise afin de délivrer des informations métiers contextuelles. La plateforme s’est enrichie d’un générateur de rapports personnalisés pour rationaliser la collecte, l’analyse et la diffusion des données. Le navigateur de l’entité de menace a également été enrichi d’une fonction de corrélation et de référencement croisé pour les entités de menaces. De plus, un module d’identification a été ajouté pour consolider les identifiants volés à partir des référentiels et des journaux des voleurs. Toutes ces améliorations sont déjà disponibles.

eSentire : MDR

L’offre SaaS XDR (Extended Detection and Response) d’eSentire s’est enrichie d’un agent MDR (Managed Detection and Response) pour le secteur des petites et moyennes entreprises (PME). Proposé avec la plateforme XDR, l’agent offre plusieurs fonctionnalités comme l’installation one-push, le recrutement d’experts, la gestion des ressources, la sécurité 24/7 et la veille interne sur les menaces. eSentire a établi une liste d’attente pour les utilisateurs souhaitant utiliser le MDR et n’a pas encore dévoilé de date de disponibilité générale.

Cado : Nouvelle vue pour la timeline

Timeline de Cado offre une vue unifiée de plusieurs sources de données dont les journaux, les lecteurs de stickage et la mémoire des fournisseurs de cloud. Elle permet aux utilisateurs de voir les éléments de preuve à travers le cloud pendant la réponse à l’incident au sein de la plateforme de réponse à l’incident de l’entreprise. La nouvelle présentation, qui passe de la vue en cartes à la vue en tableaux, rend la navigation dans la Timeline plus intuitive. La mise à jour permet également d’effectuer des recherches dites à facettes et des recherches sauvegardées. Cado a aussi ajouté des fonctionnalités à son outil open source de collecte d’artefacts volatils (Volatile Artifact Collection ouVARC) pour accélérer et améliorer l’efficacité des enquêtes sur les incidents.

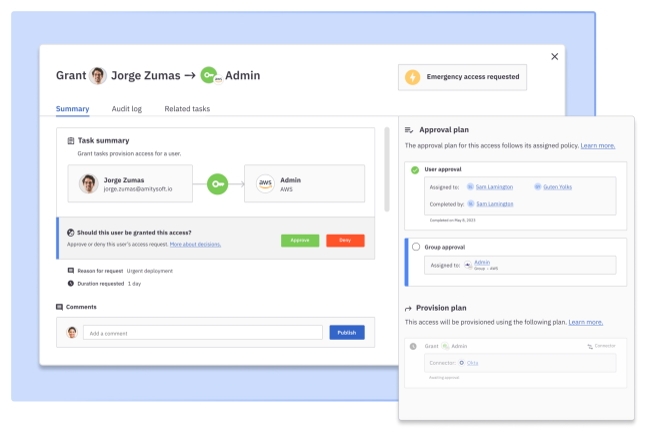

Le spécialiste de la gestion des identités, ConductorOne enrichit son offre avec une solution pour administrer les accès à privilège dans le cloud.

Après l’IAM, ConductorOne se lance dans le PAM (Privileged Access Management). Basée sur le cloud, cette solution entend faciliter le travail de gestion des autorisations et de mise en œuvre des politiques pour les ressources du cloud par les équipes IT et de sécurité. « Dans les solutions PAM traditionnelles, le contrôle d’accès est centré sur le compte et les comptes à privilèges offrent des niveaux élevés de permissions statiques », a déclaré Alex Bovee, cofondateur et CEO de ConductorOne. La société se retrouve en effet en compétition avec d’autres solutions comme CyberArk ou Varonis et Wallix.

« Cette approche est à l’opposé de la gestion des accès par le moindre privilège telle qu’elle est mise en œuvre par le PAM dans le cloud », a-t-il ajouté. Ce second produit de ConductorOne fait suite à une offre de gouvernance et d’administration des identités (Identity Governance and Administration) pour l’automatisation des processus de conformité dans les applications basées sur le cloud.

Un déploiement sans agent pour le moindre privilège

L’offre CPAM basée sur le cloud est délivrée sous forme de service sans agent pour tous les outils SaaS et d’infrastructure cloud connectés à ConductorOne. Elle peut servir à gérer l’accès aux comptes d’infrastructure cloud dans AWS, GCP, Azure, Snowflake, etc. « Avec cette solution, les équipes de sécurité peuvent évoluer vers un modèle de privilèges permanents nuls (Zero-standing Privilege, ZSP) afin de prévenir les violations d’identité en automatisant la gestion des autorisations pour l’infrastructure cloud et SaaS », a déclaré Alex Bovee.

Les fonctionnalités du CPAM sont également accessibles via un agent pour appliquer les contrôles d’accès au moindre privilège à des infrastructures sur site ou non natives du cloud comme Active Directory, LDAP, Postgres et Microsoft SQL Server. « Nous fournissons un agent pour gérer l’accès aux infrastructures hébergées comme Active Directory et LDAP, qui sont protégées par un pare-feu contre la connectivité Internet », a précisé le dirigeant.

Dépasser les limites de l’ancien système

Selon lui, avec les solutions PAM existantes, les comptes à privilèges peuvent disposer de niveaux de permissions statiques et croissants. « Un certain nombre de comptes à privilèges peuvent ainsi perdurer dans l’environnement d’un client, parfois sans même être surveillés », a-t-il ajouté. « Généralement, les comptes à privilèges sont vérifiés (avec des identifiants) par les utilisateurs afin que ces derniers puissent effectuer des actions privilégiées via le compte », souligne le CEO. Une fois que l’utilisateur a terminé son travail, il réintègre le compte et les identifiants sont renouvelés.

« Le problème de l’utilisation d’identités partagées qui n’appartiennent pas à l’utilisateur peut être résolu par le CPAM de ConductorOne », observe le responsable, car il permet d’augmenter les permissions juste à temps, en les accordant uniquement quand elles sont nécessaires. Les autorisations sont escaladées directement sur le compte de l’utilisateur et peuvent être authentifiées par le biais d’une signature unique (Single-Sign-On, SSO). « Une interface de ligne de commande est utilisée pour l’escalade des permissions et Slack sert à l’approbation de l’accès », a ajouté le dirigeant. Les permissions et les demandes via CPAM sont gérées par l’outil de ligne de commande CLI « C1 (Cone) de ConductorOne. Le service permet également de définir la gestion des accès « en tant que code » à l’aide du fournisseur Terraform de l’entreprise.

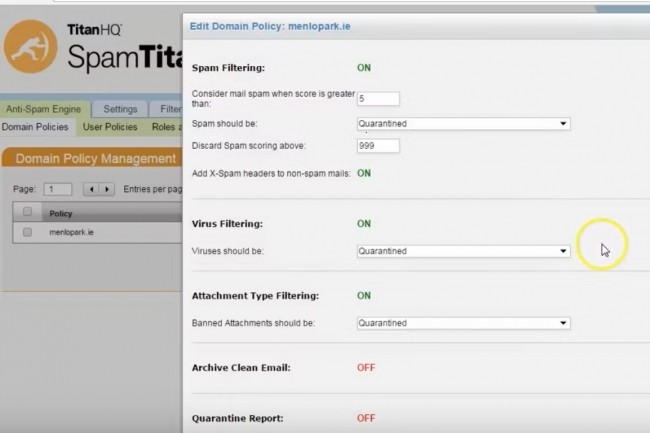

Avec ces mises à jour majeures de WebTitan et de SpamTitan, TitanHQ introduit des fonctionnalités de filtrage DNS et de protection contre le phishing.

TitanHQ, le fournisseur de cybersécurité en mode SaaS, a publié les dernières versions de WebTitan, sa plateforme de filtrage web et de sécurité DNS. La dernière version 5.03 de WebTitan s’enrichit de plusieurs fonctionnalités, comme le contrôle du domaine de premier niveau (Top-Level Domain, TLD), la personnalisation de la politique par défaut, et une capacité d’héritage. « WebTitan 5.03 sera progressivement déployé auprès des clients existants de TitanHQ », a indiqué l’entreprise. Celle-ci a également dévoilé une mise à jour de sa plateforme de sécurité contre le phishing, SpamTitan, dont la sortie est prévue cette année.

Rationalisation du contrôle des politiques pour WebTitan

La mise à jour de WebTitan, la plateforme SaaS de filtrage et de sécurité DNS de l’éditeur qui fournit une protection contre les menaces basée sur l’IA et des contrôles de contenu web, étend ses fonctionnalités relatives aux politiques de filtrage. C’est le cas d’une nouvelle capacité de personnalisation, ajoutée aux politiques globales par défaut des clients, qui permet de personnaliser les politiques au niveau du client. La possibilité d’hériter des « domaines autorisés et bloqués » est aussi applicable à la politique par défaut du client. Un filtre DNS utilise la politique par défaut pour classer les sites web dans différents groupes en fonction de leur contenu ou des risques de sécurité potentiels. TitanHQ permet également d’autoriser ou de bloquer un domaine de premier niveau (TLD) dans les politiques des clients et les domaines globaux.

Renforcement des contrôles MSP pour SpamTitan

Quant à la mise à jour de SpamTitan, elle doit renforcer les contrôles des fournisseurs de services managés. Selon le fournisseur, SpamTitan 9.01, dont la sortie est prévue dans le courant de l’année, sera doté de certaines fonctions anti-phishing indispensables aux fournisseurs de services managés (MSP) en complément des autres fonctions de la plateforme. Il s’agit plus précisément de la « quarantaine », de l’héritage « Link Lock » pour le blocage des liens et d’une vue simplifiée du courriel. La prochaine version devrait comprendre une fonction « historique/quarantaine pour les MSP », afin de pouvoir agir sur les courriels des clients au niveau du MSP. Une capacité d’héritage pour le « verrouillage des liens » a été activée au niveau du MSP pour ne plus avoir à explorer les domaines individuels pour effectuer des changements. Le fournisseur a également promis, pour la prochaine version, un « filtrage par motif pour les MSP » et une « vue simplifiée du courriel » afin de rationaliser l’analyse et d’offrir une meilleure expérience à l’utilisateur. L’éditeur prévoit aussi d’ajouter une option « autres produits » dans la console principale de la plateforme « pour permettre aux MSP d’offrir plusieurs solutions TitanHQ à leur clientèle sans effort », a déclaré l’entreprise.

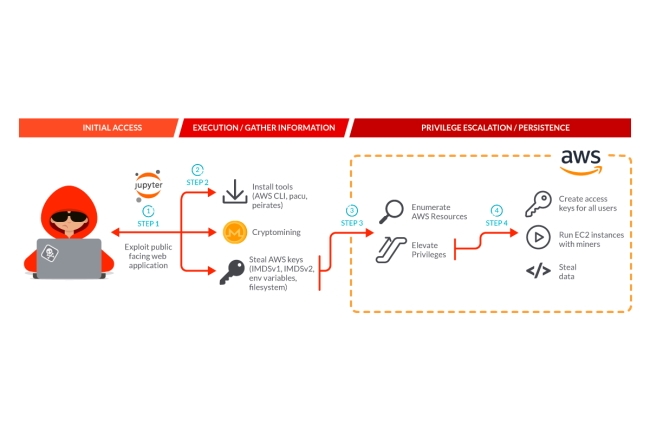

Après la découverte de Scarleteel en février dernier qui ciblait les environnements Kubernetes et AWS, le faux cryptomineur évolue dans ses techniques d’infection et d’exfiltration d’identifiants cloud.

Un malware du nom de Scarleteel poursuit son petit bonhomme de chemin et évolue dans sa tactique d’attaque. Découvert en mars dernier, le faux cryptomineur s’en prenait aux environnements cloud et Kubernetes. Aujourd’hui, il est entré dans une deuxième phase avec des tactiques d’infection et d’exfiltration plus évoluées. C’est ce qu’indique Sysdig dans un rapport. « L’automatisation, combinée à un examen manuel des données collectées, fait de cet attaquant une menace plus dangereuse », peut-on lire.

Les experts ajoutent, « Il ne s’agit pas d’un simple logiciel malveillant, comme on le pense souvent d’un mineur de crypto-monnaie, puisqu’ils examinent autant que possible l’environnement cible ». Les activités récentes de Scarleteel ont ciblé des environnements comme AWS Fargate et Kubernetes, indiquant une évolution claire du simple minage de crypto-monnaie vers d’autres exploits comme le vol de propriétés intellectuelles.

Une erreur mineure expose AWS Fargate et Kubernetes

Lors d’une récente attaque, Scarleteel a exploité une erreur mineure dans la politique d’AWS pour escalader les privilèges jusqu’à obtenir un accès administrateur et prendre le contrôle du compte Fargate. Ce piratage a également permis de cibler Kubernetes. « Une erreur du client – une faute de frappe d’un seul caractère – a offert aux attaquants de contourner l’une de leurs politiques », a expliqué Alessandro Brucato, ingénieur de recherche sur les menaces chez Sysdig. « Plus précisément, cette politique empêchait les attaquants de prendre le contrôle de tous les utilisateurs dont le nom contenait « admin ». Sauf que le champ utilisé dans la politique est sensible à la casse ». L’ingénieur a ajouté que l’un des noms d’utilisateur du compte client commençait par « admin », ce qui a permis aux pirates d’en prendre le contrôle.

L’attaquant a pu ensuite exploiter certains conteneurs Jupyter Notebook déployés dans un cluster Kubernetes et procéder dans la foulée à plusieurs types d’attaques, principalement pour voler des informations d’identification AWS pour exploiter plus en profondeur l’environnement cloud de la victime. « L’objectif de Scarleteel est d’obtenir la persistance dans une charge de travail Kubernetes vulnérable afin d’élever les privilèges du cloud, faire du minage insidieux de crypto-monnaie financièrement préjudiciable et voler de la propriété intellectuelle », a déclaré Jimmy Mesta, directeur de la technologie au Centre d’opérations de sécurité Kubernetes. « Une application web vulnérable ou, dans le cas de Scarleteel, un Jupyter Notebook, peut conduire à la compromission complète d’un compte AWS », a ajouté le dirigeant.

Scripts contextualisés et exfiltration évasive

Les scripts utilisés dans les attaques de vol d’informations semblaient savoir qu’ils se trouvaient dans un conteneur hébergé par Fargate et exécutaient les commandes appropriées pour collecter des identifiants. « Leurs scripts interrogent différents services pour recueillir des informations sur l’environnement », a encore expliqué Allesandro Brucato. « Ensuite, ils font progresser leur attaque en utilisant des outils qui ciblent des services spécifiques (par exemple, peirates dans les pods Kubernetes ou pacu après avoir volé des informations d’identification AWS) », a-t-il ajouté. Pacu et Peirates sont des outils d’attaque open source populaires généralement utilisés par les pentesteurs et les Red Teams pour évaluer la sécurité du cloud et de l’infrastructure Kubernetes. « Pacu a été utilisé dans l’attaque Scarleteel comme outil d’énumération post-exploitation pour évaluer rapidement plus de 20 chemins d’escalade de privilèges existants dans le compte AWS de la victime », a déclaré M. Mesta. « Quant à Peirates, il offre aux attaquants une interface de ligne de commande tout-en-un pour réaliser des exploits sur Kubernetes, notamment effectuer un mouvement latéral, voler les identifiants IAM (Identity and Access Management) du cloud ou obtenir la persistance par le biais d’un shell inversé ».

Scarleteel s’est également servie d’une technique d’exfiltration pour échapper à la détection. Au lieu d’utiliser des outils de ligne de commande courants comme ‘curl’ ou ‘wget’, les attaquants ont choisi une méthode plus furtive en utilisant des éléments intégrés au shell. « C’est souvent au moment de l’exfiltration que les attaquants sont détectés par les SIEM ou d’autres systèmes de surveillance, car la plupart des attaques utilisent des outils courants comme wget ou curl, tous deux considérés comme une anomalie », a déclaré Jimmy Mesta. « Scarleteel utilise un shell intégré pour effectuer des appels externes au réseau vers des adresses IP contrôlées par l’attaquant, de sorte que l’attaque semble « normale » pour la plupart des outils de surveillance de la sécurité non sophistiqués basés sur des signatures prédéfinies. L’attaquant a également utilisé le CLI AWS piraté pour télécharger et exécuter Pandora, un malware appartenant au botnet Mirai qui cible essentiellement les appareils IoT connectés à Internet pour planifier des attaques DDoS à grande échelle.

Présente dans les commutateurs Nexus 9000 de Cisco en mode ACI, la faille pourrait permettre à des attaquants de lire et de modifier le trafic chiffré.

Selon le fournisseur, en exploitant cette vulnérabilité de gravité élevée identifiée dans le matériel de commutation pour datacenter de Cisco, des acteurs de la menace pourraient lire et modifier le trafic crypté. L’avis de sécurité publié mercredi dernier par Cle fournisseur concerne une vulnérabilité de la fonction CloudSec multisite de l’infrastructure axée sur les applications (ACI) découverte dans une famille de commutateurs pour datacenter. « Cette vulnérabilité résulte d’un problème d’implémentation des algorithmes de chiffrement utilisés par la fonction de cryptage CloudSec sur les commutateurs concernés », a déclaré l’entreprise dans son avis. La faille, qui porte la référence CVE-2023-20185, est affectée du score 7,4 dans le système de notation des vulnérabilités CVSS.

La série Nexus 9000, affectée par la vulnérabilité

Cette faille concerne les commutateurs de la série Nexus 9000 fonctionnant en mode ACI à partir de la version 14.0. Elle affecte plus particulièrement les commutateurs dans une configuration multisite et dont la fonction de chiffrement CloudSec est activée. Cette famille de commutateurs modulaires et fixes pour datacenter de Cisco répond aux divers besoins de mise en réseau des datacenters modernes. Elle fonctionne sur deux systèmes d’exploitation différents, NX-OS et ACI. « Cisco a confirmé que cette vulnérabilité n’affectait pas les commutateurs de la série Nexus 9000 en mode NX-OS autonome », précise l’avis. Alors que les commutateurs NX-OS, plus traditionnels, disposent d’un panel complet de fonctions de mise en réseau, les commutateurs fonctionnant sous ACI font partie de la solution de mise en réseau définie par logiciel (SDN) de Cisco et offrent une automatisation centralisée basée sur des règles.

Pas encore de correctifs

« Cisco n’a pas encore publié de mises à jour logicielles pour remédier à la vulnérabilité et il n’existe pas non plus de solutions de contournement », a déclaré le fournisseur. « Les clients qui utilisent actuellement la fonction de chiffrage ACI Multi-Site CloudSec pour les commutateurs Nexus 9332C et Nexus 9364C et pour la Cisco Nexus N9K-X9736C-FX Line Card sont invités à la désactiver et à contacter le support technique de leur entreprise pour évaluer d’autres options », recommande encore l’avis. Dans ce même avis, Cisco détaille les étapes à suivre pour déterminer l’état de la fonction CloudSec sur ces appareils.

Trustwave a mené une étude pour radiographier le trafic web malveillant en plaçant des leurres à travers plusieurs pays. Sans surprise, les réseaux de machines zombies dominent ce trafic.

Pour mener à bien leurs attaques, les cybercriminels s’adossent souvent à des botnets, un ensemble de machines infectées (PC, IoT, serveurs). Trustwave a essayé de déterminer la part de ces botnets dans le trafic web malveillant. Pour cela, l’éditeur a placé des leurres (honeypot) dans différents pays : la Russie, l’Ukraine, la Pologne, le Royaume-Uni, la Chine et les États-Unis « Grâce à cette répartition, nous avons pu recueillir un ensemble fiable d’informations sur les méthodes et les techniques utilisées par les attaquants et leurs botnet, et avoir une compréhension complète du paysage actuel des menaces», a déclaré l’éditeur. Cette recherche lui a permis de repérer l’exploitation dans la nature de quelques applications d’entreprise vulnérables spécifiques, notamment Forta GoAnywhere MFT, Microsoft Exchange, Fortinet FortiNAC, Atlassian Bitbucket et F5 Big-IP, exploitées quelques jours après la publication de PoC.

Entre décembre 2022 et mai 2023, Trustwave a analysé 38 000 IP uniques et téléchargé un peu plus de 1100 charges utiles associées à des tentatives d’exploitation. « Près de 19 % du trafic web total enregistré était malveillant, et les botnets étaient responsables de plus de 95 % du trafic web malveillant détecté », indique le rapport. L’objectif principal de ces attaques de botnets était de télécharger un shell web, autrement dit un script malveillant, afin d’obtenir un accès non autorisé à des sites web ou des serveurs compromis, et de permettre aux attaquants de mener d’autres actions contre les pots de miel de Trustwave en se faisant passer pour des victimes potentielles.

Les botnets Mozi, Kinsing et Mirai, parmi les plus offensifs

Une analyse plus approfondie a révélé que les botnets Mozi, Kinsing et Mirai étaient à l’origine de la quasi-totalité (95 %) de ces tentatives d’exploitation. Alors que Mozi représentait 73 % des réseaux de machines zombies utilisés, Mirai et Kinsing ont contribué à hauteur de 9 % et 13 % respectivement. « Ces familles de malwares bien connues servent surtout à l’exploration des vulnérabilités sur les terminaux connectés à Internet, rassemblés ensuite en botnets pour mener des attaques par déni de service distribué (DDoS) ou pour extraire des crypto-monnaies », indique l’étude.

Par exemple, les deux botnets Mozi et Mirai ont exploité des vulnérabilités IoT dans les routeurs Netgear, les enregistreurs numériques MVPower, les routeurs D-link et le SDK Realtek. Quant aux botnets Kinsing, ils ont tenté d’installer le mineur de crypto-monnaie XMRig dans des systèmes basés sur Linux en utilisant diverses vulnérabilités, notamment dans Apache HTTP Server, PHPUnit, ThinkCMF et ThinkPHP. « La méthode de répartition de nos leurres ne nous a pas permis d’examiner les actions ultérieures qu’auraient pu entreprendre les attaquants », précise aussi le rapport.