Des chercheurs ont détecté une campagne contre les ambassades européennes. Un groupe APT chinois est pointé du doigt en se servant de la technique de HTML Smuggling.

Selon un rapport de Check Point Research, une campagne de menaces persistantes avancées (APT) menée depuis la Chine a ciblé des entités gouvernementales européennes dont l’activité porte sur les politiques étrangères et nationales. Baptisée SmugX, la campagne exploite la technique dite du HTML Smuggling qui consiste à cacher des charges utiles malveillantes à l’intérieur de documents HTML. Toujours selon le fournisseur, cette campagne, active depuis décembre 2022, est probablement la suite directe d’une campagne précédemment signalée et attribuée à RedDelta et au groupe Mustang Panda.

Les ambassades européennes prises pour cible

Après deux mois d’enquête sur le groupe, l’éditeur a conclu qu’il ciblait des entités de politique étrangère et nationale ainsi que des ambassades en Europe. « Combinée à d’autres activités de groupes chinois déjà signalées par Check Point Research, cette campagne représente une tendance plus large au sein de l’écosystème chinois, indiquant un changement de cible vers les entités européennes, avec un intérêt marqué sur leur politique étrangère », indique encore le rapport. Outre le Royaume-Uni, la campagne semble viser les pays d’Europe de l’Est, notamment la République tchèque, la Slovaquie et la Hongrie. L’objectif de la campagne, selon l’analyse de Check Point, est de « s’emparer d’informations sensibles sur les politiques étrangères de ces pays ».

SmugX, une variante évasive de PlugX

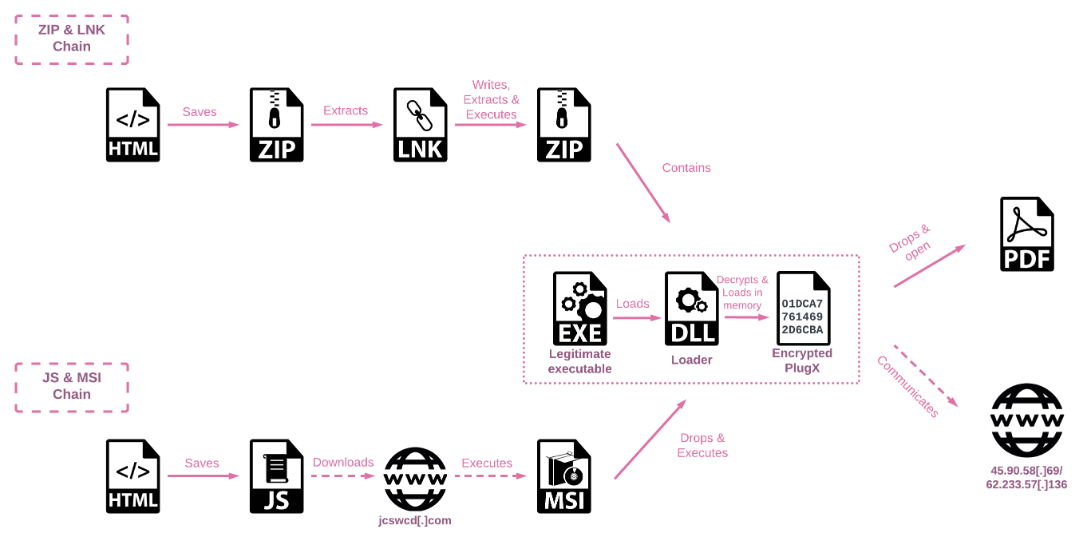

La campagne utilise des méthodes récentes de diffusion – principalement le HTML Smuggling – pour déployer une variante de PlugX, un implant généralement associé à divers acteurs de la menace chinois. Également connu sous le nom de Korplug ou Sogu, PlugX est un cheval de Troie d’accès à distance (Remote Access Trojan, RAT) qui fournit un accès non autorisé à un système compromis, et permet à un attaquant de contrôler et de surveiller à distance une machine infectée. Même si la charge utile de cette campagne est similaire à celles trouvées dans les anciennes variantes de PlugX, la nouvelle méthode de diffusion a permis de réduire les taux de détection et de contourner avec succès les attaques.

La chaîne d’infection de Plug X. (Crédit Photo : Check Point Research)

« Dans la campagne de courriels de SmugX, le HTML Smuggling sert à provoquer le téléchargement d’un fichier JavaScript ou ZIP. S’ensuit une longue chaîne d’infection qui aboutit à l’infection de la victime par PlugX », indique le rapport. Les leurres identifiés par Check Point se concentraient essentiellement sur les entités de politique intérieure et étrangère d’Europe centrale et orientale, avec quelques références à l’Europe occidentale. La plupart des documents contenaient des informations diplomatiques, directement liées à la Chine ou aux droits de l’homme en Chine. Les victimes les plus visées étaient des diplomates et des fonctionnaires d’entités gouvernementales.

L’année dernière, trente-cinq millions de tentatives de compromission de courriels professionnels ont été détectées selon le dernier rapport Cyber Signals de Microsoft.

Entre avril 2022 et avril 2023, l’activité de cybersécurité autour de la compromission des courriels professionnels (BEC) a connu un pic : plus de 150 000 tentatives quotidiennes, en moyenne, ont été détectées par l’unité de lutte contre les crimes numériques Digital Crimes Unit (DCU) de Microsoft. C’est ce que montre le dernier rapport de veille sur les cybermenaces Cyber Signals de Microsoft, qui met en lumière les tendances en matière de sécurité à partir des informations recueillies par Microsoft auprès de ses 8 500 experts en sécurité et l’analyse de 43 trillions de signaux de sécurité. « Les attaques BEC se distinguent dans le secteur de la cybercriminalité par l’importance qu’elles accordent à l’ingénierie sociale et à l’art de la tromperie », a déclaré Vasu Jakkal, vice-président de la sécurité de l’entreprise, dans un billet de blog. « Chaque année, les attaques BEC réussies coûtent des centaines de millions de dollars aux entreprises », a-t-il ajouté.

Selon le rapport, entre 2019 et 2022, l’unité DCU de Microsoft a constaté une augmentation de 38 % des attaques de cybercriminalité en tant que service (Cybercrime-as-a-Service, CaaS) ciblant les courriels professionnels. Entre mai 2022 et avril 2023, la Digital Crimes Unit a également démantelé 417 678 URL de phishing uniques. Et entre avril 2022 et avril 2023, Microsoft a détecté et enquêté sur 35 millions de tentatives de BEC, avec une moyenne de 156 000 tentatives par jour. « En 2022, l’équipe Recovery Asset Team (RAT) du FBI a lancé la Financial Fraud Kill Chain (FFKC) – un processus de lutte contre les transferts d’argent frauduleux mis en place depuis 2016 – sur 2 838 plaintes BEC impliquant des transactions nationales avec des pertes potentielles de plus de 590 millions de dollars », a encore déclaré M. Jakkal. Au lieu de cibler les vulnérabilités des appareils non corrigées, les opérateurs de BEC s’efforcent de tirer parti de l’énorme volume de courrier électronique et d’autres messages quotidiens pour inciter les victimes à partager des informations financières ou à transférer à leur insu des fonds sur des comptes mule. Leur objectif est d’exploiter le flux constant de communication pour effectuer des transferts de fonds frauduleux.

Diverses tactiques de compromission

Selon le rapport, les acteurs de la menace emploient différentes méthodes pour essayer de compromettre la messagerie électronique d’une entreprise, soit par des appels téléphoniques, des messages textuels, des courriels ou des médias sociaux. Ils envoient par exemple de fausses demandes d’authentification ou se font passer pour des particuliers ou des entreprises pour tromper leurs cibles. « La paie, les factures, les cartes-cadeaux et les informations commerciales font partie des thèmes utilisés pour tromper les victimes dans les attaques BEC », a déclaré Microsoft. De plus, l’entreprise fait remarquer que, de plus en plus souvent, les attaquants s’appuient sur des plateformes CaaS comme BulletProftLink pour créer des campagnes de courriels malveillants à grande échelle. Cette plateforme offre un service complet avec des modèles, un hébergement et des fonctions automatisées spécialement conçues pour le BEC.

De plus, les adversaires qui utilisent ce service reçoivent des adresses IP qui facilitent leur ciblage. Les professionnels de la cybersécurité et les autorités judiciaires craignent que ces nouvelles tactiques dans les attaques BEC compliquent le traçage des acteurs malveillants, ce qui pourrait conduire à une augmentation des attaques à grande échelle. « Même si les acteurs de la menace ont créé des outils spécialisés pour faciliter la compromission de courriels professionnels, notamment des kits de phishing et des listes d’adresses électroniques vérifiées ciblant les dirigeants, les responsables de la comptabilité fournisseurs et d’autres postes spécifiques, les entreprises disposent de diverses solutions pour anticiper les attaques et réduire les risques », a déclaré M. Jakkal. Dans le genre, « l’utilisation d’applications de messagerie sécurisées, la sécurisation des identités pour bloquer les mouvements latéraux ainsi que l’adoption d’une plateforme de paiement sécurisée et la formation des employés sont efficaces », selon le rapport Cyber Signals de Microsoft.