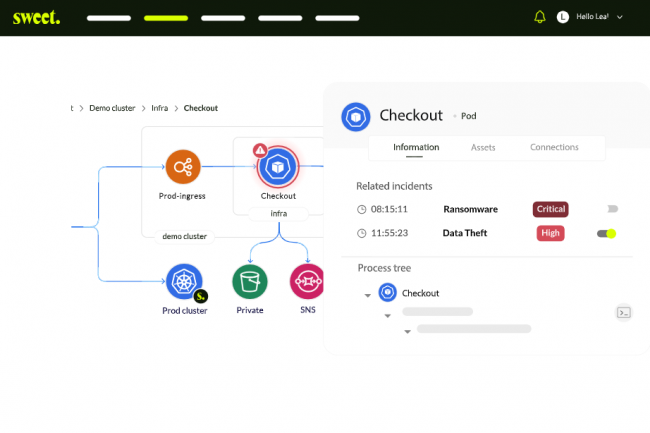

Les équipes de sécurité doivent s’armer d’outils en tout genre pour surveiller les attaques. Sweet, un logiciel de sécurité qui utilise la technologie eBPF pour analyser les anomalies d’exécution dans les environnements cloud pourrait être une arme de taille dans cette bataille.

Le fournisseur de cybersécurité cloud Sweet Security a lancé une plateforme de sécurité d’exécution, baptisée Sweet, pour aider les équipes SSI à détecter les attaques basées sur le cloud et y répondre en temps réel. La plateforme déploie des capteurs dans l’environnement d’exécution pour fournir aux RSSI et aux équipes de sécurité une visibilité sur les clusters cloud.

« Comme les solutions de détection et de réponse traditionnelles, nous avons des capteurs déployés dans l’environnement cible », indique Eyal Fisher, chef de produit chez Sweet Security. « Mais notre capteur est conçu spécifiquement pour les charges de travail dans le cloud et les applications natives fonctionnant sur le cloud. Les capteurs nous envoient des données télémétriques des environnements d’exécution et nous aident à identifier les écarts de comportement ». Sweet fonctionne selon un modèle SaaS et sera proposé sous la forme d’un abonnement à plusieurs niveaux, le prix dépendant du nombre de fonctionnalités choisies par le client.

Des données de télémétrie d’environnements cibles

Sweet déploie des capteurs d’exécution qui filtrent les données d’application et les traitent dans un cadre interne pour établir le profil des anomalies de comportement de workloads et les contextualiser avec les tactiques, techniques et procédures (TTP) traditionnelles. « Nos capteurs d’exécution nous renvoient la télémétrie de l’environnement cible, y compris les charges de travail, les journaux et les API, et nous aident à établir un comportement de référence pour les applications fonctionnant sur le cloud », a déclaré Eyal Fisher. « Ainsi, en cas d’écart, nous savons qu’il peut s’agir d’une attaque et nous menons une enquête plus approfondie ».

Sweet sera livré sous la forme d’une plateforme modulaire avec une suite différente de fonctionnalités ou de capacités disponibles à chaque niveau de licence. Avec cette annonce, la société a également révélé un financement de démarrage de 12 M$ provenant d’un ensemble de fonds d’investissement et de finançeurs providentiels.

Les capteurs utilisent la technologie eBPF

Les capteurs d’exécution de Sweet utilisent la technologie eBPF (extended Berkley Packet Filter), qui permet aux programmes de fonctionner sur des noyaux de systèmes basés sur Linux sans qu’il soit nécessaire d’ajouter des modules supplémentaires ou de modifier le code source du noyau. « La technologie utilisée dans nos capteurs est la technologie eBPF, qui nous permet d’avoir une visibilité au niveau du noyau de chaque nœud de chaque ordinateur, sans qu’il soit nécessaire de l’installer sur l’hôte », a déclaré Eyal Fisher. « Le capteur est donc super léger, super mince et consomme très peu de ressources, mais grâce à la technologie eBPF, nous avons des informations jusqu’à des niveaux granulaires ». La technologie eBPF peut être considérée comme le déploiement d’une machine virtuelle (VM) légère, en bac à sable, au sein du noyau Linux. Elle est généralement considérée comme un moyen de fournir des services tiers, notamment en matière d’observabilité, de sécurité et de réseau.

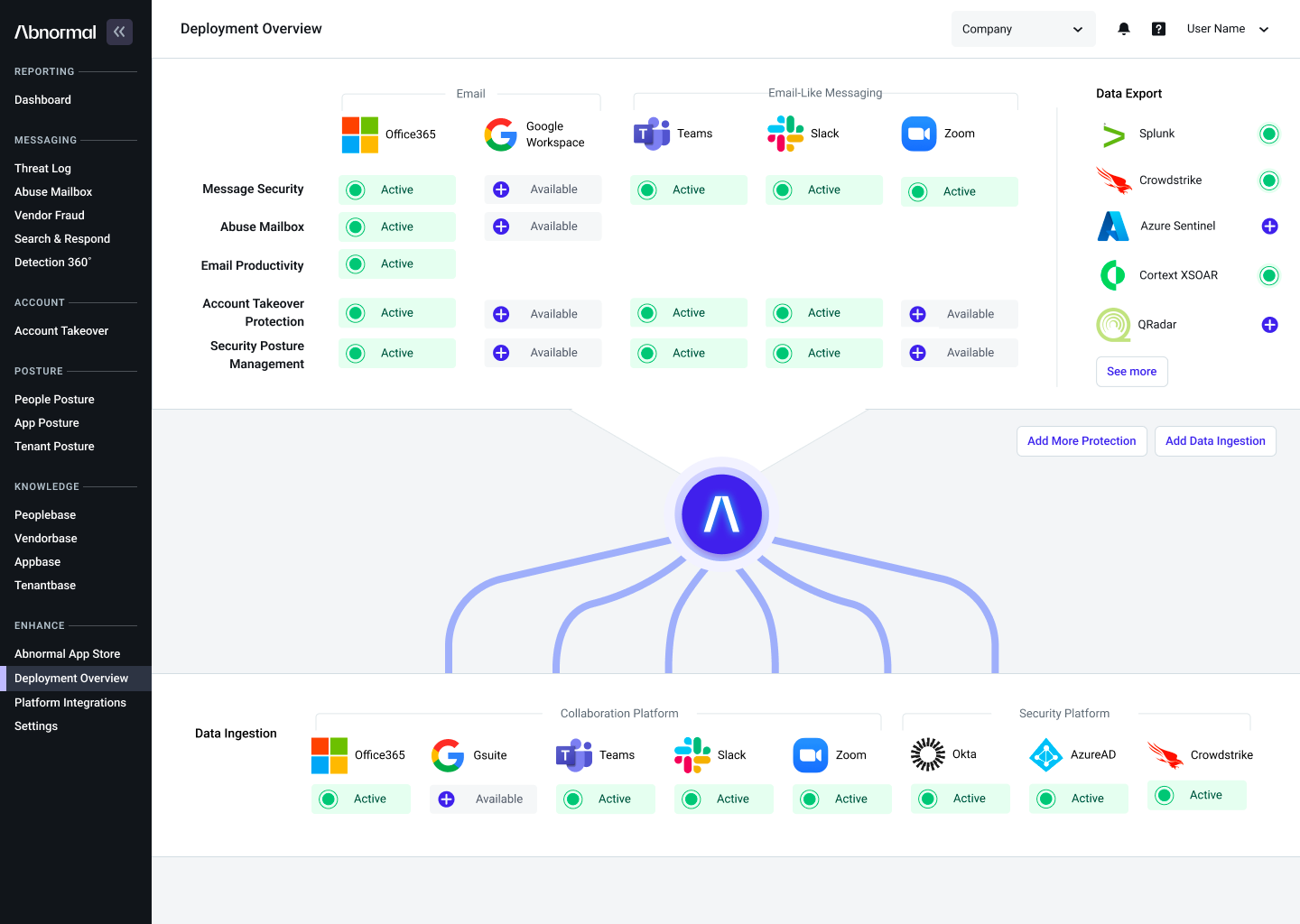

La start-up californienne Abnormal Security a annoncé des outils orientés sécurité pour les applications collaboratives cloud Slack, Teams et Zoom. Cela comprend la protection contre la prise de contrôle des comptes et la gestion de la posture de sécurité afin de se protéger contre les menaces multicanales.

Pluie d’annonces à l’occasion de la RSA Conference 2023. Abnormal Security, fournisseur de solutions de sécurité de messagerie basées sur le cloud, a présenté trois fonctionnalités supplémentaires axées sur la détection des menaces pour Slack, Microsoft Teams et Zoom. La société – qui se concentre sur la protection des entreprises contre les attaques ciblées par email, telles que le phishing, l’ingénierie sociale et la compromission des emails professionnels – ajoute également l’ingestion de données provenant de nouvelles sources afin d’améliorer son modèle d’IA, qui cartographie le comportement de l’identité de l’utilisateur.

« La plateforme d’Abnormal utilise un moteur de détection des anomalies qui ingère et met en corrélation plus de 45 000 signaux comportementaux provenant de messageries (Microsoft 365, Google Workplace), de systèmes EDR (CrowdStrike), de plateformes d’authentification (Okta) et d’applications collaboratives telles que Slack, Microsoft Teams et Zoom », a déclaré Evan Reiser, directeur général d’Abnormal Security. « Les signaux comprennent les événements de connexion, la géolocalisation, les identités compromises et les modèles de communication dans la messagerie ». Ces améliorations sont incluses en tant que produits complémentaires à l’offre d’Abnormal Inbound Email Security et sont disponibles pour tous dès le lancement.

Abnormal sécurise désormais 3 services dans le cloud

Abnormal a lancé trois nouveaux produits conçus pour détecter les messages suspects, remédier aux comptes compromis et fournir des informations sur la posture de sécurité dans trois applications de communication dans le clud – Slack, Microsoft Teams et Zoom. Ces produits sont les suivants : Email-like messaging security, Email-like account takeover protection et Email-like security posture management. La sécurité de la messagerie de type courriel permet aux administrateurs de surveiller les activités suspectes dans Slack, Teams et Zoom et de prendre des mesures en conséquence, en analysant les messages à la recherche d’URL suspectes et en signalant les menaces potentielles en vue d’un examen plus approfondi. Cette prise en charge couvre les messages envoyés par les employés internes ainsi que par les sous-traitants externes.

La protection contre la prise de contrôle des comptes par courriel analysera l’activité d’authentification dans Slack, Teams et Zoom, en alertant les équipes de sécurité sur les événements de connexion suspects, y compris les connexions à partir d’un navigateur bloqué, d’un emplacement risqué ou d’une mauvaise adresse IP connue. Chaque événement est automatiquement signalé pour une investigation immédiate, avec l’activité d’authentification unique d’Okta et d’Azure Active Directory incluse pour des preuves supplémentaires. La gestion de la posture de sécurité de type e-mail fournit une vue centrale des changements de privilèges des utilisateurs dans Slack, Microsoft Teams et Zoom pour s’assurer que seuls les utilisateurs appropriés ont des droits d’administration.

Les produits lancés cette semaine viennent doper les capacités de la plateforme Abnormal à détecter les messages suspects, corriger les comptes compromis et donner un aperçu de la sécurité des trois applications – Slack, Teams et Zoom. (Crédit : Abnormal)

Une protection étendue à l’ensemble de l’environnement de travail

« Nous constatons un niveau croissant d’inquiétude concernant les attaques de phishing et de violation de données dans des canaux autres que le courrier électronique », a déclaré Michael Sampson, analyste principal chez Osterman Research. « La surveillance d’autres plateformes permet d’étendre les protections auxquelles les utilisateurs se fient, c’est-à-dire de s’assurer que le courrier électronique est un environnement de travail sûr. Les acteurs de la menace faisant pivoter leurs attaques pour les étendre à de nouveaux canaux, ne pas assurer des protections équivalentes est un manque de perspicacité ».

Parallèlement aux nouveaux produits, Abnormal a ajouté des capacités d’ingestion de données supplémentaires disponibles gratuitement qui collecteront des signaux de CrowdStrike, Okta, Slack, Teams et Zoom. « La combinaison de petits signaux discrets de compromission potentielle dans des situations de plus haut niveau avec une visibilité unifiée réduit le bruit déconnecté qu’il est facile pour les analystes de sécurité de négliger. Cela donne aux analystes de sécurité des avertissements précoces sur les problèmes potentiels », a déclaré Michael Sampson.

La technologie de base est une capacité d’IA

Abnormal Inbound Email Security est le cœur de l’offre de la société, qui s’appuie sur une architecture API native et s’intègre aux plateformes de messagerie cloud, à l’EDR, aux services d’authentification et aux applications de collaboration cloud par le biais d’API. Avec cela, Abnormal peut ingérer un grand nombre de signaux utiles qui aident à identifier les activités suspectes parmi les utilisateurs. « Les modèles avancés d’IA et de ML, y compris le traitement du langage naturel et la compréhension du langage naturel, exploitent ces signaux pour établir une base de référence du comportement des utilisateurs et mieux comprendre l’identité et les relations au sein de l’organisation », a déclaré Evan Reiser.

« En comprenant ce qui est normal pour chaque employé, fournisseur, application et environnement de messagerie, Abnormal peut détecter et prévenir les courriels malveillants et indésirables ou les messages ressemblant à des courriels qui contournent les solutions traditionnelles ». Lors de l’analyse des URL et des domaines suspects, le modèle d’IA tente de détecter si un lien utilise trop de redirections lorsqu’il est cliqué, l’identité des fournisseurs de services de redirection, ou encore si la page de renvoi éventuelle présente des indicateurs de formulaire web tentant potentiellement de voler des informations, etc.