Une campagne coordonnée d’une soixantaine de paquets npm malveillants a été découverte. La charge utile identique est destinée à l’espionnage des données sensibles sur les systèmes des développeurs.

Dans le cadre d’une campagne coordonnée étalée sur un peu moins de deux semaines et impliquant 60 paquets npm malveillants, des pirates ont probablement réussi à s’emparer d’informations sensibles sur l’hôte et le réseau des systèmes des développeurs. Selon Socket, à l’origine de la découverte, ces paquets ont été distribués via trois comptes npm différents afin d’exécuter des scripts post-installation furtifs pendant les opérations « npm install ».

« Le script cible les systèmes Windows, macOS ou Linux et inclut des vérifications courantes de contournement de la sandbox, si bien que chaque poste de travail ou nœud d’intégration continue (CI) infecté est une source potentielle de reconnaissance précieuse », a déclaré Kirill Boychenko, chercheur chez Socket, dans un billet de blog. Les scripts collectaient les noms d’hôtes, les adresses IP internes et externes, les configurations DNS et les chemins d’accès aux répertoires des utilisateurs avant de transmettre ces informations à un webhook Discord contrôlé par l’acteur malveillant.

Une campagne de reconnaissance

L’extrait de code du payload partagé par Socket révèle que l’accent est mis sur la reconnaissance plutôt que sur les dommages immédiats. Le script vise essentiellement à relever les empreintes numériques de chaque système qui installe le paquet infecté. « En recueillant les adresses IP internes et externes, les serveurs DNS, les noms d’utilisateur et les chemins d’accès aux projets, l’acteur de la menace peut cartographier le réseau et identifier des cibles de grande valeur pour de futures campagnes », a ajouté M. Boychenko. Le script de la charge utile exploite des tactiques légères d’évasion du bac à sable pour éviter d’être détecté. Il a notamment recherché des indicateurs de virtualisation tels que « systemd-detect-virt » et des noms d’utilisateur connus tels que « sandbox ».

Le script semble identique dans les 60 paquets malveillants, ce qui laisse penser que la campagne est coordonnée. M. Boychenko alerte sur le fait que sur les serveurs à intégration continue (CI), la fuite a pu révéler certaines informations spécifiques comme les URL de registres privés et les chemins de construction internes, ce qui pourrait accélérer une attaque de la chaîne d’approvisionnement. Socket Security a indiqué qu’elle avait demandé la suppression de tous les paquets npm.

Suppression de comptes

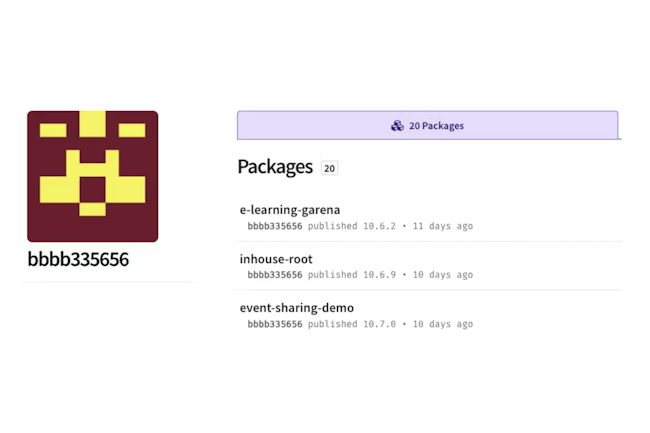

Les trois premiers paquets malveillants, « e-learning-garena », « seatalk-rn-leave-calendar » et « coral-web-be », ont été publiés sous les comptes npm bbbb335656, cdsfdfafd1232436437 et sdsds656565, respectivement. Depuis, ces trois comptes ont publié chacun vingt paquets malveillants. Selon Socket, le premier paquet est apparu il y a onze jours, et le plus récent est apparu quelques heures seulement avant la divulgation, ce qui confirme que l’opération était toujours en cours à ce moment-là.

Cependant, une recherche sur npm au moment de la rédaction de cet article a révélé que les comptes ont probablement été retirés de npm. Aucun des paquets signalés dans la recherche de Socket n’a pu être retracé par la recherche non plus. Alors qu’ils étaient en ligne sur npm, les téléchargements combinés auraient dépassé les 3 000, ce qui, selon Socket, aurait fourni aux pirates une « carte extensive des réseaux de développeurs et d’entreprises » en vue d’intrusions futures.

De multiples abus de npm découverts en quelques jours

npm, le gestionnaire de paquets par défaut pour JavaScript, est devenu une cible privilégiée des attaquants du fait de son utilisation inégalée dans les flux de travail des développeurs et de sa capacité à servir de puissant vecteur pour les attaques de la chaîne d’approvisionnement à grande échelle. En début de semaine, Socket a également découvert une série de paquets npm malveillants, passés inaperçus dans npm depuis plus de deux ans, qui déploient des attaques contre des frameworks JavaScript particulièrement répandus, notamment React, Vue.js, Vite, Node.js et l’éditeur open-source Quill. Les paquets malveillants, qui se faisaient passer pour des plugins et des utilitaires inoffensifs, contenaient des charges utiles destructrices destinées à corrompre les données, à effacer les fichiers critiques et à faire planter les systèmes. Depuis leur mise en ligne, ils ont été téléchargés plus de 6 200 fois, échappant ainsi à la détection et se glissant dans des environnements de développement peu vigilants.

« L’acteur de la menace à l’origine de cette campagne, utilisant l’alias npm xuxingfeng avec un email d’enregistrement 1634389031@qq[.]com, a publié huit paquets destinés à causer des dommages étendus à travers l’écosystème JavaScript », a expliqué le chercheur de Socket, Kush Pandya, dans un billet de blog. « Le même compte a également publié plusieurs paquets légitimes et non malveillants qui fonctionnent comme annoncé ». Début mai, des pirates ont abusé de npm pour cibler des développeurs multilingues avec des paquets exploitant la technique dite du typosquattage, avec des infostealers et des capacités d’exécution de code à distance (RCE). M. Boychenko conseille d’appliquer une hygiène standard pour gérer les dépendances de npm. Il recommande d’utiliser des outils d’analyse des dépendances pour repérer les crochets de post-installation, les URL codées en dur et les archives tar anormalement petites. Il conseille aussi de renforcer le pipeline de développement avec des contrôles de sécurité automatisés.

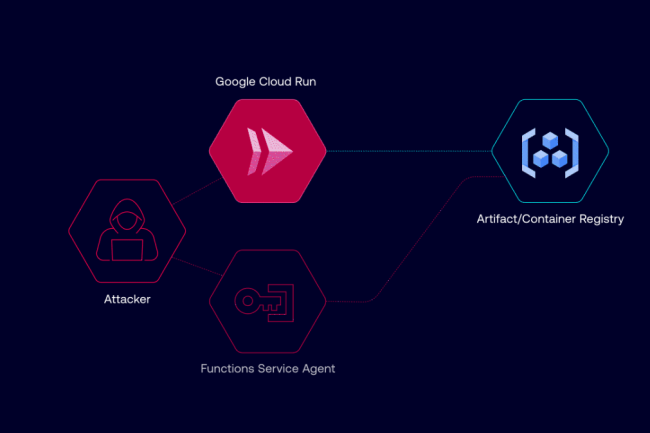

Le fournisseur de cloud a publié un correctif pour une vulnérabilité capable d’accéder à des images de conteneurs privées. Elle peut entraîner une escalade de privilèges, un vol de données et des actes d’espionnage.

Baptisée ImageRunner, la vulnérabilité critique découverte par l’entreprise de cybersécurité Tenable affecte Google Cloud. Elle a été rapidement corrigée avant d’être exploitée par des attaquants qui auraient pu accéder à des informations sensibles à partir de déploiements GCP (Google Cloud Platform) en contournant les autorisations et obtenir un accès non autorisé aux images de conteneurs. « C’est possible parce que Cloud Run tire des images au…

Il vous reste 89% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Une campagne de phishing masquée en fausse alerte de sécurité incite les utilisateurs à cliquer sur une application OAuth malveillante. Celle-ci est capable de prendre le contrôle total d’un compte.

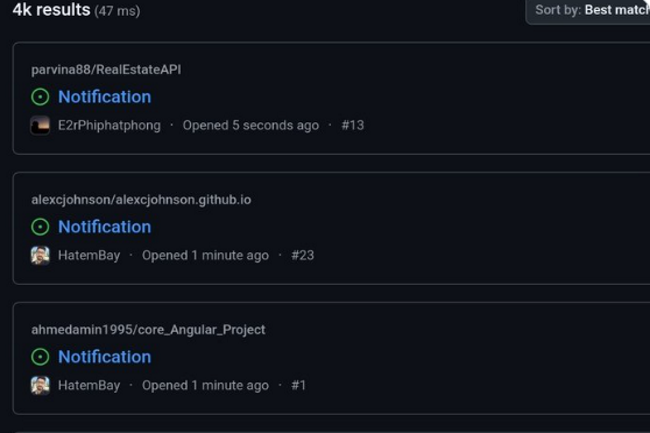

Après le piratage d’un outil au sein de Github Actions, les développeurs doivent se méfier également d’une campagne de phishing portant sur des alertes de sécurité sur leur compte GitHub. Le message apparemment légitime contient une application OAuth malveillante. Cette opération de type click-fix aurait déjà ciblé plus de 12 000 dépôts GitHub et peut déboucher sur une prise de contrôle totale des comptes et des codes affectés.

Les fausses alertes ont été signalées ce week-end par le chercheur en cybersécurité Luc4m par un message sur X en précisant qu’il avait comptabilisé près de « 4k tentatives en quelques minutes ». Dans son tweet, Luc4m écrit : « Alerte de sécurité : tentative d’accès inhabituelle ». Et : « Nous avons détecté une tentative de connexion à votre compte GitHub qui semble provenir d’un nouvel emplacement ou d’un nouvel appareil. »

La mise à jour des mots de passe et du 2FA recommandée par l’alerte

La notification propose un certain nombre de mesures pour sécuriser leurs comptes contre les activités non autorisées. « Si vous reconnaissez cette activité, aucune autre action n’est requise. Toutefois, s’il ne s’agit pas de vous, nous vous recommandons vivement de sécuriser votre compte immédiatement », peut-on lire. Les actions recommandées comprennent la mise à jour du mot de passe, l’examen et la gestion des sessions actives et l’activation de l’authentification à deux facteurs (2FA).

Cependant, toutes ces options étaient accompagnées de liens redirigeant à une page d’autorisation GitHub pour l’application OAuth « gitsecurityapp ». Cette page comprend une liste de permissions risquées, notamment l’accès aux dépôts publics et privés et leur suppression, la lecture ou l’écriture des profils d’utilisateurs, la lecture des membres d’organisations et des projets, ainsi que l’accès aux gists de GitHub. Le site d’information sur la cybersécurité BleepingComputer a indiqué que près de 12 000 référentiels avaient été ciblés jusqu’à lundi matin.

Une attaque affiliée à la Corée du Nord

Le message posté sur X par Luc4m fait allusion à de possibles liens avec un État-nation, en ajoutant : « Ça sent #DPRK ? » Comprendre la Corée du Nord ( Democratic People’s Republic of Korea). Même rien d’autre n’a été dit sur le fil X, la Corée du Nord est connue pour utiliser des attaques de type « click-fix » dans le cadre de ses activités de cyberespionnage, Contagious Interviews étant l’une de ces campagnes les plus en vue. Toutes les fausses alertes GitHub contenaient les mêmes informations de connexion – lieu : Reykjavik, Islande, adresse IP : 53.253.117.8, et Device : Non reconnu. Pour se protéger, Luc4m a partagé quelques indicateurs de compromission (IoC) – compte GitHub : hishamaboshami, et App ID : Ov23liQMsIZN6BD8RTZZ. Le fil de discussion X ajoute également que la fausse « app de sécurité » a été déployée à l’aide de render, un cloud pour l’hébergement d’applications web.

Cisco a bien perçu la crainte des entreprises et des RSSI sur la sécurité de l’IA. Le fournisseur a présenté la solution AI Defense pour surveiller les modèles utilisés et les sécuriser en cas d’attaques.

Plus qu’une tendance, l’IA et la GenAI se diffusent rapidement en entreprise. Cette vitesse inquiète les RSSI qui ont du mal à appliquer des règles de sécurité et à contrôler cette technologie. Pour répondre à cette demande, Cisco vient de présenter la solution AI Defense. Selon Tom Gillis, vice-président senior et directeur général de Cisco Security, l’intégration des fonctions d’IA progresse à un rythme que les équipes de sécurité ne parviennent pas à suivre, créant de nombreuses vulnérabilités que les attaquants peuvent exploiter. Il pointe du doigt le fait que l’adoption des outils IA offre « un vaste éventail d’options pour les équipes de développement, tandis que celles de sécurité chargées d’établir des limites autour du travail des développeurs, peinent à suivre et perdent souvent le fil ».

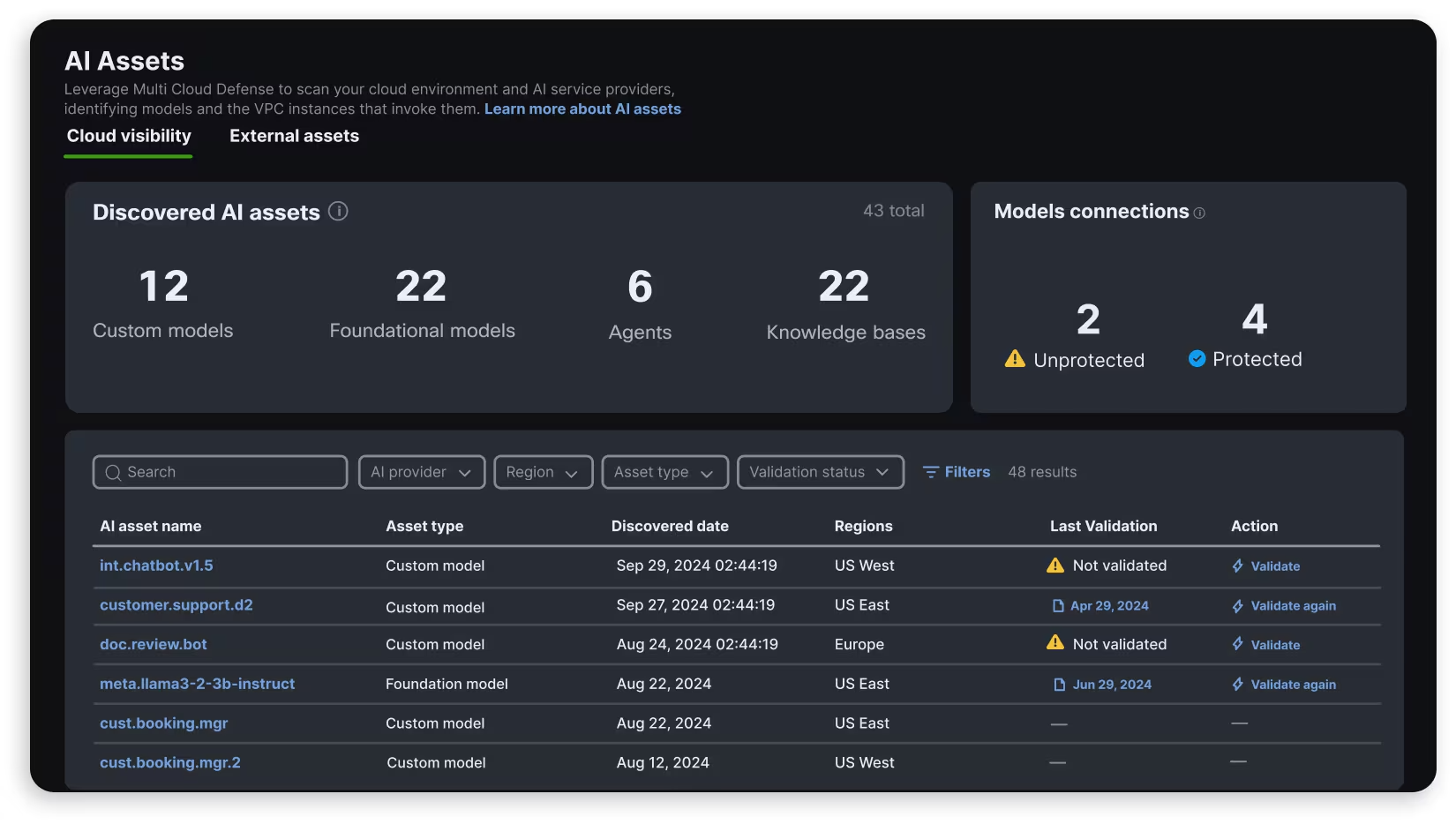

AI Defense se propose donc dans un premier temps de mener un inventaire avec le module Discovery de toutes les charges de travail de l’IA, des applications, des modèles, des données et de l’accès des utilisateurs à travers les environnements cloud. La solution s’intègre aux outils de monitoring réseau (pare-feux, les proxies web et des gateways sécurisés) pour analyser le trafic réseau et identifier tous les flux de travail d’IA existants.

AI Defense propose une fonction d’inventaire des assets en matière d’IA. (Crédit Photo : Cisco)

Une évaluation des modèles par l’IA de Cisco

AI Defense tente également de répondre à un deuxième problème : la nécessité de modifier les pratiques de sécurité à mesure que les systèmes infusés par l’IA se généralisent. « La spécificité de l’IA, c’est que son architecture est tout simplement différente », observe Tom Gillis. « Une application traditionnelle comporte trois couches : la couche de présentation (couche web), la logique d’application et la couche de persistance des données. Les données se trouvent dans la couche de persistance, qui, par définition, est persistante, tandis que la couche intermédiaire ne conserve aucune donnée », a-t-il expliqué.

L’IA ajoute un modèle au milieu, dans lequel sont absorbées les données. « Le modèle conserve et transforme les données, ce qui crée une couche tout à fait nouvelle dans la pile qui nécessite une attention et une protection particulières. » Pour relever ce défi, AI Defense offrira une capacité de détection alimentée par l’IA de Cisco. Elle effectuera une « validation de modèle » par le biais de tests exhaustifs de la logique du modèle afin d’identifier tout signe de compromission ou d’empoisonnement. « L’idée est de s’assurer que les données utilisées pour la formation sont exactes et valides, sans ajouts malveillants aux ensembles de données », a fait valoir M. Gillis. « De plus, il vérifiera que les garde-fous mis en œuvre dans le modèle fonctionnent correctement et que le modèle se comporte comme prévu. »

Protection au moment de l’exécution

Si AI Defense définit des garde-fous pour les modèles d’IA, il donne la capacité aux équipes de sécurité de mettre en œuvre ces protections de manière indépendante, sans interférer avec le contrôle des modèles par les développeurs. « La solution est capable de calibrer et de définir dynamiquement des garde-fous pour les modèles avant et pendant la production », a poursuivi le dirigeant de Cisco Security. Il ajoute, « en production, un système de surveillance observe le comportement normal de l’application et détecte les anomalies, en particulier les attaques par injection de prompt, en signalant les actions qui s’éloignent des schémas prévus. » Tom Gillis précise que cette protection en cours d’exécution est indépendante et transparente par rapport au modèle d’IA et vit entièrement dans le « réseau ».

Tom Gillis fait encore remarquer que la plupart des outils concurrents de sécurité de l’IA se concentrent principalement sur la surveillance de l’échange de données et la prévention des pertes de données (DLP), leur phase de découverte se limitant généralement à l’identification directe des éléments d’IA existants. « Avec AI Defense, la différence essentielle réside dans la compréhension de l’application », a-t-il déclaré. « Contrairement à d’autres outils de sécurité de l’IA, AI Defense procède à la validation du modèle et il a la capacité d’appliquer des protections, telles que la prévention des attaques par injection de prompt au moment de l’exécution. Nos modèles propriétaires suivent de manière unique le comportement de l’application et surveillent toute dérive. » Outre l’injection de prompt, la solution vise à protéger contre les attaques par empoisonnement de données et de modèles. Elle sera généralement disponible d’ici la fin du mois de février via le Cisco Security Cloud.

Baptisé BlueAlpha, ce groupe APT parvient à échapper à la détection pour diffuser ses malware en détournant un service cloud de routage sécurisé de Cloudflare pour y insérer du script malveillant dans le HTML.

Dans sa dernière campagne de menaces persistantes avancées, un groupe APT soutenu par la Russie, abuse des tunnels Cloudflare pour diffuser son malware propriétaire GammaLoad. Identifié sous le nom de BlueAlpha, il a été observé par l’entreprise de cybersécurité Insikt Group alors qu’il exploitait le service de tunnel officiel pour diffuser des malwares en vue de l’exfiltration de données, le vol d’identifiant et l’accès persistant à des réseaux compromis. « BlueAlpha utilise les tunnels Cloudflare pour dissimuler l’infrastructure de GammaDrop, échappant ainsi aux mécanismes traditionnels de détection des réseaux », ont expliqué les chercheurs d’Insikt dans une note.

« Le groupe diffuse des malware en exploitant la technique dite du HTML Smuggling, ou contrebande de HTML, en s’appuyant sur des techniques sophistiquées pour contourner les systèmes de sécurité du courrier électronique ». BlueAlpha, dont les activités se recoupent avec celles de groupes publiquement déclarés comme Gameredon, Shuckworm et Armageddon, est un groupe qui agit probablement pour le compte du FSB (les services secrets russes).

Les tunnels Cloudflare détournés pour la diffusion de malwares

Le service gratuit de tunneling de Cloudflare propose aux utilisateurs de créer un tunnel en utilisant un sous-domaine généré de manière aléatoire à partir de trycloudflare.com. Ce tunnel dirige tout le trafic arrivant à ce sous-domaine via le réseau de Cloudflare vers un serveur fonctionnant localement. « D’après nos observations, BlueAlpha a utilisé cette fonction pour dissimuler l’infrastructure qui lui sert à déployer le logiciel malveillant GammaDrop », indiquent les chercheurs.

Ces derniers ont également pu surprendre le groupe en train d’ajuster légèrement la technique populaire de diffusion de logiciels malveillants dite de HTML Smuggling ou contrebande de HTML, laquelle consiste à diffuser le logiciel malveillant en cachant le JavaScript malveillant dans des pièces jointes HTML, afin d’éviter la détection. « Des échantillons récents montrent des changements dans les méthodes de désobfuscation, comme l’utilisation de l’événement HTML onerror pour exécuter un code malveillant », ont ajouté les chercheurs. GammaDrop agit comme un dropper, et il écrit GammaLoad sur le disque pour assurer la persistance.

Renforcer la sécurité du courrier électronique et du réseau

Les chercheurs recommandent de déployer des solutions pour inspecter et bloquer les techniques de contrebande de HTML afin de signaler les pièces jointes présentant des événements HTML suspects comme onerror. Les politiques de contrôle qui peuvent bloquer l’exécution de fichiers malveillants et les connexions DNS-over-HTTPS (DoH) non autorisées pourraient également contribuer à contrer ces menaces.

« L’utilisation continue par BlueAlpha de services officiels comme Cloudflare montre que le groupe poursuit ses efforts pour affiner ses techniques d’évasion », ont indiqué les chercheurs. « Les entreprises doivent rester vigilantes et investir dans des capacités de détection et de réponse avancées pour lutter contre ces menaces sophistiquées. »

Des attaquants distants pourraient exploiter les failles critiques affectant les solutions NAS et QuRouter de QNAP pour exécuter des commandes arbitraires sur des systèmes compromis.

Le fournisseur de solutions stockage et réseau QNAP, qui compte parmi ses clients des prestataires de services IT comme Accenture, Cognizant et Infosys, demande instamment à ses clients de corriger les failles de gravité critique affectant ses services de stockage en réseau (Network Attached Storage, NAS) et de routeur. Les failles, qui résultent à la fois d’un défaut d’authentification et d’injection de commande dans l’OS, pourraient laisser les attaquants distants exécuter des commandes arbitraires sur les systèmes affectés. « De multiples vulnérabilités ont été signalées dans Notes Station 3 et QuRouter », a déclaré QNAP dans des avis de sécurité distincts publiés récemment. « Pour corriger les failles, nous recommandons de mettre à jour Notes Station 3, (et le firmware QuRouter) vers les dernières versions. »

Des vulnérabilités critiques dans Notes Station 3 pour les NAS

Une vulnérabilité de défaut d’authentification, référencée CVE-2024-38643, affectant une fonction critique dans Notes Station 3, l’application de prise de notes et de collaboration de QNAP pour ses périphériques NAS, pourrait faciliter l’accès sans autorisation aux systèmes vulnérables à un attaquant distant. La vulnérabilité, dont le score de gravité CVSS v3 est de 9,8 sur 10, concerne les versions 3.9.x de Notes Station 3. Elle a été corrigée dans les versions 3.9.7 et ultérieures. Outre les fournisseurs de services IT, les services NAS de QNAP sont utilisés par un certain nombre d’entreprises dans les secteurs des médias, de la santé et de l’éducation pour leur stockage de données sensibles.

Les mêmes versions de l’application sont affectées par une autre faille dite de falsification des requêtes côté serveur ou Server-side Request Forgery (SSRF), portant la référence CVE-2024-38645. Celle-ci permet à des acteurs distants disposant d’un accès compromis, lié à l’autre vulnérabilité, de lire l’intégralité des données de l’application. La faille porte un score de gravité CVSS v4 de 9,4 sur 10. Le même avis signale par ailleurs qu’une vulnérabilité d’injection de commande, référencée CVE-2024-38644, peut aboutir à l’exécution de code arbitraire sur des systèmes vulnérables. Cette faille a reçu une note de gravité élevée (score CVSS v3 de 8,8 sur 10), mais avec les deux autres failles, l’attaquant pourrait prendre le contrôle complet du système, ce qui justifie la correction immédiate de cet ensemble critique de bogues découverts dans Note Station 3.

Des failles sur les routeurs et l’OS

Dans un avis distinct publié à peu près au même moment, QNAP a prévenu ses clients d’une faille critique affectant ses périphériques réseau de la série QuRouter et l’OS dédié. Utilisés autant par les particuliers que par les entreprises, ces routeurs offrent des fonctions de gestion de réseau, de sécurité et d’optimisation des performances. Référencée CVE-2024-48860, la faille dans QuRouterOS est une vulnérabilité d’injection de commande que des attaquants distants pourraient exploiter pour exécuter des commandes sur le système hôte. La faille, qualifiée de gravité élevée – son score CVSS est de 7,8 – affecte les versions 2.4.x de QuRouter. « Elle a été corrigée dans QuRouter 2.4.3.106 et les versions ultérieures », selon l’avis de la société. Enfin une dernière brèche référencée CVE-2024-48861, qui affecte les mêmes versions de QuRouter, a été corrigée.

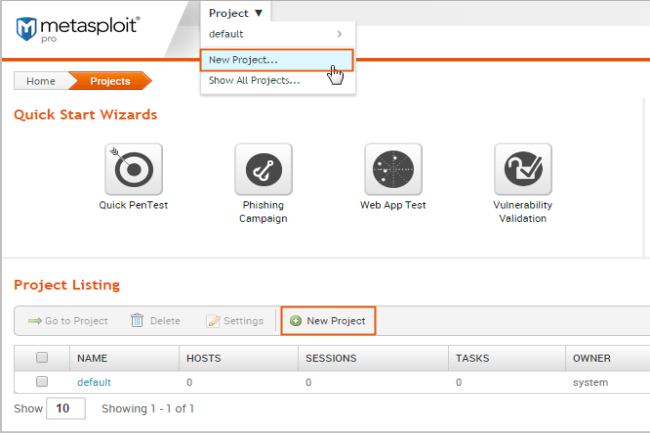

Une étude montre que les solutions de tests d’intrusion servent de plus en plus aux cybercriminels pour mener leurs attaques. Une autre tendance est leur appétence pour les identifiants plutôt que les techniques de contournement des outils de défense.

Le détournement d’outils de red teaming populaires comme Cobalt Strike et Metasploit à des fins malveillantes provoque des perturbations substantielles. Il s’impose aussi comme stratégie dominante dans les campagnes de malware. Selon une étude menée par Elastic, la version dévoyée de ces deux outils conventionnels de pen-testing est impliquée dans près de la moitié de toutes les activités de malware en 2024. « Les familles de logiciels malveillants les plus couramment observées sont…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

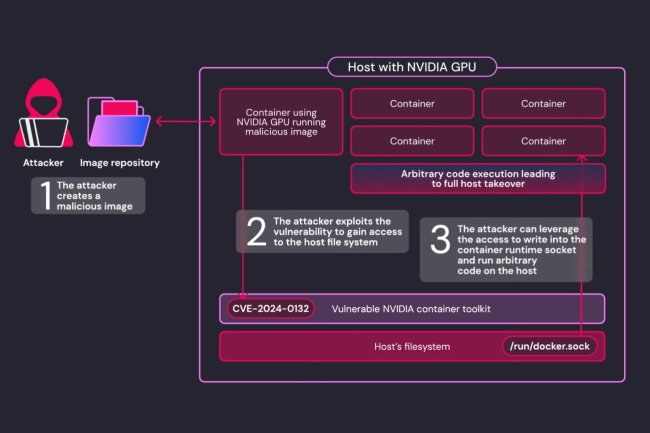

Nvidia a corrigé une vulnérabilité critique dans son outil de conteneurisation, Container Toolkit. Elle est capable d’exécuter du code à distance et de provoquer un déni de service.

Autrefois appelé Nvidia Docker, le service Container Toolkit (NCT) du fournisseur comprend une faille importante. La CVE-2024-0132 affiche un score de gravité (CVSS) de 9 sur 10. Un utilisateur ou une application malveillante peut s’évader de leur conteneur dédié et gagner un accès complet à l’hôte sous-jacent. « Nvidia Container Toolkit 1.16.1 ou antérieur contient une vulnérabilité TOCTOU (Time-of-check Time-of-Use) de l’heure de vérification à l’heure d’utilisation quand il fonctionne avec la configuration par défaut, où une image de conteneur spécifiquement élaborée peut accéder au système de fichiers de l’hôte », a expliqué le fournisseur dans une note sur le correctif publiée dans son bulletin de sécurité. De plus, dans certaines circonstances, l’exploitation réussie de la vulnérabilité entraîne l’exécution de code, le déni de service, l’escalade des privilèges, la divulgation d’informations et l’altération des données.

Vulnérabilité Time of Check Time of Use (TOCTOU)

Les conteneurs Nvidia, qui sont des logiciels spécialisés conçus pour faciliter le déploiement d’applications impliquant de l’intelligence artificielle et de l’apprentissage machine, s’appuient sur NCT pour accéder au matériel GPU. C’est grâce aux outils et aux bibliothèques du Toolkit que les applications s’exécutant dans les conteneurs peuvent utiliser le GPU. La démonstration a été faite dans un billet de blog de Wiz Research, dont les chercheurs ont été crédités par Nvidia de la découverte de la faille. Les attaquants contrôlant une image de conteneur exécutée par une boîte à outils, autrement dit un paquet exécutable léger et autonome contenant tout ce qui est nécessaire pour exécuter une application, peuvent s’évader du conteneur et obtenir un accès complet à l’hôte.

Cette condition de concurrence appelée « Time-of-check Time-of-Use » se produit lorsqu’un programme vérifie une condition et utilise ensuite le résultat de cette vérification sans s’assurer que la condition n’a pas changé dans l’intervalle. Même si les détails techniques spécifiques de l’exploitation potentielle n’ont pas été divulgués pour des raisons de sécurité, le blog Wiz a partagé un flux d’attaque potentiel. « L’attaquant crée une image spécialement conçue pour exploiter la faille CVE-2024-0132 », ont écrit les chercheurs dans le blog. « L’attaquant exécute l’image malveillante sur la plateforme cible, soit directement dans les services permettant le partage des ressources GPU, soit indirectement par le biais d’une supply chain ou d’une attaque d’ingénierie sociale, par exemple un utilisateur exécutant une image d’IA à partir d’une source non fiable. »

Dans quels cas appliquer les correctifs ?

Comme indiqué dans les notes de correction, la vulnérabilité dite d’évasion des conteneurs affecte toutes les versions de Nvidia Container Toolkit jusqu’à la version v1.16.1 incluse. Selon les chercheurs de Wiz, le Toolkit est très répandu et la faille pourrait affecter 35 % des environnements cloud. « Cette bibliothèque est largement adoptée comme solution pour accéder au GPU Nvidia depuis les conteneurs », ont ajouté les chercheurs. « De plus, elle est préinstallée dans de nombreuses plateformes d’IA et images de machines virtuelles (comme les Amazon Machine Images, AMI), car il s’agit d’une exigence d’infrastructure commune pour les applications d’IA. »

Pour les environnements partagés comme Kubernetes, le bug peut être exploité pour s’échapper d’un conteneur et accéder aux données et aux secrets sur d’autres « applications exécutées sur le même nœud, voire sur le même cluster », exposant ainsi l’ensemble de l’environnement. Il est donc recommandé aux entreprises utilisant un modèle de calcul partagé de mettre immédiatement à jour la boîte à outils. « Un attaquant pourrait déployer un conteneur nuisible, s’en échapper et utiliser les secrets de la machine hôte pour cibler les systèmes de contrôle du service cloud », ont mis en garde les chercheurs. « Un attaquant pourrait alors accéder à des informations sensibles, comme le code source, les données et les secrets d’autres clients utilisant le même service ». L’entreprise a précisé que la vulnérabilité n’avait pas d’incidence sur les cas d’usage impliquant l’interface CDI (Container Device Interface). Pour tous ceux qui souhaitent utiliser la boîte à outils Nvidia Container, un correctif est désormais disponible.

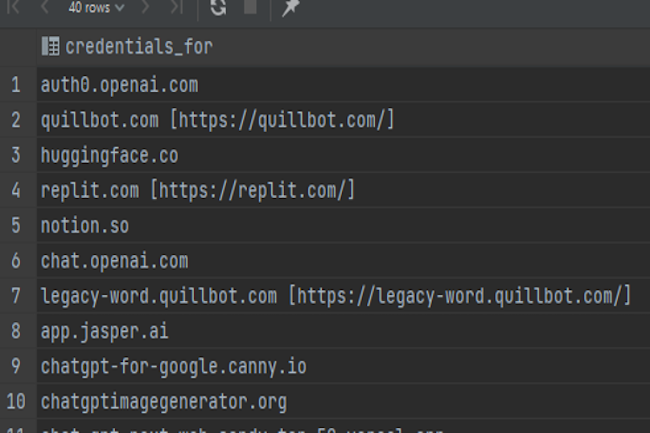

Des identifiants piratés pour accéder des comptes de ChatGPT, Quillbot, Notion, Huggingface et Replit sont devenus très recherchés sur le dark web. Une place de marché, nommée LLM Paradise s’est particulièrement fait remarquer.

De plus en plus de cybercriminels se servent de l’IA générative pour créer des campagnes de phishing ou de malware. Pour cela, ils ont besoin d’accéder aux différents modèles du marché avec des accès piratés. Face à cette demande, le dark web fourmille d’offres dans ce domaine en particulier sur les marchés clandestins russophones. Des chercheurs de la société eSentire ont indiqué « les noms d’utilisateur et les mots de passe d’environ 400 comptes GenAI sont vendus chaque jour par les pirates ». Ils ajoutent, « bon nombre de ces informations d’identification sont volées sur les ordinateurs des utilisateurs finaux quand ils sont infectés par un info stealer. Les logs ainsi récupérés, comprenant des identifiants de GenAI se vendent actuellement 10 dollars l’unité sur les marchés underground »

LLM Paradise, parmi les marchés les plus utilisés

Les chercheurs ont indiqué que LLM Paradise était l’un des marchés clandestins les plus importants à faciliter l’échange d’identifiants GenAI. Les propriétaires qui dirigent ce marché sont particulièrement doués pour le marketing. Dans cette plateforme, ils font la promotion des clés d’API GPT-4 et Claude volées avec des bandeaux affirmant que sa place de marché était la seule à proposer « des clés d’API GPT-4 et Claude » et « à des prix imbattables », ont déclaré les chercheurs.

Les cybercriminels « ont fait de la publicité pour des clés API GPT-4 ou Claude à partir de 15 dollars chacune, alors que les prix habituels pour divers modèles OpenAI se situent entre 5 et 30 dollars par million de jetons utilisés », ont ajouté les experts. Pour des raisons inconnues, LLM Paradise a cessé son activité et la boutique a récemment fermé. Cependant, les pirates ont contourné l’obstacle et continuent de diffuser sur TikTok des publicités pour des clés API GPT-4 volées, proposées avant la fermeture de la place de marché. Outre les API GPT-4 et Claude, d’autres identifiants notamment ceux de Quillbot, Notion, Huggingface et Replit ont été mis en vente sur des places de marché similaires à LLM Paradise.

Des identifiants utilisables pour le phishing, les malwares et les intrusions

Selon les chercheurs d’eSentire, les identifiants volés ont une plus grande valeur entre les mains des cybercriminels en raison de leurs possibilités d’exploitation multiples. « Ils utilisent des plateformes d’IA populaires pour créer des campagnes de phishing convaincantes, développer des logiciels malveillants sophistiqués et produire des chatbots pour leurs forums clandestins », ont-ils expliqué. En outre, ces identifiants peuvent servir à accéder aux comptes genAI d’une entreprise, et ensuite aux informations personnelles et financières des clients, à la propriété intellectuelle exclusive et aux informations personnellement identifiables. Les identifiants piratés peuvent aussi ouvrir l’accès à des données réservées aux entreprises clientes, ce qui affecte également les fournisseurs de plateformes d’IA générative.

Avec plus de 200 identifiants mis en vente chaque jour, la plateforme OpenAI est probablement la plus touchée par le phénomène. Plusieurs mesures sont à la disposition des entreprises pour se défendre contre les attaques ciblant la GenAI, en mettant par exemple en place une surveillance régulière de l’utilisation de la GenAI par les employés, par la mise en œuvre par les fournisseurs de modèles de WebAuthn avec des options MFA, ou encore en incluant de meilleures pratiques en matière de clé d’accès ou de mot de passe pour l’authentification de l’IA générative et en utilisant des services de surveillance du dark web pour identifier les informations d’identification volées.

Souvent considérés comme une alternative aux mots de passe, les passkey doivent être configurés correctement. Sinon, ils risquent d’être exposés à des attaques de type AiTM (adversary in the middle).

Depuis plusieurs mois, les annonces se succèdent pour l’adoption de la technologie passkey en lieu et place des mots de passe. Jugée plus fiable, elle doit selon une étude d’eSentire, être correctement configurée sous peine d’être vulnérable aux attaques de type AitM (adversary in the middle). En l’espèce, une mauvaise mise en œuvre des méthodes d’authentification de secours peut engendrer une attaque de contournement du flux d’authentification via la modifiant les invites affichés aux utilisateurs.

« Quand les passkeys sont utilisés comme méthode d’authentification de premier facteur uniquement, le flux d’authentification dégradé est vulnérable à une attaque AitM », a déclaré dans un article de blog Joe Stewart, chercheur principal en sécurité à l’unité de réponse aux menaces Threat Response Unit (TRU) d’eSentire. « Dans la mesure où l’AitM peut manipuler la vue présentée à l’utilisateur en modifiant le HTML, le CSS et les images ou le JavaScript dans la page de connexion lorsqu’elle est transmise par proxy à l’utilisateur final, elle peut contrôler le flux d’authentification et supprimer toutes les références à l’authentification par clé de chiffrement ». Cette découverte signifie que les comptes considérés comme plus sûrs parce qu’il y a derrière, une authentification par passkey sans mot de passe, comme ceux des plateformes en ligne des banques, du e-commerce, des réseaux sociaux, des comptes dans le cloud et des plateformes de développement de logiciels, peuvent toujours être piratés.

Rédaction de la clé d’accès pour GitHub et Microsoft

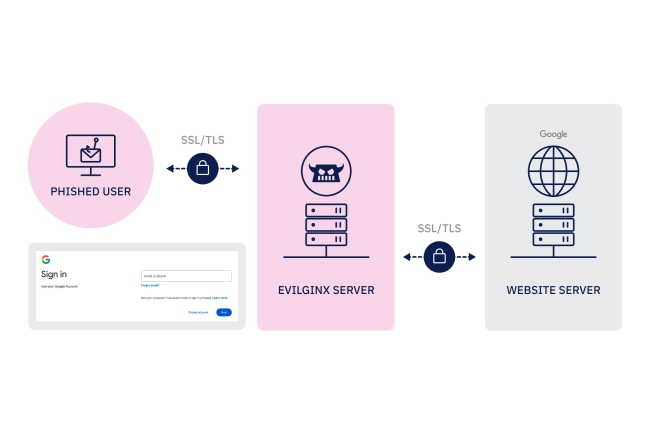

À l’aide de preuves de concept (PoC) détaillés, M. Stewart explique dans le blog qu’il est possible d’utiliser un logiciel AitM open source (comme Evilginx) pour tromper les utilisateurs de services IT populaires tels que GitHub, Microsoft et Google. Des phishlets spécifiques, c’est-à-dire des scripts permettant des attaques AitM en capturant des jetons d’authentification et des cookies de session à partir de pages de connexion réelles, peuvent être déployés dans Evilginx avec quelques lignes de code (édition du texte affiché) pour tromper les utilisateurs et les empêcher de s’authentifier à l’aide d’un mot de passe. « Nous avons utilisé la phishlet standard de GitHub que l’on peut trouver dans divers dépôts d’utilisateurs sur GitHub lui-même », a précisé l’expert. « Quand l’utilisateur ciblé visite l’URL du leurre, à part le nom d’hôte présent dans la barre d’URL, ce qu’il voit ressemble à la page de connexion normale de GitHub, parce qu’il s’agit de la page de connexion réelle de GitHub, simplement délivrée via un proxy par Evilginx.

« Cependant, en modifiant légèrement la configuration standard de la phishlet, il est possible de supprimer le texte « S’identifier avec la clé d’accès » », poursuit-il, ce qui montre à quel point il est facile de tromper un utilisateur en ne lui laissant pas d’autre choix que celui d’une authentification de secours basée sur un mot de passe. L’étude note que ce type d’attaque quand les clés de sécurité sont utilisées comme méthode d’authentification à la fois de premier et de second facteur. « Sauf si l’utilisateur se souvient spécifiquement que la page doit lui proposer une option de clé de sécurité, il se contentera probablement de saisir son nom d’utilisateur et son mot de passe, qui seront envoyés à l’attaquant avec le jeton d’authentification/les cookies, que l’attaquant pourra utiliser pour conserver un accès permanent au compte », a ajouté le spécialiste. Selon le chercheur d’eSentire, la plupart des implémentations de passkeys répertoriées sur passkeys.directory sont vulnérables à des attaques similaires d’expurgation de la méthode d’authentification appelées « authentication method redaction attacks ».

Des clés multiples en renfort

L’étude souligne en outre que presque toutes les méthodes d’authentification de secours (celles qui sont utilisées en plus des clés d’accès) sont sujettes aux attaques AitM. C’est le cas notamment des mots de passe, des questions de sécurité, des notifications push sur des appareils de confiance, de la récupération des contacts sociaux de confiance, du code par SMS, du courrier électronique, du téléphone, de la vérification des documents ou du lien magique envoyé par courrier électronique ou numéro de SMS prédéfini. Parmi ces options, seules la récupération des contacts sociaux de confiance, la vérification KYC (Know Your Customer, ou connaissance du client), et le lien magique peuvent contrecarrer l’AitM, mais à l’aide de paramètres complexes.

La méthode la plus sûre consiste à utiliser un deuxième passkey ou une clé matérielle FIDO2, le nouveau standard de connexion Web sécurisée. « Il est évident que les utilisateurs d’ordinateurs devraient avoir plusieurs passkeys, surtout si au moins l’une d’entre elles est une clé matérielle stockée en toute sécurité et sécurisée par un code PIN », a recommandé M. Stewart. « Mais compte tenu de l’adoption récente des clés de sécurité, le lien magique est probablement la méthode la plus sûre pour récupérer un compte en cas de perte d’une clé de sécurité ou de manipulation d’un flux d’authentification AitM ».