Des chercheurs de Microsoft a trouvé des bugs dans la bibliothèque ncurses. L’exploitation de ces vulnérabilités donne aux attaquants la capacité d’obtenir un accès non autorisé aux systèmes et aux données en modifiant la mémoire d’un programme.

Plusieurs vulnérabilités de corruption de mémoire ont été découvertes par Microsoft dans la bibliothèque ncurses. Celle-ci fournit un environnement de programmation pour écrire des interfaces utilisateur basées sur le texte (Text-based User Interfaces, TUI) ou des applications de console avec une apparence graphique. Désignées collectivement sous la référence CVE-2023-29491, ces vulnérabilités, affectées d’un score CVSS de 7,8, peuvent permettre à des attaquants d’obtenir un accès non autorisé aux systèmes et aux données en modifiant la mémoire d’un programme.

« Les correctifs pour ces vulnérabilités ont été déployés avec succès par les responsables de la bibliothèque ncurses, Thomas E. Dickey, dans le commit 20230408 », a déclaré Microsoft dans un billet de blog. « Nous avons également travaillé avec Apple pour résoudre les problèmes spécifiques à macOS liés à ces failles. Nous remercions à ce sujet Gergely (Kalman) pour sa contribution et l’engagement de la communauté ». Les brèches liées à la corruption de mémoire peuvent être exploitées dans divers types d’attaques, dont le déni de service distribué (DDoS), l’escalade des privilèges, l’exécution de code arbitraire et la fuite d’informations sensibles.

Attaques par empoisonnement des variables

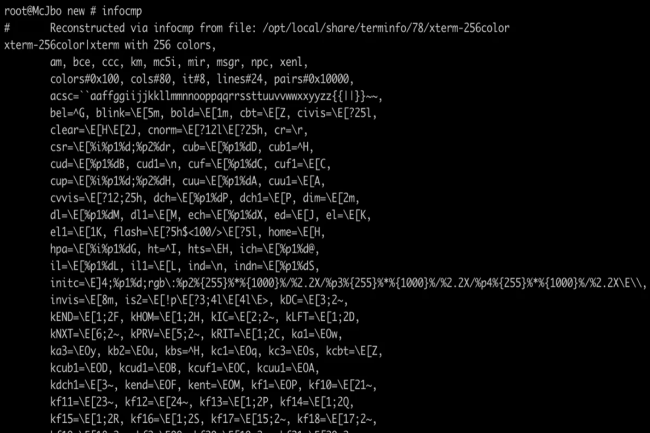

« La bibliothèque ncurses utilise des bases de données de terminaux pour être indépendante du terminal (il n’est pas nécessaire de connaître à l’avance les capacités du terminal) », a indiqué Microsoft. Cela signifie que la bibliothèque a accès à un ensemble d’informations clés concernant le terminal utilisé. « Les bases de données de terminaux contiennent un ensemble de capacités qui déterminent en fin de compte les caractères de contrôle envoyés au terminal (ordonnant au terminal d’effectuer des interactions de base) et en décrivent diverses propriétés », a déclaré Microsoft. Pendant son enquête, la firme a découvert qu’au cours de l’initialisation, la bibliothèque ncurses recherchait plusieurs variables d’environnement, dont TERMINFO pour les bases de données de terminaux. TERMINFO peut être manipulé pour pointer vers un répertoire arbitraire afin d’exploiter potentiellement les failles de ncurses.

HOME, une autre variable d’environnement utilisée par ncurses, peut être également manipulée avec des techniques similaires. « Chaque système d’exploitation moderne contient un ensemble de variables d’environnement pouvant affecter le comportement des programmes », a déclaré Microsoft. Une technique bien connue des attaquants consiste à manipuler ces variables d’environnement pour amener les programmes à effectuer des actions qui profiteraient à leurs objectifs malveillants, c’est-à-dire à les « empoisonner ».

Les versions 6.4 et antérieures affectées

C’est suite à un audit de code et à un fuzzing que Microsoft a découvert les bug La firme a précisé que les contributions en privé de Gergely Kalman sur Twitter l’avaient aidé à faire avancer la recherche avec plusieurs cas d’usage. Microsoft fait également remarquer que bien que l’audit ait été réalisé sur la dernière version 6.4 de ncurses, des versions antérieures de la bibliothèque peuvent aussi comporter quelques-unes ou toutes ces vulnérabilités.

« Il est intéressant de noter que, si que la version de ncurses que nous avons vérifiée était la 6.4 (la plus récente au moment de la recherche), la version de ncurses sur macOS était la 5.7, mais elle avait reçu plusieurs correctifs de sécurité de la part d’Apple », a déclaré Microsoft. « Néanmoins, toutes nos conclusions sont vraies pour toutes les versions de ncurses, donc, y compris les versions Linux et macOS ». Microsoft recommande d’utiliser Microsoft Defender pour détecter et protéger les abus potentiels des bases de données TERMINFO sur Linux et macOS.

Sujet à des problèmes de sécurité, les versions 1.0 et 1.1 du protocole TLS ne seront plus supportées dans les prochains déploiements de Windows. Une décision qui peut impacter le bon fonctionnement de SQL Server, alerte Microsoft.

Mieux vaut tard que jamais, mais cela n’est pas sans conséquence. Microsoft a annoncé son intention d’interdire les versions 1.0 et 1.1 de TLS (Transport Layer Security) dans Windows. L’éditeur précise que cette décision peut avoir des répercussions sur les serveurs SQL basés sur ce protocole. On sait depuis longtemps que ces versions présentent des faiblesses de sécurité et elles ont été remplacées par deux mises à jour successives 1.2 et 1.3. « Ces dernières années, en raison de divers problèmes de sécurité, les organismes de réglementation et de normalisation de l’Internet ont supprimé les versions 1.0 et 1.1 de TLS », a expliqué Microsoft dans un billet de blog. « Cela fait plusieurs années que nous mesurons l’utilisation du protocole TLS et nous pensons que l’usage du TLS 1.0 et TLS 1.1 est suffisamment faible pour prendre cette mesure ». L’entreprise désactivera les versions par défaut dans ses systèmes d’exploitation Windows, à partir des versions Insider Preview de Windows 11 de septembre 2023.

Des failles de sécurité avérées

Depuis son lancement en 1999, le protocole TLS 1.0 présente plusieurs faiblesses de sécurité, notamment la vulnérabilité de l’attaque POODLE (Padding Oracle on Downgraded Legacy Encryption) relative au protocole SSL 3.0, des suites de chiffrement plus faibles, l’absence de confidentialité persistante (forward secrecy), des fonctions de hachage inadéquates et des authentifications limitées. Une version ultérieure (1.1), publiée en 2006, a apporté quelques améliorations de sécurité, mais n’a pas été adoptée à plus grande échelle.

Finalement, ces versions ont été remplacées par les versions TLS 1.2 (2008) et 1.3 (2018). Cependant, le retrait des anciennes versions n’a pas été facile pour tous les adoptants du fait de certaines contraintes, en particulier l’obligation de maintenir la compatibilité ascendante. En janvier 2021, la National Security Agency (NSA) a émis quelques conseils quant à la suppression des configurations TLS obsolètes, et de nombreux géants de la technologie, dont Apple, Google, Mozilla et (maintenant) Microsoft, ont annoncé leur intention d’abandonner les protocoles obsolètes.

Des répercussions sur plusieurs applications Microsoft

Comme l’a fait savoir Microsoft aux clients professionnels, plusieurs applications dont elle a fourni la liste risquent de ne plus fonctionner après désactivation des anciennes versions du TLS. En tête de ces applications menacées figure SQL Server. Des dysfonctionnements pourraient affecter les éditions 2012, 2014 et 2016 de SQL Server. Alors que les versions 2014 et 2016 sont toujours prises en charge, ce n’est plus le cas de l’édition 2012, mais celle-ci bénéficiera de mises à jour de sécurité étendues. Parmi les autres applications populaires inscrites sur la liste figurent MS Office 2008 Professional, Safari 5.1.7, EVault Data Protection-7.01.6125 et Xbox One SmartGlass – 2.2.1702.2004.

Microsoft a conseillé de mettre à jour les applications qui présentent des signes de défaillance après la désactivation des deux TLS. « La plupart des nouvelles versions de ces applications prennent en charge le protocole TLS 1.2 ou des versions plus récentes », a déclaré l’éditeur. « Par conséquent, si une application commence à mal fonctionner après ce changement, la première chose à faire est de rechercher une version plus récente de l’application qui prend en charge le TLS 1.2 ou TLS le 1.3 », a conseillé le fournisseur. Enfin, il reste possible de réactiver les versions 1.0 et 1.1 du protocole via un paramètre du registre système au cas où il n’y aurait pas d’autre solution pour rétablir le fonctionnement d’une application.

La version communautaire open source du service de pentesting Bloodhound de SpecterOps inclura un déploiement conteneurisé et des API REST pour aider les utilisateurs à réaliser des tests de pénétration.

Baptisée BloodHound Community Edition (CE), la version 5.0 du logiciel de test de pénétration open source de SpecterOps s’enrichit de plusieurs fonctionnalités, dont certaines sont également intégrées à BloodHound Enterprise, le produit commercial du fournisseur pour les entreprises. « La publication de BloodHound CE est une manière de remercier les utilisateurs de notre communauté pour leur extraordinaire soutien », a déclaré Andy Robbins, principal architecte produit chez SpecterOps et co-créateur de BloodHound. « SpecterOps est fermement engagé dans le soutien de la communauté de la sécurité, et BloodHound CE reprend un grand nombre des améliorations développées dans BloodHound Enterprise que nous restituons ainsi à la communauté open source », a-t-il ajouté. BloodHound CE sera disponible le 8 août en accès anticipé. Ses nouvelles fonctionnalités seront présentées par SpecterOps lors de la conférence Black Hat, le 9 août.

Déploiement conteneurisé et API REST

L’application BloodHound CE comportera une base de données, une couche API et une interface utilisateur basée sur le web. Avec la version 5.0, les utilisateurs de logiciels open source pourront exploiter les API REST pour interagir avec les données plutôt que d’avoir à écrire des requêtes directement dans la base de données. BloodHound CE sera également déployé en tant que produit conteneurisé. À ce sujet, SpecterOps annonce un temps de déploiement réduit de 80 %. « Auparavant, les utilisateurs devaient télécharger et installer manuellement les différents composants de BloodHound, y compris une version spécifique d’un système de gestion de base de données graphique particulier », a déclaré M. Robbins. « Le processus était compliqué et pouvait prendre des heures. Désormais, tout ce qui est nécessaire au fonctionnement de BloodHound CE est regroupé dans un conteneur, de sorte que les versions correctes de tous les logiciels nécessaires seront téléchargées et installées en un clic », a encore déclaré Andy Robbins. Le déploiement en conteneur permettra aussi une gestion des utilisateurs au niveau de l’entreprise avec une prise en charge multi-utilisateurs grâce à un contrôle d’accès basé sur les rôles (Role-based Access Control, RBAC).

Support accéléré et requêtes personnalisées

Selon le fournisseur, les changements apportés à la nouvelle version permettront à SpecterOps d’augmenter le rythme des mises à jour et d’accroître le nombre de requêtes pull de la communauté pouvant être mises en œuvre. « Actuellement, BloodHound et BloodHound Enterprise ont des bases de code différentes, de sorte que les mises à jour et les nouvelles fonctionnalités doivent être effectuées séparément pour chacun d’eux », a expliqué M. Robbins. « Après cette mise à jour, le code des deux produits sera très similaire, de sorte que les mises à jour et les nouvelles fonctionnalités pourront être écrites une seule fois et appliquées aux deux produits. L’équipe SpecterOps gagnera ainsi beaucoup de temps, ce qui lui permettra de mettre en œuvre davantage de changements demandés par les utilisateurs de BloodHound. Le rythme des futures mises à jour de BloodHound va s’accélérer », a-t-il ajouté.

Les utilisateurs de BloodHound Enterprise pourront désormais écrire des requêtes Cypher personnalisées pour explorer leurs environnements Active Directory (AD) avec des protections en place, empruntées à Bloodhound CE, pour éviter que les requêtes ne causent accidentellement des problèmes de sécurité ou de performance. « Toutes les versions précédentes de BloodHound (avant la version 5.0) seront appelées « BloodHound Legacy » et resteront disponibles », indique l’éditeur.

L’analyse des chercheurs en sécurité de SentinelOne de fuites de courriels et d’implants malveillants confirme que deux groupes de piratesdont Lazarus soutenus par la Corée du Nord se sont introduits dans les systèmes du fabricant de missiles russe NPO.

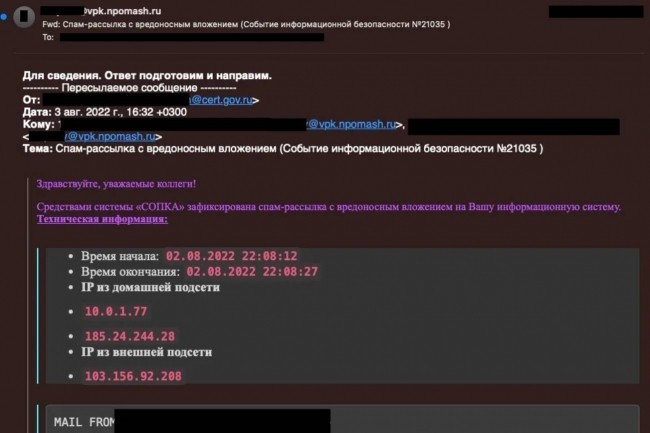

Selon un rapport de l’entreprise de cybersécurité SentinelOne, deux groupes de pirates nord-coréens ont eu accès, pendant cinq à six mois en 2022, aux systèmes internes d’un fabricant russe de missiles et de satellites, NPO Mashinostoyeniya. Deux cas distincts de compromissions liées à la Corée du Nord ont été identifiés par SentinelLabs, la branche de SentinelOne spécialisée dans le renseignement sur les menaces et l’analyse des logiciels malveillants. Tous deux pointent vers des infrastructures informatiques internes sensibles au sein d’une même base industrielle de défense russe (DIB). Les compromissions concernaient notamment le serveur de messagerie spécifique de la base DIB et une porte dérobée Windows, baptisée OpenCarrot. OpenCarrot permet la compromission totale des machines infectées, ainsi que la coordination de plusieurs infections sur un réseau local. « Notre analyse attribue la compromission du serveur de messagerie à l’acteur de la menace ScarCruft », a déclaré SentinelOne. « Nous avons également identifié l’utilisation dinstincte d’une porte dérobée du groupe Lazarus pour compromettre leur réseau interne ».

L’éditeur a révélé qu’il était tombé accidentellement sur la preuve de l’intrusion alors qu’il chassait et suivait des acteurs de la menace présumés nord-coréens. « Nous avons identifié une fuite de courriels contenant un implant dont les caractéristiques sont liées à des campagnes d’acteurs de la menaces affiliés à la République populaire démocratique de Corée (RPDC) précédemment signalées », a déclaré SentinelOne. « Nous sommes convaincus que les courriels liés à cette activité proviennent de l’entreprise ciblée, NPO Mashinostroyeniya. Les courriels en question datent de la mi-mai 2022, une semaine après que la Russie a opposé son veto à une résolution visant à imposer de nouvelles sanctions à la Corée du Nord pour des tirs de missiles balistiques intercontinentaux. Selon le fournisseur, les courriels internes du NPO Mashinostroyeniya montrent que le personnel informatique a échangé des messages mettant en évidence des communications douteuses avec une infrastructure externe inconnue. « Le même jour, le personnel du NPO Mashinostroyeniya a également identifié un fichier DLL suspect présent dans différents systèmes internes », a ajouté SentinelOne. Les courriels découverts ont probablement été divulgués accidentellement ou résultent d’activités sans rapport avec l’intrusion de NPO Mash, car les données divulguées comprennent un volume substantiel de courriels sans rapport avec l’objet de la recherche », a encore déclaré SentinelOne.

Un serveur de messagerie basé sur Linux compromis

Après avoir examiné les courriels et enquêté sur les deux séries distinctes d’activités suspectes, les communications douteuses et l’implant DLL, SentinelOne a pu établir un lien entre ces activités et un acteur de la menace respectif. L’entreprise de cybersécurité a découvert que le trafic réseau suspect dont il est question dans les courriels concerne la compromission du serveur de messagerie Linux de l’entreprise, hébergé publiquement à l’adresse (185.24.244[.]11). « Au moment de la découverte, le serveur de messagerie émettait des signaux vers l’infrastructure que nous attribuons maintenant à l’acteur de la menace ScarCruft », a déclaré SentinelOne. « L’hôte interne, le serveur de messagerie Red Hat de l’entreprise, était activement compromis et en communication avec l’infrastructure malveillante des attaquants », a ajouté SentinelOne. « L’examen de tous les détails permet de conclure que l’acteur de la menace a probablement opéré sur ce serveur pendant une longue période avant que l’équipe interne ne le découvre ». Généralement associé aux activités de la Corée du Nord, le groupe ScarCruft, également appelé Inky Squid, APT37 ou Group123, cible des personnes et des organisations de grande valeur dans le monde entier. Même si SentinelOne n’a pas pu confirmer la méthode d’accès initiale et l’implant exécuté sur le serveur de messagerie au moment de la découverte, il a établi un lien entre les outils et les techniques utilisés et les activités précédentes de ScarCruft impliquant l’utilisation de la porte dérobée RokRAT.

La deuxième partie de l’intrusion, l’implantation de DLL, a été attribuée à un autre groupe de cybercriminels, aussi lié à la Corée du Nord, le groupe Lazarus. « Au cours de notre enquête, nous avons pu établir que le fichier suspect en question était une version de la porte dérobée OpenCarrot Windows OS, précédemment identifiée par IBM XForce comme faisant partie des activités du groupe Lazarus », a déclaré SentinelOne. L’échantillon OpenCarrot analysé a été implémenté sous la forme d’un fichier DLL de service Windows, destiné à s’exécuter de manière persistante, selon SentinelOne. La variante OpenCarrot découverte implemente plus de 25 commandes de portes dérobées dont un grand nombre de fonctionnalités sont représentatives des portes dérobées du groupe Lazarus. Les fonctionnalités spécifiques prises en charge dans cette campagne comprenaient la reconnaissance, la manipulation du système de fichiers et des processus, la reconfiguration et la connectivité C2. Conformément aux méthodes habituelles du groupe Lazarus, OpenCarrot subit des modifications constantes qui ne sont pas toujours incrémentielles.

AMD, Samsung et des membres de l’alliance RISC-V collaboreront au projet Certifier Framework open source de VMware censée renforcer la sécurité des données traitées et stockées dans le cloud.

VMware a annoncé des partenariats avec AMD, Samsung et les membres de la communauté RISC-V avec comme objectif de développer et d’exploiter des applications dans un environnement qualifié de confidential computing ou informatique confidentielle, une architecture améliorant la sécurité et la confidentialité, axée sur la protection des données en cours d’utilisation. , Concurrent d’ARM, RISC-V est une architecture processeur ouverte à faible consommation d’énergie créé à l’origine par l’Université de Berkeley et Keystone Enclave est un projet open source axé sur la création d’environnements d’exécution approuvé (TEE, Trusted Execution Environment) personnalisables. Dans le cadre de ces partenariats, AMD, Samsung et les membres de RISC-V collaboreront au projet open source Certifier Framework de VMware pour l’informatique confidentielle. Lancé par VMware en 2022, le projet open source Certifier Framework a pour ambition de s’attaquer aux principaux obstacles au développement d’applications de type confidential computing. « Les efforts réalisés collectivement par l’écosystème toujours plus large de contributeurs au projet Certifier Framework contribueront à rendre cette technologie accessible aux éditeurs de logiciels indépendants (ISV), aux entreprises clientes et aux fournisseurs de cloud souverain, qui pourront l’utiliser plus facilement et plus efficacement », a déclaré Kit Colbert, directeur technique de VMware.

Protéger les données en cours d’utilisation

Par opposition au chiffrement classique des données quand elles sont « au repos » (non traitées, en stockage ou en transit) dans un réseau d’environnements multicloud, L’informatique confidentielle ou confidential computing vise à protéger les données en cours d’utilisation, ou en mémoire. Selon la définition du Confidential Computing Consortium (CCC), « l’informatique confidentielle est conçue pour garantir la sécurité des données pendant leur traitement dans un environnement d’exécution approuvé (TEE, Trusted Execution Environment) matériel ». Ces environnements approuvés et isolés sont censés protéger efficacement les applications et les données contre les accès non autorisés ou la falsification, offrant ainsi aux entreprises qui traitent des données sensibles ou réglementées des garanties de sécurité renforcées. Le principal défi du confidential computing est le manque de savoir-faire. Si des fabricants de processeurs comme Intel ont une bonne longueur d’avance en termes de matériel requis, les fournisseurs de logiciels et de cloud sont à la traîne en matière de développement et d’exploitation des applications pour l’informatique confidentielle.

Un framework de certification prometteur

Selon VMware, une plate-forme d’informatique confidentielle robuste doit offrir quatre capacités essentielles : l’isolation, l’évaluation, le stockage des secrets et l’attestation. La pratique prévoit l’isolation pour protéger les programmes contre les accès ou les modifications non autorisés ; l’évaluation pour l’identification unique du programme ; le stockage pour le stockage et la récupération sécurisés des informations secrètes de l’entreprise ; et l’attestation pour établir des relations de confiance entre les programmes. D’où l’intérêt d’un modèle qui réponde à ces critères et aide les fournisseurs de logiciels et de cloud à créer et à gérer efficacement l’usage de l’informatique confidentielle. C’est ce que promet le framework de certification de VMware. Le Certifier Framework se compose de deux éléments : une bibliothèque de développement d’applications comprenant des API et un service de certification évolutif. Alors que les API fournissent un ensemble d’interfaces de programmation permettant de porter une application existante ou d’en créer une nouvelle, le service de certification évalue les politiques et gère les relations de confiance entre les systèmes.

Les capacités du certificateur ont été mises en évidence lors du Confidential Computing Summit 2023, où VMware a présenté son mode de gestion « universelle » de la confiance client-cloud à travers des environnements d’exécution approuvés (TEE) hétérogènes, y compris la virtualisation cryptée sécurisée et la pagination imbriquée sécurisée Secure Encrypted Virtualization-Secure Nested Paging (SEV-SNP) d’AMD, la technologie de protection des données SGX d’Intel et l’architecture d’informatique confidentielle Confidential Computing Architecture (CCA) d’Arm, ainsi que l’architecture ouverte RISC-V.

Avec la fonction de résolution des erreurs SSL de l’outil de sécurité Dope Security, les administrateurs peuvent désormais contourner sans effort l’inspection SSL pour les applications.

La fonction de résolution instantanée des erreurs SSL (Secure Socket Layer) lancée par Dope Security fait désormais partie de l’offre de passerelle web sécurisée (Secure Web Gateway, SWG), Dope.swg du fournisseur de sécurité web et cloud basée sur les terminaux. L’objectif de la fonction est de simplifier la tâche d’inspection SSL réalisée par la passerelle SWG de Dope et d’aider les administrateurs à contourner les erreurs SSL générées après l’inspection. « Contrairement aux autres fournisseurs, l’architecture ‘fly-direct’ de Dope ne réachemine pas l’ensemble du trafic Internet vers un datacenter pour effectuer les contrôles de sécurité, mais ils sont réalisés directement sur l’appareil », a déclaré Kunal Agarwal, CEO de Dope Security. « Cette fonction de résolution instantanée des erreurs SSL simplifie encore plus le processus d’inspection SSL », a ajouté le CEO. L’inspection SSL est une fonction de sécurité qui permet aux passerelles web sécurisées de décrypter le trafic crypté SSL, de l’analyser pour rechercher des menaces potentielles et de le recrypter avant de l’acheminer vers sa destination.

Un impact possible sur le fonctionnement des applications

L’inspection SSL peut parfois causer des problèmes et interrompre certaines applications qui reposent sur le cryptage SSL pour fonctionner correctement. Différentes raisons sous-jacentes peuvent entraîner le blocage des applications, notamment des problèmes de validation des certificats, des adresses IP et des domaines codés en dur, ou encore des configurations SSL spécifiques à l’application. La validation des certificats peut provoquer une erreur en cas d’incohérence entre les certificats générés par SSL et le certificat original fourni par le site web. Si l’application n’est pas conçue pour gérer ce changement de certificat, la validation échoue et la connexion est refusée. Les adresses IP codées en dur dans certaines applications peuvent également entraîner une rupture, car ces applications sont conçues pour se connecter à une adresse IP ou à un domaine spécifique, et peuvent ne pas reconnaître l’adresse IP ou le domaine de la passerelle SWG après l’inspection SSL.

Plusieurs applications peuvent aussi avoir des configurations SSL spécifiques, incompatibles avec le processus d’inspection SSL de la passerelle web sécurisée et donc conduire à une rupture. Quand l’inspection SSL pose des problèmes, les administrateurs cherchent à configurer des règles de contournement SSL pour des applications ou des sites web spécifiques afin d’éviter l’inspection. Cependant, la configuration de ces règles est généralement manuelle, ce qui implique l’enregistrement de tickets d’assistance, la recherche de domaines d’application et d’URL, la saisie manuelle de listes de contournement et une surveillance manuelle continue, comme l’explique Dope Security dans un blog. « La génération précédente de produits provoquait plus de problèmes qu’elle n’en résolvait », a reconnu M. Agarwal. « Par exemple, si une application avait un problème de compatibilité avec l’inspection SSL, il fallait une énorme coordination entre l’employé, son équipe IT et le service clientèle pour comprendre ce qui se passait. Cela prend du temps et c’est très fastidieux », a déclaré le CEO. « La méthode actuelle de contournement de l’inspection SSL comporte tellement d’étapes et de vérifications qu’il est presque plus facile de désactiver complètement l’agent SWG pour qu’au moins, les applications fonctionnent », a-t-il ajouté. Il est évident que cette désactivation rendra les entreprises vulnérables aux menaces de sécurité et qu’il faut donc l’éviter. « La simplification du processus de mise à jour des listes de contournement est une bien meilleure alternative que la désactivation totale de l’inspection SSL », a déclaré Michael Sampson, analyste chez Osterman Research. « Les entreprises devraient examiner régulièrement ce qui ne marche pas et pourquoi, et voir si les mises à jour ont résolu le problème afin d’inverser les règles de contournement et de couvrir une plus grande part du processus par l’inspection SSL », a ajouté l’analyste.

Les erreurs SSL marquées instantanément

L’offre SWG de Dope, Dope.swg, dispose déjà d’une capacité d’enregistrement des erreurs SSL. La fonction de résolution instantanée des erreurs SSL ajoute des capacités de journalisation et d’analyse pour préparer et afficher une liste de processus et d’URL spécifiques affectées par des erreurs SSL. Après avoir analysé le nom du processus et récupéré les URL associées, ces résultats sont enregistrés et synchronisés avec Dope.cloud, la console utilisateur basée sur le cloud pour toutes les configurations d’administration et les rapports. Les administrateurs peuvent utiliser Dope.cloud pour ajouter ces résultats aux listes de contournement en un seul clic. Tous les contrôles de sécurité effectués par la passerelle SWG de Dope sont réalisés par Dope.endpoint, le proxy SSL de Dope présent sur l’appareil, qui conserve la politique de l’utilisateur de l’entreprise et protège l’appareil contre l’accès au mauvais contenu. Dope.endpoint est contrôlé par la console Dope.cloud où sont configurées les politiques de l’entreprise. « Cette résolution instantanée des erreurs SSL simplifie le processus d’inspection et de contournement SSL et le convertit en trois clics : quand l’erreur s’affiche, il suffit de cocher une case et d’appuyer sur le bouton de contournement. C’est tout ! Cette fonctionnalité aurait dû être disponible d’emblée chez les fournisseurs pour faciliter la vie de tous », a déclaré le CEO de Dope Security. « Une boucle de rétroaction entre Dope et les propriétaires d’applications serait également bienvenue, en s’abonnant peut-être à un flux de ruptures, afin de voir ce qui ne fonctionne pas où et pourquoi », a fait valoir Michael Sampson. La fonction sera automatiquement disponible pour les clients utilisant dope.swg, sans surcoût ni licence. Dope travaille actuellement sur des offres de courtier de sécurité d’accès au cloud (Cloud Access Security Broker, CASB) et d’accès privé afin d’offrir une solution Security Service Edge (SSE) complète.

Le moral des RSSI est à nouveau en berne, selon une étude menée par Proofpoint. Après une accalmie en 2022, les craintes et le stress de se faire attaquer ressurgissent chez les experts en cybersécurité.

Les préoccupations mondiales en matière de cybersécurité reviennent au niveau de la pandémie, 68 % des RSSI de 16 pays ayant déclaré craindre une cyberattaque au cours des 12 prochains mois, selon l’enquête de ProofPoint. « Les perturbations liées à la pandémie de Covid-19 étant désormais largement derrière nous, le retour à la normale pourrait laisser penser que les RSSI sont moins stressés, mais en réalité, ce n’est pas le cas », a déclaré Lucia Milică Stacy, CISO de Proofpoint. « Par rapport à l’année dernière, ils estiment être moins bien préparés à faire face aux cyberattaques et plus exposés aux risques, comme aux premiers jours de la pandémie », a-t-elle ajouté.

Selon la responsable, l’augmentation des menaces, les défis liés à la protection des données, l’impact des budgets de cybersécurité, l’épuisement des RSSI et les préoccupations en matière de responsabilité personnelle ont tous joué un rôle dans le fait que les RSSI se sentent plus exposés à un risque d’attaque et moins préparés cette année. Pour son rapport, Proofpoint a interrogé 100 RSSI de 16 pays : États-Unis, Royaume-Uni, Canada, France, Allemagne, Italie, Espagne, Suède, Pays-Bas, Émirats arabes unis, Arabie saoudite, Australie, Japon, Singapour, Corée du Sud et Brésil.

Des velléités plus fortes de payer les rançons

Le rapport laisse entrevoir une brève période de répit suivie d’un retour rapide à un niveau d’inquiétude comparable à celui de la pandémie. Comme indiqué au début 68 % des sondés craignaient de subir une cyberattaque importante au cours des 12 prochains mois, contre 48 % l’année dernière et 64 % en 2021. De plus, 61 % des répondants estiment que leur entreprise n’est pas préparée à faire face à une cyberattaque ciblée, contre 50 % l’année dernière et 66 % en 2021. « Après avoir relevé les défis sans précédent de la protection des environnements de travail hybrides pendant la pandémie, les responsables de la sécurité ont éprouvé une certaine sérénité. Même si les volumes d’attaques n’ont pas diminué, ils ont bénéficié d’une courte période de répit, car ils estimaient que leurs entreprises étaient moins menacées », a encore déclaré Lucia Milică Stacy.

Le rapport révèle également une forte tendance au paiement des rançons, 62 % des RSSI se déclarant prêts à payer pour restaurer les systèmes et empêcher la divulgation de données en cas d’attaque par un ransomware au cours de l’année qui vient. Cela s’explique peut-être par le fait que 61 % d’entre eux ont souscrit une cyberassurance couvrant différents types d’attaques. « La rentabilité des compagnies d’assurance proposant des cyberassurances a déjà été mise à mal par les nombreux paiements liés aux ransomwares ces dernières années », a déclaré Michael Sampson, analyste principal chez Osterman Research. « Parfois, les primes ont été multipliées par deux pour une couverture réduite de moitié. Souscrire une cyberassurance coûte de plus en plus cher. Certaines d’entre elles risquent même de ne plus offrir de couverture, compte tenu des tendances négatives », a-t-il ajouté. Les RSSI ont souligné par ailleurs que leur travail devenait de plus en plus insoutenable, car ils sentent que les pressions en matière de sécurité augmentent. 61 % d’entre eux estiment que les attentes professionnelles sont déraisonnables, contre 49 % l’année dernière. Alors que 62 % d’entre eux s’inquiètent de leur responsabilité personnelle, 60 % déclarent avoir été victimes de burn-out professionnel au cours des 12 derniers mois.

Le facteur humain reste un point noir

82 % des responsables de la sécurité ayant signalé une perte matérielle de données sensibles ont déclaré que le départ d’employés avait contribué à cette perte. Dans l’ensemble, 63 % d’entre eux ont signalé de telles pertes au cours des 12 derniers mois. Seulement 60 % des RSSI estiment avoir mis en place des contrôles adéquats pour protéger leurs données. « Quasiment tous les incidents de cybersécurité peuvent être attribués à une implication humaine. Les attaques réussies découlent presque toujours d’une action de l’utilisateur, et à mesure que de tels incidents se produiront, les RSSI considéreront de plus en plus la protection et la sensibilisation de leur personnel comme une priorité absolue au sein de leur entreprise », a observé la CISO de Proofpoint

60 % des RSSI interrogés considèrent l’erreur humaine comme la plus grande vulnérabilité de leur entreprise en matière de cybersécurité, contre 56 % et 58 % en 2022 et 2021, respectivement. Par ailleurs, seuls 61 % des RSSI sont convaincus que leurs employés comprennent leur rôle dans la protection de l’entreprise. Ces chiffres constants au fil des ans indiquent un alignement clair en termes de risques liés aux personnes. « Le phishing reste un vecteur initial clé pour les attaques et des technologies anti-phishing inadaptées permet aux humains de cliquer plus facilement sur des messages malveillants et d’autoriser l’accès à des systèmes ou des données », a déclaré Michael Sampson d’Osterman. « Les mauvaises approches en matière de formation sont aussi un problème, notamment quand les entreprises s’appuient sur des informations périmées sur les attaques (datant de plusieurs mois), sur des méthodes de formation et d’évaluation inefficaces et que la formation est considérée comme une activité à cocher et non comme une activité d’habilitation. La supply chain reste une priorité absolue, puisque 64 % des RSSI déclarent avoir mis en place des contrôles adéquats pour atténuer les risques liés à cette tendance.

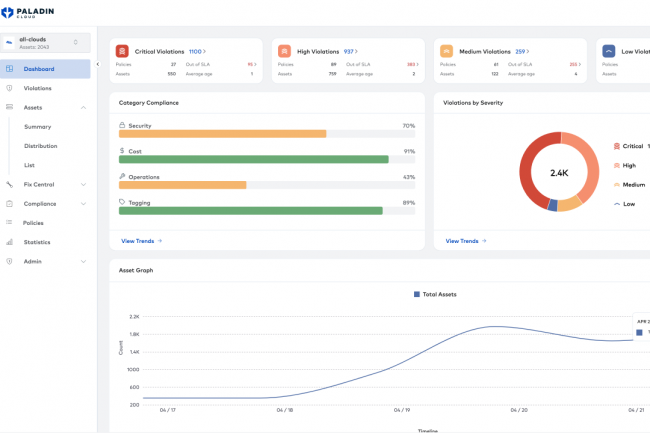

La plateforme de sécurité de Paladin Cloud s’appuie sur une offre open source basée sur des plug-ins pour découvrir les lacunes dans les contrôles de sécurité existants.

Lancée par l’entreprise de sécurité open source Paladin Cloud, la plateforme SaaS du même nom est axée sur la découverte de la surface d’attaque des entreprises et la gestion des vulnérabilités dans le cloud. Construite sur le noyau open source de Paladin Cloud, la plateforme met à disposition un ensemble de politiques de sécurité implémentées dans le code pour gérer des politiques étendues en s’intégrant dans divers systèmes d’entreprise et fournir ainsi une vue d’ensemble de la sécurité dans des environnements multicloud. « Notre plateforme de sécurité cloud aide les développeurs et les équipes de sécurité à définir la surface d’attaque de leurs actifs cyber, à vérifier que les contrôles de sécurité fournissent la protection attendue et à étendre leur posture de sécurité dans des environnements multicloud et hybrides », a déclaré Daniel Deeney, cofondateur et CEO de Paladin Cloud. Le téléchargement et l’usage de Paladin Cloud, initialement publié en juillet 2022 sur GitHub, sont entièrement gratuits. L’offre multicloud comporte une interface UI/UX améliorée et s’intègre aux plateformes d’identité fédérées (comme Active Directory).

De la sécurité cloud basée sur le code

La plateforme de sécurité dans le cloud effectue de la surveillance continue afin d’identifier et de visualiser les actifs numériques tout en détectant les vulnérabilités, les mauvaises configurations et les risques de sécurité. Paladin Cloud hiérarchise également les risques de sécurité pour aider les équipes DevOps à piloter les workflows et à faire de la remédiation automatisée. Basées sur le code et sans agent, les capacités de surveillance et d’alerte dans le cloud de la plateforme se combinent avec des intégrations tierces de systèmes d’entreprise pour permettre aux équipes de sécurité de valider les contrôles et les protections de sécurité existants. Par exemple, le produit contient un plug-in pour Qualys, un scanner de vulnérabilités, qui permet de cartographier automatiquement les installations Qualys dans l’inventaire des instances AWS Elastic compound cloud (EC2). Grâce à cette cartographie, il est possible d’identifier les angles morts et les lacunes de couverture où Qualys n’est pas installé et ne protège donc pas les instances AWS EC2. « La plateforme SaaS d’entreprise s’intègre de manière transparente avec les fournisseurs de services cloud comme AWS, Azure et Google Cloud, et les systèmes d’entreprise, comme Qualys, Tenable, Aqua et Red Hat ACS. Nous continuons également à ajouter de nouveaux plug-ins à la plateforme dans des systèmes d’entreprise largement déployés », a ajouté M. Deeney.

L’offre « security-as-code » de la plateforme, qui fait référence à plusieurs centaines de politiques de sécurité pré-codées provenant de références réglementaires du Centre pour la sécurité Internet (Center for Internet Security, CIS) et de l’Institut national des normes et de la technologie (National Institute of Standards and Technology, NIST), ainsi que des politiques de meilleures pratiques de l’industrie provenant d’autres sources organisationnelles, permet aussi aux entreprises de codifier leurs propres politiques de sécurité. « On ne peut que se réjouir de voir un nouvel acteur dans les domaines de la gestion de la posture de sécurité dans le cloud et de la plateforme de protection des applications natives du cloud », a déclaré Melinda Marks, analyste principale pour l’Entreprise Strategy Group (ESG). « Cette tendance à la sécurité en tant que code rencontre beaucoup de succès, car elle permet de codifier la sécurité dès les premières étapes des processus de développement afin de minimiser les mauvaises configurations ou les erreurs de codage. C’est très visible dans l’infrastructure open source en tant que code, où les développeurs utilisent des modèles pour mettre en place leur propre infrastructure au lieu d’attendre que le service IT ou les services opérationnels la mettent en place pour leur compte », a-t-elle ajouté. Grâce à des codes préconstruits, l’offre regroupe les actifs et les résultats de sécurité par utilisateurs, applications, produits, unités commerciales et services cloud afin restituer une vue granulaire et continue des environnements multicloud d’un client.

Une adoption précoce prometteuse

Selon Paladin Cloud, l’adoption précoce de la plateforme par les secteurs des services financiers, de la technologie et de la santé s’est traduite par une réduction de 30 % de la surface d’attaque en termes d’exposition aux vulnérabilités et aux menaces. « Paladin utilise des connecteurs pour aider les entreprises à identifier et à visualiser leurs actifs dans les environnements cloud, à évaluer leur protection en matière de cybersécurité, y compris les outils et les politiques qu’elles ont mis en place pour ces actifs, et à évaluer les lacunes afin qu’elles puissent appliquer les bons outils ou processus à tous leurs actifs », a encore déclaré Melinda Marks. « Cette solution innovante permet aux entreprises de s’assurer que les applications qu’elles placent dans des environnements cloud disposent des bons processus et outils de sécurité pour les protéger. Elle accélère aussi la remédiation grâce à des capacités d’application de correctifs à des groupes d’actifs », a-t-elle ajouté.

La plateforme automatise la gestion des incidents grâce à des intégrations de tickets comme JIRA et Slack, des alertes et des notifications. De plus, elle peut générer des rapports sur la base de plusieurs benchmarks et normes afin d’améliorer la gouvernance et la conformité. « Les solutions de sécurité open source sont plus populaires que les solutions des fournisseurs, car elles permettent aux entreprises de se connecter et d’utiliser facilement les solutions, alors que l’obtention d’une version de test, sans passer par le cycle d’achat d’une solution, peut s’avérer difficile. Le taux d’adoption de nombreux outils de sécurité open source, comme les outils de test, est élevé, et certains fournisseurs utilisent aussi les outils open source pour créer des produits connexes », a déclaré Daniel Deeney, le CEO de Paladin Cloud.

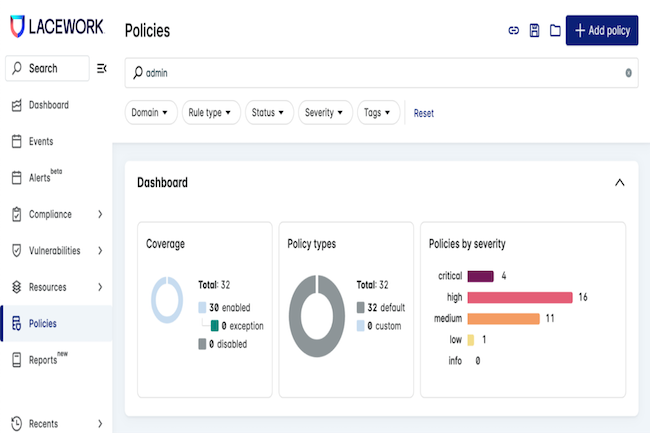

Avec la gestion des vulnérabilités basée sur le risque de Lacework, les clients disposent d’une notation contextuelle pour savoir quels correctifs appliquer en priorité.

Le fournisseur de sécurité dans le cloud Lacework a ajouté une fonctionnalité de gestion des risques de vulnérabilité à sa plateforme de protection des applications natives du cloud (Cloud Native Application Protection Platform, CNAPP). Cette fonctionnalité SaaS combinera la détection active des paquets, l’analyse des chemins d’attaque et les données internes sur les exploits actifs afin de générer des scores de risque de vulnérabilité personnalisés. « Lacework adopte une approche basée sur le risque qui va au-delà d’un système commun de notation des vulnérabilités (Common Vulnerability Scoring System, CVSS) et examine l’environnement unique de chaque client, pour déterminer quels paquets sont actifs, si cet hôte est exposé à Internet, s’il y a des exploits dans la nature, etc. », a déclaré a déclaré Nolan Karpinski, directeur de la gestion des produits chez Lacework. « Les scores CVSS sont très génériques et, parfois, ne s’appliquent pas à tous les contextes, ce qui signifie qu’ils peuvent, ou non, être néfastes pour l’environnement », a-t-il ajouté.

Une évaluation basée sur des paramètres contextuels

L’évaluation des vulnérabilités de Lacework tient compte de l’exposition des environnements concernés à lnternet, de l’utilisation des paquets et du fait qu’ils ont été, ou non, exploités dans la nature. Les clients peuvent pondérer ces facteurs afin de s’aligner sur leurs directives de sécurité internes et de hiérarchiser les correctifs en fonction des scores obtenus. « Par ailleurs, la notation se concentre sur le contexte du flux reçu par le panneau de contrôle du cloud qui indique si la charge de travail est activement utilisée dans un environnement privé, un environnement de production, un système de développement ou un processus critique pour l’entreprise », a encore déclaré M. Karpinski. « Ces considérations contextuelles sont très importantes », a déclaré pour sa part Frank Dickson, analyste chez IDC. « Par exemple, si une vulnérabilité a un score CVS de 9,8, et une autre, un score de 7. La notation contextuelle classera peut-être la vulnérabilité à 9.8 un peu plus bas parce qu’elle est moins exposée à Internet, ou qu’elle n’est pas encore exploitée. Celle qui a un score de 7 peut être plus critique si l’un ou l’autre de ces facteurs, ou les deux, sont élevés ». Selon M. Karpinski, la « détection active des vulnérabilités » de Lacework offre une visibilité sur les solutions utilisées par les équipes de sécurité, ce qui permet également de soulager leur travail.

Une analyse étendue des chemins d’attaque

Lacework affirme par ailleurs que cette fonctionnalité permet de découvrir les chemins d’attaque vers les applications basées sur Kubernetes, y compris les conteneurs exposés à Internet et les ports ouverts, et aux équipes de sécurité de communiquer aux développeurs les risques auxquels Kubernetes est exposé, en fonction du contexte. « La plateforme d’orchestration des conteneurs Kubernetes étant extensible, l’architecture des conteneurs peut varier d’un modèle monolithique à une combinaison de multiples micro-services. Ce qui rend Kubernetes très complexe, car au lieu d’examiner une seule application, il faut parfois examiner la façon dont des milliers de conteneurs interagissent les uns avec les autres », a expliqué Franck Dickson. « L’inclusion de l’élément Kubernetes dans l’analyse du chemin d’attaque peut vraiment accroître la visibilité sur les paquets d’applications et permettre d’établir des priorités », a-t-il ajouté. En s’appuyant sur la capacité de Lacework, le tableau de bord de la plateforme affichera un menu déroulant répertoriant et hiérarchisant les risques, et offrira une visibilité sur les risques à travers de multiples domaines, secrets et chemins d’attaque vers les actifs critiques. Lacework affirme qu’avec ces scores de vulnérabilité basés sur le risque, il est possible de réduire de 90 % le bruit des vulnérabilités et de se concentrer sur les problèmes les plus critiques. La fonctionnalité est déjà accessible au public via la plateforme de protection des applications natives du cloud CNAPP de Lacework, sans surcoût.

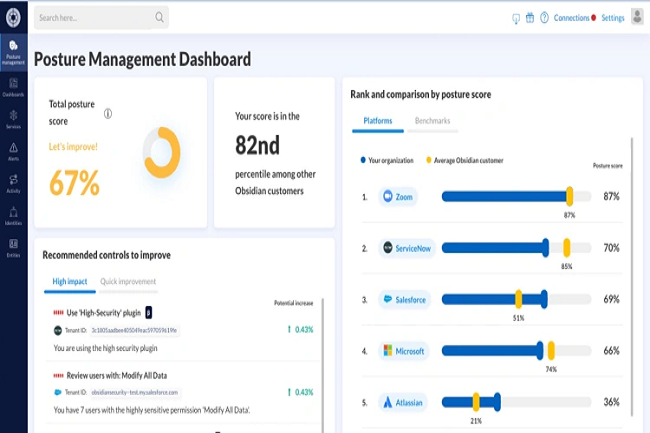

Les outils ajoutés à l’offre multimodule de gestion de la posture de sécurité d’Obsidian sécurisent les interactions SaaS et garantissent les conformités associées.

Pour aider les entreprises à gérer les intégrations SaaS de tiers, l’entreprise de cybersécurité Obsidian a doté sa solution de gestion de la posture de sécurité SaaS (SaaS Security Posture Management, SSPM) de nouveaux outils de sécurité et de conformité. Le déploiement basé sur le SaaS comprend trois modules principaux : Obsidian Compliance Posture Management (CPM), Obsidian Integration Risk Management et Obsidian Extend. « Obsidian ne se contente pas de renforcer la posture et de gérer les risques liés à l’intégration de SaaS tiers, il propose aussi une atténuation des menaces pour le SaaS », a déclaré Glenn Chisholm, chef de produit et cofondateur d’Obsidian. « Obsidian reste la seule entreprise du secteur de la sécurité du SaaS à offrir une solution unifiée capable de couvrir tous les aspects de la sécurité du SaaS. Tous les modules du SSPM d’Obsidian sont déjà disponibles pour les clients et font l’objet d’une licence et d’un prix distincts en fonction du nombre d’utilisateurs et du nombre d’applications SaaS qu’ils utilisent », a-t-il ajouté.

Rationaliser la conformité des intégrations SaaS

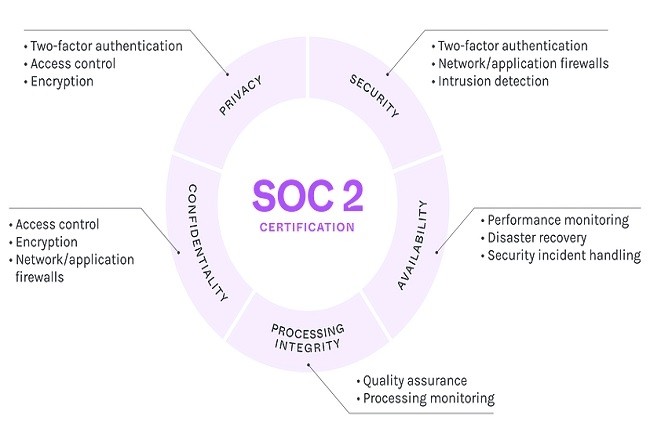

Avec Obsidian CPM, les entreprises peuvent mesurer et maintenir la conformité des environnements SaaS au niveau des politiques de sécurité internes et des normes tierces, notamment SOC 2, NIST 800-53, ISO 27001 et CSA Cloud Controls Matrix. Afin de s’assurer que les applications tierces sont conformes aux obligations légales et réglementaires requises, le module met en correspondance des frameworks complexes avec des contrôles SaaS individuels. « Obsidian associe la gestion des identités et des accès, la classification des données, la séparation des tâches et plusieurs autres contrôles audités aux normes de conformité de l’industrie pour une surveillance claire et centralisée », a expliqué M. Chisholm. L’éditeur permet également aux équipes de sécurité de définir des règles et des normes personnalisées sur sa plateforme afin de s’assurer que les politiques de sécurité internes s’appliquent à leurs applications SaaS. D’autres règles de posture personnalisées automatisent la validation des paramètres des applications SaaS qui correspondent aux contrôles du framework de conformité. « Il est très difficile de trouver son chemin dans le labyrinthe des contrôles de conformité, et la multiplicité des environnements SaaS rend cette tâche encore plus ardue », a déclaré Chris Steffen, directeur de recherche au sein du cabinet d’analyse et de conseil Enterprise Management Associates. « Les responsables de la sécurité et de la GRC (Gouvernance, Risques et Conformité) recherchent toujours une meilleure visibilité sur ces exigences. Obsidian CPM génère également des rapports de conformité pour démontrer l’efficacité opérationnelle des contrôles de conformité », a-t-il ajouté.

Capacités supplémentaires pour l’intégration et la sécurité des données

Second module clé du SSPM, Integration Risk Management analyse les interconnexions entre les applications SaaS, cartographie les autorisations et les différents niveaux d’accès, analyse l’activité d’intégration et révèle les zones de risque. « Le module fonctionne en trois étapes : découverte des intégrations, identification des applications non autorisées et surveillance constante », a expliqué M. Chisholm. Alors que la découverte implique de générer un inventaire des connexions des applications tierces consolidées et des applications développées en interne aux plateformes SaaS critiques comme Microsoft 365, Google Workspace et Salesforce, les applications non approuvées sont celles connectées arbitrairement sans l’approbation des équipes de sécurité. « Les responsables de la sécurité cherchent toujours à réduire les risques, et les intégrations entre solutions ne sont pas seulement de plus en plus courantes, elles sont également essentielles pour que des systèmes apparemment disparates fonctionnent harmonieusement les uns avec les autres », a fait remarquer M. Steffen. « Nous sommes conscients que chacun de ces services d’entreprise introduit, gère, autorise et enregistre les intégrations différemment, c’est pourquoi Obsidian résout ces divergences pour présenter aux équipes de sécurité une liste claire. Des options de filtrage supplémentaires donnent aux analystes la possibilité de se pencher sur des problèmes spécifiques, par exemple les applications inactives ou non autorisées ou les intégrations qui nécessitent une attention particulière », a déclaré M. Chisholm.

Le troisième module d’Obsidian SSPM, Extend, assure la sécurité des données métiers sensibles dans l’ensemble de l’écosystème SaaS d’une entreprise via un module dédié. Obsidian Extend comprend des extracteurs d’applications qui interrogent les API des applications SaaS pour extraire les données de configuration et les données utilisateurs pertinentes pour les applications. L’extracteur est exécuté périodiquement pour capturer les données des applications et les stocker dans une base de données au sein de la plateforme. Ces données sont ensuite traitées et transformées selon un schéma commun à Obsidian afin d’évaluer et de faire apparaître des informations dans l’interface utilisateur. « La plateforme Obsidian découvre et analyse les configurations spécifiques aux applications, les comportements des utilisateurs et les autorisations dans toutes les applications fédérées en quelques minutes », a ajouté M. Chisholm. « La gestion de la posture SaaS s’attaque aux défis liés à la cohérence dans la définition et l’application des politiques et des contrôles, à la gestion de l’échelle, à la gestion des accès et au respect des exigences de conformité », a déclaré Melinda Marks, analyste de l’Enterprise Strategy Group. « Les entreprises ont besoin de solutions comme celle d’Obsidian pour aider leurs équipes de sécurité à gérer les risques, en leur évitant les processus manuels fastidieux, en leur offrant une visibilité plus claire sur la posture de sécurité et en les aidant à prendre des mesures efficaces qui renforcent la posture de sécurité et réduisent les risques », a-t-elle ajouté.