Afin d’étendre la visibilité sur les actifs interconnectés et établir des priorités basées sur le risque, Ionix – anciennement Cyberpion – enrichit son offre SaaS de plusieurs fonctionnalités de cybersécurité.

Spécialisée dans la gestion de la surface d’attaque externe (External attack surface management, EASM) en mode SaaS, l’entreprise Cyberpion, rebaptisée Ionix, renforce son offre éponyme avec plusieurs fonctionnalités de cybersécurité, l’idée étant de fournir une « couverture plus large et une attention plus approfondie » aux actifs de ses clients connectés à Internet et aux dépendances connectées. En particulier, le système Ionix a été doté de capacités qui permettent d’étendre la visibilité des actifs connectés et de l’informatique fantôme, et d’évaluer les risques en fonction du rayon d’action potentiel. « Le changement de nom est marqué par l’ajout de fonctionnalités importantes, notamment des scores de risque et des rapports ASM à visée exécutive qui quantifient le risque de la surface d’attaque dans plusieurs catégories et fournissent une intelligence opérationnelle de leur surface d’attaque », a déclaré Marc Gaffan, le CEO d’Ionix. « Les équipes de sécurité disposent de fonctionnalités de flux de remédiation intelligents, de validation de l’exploitabilité, d’identification du rayon d’action et d’intégration avec les environnements cloud des clients », a ajouté le dirigeant.

Priorité à l’interconnectivité

Par rayon d’action, il faut comprendre l’ensemble des dommages potentiels causés par une attaque de cybersécurité. La fonction d’Ionix est capable de déterminer le rayon d’action des actifs connectés à Internet et de les classer en fonction de la sensibilité des données, du contexte commercial, de la réputation de la marque et de l’interconnectivité. Elle évalue également l’exploitabilité en identifiant les mauvaises configurations, les exploits documentés et les attaques simulées. Ionix étendra la couverture aux environnements cloud des clients afin de générer une vue sur les actifs exposés et sur l’informatique fantôme. « Les migrations dans le cloud sont des projets complexes qui impliquent souvent plusieurs fournisseurs partenaires. Quand on enchaîne les plateformes pour arriver en production, les actifs restent souvent à découvert ou avec des connexions en suspens », a déclaré M. Gaffan. « Avec Ionix, les utilisateurs peuvent découvrir les actifs cloud exposés, l’IT fantôme et les actifs des partenaires connectés, identifier automatiquement et prioriser les mauvaises configurations et les vulnérabilités, et raccourcir efficacement le temps moyen de résolution (MTTR) avec des actions claires et des flux de travail intégrés », a ajouté le CEO. Ionix va également rechercher des renseignements sur les menaces en lien avec des fuites d’identifiants et des machines compromises sur le dark web et les mettra en corrélation avec les inventaires d’actifs des clients.

Des scores et des rapports de risque

L’éditeur a également ajouté une fonction de quantification des risques de la surface d’attaque des clients sur plusieurs actifs. Ces scores de risque doivent aider les entreprises à comprendre leur posture de sécurité, à suivre les améliorations apportées au fil du temps et à prendre des décisions éclairées. Ionix proposera aussi ce que le fournisseur appelle des « flux de remédiation intelligents » qui contribuent à réduire le bruit généré par les alertes grâce à des fonctions comme l’affectation automatique des tâches de remédiation aux départements appropriés. « Ionix permettra par ailleurs de générer des rapports ASM exécutifs en un seul clic afin de fournir une vue d’ensemble de la surface d’attaque d’une entreprise, des actifs individuels, des risques associés et des actions à entreprendre », a aussi déclaré l’entreprise. « Nous souhaitons faciliter la découverte des actifs la plus large possible, tout en se concentrant sur les risques exploitables à fort impact sur l’ensemble de la surface d’attaque », a ajouté M. Gaffan. « C’est ce que permet notre technologie unique Ionix Connective Intelligence, qui s’appuie sur l’apprentissage machine pour découvrir et surveiller tous les actifs et connexions Internet que possède une entreprise dans sa surface d’attaque », a encore déclaré le CEO. Toutes ces fonctionnalités ont été ajoutées au moteur SaaS fonctionnant sur le cloud d’Ionix et sont déjà disponibles pour les clients existants sans coût supplémentaire.

Dell Technologies étoffe son portefeuille de sécurité autour de la détection et de la gestion des menaces (MDR) avec un partenariat avec CrowdStrike. Un service de validation de la sécurité des composants depuis le cloud a aussi été dévoilé.

Souvent considérées comme un maillon faible, la détection et la réponse à incident sont de plus en plus intégrées dans les solutions de cybersécurité. Dell Technologies vient de consolider et d’améliorer ce sujet à travers son offre MDR (management detection and response) et des partenaires. « Grâce à une innovation permanente et à un puissant écosystème de partenaires, nous nous engageons à aider les entreprises à se protéger contre les menaces, à résister aux attaques et à récupérer, et à garantir la sécurité de leurs environnements », a déclaré Matt Baker, vice-président senior de la stratégie d’entreprise chez Dell Technologies. Et cela passe par plusieurs briques.

Une déclinaison Pro Plus pour la plateforme MDR

En premier lieu, il y a une déclinaison Pro Plus de l’offre MDR. Elle comprend la gestion des vulnérabilités, des tests de pénétration, des simulations d’intrusion et d’attaque, et de la formation des employés à la cybersécurité, en plus des offres MDR existantes de détection, d’investigation et d’application de correctifs aux vulnérabilités. « Managed Detection and Response Pro Plus est une solution d’opérations de sécurité entièrement managée qui aide les entreprises à prévenir les menaces de sécurité, à y répondre et à récupérer », a déclaré Mihir Maniar, vice-président de la division Edge and Security Services Portfolio de Dell Technologies.

Des tests de pénétration seront effectués pour identifier les voies d’accès vulnérables aux environnements des clients en imitant les tactiques des pirates, et des simulations d’intrusion et d’attaque permettront de tester les contrôles de sécurité existants des clients contre les attaques les plus courantes. « Les clients d’Amérique du Nord bénéficieront également de l’Incident Recovery Care, dans le cadre duquel Dell déploiera des experts certifiés pour évaluer un incident de sécurité et permettre au client de reprendre ses activités en cas de violation », a encore déclaré M. Maniar. Globalement, l’offre doit fournir une protection complète des terminaux, de l’infrastructure, des logiciels, du matériel et du cloud des clients. Les clients actuels de MDR devront payer un supplément pour passer à Pro Plus, sans toutefois donner de détails sur ce surcoût.

La gestion des menaces améliorée avec Falcon de CrowdStrike

Outre l’ajout de services managés, Dell pourra utiliser la plateforme de protection des endpoint (EDR) Falcon de CrowStrike dans le cadre d’un partenariat, et améliorer ainsi son portefeuille de sauvegarde et de réponse. « Pour offrir plus de choix à nos clients et les doter de capacités étendues de gestion des menaces, nous ajoutons la plateforme Falcon de CrowdStrike à notre portefeuille SafeGuard and Response », a déclaré RJ Balaji, directeur de la gestion des produits, sécurité des points de terminaison chez Dell Technologies. Cette offre est composée d’une suite de solutions logicielles que les entreprises peuvent utiliser pour prévenir, détecter et remédier aux attaques. Les clients peuvent désormais acheter la licence Falcon du logiciel CrowdStrike directement auprès de Dell. « Grâce à ce partenariat, nous pouvons offrir une suite étendue de défenses qui accélèrent la recherche et la réponse aux menaces afin de protéger les domaines critiques du risque d’entreprise, y compris les terminaux et les charges de travail dans le cloud, l’identité et les données », a ajouté M. Balaji.

Un service PSX pour la reprise après incident

Dell a également lancé le service Product Success Accelerator (PSX) pour la reprise après incident qui promet d’améliorer l’isolation et la sécurité des coffre-fort pour la sauvegarde des données critiques des clients et le maintien de la continuité des activités en cas d’incident. « Les chambres fortes PowerProtect sont déployées sur le site du client dans un endroit sécurisé », a déclaré M. Maniar. « Elles comprennent les appliances PowerProtect DD, des logiciels de protection, CyberSense et celui de sauvegarde de Dell », a-t-il ajouté. Les appliances PowerProtect DD sont des équipements de coffre-fort isolés propriétaires de Dell qui exécutent le logiciel de cyber-reprise pour créer des sauvegardes. CyberSense est un outil d’analyse qui identifie les fichiers corrompus dans la récupération et lance la restauration de la version intacte précédente.

La solution de réslience PSX de Dell sera disponible en trois versions : « Ready », qui comprend l’installation, la configuration et la planification de la chambre forte de récupération ; « Optimize », qui ajoute des évaluations et des recommandations trimestrielles ainsi que des simulations de restauration ; et « Operate », qui bénéficie d’une assistance continue comprenant des enquêtes et des actions en cas de cyberattaque. « Le tarif de PSX dépendra de l’environnement du client et du niveau de service choisi », a précisé M. Maniar.

Une vérification des composants des terminaux Dell depuis le cloud

La vérification de la sécurité des composants (Secured Component Verification, SCV) de Dell est une offre d’assurance de la supply chain qui permet aux clients de vérifier si les composants qu’ils ont reçus correspondent à ce qui a été fabriqué en usine. Une analyse basée sur le cloud est désormais ajoutée aux PC d’entreprise commandés auprès de Dell. Le constructeur génère un certificat numérique qui documente les composants clés du PC en usine et le certificat est stocké dans un environnement cloud sécurisé.

Quand l’ordinateur est livré, les équipes IT des entreprises peuvent le comparer au certificat correspondant pour vérifier l’intégrité des composants. « Grâce à cette solution, il est possible de réduire le risque de falsification des produits sur nos PC », a déclaré M. Balaji. « La vérification se fait avec l’agent Dell Trusted Device, disponible sur le terminal lui-même, pendant le processus de vérification des composants. L’agent est téléchargeable gratuitement sur les matériels actuellement en cours d’expédition. Les services IT peuvent aussi utiliser le SCV IT basé sur le cloud pour vérifier les composants au niveau d’un parc via le portail Tech Direct de Dell.

Alors que MDR Pro Plus, Safeguard and Response et PSX (uniquement en Amérique du Nord) sont déjà disponibles, la vérification sécurisée des composant SCV basée sur le cloud de Dell sera disponible en mai 2023 dans le monde entier.

Connu pour ne cibler que les systèmes Windows, le ransomware IceFire s’en prend maintenant aux environnements Linux. Pour cela, il exploite une faille dans le partage de fichiers Aspera Faspex d’IBM.

La division de recherche SentinelLabs de l’éditeur Sentinel One a identifié une version Linux du ransomware IceFire, Celui-ci exploite une vulnérabilité référencée CVE-2022-47986 du logiciel de partage de fichiers Aspera Faspex d’IBM, corrigée récemment. Jusqu’à présent, le malware IceFire ne ciblait que les systèmes Windows, mais sa mutation utilise une extension iFire qui se concentre désormais sur les systèmes d’entreprise Linux, comme l’avait signalé en octobre le groupe de chercheurs indépendants en cybersécurité MalwareHunterTeam spécialisé dans l’analyse et le suivi des menaces. Les cibles ont également changé : alors que IceFire visait les entreprises IT, la variante Linux attaque des sociétés du secteur des médias et du divertissement.

Selon le rapport de SentinelLabs, les tactiques des attaquants sont conformes à celles des familles de ransomwares « big-game hunting » (chasse au gros) qui impliquent une double extorsion, des attaques contre les grands comptes, l’utilisation de nombreux mécanismes de persistance et des tactiques d’évasion comme la suppression des fichiers log. On parle de double extorsion quand les attaquants volent des données tout en les chiffrant, et demandent généralement une rançon plus élevée.

Caractéristiques de la variante Linux d’IceFire

La version Linux d’IceFire est un fichier binaire ELF (exécutable et lisible) de 2,18 Mo, 64 bits, compilé avec le logiciel open source GCC (GNU compiler collection) pour l’architecture du processeur système AMD64. La charge utile fonctionne également avec succès sur les distributions Ubuntu et Debian basées sur Intel. La version Linux d’IceFire a été déployée sur des hôtes utilisant CentOS, une distribution Linux à code open source, qui utilisait une version vulnérable du logiciel de serveur de fichiers IBM Aspera Faspex.

Grâce à cet exploit, le système a téléchargé les charges utiles IceFire et les a exécutées pour chiffrer les fichiers et les renommer en y ajoutant l’extension « .ifire », après quoi la charge utile a été conçue de telle façon qu’elle se supprime elle-même pour éviter d’être détectée. La charge utile IceFire Linux est programmée pour exclure le chiffrement de certains fichiers et chemins critiques pour le système, notamment les extensions de fichiers .cfg, .o, .sh, .img, .txt, .xml, .jar, .pid, .ini, .pyc, .a, .so, .run, .env, .cache, .xmlb, et p ; et les chemins /boot, /dev, /etc, /lib, /proc, /srv, /sys, /usr, /var, /run. Ainsi, les parties critiques des systèmes ne sont pas cryptées et restent opérationnelles. Une autre tactique observée dans la variante Linux d’IceFire est l’exploitation d’une vulnérabilité au lieu de la diffusion traditionnelle par le biais de messages d’hameçonnage ou de l’utilisation de certains frameworks tiers de post-exploitation, notamment Empire, Metaspoilt et Cobalt Strike.

Cryptage RSA et réseau Tor

Les charges utiles IceFire sont hébergées sur le droplet DigitalOcean, une machine virtuelle hébergée sur la plateforme cloud DigitalOcean utilisant l’adresse IP 159.65.217.216. Les chercheurs de SentinelLabs recommandent d’utiliser des caractères génériques pour cette adresse IP Digital Ocean au cas où les acteurs changeraient de domaine de livraison. Autrement appelé « wildcarding », l’usage de caractères génériques revient à utiliser un caractère de remplacement dans une politique de sécurité ou une règle de configuration pour couvrir plusieurs dispositifs. Le payload d’IceFire utilise un algorithme de chiffrement RSA avec une clé publique RSA codée en dur dans le binaire.

« De plus, la charge utile dépose une note de rançon à partir d’une ressource intégrée dans le binaire et l’écrit dans chaque répertoire ciblé pour le chiffrement des fichiers », ajoute le rapport. Le message de demande de rançon d’IceFire comprend un nom d’utilisateur et un mot de passe prédéfinis qui doivent être utilisés pour accéder au site web de paiement de la rançon, lequel est hébergé sur un service caché Tor (les sites web et les services sont hébergés sur le réseau décentralisé Tor pour permettre une navigation anonyme). Par rapport à Windows, Linux présente plus de difficultés pour les ransomwares, en particulier à grande échelle – de nombreux systèmes Linux sont des serveurs, moins sensibles aux méthodes d’infection courantes comme le phishing ou les téléchargements « drive-by ». C’est pourquoi les attaquants ont eu recours à l’exploitation de vulnérabilités dans les applications, comme l’a montré le groupe de ransomwares IceFire, qui a utilisé la vulnérabilité d’IBM Aspera pour déployer ses charges utiles.

Avec la solution Hunt, Akamai combine les données DNS, WAF et DDoS de ses offres avec la micro-segmentation et la télémétrie de Guardicore. L’objectif est de détecter et de supprimer les menaces y compris sur des environnements IoT et OT.

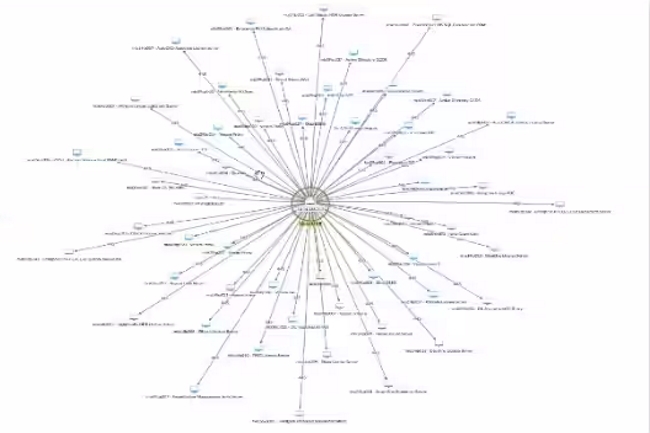

Après l’acquisition de Guardicore pour 600 M$ en octobre 2022, Akamai lève le voile sur son intégration au sein de son portefeuille. En l’espèce, il s’agit d’une offre spécifique baptisée Hunt qui combine les données historiques d’Akamai avec les capacités de segmentation et de visualisation du réseau de Guardicore. « Une première version de Hunt était disponible via Guardicore pour quelques clients », a déclaré Pavel Gurvich, vice-président senior et directeur général d’Enterprise Security Group d’Akamai. « Aujourd’hui, l’intégration par Akamai de la technologie et de la télémétrie de Guardicore met à l’échelle, étend et améliore le service pour répondre à une demande plus large de la part de clients disposant d’environnements plus vastes », a ajouté le responsable.

La télémétrie interne associée aux données mondiales sur les menaces

Hunt identifie les menaces et les risques en analysant les données de télémétrie de l’environnement des clients et en les recoupant avec des renseignements mondiaux. Il effectue des analyses big data sur les données combinées afin d’interroger les activités suspectes et anormales. « L’acquisition a également ouvert l’accès à un très vaste ensemble de données d’attaques, vues à travers le DNS d’Akamai, le pare-feu d’application web (Web Application Firewall, WAF) et les empreintes d’attaques par déni de service distribué (DDoS), qui ont amélioré les capacités de détection de Hunt », a encore déclaré le dirigeant.

« Outre cette mise à l’échelle massive, Akamai Hunt est construit sur un moteur amélioré qui fonctionne 100 fois plus vite qu’auparavant et gère la collecte et l’analyse des événements pour réduire le temps de détection », a-t-il ajouté. Hunt dispose d’experts en sécurité dédiés pour aider les centres d’opérations de sécurité (SOC) des clients à remédier aux menaces, à corriger les vulnérabilités et à renforcer les infrastructures IT. Hunt propose également des alertes et des rapports mensuels pour une atténuation en temps réel et une vue d’ensemble des incidents mensuels.

De l’isolation agentless pour l’IoT/OT

Afin d’étendre la prise en charge du zero trust à ses clients disposant de dispositifs IoT et OT connectés, qui sont dans l’incapacité d’exécuter un logiciel de sécurité, Akamai a aussi annoncé le lancement d’une segmentation « sans agent » sur Akamai Guardicore Segmentation. Cette fonctionnalité sera disponible au deuxième trimestre 2023 et automatisera l’enrôlement des appareils IoT/OT, l’empreinte numérique des appareils et la segmentation du moindre privilège. La plateforme pourra ainsi découvrir automatiquement les terminaux récents connectés au réseau et exécuter des workflows prédéfinis (enrôlement, politiques de sécurité, règles de segmentation)

« Le besoin d’isolation pour les terminaux qui ne sont pas capables d’exécuter un logiciel de sécurité est une préoccupation croissante de nos clients et partenaires », a déclaré Pavel Gurvich. « On peut dire sans risque que presque tous nos clients des secteurs de la santé, de la production industrielle, de l’éducation et de la finance veulent protéger leurs environnements IoT/OT/MIoT aussi bien qu’ils protègent leurs autres charges de travail par des politiques de sécurité zero trust », a-t-il encore déclaré. Les appareils « itinérants » émettront aussi une alerte quand ils se déplacent entre différentes zones de l’infrastructure réseau filaire et sans fil de l’entreprise.

Les chercheurs d’ESET ont découvert que BlackLotus se sert d’une ancienne vulnérabilité et peut s’exécuter même sur des systèmes Windows 11 entièrement mis à jour et dont le démarrage sécurisé UEFI Secure Boot est activé.

Avec le démarrage sécurité de Windows, on pensait que la protection de l’OS était assurée. Que nenni, des chercheurs d’ESET ont identifié un bootkit, baptisé BlackLotus, capable de contourner une fonction essentielle de l’OS, l’UEFI (Unified Extensible Firmware Interface) Secure Boot. Le bootkit se sert d’une vulnérabilité datant d’un an et il est capable de fonctionner sur Windows 11.

UEFI Secure Boot est une fonctionnalité de l’UEFI, qui a succédé au BIOS (Basic Input/Output System) traditionnel présent sur les anciens ordinateurs. En principe, le Secure Boot garantit que le système ne démarre qu’avec des logiciels et des firmwares fiables. Quant au bootkit, il s’agit d’un malware qui infecte le processus de démarrage d’un ordinateur. « Depuis début octobre 2022 au moins, BlackLotus a été annoncé et vendu 5 000 dollars sur des forums clandestins », a déclaré ESET dans un communiqué. « Nous avons désormais la preuve que le bootkit est réel, et que la publicité n’est pas une arnaque », a déclaré, Martin Smolár, le chercheur d’ESET qui a dirigé l’enquête.

Une ancienne vulnérabilité exploitée

BlackLotus tire parti d’une vulnérabilité présente depuis plus d’un an (portant la référence CVE-2022-21894) pour contourner l’UEFI Secure Boot et établir la persistance du bootkit. C’est le premier cas d’exploitation publique de cette vulnérabilité dans une situation réelle. Même si Microsoft a publié un correctif pour cette vulnérabilité en janvier 2022, BlackLotus est capable de l’exploiter et offre aux attaquants de désactiver les mesures de sécurité du système d’exploitation, y compris BitLocker, l’intégrité du code Hypervisor-Protected (HVCI) et Windows Defender.

Le bootkit a pu continuer à exploiter la vulnérabilité après le correctif de janvier, car les binaires valablement signés n’ont toujours pas été ajoutés à la liste de révocation UEFI, le mécanisme permettant de révoquer les certificats numériques des pilotes UEFI. Selon ESET, en raison de la complexité de l’ensemble de l’écosystème UEFI et des problèmes de supply chain qui y sont liés, les systèmes sont restés vulnérables aux nombreuses failles UEFI, même longtemps après leur correction.

Une charge utile avec piratage du kernel

L’objectif principal de BlackLotus, après son installation, est de lancer le déploiement d’un pilote de kernel, qui sert à protéger le bootkit contre toute tentative d’élimination. Il diffuse également un téléchargeur HTTP qui set à communiquer avec le serveur de commande et de contrôle et qui a la capacité de télécharger d’autres charges utiles en mode utilisateur ou en mode kernel. « Notre enquête a commencé par quelques occurrences de ce qui s’est avéré être (avec un niveau de confiance élevé) le composant en mode utilisateur de BlackLotus – un téléchargeur HTTP – dans notre télémétrie fin 2022 », a déclaré M. Smolár. « Après une évaluation initiale, les modèles de code trouvés dans les échantillons ont débouché sur la découverte de six installateurs BlackLotus. Cela nous a permis d’explorer l’ensemble de la chaîne d’exécution et de réaliser que nous n’avions pas affaire à un logiciel malveillant ordinaire », a-t-il ajouté.

Certains paquets d’installation de BlackLotus, tels qu’analysés par ESET, évitent de procéder à l’installation du bootkit dans le cas où l’hôte affecté emploie des paramètres régionaux associés à l’Arménie, la Biélorussie, le Kazakhstan, la Moldavie, la Russie ou l’Ukraine. « Le faible nombre d’échantillons de BlackLotus que nous avons pu obtenir, à la fois à partir de sources publiques et de notre télémétrie, nous amène à penser que, pour l’instant, un petit nombre d’acteurs de la menace ont commencé à l’utiliser », a déclaré Martin Smolár. « Mais cela risque de changer rapidement si ce bootkit tombe entre les mains de groupes de criminels, compte tenu de sa facilité de déploiement et des capacités des groupes de criminels à diffuser des logiciels malveillants via leurs réseaux de zombies », a encore déclaré les experts Ils recommandent de maintenir les systèmes et ses produits de sécurité à jour afin d’avoir plus de chance de bloquer une attaque dès le départ, avant l’installation persistante du bootkit en amont de l’OS.

Les chercheurs d’ESET ont découvert que BlackLotus se sert d’une ancienne vulnérabilité et peut s’exécuter même sur des systèmes Windows 11 entièrement mis à jour et dont le démarrage sécurisé UEFI Secure Boot est activé.

Avec le démarrage sécurité de Windows, on pensait que la protection de l’OS était assurée. Que nenni, des chercheurs d’ESET ont identifié un bootkit, baptisé BlackLotus, capable de contourner une fonction essentielle de l’OS, l’UEFI (Unified Extensible Firmware Interface) Secure Boot. Le bootkit se sert d’une vulnérabilité datant d’un an et il est capable de fonctionner sur Windows 11.

UEFI Secure Boot est une fonctionnalité de l’UEFI, qui a succédé au BIOS (Basic Input/Output System) traditionnel présent sur les anciens ordinateurs. En principe, le Secure Boot garantit que le système ne démarre qu’avec des logiciels et des firmwares fiables. Quant au bootkit, il s’agit d’un malware qui infecte le processus de démarrage d’un ordinateur. « Depuis début octobre 2022 au moins, BlackLotus a été annoncé et vendu 5 000 dollars sur des forums clandestins », a déclaré ESET dans un communiqué. « Nous avons désormais la preuve que le bootkit est réel, et que la publicité n’est pas une arnaque », a déclaré, Martin Smolár, le chercheur d’ESET qui a dirigé l’enquête.

Une ancienne vulnérabilité exploitée

BlackLotus tire parti d’une vulnérabilité présente depuis plus d’un an (portant la référence CVE-2022-21894) pour contourner l’UEFI Secure Boot et établir la persistance du bootkit. C’est le premier cas d’exploitation publique de cette vulnérabilité dans une situation réelle. Même si Microsoft a publié un correctif pour cette vulnérabilité en janvier 2022, BlackLotus est capable de l’exploiter et offre aux attaquants de désactiver les mesures de sécurité du système d’exploitation, y compris BitLocker, l’intégrité du code Hypervisor-Protected (HVCI) et Windows Defender.

Le bootkit a pu continuer à exploiter la vulnérabilité après le correctif de janvier, car les binaires valablement signés n’ont toujours pas été ajoutés à la liste de révocation UEFI, le mécanisme permettant de révoquer les certificats numériques des pilotes UEFI. Selon ESET, en raison de la complexité de l’ensemble de l’écosystème UEFI et des problèmes de supply chain qui y sont liés, les systèmes sont restés vulnérables aux nombreuses failles UEFI, même longtemps après leur correction.

Une charge utile avec piratage du kernel

L’objectif principal de BlackLotus, après son installation, est de lancer le déploiement d’un pilote de kernel, qui sert à protéger le bootkit contre toute tentative d’élimination. Il diffuse également un téléchargeur HTTP qui set à communiquer avec le serveur de commande et de contrôle et qui a la capacité de télécharger d’autres charges utiles en mode utilisateur ou en mode kernel. « Notre enquête a commencé par quelques occurrences de ce qui s’est avéré être (avec un niveau de confiance élevé) le composant en mode utilisateur de BlackLotus – un téléchargeur HTTP – dans notre télémétrie fin 2022 », a déclaré M. Smolár. « Après une évaluation initiale, les modèles de code trouvés dans les échantillons ont débouché sur la découverte de six installateurs BlackLotus. Cela nous a permis d’explorer l’ensemble de la chaîne d’exécution et de réaliser que nous n’avions pas affaire à un logiciel malveillant ordinaire », a-t-il ajouté.

Certains paquets d’installation de BlackLotus, tels qu’analysés par ESET, évitent de procéder à l’installation du bootkit dans le cas où l’hôte affecté emploie des paramètres régionaux associés à l’Arménie, la Biélorussie, le Kazakhstan, la Moldavie, la Russie ou l’Ukraine. « Le faible nombre d’échantillons de BlackLotus que nous avons pu obtenir, à la fois à partir de sources publiques et de notre télémétrie, nous amène à penser que, pour l’instant, un petit nombre d’acteurs de la menace ont commencé à l’utiliser », a déclaré Martin Smolár. « Mais cela risque de changer rapidement si ce bootkit tombe entre les mains de groupes de criminels, compte tenu de sa facilité de déploiement et des capacités des groupes de criminels à diffuser des logiciels malveillants via leurs réseaux de zombies », a encore déclaré les experts Ils recommandent de maintenir les systèmes et ses produits de sécurité à jour afin d’avoir plus de chance de bloquer une attaque dès le départ, avant l’installation persistante du bootkit en amont de l’OS.

Afin d’optimiser le processus d’accueil de son système de sécurité des bâtiments par reconnaissance faciale, Alcatraz AI propose une inscription mobile basée sur le Web et une gestion du consentement en matière de protection de la vie privée.

Pour renforcer la sécurité des bâtiments et faciliter l’enregistrement des employés et des visiteurs, le fournisseur de systèmes de contrôle d’accès Alcatraz AI a doté son produit de reconnaissance faciale Alcatraz AI Rock d’une inscription mobile basée sur le Web et d’une gestion du consentement en matière de protection de la vie privée. Rock s’appuie sur un dispositif edge installé près des portes des bâtiments et des zones sécurisées, qui utilise la cartographie faciale 3D et l’apprentissage machine pour effectuer l’authentification faciale. « La mise à jour ajoute au système une capacité d’inscription par mobile et rationalise l’accueil en permettant aux nouveaux employés et aux visiteurs de s’inscrire à distance et en toute sécurité via leurs propres appareils mobiles et tablettes », a expliqué Blaine Fredrick, vice-président des produits chez Alcatraz AI. La mise à jour du processus de gestion du consentement comporte une option « opt-in » sur les appareils mobiles, de façon à ce que les entreprises clientes d’Alcatraz puissent informer les utilisateurs finaux sur l’utilisation et la gestion de leurs données personnelles, qu’ils peuvent choisir d’accepter ou de refuser.

Avec ces deux améliorations apportées à Rock, Alcatraz AI espère réduire le coût global et la complexité du processus d’inscription et permettre également aux entreprises de se conformer aux lois sur la protection de la vie privée comme le règlement général sur la protection des données (RGPD) de l’UE, la loi sur la confidentialité des informations biométriques (Biometric Information Privacy Act, BIPA) des États-Unis et les directives de l’autorité centrale de protection des consommateurs (Central Consumer Protection Authority, CCPA) de l’Inde. « Le système initie les inscriptions en envoyant des QR codes et des liens directement depuis les équipes de sécurité des entreprises qui ont installé le système Rock, en utilisant une authentification multifactorielle, y compris par le biais de courriels, pour reconfirmer l’accès », a ajouté M. Blaine.

Inscription mobile et problèmes de sécurité

« L’activation de l’accès distribué avec la fonction d’inscription mobile peut cependant soulever des inquiétudes quant aux tentatives malveillantes d’usurper l’identité de visiteurs valides », fait remarquer Michael Sampson, analyste senior chez Osterman Research. « On peut à juste titre être préoccupé par des problèmes de sécurité s’ils s’appuient sur l’appareil mobile personnel du futur employé et sur son adresse électronique personnelle (à laquelle un lien ou un code QR est envoyé) », a déclaré M. Sampson. « Si le compte de messagerie du futur employé a été compromis par du phishing ou d’autres systèmes de vols d’identifiants, un acteur de la menace pourrait s’enregistrer en tant qu’employé, et obtenir l’accès au bâtiment. Il y a quelques obstacles à franchir, mais la chaîne de sécurité est affaiblie quand des appareils personnels et des adresses personnelles sont utilisés », a ajouté l’analyste.

En dehors de cela, cette capacité de gestion du consentement en matière de protection de la vie privée d’Alcatraz AI devrait permettre une transparence dans l’utilisation des données des utilisateurs. « Le consentement est une bonne chose, il est même essentiel. Il y a beaucoup de règles de conformité à appliquer dans ce domaine, notamment le processus de révocation du consentement et la possibilité pour l’employé de savoir où sont traitées ses données biométriques », a déclaré M. Sampson. Alcatraz AI Rock dispose d’une série d’outils de conformité et de sécurité, en particulier la surveillance en temps réel des journaux d’événements, des calendriers de conservation des données personnalisables et des suppressions définitives de données. Les nouvelles fonctionnalités d’inscription mobile et de gestion du consentement seront généralement disponibles au deuxième trimestre 2023 pour tous les clients d’Alcatraz AI qui utilisent la version cloud d’Alcatraz AI Rock. Pour l’instant, le fournisseur n’a pas précisé si les nouvelles fonctionnalités seront déployées sur la version sur site de son produit.