Broadcom exhorte à l’application de patchs qui comblent des vulnérabilités critiques dans les outils de gestion du cloud Aria de VMware.

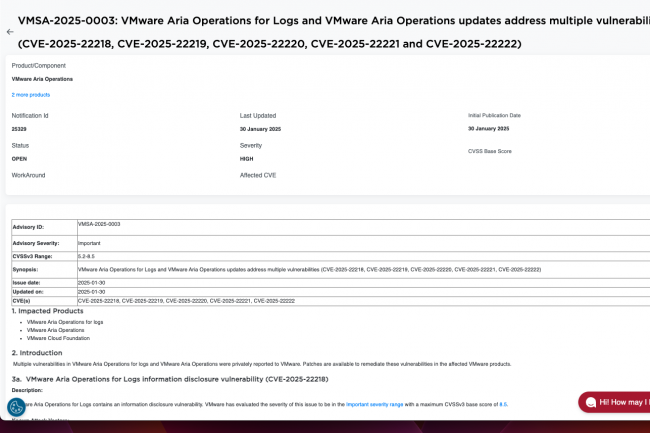

VMware a corrigé plusieurs vulnérabilités hautement critiques affectant sa plateforme de gestion du cloud (PCM) Aria, qui donneraient la capacité aux attaquants de voler des informations sensibles de gestion dans les environnements virtualisés de l’éditeur. Broadcom, dans un avis publié jeudi, a révélé que deux des cinq vulnérabilités récemment dévoilées sont des « failles de divulgation d’informations de haute gravité » affectant respectivement les composants VMware Aria Operations et Aria Operations for Logs. « Des vulnérabilités multiples dans VMware Aria Operations for Logs et VMware Aria Operations ont été signalées à VMware par le biais de rapports privés », a expliqué le fournisseur. « Des correctifs sont disponibles pour remédier à ces vulnérabilités dans les produits VMware concernés. » Cloud Foundation (VCF), la proposition complète de VMware pour déployer et gérer des infrastructures cloud hybrides, souffre également de ces bogues en raison du haut niveau d’intégration entre VCF et Aria pour assurer des fonctionnalités de gestion et d’exploitation des infrastructures cloud.

Vols d’informations de connexion possibles

L’un des bugs (CVE-2025-22218) affectant VMware Aria Operations for Logs, solution axée sur la collecte des journaux, l’analyse en temps réel, la débogage et la détection d’événements de sécurité, possède une note CVSS très élevée de 8,5/10 pour son exploitabilité à faible privilège qui peut mener au vol des informations sensibles. « Un acteur malveillant avec les droits d’administrateur en lecture seule pourrait être capable de lire les informations de connexion d’un produit VMware intégré avec Aria Operations for Logs », a déclaré la société. Un autre bug similaire (CVE-2025-22222), nécessitant également un privilège à faible niveau pour l’exploitation, affecte VMware Aria Operations, un outil responsable de la surveillance des infrastructures, de la gestion des performances, de le planification de la capacité, de l’automatisation et la gestion des coûts. Il lui a été attribué une note CVSS de 7,7/10. « Un utilisateur malveillant avec des privilèges non administratifs pourrait exploiter cette vulnérabilité pour obtenir des informations de connexion d’un plugin externe valide si un identifiant de créneau de service valide est connu », a ajouté l’entreprise dans l’avis. Ces failles affectent les versions 8.x de VMware Aria Operations for Logs, Aria Operations et les versions 5.x et 4.x du VCF. Elles ont été corrigées par Aria Operations v8.18.3 et Aria Operations for Logs v8.18.3. Les utilisateurs sont conseillés d’appliquer le patch KB92148 pour corriger les environnements affectés par VCF.

D’autres vulnérabilités liées à de l’élévation de privilèges

VMware Aria Operations for Logs contient également une vulnérabilité de script croisé (CVE-2025-22219) avec un niveau de gravité important (CVSS 6,8/10) et une vulnérabilité d’échelle de privilèges (CVE-2025-22220) avec un niveau de gravité modéré (CVSS 4,3/10). Un autre bug similaire (CVE-2025-22221), ayant également une note CVSS modérée de 5,2/10, affecte VMware Aria Operations for Logs et pourrait permettre à des acteurs avec des privilèges d’administrateur de lancer des scripts malveillants sur le navigateur de la cible. Toutes ces vulnérabilités ont affecté les mêmes versions de produits VMware Aria et VCF que les failles de divulgation d’informations, et ont été corrigées dans la même mise à jour. Broadcom a noté qu’il n’existe pas de solution temporaire pour ces bugs.

Le fournisseur a exhorté les administrateurs à mettre à jour immédiatement leurs pare-feux pour éviter les risques d’exploitation d’une vulnérabilité critique.

SonicWall avertit ses clients d’une vulnérabilité critique dans son SonicOS SSLVPN, présentant un risque élevé d’exploitation. Cette faille pourrait permettre à des attaquants distants de contourner le mécanisme d’authentification. Cette vulnérabilité repose sur une mauvaise gestion de l’authentification dans le système SSL VPN, selon des courriels envoyés aux clients et publiés sur le subreddit officiel de SonicWall. « Nous avons identifié une vulnérabilité critique affectant les…

Il vous reste 89% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Les deux vulnérabilités concernant les logiciels de l’éditeur allemand ont une appréciation CVSS supérieure à 9 et peuvent permettre l’accès à des données sensibles si elles ne sont pas corrigées immédiatement.

SAP a scellé une série de bogues graves affectant ses systèmes, dont deux vulnérabilités critiques qui peuvent compromettre totalement le système. Lors de son Security Patch Day d’août 2024, le géant du logiciel allemand a déployé des correctifs pour un total de 17 vulnérabilités, avec six correctifs critiques – CVSS allant de 7 à 10 sur 10 – et d’autres correctifs de gravité modérée à moyenne. Le fournisseur a demandé que toutes ces failles soient corrigées immédiatement avec leurs mises à jour respectives et a également recommandé des solutions de contournement pour certaines d’entre elles si la correction n’est pas possible immédiatement.

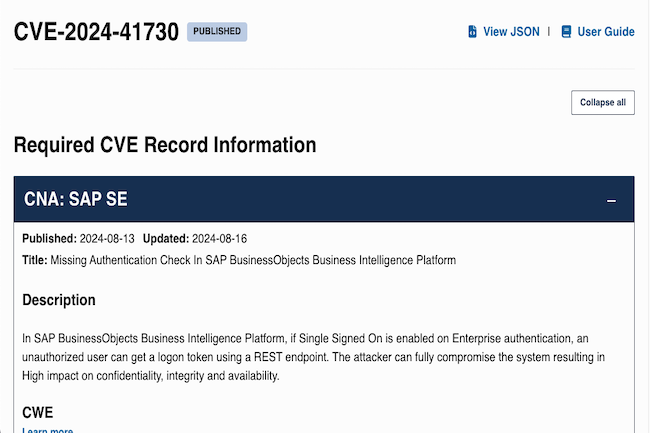

Deux vulnérabilités critiques

Parmi les deux failles critiques corrigées, la plus grave est une vulnérabilité de contournement d’authentification (CVE-2024-41730) avec une évaluation CVSS de 9,8/10 affectant la plateforme analytique BusinessObjects, tandis que l’autre est une vulnérabilité de falsification des requêtes côté serveur (SSRF) dans les applications construites avec Build Apps. La CVE-2024-41730, telle que décrite par SAP, provient d’une vérification d’authentification manquante dans sa plateforme BI. « Dans SAP BusinessObjects Business Intelligence Platform, si le SSO (Single Signed On) est activé sur l’authentification Enterprise, un utilisateur non autorisé peut obtenir un jeton de connexion à l’aide d’un point de terminaison REST », a déclaré l’éditeur dans un avis de sécurité. L’attaquant peut compromettre entièrement le système, ce qui a un impact important sur la confidentialité, l’intégrité et la disponibilité, a ajouté SAP.

Le bogue SSRF CVE-2024-29415, cependant, est dû à une catégorisation incorrecte des adresses IP dans le paquet « ip » de Node.js. Ce problème, note SAP, existe à cause d’un correctif incomplet pour CVE-2023-42282. « Le paquet ip 2.0.1 pour Node.js pourrait permettre SSRF parce que certaines adresses IP (telles que 127.1, 01200034567, 012.1.2.3, 000:0:0000::01, et ::fFFf:127.0.0.1) sont incorrectement catégorisées comme globalement routables via isPublic », a ajouté le fournisseur.

SAP est une cible fréquente

Les vulnérabilités de SAP sont particulièrement recherchées par les cyberactivistes, comme le montre une étude récente qui a révélé une augmentation par 5 des attaques de ransomware ciblant les systèmes SAP depuis 2021. Le ransomware étant le principal type d’attaque contre les systèmes SAP, il y a une forte motivation pour les paydays. D’autres vulnérabilités graves ont été corrigées en même temps que les deux correctifs critiques : CVE-2024-34688 : Déni de service (DOS) dans NetWeaver AS Java, CVE-2024-42374 : une injection XML dans BEx Web Java Runtime Export Web Service, CVE-2023-30533 : Pollution de prototype dans S/4 HANA, et CVE-2024-33003 : Vulnérabilité de divulgation d’informations dans Commerce Cloud. Bien que toutes ces brèches aient été classées comme étant de gravité « élevée », l’exploitabilité peut varier en fonction des conditions d’accès pour l’acteur de la menace et des privilèges qu’il autorise. Il est conseillé aux administrateurs d’appliquer ces correctifs au plus tôt afin de se protéger contre les attaquants ciblant les systèmes SAP. L’étude a également mis en évidence une augmentation de 490 % des conversations sur les vulnérabilités et les exploits SAP sur le dark web entre 2021 et 2023.

Une infection unique a été utilisée pour délivrer un groupe de logiciels malveillants aux comportements similaires en utilisant un chargeur commun.

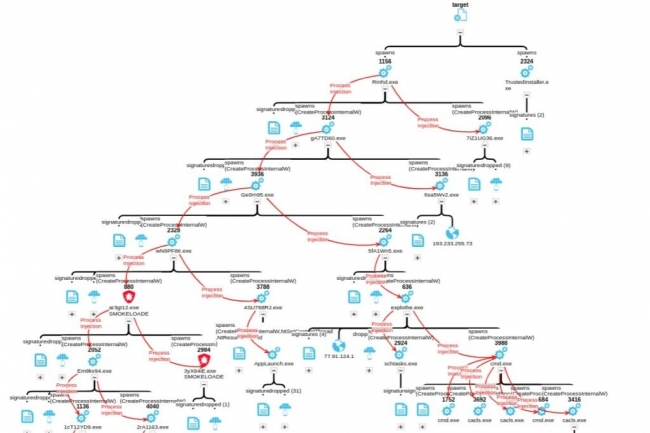

Dans une campagne récemment découverte, un acteur cybermalveillant, localisé en Europe de l’Est, utilise une approche novatrice de « bombe à fragmentation » pour déployer une cascade de logiciels malveillants au sein d’une seule infection. Surnommée « Unfurling Hemlock », cette campagne déploie jusqu’à 10 fichiers de logiciels malveillants uniques sur le même système infecté en une seule fois, selon une publication d’Outpost24. « En examinant les TTPs (tactiques, techniques et procédures) courantes des campagnes de malware utilisées l’année dernière, KrakenLabs, l’équipe de recherche sur les cyber menaces d‘Outpost24, a découvert plusieurs rapports décrivant une technique d’infection novatrice utilisée pour distribuer divers types de malwares pas nécessairement liés entre eux », a déclaré Hector Garcia, chercheur en infrastructure de menaces chez KrakenLabs, dans un article de blog. « En y regardant de plus près, nous avons constaté qu’au lieu d’une technique de distribution innovante utilisée par divers cybercriminels, nous avons peut-être rencontré une campagne massive s’étalant sur plusieurs mois menée par un seul groupe. » Sur la base de l’origine des échantillons analysés, la recherche a conclu que la campagne cible principalement les États-Unis, l’Allemagne et la Russie.

Nid de logiciels malveillants pour un impact maximal

« Dans cette campagne, notre équipe de recherche sur les menaces a observé ce qui semble être un chemin évident à suivre pour maximiser les bénéfices dans une campagne de distribution de logiciels malveillants », a expliqué M. Garcia. « Il est logique que si une infection avec un seul logiciel malveillant réussit, d’autres infections avec des malwares aux caractéristiques similaires devraient également réussir. ». Ces types d’infections sont généralement effectués en contaminant la cible avec un chargeur, un RAT (cheval de Troie d’accès à distance) ou une porte dérobée, puis en déployant plusieurs types de malwares, tels que des voleurs de données, des cryptomineurs ou des ransomwares.

Unfurling Hemlock, dans leurs infections de type « bombe à fragmentation », utilise principalement des infostealer, tels que Redline, RisePro et Mystic Stealer, et des chargeurs tels que Amadey et SmokeLoader. L’inconvénient, a souligné Hector Garcia, d’utiliser une telle technique est que si le chargeur est détecté ou ne peut pas contacter le C2 (commande et contrôle), aucune infection supplémentaire ne se produira. De février 2023 au début de 2024, la campagne a distribué des dizaines de milliers de ces échantillons, conduisant à la détection de plus de 50 000 bombes à fragmentation, selon Virus Total.

Emails de phishing avec des fichiers .cab

Les logiciels malveillants étaient distribués en utilisant des fichiers cabinet (.cab), qui sont des fichiers d’archive compressés utilisés dans Microsoft Windows. Chaque fichier compressé contenait deux fichiers : un autre fichier compressé et un échantillon de logiciel malveillant. Le fichier compressé le plus profond contenait deux échantillons de logiciels malveillants, a ajouté M. Garcia dans son post de blog. En raison de la nature de la technique et des malwares utilisés, il est très probable que les attaquants n’aient pas de cible spécifique en tête. Au lieu de cela, tout système avec des vulnérabilités permettant d’être infecté par le malware, qui est distribué comme des bombes à fragmentation, est considéré comme un objectif viable, quelle que soit sa localisation, sa position ou son environnement.

La plupart des échantillons, à leur premier stade, ont été détectés comme étant envoyés par email à différentes entreprises ou déposés depuis des sites externes contactés par des chargeurs externes. « La plupart des échantillons ont été téléchargés sur des services comme Virus Total et nos systèmes en utilisant des API, ce qui est un indicateur de solutions de sécurité automatisées les détectant », a ajouté M. Garcia. « Nous avons également observé plusieurs échantillons détectés et interceptés par des services de protection des emails. » Ces bombes à fragmentation sont simples et utilisent des logiciels malveillants bien connus que la plupart des solutions anti-malwares peuvent détecter. On devrait être en sécurité si les défenses analysent les fichiers suspects et si l’on évite les liens et emails dangereux, a noté le blog.