A l’occasion de sa conférence Ignite 2024, Microsoft a fait plusieurs annonces dans le domaine de la sécurité. Il a présenté un bug bounty pour l’IA et des fonctions de GenAI pour améliorer la protection des entreprises.

Les annonces ont été foisonnantes à la dernière conférence dédiée aux développeurs de Microsoft nommée Ignite qui se déroule en ce moment à Chicago (18-22 novembre). Plusieurs d’entre elles ont concerné la cybersécurité des entreprises. Elles visent à renforcer les capacités existantes de protection des données, de la sécurité des endpoints, et de la détection de réponse aux menaces étendues.

Un bug bounty dédié à l’IA et le cloud

En premier lieu, Microsoft a présenté un nouveau programme de recherche de vulnérabilité baptisé Zero Day Quest. Doté d’une enveloppe de 4 M$, il vise à trouver des failles de l’IA et du cloud. Certains analystes soulignent que ce montant de prime est relativement bas par rapport au programme d’Apple ou Zerodium qui promet 2 M$ pour un seul exploit.

Tom Gallagher vice-président de l’ingénierie au centre de réponse Microsoft Security se défend en soulignant que « l’année dernière, nous avons versé 16,6 M$ de la cadre de nos bug bounty aux chercheurs en sécurité qui ont signalé des failles ». Et d’ajouter, « c’es plus que n’importe quel acteur du secteur. » Il précise par ailleurs que « Microsoft accorde des paiements pour la recherche de vulnérabilités, alors que de nombreuses autres entreprises exigent un exploit fonctionnel pour recevoir un paiement, ce qui peut impliquer plusieurs vulnérabilités et peut nécessiter beaucoup plus de travail. »

La gestion des expositions aux menaces disponible

La firme de Redmond a également annoncé la disponibilité de Security Exposure Management. Il était en preview au début de l’année auprès de 70 000 clients. Cet outil vise à transformer la sécurité par une gestion de la posture basée sur un graphe plutôt que sur une protection reposant sur une liste. Il s’appuie ainsi sur la cartographie des relations changeantes entre les actifs sous-jacents tels que les identités, les informations d’identification, les autorisations, les fichiers, les terminaux et les autres connexions dans les entreprises. « La gestion traditionnelle des vulnérabilités ne suffit plus », a déclaré Brjann Brekkan directeur du marketing produit de Microsoft pour la gestion de la posture de sécurité et de l’exposition, dans un communiqué. « Bien que le fait de patcher toutes les faiblesses potentielles puisse sembler une solution, ce n’est ni pratique ni efficace. »

Il ajoute que « les stratégies de sécurité modernes doivent se concentrer sur les expositions qui sont les plus faciles à exploiter pour les attaquants, en donnant la priorité aux vulnérabilités qui présentent le plus grand risque. » Les principales fonctionnalités de l’outil comprennent la gestion de la surface d’attaque, l’analyse du chemin d’attaque et l’analyse unifiée de l’exposition. « La gestion de l’exposition aide les équipes de sécurité à comprendre la véritable topographie de leur surface d’attaque, ce qui leur permet de prévenir ou de minimiser les menaces. »

Plus de GenAI dans la sécurité

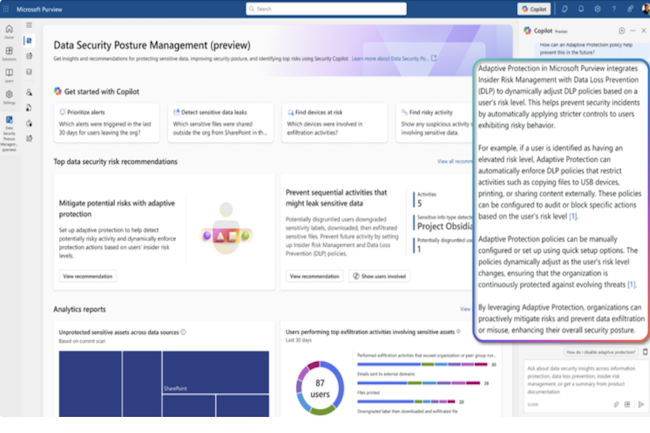

Security Copilot, l’assistant à base de GenAI de Microsoft développe des compétences supplémentaires dans le domaine de la cybersécurité. L’éditeur a ainsi débloqué des fonctionnalités pour les administrateurs IT dans Entra (ex Azure Active Directory), une offre de gestion des identités et des accès (IAM) et dans Intune (solution de gestion des terminaux). Pour mémoire, Security Copilot a vu le jour en avril dernier avec une version preview pour Intune uniquement. Il est maintenant étendu à Intune Suite et Windows Autopatch où il offre aux informaticiens des actions guidées par l’IA pour les aider à répondre aux incidents.

Toujours dans Copilot Security, l’assistant se renforce dans Purview et Defender. Pour le premier, il embarque la solution Insider Risk Management proposant des indicateurs d’utilisation et des modèles de politique conçus pour détecter les activités à risque intentionnelles et non intentionnelles de personnes au sein des entreprises impliquant des applications d’IA générative. Dans le même temps, Purview comprend une fonctionnalité en preview de DLP (prévention des pertes de données) afin d’empêcher le partage excessif de données dans les apps d’IA et détecter l’utilisation risquée de l’IA. Enfin, les analystes du centre d’opérations de sécurité (SOC) disposent désormais d’une intégration Security Copilot pour identifier et résoudre les problèmes liés à l’utilisation de l’IA.

Le concepteur de puces ARM a comblé une vulnérabilité activement exploitée dans les pilotes des GPU Mali. Ces derniers sont présents dans plusieurs équipements dont des smartphones Android ou des Chromebook.

Les cybercriminels s’intéressent de plus en plus aux couches basses des terminaux, comme le montre les récentes failles corrigées par ARM touchant son architecture de GPU Mali et en particulier les pilotes. Une de ces vulnérabilités est particulièrement à prendre en considération, car elle est activement exploitée. Sans disposer de score de gravité, la CVE-2023-4211 a été découverte par des chercheurs du TAG (threat analysis group) de Google et du Project Zero.

Dans un avis datant du 2 octobre, ARM explique qu’« un utilisateur local non privilégié peut effectuer des opérations inappropriées de traitement de la mémoire GPU pour accéder à la mémoire déjà libérée ». Les cybercriminels peuvent utiliser cette espace libre pour installer des malwares. Le concepteur ajoute, « Il existe des preuves que cette vulnérabilité pourrait faire l’objet d’une exploitation limitée et ciblée ». L’avis notifie également la correction de deux autres vulnérabilités dans la même famille de pilotes accordant des exploitations similaires.

Plusieurs pilotes à corriger

La gamme de GPU ARM sous l’architecture Mali fonctionne sur une multitude de terminaux, les smartphones, les TV connectées, les systèmes d’entertainment dans les voitures, l’IoT, les consoles de jeux, … La vulnérabilité affecte quatre versions différentes de pilotes, notamment le pilote Midgard GPU Kernel (à partir de la version r12p0 – r32p0), le pilote Bifrost GPU Kernel (à partir de la version r0p0 – r42p0), le pilote Valhall GPU Kernel (à partir de la version r19p0 – r42p0) et ARM 5ème Gen. Pilote de noyau d’architecture GPU (à partir de la version r41p0 – r42p0).

Des correctifs sont désormais disponibles pour trois des quatre versions concernées. « Ce problème est résolu dans Bifrost, Valhall et ARM 5ème Gen GPU Architecture Kernel Driver r43p0 (le plus récent) », a déclaré le fournisseur. « Il est recommandé aux utilisateurs de procéder à la mise à niveau s’ils sont concernés par ce problème ». Deux autres correctifs mentionnés dans l’avis comprenaient ceux pour CVE-2023-33200 et CVE-2023-34970, qui permettent tous deux des exploitations similaires dans les versions Valhall et ARM 5e génération du GPU.

Le groupe de cybercriminels à l’origine de l’attaque contre MGM Resorts a publié un long message critiquant la sécurité du groupe hôtelier et de casino. ALPHV/BlackCat en profite aussi pour tacler un site d’information sur la diffusion de messages erronés.

Le groupe hôtelier « a pris la décision hâtive de fermer chacun de ses serveurs Okta Sync après avoir appris que nous nous étions cachés dans leurs serveurs Okta Agent pour détecter les mots de passe des personnes dont ceux qui ne pouvaient pas être déchiffrés depuis les données de hachage de leurs contrôleurs de domaine ». BlackCat ajoute, « cela a eu pour conséquence de rendre leur Okta complétement inutilisable ». Le gang tacle aussi le site VX Underground pour avoir « faussement rapporté des événements qui n’ont jamais eu lieu sur les tactiques, techniques et procédures utilisées ».

Une réponse à incident précipitée

Les cybercriminels affirment avoir initialement infiltré le réseau de MGM en exploitant les vulnérabilités de l’agent Okta du groupe, sans déployer de ransomware. Ils ont obtenu des privilèges de super administrateur sur cet agent et des privilèges d’administrateur global sur le tenant Azure. En réponse à cette intrusion réseau MGM a restreint l’accès sous conditions le 8 septembre. Deux jours plus tard, les équipes ont interdit tout accès à leur environnement Okta en raison de « capacités administratives inadéquates et de faiblesse dans les playbooks de réponse à incident ». Et d’ajouter, « en raison du manque de compréhension du fonctionnement du réseau de la part de leurs ingénieurs, l’accès au réseau était problématique le samedi. Ils ont alors pris la décision de « mettre hors ligne » des composants apparemment importants de leur infrastructure le dimanche ». Un blocage qui n’a pas empêché le gang ALPHV de lancé une attaque par ransomware le 11 septembre et de récupérer l’accès à plus de 100 hyperviseurs ESXi.

Des experts comme Bobby Cornwell, vice-président en charge des partenariats stratégiques chez SonicWall, estiment que la décision de la MGM de fermer ses systèmes était justifiée. « Par excès de prudence, MGM a pris la bonne décision en verrouillant tous ses systèmes, même si ses actions devaient entraîner des désagréments pour ses clients », a déclaré Bobby Cornwell.

VX Underground sanctionné pour désinformation

ALPHV a reproché à VX Undergrounds, la société de recherche en cybersécurité qui a été la première à établir un lien entre l’attaque et ALPHV, d’avoir désinformé et simplifié à l’extrême la ou les méthodes déployées lors de l’attaque. « À ce stade, nous n’avons pas d’autre choix que de critiquer VX Underground pour avoir faussement rapporté des événements qui ne se sont jamais produits », a déclaré le gang. « Ils ont choisi de faire de fausses déclarations d’attribution et de les divulguer à la presse alors qu’ils ne sont toujours pas en mesure de confirmer l’attribution avec un degré élevé de certitude après avoir fait cela. Les TTP utilisées par les personnes qu’ils accusent d’être à l’origine des attaques sont connues du public et sont relativement faciles à imiter par n’importe qui », ajoute t’il.

Dans un message publié sur X (anciennement Twitter), VX Underground avait déclaré : « Tout ce que le groupe de ransomware ALPHV a fait pour compromettre MGM Resorts a été de sauter sur LinkedIn, de trouver un employé, puis d’appeler le service d’assistance. Une entreprise évaluée à 33 900 000 000 $ a été vaincue par une conversation de 10 minutes ».