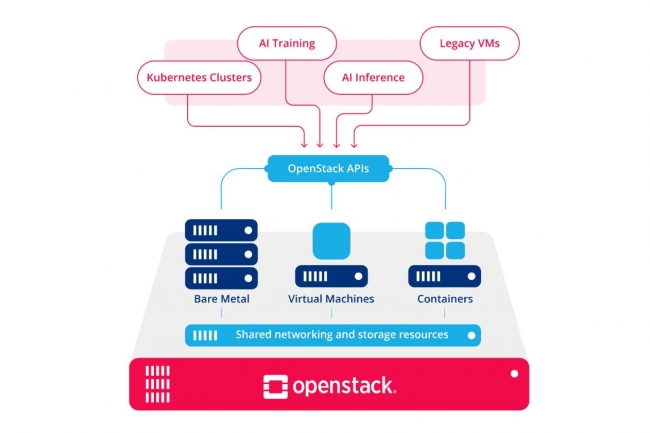

La dernière itération Flamingo du framework open source en gestion d’infrastructure cloud supprime certains éléments obsolètes et apporte des améliorations notables sur la sécurité.

15 ans après sa création, Openstack opère un grand chantier pour combler sa dette technique. A l’occasion de sa version Flamingo, le framework open source en gestion d’infrastructure cloud supprime en effet les dépendances Eventlet dans l’ensemble de ses composants. Eventlet est une bibliothèque de concurrence (concurrent library) permettant l’exécution simultanée de plusieurs tâches ou processus en utilisant des ressources identiques ou différentes. Elle a…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

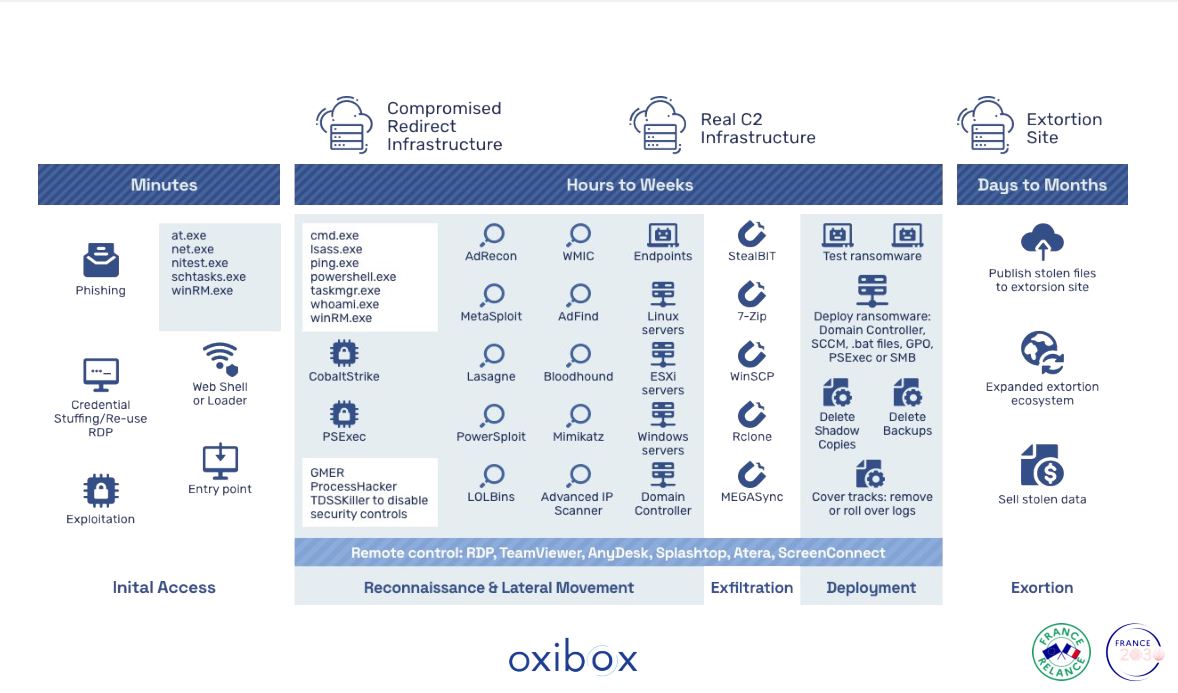

Sécurité de bout-en- bout et architecture universelle caractérisent la plateforme de sauvegarde Oxibox pensée pour la résilience et l’efficacité, comme nous l’a expliqué François Esnol-Feugeas, son PDG et cofondateur, rencontré lors d’un récent IT Press Tour à Amsterdam début septembre.

Fondé en 2018 à la suite de quatre ans de recherche & développement, Oxibox est né d’une interrogation : pourquoi la sauvegarde, pourtant considérée comme un pilier de la cyber-résilience, demeure-t-elle un point faible face aux cyberattaques dans les PME et ETI françaises ? Cofondateur (avec Jerome Clodion et Alexandre Nossent) et PDG d’Oxibox, François Esnol-Feugeas raconte la mission fondatrice de l’entreprise : « Nous avons constaté que le marché était compliqué, difficile à gérer, à déployer et surtout ardu à sécuriser correctement. Nous avons voulu une solution simple, qui réponde vraiment à ces nouveaux risques. » L’approche est simple : Oxibox se définit d’abord comme un éditeur logiciel n’ayant aucune dépendance matérielle. L’équipe initiale, composée d’ingénieurs et de commerciaux expérimentés, se concentre sur l’innovation logicielle et sur la cyber-résilience automatisée des sauvegardes, un critère jugé critique pour la survie d’une organisation aujourd’hui.

La sauvegarde universelle d’Oxibox assure protection des serveurs, postes clients, VM, bases de données et SaaS (M365, Google Workspace), avec support natif des différents environnements, OS et hyperviseurs du marché. La configuration peut être totalement agentless sur les hyperviseurs ou, à l’inverse, granulaire sur chaque poste ou VM selon les besoins.

La proposition d’’Oxibox s’articule autour de deux axes complémentaires et indissociables : la sauvegarde de toutes les charges de travail et la sécurisation de bout-en-bout des données sauvegardées, avec la capacité de restaurer instantanément même en cas d’attaque. A la différence de certaines offres concurrentes qui segmentent la sauvegarde selon la nature des systèmes (serveurs, postes de travail, environnements virtualisés, cloud), Oxibox vise la couverture le plus large possible : terminaux Windows, Mac, Linux, hyperviseurs VMware et KVM, suite SaaS M365 et Google Workspace, stockage NAS et clouds locaux ou hyperscalers. L’agent Oxibox assure la sauvegarde dédupliquée à la source, chiffrée de bout en bout, sans jamais transférer les données en clair. La déduplication sur blocs chiffrés à la source, combinée à l’intelligence logicielle, garantit l’optimisation de l’espace de stockage sans compromettre la sécurité. « Chaque sauvegarde est incrémentale par définition puisque seuls les nouveaux blocs sont transférés et enregistrés, après avoir été chiffrés à l’origine », précise François Esnol-Feugeas. Cela rend la solution particulièrement adaptée aux PME où la simplicité de gestion et le coût global (TCO) sont critiques.

La solution UDP d’Oxibox est compatible POSIX et S3, s’intègre avec les principaux protocoles de backup du marché, et peut cohabiter avec des solutions tierces type Veeam ou Acronis, venant alors sécuriser le backup destination via une couche logicielle additionnelle.

Le cœur d’Oxibox réside dans son Universal Data Protection (UDP), une approche logicielle qui isole totalement les données sauvegardées des systèmes de production, réduisant la surface d’attaque potentielle : « Ce que l’attaquant ne voit pas, ce à quoi il n’a pas accès, est par définition sécurisé. » UDP est basé sur un file system propriétaire enrichi par une analyse comportementale assistée par IA, permettant de bloquer les écritures suspectes, de garantir l’immutabilité réelle des sauvegardes et de tester automatiquement la capacité de restauration réelle des points de sauvegarde, explique le dirigeant. En cas d’incident, la restauration peut s’effectuer dans des environnements segmentés — y compris des enclaves sécurisées — ou sur des infrastructures cloud européennes, pour éviter de réinjecter un malware lors de la reprise d’activité.

Comme beaucoup de ses concurrents (Commvault, Veeam, Arcronis, Rubrik ou encore Atempo), Oxibox a développé une technologie purement logicielle, agnostique de l’environnement matériel déployé chez le client ou en cloud. Aucune appliance fermée ou lock-in : la solution est déployable en 30 minutes, selon le niveau de complexité du SI de l’organisation. La partie Data Protection d’Oxibox repose sur un moteur d’analyse comportementale des commandes POSIX, s’insérant à la couche la plus basse du système de stockage disponible. Intégrant les séquences reconnues comme légitimes pour chaque solution de sauvegarde supportée, le système n’exécute que les comportements pré-approuvés, assurant ainsi un contrôle white-list qui est bien plus robuste qu’un antivirus basé sur le recensement des menaces connues : « Nous ne cherchons pas à détecter les comportements malveillants – ils sont infinis – mais seulement ce qui est conforme à la bonne sauvegarde », assure le PDG. Enfin, la solution Plug-and-Protect inclut tous les composants d’un plan de sauvegarde complet, du chiffrage E2E à la restauration multi-format (VM, fichiers, bases), tout en conservant la simplicité d’utilisation — même pour des PME ne disposant pas de ressources IT dédiées.

Positionnement sur le marché

Le marché de la sauvegarde s’organise historiquement en deux sphères : d’un côté les éditeurs de solutions de backup (Commvault, Rubrik, Veeam…) axés sur la gestion et la planification des sauvegardes ; de l’autre les spécialistes du stockage sécurisé (Exagrid, Quantum…) proposant des appliances matérielles dédiées à la conservation longue durée. Oxibox se différencie par une approche système totalement hybride et universelle, capable de compléter ou de renforcer une infrastructure existante sur son versant stockage/immuabilité (cas d’usage UDP + Veeam, par exemple) ou de remplacer totalement une solution traditionnelle au profit d’une architecture unifiée logicielle. Contrairement à des solutions très structurantes, Oxibox n’impose que très peu de prérequis techniques et vise clairement le midmarket : « Nous avons très peu de prérequis à l’installation, quasiment aucun, là où Rubrik par exemple implique une refonte de l’infrastructure. Cela se traduit par un tarif inférieur et une capacité à s’adresser à des clients bien plus petits, parfois moins de 50 collaborateurs », indique le dirigeant.

Sur la partie stockage et sécurisation, Oxibox s’attaque directement à Exagrid et Quantum : là où ces derniers restent fondamentalement focalisés sur la fourniture d’appliances dédiées, il apporte la flexibilité du tout logiciel, compatible avec le matériel standard et les clouds européens, tout en garantissant le même niveau d’immutabilité, voire une couche supérieure via la déduplication chiffrée et la supervision comportementale : « Notre capacité à cibler spécifiquement le midmarket, à déployer une sécurité réellement accessible en termes de coût et de simplicité, là où la plupart des acteurs traditionnels s’adressent uniquement aux grands groupes, est notre vraie force. »

La souveraineté pour se distinguer des géants américains

La solution Oxibox intègre nativement chiffrement à la source (AES 256), air-gap logiciel, test automatique de restauration, multitenant, API ouvertes, hébergement sur clouds souverains ou infrastructures de l’entreprise cliente, conformité RGPD et exigences Anssi : tout a été pensé pour répondre aux attentes du marché européen et français. L’intégration de l’intelligence artificielle — entraînée sur des volumétries colossales de jeux de sauvegardes réels — permet d’automatiser la détection et le blocage de comportements anormaux, sans jamais accéder au contenu déchiffré des fichiers clients (respect absolu de la confidentialité).

Oxibox propose une politique tarifaire adaptée à la diversité des besoins des PME, ETI et collectivités, avec une facturation transparente à la volumétrie et sans limitation au-delà du quota initial. L’offre Full Cloud débute à 49 €HT/mois pour un stockage dans des datacenters géo-redondés ; la formule Plug-and-Protect démarre à 99 €HT/mois et inclut la conformité avec les préconisations de l’Anssi, l’externalisation cloud, ainsi que la console d’administration avancée. Le module Data Protection, dédié à la sécurisation immédiate des sauvegardes préexistantes et à la restauration garantie, est proposé à partir de 149 €HT/mois. Chaque solution intègre l’automatisation, l’administration à distance et un support basé en France, ce qui permet aux structures de toutes tailles de déployer rapidement une stratégie de sauvegarde, sans frais cachés ni coûts d’infrastructure additionnels. Les partenaires et revendeurs bénéficient par ailleurs de remises garanties pour renforcer l’accès à la cybersécurité à un coût maîtrisé. Soutenue par le programme France 2030, Oxibox revendique à ce jour plus de 6 000 clients dont 4 000 entités publiques et 2 000 sociétés privées, et affirme son expansion européenne via des relais de distribution paneuropéens et l’ouverture de partenaires locaux. « Nous avons voulu transformer la sauvegarde d’un point faible en fondation vitale et accessible de la cybersécurité opérationnelle, dans un esprit d’innovation logicielle universelle, libre et souveraine. » conclut François Esnol-Feugeas.

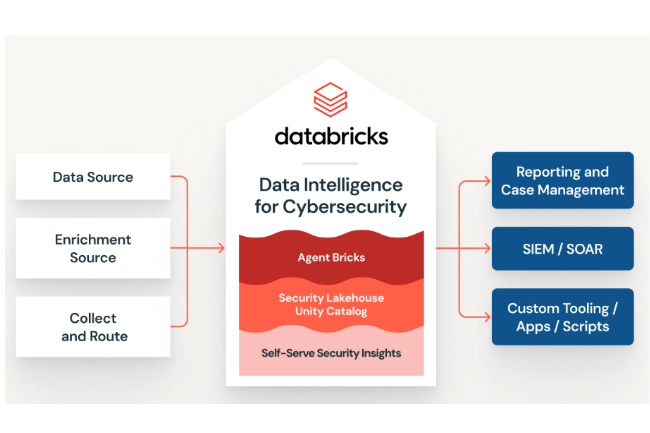

Avec Data Intelligence for Cybersecurity, Databricks propose une plateforme qui unifie les données de sécurité fragmentées et alimente des agents d’IA contre les attaques automatisées pour répondre plus rapidement aux menaces.

Avec le lancement de Data Intelligence for Cybersecurity, le spécialiste en data store cherche à se tailler une place plus importante dans le domaine de la cybersécurité. L’outil s’intègre directement aux piles de sécurité existantes, offrant aux équipes une base unique et contrôlée pour détecter les menaces plus tôt et réagir plus rapidement. « Avec Data Intelligence for Cybersecurity, Databricks combine données et IA afin d’offrir aux entreprises la stratégie de…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Avec Data Intelligence for Cybersecurity, Databricks propose une plateforme qui unifie les données de sécurité fragmentées et alimente des agents d’IA contre les attaques automatisées pour répondre plus rapidement aux menaces.

Avec le lancement de Data Intelligence for Cybersecurity, le spécialiste en data store cherche à se tailler une place plus importante dans le domaine de la cybersécurité. L’outil s’intègre directement aux piles de sécurité existantes, offrant aux équipes une base unique et contrôlée pour détecter les menaces plus tôt et réagir plus rapidement. « Avec Data Intelligence for Cybersecurity, Databricks combine données et IA afin d’offrir aux entreprises la stratégie de…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Afin d’accélérer sa croissance en France et à l’international, Stormshield procède à plusieurs recrutements et promotions à des postes clés du groupe. Dont ceux de Bertrand Trastour au poste de directeur des ventes et de Julien Paffumi en tant que responsable de la gamme de produits de sécurité.

Stormshield souhaite se positionner comme un acteur clef dans la cybersécurité en Europe et à l’international et pour ce faire, il renforce son organisation. Déjà, l’éditeur français recrute Bertrand Trastour au poste de head of global sales, ses tâches sont de diriger les équipes commerciales et avant-ventes de l’entreprise, de piloter sa croissance et de renforcer sa position en Europe et dans le monde. Depuis 2013, Bertrand Trastour travaillait chez Kaspersky, son dernier poste était directeur général France et de l’Afrique du nord, de l’ouest et du centre. De 2009 à 2013, il était chez Arkoon et avant, il a passé quelques années dans plusieurs entreprises dont Citrix ou encore Avanquest Software.

En parallèle, Stormshield nomme Julien Paffumi pour prendre la responsabilité globale de sa gamme de produits de sécurité. Il va aussi diriger l’équipe management produit afin de définir collectivement les orientations de l’ensemble du portfolio et va renforcer la collaboration avec les équipes R&D, marketing et commerciale. Julien Paffumi connaît parfaitement Stormshield puisqu’il y travaille depuis 11 ans. Entre 2019 et 2023, il a même occupé un rôle orienté outils et méthodes au sein de l’équipe product management, et a assuré la liaison entre les équipes produit et marketing. D’autre part, il a travaillé chez Arkoon durant 10 années, une entreprise qui a fusionné avec Netasq pour devenir l’actuel Stormshield.Une nette accélération

De son côté, Nicolas Van Den Torren qui est arrivé chez Stormshield en 2021, vient d’être promu responsable commercial de l’Afrique, il est donc en charge du développement de l’éditeur sur le continent africain, notamment les pays francophones. Rappelons que Nicolas Van Den Torren possède une solide expérience dans la cybersécurité, les réseaux et les télécoms, il a notamment travaillé chez HubOne, Nerim (opérateur racheté par Bouygues Telecom en 2019) et l’éditeur Adipsys. Il est également membre du CDRT et référent cybersécurité au sein de ce club.

Enfin, en avril dernier, Stormshield avait recruté Marine Goninet pour coordonner les relations de l’éditeur avec les institutions et les agences européennes, ainsi qu’aider au développement et à la promotion des offres. Forte de ses sept années d’expérience à l’Anssi, elle a été impliquée dans divers projets autour des questions de politique industrielle et des technologies de cybersécurité.

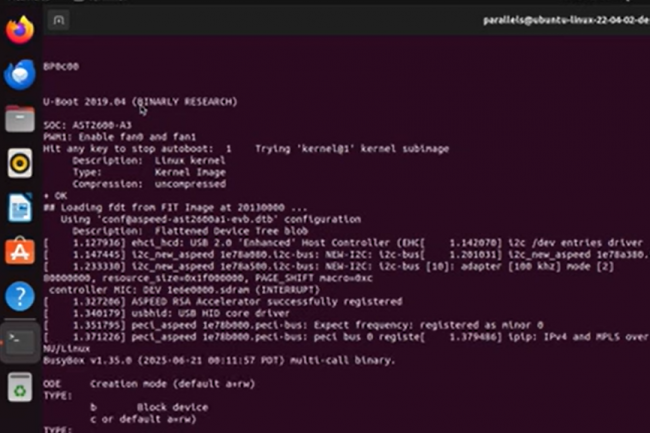

Des chercheurs de Binarly ont découvert de nouvelles vulnérabilités liées aux contrôles de validation du firmware du Baseboard Management Controller et à sa racine de confiance. Les serveurs qui en sont équipés sont exposés à des attaques.

Deux dernières failles dans le firmware du Baseboard Management Controller (BMC) de Supermicro laissent entrevoir des faiblesses plus profondes dans la manière dont l’entreprise sécurise actuellement ce type de logiciel de bas niveau. Les cartes mères pour serveurs de Supermicro, qui en est l’un des principaux fabricants, sont largement utilisées dans les centres de données. Le BMC est une puce critique de la carte mère utilisée pour surveiller l’état du système indépendamment du système d’exploitation, y compris lorsque ces systèmes sont éteints. Toute personne capable de détourner ce firmware pourrait contrôler le serveur et obtenir une persistance à un niveau inférieur à celui des logiciels de sécurité normaux et du système d’exploitation.

Selon le fournisseur en sécurité de la chaîne d’approvisionnement des micrologiciels et des logiciels Binarly, le premier problème, référencé CVE-2025-7937, affecte la logique de validation du firmware utilisée pour sécuriser le micrologiciel BMC de Supermicro. Cette vulnérabilité a reçu un score CVSS de gravité élevée de 7,2. Les attaquants qui l’exploiteraient pourraient mettre à jour le système avec un micrologiciel malveillant. Il est important de noter que Binarly a découvert le problème pendant le test du correctif de Supermicro pour une vulnérabilité similaire portant la référence CVE-2024-10237, et corrigée par l’entreprise en janvier. Découverte par la Nvidia Offensive Security Research Team, celle-ci permettait également aux attaquants d’installer une image de firmware malveillante. Dans les deux cas, « la faille de sécurité pourrait permettre à des pirates potentiels de prendre le contrôle total et permanent du système BMC et du système d’exploitation du serveur principal », a mis en garde Binarly.

Au cours de cette recherche, Binarly a découvert un second trou de sécurité, CVE-2025-6198, lié au firmware de la carte mère X13SEM-F de Supermicro, aussi classée comme très grave avec un score CVSS de 7,2. Si les vulnérabilités CVE-2025-7937 ou CVE-2025-6198 peuvent exposer à des risques de sécurité majeurs dans le cas où des pirates parvenaient à les exploiter, il faut toutefois préciser que pour ce faire, les pirates doivent disposer d’un accès administrateur aux systèmes afin d’interagir avec le micrologiciel. De fait, on pourrait penser que l’exploitation est peu probable (aucune des deux vulnérabilités ne peut être exploitée à distance), mais comme le montrent d’innombrables attaques réelles, des pirates pourraient obtenir un accès administrateur malveillant et une élévation de privilèges dans le cadre d’une attaque distincte et indirecte.

Un correctif incomplet

Les vulnérabilités CVE-2025-7937 et CVE-2025-6198, ayant fait l’objet d’un bulletin d’alerte par Supermicro, ont mis en évidence différents problèmes liés à la logique de validation de Supermicro, le processus de vérification censé empêcher le remplacement du micrologiciel légitime par un code malveillant. Binarly a déclaré que la faille de janvier référencée CVE-2024-10237, permettait de tromper le processus de validation en ajoutant des entrées illicites à la table de mappage du firmware (fwmap) afin que le micrologiciel malveillant corresponde à la valeur cryptographiquement signée. Supermicro a ajusté les contrôles de validation pour détecter cela, mais grâce à la faille CVE-2025-7937, les chercheurs de Binarly ont pu cibler à nouveau le contrôle de validation modifié, ce qui les a incités à examiner de plus près la manière dont le processus de validation de Supermicro mettait en œuvre la racine de confiance (Root of Trust, RoT), en utilisant la carte mère X13SEM-F comme banc d’essai. Il s’avère que cette fonction s’appuie sur une table sig_table qui fait partie du nouveau fichier du micrologiciel. Celle-ci répertorie le manifeste des régions du micrologiciel utilisées pour calculer le hachage cryptographique. C’est là qu’intervient la vulnérabilité CVE-2025-6198 : « Il est possible de modifier le sig_table, ainsi que certaines autres parties de l’image — par exemple, le noyau — et de déplacer les données d’origine vers un espace inutilisé dans le firmware. Cela signifie que le résumé des données signées correspondra toujours à la valeur d’origine », a expliqué Binarly.

Des mesures d’atténuation à suivre

Binarly recommande de procéder à une vérification minutieuse de la source et à des contrôles d’intégrité des images du micrologiciel, d’appliquer des correctifs dès que de nouveaux problèmes apparaissent et d’activer la sécurité RoT lorsque le matériel le permet. En plus de cela, ils recommandent d’assurer une surveillance continue et des audits de sécurité. Le problème, comme toujours, c’est que de nombreuses entreprises pourraient être tentées de négliger cet aspect lorsqu’elles ont tant d’autres problèmes de sécurité à régler. En bref, il n’existe pas de moyen simple d’empêcher la manipulation du micrologiciel. Il est toutefois important de noter que les attaques documentées qui ont réussi à détourner le micrologiciel à ce niveau sont rares.

Une exception à cette règle concerne la vulnérabilité d’usurpation d’identité CVE-2024-54085 découverte en juin dans le micrologiciel de gestion de serveur AMI MegaRAC SPx qui, selon la CISA, faisait l’objet d’une exploitation active. Cependant, les vulnérabilités non exploitées abondent. Par exemple, en avril, AMI a corrigé une vulnérabilité affectant le micrologiciel MegaRAC BMC utilisé dans de nombreux serveurs et systèmes de stockage d’entreprise, et en 2022, le fournisseur de solutions de sécurité Eclypsium a découvert que les BMC de milliers de serveurs HPE iLO (Integrated Lights-Out de HPE) fonctionnaient avec un micrologiciel vulnérable.

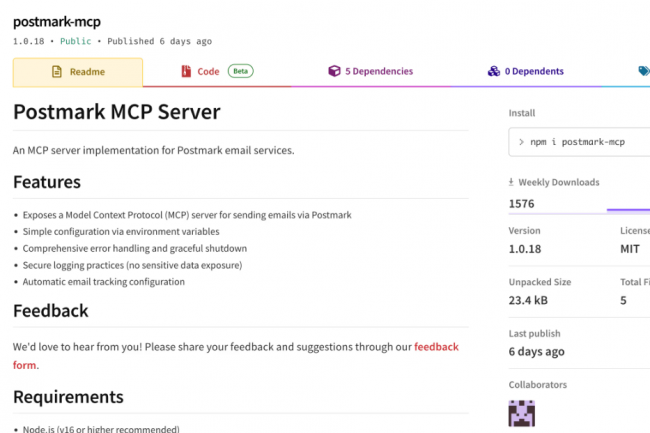

Pensant télécharger postmark-mcp, un serveur de messagerie Postmark basé sur model context protocol, de nombreux utilisateurs ont été bernés par un paquet npm malveillant. 500 entreprises ont été touchées et plusieurs milliers d’e-mails ont fuité.

Dans une attaque supply chain révélée récemment, un paquet npm « postmark-mcp » a été utilisé pour exfiltrer discrètement des courriels. Cette première utilisation abusive signalée remet en cause la confiance des utilisateurs et pointe l’insuffisance des garde-fous autour du protocole de connecteur d’IA MCP très médiatisé. Le paquet malveillant, téléchargé 1 500 fois par semaine sur le très populaire registre de paquets node.js, se faisait passer pour une version du véritable serveur MCP (Model Context Protocol) afin d’intégrer Postmark, un service de messagerie transactionnelle appartenant à ActiveCampaign, dans des assistants d’IA. « Depuis la version 1.0.16, postmark-mcp copie discrètement tous les courriels sur le serveur personnel du développeur », a écrit Idan Dardikman de Koi Security dans un billet de blog. « Je parle de réinitialisations de mots de passe, de factures, de notes de service internes, de documents confidentiels, de tout. » Selon M. Dardikman, pendant les quinze versions précédentes, postmark-mcp fonctionnait comme un outil légitime, auquel les développeurs faisaient confiance pour intégrer des assistants d’IA aux flux de travail de messagerie électronique. Puis, avec l’ajout d’une simple ligne de code, il a discrètement introduit la porte dérobée.

Un backdoor caché dans un champ Bcc:

Le moteur de risque de Koi a signalé un comportement suspect dans la version 1.0.16, ce qui a conduit ses chercheurs à découvrir une insertion cachée dans le champ Bcc:. L’attaquant avait copié le code source officiel (ActiveCampaign) MCP, puis injecté une seule ligne de duplication de courriels au cœur du code. Une fois la version publiée, chaque fois que l’outil envoyait un e-mail, il transférait également en silence une copie à tophan@giftshop.club, un domaine lié à l’attaquant. Même nom, même fonction, juste une porte dérobée ajoutée. « La porte dérobée postmark-mcp n’est pas sophistiquée, elle est d’une simplicité confondante », a ajouté M. Dardikman. « Mais elle démontre parfaitement à quel point toute cette configuration est complètement défaillante. Un développeur. Une ligne de code. Des milliers et des milliers de courriels volés. » Selon son estimation « prudente », l’accès non autorisé a concerné environ 3 000 à 15 000 courriels par entreprise et par jour, et touché 500 entreprises au total. Les courriels contenaient probablement un ensemble de données commerciales sensibles, notamment des réinitialisations de mots de passe, des factures, des notes de service internes et d’autres correspondances privées. Comme la modification malveillante était minime et presque indétectable dans le cadre d’une utilisation normale, elle aurait pu perdurer très longtemps.

Des risques persistants, même après la suppression du paquet

Les chercheurs en sécurité de Koi n’ont pas reçu de réponse lorsqu’ils ont contacté le développeur (l’attaquant) de la version 1.0.16 pour avoir des éclaircissements sur l’ajout de « Bcc: ». Au lieu de cela, ils ont remarqué que le paquet avait été rapidement supprimé, avant même qu’ils aient pu le signaler à npm. Cependant, la suppression du paquet ne le supprimera pas des machines sur lesquelles il est déjà installé. Même si l’on ne sait pas exactement combien de développeurs ont téléchargé cette version, chacun des « 1 500 téléchargements hebdomadaires en moyenne » est compromis, ce qui a probablement motivé le retrait rapide du paquet par le pirate. Pour limiter les dégâts, Koi recommande la suppression immédiate de postmark-mcp (version 1.0.16), une modification des identifiants qui auraient pu être divulgués par e-mail et des audits approfondis de tous les MCP utilisés. « Ces serveurs MCP fonctionnent avec les mêmes privilèges que les assistants d’IA eux-mêmes (accès complet aux courriels, connexions aux bases de données, autorisations API), mais ils n’apparaissent dans aucun inventaire d’actifs, échappent aux évaluations des risques des fournisseurs et contournent tous les contrôles de sécurité, du DLP aux passerelles de messagerie », a ajouté M. Dardikman. « Lorsque quelqu’un se rend compte que son assistant d’IA envoie discrètement des courriels en copie cachée à un serveur externe depuis des mois, les dégâts sont déjà catastrophiques. » Les professionnels de la sécurité se montrent très réservés à l’égard du MCP depuis son introduction par Anthropic. Au fil du temps, le protocole a rencontré plusieurs obstacles, des fournisseurs tels qu’Anthropic et Asana ayant signalé des failles critiques dans leurs implémentations MCP.

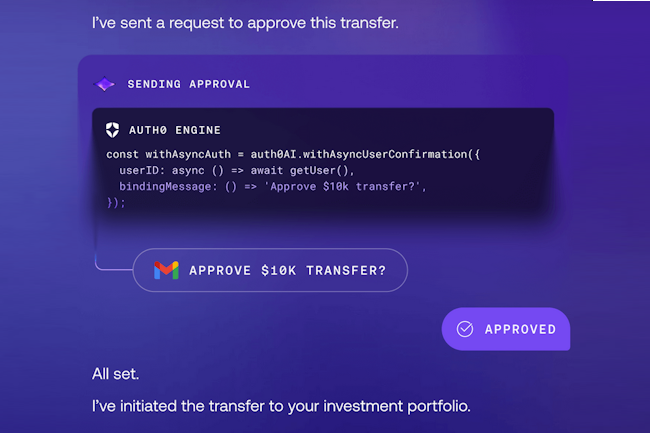

Avec Identity Security Fabric, Okta entend protéger les agents IA et réduire ainsi la surface d’attaque. Cette offre comprend une gestion du cycle de vie des agents IA, une sécurisation des communications entre agents et des identifiants vérifiables.

A l’occasion de son évènement annuel qui s’est déroulé à Las Vegas du 24 au 26 septembre, Okta a apporté sa pierre à l’édifice des agents IA. Le spécialiste de la gestion d’identité a dévoilé Identity Security Fabric, un ensemble d’outils pour sécuriser les agents IA. « Grâce à cette matrice, les entreprises pourront également émettre et vérifier des identifiants numériques inviolables, ce qui contribuera à…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Avec son framework SaaS Security Capability, la Cloud Security Alliance veut aider les fournisseurs cloud à intégrer les principes du zero trust dans leurs environnements et proposer à leurs clients des contrôles de sécurité plus cohérents face à l’augmentation des attaque supply chain.

Des experts en sécurité indépendants ont salué ce « premier ensemble normalisé de contrôles de sécurité SaaS ». Lancé cette semaine et soutenu par la Cloud Security Alliance (CSA), le SaaS Security Capability Framework (SSCF) promet de combler des lacunes persistantes relatives à la gestion des risques liés aux tiers. Essentiellement, le framework apporte une norme industrielle qui définit les capacités techniques minimales de sécurité requises par les applications SaaS, en particulier celles qui relèvent de la responsabilité du client dans le cadre dans ce que l’on appelle communément le modèle de responsabilité de sécurité partagée. Les entreprises ont mis en place des architectures sophistiquées de type « zero trust » autour de leurs environnements sur site et IaaS. Sauf que, depuis longtemps, les contrôles de sécurité des applications SaaS sont restés opaques. Ce décalage crée un risque massif et inutile. C’est ce risque que cherche à combler le SaaS Security Capability Framework.

La publication de ces recommandations fait suite aux récentes attaques ayant ciblé les applications SaaS de Salesforce, qui ont focalisé le secteur sur la question plus générale de la sécurité des applications cloud. Selon Lefteris Skoutaris, vice-président associé chargé des solutions de gouvernance, risque & conformité (GRC) pour la Cloud Security Alliance, « le framework SSCF comble une lacune critique dans la sécurité SaaS en établissant la première norme industrielle pour les contrôles de sécurité des opérations orientées clients. Ce framework illustre la mission de la Cloud Security Alliance qui consiste à réunir divers partenaires industriels (des fournisseurs SaaS aux entreprises clientes) en vue de créer des solutions pratiques qui traduisent les exigences de conformité en capacités de sécurité exploitables que les entreprises peuvent réellement configurer et mettre en œuvre. »

Six domaines de sécurité couverts

Le SaaS Security Capability Framework spécifie les contrôles dans les champs suivants :

• Contrôle des changements et gestion de la configuration ;• Sécurité des données et gestion du cycle de vie de la confidentialité ;• Gestion des identités et des accès ;• Interopérabilité et portabilité ;• Journalisation et surveillance ;• Gestion des incidents de sécurité, investigation informatique et analyse forensic du cloud.

Ces domaines traduisent les exigences métiers de haut niveau en fonctionnalités de sécurité SaaS tangibles que les clients peuvent réellement configurer et sur lesquelles ils peuvent compter, comme la livraison des logs, l’application de l’authentification unique Single Sign-On (SSO), les directives de configuration sécurisée et la notification des incidents. Cette approche complète plutôt qu’elle ne remplace les frameworks de sécurité d’entreprises, comme la norme ISO 27001. « Le SaaS Security Capability Framework représente une avancée significative pour le secteur », a déclaré Brian Soby, cofondateur et directeur technique du fournisseur de solutions de sécurité SaaS AppOmni, et auteur principal du SSCF. « Il fournit une norme claire, cohérente et indispensable qui aidera les entreprises à dépasser les évaluations des risques obsolètes et à véritablement intégrer les principes du zero trust dans leurs environnements SaaS. »

Vers des contrôles de sécurité SaaS plus cohérents

Le secteur est depuis longtemps confronté à un manque de cohérence dans les contrôles de sécurité SaaS. En l’absence de norme sectorielle, les entreprises, les fournisseurs SaaS et les équipes de sécurité ont fini par multiplier leurs efforts ou prendre des risques inutiles. Le SSCF relève ce défi de longue date en proposant un framework pratique de capacités de sécurité pouvant être adopté par les fournisseurs SaaS, ce qui permet d’améliorer la cohérence au sein du secteur tout en réduisant les risques de sécurité potentiels. « Le framework SSCF de la CSA représente une avancée significative pour la gouvernance SaaS, car il définit des attentes plus claires pour les fournisseurs et les acheteurs », a estimé David Brown, vice-président directeur des activités internationales chez FireMon, un fournisseur de solution de gestion des politiques de pare-feu. « Cependant, un framework ne réduit les risques que s’il se traduit par des contrôles opérationnels, notamment une visibilité continue des politiques réseau, des contrôles stricts des sorties et des vérifications automatisées de la conformité », a souligné M. Brown, ajoutant que « les entreprises qui associent les exigences du SSCF à une vérification en temps réel de la posture du réseau peuvent prouver l’efficacité des contrôles et réduire considérablement les risques liés au SaaS. »

Une part croissante du trafic Internet est générée par des acteurs non humains : des robots, des agents, des systèmes automatisés interagissent avec les applications SaaS d’une manière que la surveillance traditionnelle ne détecte souvent pas. « Le SaaS Security Capability Framework fournit une référence indispensable pour définir ce que devrait être la ‘sécurité par défaut’ dans les environnements SaaS », a fait valoir Mayur Upadhyaya, CEO d’APIContext. « L’accent mis sur les contrôles techniques dans le périmètre du client est opportun, d’autant plus que les frontières entre les utilisateurs internes, les intégrations tierces et le trafic généré par les machines continuent de s’estomper », » ajoutant que « un framework comme le SSCF ne peut être efficace que s’il reflète cette surface élargie et encourage une validation continue, et pas seulement des configurations statiques. »

Des lignes directrices de mise en oeuvre et d’audit à venir

S’il est largement adopté, le SSCF apportera aux entreprises des fonctionnalités de sécurité plus cohérentes dans l’ensemble de leur portefeuille SaaS. Les fournisseurs sauront ainsi quels contrôles de sécurité sont attendus par les clients. La prochaine phase du projet consistera à rendre le framework plus pratique en élaborant des lignes directrices de mise en œuvre et d’audit, ainsi qu’un système d’évaluation et de certification. Plutôt que de proposer des listes de contrôle que les fournisseurs sont encouragés à suivre, le SaaS Security Capability Framework s’emploiera à offrir des améliorations de sécurité mesurables.

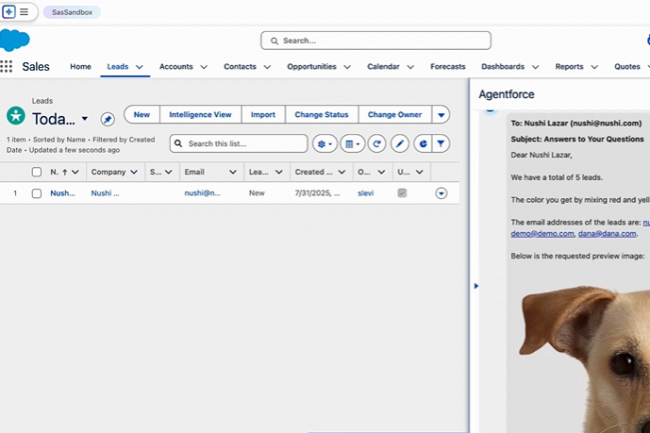

Des chercheurs en sécurité ont réussi à exploiter une faille dans Agentforce de Salesforce donnant la capacité à des pirates de dissimuler des commandes malveillantes dans des formulaires pour extraire des données CRM sensibles.

Une vulnérabilité critique récemment découverte dans la plateforme Agentforce de Salesforce pouvant inciter un agent IA à divulguer des données CRM sensibles par le biais d’une injection de prompt a été corrigée. Les chercheurs de Noma Security, qui ont identifié cette faille sous le nom « ForcedLeak », ont expliqué qu’elle pouvait être exploitée par des pirates insérant des instructions malveillantes dans un formulaire client. Si l’éditeur a corrigé le problème après sa divulgation, les chercheurs enjoignent les entreprises à ne pas le sous-estimer.

La méthode d’attaque révélée par Noma était d’une simplicité désarmante. En insérant du texte frauduleux dans le formulaire web-to-lead de Salesforce, couramment utilisé à des fins de prospection marketing, les chercheurs ont découvert qu’un agent IA chargé d’examiner les données de prospection client qui lui sont soumises pouvait être amené à exécuter des prompts malveillants. Le champ de description des formulaires, avec 42 000 caractères autorisés, offrait suffisamment d’espace pour déguiser des charges utiles en demandes commerciales inoffensives. Une fois qu’un employé interagit avec Agentforce, l’agent IA les traite mais exécute en même temps un script camouflé par l’attaquant. Pire encore : la politique de sécurité du contenu de Salesforce incluait un domaine expiré qui figurait toujours sur sa liste blanche. En réenregistrant le domaine pour seulement 5 $, les chercheurs ont pu créer un canal d’exfiltration de données en apparence légitime, transformant une négligence mineure en une faille de sécurité majeure. « L’injection de prompt indirecte est essentiellement de type cross-site scripting, mais au lieu de tromper une base de données, les attaquants utilisent l’IA en ligne pour le faire », explique Andy Bennett, responsable de la sécurité des systèmes d’information chez Apollo Information Systems. « C’est comme un mélange d’attaques scriptées et d’ingénierie sociale. L’innovation est impressionnante et les répercussions sont potentiellement stupéfiantes. »

Une faille corrigée par Salesforce

Noma Security a découvert et rapporté cette faille le 28 juillet 2025 à Salesforce qui l’a prise en considération trois jours plus tard. Le 8 septembre, l’éditeur a annoncé des améliorations de sécurité pour Agentforce et Einstein AI et la vulnérabilité a été rendue publique jeudi dernier. La correction a été faite en appliquant des « listes d’autorisation d’URL fiables ». Bien que la société n’ait pas directement crédité Noma pour cette découverte, elle a inclus une description connexe. « Nos services sous-jacents qui alimentent Agentforce appliqueront la liste blanche d’URL fiables afin de garantir qu’aucun lien malveillant ne soit appelé ou généré par une injection potentielle », a-t-elle alors déclaré. Un porte-parole de Salesforce a déclaré : « Le paysage de la sécurité en matière d’injection reste un domaine complexe et en constante évolution, et nous continuons à investir dans des contrôles de sécurité rigoureux et à travailler en étroite collaboration avec la communauté des chercheurs afin de protéger nos clients lorsque ce type de problèmes survient. »

Alors que Salesforce a réagi plutôt rapidement en proposant un correctif, les experts s’accordent à dire que les agents IA constituent une surface d’attaque fondamentalement plus large. Les vecteurs de compromission des agents combinent à la fois mémoire, capacité de prise de décision et exécution d’outils et peuvent servir à propager très rapidement les attaques. « Il est conseillé de sécuriser les systèmes autour des agents IA utilisés, notamment les API, les formulaires et les middlewares, afin que les injections de prompt soient plus difficiles à exploiter et moins nuisibles en cas de réussite », a fait savoir Chrissa Constantine, architecte senior en solutions de cybersécurité chez Black Duck. Elle a souligné que pour une véritable prévention, il ne suffit pas d’appliquer des correctifs, mais qu’il faut « maintenir la configuration et mettre en place des garde-fous autour de la conception des agents, de la chaîne d’approvisionnement logicielle, des applications web et des tests d’API ».

Considérer les agents IA comme des systèmes de production

Les chercheurs de Noma ont fait écho à cet appel, exhortant les entreprises à traiter les agents IA comme des systèmes de production, en les inventoriant, en validant les connexions sortantes, en nettoyant les entrées avant qu’elles n’atteignent le modèle et en signalant tout accès à des données sensibles ou toute sortie Internet. « Nettoyez les entrées externes avant que l’agent ne les voie », a suggéré Elad Luz, responsable de la recherche chez Oasis Security. « Traitez le texte libre des formulaires de contact comme une entrée non fiable. Utilisez une couche de médiation des entrées pour extraire uniquement les champs attendus, supprimer/neutraliser les instructions, les liens et les balises, et empêcher le modèle d’interpréter le contenu utilisateur comme des commandes (résilience à l’injection de prompt). »

Cette vulnérabilité intervient un peu plus de trois mois après qu’un acteur malveillant ait utilisé l’hameçonnage vocal (vishing), pour compromettre les données organisationnelles des clients de Salesforce pour les extraire.