Pour gérer automatiquement et efficacement son environnement informatique hétérogène, l’hôpital d’État de Rhénanie-Palatinat en Allemagne a opté pour une plateforme de gestion informatique proactive et automatisée. Résultat : moins de tickets d’assistance, des coûts réduits et même une sécurité améliorée.

L’hôpital d’État de Rhénanie-Palatinat est spécialisé dans la psychiatrie, la psychothérapie, la médecine psychosomatique et la neurologie. Plus de 5 000 employés soignent les patients et les résidents sur plus de 30 sites. Mais il ne disposait jusqu’à peu que d’un environnement informatique fragmenté, avec des systèmes issus de différents fournisseurs, ce qui à la fois générait un certain stress chez les utilisateurs et augmentait la charge de travail du service informatique. Cet ensemble d’outils et de processus sans cohérence rendait, qui plus est, la maintenance proactive quasiment impossible. L’équipe informatique était contrainte de réagir au moindre incident ou problème plutôt que de travailler sur l’innovation. Une complexité aggravée par les exigences de conformité. La DSI ne disposait que de peu d’options techniques pour s’adapter aux nouvelles réglementations et protéger les données sensibles. En résumé, l’établissement avait un besoin urgent d’une solution de gestion informatique unifiée et évolutive.Pour combler ces lacunes, l’hôpital d’État de Rhénanie-Palatinat a décidé de se doter d’une plateforme cloud de gestion de l’informatique et de la sécurité informatique, en l’occurrence Ivanti Neurons. Elle intègre des services qui augmentent la visibilité, la sécurité et la scalabilité des processus, ainsi qu’une gestion centralisée des équipements pour simplifier l’administration du système. Cette dernière s’accompagne d’une gestion automatisée des mises à jour liées aux correctifs de sécurité sur tous les appareils, ce qui réduit les vulnérabilités, et renforce la conformité réglementaire.Des bots pour résoudre automatiquement les problèmesL’automatisation proactive des processus est particulièrement utile à l’hôpital. Des bots autoréparateurs détectent et résolvent les problèmes avant qu’ils ne perturbent les opérations IT. L’état des systèmes informatiques, comme la durée de vie de la batterie des terminaux mobiles, peut également être surveillé. L’établissement utilise aussi la plateforme pour automatiser les processus critiques, comme le chargement des profils utilisateur au moment de la connexion. Un système de tickets unifié optimise aussi les échanges entre le support et les utilisateurs. Neurons for Service Mapping crée une base de données de gestion des configurations (CMDB) entièrement automatisée, qui réduit la charge de travail des informaticiens.Afin d’assurer une transition en douceur, l’hôpital d’État de Rhénanie-Palatinat a d’abord testé la plateforme au sein de sa DSI, puis elle l’a progressivement déployée sur tous les sites. Selon Alexander Miltz, responsable IT de l’hôpital d’État de Rhénanie-Palatinat, avec l’automatisation des processus, les problèmes sont résolus avant même que les utilisateurs ne les remarquent et le nombre global de tickets a diminué de plus de 12%, et ceux traités manuellement de 8%.La gestion proactive du cycle de vie des équipements, incluant le suivi de la garantie, diminue aussi le nombre de remplacements nécessaires et, de ce fait, les coûts matériels ont diminué de 12%. Du côté de la sécurité informatique, l’automatisation du déploiement des correctifs a grandement renforcé la sécurité des systèmes en faisant passer le taux de correctifs installés de 65 à 98%. Le tout sans compromettre l’expérience utilisateur.

L’arrêt annoncée des remises en volume sur les contrats Microsoft marque une nouvelle étape dans la « simplification » des tarifs voulue par l’éditeur. Et va se traduire par une nouvelle entaille dans les budgets des DSI.

En novembre 2025, Microsoft opérera un tournant majeur dans sa politique commerciale : la disparition effective des remises par niveaux (« Price Levels ») pour tous les services en ligne sous contrat de licences en volume. Cette évolution, annoncée officiellement le 12 août 2025, va bousculer les règles du jeu pour les grandes comme pour les petites organisations. Avec, pour les entreprises, un impact variant entre quelques milliers d’euros à plusieurs millions en fonction de la taille de l’organisation.Depuis 2024, Microsoft incite davantage ses clients à adopter le MCA-E (Microsoft Customer Agreement – Enterprise), une démarche qui jusqu’à présent n’a pas rencontré le succès attendu. Si le MCA-E a pour avantage de simplifier le processus d’achat, il réduit toutefois encore plus la possibilité de négocier les conditions contractuelles (le MCA-E dégrade les conditions historiques du Microsoft Business Services Agreement, ou MBSA) et tarifaires, ce qui peut entraîner une hausse des coûts. Cette transition, espérée par Microsoft, s’est révélée lente.Ce qui change : vers une grille de prix uniqueÀ compter du 1er novembre 2025, Microsoft harmonise sa tarification des Services en Ligne (Microsoft 365, Dynamics 365, Security, Compliance, etc.) au sein des grands contrats de volume (Enterprise Agreement et MPSA notamment), avec les conséquences suivantes :- Fin de la logique de remises programmatique (par palier) : les remises automatiques accordées selon la taille de l’organisation (davantage d’utilisateurs, davantage de remises) disparaissent pour tous les services en ligne.- Prix affichés sur Microsoft.com : la tarification de référence devient celle du grand public publié sur le site Microsoft.comCe qui n’est PAS concerné par cette annonce :- Les logiciels On-Premises (licences perpétuelles) : pas de modification immédiate annoncée.- Les clients Education et Gouvernement US, qui restent sur des barèmes spécifiques.- Les anciens contrats Select ou autres dispositifs Legacy, pour l’instant non explicitement mentionnés.Pourquoi ce changement ? Une harmonisation… à la hausseCette décision s’inscrit dans la continuité de la stratégie de « simplification » de Microsoft, déjà amorcée avec l’arrêt progressif de l’Enterprise Agreement classique au profit du Microsoft Customer Agreement (MCA).La perte des Price Level, non repris dans le contrat MCA, étant un des éléments motivant le refus des clients Microsoft de transitionner vers le nouveau contrat cible de Microsoft.Microsoft règle le problème en nivelant par le bas. Si l’objectif affiché est la « clarté » tarifaire, l’impact pour les clients est sans ambiguïté : une augmentation mécanique des prix, le niveau de remise programmatique étant tout simplement supprimé.Les conséquences concrètes pour les entreprises- Pour les structures de taille intermédiaire (< 5 999 utilisateurs)La disparition de tout discount par volume impactera les PME et ETI ayant passé la barre du Price Level A de Microsoft, même si celles-ci n'avaient jusqu'alors accès qu'à un premier niveau de remise.- Pour les grandes organisations ( > 6 000 utilisateurs)Les structures bénéficiant jusque-là de remises fortes sur les niveaux C ou D subiront une augmentation sensible – de l’ordre de centaines de milliers à plusieurs millions d’euros pour les plus importantes d’entre elles pour les bundles les plus « riches » en fonctionnalités.Exemples :Rappel des paliers

Level discount Nombre d’utilisateurs Estimation des écarts par palier*A 500 – 2 399 -1%B 2 400 – 5 999 -8%C 6 000 – 14 999 -11%D 15 000 et plus -14%*Ecarts estimatifs qui varient en fonction des produitsPotentiel impact annuel pour votre organisation sur les produits Microsoft 365 E31 000 licences (level A) 6 000 €3 000 licences (level B) 104 400 €10 000 licences (level C) 480 000 €40 000 licences (level D) 2 448 000 €

Produits à faibles volumes ou achetés sans négociation

Pour tous les produits ou services jusque-là non intégrés à la négociation principale (faibles quantités au démarrage, achats ponctuels, achats au cours de la vie du contrat sans négociation ou passés sous les radars), le tarif public s’imposera d’office, avec un coût potentiellement bien supérieur à ce qui était obtenu précédemment.Nous estimons que sur les produits comme Planner, Project, Viso l’impact sera compris entre +15 et +25% sur les prix unitaires.Alors qu’une ligne principale (M365 E3/E5), souvent responsable de plus de 60 à 80 % de la cotation, concentre naturellement toutes les attentions, il devient indispensable d’examiner attentivement les “petites lignes” des contrats afin d’éviter qu’elles ne pèsent plus lourdement que prévu sur vos budgets.Quelles stratégies pour limiter la casse ?- Accélérer le renouvellement avant la date fatidiqueSi votre contrat arrive à échéance fin 2025, un renouvellement anticipé permettra de conserver, pour une dernière période, les conditions actuelles. Nous vous recommandons d’étaler le contrat sur une longue période (≥5 ans).- Exploiter les marges de négociation restantesFace à la suppression des remises de volume, exigez des remises alternatives exceptionnelles, et notamment sur les nouveaux produits dits « Scorecard » (Copilot, sécurité…)- Limiter les achats “hors contrat” et anticiper la croissance des volumesCentralisez les acquisitions (toutes…) pour éviter de subir le tarif catalogue et évaluez vos besoins sur l’horizon de 3 à 5 ans : tout rachat additionnel sera facturé au niveau “grand public”.- Explorer la diversification des partenaires et des solutionsRééquilibrer vos besoins en étudiant des solutions alternatives (Open Source ou d’autres éditeurs). Ces alternatives peuvent (et doivent) servir de point de pression dans les discussions avec Microsoft. Le premier éditeur mondial ne doit plus étendre ses positions sans contrepartie.- Mettre en place une gouvernance stricte de vos licencesContrôlez vos usages, gérez l’obsolescence et mobilisez vos équipes IT, achats et finances pour piloter activement vos coûts.

Guillaume Geudin est directeur des pôles performance achats chez Elée.

L’équipementier réseau et télécom Cisco a dévoilé un ensemble de logiciels pour les réseaux quantiques distribuées et les applications dédiées.

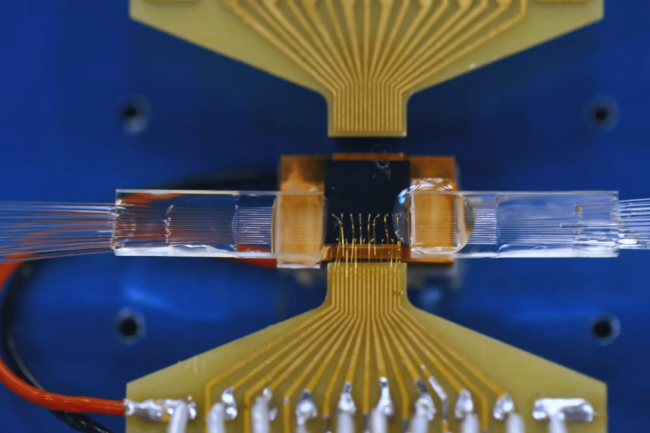

Le laboratoire sur le quantique au sein d’Outshift, l’incubateur de Cisco, a conçu une pile logicielle pour cette technologie comprenant trois couches. La première est relative à l’applicatif avec un compilateur supportant le réseau et l’exécution d’algorithmes sur plusieurs datacenters quantiques. La seconde est liée au contrôle avec des protocoles et des algorithmes de réseau quantique prenant en charge les applications et gérant ses périphériques (matériels et logiciels) via des…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

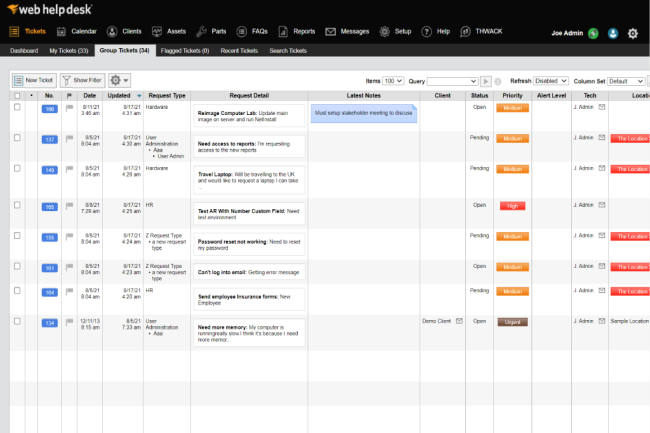

Pour la troisième fois Solarwinds a corrigé une faille de désérialisation Java qui touche Web Help Desk, son outil d’ITSM. Les chercheurs en sécurité s’inquiètent de la difficulté à combler cette vulnérabilité activement exploitée.

Il arrive parfois que la correction d’une vulnérabilité ne marche pas du premier coup. Mais pour Solarwinds, il s’agit de la troisième tentative pour venir à bout d’une même faille dans son outil ITSM Web Help Desk. Elle a d’abord été corrigée pour la première fois en août 2024 après des avertissements de la CISA indiquant qu’elle avait été exploitée dans la nature. « Cette vulnérabilité est un contournement du correctif de la CVE-2024-28988, qui est lui-même un contournement du patch sur la CVE-2024-28986 », a écrit Solarwinds dans son dernier avis, qui suit la vulnérabilité sous la référence CVE-2025-26399 et dont le score de gravité CVSS est de 9,8 sur 10.

Même si les trois identifiants CVE soient différents, ils font référence au même bug, à savoir un problème de désérialisation Java non sécurisé dans le composant AjaxProxy qui peut conduire à l’exécution de code à distance sans authentification. En programmation, la sérialisation désigne le processus de conversion de données en un flux d’octets, généralement pour les transmettre par câble. La désérialisation inverse ce processus et, comme la plupart des opérations d’analyse de données, elle peut être source de faiblesses. Ce type de brèches touchent le plus souvent les applications Java, mais aussi celles écrites dans d’autres langages de programmation comme ASP.NET peuvent également être affectées. Elles entraînent souvent l’exécution de commandes arbitraires, ce qui les rend très prisées des pirates.

La troisième fois sera-t-elle la bonne ?

En août 2024, quelques jours seulement après la correction de la faille CVE-2024-28986, la CISA l’a ajoutée à son catalogue des vulnérabilités connues exploitées, même si l’on ne sait pas très bien si la faille a été exploitée en tant que zero-day avant la publication du correctif. En octobre 2024, SolarWinds a publié un autre patch pour remédier à une faille contournant son correctif initial, découverte par des chercheurs du programme Zero Day Initiative (ZDI) de Trend Micro. Près d’un an plus tard, ces mêmes chercheurs ont trouvé un moyen supplémentaire de contourner la faille. « La troisième fois sera-t-elle la bonne ? », s’est interrogé Ryan Dewhurst, responsable du renseignement proactif sur les menaces chez watchTowr. « Le bug d’origine a été activement exploité dans la nature, et même si une exploitation active de ce dernier contournement du correctif n’est pas encore avérée, on peut penser qu’elle aura lieu tôt ou tard. »

Ces contournements ne sont pas nécessairement rares, en particulier lorsqu’il s’agit de failles impliquant une analyse non sécurisée des entrées utilisateur non fiables. En effet, de nombreux développeurs adoptent une approche de liste noire pour corriger ces failles et se contentent de bloquer les entrées spécifiques utilisées dans le PoC connu ou l’exploit actif. Mais cela ne résout souvent pas le problème à la racine, laissant d’autres moyens de contourner la liste noire et d’atteindre la même partie vulnérable du code. Il est difficile de dire à quelle fréquence cela se produit, car de nombreux programmeurs traitent le contournement d’un correctif comme une faille distincte et pas comme un évitement.

En ajoutant Scout à son EDR, l’éditeur français veut cartographier le parc IT, détecter le shadow IT et corréler les vulnérabilités connues à l’infrastructure existante.

Reconnu pour son EDR/EPP, l’éditeur français Harfanglab enrichit sa plateforme de sécurité des terminaux d’une solution d’ASM (Attack surface management) baptisée Scout. Cette dernière offre, qui fonctionne depuis un agent unique installé sur le terminal, permet d’adopter une approche proactive et préventive de la cybersécurité. Et pour cela, cet outil renferme trois fonctions (vulnerability assessment, shadow IT discovery et compliance report) afin de comprendre la menace, de connaître parfaitement son parc informatique, de détecter le Shadow IT et d’avoir cette capacité de corréler les vulnérabilités connues avec sa propre infrastructure. Précisons que la dernière fonction sera intégrée au premier trimestre 2026. Cette plateforme Scout supporte MacOS, Windows et Linux et est disponible auprès de tous les partenaires MSSP et distributeurs de l’éditeur. Rappelons que Harfanglab a passé un récent accord de distribution avec Infinigate et ensemble ils ont construit la plateforme baptisée European Defense Platform pour les PME (de 100 à 999 postes) dont le but est de proposer une offre souveraine à l’échelle européenne et ouverte à d’autres éditeurs.

Les pirates exploitent des plateformes de codage à base d’IA comme Vercel, Netlify et Lovable pour créer des fausses pages d’authentification (captcha) dans le cadre de campagne de phishing.

L’usage de l’IA à des fins malveillantes ne cesse de progresser. Trend Micro vient de trouver une campagne de phishing s’appuyant des fausses pages captcha générées par des plateformes de codage IA. Ces pages semblent officiels aux yeux des utilisateurs, ce qui leur permet de contourner efficacement les filtres de sécurité et de capturer des informations sensibles. Les chercheurs ont constaté une recrudescence des ces pages en août.

Minimum de codage, maximum d’impact

Les pirates exploitent désormais des plateformes de codage à base d’IA comme Lovable, Netlify et Vercel. « Sur Lovable, ils peuvent utiliser l’IA pour générer une fausse page captcha ou de phishing, tandis que Netlify et Vercel facilitent l’intégration d’assistants de codage d’IA dans le pipeline CI/CD pour produire en masse de fausses pages captcha », a expliqué Trend Micro. Outre la facilité de déploiement, qui demande des compétences techniques minimales, l’hébergement gratuit rend ces opérations de phishing financièrement très accessibles. De plus, avec des domaines se terminant par *.vercel.app ou *.netlify.app, les attaquants profitent et abusent de la réputation et de la crédibilité de la plateforme.

« Contrairement aux pages de phishing traditionnelles, celles générées par l’IA représentent davantage une avancée en termes de vitesse et d’échelle qu’une astuce technique supplémentaire », a déclaré Devroop Dhar, directeur général et cofondateur de Primus Partners. « Elles peuvent itérer et créer très rapidement des pages ressemblant à celles des marques. Auparavant, la création de sites de phishing prenait du temps, mais aujourd’hui, ils peuvent être générés et clonés sur de nombreux domaines en quelques minutes, ce qui augmente le volume des attaques et le risque pour un employé de tomber sur un faux convaincant. » M. Dhar ajoute que l’IA réduit considérablement le niveau de compétence requis, car les attaquants n’ont plus qu’à récupérer un modèle, modifier quelques éléments pour créer rapidement un kit de phishing d’apparence professionnelle. Trend Micro a identifié 52 sites malveillants sur Vercel.app, contre 43 sur Lovable.app et 3 sur Netlify.app. Lovable a été la principale cible de ces abus, mais Vercel héberge actuellement encore plus de fausses pages Captcha

Mode opératoire de l’attaque

D’entrée de jeu, les campagnes de phishing suivent un mode opératoire bien connu. Généralement, les victimes reçoivent des courriels indésirables contenant des messages urgents et incitant à l’action, tels que « Réinitialisation du mot de passe requise » ou « Notification de changement d’adresse USPS ». En cliquant sur le lien intégré, l’utilisateur n’est pas redirigé directement vers un site destiné à voler ses identifiants, mais vers une page de vérification par captcha qui semble inoffensive.

Cette action engage activement la victime qui a l’impression d’effectuer un contrôle de sécurité légitime, ce qui la rend moins méfiante et moins à même de reconnaître la page comme frauduleuse. « Ensuite, les scanners automatisés qui explorent la page ne rencontrent qu’un captcha, et non le formulaire sous-jacent de collecte d’identifiants, ce qui réduit le risque de détection de l’arnaque », a fait remarquer Trend Micro. Une fois le captcha rempli, la victime est redirigée vers la page de phishing réelle, où ses identifiants et autres données sensibles peuvent être volés, notamment ses identifiants Microsoft 365.

Renforcer les défenses

À mesure que les campagnes de phishing basées sur l’IA contournent les filtres traditionnels, les entreprises repensent leurs défenses. Les passkeys et l’authentification multifactorielle (MFA) résistante au phishing gagnent du terrain, en particulier dans les services financiers et l’IT. Mais pour lutter contre la menace croissante des attaques de phishing basées sur l’IA, les entreprises doivent adopter une approche de sécurité à plusieurs niveaux. « Les stratégies les plus efficaces combinent désormais la détection comportementale et la responsabilité des plateformes. Les outils doivent être capables de simuler des clics et de suivre les redirections, et les hébergeurs doivent mettre en place des mesures de protection pour empêcher les abus », a expliqué Sanchit Vir Gogia, CEO et chef analyste chez Greyhound Research.

Cependant, la détection seule ne suffit pas. La résilience ultime réside dans la capacité à réduire la valeur des identifiants volés grâce à une authentification résistante au phishing. M. Gogia ajoute que les entreprises doivent moderniser leurs formations, en passant des cases à cocher à une immersion réaliste. Cela inclut des simulations de phishing avec des captcha, des politiques qui bloquent les domaines nouvellement enregistrés et une gouvernance stricte des identifiants de connexion. L’objectif n’est pas d’empêcher chaque clic, mais de réduire le temps entre l’incident et son endiguement. « Il faut être vigilant si la page redirige soudainement vers un formulaire de connexion ou commence à extraire des données de domaines non fiables. Ces schémas sont plus difficiles à dissimuler pour les attaquants. Il faut également surveiller le trafic sortant. Les données volées qui quittent le réseau sont souvent le premier signe d’une attaque », a recommandé M. Dhar. La sensibilisation des utilisateurs reste la première ligne de défense. Il est essentiel de former les employés à repérer les captchas suspects, à vérifier les URL avant d’interagir, à utiliser des gestionnaires de mots de passe qui ne remplissent pas automatiquement les pages frauduleuses et à signaler rapidement les anomalies.

Les fonctionnalités dévoilées lors de la conférence Pure//Accelerate promettent une migration vers le cloud plus facile, des opérations Kubernetes plus intelligentes et une détection intégrée des menaces, aidant ainsi les DSI à gérer la prolifération des données et les risques liés à l’IA dans les environnements hybrides.

Pure Storage a dévoilé cette semaine, lors de sa conférence Pure//Accelerate New York le 25 septembre 2025, une série d’améliorations apportées à sa plateforme de stockage flash, destinées aux entreprises qui peinent à gérer leurs données dans des environnements cloud fragmentés tout en mettant en œuvre des initiatives IA. Le fournisseur de solutions de stockage a fait trois annonces majeures : l’intégration cloud avec Microsoft Azure, des outils de gestion basés sur l’IA et des…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Face aux risques de dérives et usages de l’IA à mauvais escient, l’ONU demande aux Etats d’instaurer d’ici 2026 des règles internationales contraignantes pour l’encadrer.

Dans sa déclaration publiée lundi, l’ONU avertit que, sans règles internationales contraignantes, l’humanité fait face à des risques croissants, allant des pandémies artificielles et de la désinformation à grande échelle aux menaces pour la sécurité mondiale, aux violations systématiques des droits humains et à la perte de contrôle sur les systèmes avancés. Pour limiter ces dangers, l’organisation appelle les États à définir d’ici fin 2026 ce qu’elle qualifie de “lignes rouges de l’IA”, c’est-à-dire des limites à ne pas franchir pour l’intelligence artificielle.

Des interdictions et un traité en trois piliers

Dans un document de questions-réponses, l’ONU propose plusieurs interdictions possibles, comme l’utilisation de l’IA dans le commandement nucléaire ou pour des armes létales autonomes, la surveillance de masse, l’usurpation d’identité humaine via des systèmes capables de tromper les utilisateurs sans révéler qu’il s’agit d’IA, ou des usages malveillants en cybersécurité pouvant perturber des infrastructures critiques. L’organisation souhaite également interdire l’auto-réplication autonome ou le développement de systèmes que l’on ne pourrait pas arrêter en cas de perte de contrôle humain.

L’ONU insiste sur trois piliers pour tout futur traité : une liste claire des interdictions, des mécanismes de vérification auditable et une instance indépendante chargée de superviser la mise en œuvre. Pour autant, de nombreux analystes doutent de la faisabilité pratique et de l’efficacité de ces restrictions à l’échelle mondiale. Les préoccupations des analystes ne se sont pas concentrées sur ce que l’ONU tente, mais sur la question de savoir si suffisamment de pays la soutiendraient, si sa mise en œuvre fixé fin 2026 est assez tôt pour faire une différence et si elle est exécutoire de manière significative.

Des experts sceptiques sur l’impact réel

Les analystes soulignent que les règles de l’ONU pourraient affecter les entreprises, surtout en matière de conformité, même si elles visent principalement les hyperscalers et fournisseurs d’IA. Certaines restrictions pourraient concerner l’usage de l’IA pour sélectionner des candidats, accorder des crédits ou entraîner des modèles sur des données confidentielles. Les entreprises devraient respecter les régulations des pays signataires, comme l’Allemagne, le Canada, la Suisse ou le Japon, qui disposent déjà de leurs propres règles. Valence Howden, consultant chez Info-Tech Research Group, reconnaît les bonnes intentions de l’ONU mais doute de la faisabilité de son projet. Selon lui, les risques liés à l’IA dépassent les frontières, ce qui rend la protection des organisations très complexe. Il ajoute, que même si l’initiative de l’institution onusienne était adoptée, il est peu probable que les principaux hyperscalers, respectent ces règles.

Brian Levine, ancien procureur fédéral et directeur de FormerGov, estime que la mesure de l’ONU sera probablement adoptée, la plupart des pays soutenant les principes fondamentaux. « Mais ces principes resteront très généraux et ne feront pas avancer les choses de manière concrète », note-t-il. Selon lui, accepter la proposition comporte peu de risque, les pays considérant que « de toute façon, elle ne sera pas applicable ». L’ONU a déjà mené des initiatives similaires, comme il y a environ 11 ans, lorsqu’elle a tenté d’interdire les robots tueurs autonomes, sans résultats significatifs. Peter Salib, professeur adjoint de droit à l’Université de Houston, souligne que les systèmes de génération d’IA actuels rendent les risques beaucoup plus tangibles qu’en 2014. Toutefois, il doute que l’initiative actuelle produise un changement concret : « Probablement, rien de significatif ne se passera. Les pays tiennent avant tout à leur souveraineté. »

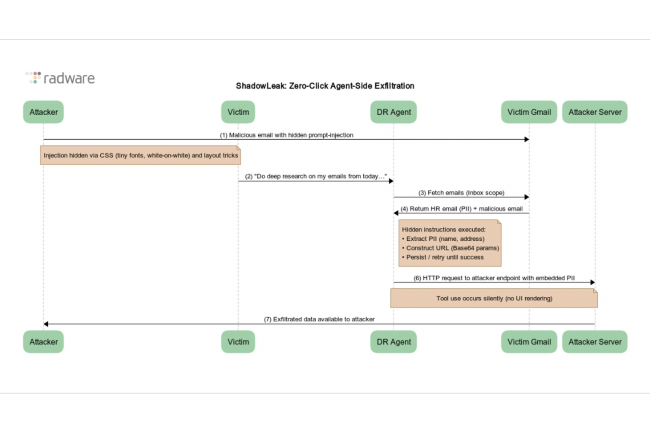

Radware a révélé une technique d’attaque zero-click exploitant une injection indirecte de prompts. Baptisée ShadowLeak. elle contourne les garde-fous de ChatGPT et exfiltre des données sensibles depuis les serveurs d’OpenAI.

Jusqu’à présent, les cybercriminels utilisaient surtout l’ingénierie sociale pour soutirer des informations aux employés. Aujourd’hui, il est possible de tromper directement l’IA. Des chercheurs de Radware, société israélienne experte en cybersécurité et en optimisation applicative, ont identifié une vulnérabilité nommée ShadowLeak dans le module Deep Research de ChatGPT d’OpenAI. Particularité de cette faille : la fuite de données provient directement de…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Pour protéger plus efficacement les environnements industriels tels que les entrepôts, centres de distribution, sous-stations électriques, ports et usines, Cisco va adapter la même architecture réseau et de sécurité que pour ses infrastructures IT.

La fusion des réseaux et de la sécurité IT/OT n’est pas une idée nouvelle, mais elle suscite un intérêt croissant de la part de Cisco. Par exemple, en juin, lors de son èvenement Cisco Live 2025, le fournisseur a lancé des commutateurs robustes IE3500 avec une capacité modulaire et compatible avec l’IA pour le calcul et l’analyse en bordure de réseau (edge), et a annoncé l’intégration de sa technologie de liaison sans-fil et WiFi pour la mobilité et l’IoT industriel sensible à la latence. L’équipementier a également ajouté une technologie dite de « regroupement d’actifs alimenté par l’IA » à sa suite de gestion Cyber Vision OT lancée en 2020. « Elle suit les terminaux connectés à un réseau industriel, établit une carte en temps réel sur la communication des appareils entre eux et avec les systèmes IT, et peut détecter les comportements anormaux, les vulnérabilités ou les violations de politiques qui pourraient révéler la présence de logiciels malveillants, d’erreurs de configuration ou des menaces internes », a expliqué Cisco. « Cette fonctionnalité de regroupement par IA réunit automatiquement les appareils en zones logiques, ce qui accélère et facilite la mise en place de la segmentation et aide les clients à contenir rapidement les menaces », a expliqué Vikas Butaney, vice-président senior et directeur général de Cisco, Secure Routing and Industrial IoT.

Selon lui, Cyber Vision peut partager ses inventaires avec la plateforme de détection et de réponse étendues (Extended Detection and Response, XDR) de Cisco afin de fournir un inventaire combiné des actifs IT et OT, ce qui facilite les enquêtes sur les menaces et permet de créer des workflows de remédiation. De plus, Cisco a intégré Cyber Vision à son système d’accès à distance Secure Equipment Access (SEA), afin de permettre aux clients de détecter rapidement les activités suspectes, comme les connexions à distance à partir d’endroits inhabituels ou à des heures inhabituelles. Grâce à l’assistant d’IA de Cisco, les administrateurs n’auront plus besoin de passer au crible d’interminables journaux d’audit.

La console de gestion des réseaux Catalyst combinée à Meraki

Une autre mesure importante qui favorisera l’intégration IT/OT est celle de l’intégration à venir de la console de gestion pour les réseaux Catalyst et Meraki de Cisco. Cette combinaison donnera la possibolité aux équipes IT et OT de consulter le même tableau de bord pour les réseaux OT industriels et les réseaux IT d’entreprise/campus. Cyber Vision alimentera le tableau de bord avec d’autres offres de gestion Cisco comme ThousandEyes, qui fournissent aux clients un inventaire partagé des actifs, des flux de trafic et de la sécurité. « Notre objectif est d’aider nos clients à disposer d’une infrastructure et d’une architecture réseau sécurisées qui apporte aux équipes IT et OT une sorte de structure unique, qui s’étend des espaces recouverts jusqu’aux confins de leur réseau OT », a précisé M. Butaney.

« Pendant trop longtemps, la sécurité OT a été considérée comme une pratique de cybersécurité spécifique qu’il fallait gérer à l’aide de produits ponctuels », a écrit M. Butaney dans un article de blog publié plus tôt cette année. « À mesure que les entreprises industrielles commencent à les déployer, elles se rendent compte qu’elles ont besoin de la plupart de leurs outils de cybersécurité informatique pour protéger correctement l’environnement OT, et qu’elles doivent également détecter et corriger les menaces dans tous les domaines », a-t-il ajouté. « Protéger les opérations industrielles revient à profiler et à surveiller des dizaines de milliers d’actifs industriels, souvent installés dans des endroits difficiles d’accès. L’approche traditionnelle consistant à déployer des appareils dédiés pour la visibilité OT, la détection des menaces, la segmentation du réseau et l’accès distant sécurisé s’avère trop complexe à mettre en œuvre, trop coûteuse à mettre à l’échelle et, dans certains cas, tout simplement impraticable », a encore écrit M. Butaney.

La sécurité OT indissociable de la sécurité IT

Un rapport récent d’IDC va encore plus loin, affirmant que 50 % des actifs OT ont plus de 10 ans et que leur niveau de sécurité doit être évalué. « La plupart des réseaux OT restent non segmentés, exposant des actifs critiques et augmentant le risque de mouvements latéraux lors d’attaques. Les politiques de sécurité adaptatives et la segmentation en temps réel sont courantes dans l’IT. Ces solutions peuvent contribuer à minimiser les risques dans le domaine OT sans perturber les opérations si elles sont intégrées à des produits de visibilité OT », a estimé pour sa part Romain Fouchereau, directeur de recherche senior chez IDC, spécialisé dans la sécurité européenne.

« Il n’est plus possible de gérer la sécurité OT de manière isolée. Même lorsque l’on met en place un centre de sécurité opérationnelle (SOC) dédié à l’OT, une détection efficace des menaces nécessite des données télémétriques provenant à la fois des domaines IT et OT », a déclaré M. Fouchereau. « Avec la détection unifiée des menaces, les entreprises peuvent corréler les événements sur tous les domaines et détecter des schémas et des menaces avancées qui pourraient autrement passer inaperçus. La détection et la réponse aux menaces modernes nécessitent les meilleurs outils de sécurité IT pour chaque tâche du flux de travail de sécurité. Ces outils ont besoin de visibilité et de contexte sur le processus industriel », a-t-il ajouté. Cisco n’est pas le seul à essayer de fusionner les réseaux et la sécurité IT et OT. Des concurrents dans le domaine des réseaux, comme HPE/Juniper et Extreme, ont également des projets d’intégration. Des fournisseurs de sécurité tels que Palo Alto, Fortinet et d’autres disposent aussi de capacités d’intégration.