Les recherches de SquareX sur les attaques LMR (Last Mile Reassembly), que l’entreprise de cybersécurité a dévoilées lors de la DEF CON 32, ont enfin reçu la validation qu’elles attendaient. C’est une reconnaissance des risques liés aux malwares trompant les navigateurs.

Après plus d’un an d’alertes, Palo Alto Networks est le premier fournisseur SASE à reconnaître publiquement que les passerelles web sécurisées Secure Web Gateways (SWG) ne peuvent pas arrêter les attaques malveillantes évasives basées sur les navigateurs. Dans un article de blog partagé avant sa publication la semaine dernière, SquareX a défini les attaques LMR (Last Mile Reassembly) comme des techniques qui exploitent les limites des SWG pour faire passer des logiciels malveillants à travers les contrôles, afin de les réassembler à l’intérieur du navigateur sous forme de logiciels malveillants fonctionnels. Début septembre, sans nommer explicitement les attaques LMR comme cas d’usage cibles, Palo Alto Networks a annoncé des fonctionnalités pour contenir les « attaques évasives qui s’assemblent à l’intérieur du navigateur » capables de contourner les protections SWG. « Admettre cela publiquement serait très préjudiciable à leur activité de fournisseur SASE/SSE, d’autant que beaucoup d’entre eux ont des accords de niveau de service (SLA) qui promette une protection à 100 % contre les malwares connus », a expliqué Audrey Adeline de SquareX. « Selon nous, Palo Alto Networks constate que de plus en plus de clients sont victimes d’attaques utilisant des techniques LMR, ce qui est typique des fournisseurs historiques qui sont largement poussés par la forte demande des clients. »

Les défenses par proxy, inefficaces au niveau du navigateur

Les attaques LMR ne sont pas une technique unique, mais un ensemble de plus de 20 contournements qui exploitent des angles morts négligés. Dans l’une des méthodes, le logiciel malveillant est divisé en plusieurs morceaux qui échappent à l’inspection du proxy avant d’être réassemblés en une charge utile opérationnelle une fois à l’intérieur du navigateur de la victime. D’autres variantes utilisent des canaux binaires non surveillés tels que WebRTC ou gRPC, les mêmes canaux qui alimentent les applications de conférence et les flux de travail dans le cloud. Il en résulte un type d’attaques qui contournent les protections SWG dès leur conception. Selon Mme Adeline, cette vulnérabilité est loin d’être théorique, car SquareX la détecte et protège ses clients contre elle. « Le Last Mile Reassembly (LMR) permet aux attaquants d’introduire clandestinement tout script, site ou fichier malveillant, y compris des sites de phishing et des logiciels malveillants connus, qui contournent complètement les SWG », a-t-elle expliqué. « Une fois à l’intérieur du navigateur, les entreprises sont confrontées à des attaques de vol d’identifiants, d’exfiltration de données et de surveillance qui échappent à tout contrôle de leurs outils existants. »

Les chercheurs de SquareX ont étendu ces conclusions aux attaques dites « Data Splicing Attacks », montrant que les attaquants, voire des initiés, peuvent utiliser des techniques similaires pour exfiltrer des données sensibles. Que ce soit par des opérations de copier-coller ou par des sites de partage de fichiers pair-à-pair, les données échappent aux contrôles traditionnels de prévention des pertes de données (DLP) sans être détectées. Selon Mme Adeline, il est difficile de sécuriser des canaux tels que WebRTC et gRPC avec les outils SASE ou SSE traditionnels, qui manquent de visibilité au niveau du navigateur et obligent souvent les entreprises à les bloquer complètement. « La sécurité native du navigateur peut protéger ces canaux au « dernier kilomètre » dans le navigateur en bloquant les téléchargements malveillants, en inspectant les sites de phishing ou les scripts malveillants en temps réel », a-t-elle ajouté.

Palo Alto Networks, premier à briser le silence

Alors que SquareX a directement divulgué la vulnérabilité LMR à tous les principaux fournisseurs, Palo Alto Networks est le premier à la confirmer publiquement. Cette confirmation a pris la forme d’une annonce faite le 4 septembre, dans laquelle Palo Alto Networks a dévoilé les fonctionnalités ajoutées à son navigateur Prisma. Dans cette annonce, le fournisseur a reconnu que Prisma avait été mis à niveau « afin d’intercepter et de neutraliser les attaques cryptées et évasives qui s’assemblent à l’intérieur du navigateur et contournent les passerelles web sécurisées traditionnelles ». Avec cette annonce, l’entreprise a admis les lacunes architecturales des SWG dans la gestion de ces attaques. « Palo Alto Networks est le premier fournisseur SASE/SSE à reconnaître que l’évolution vers les menaces natives des navigateurs et la nécessité d’une sécurité native des navigateurs sont inévitables (d’où son acquisition de Talon pour 625 millions de dollars), mais nous pensons que d’autres fournisseurs SASE/SSE suivront le mouvement », a affirmé Mme Adeline. « Même si cela cannibalise leur activité lucrative actuelle, le navigateur étant le nouveau point d’accès, ils devront bientôt créer, acquérir ou s’associer à une entreprise de sécurité des navigateurs pour rester dans la course », a-t-elle avancé. On ne sait pas si les améliorations apportées au navigateur Prisma visent spécifiquement les attaques LMR, mais la description fournie par l’entreprise correspond étroitement à la définition du LMR donnée par SquareX. Palo Alto Networks n’a pas immédiatement répondu à une demande de commentaires.

Des chercheurs en sécurité ont détecté une vulnérabilité dans Entra ID, la solution de gestion des accès basés sur l’identité de Microsoft. La faille a été corrigée mais les entreprises doivent bien s’assurer que d’anciennes configurations héritées ne présentent plus aucun risque.

Des chercheurs en sécurité ont prévenu d’un grave problème de sécurité dans Entra ID (ex Azure Active Directory) de Microsoft servant à assurer le contrôle d’accès basé sur l’identité. Cette vulnérabilité, signalée pour la première fois par le hacker éthique Dirk-jan Mollema, combine deux éléments. D’abord l’impersonnalisation non documentée d’actors tokens, des jetons utilisés par Microsoft dans son backend pour la communication de service à service (S2S). Et aussi une faille critique CVE-2025-55241 dans l’API Azure AD Graph qui ne validait pas correctement l’instance d’origine, permettant ainsi à ces jetons d’être utilisés pour accéder à d’autres instances.

La vulnérabilité donnait la possibilité à des pirates de se faire passer pour n’importe quel utilisateur – y compris un administrateur – sans déclencher d’authentification multifacteurs (MFA), d’accès conditionnel, d’alertes ou traces de connexion. Le vecteur d’attaque concerne les instances hébergées utilisant Entra ID. Selon M. Mollema, l’actor token agit comme un autre utilisateur dans l’instance hébergée lorsqu’il communique avec Exchange Online, SharePoint ou, comme dans le cas présent, Azure AD Graph. Selon une analyse approfondie de l’exploit réalisée par le spécialiste forensics Mitiga, la vulnérabilité est apparue parce que l’API héritée n’a pas validé la source de l’actor token. « Une fois qu’ils se faisaient passer pour un administrateur principal, ils pouvaient créer de nouveaux comptes, s’octroyer des autorisations ou exfiltrer des données sensibles. » Le trou de sécurité a été signalé à la firme de Redmond en juillet dernier qui a confirmé quelques jours plus tard qu’un correctif avait été développé et déployé à l’échelle mondiale sans nécessiter l’intervention des utilisateurs.

Un token pour les gouverner tous

Au cœur de ce problème se trouve une combinaison du mécanisme des jetons actor et d’une API mal configurée. Les jetons actor accordent aux services d’agir au nom des utilisateurs ou d’autres services au sein de l’infrastructure Microsoft. M. Mollema a découvert qu’une API d’Azure AD Graph ne vérifiait pas l’instance d’un jeton actor, ce qui signifie qu’il était possible de créer un jeton dans sa propre instance de test ou à faible privilège et de l’utiliser pour usurper l’identité d’un utilisateur aux privilèges d’administrateur dans un autre instance distincte. Azure AD Graph est une API REST héritée que Microsoft a introduite il y a plusieurs années pour interagir par programmation avec Entra ID.

Selon Mitiga, un jeton d’acteur pouvait être créé à l’aide des valeurs d’identifiant de l’instance et ceux du réseau des utilisateurs cibles, accessibles via des comptes invités, des journaux divulgués ou même par force brute. Une fois créé/demandé, ce token – dont Azure AD Graph ne vérifie pas la source – pouvait ensuite être utilisé pour usurper l’identité d’un administrateur principal. « Cela aurait entrainé une compromission totale de l’instance avec un accès à tous les services utilisant Entra ID pour l’authentification, tels que SharePoint Online et Exchange Online », a révélé M. Mollema dans son billet de blog. « Cela aurait donné également un accès complet à toutes les ressources hébergées dans Azure, car ces ressources sont contrôlées au niveau de l’instance et les administrateurs principaux peuvent s’octroyer des droits sur les abonnements Azure. »

Le correctif est appliqué, mais le risque persiste

Alors que la CVE-2025-55241 avait initialement reçu une note de gravité maximale de 10, Microsoft l’a réévalué le 4 septembre à 8,7. La firme a déployé un correctif à l’échelle mondiale quelques jours après le rapport initial, ajoutant que sa télémétrie interne n’avait révélé aucune preuve d’exploitation jusqu’à ce moment-là. Le correctif a empêché la demande de jetons actor pour les appels API Azure AD Graph et a introduit des mesures d’atténuation supplémentaires pour empêcher toute usurpation d’identité. En outre, le fournisseur a publié un blog sur la suppression des pratiques héritées non sécurisées de son environnement, bien que M. Mollema se soit plaint de l’absence de détails sur le nombre de services qui utilisent encore ces jetons.

« Cette vulnérabilité a déjà été entièrement corrigée », a déclaré la société dans son avis. « Les utilisateurs de ce service n’ont aucune mesure à prendre. » L’équipe Mitiga souligne que ce problème met en évidence une catégorie plus large de risques : la confiance cachée au cœur des systèmes d’identité cloud. « Microsoft a corrigé le problème, mais le manque de visibilité historique signifie que les défenseurs ne peuvent toujours pas être sûrs qu’il ait été utilisé dans le passé », a ajouté l’équipe. « Cette incertitude est le point crucial : les attaquants continuent de rechercher des voies invisibles. Les défenseurs ont besoin de visibilité partout, avant, pendant et après l’exploitation.

Au sein de leur plateforme d’observabilité, LogiMonitor et Honeycomb ont intégré des fonctionnalités d’IA. Elles fournissent des informations prédictives, réduisent la fatigue liée aux alertes, accélèrent le débogage et la livraison de code.

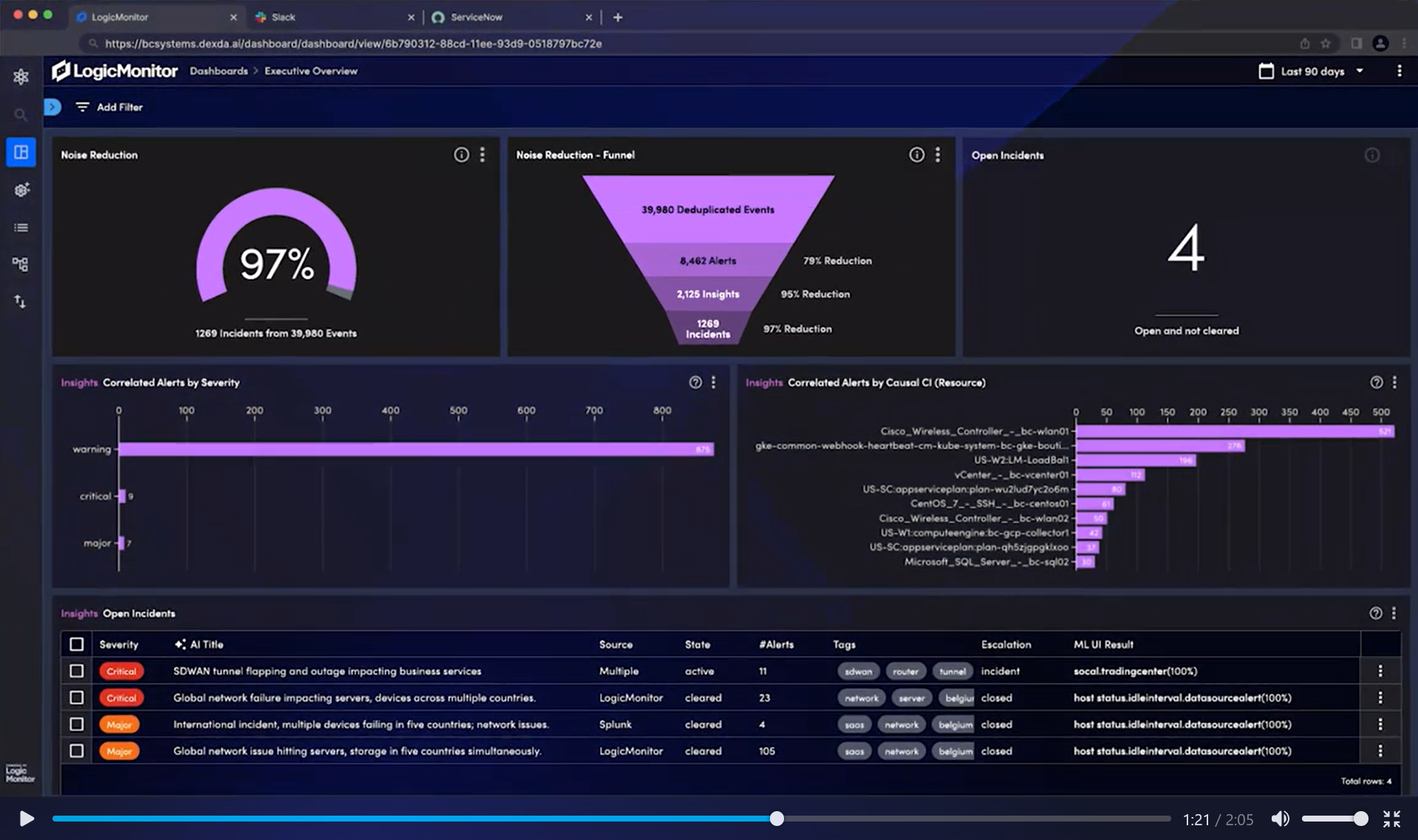

De plus en plus les solutions d’observabilité tirent parties des capacités de l’IA. Deux éditeurs, LogicMonitor et Honeycomb viennent de dévoiler les avancées dans ce domaine. Pour le premier, les agents ajoutés à sa plateforme Edwin sont capables d’automatiser les premières étapes de correction, réduire le bruit des alertes de plus de 80 % et diminuer les incidents jusqu’à 67 %.

Edwin AI et d’autres évolutions

La CEO de LogicMonitor, Christina Kosmowski constate que « les responsables IT sont submergés par la fatigue liée aux alertes, la complexité croissante et les opérations réactives et obsolètes ». Elle ajoute, « ce modèle ne fonctionne plus. Mais, grâce à Edwin et les agents au niveau des services, les équipes pourront anticiper les problèmes, prévenir les perturbations et maintenir un fonctionnement prévisible et résilient de leurs activités. Dans un monde où les temps d’arrêt peuvent coûter des millions par heure, l’IT proactive est devenue indispensable à l’entreprise. » L’assistant Edwin AI ingère et analyse de grands volumes de données provenant d’un environnement d’entreprise et fournit des résumés simples ainsi que les prochaines étapes à suivre en cas d’incident. « Il s’intègre aux outils de gestion des services IT et aux systèmes d’automatisation pour prendre des mesures, notamment des mesures de remédiation », a indiqué l’éditeur.

LogicMonitor monte en puissance sur l’IA au service de l’observabilité. (Crédit Photo: LogicMonitor)

En parallèle, il lance la surveillance d’OCI (Oracle Cloud Infrastructure) étendant ainsi la couverture multicloud. De plus, grâce aux fonctionnalités LM Uptime et Dynamic Service Insights, les services IT des entreprises sont en mesure de détecter plus rapidement les problèmes, respecter les accords de qualité de service et corréler l’impact des incidents technologiques sur les services métier. Les produits Edwin, Dynamic Service Insights et LM Uptime sont disponibles immédiatement, et les fonctionnalités OCI Monitoring seront disponibles en octobre. LogicMonitor a aussi adapté le modèle de tarification de sa plateforme afin d’offrir à ses clients un moyen plus prévisible de faire évoluer l’observabilité.

Honeycomb cible les développeurs

Concernant Honeycomb, l’entreprise a lancé une suite d’observabilité basée sur l’IA et optimisée pour les développeurs. Baptisée Intelligence, elle comprend trois produits destinés aux workflows d’ingénierie : MCP Server, qui accélère le débogage et la livraison de code ; Canvas, qui donne aux ingénieurs la possibilité de poser des questions et d’effectuer des recherches en langage naturel ; et Anomaly Detection, qui fournit un système d’alerte précoce sur la santé des services afin d’éviter que les problèmes n’affectent les performances des utilisateurs finaux.

Honeycomb a présenté sa suite Intelligence pour sa plateforme d’observabilité. (Crédit Photo : Honeycomb)

« Les solutions d’observabilité existantes ne sont pas adaptés aux besoins de l’IA, où la vitesse, l’interactivité et l’échelle sont primordiales », a déclaré Emily Nakashima, vice-présidente senior de l’ingénierie chez Honeycomb, dans un communiqué. La plateforme dévoilée « accroît les capacités des outils d’observabilité. Chaque ingénieur peut immédiatement déboguer comme un expert et les équipes peuvent créer des boucles de feedback véritablement interactives qui fonctionnent 10 fois plus rapidement. » Intelligence est disponible depuis le 18 septembre pour tous les clients Honeycomb sans frais supplémentaires.

L’industriel allemand Bosch a opté pour un modèle hybride associant IA et employés. Chatbots, GenAI et IA agentique lui permettent néanmoins d’économiser par exemple des milliers d’heures de travail au sein de son service client, tout en améliorant la satisfaction.

Bosch prévoit d’investir environ 2,5 milliards d’euros dans l’intelligence artificielle d’ici à la fin 2027. Une partie de ce montant sera consacrée au développement d’appareils électroménagers intelligents. Les fours qu’il fabrique utilisent par exemple des capteurs et de l’IA pour identifier le plat en cours de préparation et régler automatiquement la température et le temps de cuisson optimaux. Mais, en back office, Bosch s’appuie également sur la GenAI, les chatbots et l’IA agentique pour évaluer les retours, répondre aux questions et assurer le service client. À condition, l’entreprise l’assure, de ne pas confier entièrement ces tâches aux algorithmes et de miser plutôt sur une approche hybride au sein de laquelle humains et IA travaillent ensemble.Selon Bosch, les agents IA lui ont déjà permis d’économiser 2 500 heures de travail par an. C’est le cas, par exemple, au sein de la division Bosch Power Tools qui fabrique des outils électriques, des outils de jardin et des instruments de mesure. Sur son site allemand de Willershausen, les agents IA catégorisent automatiquement les quelque 120 000 demandes d’intervention reçues chaque année. L’IA agentique a remplacé un système de machine learning basé sur des règles et les demandes d’intervention sont désormais classées automatiquement avec une précision de plus de 90%. Et l’industriel a décidé de déployer des agents IA sur 23 sites supplémentaires, pour répondre à environ 1,5 million de demandes d’intervention annuelles.Des réponses contextuelles aux demandes clientsUn autre projet chez Bosch Power Tools consiste à analyser les 1,2 million de demandes écrites reçues chaque année. Une plateforme, associée à un dispositif d’IA agentique, les étudie en temps réel, recherche des informations complémentaires dans le CRM et les bases de connaissances, et génère ainsi des réponses contextuelles. Dans une prochaine étape, le service sera même étendu aux appels téléphoniques. Avec le consentement de l’appelant, l’IA analysera les conversations et proposera au conseiller technique des réponses et des actions.Les outils d’IA aident également les équipes du service client d’autres divisions de l’industriel, comme Bosch Smart Home. Un chatbot répond, par exemple, aux questions des clients concernant les systèmes domotiques du fabricant, comme le contrôle du chauffage et de l’éclairage. Selon Bosch, il répondrait de manière satisfaisante à environ 95% de ces requêtes, qui n’ont donc plus besoin d’être transmises à un conseiller technique. Bosch Smart Home traite actuellement environ 20% des demandes entrantes avec ce système.Optimiser les interventions des techniciens SAVL’Allemand utilise aussi de l’IA prédictive dans son entité BSH Home Appliances. Elle sert à optimiser la gestion des stocks en entrepôt et à faciliter la préparation des interventions ou le réapprovisionnement en pièces détachées des véhicules des techniciens jusqu’à la planification de leurs itinéraires. Couplée à l’expertise des spécialistes, cette approche garantit, selon Bosch, que 80% des réparations sont effectuées dès la première visite et que les pièces sont disponibles sans délai.Enfin, la GenAI permet aux employés du centre de service BSH Home Appliances de répondre plus précisément aux demandes des clients. Elle assiste les employés, sans les remplacer, assure une fois encore Bosch. Il en résulte une satisfaction client élevée grâce à un service plus rapide et des conseils pertinents, en même temps qu’une simplification des processus. « Pour nous, l’IA n’est pas une tendance, mais un facteur de réussite stratégique, insiste Christian Fischer, vice-président du directoire de Bosch et responsable, entre autres, des biens de consommation. Grâce à des décisions fondées sur les données, nous pouvons exploiter le potentiel de vente tout en augmentant la satisfaction client. »

Plus d’une trentaine de modèles de firewalls Firebox de WatchGuard sont exposés à une vulnérabilité de connexion VPN. Le correctif proposé ne garantit cependant pas une protection totale.

Le fournisseur de solutions de sécurité WatchGuard a corrigé un problème critique (CVE-2025-9242, score CVSS 9.3 ) affectant plus d’une trentaine de pare-feux Firebox actuels et anciens. Les versions vulnérables sont les suivantes : 2025.1 (T115-W, T125, T125-W, T145, T145-W et T185), 12.x (T20, T25, T40, T45, T55, T70, T80, T85, M270, M290, M370, M390, M470, M570, M590, M670, M690, M440, M4600, M4800, M5600, M5800, Firebox Cloud, Firebox NV5 et FireboxV), 12.5.x (T15 et T35), 12.3.1 (modèles FIPS) et 11.x. Des correctifs sont respectivement à appliquer : 2025.1.1, 12.11.4, 12.5.13 et 12.3.1_Update3 (B722811), sauf pour la 11.x en fin de vie.

Cette faille, de type écriture hors limites dans le processus iked du système d’exploitation WatchGuard Fireware, permet à un attaquant distant non authentifié d’exécuter du code arbitraire. Elle touche les configurations VPN utilisant le protocole IKEv2 [Internet Key Exchange v2], y compris celles des firewalls en succursale – très répandus dans les PME – dont le réseau est configuré avec une passerelle de pair dynamique. Bien qu’aucune preuve d’exploitation n’ait à ce jour été rapportée, il est conseillé d’appliquer les correctifs dès que possible. Les pirates tentés d’exploiter cette faille pourraient cibler le daemon IKE vulnérable à l’aide d’une attaque spécifique via les ports VPN UDP 500 ou UDP 4500 des pare-feux Firebox.

Un scénario d’exploitation possible malgré le correctif

L’application du correctif ne garantit cependant pas une totale protection. « Si le Firebox était précédemment configuré avec le VPN utilisateur mobile avec IKEv2 ou un VPN de succursale utilisant IKEv2 vers une passerelle de pair dynamique et que ces deux configurations ont depuis été supprimées, ce Firebox peut toujours être vulnérable si un VPN de succursale vers une passerelle de pair statique est toujours configuré », prévient la société. Comment une telle anomalie est-elle possible ? On peut supposer que le système d’exploitation Fireware enregistre les configurations IKE de manière persistante, même après les redémarrages, ce qui peut servir à des fins malveillantes. Pour les clients ayant configuré les VPN de leurs succursales comme une passerelle de pair statique, mais qui ne peuvent pas effectuer de mise à jour immédiate pour des raisons opérationnelles, WatchGuard propose des mesures d’atténuation, décrites dans l’article de la base de connaissances intitulé « Accès sécurisé aux VPN de succursales utilisant IPSec et IKEv2 ».

Pare-feux et VPN sont des cibles de choix

Les clients doivent prendre cette mise à jour très au sérieux. Les pare-feux, et en particulier les VPN, sont désormais constamment pris pour cible par les cybercriminels, ce qui rend encore plus crucial le maintien à jour de leur sécurité. Début août, SonicWall avait demandé à ces clients de désactiver la fonction SSLVPN des firewall Gen 7, soupçonnée de contenir une faille de type zero day exploitée par le groupe de ransomware Akira, selon les experts d’Artic Wolf Labs. La semaine dernière, l’Australian Cyber Security Centre avait d’ailleurs déclaré avoir constaté une augmentation des tentatives d’exploitation par le groupe de ransomware Akira ciblant ce type de vulnérabilité. Début 2025, Fortinet a prévenu les utilisateurs de pare-feux FortiGate et leur avait demandé d’examiner minutieusement leurs systèmes pour éviter tout risque de compromission suite à la diffusion de données de configuration et d’informations d’identification VPN volées il y a deux ans.

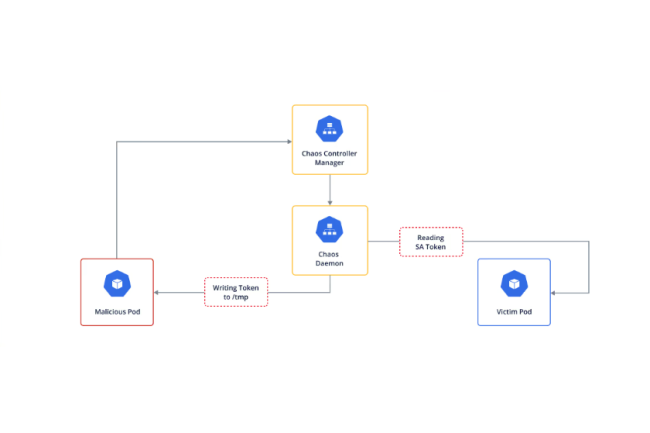

Quatre vulnérabilités récemment découvertes dans la plateforme de simulation de pannes peuvent conduire à l’injection de commandes OS et à la prise de contrôle du cluster, même à partir de pods sans privilèges.

Des chercheurs ont découvert des vulnérabilités critiques dans Chaos-Mesh, une plateforme populaire utilisée par les propriétaires de clusters Kubernetes pour simuler l’impact des bogues et des défaillances sur leurs déploiements. Si elles sont exploitées, les failles pourraient donner aux attaquants ayant accès à des pods sans privilèges la possibilité d’exécuter des commandes sur d’autres pods et même de prendre le contrôle de l’ensemble du cluster. Répertoriées sous les…

Il vous reste 87% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

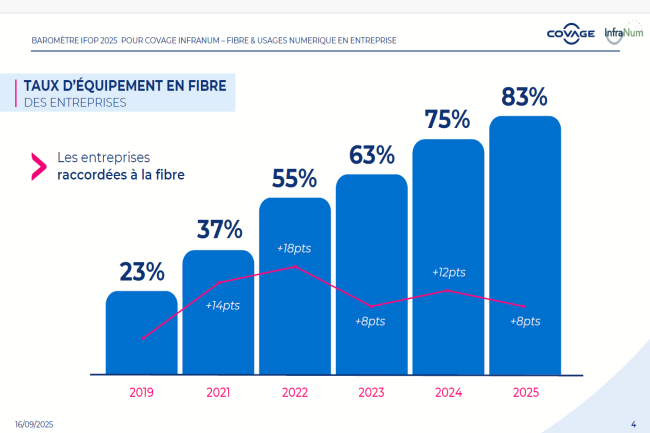

Les résultats du 6ème baromètre de Covage et d’Infranum mettent en lumière la généralisation de la fibre dans l’hexagone mais, paradoxalement, les usages sont encore peu développés dans les TPE/PME

83 % des entreprises françaises sont raccordés à la fibre, c’est le chiffre à retenir du 6ème baromètre Fibre et usages numériques en entreprise dévoilé par l’opérateur Covage et Infranum en partenariat avec l’Ifop et mené auprès de 816 dirigeants de TPE et PME. A titre de comparaison, l’année dernière, 75% des entreprises étaient fibrées. Ce bond en avant de 8 points s’explique par les nombreuses migrations de l’ADSL vers la fibre des TPE et des entreprises implantées en zone rurale. Sur les 17 % des sociétés qui ne sont pas encore passées à la fibre, 29 % d’entre elles n’envisagent pas de projet de migration, près de la moitié (48 %) estimant ne pas avoir de besoin immédiat de la fibre. Par ailleurs, 18 % des dirigeants jugent manquer d’informations sur les offres disponibles et adaptées à leur situation, ce qui traduit encore un déficit d’accompagnement dans la transition vers le très haut débit. D’autre part, 41% des entreprises estiment encore ne pas avoir été bien informées sur le plan de fermeture du cuivre de leur opérateur.Dans le choix des solutions fibre, 66 % des entreprises sondées privilégient des offres professionnelles (pour 13 %, des offres grand public). Elles sont donc très attentives au service proposé notamment la fiabilité du service, d’ailleurs, 34 % d’entre elles réclament une garantie de temps de rétablissement (GTR) à 4 heures en cas de coupure et pour 29 % une GTR à 8 heures. De plus, il est important d’avoir une redondance en mettant en place un accès 4G/5G pour 22 % des sondés et, pour 8 % deux accès fibre différents.Seulement 2 % du CA des TPE/PME va à leur budget IT et télécomsConcernant le développement des usages du numériques dans les TPE et PME, les chiffres de ce baromètre nous apprennent que 79 % des structures interrogées dépensent seulement 2 % de leur CA dans l’IT et les télécoms et 16% entre 2 et 5 %. Dans ces investissements, la priorité est donnée, pour 50 % des sondés, à la mise en place d’une solution de cybersécurité. Par poste de dépense, c’est en revanche l’application métier qui leur coûte le plus cher. En outre sur l’hébergement de leurs données, les TPE et PME privilégient les serveurs en interne, seulement 4 % choisissent les hyperscalers. Et pour celles qui ont un projet d’évolution de leurs solutions d’hébergement dans les 12 prochains mois, elles iront en priorité vers des datacenters de proximité.Autre enseignement, les aspects RSE ne sont pas une priorité pour 68 % de ces petites structures mais 38 % se tournent toutefois vers des matériels recyclés pour intégrer les enjeux environnementaux dans leurs choix numériques. Enfin, à la question : quels sont les usages numériques qui pourraient créer le plus de valeur pour votre activité d’ici 3 ans ? 25 % des répondants citent l’IA qui permettrait d’une part d’optimiser leurs processus métier et, d’autre part de déployer des agents IA.

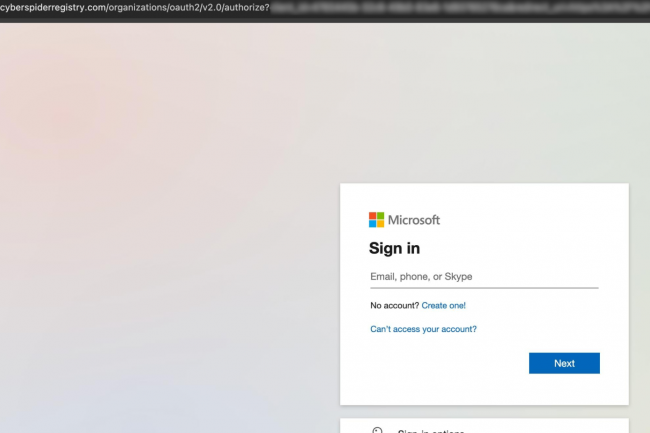

Une vaste opération menée par Microsoft avec l’appui de Cloudflare a porté un coup dur au groupe Raccoon0365 et sa plateforme de phising as a service. Elle servait à générer des centaines de millions d’e-mails indésirables pour voler des identifiants d’utilisateurs Microsoft 365 en entreprises.

La coordination et la coopération entre sociétés réussissent souvent à faire tomber ou du moins à perturber les activités cybercriminelles. C’est ce qui vient d’arriver pour le groupe RaccoonO365 qui vient d’être débranché par Microsoft et Cloudflare. L’opération a abouti à la saisie de 338 sites malveillants et au démantèlement d’une infrastructure qui générait des centaines de millions de mails de phishing visant des utilisateurs de Microsoft 365 en entreprises. Baptisée Storm-2246, cette action conjointe de la firme de Redmond et du spécialiste en réseau de diffusion de contenu (CDN) a porté un coup dur à un groupe cybercriminel dirigé par des Nigérians qui proposait un service d’abonnement de vol d’identifiants. Cette plateforme d’hameçonnage à la demande offrait à quiconque de lancer des attaques dévastatrices sans avoir besoin d’expertise technique. « Cette affaire montre que les cybercriminels n’ont pas besoin d’être doués pour causer des dommages à grande échelle. Des outils simples comme RaccoonO365 rendent la cybercriminalité accessible à pratiquement tout le monde, mettant ainsi en danger des millions d’utilisateurs », a déclaré Microsoft en annonçant l’opération de démantèlement.

L’enquête menée par l’éditeur a révélé que RaccoonO365 fonctionnait avec le professionnalisme d’une entreprise IT officielle, proposant des formules d’abonnement à plusieurs niveaux et un service d’assistance à la clientèle. « Cela permettait à n’importe qui, même aux personnes ayant peu de compétences techniques, de voler les identifiants Microsoft en imitant les communications officielles de Microsoft », a ajouté l’éditeur dans son blog. Le service comptait 845 abonnés sur Telegram et avait collecté au moins 100 000 $ de paiements en cryptomonnaie, avec des formules allant de 355 $ pour 30 jours à 999 $ pour 90 jours. Depuis juillet 2024, la plateforme a facilité le vol d’au moins 5 000 identifiants Microsoft dans 94 pays, a rapporté le fournisseur. Chaque abonnement permettait aux criminels de cibler jusqu’à 9 000 adresses électroniques par jour, créant un effet multiplicateur qui, selon les enquêteurs, a généré des centaines de millions de messages malveillants par an. Plus dangereux encore, le groupe a découvert que le service pouvait contourner les protections d’authentification multifactorielle pour voler les identifiants des utilisateurs et obtenir un accès permanent aux systèmes des victimes.

20 organismes de santé américains piégés

Les systèmes de santé se sont révélés particulièrement vulnérables, avec au moins 20 organismes américains visés. Le ciblage était stratégique, car ces attaques servaient souvent de points d’entrée pour le déploiement de ransomwares pouvant paralyser les systèmes hospitaliers et mettre en danger la vie des patients. La menace était suffisamment importante pour que l’Health-ISAC, une organisation à but non lucratif spécialisée dans la cybersécurité dans le domaine de la santé, se joigne à Microsoft en tant que plaignante dans une action en justice.

L’enquête menée par Microsoft a permis d’identifier Joshua Ogundipe, basé au Nigeria, comme le chef et principal architecte de l’opération. Fin août, la société a intenté une action en justice contre lui et quatre associés, puis a obtenu début septembre une ordonnance du tribunal fédéral du district sud de New York pour saisir les 338 sites web associés à RaccoonO365. « D’après l’analyse de Microsoft, M. Ogundipe a une formation en programmation informatique et serait l’auteur de la majeure partie du code », a déclaré l’éditeur. Cependant, cette victoire juridique pourrait se heurter à des limites pratiques. Bien que le tribunal ait prononcé une ordonnance restrictive à l’encontre de M. Ogundipe et de ses associés, ils restent en liberté, car cette procédure n’a que peu de poids en dehors de la juridiction américaine. Microsoft a saisi les autorités internationales chargées de l’application de la loi d’une demande de renvoi pénal à l’encontre de M. Ogundipe, mais les poursuites restent difficiles en raison de vides juridiques.

L’analyse de Microsoft a montré que RaccoonO365 utilisait des techniques d’évasion avancées et avait récemment commencé à faire la promotion d’un service alimenté par l’IA appelé « RaccoonO365 AI-MailCheck », conçu pour étendre ses opérations et accroître l’efficacité de ses attaques. Les criminels ont utilisé des méthodes sophistiquées pour contourner les mesures de sécurité et éviter d’être détectés par les chercheurs et les systèmes automatisés.

Cloudflare à la rescousse

Pour l’aider dans son opération qui a débuté le 2 septembre 2025, Microsoft s’est appuyé sur Cloudflare dont l’un de leurs services, Workers (une plate-forme capable de créer et de déployer des fonctions JavaScript en périphérie), était utilisé par les criminels. L’analyse du fournisseur CDN a montré que les criminels avaient stratégiquement déployé Workers comme couche intermédiaire pour protéger leurs serveurs de phishing backend. « L’objectif ultime de l’acteur était de fournir aux abonnés des identifiants, des cookies et des données volés sur les comptes des victimes (y compris OneDrive, SharePoint et les e-mails), qui pouvaient ensuite être utilisés à des fins de fraude financière, d’extorsion ou servir d’accès initial pour des attaques plus importantes », a expliqué Cloudflare. En trois jours il a pu débrancher l’infrastructure de RaccoonO365 en mettant fin à des dizaines de comptes Workers et en plaçant des pages d’« avertissement de phishing » devant tous les domaines identifiés. Face à l’effondrement de leur infrastructure, les criminels ont publié un message désespéré sur Telegram le 5 septembre, tentant de présenter cette perturbation comme une « renaissance » planifiée. Le démantèlement s’est terminé le 8 septembre.

Le cas RaccoonO365 illustre ce que Microsoft appelle « une nouvelle phase inquiétante de la cybercriminalité, où les escroqueries et les menaces sont susceptibles de se multiplier de manière exponentielle ». L’éditeur a noté que le développement rapide, la commercialisation et l’accessibilité de services tels que celui-ci indiquent que la cybercriminalité s’industrialise, les modèles d’abonnement rendant les attaques avancées accessibles indépendamment des compétences techniques. Pour réussir à démanteler ce réseau, l’entreprise a dû faire appel d’autres outils dans ses enquêtes. « Par exemple, nous intégrons des services d’analyse de la blockchain tels que Chainalysis Reactor dans nos enquêtes », a fait savoir Steven Masada, conseiller juridique adjoint de l’unité chargée de la criminalité numérique chez Microsoft, dans un billet de blog. « Ceux-ci nous aident à retracer les transactions en cryptomonnaie des criminels, en reliant leur activité en ligne à leur identité réelle pour obtenir des preuves plus solides. » Cependant, Microsoft a reconnu que des défis importants subsistent. « Le patchwork actuel des lois internationales reste un obstacle majeur, et les cybercriminels exploitent ces lacunes », a déclaré la société. « Les gouvernements doivent travailler ensemble pour harmoniser leurs lois sur la cybercriminalité, accélérer les poursuites transfrontalières et combler les lacunes qui permettent aux criminels d’opérer en toute impunité », poursuit le groupe. Il ajoute que le dépôt de plainte n’est qu’un début, car la société s’attend à ce que les acteurs malveillants tentent de remettre en marche leurs opérations.

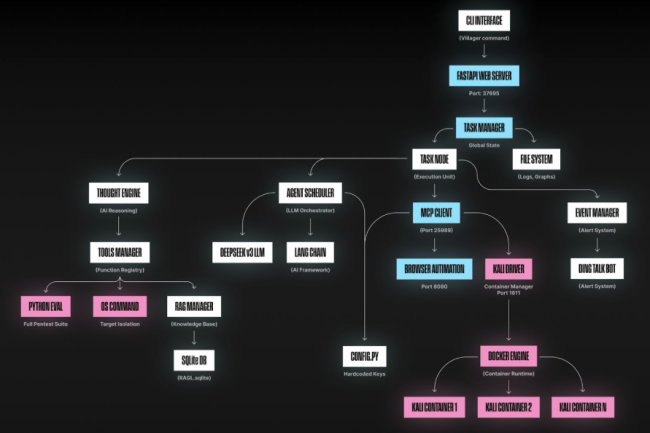

Disponible en ligne gratuitement, Villager est un outil de pentest épaulé par l’IA. Accessible aux pirates, il pourrait les aider à mener des cyberattaques plus facilement et rapidement.

Téléchargé plus de 10 000 fois en seulement deux mois, le framework de red teaming Villager, alarme la communauté de la sécurité. Développé par l’obscure société chinoise Cyberspike, l’outil est considéré comme le successeur de Cobalt Strike avec l’IA en prime, car il regroupe la reconnaissance, l’exploitation et le mouvement latéral dans un seul pipeline automatisé. L’outil automatise également les workflows complexes de tests de pénétration,…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Wimi conclut un partenariat avec Atos pour commercialiser une solution bureautique et collaborative à destination des entreprises sensibles et réglementées.

L’éditeur français Wimi s’associe avec Atos pour lancer Workplace Souverain, une plateforme collaborative alternative à MS-365 à destination du secteur public, des OIV (Opérateurs d’importance vitale) et OSE (Opérateurs de services essentiels). « De plus en plus d’entreprises envisagent de basculer vers une solution souveraine, plusieurs facteurs l’expliquent dont la politique protectionniste menée de l’autre côté de l’Atlantique ou encore la réglementation comme DORA qui impose des exigences plus strictes pour le secteur financier. De manière générale, avec Workplace Souverain, nous ciblons les sociétés qui réclament une solution numérique de confiance, dotée d’une couverture fonctionnelle étendue », admet Lionel Roux, directeur général et co-fondateur de Wimi. En effet, pour le dirigeant, la plateforme de Wimi peut se targuer d’offrir un outillage aussi complet et mature que MS 365. On trouve ainsi le mail, le drive, la visio, le chat, les agendas partagés, les outils bureautiques (traitement de texte, tableur, slides, documents), la gestion de taches et de projet, le réseau social d’entreprise et même le récent agent IA avec Wimi Neo, toutes ces fonctions ne sont pas soumises aux lois extraterritoriales puisque les données sont hébergées dans les datacenters de Wimi.La plateforme Wimi bientôt qualifiée SecNumCloudDe son côté Atos dispose d’une force de frappe conséquente sur ces grandes entreprises. Le groupe va apporter son savoir-faire en matière de déploiement de solutions technologiques et de sa business line Digital Workplace dont le support est délivré depuis son centre de service situé à Nantes. Marc Lachaize, directeur des activités Digital Workplace chez Atos France, mentionne aussi l’importance de proposer une solution complète qui répond aux exigences de la stratégie cloud au centre de l’Etat français tout en offrant une expérience utilisateur optimale.Pour Wimi, c’est le troisième accord important en termes de distribution indirecte après ceux signés avec Thalès et Docaposte. « Nous manquons de visibilité, ce nouveau partenariat avec un acteur souverain est donc primordial, c’est d’autant plus important que nous sommes en bonne voie pour obtenir la qualification SecNumCloud dès le début de l’année 2026 », conclut le dirigeant.