Wimi conclut un partenariat avec Atos pour commercialiser une solution bureautique et collaborative à destination des entreprises sensibles et réglementées.

L’éditeur français Wimi s’associe avec Atos pour lancer Workplace Souverain, une plateforme collaborative alternative à MS-365 à destination du secteur public, des OIV (Opérateurs d’importance vitale) et OSE (Opérateurs de services essentiels). « De plus en plus d’entreprises envisagent de basculer vers une solution souveraine, plusieurs facteurs l’expliquent dont la politique protectionniste menée de l’autre côté de l’Atlantique ou encore la réglementation comme DORA qui impose des exigences plus strictes pour le secteur financier. De manière générale, avec Workplace Souverain, nous ciblons les sociétés qui réclament une solution numérique de confiance, dotée d’une couverture fonctionnelle étendue », admet Lionel Roux, directeur général et co-fondateur de Wimi. En effet, pour le dirigeant, la plateforme de Wimi peut se targuer d’offrir un outillage aussi complet et mature que MS 365. On trouve ainsi le mail, le drive, la visio, le chat, les agendas partagés, les outils bureautiques (traitement de texte, tableur, slides, documents), la gestion de taches et de projet, le réseau social d’entreprise et même le récent agent IA avec Wimi Neo, toutes ces fonctions ne sont pas soumises aux lois extraterritoriales puisque les données sont hébergées dans les datacenters de Wimi.La plateforme Wimi bientôt qualifiée SecNumCloudDe son côté Atos dispose d’une force de frappe conséquente sur ces grandes entreprises. Le groupe va apporter son savoir-faire en matière de déploiement de solutions technologiques et de sa business line Digital Workplace dont le support est délivré depuis son centre de service situé à Nantes. Marc Lachaize, directeur des activités Digital Workplace chez Atos France, mentionne aussi l’importance de proposer une solution complète qui répond aux exigences de la stratégie cloud au centre de l’Etat français tout en offrant une expérience utilisateur optimale.Pour Wimi, c’est le troisième accord important en termes de distribution indirecte après ceux signés avec Thalès et Docaposte. « Nous manquons de visibilité, ce nouveau partenariat avec un acteur souverain est donc primordial, c’est d’autant plus important que nous sommes en bonne voie pour obtenir la qualification SecNumCloud dès le début de l’année 2026 », conclut le dirigeant.

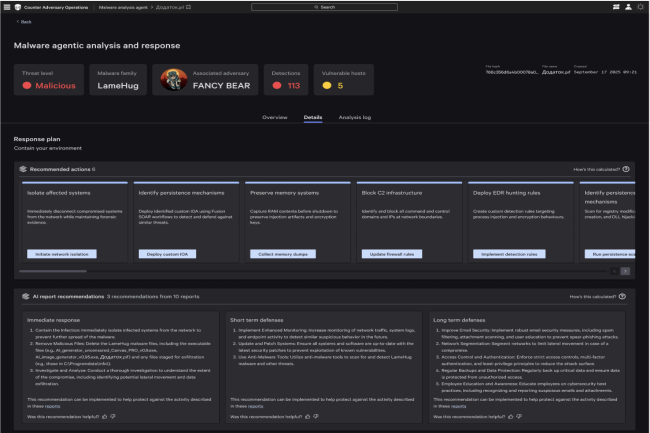

A l’occasion de sa conférence annuelle Crowdstrike a mis le cap sur l’IA agentique pour la cybersécurité. Pour cela, l’éditeur s’appuie sur l’expertise d’Onum acquis cet été pour apporter des renseignements en temps réel, de l’automatisation et un langage commun pour la défense.

Après l’IA générative, Crowdstrike s’empare de la tendances de agents IA. Lors de sa conférence Fal.Con, la société a présenté deux initiatives reposant sur cette technologie et se basant sur Onum, racheté 290 M$ fin août. La start-up espagnole propose un pipeline de télémétrie en tems réel sur différents points. S’intégrant à l’outil Falcon, Onum va transférer les détections basées sur l’IA provenant de la plateforme de Crowdstrike directement aux sources de données tierces grâce à une analyse en pipeline, démarrant la détection avant même que les données n’entrent dans l’EDR.

Une plateforme de sécurité agentique

Le premier projet se nomme Agentic Security Platform et à pour objectif d’aider les entreprises à faire face à des adversaires de plus en plus épaulés par l’IA. Après avoir lancé Charlotte, le chatbot IA, Crowdstrike prévoit désormais d’évoluer vers « un niveau d’autonomie encore plus évolué axé sur ce que nous appelons le SOC agentique », explique Elia Zaitsev, directeur technique de CrowdStrike. Il ajoute, « nous souhaitons que plusieurs agents travaillent de manière orchestrée afin d’automatiser progressivement de plus en plus d’aspects des tâches actuelles d’un analyste humain ». Pour y parvenir, l’éditeur se base sur ce qu’il appelle son « graphe d’entreprise », qui n’est pas une base de données graphes au sens traditionnel du terme. Il s’agit plutôt selon le CTO d’une « fusion et d’une abstraction de tous les autres éléments que nous avons intégrés à notre plateforme et dans lesquels nous avons investi depuis près de 15 ans ».

Le graphe d’entreprise repose sur la plateforme Onum pour la couche basse en contextualisant les données de détection et de réponse, les données sur les actifs, les risques et les renseignements. Cette couche alimente un niveau supérieur constitué d’un modèle de données sémantiques donnant aux analystes humains et aux agents d’IA la capacité d’agir. Pour Elia Zaitsev, ce modèle de données sémantiques « apporte un langage commun, une pierre de Rosette pour les différents éléments de la cybersécurité ». Et de donner un exemple, « un fournisseur comme CrowdStrike peut appeler un événement IPv4 dans un journal, tandis qu’un autre peut appeler IP underscore four ». Il ajoute, « en tant qu’humains, nous savons intuitivement si vous avez une formation qu’il s’agit d’une adresse IP version 4. Mais les machines ne fonctionnent généralement pas de cette façon ». Elles ont donc besoin de significations sémantiques, qui font office de catalogue de données pour que « les agents IA puissent comprendre immédiatement, sans formation ni ajustements spécifiques », glisse le directeur technique. A noter également que la plateforme comprend Agent Works, une solution no-code pour que les clients puissent tester, développer, orchestrer et déployer en toute sécurité leurs propres systèmes agentiques, leurs propres données et des connaissances spécifiques à leur entreprise. Agent Works permet aussi des agents grâce à l’IA générative en langage naturel. « Nous en sommes actuellement au point où des agents construisent d’autres agents », a ajouté Zaitsev.

Un soutien renforcé pour les équipes de sécurité

La seconde initiative se nomme Agentic Security Workforce. Elle a été développée développée pour aider les analystes de sécurité débordés par des tâches chronophages et dans les cas où les mesures de sécurité traditionnelles ne peuvent pas faire face aux menaces générées par l’IA. Ce soutien fournit des agents prêts à intervenir au sein des capteurs Falcon, transcendant ainsi les copilotes « demander-répondre ». « L’une des principales préoccupations des RSSI est que leurs entreprises, leurs utilisateurs finaux, adoptent précipitamment les technologies d’IA », a déclaré M. Zaitsev. Il ajoute, « les RSSI sont dans une situation difficile. Ils ne veulent pas freiner l’innovation. Ils ne veulent pas freiner l’adoption des technologies par les entreprises, mais ils sont également terrifiés à l’idée que des données puissent être transmises à des systèmes tiers sur lesquels ils n’ont aucune visibilité, aucun contrôle, etc. »

Crowdstrike avait déjà lancé une application de protection des données identifiant l’utilisation d’un navigateur et de détecter et d’empêcher l’usage des services de GenAI non approuvés. L’éditeur étend les capacités de l’application avec Agentic Security Workforce. « Nous pouvons détecter la présence de secrets, de mots de passe ou de code source involontairement exposés », a précisé M. Zaitsev. Ainsi « si un développeur tente ensuite d’envoyer ce code source à un assistant de codage gen AI non approuvé, nous pouvons l’identifier et le bloquer. Mais inversement, nous pouvons lui permettre de continuer à l’utiliser avec un assistant de codage d’entreprise approuvé, où il serait autorisé à envoyer des éléments tels que des secrets, car le processus est contrôlé et audité. »

Augmenter le budget sécurité après un incident cyber est un réflexe de moins en moins répandu. Les conseils d’administration adaptent leurs stratégies de gestion des risques… ou voient les attaques comme une conséquence inévitable de leur présence sur le marché.

Une idée reçue veut que les organisations investissent davantage dans la cybersécurité après une violation de données. La dernière étude annuelle d’IBM sur le coût d’un incident de ce type, fait état d’une baisse significative du nombre d’organisations mondiales déclarant prévoir d’investir dans la sécurité après une attaque : 49% en 2025, contre 63% en 2024.Les experts interrogés sont partagés quant à savoir si cette baisse est inconsidérée ou reflète une prise de conscience de l’inefficacité des dépenses réactives.« Historiquement, les investissements liés aux violations ont servi de signal d’alarme pour les conseils d’administration, mais les dernières données montrent une certaine lassitude, déclare Amiram Shachar, PDG de l’entreprise de sécurité cloud Upwind. Les dépenses réactives ne sont ni efficaces ni durables. »« Un coût inévitable associé à l’activité »Il ajoute que « les programmes de sécurité proactifs déployés en continu et qui évoluent à mesure que les applications migrent dans le cloud, de la protection de la couche de configuration à la protection des applications au niveau de la couche d’exécution, améliorent graduellement la couverture et réduisent le risque de violation. Ils ont un impact bien plus important ». Aaron Perkins, fondateur de Market-Proven AI, affirme que les entreprises se rendent compte qu’une fois un certain seuil atteint, les dépenses supplémentaires en cybersécurité ne se traduisent pas nécessairement par une réduction proportionnelle des risques.« Les organisations victimes de violations de données passent d’une gestion réactive de leurs dépenses à une gestion calculée des risques, privilégiant l’optimisation des investissements existants plutôt que la simple multiplication des couches de sécurité, explique Aaron Perkins. Cela témoigne d’une maturité organisationnelle qui dépasse la logique de la sécurité à tout prix et privilégie une prise de décision plus élaborée, axée sur le retour sur investissement ». Zach Lewis, DSI et RSSI à l’Université des sciences de la santé et de la pharmacie de Saint-Louis (États-Unis), n’est pas surpris par les chiffres d’IBM, car les violations de données ne suscitent plus le même sentiment d’urgence qu’auparavant. « Trop d’entreprises les considèrent comme un coût inévitable de leur activité et passent à autre chose, explique-t-il. « Le problème, c’est que les attaquants deviennent plus intelligents et plus rapides, et si vous ne mettez pas à jour vos défenses, notamment avec des outils capables de les suivre, vous laissez la porte grande ouverte à la prochaine attaque. » De plus, compte tenu de l’importance accordée à la cybersécurité par les conseils d’administration ces dernières années, le déblocage d’une enveloppe post-violation les met sur la sellette. « Augmenter les dépenses de sécurité après une violation oblige les dirigeants à reconnaître qu’ils ont sous-investi au départ », souligne Jason Rebholz, en charge du conseil aux RSSI chez Expel, fournisseur de solutions managées de détection et de réponse aux incidents.Transfert de risquesDe plus en plus de responsables en cybersécurité choisissent de transférer les risques plutôt que de les atténuer grâce à la cyberassurance, une décision métier qui peut modifier les réponses à toute faille de sécurité. « La baisse des dépenses post-intrusion suggère une divergence d’opinions : certaines entreprises s’appuient sur la cyberassurance pour absorber l’impact, tandis que d’autres ont déjà renforcé leur résilience grâce à des cadres comme le CSF [Cyber Security Framework] du NIST [National Institute of Standards and Technology, agence dépendant du ministère du Commerce des États-Unis]. Dans ces cas, les failles de sécurité permettent de tirer des leçons et d’effectuer des ajustements plutôt que de nouveaux investissements », explique Elliott Franklin, RSSI de la société de réassurance Fortitude Re.Todd Thorsen, RSSI chez CrashPlan, fournisseur de solutions de récupération de données, souligne que certaines victimes de failles de sécurité peuvent conclure qu’elles sont davantage exposées du fait de la complexité de leur environnement informatique qu’en raison d’investissements cyber insuffisants. « La complexité peut être un problème aussi important que le sous-investissement en sécurité : systèmes redondants, intégrations mal gérées, logiciels obsolètes, etc., explique-t-il. Cela peut inciter certaines organisations à simplifier leurs environnements après une faille de sécurité et à se concentrer sur les bons outils, l’optimisation et la consolidation. »Des processus défaillantsMark Wojtasiak, vice-président de la recherche et de la stratégie produits chez le fournisseur de solutions de sécurité Vectra AI, affirme que la baisse des intentions d’investissement après une violation suggère un changement de mentalité plus large parmi les professionnels du sujet : « de nombreux responsables de la sécurité considèrent désormais les violations moins comme un signal d’investissement, que comme un indicateur de processus défaillants, de lacunes de gouvernance ou de capacités sous-utilisées. « Par conséquent, plutôt que de rechercher de nouveaux budgets, les organisations se concentrent sur l’amélioration de leur utilisation des technologies et des partenariats existants. »D’autres experts se montrent beaucoup moins optimistes. AJ Thompson, directeur commercial au sein de la société de conseil IT Northdoor et membre du conseil consultatif mondial de sécurité d’IBM, y voit une évolution inquiétante. « Le fait qu’une organisation ait été victime d’une violation signifie qu’il existe déjà une vulnérabilité exploitable ; ne pas y remédier en renforçant la sécurité est imprudent », estime-t-il.Pas de ruée vers l’IASelon une autre conclusion clé du rapport d’IBM, moins de la moitié des entreprises qui prévoient d’investir après une faille de sécurité se concentreront sur des solutions ou services de sécurité basés sur l’IA. « Ce faible intérêt pour les solutions basées sur l’IA est surprenant, compte tenu de la manière dont l’IA et l’IA générative remodèlent le paysage de la menace, estime Amiram Shachar d’Upwind. Les organisations ont besoin d’outils capables de sécuriser les applications d’IA contre des risques tels que les fuites de données, les manipulations malveillantes et les accès non autorisés aux modèles, des failles que les défenses traditionnelles ne peuvent combler. »Elliott Franklin, le RSSI de Fortitude Re, ajoute : « l’IA a un rôle à jouer, mais elle ne résoudra pas les défaillances des processus. Le renforcement de la gouvernance et l’automatisation des fondamentaux restent la voie la plus judicieuse. »

Augmenter le budget sécurité après un incident cyber est un réflexe de moins en moins répandu. Les conseils d’administration adaptent leurs stratégies de gestion des risques… ou voient les attaques comme une conséquence inévitable de leur présence sur le marché.

Une idée reçue veut que les organisations investissent davantage dans la cybersécurité après une violation de données. La dernière étude annuelle d’IBM sur le coût d’un incident de ce type, fait état d’une baisse significative du nombre d’organisations mondiales déclarant prévoir d’investir dans la sécurité après une attaque : 49% en 2025, contre 63% en 2024.Les experts interrogés sont partagés quant à savoir si cette baisse est inconsidérée ou reflète une prise de conscience de l’inefficacité des dépenses réactives.« Historiquement, les investissements liés aux violations ont servi de signal d’alarme pour les conseils d’administration, mais les dernières données montrent une certaine lassitude, déclare Amiram Shachar, PDG de l’entreprise de sécurité cloud Upwind. Les dépenses réactives ne sont ni efficaces ni durables. »« Un coût inévitable associé à l’activité »Il ajoute que « les programmes de sécurité proactifs déployés en continu et qui évoluent à mesure que les applications migrent dans le cloud, de la protection de la couche de configuration à la protection des applications au niveau de la couche d’exécution, améliorent graduellement la couverture et réduisent le risque de violation. Ils ont un impact bien plus important ». Aaron Perkins, fondateur de Market-Proven AI, affirme que les entreprises se rendent compte qu’une fois un certain seuil atteint, les dépenses supplémentaires en cybersécurité ne se traduisent pas nécessairement par une réduction proportionnelle des risques.« Les organisations victimes de violations de données passent d’une gestion réactive de leurs dépenses à une gestion calculée des risques, privilégiant l’optimisation des investissements existants plutôt que la simple multiplication des couches de sécurité, explique Aaron Perkins. Cela témoigne d’une maturité organisationnelle qui dépasse la logique de la sécurité à tout prix et privilégie une prise de décision plus élaborée, axée sur le retour sur investissement ». Zach Lewis, DSI et RSSI à l’Université des sciences de la santé et de la pharmacie de Saint-Louis (États-Unis), n’est pas surpris par les chiffres d’IBM, car les violations de données ne suscitent plus le même sentiment d’urgence qu’auparavant. « Trop d’entreprises les considèrent comme un coût inévitable de leur activité et passent à autre chose, explique-t-il. « Le problème, c’est que les attaquants deviennent plus intelligents et plus rapides, et si vous ne mettez pas à jour vos défenses, notamment avec des outils capables de les suivre, vous laissez la porte grande ouverte à la prochaine attaque. » De plus, compte tenu de l’importance accordée à la cybersécurité par les conseils d’administration ces dernières années, le déblocage d’une enveloppe post-violation les met sur la sellette. « Augmenter les dépenses de sécurité après une violation oblige les dirigeants à reconnaître qu’ils ont sous-investi au départ », souligne Jason Rebholz, en charge du conseil aux RSSI chez Expel, fournisseur de solutions managées de détection et de réponse aux incidents.Transfert de risquesDe plus en plus de responsables en cybersécurité choisissent de transférer les risques plutôt que de les atténuer grâce à la cyberassurance, une décision métier qui peut modifier les réponses à toute faille de sécurité. « La baisse des dépenses post-intrusion suggère une divergence d’opinions : certaines entreprises s’appuient sur la cyberassurance pour absorber l’impact, tandis que d’autres ont déjà renforcé leur résilience grâce à des cadres comme le CSF [Cyber Security Framework] du NIST [National Institute of Standards and Technology, agence dépendant du ministère du Commerce des États-Unis]. Dans ces cas, les failles de sécurité permettent de tirer des leçons et d’effectuer des ajustements plutôt que de nouveaux investissements », explique Elliott Franklin, RSSI de la société de réassurance Fortitude Re.Todd Thorsen, RSSI chez CrashPlan, fournisseur de solutions de récupération de données, souligne que certaines victimes de failles de sécurité peuvent conclure qu’elles sont davantage exposées du fait de la complexité de leur environnement informatique qu’en raison d’investissements cyber insuffisants. « La complexité peut être un problème aussi important que le sous-investissement en sécurité : systèmes redondants, intégrations mal gérées, logiciels obsolètes, etc., explique-t-il. Cela peut inciter certaines organisations à simplifier leurs environnements après une faille de sécurité et à se concentrer sur les bons outils, l’optimisation et la consolidation. »Des processus défaillantsMark Wojtasiak, vice-président de la recherche et de la stratégie produits chez le fournisseur de solutions de sécurité Vectra AI, affirme que la baisse des intentions d’investissement après une violation suggère un changement de mentalité plus large parmi les professionnels du sujet : « de nombreux responsables de la sécurité considèrent désormais les violations moins comme un signal d’investissement, que comme un indicateur de processus défaillants, de lacunes de gouvernance ou de capacités sous-utilisées. « Par conséquent, plutôt que de rechercher de nouveaux budgets, les organisations se concentrent sur l’amélioration de leur utilisation des technologies et des partenariats existants. »D’autres experts se montrent beaucoup moins optimistes. AJ Thompson, directeur commercial au sein de la société de conseil IT Northdoor et membre du conseil consultatif mondial de sécurité d’IBM, y voit une évolution inquiétante. « Le fait qu’une organisation ait été victime d’une violation signifie qu’il existe déjà une vulnérabilité exploitable ; ne pas y remédier en renforçant la sécurité est imprudent », estime-t-il.Pas de ruée vers l’IASelon une autre conclusion clé du rapport d’IBM, moins de la moitié des entreprises qui prévoient d’investir après une faille de sécurité se concentreront sur des solutions ou services de sécurité basés sur l’IA. « Ce faible intérêt pour les solutions basées sur l’IA est surprenant, compte tenu de la manière dont l’IA et l’IA générative remodèlent le paysage de la menace, estime Amiram Shachar d’Upwind. Les organisations ont besoin d’outils capables de sécuriser les applications d’IA contre des risques tels que les fuites de données, les manipulations malveillantes et les accès non autorisés aux modèles, des failles que les défenses traditionnelles ne peuvent combler. »Elliott Franklin, le RSSI de Fortitude Re, ajoute : « l’IA a un rôle à jouer, mais elle ne résoudra pas les défaillances des processus. Le renforcement de la gouvernance et l’automatisation des fondamentaux restent la voie la plus judicieuse. »

Grâce aux services d’IA et à l’infrastructure évolutive de Google Cloud, la fintech entend faire passer sa base d’utilisateurs de 60 à plus de 100 millions.

Fondée en 2015, la fintech britannique Revolut s’appuie sur Google Cloud depuis déjà plusieurs années. Son infrastructure informatique repose sur des machines virtuelles créées avec Google Compute Engine. Cela permet à la fintech d’exécuter n’importe quelle application sur plusieurs instances. L’évolutivité est ainsi accrue et le déploiement de nouvelles instances est assuré sans interruption. Revolut utilise également les API Google pour automatiser sa plateforme grâce à l’Infrastructure as-code (IaC). Enfin, la néo-banque, qui a décidé en mai dernier d’implanter à Paris son siège pour l’ensemble de l’Europe de l’Ouest continentale, recourt à Cloud Identity and Access Management (IAM), un autre service Google pour gérer les accès aux ressources et services cloud qu’elle exploite.Revolut étend aujourd’hui son partenariat avec Google, notamment afin de renforcer l’utilisation de l’intelligence artificielle et du machine learning. L’établissement bancaire prévoit ainsi d’utiliser les modèles d’IA Gemini de Google pour optimiser la détection des fraudes. L’IA permettra également aux experts de Revolut de développer plus facilement de nouvelles offres sur mesure pour leurs clients. « Ce partenariat va au-delà de l’infrastructure. Il s’agit de tirer parti de l’IA de pointe de Google pour créer une plateforme financière véritablement intelligente », dit David Tirado, vice-président en charge des opérations commerciales chez Revolut. « Ce partenariat nous permettra de faire évoluer rapidement nos offres, de créer des expériences client encore plus enrichissantes et de conserver une longueur d’avance sur le secteur financier traditionnel. »Google Cloud également présent dans la banque ‘traditionnelle’L’évolutivité de son infrastructure IT et de ses processus back-end est particulièrement importante pour Revolut. Car l’entreprise souhaite faire passer rapidement sa clientèle de 60 millions à 100 millions. Pour y parvenir, Revolut a lancé plusieurs nouveaux produits ces derniers mois, notamment ses propres distributeurs automatiques de billets en Europe, des solutions d’épargne et d’investissement, ainsi que des forfaits de téléphonie mobile en Allemagne et au Royaume-Uni.Le recours au cloud de Google dans la finance n’est pas limité une fintech comme Revolut. En mai dernier, l’un des plus grands groupes bancaires européens, l’Italien Unicredit, annonçait un accord de 10 ans avec Google Cloud, portant sur la migration progressive de 13 banques du groupe vers le cloud de Mountain View. En juillet, l’Espagnol Santander indiquait avoir achevé la migration de son core banking dans plusieurs pays clefs tout sur un cloud privé, mais avec l’appui de Google Cloud pour sécuriser la migration d’applications mainframe. Outre Rhin, Deutsche Bank a mis en place une infrastructure cloud hybride basée sur Google Distributed Cloud Virtual et Google Kubernetes Engine, afin de construire le socle technique de la plateforme Autobahn FX dédiée au trading de devises et de métaux précieux. Toujours en Allemagne, Commerzbank, dont Unicredit prévoit de prendre le contrôle, a également signé, en mars 2025, un partenariat avec Google Cloud et Microsoft, portant en particulier sur la data et l’IA, la banque ayant au préalable migré une grande partie de ses applications existantes, principalement ses bases de données, vers le cloud du Californien.

Le constructeur sud-coréen a mis à jour ses terminaux Galaxy fragilisés par une faille dans une bibliothèque d’analyse d’images pour Android. Déjà exploitée, elle entraîne une exécution de code à distance.

Alerte sur les plusieurs smartphones Galaxy de Samsung. En effet, la société a mis à jour ses terminaux après la découverte d’une vulnérabilité exploitée. Elle réside dans une bibliothèque d’analyse d’images « libimagecodec,quram.so » fournie par Quramsoft. Les attaquants peuvent à distance exécuter du code arbitraire via des fichiers image spécialement conçus. « Les exploits zero-day ciblant les applications populaires et les bibliothèques OEM témoignent de la vitesse à laquelle les attaquants ciblent les terminaux mobiles comme moyen d’accès », a déclaré Brian Thornton, ingénieur commercial senior chez Zimperium. « Les équipes de sécurité doivent s’assurer que les employés mettent immédiatement à jour leur smartphone Samsung et renforcent leurs plans de défense mobile. »

Même si Samsung n’a pas précisé l’impact que ce bug pourrait avoir sur les environnements d’entreprise protégés par Knox, on peut supposer sans risque qu’un exploit RCE peut avoir plusieurs impacts. Il est généralement capable de contourner les protections des utilisateurs, compromettre les contrôles de gestion des terminaux ou créer une brèche débouchant sur une compromission plus large des flottes mixtes personnelles et professionnelles. Tous les mobiles fonctionnant sous Android 13 à 16 étant concernés par cette vulnérabilité désormais corrigée, de nombreux parcs informatiques d’entreprise pourraient encore être vulnérables. La bibliothèque affectée est largement utilisée partout où des images sont traitées, notamment dans les applications système (Galerie, Appareil photo), les applications de messagerie et les applications tierces qui s’appuient sur les API d’image de Samsung.

Le bug derrière les pixels

Répertoriée sous la référence CVE-2025-21043, cette faille résulte d’un problème d’écriture hors limites dans libimagecodec.quram.co, une bibliothèque d’analyse d’images spécifique à Samsung. Un pirate peut déclencher le bug à l’aide d’un fichier image spécialement conçu, ce qui conduit à l’exécution de code à distance (RCE). Samsung a confirmé que ce bug critique (CVSS 8,8 sur 10) était exploité lorsque Meta/WhatsApp l’a signalé en privé en août. Même l’entreprise n’a divulgué aucun détail sur l’attaque, les applications de messagerie sont un vecteur évident puisqu’elles traitent régulièrement les images entrantes.

Les experts en sécurité soulignent que l’exploit peut s’exécuter silencieusement, ne nécessitant que peu ou pas d’action de la part de la victime, ce qui est classique des attaques de type zéro clic. « Ce problème renforce l’importance d’une gouvernance stricte des terminaux mobiles », a déclaré Randolph Barr, directeur de la sécurité informatique chez Cequence Security. « Les équipes de sécurité doivent dépasser le débat entre contrôle personnel et celui d’entreprise et se concentrer sur la réalité : les appareils non gérés représentent un risque pour l’entreprise », a-t-il poursuivi. « Étant donné que c’est la personne responsable de la sécurité qui sera interrogée après un incident, les dirigeants doivent sensibiliser leurs collaborateurs à la nécessité de l’usage d’un MDM, fournir des preuves claires de son importance et lutter de front contre les idées reçues », a ajouté M. Barr.

Un risque pour les entreprises

Un correctif Release-1 de septembre 2025 de Samsung corrige la faille qui affecte les smartphones fonctionnant sous Android versions 13 à 16. Mais pour les entreprises, la faille CVE-2025-21043 concerne plus qu’un simple problème lié aux terminaux personnels : elle expose au risque d’avoir une porte dérobée dans les réseaux d’entreprise. En l’exploitant, les attaquants pourraient accéder à des applications professionnelles sensibles, à des comptes de messagerie électronique et même à des données des sociétés stockées sur l’appareil.

Les mobiles dont le correctif est incomplet dans les environnements BYOD ou mixtes peuvent involontairement servir de passerelles vers des systèmes d’entreprise critiques. M. Barr fait remarquer que le suivi de la conformité des correctifs peut s’avérer difficile dans les configurations BYOD, où les utilisateurs peuvent résister aux contrôles ou aux mises à jour du gestionnaire de flottes. « En dehors du MDM, les entreprises qui utilisent Entra ID ou d’autres outils SSO peuvent souvent voir les connexions par appareil et contacter directement les utilisateurs pour confirmer les mises à jour. Même si la plupart du temps les mises à jour sont automatiques sur les appareils Android, la vérification reste essentielle », a-t-il insisté.

Le groupe de cybercriminels Scattered Spider et 14 groupes de pirates alliés affirment disparaitre dans la nature. Mais de nombreux experts en doute vraiment.

L’annonce a surpris, mais n’a pas déchaîné l’exultation des experts en cybersécurité. Plusieurs groupes de cybercriminels dont le redoutable Scattered Spider (aussi appelé Ocktopus, Octo Tempest, Scattered Swine et UNC3944) ont indiqué leur mise en retrait dans un message. Publié sur BreachForums et adressé à « Cher monde », il affirme que ces groupes vont disparaître à la suite d’arrestations internationales. Mais le moment choisi, le contenu et les motivations derrière cette…

Il vous reste 97% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Selon une enquête, la mise en oeuvre de l’IA sur les mainframes se développe. Dans le même temps, les politiques de modernisation restent dynamiques.

L’IA est au cœur de l’étude sur l’état de la modernisation des mainframes menée par Kyndryl. La plupart des client interrogés mettent en œuvre la GenAI sur ces systèmes et s’attendent à ce que leurs investissements se traduisent par des économies de coûts et augmentent leurs revenus. L’étude quantifie même ces ambitions à 12,7 Md$ de réduction de coûts et 19,5 Md$ de revenus supplémentaires. Parmi les entreprises interrogées, près de 90 % ont mis en œuvre ou prévoient de mettre en œuvre des outils d’IA générative dans leurs environnements mainframe. L’amélioration des performances et de l’allocation des ressources, la détection des fraudes, ainsi que la sécurité et la détection des menaces sont les principaux cas d’usage cités par l’enquête. « L’IA contribue également à réduire les déficits de compétences du personnel », indique encore Kyndryl.

Une forte adoption de l’IA

Dans l’ensemble, plus de la moitié des personnes interrogées (56 %) ont déclaré qu’elles utilisaient davantage les mainframes et qu’elles les exploitaient autrement dans leurs environnements IT hybrides. « L’an dernier, plus d’un tiers des entreprises ont déclaré que les opportunités offertes par l’IA, y compris l’IA agentique et générative, avaient motivé leurs décisions d’investissement dans la modernisation des mainframes. En 2025, la confiance dans cette technologie continue de croître. Lorsqu’elles sont déployées sur les mainframes, elles peuvent aider à extraire des informations précieuses de données complexes, à convertir du code, à moderniser des applications et à accroître l’efficacité des salariés », a fait valoir l’enquête.

« L’adoption de l’IA progresse rapidement », fait encore remarquer l’infogéreur. En 2024, la plupart des entreprises (80 %) en étaient encore aux premières étapes ou à mi-chemin de l’adoption de l’IA, mais les progrès s’accélèrent. « Désormais, 15 % des personnes interrogées ont achevé ou sont sur le point d’achever l’intégration de l’IA, contre seulement 4 % l’an dernier. Cette dynamique reflète non seulement une maturité technique croissante, mais aussi une confiance accrue dans le potentiel de l’IA à apporter une valeur métier mesurable », a précisé l’étude. « Les entreprises adoptent une approche beaucoup plus pragmatique de la modernisation afin d’obtenir de meilleurs résultats métiers et d’intégrer les dernières technologies », a expliqué Hassan Zamat, responsable mondial des pratiques pour les entreprises chez Kyndryl, dans un communiqué.

Des plans de modernisation plus rapides

Une autre conclusion importante de l’enquête, c’est que les plans de modernisation des mainframes sont plus dynamiques que par le passé en raison de l’évolution des conditions du marché : 80 % des entreprises disent avoir modifié leur stratégie au cours de l’année écoulée, « ce qui indique une réévaluation généralisée et un degré d’agilité peu courant dans les projets technologiques d’une telle envergure, d’une telle ampleur et d’une telle complexité », a pointé Kyndryl. Ces projets peuvent prendre plusieurs formes : les entreprises peuvent conserver leurs données sur le mainframe, migrer leurs charges de travail ou créer un environnement hybride. L’étude note que parmi les entreprises ayant déclaré un changement d’approche, 43 % se concentrent davantage sur la modernisation directe du mainframe et 50 % s’orientent davantage vers une stratégie hybride. Sur cette dernière, 34 % des sondés donnent la priorité à l’intégration avec les plateformes cloud et 16 % accélèrent le transfert des applications hors du mainframe. Seul un répondant sur 500 a l’intention d’abandonner entièrement le mainframe.

Les raisons qui poussent les entreprises à modifier leurs stratégies de migration varient considérablement d’un répondant à l’autre. Selon l’enquête, « plusieurs facteurs comme la réussite de projets antérieurs, le transfert de budget vers d’autres technologies et des facteurs externes tels que les préoccupations géopolitiques, macroéconomiques et réglementaires sont évoquées ». Un autre facteur étant le coût : « le coût moyen de la modernisation du mainframe est passé de 9,1 M$ en 2024 à 7,2 M$ en 2025, et le retour sur investissement d’une telle opération a plus que doublé », précise Kyndryl.

Les autres enseignements

L’étude relève aussi d’autres tendances. Ainsi, il existe des freins sur l’usage de l’IA. Les principaux obstacles, les protocoles de sécurité qui limitent l’accès aux données du mainframe (47 %), la perception que la technologie d’IA générative manque de maturité (41 %) et les obstacles techniques spécifiques au mainframe (40 %). Autre point, les entreprises ont besoin de compétences polyvalentes dans leur stratégie de modernisation avec des experts sur le cloud, l’IA, la GenAI, la sécurité et l’edge computing. 70% des personnes interrogées ont eu des difficultés à trouver les compétences adéquates, et les trois quarts d’entre elles (74 %) font appel à des entreprises externes pour les aider à se moderniser.

Enfin, la pression réglementaire reste toujours importante dans les projets de modernisation. 94% des sondés déclarent que la conformité réglementaire joue un rôle très important dans cette décision. Cela les pousse à accélérer les délais à renforcer la collaboration entre les différents services et à concevoir dès le départ des solutions conformes. En outre, 32 % citent la sécurité pour justifier le maintien d’une application sur mainframe.

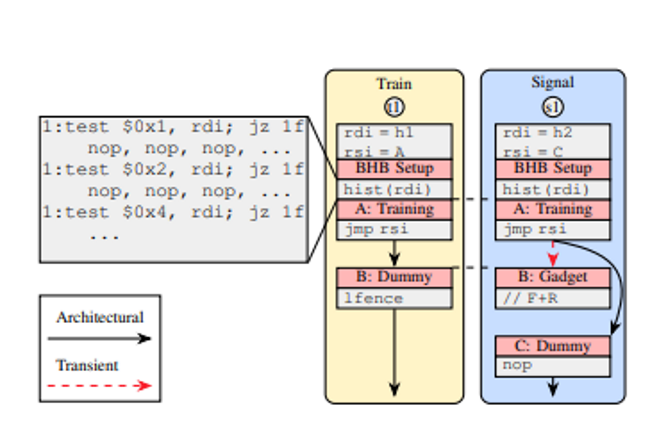

Des chercheurs de l’école Polytechnique de Zürich ont trouvé une technique d’attaque contre l’isolation des machines virtuelles en s’appuyant sur des failles dans les puces Intel et AMD. Elle s’appuie sur la célèbre faille Spectre.

La faille Spectre sur les processeurs Intel et AMD continue à faire parler d’elle. En effet, des chercheurs de l’ETH Zurich ont fait la démonstration d’une attaque de type Spectre-BTI (branch target injection) sur certaines puces. Baptisée VMScape, elle exploite la fonction d’exécution spéculative des CPU pour briser la couche d’isolation invité/hôte dans les environnements virtualisés, y compris les infrastructures cloud et les centres de données. La découverte a été testée…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le gang de cybercriminels par ransomware Akira exploite une faille critique dans des firewalls de SonicWall débouchant sur des accès non autorisés et des plantages. Les entreprises n’ayant pas appliqué le patch, pourtant disponible depuis plus d’un an, sont les premières victimes.

Il y a plus d’un an, le fournisseur de solutions de sécurité SonicWall avait lancé une alerte concernant une faille critique dans ses firewalls à destination des PME et publié un correctif. Problème : de nombreux clients ne l’ont toujours pas appliqué et sont ciblés par le cybergang par rançongiciel Akira. Ce dernier, qui émane de Conti apparu en mars 2023, a extorqué en 2024 au moins 250 entreprises pour un montant supérieur à 40 M$. Corrigée il y a plus d’un an, la faille identifiée en tant que CVE-2024-40766 porte sur du contrôle d’accès incorrect dans le système de gestion SonicOS. Elle peut entraîner un accès non autorisé aux ressources et, dans certaines conditions spécifiques, faire planter les pare-feux. Ce problème affecte les modèles Gen 5, 6 et 7 fonctionnant sous la version 7.0.1-5035 ou antérieure de SonicOS. Des chercheurs de Rapid7 ont récemment publié un rapport indiquant avoir observé une augmentation des intrusions impliquant des dispositifs SonicWall. « Nous sommes désormais convaincus que l’activité SSLVPN récente n’est pas liée à une vulnérabilité zero-day. Il existe en revanche une corrélation significative avec l’activité malveillante liée à CVE-2024-40766. »

Ces alertes font suite à un avis publié en août dernier par SonicWall indiquant que la société enquêtait sur moins de 40 incidents liés aux pare-feux Gen 7 et plus récents avec SSLVPN activé. « Bon nombre de ces incidents sont liés à des migrations de pare-feu Gen 6 vers Gen 7, au cours desquelles les mots de passe des utilisateurs locaux ont été transférés sans être réinitialisés », a fait savoir le fournisseur. « La réinitialisation des mots de passe était une étape cruciale décrite dans l’avis initial. »

Des exploits identifiés dans plusieurs pays

La semaine dernière, le centre de cybersécurité australien a constaté une augmentation des exploitations actives liées à cette vulnérabilité dans les pare-feux SonicWall avec SSL VPN activé. « Les entreprises restent vulnérables si elles n’ont pas pleinement mis en œuvre les conseils d’atténuation en mettant à jour les identifiants après la mise à jour du micrologiciel », a prévenu ce centre qui a identifié des cas d’exploitation en Australie. Si son homologue américain, la Cisa, n’a pour l’instant pas communiqué sur le sujet (exception faite d’une alerte de sécurité initiale remontant à 2024, par ailleurs également émise par le Cert-Fr), cette menace est pourtant également exploitée ailleurs. « Il ne s’agit pas seulement d’attaque contre l’Australie », a déclaré dans une interview Alan Liska, membre de l’équipe de réponse à incident du fournisseur de cybersécurité Recorded Future. « Les premiers signalements dont nous avons eu connaissance concernant l’exploitation de ce VPN SSL par Akira remontent au moins au mois de janvier, voire un peu plus tôt aux États-Unis et au Royaume-Uni ». Il a ajouté que l’entité d’Akira spécialisée dans les ransomwares en tant que service est à l’origine de cette attaque.

Malheureusement, selon M. Liska, les équipements SonicWall sont généralement hébergés par de petites entreprises qui ne disposent pas nécessairement d’une équipe informatique ou de sécurité dédiée chargée de superviser l’application des correctifs. « L’une des raisons pour lesquelles les auteurs de ransomware ont tant de succès contre les VPN est qu’ils ont tendance à rester non corrigés beaucoup plus longtemps que les autres systèmes. Dans ce cas, non seulement le correctif devait être installé, mais le mot de passe administrateur devait être modifié immédiatement après », poursuit M. Liska.

Akira une menace de plus en plus présente

Selon un rapport du spécialiste en réponse à incidents et récupération de données après ransomware Coveware (racheté par Veeam en avril 2024), le rançongiciel Akira a consolidé sa réputation comme l’une des cybermenaces les plus implacables et les plus perturbatrices affectant les entreprises aujourd’hui. Depuis plusieurs trimestres, ce dernier est en tête (14 %) des attaques par ransomware. En général, indique Raymond Umerley Field CISO de Coveware, les membres de ce gang accèdent à un réseau informatique à l’aide d’identifiants volés, via des services d’accès à distance exposés tels que les VPN et Windows RDP. Ils copient ensuite les données afin de les utiliser à des fins d’extorsion, puis s’attaquent aux serveurs VMware ESXi pour chiffrer les données.

Robert Beggs, CEO et fondateur de la société canadienne de Digital Defence en réponse aux incidents, estime quant à lui qu’Akira a développé un système automatisé pour détecter et exploiter les pare-feux SonicWall non corrigés. « Il n’est pas rare qu’un pirate attende un peu avant de cibler une vulnérabilité signalée », explique M. Beggs. « Les entreprises qui ne corrigent pas une vulnérabilité connue dans un produit de sécurité edge tel que SonicWall VPN ont généralement une cybersécurité globalement médiocre et constituent une cible de choix. »

Mises à jour à appliquer, mots de passe à changer

M. Liska, de Recorded Future, a conseillé aux RSSI et aux responsables informatiques utilisant des pare-feux SonicWall dans leurs environnements informatiques de s’assurer que les systèmes sont entièrement mis à jour, que la dernière version de SonicOS est installée et que les mots de passe administrateur sont régulièrement changés. Le centre canadien pour la cybersécurité a ajouté quant à lui que ce changement est particulièrement important s’ils ont été transférés lors de la migration de Gen 6 à 7.

Les clients devraient également envisager de limiter le nombre de personnes ayant accès au VPN. Pour réduire les risques d’être victime d’un ransomware, M. Liska, qui est également membre du groupe de travail sur les ransomwares de l’Institute for Security and Technology (IST), a déclaré que les entreprises devraient corriger tous les systèmes exposés sur Internet dès que les correctifs sont publiés, activer l’authentification multifactorielle résistante au phishing pour tous les utilisateurs, surveiller Internet pour détecter les fuites d’identifiants, et faire tourner régulièrement des campagnes de sensibilisation à la sécurité contre le phishing auprès des employés. Les RSSI peuvent également consulter le plan d’action de défense contre les ransomwares de l’IST pour davantage de conseils.