Dans le cadre de son évènement annuel, Box a présenté plusieurs fonctionnalités à base d’IA pour analyser des données peu exploitées et les protéger.

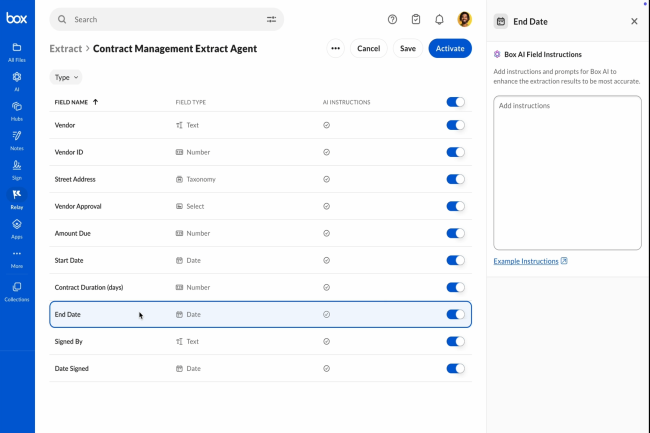

Tirer avantage des fichiers peu exploités, voilà la tâche que Box s’est donné à l’occasion de son évènement Boxworks qui était organisé du 10 au 12 septembre à San Francisco. Il a en effet présenté la fonctionnalité Extract pour approfondir et extraire les informations pertinentes. La technologie d’IA ingère les données, raisonne et extrait le contexte, fait correspondre les modèles, réorganise les informations en les plaçant dans des champs, puis établit des corrélations à partir de la nouvelle structure.

D’une certaine manière, elle restructure les données non structurées grâce à une analyse plus intelligente par l’IA. « Les données non structurées sont à nouveau à la mode. Désormais, il ne s’agit plus seulement de les rendre disponibles dans le cloud, de les sécuriser ou de favoriser la collaboration, mais il faut en plus être en mesure d’utiliser l’IA », a expliqué Ben Kus, directeur technique chez Box.

Une protection des données sensibles à base d’IA

Par ailleurs, une fonctionnalité de sécurité appelée Shield Pro protège les informations contre toute utilisation abusive ou tout accès malveillant. Les mesures de protection améliorent les contrôles manuels en utilisant l’IA pour classer et étiqueter automatiquement les contenus sensibles. Les administrateurs peuvent établir des politiques basées sur l’IA qui identifient automatiquement les informations à classer, plutôt que de taguer manuellement chaque document.

« Cela signifie qu’au moment où un document est téléchargé dans Box, nous l’examinons, nous essayons de comprendre s’il existe des politiques de classification, nous essayons de classer le document, tout en proposant des contrôles de sécurité en aval », a expliqué Manoj Asnani, vice-président de la gestion des produits pour la sécurité et la confidentialité chez Box. Cette fonctionnalité est particulièrement importante dans des secteurs soumis à des procédures règlementaires strictes comme la finance et la santé. La fonctionnalité de sécurité effectue également une analyse des menaces et avertit les administrateurs des menaces de ransomware.

Les données non structurées essentielle pour l’IA

« Box stocke d’énormes quantités de données dans son cloud, et une grande partie de celles-ci n’est pas facilement accessible aux systèmes d’IA des entreprises », a convenu Jack Gold, analyste principal chez J. Gold Associates. « Les données non structurées sont particulièrement difficiles à consolider et à exploiter pour l’apprentissage de l’IA. Si Box parvient à les prétraiter pour en extraire les éléments de connaissance qui peuvent ensuite être intégrés à un système d’IA afin qu’il comprenne mieux les informations locales, c’est un réel avantage », a poursuivi M. Gold.

« Les données personnalisées sont plus précises que celles issues d’un LLM massif formé à partir de données publiques. Elles pourraient donc constituer un bon moyen d’améliorer la précision de l’IA », a-t-il ajouté. « Les systèmes d’IA augmentée formés à partir de données locales plus pertinentes sont plus précis et mieux adaptés pour obtenir les meilleurs résultats. Cela peut s’avérer particulièrement intéressant quand il s’agit de déléguer une tâche à un agent d’IA », a estimé l’analyste.

Une étude montre que 69 % des RSSI ont été sommés par leur employeur de garder le silence sur les incidents cybersécurité affectant leur entreprise. Soit 27 points de plus qu’il y a deux ans. Malgré un environnement réglementaire qui, lui, réclame un signalement toujours plus rapide des attaques.

Les RSSI sont soumis à une pression croissante pour garder le silence sur les incidents de sécurité que connait leur organisation, car les préoccupations liées à la réputation de celle-ci priment souvent sur le respect de la conformité réglementaire. Selon une récente enquête de l’éditeur Bitdefender, plus des deux tiers (69 %) des RSSI ont été sommés de maintenir la confidentialité sur ces incidents. Ces chiffres sont en nette hausse : il y a deux ans, seuls 42 % des RSSI disaient avoir à faire face à ce type d’injonction.Martin Zugec, directeur des solutions techniques chez Bitdefender, explique que l’évolution des méthodes des cybercriminels pourrait avoir une influence directe sur la chape de plomb entourant certaines violations de données. « Les attaques traditionnelles par rançongiciel, qui chiffraient les données et imposaient leur divulgation publique, sont en baisse, souligne-t-il. Les attaquants se concentrent de plus en plus sur le vol de données sans interruption de service, rendant les violations moins visibles aux yeux des clients ou du public.»Même lorsque le chiffrement est utilisé, il est souvent limité à l’infrastructure back-end. Par exemple, une attaque récente du groupe RedCurl a spécifiquement ciblé les hyperviseurs, évitant les systèmes susceptibles d’impacter les utilisateurs finaux. « Cette approche minimise les retombées publiques et ouvre la voie à des négociations de gré à gré, ce qui accroît la pression exercée sur les RSSI en matière de divulgation », dit Martin Zugec.Malgré la pression réglementaireOr, les RSSI ont également une pression réglementaire, notamment issue des règles de protection des données, telles que le RGPD, et des réglementations des marchés financiers, qui exige, elle, la divulgation rapide des incidents cyber. D’autres réglementations, telles que la législation européenne sur la cybersécurité et la résilience (Cyber Security and Resilience Act), DORA et NIS2, renforcent cette surveillance réglementaire.Les RSSI sont contraints de minimiser ou d’éviter de signaler les problèmes de conformité, malgré le risque de responsabilité personnelle qu’ils encourent en cas de non-signalement des incidents de sécurité. Bryan Marlatt, directeur régional du cabinet de conseil en cybersécurité CyXcel et ancien RSSI, expliqué avoir quitté son ancien employeur après qu’on lui ait demandé de minimiser un incident de sécurité. « Chez cet employeur, le DSI m’avait demandé de ne pas partager les risques avec le comité d’audit et de sur-valoriser les capacités de sécurité sur le formulaire 10K de la SEC (le gendarme des bourses aux Etats-Unis, NDLR), raconte Bryan Marlatt. Cela fait suite à l’ordre que j’ai reçu de ne pas divulguer les détails d’une compromission de messagerie professionnelle survenue récemment. » L’ancien RSSI précise « le DSI était à un an avant de la retraite et ne voulait pas faire de vagues, comme il le prétendait.»« L’intégrité est plus importante pour moi que n’importe quelle somme d’argent. C’est pourquoi, lorsqu’on m’a demandé de ne pas divulguer les détails d’un incident et d’enjoliver les mérites des dispositifs de sécurité, j’ai démissionné », tranche Bryan Marlatt.« Intense pression » pour garder le silenceDeux autres anciens RSSI ont fait état de pressions afin qu’ils gardent le silence sur des suspicions d’incidents de sécurité. Tous deux ont souhaité garder l’anonymat en raison d’accords de confidentialité de fin de contrat conclus avec leurs précédents employeurs. « Lorsque je travaillais dans une entreprise européenne du Fortune Global 500, j’ai été témoin de ce phénomène à plusieurs reprises, explique l’un d’eux. La pression était particulièrement intense avant les assemblées générales des actionnaires ou la publication des rapports financiers trimestriels. »Le même indique : « chaque incident devait d’abord être transmis au DSI, qui le signalait à son équipe de direction ou au conseil d’administration – généralement au directeur financier – indépendamment de l’urgence ou des délais réglementaires. La justification était toujours la même : “Il ne s’agit pas nécessairement d’un incident de cybersécurité.” La décision finale de divulgation était systématiquement prise sans intervention du RSSI. »Cet ancien RSSI donne quelques exemples qu’il a personnellement rencontrés :- Vol de données dans le développement automobile : environ 500 Go de données techniques et personnelles sensibles ont été volés par un initié, puis vendus sur le dark web. Cause première : mauvaise configuration de la gestion des identités et des accès (IAM). Non divulguée, car il s’agissait « de données volées, et non d’un piratage ».- Abus de droits de super-administrateur par un responsable de la sécurité : un cadre supérieur dans la cyber a abusé de ses droits d’administrateur pour intimider ses subordonnés et accéder aux comptes de membres du conseil d’administration et d’autres personnes clefs de l’entreprise. Le centre des opérations de sécurité l’a détecté. Il a été qualifié de « mauvaise configuration » et non de cyberattaque.- Piratage d’une entité à l’étranger : des pirates ont détourné environ 50 millions d’euros de paiements de fournisseurs SAP via une faille de sécurité, bien aidés par l’absence d’authentification multifacteur. Non divulgué, car cela « ne tombait pas sous le coup des lois de l’UE ».- Identifiants administrateur volés : CrowdStrike a signalé un compte super-administrateur toujours actif. Les logs étaient manquants. Les Red Team et Blue Team ont recommandé la réinitialisation de l’IAM. Un conseil ignoré, car « aucun préjudice direct n’a été détecté ».- Scandale de corruption impliquant le RSSI : un fournisseur du Big Five a soudoyé le RSSI du groupe au niveau global et deux de ses subordonnés directs en leur accordant des vacances et d’autres avantages coûteux pour obtenir des contrats internationaux. Les preuves ont été ignorées. Le RSSI a été discrètement remplacé, non sans une importante indemnité de départ, et l’équipe a été priée de ne pas en parler.Un deuxième ancien RSSI nous a fait part d’un incident au cours duquel son employeur a été informé d’une suspicion de violation de données impliquant des informations privées : des adresses e-mail et des noms. Après avoir déterminé que la source du problème ne provenait pas de son organisation, mais du développeur d’un site web tiers, le RSSI s’est vu demander de ne pas signaler le problème, même si des données clients étaient concernées, car ce n’était « pas son problème » et l’entreprise souhaitait préserver sa relation commerciale avec le site web tiers.Pris au piègeCes situations illustrent la position inconfortable dans laquelle se trouvent souvent les RSSI : légalement responsables de la sécurité, mais contraints de faire fi des normes lorsque la divulgation des incidents entre des conflits avec les intérêts de leur organisation. « L’entreprise ne comprend pas vraiment ce que cela implique pour les personnes qui se soucient vraiment du sujet », explique notre première source, ajoutant que, face à des situations de ce type, elle a obtempéré aux demandes de silence. « Il n’existe aucune véritable protection, financière ou réputationnelle, pour les lanceurs d’alerte, qu’il s’agisse d’un RSSI ou de tout autre responsable de la sécurité qui dénoncerait une situation de cette nature », constate notre source.Témoigner peut mettre fin à une carrière« Dans mon cas, je suis sûr d’avoir été signalé, reprend notre source. Lors d’un entretien d’évaluation, on m’a expliqué que si je voulais atteindre le sommet de l’organisation, je devais me conformer davantage aux exigences de l’entreprise et moins à celles de mon équipe. Cette conversation a été l’une des principales raisons de mon départ. »Bryan Marlatt de CyXcel ajoute que les dirigeants d’entreprise tentent souvent de dissimuler la survenue d’un incident, même s’il est susceptible d’avoir un impact sur leurs clients ou partenaires commerciaux. « En tant que consultant, j’ai entendu parler de nombreux RSSI à qui l’on demandait de ne pas divulguer les détails d’un incident, ou de ne pas révéler qu’il s’était produit, indique-t-il. Avec la multiplication des rançongiciels et la nécessité de faire appel à des prestataires externes pour l’investigation numérique, la réponse aux incidents ou la déclaration de sinistres, il devient beaucoup plus difficile de dissimuler des incidents importants. »Le silence n’est pas d’orCaroline Morgan, associée chez CM Law, reconnait que, au sein des entreprises, la pression pour garder le silence est réelle, tout en avertissant que les régulateurs non seulement attendent, mais exigent la divulgation des incidents de sécurité. « Juridiquement, en gardant le silence, une entreprise ne fait probablement qu’aggraver ses problèmes, au lieu de les éviter, dit-elle. Le prix à payer peut être dévastateur, car il ne s’agit plus seulement de violation, mais aussi de dissimulation. »« Les régulateurs peuvent utiliser cette propension à garder le silence pour démontrer une tendance à la non-conformité et imposer des sanctions importantes, avertit la juriste. L’atteinte à l’image de marque, la perte de confiance des clients et, pire encore, des poursuites judiciaires peuvent également en résulter. »Et Caroline Morgan poursuit : « si un responsable de la sécurité informatique ou un autre responsable tente de dissimuler des incidents et est découvert, cela signifie souvent la fin de sa carrière et un risque de poursuites personnelles, une amende des régulateurs ou, pire encore, des poursuites pénales. » Ce risque est loin d’être théorique. Joe Sullivan, ancien directeur de la sécurité d’Uber, a été reconnu coupable d’avoir dissimulé une faille de sécurité en 2016 et condamné à une peine de probation.Un cadre préétabli pour la réponse aux incidentsCar le signalement rapide des incidents est le fondement des lois sur la protection des données. « Les entreprises peuvent réduire considérablement leur exposition [aux risques] en reconnaissant que la pression interne exercée pour ne pas signaler les incidents constitue une menace et en mettant en place des solutions pour la minimiser avant qu’une faille ne se produise, conseille Caroline Morgan. Et elles peuvent minimiser la pression interne en s’assurant de disposer d’un plan de réponse aux incidents solide, dont le cadre favorise la transparence, incluant des formations sur la gestion éthique des incidents et un pouvoir décisionnel séparé des fonctions commerciales ».

Une variante d’un malware de minage de cryptomonnaie ciblant des instances Docker comprend désormais des techniques de persistance et de portes dérobées. Elle bloque également l’accès aux API exposées à d’éventuels logiciels malveillants concurrents.

Améliorer l’existant, c’est ce que vient de découvrir l’équipe de chercheurs d’Akamai sur une souche inédite d’un malware de cryptomining ciblant Docker découvert en juin 2025 par Trend Micro. « La souche a été observée pour la dernière fois en août 2025 dans l’infrastructure de honeypots d’Akamai », a déclaré Yonathan Gilvarg, chercheur senior en sécurité au sein de l’équipe sécurité d’Akamai dans un blog. « La variante découverte ne dépose pas de cryptomineur, mais un fichier contenant d’autres outils précédemment utilisés ainsi que des capacités d’infection plus efficaces que celles de la souche d’origine », note l’expert. Il diffère tant par ses charges utiles binaires que de ses méthodes d’accès initial avec des techniques de persistance et de protection contre les autres malwares.

Les principaux vecteurs d’infection sont ici les API Docker mal configurées exposées sur Internet, généralement sur le port 2375. Les pirates les utilisent pour lancer un conteneur (souvent à l’aide de l’image Linux « alpine » légère), monter le système de fichiers hôte, puis exécuter des scripts encodés en Base64 récupérés via Tor. Dans un premier temps ces scripts installent des outils tels que curl, tor, et de scan de masse, puis téléchargent et exécutent des composants malveillants. Une fois installé, le malware met en place plusieurs mesures de persistance et d’évasion : ajout d’une clé SSH publique malveillante aux clés autorisées de l’utilisateur root, configuration de tâches cron, et montage de répertoires hôtes pour conserver de la visibilité et du contrôle.

Une persistance et une protection contre les autres malwares

« L’analyse du script (utilisé dans la souche) indique qu’il effectue plusieurs étapes de persistance et de contournement de défense, notamment en refusant tout accès futur à l’instance exposée, ce que nous n’avions pas observé dans les déclinaisons précédentes », poursuit M. Gilvarg. Les pratiques courantes qui peuvent exposer publiquement les API Docker comprennent l’exécution de l’API sans protection de la couche de transport (TLS) pour des raisons de commodité, une adresse IP 0.0.0.0 non routable au lieu d’une en boucle (localhost), des déploiements cloud avec des règles de pare-feu faibles, et l’utilisation d’outils d’orchestration ou de surveillance tiers nécessitant un accès constant à l’API Docker.

Ce qui distingue cette variante, c’est qu’elle empêche d’autres malwares d’accéder à la même API Docker exposée, monopolisant ainsi efficacement sa surface d’attaque. Elle tente même de modifier les paramètres du pare-feu (iptables, nft, firewall-cmd, etc.) via une tâche cron pour supprimer ou rejeter les connexions entrantes sur le port 2375. Une tâche cron est une tâche planifiée sur les systèmes Linux qui s’exécute automatiquement à des heures ou à des intervalles spécifiés. « Le fichier crontab se trouve sur l’hôte lui-même, car l’attaquant l’a monté lors de la création du conteneur », a ajouté M. Gitvarg. « Il s’agit d’une autre section du code que nous n’avons pas vue dans les variantes précédentes et qui n’est actuellement pas détectée dans VirusTotal ». De plus, le logiciel frauduleux comprend une logique (même si elle n’est pas encore pleinement active) permettant de rechercher et d’exploiter potentiellement d’autres services, par exemple Telnet (port 23) et le port de débogage à distance de Chrome (9222). Cela pourrait permettre le vol d’identifiants, l’exfiltration de données ou le détournement de sessions de navigation à distance. Akamai avertit que, même si cette capacité n’est pas encore pleinement exploitée, elle suggère que ce malware pourrait évoluer vers un botnet plus complexe.

La version 10 du framework de développement de Microsoft sera publiée bientôt. Elle apportera des fonctionnalités de cryptographie post-quantique et des métriques pour ASP.NET Core Identity.

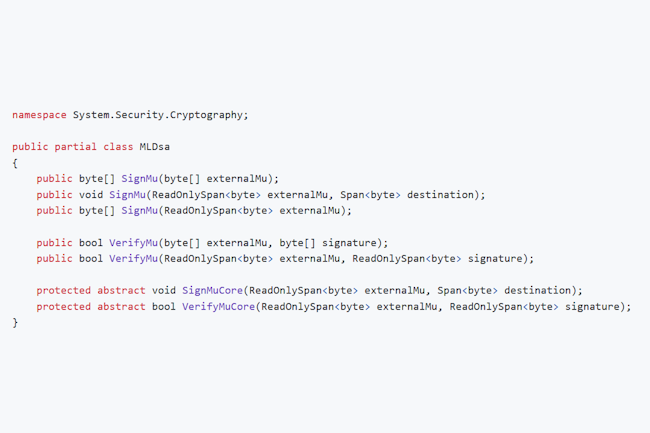

Annoncée début septembre et téléchargeable sur dotnet.microsoft.com, cette version release candidate 1 de .NET 10 est la première des deux versions RC prévues par Microsoft. Elle arrive après sept préversions, dont la première a été livrée le 25 février. La sortie générale est prévue en novembre. Dans cette RC 1, le chiffrement post-quantique est désormais « API complète », avec tous les types MLDsa, MLKem, SlhDsa et CompositeMLDsa ainsi que les types d’algorithmes associés. La classe ML-DSA pour la cryptographie permet à présent de créer et de vérifier des signatures à partir d’une valeur mu (μ) « externe ».

Plus de métriques pour ASP.NET Core Identity

Quant à ASP.NET Core Identity, autre point fort de cette RC 1, il fournit désormais des métriques intégrées, notamment des compteurs, des histogrammes et des jauges pour les opérations clés liées aux utilisateurs et à la connexion. Grâce aux métriques, les développeurs pourront surveiller les activités de gestion des utilisateurs, notamment leur création, la modification des mots de passe et l’attribution de rôles. Les développeurs peuvent suivre les tentatives de connexion, les connexions, les déconnexions et l’utilisation de l’authentification à deux facteurs.

RC 1 apporte également des fonctionnalités et corrige la validation dans les API minimales et le framework web front-end Blazor. De plus, Blazor prend dorénavant en charge la gestion de l’état persistant des composants lors des navigations améliorées. L’état persistant pendant une navigation améliorée peut être lu par les composants interactifs de la page. « Cette version de .Net 10 est prise en charge dans Visual Studio 2026 Insiders et dans Visual Studio Code avec le C# Dev Kit », a indiqué Microsoft.

D’autres évolutions

A noter que les versions preview précédentes de .NET 10 apportaient de nouvelles fonctionnalités, notamment un générateur de source XAML dans la version aperçu Preview 7, une génération de code JIT améliorée pour les arguments de structure dans la version aperçu Preview 6 et des opérateurs d’affectation composés définis par l’utilisateur pour C# 14 dans la version aperçu Preview 5. La première version RC ne comprend aucune nouvelle fonctionnalité pour C#, F#, le SDK, Visual Basic, le runtime ou Windows Presentation Foundation.

Mais d’autres fonctionnalités ont été ajoutées comme Entity Framework 10, pour le mapping objet-relationnel : elle prend entièrement en charge le nouveau type de données JSON, disponible sur Azure SQL Database et sur SQL Server 2025. EF 10 offre également une prise en charge considérablement améliorée des types complexes. Pour Windows Forms, le mode sombre n’est plus officiellement en phase expérimentale et peut être utilisé sans configuration particulière. Enfin, des diagnostics complets et un suivi des métriques ont été ajoutés pour les applications .NeT Maui (Multi-platform App UI), avec un effort particulier sur la surveillance des performances de disposition et de conception dans une architecture extensible afin de répondre aux futurs besoins d’observabilité.

La dernière version de la plateforme ITSM de ServiceNow met l’accent sur l’IA en particulier sur la sécurité des agents IA. Il propose des consoles pour un meilleur contrôle. Des efforts qui laissent néanmoins les analystes partagés.

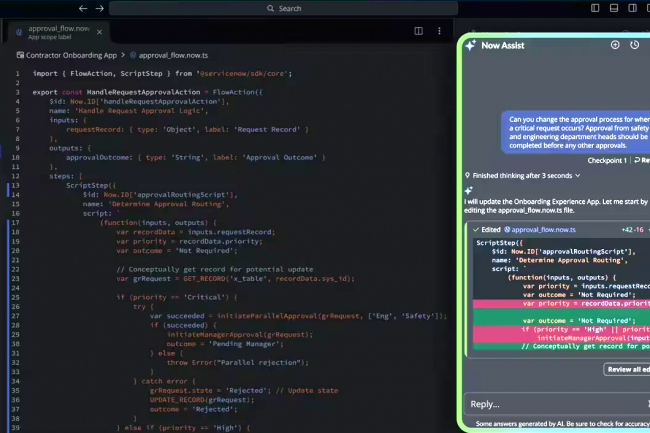

Poursuivant le déploiement de sa stratégie IA dévoilée en mai dernier, ServiceNow a présenté la version Zurich de sa plateforme ITSM. Elle met l’accent sur l’intégration de l’IA agentique pour améliorer la sécurité, le développement et les workloads. Pour les programmeurs, ces derniers outils IA apportent ce que l’entreprise décrit comme du codage sécurisé en langage naturel. L’agent Build apporte ainsi des capacités allant de la conception à la gouvernance…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

En exploitant la fonction d’exécution automatique de l’éditeur de code à base d’IA Cursor, des pirates mettent en danger les systèmes des développeurs et les données sensibles des entreprises.

Oasis Security a découvert une faille dans Cursor, un IDE à base d’IA de premier plan, largement utilisé et alimenté par l’IA, qui permet à des référentiels malveillants d’exécuter discrètement du code dès qu’un développeur les ouvre. Selon une information partagée avec CSO avant sa publication, le problème vient du fait que ce logiciel autorise certains paramètres de projet à déclencher l’exécution automatique de tâches dès l’ouverture d’un…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le malware incite le personnel IT à télécharger des programmes d’installation GitHub Desktop frauduleux avec un décryptage basé sur le GPU. Il cible les données sensibles dans les environnements Windows et macOS.

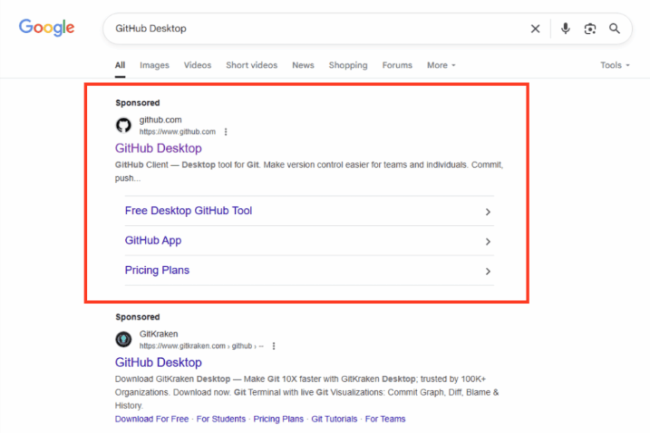

Des chercheurs de la société en sécurité Artic Wolf ont découvert une campagne de malware ciblant des entreprises en Europe occidentale. Elle est diffusée via Google Ads et applique des techniques d’évasion sophistiquées. Baptisée GPUGate, l’attaque utilise des programmes d’installation GitHub Desktop malveillants pour distribuer sa charge utile en se faisant passer pour un logiciel officiel. Les attaquants passent par des plateformes de confiance pour contourner les méthodes de détection traditionnelles et inciter les utilisateurs à télécharger le malware.

« Le 19 août 2025, un cybercriminel a exploité la structure du référentiel GitHub ainsi que des emplacements payants sur Google Ads pour diriger les utilisateurs vers un téléchargement malveillant hébergé sur un domaine similaire », ont déclaré les chercheurs d’Arctic Wolf. « En intégrant un lien de commit spécifique dans la publicité, les attaquants ont fait croire que le téléchargement provenait d’une source officielle, trompant ainsi efficacement la vigilance habituelle des utilisateurs. » Les chercheurs ont également constaté que les opérateurs de GPUGate avaient incorporé des techniques d’évasion avancées, notamment un processus de décryptage basé sur le GPU qui garantit que le malware ne s’active que sur les systèmes équipés d’un matériel graphique spécifique.

Cibler les équipes IT à hauts privilèges

Le SOC d’Arctic Wolf a repéré le malware distribué via des publicités Google qui redirigeaient les utilisateurs vers des référentiels GitHub compromis. Ces publicités ont été conçues de façon à paraître légitimes mais qui utilisaient des liens de commits spécifiques imitant le véritable flux de GitHub. En pratique, une fois que les utilisateurs cliquaient dessus, ils étaient redirigés vers de faux domaines hébergeant un programme d’installation GitHub Desktop frauduleux Les publicités faisaient la promotion d’un programme d’installation « GitHub Desktop » ou des outils GitHub connexes, et les présentaient comme des téléchargements de logiciels officiels.

Avec cette approche, les pirates ont pu abuser de la crédibilité de GitHub et des publicités Google, contournant ainsi les contrôles de base et augmentant les chances de téléchargement. Selon les chercheurs, cette campagne visait à infiltrer les entreprises en incitant le personnel IT, qui dispose généralement de privilèges réseau élevés, à télécharger des logiciels malveillants sous le couvert d’installer GitHub Desktop, ce qui pouvait permettre le vol d’identifiants, l’exfiltration d’informations et même le déploiement de ransomware. « Une fois la charge utile exécutée par l’utilisateur, celle-ci obtient des droits d’administration, et peut se déplacer latéralement et persister », ont mis en garde les chercheurs.

Un déchiffrement basé sur le GPU

Le malware lui-même est livré sous forme de fichier Microsoft Software Installer (MSI) volumineux, d’environ 128 Mo. Il dispose d’un mécanisme de déchiffrement basé sur le GPU qui maintient la charge utile chiffrée tant qu’il ne détecte pas la présence d’un véritable GPU sur le système. Les chercheurs ont remarqué que cette conception permet à GPUGate de rester inactif dans les machines virtuelles, les environnements d’analyse automatisés ou les machines moins puissantes, ce qui rend son analyse extrêmement difficile pour les chercheurs en sécurité. Une fois activé, il lance PowerShell avec des paramètres conçus pour contourner les politiques d’exécution de Windows tout en masquant ses fenêtres à la vue de l’utilisateur. De plus, sa persistance est assurée par une tâche planifiée s’exécutant avec les privilèges d’administration les plus élevés, de sorte qu’il peut survivre aux redémarrages et continuer à fonctionner d’une session utilisateur à l’autre.

La campagne cible également les machines sous macOS, en distribuant AMOS Stealer (également connu sous le nom d’Atomic Stealer) via un programme d’installation sur mesure pour les processeurs x64 ou Arm. Ce voleur d’informations, vendu comme un malware en tant que service sur des forums clandestins, peut exfiltrer des données sensibles très diverses, notamment les mots de passe du trousseau, les profils VPN, les identifiants de navigateur, les données de messagerie instantanée, les documents et les portefeuilles de cryptomonnaie. Les chercheurs pensent que l’inclusion d’attaques multiplateformes montre que l’objectif de l’opérateur est d’obtenir un accès complet et persistant à divers environnements d’entreprise. « La malvertising et le géo-repérage utilisés sont personnalisés pour cibler spécifiquement les pays de l’UE », ont-ils ajouté. « D’après nos observations, les personnes travaillant dans le secteur de l’IT étaient directement visées. » Pour se protéger, Arctic Wolf recommande de combiner l’inspection à l’exécution avec le sandboxing, mais aussi de sensibiliser les utilisateurs, car les techniques avancées d’évasion et d’imitation convaincante de GPUGate rendent les défenses statiques insuffisantes.

Une dernière campagne malveillante donne la capacité à des pirates de contourner l’authentification multifacteurs en se servant du kit de phishing Salty2FA. Les appels à multiplier les stratégies de sécurité sans mots de passe se multiplient.

Une campagne de phishing récemment découverte a été associée à Salty2FA, un framework de phishing as a service conçu pour contourner l’authentification multifacteurs (MFA). Selon la société de cybersécurité Ontinue, cette opération malveillante se sert de ce kit pour contourner les protections MFA. Comment ? En interceptant les méthodes de vérification, en procédant à la rotation des sous-domaines de session et en se dissimulant au sein de plateformes de confiance telles que Turnstile, une solution de Cloudflare qui se présente comme une alternative aux captcha. Dans un avis partagé avec CSO avant sa publication mardi, Ontinue a déclaré que la campagne employait des « innovations techniques notables », notamment des tactiques d’évasion jamais vues auparavant avec l’utilisation de ce kit.

« Salty2FA nous rappelle une fois de plus que le phishing est désormais une pratique courante dans le monde de l’entreprise, avec des tactiques d’évasion avancées et de contournement MFA convaincantes », a déclaré Brian Thornton, ingénieur commercial senior chez Zimperium. « En exploitant des plateformes de confiance et en imitant les portails d’entreprise, les pirates brouillent les frontières entre le trafic réel et le trafic frauduleux ». Observé pour la première fois mi-2025, Salty2FA a déjà été utilisé dans plusieurs campagnes visant les utilisateurs de Microsoft 365 à travers le monde.

Le MFA n’est plus le bouclier qu’il était

Dans le cadre de cette offensive, les pirates ont mis en place une infrastructure en plusieurs étapes, commençant par une redirection malveillante hébergée sur un compte « aha[.]io » nouvellement enregistré. Les victimes étaient acheminées via une passerelle Cloudflare Turnstile afin de filtrer les analyses automatisées avant d’atterrir sur la page finale de collecte des identifiants. Là, Salty2FA simulait plusieurs flux MFA, notamment des SMS, des applications d’authentification, des notifications push et même des tokens physiques, tout en appliquant un marquage dynamique du nom de leur entreprise basé sur son domaine de messagerie électronique.

L’attaque montre comment les pirates sapent le MFA, une pratique de sécurité autrefois considérée comme le moyen le plus sûr de protéger les comptes. Le kit utilise l’appariement de domaines, l’obfuscation et la manipulation de Turnstile pour créer des portails de phishing presque impossibles à distinguer des pages de connexion officielles. Shane Barney, responsable de la sécurité des systèmes d’information chez Keeper Security, a qualifié cela de « phishing 2.0 » et « d’attaques conçues pour contourner les mesures de sécurité auxquelles les entreprises faisaient autrefois confiance ». La rotation des sous-domaines de session et le blocage par géolocalisation pour une évasion avancée sont utilisés. Chaque victime obtient un sous-domaine unique, contournant ainsi les listes noires de domaines, tandis que le trafic provenant des fournisseurs de sécurité et cloud est bloqué, de sorte que seuls de véritables utilisateurs accèdent à la page de phishing.

Un appel à la mise en place de défenses multicouches et adaptatives

Les experts du secteur s’accordent à dire que pour contrer Salty2FA, il faudra peut-être aller au-delà des mots de passe et des contrôles traditionnels. Darren Guccione, CEO de Keeper Security, estime que les clés d’accès et l’authentification sans mot de passe devraient faire partie de la stratégie. « Ces technologies complètent les mesures de sécurité existantes en réduisant la dépendance aux mots de passe traditionnels, qui restent une cible privilégiée pour le phishing », a-t-il déclaré. Les chercheurs d’Ontinue ont conseillé de passer des contrôles statiques, que Salty2FA contourne facilement, au sandboxing et à l’inspection temps réel des domaines suspects. Ils soulignent également que la sensibilisation des utilisateurs reste essentielle, car les portails de phishing imitent si fidèlement les sites légitimes que les contrôles techniques seuls ne peuvent pas les arrêter de manière fiable.

Shane Barney a fait écho à cette préoccupation et a fait valoir que les techniques de détection statiques sont inadéquates dans cet environnement. Selon lui, les défenseurs doivent plutôt surveiller les anomalies de domaine, les exécutions JavaScript inhabituelles et d’autres indices comportementaux subtils. Il a également souligné l’importance cruciale des méthodes résistantes au phishing, telles que les jetons Fido2 et WebAuthn, qui rendent les codes volés inutilisables. La gestion des accès à privilèges, un framework zero trust et une formation continue sont recommandés comme éléments clés pour limiter les conséquences du vol d’identifiants. « Les entreprises doivent faire preuve d’une adaptabilité similaire en combinant la détection comportementale, la visibilité en temps réel et l’authentification résistante au phishing pour faire face à une nouvelle génération de menaces », a ajouté M. Barney.

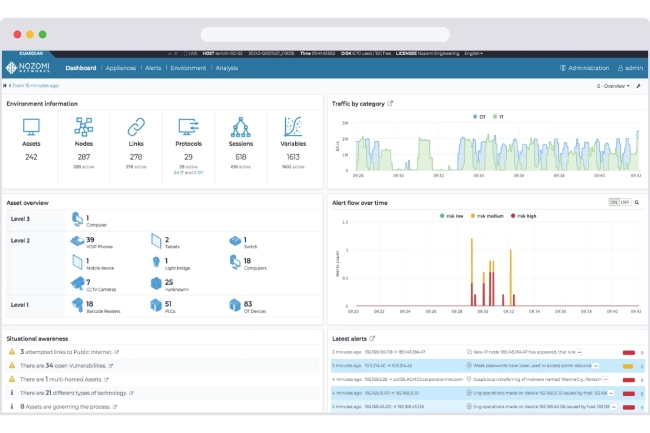

En s’offrant le suisse Nozomi Networks, Mitsubishi Electric va devenir un expert de la cybersécurité industrielle.

Spécialisée dans la supervision et la protection des systèmes IT et industriels, la société Nozomi Networks, créée en Suisse en 2013 et présente partout dans le monde, vient de se faire racheter par Mitsubishi Electric, lequel avait d’ailleurs participé, entre autres avec Schneider Electric, à une levée de fonds de l’éditeur en 2024 à hauteur de 100 millions de dollars. Ce rachat d’un montant d’un milliard de dollars selon le Wall Street Journal va permettre au groupe nippon de se faire un nom dans le domaine de la cybersécurité industrielle.L’acquisition devrait être finalisée au cours du quatrième trimestre de cette année, Nozomi Networks va donc devenir une filiale indépendante de Mitsubishi Electric, aucune interruption ne sera apportée aux opérations, aux feuilles de route ou aux partenariats actuels. Les équipes, les bureaux et les points de contact de l’éditeur restent inchangés. Une fois le rachat finalisé, Nozomi conservera son siège social à San Francisco, en Californie, et ses activités de R&D à Mendrisio, en Suisse. Rappelons qu’en France, la sonde OT de Nozomi Networks qui permet d’analyser des flux réseaux des sites industriels et des infrastructures critiques a été certifiée CSPN par l’Anssi en 2021.

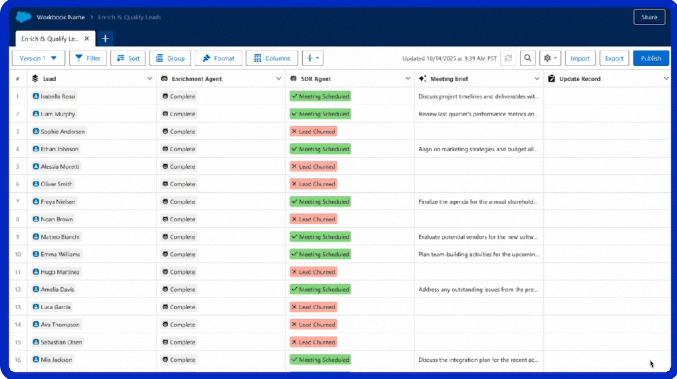

L’éditeur a présenté les prochaines fonctionnalités présentes dans la mise à jour d’Agentforce. Salesforce continue à enrichir sa plateforme de création et de gestion d’agents IA avec une orientation ITSM, génération de prospects et une fonctions analytique.

Présenté l’année dernière lors de Dreamforce, Agentforce devrait encore être au cœur de l’évènement annuel de Salesforce qui se déroule à San Francisco du 14 au 18 octobre. L’éditeur de CRM en mode SaaS vient de lever le voile sur certaines fonctions de l’outil pour créer et gérer des agents IA. L’une d’entre elles se nomme Agentforce Grid et se présente avec une interface de type tableur pour relier les données CRM, les invites d’IA, les actions et les agents. Elle peut servir pour effectuer des mises à jour en masse, générer des informations et tester des conversations d’IA multiples.

Agentgrid se présente sous forme de tableur re regroupe plusieurs données de différentes sources. (Crédit Photo: Salesforce)

Une autre mise à jour concerne Agentforce pour les services IT. Pour faciliter la tâches des équipes IT, l’outil propose une intégration avec Slack, un portail pour les employés, ainsi que la détection des incidents et l’analyse des causes. « Avec cette mise à jour, Salesforce se trouve en concurrence directe avec ServiceNow dans la gestion des services IT », a déclaré AS Yamohiadeen, directeur des pratiques IT chez Everest Group. Un avis partagé par Charlie Dai, analyste principal chez Forrester estimant que « l’expansion d’Agentforce dans l’ITSM et de la gestion centralisée des agents remet directement en cause le cœur de métier de ServiceNow. »

Automatisation de la génération de prospects

Transformer les visiteurs du site web en prospects commerciaux est l’objectif d’une autre fonctionnalité, judicieusement baptisée Agentforce for Sales : Lead Generation. « L’agent interagit avec les visiteurs du site web pour leur poser des questions et y répondre, voire prendre des rendez-vous avec des commerciaux sans l’intervention d’un agent humain », a expliqué Salesforce. Dans le domaine du e-commerce, l’éditeur a déclaré qu’Agentforce proposait un service de de commandes personnelles basé sur des agents pour les plateformes en ligne, avec des liens vers son Data Cloud de façon à offrir une hyper-personnalisation. Parmi les autres améliorations apportées au pipeline de ventes, on peut citer l’aide apportée aux commerciaux pour rédiger des courriels de suivi, planifier des réunions et déclencher des tâches personnalisées.

Agentforce for financial services se dote d’un outil de recouvrement de créances. (Crédit Photo: Salesforce)

De son côté, Agentforce for Financial Services comprend désormais Collections Assistance, un outil d’automatisation pour le recouvrement de créances. « L’outil automatise l’ensemble du processus de communication avec les clients en orchestrant les contacts, en répondant aux questions et en garantissant les engagements de paiement », a précisé Salesforce dans un communiqué, ajoutant que cela pourrait éviter aux spécialistes du recouvrement de créances d’avoir à négocier des règlements complexes et à gérer des cas sensibles.

Une fonction analytique pré-configurée pour Tableau Next

Parmi les autres fonctionnalités, on peut encore citer des mises à jour pour l’analyse, la sécurité et les cas d’usage du e-commerce. Tableau Next contient désormais une fonction analytique préconfigurée appelée Data Pro, que l’on peut intégrer à un agent via Agentforce pour réduire les interventions manuelles nécessaires à la modélisation sémantique des données. « Une fois intégrée à un agent, cette capacité réduit les obstacles techniques, permet à davantage d’utilisateurs de créer des informations fiables et exploitables, et rend l’analyse accessible en libre-service à l’ensemble de l’entreprise », a indiqué Charlie Dai de Forrester. Les entreprises cherchent des solutions d’analyse en libre-service que des employés sans expertise technique peuvent utiliser pour explorer et interpréter les données sans l’aide des développeurs, ce qui libère les talents de cette charge et permet de générer des informations commerciales plus rapidement.

Tableau Next peut intervenir dans les conversations Slack. (Crédit Photo: Salesforce)

Concernant la cybersécurité, Agentforce peut à présent aider les administrateurs IT à enquêter sur les menaces en résumant et en analysant l’activité des utilisateurs. M. Yamohiadeen d’Everest estime que les ajouts en rapport avec l’IA dans la prochaine version d’Agentforce sont intéressants, car « ensemble, ils améliorent la couverture de l’automatisation, la vitesse de résolution et le temps nécessaire pour obtenir des informations, tout en préservant le contrôle ».