Il y a quelques semaines, l’éditeur allemand a publié un correctif pour combler une faille de sécurité critique dans S/4 Hana. Un exploit d’injection de code est disponible et rend vulnérable les systèmes non corrigés à une variété de menaces incluant effacement de données et modification de processus métiers.

Les administrateurs de S/4 Hana de SAP qui n’ont pas encore installé une mise à jour critique remontant au 11 août dernier sont confrontés à un gros risque. Un exploit d’injection de code circule en effet sur les forums. Le correctif publié comble une faille (CVE-2025-42957) donnant la capacité à un utilisateur à privilège de bas niveau de prendre le contrôle total d’un système SAP en injectant du code dans le langage de programmation ABAP du fournisseur.

Toutes les versions de S/4 Hana – aussi bien cloud privé que on premise – sont vulnérables. La société de cybersécurité allemande SecurityBridge, qui a indiqué jeudi avoir découvert cet exploit, a expliqué qu’en cas de succès ce dernier donne un accès complet à l’OS ainsi qu’à toutes les données d’un système SAP. Les entreprises n’ayant pas encore appliqué le patch devrait le faire immédiatement. Si aucune compromission d’importance n’a pour l’instant été rapportée selon la société dans un article de blog, elle a vérifié l’exploitation effective de cette brèche de sécurité. « Cela signifie que les attaquants savent déjà comment l’utiliser, laissant les systèmes SAP non corrigés à découvert », font savoir les chercheurs.

Réaliser un retro-engineering de patch pour créer un exploit est relativement facile dans le langage de programmation ABAP depuis que son code est ouvert à tout le monde, poursuit la société de conseil en cybersécurité. Pour l’heure, on ne sait pas combien d’administrateurs ont déployé la mise à jour. « La faille a un score [CVSS] de 9.9, c’est très élevé », fait savoir quant à lui Juan Pablo Perez-Etchegoyen, CTO du fournisseur de sécurité Onapsis qui rapporte régulièrement des failles SAP. « C’est le genre de vulnérabilité qui nécessite de l’attention de la part des entreprises. Nous pensons que nombre d’entre elles aurait pu appliquer le correctif le jour même ou peu de temps après ». Bien que certains réseaux informatiques puissent nécessiter des temps d’arrêt pour installer les correctifs, il ajoute « nous pensons que la majorité des entreprises devraient avoir à présent implémenté ces patchs ».

Des risques sur les processus métiers

Parce que S/4 Hana est un système ERP qui tourne sur une base de données SAP en mémoire, une exploitation pourrait être catastrophique. Dans le cas où les RSSI et les administrateurs ne comprendraient pas les enjeux, SecurityBridge a listé quelques actions qu’un acteur malveillant pourrait faire en cas d’exploitation de faille :

– Effacement et insertion de données directement dans SAP Database ; – Création d’utilisateurs avec SAP ALL ; – Téléchargement de hashes de mots de passe ; – Modification de processus métiers.

« Historiquement, il était difficile d’appliquer ces correctifs pour ces systèmes complexes, et beaucoup d’entreprises devront faire de lents et minutieux tests avant de les déployer », fait savoir Johannes Ulrich, directeur de la recherche au SANS Institute. « Les systèmes ERP comme SAP sont une cible sérieuse et souvent sous-estimé. S/4 Hana est une base de données en mémoire qui les supportent. Les compromettre peut donner à un attaquant non seulement accès aux données stockées dans un système SAP, mais parfois, plus dangereux encore, donner la possibilité de modifier les données débouchant sur de mauvaises décisions métiers. Ces attaques modifiant les données sont plus sûres et très difficiles à détecter et à contrer ». Et d’ajouter, « Cette faille peut combler un fossé important dans l’arsenal des attaquants pour s’en prendre à ces systèmes. »

Un environnement complexe ouvert aux failles

S/4 Hana n’est pas étranger aux vulnérabilités. En avril dernier par exemple, une faille (CVE-2025-31328) de falsification de requête intersite (CSRF, cross site request forgery) a été découverte dans son module Learning Solution. Celle-ci force un utilisateur final à exécuter des actions indésirables sur une application Web sur laquelle il est actuellement authentifié. Avec de l’ingénierie sociale (comme l’envoi d’un lien par e-mail ou par chat), un attaquant peut inciter les utilisateurs d’une application web à exécuter les actions de son choix. En février, une autre (CVE-2025-24868) a été découverte dans le modèle avancé des services d’application étendue (XS) de ce produit. Elle permet à un attaquant non authentifié de créer un lien malveillant redirigeant une victime vers un site web malveillant.

Eric Mehler, RSSI et blogueur allemand centré sur les failles de sécurité courantes dans S/4 Hana, a indiqué que la complexité de la plateforme peut entraîner différents problèmes à cause d’une mauvaise configuration ou d’une négligence. Parmi lesquels : maintien de comptes SAP utilisant des mots de passe par défaut et des autorisations utilisateurs excessives, autorisation d’un trafic SAP non chiffré ou avec des protocoles obsolètes tels que TLS 1.0, une surveillance et une journalisation insuffisantes du trafic, ainsi que des pratiques de programmation ABAP non sécurisées.

« Les cybercriminels ciblent très activement les applications SAP », a indiqué M. Perez-Etchegoyen. Le mois dernier, un exploit prêt à l’emploi pour une zero day dans NetWeaver (CVE-23025-31324, de type authentification manquante) a été selon lui publié par un cybergang. « Il est donc plus important que jamais pour les entreprises d’intégrer la sécurité SAP dans leur environnement de sécurité informatique et d’appliquer les correctifs dès que possible ».

Microsoft a commencé à déployer les mises à jour pour Windows 11. Ces actualisations changent notamment le comportement de l’OS en en forçant l’application des correctifs de sécurité dès sa mise en route.

La dernière livraison de mise à jour de Windows 11 (KB5065813, KB5065847, KB5065848) apporte son lots d’innovation. Comme le rapporte Neowin, Microsoft a décidé de modifier l’outil OOBE (out of box experience), c’est-à-dire l’ensemble des pages qui sollicitent l’utilisateur au démarrage de l’installation de l’OS. Choix des langues, clavier, connexion au réseau, compte Microsoft, etc. L’évolution porte sur les correctifs de sécurité dont l’application sera réalisée lors de l’installation dès que le poste sera connecté à Internet.

Les utilisateurs en seront avertis, mais ils n’auront plus la possibilité de refuser l’installation. Par ailleurs, lors d’une réinstallation de Windows 11, l’entreprise veillera à ce que le système soit intégralement à jour dès le démarrage.

Détails des mises à jour

Concrètement, le KB5065813, pour les éditions 22H2 et 23H2, autorise les PC gérés à recevoir les mises à jour de sécurité pendant l’installation et corrige certains problèmes liés à la réinitialisation ou à l’effacement à distance. De son côté, le KB5065847 à destination de la version 24H2 et Windows Server 2025, active cette possibilité pendant l’installation pour les terminaux gérés, parfois avec un ou plusieurs redémarrages.

Enfin, le KB5065848 actualise les outils de gestion et d’inscription des terminaux pour que l’installation se déroule correctement, uniquement si l’ordinateur est connecté à Internet. A noter que les administrateurs peuvent contrôler ce processus via des outils comme Intune ou d’autres solutions de gestion de parc.

La migration poussive vers Windows 11

Cette décision intervient alors que l’adoption de Windows 11 reste poussive. Elle devrait s’accélérer avec la fin du support de Windows 10 en octobre prochain, même si certains utilisateurs vont choisir l’option du support étendu jusqu’en 2026. Microsoft multiplie par ailleurs les alertes pour pousser les utilisateurs à migrer vers son dernier OS.

L’éditeur allemand passe à l’offensive sur la question de la souveraineté en lançant son service Sovereign Cloud avec une déclinaison pour les déploiement sur site.

Face à l’offensive des hyperscalers américains proposant des offres de cloud censées protéger les européens contre les lois à portée extra-territoriale, SAP vient de lancer officiellement sa plateforme Sovereign Cloud avec une version disponible sur site. Pour cette dernière, cela signifie que le personnel local de l’éditeur allemand ou certifié par lui gérera les charges de travail SAP dans un centre de données approuvé par le client. Le traitement des données, la journalisation et la gestion des clés seront administrés et contrôlés par le client. Tout fournisseur tiers impliqué devra respecter les mêmes normes de sécurité afin d’éviter les failles causées par des problèmes liés à la chaîne d’approvisionnement. L’USF (club des utilisateurs français de SAP), dans un communiqué, a salué cette initiative tout en s’interrogeant sur les apports de cette offre par rapport à celle CDC (customer data cloud) existante et sur les prix pour l’instant non communiqué.

Par ailleurs, l’infrastructure as a service de Sovereign Cloud est maintenant disponible. Elle apporte des solutions aux entreprises de l’UE qui souhaitent exécuter des workload d’IA pour l’ERP sans avoir à dépendre de fournisseurs IaaS américains. Désormais, les clients pourront exécuter SAP entièrement au sein de l’UE afin de se conformer au RGPD. Un dernier élément de l’annonce de SAP concerne Delos Cloud, un cloud de confiance destiné au secteur public allemand, géré en collaboration avec des partenaires locaux et conçu pour répondre aux exigences strictes de sécurité des données du pays.

Un investissement de 20 Md€

Il n’y a pas si longtemps, les entreprises considéraient que la souveraineté des données servait essentiellement à répondre à des exigences réglementaires et de conformité juridique. Une série d’événements, majoritairement de nature géopolitique, a modifié la perspective. Aujourd’hui, ce thème est étroitement lie à la prise de conscience croissante que l’indépendance opérationnelle, politique et même technologique est essentielle, en particulier pour les entreprises basées dans l’Union européenne. SAP a pris en compte cette préoccupation. « La résilience numérique de l’Europe dépend d’une souveraineté sécurisée, évolutive et prête pour l’avenir », a déclaré Martin Merz, président de Sovereign Cloud chez SAP. L’offre « répond exactement à cette exigence, en donnant aux clients la liberté de choisir leur modèle de déploiement tout en les aidant à garantir la conformité aux normes les plus strictes. » Selon M. Merz, ce positionnement reflète l’engagement de l’entreprise à soutenir « l’autonomie numérique » de l’UE. SAP a fait de la souveraineté numérique une priorité stratégique et investira 20 milliards d’euros dans ce domaine, a annnoncé Christian Klein, DG de SAP.

Il y a dix ans, la notion de services cloud vantait l’idée d’un marché mondial unique des infrastructures. Aujourd’hui, il semble tout aussi probable que l’infrastructure cloud mondiale soit fragmentée en domaines géographiques. « Pendant des décennies, les entreprises ont octroyé trop de pouvoir à leurs fournisseurs de cloud : pouvoir sur l’infrastructure, sur la disponibilité et, surtout, sur leurs propres données », a commenté Garima Kapoor, cofondatrice et co-CEO de MinIO, société spécialisée dans le stockage objet. « Les DSI se rendent compte que l’externalisation du contrôle à un fournisseur de cloud public n’est plus une option. Le concept de souveraineté évolue. Il ne s’agit plus seulement de se conformer à la réglementation en matière de données, mais d’un impératif stratégique et architectural pour les entreprises qui veulent être maîtres de leur destin IT », a-t-elle déclaré. Selon Mme Kapoor, l’apparition de services tels que Sovereign Cloud offre aux entreprises une issue à cette impasse. « SAP redonne aux entreprises un contrôle sur le destin de leurs données », a-t-elle déclaré.

Dans un rapport récent d’Accenture, les RSSI mettent en évidence l’impact de la pénurie de main-d’oeuvre sur leur posture de sécurité et les apports de l’IA dans ce domaine.

La plupart des RSSI d’entreprise auront sans doute du mal à se souvenir d’une époque sans déficit de compétences en cybersécurité, mais un rapport d’Accenture souligne l’impact de cette pénurie sur les cyberdéfenses des entreprises à l’ère de l’IA. « Seules 34 % des entreprises disposent d’une stratégie mature en cybersécurité. Elles sont encore moins nombreuses (13 % seulement) à posséder les capacités avancées nécessaires pour se défendre contre les menaces modernes liées à l’IA », indique l’étude. « La grande majorité reste exposée, mal préparée et risque de prendre du retard à mesure que les menaces liées à l’IA s’accélèrent. » Selon Accenture, le cœur du problème réside dans les contraintes de main-d’œuvre auxquelles sont confrontées la grande majorité des entreprises, au point que 83 % des responsables IT estiment que la pénurie de personnels en cybersécurité est un obstacle majeur à la mise en place d’une posture de sécurité solide. »

Les analystes du secteur et les professionnels de la cybersécurité s’accordent à dire que cette problématique observée dans l’ensemble du secteur a un impact. Mais ils pensent également que les RSSI peuvent mettre en œuvre certaines pratiques pour atténuer l’effet de cette carence. « L’insuffisance de personnel dans le domaine de la cybersécurité est réelle et persistante, et elle va bien au-delà des dynamiques de rémunération. Il s’agit d’un problème systémique qui s’est développé au fil des ans », a expliqué Kanwar Preet Singh Sandhu, responsable mondial des initiatives stratégiques pour la sécurité de l’IA chez Tata Consultancy. « Rien qu’aux États-Unis, les données récentes sur la main-d’œuvre suggèrent que le nombre de professionnels disponibles ne peut pourvoir que 83 % des postes vacants dans le domaine de la cybersécurité, alors que près de 40 % des employeurs se disent prêts à payer davantage des compétences très demandées, notamment dans la sécurité du cloud et la détection des menaces », a ajouté M. Sandhu. « Si un salaire compétitif est indispensable pour attirer les meilleurs talents, le problème fondamental reste le manque de compétences spécialisées pour se défendre contre les menaces sophistiquées d’aujourd’hui. »

L’IA au secours de la fatigue des RSSI

« Cependant, certains défis liés aux recrutements dans les entreprises sont auto-imposés », a tempéré M. Sandhu, car selon lui, les entreprises ne font pas grand-chose pour remédier à la charge de travail, et au burnout qui en résulte, qui pousse bon nombre de leurs professionnels de la cybersécurité à chercher ailleurs. Une récente enquête de l’IANS a révélé que 53 % des responsables de la cybersécurité envisageaient de quitter leur poste. « La pression et l’environnement très stressant de la cybersécurité entraînent un épuisement professionnel important, rendant même les offres compétitives moins attrayantes », a pointé M. Sandhu. « Les entreprises doivent s’attaquer à la fois au déficit de compétences et à la culture qui pousse leurs atouts les plus précieux à partir. » Pour aider à résoudre le premier problème, M. Sandhu suggère aux RSSI de repenser leurs sources de recrutement pour les postes liés à la cybersécurité. « Les personnes ayant des compétences en analyse, en pensée systémique ou en analyse comportementale peuvent rapidement acquérir les compétences nécessaires pour occuper des postes dans le domaine de la cybersécurité », a-t-il ajouté.

Michelle Abraham, directrice de recherche senior chez IDC, estime que l’IA contribuera à réduire considérablement l’épuisement professionnel dans le domaine de la sécurité au cours des deux prochaines années, ce qui pourrait aider à répondre aux préoccupations de personnel des RSSI en matière. « Certes, de nombreux rapports font encore état de fatigue professionnel et d’un taux de rotation élevé, et de nombreuses initiatives ont été prises ces dernières années pour mettre en place davantage de programmes de formation », fait remarquer Mme Abraham. « Le burnout de ces professionnels est en partie dû au fait qu’ils doivent effectuer des tâches très répétitives. L’IA, capable de trier ces tâches, sera d’une aide précieuse. » Gary Longsine, CEO d’IllumineX, estime pour sa part que, même si la pénurie de talents est incontestable, ses conséquences pratiques sont souvent amplifiées par les parties prenantes. « La pénurie de personnel est considérablement exagérée par des entreprises comme Accenture, essentiellement pour faire peur aux DSI », a-t-il affirmé.

Dans un rapport récent d’Accenture, les RSSI mettent en évidence l’impact de la pénurie de main-d’oeuvre sur leur posture de sécurité et les apports de l’IA dans ce domaine.

La plupart des RSSI d’entreprise auront sans doute du mal à se souvenir d’une époque sans déficit de compétences en cybersécurité, mais un rapport d’Accenture souligne l’impact de cette pénurie sur les cyberdéfenses des entreprises à l’ère de l’IA. « Seules 34 % des entreprises disposent d’une stratégie mature en cybersécurité. Elles sont encore moins nombreuses (13 % seulement) à posséder les capacités avancées nécessaires pour se défendre contre les menaces modernes liées à l’IA », indique l’étude. « La grande majorité reste exposée, mal préparée et risque de prendre du retard à mesure que les menaces liées à l’IA s’accélèrent. » Selon Accenture, le cœur du problème réside dans les contraintes de main-d’œuvre auxquelles sont confrontées la grande majorité des entreprises, au point que 83 % des responsables IT estiment que la pénurie de personnels en cybersécurité est un obstacle majeur à la mise en place d’une posture de sécurité solide. »

Les analystes du secteur et les professionnels de la cybersécurité s’accordent à dire que cette problématique observée dans l’ensemble du secteur a un impact. Mais ils pensent également que les RSSI peuvent mettre en œuvre certaines pratiques pour atténuer l’effet de cette carence. « L’insuffisance de personnel dans le domaine de la cybersécurité est réelle et persistante, et elle va bien au-delà des dynamiques de rémunération. Il s’agit d’un problème systémique qui s’est développé au fil des ans », a expliqué Kanwar Preet Singh Sandhu, responsable mondial des initiatives stratégiques pour la sécurité de l’IA chez Tata Consultancy. « Rien qu’aux États-Unis, les données récentes sur la main-d’œuvre suggèrent que le nombre de professionnels disponibles ne peut pourvoir que 83 % des postes vacants dans le domaine de la cybersécurité, alors que près de 40 % des employeurs se disent prêts à payer davantage des compétences très demandées, notamment dans la sécurité du cloud et la détection des menaces », a ajouté M. Sandhu. « Si un salaire compétitif est indispensable pour attirer les meilleurs talents, le problème fondamental reste le manque de compétences spécialisées pour se défendre contre les menaces sophistiquées d’aujourd’hui. »

L’IA au secours de la fatigue des RSSI

« Cependant, certains défis liés aux recrutements dans les entreprises sont auto-imposés », a tempéré M. Sandhu, car selon lui, les entreprises ne font pas grand-chose pour remédier à la charge de travail, et au burnout qui en résulte, qui pousse bon nombre de leurs professionnels de la cybersécurité à chercher ailleurs. Une récente enquête de l’IANS a révélé que 53 % des responsables de la cybersécurité envisageaient de quitter leur poste. « La pression et l’environnement très stressant de la cybersécurité entraînent un épuisement professionnel important, rendant même les offres compétitives moins attrayantes », a pointé M. Sandhu. « Les entreprises doivent s’attaquer à la fois au déficit de compétences et à la culture qui pousse leurs atouts les plus précieux à partir. » Pour aider à résoudre le premier problème, M. Sandhu suggère aux RSSI de repenser leurs sources de recrutement pour les postes liés à la cybersécurité. « Les personnes ayant des compétences en analyse, en pensée systémique ou en analyse comportementale peuvent rapidement acquérir les compétences nécessaires pour occuper des postes dans le domaine de la cybersécurité », a-t-il ajouté.

Michelle Abraham, directrice de recherche senior chez IDC, estime que l’IA contribuera à réduire considérablement l’épuisement professionnel dans le domaine de la sécurité au cours des deux prochaines années, ce qui pourrait aider à répondre aux préoccupations de personnel des RSSI en matière. « Certes, de nombreux rapports font encore état de fatigue professionnel et d’un taux de rotation élevé, et de nombreuses initiatives ont été prises ces dernières années pour mettre en place davantage de programmes de formation », fait remarquer Mme Abraham. « Le burnout de ces professionnels est en partie dû au fait qu’ils doivent effectuer des tâches très répétitives. L’IA, capable de trier ces tâches, sera d’une aide précieuse. » Gary Longsine, CEO d’IllumineX, estime pour sa part que, même si la pénurie de talents est incontestable, ses conséquences pratiques sont souvent amplifiées par les parties prenantes. « La pénurie de personnel est considérablement exagérée par des entreprises comme Accenture, essentiellement pour faire peur aux DSI », a-t-il affirmé.

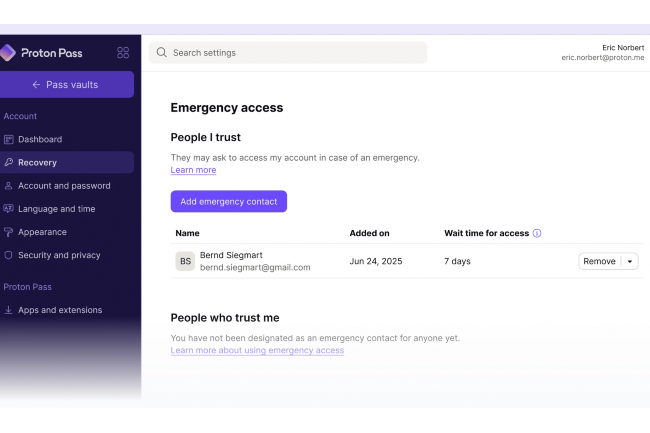

En cas d’indisponibilité, de maladie ou de décès, jusqu’à cinq contacts de confiance peuvent accéder au compte Proton d’un utilisateur grâce à un service d’accès d’urgence lancé par l’éditeur.

Récemment, Proton a lancé Emergency Access, une fonctionnalité offrant la possibilité à un utilisateur de donner à ses proches l’accès à son compte lorsqu’il est indisponible. Il peut décider si ses contacts accèdent immédiatement à son compte ou après un délai personnalisé, allant de quelques jours à plusieurs mois. Les personnes désignées doivent également posséder un compte Proton pour pouvoir se connecter.

Le contrôle reste entièrement entre les mains de l’utilisateur : lorsqu’un contact de confiance demande l’accès, celui-ci peut être approuvé immédiatement ou refusé. En l’absence de réponse, l’accès est accordé automatiquement à l’issue du délai défini. L’utilisateur peut à tout moment révoquer l’accès ou modifier la liste de ses contacts d’urgence. Une fois l’accès accordé, les contacts peuvent consulter en toute sécurité les e-mails, fichiers et mots de passe stockés dans les services Proton.

L’utilisateur conserve le contrôle total de l’accès à son compte Proton. Les contacts de confiance peuvent être autorisés immédiatement ou après un délai personnalisé, et l’accès peut être révoqué à tout moment. (Crédit photo: Proton)

Disponibilité

L’accès d’urgence est réservé aux utilisateurs disposant d’un abonnement payant, tous les plans étant éligibles. Les possesseurs d’un compte gratuit peuvent activer cette fonctionnalité en passant à un plan payant depuis leur compte. L’offre Unlimited inclut l’accès d’urgence ainsi que l’ensemble des fonctionnalités premium de Mail, Calendar, Drive, Proton VPN, Pass et Wallet, pour 10 euros par mois

Dans un rapport récent d’Accenture, les RSSI mettent en évidence l’impact de la pénurie de main-d’oeuvre sur leur posture de sécurité et les apports de l’IA dans ce domaine.

La plupart des RSSI d’entreprise auront sans doute du mal à se souvenir d’une époque sans déficit de compétences en cybersécurité, mais un rapport d’Accenture souligne l’impact de cette pénurie sur les cyberdéfenses des entreprises à l’ère de l’IA. « Seules 34 % des entreprises disposent d’une stratégie mature en cybersécurité. Elles sont encore moins nombreuses (13 % seulement) à posséder les capacités avancées nécessaires pour se défendre contre les menaces modernes liées à l’IA », indique l’étude. « La grande majorité reste exposée, mal préparée et risque de prendre du retard à mesure que les menaces liées à l’IA s’accélèrent. » Selon Accenture, le cœur du problème réside dans les contraintes de main-d’œuvre auxquelles sont confrontées la grande majorité des entreprises, au point que 83 % des responsables IT estiment que la pénurie de personnels en cybersécurité est un obstacle majeur à la mise en place d’une posture de sécurité solide. »

Les analystes du secteur et les professionnels de la cybersécurité s’accordent à dire que cette problématique observée dans l’ensemble du secteur a un impact. Mais ils pensent également que les RSSI peuvent mettre en œuvre certaines pratiques pour atténuer l’effet de cette carence. « L’insuffisance de personnel dans le domaine de la cybersécurité est réelle et persistante, et elle va bien au-delà des dynamiques de rémunération. Il s’agit d’un problème systémique qui s’est développé au fil des ans », a expliqué Kanwar Preet Singh Sandhu, responsable mondial des initiatives stratégiques pour la sécurité de l’IA chez Tata Consultancy. « Rien qu’aux États-Unis, les données récentes sur la main-d’œuvre suggèrent que le nombre de professionnels disponibles ne peut pourvoir que 83 % des postes vacants dans le domaine de la cybersécurité, alors que près de 40 % des employeurs se disent prêts à payer davantage des compétences très demandées, notamment dans la sécurité du cloud et la détection des menaces », a ajouté M. Sandhu. « Si un salaire compétitif est indispensable pour attirer les meilleurs talents, le problème fondamental reste le manque de compétences spécialisées pour se défendre contre les menaces sophistiquées d’aujourd’hui. »

L’IA au secours de la fatigue des RSSI

« Cependant, certains défis liés aux recrutements dans les entreprises sont auto-imposés », a tempéré M. Sandhu, car selon lui, les entreprises ne font pas grand-chose pour remédier à la charge de travail, et au burnout qui en résulte, qui pousse bon nombre de leurs professionnels de la cybersécurité à chercher ailleurs. Une récente enquête de l’IANS a révélé que 53 % des responsables de la cybersécurité envisageaient de quitter leur poste. « La pression et l’environnement très stressant de la cybersécurité entraînent un épuisement professionnel important, rendant même les offres compétitives moins attrayantes », a pointé M. Sandhu. « Les entreprises doivent s’attaquer à la fois au déficit de compétences et à la culture qui pousse leurs atouts les plus précieux à partir. » Pour aider à résoudre le premier problème, M. Sandhu suggère aux RSSI de repenser leurs sources de recrutement pour les postes liés à la cybersécurité. « Les personnes ayant des compétences en analyse, en pensée systémique ou en analyse comportementale peuvent rapidement acquérir les compétences nécessaires pour occuper des postes dans le domaine de la cybersécurité », a-t-il ajouté.

Michelle Abraham, directrice de recherche senior chez IDC, estime que l’IA contribuera à réduire considérablement l’épuisement professionnel dans le domaine de la sécurité au cours des deux prochaines années, ce qui pourrait aider à répondre aux préoccupations de personnel des RSSI en matière. « Certes, de nombreux rapports font encore état de fatigue professionnel et d’un taux de rotation élevé, et de nombreuses initiatives ont été prises ces dernières années pour mettre en place davantage de programmes de formation », fait remarquer Mme Abraham. « Le burnout de ces professionnels est en partie dû au fait qu’ils doivent effectuer des tâches très répétitives. L’IA, capable de trier ces tâches, sera d’une aide précieuse. » Gary Longsine, CEO d’IllumineX, estime pour sa part que, même si la pénurie de talents est incontestable, ses conséquences pratiques sont souvent amplifiées par les parties prenantes. « La pénurie de personnel est considérablement exagérée par des entreprises comme Accenture, essentiellement pour faire peur aux DSI », a-t-il affirmé.

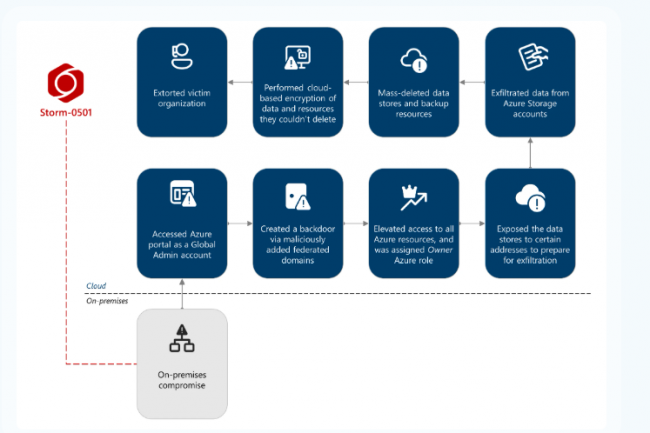

Face aux agissements de plus en plus agressifs du groupe de cybercriminels Storm-0501, Microsoft exhorte les RSSI à appliquer le principe du moindre privilège, à mettre en place des plans d’action contre les ransomwares et à réévaluer les risques liés à la conservation d’actifs sur site hérités.

Dans un rapport publié la semaine dernière, l’équipe de Threat Intelligence de Microsoft a mis en garde contre le groupe cybercriminel Storm-0501, expliquant qu’il a affiné ses tactiques d’attaques par ransomware. Le cybergang, motivé par des raisons financières, détourne des comptes à privilège pour passer de manière transparente entre les environnements sur site et cloud, procède à des suppressions massives de ressources cloud, y compris les sauvegardes, et exploite les lacunes de visibilité pour chiffrer des données dans le cloud. « Ils ne se contentent pas de chiffrer les données, ils suppriment également les sauvegardes afin que les entreprises ne puissent pas récupérer leurs données et échapper au paiement de la rançon », a expliqué Sherrod DiGrippo, directrice de la stratégie de veille sur les menaces chez Microsoft. « La chaîne d’attaques par ransomware est vraiment brutale » a-t-elle précisé. « Cette approche extrêmement intrusive franchit une étape dans le processus d’extorsion, si bien que les RSSI ont tout intérêt à revoir et à limiter le nombre de comptes à privilège dont ils disposent, à revoir leurs stratégies de lutte contre les ransomwares et à s’assurer de transférer leurs actifs sur site vers le cloud. »

Fonctionnement de la chaîne d’attaque

Le fournisseur relate que dans une campagne récente, Storm-0501 a compromis une grande entreprise composée de plusieurs filiales, chacune exploitant son propre domaine Active Directory (AD). Tous les domaines sont interconnectés par des relations de confiance entre domaines, ce qui permet l’authentification interdomaines et l’accès aux ressources. Une seule de ces instances avait déployé Defender for Endpoint. Les terminaux de plusieurs domaines AD ont été intégrés à la licence de cet hôte unique, créant ainsi des lacunes de visibilité dans l’ensemble de l’environnement. L’éditeur note que l’acteur malveillant a vérifié la présence des services Defender for Endpoint, ce qui laisse penser qu’ils ont délibérément fait en sorte d’éviter la détection en ciblant les systèmes non intégrés. Storm-0501 s’est ensuite déplacé latéralement dans l’environnement sur site à l’aide d’Evil-WinRM, un outil de post-exploitation qui utilise PowerShell sur Windows. Le groupe a ensuite lancé une attaque DCSync, une technique qui exploite le protocole distant Directory Replication Service (DRS) pour simuler le comportement d’un contrôleur de domaine Remote Management (WinRM) pour exécuter du code à distance, ce qui lui a permis de demander les hachages de mot de passe de tous les utilisateurs du domaine, y compris les comptes à privilège.

Même si Storm-0501 disposait d’informations d’identification valides, le groupe ne disposait pas des identifiants MFA nécessaires et ne remplissait pas les conditions requises de conformité. Il a toutefois pu tirer parti du contrôle sur site pour pivoter entre les domaines AD et trouver une identité d’administrateur global synchronisée non humaine qui ne disposait pas d’une authentification multifactorielle (MFA) pour réinitialiser le mot de passe sur site de l’utilisateur, se connecter au portail Azure en tant que compte d’administrateur global et gagner le contrôle total du domaine tout en établissant un mécanisme de persistance. Selon la firme de Redmond, Storm-0501 a créé une porte dérobée à l’aide d’un domaine fédéré ajouté de manière malveillante, ce qui lui a permis de se connecter comme presque n’importe quel utilisateur, de cartographier l’ensemble de l’environnement et de comprendre ses protections. L’acteur malveillant a ensuite ciblé les comptes Azure Storage de l’entreprise, exfiltrant les données vers sa propre infrastructure. Après avoir exfiltré toutes les données, le groupe a ensuite supprimé en masse les ressources cloud, y compris les sauvegardes. Pour les fichiers qui ne pouvaient pas être supprimés en raison des verrous de cet environnement et des politiques d’immuabilité d’Azure Storage, le groupe de cybercriminels a simplement chiffré tout ce qui se trouvait dans le cloud et a entamé la phase d’extorsion, en contactant les victimes à l’aide du compte Teams de l’un des utilisateurs précédemment compromis.

Une approche holistique pour mettre les entreprises sous pression

Mme DiGrippo souligne que cette récente méthode a pour particularité d’exploiter les environnements hybrides qui combinent des ressources sur site et dans le cloud. « Les attaquants sont parvenus à mettre une pression considérable, car ils ont accru leurs privilèges à la fois sur les environnements sur site et cloud, puis ils ont détruit les sauvegardes, chiffré les données restantes et dit en substance qu’il était impossible de récupérer les données », a-t-elle expliqué. « L’entreprise est acculée à payer cette rançon, sinon elle est définitivement mise hors service. » L’équipement sur site est essentiel pour que Storm-0501 puisse mener à bien cette chaîne d’attaques. « Lorsque le cybercriminel parvient à s’introduire dans ces équipements parce qu’ils sont vulnérables, puis à pivoter vers le cloud, il détient alors les clés du royaume », a ajouté Mme DiGrippo. « Ce n’est pas ce que l’on observe habituellement chez la plupart des acteurs malveillants », a-t-elle fait remarquer. « Ils pénètrent dans l’environnement cloud, ils pénètrent dans l’environnement sur site, ils suppriment les sauvegardes, ils passent en revue les comptes utilisateurs, trouvent d’autres comptes utilisateurs qu’ils peuvent ensuite pirater et obtiennent un accès permanent à l’environnement. C’est une attaque à plusieurs volets qui place l’entreprise dans une situation quasi sans issue. »

Ce que doivent faire les RSSI

Mme DiGrippo insiste sur le fait que comme Storm-0501 exploite des comptes disposant de privilèges excessifs, il est « extrêmement important » pour les RSSI d’utiliser l’accès avec le moins de privilèges possible pour se prémunir de cette attaque. Elle estime également que les responsables de la sécurité informatique doivent être au fait de leur stratégie en matière de ransomware, comprendre dans quelles circonstances ils paieront les rançons, qui est habilité à prendre cette décision, qui doit être impliqué, et mettre en pratique cette stratégie plusieurs fois par an.

Enfin, les responsables de la sécurité devraient envisager « de réaliser un audit complet de leurs environnements sur site et de comprendre ce que ce risque représente réellement pour leur entreprise », poursuit Mme DiGrippo. « Ces dernières années, alors que la transformation vers le cloud était achevée, beaucoup d’entreprises se sont contentées de dire que leurs environnements sur site étaient trop anciens et qu’elles ne pouvaient pas les déplacer […] Le moment est venu de vraiment comprendre ce qu’elles doivent transférer vers le cloud et ce qu’elles doivent renforcer. La plus grande leçon que j’ai tirée de cela, c’est que ces environnements hybrides sont incroyablement vulnérables et incroyablement importants. »

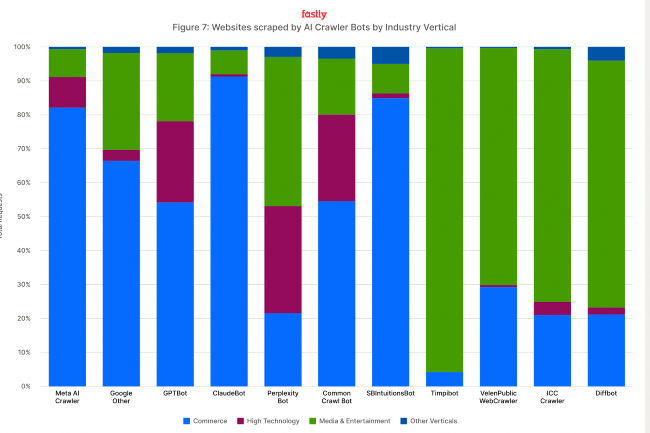

Selon Fastly, les bots d’IA génèrent désormais l’essentiel du trafic web automatisé, avec des pics atteignant 39 000 requêtes par minute. Un niveau qui pèse sur les sites Internet au point de devenir un problème de sécurité.

Une récente étude du fournisseur de services edge cloud Fastly met en lumière ce qu’il décrit comme « un changement saisissant dans la nature du trafic web automatisé ». Selon cette analyse des données recueillies entre le 16 avril et le 15 juillet via les solutions Next Gen WAF et Bot Management de l’entreprise, près de 80 % du trafic généré par les bots IA proviendrait de crawlers, avec Meta en tête, devant Google et OpenAI réunis.

Deux catégories de bots : crawlers et…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Selon Fastly, les bots d’IA génèrent désormais l’essentiel du trafic web automatisé, avec des pics atteignant 39 000 requêtes par minute. Un niveau qui pèse sur les sites Internet au point de devenir un problème de sécurité.

Une récente étude du fournisseur de services edge cloud Fastly met en lumière ce qu’il décrit comme « un changement saisissant dans la nature du trafic web automatisé ». Selon cette analyse des données recueillies entre le 16 avril et le 15 juillet via les solutions Next Gen WAF et Bot Management de l’entreprise, près de 80 % du trafic généré par les bots IA proviendrait de crawlers, avec Meta en tête, devant Google et OpenAI réunis.

Deux catégories de bots : crawlers et…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?