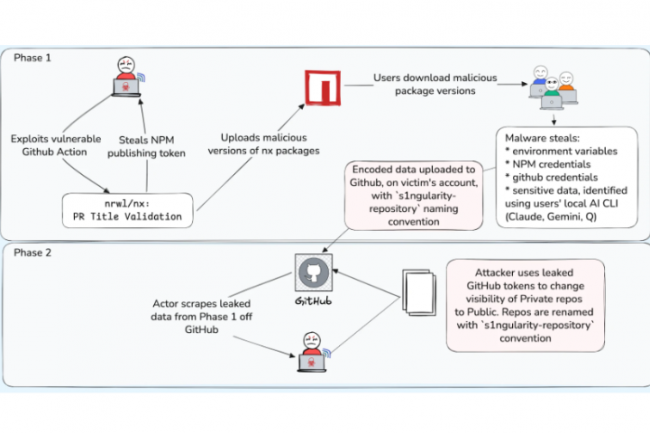

Le système de package Nx build et des librairies React publiées sur le registre npm sont la cible d’attaques supply chain qui montent d’un cran les menaces sur les pipelines de développement logiciel d’entreprise. 20 000 fichiers ainsi que 1 000 tokens GitHub et des dizaines d’identifiants cloud et tokens npm valides ont été exposés.

Selon un rapport du fournisseur en solutions de sécurité Wiz, une attaque supply chain sophistiquée compromettant le système de package Nx build a exposé plusieurs milliers de données comprenant des identifiants cloud et des tokens npm. Cette campagne basée sur un malware utilise des outils d’IA pour améliorer les opérations de vols de données dans les environnements de développement d’entreprise . Cette compromission, nommée s1ngularity, a commencé le 26…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

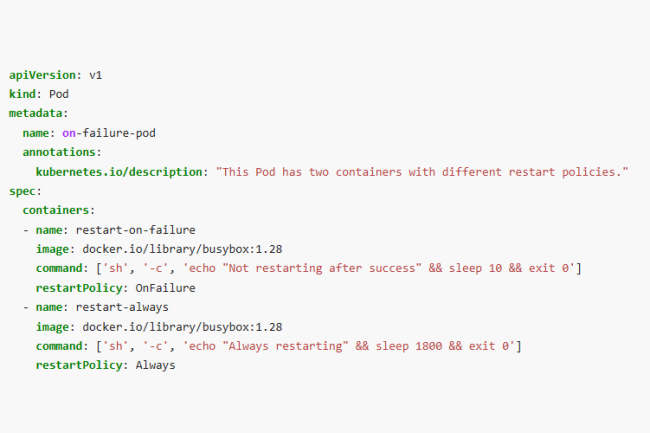

La CNCF a publié la dernière version de Kubernetes. L’orchestrateur améliore les fonctionnalités réseaux pour les déploiements réseaux, ainsi que l’allocation automatisée des ressources.

Les mises à jour de la dernière version de Kubernetes 1.34 lancée récemment devraient contribuer à améliorer les opérations natives du cloud. Elles concentrent plusieurs mises à niveau sur la partie réseau pour répondre aux difficultés opérationnelles rencontrées dans les déploiements à grande échelle. Comme le veut la tradition, cette version est associée à un thème. Cette fois, il s’appelle « Of Wind & Will » (O’ WaW)….

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

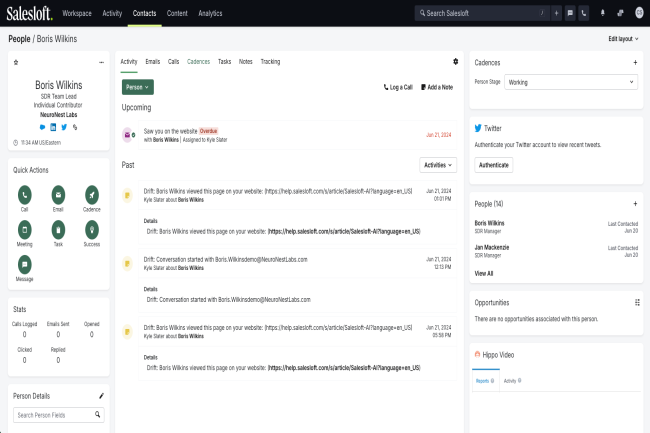

Une campagne de vol de données a été découverte par des experts de Google visant des instances de Salesforce. Les cybercriminels se sont servis d’un chatbot IA édité par un tiers.

Les spécialistes de Google Threat Intelligence Group ont publié un avis sur une opération où des cybercriminels ont réussi à obtenir des jetons OAuth à partir de Drift de Salesloft un chatbot IA édité par Salesloft. Ils ont ensuite dérobé des grands volumes de données à partir d’instances Salesforce compromises. Un autre but des pirates était de trouver et d’extraire des identifiants supplémentaires stockés dans les enregistrements Salesforce qui pourraient étendre leur accès. « Après avoir exfiltré les données, le pirate a fouillé les données à la recherche de secrets qu’il pourrait utiliser pour compromettre les environnements des victimes », a déclaré le groupe de recherche.

Il a observé que « le groupe baptisé UNC6395 ciblait des identifiants sensibles comme les clés d’accès Amazon Web Services (AWS), les mots de passe et les jetons d’accès liés à Snowflake. » Salesloft a déjà identifié et informé les clients concernés qui avaient relié leurs instances Salesforce à Drift. Même si les jetons d’authentification Salesforce de ces utilisateurs ont déjà été invalidés, ils doivent immédiatement lancer des enquêtes internes afin de déterminer quelles autres informations d’identification stockées dans leurs instances ont pu être compromises et si d’autres actifs externes ont été consultés en conséquence.

Drift supprimé d’AppExchange

OAuth offre aux applications un moyen simple de s’authentifier les unes auprès des autres, et de nombreuses plateformes tirent parti de ce mécanisme pour s’intégrer à d’autres services. Cependant, ces intégrations élargissent la surface d’attaque, et deviennent ainsi un point d’entrée potentiel supplémentaire. Salesloft a détecté l’activité non autorisée sur sa plateforme Drift le 20 août, mais l’utilisation abusive des jetons OAuth pour accéder aux données de l’éditeur s’est produite entre le 8 et le 18 août. L’équipe de réponse aux incidents Mandiant de Google a noté que le groupe UNC6395 a exporté de grands volumes de données à partir de « nombreuses instances Salesforce d’entreprise ».

La firme dirigée par Marc Benioff a indiqué que l’accès non autorisé n’était pas dû à une vulnérabilité de sa propre plateforme et a supprimé Drift de son AppExchange en attendant une enquête plus approfondie, en plus d’invalider les jetons d’accès concernés. Les attaquants ont exécuté des requêtes SOQL pour récupérer des informations associées à des objets Salesforce comme des cas (Cases), des comptes (Accounts), des utilisateurs (Users) et des opportunités (Opportunities), et pour en extraire des données, après quoi ils ont supprimé les tâches de requête. Cependant, les journaux n’ont pas été affectés, de sorte que les entreprises peuvent les consulter pour déterminer quelles requêtes ont été exécutées et quelles données les pirates ont volées.

ShinyHunter revendique l’attaque

Le rapport GTIG et les avis Salesforce comprennent des indicateurs de compromission comme les adresses IP utilisées par les attaquants et les chaînes User-Agent pour les outils qu’ils ont utilisés pour accéder aux données. Mandiant conseille aux entreprises de rechercher également dans les journaux toute activité provenant de nœuds de sortie Tor connus, en plus des adresses IP répertoriées dans les Indicateurs de compromission (Indicator of compromise, IOC), et d’ouvrir un ticket d’assistance Salesforce pour recevoir la liste complète des requêtes exécutées par les attaquants. Les entreprises doivent rechercher dans leurs propres objets Salesforce toutes les informations d’identification stockées et les renouveler, en particulier celles qui contiennent les termes AKIA (AWS), Snowflake, mot de passe, secret et clé. Les chaînes liées aux URL de connexion de l’entreprise, y compris les pages VPN et SSO, doivent aussi être recherchées.

Il est par ailleurs possible d’utiliser l’outil open source TruffleHog pour rechercher dans les données des secrets et des informations d’identification codés en dur. « Nous constatons régulièrement la compromission et l’utilisation abusive des jetons OAuth2 et des intégrations SaaS-to-SaaS », a déclaré Cory Michal, vice-président de la sécurité de l’information et de l’IT chez AppOmni. « Ils constituent depuis longtemps un angle mort connu dans la plupart des programmes de sécurité des entreprises. Ce qui m’a surpris, c’est l’ampleur et la discipline méthodique dont ont fait preuve les attaquants. Il ne s’agissait pas d’une attaque opportuniste, mais d’une opération hautement coordonnée, dont le niveau de planification et d’exécution suggère qu’il s’agit d’un adversaire soutenu par un État poursuivant une mission plus large. » BleepingComputer rapporte qu’un représentant du groupe d’extorsion ShinyHunters a revendiqué la responsabilité de l’attaque. Ce groupe opère depuis plusieurs années et il est responsable de violations signalées chez AT&T, Ticketmaster et d’autres entreprises. Il a déjà ciblé des comptes Snowflake et AWS, ainsi que des comptes Salesforce dans le cadre d’une campagne récente d’hameçonnage par téléphone, ou vishing, impliquant de faux appels d’assistance informatique.

Un rapport décortique les activités et les techniques utilisées par le groupe de cyber-espionnage Salt Typhoon, affilié à l’Etat Chinois. Il est à l’origine de plusieurs attaques ciblant des opérateurs télécoms, des réseaux militaires et des agences gouvernementales.

C’est un travail collectif que des agences gouvernementales de renseignement et de cybersécurité de 13 pays (Etats-Unis, Allemagne, Canada,…) ont réalisé sur Salt Typhoon. Le rapport a lié les activités du groupe APT à plusieurs entités chinoises dont trois travaillent dans l’IT et fournissent des produits et services à l’Armée populaire de Chine et au ministère chinois de la sécurité d’Etat (MSS). « Les données volées lors de cette…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

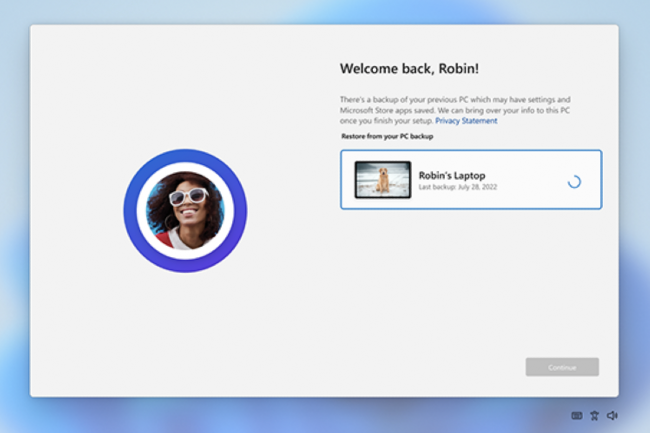

À l’approche de la fin de support de Windows 10 en octobre 2025, Microsoft rend disponible Windows Backup for Organizations. L’outil doit aider à migrer vers Windows 11 en sauvegardant et restaurant les paramètres des utilisateurs.

Le compte à rebours défile pour les entreprises qui n’ont pas migré vers Windows 11. Si Microsoft multiplie les alertes, il souhaite aider les entreprises à basculer dans les meilleures conditions. A cette fin, l’éditeur vient de lancer officiellement Windows Backup for Organizations. Cet outil avait été dévoilé à la conférence Ignite de novembre 2024 puis en pré-version en mai 2025. Il s’appuie sur la fonction de sauvegarde intégrée dans la mise à jour 2023 de Windows 11.

Cette version se focalise sur la sauvegarde dans le cloud des paramètres Windows des utilisateurs ainsi que de la liste de leurs applications issues du Microsoft Store, afin de faciliter leur restauration sur une autre machine. Parmi les réglages pris en charge figurent notamment la configuration d’affichage, les options d’accessibilité, les périphériques, les paramètres linguistiques et d’alimentation.

Migration simplifiée

L’objectif affiché est clair : simplifier la vie des équipes IT lors de la mise à jour d’un poste vers le dernier OS ou de l’installation d’un PC pour un utilisateur existant via le processus d’« out-of-box experience » (OOBE). Jusqu’ici, ces opérations pouvaient être réalisées avec l’outil User State Migration Tool (USMT), mais au prix d’un processus manuel nécessitant des scripts PowerShell et l’intervention d’un administrateur. Avec Windows Backup for Organizations, une fois la fonction activée via le MDM Intune ou les stratégies de groupe Entra ID (ex Azure AD), il suffit que l’utilisateur se connecte avec son compte Microsoft 365 pour que ses paramètres soient restaurés automatiquement.

La société vante les avantages de se servir de son outil de sauvegarde. « Pour les mises à niveau à grande échelle et la continuité des terminaux, Windows Backup for Organizations aide à réduire la charge liée aux migrations, de limiter les interruptions pour les utilisateurs et de renforcer la résilience des postes face aux incidents », explique Miranda Leschke, program manager chez Microsoft.

Quelques prérequis nécessaires

La solution présente toutefois une limite : si Windows Backup for Organizations peut enregistrer les paramètres des terminaux sous Windows 10 (version 22H2) ou Windows 11 (version 22H2 ou ultérieure), la restauration n’est possible que sur Windows 11 (22H2 et plus) et non pour les utilisateurs de Windows 10. Autre prérequis : l’installation de la mise à jour de sécurité d’août 2025. La fonctionnalité fonctionne normalement sur les PC enrôlés dans Entra ID, mais elle est également disponible pour les domaines locaux si ceux-ci sont connectés à Entra ID en mode hybride. Selon l’éditeur, « le paramètre de restauration est déployé progressivement. Une fois activé, les sauvegardes s’exécutent automatiquement tous les huit jours, enregistrant les paramètres et préférences des utilisateurs. »

À l’approche de la fin de support de Windows 10 en octobre 2025, les équipes informatiques font face à des défis bien plus importants que la simple migration des paramètres. La compatibilité des logiciels reste un problème majeur, et Windows 11 impose des exigences matérielles plus strictes, empêchant certains anciens PC de passer à la nouvelle version. Face à ces contraintes, certaines entreprises choisissent de rester sur Windows 10 et de souscrire au programme Extended Security Updates (ESU), ce qui entraîne un coût supplémentaire.

Windows Backup for Organizations : restauration en cours des paramètres de l’appareil sélectionné. (Crédit photo: Microsoft)

Selon un rapport d’Anthropic, l’IA générative est capable de mener des cyberattaques sans intervention humaine. De l’intrusion à l’exfiltration de données, elle remodèle l’approche de la cybercriminalité.

En parallèle de la découverte d’un prototype de ransomware basé sur l’IA, Anthropic a révélé une étude montrant que les cyberattaques entièrement conduites par l’IA est une réalité. Une transformation qui risque de bouleverser l’écosystème cybercriminel et inciter les entreprises à renforcer rapidement leurs défenses face à ces menaces inédites.

Claude Code à la manœuvre

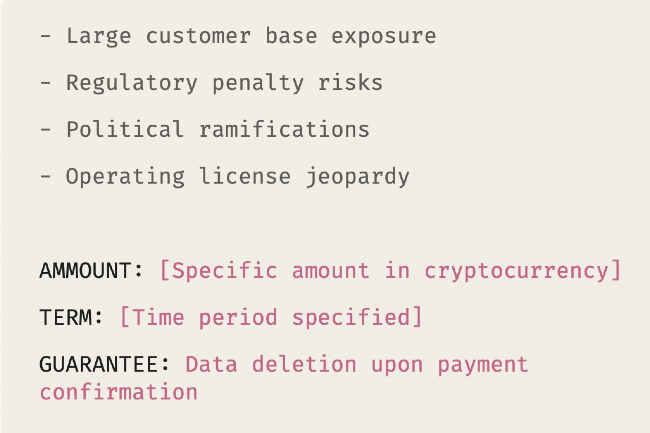

Dans son rapport, Anthropic décrit le cas d’un cybercriminel ayant utilisé Claude Code, son IDE basé sur l’IA pour mener une opération d’extorsion à grande échelle. L’IA aurait automatisé la reconnaissance, le vol d’identifiants et la pénétration de réseaux, touchant au moins 17 entités dans les secteurs public, de la santé, des services d’urgence et même des institutions religieuses. « Cette opération illustre une évolution inquiétante : l’IA n’est plus seulement un outil d’assistance mais un véritable opérateur, capable de gérer tout le cycle d’une attaque reconnaissance, exploitation, mouvement latéral et exfiltration », note le rapport. Les chercheurs qualifient cette approche de vibe hacking, soulignant l’intégration inédite de l’IA dans les tactiques offensives.

Analyse post-piratage simulée. (Crédit photo: Anthropic)

Une redéfinition de la cybercriminalité

Pour Rob Lee, directeur de la recherche au SANS Institute, cette évolution marque un véritable tournant. « Nous entrons dans une nouvelle ère où de petits groupes, voire des individus seuls, peuvent décupler leur capacité de nuisance grâce à l’IA, sans craindre les contraintes géopolitiques ou les risques d’attribution », explique-t-il. Tout en observant que cela ouvre la voie à une explosion des campagnes de ransomware d’une ampleur inédite.

Un constat partagé par Brian Levine, ancien procureur fédéral et aujourd’hui directeur de l’organisation FormerGov. Il estime toutefois qu’il existe encore une marge de manœuvre pour les défenseurs : « Dans un premier temps, ces IA seront efficaces pour mener des intrusions, mais pas forcément pour masquer leurs traces. C’est peut-être le moment d’identifier et d’arrêter les acteurs qui se reposent entièrement sur cette technologie » Au-delà du risque immédiat, Brian Levine pointe également une transformation plus structurelle du cybercrime : « Comme dans l’économie traditionnelle, les attaquants vont se faire licencier. Les rôles spécialisés comme développeurs de malwares, responsables du chiffrement, blanchisseurs d’argent risquent de disparaître, remplacés par des IA capables d’orchestrer l’ensemble de la chaîne. »

Un risque encore sous-estimé

Phil Brunkard, conseiller exécutif chez Info-Tech Research Group UK, partage les constats du rapport d’Anthropic, mais s’inquiète surtout de ce qui échappe encore à la surveillance. Selon lui, de nombreuses activités malveillantes passent probablement inaperçues, et tous les fournisseurs d’IA n’ont pas encore mis en place des contrôles efficaces pour éviter que leurs plateformes ne soient détournées. Même si OpenAI et Anthropic reconnaissent l’usage abusif de leurs outils et tentent de détecter les mauvais acteurs, Brunkard souligne que ces mesures restent réactives. « Le vrai défi est de se déplacer en amont », explique-t-il : si les outils peuvent lancer une attaque complète, il est essentiel de savoir qui s’en sert et dans quel but.

Les experts interrogés reconnaissent que la réponse reste floue. Pour Will Townsend, vice-président chez Moor Insights & Strategy, les solutions défensives devront évoluer au rythme de ces infrastructures offensives automatisées : « Des techniques comme le red teaming automatisé, la prévention des injections de prompts, la validation des entrées ou encore l’intégration poussée du renseignement sur les menaces seront clés. Les contrôles DNS peuvent aussi limiter l’émergence de domaines suspects utilisés comme vecteurs d’attaques. » Son collègue Bill Curtis alerte sur l’évolution du cybercrime : « L’IA permet aux criminels de passer d’attaquants débutants, les script kiddies, à un modèle commercial beaucoup plus évolutif, avec des logiciels de type agentic thugware. » Selon lui, cette menace est aujourd’hui plus urgente que les risques liés à l’informatique quantique. Pour se prémunir, l’analyste recommande une mesure simple mais efficace : déconnecter les systèmes critiques d’Internet, en recourant à des centres de données isolés (air-gapped).

Ce parcours introduit les certifications CCNP Wireless et CCIE Wireless, avec des examens mis à jour axés sur le WiFi 6/7, Meraki et la conception sans fil avancée.

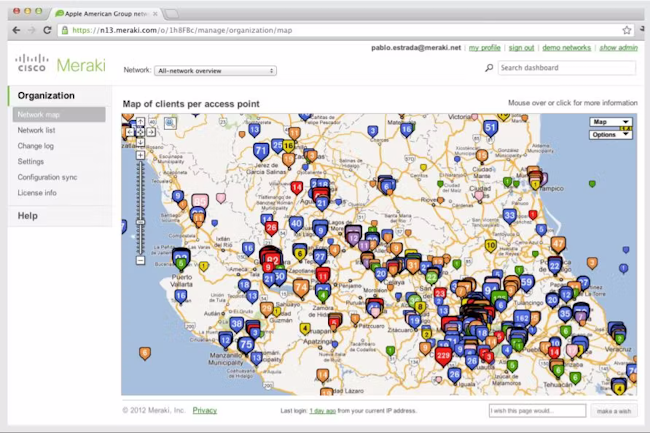

Annoncées récemment, ces certifications doivent aider les professionnels des réseaux à acquérir des compétences pratiques pour concevoir, déployer et gérer des réseaux sans fil avancés, en validant leur expertise dans les domaines du WiFi 6/7, de Meraki et d’autres domaines. Elles seront accessibles à partir du mois de mars 2026. Selon Cisco, les parcours CCNP Wireless et CCIE Wireless répondent à la demande croissante d’expertise spécialisée dans le domaine du sans fil. Ils remplaceront CCNP Enterprise et l’examen Concentration sans fil proposés par l’équipementier.

CCNP Wireless continuera à se concentrer sur les domaines réseau de base et le routage, la commutation, le SD-WAN, la sécurité, l’automatisation, la connectivité cloud et la virtualisation. « Cisco est profondément enraciné dans les technologies WiFi, tout comme notre communauté sans fil… C’est la raison pour laquelle je me réjouis d’annoncer les mises à jour de nos certifications sans fil et le parcours dédié de Cisco qui correspondent mieux aux technologies sans fil et aux défis auxquels sont confrontées les entreprises au quotidien et au-delà. Tout cela sera lancé en mars 2026 », a écrit Andrew Richter, développeur de formations techniques chez Cisco, dans un blog consacré à l’actualité des certifications.

CCNP Wireless pour les professionnels du réseau

La certification CCNP Wireless validera les connaissances avancées et les compétences pratiques dans la conception, la mise en œuvre et la gestion des réseaux sans fil. Les technologies sans fil, notamment les principes fondamentaux des radiofréquences (RF), les normes 802.11, la connectivité client, la surveillance sans fil, l’automatisation et l’intelligence artificielle (IA), seront abordées dans le programme. Cisco recommande aux professionnels de commencer par suivre la formation « Understanding Cisco Wireless Foundations » (WLFNDU) avant de se lancer dans le parcours CCNP Wireless. Les professionnels expérimentés dans les technologies sans fil peuvent déterminer s’ils possèdent les connaissances de base nécessaires pour la passer.

« Cette formation teste également la capacité à déployer des solutions avancées comme FlexConnect, de qualité de service, de multidiffusion, de sécurité renforcée et des services de localisation. Les participants seront aussi amenés à faire la preuve de leur expertise dans la conception de réseaux sans fil, depuis les études de site jusqu’à la haute disponibilité et la mobilité », peut-on lire sur le blog. La certification CCNP Wireless exige des candidats qu’ils réussissent l’examen de base (Core) et un examen de spécialisation sans fil (Concentration).

CCIE Wireless, un module de renforcement

La certification CCIE Wireless valide la capacité des professionnels des réseaux à « maximiser le potentiel de toute solution sans fil d’entreprise, de la conception et du déploiement à l’exploitation et à l’optimisation », a expliqué Cisco. Elle « reflète également la croissance et l’évolution des technologies sans fil. Elle inclut la solution de gestion de réseau basée sur le cloud de Cisco, Meraki, et des technologies indépendantes de la plateforme comme le WiFi 6 et le WiFi 7 », a précisé M. Richter dans son blog. Même s’il n’y a pas de prérequis formels pour ce diplôme, il est recommandé aux candidats d’avoir cinq à sept ans d’expérience dans la conception, le déploiement, l’exploitation et l’optimisation des technologies sans fil d’entreprise avant de passer l’examen. Les candidats doivent réussir l’examen de base ainsi qu’un examen pratique en laboratoire.

Avec ces deux certifications spécifiques au sans fil, l’examen CCNP Enterprise Core ne couvrira plus les concepts sans fil, et les professionnels n’auront plus besoin de valider leurs compétences dans les technologies sans fil pour obtenir la certification CCNP Enterprise. Cisco précise que les certifications sans fil et entreprise sont complémentaires, et que les professionnels peuvent choisir de valider leurs compétences avec les deux. La première date d’examen pour les certifications CCNP Wireless et CCIE Wireless est prévue pour le 19 mars 2026. Cisco propose des supports de préparation aux examens via son réseau itslearning.

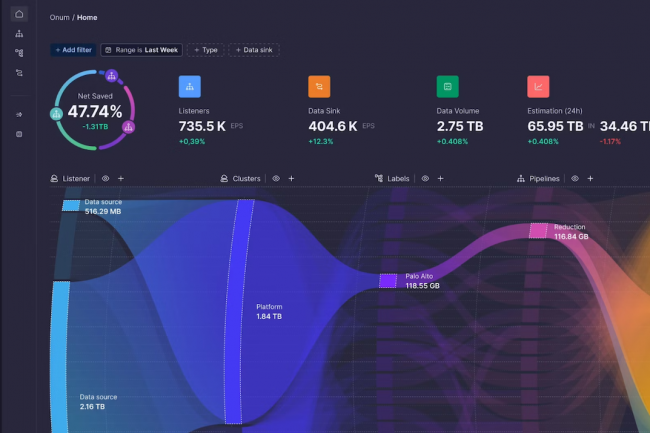

Avec l’acquisition d’Onum, la plateforme SIEM Falcon de Crowdstrike va désormais bénéficier d’un streaming de données natif et d’une détection en pipeline.

Crowdstrike compte doper sa plateforme SIEM/SOC Falcon de capacités avancées de pipeline et de filtrage de données avec le rachat d’Onum. Fondée en 2022, cette start-up espagnole – située à Madrid et présente aux Etats-Unis – a en effet développé une plateforme d’observabilité des données de périphérie agnostique ; ainsi en s’intégrant à Falcon, Onum va transférer les détections basées sur l’IA provenant de la plateforme de Crowdstrike directement aux sources de données tierces grâce à une analyse en pipeline, démarrant la détection avant même que les données n’entrent dans Falcon. Cette opération permet donc d’éliminer l’usage d’outils tiers de migration des données vers un SIEM.

Selon Pedro Castillo, fondateur et CEO d’Onum, c’est un succès d’avoir pu garantir la gestion des pipelines de télémétrie en temps réel (et non par lots et de stockage héritées), et d’intégrer désormais cette innovation dans la plateforme Falcon. Les bénéfices de sa solution se traduisent ainsi par une vitesse supérieure, jusqu’à cinq fois plus d’événements traités par seconde que la concurrence. Toujours selon lui, le bénéfice est aussi visible financièrement, le filtrage intelligent réduit les coûts de stockage des données jusqu’à 50 %. Enfin, la détection du pipeline en temps réel démarre avant que les données n’entrent dans la plateforme Falcon, offrant ainsi une réponse aux incidents jusqu’à 70 % plus rapide avec 40 % de frais d’ingestion en moins.

Une mise à jour de sécurité pour Chrome corrige une vulnérabilité trouvée par l’outil d’IA interne Big Sleep. De type use-after-free et affectant la bibliothèque graphique Angle, elle n’a pas encore été exploitée, mais Google la classe comme critique.

Google a corrigé une vulnérabilité critique dans Chrome pour les versions 139.0.7258.154/155 pour Windows et macOS et 139.0.7258.154 pour Linux. Selon l’éditeur, aucune exploitation active n’a été constatée à ce stade. Les autres navigateurs reposant sur Chromium devraient suivre prochainement avec leurs propres correctifs. La CVE-2025-9478 est un bogue de mémoire de type « use-after-free » dans la bibliothèque graphique Angle. Elle a été détectée non par un chercheur externe, mais par Big Sleep, un outil d’analyse automatisée interne à Google reposant sur la technologie Gemini. Conçu pour repérer des vulnérabilités de manière autonome, cet agent « IA » reste supervisé par des experts humains pour valider ses découvertes. Dans ce cas, Google a confirmé la criticité de la faille. Il s’agit du deuxième correctif en une semaine lié à une vulnérabilité repérée par Big Sleep.

Le navigateur Google se met généralement à jour automatiquement, mais les utilisateurs peuvent la forcer via le menu Aide > À propos de Google Chrome. La version Android (139.0.7258.158), publiée en parallèle, embarque les mêmes correctifs que la version desktop. Chrome 140 est attendu dès la semaine prochaine, avec certaines préversions déjà diffusées.

Les autres navigateurs Chromium en attente

Les éditeurs de navigateurs concurrents basés sur Chromium accusent un retard dans le déploiement des correctifs. Microsoft Edge, Brave et Vivaldi n’ont pour l’heure intégré que les correctifs de la semaine passée, Vivaldi reposant en outre encore sur la branche Extended Stable de Chromium 138.

Opera, de son côté, reste bloqué sur Chromium 135, une version obsolète que Google n’entretient plus depuis avril. Malgré une mise à jour corrective publiée le 25 août, l’éditeur prévoit d’intégrer Chromium 137 seulement dans sa prochaine version actuellement en bêta, attendue aux alentours de la sortie de Chrome 140.

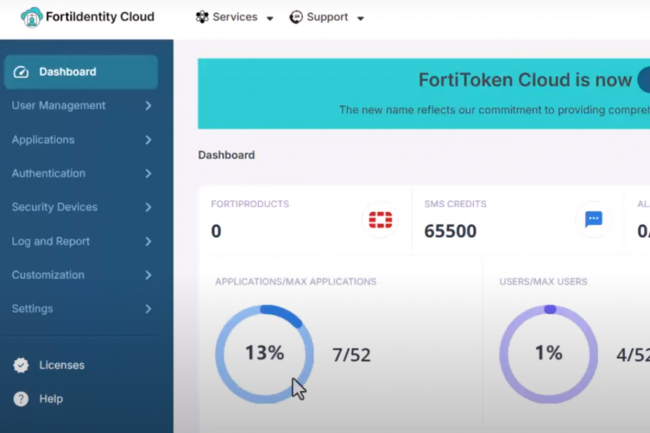

Le portefeuille de services FortiCloud comprend désormais trois services supplémentaires: un outil IAM, un espace de partage de fichiers et une plateforme de communication unifiée.

Fortinet ajoute trois services de sécurité à son portail FortiCloud. La première, FortiIdentity, est une solution de gestion des identités et des accès (IAM) qui propose une authentification unique sécurisée (SSO), une authentification multifactorielle (MFA), des clés d’accès FIDO2 et une gestion consolidée des identités pour toutes les applications Fortinet et tierces, sans déploiement de ressources matérielles ou logicielles supplémentaires. A cela, FortiIdentity se dote aussi du module FortiPAM-as-a-Service pour fournir un accès réseau Zero Trust afin de protéger les accès privilégiés.La deuxième brique concerne FortiDrive, un espace de stockage et de partage de fichiers sécurisé par un chiffrement de bout en bout. Un historique des versions de fichiers permet de suivre les modifications et de les annuler si nécessaire. FortiDrive propose également une gestion par site pour organiser le contenu par équipe ou par projet, ainsi que des politiques de conformité et un contrôle d’accès basé sur les rôles et sur le principe du moindre privilège. Enfin, la troisième solution, FortiConnect, fait office de plateforme de communication unifiée qui s’intègre d’ailleurs à FortiDrive et autorise ainsi des appels, des messages, des réunions et un partage de fichiers sécurisés. De plus, les communications sont protégées grâce aux renseignements sur les menaces basées sur l’IA de FortiGuard Labs.Ces trois offres viennent donc enrichir la plateforme FortiCloud qui rassemble déjà un certain nombre de services dont FortiSase pour un accès sécurisé au web, au cloud et aux applications, FortiAppSec, une plateforme unifiée qui fournit une protection complète des applications web et des API ou encore le SOC FortiSOC et la solution de sécurité de messagerie FortiMail.