Des chercheurs ont découvert une faille critique dans Lena, le chatbot d’assistant client de Lenovo. A partir d’une simple requête, il peut être contraint de dévoiler des sessions actives de cookie ou exploiter une faille d’injection de code (XSS).

La sécurité des assistants IA inquiète souvent les entreprises et la récente affaire du chatbot client de Lenovo ne va peut être pas les rassurer. En effet, des chercheurs du site d’information Cybernews ont découvert une faille dans Lena, l’outil du fournisseur alimenté par GPT-4 d’OpenAI. En raison d’un filtrage insuffisant des données d’entrées et de sorties, cette vulnérabilité donne la possibilité à des attaquants d’injecter du code malveillant via une simple invite de 400 caractères. Le chatbot génère alors du contenu HTML nuisible.

Les experts soulignent que cette faille constitue un avertissement sérieux sur les risques liés aux chatbots mal sécurisés. « Tout le monde sait que les chatbots peuvent halluciner et être trompés par des injections rapides, ce n’est pas une nouveauté », expliquent-ils. « Ce qui surprend vraiment, c’est que Lenovo, malgré sa connaissance de ces failles, n’ait pas pris les mesures nécessaires pour se protéger contre les manipulations malveillantes des utilisateurs et les sorties imprévues de ces assistants virtuels. »

Des risques qui dépassent le simple vol de cookies

Le mécanisme de l’attaque est relativement simple : un attaquant injecte un code malveillant dans une requête produit classique « « Montrez-moi les spécifications du Lenovo IdeaPad 5 Pro ». Il demande ensuite à Lena de convertir les réponses en HTML, JSON et texte brut dans un ordre précis, celui attendu par le serveur web. Les pirates se sont ensuite assurés que la charge malveillante était correctement exécuté sur le serveur web. Puis, ils ont provoqué une injection de code (XSS) pour dérober des sessions actives de cookies. Une fois ces informations récupérées, il devient possible de se connecter directement au compte d’un agent de support et d’accéder aux outils internes de Lenovo.

Mais les conséquences pouvaient aller bien au-delà selon les chercheurs : modification des interfaces de support, installation de keyloggers, lancement d’attaques de phishing, voire exécution de commandes système autorisant l’installation de portes dérobées et la propagation d’attaques dans le réseau de l’entreprise. « Le danger dépasse largement le simple vol de données. Utiliser le cookie d’un agent offre un accès direct aux systèmes de support, et potentiellement d’étendre l’attaque à l’ensemble du réseau », souligne Cybernews.

Quand la vitesse compromet la sécurité des chatbots

Interrogé par CSO, Arjun Chauhan, analyse sur la cybersécurité chez Everest Group, cette faille illustre une tendance plus large : de nombreuses entreprises déploient rapidement des chatbots pour améliorer l’expérience client, sans appliquer la même rigueur de sécurité que pour leurs applications critiques classiques. « Les systèmes d’IA sont souvent traités comme des projets expérimentaux, non intégrés dans les pipelines de sécurité des applications », rapporte-t-il. Avant d’ajouter, « les RSSI doivent considérer les assistants conversationnels comme des applications à part entière et leur appliquer les mêmes standards de sécurité que pour les applications web ». Cela inclut de s’assurer que l’IA ne puisse pas exécuter directement du code et de réaliser des tests contre les attaques par injection rapide. Pour Melissa Ruzzi, directrice IA chez AppOmni (éditeur de solution de sécurité en SaaS), « il est crucial de superviser tous les accès aux données de l’IA, qui incluent généralement non seulement les autorisations de lecture, mais aussi la possibilité de modification. Cela pourrait rendre ce type d’attaque encore plus dévastateur ».

L’incident reflète par ailleurs le dilemme des entreprises : déployer rapidement des solutions IA pour l’expérience client tout en garantissant la sécurité. « Les entreprises lancent rapidement des chatbots IA sans la rigueur appliquée aux autres applications », rappelle Arjun Chauhan. Les experts recommandent une approche « ne jamais faire confiance, toujours vérifier » pour toutes les données transitant par les chatbots. Cette vigilance est d’autant plus importante qu’en 2024, le groupe Thales alertait sur le trafic généré par des bots automatisés, dépassant celui des utilisateurs humains et représentant 51 % du trafic web.« L’injection de prompt et de code (XSS) sont des vecteurs d’attaque réels », insiste l’analyste. « Les entreprises doivent équilibrer la rapidité de mise en œuvre de l’IA avec les risques pour leur réputation et leur conformité réglementaire. La seule approche durable reste la sécurité by design pour l’IA », conclut-il. Lenovo a depuis corrigé la faille.

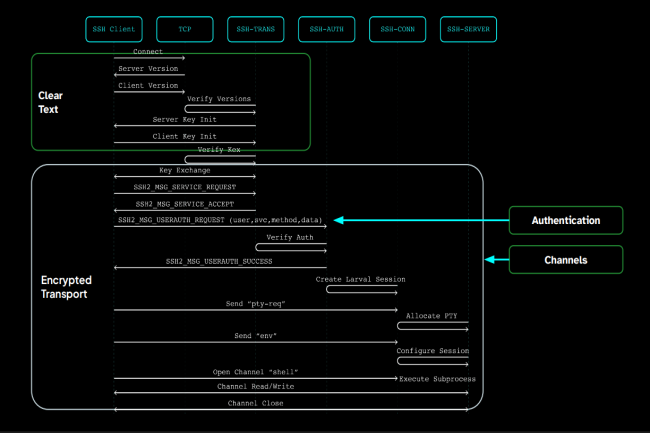

Lors d’une conférence sur la sécurité, un chercheur de runZero a révélé certaines vulnérabilités critiques du protocole SSH et formulé des recommandations aux fournisseurs pour l’améliorer.

Le protocole Secure Shell (SSH) est la colonne vertébrale de l’administration réseau moderne. Il fournit un accès distant crypté à pratiquement tous les serveurs, périphériques réseau et systèmes embarqués dans les environnements d’entreprise. Des routeurs et commutateurs aux systèmes de contrôle industriels et instances cloud, le SSH est devenu la norme de facto pour l’accès sécurisé en ligne de commande à l’ensemble de l’infrastructure. Cette omniprésence rend…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

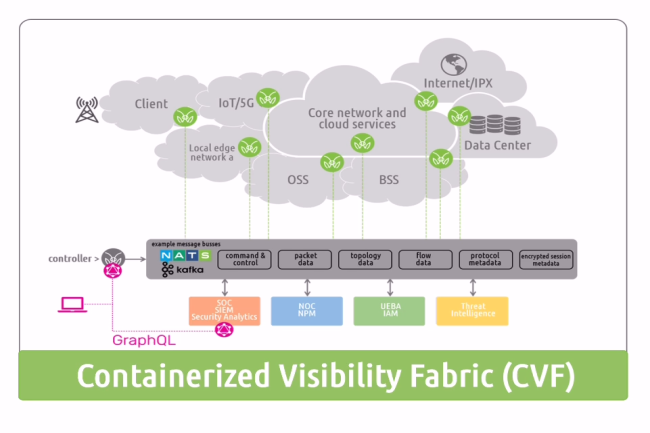

En acquérant MantisNet, F5 ajoute à sa plateforme ADSP (Application delivery and security platform) la télémétrie à faible latence.

Sur son blog, le spécialiste de la sécurité F5 annonce avoir récemment acquis la société MantisNet, fondée en 2012 et située en Virginie, dans la ville de Reston (aux Etats-Unis). Cette entreprise qualifiée d’innovante a mis au point une plateforme de surveillance du trafic pour les environnements cloud natifs et 5G des grandes entreprises (opérateurs télécoms, organismes publics, fournisseurs de services cloud, etc.). Cette dernière, appelée la Containerized Visibility Fabric, fournit ainsi des informations en temps réel sur l’activité des protocoles chiffrés, permettant à ses clients d’obtenir une visibilité sur le trafic le plus insaisissable, sans impact sur les performances. Pour ce faire, l’éditeur s’appuie sur une télémétrie basée sur le protocole agnostique eBPF (filtrage de paquets réseau). Lancée en 2014 (avec Linux 3.18), ce protocole eBPF connaît une adoption accélérée dans le domaine de l’observabilité, il permet aux développeurs d’exécuter leurs programmes sans à avoir à modifier le code source du kernel ni ajouter de modules supplémentaires.Une intégration à la plateforme de F5La technologie de MantisNet sera intégrée à la plateforme de distribution et de sécurité d’applications (ADSP) de F5 et permettra donc de migrer vers des architectures cloud-native tout en maintenant une visibilité opérationnelle, une automatisation et une sécurité optimale selon Ahmed Guetari, vice-président et directeur général de F5 dans son article de blog. « En intégrant la visibilité au coeur de la pile et en la reliant à l’application et à l’analyse, les entreprises bénéficient d’un chemin complet et automatisé, du déploiement et mise à l’échelle à l’observabilité complète de la pile dans les environnements conteneurisés en passant par la sécurité du trafic traditionnellement cachée », a ainsi déclaré le dirigeant.

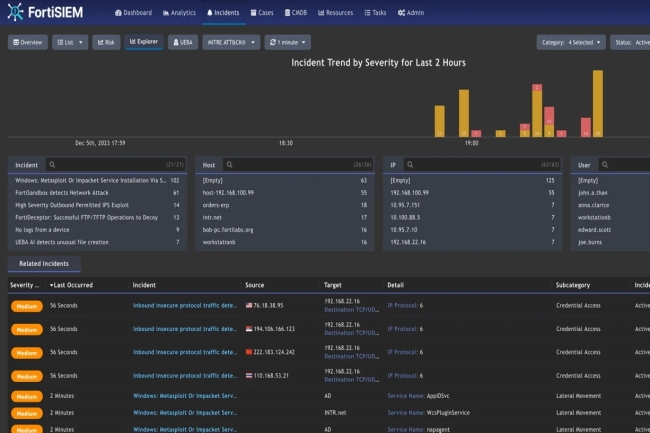

Fortinet a corrigé une vulnérabilité critique d’injection de commande dans FortiSIEM. Le fournisseur a également réparé d’autres failles dans différents produits.

Les pirates s’attaquent régulièrement aux solutions de sécurité protégeant les systèmes IT des entreprises. Fortinet est souvent pris à partie comme le montre les récentes mises à jour du fournisseur sur ses produits. En premier lieu, il a corrigé une faille critique dans FortiSIEM, une appliance qui assure la gestion des informations et des événements de sécurité. Elle analyse le trafic réseau et les journaux afin de détecter les menaces et d’intervenir en cas d’incident.

Référencée CVE-2025-25256, la vulnérabilité résulte d’une désinfection incorrecte d’éléments spéciaux dans les requêtes de commande du système d’exploitation envoyées à l’interface de ligne de commande (CLI). Outre la gravité de la faille, un exploit est disponible et donc accessible aux cybercriminels. Elle a été corrigée dans les versions 7.3.2, 7.2.6, 7.1.8, 7.0.4 et 6.7.10. FortiSIEM 7.4 n’est pas concerné, et toutes les versions antérieures à la version 6.6, y compris celle-ci, sont affectées, mais doivent migrer vers l’une des branches prises en charge, car elles ne bénéficieront pas d’un correctif. Le fournisseur conseille aux utilisateurs qui ne peuvent pas effectuer la mise à niveau de filtrer les communications sur le port 7900 utilisé par le composant phMonitor pour surveiller l’état des processus système et leur distribuer des tâches.

D’autres vulnérabilités corrigées

En parallèle de FortiSIEM, le spécialiste de la sécurité a réparé plusieurs failles. La CVE-2024-26009 provoque un contournement d’authentification de gravité élevée dans FortiOS, FortiProxy et FortiPAM. Elle ne peut être exploitée que sur les appareils gérés par une appliance FortiManager via le protocole propriétaire FGFM, et à condition que l’attaquant connaisse le numéro de série de l’appareil. Si l’exploitation réussit, les attaquants peuvent exécuter du code et des commandes arbitraires sur le système.

D’autres correctifs publiés cette semaine colmatent plusieurs brèches. Tout d’abord la faille (CVE-2024-52964) par traversée de répertoire entraîne le remplacement arbitraire de fichiers et l’exécution de commandes non autorisées. La CVE-2023-45584 engendre un problème de double libération de mémoire conduisant à l’exécution de code non autorisé. La CVE-2025 -53744 provoque une attribution incorrecte de privilèges dans Security Fabric conduisant à une élévation de privilèges, quand à la CVE-2025-25248, elle génère un dépassement d’entier conduisant à un déni de service.

Augmentation des attaques par force brute sur FortiOS

Le jour même de la publication de ces correctifs, l’entreprise de surveillance du trafic malveillant GreyNoise a signalé une augmentation significative du trafic par force brute dirigé vers les VPN SSL de Fortinet depuis le début du mois. Selon les recherches, les pics de trafic par force brute peuvent indiquer qu’une vulnérabilité est en cours d’exploration avant sa divulgation. « De tels pics précèdent souvent la divulgation de vulnérabilités affectant le même fournisseur, généralement dans un délai de six semaines », a indiqué l’entreprise dans son rapport.

« En fait, GreyNoise a constaté que les pics d’activité déclenchant cette balise précise sont étroitement liés aux vulnérabilités futures divulguées dans les produits Fortinet. » Il convient de noter que les pics observés se sont produits en deux vagues : la première a commencé le 3 août et, d’après sa signature TCP, ciblait un profil d’appareil FortiOS ; la seconde a commencé le 5 août et correspondait à une signature TCP pour le profil FortiManager – FGFM. On ignore si cette seconde vague a un rapport avec la vulnérabilité de contournement d’authentification CVE-2024-26009 de gravité élevée corrigée par Fortinet la semaine dernière.

A l’occasion du Google Cloud Security Summit, le fournisseur a présenté des fonctionnalités pour aider les développeurs à détecter et à protéger les agents IA.

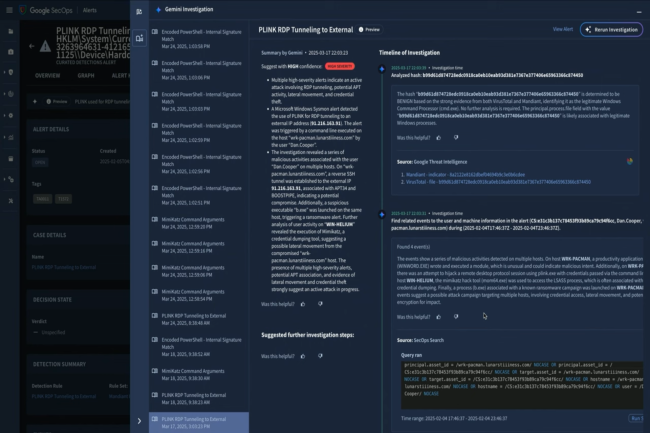

Après avoir mis le cap sur les agents IA à l’occasion de son évènement Next en mai dernier, Google Cloud se focalise maintenant sur leur sécurité. Le fournisseur a présenté différentes fonctionnalités allant dans ce sens lors du Security Summit organisé en virtuel. Dans un échange avec Network World , Naveed Makahani, responsable produit pour la sécurité et l’IA chez Google Cloud a expliqué que l’une des plus importantes améliorations concerne la solution AI Protection (qui fait partie du GCP (Google Cloud Platform) Security Command Center). « Alors que les entreprises adoptent rapidement l’IA, nous développons des fonctionnalités pour aider les entreprises à sécuriser leurs initiatives », a-t-il ajouté. C’est notamment le cas des fonctionnalités de détection automatisée des agents IA et des serveurs MCP (Model Context Protocol) dans Security Command Center.

« Grâce à cette mise à jour, bientôt disponible en test, les défenseurs pourront identifier automatiquement les vulnérabilités, les erreurs de configuration et les interactions à haut risque dans leur écosystème d’agents IA ; se défendre contre les risques d’exécution spécifiques aux agents, tels que l’empoisonnement des outils et l’injection indirecte de commandes », constate le responsable. Il ajoute que « l’objectif est d’améliorer la réponse aux incidents pour les comportements à risque et les menaces externes, tels que la détection de comportements anormaux et suspects sur les actifs des agents ». Les fonctionnalités annoncées contribueront aussi à renforcer la mise en œuvre d’un SOC à base d’agents IA (Agentic SOC) que les clients peuvent créer via GCP. Ce centre donnera aux agents IA la possibilité de coordonner leurs actions pour atteindre un objectif commun. « Un SOC avec des agents peut augmenter considérablement la productivité des analystes et des ingénieurs en sécurité, qui pourront ainsi consacrer plus de temps aux menaces importantes », avance Naveed Makahani.

Evolutions au sein de Security Command Center

Au sein de Security Command Center, Google Cloud a dévoilé plusieurs évolutions. Parmi elles, on retrouve Compliance Manager actuellement en test. Il unifie la définition des politiques, la configuration des contrôles, l’application, la surveillance et la génération de preuves pour l’audit afin de rationaliser les workflows de sécurité, de confidentialité et de conformité sur Google Cloud. De plus, les contrôles recommandés de l’IA automatisent la conformité des charges de travail d’IA grâce à des références intégrées, des contrôles spécifiques à l’IA, des rapports et une surveillance continue.

Un autre élément est Data Security Posture Management, lui aussi disponible en test. Il assure la gouvernance de la sécurité et de la conformité des données sensibles. A noter que l’intégration native avec BigQuery Security Center offre aux professionnels des données de surveiller la sécurité et la conformité de leurs données directement dans leur console BigQuery sans changer de contexte. Enfin, Risk Reports (aussi en test) met en évidence et résume les problèmes de sécurité cloud qui peuvent exposer une entreprise à des risques d’attaque. Grâce à la red team virtuelle du Security Command Center, les rapports sur les risques peuvent être utilisés aussi bien par les équipes de sécurité que par les équipes métiers pour identifier et corriger rapidement les failles dans les défenses cloud.

De la gestion d’identité pour les agents IA

Sur la partie identité, Google Cloud oriente ses fonctions vers l’IA. C’est le cas d’Agentic IAM, qui sera disponible plus tard cette année. Il offrira aux utilisateurs d’activer les identités des agents d’IA dans tous les environnements cloud. Le service allouera automatiquement les identités de agents IA dans tous les environnements d’exécution de développement d’agents et prendra en charge un large éventail de types d’identifiants, de politiques d’autorisation et d’observabilité de bout en bout. La fonction Role Picker (en preview) donne aux administrateurs la possibilité d’accorder un accès avec le moins de privilèges possible à l’aide du chatbot Gemini. Ils pourront ainsi décrire l’action souhaitée (ou plusieurs actions) et Gemini recommandera instantanément le rôle le plus approprié et le moins permissif pour les identités humaines et non humaines.

Enfin, une fonction de réauthentification des actions sensibles est disponible en test. Elle se déclenchera lors d’accès à des documents sensibles comme la mise à jour des comptes de facturation. Activée par défaut, Google Cloud recommande vivement de la laisser activée afin d’éviter tout accès non autorisé et toute compromission potentielle des comptes sensibles.

Sécurité des données et du réseau renforcée

Concernant la protection des données, la fonction Sensitive Data Protection est étendue pour surveiller le générateur d’agents Vertex AI ainsi que les ressources liées à l’IA dans BigQuery et CloudSQL. Elle inspectera également les images à la recherche de données sensibles telles que les codes-barres et les numéros de plaque d’immatriculation, et détectera les modèles contextuels d’IA et d’apprentissage machine pour les dossiers médicaux, les factures financières et les types de code source. L’offre Cloud Key Management System Autokey in Cloud Setup va aider les clients qui ont besoin de leurs propres clés de chiffrement à s’intégrer plus rapidement grâce à une mise en conformité immédiate avec les pratiques de gestion des clés recommandées.

Pour l’aspect réseau, une extension des tags Cloud NGFW (next gen firewall) à ceux présents au sein de l’entreprise. Par ailleurs, Cloud NGFW pour les réseaux RDMA, désormais en test, promet une mise en réseau de type zero trust pour les clouds privés virtuels (VPC) de HPC, y compris les charges de travail IA dans Google Cloud. Enfin, Cloud Armor un service de sécurité qui protège les applications et les sites web contre les attaques par déni de service distribué (DDoS) et d’autres menaces a été mis à jour. Une version Enterprise est disponible pour centraliser le contrôle et la protection automatique des projets dans Google Cloud. Sur le plan technique, le service a fait évolué les limites d’inspection pour les règles WAF et ajouté la prise en charge de la limitation de débit par empreintes JA4 et des informations sur les menaces basées sur l’ASN pour les réseaux de diffusion de contenu multimédia.

Un SecOps Labs créé et des tableaux de bord supplémentaires

La solution Unified Security basée sur l’IA s’étoffe en intégrant des informations sur les menaces, des opérations de sécurité, la sécurité dans le cloud et la navigation sécurisée en entreprise. Un SecOps Labs est mis à disposition des clients pour que les développeurs puissent accéder à des expériences basées sur l’IA pour l’analyse, la détection et la réponse. De même, le fournisseur a enrichi les tableaux de bord avec l’intégration native des données SOAR. Ils aident les administrateurs à visualiser, analyser et agir sur les données de sécurité.

« Notre dynamisme dans le domaine de la sécurité basée sur l’IA aidera les entreprises à redéfinir leur posture de sécurité et à réduire au maximum les risques liés à leurs investissements », a estimé Naveed Makhani. « Ces annonces contribueront à stimuler les opérations de sécurité et aideront les entreprises à gagner en efficacité opérationnelle, que ce soit pour détecter les vulnérabilités, traiter en quelques secondes de vastes quantités de données sur les menaces ou aider les équipes de sécurité à atteindre des niveaux de défense et d’efficacité sans précédent. » Selon Google, le tarif des nouvelles fonctionnalités est variable, certaines étant disponibles sans frais supplémentaires.

Une vigilance sur les avantages réels des fonctions de sécurité

Cependant, Joseph Steinberg, expert américain en cybersécurité et en IA, invite les professionnels de la sécurité de l’information de réserver leur jugement sur l’efficacité de ces fonctionnalités jusqu’à ce qu’elles soient utilisées dans le monde réel. « Nous avons constaté à maintes reprises qu’il existe un écart considérable entre les avantages théoriques d’une technologie de sécurité et la valeur qu’elle apporte réellement dans le monde réel », a-t-il déclaré par courriel.

« De plus, la sécurité suit un modèle différent de celui de la fonctionnalité. Par exemple, nous savons comment tirer parti d’une IA imparfaite qui améliore la productivité, nous savons comment l’utiliser de manière à améliorer la productivité tout en tenant compte des erreurs de l’IA, si bien que, en cas de défaillance, l’impact n’est généralement pas dévastateur. Par contre, les conséquences d’une technologie de sécurité imparfaite qui échoue ne serait-ce qu’une seule fois en mode « fail-to-allow », peuvent être très différentes. »

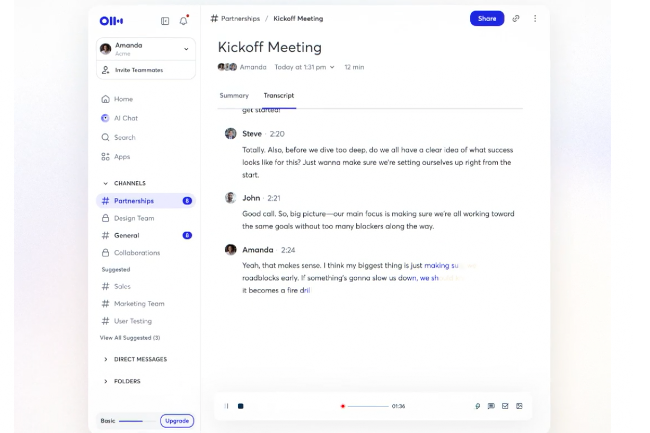

Un utilisateur accuse Otter.ai d’enregistrer sans consentement des intervenants aux réunions et de se servir des données pour entraîner ses systèmes d’IA. L’éditeur se défend de telles pratiques.

La retranscription de la voix en texte est devenue une des fonctions à base d’IA plébiscitée par les salariés, notamment dans le cadre des réunions. Pour autant, la question du caractère intrusif de ces solutions se pose. Elle fait même l’objet d’une plainte déposée en fin de semaine dernière par Justin Brewer auprès d’un tribunal californien. Dans cette procédure, l’accusé est Otter.ai et son service de restranscription de réunion, Notetaker.

Selon le plaignant, ce…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

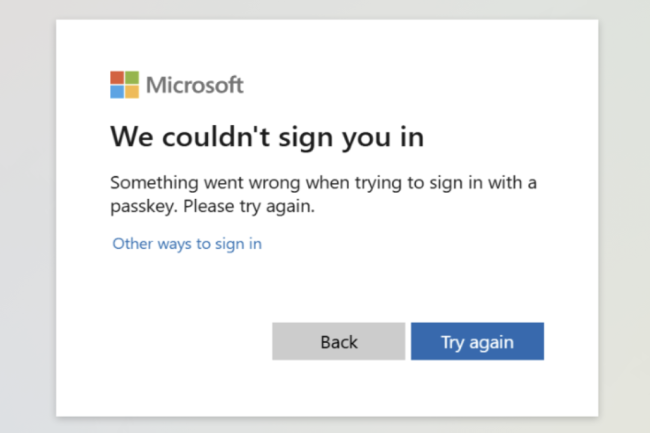

Des chercheurs ont trouvé un moyen de contourner l’authentification basée sur FIDO. L’alliance en charge du standard de sécurité relativise la découverte en ne constatant aucune vulnérabilité dans les outils, mais plutôt une mauvaise implémentation.

Après une première alerte en juillet par des spécialistes d’Expel (mais l’exploit n’a pas été confirmé faute de preuves), c’est au tour de chercheurs de Proofpoint de s’attaquer à la sécurité du standard FIDO. Celui-ci est utilisé pour l’authentification sans mot de passe et il est considéré comme un moyen efficace contre les tentatives d’hameçonnage. Or les experts de Proofpoint ont découvert un moyen de contourner ce système via une technique de…

Il vous reste 88% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

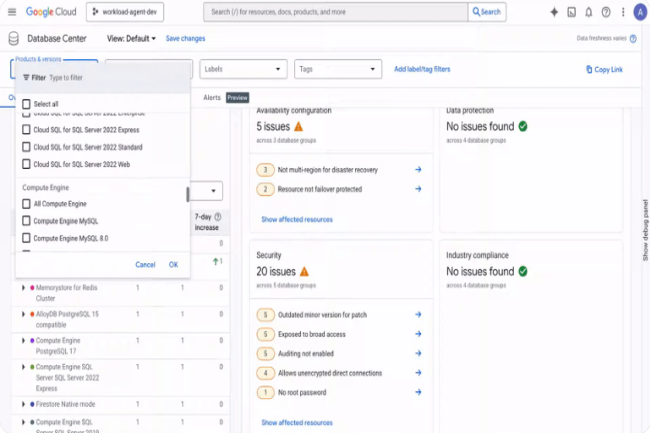

Dans la dernière mise à jour de Database Center, Google Cloud propose de surveiller les VM exécutant les bases de données auto-gérées. Elle comprend aussi d’autres fonctionnalités pour les alertes ou la comparaison historique du parc.

Lancé pour tous en mai dernier, Database Center évolue. En effet, l’offre de gestion des parcs de base de données de Google Cloud s’étoffe de plusieurs fonctionnalités supplémentaires. La plus notable est celle qui propose la surveillance des machines virtuelles Compute Engine exécutant des bases de données autogérées. Ce système offre plus de flexibilité, d’évolutivité et de rentabilité que le matériel dédié. Jusque-là, les entreprises pouvaient utiliser Database Center pour surveiller uniquement les bases de données gérées par Google, notamment Spanner, AlloyDB et Bigtable. Mais les entreprises voulaient aussi pouvoir surveiller leurs bases de données autogérées afin d’avoir une vue d’ensemble complète de toutes leurs bases déployées.

« Cette vue holistique est capable d’identifier les failles de sécurité critiques, d’améliorer la posture de sécurité et de simplifier la conformité », a déclaré Charlie Dai, vice-président et analyste principal chez Forrester. « Concernant les failles de sécurité, il peut s’agir de versions mineures obsolètes, de plage d’accès IP trop large, de bases de données sans mot de passe root et sans audit activé », ont écrit dans un blog Kiran Shenoy, responsable produit senior et Apoorv Shrivastava, responsable produit bases de données au sein de Google Cloud. Cette fonctionnalité est actuellement en préversion et les entreprises doivent s’inscrire pour y avoir accès en avant-première.

Alertes, comparaison d’historique de parcs et une pointe de Gemini

Database Center s’enrichit également d’autres capacités, comme des alertes pour les ressources supplémentaires et pour signaler des problèmes concernant toutes les bases de données, ainsi que des fonctionnalités de langage naturel optimisées par Gemini pour la gestion du parc au niveau des dossiers, et une comparaison historique du parc sur une période pouvant aller jusqu’à 30 jours. Selon le fournisseur de cloud, grâce à ces fonctionnalités, les utilisateurs pourront créer des alertes personnalisées lorsque des ressources de base de données sont provisionnées, recevoir des notifications par e-mail, Slack et via les messages Google Chat pour tout type de problème détecté par Database Center. « La surveillance devient ainsi proactive et il est possible de prendre des mesures immédiates pour appliquer les politiques de gouvernance, prévenir les dérives de configuration et atténuer les risques avant qu’ils n’aient un impact sur les applications », a fait valoir Charlie Dai.

Afin de simplifier la surveillance à grande échelle, Google a ajouté des éléments linguistiques basées sur Gemini à Database Center au niveau des dossiers. « Cela signifie que l’on peut désormais avoir des conversations contextuelles sur ses bases de données dans un dossier spécifique, ce qui facilite leur gestion et leur dépannage, en particulier dans les environnements organisationnels vastes et complexes », explique le blog de Google Cloud. Quant à la capacité de comparaison historique du parc sur 30 jours, elle peut servir aux entreprises pour la planification des capacités et l’analyse de l’état du parc de bases de données. Auparavant, Google proposait une comparaison historique sur sept jours pour l’inventaire et les problèmes liés aux bases de données. Dorénavant, trois options sont disponibles : 1 jour, 7 jours et 30 jours. « Les entreprises ou les administrateurs de bases de données peuvent utiliser la fonctionnalité de comparaison de parcs pour obtenir une vue détaillée du dernier inventaire des bases de données et identifier les problèmes opérationnels et de sécurité apparus au cours de la période sélectionnée », ont ajouté les deux responsables de Google Cloud. « Ces fonctionnalités devraient aider les administrateurs de bases de données des entreprises à prendre des décisions fondées sur les données pour optimiser leur parc », a avancé Charlie Dai. Google n’a pas précisé si ces fonctionnalités supplémentaires étaient déjà disponibles pour les utilisateurs.

La Fondation Matrix a alerté sur deux failles graves dans le protocole de communication open source support de plusieurs messageries sécurisées. Des correctifs sont disponibles, ainsi que des mesures d’atténuation.

Coup de froid sur Matrix après la découverte de deux failles dans le protocole de communication open source. La Fondation Matrix a indiqué dans un message que les vulnérabilités ont été découvertes il y a un mois, mais les informations sur les mesures d’atténuation ont été gardées secrètes pour laisser le temps aux utilisateurs du protocole de les tester et de les appliquer. Matrix sert de base à des messageries sécurisées en particulier Tchap en France dédié au…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Avec la 8ème génération de pare-feux, SonicWall propose de la connectivité multi-gigabit, ainsi qu’une plateforme de gestion révisée et des fonctions d’IA.

Face aux évolutions de la sécurité réseau, SonicWall a mis à jour sa gamme de firewalls qui passe à la 8ème génération. Cette actualisation concerne à la fois la série TZ pour PC de bureau et les appliances pour rack, NSa. Une plateforme de gestion unifiée révisée, des services cogérés, spécialement conçus pour le marché des MSSP ont également été dévoilés.

« Nous ne sommes plus, et ne devons plus être considérés comme un simple fournisseur de pare-feux, car nous avons bien plus à offrir », a déclaré Michael Crean, vice-président senior de SonicWall, à Network World. « Nous proposons des services de pare-feux gérés. Nous disposons de nos propres centres d’opérations de sécurité, des services MDR, EDR, XDR, NDR ».

Cap sur la connectivité multi-gigabit

La gamme de 8ème génération introduit la connectivité multi-gigabit dans les deux lignes de produits. Même les modèles d’entrée de gamme supportent désormais les débits 2,5G et 5G. Ainsi, le TZ680 offre un débit de prévention des menaces de 2,5 Gbit/s avec des ports 2x10G/5G/2,5G SFP+. De son côté, le NSa 5800 offre un débit de prévention des menaces pouvant atteindre 24 Gbit/s et un débit de pare-feu de 30 Gbit/s.

La demande du marché est à l’origine de cette expansion de la connectivité. M. Crean a fait remarquer que de nombreuses sociétés ont demandé des options de connectivité multi-gigabit. « Nous prenons en charge à la fois le 2,5G et le 5G multi-gigabit », a-t-il déclaré. « Et puis, vous savez, avec notre SFP, nous pouvons également commencer à passer au 10 gigabits », souligne le dirigeant.

Une plateforme de gestion unifiée

En parallèle de la partie matérielle, SonicWall représente un changement architectural, passant d’une gestion centrée sur les équipements à une gestion à l’échelle de l’écosystème. La plateforme offre un contrôle centralisé sur l’ensemble du portefeuille SonicWall plutôt que de se concentrer uniquement sur la gestion des pare-feux. « Nous ne parlons pas seulement de l’interaction locale de la façon dont vous gérez le boîtier », a déclaré Michael Crean.

« Nous proposons une plateforme de gestion qui vous offre une visibilité sur toutes les technologies présentes dans notre écosystème », ajoute-t-il. Le service prend en charge à la fois le déploiement SaaS et les installations sur site pour les réseaux isolés. Le responsable a souligné que SonicWall s’engage également à garantir la parité des fonctionnalités entre les versions cloud et sur site.

Assistant IA pour aider les administrateurs

En 2025, tous les fournisseurs devront avoir une stratégie en matière d’IA, et SonicWall ne fait pas exception. Le fournisseur propose SAMI (AI for Monitoring and Insight), un assistant IA conçu pour aider les administrateurs dans leurs requêtes courantes et leurs tâches de gestion des équipements. « Dans le cadre de notre plateforme unifiée, nous disposons d’un bot IA appelé SAMI, auquel vous pouvez demander, par exemple, de vous indiquer tous les pares-feux qui exécutent cette version du micrologiciel ou combien de vos pare-feux font cela », explique Michael Crean.

SonicWall adopte une approche mesurée en matière de mise en œuvre de l’IA. L’entreprise se concentre sur les avantages opérationnels pratiques plutôt que sur des promesses marketing générales. « Nous voulons être pratiques et nous voulons nous assurer que nous faisons quelque chose que nous pouvons réellement défendre », glisse le dirigeant.

Services managés et cyber-garantie améliorée

Le lancement de la 8ème génération marque l’arrivée de la Managed Protection Security Suite (MPSS). « Nous disposons d’une équipe de professionnels formés et dévoués qui sont là pour effectuer toutes les annonces, modifications, suppressions, dépannages de configuration et audits mensuels afin de s’assurer que vos équipements répondent à une norme minimale, ce qui nous permet de vous offrir une cyber-garantie unique en son genre d’une valeur de 200 000 dollars », a déclaré Michael Crean.

La couverture de la garantie cyber passe en effet de 100 000 $ à 200 000 $ pour les clients utilisant des services gérés. Cysurance fournit la garantie, qui couvre à la fois les pare-feux de génération 7 et de génération 8 lorsqu’ils sont gérés via MPSS.La gamme de 8ème génération en détailLes modèles de pare-feu de la série TZ 8 (desktop) comprennent :

– TZ280 : 8x1GbE, 2x1G SFP, débit de pare-feu de 2,5 Gbps, prévention des menaces de 1 Gbps

– TZ380 : 8x1GbE, 2x5G/2,5G/1G SFP+, débit du pare-feu de 3,5 Gbps, prévention des menaces de 1,5 Gbps

– TZ380W : identique au TZ380, mais avec une connexion sans fil 802.11ax intégrée

– TZ480 : 8x1GbE, 2x5G/2,5G/1G SFP+, débit pare-feu de 4 Gbps, prévention des menaces de 2 Gbps.

– TZ580 : 8x1GbE, 2x5G/2,5G/1G SFP+, débit pare-feu de 4,5 Gbps, prévention des menaces de 2,2 Gbps.

– TZ680 : 8x1GbE, 2x10G/5G/2,5G SFP+, débit pare-feu de 5 Gbps, prévention des menaces de 2,5 Gbps

Les modèles de la série NSa (montés en rack 1U) comprennent :

– NSa 4800 : 24x1GbE, 8x10G SFP+, débit pare-feu de 20 Gbps, prévention des menaces de 13 Gbps.

– NSa 5800 : 24x1GbE, 8x10G SFP+, débit pare-feu de 30 Gbps, prévention des menaces de 24 Gbps.