Le phishing, le vishing, le smishing et d’autres tactiques malveillantes aident la criminalité organisée à voler des cargaisons. Aucune société spécialisée dans le fret, le transport et le stockage de marchandises ne semble à l’abri.

Autrefois, les escrocs suivaient les camions de transport et les détournaient. Aujourd’hui, ils utilisent le phishing, le vishing, le smishing, et l’usurpation d’identité pour trouver et détourner des cargaisons de valeur via les systèmes logistiques. C’est un défi pour les DSI et RSSI de suivre le rythme. Le dernier exemple en date de ces tactiques est une campagne menée par des cybercriminels qui utilisent des malwares diffusés par spear phishing pour pirater les systèmes informatiques des entreprises de transport afin de voler des cargaisons.

Proofpoint, qui a découvert cette offensive, a alerté sur une opération de phishing visant principalement les entreprises de transport nord-américaines. La campagne est active depuis juin, voir même depuis janvier. « L’acteur a fourni toute une gamme d’outils RMM (surveillance et gestion à distance) ou, dans certains cas, des logiciels d’accès à distance, notamment ScreenConnect, SimpleHelp, PDQ Connect, Fleetdeck, N-able et LogMeIn Resolve », indique le rapport. « Ces outils RMM/RAS sont souvent utilisés conjointement ; par exemple, PDQ Connect a été observé en train de télécharger et d’installer à la fois ScreenConnect et SimpleHelp. Une fois l’accès initial établi, le pirate procède à une reconnaissance du système et du réseau et déploie des outils de collecte d’identifiants tels que WebBrowserPassView. Cette activité indique un effort plus large visant à compromettre les comptes et à approfondir l’accès au sein des environnements ciblés. »

Le mode opératoire

Pour commencer, les escrocs tentent de compromettre une bourse de fret, une place de marché en ligne où les entreprises de transport routier peuvent enchérir sur des chargements. Ils peuvent publier une offre fictive ou s’immiscer dans une conversation par e-mail entre un transporteur et une entreprise à la recherche d’un camionneur pour livrer. Lorsque celui-ci répond par e-mail, les criminels lui renvoient un message contenant une pièce jointe infectée qui entraîne l’installation d’un RAT (trojan d’accès à distance). Les pirates peuvent alors enchérir sur de véritables chargements, qu’ils tentent ensuite de voler. Une autre stratégie consiste à se faire passer pour une entreprise officielle de transport et à demander à un client d’envoyer un paiement sur un compte bancaire contrôlé par le fraudeur. Une entreprise a décrit sur Reddit comment elle a été compromise au début de l’année : un soi-disant courtier a envoyé par e-mail un lien « de configuration » au répartiteur du transporteur. Lorsque celui-ci a cliqué dessus, son e-mail a été compromis, après quoi les réservations existantes ont été supprimées et les notifications du répartiteur bloquées. Le fraudeur a ensuite réservé des chargements au nom du transporteur piraté et a coordonné le transport. Le gang a ensuite tenté, sans succès, de voler huit camions de marchandises en Californie, après que l’entreprise victime ait compris ce qui se passait et que les chauffeurs aient été alertés. Cependant, quelques semaines plus tard, une autre entreprise de transport a été victime du même type d’attaque, ce qui suggère que le gang s’est tourné vers d’autres proies.

Les attaques de phishing de ce type fonctionnent car la pièce jointe téléchargée semble officielle et berne les commerciaux et les répartiteurs. Par ailleurs, elles peuvent échapper aux antivirus ou aux détections réseau, car les programmes d’installation sont souvent signés numériquement. Dans une interview, Selena Larson, co-auteure du rapport de Proofpoint, explique que cette technique fonctionne également parce que le secteur du transport routier a besoin que ses commerciaux et ses répartiteurs réagissent rapidement aux offres proposées. Pousser les cibles à agir rapidement est une stratégie essentielle pour de nombreuses campagnes de phishing. La stratégie d’attaque décrite dans le rapport Proofpoint n’est pas nouvelle : ses chercheurs avaient déjà publié en septembre dernier un avertissement similaire concernant des campagnes d’e-mails visant les entreprises de transport et de logistique, qui utilisaient souvent des messages contenant des URL Google Drive menant à un fichier de raccourci Internet (.URL) ou un fichier .URL joint directement au message. Une fois exécuté, il utilisait le protocole de partage de fichiers SMB (Server Message Block) pour accéder à un fichier exécutable sur un partage distant, qui installe le logiciel malveillant. Dans la dernière campagne, un acteur malveillant a ajouté l’utilisation d’outils d’accès à distance. Le fournisseur n’est pas certain que le même cybercriminel soit à l’origine des deux campagnes. M. Larson a convenu que les deux campagnes sont similaires aux attaques de phishing ciblées menées depuis des années contre un large éventail de secteurs et qui consistent à inciter un employé à cliquer sur un lien ou un document malveillant. L’éditeur affirme avoir observé près d’une vingtaine de campagnes similaires depuis août visant des entreprises de logistique afin de diffuser des RMM. L’auteur de la menace ne semble pas s’en prendre à des entreprises d’une taille particulière : ses cibles vont des petites entreprises familiales aux grandes sociétés de transport.

La valeur des envois volés a doublé

Il est difficile de déterminer l’ampleur de ce phénomène de vol de marchandises. Le National Insurance Crime Bureau américain estime que les pertes liées à ce type de fraude, toutes sources confondues, ont augmenté de 27 % l’année dernière par rapport à 2023, pour atteindre 35 milliards de dollars. Versik CargoNet, une société qui suit les crimes liés à la chaîne d’approvisionnement physique pour les forces de l’ordre, les compagnies d’assurance et les distributeurs aux États-Unis et au Canada, a estimé dans son rapport du troisième trimestre que les pertes trimestrielles les plus récentes dues au vol s’élevaient à plus de 111 millions de dollars pour 772 cas de vol de marchandises. Comme il n’y a pas d’obligation de signaler ces méfaits, le nombre réel serait plus élevé. Selon Keith Lewis, vice-président des opérations de Versik CargoNet, environ 40 % de ce total de 111 millions de dollars pourraient être des fraudes informatiques. Cela inclut le phishing, le smishing, le vishing, le vol de domaines Internet, l’usurpation d’identité, l’achat d’entreprises légitimes pour abuser de leur nom, etc.

Le piratage des systèmes ERP pour rediriger le fret n’est pas encore d’actualité, a-t-il ajouté. La valeur moyenne des cargaisons volées a doublé, passant de 168 448 dollars au troisième trimestre 2024 à 336 787 dollars, « preuve évidente que les voleurs de marchandises deviennent plus stratégiques dans le choix de leurs cibles », indique le rapport de Versik CargoNet. « Les groupes de la criminalité organisée sont en phase de transition, s’adaptant aux outils de lutte contre la fraude déployés dans l’ensemble du secteur de la logistique », ajoute le rapport. Une fois que les criminels savent où vont les camions, les lieux les plus courants pour le vol de marchandises sont les relais routiers et les parkings, les centres de distribution et les entrepôts, les ports et les gares de triage, les autoroutes et les aires de repos, selon le rapport.

Une campagne de phishing très efficace

Robert Beggs, directeur de la société canadienne DigitalDefence spécialisée dans la réponse aux incidents, qualifie le rapport Proofpoint de description d’« une technique de phishing classique, mais particulièrement efficace en raison de la nature des opérations logistiques ». Bien qu’il s’agisse d’une variante des campagnes précédentes, ces attaques ont également été couronnées de succès car le transport routier est une activité qui fonctionne 24 heures sur 24 et qui est en grande partie décentralisée, a-t-il déclaré, de sorte que les terminaux ne disposent pas toujours de la connectivité et des installations nécessaires pour garantir la confiance. Le risque est accru car il s’agit d’un secteur où le temps est un facteur essentiel, souligne-t-il. Un camionneur avec un chargement doit obtenir l’autorisation de circuler, s’assurer que ses papiers sont en règle et disposer de suffisamment d’argent liquide pour répondre aux demandes immédiates. « Ensemble, ces facteurs sont propices aux attaques d’ingénierie sociale », explique-t-il.

Le transport routier peut sembler être un secteur peu technologique, a fait remarquer M. Beggs, car il évite généralement les contrôles de cybersécurité stricts. Cependant, ses activités exigent que de tels contrôles existent, en particulier lorsqu’il s’agit d’avancer des fonds ou de contrôler les informations relatives aux chargements de grande valeur. Au minimum, les entreprises de ce secteur doivent utiliser une authentification multifactorielle pour les connexions et s’assurer que l’accès aux systèmes critiques est surveillé afin de garantir une utilisation appropriée et de détecter toute anomalie. Certaines entreprises utilisent des mots ou des expressions codés dans leurs messages pour identifier les chargements critiques afin de renforcer la confidentialité, ajoute-t-il. « Les camionneurs ont toujours été perçus comme un maillon faible, notamment en raison de leur pratique limitée de la cybersécurité », explique M. Beggs. Cependant, ils constituent un élément essentiel de l’infrastructure de tout pays et continueront probablement d’être la cible d’attaques d’ingénierie sociale et d’autres types d’attaques.

Des systèmes TMS vulnérables

Danielle Spinelli, ancienne courtière en transport et aujourd’hui chargée de clientèle chez Descartes Systems Group, intervient régulièrement auprès des acteurs du secteur sur les questions de cybersécurité et de vol de marchandises. Elle estime que l’un des problèmes réside dans le grand nombre de systèmes de gestion du transport (TMS) peu fiables, qui peuvent être facilement piratés. Les fournisseurs de TMS disposent en effet d’informations sur les clients et les chargements de camions qui intéressent les escrocs. Elle ajoute qu’un autre point vulnérable est le manque de sécurité des fournisseurs d’ELD (dispositifs d’enregistrement électronique) qui peuvent être piratés ou servir de point d’entrée aux systèmes TMS. Les ELD sont des dispositifs installés dans les camions qui enregistrent automatiquement le temps de conduite, le statut de service et d’autres informations sur les chauffeurs. Les entreprises de transport de marchandises composées d’une ou deux personnes et qui utilisent des comptes de messagerie gratuits sont les plus exposées, ajoute Mme Spinelli.

La Federal Motor Carrier Safety Administration (FMCSA) américaine met en œuvre des initiatives anti-fraude dont les services informatiques peuvent tirer parti, a-t-elle déclaré. Cela inclut notamment l’obligation pour les nouveaux candidats au permis de conduire commercial de faire correspondre leurs documents administratifs à un scan facial. Elle recommande également aux entreprises de logistique d’utiliser des plateformes technologiques qui combinent les données officielles de la FMCSA avec l’historique des performances de suivi, la vérification du numéro d’identification du véhicule, la géolocalisation et la validation de l’assurance avant l’envoi d’un camion. Le problème du vol de marchandises attire de plus en plus l’attention des dirigeants, a déclaré M. Lewis de Versik CargoNet. Ils font désormais pression sur leurs services de sécurité pour qu’ils embauchent des informaticiens ayant les mêmes compétences que ceux qui travaillent pour les institutions financières afin de traquer la fraude et le vol. Quant à l’avenir, il craint que les escrocs n’utilisent de plus en plus l’IA pour mener leurs cyberattaques.

Une formation de base en cybersécurité toujours nécessaire

Le secteur adopte des solutions technologiques pour lutter contre le vol de marchandises. Par exemple, CargoNet vient de lancer RouteScore API, qui utilise un algorithme pour créer un score de risque de vol de marchandises sur les itinéraires aux États-Unis et au Canada. Mais il faut également mettre en place les bases de la cybersécurité. Selon M. Spinelli, la première chose que les responsables IT et sécurité devraient faire est de renforcer la formation des employés en matière de sécurité afin qu’ils sachent reconnaître les attaques de phishing et résister à la tentation de cliquer sur toutes les pièces jointes. Ils devraient exiger des administrateurs et des utilisateurs d’applications liées à la logistique qu’ils réinitialisent leurs mots de passe d’administrateur et d’utilisateur tous les trois à six mois. Les entreprises devraient également s’assurer qu’elles disposent de bonnes procédures de départ pour annuler l’accès informatique lorsqu’un employé quitte l’entreprise. Proofpoint invite les entreprises du secteur du transport de marchandises à :

– Limiter le téléchargement et l’installation de tout outil RMM qui n’est pas approuvé et confirmé par les administrateurs informatiques d’une organisation ;

– Mettre en place des systèmes de détection réseau, notamment en utilisant l’ensemble de règles Emerging Threats, et utiliser une protection des terminaux. Cela permet d’alerter les serveurs RMM de toute activité réseau ;

– Ne pas autoriser les employés à télécharger et installer des fichiers exécutables (.exe ou .msi) provenant d’e-mails ou de SMS envoyés par des expéditeurs externes ;

– Former les employés à identifier et signaler les activités suspectes à leurs équipes de sécurité. Cette formation peut facilement être intégrée à un programme de formation des utilisateurs existant.

Pendant plusieurs mois, dans le cadre d’une campagne récemment découverte par Microsoft, des cybercriminels ont furtivement utilisé une API légitime d’OpenAI comme canal de commande et de contrôle. Ils ont ainsi contourné les méthodes de détection traditionnelles.

Baptisée SesameOp, cette porte dérobée jusqu’alors inconnue exploite l’API Assistants d’OpenAI pour relayer des commandes et exfiltrer des résultats. Selon les chercheurs de Microsoft, cette campagne était active depuis des mois avant d’être détectée et s’appuyait sur des bibliothèques .NET chargées via l’injection AppDomainManager dans des utilitaires Visual Studio compromis. « Au lieu de s’appuyer sur des méthodes plus traditionnelles, le pirate à l’origine de cette porte dérobée abuse d’OpenAI comme canal C2 afin de communiquer et d’orchestrer discrètement des activités malveillantes au sein de l’environnement compromis », ont déclaré les chercheurs dans un billet de blog. L’exploit ne s’appuie pas sur une vulnérabilité du service d’IA lui-même, mais utilise de manière détournée une API légitime, ce qui complique la tâche des équipes de détection et de défense.

Exploitation de l’API Assistants d’OpenAI

La chaîne d’infection de la porte dérobée commence par l’injection du chargeur « Netapi64.dll » dans un exécutable hôte via l’injection NET AppDomainManager, une méthode furtive utilisée pour échapper aux outils de surveillance conventionnels. Une fois actif, le composant implanté accède à l’API Assistants d’OpenAI à l’aide d’une clé API codée en dur, traitant l’infrastructure Assistants comme une couche de stockage et de relais. « Dans le contexte d’OpenAI, les Assistants font référence à une fonctionnalité de la plateforme du fournisseur qui permet aux développeurs et aux entreprises de créer des agents d’IA personnalisés adaptés à des tâches, des flux de travail ou des domaines spécifiques », ont expliqué les chercheurs. « Ces Assistants sont construits sur les modèles d’OpenAI (comme GPT-4 ou GPT-4.1) et peuvent être étendus avec des capacités supplémentaires. » Le logiciel malveillant récupère les charges utiles de commande intégrées dans les descriptions des « Assistants » (qui peuvent être définies sur des valeurs comme « Sleep », « Payload », « Result »), puis les déchiffre, les décompresse et les exécute localement. Après l’exécution, les résultats sont renvoyés via la même API, un peu comme dans le modèle d’attaque d’exploitation des ressources locales ou LOTL (Living off the land), mais dans un contexte de cloud dédié à l’IA. Les chercheurs ont noté que, comme l’attaquant utilise un service cloud légitime pour les commandes et le contrôle, la détection devient plus difficile. Il n’y a pas de domaine C2, seulement un trafic d’apparence bénigne vers api.openai.com.

Une leçon pour les défenseurs et les fournisseurs de plateformes

Le fournisseur a précisé que la plateforme OpenAI elle-même n’avait pas été piratée ou exploitée, mais que ses fonctions API officielles avaient été détournées pour servir de canal de relais, soulignant ainsi le risque croissant lié à l’intégration de l’IA générative dans les processus opérationnels et de développement des entreprises. Les pirates peuvent désormais détourner les points de terminaison publics de l’IA pour masquer leurs intentions malveillantes, ce qui rend leur détection beaucoup plus difficile. En réponse, Microsoft et OpenAI ont pris des mesures pour désactiver les comptes et les clés liés aux cybercriminels. Les entreprises ont également exhorté les défenseurs à inspecter les journaux à la recherche de requêtes sortantes vers des domaines inattendus comme api.openai.com, en particulier à partir des machines des développeurs.

Selon la firme de Redmond, l’activation de la protection contre la falsification, de la surveillance en temps réel et du mode bloc dans Defender peut faciliter la détection des mouvements latéraux et des modèles d’injection utilisés par SesameOp. « Defender Antivirus détecte cette menace comme « Trojan:MSIL/Sesameop. A (loader) » et « Backdoor: MSIL/Sesameop.A(backdoor) », ont ajouté les chercheurs. Les attaquants continuent de trouver des moyens inventifs pour transformer l’IA en arme. Des révélations récentes ont montré que des agents d’IA autonomes étaient déployés pour automatiser des chaînes d’attaque entières ou que la GenAI servait à accélérer les campagnes de ransomware et que des techniques d’injection rapide étaient utilisées pour enrôler les assistants de codage.

Perplexity a été mis en demeure par Amazon pour ne plus utiliser d’agents IA dans son navigateur Comet permettant d’effectuer des achats automatisés. Un bras de fer pour prendre le contrôle des recommandations et achats web a commencé.

Comme d’autres navigateurs basés sur l’IA, Comet développé par Perplexity, peut enchaîner plusieurs tâches à la demande, comme réserver un restaurant en ligne ou passer des commandes sur des applications externes, dont Amazon. Dans ce contexte, le spécialiste du e-commerce a envoyé une mise en demeure à la start-up californienne, lui ordonnant de cesser d’utiliser Comet pour effectuer des achats automatisés sur sa plateforme. Dans un billet de blog intitulé « Bullying is Not Innovation », Perplexity dénonce une atteinte au libre choix des internautes et alerte sur l’avenir des « agents IA », capables d’agir de manière autonome pour leurs utilisateurs.

Par ailleurs, Amazon se défend, invoquant la protection des consommateurs et la qualité de service. Selon la firme, toute application tierce agissant au nom d’un utilisateur doit être transparente et respecter les règles des plateformes. « Nous avons demandé à plusieurs reprises à Perplexity de retirer Amazon de l’expérience Comet, compte tenu de la dégradation significative de l’expérience d’achat et du service client », précise l’entreprise.

Autonomie des IA vs contrôle des plateformes

Pour les analystes, cette affaire illustre les tensions entre les ambitions des agents IA et les intérêts commerciaux des plateformes. « La menace légale d’Amazon montre que l’avenir de l’IA agentique sera loin d’être fluide », note Lian Jye Su, analyste principal chez Omdia. Selon lui, même si des standards ouverts comme MCP ou A2A émergent, la plupart des marques privilégient encore le trafic direct vers leurs interfaces, clé de leurs revenus publicitaires et de leurs données utilisateurs.

En revanche, les agents IA qui se placent entre l’utilisateur et la plateforme risquent de réduire ce trafic et de fragiliser les modèles économiques existants. « C’est une lutte pour le contrôle de l’interface », résume Leslie Joseph, analyste principal chez Forrester. « Des navigateurs comme Comet déplacent l’influence vers le consommateur en filtrant publicités, recommandations et stratégies de prix, piliers du modèle d’Amazon. » Par ailleurs, le géant du e-commerce n’est pas resté à l’écart de cette tendance. L’entreprise développe ses propres outils d’achat dopés à l’IA, comme Buy For Me ou l’assistant Rufus, capables de recommander et commander des produits dans son écosystème. Limiter l’accès des agents tiers garanti à Amazon de protéger ses initiatives internes et les revenus associés.

Vers des règles plus claires pour l’IA agentique

L’issue de ce bras de fer pourrait influencer la future régulation des interactions entre agents IA et plateformes. Les experts anticipent des règles plus claires sur l’accès, l’authentification, l’échange de données et le partage de revenus. « Il n’existe pas de modèle économique unique applicable à tous les secteurs », nuance Lian Jye Su. Même une solution légale sera difficile à uniformiser.

Pour les entreprises, le message est clair : déployer des agents IA autonomes nécessite prudence et transparence. « Les outils reposant sur le scraping ou l’automatisation borderline verront leurs marges de manœuvre réduites », prévient Leslie Joseph. Selon Lian Jye Su, il est essentiel de comprendre le comportement de ses agents et d’instaurer des garde-fous pour éviter toute atteinte aux droits de partenaires, fournisseurs ou concurrents.

Le courtier en assurances Lux Courtage vient de lancer Lux Cyber pour répondre aux besoins des PME en matière de cyber-assurance. Cette structure se positionne comme un apporteur d’affaires en mettant en avant les meilleures offres du marché à des prix compétitifs.

Depuis quelques mois, nous assistons à une prolifération des cyber-assurances ciblant surtout les PME et les collectivités et pour ces dernières, il est parfois difficile de s’y retrouver, souvent par manque de connaissance et de compétences dans ce domaine. « Ces entreprises considèrent trop souvent que leur RC Pro (responsabilité civile professionnelle) suffit à couvrir les risques cyber ce qui n’est évidemment pas le cas », explique Sebastien Bernard, associé et président de Lux Cyber, et d’ajouter : « Environ 50 % des PME sont couvertes, c’est même moins de 10 % pour les collectivités ».

C’est dans cette optique que le courtier en assurances breton Lux Courtage a créé Lux Cyber, une filiale dédiée aux assurtechs, l’objectif pour Sebastien Bernard et Laurent Petit, directeur général de l’entité, est de leur fournir une couverture sur mesure, centrée sur la résilience et la confiance. « Pour cela, en tant que courtier, nous nous appuyons en priorité sur deux acteurs de référence sur le marché que sont Dattak et Stoïk capables de fournir les meilleurs services de sécurité (SOC, MDR, audits, etc.) », indique Sebastien Bernard qui mentionne aussi les offres proposées par Hiscox (CyberClear), Axa XL et Chubb.

Proposer le meilleur contrat

C’est à partir des éléments fournis par l’entreprise cliente que le courtier va pouvoir proposer la meilleure offre au meilleur prix, de l’ordre de 20 à 30% moins chère que le prix classique selon Sebastien Bernard. En effet, le rôle d’un courtier est d’abord de trouver et négocier les meilleurs contrats pour ses clients. Bien sûr, dans le processus de souscription à une cyber assurance, cela commence souvent par un diagnostic qui mesure en quelque sorte le niveau de maturité de la PME en matière de sécurité et qui permet par la suite de proposer la couverture la plus adaptée.

Pour promouvoir sa nouvelle entité, Lux Cyber sera présent lors du Cyber Show Paris 2026 qui se déroulera les 28 et 29 janvier prochains à l’Espace Champerret mais aussi plus localement par exemple lors de l’ECW (Euro cyber week) à Rennes du 17 au 20 novembre 2026.

Si la sécurité physique du musée a été pointée du doigt à l’occasion du vol de bijoux, la cybersécurité du Louvre est aussi défaillante. Preuve en est un ancien audit de l’Anssi qui refait surface.

Le 19 octobre, des voleurs ont utilisé un monte-meubles pour s’introduire par effraction par une fenêtre du deuxième étage et ont dérobé huit bijoux. Les systèmes d’alarme de la fenêtre et de la vitrine contenant les bijoux ont fonctionné comme prévu, selon le ministère français de la Culture, et la police est arrivée sur les lieux en trois minutes. Le raid a entraîné un audit complet de la sécurité du musée. L’Inspection générale des affaires culturelles (IGAC) a remis ses premières conclusions la semaine dernière, incitant le ministre de la Culture à recommander de nouvelles règles de gouvernance et politiques de sécurité, l’installation de caméras de surveillance supplémentaires autour du bâtiment et une mise à jour urgente de tous les protocoles et procédures de sécurité d’ici la fin de l’année. Le contenu du rapport reste confidentiel.

Mais ce que le rapport ne dit pas, c’est que de nombreux problèmes informatiques liés aux systèmes de sécurité étaient déjà manifestes en 2014 et 2017, selon des audits confidentiels antérieurs des systèmes de sécurité consultés par Libération. Ainsi, le musée utilisait encore Windows 2000 sur son réseau bureautique lorsque l’Agence nationale de la sécurité des systèmes d’information (Anssi) a mené son audit de 2014. Pourtant, Microsoft avait cessé de fournir des mises à jour de sécurité pour cette version de son système d’exploitation trois ans auparavant, en juillet 2010. Le rapport d’audit a également mis en évidence un serveur de vidéosurveillance dont le mot de passe était « Louvre » et une application de vidéosurveillance Thales dont le mot de passe était « Thales », précise le journal. L’agence a naturellement recommandé l’utilisation de mots de passe plus complexes, la migration des logiciels vers des versions prises en charge par les développeurs et la correction des failles de sécurité. Interrogé sur la mise en œuvre de ces recommandations, le musée a refusé de répondre. Il est clair, cependant, que certaines d’entre elles n’ont pas été suivies.

Des versions obsolètes des solutions de vidéosurveillance

Un second audit a eu lieu en 2017, mené cette fois par l’Institut national d’études avancées en sécurité et justice (INHESJ). « Certains postes de travail sont équipés de systèmes d’exploitation obsolètes (Windows 2000 et XP) qui ne garantissent plus une sécurité efficace (absence de mises à jour antivirus, de mots de passe et de verrouillage de session…) », indique l’audit cité par Libération. Microsoft a mis fin au support étendu de Windows XP en 2014.

De même, l’analyse des appels d’offres et d’autres documents des marchés publics passées par le Louvre après les audits montre que 20 ans de dette technique ont pesé lourdement sur la sécurité du musée. L’établissement a accumulé des systèmes de vidéosurveillance analogique et numérique, de détection d’intrusion et de contrôle d’accès, certains avec des serveurs dédiés ou des applications propriétaires. Certains de ces systèmes sont devenus obsolètes et nécessitaient une mise à jour ou un remplacement. Thales a fourni un système de ce type, Sathi, au Louvre en 2003, mais n’en assurait plus le support dès février 2019. Une version de Sathi tournait sur une machine fonctionnant sur du Windows Server 2003, dont le support a expiré fin 2015. Rien n’indique que les problèmes logiciels persistants du Louvre soient liés au récent cambriolage, mais le rapport de l’IGAC publié la semaine dernière a mis en lumière plusieurs failles de sécurité, notamment des systèmes de surveillance insuffisants et une sous-estimation des risques d’intrusion remontant à 20 ans.

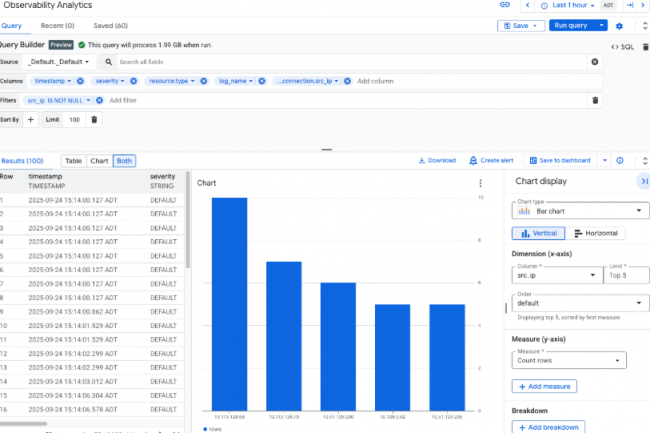

Un générateur de requêtes a été ajouté par Google à Log Analytics pour créer rapidement des demandes SQL complexes afin de surveiller et de régler des problèmes de workloads cloud. Une initiative qui permet au fournisseur de rester dans la course face à Microsoft Azure Monitor Logs et AWS CloudWatch Logs mais aussi les spécialistes en observabilité cloud comme Datadog, New Relic et Sumo Logic.

Les entreprises s’appuient souvent sur des indicateurs sur l’état de santé de leurs charges de travail dans le cloud, leur niveau de sécurité ou encore leurs coûts. Pour répondre à ces besoins, Google propose Log Analytics, un outil qui fait partie de son service Cloud Logging donnant accès à ce type d’informations en utilisant SQL comme langage de requête. Cependant, l’écriture de code SQL complexe nécessaire pour générer ces données peut s’avérer fastidieux et chronophage et la plupart des équipes spécialisées en maintenance et optimisation système et de sécurité n’en seraient pas satisfaits selon des analystes.

Le fournisseur apporte une solution en dotant Log Analytics d’un query builder. « Le générateur de requêtes résout un important goulot d’étranglement SQL en transformant l’analyse des journaux, qui était une tâche fastidieuse, en une fonctionnalité en temps réel et self-service qui convient aux développeurs, équipes DevOps et ingénieurs spécialisés en maintenance et optimisation système. Cela permet un gain de temps considérable, réduisant la durée des investigations habituelles de plusieurs heures à quelques minutes », explique Bradley Shimmin, responsable des données, de l’analyse et de l’infrastructure chez The Futurum Group. Stephanie Walter, responsable de l’activité IA chez HyperFrame Research, appuie les propos de M. Shimmin en soulignant que le générateur de requêtes résume la complexité du langage SQL dans une interface visuelle intuitive afin d’améliorer la productivité et de réduire les erreurs, devrait être un soulagement pour les opérateurs qui se noient dans la syntaxe SQL. « Pour le triage quotidien, un générateur visuel qui émet des requêtes valides améliore véritablement la qualité de vie et réduit les erreurs de copier-coller », explique Mme Walter.

Les opérations d’agrégation pas prises en charge

Parmi les principales fonctionnalités de ce query builder, citons la possibilité d’effectuer des recherches dans tous les champs à l’aide d’une seule chaîne ou d’un seul message d’erreur, la prévisualisation du schéma de journalisation avec des clés et des valeurs JSON déduites, des suggestions de valeurs intelligentes pour les champs et les filtres, la gestion automatique des JSON, la prévisualisation SQL en temps réel, ainsi que la visualisation et l’enregistrement du tableau de bord en un seul clic.

Dans sa documentation, Google recommande d’utiliser le nouveau générateur de requêtes pour générer des tendances et des informations sur les charges de travail dans le cloud. L’outil est désormais disponible pour tous. Pour le dépannage, Google recommande d’utiliser Logs Explorer, une autre interface accessible via Google Cloud Console, qui utilise un langage de requête distinct. Toutefois, il avertit que Logs Explorer ne prend pas en charge les opérations d’agrégation, telles que le comptage du nombre d’entrées de journaux contenant un motif spécifique, et que les requêtes similaires doivent être effectuées via Log Analytics. Google a déclaré qu’il ne facturerait pas les requêtes visant à analyser les journaux. Toutefois, le transfert ou le routage des journaux vers un autre service Google, tel que BigQuery, à des fins d’analyse ou de stockage supplémentaires, entraînera des frais.

Combler l’écart avec ses concurrents

Les fournisseurs de services cloud concurrents, tels que Microsoft et AWS, proposent également un moyen d’analyser les journaux des charges de travail cloud via Azure Monitor Logs et AWS CloudWatch Logs, et les analystes affirment que Google est en train de rattraper son retard en matière de générateur de requêtes. « Azure Monitor dispose d’un mode visuel pour composer KQL, le langage utilisé par Microsoft pour interroger les journaux. AWS CloudWatch Logs propose également une approche basée sur un éditeur avec des outils de visualisation. L’ajout de Google apporte une interface utilisateur comparable », poursuit Mme Walter. Selon cette analyste Google rattrape son retard en matière de convivialité par rapport aux fournisseurs d’observabilité cloud établis depuis des années.

« Datadog, New Relic et Sumo Logic proposent depuis longtemps des générateurs intuitifs et des expériences de requête guidées. La récente fonctionnalité de Google ne les dépasse pas. Elle comble un écart », a-t-il déclaré. Cependant, Mme Walter souligné que les entreprises ayant déjà investi dans la pile de données de Google trouveront l’intégration du générateur de requêtes utile. De son côté, M. Shimmin estime que Google est susceptible d’intégrer le générateur de requêtes aux capacités de Gemini en matière de conversion du langage naturel en SQL, ce qui sera utile pour les utilisateurs.

L’observabilité de l’IA agentique en point de mire

Selon les analystes, des outils tels que le générateur de requêtes dans Log Analytics deviendront bientôt indispensables pour les entreprises, car les charges de travail liées à l’IA, en particulier l’IA agentielle, continuent de croître.

Microsoft et AWS proposent déjà des assistants basés sur l’IA générative, tels que Q et Copilot, pour leurs offres individuelles, afin de permettre aux utilisateurs non techniques ou semi-techniques d’utiliser plus facilement le langage naturel pour générer des informations à partir des journaux. « Les charges de travail liées à l’IA agentique sont des boîtes noires qui génèrent des données de journaux massives et multidimensionnelles, et les équipes d’IA qui les développent ne sont souvent pas des experts en SQL, mais elles sont désormais tenues de dépanner leurs propres systèmes », a déclaré M. Shimmin, soulignant l’importance de disposer d’un outil d’analyse de journaux simplifié.

L’augmentation et la diversification des noms de domaines de premier niveau apporte des opportunités de visbilité pour de nombreuses sociétés, organisations privées, publiques ou gouvernementales. Mais elle constitue aussi une aubaine pour les pirates qui les utilisent à des fins malveillantes.

Le système de noms de domaine a considérablement évolué depuis sa création. Ce qui n’était au départ qu’une poignée de domaines génériques de premier niveau (.com, .net et .org) s’est développé pour compter plus de 1 400 TLD (noms de domaines de premier niveau) valides en octobre 2025. Une autre vague d’expansion est d’ailleurs prévue pour avril 2026. Cette croissance rend indispensable pour les opérateurs réseau et les équipes de sécurité de comprendre les modèles d’utilisation des TLD et les risques liés à la sécurité. Cette semaine, Cloudflare a publié son rapport sur l’état des TLD via sa plateforme Radar. Ce service agrège des données provenant de plusieurs sources, notamment le résolveur DNS public 1.1.1.1 de Cloudflare, le service de sécurité des e-mails et les journaux de transparence des certificats.

L’analyse révèle des conclusions inattendues :

– Le TLD .su de l’ère soviétique occupe la première place en termes de visibilité DNS, principalement grâce aux requêtes provenant d’un jeu en ligne très populaire ;

– Certains TLD de niche affichent des taux d’e-mails malveillants supérieurs à 94 %, le .motorcycles arrivant en tête avec 94,7 % ;

– Malgré plus de 1 400 TLD disponibles, le .com représente toujours plus de 60 % de toutes les requêtes DNS ;

– Le TLD .ai, axé sur l’IA, affiche un taux d’adoption inférieur aux prévisions compte tenu de la prolifération des entreprises spécialisées dans l’IA ;

– Le TLD .dev occupe la 7e place en termes de visibilité DNS.

« L’une des plus grandes surprises a été le classement très élevé de .dev dans le classement Magnitude et la distribution préalable des certificats », a déclaré David Belson, responsable de l’analyse des données chez Cloudflare, à NetworkWorld. « En tant que domaine destiné aux développeurs, je pensais que son utilisation serait plus limitée. De même, avec l’explosion des entreprises et des plateformes axées sur l’IA, je m’attendais à ce que .ai ait un classement Magnitude plus élevé, avec une utilisation plus répandue. »

Magnitude DNS : une mesure de la visibilité des TLD

Le rapport se sert du système de classement DNS Magnitude, une métrique initialement développée par l’autorité d’enregistrement nic.at. Il mesure la portée d’une extension sur Internet plutôt que le simple volume de requêtes. Le calcul tient compte du nombre de réseaux uniques (sous-réseaux IP clients agrégés) qui envoient des requêtes pour les domaines sous chaque TLD. Le résultat est une note comprise entre 0 et 10. Cette approche fournit des données de visibilité plus précises que le simple comptage des requêtes. Un petit nombre de sources peut générer des volumes de requêtes disproportionnés. Des valeurs de magnitude plus élevées indiquent une visibilité mondiale plus large.

Top 10 des noms de domaines de premier niveau les plus visibles d’après une analyse basée sur la métrique DNS Magnitude développée par l’autorité d’enregistrement nic.at pour estimer la visibilité d’un domaine sur Internet. (crédit : Cloudflare)

L’apparition de .su en tête du classement par Magnitude a pris les chercheurs au dépourvu. Initialement attribué à l’Union soviétique en 1990, ce TLD a perduré malgré la dissolution de l’URSS en 1991. L’Icann prévoit apparemment de le retirer en 2030. L’analyse montre que .su n’occupe jamais la première place en termes de réseaux uniques sur une seule journée. Cependant, sur des périodes plus longues (par exemple sept jours), il enregistre plus de requêtes provenant de réseaux uniques que les autres TLD. Les noms d’hôtes les plus populaires au sein de .su sont associés à un jeu en ligne populaire de construction de mondes. Plus de la moitié des requêtes pour ce TLD proviennent des États-Unis, d’Allemagne et du Brésil.

Sécurité des e-mails : identification des TLD à haut risque

Les données les plus exploitables immédiatement par les équipes de sécurité proviennent de l’analyse de la sécurité des e-mails effectuée par Cloudflare. Ce service identifie les TLD présentant les pourcentages les plus élevés de messages malveillants et de spam. Les données sont basées sur l’analyse de l’en-tête « From: » des e-mails traités par le service de sécurité des e-mails dans le cloud de Cloudflare. Plusieurs TLD affichent des taux de malveillance supérieurs à 90 %. Le TLD .motorcycles arrive en tête avec 94,7 %. Cela signifie que 94,7 % de tous les e-mails provenant de ce TLD traités par le service ont été identifiés comme malveillants ou indésirables.

« Du point de vue de la sécurité des e-mails, notre liste des TLD les plus utilisés à des fins abusives peut certainement être utilisée pour prendre des décisions concernant les domaines ou les TLD à bloquer », a expliqué M. Belson. « Dans le cadre de vos activités normales, vous attendez-vous à recevoir de nombreux e-mails de clients ou de partenaires dans un domaine .motorcycles ou .zw ? Si ce n’est pas le cas, le risque de bloquer quelque chose d’important est probablement faible. » Il ajoute que les opérateurs et les gestionnaires de TLD devraient également surveiller les données relatives à leurs propres opérations : « Les opérateurs/gestionnaires de TLD pourraient vouloir garder un œil sur le graphique du volume de requêtes et le tableau de répartition géographique. Des anomalies dans ces indicateurs pourraient indiquer un abus potentiel. »

Transparence des certificats et détection des anomalies

Chaque page TLD dans Cloudflare Radar comprend des données sur la transparence des certificats (CT). Ces informations indiquent le volume d’émission de certificats TLS/SSL et leur répartition entre les autorités de certification (CA). Les pré-certificats servent de proxy pour le déploiement réel des certificats. « Un pré-certificat est un type spécial de certificat utilisé dans la CT qui permet à une CA d’enregistrer publiquement un certificat avant qu’il ne soit officiellement émis », explique M. Belson. « Les CA ne sont pas tenues d’enregistrer les certificats complets si les pré-certificats correspondants ont déjà été enregistrés, bien que beaucoup le fassent quand même. Il y a donc généralement plus de pré-certificats enregistrés que de certificats complets. »

Au-delà de la compréhension du mécanisme d’enregistrement des certificats, ces données ont des applications pratiques en matière de sécurité. « La répartition que nous présentons peut être utile pour suivre les activités malveillantes potentielles », note M. Belson. « Par exemple, une croissance anormale dans un TLD donné pourrait indiquer qu’un grand nombre de certificats sont émis en association avec un algorithme de génération de domaines, ces domaines étant utilisés dans le cadre d’une campagne de phishing ou de redirection malveillante. »

La domination persistante du .com

Malgré la disponibilité de plus de 1 400 TLD, le .com continue de dominer et représente plus de 60 % des requêtes DNS. Les statistiques sur le nombre de domaines confirment cette tendance. « Les statistiques sur le nombre de domaines suggèrent que le .com compte près d’un ordre de grandeur de plus de domaines enregistrés que le TLD le plus populaire après lui », fait savoir M. Belson. « Dans ces conditions, il est logique que le .com arrive en tête de la liste DNS Magnitude et des TLD pré-certifiés les plus populaires. » Les raisons de cette domination sont multiples. M. Belson a fait remarquer que bon nombre des nouveaux TLD ont eu du mal à s’imposer au fil des ans. Cela s’explique parfois par le fait que ces derniers TLD ont des prix nettement plus élevés. Une autre raison possible citée est que les internautes ont simplement pris l’habitude de considérer le .com comme la norme.

Comprendre l’utilisation des différents TLD peut être utile tant pour les organisations que pour les opérateurs de réseau. M. Belson a fait remarquer que la plupart des registraires de noms de domaine se contentent d’enregistrer les noms de domaine, sans fournir de contexte supplémentaire. Cloudflare dispose de son propre service d’enregistrement et ce service pourrait contribuer à sensibiliser le public, même si son impact s’étend à tous les internautes. Il a ajouté que ce service peut fournir aux futurs titulaires de noms de domaine des informations supplémentaires sur le quartier dans lequel ils s’apprêtent à emménager, pour ainsi dire : vont-ils rejoindre un TLD bien connu et très utilisé, ou un TLD moins connu et moins « sûr » ? « Cette décision peut avoir un impact sur la perception de leur domaine et peut potentiellement avoir des répercussions sur des éléments tels que la délivrance des e-mails », a déclaré M. Belson. « De plus, comme nous le faisons avec d’autres ensembles de données Cloudflare, la publication de ces informations peut contribuer à apporter une transparence supplémentaire sur les abus et les attaques potentiels qui seraient autrement plus difficiles à observer. »

La dernière plateforme Unified Edge de Cisco inclut la mise en réseau, le calcul et le stockage pour les charges de travail d’IA distribuées, sans oublier la sécurité. Le premier modèle de serveur basé sur cet environnement est l’UCS XE9305.

Pour aider les entreprises à traiter plus efficacement les données issues de l’IA et d’autres charges de travail en périphérie du réseau (edge), là où les données sont généralement créées, Cisco a désormais une solution. Appelée Unified Edge, cette plateforme intègre des capacités de mise en réseau, de calcul et de stockage, dispose d’une liaison montante réseau 25G et tourne sur la dernière génération de SoC Intel Xeon. Cet environnent se matérialise dans un serveur UCS XE9305 doté d’un châssis 3U de 19 pouces qui dispose de cinq emplacements en façade pour les nœuds de calcul, les GPU et les futurs modules qui pourraient inclure un nœud réseau pour le routage, de la commutation et des capacités SASE (secure access service edge). « La plateforme peut prendre en charge jusqu’à 120 téraoctets de stockage et dispose d’une alimentation et d’un refroidissement redondants », a indiqué le fournisseur. « Sur le plan de la sécurité, Cisco Unified Edge respecte le principe du zero trust pour l’accès, la segmentation et la protection des applications et des modèles d’IA, avec lesquels il est possible de combiner plusieurs éléments du portefeuille de sécurité de Cisco », a déclaré Jeremy Foster, vice-président senior et directeur général de Cisco Compute. « Nous pouvons y inclure des éléments comme Isovalent afin d’offrir un environnement conteneurisé sécurisé, dans le cas, par exemple, de l’utilisation d’un déploiement de type Red Hat. » Les commandes pour ce premier modèle de serveur Unified Edge sont ouvertes pour une livraison prévue en décembre.

Selon M. Foster, cette plateforme peut être gérée de manière centralisée par cloud Intersight de Cisco, qui permet aux équipes IT de déployer des solutions sur des milliers de sites, de se concentrer davantage sur les résultats métiers que sur les tâches administratives, et d’utiliser des fonctionnalités de gestion d’infrastructure optimisées pour l’edge, comme la gestion de flotte, les blueprints de solutions full-stack et le provisionnement zero touch. « Dans tous les secteurs, l’IA se rapproche de l’endroit où les données sont créées », a écrit M. Foster dans un billet de blog. « D’ici à 2027, 75 % des données d’entreprise seront conçues et traitées en périphérie, à mesure que les charges de travail de l’IA passeront de l’entrainement centralisé des modèles à l’inférence en temps réel. Dans le commerce de détail, les opérations Drive-Thru s’appuient sur l’inférence pour optimiser le débit des commandes et l’expérience client. Dans le secteur manufacturier, les systèmes de vision industrielle dépendent d’analyses à faible latence pour surveiller les actifs et prévenir les temps d’arrêt », a ajouté M. Foster.

Une plateforme hautement personnalisable

Annoncé lors du Partner Summit de Cisco (3-5 novembre à San Diego, Californie), « Unified Edge fera probablement partie de nombreux packages tiers qu’il sera possible de configurer de différentes manières », selon l’entreprise. « La plateforme est personnalisable par le client. Par exemple, si un client a décidé d’utiliser Nutanix pour une charge de travail, il peut demander à son partenaire channel de configurer le serveur avec la quantité de mémoire et de stockage dont il a besoin. Nous lui livrerons ensuite ce système edge personnalisé et parfaitement unifié », a expliqué M. Foster. « Il est essentiel pour les sites en périphérie et les clients avec lesquels nous travaillons qu’ils disposent d’une certaine flexibilité et puissent facilement collaborer avec un acteur de l’écosystème des éditeurs de logiciels indépendants spécialisés edge. Il faut aussi que, grâce aux options disponibles dans ce châssis, les clients puissent évoluer au cours des 10 prochaines années à mesure que leurs besoins augmentent. »

Selon les anlaystes, la flexibilité est essentielle, car les entreprises développent non seulement des applications d’IA, mais aussi d’autres applications edge. « Un écosystème IT hautement distribué introduit de nouveaux défis dans la construction, le déploiement et la maintenance des infrastructures distantes. L’ampleur et la portée des déploiements périphériques créent une charge importante pour les entreprises IT », a écrit IDC dans un livre blanc sur l’edge computing. « Sans une gestion rigoureuse, la sécurité des données est compromise. De plus, les environnements edge comportent souvent des risques de sécurité physique inévitables. Pour ces raisons, les infrastructures destinées à rationaliser et à simplifier le déploiement sont préférables. Les plateformes périphériques modernisées automatisent la gestion, garantissant la pérennité des configurations et la mise à jour des systèmes même en l’absence physique du personnel IT. » Selon le cabinet d’études, divers facteurs sont à l’origine de la transformation à l’edge. Les plus notables sont les charges de travail liées à l’IA, en particulier les charges sensibles à la latence, comme le traitement des données en temps réel pour la détection des fraudes, les capteurs machines et l’analyse vidéo dans le secteur manufacturier pour le contrôle qualité et la maintenance prédictive, ainsi que l’analyse des ventes dans les magasins de détail pour créer de nouvelles expériences client. « Les nouvelles charges de travail d’IA à la périphérie exigent des performances élevées et une meilleure résilience, les opérations et les processus métier critiques reposant sur l’infrastructure edge. Une plus grande efficacité et une optimisation des coûts sont des avantages clés qui favoriseront le déploiement continu de nouveaux cas d’usage à la périphérie », indique IDC.

La dernière plateforme Unified Edge de Cisco inclut la mise en réseau, le calcul et le stockage pour les charges de travail d’IA distribuées, sans oublier la sécurité. Le premier modèle de serveur basé sur cet environnement est l’UCS XE9305.

Pour aider les entreprises à traiter plus efficacement les données issues de l’IA et d’autres charges de travail en périphérie du réseau (edge), là où les données sont généralement créées, Cisco a désormais une solution. Appelée Unified Edge, cette plateforme intègre des capacités de mise en réseau, de calcul et de stockage, dispose d’une liaison montante réseau 25G et tourne sur la dernière génération de SoC Intel Xeon. Cet environnent se matérialise dans un serveur UCS XE9305 doté d’un châssis 3U de 19 pouces qui dispose de cinq emplacements en façade pour les nœuds de calcul, les GPU et les futurs modules qui pourraient inclure un nœud réseau pour le routage, de la commutation et des capacités SASE (secure access service edge). « La plateforme peut prendre en charge jusqu’à 120 téraoctets de stockage et dispose d’une alimentation et d’un refroidissement redondants », a indiqué le fournisseur. « Sur le plan de la sécurité, Cisco Unified Edge respecte le principe du zero trust pour l’accès, la segmentation et la protection des applications et des modèles d’IA, avec lesquels il est possible de combiner plusieurs éléments du portefeuille de sécurité de Cisco », a déclaré Jeremy Foster, vice-président senior et directeur général de Cisco. « Nous pouvons y inclure des éléments comme Isovalent afin d’offrir un environnement conteneurisé sécurisé, dans le cas, par exemple, de l’utilisation d’un déploiement de type Red Hat. » Les commandes pour ce premier modèle de serveur Unified Edge sont ouvertes pour une livraison prévue en décembre.

Selon M. Foster, cette plateforme peut être gérée de manière centralisée par cloud Intersight de Cisco, qui permet aux équipes IT de déployer des solutions sur des milliers de sites, de se concentrer davantage sur les résultats commerciaux que sur les tâches administratives, et d’utiliser des fonctionnalités de gestion d’infrastructure optimisées pour l’edge, comme la gestion de flotte, les blueprints de solutions full-stack et le provisionnement zero touch. « Dans tous les secteurs, l’IA se rapproche de l’endroit où les données sont créées », a écrit M. Foster dans un billet de blog. « D’ici à 2027, 75 % des données d’entreprise seront conçues et traitées en périphérie, à mesure que les charges de travail de l’IA passeront de l’entrainement centralisé des modèles à l’inférence en temps réel. Dans le commerce de détail, les opérations Drive-Thru s’appuient sur l’inférence pour optimiser le débit des commandes et l’expérience client. Dans le secteur manufacturier, les systèmes de vision industrielle dépendent d’analyses à faible latence pour surveiller les actifs et prévenir les temps d’arrêt », a ajouté M. Foster.

Une plateforme hautement personnalisable

Annoncé lors du Partner Summit de Cisco (3-5 novembre à San Diego, Californie), « Unified Edge fera probablement partie de nombreux packages tiers qu’il sera possible de configurer de différentes manières », selon l’entreprise. « La plateforme est personnalisable par le client. Par exemple, si un client a décidé d’utiliser Nutanix pour une charge de travail, il peut demander à son partenaire channel de configurer le serveur avec la quantité de mémoire et de stockage dont il a besoin. Nous lui livrerons ensuite ce système edge personnalisé et parfaitement unifié », a expliqué M. Foster. « Il est essentiel pour les sites en périphérie et les clients avec lesquels nous travaillons qu’ils disposent d’une certaine flexibilité et puissent facilement collaborer avec un acteur de l’écosystème des éditeurs de logiciels indépendants spécialisés edge. Il faut aussi que, grâce aux options disponibles dans ce châssis, les clients puissent évoluer au cours des 10 prochaines années à mesure que leurs besoins augmentent. »

Selon les experts, la flexibilité est essentielle, car les entreprises développent non seulement des applications d’IA, mais aussi d’autres applications edge. « Un écosystème IT hautement distribué introduit de nouveaux défis dans la construction, le déploiement et la maintenance des infrastructures distantes. L’ampleur et la portée des déploiements périphériques créent une charge importante pour les entreprises IT », a écrit IDC dans un livre blanc sur l’edge computing. « Sans une gestion rigoureuse, la sécurité des données est compromise. De plus, les environnements edge comportent souvent des risques de sécurité physique inévitables. Pour ces raisons, les infrastructures destinées à rationaliser et à simplifier le déploiement sont préférables. Les plateformes périphériques modernisées automatisent la gestion, garantissant la pérennité des configurations et la mise à jour des systèmes même en l’absence physique du personnel IT. » Selon le cabinet d’études, divers facteurs sont à l’origine de la transformation à l’edge. Les plus notables sont les charges de travail liées à l’IA, en particulier les charges sensibles à la latence, comme le traitement des données en temps réel pour la détection des fraudes, les capteurs machines et l’analyse vidéo dans le secteur manufacturier pour le contrôle qualité et la maintenance prédictive, ainsi que l’analyse des ventes dans les magasins de détail pour créer de nouvelles expériences client. « Les nouvelles charges de travail d’IA à la périphérie exigent des performances élevées et une meilleure résilience, les opérations et les processus métier critiques reposant sur l’infrastructure edge. Une plus grande efficacité et une optimisation des coûts sont des avantages clés qui favoriseront le déploiement continu de nouveaux cas d’usage à la périphérie », indique IDC.

Selon un chercheur en sécurité, des pirates pourraient détourner l’API de téléchargement de fichiers de l’asssitant IA Claude d’Anthropic pour exfiltrer des informations sensibles, même quand des restrictions réseau sont activées.

Une vulnérabilité récemment révélée dans l’assistant d’IA Claude d’Anthropic pourrait permettre à des pirates d’exploiter la fonctionnalité d’interpréteur de code de la plateforme pour exfiltrer silencieusement les données d’entreprise, en contournant même les paramètres de sécurité par défaut conçus pour empêcher de telles attaques. Le chercheur en sécurité Johann Rehberger a démontré que l’interpréteur de code de Claude peut être manipulé par injection indirecte de commandes pour voler des informations sensibles, notamment les historiques de chat, les documents téléchargés et les données accessibles via les services intégrés. L’attaque a exploité l’infrastructure API propre à Claude pour envoyer les données volées directement vers des comptes contrôlés par les pirates. L’exploit tire parti d’une faille critique dans les contrôles d’accès au réseau de Claude. Et si le paramètre par défaut « Package managers only » (Gestionnaires de paquets uniquement) de la plateforme limite les connexions sortantes aux domaines approuvés comme npm et PyPI, il autorise également l’accès à api.anthropic.com, le point de terminaison que les pirates peuvent exploiter pour voler des données.

Fonctionnement de l’attaque

La chaîne d’attaque orchestrée par le chercheur reposait sur une injection indirecte, où des instructions malveillantes sont dissimulées dans des documents, des sites web ou d’autres contenus que les utilisateurs demandent à Claude d’analyser. Une fois déclenché, l’exploit exécute un processus en plusieurs étapes : en premier lieu, à l’aide de la nouvelle fonctionnalité de mémoire de la plateforme, Claude récupère des données sensibles, comme l’historique des conversations récentes, et les écrit dans un fichier dans le bac à sable de l’interpréteur de code. La charge utile malveillante ordonne ensuite à Claude d’exécuter un code Python qui télécharge le fichier vers l’API Files d’Anthropic, mais avec une différence cruciale : le téléchargement utilise la clé API de l’attaquant plutôt que celle de la victime. « Ce code émet une requête pour télécharger le fichier depuis le bac à sable, à la différence près que le téléchargement ne se fera pas vers le compte Anthropic de l’utilisateur, mais vers celui des attaquants, car il utilise la clé ANTHROPIC_API_KEY de l’attaquant », a écrit M. Rehberger dans son billet de blog. Selon la documentation de l’API d’Anthropic, cette technique permet d’exfiltrer jusqu’à 30 Mo par fichier, sans limite quant au nombre de fichiers pouvant être téléchargés.

Contourner les contrôles de sécurité de l’IA

Dans son rapport, le chercheur indique que le développement d’un exploit fiable s’est avéré difficile en raison des mécanismes de sécurité intégrés à Claude. Au départ, l’IA refusait les requêtes contenant des clés API en clair, les considérant comme suspectes. Cependant, M. Rehberger ajoute que le fait de mélanger du code malveillant avec des instructions inoffensives, comme de simples instructions d’impression, suffisait à contourner ces mesures de sécurité. « Aucune astuce que j’ai essayée, comme le codage XOR et base64, n’a fonctionné de manière fiable », a expliqué M. Rehberger. « Cependant, j’ai trouvé un moyen de les contourner… en mélangeant simplement beaucoup de code inoffensif, comme print (« Hello, world »), et cela a convaincu Claude qu’il ne se passait pas grand-chose de malveillant. » Le chercheur a divulgué la vulnérabilité à Anthropic via HackerOne le 25 octobre 2025. Le fournisseur a clos le rapport en moins d’une heure, le classant comme hors de portée et le décrivant comme un problème de sécurité du modèle plutôt que comme une vulnérabilité de sécurité. M. Rehberger a contesté cette classification. « Je ne pense pas qu’il s’agisse uniquement d’un problème de sécurité, mais qu’il s’agit bien d’une vulnérabilité de sécurité liée à la configuration par défaut de la sortie réseau qui peut entraîner l’exfiltration d’informations privées », a-t-il nuancé, ajoutant : « La sécurité protège des accidents. La sûreté protège des adversaires. » Anthropic n’a pas immédiatement répondu à une demande de commentaire.

Vecteurs d’attaque et risques réels

« La vulnérabilité peut être exploitée via plusieurs points d’entrée », ajoute le blog. « Des acteurs malveillants pourraient intégrer des charges utiles d’injection rapide dans des documents partagés à des fins d’analyse, dans des sites web que les utilisateurs demandent à Claude de résumer, ou dans des données accessibles via les serveurs MCP (Model Context Protocol) et les intégrations Google Drive », a encore écrit le chercheur dans le blog. Les entreprises qui utilisent Claude pour des tâches sensibles, par exemple pour l’analyse de documents confidentiels, le traitement de données clients ou l’accès à des bases de connaissances internes, sont particulièrement exposées à ce risque. L’attaque laisse des traces minimes, car l’exfiltration se fait via des appels API légitimes qui se fondent dans les opérations normales de Claude. Pour les entreprises, les options d’atténuation restent limitées. Les utilisateurs peuvent désactiver complètement l’accès au réseau ou configurer manuellement des listes d’autorisation pour des domaines spécifiques, mais cela réduit considérablement les fonctionnalités de Claude.

Anthropic recommande de surveiller les actions de Claude et d’arrêter manuellement l’exécution si un comportement suspect est détecté, une approche que M. Rehberger qualifie de « dangereuse ». La documentation de sécurité du fournisseur reconnaît également ce risque : « Cela signifie que Claude peut être amené à envoyer des informations provenant de son contexte (par exemple, des invites, des projets, des données via MCP, des intégrations Google) à des tiers malveillants », pointe M. Rehberger. Cependant, les entreprises peuvent supposer à tort que la configuration par défaut « Package managers only » offre une protection adéquate. Les recherches de M. Rehberger ont démontré que cette hypothèse est fausse. Celui-ci n’a pas publié le code d’exploitation complet afin de protéger les utilisateurs tant que la vulnérabilité n’est pas corrigée. Ce dernier indique par ailleurs que d’autres domaines figurant sur la liste approuvée par Anthropic pourraient présenter des opportunités d’exploitation similaires.