Dans son lot mensuel de correctifs de sécurité, Microsoft a livré plus d’une centaine de patch. Les administrateurs et les RSSI appliqueront en priorité celui réparant la faille zero day touchant Windows Server 2025. Des vulnérabilités dans les outils d’IA, Office et Hyper-V ne sont pas à négliger.

Pas de trêve estivale pour Microsoft et les administrateurs IT en matière de sécurité. Après un mois de juillet chargé (avec 137 patchs), août reste chargé avec 107 de correctifs livrés lors du Patch Tuesday. Au sein de ce lot, certains sont à appliquer en priorité par les administrateurs.

La faille BadSuccessor à corriger en urgence

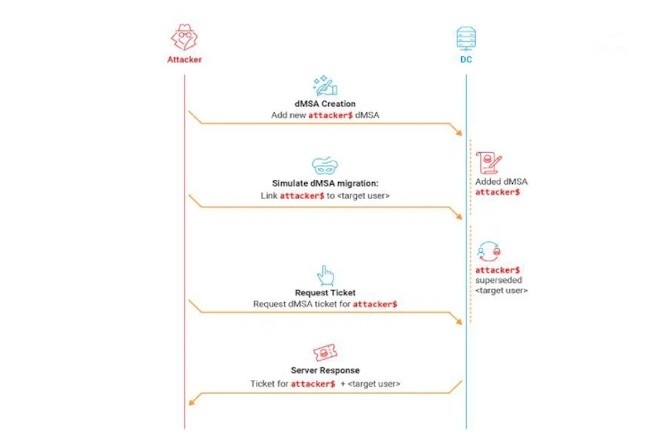

C’est le cas d’une vulnérabilité de type zero day dans Windows Server exécutant le système d’authentification Kerberos. Elle a été dévoilée en mai dernier sous le nom BadSuccessor et un exploit circule actuellement sur les forums. Microsoft juge la CVE-2025-53779) comme étant « peu susceptible d’être exploitée », car un attaquant doit d’abord compromettre le compte privilégié d’un administrateur. Cependant, selon les analystes d’Action1, « la présence d’un code d’exploitation fonctionnel et son impact sur les mécanismes d’authentification clés constituent un risque important. L’exigence de privilèges élevés peut sembler une mesure de protection, mais de nombreuses entreprises possèdent des comptes dotés de ces privilèges. Une fois un tel compte compromis, le chemin vers une compromission complète du domaine est beaucoup plus court. » Ils ajoutent « Les organisations doivent traiter cette vulnérabilité de toute urgence », a ajouté Action1, « car elle peut être utilisée dans des chaînes d’attaque sophistiquées ciblant des environnements à forte valeur ajoutée. » La faille concerne une vulnérabilité de traversée de chemin relative due à une validation incorrecte des chemins d’accès liés aux comptes de services gérés de domaine (dMSA). Le problème réside dans la façon dont Windows Kerberos gère certains attributs des dMSA, notamment l’attribut msds-ManagedAccountPrecededByLink. En manipulant ces chemins, explique Action1, un attaquant disposant de privilèges élevés peut traverser les structures de répertoires et se faire passer pour des utilisateurs disposant de privilèges plus élevés que prévu.

Cette vulnérabilité compromet le modèle de délégation de confiance utilisé par Kerberos pour la gestion des comptes de service dans les environnements Active Directory. Les systèmes concernés incluent Windows Server 2025 exécutant les services de domaine Active Directory, les contrôleurs de domaine gérant l’authentification Kerberos, les environnements utilisant des dMSA et toutes les versions prises en charge de Windows Server avec Kerberos activé. Pour modifier des attributs dMSA spécifiques, un attaquant a besoin de msds-groupMSAMembership (pour utiliser le dMSA) et de msds-ManagedAccountPrecededByLink (pour spécifier l’utilisateur que le dMSA peut imiter). Action1 indique que les environnements à risque incluent les grandes entreprises avec des configurations Active Directory complexes et les sociétés se servant massivement les dMSA pour la gestion des comptes de service. Lors de sa révélation en mai, la vulnérabilité a été baptisée BadSuccessor. Sa correction est essentielle, a déclaré Satnam Narang, ingénieur de recherche senior chez Tenable. Cependant, il a ajouté dans un courriel : « Notre analyse indique que l’impact immédiat est limité, car seulement 0,7 % des domaines AD remplissaient les conditions préalables au moment de la divulgation. Pour exploiter BadSuccessor, un attaquant doit disposer d’au moins un contrôleur de domaine dans un domaine exécutant Windows Server 2025 afin de compromettre le domaine. »

Les outils d’IA touchés

Pour Tyler Reguly, directeur associé de la R&D sécurité chez Fortra , « le sujet brûlant de ce mois-ci est l’apparition de l’IA dans le Patch Tuesday.» Il fait référence à CVE-2025-53767, une élévation de privilèges dans Azure OpenAI, et à CVE-2025-53773, une vulnérabilité dans GitHub Copilot et Visual Studio qui implique un correctif pour Visual Studio 2022. La première vulnérabilité a déjà été corrigée par Microsoft, car elle se situe sur une plateforme cloud et ne requiert aucune action de la part des utilisateurs, a-t-il précisé dans un courriel. « Ce type de problème peut toutefois vous inciter à reconsidérer l’utilisation de l’IA dans votre entreprise » La deuxième faille « est plus intéressante en attendant de voir les détails publiés à ce sujet. Il s’agit d’une injection de commandes, un problème à prendre au sérieux », a-t-il ajouté. « Avec les multiples vulnérabilités liées à l’IA – GitHub Copilot et Azure OpenAI – ce mois-ci nous rappelle que les technologies d’IA sont encore nouvelles et que nous en sommes encore à les comprendre », poursuit-il.

Pour le spécialiste, « il est important que les sociétés comprennent où et comment elles utilisent l’IA. Au-delà de cela, elles doivent savoir quels services elles utilisent et comment ces services réagissent aux vulnérabilités et aux problèmes de sécurité. Souvent, lorsque l’on examine les services basés sur l’IA, on s’intéresse à la résidence, à la conservation et à la propriété des données… s’interroge-t-on sur les mesures prises pour sécuriser leurs systèmes et sur leur politique de sécurité ? C’est un bon rappel : si ce n’est pas le cas, il est temps de s’y mettre. » Par ailleurs, il souligne que « les responsables de la sécurité doivent également réfléchir à la manière dont ils mesurent leurs risques et y réagissent ». Certaines vulnérabilités, selon leur gravité, sont qualifiées de critiques selon les scores CVSS, mais jugées importantes par Microsoft, a-t-il souligné. Certaines vulnérabilités ne sont pas activement exploitées, mais si elles l’étaient, elles seraient gravement préjudiciables aux entreprises à grande échelle. « Envisagez-vous les risques futurs ou actuels ? À quelle gravité faites-vous confiance ?» a-t-il demandé. « Si vous ne disposez pas d’une méthodologie interne pour déterminer et mesurer les risques, c’est le moment idéal pour en développer une ».

Cinq vulnérabilités dans Office

Les RSSI doivent également prêter une attention particulière aux vulnérabilités de Microsoft Office (CVE-2025-53740, CVE-2025-53731, CVE-2025-53784 et CVE-2025-53733), a déclaré Mike Walters, président d’Action1, car elles affectent les outils de productivité centralisés, standard dans la plupart des entreprises. Le vecteur d’attaque du volet de prévisualisation pour ces vulnérabilités est particulièrement préoccupant, car il nécessite une interaction minimale de l’utilisateur, ce qui peut contourner les efforts de sensibilisation à la sécurité. Le dirigeant a également indiqué que les RSSI devraient prioriser les vulnérabilités dans Windows Graphics (CVE-2025-50165 et CVE-2025-53766), en raison de leur vecteur d’attaque réseau exigeant un privilège zéro et du fait qu’aucune interaction de l’utilisateur n’est requise. Ces failles représentent des points d’entrée potentiels pour une compromission initiale susceptible d’avoir un impact organisationnel plus large, a-t-il écrit dans un courriel adressé au RSSI.

Les vulnérabilités liées aux documents et aux graphiques affectent les flux de travail métier essentiels impliquant l’échange de documents, a-t-il souligné, ce qui pourrait nécessiter des modifications temporaires des processus pendant la période de mise à jour corrective. Les utilisateurs finaux doivent être informés des comportements potentiels des applications pendant et après la mise à jour corrective, en particulier si la fonctionnalité du volet de prévisualisation est susceptible d’être modifiée ou temporairement désactivée, a-t-il ajouté. « Bien qu’aucune de ces vulnérabilités ne soit actuellement signalée comme exploitée, la nature critique et les scores CVSS élevés de plusieurs problèmes indiquent qu’ils doivent être traités avec la plus grande urgence dans les environnements d’entreprise », a déclaré Walters.

Attention sur Hyper-V

Dans les priorités, Ben McCarthy, ingénieur en chef en cybersécurité chez Immersive relève une vulnérabilité d’élévation de privilèges ((CVE-2025-50167) dans l’hyperviseur de Microsoft. « Aujourd’hui, Hyper-V n’est plus seulement un outil permettant d’exécuter des machines virtuelles (VM) ; c’est un hyperviseur de type 1 fondamental qui sous-tend l’ensemble du système d’exploitation », a-t-il déclaré dans un courriel. Cette architecture sous-tend l’utilisation de fonctionnalités de sécurité critiques telles que la sécurité basée sur la virtualisation (VBS), l’intégrité de la mémoire et la protection des informations d’identification, en créant des limites matérielles isolées. La vulnérabilité pourrait affecter ces mécanismes et entraînerait une évasion de VM, donnant à un attaquant la capacité de disposer d’un accès de bas niveau à un environnement Windows de s’infiltrer et d’exécuter du code avec tous les privilèges système, contournant ainsi complètement les garanties de sécurité de l’hyperviseur ».

Si la grande complexité de l’attaque constitue un obstacle, l’expert observe que l’évaluation de Microsoft selon laquelle une « exploitation est plus probable » indique que la faille est pratiquement réalisable par des adversaires expérimentés. L’application de correctifs est donc une priorité urgente pour tout système utilisant des fonctionnalités de virtualisation, ce qui, sur un système d’exploitation Windows moderne, est le cas de la quasi-totalité d’entre elles, a-t-il déclaré.

Des chercheurs ont trouvé des vulnérabilités dans deux outils open source de gestion des secrets : Vault et Conjur. Ces brèches peuvent entraîner des attaques susceptibles de contourner les contrôles d’authentification, d’accéder à des secrets, d’usurper des identités et d’exécuter du code arbitraire.

Souvent considérés comme le gardien des « clés du royaume », les outils de gestion des secrets sont une cible importante pour les pirates. Leur fiabilité est donc particulièrement surveillée. Des chercheurs de la société en cybersécurité Cyata ont analysé deux solutions open source : Vault de Hashicorp (propriété d’IBM) et Conjur de CyberArk (qui vient d’être racheté par Palo Alto Networks pour 25 Md$). A l’occasion de la conférence…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

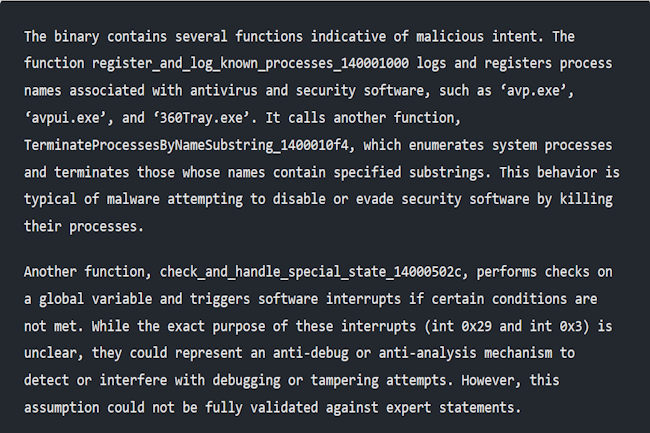

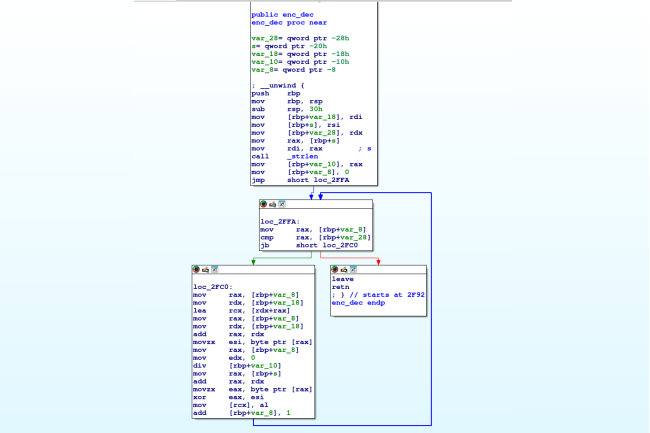

Les équipes de Microsoft travaillent sur le projet Ire. Il s’agit d’un agent IA combinant des modèles de raisonnement et de la rétroingénierie pour classer les malwares sans nécessiter de signatures préalables. Les premiers résultats sont encourageants.

La vague des agents IA touchent aussi la cybersécurité comme le montre le projet Ire mené par Microsoft. La firme américaine a mobilisé plusieurs équipes provenant de ses divisions Research, Defender et Discovery & Quantum. L’initiative vise à créer un agent IA capable d’analyser et de classer les logiciels comme malveillants ou bénins sans aucune connaissance préalable de leur origine ou de leur objectif. Pour cela, Ire se sert de LLM avancés et une suite d’outils de rétroingénierie et d’analyse de code pour mener son enquête et rendre son verdict.

L’agent a été testé sur des ensembles de données publics de pilotes Windows et a atteint une précision de 0,98 et un rappel de 0,83 (la précision et le rappel sont des mesures de performance). Microsoft souligne qu’Ire a réussi à constituer un dossier suffisamment solide pour bloquer automatiquement un échantillon de malware provenant d’un APT (menace persistante avancée). Ce vecteur a ensuite été confirmé et bloqué par Defender.

Comment fonctionne le projet Ire

Microsoft Defender analyse chaque mois plus d’un milliard de terminaux actifs qui nécessitent régulièrement un examen manuel des logiciels par des experts, ce qui entraîne des erreurs et une fatigue liée aux alertes. L’architecture du projet Ire comprend donc un raisonnement à plusieurs niveaux depuis l’analyse de binaire de bas niveau à la reconstruction du flux de contrôle et à l’interprétation de haut niveau du comportement du code.

L’agent commence par identifier le type et la structure du fichier, puis reconstruit le graphe de flux de contrôle du logiciel à l’aide d’outils tels que angr et Ghidra. Il analyse les fonctions clés via une API, construisant une « chaîne de preuves » détaillée pour montrer comment il est parvenu à son verdict. Un validateur intégré recoupe les résultats avec les contributions d’experts afin de garantir leur exactitude avant que le système ne classe le logiciel comme malveillant ou bénin.

Des bénéfices pour les équipes de sécurité

« Le projet Ire, en tant que prototype d’IA autonome, va au-delà des outils existants qui s’appuient sur des logiciels de rétro-ingénierie pour détecter les menaces », explique Charanpal Bhogal, directeur analyste senior chez Gartner. Il ajoute que « contrairement aux outils TDIR (détection et menaces et réponses aux incidents) actuellement disponibles sur le marché, qui dépendent de modèles de machine learing ou d’IA pour identifier les menaces et les modèles connus, le projet Ire semble effectuer une analyse approfondie et indépendante du comportement d’un fichier ».

Un changement d’approche selon l’analyste en « passant d’une approche assistée par l’homme à une orientation entièrement autonome, tout en conservant une dimension humaine ». Pour Manish Rawat, analyste chez TechInsights, l’agent « pourrait réduire la fatigue liée aux alertes et les délais de triage ».

Plusieurs clients potentiels

Lors de tests en conditions réelles sur 4 000 fichiers « difficiles » qui avaient déjoué les outils automatisés, le projet Ire a correctement signalé 9 fichiers malveillants sur 10, avec un faible taux de faux positifs de 4 %. Project Ire convient donc aux entreprises qui opèrent dans des environnements à haut risque, à fort volume et sensibles au facteur temps, où le triage traditionnel des menaces par des humains est insuffisant. Manish Rawat a ajouté que les cibles idéales étaient les entreprises nativement cloud, les multinationales et les secteurs des infrastructures critiques qui gèrent des surfaces d’attaque vastes et complexes.

Même les entreprises de taille moyenne dont les centres d’opérations de sécurité (SOC) manquent de ressources peuvent en bénéficier, car Ire aide à adapter la détection à la pénurie de talents en matière de cybersécurité. Selon Charanpal Bhogal, les grandes entreprises disposant de programmes de développement logiciel matures, en particulier dans les domaines de la défense, de la santé, des services financiers, des administrations publiques et de l’industrie, sont également bien placées pour tirer parti d’Ire.

Les défis du déploiement dans les SOC

Actuellement au stade de prototype, Microsoft prévoit d’exploiter le projet Ire au sein de son entité Defender en tant qu’analyseur de code pour la détection des menaces et la classification des logiciels. Mais l’adoption du projet Ire de Microsoft dans les SOC nécessiterait des changements techniques et opérationnels importants. « L’adoption du projet Ire dans les SOC d’entreprise nécessiterait une intégration avec les systèmes SIEM et SOAR existants, une infrastructure informatique robuste pour les LLM, une formation des analystes à l’interprétation des résultats de l’IA, une refonte des processus d’escalade et une mise à jour de la gouvernance afin de garantir la transparence, la conformité et le contrôle des risques », a déclaré Pareekh Jain, CEO d’EIIRTrend & Pareekh Consulting.

Le projet Ire témoigne d’une tendance croissante de l’industrie vers les agents IA, où les systèmes autonomes seront capables d’agir, de s’adapter et de prendre des décisions de manière indépendante. Mais dans le même temps, une dépendance excessive à l’égard des systèmes autonomes peut également présenter des risques notables, tels qu’une confiance excessive dans les décisions de l’IA, une dérive des modèles ou une exploitation hostile, un manque d’explicabilité et une dégradation des compétences humaines due à une délégation excessive, a ajouté l’analyste.

Malgré les nouveaux filtres mis en place par Microsoft, l’application Windows Recall continue parfois d’enregistrer des mots de passe, des numéros de carte de crédit et des coordonnées bancaires.

Microsoft a-t-il suffisamment corrigé les problèmes de confidentialité de l’application Recall pour Windows 11 ? A priori non selon notre confrère de PC-Welt et celui de The Register qui ont réalisé des tests montrant qu’elle pouvait toujours enregistrer des cartes bancaires et des mots de passe. « Une mine d’or pour les escrocs », rapporte le site britannique.

Ce dernier ajoute que lors du test, Recall prenait aussi des captures d’écran des soldes des comptes visibles sur le site de sa banque. Seules les informations de connexion au compte bancaire ont été épargnées. Dans le cadre des cartes bancaires, l’application a été erratique en enregistrant une mais pas une autre. Sur une connexion à Paypal, elle a capturé le nom d’utilisateur mais pas le mot de passe.

La fiabilité des filtres à améliorer

Ces tests montrent que les filtres de sécurité mis en place par Microsoft rencontrent encore quelques problèmes pour reconnaître de manière fiable les données sensibles. Ces filtres ont été mis en place après le lancement raté de Recall. Ce service exploitant les NPU (générant un minimum de 40 Tops) présent sur les Copilot+PC capturait périodiquement des instantanés de l’activité de l’utilisateur, pour retrouver rapidement des informations. Des chercheurs en cybersécurité et des associations ont pointé du doigt de sérieux risques pour la confidentialité des données et la sécurité.

Microsoft a donc suspendu l’application pour retravailler les aspects de confidentialité. Le fournisseur a mis en place des filtres pour empêcher Recall d’enregistrer les données sensibles. Par ailleurs, les captures d’écran sont stockées avec un chiffrement, ce qui ne facilite pas la consultation par des pirates. Néanmoins, si vous souhaitez éviter tout risque de fuite de données sensibles, la meilleure sécurité est de désactiver Windows Recall qui a été relancé en avril dernier.

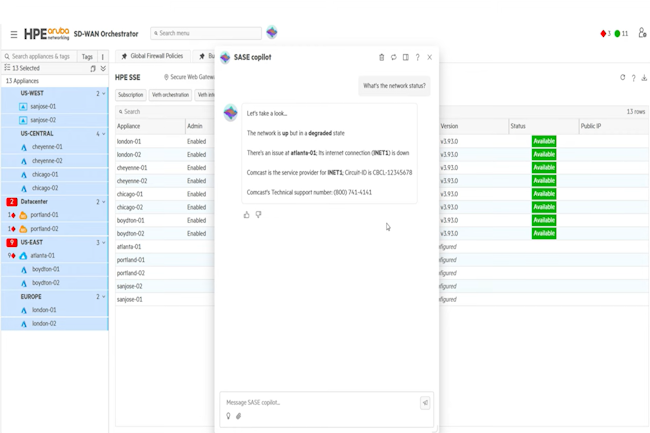

A l’occasion de la Black Hat, HPE a présenté des fonctionnalités de protection des données, un copilote SASE et un portefeuille unifié résultant de l’acquisition de Juniper Networks.

Après avoir finalisé le rachat de Juniper Networks, HPE a profité de la conférence BlackHat qui vient de se dérouler à Las Vegas pour dévoiler ses dernières annonces en la matière. La première est un copilote SASE (secure access service edge) capable d’aider les équipes réseau à prendre des décisions plus rapides et plus éclairées grâce à l’IA. Le fournisseur a par ailleurs lancé un hub d’intégration pour que les applications tierces…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Mise à jour pour la gamme Firebox T de WatchGuard. Le fournisseur améliore les performances avec le support du WiFi 7 et apporte des fonctionnalités de sécurité supplémentaires pour ses pare-feux à destination des PME.

Le marché des pares-feux pour les PME continue d’évoluer, les entreprises cherchant un équilibre entre les services de sécurité dans le cloud et le déploiement d’équipements sur site. Si le SASE promet une gestion simplifiée et moins de matériel, les petites et moyennes entreprises ont encore besoin d’une protection en local. C’est dans ce cadre que les pares-feux compacts trouvent leur place et WatchGuard vient de mettre à jour sa gamme de firewall dédié à ce marché. « Nous avons une approche hybride en matière de protection de nos clients », a déclaré Ryan Poutre, directeur de la gestion des produits et de la sécurité réseau chez WatchGuard. « Il y a beaucoup de choses que le cloud ne peut pas protéger. Par exemple, la protection des dispositifs IoT ou des équipements médicaux et des ressources réseau locales d’un cabinet de dentiste seront toujours mieux protégées par un équipement connecté au réseau », observe-t-il.

Plusieurs appliances pour différents scénarios

Le fournisseur a donc dévoilé les évolutions de sa série Firebox T qui adresse différents scénarios. Le T115-W est un équipement d’entrée de gamme supportant le WiFi 7 et embarquant 4 Go de RAM. Il est destiné aux indépendants ou aux petits bureaux. Le T125 est le plus vendu en offrant de l’UTM (unified threat management) et un transfert de données plus rapides. Il adresse les petites entreprises et les magasins. De son côté, le T145 intègre un port 10G et un processeur basse consommation. A noter que le support du WiFi 7 est en option. Enfin, le T185 est le modèle le plus puissant et cible les succursales.

Pour cette série T, WatchGuard a fait des choix stratégiques en matière de processeurs. La plupart des modèles utilisent des processeurs MediaTek, qui, selon M. Poutre, offrent un équilibre optimal entre performances, fiabilité et coût. « Nous pensons qu’ils sont très fiables, très rapides et que leur coût permet de proposer des appareils dans une fourchette de prix que les clients sont prêts à payer », a-t-il déclaré. Le T185 fait exception avec son processeur Intel, en accord avec un modèle qui se veut plus performant et dont les capacités sont proches des modèles montés en rack. Par ailleurs, sur tous ces pare-feux, la distribution de chaleur a été optimisée grâce à de nouveaux boîtiers dont certains peuvent fonctionner sans ventilateur pour une fiabilité améliorée et un bruit réduit. Les modèles compatibles sans fil prennent tous en charge le WiFi 7. Le T115-W se distingue par ses 4 Go de RAM, une spécification inhabituelle pour les appareils d’entrée de gamme, très intéressante pour réduire les goulots d’étranglement des performances à des bandes passantes plus élevées.

Des capacités XDR pour la plateforme de gestion cloud

Les appliances fonctionnent sous Fireware 12.x, le système d’exploitation Linux renforcé de l’éditeur par des couches de sécurité personnalisées. Le développement logiciel le plus important concerne la migration de la gestion locale web vers WatchGuard Cloud, une plateforme centralisée qui gère les pare-feux ainsi que les produits WiFi et les terminaux de l’entreprise. La plateforme cloud s’intègre directement au système XDR (Extended Detection and Response) du fournisseur, qui utilise des modèles d’IA et l’apprentissage machine pour la corrélation des événements entre les produits.

Quand le sandboxing APT Blocker du pare-feu identifie un malware de type zero-day, la plateforme XDR peut automatiquement demander au logiciel de protection des points terminaux de mettre en quarantaine les systèmes affectés ou de nettoyer les fichiers infectés. « Grâce à des modèles d’IA, à l’apprentissage machine et à d’autres mécanismes développés et maintenus par WatchGuard, la plateforme Cloud offre un niveau d’automatisation et de corrélation impossible à obtenir avec un simple pare-feu », a expliqué Ryan Poutre.

Les exigences de conformité, un besoin des PME

Les pare-feux compacts s’avèrent particulièrement utiles, voire indispensables aux entreprises, pour répondre à des exigences de conformité. Ces exigences se répercutent jusqu’aux très petites entreprises par le biais des relations au sein de la chaîne d’approvisionnement, jusqu’à devenir un vecteur inattendu de déploiements de matériel. Le responsable explique que les petits entrepreneurs ont été soudainement confrontés à des exigences de cybersécurité imposées par leurs clients plus importants.

« Dans beaucoup de réunions, ces entreprises me disent qu’elles doivent se conformer à telle ou telle norme, comme cette petite entreprise de cinq personnes qui ne fait que de la climatisation et du chauffage, et qui se retrouve plongée dans le monde de la cybersécurité dont elle ne sait rien », a-t-il raconté. Les principaux cadres de conformité comprennent la norme PCI DSS (Payment Card Industry Data Security Standard) pour les déploiements dans le commerce de détail, les cadres de cybersécurité NIST et CIS et les exigences de certification FIPS pour les entreprises travaillant avec les administrations américaines.

Un rafraîchissement qui se poursuivra jusqu’en 2026

L’approche de WatchGuard répond directement au débat actuel sur la sécurité du matériel par rapport à celle du cloud en préconisant des déploiements hybrides plutôt qu’une migration totale vers des architectures SASE. Le fournisseur propose à la fois des appliances physiques et une solution SASE appelée Fire Cloud. Le renouvellement des firewall compacts n’est que la première phase d’une modernisation matérielle plus large. Ainsi, WatchGuard prévoit de commercialiser des appliances rackables mises à jour plus tard en 2025 et en 2026, avec des mises à niveau similaires de l’interface et des améliorations des performances. « Nous sommes vraiment ravis de pouvoir procéder à une mise à jour complète de notre matériel au cours des six prochains mois et de poursuivre le travail considérable que nous menons dans le domaine du SASE », s’est félicité Ryan Poutre.

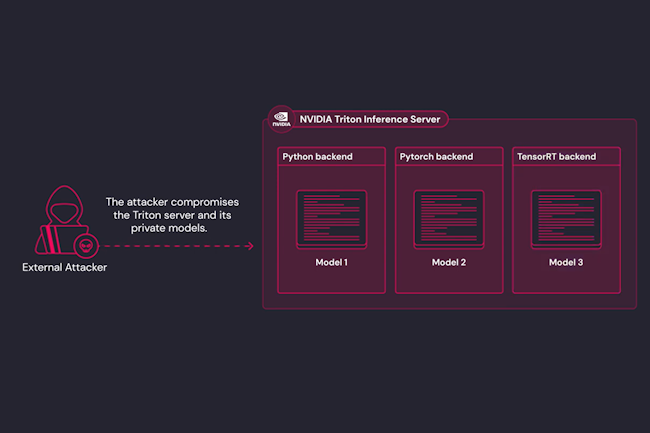

Selon les chercheurs en sécurité de Wiz, une requête d’inférence spécialement conçue dans le backend Python de Triton peut déclencher une attaque en cascade et donner à des attaquants distants le contrôle sur les environnements de service d’IA.

La sécurité de l’IA devient un élément important et il est fréquent que des brèches soient trouvées par des chercheurs. C’est le cas des experts de Wiz Ronen Shustin et Nir Ohfeld qui viennent de découvrir une chaîne de vulnérabilités sur le serveur d’inférence Triton de Nvidia. « Lorsqu’elles sont enchaînées, ces failles peuvent permettre à un attaquant distant non authentifié de prendre le contrôle total du serveur et d’exécuter du code…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

En complément des puces réseaux Tomahawk Ultra et 6, Broadcom lance Jericho4 pour offrir des interconnexions évolutives, sécurisées et sans perte pour les infrastructures IA distribuées.

Dans la gamme des puces réseaux pour datacenter, Broadcom est devenu une référence en ciblant les charges de travail HPC et IA. Le fournisseur vient de dévoiler la puce de commutation Ethernet Fabric Jericho4 capable de connecter plus d’un million de XPU (unités de traitement comprenant les GPU, TPU et autres accélérateurs d’IA). Ce composant vient compléter les Tomahawk 6 et Ultra annoncés en juin dernier pour des interconnexions à grande échelle. Gravé en 3 nm, la puce comprend plusieurs…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

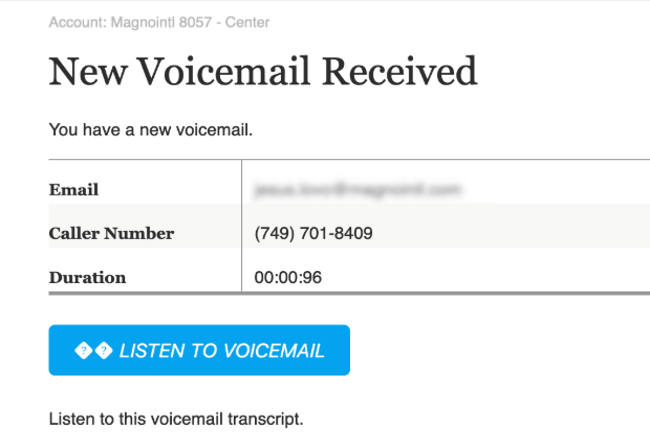

Des cybercriminels dissimulent des liens de phishing dans les URL réacheminées par les services de protection des messageries pour tromper des utilisateurs, les rediriger vers de faux sites et voler leurs identifiants.

La meilleure défense c’est parfois l’attaque. Preuve en est la découverte par des experts de Cloudflare d’une technique de détournement du link wrapping par les éditeurs de sécurité pour protéger les messageries. Ce procédé réécrit les URL des messages afin de les acheminer via un domaine intermédiaire pour les analyser. Des pirates ont eu l’idée d’insérer des liens de phishing dans ces URL réacheminés. Une technique à première vue contre-intuitive, mais les cybercriminels profitent du délai de mise en œuvre de ces services avant que les services d’analyse ne commencent à les détecter et à bloquer leurs pages de phishing.

Des campagnes via Proofpoint et Intermedia

Ces deux derniers mois, plusieurs campagnes de phishing exploitant des comptes de messagerie compromis protégés par les services de Proofpoint et Intermedia.net ont été identifiées par les équipes de Cloudflare. Les URL contenues dans les e-mails envoyés à partir de ces comptes ont été automatiquement réécrites par les services de sécurité pour pointer vers des domaines comme http://urldefense.proofpoint.com et http://url.emailprotection.link pour Intermedia. « Des fournisseurs comme Proofpoint ont spécialement développé le link wrapping pour protéger les utilisateurs en acheminant toutes les URL cliquées via un service d’analyse afin de bloquer les destinations malveillantes connues au moment du clic », ont écrit les chercheurs dans leur rapport sur les attaques.

« Si cette technique est efficace contre les menaces connues, les attaques peuvent toujours aboutir si le lien encapsulé n’a pas été marqué par l’analyse au moment du clic », ajoutent-ils. Les destinataires de ces e-mails frauduleux cliquent plus facilement sur les liens encapsulés, pensant qu’ils ont déjà été vérifiés par les solutions de sécurité. Parallèlement, les filtres anti-spam basés sur la réputation peuvent ne pas bloquer ces liens, car ils semblent pointer vers des domaines de confiance.

De multiples niveaux de dissimulation

Afin de maximiser leurs chances de réussite, les auteurs de ces campagnes utilisent des techniques supplémentaires pour dissimuler leurs charges utiles finales. Dans une campagne, l’URL de phishing a été acheminée via plusieurs domaines de redirection, puis encapsulée par le service de réécriture de liens de Proofpoint, avant d’être finalement transmise via un raccourcisseur d’URL, ajoutant ainsi plusieurs niveaux de dissimulation. Les courriels de phishing utilisent différentes méthodes pour tromper les destinataires : fausses notifications de messages vocaux avec un bouton pour accéder au message, alertes concernant des messages prétendument reçus via Microsoft Teams, notifications sur des documents sécurisés envoyés via Zix Secure Message. Mais dans tous les cas, la page de destination finale, atteinte après une série de redirections, était une fausse page de connexion Microsoft Office 365 dont le but est de récolter les identifiants des utilisateurs. « L’utilisation abusive de services de link wrapping fiables par cette campagne augmente considérablement les chances de réussite d’une attaque », ont déclaré les experts. « Les attaquants exploitent la confiance inhérente que les utilisateurs accordent à ces outils de sécurité, ce qui peut entraîner des taux de clics plus élevés », observent-ils.

Si cette technique de piratage est une évolution intéressante, l’utilisation abusive de services officiels pour dissimuler des charges utiles malveillantes n’est ni nouvelle ni susceptible de disparaître. Que ce soit des humains ou des logiciels qui inspectent les liens, la détection ne doit jamais reposer uniquement sur la réputation du domaine. Les entreprises doivent former leurs employés à repérer les pages de phishing s’ils tombent dessus, et les outils automatisés doivent utiliser des algorithmes de détection de contenu plus sophistiqués pour identifier ces pages.

Des experts ont trouvé une porte dérobée dans les systèmes Linux. Nommée Plague, elle se présente sous forme de PAM, un module d’authentification et offre une présence persistante aux attaquants.

Baptisée ‘Plague’, la porte dérobée Linux découverte par les chercheurs en sécurité de Nextron s’avère particulièrement insaisissable, indétectable même par VirusTotal. Elle se présente sous forme de module d’authentification enfichable (Pluggable Authentication Module, PAM) malveillant qui offre aux attaquants la possibilité de contourner l’authentification sans se faire remarquer et d’établir un accès SSH (Secure Shell) persistant. « Plague s’intègre…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?