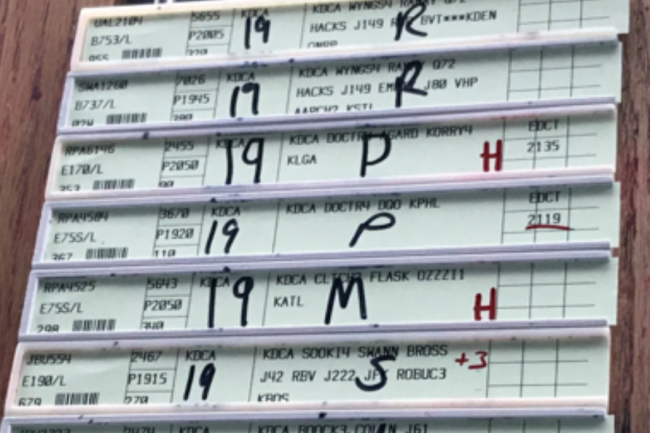

La compagnie aérienne a confirmé que la défaillance d’un équipement informatique avait cloué au sol plusieurs vols, soulignant le fait que même les systèmes IT à redondance multiple peuvent tomber en panne.

La panne qui a cloué au sol les vols d’Alaska Airlines pendant trois heures dimanche dernier n’était pas le résultat d’une cyberattaque, mais d’une défaillance matérielle dans l’un des centres de données de la compagnie. Dans un email, l’entreprise a expliqué à notre confrère Network World qu’un « matériel à redondance multiple, fabriqué par un tiers », avait subi une « panne inattendue » qui avait affecté plusieurs de ses systèmes. Les premières…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Absence de métriques, de budget et de ROI visible : la réduction de la dette technique est un casse-tête pour la DSI. Impossible pour elle, malgré les risques associés, de convaincre sa direction de l’importance du sujet. Les disquettes système et les bandes perforées qui perdurent au sein de l’agence américaine de régulation de l’aviation civile en sont un exemple édifiant.

La dette technique ou chronologique est le coût total des mises à jour nécessaires de tous les actifs informatiques accumulés au fil de l’histoire d’une entreprise et qui ne sont plus conformes aux normes actuelles d’ingénierie. Et il est indispensable pour les DSI de la gérer pour éviter de nombreux problèmes. Besoin d’une leçon de choses sidérante en la matière ? Comme cela a récemment été rendu public, pour les couches système de transport de son SI, la Federal aviation administration (FAA), l’agence de régulation de l’aviation civile américaine, se repose encore sur des disquettes 3,5 pouces et des bandes perforées ! Nul besoin d’être ingénieur informatique pour savoir qu’une stratégie d’intégration système aussi manifestement obsolète est gage de désastre. Si l’exemple est extrême, de nombreux DSI devraient cependant admettre que leur stack système comporte certainement des composants anciens sources de risques tout aussi importants.Une hydre informatique à nombreuses têtesLa DSI doit d’abord réaliser qu’elle doit se préoccuper de cette dette technique à tous les niveaux d’architecture du système d’information :- L’architecture d’entreprise : les processus et les pratiques qui décrivent la façon dont les différentes entités de l’entreprise effectuent leur travail ;- Les applications : les programmes utilisés par ces processus et ces pratiques ;- Les référentiels : les ensembles de données et d’informations, structurées ou non structurées ;- L’intégration : les applications qui synchronisent des référentiels qui se chevauchent ;- Les plateformes : les technologies sur lesquelles les applications fonctionnent, y compris les systèmes d’exploitation, les bases de données, les systèmes de gestion de documents et de contenu, les environnements de développement et les technologies d’intégration ;- L’infrastructure : les réseaux, les serveurs physiques et virtuels et les équipements destinés aux utilisateurs (PC, portables, smartphones, etc.) ;- Les installations : les datacenters, les environnements d’hébergement dans le cloud.- La documentation : les services informatiques doivent garder une trace de tous ces éléments au cas où quelque chose tomberait en panne et devrait être réparé, ou qu’une mise à jour serait nécessaire ;De plus, le temps et les dépenses nécessaires pour gérer la dette technique se limitent rarement à une seule couche. Même un coup d’oeil superficiel révèle que le coût du remboursement de la dette d’une couche du SI a des impacts sur les autres, ce qui peut entraîner des complications coûteuses.Les disquettes système et les bandes perforées de la FAAPour revenir à la FAA et à sa couche d’intégration système basée sur des disquettes et des bandes perforées, fonder un système aussi essentiel que le contrôle du trafic aérien sur une technologie aussi manifestement obsolète relève de la catastrophe. Pourtant, personne n’a perdu son emploi pour cela à l’agence. Et il n’y avait aucune raison pour que cela arrive. En effet, la cause première des difficultés de la FAA, cette absence de gestion de la dette IT, tient au fait qu’il s’agit d’une discipline qui fait rarement l’objet d’un suivi avec des indicateurs fiables et est presque aussi rarement budgétisée. C’est la source réelle du problème.Commençons par les métriques : bien que l’estimation des coûts des projets informatiques soit loin d’être toujours fiable, elle est suffisamment informative pour être utile également dans le cas de la remédiation de la dette technique – dans le cas de la FAA, il faudrait commencer par mesurer le niveau de dépenses nécessaires pour mettre à jour ou remplacer les systèmes d’intégration et les plates-formes sur lequel ceux-ci reposent. Et c’est tout à fait suffisant. Il n’est pas forcément besoin de plus de précision. Autrement dit, ceux qui ont dirigé la FAA pendant toutes ces années auraient pu estimer le coût du remplacement des programmes et des mise à jour des référentiels, et remplacer les disquettes et les bandes perforées sur lesquelles ils s’appuient.L’impossible conversation entre le DSI et le conseil d’administrationMais les décisions business ne se fondent pas seulement sur des coûts estimés. Elles exigent de connaître aussi les bénéfices financiers qui justifient ces dépenses. Et le problème majeur de la dette technique, c’est qu’il n’existe pas de moyens clairs et évidents de quantifier les bénéfices que l’on peut tirer de sa réduction. Autrement dit, difficile de calculer le ROI de cette dernière. La dette technique se résume souvent à un ensemble de composantes qui continuent de fonctionner suffisamment bien pour tout le monde, jusqu’à ce qu’elles ne fonctionnent plus.Quiconque a dû demander des fonds pour la modernisation du SI peut facilement imaginer le dialogue qui a eu lieu dans les réunions de conseil d’administration de la FAA, il y a bien longtemps, lorsque le DSI, chapeau en main, a demandé des fonds pour remplacer disquettes et bandes perforées. « Voici ce que cela coûtera », a-t-il probablement exposé. « Quels sont les avantages ? », lui a demandé le conseil d’administration. « Aucun que nous puissions quantifier et monétiser ». À ce moment-là, le DAF a probablement été pris d’un fou rire : « vous vous moquez de moi ! Des coûts sans aucun bénéfice ? Je ne le crois pas ! » Puis un autre membre du conseil d’administration a probablement ajouté : « La refonte du système que nous payons déjà ne va-t-elle pas régler le problème ? » Et le DSI a sans doute acquiescé avec résignation : « Mais elle ne devrait pas être achevée avant des années, et chaque jour d’attente est un risque supplémentaire que nous ne devrions pas prendre. »Jusqu’ici, tout va bienCe qui nous conduit aux quatre dimensions essentielles de l’amélioration de la stratégie d’entreprise, et au rôle joué par la réduction de la dette technique pour les atteindre. Une argumentation importante au service de la DSI. Réduits à son essence, la définition des objectifs stratégiques de l’entreprise comporte quatre pistes d’amélioration : l’augmentation des recettes, la réduction des coûts, une meilleure gestion des risques et la réalisation de la mission de l’organisation. La dette technique est, pour l’essentiel, un risque. Pour y faire face, les directions des risques ont quatre options : réduire la probabilité de survenue d’un incident ; réduire les dommages causés par l’incident ; anticiper et réduire les dommages financiers ; accepter le risque au motif qu’en pratique, certains risques ne peuvent être ni évités, ni atténués, ni assurés.Et dans ce cadre, l’enjeu principal, c’est qu’une prévention réussie ne peut être distinguée de l’absence de risque. C’est perdant-perdant pour le gestionnaire des risques, et dans le cas de la dette technique, pour le DSI. Si un incident ne se produit pas et que l’organisation a dépensé beaucoup d’argent pour le prévenir, l’atténuer ou l’assurer, le gestionnaire de risques est souvent considéré comme quelqu’un qui a crié au loup sans raison. Si le même incident se produit et que l’organisation n’a pas dépensé d’argent pour le prévenir, l’atténuer ou l’assurer, il est vu comme incompétent et doit assumer tous les dommages causés. La dette technique relève clairement de la gestion des risques, et plus précisément de leur prévention, et aboutit exactement à ce type de cette situation. À la FAA, chaque année qui s’est écoulée sans incident a été une année de plus au cours de laquelle les indicateurs de dette technique ont joué contre le DSI, et non en sa faveur, en réduisant sa capacité à argumenter pour une modernisation. Mais, jusqu’ici, tout va bien…

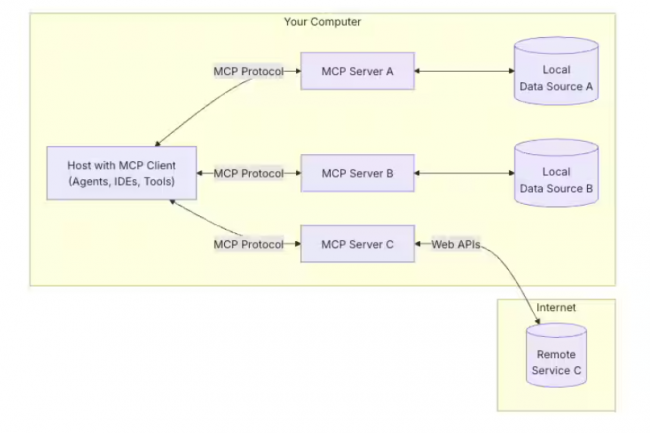

Grâce à son support natif des bases de données maison, le serveur MCP d’Oracle permettra aux développeurs de créer des agents d’intelligence artificielle capables d’interroger, de raisonner et de générer des informations de manière autonome sans couches d’intégration personnalisées.

Le serveur Model Context Protocol (MCP) lancé par Oracle doit aider les entreprises à créer des applications agentiques capables d’interroger, d’extraire et de raisonner de manière autonome sur les données d’entreprise stockées dans les bases de données de l’éditeur et de générer des résultats plus sensibles au contexte. Le serveur MCP a été intégré dans les principaux outils de développement d’Oracle, si bien que la base de données Database est disponible…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Pour renforcer sa présence dans le monde et en France, l’éditeur Exein, qui sécurise les équipements industriels, vient de récolter 70 M€ auprès d’investisseurs.

L’éditeur italien Exein spécialisé dans la sécurité embarquée dans les objets connectés vient d’effectuer une levée de fonds conséquente de 70 M€ menée par Balderton Capital, avec la participation de plusieurs investisseurs. Cet argent va lui permettre d’accélérer son développement à l’internationale, notamment aux États-Unis, au Japon, à Taïwan et en Corée du Sud et de consolider sa présence en Europe. Les solutions d’Exein notamment Exein Analyser et Exein Runtime. Ce dernier été développé à partir d’Exein Pulsar, un framework open-source de sécurité, qui est une couche de sécurité optimisée par l’IA, surveillant en continu les systèmes industriels pour une protection proactive contre les cyberattaques. Quant à Analyser (Cosmo), c’est un outil de détection des vulnérabilités intégré dans les firmwares permettant d’identifier et d’atténuer les risques dès la phase de développement de l’objet connecté, assurant ainsi la conformité aux exigences réglementaires. Pour Gianni Cuozzo, fondateur et PDG d’Exein, en intégrant la sécurité au coeur des équipements IoT, l’éditeur pose les bases d’un standard industriel : « Nous sommes fiers de renforcer l’innovation technologique européenne et de bénéficier de la confiance de nos partenaires dans notre mission de bâtir le système immunitaire du monde connecté ».

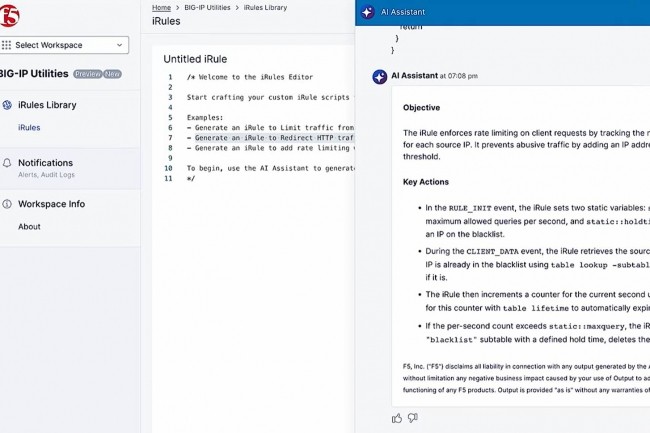

Lancé fin 2024, l’assistant d’IA de F5 Networks est désormais adossé au service de génération de code iRules du fournisseur pour renforcer sa plateforme ADSP. Capacités de simplification des opérations et de la gestion des applications de sécurité sont mises en avant.

F5 Networks dote sa plateforme de sécurité et de livraison d’applications Application Delivery and Security Platform (ADSP) récemment mise à jour de capacités d’IA supplémentaires pour simplifier les opérations de sécurité et la gestion des applications des entreprises. AI Assistant, annoncé en décembre dernier, rassemble un certain nombre d’agents sous une interface unique en langage naturel. Elle comprend aussi un dernier service de génération de code iRules qui, selon la société, pourra aider ses clients à personnaliser plus facilement le traitement du trafic du réseau et des applications. La plateforme ADSP combine des technologies d’équilibrage de charge, de gestion du trafic et de sécurité des applications et des API du fournisseur, notamment BIG-IP, NGINX One et Distributed Cloud Services, au sein d’une plateforme unique dont l’objectif est de réduire la complexité et de simplifier les opérations.

La famille de produits matériels et logiciels BIG-IP a été conçue pour aider les entreprises à gérer le trafic du réseau et la mise à disposition des applications. « AI Assistant chapeaute un ensemble de services qui unifient plusieurs de nos assistants en un système d’IA commun de façon à réduire la complexité opérationnelle et le travail de nos utilisateurs. Par exemple, l’assistant leur permettra de comprendre les prochaines étapes d’un certain incident de sécurité, peut-être une attaque d’application web, en expliquant rapidement l’alerte et les procédures à suivre pour remédier au problème », a déclaré Chris Ford, vice-président de la gestion des produits au sein de l’AI Center of Excellence de F5 Networks. « AI Assistant peut également éviter certaines recherches de documentation et accélérer le traitement des tâches de routine, comme le développement de configurations de trafic et le déploiement d’API. En outre, il peut aider les clients à optimiser la gestion du trafic et les flux de livraison d’applications en offrant une analyse contextuelle de l’IA en temps réel qui peut être appliquée à l’échelle de l’entreprise. »

De l’automatisation proactive pour détecter les menaces et les problèmes

Parallèlement, le langage de script iRules, utilisé depuis longtemps pour la configuration de BIG-IP, a été amélioré avec des capacités d’IA et rendu disponible dans la nouvelle console de livraison ADSP SaaS. « Désormais, les clients peuvent décrire au programme de génération de code iRules ce qu’ils veulent faire, et celui-ci peut générer en quelques secondes un code qui pourrait prendre des heures, voire des jours, à des codeurs expérimentés, en fonction de l’exigence ». Jusqu’à présent, les clients devaient effectuer cette opération manuellement, en testant le code pour s’assurer qu’il ne perturbe pas leur environnement BIG-IP. « À présent, le programme de génération de code peut travailler avec AI Assistant pour vérifier la sortie du code et s’assurer qu’il peut fonctionner correctement sur BIG-IP en même temps, ce qui permet aux clients de gagner beaucoup de temps », a poursuivi M. Ford, ajoutant qu’avec AI Assistant et le service de génération de code iRules, l’objectif stratégique de la firme, « était de donner à ses clients accès à une automatisation plus proactive », notamment « pour la détection des menaces, l’identification des problèmes de performance des applications, et pour générer ensuite automatiquement des règles iRules ou des politiques ou des configurations similaires pour les clients. »

Le cybergang chinois Salt Typhoon a dérobé des diagrammes de réseau, des identifiants et des données personnelles dans le cadre d’un piratage de la Garde nationale américaine et accédé au réseau de tous les Etats américains. Une opération qui pèse sur la protection des infrastructures critiques à l’échelle nationale.

Le groupe APT Salt Typhoon, soutenu par la Chine, a largement compromis le réseau de la Garde nationale de l’armée (Army National Guard) pendant neuf mois. Cette opération lui a permis de dérober des données militaires sensibles et d’accéder aux réseaux de tous les autres États américains, selon une note du ministère de la sécurité intérieure (DHS) qui avertit que cette intrusion pourrait faciliter les attaques contre les infrastructures critiques à l’échelle nationale. Le mémo…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Selon un rapport de ProPublica publié ce mardi, des ingénieurs chinois installés en Chine assurent la maintenance de systèmes informatiques du ministère américain de la défense. S’ils travaillent sous la surveillance de personnel américain, des questions de confidentialité et d’accès éventuel à des données confidentielles se posent.

Selon un rapport du service d’investigation de ProPublica, Microsoft fait appel à des ingénieurs chinois pour assurer la maintenance des systèmes informatiques du ministère américain de la défense, avec une supervision minimale de la part du personnel américain. La relation entre l’éditeur et ce ministère est encadrée par un contrat selon lequel l’éditeur s’engage à ce que du personnel américain connu sous le nom d’ « escortes numériques », supervisent ces travailleurs étrangers. Cependant, d’après ProPublica, ce personnel manque souvent de compétences pour contrôler le travail de manière efficace. « Nous sommes convaincus que ce qu’ils font n’est pas malveillant, mais nous ne pouvons pas vraiment le savoir », a déclaré l’un des membres de ce personnel cité par ProPublica. « Cet arrangement, mis en place depuis près de dix ans, n’a jamais été rendu public », a indiqué ProPublica.

Compte tenu des tensions apparues entre les deux pays ces dernières années, il est surprenant de voir que le gouvernement américain autorise l’accès de travailleurs chinois à ses systèmes sans supervision adéquate. Dans son évaluation des menaces de renseignement pour 2023, le bureau du directeur du renseignement national des États-Unis (US Office of the Director of National Intelligence, ODNI) a identifié la Chine comme « la menace de cyberespionnage la plus étendue, la plus active et la plus persistante pour les réseaux du gouvernement américain et du secteur privé ». Un an plus tard, la Chine figurait toujours en tête de liste des menaces pour les experts en sécurité de la défense des États-Unis et d’autres pays occidentaux. Dans son évaluation du risque cyber pour 2025, l’ODNI a réaffirmé sa position en déclarant que « la Chine était l’acteur le plus à même de menacer les intérêts américains à l’échelle mondiale ».

Les révélations régulières sur les attaques chinoises contre les infrastructures critiques, les entreprises, les systèmes informatiques du gouvernement, les contractants et peut-être même les tribunaux américains n’ont guère contribué à calmer les esprits. La guerre commerciale sur les tarifs douaniers et l’accès aux terres rares et à d’autres matériaux essentiels pour les fournisseurs d’IT lancée par le président américain Donald Trump lors de sa prise de fonctions en janvier, a encore aggravé la situation, même si, au mois de juin, M. Trump a affirmé que les relations entre les deux pays étaient excellentes.

Protéger les données sensibles

Le fournisseur a déclaré que le personnel de l’entreprise et les sous-traitants ayant un accès privilégié aux systèmes cloud du gouvernement américain étaient soumis à des contrôles et que leurs antécédents devaient être approuvés par le gouvernement. L’entreprise a ajouté qu’elle adhérait aux exigences de sécurité du FedRAMP (NIST 800-53) et du Department of Defense Security Requirements Guide (DoD SRG). « Pour certaines demandes techniques, Microsoft fait appel à son équipe d’experts mondiaux pour fournir une assistance par l’intermédiaire du personnel américain autorisé, conformément aux exigences et aux processus du gouvernement américain. Dans ces cas, le personnel d’assistance international n’a pas d’accès direct aux données ou aux systèmes des clients. Seules les personnes américaines autorisées, disposant des habilitations et de la formation nécessaires, fournissent une assistance directe. Ces personnes reçoivent une formation spécifique sur la protection des données sensibles, la prévention des dommages et l’utilisation des commandes/contrôles spécifiques dans l’environnement », a fait savoir un porte-parole de la firme de Redmond.

Selon le rapport, le groupe a indiqué à ProRepublica avoir fourni au gouvernement fédéral tous les détails sur les profils de ces escortes numériques. Mais, selon ce même document, les personnes impliquées dans ce travail ont répondu à l’éditeur que ces protections étaient inadéquates. « Les ingénieurs étrangers ont accès à des informations détaillées sur le cloud fédéral qui pourraient être exploitées par des pirates, et les escortes numériques ne sont pas suffisamment qualifiées pour détecter toute activité suspecte », estime le rapport. La Defense Information Systems Agency a déclaré à ProPublica que les escortes numériques étaient utilisées « dans certains environnements non classifiés » pour « le diagnostic et la résolution de problèmes avancés par des experts » et que « les experts supervisés par les escortes n’avaient pas d’accès direct aux systèmes gouvernementaux, mais offraient plutôt des conseils et des recommandations aux administrateurs autorisés qui effectuaient les tâches ».

Cette description correspond à une offre d’emploi pour un « DoD Secret Cleared Escort » de l’entrepreneur Insight Global, qui donne une idée du type de travail effectué par les escortes numériques, même si l’offre ne dit rien sur la nationalité des travailleurs qui seront supervisés. Pour un salaire horaire compris entre 18 et 28 $, plus l’assurance médicale, les escortes doivent « servir en frontal » du cloud souverain d’Insight Global au service des clients du gouvernement fédéral et des États américains, et « répondent aux instructions des ingénieurs demandeurs » (qui peuvent ne pas avoir l’habilitation de sécurité nécessaire). Les escortes exécutent les commandes des ingénieurs et partagent les résultats avec eux. Leurs activités peuvent comprendre la maintenance d’Exchange Server, l’administration d’Active Directory, le travail avec des bases de données SQL, la gestion de machines virtuelles avec Hyper-V et la gestion de réseau. Autant dire des tâches loin d’être anodines et sans conséquence si elles tombaient entre les mains d’individus peu scrupuleux.

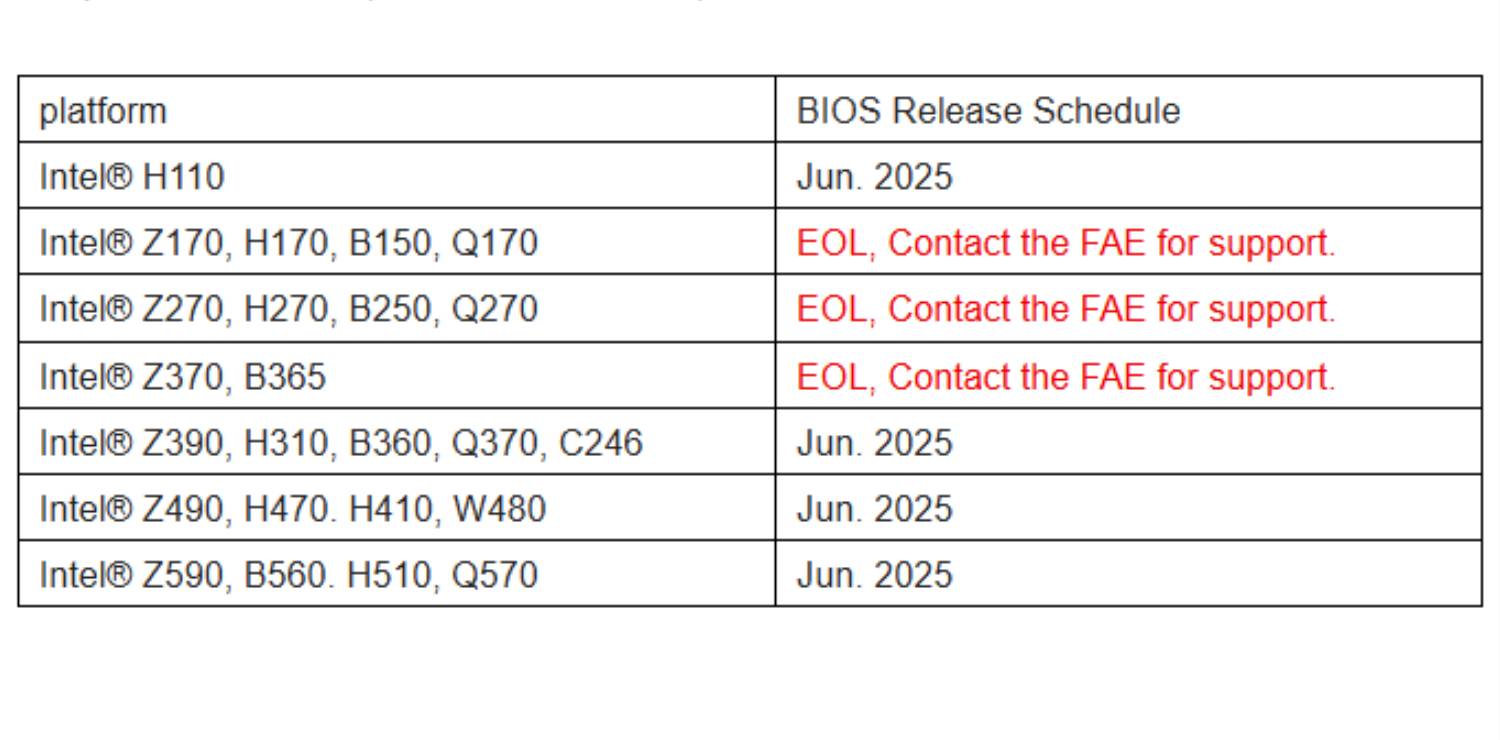

Présente sur des centaines de modèles de cartes mères Gigabyte, la fonction de démarrage sécurisé peut être dans certains cas contournée à des fins de piratage. Il est impératif de mettre à jour son BIOS sans délai si cela est encore possible compte tenu de l’ancienneté des configurations vulnérables.

Vous avez un ordinateur de bureau équipé d’une carte mère Gigabyte ? Alors en ouvrant le boitier, vous pourrez voir son CPU sous le refroidisseur. Et si c’est un processeur Intel de la 8e à la 11e génération (2017 à 2021), il faudra peut-être mettre à jour son BIOS… si celle-ci est bien disponible. En avril dernier, des chercheurs de Binarly et de l’Université Carnegie Mellon ont révélé au fournisseur quatre gros problèmes de firmware que des attaquants pourraient exploiter pour contourner la fonction Secure Boot sur des centaines de modèles de cartes mères Gigabyte. Ces versions compromises de l’interface UEFI (unified extensible firmware interface) peuvent être utilisées pour exécuter du code dans un environnement de pré-amorçage, compromettant ainsi l’ordinateur bien avant le démarrage de Windows ou d’un autre système d’exploitation.

Selon BleepingComputer, environ 240 modèles de cartes mères Gigabyte avec des chipsets Intel contiennent des composants American Megatrends affectées par cette faille au niveau du firmware. Des tonnes de terminaux d’autres fabricants, non divulgués pour l’instant, sont aussi affectés. La société a déjà corrigé le problème sur certaines cartes mères concernées via la mise à jour du BIOS de juin. Mais compte tenu de l’âge de ces PC, nombre d’entre eux sont hors service, ce qui signifie qu’il n’est pas prévu qu’ils reçoivent un jour des mises à jour UEFI/BIOS corrigeant ces vulnérabilités. Et c’est bien là le problème.

Gigabyte s’occupe activement de ces problèmes et publie des mises à jour du BIOS selon le calendrier suivant. Les plateformes affectées incluent, mais ne sont pas limitées à :

Les clients qui utilisent les produits énumérés sont vivement encouragés à mettre à jour vers les dernières versions du BIOS dès qu’elles sont disponibles. (crédit : Gigabyte)

Des incitations à changer de carte mère voire de PC

Dans un bulletin de sécurité, Gigabyte indique, chipset par chipset, quels systèmes affectés ont été corrigés. Pour ceux qui ont dépassé la date de fin de vie, soit environ la moitié d’entre eux, Gigabyte recommande de « contacter le Field Application Engineer (FAE) pour obtenir de l’aide ». Le FAE fait référence à une sorte de vendeur d’entreprise plus technique qui offre un service hautement spécialisé après l’achat et l’installation du matériel. Si vous avez acheté une carte mère Gigabyte dans un magasin de détail ou un PC chez un intégrateur de système avec une carte mère Gigabyte, alors, vous n’avez pas de Field Application Engineer. En lisant entre les lignes, il faut comprend qu’en réalité, Gigabyte vous invite ni plus ni moins « à acheter une nouvelle carte mère ». Ou, compte tenu de l’âge de certains ordinateurs, « à acheter un nouvel ordinateur ». Et c’est à peu près le même message qu’elle envoie aux entreprises clientes.

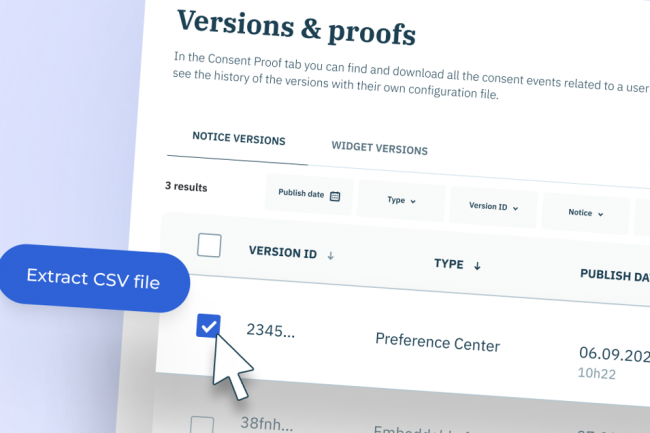

Le spécialiste français en solutions de gestion de la conformité et du consentement Didomi a mis la main sur son concurrent américain Sourcepoint. Il s’agit de sa troisième acquisition depuis 2022.

Didomi, un acteur français spécialisé dans le consentement et la conformité, vient de racheter son homologue américain Sourcepoint, l’objectif étant de créer un leader dans ce secteur et de devenir la référence en matière de collecte et d’activation des données dans le respect des réglementations en vigueur notamment le RGPD. En alliant les expertises des deux éditeurs, à savoir le server-side tracking qui optimise les performances marketing et publicitaires à des outils de consentement et de préférences utilisateurs, la plateforme qui en découlera va aider leurs clients à construire des stratégies data plus intelligentes, pour un meilleur retour sur investissement marketing et publicitaire et plus d’opportunités de monétisation.

Gérer l’IA dans son offre

Avec la démocratisation de l’IA, Didomi veut aussi capitaliser sur ce rachat pour proposer des expériences plus personnalisées dans la transformation des parcours clients. L’un des axes prioritaires sera aussi d’aider les entreprises à mieux faire comprendre aux consommateurs la valeur de l’échange de données autour de l’IA.

Ce rapprochement a été soutenu par le fonds Marlin Equity Partners, qui a pris une participation majoritaire dans Didomi plus tôt cette année. Il intervient également après l’acquisition en avril dernier d’Addingwell, une société spécialisée dans le server-side tracking par Didomi. En 2022, l’éditeur français avait même racheté Agnostik, une start-up spécialisée dans le monitoring de la conformité et la protection des données.

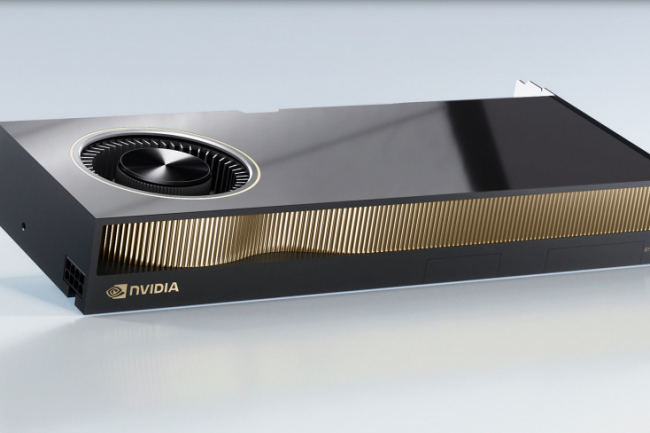

Le fournisseur de Santa Clara a émis une alerte de sécurité concernant une vulnérabilité potentielle affectant ses cartes A6000 avec mémoire GDDR6. Les responsables informatiques doivent s’assurer que la fonction de code correcteur d’erreurs (ECC) est bien activée pour éviter d’éventuelles compromissions de données.

Nvidia a prévenu les développeurs d’applications, fabricants d’ordinateurs et responsables informatiques après la découverte par des chercheurs universitaires canadiens de l’existence d’une vulnérabilité baptisée Rowhammer affectant potentiellement nombre de ses GPU. Ces derniers ont en effet prouvé dans une analyse que la puce GA102 du fournisseur américain – que l’on retrouve notamment dans sa carte graphique RTX A6000 – pouvait être compromis par une attaque de ce type. Il s’agit d’une vulnérabilité de type injection de fautes permettant à un attaquant de déduire des informations sur certains secrets stockés dans des cellules de mémoire et d’en modifier des valeurs. La mémoire vulnérable, indique le fournisseur de puces dans son avertissement, n’a pas de correction d’erreur (ECC) activé au niveau du système. « Pour les environnements entreprise qui nécessitent des niveaux d’assurance et d’intégrité plus élevés, Nvidia recommande d’utiliser des produits professionnels et pour centres de données (plutôt que du matériel graphique grand public) et de s’assurer que l’ECC est activé pour empêcher les attaques de type Rowhammer », indique la société dans un bulletin d’alerte.

Suite à cette découverte, le fournisseur recommande à ses clients de vérifier que la fonction correcteur d’erreur (ECC) est bien activée par défaut dans les architectures et produits suivants :

– Blackwell data center HGX, DGX series (GB200, B200, B100) et workstation RTX Pro ;- Ada data center L40S, L40, L4 et workstation RTX 6000, 5000, 4500, 4000, 4000 SFF, 2000 ;- Hopper data center HGX, DGX series (H100, H200, GH200, H20, H800) ;- Ampere data center A100, A40, A30, A16, A10, A2, A800, et workstation RTX A6000, A5000, A4500, A4000, A2000, A1000, A400 – Jetson data center A100, A40, A30, A16, A10, A2, A800 et IGX Orin ;- Turing data center T1000, T600, T400, T4 et workstation RTX 8000, RTX 6000, RTX 5000, RTX 4000 ;- Volta : data center/HPC Tesla V100 et V100S, et workstation Quadro GV100.

Activer l’ECC pour rendre l’exploit moins pratique

Lors de l’évaluation du risque, il convient de prendre en compte aussi bien l’instance GPU pour un seul hôte que pour plusieurs souligne le groupe, notant qu’un accès simultané au GPU est nécessaire pour exécuter une attaque Rowhammer entre les instances. « Ce n’est pas facilement exploitable et ne le sera probablement que dans le cadre d’attaques ciblées très spécifiques », a déclaré Johannes Ullrich, doyen de la recherche au SANS Institute. « Vous avez donc le temps et vous devriez vous concentrer sur les systèmes partagés qui exécutent des codes fournis par des entités non fiables. Dans la plupart des cas, cela affectera les systèmes cloud, et c’est au fournisseur cloud qu’il appartiendra d’en atténuer les effets. » Rowhammer est une vulnérabilité dans l’architecture de la mémoire DDR (double débit de données) exposant potentiellement de très nombreux systèmes.

Nvidia recommande d’activer la correction d’erreur (ECC), qui détectera et empêchera éventuellement ces modifications non autorisées du contenu de la mémoire. L’ECC n’est pas parfait, a-t-il ajouté, mais s’il est activé, il rendra probablement l’exploit moins pratique. L’attaque nécessite également que l’attaquant exécute un code spécifique, a-t-il souligné. Il s’agit d’une menace plus importante pour les systèmes partagés entre utilisateurs et permettant à différents utilisateurs d’affecter les données des autres que pour les systèmes à utilisateur unique, a-t-il ajouté. L’article des chercheurs indique que certaines abstractions des cartes graphiques rendent un peu plus difficile l’accès à la mémoire pour déclencher l’exploit Rowhammer, a-t-il ajouté. Contrairement à la mémoire DDR connectée aux bus du CPU, les GPU ont un accès plus contrôlé à la mémoire. « Mais en fin de compte, tout ce dont Rowhammer a besoin, c’est d’activer et de désactiver rapidement des bits spécifiques, ce qui est toujours possible pour les GPU. Il faut juste plus de travail pour déterminer quels bits basculer, ce qui est la principale contribution de l’article. »

D’autres GPU vulnérables à la faille Rowhammer ?

Une attaque Rowhammer sur les processeurs Intel et AMD avec des mémoires DDR et LPDDR permet à un attaquant d’induire des changements de bits dans les cellules de mémoire en accédant rapidement aux rangées de mémoire voisines. En théorie, les GPU devraient être plus difficiles à exploiter car ils disposent d’un mappage propriétaire de la mémoire physique avec les banques et les rangées GDDR, d’une latence mémoire élevée, de taux de rafraîchissement plus rapides et d’une mémoire DDR qui empêche les tentatives de saturation (hammering). Les chercheurs en sécurité ont créé une technique appelée GPUhammer en procédant à une rétro-ingénierie des mappages de rangées GDDR DRAM qui utilisent des optimisations d’accès à la mémoire spécifiques aux GPU pour amplifier l’intensité du hammering et contourner les mesures d’atténuation. « Les implications sont très sérieuses », a déclaré Gururaj Saileshwar, membre de la faculté d’informatique de l’université de Toronto et coauteur de l’article de recherche, lors d’une interview. Non seulement les données peuvent être empoisonnées, mais une attaque sur les GPU pourrait interférer avec les modèles de données de l’IA, a-t-il expliqué.

Bien que l’attaque ait été démontrée sur des GPU Nvidia avec de la DRAM GDDR6, elle pourrait fonctionner sur n’importe quel GPU, a-t-il déclaré. M. Saileshwar, qui se concentre sur la recherche de vulnérabilités matérielles, et son équipe travaillaient sur une attaque depuis l’été dernier. Les professionnels de l’informatique sont au courant de la possibilité d’attaques Rowhammer sur les puces depuis 2015. En 2018, les vulnérabilités ont reçu des noms : Spectre et Meltdown. En 2020, les informaticiens ont été avertis qu’ils devaient s’attendre à ce qu’un exploit Rowhammer majeur soit publié dans l’année. Le document a montré que les GPU sont également menacés. Interrogé sur cette recherche, un porte-parole de Nvidia a déclaré : « Nvidia recommande aux utilisateurs de suivre les meilleures pratiques de sécurité en appliquant les mesures d’atténuation DRAM existantes afin d’empêcher ou de réduire la probabilité d’une attaque Rowhammer. »