Sous la pression du Digital Markets Act, Apple modifie les règles de son App Store pour se conformer aux exigences européennes. Mais la firme dénonce un cadre flou et prévoit de faire appel.

Quelques mois après avoir écopé d’une amende de 500 millions d’euros infligée par la Commission européenne, Apple a revu ses règles d’utilisation de l’App Store. La sanction portait sur des pratiques jugées anticoncurrentielles, notamment l’interdiction faite aux développeurs d’informer les utilisateurs sur des moyens de paiement alternatifs ou des offres disponibles en dehors de la plateforme.

La firme de Cupertino a donc annoncé une série de changements destinés à se mettre en conformité avec le Digital Markets Act (DMA). Toutefois, elle estime que ces ajustements sont complexes à mettre en œuvre et comportent des risques en matière de sécurité, de confidentialité et d’expérience utilisateur.

Des concessions à contrecœur

Dans une note publiée sur son site développeur, Apple détaille les modifications mises en œuvre pour se conformer à la législation européenne. Ces évolutions touchent à la fois à la gestion des liens externes dans les applications, à la structure tarifaire appliquée aux éditeurs et à l’autonomie offerte dans la conception des interfaces. Côté utilisateurs, l’un des changements les plus notables concerne les avertissements liés aux liens sortants. Jusqu’à présent, un message de mise en garde apparaissait systématiquement lors du clic sur un lien externe.

Désormais, cette alerte ne s’affichera qu’une seule fois, sauf si l’utilisateur choisit de la réactiver. Une concession qui, selon l’entreprise, affaiblit les garde-fous en matière de sécurité et de confidentialité. Les développeurs, eux, ont désormais la possibilité d’insérer plusieurs URL dans leurs applications, rediriger vers des boutiques tierces ou des offres promotionnelles, et concevoir librement les interfaces de redirection.

Une grille tarifaire révisée au 1er janvier 2026

Dans ce contexte d’évolution des usages, la firme de Cupertino revoit également son modèle économique dans l’UE désormais structuré en trois volets. Le premier concerne l’introduction de frais d’acquisition initial, une commission de 2 % appliquée sur les ventes réalisées auprès de nouveaux utilisateurs durant six mois après le téléchargement de l’application. Ce prélèvement ne s’applique ni aux utilisateurs existants, ni aux développeurs membres du programme PME d’Apple, qui en sont exemptés. Vient ensuite la mise en place de deux niveaux de frais de services App Store, à choisir selon les besoins des éditeurs. Le premier, fixé à 5 %, couvre des services essentiels comme la sécurité, la gestion et la distribution des applications. Le second, plus complet, est facturé 13 % (ou 10 % pour les PME) et ouvre l’accès à l’ensemble des prestations d’Apple, incluant la promotion, les recommandations, les mises à jour automatiques et les téléchargements sur plusieurs appareils.

Enfin, l’entreprise instaure des frais de technologie de base, variables selon le plan tarifaire choisi. Les développeurs ayant opté pour les conditions alternatives devront s’acquitter de 0,50 € par installation annuelle au-delà d’un million. Ceux qui conservent les conditions standards devront reverser une commission de 5 % sur les ventes réalisées via des moyens de paiement alternatifs promus dans l’application. Cette structure tarifaire s’appliquera à tous les développeurs opérant en Europe à partir du 1er janvier 2026.

Apple dénonce une régulation instable

Malgré les ajustements annoncés, Apple ne cautionne pas les changements qu’il a dû mettre en œuvre sous la contrainte. L’entreprise, qui dispose d’un délai jusqu’au 7 juillet pour faire appel, a d’ores et déjà indiqué qu’elle saisira cette opportunité. Elle considère ces règles comme trop contraignantes et mal conçues, estimant qu’elles peuvent nuire à la sécurité et à la confidentialité des utilisateurs, dégrader leur expérience et freiner l’innovation. Par ailleurs, la firme déplore un manque de transparence dans ses échanges avec les autorités européennes, qu’elle accuse d’avoir modifié les règles en cours de route, rejeté des propositions pourtant conformes au Digital Markets Act, et infligé des sanctions sans justification claire.

Du côté des critiques, les opposants à Apple restent également sévères. Tim Sweeney, PDG d’Epic Games et fervent adversaire des pratiques commerciales d’Apple, qualifie ces règles « d’illégales » et les considère comme une « parodie de la concurrence loyale ».

Pour alimenter en ressources et en outils son entité défense et sécurité intérieure, Orange Business compte s’appuyer sur les compétences du groupe télécom.

Orange Business lance une entité dédiée à la défense et à la sécurité intérieure et place à sa tête Nassima Auvray pour la diriger. « En s’appuyant sur la puissance d’innovation d’Orange, de la cybersécurité à l’IA, jusqu’aux technologies quantiques, nous sommes idéalement positionnés pour répondre à l’évolution rapide des besoins de ce secteur », souligne à ce titre la nouvelle dirigeante. En effet, Orange Business va capitaliser sur les compétences et le savoir-faire du groupe, notamment dans le déploiement de solutions de connectivités 5G et fibre, l’hybridation des réseaux civils et militaires, l’hébergement de données sensibles, les systèmes de communication d’urgence, l’IA et la cybersécurité avec Orange Cyberdefense. Cette dernière dispose effectivement de cette capacité de détection, de protection et de réponse aux cyber-attaques, appuyée en cela par sa Cyber Threat Intelligence.

Dans cette structure nommée Direction Défense & Sécurité (DD&S), vont se retrouver plusieurs centaines d’experts qui seront au service de la transformation numérique des ministères et aux opérateurs et industriels de la défense et de la sécurité intérieure. Pour Aliette Mousnier Lompré, directrice générale d’Orange Business, qui explique la création de cette entité dans un communiqué, la défense et la sécurité sont des secteurs complexes et exigeants, qui nécessitent une approche spécialisée, des expertises dédiées et une compréhension fine des enjeux de souveraineté et de résilience.

Selon un éditeur de sécurité, plusieurs imprimantes Brother comprennent une vulnérabilité critique codée en dur en usine. Elle peut être combinée à une autre faille pour exécuter du code à distance.

Les imprimantes sont parfois utilisées par les cybercriminels pour diffuser des malwares, mais il arrive aussi que ces périphériques comprennent des failles. Rapid7 vient d’en découvrir une au sein de plusieurs centaines de modèles de Brother. Il s’agit d’une vulnérabilité de contournement du mot de passe administrateur. Elle existe depuis la fabrication des imprimantes et ne peut pas être corrigée par un firmware. Au total, 689 modèles d’appareils différents sont concernés.

Un contournement d’authentification

Rapid7 a découvert huit vulnérabilités, mais la CVE-2024-51978 est la plus critique avec un CVSS de 9,8 sur 10. « La procédure de génération de mot de passe utilisée par les appareils Brother transforme un numéro de série en mot de passe par défaut », précise l’éditeur sur son blog. D’autres bogues qualifiés de sérieux ont été découverts, notamment des fuites d’informations, des falsifications de requêtes côté serveur, des failles provoquant des plantages et la divulgation d’informations d’identification.

Parmi elles, il y a la faille de divulgation d’informations, référencée CVE-2024-51977 et qualifiée de gravité moyenne. Elle pourrait aussi donner la capacité à un attaquant de divulguer le numéro de série unique requis via les services HTTP, HTTPS et IPP de la cible. Mais il est également possible de récupérer le numéro de série par une requête plus honnête utilisant SNMP (simple network management protocol) ou PJL (Printer Job Language). Une fois l’accès administrateur obtenu, il peut être utilisé pour exploiter une vulnérabilité très critique de débordement de mémoire tampon CVE-2024-51979 basée sur la pile (CVSS 7.2) accessible via les mêmes interfaces (canaux de communication ou ports) que la première.

Un angle mort de la sécurité

En combinant ces failles, des attaquants pourraient effectivement exécuter du code à distance non authentifié en envoyant une entrée malveillante spécialement conçue à travers le débordement de mémoire. À propos de cette découverte, John Bambanek, de Bambanek Consulting, a fait remarquer que les imprimantes restaient un point aveugle classique de la sécurité informatique. « Les imprimantes sont souvent des appareils informatiques que l’on branche et que l’on oublie, et il est facile de négliger les mises à jour et les correctifs de sécurité », a-t-il déclaré.

« Cependant, elles sont dotées de systèmes d’exploitation et peuvent être utilisées pour faciliter les mouvements latéraux et la persistance des attaquants qui souhaitent rester discrètement dans un environnement cible ». Rapid7 note qu’en enchaînant ces deux vulnérabilités, les attaquants peuvent exercer un contrôle total sans avoir besoin d’informations d’identification ou d’un accès physique. Si Brother a remédié à la vulnérabilité CVE-2024-51979 par des mises à jour du firmware, la correction de la vulnérabilité CVE-2024-51978 nécessite de remplacer l’imprimante par un modèle ne présentant pas ce défaut de fabrication. « Brother a indiqué qu’il était impossible de corriger totalement cette vulnérabilité en mettant à jour le un firmware et que la seule solution était de modifier le processus de fabrication de tous les modèles concernés », a précisé Rapid7. Brother n’a pas répondu à une demande de commentaire de CSO.

Des fuites de données aux pannes complètes de l’appareil

L’éditeur de sécurité a identifié sept autres vulnérabilités dans les appareils Brother, dont la gravité varie de légèrement inquiétante à potentiellement perturbatrice. Parmi les plus graves, Rapid7 signale deux bogues de déni de service (DOS) référencés CVE-2024-51982 et CVE-2024-51983, avec des scores CVSS de 7,5 chacun, qui peuvent faire planter les appareils via des entrées PJL ou HTTP malformées. Deux autres vulnérabilités, référencées CVE-2024-51980 et CVE-2024-51981, permettent de falsifier des requêtes côté serveur (SSRF), avec la possibilité pour les imprimantes d’envoyer des requêtes élaborées dans des réseaux internes avec lesquels elles ne devraient pas communiquer.

Dans les environnements d’entreprise, des attaquants pourraient exploiter ces failles pour sonder les services internes, contourner les contrôles d’accès ou pénétrer plus profondément dans le réseau. Enfin, la faille CVE-2024-51984 expose les informations d’identification en clair pour des services tels que LDAP ou FTP à des utilisateurs authentifiés, ce qui constitue une entrée potentielle pour une compromission plus large. Outre les 689 modèles d’imprimantes, de scanners et d’étiqueteuses Brother, certaines vulnérabilités affectent 46 modèles Fujifilm, 5 modèles Ricoh, 2 modèles Toshiba Tec et 6 modèles Konica Minolta. « À l’exception de la faille de Brother concernant le contournement de l’administration, toutes les vulnérabilités ont été corrigées par des mises à jour du firmware », a ajouté Rapid7.

À quelques mois de la fin du support de Windows 10, Microsoft offre un sursis d’un an aux utilisateurs en proposant trois options pour prolonger la sécurité de son système, dont deux gratuites.

Windows 10 prendra définitivement fin le 14 octobre 2025. À compter de cette date, le système d’exploitation ne bénéficiera plus d’aucune mise à jour, qu’il s’agisse de correctifs de bugs ou de sécurité. Jusqu’à présent, la seule solution pour prolonger son support était de souscrire au programme Extended Security Updates (ESU), facturé 30 dollars HT et initialement réservé aux entreprises, mais désormais accessible aux particuliers. Toutefois Microsoft vient d’annoncer deux alternatives gratuites – sous conditions – pour continuer à utiliser Windows 10. L’annonce a été faite par Yusuf Mehdi, vice-président exécutif de Microsoft, et clarifie un dispositif qui restait jusqu’ici flou pour le grand public.

Trois options pour prolonger Windows 10

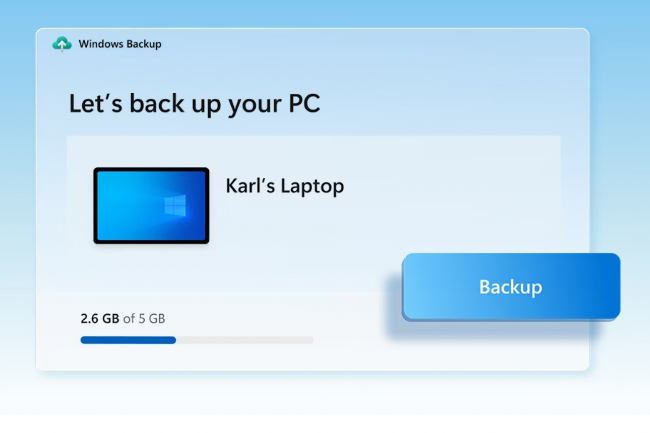

La première option consiste à activer le service Backup, déjà intégré à Windows 10. Celle-ci offre la possibilité de sauvegarder des données personnelles sur OneDrive. En activant cette fonctionnalité, l’utilisateur bénéficie automatiquement d’un an supplémentaire de mises à jour de sécurité. Il faut toutefois noter que l’espace de stockage gratuit est limité à 5 Go, ce qui est peu si on considère la taille des volumes. Au-delà, un abonnement devient nécessaire. La deuxième option repose sur l’utilisation du programme de fidélité Rewards. Il est possible d’échanger 1 000 points, que l’on peut accumuler en effectuant des recherches avec Bing ou en réalisant des achats sur le Microsoft Store, contre une année de support ESU.

Enfin, les utilisateurs qui ne souhaitent ni utiliser le service Backup, ni passer par le programme de points peuvent toujours opter pour la formule payante, à 30 dollars HT.

Le service Backup permet de stocker facilement ses données personnelles sur OneDrive, avec 5 Go gratuits. (Crédit: Microsoft)

Des mises à jour limitées

Cette extension de support ne concerne que les mises à jour de sécurité. Aucune évolution fonctionnelle ne sera apportée à Windows 10, dont le développement est désormais figé. Malgré ce geste d’ouverture, Microsoft continue de pousser activement vers la migration vers Windows 11, ou vers l’achat d’un nouveau PC plus récent (avec Windows 11), notamment ceux intégrant les fonctionnalités Copilot+. À partir de juillet 2025, les utilisateurs pourront choisir l’une des trois options via un assistant dédié directement intégré à Windows 10.

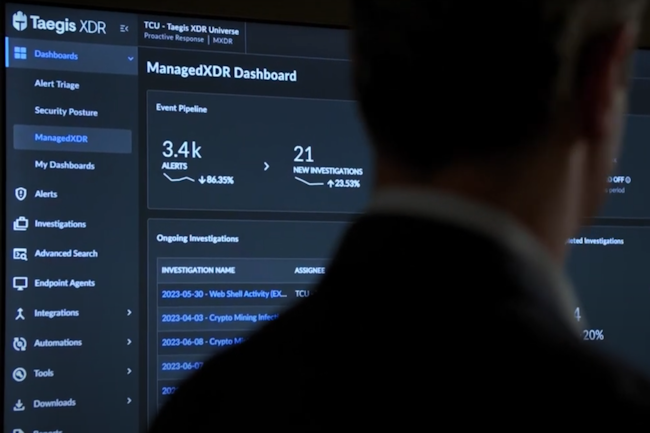

L’accord entre Sophos et IMS Networks vise à offrir une solution de surveillance et de réponse aux incidents entièrement opérée depuis la France en 24/7.

IMS Networks, reconnu pour son SOC en 24h/7j, s’associe avec Sophos pour proposer une solution de surveillance et de réponse aux incidents entièrement opérée depuis la France. Cette plateforme XDR cloud native, baptisée Taegis est un héritage du rachat de Secureworks par Sophos intervenu fin 2024. « La détection et la réponse aux menaces n’est plus une option aujourd’hui, les organisations doivent la considérer comme un élément essentiel dans leur continuité d’activité. La plateforme Taegis fournit une surveillance unifiée et une réponse rapide, elle prend en charge les serveurs, les postes travail, les applications dans le cloud et les éléments réseau » indique Stéphane Rabette, solution engineering lead chez Sophos pour l’Europe centrale et du sud.

Le savoir-faire historique de Secureworks

De son côté Aurélien Bouzon, ingénieur analyste sécurité chez IMS Networks admet que le choix de cette plateforme se justifie sur plusieurs points : « Déjà son architecture est ouverte mais pas seulement, l’équipe R&D de Secureworks surveille depuis plus de 20 ans les groupes de cybercriminels et acteurs étatiques du monde entier afin de comprendre leur méthode. Cette connaissance permet de détecter les menaces qui garantissent une couverture complète tout en conservant un faible taux de faux positifs. De plus, des indicateurs de compromission qualifiés sont directement intégrés dans la plateforme ce qui facilite le triage d’analyse. Il faut savoir que la réponse aux incidents est le premier métier de Secureworks avec plus de 1000 interventions par an, nous pouvons donc les solliciter ».

Un partenaire local doté d’outils qualifiés et de compétences

Pour Stéphane Rabette, ce partenariat repose sur plusieurs atouts complémentaires, à savoir l’expertise locale du SOC d’IMS Netwroks, la qualité de son outillage et les compétences de ses équipes d’analystes. Le porte-parole met aussi en avant les avantages de Sophos : « nous proposons en effet une plateforme ouverte qui prend en charge les EDR majeurs du marché, y compris le nôtre, sans oublier nos capacités de détection de réponse avec beaucoup d’automatisation. Enfin, nous proposons un budget prédictible uniquement basé sur le nombre de terminaux sans facturation supplémentaire sur le volume ou les alertes », conclut-il.

Le Département de la justice a donné son accord au rachat de Juniper par HPE. Ce dernier s’est engagé à céder l’activité de réseau sans-fil Instant On et à concéder sous licence le code source de Mist.

La semaine dernière à Discover, le CEO de HPE se déclarait confiant sur le rachat de Juniper à quelques jours du procès avec le Département de la justice qui contestait cette acquisition. Ce dernier estimait que la transaction d’un montant de 14 Md$ allait nuire à la concurrence sur le marché américain en particulier sur celui des réseaux sans-fil. Ce week-end, l’administration a trouvé un terrain d’entente avec l’entreprise pour adouber cette opération. Déposé auprès du tribunal du district nord de Californie le 27 juin en fin de journée, l’accord doit encore être approuvé par un juge.

Le feu vert est néanmoins assorti de plusieurs contraintes. En premier lieu, HPE s’est engagé à céder son activité de réseau sans-fil Instant On. Celle-ci propose des équipements sans-fil pour les campus et les succursales notamment pour les PME. HPE précise dans un communiqué que la cession intègre « tous les actifs, la propriété intellectuelle, le personnel de R&D et les relations clients ». Il a un délai de 180 jours pour trouver un acquéreur agréé par le DoJ.

Des enchères pour des licences de Mist AI

En second lieu, la société doit concéder sous licence le code source du logiciel Mist AI de Juniper. Pour mémoire, Juniper avait acquis Mist en 2019 pour 405 M$ avec sa technologie de réseau local sans fil recourant à l’intelligence artificielle pour fiabiliser les connexions WiFi et installer des services de localisation indoor. Dans l’accord, il est écrit que « les parties doivent organiser une vente aux enchères pour l’octroi de licence pour le code source AI Ops for Mist de Juniper, un composant important des systèmes WLAN modernes. La licence sera perpétuelle, non exclusive et comprendra un support transitoire facultatif et des transferts de personnel afin de faciliter la concurrence. » HPE devrait accorder deux licences et le gouvernement aura son mot à dire sur les candidats, ainsi que sur la procédure. Sur le plan RH, cette opération impliquera le transfert de 55 employés Juniper vers les gagnants des licences.

« Notre accord avec le DOJ ouvre la voie à la finalisation de l’acquisition de Juniper Networks par HPE et préserve les avantages escomptés de cette transaction pour nos clients et nos actionnaires, tout en renforçant la concurrence sur le marché mondial des réseaux », a déclaré Antonio Neri, dans un communiqué. Il ajoute, « pour la première fois, les clients disposeront d’une architecture réseau alternative moderne, capable de répondre au mieux aux exigences des charges de travail d’IA ». A l’occasion de Discover à Las Vegas, le dirigeant évoquait aussi l’importance de cette acquisition pour le futur, « l’avenir du réseau est dans la photonique pour les datacentes, les supercalculateurs, mais aussi pour le quantique et Juniper peut nous aider dans cette démarche avec beaucoup de brevets en la matière ».

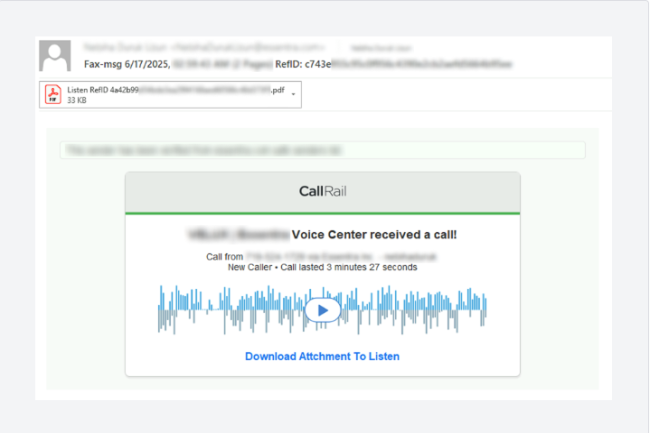

Une mauvaise configuration de la fonctionnalité Direct Send de Microsoft 365 donne la possibilité à des attaquants d’envoyer du phishing via des périphériques internes d’une entreprise. Le tout sans authentification, ni compromissions de compte.

Des chercheurs de l’éditeur en sécurité Varonis ont découvert un bug dans la fonction Direct Send de Microsoft 365. Celle-ci autorise des périphériques internes à une entreprise comme les imprimantes, les scanners ou des applications métiers à envoyer des emails sans authentification. La brèche a déjà été exploitée contre plus de 70 entreprises, principalement américaines, où les attaquants se font passer pour des utilisateurs internes et diffusent des messages de phishing sans compromettre de comptes.

Pour en tirer parti, les cybercriminels s’appuient sur un nom d’hôte au format standard (du type tenantname.mail.protection.outlook.com) et une adresse email valide au sein de l’entreprise cible, souvent facile à obtenir via des sources publiques. Avec ces deux éléments, ils peuvent envoyer des courriels qui semblent provenir de l’entreprise elle-même. « Cette faille illustre parfaitement le compromis constant entre simplicité et sécurité », commente Ensar Seker, RSSI chez SOCRadar à CSO. « Direct Send a été conçu pour faciliter l’envoi d’emails par des équipements comme les imprimantes, mais cette commodité devient un risque lorsqu’elle est mal configurée ou mal comprise », ajoute-t-il.

Des messages qui échappent aux contrôles classiques

Dans les campagnes analysées par Varonis, les cybercriminels ont utilisé un script PowerShell pour diffuser de faux messages de messagerie vocale, accompagnés d’un fichier PDF contenant un QR code. Celui-ci redirige les victimes vers un site conçu pour dérober leurs identifiants Microsoft. L’attaque repose sur plusieurs facteurs : l’absence d’authentification requise, la capacité à usurper l’adresse d’un utilisateur interne, et la tolérance de l’infrastructure Microsoft à ce type d’envoi dès lors que le destinataire appartient au même environnement organisationnel.

Les courriels ainsi transmis sont traités comme des messages internes, ce qui leur offre la possibilité d’échapper à de nombreux filtres de sécurité, y compris ceux de Microsoft et de solutions tierces qui se basent sur l’authentification, la réputation de l’expéditeur ou les schémas de routage. « Beaucoup d’entreprises conservent les paramètres par défaut ou ne restreignent pas suffisamment les droits d’envoi, ce qui rend ce type d’usurpation relativement simple », observe Ensar Seker.

Des mesures préventives à mettre en œuvre

Pour identifier d’éventuelles exploitations de cette faille, les chercheurs de Varonis recommandent d’examiner les en-têtes des messages à la recherche d’adresses IP externes ou d’échecs d’authentification (SPF, DKIM, DMARC). Des incohérences dans les identifiants de locataire, l’envoi de messages à soi-même, ou encore l’utilisation d’agents en ligne de commande comme PowerShell peuvent également constituer des signes d’alerte.

Parmi les mesures préconisées figurent l’activation de l’option de rejet explicite de Direct Send dans Exchange Admin Center, le renforcement des politiques d’authentification (SPF avec option hardfail, DMARC strict), ainsi que la mise en place d’alertes pour les messages internes non authentifiés. Une sensibilisation des utilisateurs aux attaques par QR code, aussi appelées « quishing », est également conseillée. La firme de Redmond a fait savoir qu’il planchait sur une désactivation par défaut de la fonction. En attendant, les clients ont la possibilité de limiter les risques en configurant une adresse IP statique dans leur enregistrement SPF, même si cette exigence n’est pas imposée par défaut.

Des équipements banalisés

Les campagnes de spam et de phishing s’appuyant sur des périphériques comme les imprimantes ou les scanners tendent à se multiplier, car elles s’intègrent facilement dans les usages quotidiens des entreprises. « Les employés sont habitués à recevoir des notifications de documents numérisés, qu’ils ne remettent que rarement en question », souligne Ensar Seker. Selon lui, cette situation illustre un manque de visibilité sur les capacités réelles des équipements connectés. « Si l’on ignore ce que les appareils peuvent faire ou ce qu’ils sont autorisés à faire, il devient difficile de les sécuriser. »

Un constat que nuance Roger Grimes, spécialiste de la cybersécurité chez KnowBe4. S’il reconnaît une hausse de ce type d’abus, il estime qu’ils restent marginaux. « Cela fait des années que l’on évoque les risques liés aux imprimantes, copieurs ou scanners connectés. Dans la pratique, ces scénarios restent relativement rares. »

En intégrant les protocoles MCP et A2A dans Agentforce 3, Salesforce accélère la mise à l’échelle multi-agents pour les entreprises. Plus d’une trentaine de serveurs MCP tiers sont poussés sur AgentExchange.

L’introduction par Salesforce des fonctionnalités Model Context Protocol (MCP) et Agent2Agent (A2A) dans la dernière version de son IA agentique Agentforce 3 pourrait lui donner une longueur d’avance sur la concurrence sur le marché de la gestion de la relation client d’après des analystes. “La mise en œuvre de MCP est l’une des mesures d’interopérabilité les plus ambitieuses que nous ayons vues de la part d’un fournisseur de solutions de gestion de la relation client ou de tout autre fournisseur. Elle positionne Agentforce comme un système central pour l’orchestration multi-agents, non seulement au sein de Salesforce mais dans toute l’entreprise”, a déclaré Dion Hinchcliffe, directeur de la practice DSI chez The Futurum Group. “Des concurrents tels que HubSpot et Microsoft ne sont pas allés aussi loin dans les protocoles ouverts. Salesforce mise beaucoup sur la composabilité agentique et, pour l’instant, elle est en tête.”

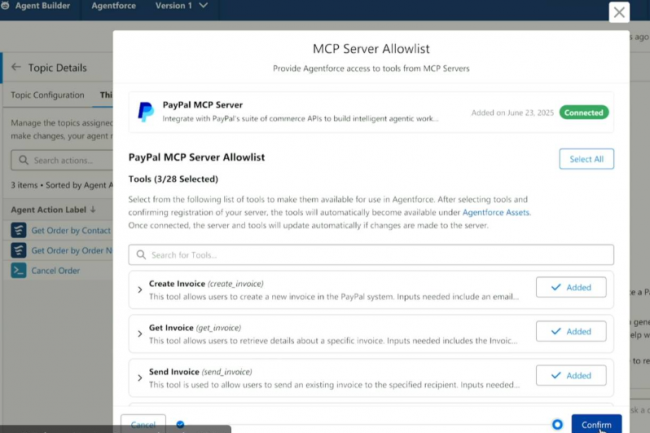

Selon Brian Landsman, directeur de l’activité AppExchange – la place de marché d’applications tierces de l’éditeur – , la clé du succès de Salesforce dans l’intégration des frameworks d’interopérabilité des agents est l’introduction d’une passerelle sécurisée dans Agent Builder, une boite à outils pour créer des agents IA. “La gateway va permettre aux utilisateurs de l’entreprise de fournir une gouvernance efficace et une administration autour de tous ces projets MCP ou A2A. Si vous êtes administrateur, vous pouvez vous assurer que vous gérez ces serveurs ou plusieurs d’entre eux de manière appropriée”, a déclaré M. Landsman. Bien que Salesforce n’empêche pas les entreprises d’utiliser un serveur MCP, pour des raisons de sécurité il suggère d’utiliser les serveurs MCP répertoriés sur AgentExchange (actuellement environ 35, y compris des partenaires tels que AWS, Box, Cisco, Google Cloud, IBM, Notion, PayPal, Stripe, Teradata et Writer).

Une délégation de sécurité risquée

Attention cependant : la responsabilité de la sécurité des serveurs MCP hébergés sur AgentExchange sera directement assumée par les fournisseurs qui les répertorient. M. Hinchcliffe considère que la mise en œuvre par Salesforce de la sécurité liée aux MCP est une arme à double tranchant. “Déléguer la sécurité aux fournisseurs via AgentExchange permet de changer d’échelle, mais cela introduit également une fragmentation des risques. Les acheteurs d’entreprise voudront avoir l’assurance que Salesforce met en place des garde-fous et ne se contente pas de contrôler les fournisseurs. D’autres fournisseurs de CRM comme Microsoft ont tendance à favoriser les modèles de confiance verticalement intégrés, qui simplifient la gouvernance mais réduisent le choix », prévient le directeur.

Pour l’instant, le fournisseur semble se concentrer sur l’évolutivité. Selon M. Landsman, la passerelle d’agent est conçue de manière à recommander aux utilisateurs certains serveurs MCP lors de la création d’un système multi-agents. Toujours d’après lui, la conception est telle que les utilisateurs s’abonnent au fournisseur dont le serveur MCP doit être utilisé par l’agent à partir d’Agentforce ou d’AgentExchange. Selon M. Hinchcliffe, cette approche est un moyen de monétiser des agents et de verrouillé l’écosystème. « Agentforce 3 ne se contente pas d’améliorer l’outillage des agents, il jette les bases d’une économie composable du travail numérique, dans laquelle les clients, les partenaires et les éditeurs de logiciels indépendants contribuent et consomment des fonctionnalités d’agent au sein de Salesforce », indique le directeur. « Si elle réussit, elle redessinera les frontières de Salesforce pour atteindre le plus grand marché possible et remodèlera l’avenir des logiciels d’entreprise de SaaS à Agents-as-a-Service », a ajouté M. Hinchcliffe.

Des API transformables en serveur MCP

Agentforce a désormais la possibilité de transformer n’importe quelle API en serveur MCP à l’aide de connecteurs MuleSoft, ainsi que la possibilité d’emballer et d’exposer ses agents internes en tant que services conformes à MCP à l’aide d’Heroku AppLink. Selon M. Hinchcliffe, l’intégration d’Heroku est importante pour les entreprises car elle apporte la maturité DevOps et l’abstraction de l’infrastructure au déploiement des agents. “Pour les entreprises qui ont besoin d’opérer rapidement une logique personnalisée, sans expertise approfondie de Kubernetes, Heroku plus MCP permet d’aller vite. C’est particulièrement stratégique pour les entreprises qui tentent d’aligner les outils conçus par les développeurs avec les flux de travail low-code d’Agentforce. Il s’agit également d’un atout majeur pour les entreprises qui disposent d’un grand nombre d’anciens outils Java qu’elles voudront intégrer et utiliser avec Agentforce. La prise en charge de MuleSoft MCP et A2A.” La prise en charge de Heorku Applink et la prise en charge native d’Agentforce MCP seront disponibles en juillet.

Quatre personnes ont été arrêtées par les autorités judiciaires françaises. Ils sont soupçonnés d’être des membres actifs de BreachForums, une plateforme pour publier et vendre des données volées.

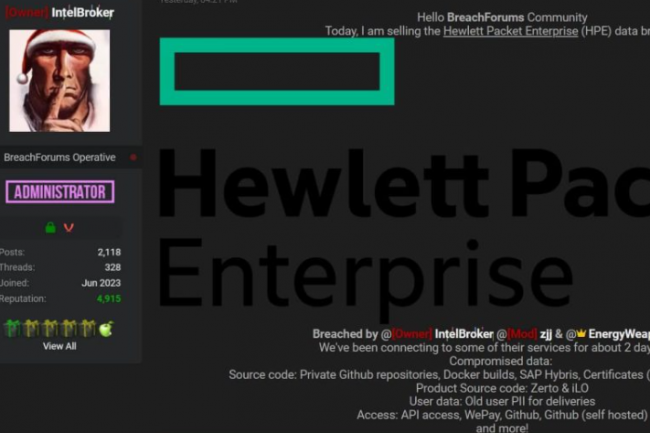

Dans le jeu du chat et de la souris que se livre policiers et cybercriminels, il arrive que les premiers attrapent les seconds. C’est ce qui s’est passé cette semaine selon le Parisien avec l’arrestation de quatre individus soupçonnés d’être impliqués dans BreachForums, un site d’échange de vol de données. Cette opération est à rapprocher de l’arrestation en février dernier du britannique Kai West, qui se cacherait derrière le pseudonyme IntelBroker. La justice américaine a demandé son extradition et vient de l’accuser officiellement de complot en vue de commettre des intrusions informatiques, fraude électronique et accès non autorisé à des ordinateurs protégés.

La récente opération menée dans l’hexagone a été coordonnée entre la police et la brigade française de lutte contre la cybercriminalité (BL2C) de la Préfecture de police de Paris. Les quatre personnes interpellées sont soupçonnées de se cacher derrière les pseudonymes ShinyHunters (administrateur), Hollow (modérateur), Noct et Depressed. Avec Kai West, ils auraient pris le contrôle du forum après l’arrestation en juin 2023 de son fondateur Conor Brian Fitzpatrick, alias Pompompurin. Dans son accusation, le tribunal américain estime que les activités d’IntelBroker et ses complices avaient causé aux victimes des intrusions informatiques et des vols de données, entraînant des pertes d’au moins 25 millions de dollars.

Une victoire, mais prudence sur la résilience des forums

Les victimes sont nombreuses avec des agences gouvernementales (Europol), des fournisseurs de télécommunications et des acteurs de l’IT comme AMD, HPE, Nokia, Cisco. En France, les prévenus semblent directement impliqués dans des violations de données contre des entités françaises comme Boulanger, SFR, France Travail et la Fédération française de football. Pour rappel, le piratage de France Travail avait touché 43 millions de personne.

Une chose est sûre, les arrestations ont porté un coup dur à la dernière version de BreachForums. Elles « représentent une victoire importante pour les forces de l’ordre internationales et démontrent que les cybercriminels ne peuvent pas se cacher éternellement derrière l’anonymat des forums », explique à CSO Stephen Kowski, Field CTO de SlashNext (protection des emails). De son côté, Agnidipta Sarkar, évangéliste en chef chez ColorToken (plateforme zero trust), observe, « nous ignorons encore s’il reste des vestiges de cette organisation capables de se relancer et de devenir plus importantes, principalement parce que la résurgence du forum après ses précédentes démantèlements en 2023 et 2024 démontre sa résilience ».

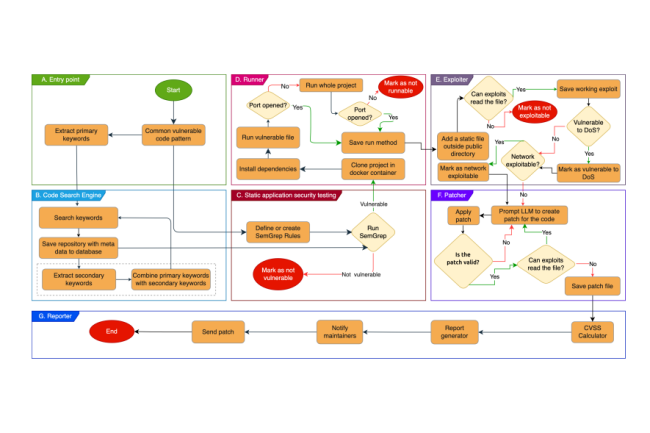

Même s’il n’est pas encore parfait, l’outil développé par des chercheurs universitaires peut trouver les vulnérabilités dans les grands référentiels comme GitHub et créer automatiquement un correctif. Un premier pas comprenant quelques limitations et le scepticisme des experts.

Souvent critiquée pour sa sécurité, l’IA peut aussi servir à renforcer la protection des applications. C’est le cas de l’outil mis au point par plusieurs chercheurs universitaires capable de détecter et de corriger du code vulnérable dans les référentiels de logiciel open source. Ainsi, il a recherché dans GitHub une vulnérabilité particulière de traversée de répertoire présente depuis 2010 dans les projets Node.js. Il a réussi à identifier 1756 projets vulnérables, dont certains sont qualifiés de « très influents ». et 63 d’entre eux ont été jusqu’à présent corrigés. La solution propose aux plateformes de genAI telles que ChatGPT de créer et de distribuer automatiquement des correctifs dans les référentiels de code, augmentant ainsi considérablement la sécurité des applications open source.

Mais la recherche, décrite dans un article récemment publié, met également en évidence une sérieuse limitation dans l’utilisation de l’IA, qui devra être corrigée pour rendre la solution efficace. En effet, si l’application automatisée de correctifs par un grand modèle de langage (LLM) améliore considérablement la mise à l’échelle, le correctif peut aussi introduire d’autres bogues. En particulier quand la vulnérabilité existe depuis longtemps, le LLM peut être contaminé et générer du code vulnérable. Les chercheurs pensent donc qu’il faudra éradiquer les modèles de code vulnérables populaires non seulement des projets open source et des ressources des développeurs, mais aussi des LLM, « une tâche qui peut s’avérer très difficile ».

Du mauvais code implanté depuis des années par les pirates

Cela fait des années que les acteurs de la menace introduisent des vulnérabilités dans les référentiels open source, dans l’espoir que, avant la découverte de ces bogues, ils puissent les exploiter pour infiltrer les entreprises qui adoptent des applications open source. Sauf que les développeurs copient et collent sans le savoir du code faillible provenant de plateformes de partage de code comme Stack Overflow, et ce code se retrouve ensuite dans les projets GitHub. Les chercheurs font remarquer que les attaquants n’ont besoin de connaître qu’un seul modèle de code vulnérable pour pouvoir attaquer avec succès de nombreux projets et leurs dépendances en aval. La solution créée par les chercheurs donne la possibilité de découvrir et d’éliminer à grande échelle les failles dans les logiciels open source, et non pas dans un seul projet à la fois comme c’est le cas actuellement.

Cependant, l’outil n’est pas capable de tout scanner et de tout corriger en un passage, car les développeurs créent souvent des référentiels sans contribuer aux projets d’origine. Par conséquent, pour qu’une vulnérabilité soit réellement effacée, tous les référentiels contenant un morceau de code vulnérable devraient être analysés et corrigés. De plus, le modèle de code vulnérable étudié dans le cadre de cette recherche utilise directement le nom du chemin dans l’URL, sans formatage particulier, ce qui facilite la découverte de la faille. C’est sur ce modèle que l’outil se concentre, et les autres emplacements du mauvais code ne sont pas détectés. Les chercheurs présenteront l’outil en août lors d’une conférence sur la sécurité au Vietnam. Ils prévoient de l’améliorer et d’étendre sa portée, notamment en intégrant d’autres modèles de codes vulnérables et en améliorant la génération de correctifs.

Scepticisme des experts

Cependant, Robert Beggs, directeur de la société canadienne de réponse aux incidents DigitalDefence, est sceptique quant à la valeur de l’outil dans son état actuel. « L’idée d’une solution automatisée pour rechercher et corriger les codes malveillants existe depuis un certain temps », souligne-t-il, et il reconnaît aux auteurs le mérite d’avoir tenté de résoudre un grand nombre des problèmes éventuels déjà soulevés. « Cependant, la recherche n’aborde toujours pas certaines questions : savoir par exemple qui est responsable si un correctif défectueux endommage un projet public, ou encore savoir si un gestionnaire de référentiel peut reconnaître qu’un outil d’IA essaye d’insérer une vulnérabilité potentielle dans une application », a-t-il ajouté,

On ne sait pas non plus dans quelle mesure, le cas échéant, l’outil effectuera des tests post-remédiation pour s’assurer que le correctif ne cause pas d’autres dommages. Le document indique qu’en fin de compte, la responsabilité du correctif incombe aux responsables du projet. La partie IA de l’outil crée un correctif, calcule un score CVSS et soumet un rapport aux responsables du projet. « Les chercheurs ont mis au point un excellent processus et je leur reconnais tout le mérite d’avoir développé un outil doté de nombreuses capacités. Cependant, en ce qui me concerne, je ne toucherais pas à cet outil parce qu’il traite de la modification du code source », a déclaré M. Beggs. Et il ajoute : « Je ne pense pas que l’intelligence artificielle ait atteint le niveau nécessaire pour lui permettre de gérer le code source d’un grand nombre d’applications. » Ce dernier admet cependant que les articles universitaires ne sont généralement qu’une première approche.

Les développeurs de logiciels libres, en partie à l’origine du problème

En cours de route, les chercheurs ont également découvert un fait troublant : les développeurs d’applications de logiciels open source ignorent parfois les avertissements sur le manque de fiabilité de certains extraits de code. Le code vulnérable que les chercheurs voulaient corriger dans le plus grand nombre possible de projets GitHub remonte à 2010 et se trouve dans GitHub Gist, un service de partage d’extraits de code. Le code crée un serveur de fichiers HTTP statique pour les applications web Node.js. « Malgré sa simplicité et sa popularité, de nombreux développeurs semblent ignorer que ce modèle de code est vulnérable à l’attaque par traversée de chemin », ont écrit les chercheurs. Même ceux qui ont reconnu le problème se sont heurtés au désaccord d’autres développeurs, qui ont à plusieurs reprises réfuté l’idée de la malignité du code. En 2012, un développeur a déclaré que le code était vulnérable. Deux ans plus tard, un autre développeur a soulevé la même préoccupation concernant la vulnérabilité, mais un autre a affirmé par la suite que le code était sûr, après l’avoir testé. L’affaire s’est répétée en 2018.

Les chercheurs rappellent que la même chose s’est produite en 2016 et dans une question à propos de Stack Overflow qui a totalisé plus de 88 000 vues, un développeur a mis en garde contre une possible vulnérabilité du code. Cependant, il n’a pas été en mesure de vérifier le problème, de sorte que le code a de nouveau été considéré comme sûr. Les chercheurs pensent que le malentendu sur la gravité de la vulnérabilité est dû au fait que, lorsque les développeurs testent le code, ils utilisent généralement un navigateur web ou la commande curl de Linux qui masqueraient tous deux le problème. « Les attaquants ne sont pas obligés d’utiliser des clients standard », ont déclaré les chercheurs. Plus inquiétant, ils ajoutent : « nous avons également trouvé plusieurs cours de Node.js qui utilisaient cet extrait de code vulnérable à des fins d’enseignement ».