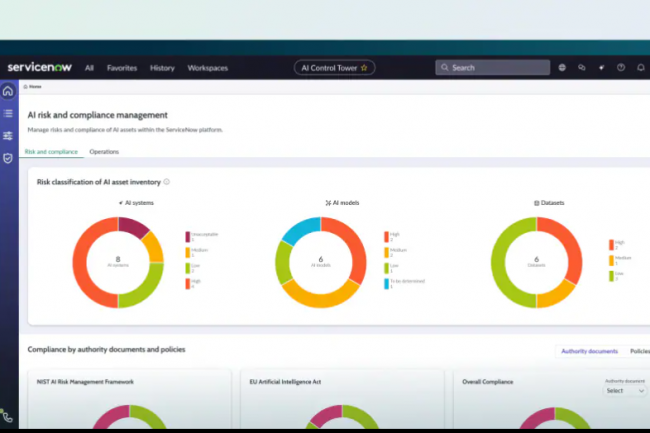

La plateforme ServiceNow AI ambitionne de devenir un centre névralgique pour l’ensemble des communications entre agents d’intelligence artificielle. Après AI Agent Fabric qui tire parti de protocoles MCP et Agent2Agent, ServiceNow a dévoilé un autre de ses composants, AI Control Tower, pour gouverner, gérer et sécuriser les agents.

Le spécialiste en gestion des services IT ServiceNow tient actuellement sa conférence annuelle Knowledge 2025 (Las Vegas, du 6 au 8 mai) au cours de laquelle il a mis les projecteurs sur sa dernière plateforme avec un focus sur le thème du moment les agents IA. Cette tendance « a besoin d’une plateforme qui rassemble l’IA, les données et les flux de travail, et elle devrait être ouverte, connectée et prête pour l’entreprise », a déclaré Dave Wright, directeur de l’innovation de…

Il vous reste 89% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

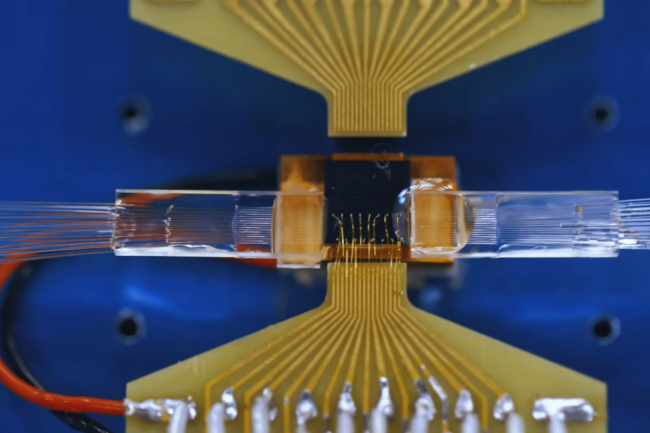

Outshift l’incubateur de Cisco a présenté une version expérimentale de puce réseau pour l’informatique quantique. L’objectif est de pouvoir interconnecter des systèmes quantiques et passer à l’échelle plus rapidement.

A l’occasion du Cisco Connect à Amsterdam en février dernier, Guillaume Sauvage de Saint Marc, vice-président Engineering d’Outshift avait évoqué le travail de l’incubateur de l’équipementier sur le quantique. « Nous nous intéressons tout d’abord à la manière dont nous pouvons connecter deux ordinateurs, des chips ou des serveurs quantiques entre eux », soulignait le responsable. Aujourd’hui, à l’occasion de l’ouverture officielle du laboratoire…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

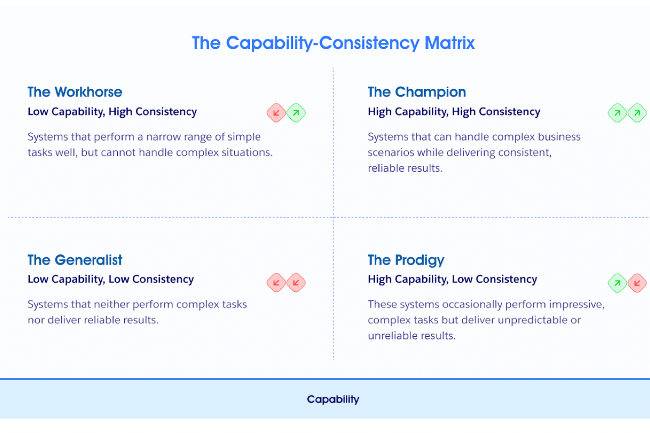

Pour entraîner et déployer les agents IA au sein des entreprises, Salesforce a présenté un cadre spécifique. Il oriente les agents en fonction des performances nécessaires et des besoins utilisateurs.

Face à la montée en puissance de l’IA générative, les entreprises cherchent à aller au-delà des simples interactions conversationnelles pour intégrer des agents capables d’agir directement dans leurs environnements métier. C’est dans cette optique que Salesforce déploie une stratégie autour du concept d’EGI (enterprise general intelligence), visant à doter les sociétés d’agents IA fiables, adaptés au contexte et intégrés à leurs…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

L’éditeur a annoncé aux utilisateurs d’Authenticator de la suppression de la fonction autofill. D’ici le mois d’août, le remplissage automatique des mots de passe cessera et il ne sera plus possible d’accéder aux mots de passe sauvegardés.

Mauvaise nouvelle pour ceux qui se servent d’Authenticator de Microsoft comme gestionnaire de mots de passe sur leur smartphone. La firme de Redmond a annoncé la fin dès cet été de la fonction autofill. Celle-ci propose de remplir automatiquement les sites et les applications avec les identifiants enregistrés. A partir du mois d’août, tous les mots de passe sauvegardés disparaîtront.

Microsoft prévoit une transition en trois étapes. À partir de juin, il ne sera plus possible de stocker d’autres mots de passe dans Authenticator. En juillet, la fonction de remplissage automatique cessera de fonctionner, ce qui signifie qu’Authenticator ne pourra plus renseigner les mots de passe automatiquement. En août, tous les mots de passe sauvegardés disparaîtront d’Authenticator, ce qui mettra fin à la fonctionnalité pour de bon. L’application ne servira alors plus qu’à générer des clés.

Se réorienter sur Edge ou un gestionnaire de mots de passe tiers

Heureusement, tous les mots de passe enregistrés sont synchronisés avec le compte Microsoft, si bien qu’ils seront toujours accessibles par ce biais. Pour y accéder après leur disparition d’Authenticator, il faudra installer Edge sur son téléphone portable. Edge dispose également d’une fonction de remplissage automatique et restituera la gestion des mots de passe.

Ceux qui n’ont pas envie de basculer sur Edge comme gestionnaire de mots de passe devront exporter leurs identifiants depuis Authenticator et les importer dans n’importe quel gestionnaire de mots de passe de leur choix. Pour ceux qui hésitent, il existe plusieurs gestionnaires de mots de passe gratuits qu’ils peuvent utiliser à la place comme Keepass.

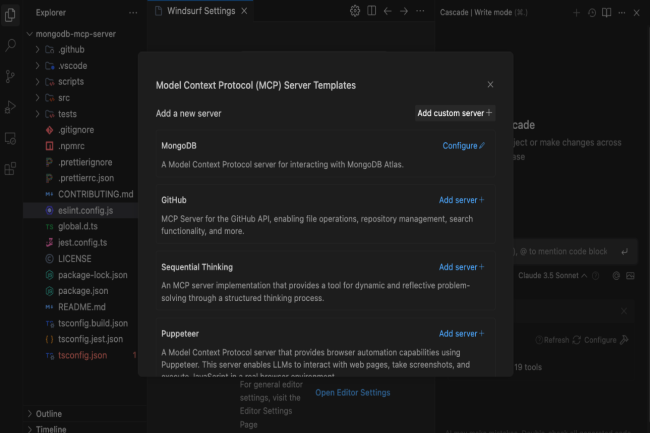

Petit à petit le Model Context Protocol promu par Anthropic est adopté par une majorité d’acteurs IT. Dernier en date, MongoDB vient de l’ajouter à ses bases de données pour aider les développeurs à créer des agents IA.

Au fur et à mesure que les éditeurs se tournent vers les agents IA, le model context protocol (MCP) devient incontournable. Le spécialiste des bases de données MongoDB vient d’annoncer le support de ce protocole promu par Anthropic. MCP est un protocole ouvert qui propose de connecter facilement des agents IA à des référentiels de contenu, des outils métiers et des IDE. Les développeurs peuvent ainsi connecter les agents à des LLM pour le raisonnement, fournir des données contextuelles et des outils pour…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Des chercheurs ont découvert des faiblesses de sécurité dans la discrète application TM SGNL utilisée par l’ancien conseiller à la sécurité nationale Mike Waltz. Son éditeur israélien a par ailleurs été lui-même récemment victime d’un piratage.

Décidément l’administration Trump a quelques soucis avec l’utilisation des messageries sécurisées. Après l’épisode du Signalgate qui a précipité le départ de Mike Walz, conseiller à la sécurité nationale, c’est l’usage d’une application nommée TM SGNL de la société israélienne TeleMessage qui fait débat. Il s’agit une version modifiée de l’application Signal, plus connue, qui ont mis dans l’embarras des hauts fonctionnaires de l’administration en mars dernier, lorsque le journaliste Jeffrey Goldberg de The Atlantic a été accidentellement ajouté par M. Waltz à une discussion classifiée. Quand ce dernier a été photographié en train d’utiliser TM SGNL, des chercheurs ont commencé à essayer de trouver des informations sur ce service. Contrairement à Signal, l’application n’est pas publique et ne peut être téléchargée à partir de l’App Store d’Apple ou du Play Store de Google. Micah Lee, ingénieur logiciel et ancien journaliste de The Intercept, a finalement réussi à traquer le code source de TM SGNL, découvrant au moins une vulnérabilité grave, l’utilisation d’identifiants codés en dur.

Cela a mis en évidence la question liée à la sécurité de l’application. Cependant, depuis ce moment, M. Lee et le journaliste Joseph Cox ont été contactés par un hacker qui a fourni des preuves que la société derrière TM SGNL, TeleMessage, avait elle-même subi une violation de données, ont-ils affirmé dans un article de 404media. « Les données volées par le pirate contiennent le contenu de certains messages privés et chats de groupe envoyés à l’aide de son clone Signal, ainsi que des versions modifiées de WhatsApp, Telegram et WeChat », indiquent M. Lee et M. Cox. « Les informations comprennent le contenu apparent des messages, les noms et les coordonnées des fonctionnaires, les noms d’utilisateur et les mots de passe du panneau de gestion de TeleMessage, ainsi que des indications sur les agences et les entreprises qui pourraient être clientes de TeleMessage », ont-ils ajouté. Selon le spécialiste en cybersécurité interrogé, non identifié, cette violation a pris « environ 15 à 20 minutes » et « n’a pas demandé beaucoup d’efforts. »

Aucun contrôle public

Si le scandale du « Signalgate » du mois de mars dernier a été marqué par la négligence, la révélation que M. Waltz et d’autres utilisent désormais une application dont personne ou presque n’a entendu parler auparavant est une affaire tout à fait étrange. Dans une série d’articles de blog publiés ce week-end, M. Lee a commencé à lever le voile sur une application utilisée par certaines des personnes les plus haut-placées de l’administration américaine, bien qu’elle semble n’avoir fait l’objet d’aucun audit. C’est probablement la première révélation : l’attrait de l’application semble résider dans sa discrétion. Son code est basé sur celui de Signal sous licence GNU General Public License version 3 (GPLv3) et envoie et reçoit des messages via l’infrastructure serveur de Signal. Comme l’application officielle, ces messages sont également chiffrés de bout en bout (E2EE). Cependant, dans une vidéo explicative, les créateurs de l’application ont déclaré que TM SGNL a été modifiée pour ajouter la possibilité d’archiver les messages. M. Lee a supposé que cela signifiait copier les messages en clair avant qu’ils ne soient chiffrés par TM SGNL, après quoi ils sont envoyés vers un serveur d’archivage dans le cloud. Une découverte qui poussé au passage Signal a sortir le parapluie en faisant savoir dans une courte déclaration « ne pas pouvoir garantir les propriétés relatives à la protection de la vie privée ou à la sécurité des versions non officielles de son application. »

Les messages dans TM SGNL sont donc chiffrés de bout en bout, mais pas sécurisés de bout en bout, car ils existent à deux endroits : sur le terminal (où réside la clé privée de l’utilisateur) et ailleurs (où une clé accessible distincte est utilisée). Cet archivage pourrait être la raison pour laquelle TM SGNL est utilisé : il permet aux fonctionnaires de se conformer aux règles relatives à la conservation des documents gouvernementaux. Mais un pirate pourrait-il cibler ces archives ? Bien qu’il n’y ait aucune preuve que cela se soit produit, selon M. Lee et M. Cox, le serveur que le hacker a violé se trouvait sur le même serveur AWS que celui utilisé pour l’archivage : « En examinant le code source de l’application Signal modifiée de TeleMessage pour Android, 404 Media a confirmé que l’application envoie des données de message à ce point final. Ce dernier a également envoyé une requête HTTP à ce serveur pour confirmer qu’il était en ligne », ont déclaré M. Lee et M. Cox. Ce seul fait devrait soulever de sérieuses questions en matière de sécurité. En outre, M. Lee a découvert que TM SGNL utilise des identifiants codés en dur. Il s’agit d’une faille assez courante, mais elle est incroyablement négligente et poserait un risque de sécurité immédiat si un pirate mettait la main sur le code source. « Le fait que M. Waltz utilise la version TeleMessage de Signal met en évidence la tension et la complexité associées au fait que de hauts fonctionnaires communiquent sur des sujets sensibles à l’aide d’une application qui peut être configurée pour faire disparaître les messages : Les fonctionnaires sont tenus de conserver des enregistrements de leurs communications, mais l’archivage, s’il n’est pas géré correctement, peut potentiellement introduire des risques de sécurité pour ces messages », a noté M. Cox dans un autre article.

La question la plus profonde est de savoir pourquoi tant de fonctionnaires semblent enclins à utiliser des applications telles que Signal ou TM SGNL, alors qu’il existe des systèmes gouvernementaux sécurisés dédiés et éprouvés. Les spéculations à ce sujet abondent. Ce qui est clair, cependant, c’est que quelle que soit la raison, elle a conduit les fonctionnaires à faire des suppositions étonnamment risquées sur la sécurité des applications pour smartphones qui doivent être réévaluées.

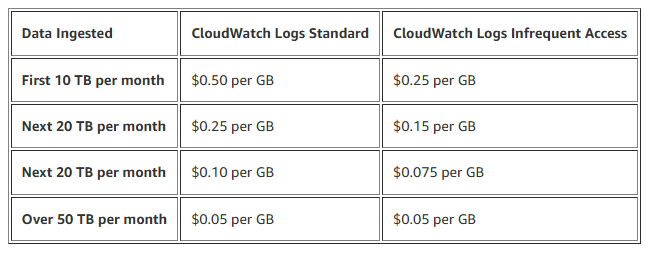

Contrairement au tarif forfaitaire précédemment facturé, AWS a introduit une facturation échelonnée pour les logs de son outil d’observabilité Cloudwatch dans Lambda. L’objectif est de réduire les coûts pour les entreprises consommant de gros volumes de données.

Le service serverless d’AWS voit sa tarification évolué et en particulier l’offre d’observabilité Cloudwatch attenante. « A partir du 1er mai, AWS a annoncé dans les logs de Lambda, qui peuvent réduire les coûts des logs de Cloudwatch dans Lambda et rendre plus facile et rentable l’utilisation d’un plus large éventail d’outils de surveillance », précise la société dans un blog. Pour mémoire, Cloudwatch est un service du fournisseur de cloud qui propose aux développeurs de surveiller, de stocker et d’accéder à leurs fichiers de logs provenant de différents services de calcul, de mise en réseau et de stockage AWS.

Dans le cas de Lambda, les logs de Cloudwatch peuvent fournir des données et des informations aux développeurs pour les aider à comprendre les problèmes de performance et les défaillances potentielles des applications serverless et à effectuer des actions telles que le dépannage et le débogage. AWS propose trois classes de logs : standard, infrequent access et live tail.

Des tarifs en fonction du volume

Dans le cadre de la modification tarifaire, la classe standard devient logs vended et contrairement au tarif forfaitaire précédemment facturé pour cette classe, un plan de tarification par paliers, basé sur le volume, a été introduit. Auparavant, les entreprises devaient payer un forfait de 0,50 $ HT par Go pour l’ingestion des logs standard sur CloudWatch. Avec un prix basé sur le volume, les entreprises paieront 0,50 $ par Go pour les 10 premiers To par mois, 0,25 $ par Go pour les 20 To suivants par mois, 0,10 $ par Go pour les 20 To suivants par mois, et 0,05 $ par Go pour les 50 To suivants par mois. « Les niveaux de prix s’adaptent à votre volume de journalisation, garantissant que les avantages en termes de coûts augmentent au fur et à mesure que votre application se développe. Cela vous permet de maintenir des pratiques de journalisation complètes dont le coût aurait pu être prohibitif auparavant », écrit AWS.

Les prix évoluent en fonction des classes de logs choisies. (Crédit Photo : AWS)

La mise à jour modifie également la tarification de la classe de journalisation Infrequent Access, qui est près de 50 % moins chère que la classe de journalisation Standard. Contrairement au tarif fixe de 0,25 $ HT par Go, les entreprises paieront désormais 0,25 $ par Go pour les 10 premiers To par mois, 0,15 $ par Go pour les 20 To suivants par mois, 0,075 $ par Go pour les 20 To suivants par mois, et 0,05 $ par Go pour les 50 To suivants par mois. En revanche, la tarification de la classe de logs live tail (analyse de logs en temps réel) n’a subi aucun changement de prix.

Des endroits supplémentaires pour stocker les logs Lambda

En plus de modifier le prix des logs pour Lambda, les développeurs peuvent désormais stocker les journaux générés par leurs instances Lambda dans S3 et Data Firehose (service de gestion de données en streaming). Les deux services incluent également une tarification progressive basée sur le volume qui est identique. Les entreprises doivent payer 0,25 $ par Go pour les 10 premiers To par mois, 0,15 $ par Go pour les 20 To suivants par mois, 0,075 $ par Go pour les 20 To suivants par mois et 0,05 $ par Go pour les 50 To suivants par mois pour les deux localisations de stockage.

AWS s’attend à ce que la prise en charge des logs dans Firehose aide les entreprises à rationaliser la livraison des logs Lambda vers des endroits supplémentaires telles que OpenSearch Service (le fork d’Elasticsearch), les points d’extrémité HTTP et les fournisseurs d’observabilité tiers, tels que Splunk, Sumo Logic et New Relic. En début de semaine, le fournisseur de services cloud a ajouté la prise en charge de mesures de coûts et de capacités de filtrage supplémentaires à son outil de gestion financière, Budgets, qui est conçu pour aider les entreprises à suivre leurs dépenses en définissant des seuils d’utilisation personnalisés sur divers services individuellement ou pour l’ensemble de l’entreprise. Quelques jours auparavant, il a mis à jour sa capacité d’automatisation des données au sein de son service Bedrock pour le développement d’applications d’IA générative.

En parallèle des propos de Brad Smith, président de Microsoft qui réaffirme la protection des données européennes, la firme américaine a annoncé la création d’un poste de RSSI adjoint pour l’Europe. Certains analystes estiment que cette nomination aurait déjà du être faite depuis longtemps.

La semaine dernière, Microsoft a mené une opération déminage après les tensions commerciales entre l’Europe et les Etats-Unis. Brad Smith, président de Microsoft est monté au créneau en rappelant que la société continuera à protéger les données européennes face aux lois américaines y compris à portée extraterritoriale. « Si nécessaire, nous sommes prêts à saisir la justice » et cette obligation d’ester en justice sera…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

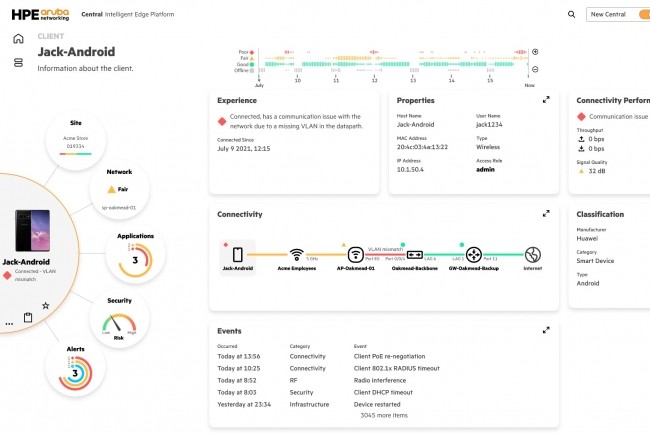

Les plateformes HPE Aruba Networking bénéficient de contrôles d’accès plus stricts, de capacités de confiance zéro et de mises à jour de la défense DDoS.

Afin de protéger plus efficacement l’accès aux ressources de l’entreprise, HPE Aruba Networking renforce la coordination entre les équipes de sécurité et de réseau. Plusieurs mises à jour ont été annoncées à cet effet par le fournisseur lors de la RSA Conference 2025, organisée du 28 avril au 1er mai. C’est le cas notamment d’un gestionnaire de politiques pour le contrôle d’accès au réseau (network access control ou NAC), d’une intégration plus étroite entre Central et OpsRamp, ainsi que de composants de sécurité pour ses offres SD-WAN et SSE. « L’équipe réseau et l’équipe sécurité considèrent de plus en plus le réseau comme un système de sécurité, et nous continuons à construire une couverture dans le réseau pour soutenir le reste de l’écosystème de sécurité », a déclaré Larry Lunetta, vice-président de l’IA, de la sécurité et du marketing des produits réseau chez le fournisseur texan. HPE Aruba dispose d’une plateforme de sécurité, d’une plateforme d’IA et d’une plateforme de services réseau, le tout étant intégré dans GreenLake, « « C’est selon nous une capacité unique qui nous différencie des autres fournisseurs de réseaux », a estimé M. Lunetta.

Gestion des politiques améliorée et intégration d’OpsRamp

HPE Aruba étend ses capacités NAC grâce à l’ajout d’un gestionnaire de politiques appelé Central Network Access Control à sa plateforme de gestion de réseau phare. « Ce gestionnaire permet de mettre en place des politiques d’accès précises, comme une application par rôle, par rôle au niveau du sous-réseau et par rôle au niveau du rôle, sur l’ensemble du réseau et d’appliquer des politiques plus détaillées depuis la périphérie jusqu’au cloud », a expliqué M. Lunetta. La fonctionnalité d’accès est désormais intégrée dans le flux du réseau. Lors de la mise en ligne d’un commutateur ou d’une passerelle, les politiques prédéfinies pour les utilisateurs, les appareils et les applications sont automatiquement mises en œuvre sur cet appareil. « Aucune commande CLI manuelle ou étape supplémentaire n’est requise de la part de l’administrateur du réseau », a précisé M. Lunetta.

« En fait, ce gestionnaire de politiques inaugure la nouvelle génération du système ClearPass NAC de HPE Aruba », a-t-il indiqué. « ClearPass est toujours présent et constitue toujours une partie importante du portefeuille », a ajouté M. Lunetta. « Mais les nouvelles fonctionnalités sont des outils de politique basés sur le cloud qui étendent les principes de confiance zéro à l’ensemble de la plateforme et considèrent chaque utilisateur, appareil et application comme non fiables jusqu’à ce qu’ils soient authentifiés », a-t-il poursuivi. Les clients peuvent propager les politiques dans l’ensemble de l’infrastructure du réseau pour une application cohérente, de la périphérie au cloud.

De plus, HPE Aruba a renforcé l’intégration entre Central et OpsRamp, la technologie achetée en 2023 par le fournisseurpour gérer les environnements hybrides et multicloud. OpsRamp surveille des éléments comme des commutateurs tiers, des points d’accès, des pare-feux et des routeurs. Une intégration plus étroite élargit la capacité à surveiller nativement les appareils tiers de fournisseurs tels que Cisco, Arista et Juniper Networks. « Par ailleurs, les nouvelles capacités de profilage, de classification et d’évaluation des risques des applications dans HPE Aruba Networking Central permettront aux entreprises d’établir des politiques d’accès aux applications basées sur les préférences en matière de risques », selon le fournisseur.

Mises à jour de EdgeConnect SD-WAN et SSE

Le fournisseur ajoute également une protection contre les dénis de service distribués (DDoS) à ses appliances SD-WAN EdgeConnect. « Nous tirons parti de l’analyse comportementale basée sur l’apprentissage machibe pour établir des lignes de référence du trafic et détecter automatiquement les anomalies pouvant révéler une attaque DDoS », a dit M. Lunetta. « En cas de détection d’une attaque DDoS potentielle, nous proposons une série d’options de remédiation directement au sein de l’appliance SD-WAN, en réduisant la bande passante pour la connexion affectée ou en la bloquant complètement », a encore expliqué M. Lunetta. L’idée est de créer une couche d’autodéfense intelligente directement à la périphérie du réseau. « Par ailleurs, l’offre Private Edge basée sur la confiance zéro de HPE Aruba est désormais disponible au sein de EdgeConnect SD-WAN et peut être activée avec une licence SSE ZTNA sans frais supplémentaires ni installation additionnelle par les opérateurs », a fait savoir le fournisseur. « Avec ZTNA Private Edge, les entreprises peuvent mettre en œuvre des politiques de confiance zéro localement, qui reflètent celles définies dans le cloud, et fournissent un accès sécurisé cohérent aux ressources », a fait valoir l’entreprise. HPE Aruba a également enrichi son offre SSE avec le support du maillage à haute disponibilité. « La connectivité maillée achemine le trafic par le chemin le plus rapide possible, en fournissant des chemins de données alternatifs sécurisés et une gestion automatique des pannes pour réduire les temps d’arrêt et connecter les appareils en toute sécurité sans nécessiter l’intervention des services IT de l’entreprise », a rappelé le fournisseur.

Extension de GreenLake

En ce qui concerne la sécurité du cloud, M. Lunetta a dit que l’entreprise avait doté son offre gérée Private Cloud Enterprise d’un disjoncteur numérique ou « kill switch » pour se déconnecter temporairement de l’Internet public en cas de menaces sur le réseau et isoler les données, les opérations et l’infrastructure critiques. « Si une menace de sécurité est détectée dans le cloud, l’équipe de sécurité peut couper la connexion entre le cloud et l’infrastructure sur site jusqu’à ce que la menace soit résolue », a-t-il indiqué. « Les charges de travail et l’infrastructure derrière la coupure continuent de fonctionner jusqu’à ce que la connexion soit rétablie avec le cloud », a précisé M. Lunetta. « Enfin, il est désormais possible d’exécuter Private Cloud Enterprise en tant que système air-gap sur site sans connexion à un réseau externe », a ajouté M. Lunetta. Selon le fournisseur, « contrairement aux offres de cloud public, Private Cloud Enterprise avec gestion air-gap est fourni par le personnel HPE habilité à la sécurité et permet de fonctionner en mode air-gap indéfiniment sans validation vers une plateforme cloud externe. »

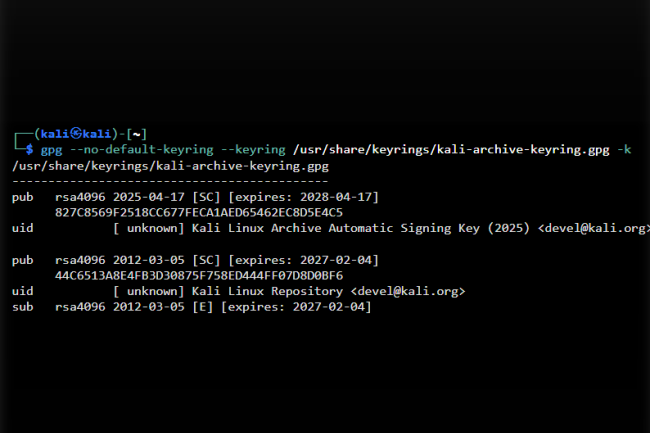

Les responsables Kali Linux ont perdu la clé de signature de la distribution. Ils ont ainsi bloqué les mises à jour attendues par les administrateurs. Cette affaire repose la question de la gestion des clés aux RSSI.

« C’est entièrement notre faute » explique les responsables de Kali dans un blog. Le problème est la perte d’une clé de signature de la distribution Linux dans un incident qui s’est déroulé à la mi-avril. Kali a dû geler le dépôt. C’est la raison pour laquelle personne n’a encore été affecté. Cependant, cette semaine, le référentiel sera disponible, et ceux qui n’ont pas récupéré la nouvelle clé de signature ne pourront pas faire de mises à jour automatiques.

Les administrateurs doivent télécharger et installer la nouvelle clé manuellement, puis vérifier que la somme de contrôle du fichier correspond à celle créée par Kali. Si certains administrateurs préfèrent reconstruire leur système Kali à partir de zéro, Kali a mis à jour toutes ses images avec la récente clé. L’éditeur a précisé que l’ancienne clé n’avait pas été compromise. À noter que le fournisseur n’a pas répondu à une demande de commentaire envoyée avant la mise en ligne de cet article. Comme l’a rappelé Robert Beggs, responsable du fournisseur canadien de tests de pénétration et de réponse aux incidents DigitalDefence, ce n’est pas la première fois que Kali a un problème de clé de signature. En 2018, le fournisseur avait laissé passer la date d’expiration d’une clé. « C’est un petit problème facile à surmonter », a déclaré M. Beggs dans une interview, qui se résout en tapant une simple ligne de code, comme l’indique le blog de Kali.

Une absence de gestion centralisée pointée du doigt

La perte des clés de signature est « très rare » chez les éditeurs d’applications parce que cette responsabilité se situe typiquement au niveau de l’entreprise », a fait remarquer M. Beggs. « Le fait que cela se soit produit deux fois chez Kali suggère qu’il n’y a tout simplement pas de gestion centralisée. La perte de la clé ne disqualifie pas le produit, ni l’excellent travail réalisé. Elle indique simplement un défaut de gestion centralisée », a-t-il ajouté. « Les seules personnes qui seront gênées sont les administrateurs qui ne comprendront pas le message d’erreur qu’ils recevront en essayant de mettre à jour la distribution, et qui ne savent pas que la clé n’est plus à jour ». Ce dernier pense néanmoins que la plupart des administrateurs Kali sont déjà au courant du problème et savent comment le résoudre. « La leçon à tirer pour les RSSI dont les entreprises ont des clefs ou des licences logicielles à renouveler, est de considérer cette tâche au même titre que la maintenance des objets », a conseillé M. Beggs.

Celui-ci recommande également de se préoccuper de la continuité. Selon lui, le problème le plus courant n’est pas celui d’une personne qui oublie de renouveler sa licence, mais d’une personne connaissant la clé ou la licence qui est partie ou a changé de poste. « Souvent, les entreprises ne parviennent pas à assurer la continuité. Il faut arrêter de penser que cette responsabilité incombe à une seule personne. C’est une responsabilité d’entreprise », a-t-il insisté. « Il faut s’assurer de la continuité de la gestion des objets, de sorte que si une personne change de poste, a un accident ou qu’elle oublie, des contrôles d’entreprise peuvent garantir une continuité dans le processus de gestion ».