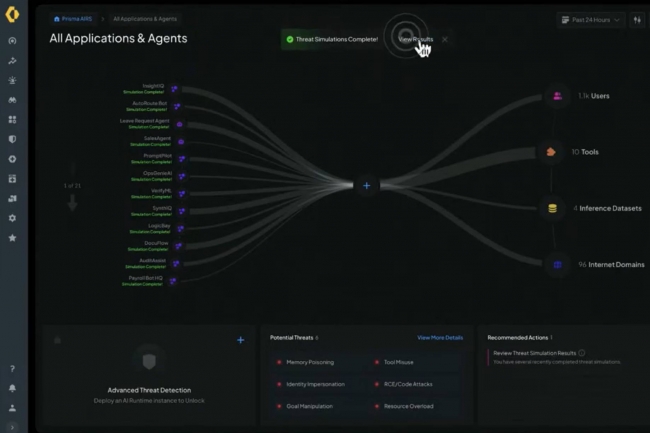

En même temps que le rachat de la start-up Protect AI, Palo Alto Networks a annoncé l’arrivée de Prisma Airs AI pour protéger les entreprises qui déploient des applications, des agents, des modèles, et ensemble de données d’intelligence artificielle. Les produits SASE et Xsiam évoluent aussi.

Concomitamment à l’acquisition de Protect AI, Palo Alto Networks a aussi dévoilé cette semaine, lors de la conférence RSA, sa plateforme de sécurité Prisma Airs AI qui, selon l’entreprise, est conçue pour protéger et sécuriser l’écosystème IA des entreprises. Cette technologie représente une surface d’attaque supplémentaire pour les acteurs malveillants, et les entreprises ont besoin d’approches inédites pour sécuriser les composants de leurs environnements. Selon l’éditeur, sa…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

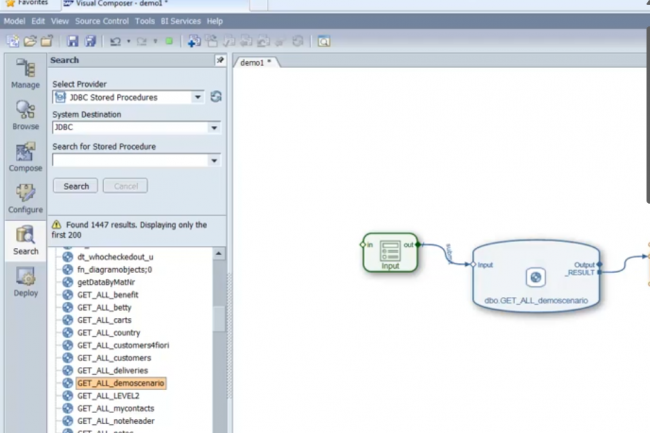

Le composant Visual Composer du serveur d’application SAP Netweaver est affecté par une vulnérabilité critique débouchant sur du téléchargement de fichiers à distance par des attaquants non authentifiés. Exploitée par un courtier d’accès initial, cette faille permet de déployer des web shell JSP donnant un accès complet aux serveurs et ouvre la voie à l’installation d’autres charges utiles de malwares.

Depuis le début de la semaine, des attaquants exploitent une vulnérabilité critique de type zero day dans le composant Visual Composer du serveur d’application SAP Netweaver. L’éditeur allemand a publié un correctif en urgence qui est disponible sur son portail d’assistance et qui devrait être appliqué immédiatement, en particulier sur les systèmes qui sont directement exposés à Internet. « Des attaquants non authentifiés peuvent abuser de la fonctionnalité intégrée pour télécharger des fichiers arbitraires sur une instance SAP Netweaver, ce qui signifie une exécution complète du code à distance et une compromission totale du système », a déclaré Benjamin Harris, CEO de la société de cybersécurité Watchtowr, à CSO. « Il ne s’agit pas d’une menace théorique, mais bien d’un risque réel ». WatchTowr constate une exploitation active par des acteurs malveillants, qui utilisent cette faille pour placer des portes dérobées de type web shell sur des systèmes exposés et obtenir un accès supplémentaire. » Au 28 avril 2025, le fournisseur en découverte et gestion de la surface d’attaque Onyphe a détecté 1 284 adresses IP uniques vulnérables – dont 474 déjà compromises – sur un total de 3 716 appliances SAP accessibles sur Internet. Parmi les sociétés affectées, Onyphe a identifié trois entreprises du CAC 40, quatre du SBF 120 et seize du classement Global 500 / Fortune 500.

Une sévérité de 10 sur 10

La vulnérabilité, répertoriée sous le nom de CVE-2025-31324, a reçu la note de gravité maximale de 10 sur l’échelle CVSS. Les clients devraient appliquer les correctifs pour le composant Visual Composer Framework 7.50 disponibles dans le bulletin de sécurité 3594142 de l’éditeur (nécessite une authentification), mais s’ils ne peuvent pas le faire immédiatement, ils devraient désactiver ou empêcher l’accès au composant vulnérable en suivant les instructions de la note 3596125, ont expliqué les chercheurs de la société de sécurité Onapsis, spécialisée dans les solutions de l’éditeur allemand. “Il est possible de vérifier que le composant vulnérable Visual Composer development server est activé au travers de l’URL http://hote:port/nwa/sysinfo et de chercher la présence du composant Visual Composer Framework (VCFRAMEWORK.SCA ou VCFRAMEWORK). Si la ligne indique NO, le composant n’est pas installé”, indique le CERT-FR dans son bulletin d’alerte.

NetWeaver est le serveur d’applications et l’environnement d’exécution qui sous-tend la plupart des produits logiciels de l’éditeur d’ERP ainsi que les applications commerciales personnalisées créées par les clients. C’est outil de modélisation logicielle basé sur le web qui apporte aux utilisateurs la capacité de concevoir et de produire des applications sans écrire de code. La bonne nouvelle est que Visual Composer n’est pas activé par défaut dans les déploiements SAP.

Des web shells non sécurisés déployés

Les attaques ciblant CVE-2025-31324 ont été initialement signalées mardi par des chercheurs de la société de sécurité Reliaquest qui ont enquêté sur des piratages ayant entraîné l’installation de web shell JSP sur des serveurs SAP. Les web shell sont des scripts web qui fonctionnent comme des portes dérobées et permettent aux attaquants d’exécuter des commandes supplémentaires ou de télécharger des fichiers supplémentaires sur les serveurs web. Les campagnes étudiées par Reliaquest visaient un point d’accès au serveur appelé /developmentserver/metadatauploader, qui est conçu pour gérer les fichiers de métadonnées pour le développement et la configuration des applications du géant de l’ERP dans l’environnement Netweaver. Mais alors que ce point de terminaison est censé transférer et traiter les fichiers de configuration, il semble que les pirates aient trouvé un moyen de l’utiliser abusivement pour écrire des fichiers web shell dans le répertoire j2ee/cluster/apps/sap.com/irj/servletjsp/irj/root/. ReliaQuest pensait que les attaques – qui impliquaient des requêtes POST spécifiquement élaborées – pouvaient exploiter une vulnérabilité d’inclusion de fichiers à distance (RFI) précédemment inconnue, mais il s’est avéré qu’il s’agissait d’une vulnérabilité beaucoup plus grave de téléchargement de fichiers sans restriction.

« L’objectif de l’interpréteur de commandes web était clair : utiliser le fichier JSP pour envoyer des requêtes GET qui exécuteraient des commandes arbitraires », ont déclaré les chercheurs. « Ce web shell donnait aux attaquants les outils nécessaires pour télécharger des fichiers non autorisés, prendre un contrôle plus profond des systèmes compromis, exécuter du code à distance à volonté et potentiellement voler des données sensibles en les plaçant dans des répertoires accessibles au public. » Après la compromission, des charges utiles supplémentaires ont été déployées, incluant les implants Brute Ratel et Heaven’s Gate. Cependant, il s’est généralement écoulé plusieurs jours entre l’installation d’un web shell et l’observation d’une activité de suivi. Ce délai et la différence entre les charges utiles ont amené les chercheurs à soupçonner que les attaques étaient l’œuvre d’un courtier d’accès initial qui vendait l’accès aux serveurs compromis à d’autres groupes qui déployaient ensuite leurs propres charges utiles.

Les backdoors identifiés sous peu par les groupes de ransomware

La théorie du courtier d’accès initial est également soutenue par Watchtowr, dont les chercheurs pensent que l’accès a été ou sera vendu à des gangs de ransomware. La mauvaise nouvelle, cependant, c’est que le courtier d’accès n’a pris aucune mesure pour sécuriser son web shell par l’authentification. « Maintenant que cette information est publique, les gangs de ransomwares découvriront probablement eux-mêmes les portes dérobées déployées et contourneront le besoin de ce courtier d’accès initial », a déclaré M. Harris de Watchtowr à CSO. Les entreprises peuvent vérifier si leurs serveurs sont vulnérables en vérifiant sur cette adresse: https://[votre-serveur-sap]/developmentserver/metadatauploader sans authentification. Si le serveur est exposé publiquement et qu’il est possible d’accéder à cette page sans authentification, il convient de vérifier les journaux pour y déceler des signes d’exploitation. Selon RedRays, société spécialisée dans la sécurité SAP, il s’agit notamment de :

– Rechercher des tentatives d’accès non autorisé au chemin /developmentserver/metadatauploader ;

– Vérifier les téléchargements de fichiers inattendus dans les journaux du serveur web ;

– Rechercher des modèles d’exécution inhabituels ou des processus suspects sur votre serveur SAP ;

– Surveiller les connexions sortantes non autorisées de vos systèmes SAP.

L’entreprise a fourni des modèles à rechercher dans les journaux d’accès du serveur web et conseille aux utilisateurs de restreindre l’accès au composant Metadata Uploader jusqu’à ce que des correctifs puissent être appliqués.

Présenté comme une innovation majeure pour Windows 11 et les PC Copilot+, Recall a dû être profondément remanié par Microsoft pour répondre aux inquiétudes sur la sécurité et la confidentialité avant son lancement auprès du grand public.

Présenté pour la première fois en mai 2024, Windows Recall devait être une des grandes innovations des PC Copilot+ (comprenant des NPU gérant au minimum 40 Tops). Cependant, dès son annonce, des chercheurs en cybersécurité et des associations ont pointé du doigt de sérieux risques pour la confidentialité des données et la sécurité. Face à ces alertes, Microsoft a été contraint de repousser plusieurs fois le lancement de Recall afin d’apporter des correctifs et renforcer sa sécurité.

Conçu comme un assistant de recherche à base d’IA, l’outil capture périodiquement des instantanés de l’activité de l’utilisateur, pour retrouver rapidement des informations. Si l’idée séduit par sa praticité, elle suscite aussi de fortes inquiétudes. En accumulant des captures d’écran, Recall risque d’enregistrer des données sensibles sans filtrage, rendant potentiellement ces informations accessibles à des cybercriminels ou à toute personne obtenant l’accès au PC. La fonctionnalité pose aussi des questions sur le volume de stockage nécessaire aux snapshots.

Icône de la barre des tâches de Windows Recall, la fonctionnalité qui enregistre l’activité de l’utilisateur pour simplifier la recherche d’informations. (Crédit photo: Mark Hachman)

Microsoft tente de rassurer avec des garanties renforcées

En réponse aux critiques, Microsoft a introduit plusieurs garde-fous. L’activation de Recall est désormais facultative et repose sur le principe du consentement explicite (op-in). Les utilisateurs peuvent également désinstaller la fonctionnalité après l’avoir activée. Enfin, les données collectées par l’outil sont protégées par Windows Hello, une technologie d’authentification biométrique ou par mot de passe. Malgré ces mesures, la protection reste imparfaite par de nombreux experts.

Cependant, malgré ces précautions, de nombreux experts continuent d’exprimer leurs inquiétudes. Une fois le PC déverrouillé, l’accès à l’historique complet d’activité reste possible, ce qui suscite de vives préoccupations. Comme le souligne un journaliste spécialisé, même ceux qui estiment n’avoir rien à cacher peuvent refuser que leur historique privé soit accessible à n’importe qui.

Comment désactiver ou désinstaller Recall

Sur les terminaux administrés par une entreprise ou un établissement scolaire, Recall n’est pas installé par défaut. En revanche, pour les autres utilisateurs, Microsoft précise sur sa page d’assistance que l’application est activée par défaut. Pour vérifier sa présence et la désactiver, il faut d’abord saisir « Activer ou désactiver des fonctionnalités Windows » dans la barre de recherche. Une fois la liste affichée, recherchez “Recall”. Il suffit alors de décocher la case correspondante pour désinstaller la fonctionnalité. Un redémarrage du PC sera nécessaire pour finaliser l’opération.

Attention : la désinstallation de Recall entraîne la suppression de tous les instantanés enregistrés. En cas de réinstallation, Recall reprendra la création de nouveaux instantanés, mais les anciens ne pourront pas être récupérés.

Des outils d’IA pour enrichir l’expérience utilisateur

Recall n’est qu’une des nombreuses nouveautés apportées par la vague Copilot+. Microsoft en profite pour introduire d’autres fonctionnalités intégrant l’IA. Parmi elles, Click to Do propose des raccourcis d’actions rapides comme la réécriture de texte, la création de résumés de pages ou encore l’extraction de contenus visuels. Cette fonctionnalité peut être activée à l’aide de la touche Windows, d’un balayage tactile ou via certains boutons d’applications comme l’Outil Capture d’écran.

D’autres outils viennent compléter cette évolution vers des PC intelligents : Cocreator pour générer des images, Live Captions pour transcrire en temps réel des conversations dans différentes langues, Auto Super Resolution pour améliorer automatiquement la qualité des jeux vidéo, ou encore Windows Studio Effects pour optimiser la qualité des caméras et du son en visioconférence.

La mise en oeuvre du règlement européen sur l’intelligence artificielle ne plait pas aux Etats-Unis. L’administration Trump fait pression sur les régulateurs européens pour éliminer les codes de bonnes pratiques sur les modèles d’IA et laisser les entreprises développer leurs propres règles sur les risques.

Fruit d’un consensus et de frictions, l’IA Act n’est qu’une première étape. En effet, le règlement prévoit la rédaction de codes de bonnes pratiques pour les modèles d’IA à usage général, y compris ceux qui présentent un risque systémique. Cependant, alors que la rédaction approche de sa date limite, le président américain Donald Trump ferait pression sur les régulateurs européens pour qu’ils abandonnent ce texte. L’administration américaine et d’autres critiques affirment qu’il étouffe l’innovation, qu’il est pesant et qu’il étend les limites de la loi sur l’IA, créant essentiellement de nouvelles règles inutiles. La mission du gouvernement américain auprès de l’UE a récemment contacté la Commission européenne et plusieurs gouvernements européens pour s’opposer à son adoption sous sa forme actuelle, rapporte Bloomberg.

« Les grandes entreprises IT, et maintenant les représentants du gouvernement, affirment que le projet de code impose des obligations supplémentaires, notamment des tests de modèles par des tiers et la divulgation complète des données d’entraînement, qui vont au-delà du texte juridiquement contraignant du règlement sur l’IA et qui, en outre, seraient très difficiles à mettre en œuvre à grande échelle », a expliqué Thomas Randall, directeur des études de marché sur l’IA chez Info-Tech Research Group.

Une discussion en cours de finalisation

Sur sa page web décrivant l’initiative, la Commission européenne a déclaré que « le code devrait représenter un outil central permettant aux fournisseurs de démontrer qu’ils se conforment au règlement sur l’IA, en intégrant les pratiques les plus récentes. » Le code est volontaire, mais son objectif est d’aider les fournisseurs à se préparer à satisfaire aux exigences de la réglementation en matière de transparence, de droits d’auteur et de réduction des risques. Il est rédigé par un groupe diversifié de fournisseurs de modèles d’IA à usage général, d’organisations industrielles, de détenteurs de droits d’auteur, de représentants de la société civile, de membres du monde universitaire et d’experts indépendants, sous la supervision de l’Office européen de l’IA.

La date limite d’achèvement est fixée à la fin du mois d’avril. La version finale devrait être présentée aux représentants de l’UE pour approbation en mai, et entrera en vigueur en août prochain, un an après l’entrée en vigueur du règlement sur l’IA. Elle aura un impact non négligeable. M. Randall a souligné que le non-respect de la loi pourrait entraîner des amendes allant jusqu’à 7 % du chiffre d’affaires mondial, ou un examen plus approfondi de la part des autorités de réglementation, une fois qu’elle sera entrée en vigueur.

Des obligations supplémentaires

« Toute entreprise menant des activités en Europe doit disposer de ses propres guides de risques en matière d’IA, y compris des vérifications de l’impact sur la vie privée, des registres de provenance ou des tests par une red team, afin d’éviter des dommages contractuels, réglementaires et de réputation », souligne l’analyste. Il ajoute que si Bruxelles édulcorait son code de l’IA, elle ne se contenterait pas ddonner un laissez-passer aux entreprises, « elle leur confierait le volant. »

Pour lui, des règles claires et bien définies peuvent au moins indiquer où se trouvent les garde-fous. Si l’on supprime ces règles, chaque entreprise, qu’il s’agisse d’une startup ou d’une société internationale, devra tracer sa propre voie en matière de protection de la vie privée, de droits d’auteur et de sécurité des modèles. Alors que certaines iront de l’avant, d’autres devront probablement freiner parce que la responsabilité « reposerait carrément sur leur bureau. » Thomas Randall observe que « les DSI doivent considérer les contrôles responsables de l’IA comme une infrastructure de base, et non comme un projet secondaire. »

Les Etats-Unis détricotent leur réglementation sur l’IA

Si d’autres pays devaient suivre l’approche de l’administration américaine actuelle en matière de législation sur l’IA, il en résulterait probablement un paysage réglementaire allégé, avec une surveillance réduite, a fait remarquer Bill Wong, chargé de recherche sur l’IA à l’Info-Tech Research Group. Il souligne qu’en janvier, l’administration américaine a publié le décret 14179, « supprimer les obstacles au leadership américain en matière d’intelligence artificielle. » Juste après, le National Institute of Standards and Technology (NIST) a mis à jour ses orientations pour les scientifiques travaillant avec l’US Artificial Intelligence Safety Institute (AISI).

En outre, les références à la « sécurité de l’IA », à l’« IA responsable » et à l’« équité de l’IA » ont été supprimées ; à la place, l’accent a été mis sur la « réduction des préjugés idéologiques pour permettre l’épanouissement de l’homme et la compétitivité économique. » M. Wong a déclaré : « En fait, les orientations mises à jour semblent encourager les partenaires à s’aligner sur la position de déréglementation du décret. »

La dernière campagne du groupe malveillant chinois Billbug a ciblé des entreprises d’Asie du Sud-Est dont un opérateur de trafic aérien, un groupe de télécommunications et une agence de presse. Une variante inédite de porte dérobée, des voleurs d’informations d’identification Chrome et un programme de shell inversé ont été employés.

Le groupe chinois de cyberespionnage Billbug a réorganisé sa boîte à outils d’attaque avec d’autres charges utiles de logiciels malveillants dans le cadre d’une campagne de grande envergure ciblant plusieurs entreprises en Asie du Sud-Est. Ces derniers outils, qui comprennent des voleurs d’informations d’identification, un shell inversé et une porte dérobée mise à jour, ont été observés dans des attaques entre août 2024 et février 2025. “Les cibles comprenaient un ministère, une entreprise de contrôle du trafic aérien, un opérateur de télécommunications et une entreprise de construction”, ont écrit les chercheurs de la division Symantec de Broadcom dans un rapport. “En outre, le groupe a organisé une intrusion contre une agence de presse située dans un autre pays d’Asie du Sud-Est et une organisation de fret aérien située dans un autre pays voisin.”

Billbug, également connu dans le secteur de la sécurité sous les noms de Lotus Blossom, Lotus Panda, Bronze Elgin ou Spring Dragon, est un cybergang soupçonné d’avoir des liens avec le gouvernement chinois et qui s’efforce d’obtenir des renseignements d’autres pays asiatiques. Il opère depuis au moins 2009, ciblant principalement des agences gouvernementales et militaires. Lors des dernières campagnes, le groupe a étendu ses attaques à d’autres secteurs, notamment l’industrie manufacturière, les télécommunications et les médias. Les pays et territoires les plus fréquemment ciblés par Billbug sont les Philippines, le Vietnam, Hong Kong, Macao, l’Indonésie, la Malaisie et Taïwan.

DLL sideloading, une variante de porte dérobée

Le principal outil malveillant de Billbug est un cheval de Troie d’accès à distance (RAT) personnalisé connu sous le nom de Sagerunex, qu’il utilise depuis au moins 2016. Une autre porte dérobée personnalisée est connue sous le nom de Hannotog et, par le passé, il a également utilisé le programme trojan Trensil, également identifié en tant qu’Elise. La dernière campagne étudiée par Symantec, mais également documentée par Cisco Talos en février dernier, présentait une déclinaison de Sagerunex déployée par un chargeur de logiciels malveillants qui profite des exécutables légitimes de Trend Micro et Bitdefender – deux fournisseurs de sécurité – pour effectuer un sideloading de DLL.

Il s’agit d’une technique qui exploite le fait que certains exécutables binaires sont conçus pour charger des DLL (bibliothèques) portant des noms spécifiques à partir du même répertoire de travail. En plaçant une bibliothèque logicielle malveillante portant le bon nom avec l’exécutable vulnérable dans le même répertoire, puis en l’exécutant, son code sera chargé de manière latérale dans la mémoire. L’avantage pour les attaquants est que les produits de sécurité des terminaux bout de réseau sont beaucoup moins susceptibles de déclencher des détections sur l’exécution de code effectuée par des fichiers exécutables officiels et signés numériquement, en particulier ceux qui appartiennent à des produits de sécurité, comme c’est le cas avec les dernières attaques de Billbug. La dernière variante de porte dérobée Sagerunex du cybergang met en place une persistance en s’enregistrant en tant que service système et en stockant son contenu dans le registre. Le chargement latéral de DLL a également été observé dans des attaques récentes contre les secteurs de la santé et des produits pharmaceutiques par le biais d’une nouvelle charge utile de malware baptisée ResolverRAT, comme l’a signalé l’entreprise de sécurité Morphisec il y a une quinzaine de jours.

Des voleurs de données d’identification en action

Les chercheurs de Symantec ont également observé deux programmes de vol d’informations d’identification, baptisés ChromeKatz et CredentialKatz. Tous deux sont conçus pour voler ce type de données stockées dans Google Chrome, ChromeKatz étant également capable de voler les cookies de session. Ces derniers peuvent être placés dans les navigateurs pour indiquer les sessions déjà authentifiées. Les attaquants peuvent les utiliser pour contourner les processus de connexion normaux et s’authentifier directement en tant qu’utilisateurs. Une autre nouvelle charge utile déployée par Billbug lors de la récente campagne était un outil de shell inversé capable d’écouter les connexions SSH entrantes sur le port 22. Les attaquants ont également utilisé le programme open-source Zrok, qui permet aux utilisateurs d’exposer des services à Internet via un réseau peer-to-peer sécurisé et chiffré.

Un autre outil accessible au public observé par Symantec est datechanger.exe, un programme qui peut modifier l’horodatage des fichiers afin de compliquer l’analyse des incidents et les enquêtes forensics. Le rapport de Symantec contient des indicateurs de compromission sous la forme de hachs de fichiers pour tous les nouveaux outils observés, ce qui peut aider les équipes de sécurité à traquer les compromissions potentielles de Billbug au sein de leurs propres réseaux.

La plupart des RSSI sont conscients de l’amélioration de la sécurité qu’apportera le zero trust. Mais les changements culturels et technologiques font que le chemin est ardu et qu’il faut à la fois faire preuve de sens des affaires et de perspicacité technique pour le traverser.

Le zero trust est devenu une référence en matière de gestion des accès dans le domaine de la sécurité. Mais si les RSSI ont largement adopté cette approche, fondée sur la philosophie selon laquelle aucune personne ou entité informatique ne doit être digne de confiance à l’intérieur ou à l’extérieur du réseau de l’entreprise, toutes les entreprises n’ont pas encore achevé leur parcours. Près des deux tiers (63 %) dans le monde ont mis en œuvre une stratégie zero…

Il vous reste 96% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

La compromission des systèmes de sauvegarde et les menaces croissantes d’extorsion de données poussent les entreprises à payer les rançons selon une étude menée par Rubrik.

Malgré l’explosion des outils de cybersécurité et les très nombreuses campagnes de sensibilisation, les entreprises du monde entier continuent de céder aux attaques des ransomwares à un rythme alarmant. Selon une étude de Rubrik Zero Labs, 86 % des entreprises mondiales ont admis avoir payé des rançons à la suite d’une cyberattaque au cours de l’année écoulée. Ce chiffre met en évidence une dure réalité, à savoir qu’à l’étape de la restauration, et…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Avec les bouleversements économiques et géopolitiques, le recyclage des terres rares contenues dans les composants IT suscite de plus en plus d’intérêt. Western Digital et Microsoft on noué un partenariat dans ce sens pour extraire ces précieux minerais des têtes de lectures des disques durs équipant des vieux serveurs.

Dans la guerre commerciale qui l’oppose aux Etats-Unis, la Chine dispose d’un moyen de pression : les terres rares. Le pays représente environ 69% de la production mondiale de ces minerais essentiels dans beaucoup d’industries. Face à cette pression, la question du recyclage des terres rares contenus dans les équipements IT suscite un regain d’intérêt. Dans ce cadre, Western Digital et Microsoft en collaboration avec Critical Materials Recycling et PedalPoint Recycling ont mené un programme pilote pour expérimenter…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

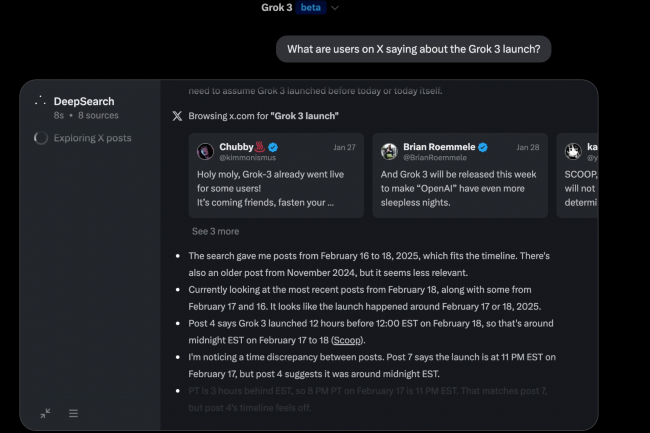

Alors que la startup d’Elon Musk ouvre en bêta l’accès à son modèle de langage Grok 3 via une API, les entreprises s’interrogent. Derrière les promesses de puissance et de transparence, les questions de sécurité et de maturité technologique restent entières.

Quelques mois après le lancement de Grok 3, son grand modèle de langage, la startup xAI entend désormais franchir une nouvelle étape pour s’imposer dans la course aux IA. Jusque-là limité à une interface de chatbot intégrée à la plateforme X (ex-Twitter), Grok 3 devient maintenant accessible via une API. Cette ouverture propose aux développeurs d’intégrer directement le modèle dans leurs propres applications, marquant un tournant stratégique. Avec cette évolution, xAI cible clairement des usages professionnels, où la demande en IA performante, personnalisable et intégrable à grande échelle ne cesse de croître.

Deux versions pour des besoins distincts

L’outil se décline en deux modèles : la version complète de Grok 3 et Grok 3 mini plus léger avec des capacités de raisonnement. A noter que les deux versions proposent à un coût supplémentaire une option premium, offrant des performances supérieures. L’API, conforme aux standards de l’industrie, s’intègre facilement pour les développeurs et supporte les interactions multimodales, incluant l’analyse d’images, tout en offrant une large capacité de traitement avec une fenêtre de contexte de 131 072 tokens.

En termes de tarifs, Grok 3 coûte 3 dollars par million de tokens en entrée et 15 dollars en sortie, ou 5 et 25 dollars pour la version accélérée. La déclinaison mini est plus abordable, avec un tarif de 0,30 dollar par million de tokens en entrée et 0,50 dollar en sortie, ou 0,60 et 4 dollars pour la version accélérée. Comparé à l’ancienne API grok-2, qui était à 2 dollars en entrée et 10 dollars en sortie, ces prix restent compétitifs.

Cybersécurité en question

Si Grok 3 impressionne sur le papier par ses performances techniques et ses ambitions, les professionnels de la cybersécurité appellent à la prudence. L’API arrive avec son lot de promesses : raisonnement avancé, recherche web en temps réel via DeepSearch, traitement multimodal. La volonté affichée par Elon Musk de proposer une IA moins filtrée, présentée comme plus “transparente”, dans une logique assumée d’opposition aux systèmes jugés trop modérés, fait naître de réelles inquiétudes chez les experts.

Pour Dina Saada, analyste en cybersécurité et membre du réseau Women in Cybersecurity Middle East, il est impératif qu’un modèle de ce type passe par un processus d’évaluation rigoureux avant toute adoption en entreprise. Cela inclut des revues de code approfondies, des tests d’intrusion, des analyses en conditions extrêmes et une conformité stricte aux normes internationales. Pour elle, la confiance ne s’obtient qu’à deux conditions : « xAI doit prouver sa transparence et sa résilience face aux risques. » Les équipes d’Elon Musk ont donc du travail pour garantir aux entreprises que xAI peut répondre à leurs attentes en matière d’intégrité et de fiabilité des modèles.

L’édition 2025 du Threat Intelligence Index d’IBM X-Force fait ressortir un pic de vols d’identifiants et des stratégies d’infection plus efficaces avec des malwares mieux dissimulés pour piéger les entreprises.

Les cybercriminels adoptent des tactiques de plus en plus furtives pour s’introduire dans les réseaux, tandis que les attaques ciblant des technologies d’IA spécifiques constituent une menace émergente. Ce ne sont là que quelques-unes des principales conclusions de l’édition 2025 du Threat Intelligence Index d’IBM X-Force, s’appuyant sur des rapports de réponse aux incidents, sur le dark web et sur d’autres sources de renseignements sur les menaces pour mettre en évidence les tendances et les modalités d’attaque. « L’obfuscation…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?