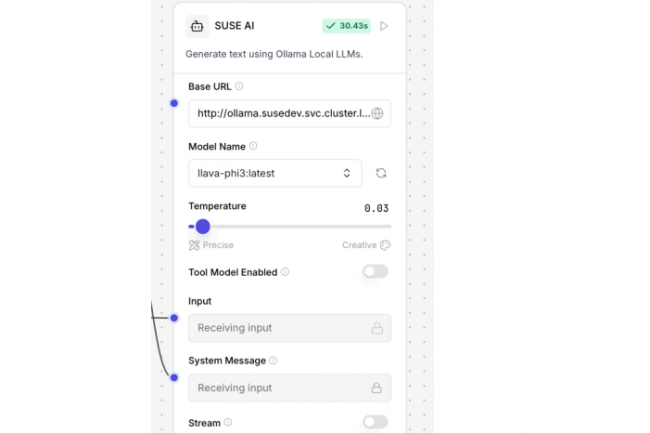

Suse a renforcé sa récente plateforme d’IA avec des fonctions supplémentaires dont Agentic Workflows, pour gérer le cycle de développement des agents IA. L’éditeur a aussi annoncé un partenariat avec Infosys en espérant améliorer sa position concurrentielle.

Lancée en novembre dernier, la plateforme IA de Suse est encore loin de faire jeu égal avec ses concurrentes. Mais l’éditeur de solutions open source ne lâche rien et vient d’annoncer de derniers outils pour renforcer son offre Suse AI et annoncé aussi un partenariat avec Infosys pour accélérer son adoption. « Le produit fournit des informations précieuses sur les charges de travail d’IA, l’utilisation des jetons LLM et les performances du GPU, ainsi qu’une fonctionnalité accrue pour soutenir le développement de flux…

Il vous reste 90% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

La Bundeswehr disposait d’un système vieillissant pour gérer ses 5 millions d’actifs informatiques et télécoms. Pour le faire évoluer, il s’est tourné vers une plateforme de recensement et de cartographie de ces derniers qui génère un double numérique de l’ensemble.

L’armée allemande dispose de quelque cinq millions d’actifs informatiques répartis entre 5 centres de données et plus de 1 000 autres sites. Sa société de service informatique, BWI, détenue par l’État allemand, a souhaité moderniser la solution de recensement et de gestion de ces équipements.À la suite d’un appel d’offres, elle a opté pour FNT Command de l’éditeur allemand éponyme, un outil de cartographie destiné à présenter dans un même double numérique tous les actifs informatiques et télécoms de l’armée, depuis les équipements jusqu’aux datacenters en passant par les câbles et les services numériques. Les nombreuses API de la solution ainsi que son niveau élevé de standardisation permettent, par ailleurs, à la Bundeswehr de standardiser les données et les processus dans un outil centralisé unique.Un PoC et un projet en phasesBWI a commencé par un prototype durant lequel il a en particulier travaillé sur une documentation détaillée des infrastructures télécoms, essentielles pour la Bundeswehr et déjà très présentes dans le système historique. L’entreprise a dû s’assurer d’obtenir au minimum la même qualité et le même niveau de granularité qu’au sein de ce dernier. Elle a aussi préparé la connexion à un grand nombre de systèmes tiers. Après la validation de ces éléments, le projet a démarré et s’est déroulé en quatre phases. BWI a d’abord recensé tous les processus de l’ancien système, les workflows et procédures, y compris le système de gestion des rôles et des droits. Les équipes ont également déterminé quels systèmes devaient être connectés à FNT Command. Ce travail préparatoire a duré environ un an.Durant la deuxième phase de six mois, BWI et FNT ont défini le système cible et élaboré une stratégie de migration. Pour la troisième étape, les équipes ont d’abord défini la configuration de base et le master data, puis elles ont migré les premières données. Une tâche difficile, selon Heiko Schulz, architecte services chez BWI : « Un nombre relativement important d’ajustements ont été apportés à l’ancien système au fil des ans, avec, pour résultat, des manières très variées de stocker nos données. Les différents types de présentation et niveaux de qualité des data ont posé un défi majeur, en particulier les géodatas des propriétés de l’Armée ». Les équipes ont donc d’abord dû nettoyer et standardiser de nombreuses données. Le système a été déployé dans la 4e phase. Sa présentation à l’ensemble des équipes et la formation ont également commencé au cours de cette dernière étape.L’équilibre entre sécurité et facilité d’usageUne particularité du projet réside dans les exigences élevées en matière de sécurité et de protection des données. En plus du chiffrement de toutes les communications, une authentification multiple des administrateurs est requise. Pour autant, il ne fallait pas que ces exigences affectent trop lourdement l’expérience utilisateur. Les délais d’expiration des sessions en sont un exemple. « Les employés sont, par exemple, déconnectés de force s’ils ont été inactifs dans le système durant quelques minutes seulement. Dans d’autres entreprises, on parle en général de plusieurs heures, explique Heiko Schulz. Chez nous, il suffit d’une interruption par un simple coup de téléphone et les plans non enregistrés par l’utilisateur sont perdus. C’est toujours une question subtile d’équilibre entre sécurité et facilité d’utilisation. Et cela nécessite de la compréhension et une grande discipline de la part des utilisateurs ».

L’augmentation des menaces de cybersécurité et la complexité de la conformité réglementaire poussent DSI et RSSI, ainsi que leurs équipes, à collaborer plus étroitement. Marquant également une évolution significative du rôle de responsable de la cybersécurité.

En juillet dernier, une mise à jour de routine de l’éditeur d’outils de cybersécurité CrowdStrike a déclenché une panne informatique mondiale qui a mis certaines entreprises à genoux, perturbant leurs opérations et entraînant des pertes directes estimées à plus de 5 Md$. Alors que les entreprises de tous les grands secteurs peinaient à redémarrer, la Webster Bank a repris ses activités en peu de temps. Vikram Nafde, son DSI, attribue cette réussite aux outils et aux politiques de cybersécurité habituels, mais aussi à au partenariat forgé avec son RSSI.Cette collaboration englobe la planification stratégique conjointe, l’intégration des feuilles de route, la coordination des systèmes de messagerie et des contacts réguliers. À la suite de la panne de CrowdStrike, les partenaires ont d’ailleurs renforcé leurs liens, en menant des exercices sur table pour démontrer la capacité de la banque à se rétablir rapidement en cas d’incident de cybersécurité similaire – ou potentiellement bien pire.

Vikram Nafde, également vice-président exécutif et DSI de la Webster Bank. (Photo : D.R.)

« Nous avons réuni le conseil d’administration pour montrer comment le DSI et le RSSI travaillent ensemble », explique Vikram Nafde, également vice-président exécutif de la banque du Connecticut (Etats-Unis). « Aujourd’hui, le RSSI rend davantage de comptes chaque trimestre au comité des risques et des technologies et au conseil d’administration. » Comme c’est le cas dans de nombreuses entreprises, Patty Voight, RSSI de la Webster Bank, est rattachée au DSI. Mais Vikram Nafde précise que la structure est collaborative et non hiérarchique – une évolution significative à mesure que l’intensité des menaces s’est accru. Ce qui place aussi la barre plus haut concernant le leadership en matière de cybersécurité. En 2024, le coût moyen d’une violation de données sur un système coeur était de 4,88 M$, soit une hausse de 10 % par rapport à l’année précédente et le coût le plus élevé jamais enregistré, selon le rapport « Cost of a Data Breach Report 2024 », publié par IBM et l’institut Ponemon. Ce rapport révèle qu’il faut en moyenne 258 jours aux équipes de sécurité pour identifier et contenir une telle violation de données.La tutelle du PDG ou du DSILe chiffre d’affaires, la réputation et la résilience des entreprises étant en jeu, les responsables de la cybersécurité ne peuvent plus opérer à partir de silos techniques, détachés des défis opérationnels quotidiens et dissociés des objectifs essentiels de l’organisation. L’ampleur et la complexité des vecteurs d’attaque, associées à un paysage réglementaire en constante évolution, ont élevé la cybersécurité au rang de priorité essentielle pour l’entreprise et, avec elle, le statut des responsables de la sécurité informatique.Selon l’enquête 2025 State of the CIO, l’amélioration de la sécurité IT et de celle des données figure parmi les principales priorités des PDG en matière de technologies de l’information cette année, citée par 20 % d’entre eux. L’étude montre également que les RSSI sont placées le plus souvent soit sous la responsabilité du PDG (dans 37% des cas), soit sous celle du DSI (36%). En 2024, près de la moitié (49%) des RSSI désignaient encore le DSI comme leur supérieur direct. « Les entreprises reconnaissent que la cybersécurité doit être une priorité et qu’il s’agit d’un problème global – il ne s’agit pas de savoir s’il va se concrétiser, mais quand », dit Larry Whiteside, conseiller principal de la CISO Society, une communauté privée de responsables de la cybersécurité. Et il n’est désormais plus question d’affirmer qu’une entreprise est trop petite pour être dans le collimateur des acteurs de la menace. « Si vous gagnez de l’argent ou si vous possédez simplement des données, ils s’en prendront à vous, reprend Larry Whiteside. Vous devez anticiper les impacts potentiels sur votre activité et penser à la manière de réduire ce risque autant que possible. »

Larry Whiteside, conseiller principal de la CISO Society, une communauté privée de RSSI. (Photo : D.R.)

Alors que les DSI se transforment en dirigeants aux multiples facettes, voir les RSSI leur emboîter le pas n’est que logique. « Alors que le DSI devient davantage un consultant, travaillant avec l’entreprise pour tirer le meilleur parti de la technologie, le RSSI travaille à ses côtés pour intégrer la sécurité dans ces stratégies, ajoute Larry Whiteside. Les RSSI sortent de l’ombre du DSI. »Chez United Airlines, un vol d’avanceAu sein de la compagnie aérienne United Airlines, le DSI et le RSSI sont depuis longtemps des postes placés au même niveau, tous deux rattachés au PDG. Selon Deneen DeFiore, vice-présidente et RSSI de United, cette structure a permis d’alimenter la feuille de route numérique, en traitant chaque compétence comme une capacité distincte tout en reconnaissant la nécessité d’un alignement pour atteindre les objectifs visés par l’organisation.

Deneen DeFiore, vice-présidente et RSSI de United Airlines. (Photo : D.R.)

« Les RSSI doivent s’impliquer en se conformant au rythme opérationnel de l’entreprise et ne pas être situés quatre niveaux plus bas, à écouter les résultats visés et à essayer de les traduire [dans leurs pratiques] », explique Deneen DeFiore. « Je suis capable de relier les points en bénéficiant d’une perspective en temps réel. » La RSSI et Jason Birnbaum, le DSI, ont pris une longueur d’avance sur la dynamique de leur relation en travaillant chez General Electric, où ils n’interagissaient pas en tant que collègues, mais où ils ont tout de même été exposés à un ensemble d’expériences, de valeurs et de langages partagés. Cette compréhension mutuelle s’est avérée essentielle lorsqu’il s’est agi d’esquisser les contours de leur partenariat au sein de United. En s’appuyant sur leur passé commun, le DSI et la RSSI ont donné la priorité à une communication ouverte et à la transparence, en développant une vision et des objectifs partagés et en alignant leurs messages pour aider à faire tomber les barrières et les perceptions erronées.

Jason Birnbaum, DSI de United Airlines. (Photo : D.R.)

Leur cahier des charges permet de placer les exigences de sécurité au centre des nouvelles initiatives, sans pour autant rallonger les délais ou bloquer l’innovation. Exemple concret : L’offre « Every Flight Has a Story » de United, un service basé sur la GenAI et renseignant sur l’état des vols, lancé l’année dernière et conçu pour apporter plus de transparence et de contexte aux retards et aux mises à jour des vols. En travaillant en équipe, Deneen DeFiore et Jason Birnbaum ont reconnu le potentiel de transformation de l’IA générative et, avec leurs organisations, ont créé un cadre pour l’utilisation responsable de la technologie. Le service d’état des vols a été l’un des premiers cas d’usage externe de l’IA générative. Il y en a environ 90 autres dans le pipeline, souligne la RSSI. « Nous avons été en mesure d’évoluer rapidement ensemble et de gérer les risques associés à l’utilisation d’une technologie émergente », explique-t-elle.Réserve fédérale US : une collaboration conçue pour durerNon seulement l’alignement DSI/RSSI est essentiel pour obtenir des résultats, mais le partage de ces valeurs et des objectifs doit s’étendre en aval, aux membres des organisations IT et de sécurité. Il s’agit même d’une priorité absolue pour l’équipe DSI/RSSI de la Réserve fédérale américaine. La DSI Ghada Ijam et la RSSI Tammy Hornsby-Fink se font un devoir de démontrer publiquement à l’ensemble de l’entreprise leur engagement commun au bénéfice de la mission de l’institution financière, tout en soulignant la façon dont les décisions liées à la cybersécurité font progresser ces objectifs fondamentaux.

Tammy Hornsby-Fink, RSSI de la Réserve fédérale américaine. (Photo : D.R.)

« Nous devons nous assurer que notre façon de travailler ne se limite pas à notre niveau, mais qu’elle est appuyée par les équipes à de nombreux niveaux de l’organisation, explique Tammy Hornsby-Fink. Si nous nous retrouvons dans une situation où l’une d’entre nous ferme les yeux sur quelque chose ou n’est pas ouverte aux points de vue de l’autre, cela envoie un signal fort en aval. Nous veillons à nous écouter dans le cadre de forums ouverts et publics. C’est l’une des pratiques mises en place pour garantir que la relation [entre pairs] perdure longtemps après notre départ. »Plaza Dynamics, fournisseur de services informatiques managés, de cloud et de sécurité, répond à la nécessité d’un alignement étroit entre le DSI et le RSSI par une approche singulière. Le prestataire a nommé un seul cadre pour superviser les deux ensembles de responsabilités. Vivian Lyon est, ainsi, à la fois DSI et RSSI de Plaza Dynamics – une structure qui, selon elle, témoigne de l’élargissement des attributions des spécialistes en sécurité et de la nécessité pour ces professionnels de s’approprier les risques.Un profil de risque de l’organisation pour socle commun« Mon rôle de DSI et de RSSI me donne de nouveaux leviers et une plus grande marge de manoeuvre pour favoriser l’intégration stratégique et l’alignement de la cybersécurité au sein de notre organisation et chez nos clients », explique Vivian Lyon, tout en reconnaissant que, bien que le nombre de dirigeants ayant une double attribution soit en hausse, cette structure ne convient pas à toutes les entreprises, en particulier les plus grandes.

Vivian Lyon à la fois DSI et RSSI de Plaza Dynamics. (Photo : D.R.)

Dans les cas où les rôles sont distincts, au même niveau de hiérarchie, Vivian Lyon préconise l’établissement d’un profil de risque bien défini pour aider à hiérarchiser les ressources et à équilibrer les risques acceptables. « Dans une relation d’égal à égal, l’équilibre entre les objectifs métiers et les exigences de sécurité permet de prendre des décisions qui favorisent à la fois la résilience et la croissance », explique-t-elle. « En l’absence de clarté, les organisations peuvent surinvestir dans des menaces de faible priorité ou ne pas se préparer suffisamment aux risques importants. »Quand les RSSI choisissent leurs bataillesMême les meilleures relations ont leurs points faibles, et le partenariat entre DSI et RSSI ne fait pas exception. Historiquement, les agendas des deux parties – le DSI chargé de conduire la stratégie et la transformation numériques et le RSSI chargé de les protéger – ont été en désaccord. Bien que cette distance subsiste, l’orientation métier croissante des RSSI et leur alignement plus étroit avec les DSI contribuent à combler graduellement ce fossé. Les RSSI travaillent également à se défaire de leur réputation de trop grande aversion au risque, qui les cantonnait à un rôle de frein à l’innovation.« L’une des caractéristiques d’un RSSI orienté métier est qu’il n’utilise pas son droit de veto dans tous les cas », explique Ghada Ijam, de la Réserve fédérale. « Lorsque le RSSI est présent à la table des négociations et qu’il comprend l’importance des résultats et des livrables du point de vue de l’organisation, sans perdre de vue la gestion des risques, il est en mesure de choisir ses batailles de manière intelligente. »

Ghada Ijam, DSI de la Réserve fédérale. (Photo : D.R.)

La mise en place d’un partenariat entre DSI et RSSI nécessite l’appui de dirigeants comprenant les enjeux. Alors que les DSI ont acquis une orientation métier depuis des années, les RSSI doivent leur emboîter le pas. « Le bon RSSI est quelqu’un qui ne parle pas en chiffres, explique Larry Whiteside. Il doit être présent à la table des négociations et parler en termes compréhensibles par les chefs d’entreprise, et non s’exprimer en termes de pare-feu et de logiciels malveillants. »Avoir d’emblée voix au chapitreIntégrer l’équipe dirigeante signifie également cultiver une voix indépendante – ce qui est important car les DSI et les RSSI ont souvent des points de vue propres, des priorités distinctes et des tolérances différentes en matière de risque. Il est également important de s’assurer que la voix du RSSI – et ses recommandations en matière de sécurité – fasse partie de toute discussion relative à la stratégie d’entreprise, à l’infrastructure IT et aux systèmes critiques dès le début, et non pas après coup.« On part souvent du principe qu’un RSSI ou responsable de la sécurité va vous ralentir », déclare Tammy Hornsby-Fink de la Réserve fédérale. « Si nous sommes présents à la table des négociations dès le début, nous pouvons orienter l’organisation dans une direction où nous pouvons faire avancer les sujets rapidement et éviter d’être une trop grande réticence au risque. »Comme dans toute relation réussie à long terme, une communication ouverte et la transparence sont les clés d’un partenariat DSI-RSSI fructueux. Avoir des conversations difficiles pour réconcilier des priorités contradictoires, écouter activement et reconnaître les responsabilités mutuelles sont autant d’éléments nécessaires à l’instauration de la confiance et de la transparence – fondements de la réussite d’un partenariat entre pairs. « Je ne vis pas les désaccords de façon personnelle, souligne Deneen DeFiore de United. Je sais que nous avons une relation de confiance et que tout ne sera pas toujours rose. En fin de compte, nous essayons de faire la même chose et de trouver des solutions pour y parvenir. »

Après de nombreuses améliorations de ses Google Glasses, l’entreprise s’apprête à donner un énième souffle à ce projet en voulant mettre la main sur AdHawk Microsystems. Cette start-up canadienne est spécialisée dans le suivi oculaire via des capteurs.

Lancé en 2011, le projet des Google Glass a connu des hauts et des bas. Face à un manque d’applications, un prix élevé et des préoccupations liées à la vie privée, Google a suspendu leur production en 2014. Deux ans plus tard, la firme rebondit avec une déclinaison entreprise adoptée par des entreprises comme DHL, General Electric et Volkswagen. En 2020, une Enterprise Edition 2 apporte des améliorations et propose du code en open source. Poursuivant ses innovations, Google dévoile en 2022 les Smart Glasses, intégrant la traduction et la transcription en temps réel. Aujourd’hui, l’entreprise semble prête à aller encore plus loin. Selon Bloomberg, elle serait sur le point d’acquérir la start-up canadienne AdHawk Microsystems pour 115 millions de dollars, un pas de plus vers l’amélioration de ses technologies de réalité augmentée et virtuelle.

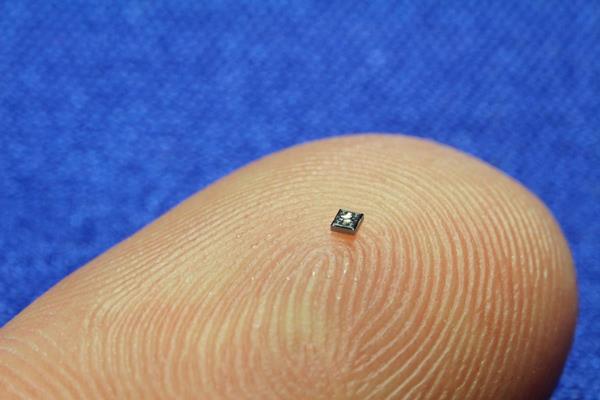

Des modules pour le suivi oculaire

Fondée en 2017 à Waterloo, en Ontario, AdHawk Microsystems a développé un système de suivi oculaire sans caméra, basé sur un module MEMS (Micro-Electro-Mechanical Systems). Contrairement aux systèmes traditionnels, cette innovation propose un suivi précis et rapide des mouvements des yeux tout en consommant moins d’énergie. La société conçoit et produit tous les composants de son système, des puces au logiciel, offrant ainsi une solution intégrée. La technologie de suivi oculaire d’AdHawk s’avère particulièrement précieuse pour les casques de réalité augmentée (AR) et de réalité virtuelle (VR).

Le module pour capter les mouvements oculaires est très petit et peut être facilement intégré dans une lunette. (Crédit Photo : AdHawk)

L’analyste Anshel Sag, de Moor Insights & Strategy interrogé par IDG, souligne qu’AdHawk représente une alternative aux solutions traditionnelles basées sur des caméras, offrant ainsi des possibilités pour le suivi oculaire. Cependant, il met en garde envers des questions en matière de protection des données personnelles. Selon Anshel Sag, la plupart des entreprises ont jusqu’ici bien géré cet enjeu. « La plupart des données brutes de suivi oculaire restent sur la puce, et aucune donnée biométrique ne quitte l’appareil », ajoute t-il.

Une acquisition stratégique pour Google

L’acquisition potentielle d’AdHawk par Google ne se limite pas aux avancées en réalité augmentée et virtuelle ; elle représente également un levier stratégique pour la publicité numérique. Comme l’explique Julie Geller, directrice principale de la recherche chez Info-Tech Research Group, « le suivi oculaire pourrait bien être la mesure d’attention ultime, et l’attention est la monnaie de la publicité numérique », déclare t-elle. Grâce à cette capacité, Google pourrait analyser précisément où et combien de temps un utilisateur regarde une publicité, révolutionnant ainsi son modèle économique. Par ailleurs, si AdHawk reste moins influente que certains de ses concurrents, son rachat donnerait à la firme de Mountain View l’occasion de rattraper son retard en matière de suivi du mouvement des yeux. L’entreprise semble considérer cette acquisition comme un élément clé de sa stratégie en réalité augmentée et publicité, plutôt qu’une simple expérimentation. Avec un prix d’acquisition fixé à 115 M$, dont 15 M$ conditionnés aux performances futures, Google affiche une grande confiance dans cette technologie. Selon Julie Geller, la structure de l’accord démontre que la firme de Mountain View voit en AdHawk un levier stratégique essentiel à son développement.

Enfin, les perspectives semblent prometteuses selon Anshel Sag. « l’IA jouera un rôle clé dans la création d’expériences de réalité augmentée plus attrayantes et rentables, ce qui pourrait faire de la RA un marché plus vaste et plus influent que la réalité virtuelle et mixte. » déclare t-il.

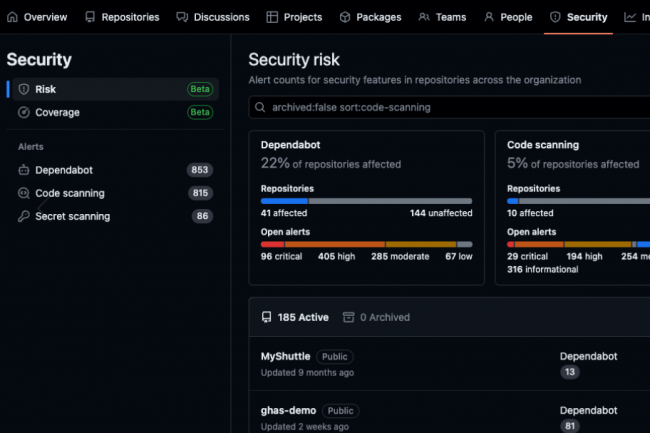

Le spécialiste en dépôt de codes et solutions pour développeurs a dissocié son offre Advenced Security en deux produits, Secret Protection et Code Security qui pourront être souscrits via deux abonnements distincts. Le sort de l’offre gratuite standard d’Advanced Security reste incertain.

GitHub a annoncé le 4 mars son intention de dissocier son produit Advanced Security (GHAS), en le divisant en deux solutions autonomes : Secret Protection et Code Security. Cette séparation est prévue pour ce 1er avril. Secret Protection détecte et empêche les fuites de secrets avant qu’elles ne se produisent, à l’aide de différentes fonctions : protection proactive, analyse des secrets, détection dopée à l’IA, indicateurs de sécurité,… De son côté Code Security aide les développeurs à identifier les vulnérabilités et à y remédier plus rapidement grâce à de l’analyse du code, Copilot autofix, des campagnes de sécurité ou encore la revue des dépendances.

Ce découplage vise à rendre l’offre de sécurité de GitHub plus différenciée en fonction des besoins. Secret Protection sera proposé à 19 $ HT/mois par contributeur actif et Code Security 30 $ HT/mois par contributeur actif contre un abonnement global à 49 $ HT pour les clients Github Enterprise et Azure DevOps. Reste à savoir si l’édition standard d’Advanced Security, jusqu’alors gratuite et incluse dans tous les plans Github, disparait ou sera maintenue.

Une évaluation gratuite des risques liés aux secrets

Actuellement, Advanced Security apporte aux dépôts privés la possibilité de rechercher des vulnérabilités et des secrets de sécurité. Le nouveau plan de produit ne nécessitera pas d’abonnement à GitHub Enterprise. L’accès élargi à la plateforme de sécurité permet aux sociétés de toutes tailles d’obtenir des fonctions de sécurité de classe entreprise lorsqu’elles construisent et proposent du code, a fait savoir le fournisseur. En parallèle, GitHub lance une évaluation gratuite des risques liés aux secrets pour les utilisateurs afin de comprendre l’exposition aux fuites de ce type de données sur GitHub.

Les dettes de sécurité non résolues exposent les entreprises à un risque accru de cyberattaque ; Le tout alors que les délais de correction s’allongent et que les écosystèmes applicatifs se complexifient.

Les entreprises mettent de plus en plus de temps à corriger les failles de sécurité de leurs logiciels. Conséquence : la dette de sécurité qui en découle devient de plus en plus critique. Selon le dernier rapport State of Software Security de l’éditeur de logiciels Veracode, le délai moyen de correction des failles de sécurité est en effet passé de 171 à 252 jours au cours des cinq dernières années.Par ailleurs, selon cette même étude, 50% des organisations ont aujourd’hui une dette de sécurité qualifiée “à haut risque”, soit une accumulation de failles laissées ouvertes pendant plus d’un an. La majorité de celles-ci proviennent de codes issus de tiers et de la supply chain logicielle, source récurrente de risques majeurs malgré l’attention grandissante qui lui est portée.Bien que le chiffre de 50% d’entreprises exposées à une dette à haut risque n’augmente que marginalement par rapport aux 46% enregistrés lors de l’édition 2024 de l’étude annuelle de Veracode, le résultat demeure préoccupant, car la tendance est mauvaise. Chris Wysopal, cofondateur et évangéliste en chef de la sécurité chez Veracode, souligne notamment un des aspects de la sécurité applicative qui s’est régulièrement dégradé au fil des ans : le temps nécessaire pour corriger les failles. « Il y a de nombreuses raisons à cela, mais la portée et la complexité sans cesse croissantes de l’écosystème logiciel en constituent une cause majeure, dit-il. Les organisations ont davantage d’applications et beaucoup plus de code à maîtriser, et cela ne fera qu’augmenter à mesure que de plus en plus d’équipes adoptent l’IA pour la génération de code. ». Sans même parler du fait que la génération de code avec l’IA pourrait en elle-même renforcer les problématiques de sécurité ou en créer de nouvelles, que cette pratique provienne de l’interne ou de tierces parties dont l’entreprise est dépendante.Appliquer des stratégies de réduction des risquesL’étude de Veracode révèle des différences marquées dans la façon dont les organisations gèrent cette dette de sécurité, avec des écarts importants entre les meilleurs et les moins performants. Selon l’éditeur, cinq mesures clés permettent d’évaluer la maturité de la sécurité et d’améliorer la capacité d’une organisation à réduire systématiquement ses risques :Prévalence des failles : les organisations les plus performantes ont des failles dans moins de 43% des applications, taux qui grimpe à 86% au sein des organisations les moins performantes.Capacité de correction : les leaders résolvent plus de 10% des failles par mois, tandis que les retardataires en corrigent moins de 1%.Vitesse de correction : les entreprises les plus performantes corrigent la moitié des failles en cinq semaines ; les moins performantes mettent plus d’un an à le faire.Prévalence de la dette de sécurité : moins de 17% des applications des organisations les plus avancées ont une dette de sécurité, contre plus de 67% parmi les retardataires.Dette en matière de logiciels libres : les organisations les plus performantes maintiennent la dette critique liée aux logiciels libres à moins de 15%, alors que 100% de la dette critique est liée aux logiciels libres dans les organisations les moins avancées.« La plupart des entreprises souffrent d’une visibilité fragmentée sur les failles logicielles et les risques au sein de leurs applications, avec des ensembles d’outils dispersés qui créent un sentiment de fatigue lié à la profusion d’alertes en même temps que des silos de données qu’il faut interpréter avant de prendre des décisions », souligne Chris Wysopal. Selon lui, un des leviers majeurs pour combler le retard en matière de sécurité réside dans la capacité à prioriser la remédiation des failles en fonction du risque qu’elles présentent.L’étude de Veracode est basée sur des résultats issus d’environ 1,3 million d’applications soumises à une combinaison d’analyse statique, d’analyse dynamique, d’analyse de la composition du logiciel et/ou de tests de pénétration manuels par le biais de la plateforme cloud de l’éditeur. Les logiciels mis à l’épreuve provenaient d’entreprises de toutes tailles, et étaient issus d’éditeurs, d’outsourceurs et de projets Open Source.Risques liés à la supply chain logicielleEn ce qui concerne la dette de sécurité liée aux logiciels libres, la société Black Duck, spécialisée dans la sécurité des applications, indique qu’une analyse de 965 bases de code dans 16 secteurs d’activité a révélé que 86% d’entre elles contenaient des vulnérabilités provenant des logiciels libres et que 81% d’entre elles présentaient des vulnérabilités à risque élevé ou critique.Huit des dix principales vulnérabilités à haut risque couvertes par le rapport Open Source Security and Risk Analysis de Black Duck ont été trouvées dans jQuery, une bibliothèque JavaScript largement utilisée. La faille à haut risque la plus fréquemment identifiée est CVE-2020-11023, une vulnérabilité XSS affectant les versions obsolètes de jQuery, mais toujours présente dans un tiers des bases de code analysées.Les risques issus des vulnérabilités provenant de codes d’éditeurs et de projets Open Source peuvent être atténués en analysant continuellement le code tout au long du cycle de vie du développement du logiciel, conseille Veracode. « L’analyse de la composition des applications (SCA pour Software composition analysis) permet d’atteindre cet objectif en détectant et en gérant les risques liés aux composants logiciels tiers et Open Source par le biais d’un processus automatisé, précise Chris Wysopal. Elle génère des nomenclatures logicielles (SBOM, pour Software bills of materials), recherche les vulnérabilités, évalue les risques et fournit des conseils de remédiation. »Mettre en place un programme de réduction de la detteSelon Veracode, en s’attaquant à la dette de sécurité et en s’appuyant sur les meilleures pratiques, les entreprises peuvent améliorer leur résilience, réduire les risques et se conformer à l’évolution réglementaire en matière de cybersécurité. Le spécialiste de la sécurité des applications propose une liste de facteurs permettant d’élaborer une stratégie efficace de réduction de cette dette :Tests automatisés : intégrer SAST (analyse statique de la sécurité du code), DAST (analyse dynamique), SCA (composition des applications) et d’autres frameworks de tests automatisés dans la chaîne CI/CD pour détecter les failles de façon précoce.Politiques fondées sur le risque : se concentrer sur les failles facilement exploitables et d’une certaine gravité, et appliquer des politiques strictes de non-passage en production.Développeurs responsabilisés : former, désigner des champions en matière de sécurité et considérer les tâches de sécurité comme un travail normal de développeur.Culture de la responsabilité : suivre les vulnérabilités en même temps que les bogues fonctionnels et les corriger au fur et à mesure de leur apparition.Surveillance des logiciels libres : maintenir un inventaire clair des bibliothèques open source exploitées, les mettre à jour régulièrement et automatiser les vérifications.Discipline : si les ressources sont utiles, une stratégie cohérente et des processus solides sont plus importants. Même les petites équipes, si elles sont bien alignées et disciplinées, obtiennent souvent de meilleurs résultats que des équipes pléthoriques moins focalisées sur le sujet.john le

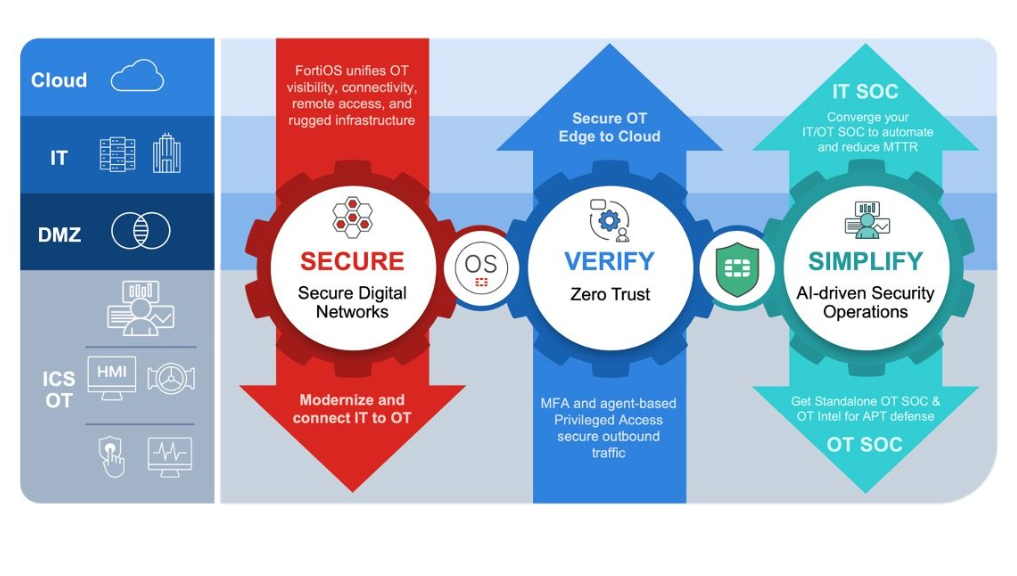

Le fournisseur ajoute des commutateurs et des pare-feux durcis, une visibilité sur les menaces spécifiques aux systèmes OT et améliore l’IA de sa plateforme de sécurité des systèmes de contrôle industriel OT Security Platform.

Selon Fortinet, OT Security Platform protège plus efficacement les systèmes de contrôle industriel et autres réseaux OT contre les cyberattaques. Elle comprend des pare-feux, des commutateurs, un contrôle d’accès au réseau, une gestion des informations et des événements de sécurité, ainsi que des capacités d’analyse et de gestion de l’IA. La plateforme s’enrichit notamment de commutateurs durcis et de pare-feu de nouvelle génération (Next Generation Firewalls, NGFW), d’une détection des menaces renforcée et de capacités d’IA améliorées pour mieux approfondir les cybermenaces. « La visibilité des actifs et du réseau est un défi essentiel pour toute entreprise disposant d’un environnement OT », a écrit Nirav Shah, vice-président senior et responsable des produits et solutions chez Fortinet, dans un blog. « Alors que l’infrastructure OT se transforme et se connecte à davantage de réseaux externes, comme l’IT d’entreprise, Internet et le cloud, la visibilité sur les réseaux OT est souvent extrêmement limitée, voire inexistante », a pointé M. Shah. « Les actifs uniques généralement présents dans les réseaux OT fonctionnent selon des protocoles uniques. Les solutions traditionnelles de visibilité IT ne peuvent pas voir les actifs, leurs vulnérabilités ou le trafic qui traverse le réseau OT, ce qui rend la sécurité OT difficile à planifier ou à mettre en œuvre », a-t-il ajouté.

Sur le plan matériel, Fortinet a présenté les commutateurs Layer 2 FortiSwitch Rugged 108F et FortiSwitch Rugged 112F-POE qui viennent étoffer la famille de switchs sécurisés d’entrée de gamme du fournisseur. « Ces commutateurs prennent en charge l’application de la sécurité au niveau des ports, ce qui empêche tout mouvement latéral non autorisé dans les réseaux OT », a expliqué M. Shah. « Les commutateurs FortiSwitch Rugged sont très compacts, ils résistent à des températures extrêmes, aux vibrations et à l’humidité, et ils peuvent être montés sur rail DIN pour s’adapter à la plupart des scénarios de déploiement », a fait remarquer M. Shah. Fortinet propose aussi des switchs robustes pour les clients qui souhaitent utiliser la connectivité 5G sur les sites industriels. Le FortiExtender Rugged 511G intègre le WiFi 6 et des capacités eSIM qui permettent de se passer de cartes SIM physiques. « Lorsqu’il est connecté à un FortiGate NGFW, le FortiSwitch devient un commutateur sécurisé, avec des protections de pare-feu et des politiques de sécurité mises en œuvre sur chaque port et une visibilité approfondie sur chaque actif, trafic, utilisateur et activité reposant sur le commutateur », a précisé M. Shah. Le fournisseur a également élargi son offre NGFW avec le FortiGate Rugged 70G et le FortiGate Rugged 50G-5G qui offrent une sécurité avancée et des performances réseau grâce à des ASIC de sécurité et de réseau propriétaires. « Ces dispositifs disposent aussi d’un port d’E/S numérique avancé, une fonction qui permet au pare-feu d’automatiser et de sécuriser les processus numériques et physiques sur le site », a encore indiqué M. Shah.

Une fois que la visibilité des actifs et des réseaux est en place et que les équipes chargées de la sécurité OT peuvent voir les actifs, les communications et les vulnérabilités spécifiques à l’OT, avant de sécuriser l’ensemble. (Crédit Fortinet)

Côté logiciel, Fortinet a amélioré le FortiGuard OT Security Service afin d’approfondir la visibilité et les capacités de découverte des actifs. « Les propriétaires d’actifs OT peuvent désormais ajouter des informations sur les vulnérabilités exploitées connues (Known Exploited Vulnerabilities, KEV) à l’Internet des objets (IoT) et aux vulnérabilités OT dans le magasin d’utilisateurs et d’appareils. Par ailleurs, ils peuvent afficher le nombre de KEV et les avertissements sur la page GUI Asset Identity Center et voir le trafic de la bande passante du protocole OT et les connexions entrantes. « Grâce aux améliorations apportées à OT Security Service, les équipes de sécurité OT peuvent mieux comprendre les actifs, le trafic et les utilisateurs de leurs réseaux OT », a affirmé M. Shah.

Toujours selon le reponsable, d’autres améliorations permettent aux clients de recueillir des informations sur les menaces de sécurité et de simplifier les rapports de conformité pour les équipes chargées de la sécurité OT. Plus précisément, le fournisseur a amélioré la prise en charge de l’IA dans sa plateforme d’analyse de la sécurité et de gestion des journaux FortiAnalyzer, afin de mieux apprendre et détecter les problèmes de réseau. Le fournisseur rappelle que l’IA est déjà utilisée pour gérer les configurations, les événements et les alertes, et pour la visualisation avancée des menaces. « La prise en charge de l’IA améliore également la solution FortiDeceptor, qui sert à détecter et à arrêter les attaques actives au sein du réseau. ».

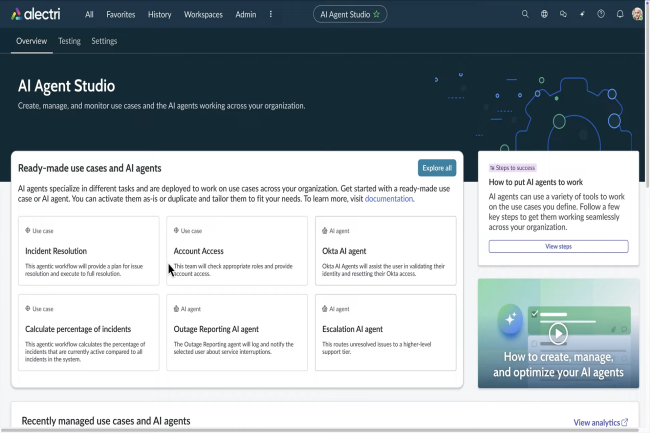

La dernière version de la plateforme Now baptisée Yokohama confirme l’engagement de l’éditeur vers les agents IA. Elle embarque plusieurs agents pré-configurés et se lance sur les traces de Salesforce.

Le début de l’année 2025 fait la part belle aux agents IA. Si Salesforce a tracé le chemin à la fin 2024 avec Agentforce, d’autres éditeurs ont pris le même chemin. C’est le cas de ServiceNow qui vient de présenter la dernière itération de sa plateforme ITSM Now. Connue sous le nom de code Yokohama, elle renforce son catalogue sur les agents IA qui avait fait leur apparition dans la version Xanadu de novembre 2024.

Les derniers agents pré-configurés adressent différents métiers. Ainsi, certains sont experts en sécurité opérationnelle (SecOps) en rationnalisant l’ensemble du cycle de vie des incidents, en supprimant les tâches répétitives et en laissant les équipes SecOps se concentrer sur le blocage rapide des menaces réelles. D’autres sont spécialisés en gestion du changement avec la mise en place de plans de mise en œuvre personnalisés, de test et de sauvegarde en analysant l’impact, …Enfin, des agents sont chargés de faire des tests et des réparations proactifs du réseau, comme des dépanneurs.

Une studio pour développer des agents IA

Le spécialiste de l’ITSM a également présenté AI Agent Studio qui donne la capacité aux développeurs de construire, gérer et surveiller leurs propres agents IA. Avec l’aide d’AI Agent Orchestrator lancé précédemment, les développeurs pourront combiner plusieurs agents et créer des flux d’automatisation. L’IA sera alimentée par la Workflow Data Fabric qui fournit une connectivité de données entièrement gouvernée à l’échelle de l’entreprise.

L’IA générative n’est pas oubliée avec plusieurs fonctionnalités ad hoc au sein de Yokohama. Les développeurs pourront s’en servir pour accélérer les tests (création de scénario et des cadres automatisés), pour générer des systèmes de RPA utilisant le langage naturel, …. « Cette version redéfinit la façon dont les agents IA travaillent, elle dynamise les flux et intègre des données en temps réel, accroît la connectivité de l’entreprise et élève l’expérience client », a déclaré Amy Lokey, vice-présidente exécutive et directrice de l’expérience chez ServiceNow, lors d’un point presse. Elle a insisté sur deux autres fonctionnalités que sont l’observabilité des services et les portails en libre-service. « Nous proposons un seul système, une visibilité totale pour l’observabilité des services. Les entreprises jonglent avec des dizaines d’outils de surveillance et d’observabilité ; nous les unifions en une seule source de vérité », a-t-elle poursuivi. « Les connaissances basées sur l’IA permettent d’identifier plus rapidement les causes profondes. Elles évaluent l’impact commercial et résolvent les problèmes avant qu’ils ne s’aggravent. Nous sommes donc très enthousiastes à l’idée d’intégrer cela à notre plateforme. » Quant aux portails de vente et de gestion des commandes en libre-service, ils permettent aux clients de passer des commandes, de configurer des produits et de suivre l’état d’avancement, sans avoir besoin d’un agent commercial ou d’un agent d’assistance.

Une opportunité face à Salesforce

Ces caractéristiques trouvent un écho auprès de Scott Bickley, analyste à l’Info-Tech Research Group, qui note que ServiceNow se trouve face à une opportunité similaire à celle qu’Oracle s’est offerte par inadvertance après avoir manqué la première vague de clouds publics et qui a profité ensuite des expériences des premiers hyperscalers. « ServiceNow est face à une opportunité comparable par rapport à Salesforce dont les clients peuvent certes avoir accès à des systèmes hautement configurés qui ne sont pas les plus fonctionnels, et à des données qui n’ont pas été maintenues et nettoyées au fil du temps », a-t-il fait remarquer. Selon lui, ServiceNow peut dire à ces clients que sa plateforme leur offre un nouveau départ, qu’ils pourront sauter des étapes qui leur prendraient des années à reconfigurer et à réarchitecturer dans un système existant. « C’est une opportunité prometteuse pour eux, ainsi que pour le marché intermédiaire qui pourrait bénéficier de certaines de ces capacités », a-t-il ajouté.

Sur l’observabilité des services, M. Bickley fait remarquer que c’est un cas d’usage prêt pour l’IA : la fonction peut examiner des signaux qui semblent normalisés et déterminer s’il y a des anomalies. « Il est alors assez simple d’établir des règles pour déterminer où se situent les écarts signalés et quelles sont les raisons probables de ces écarts, et même de commencer à construire une analyse automatisée des causes profondes, ce qui serait assez puissant », a expliqué M. Bickley. « ServiceNow a également une proposition de valeur unique, qui pourrait relier leur gestion des opérations IT (ITOM) et leur planification des ventes et des commandes pour des cas d’usage de l’OT, ce que ne peut pas faire Salesforce. » Cependant, M. Bickley conseille aux clients de commencer modestement. « Ils doivent vraiment adopter une approche prudente et réfléchie de l’évaluation et du déploiement de ces technologies ». D’après le matériel promotionnel, ces technologies paraissent tout à fait prêtes, mais ce n’est que si des éléments comme la gestion des données, des processus propres, des cas d’usage bien définis et des équipes trans-fonctionnelles internes créées pour ces scénarios sont en place que les clients commenceront à en voir la valeur. « Mais dans la plupart des cas, les entreprises vont devoir travailler dans ce sens », a-t-il estimé.

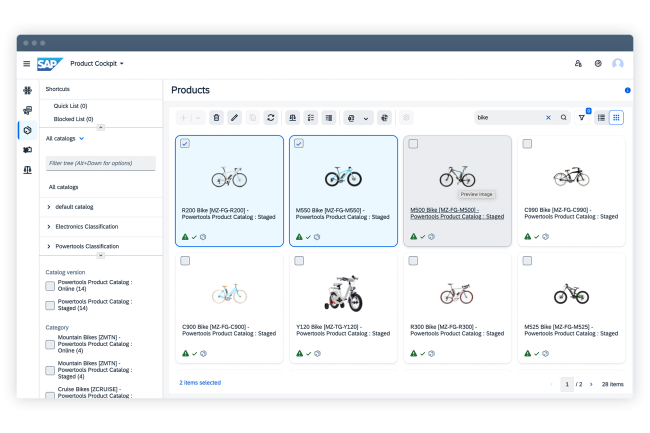

Au sein des mises à jour de mars, SAP a diffusé 25 correctifs de sécurité. Des failles critiques concernant les services Netweaver et Commerce ont été comblées.

Alors que le Patch Tuesday de Microsoft a été publié récemment, SAP livre aussi son lot de correctifs de sécurité dans plusieurs de ses logiciels. Certains réparent des vulnérabilités critiques comme celle touchant le serveur d’application Netweaver ABAP. Référencée CVE-2025-26661 et dotée d’une sévérité de 8,8, elle entraîne l’accès à des fonctions de Class Builder qui devraient être réservées à l’ABAP Development Workbench.

Pour rappel, NetWeaver Application Server ABAP (AS ABAP) est un composant middleware de la pile logicielle de SAP qui sert de base à de nombreuses applications de l’éditeur. Cette technologie relie l’interaction avec l’utilisateur et l’intégration des composants desktop (couche de présentation), les serveurs d’application ABAP et ceux de messages (couche applicative), ainsi que les bases de données. ABAP est le langage propriétaire de SAP. La seconde faille critique (CVE-2025-27434) touche Commerce (plateforme cloud pour le e-commerce) et s’appuie sur du XSS (cross-site scripting). La vulnérabilité se situe dans la bibliothèque open source swagger-ui. Le bug crée un mécanisme où un attaquant non authentifié peut injecter du code malveillant à partir de sources distantes. En cas de succès, les attaquants seraient en mesure de porter atteinte à la confidentialité, à l’intégrité et à la disponibilité de l’application, ce qui vaut à cette vulnérabilité un score CVSS élevé de 8,8. Il est conseillé aux entreprises de trier rapidement la vulnérabilité ou, au minimum, de supprimer toute utilisation de swagger-ui dans Commerce ou de bloquer l’accès aux consoles Swagger comme solution de contournement pour bloquer l’exploitation potentielle.

D’autres vulnérabilités à corriger

Parmi les autres vulnérabilités à corriger rapidement, celle touchant Security Note affiche un score CVS de 8,6 et implique un déni de service. La mise à jour comble des veilles failles (CVE-2024-38286 et CVE-2024-52316) ciblant Apache Tomcat, une plateforme d’hébergement d’applications web basées sur Java, mettant en œuvre les spécifications Java Servlet et JavaServer Pages (JSP). Le correctif 3483344 répare des contrôles d’autorisation manquants dans PDCE (Product Design Cost Estimate) FIN-BA de SAP.

Les entreprises devront surveiller les applications Java personnalisées dans BTP à l’aide de Spring Framework. « Les développeurs utilisent souvent l’activateur Spring Boot, un outil exposant divers points de terminaison URL qui offrent des données d’application en temps réel, facilitant le débogage et la surveillance », explique un billet de blog du spécialiste de la sécurité des applications d’entreprise Onapsis. « Toutefois, en l’absence de mesures de sécurité appropriées, ces points de terminaison peuvent présenter de graves vulnérabilités. » Enfin, l’éditeur allemand propose des conseils actualisés pour la faille App Router traitée le mois dernier.

La cybercriminalité renouvelle son arsenal de menaces à partir de codes réutilisés, divulgués ou achetés dans un contexte où l’exfiltration de données devient la norme. Face à cette évolution de ce paysage malveillant emmené par les cybergangs par ransomware, les entreprises font des efforts pour renforcer leurs défenses et contre-mesures.

L’intensification des actions des forces de l’ordre, l’amélioration de la collaboration internationale et le refus croissant des victimes de payer les demandes d’extorsion ont entraîné une baisse d’environ un tiers des paiements de ransomwares. Le volume total des paiements de rançons est ainsi passé de 1,25 Md$ en 2023 à 811 M$ l’année dernière, selon une étude récente de la société d’analyse de données blockchain Chainalysis. En réponse à un environnement opérationnel plus…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?