Une étude d’une association américaine de consommateurs épingle les faibles mesures prises par les éditeurs d’outils de clonage de voix à base d’IA pour éviter un usage frauduleux.

Sur une mauvaise voie, c’est le titre que le Consumer Reports, une association américaine de consommateurs aurait pu prendre sur son étude concernant les éditeurs de services de reproduction de voix à base d’IA. En effet, l’organisme estime que sur les six sociétés testées, quatre n’ont pas mis en place des mesures et des barrières efficaces pour prévenir la reproduction frauduleuse des voix.

Des mesures de sécurité défaillantes

Les quatre sociétés fautives sont…

Il vous reste 88% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Pour des raisons de sécurité et réglementaires, les entreprises préfèrent garder le contrôle du déploiement du SASE. Dans ce cadre, Versa Networks propose une offre sur site ou dans un cloud privé.

Depuis sa création, le SASE (secure access service edge) a été majoritairement déployé dans un modèle SaaS, selon lequel les services de sécurité réseau sont fournis à partir du cloud. Cependant, certaines entreprises ont des besoins stricts en matière de sécurité et de conformité réglementaire qui exigent un contrôle direct sur le déploiement et la gestion du SASE. C’est là qu’intervient le concept de « SASE souverain » qui propose aux entreprises et aux fournisseurs de services de déployer une plateforme dans leurs propres environnements sur site ou dans un cloud privé, plutôt que de dépendre d’un service cloud partagé.

Sur ce marché en pleine expansion, Versa Networks fait son entrée avec une offre dédiée en concurrençant le pionnier en la matière Fortinet (qui a sorti sa solution en août 2024). Après le modèle cloud et un service privé, les logiciels SASE de Versa Networks fonctionnent sur du matériel et des environnements appartenant aux clients. « Nous observons déjà cette tendance, et les clients demandent à déployer du SASE dans leur propre infrastructure isolée pour avoir plus de confidentialité et de contrôle », a déclaré Kelly Ahuja, CEO de la société.

Fonctionnement du SASE sur site de Versa

Pour certains types d’offres SaaS privées, les fournisseurs proposent simplement aux entreprises ce qu’elles appellent un déploiement privé, c’est-à-dire la possibilité d’installer et d’exécuter à l’intérieur d’un cloud privé virtuel (VPC). Mais l’approche de Versa Networks est plus qu’un simple déploiement dans un cloud privé virtuel. Le service fonctionne entièrement sur une infrastructure contrôlée par le client. La solution est basée sur le système d’exploitation Versa Operating System (VOS), qui, par son architecture à pile unique, intègre les fonctions de réseau et de sécurité. Celles-ci comprennent le VPN, le SD-WAN sécurisé, la protection du traitement à la périphérie, le NGFW, le pare-feu en tant que service (Firewall as a Service, FWaaS), la passerelle web sécurisée (Secure Web Gateway, SWG), la protection contre les menaces avancées, la protection contre les fuites de données, l’accès réseau Zero Trust (Zero-Trust Network Access, ZTNA) et le courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB).

L’offre est personnalisable autrement dit, les clients peuvent choisir leurs propres ressources IT, que ce soit sur site ou dans un cloud privé. Le fournisseur fournit la brique logicielle et recommande le matériel, mais le client garde le contrôle total du déploiement. Le système prend en charge le provisionning de machines virtuelles et de conteneurs, laissant aux entreprises le choix du modèle d’infrastructure qu’elles préfèrent. Tous les composants, y compris les fonctions de sécurité avancées telles que le sandboxing et l’élimination des logiciels malveillants, qui nécessitaient traditionnellement des services cloud, peuvent fonctionner dans l’environnement du client.

Plus de capacités d’intégration

A ceux qui s’inquiètent, Versa maintient les mêmes fonctionnalités sur son offre SASE dans le cloud et sur site. Il propose même un contrôle supplémentaire sur les flux et les politiques de sécurité. « Nous disposons de notre propre équipe de recherche sur les menaces de sécurité qui fournit des flux », a expliqué Kelly Ahuja. Il ajoute « nous pouvons également intégrer les flux de nos clients. Et un fournisseur de services disposant d’une grande équipe de recherche sur les menaces de sécurité peut en faire de même ». Le modèle d’assistance du SASE Souverain diffère considérablement des services basés sur le cloud. Les entreprises travaillent généralement avec des intégrateurs de systèmes pour mettre en place des capacités de support interne, tandis que les fournisseurs de services développent leurs propres équipes d’analyse L1 et L2. Versa fournit un support de niveau 3 sans nécessiter d’accès direct aux environnements ou aux données des clients. Pour les opérations quotidiennes, les entreprises peuvent tirer parti des outils alimentés par l’IA de Versa, notamment « Verbo », le copilote pour le dépannage et la gestion. Le système comprend des moteurs de détection des anomalies et de corrélation qui analysent les journaux et les tickets afin d’automatiser la résolution des problèmes.

Développer le SASE sur site et la version universelle

Pour l’avenir, la feuille de route de Versa est axée sur l’évolution du SASE sur site et l’expansion de l’offre SASE universel (plateforme unifiée). « Nous visons clairement à aider les clients à construire leur propre réseau autoprotégé grâce, d’une part à la convergence du réseau et de la sécurité en une seule pile au niveau de la plateforme, et d’autre part, à une simplification radicale de la mise en œuvre de l’automatisation ».

Pour son dernier patch tuesday, Microsoft a corrigé 56 vulnérabilités incluant 7 zero day dont 6 activement exploitées. En parallèle 6 failles classées critiques ont aussi été comblées.

A l’approche du printemps, Microsoft a publié à l’occasion de son Patch Tuesday 56 CVE relatives à de nombreux systèmes, services et produits incluant aussi bien Windows, Office, Azure, .NET, Remote Desktop Services, DNS Server ou encore Hyper-V Server. Il s’agit là d’un volume similaire à celui de février à une différence près : le nombre d’exploits est beaucoup plus conséquent. En effet, sur ces 56 trous de sécurité comblés, sept sont des zero day (niveau de sévérité important) dont six en cours d’exploitation contre deux le mois dernier. Par ailleurs, six autres failles d’exécution de code distant – non exploitées et qui n’ont pas été rendues publiques – sont classées critiques : CVE-2025-24057 (Office), CVE-2025-26645 (RDC), CVE-2025-24064 (Windows DNS), CVE-2025-24035 et CVE-2025-24045 (Windows RDS), et CVE-2025-24084 (WSL2).

« Les six exploits zero day sont résolus par la mise à jour cumulative mensuelle », souligne Tyler Reguly, directeur associé de la recherche et du développement en matière de sécurité chez Fortra. « Cela signifie qu’une seule mise à jour doit être déployée pour corriger toutes ces vulnérabilités en même temps. Heureusement, aucun d’entre eux ne nécessite d’étapes de configuration après l’actualisation. Il en va de même pour cinq des six vulnérabilités de gravité critique ». La CVE-2025-24057 et la faille divulguée publiquement mais non exploitée CVE-2025-26630 nécessitent toutes deux des mises à jour d’Office. « Heureusement, cela limite considérablement le nombre de correctifs à apporter pour résoudre les problèmes les plus importants », ajoute M. Reguly.

Zoom sur les 6 exploits zero day

– CVE-2025-26633 : Faille de contournement de la fonctionnalité de sécurité dans la Microsoft Management Console (MMC). « Pour l’exploiter, un attaquant doit convaincre sa cible (qu’elle soit simple utilisateur ou administrateur) d’ouvrir un fichier piégé. L’ingénierie sociale reste l’une des méthodes les plus efficaces pour y parvenir. C’est d’ailleurs la deuxième faille zero day exploitée dans MMC, après la CVE-2024-43572 corrigée en octobre dernier », précise Satnam Narang, ingénieur de recherche en sécurité chez Tenable.

– CVE-2025-24985 : Faille d’exécution de code à distance du pilote du système de fichiers Windows Fast FAT affectant tous les systèmes Windows utilisant le cadre de fichiers FAT/FAT32. Il s’agit d’une combinaison de problèmes de débordement d’entier (integer overflow) et de dépassement de tas (heap overflow). Les disques durs virtuels formatés en FAT spécialement conçus peuvent exploiter une validation arithmétique incorrecte, entraînant une corruption de la mémoire et une exécution de code arbitraire avec des privilèges au niveau du noyau ;

– CVE-2025-24984 : Faille de divulgation d’informations de Windows NTFS affectant tous les systèmes utilisant le système de fichiers NFTS. La vulnérabilité résulte d’une mauvaise gestion des données sensibles de la mémoire noyau ou celle dans les fichiers journaux NTFS. Windows NTFS enregistre certains événements du système de fichiers sans nettoyer de manière adéquate le contenu de la mémoire, exposant potentiellement des données sensibles provenant de processus en cours d’exécution ou du segment de mémoire noyau et tampon.

– CVE-2025-24991 : Faille Windows NTFS out-of-bounds read information disclosure est causée par des vérifications de contraintes incorrectes lors de l’analyse des métadonnées NTFS. Les disques durs virtuels (VHD) montés peuvent déclencher une sur-lecture dans la mémoire noyau, ce qui peut entraîner une fuite de données sensibles via du heap overflow ;

– CVE-2025-24993 : Faille d’exécution de code à distance de Windows NTFS. Il s’agit d’un débordement de tampon basé sur le tas déclenché par le montage de fichiers VHD spécialement conçus. Des structures de métadonnées malformées entraînent une mauvaise gestion de la mémoire par le pilote NTFS, ce qui provoque une corruption mémoire et une exécution de code arbitraire ;

– CVE-2025-24983 : Faille d’élévation de privilèges (la seule parmi les six zero day comblées ce mois-ci) relative à Windows Win32 Kernel Subsystem. Elle « pourrait permettre à un attaquant ayant déjà un accès initial au système (via une faille ou du phishing) d’obtenir les privilèges système. Toutefois, son exploitation semble plus complexe que d’habitude, car elle repose sur l’exploitation d’une race condition [interférence survenant lorsque que des processus imbriqués essayent d’accéder simultanément aux mêmes données ce qui peut provoquer des conflits dans les logiciels] », indique Satnam Narang.

Toujours en développement, le compilateur d’extension du langage C, TrapC, comprend des pointeurs à mémoire sécurisée ainsi que des fonctions de protection que l’on ne trouve pas dans les langages C ou C++.

Alors que Bjarne Stroustrup, le créateur du langage C++, lançait la semaine dernière un appel à la communauté pour défendre ce langage de programmation, au même moment le développeur Robin Rowe a apporté sa pierre à l’édifice. En cours de développement, TrapC, un dérivé du langage C, pourrait ainsi offrir une solution aux problèmes de sécurité de la mémoire qui ont entravé les langages C et C++. « TrapC est un projet de compilateur d’extension du langage C destiné à être mis en œuvre en tant que compilateur de cybersécurité pour le code C et C++ », a déclaré le développeur Robin Rowe à l’origine de ce projet. « TrapC, c’est un peu comme si l’on souhaitait rendre le langage C sûr pour la mémoire et qu’il ressemble un peu plus au langage C++, mais pas au point de devenir difficile à apprendre comme le langage C++. Le code C peut être plus sûr avec constructors et destructors C++ », a poursuivi M. Rowe. Pour lui, les langages « devraient être sûrs par défaut, et non pas se tromper parce qu’un programmeur a omis de vérifier la présence d’un code d’erreur ». Attendu pour la fin de l’année, « TrapC sera open source et gratuit, à l’image de Clang et C++ », a encore indiqué le développeur.

Les pointeurs de TrapC résolvent le problème de sécurité de la mémoire dans les deux langages sans la compromettre. Le compilateur « est une extension du langage de programmation C qui supprime les mots-clés goto et union, ajoute les mots-clés trap et alias, et adopte quelques caractéristiques du C++ qui améliorent la sécurité, comme constructors et destructors », a expliqué M. Rowe. « Il propose également quelques fonctionnalités qui n’existent pas en C ou en C++. Bien qu’il s’agisse d’un langage de programmation minimaliste comportant le même nombre de mots-clés que le C, TrapC offre une compatibilité étonnante avec le code C++ », a-t-il affirmé.

Une initiative pas isolée pour sécuriser la mémoire de C/C++

Robin Rowe a présenté TrapC lors d’une réunion de l’ISO C organisée la semaine dernière. Les développeurs peuvent télécharger un livre blanc sur TrapC et faire part de leurs commentaires développeur. Selon ce livre blanc, la gestion de la mémoire de TrapC est automatique et ne peut pas provoquer de fuites de mémoire. Les pointeurs sont gérés à vie et ne sont pas collectés par les ramasse-miettes. De plus, l’outil réutilise quelques caractéristiques de sécurité du code de C++, notamment member functions, constructors, destructors et le mot-clé new. A noter que TrapC n’est pas la seule tentative de traiter la sécurité de la mémoire en C ou en C++. C’es aussi le cas de C++ Partnership qui a travaillé sur le projet Safe C++ Extensions pour remédier à la sécurité de la mémoire en C++. Mais selon Robin Rowe, les autres propositions n’offraient pas la sécurité complète de la mémoire apportée par TrapC.

Pour accélérer dans la réponse aux incidents, SolarWinds met la main sur Squadcast. Il va combiner la solution de ce dernier avec sa plateforme d’observabilité.

L’éditeur de solutions d’observabilité SolarWinds a signé un accord pour acquérir Squadcast, une société basée à San Francisco, et sa technologie de réponse aux incidents. Cette acquisition, dont le montant n’a pas été divulgué, doit permettre à SolarWinds de fournir à ses clients une technologie de réponse intelligente aux incidents accélérant le temps moyen de résolution (MTTR) de ces derniers. « L’ajout de la réponse intelligente aux incidents de Squadcast à la plateforme SolarWinds accélérera encore le MTTR. Il permettra aux techniciens non seulement d’accélérer le temps de détection des incidents, mais aussi de remédier à ces incidents de manière accélérée, maximisant ainsi leur résilience opérationnelle », a déclaré Cullen Childress, chef de produit chez SolarWinds, dans un communiqué.Selon Squadcast, les utilisateurs de sa technologie constatent une réduction de 68 % du MTTR moyen, une économie de quelque 1 000 heures de travail et de 500 000 dollars grâce à sa technologie de réponse aux incidents. SolarWinds indique que la technologie Squadcast complète ses offres d’observabilité et de gestion des services et offre une expertise dans le domaine de la gestion de la réponse aux incidents. « En optimisant la réponse aux incidents avec l’IA, les clients réduisent le bruit, améliorent l’efficacité et résolvent les incidents plus rapidement – afin qu’ils puissent se concentrer sur ce qui compte vraiment », a indiqué Amiya Adwitiya, fondateur et CEO de Squadcast.

Pour améliorer la distinction des usages professionnels et personnels, Google a présenté des fonctionnalités pour Chrome Enterprise allant dans ce sens. Au programme : personnalisation du navigateur, gestion des profils et renforcement de la sécurité.

Si le navigateur Chrome séduit le grand public avec une importante part de marché, le fournisseur veut aussi séduire le monde de l’entreprise avec son navigateur dédié. Dans ce cadre, il a annoncé le déploiement de fonctionnalités supplémentaires pour Chrome Enterprise. Grâce à ces évolutions, les équipes informatiques bénéficient de contrôles de sécurité avancés, ainsi que la séparation entre les espaces professionnels et personnels.

Les entreprises ont désormais la possibilité de personnaliser le navigateur en y intégrant leur logo et leur nom grâce à Chrome Enterprise Core, une option gratuite, tandis que la déclinaison Premium offre des protections accrues des données et un accès sécurisé. Cette suite de navigateurs intègre également des fonctionnalités avancées pour la gestion des identités via Identity qui s’intègre avec Workspace et des applications tierces . Cette intégration propose aux entreprises d’optimiser la gestion des accès, de renforcer la sécurité et d’attribuer précisément les autorisations aux utilisateurs.

Une sécurité consolidée avec l’offre premium

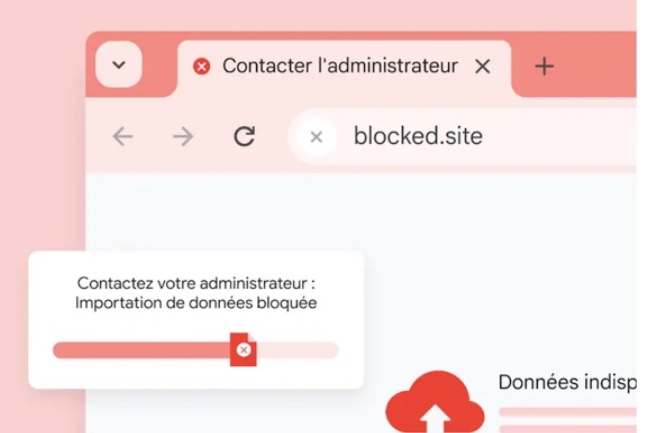

Grâce aux profils Chrome, les entreprises peuvent appliquer des protections de données et un accès sécurisé, même sur des terminaux personnels ou non gérés. En utilisant la version premium du navigateur, elles peuvent contrôler l’accès aux applications professionnelles, en exigeant par exemple qu’un collaborateur se connecte à un profil Chrome professionnel pour accéder à un CRM. Des restrictions, telles que le blocage du copier-coller ou des captures d’écran, peuvent être activées. Ainsi, les politiques de sécurité de l’entreprise sont facilement appliquées sur tous les terminaux, directement via Chrome.

Chrome Enterprise Premium permet aux entreprises de restreindre l’accès aux applications professionnelles et d’activer des mesures de sécurité. (Crédit photo: Google)

Des outils renforcés pour les équipes IT

Google met également à disposition des outils de gestion pour les équipes IT, facilitant ainsi l’administration des terminaux et des utilisateurs. Elles peuvent désormais activer des rapports détaillés sur tous les terminaux (Windows, macOS, Linux et Android), offrant une vue d’ensemble sur des éléments comme la version du navigateur, le système d’exploitation et le niveau de gestion des mobiles ou PC. Cette fonctionnalité est particulièrement utile pour les environnements BYOD (Bring Your Own Device) ou pour les travailleurs indépendants.

Dans le cadre de ces améliorations, Google vise à accroître la transparence des usages professionnelles. Julia Lomakina, chef de produit pour Chrome Enterprise, souligne l’importance de ces évolutions dans un blog. « Le navigateur devient un outil clé dans la vie professionnelle, et il est plus essentiel que jamais que les équipes IT veillent à ce que les employés naviguent dans un environnement sécurisé et contrôlé. » Les prochaines versions de Chrome afficheront clairement aux utilisateurs qu’ils utilisent un profil professionnel, même sans personnalisation par logo.

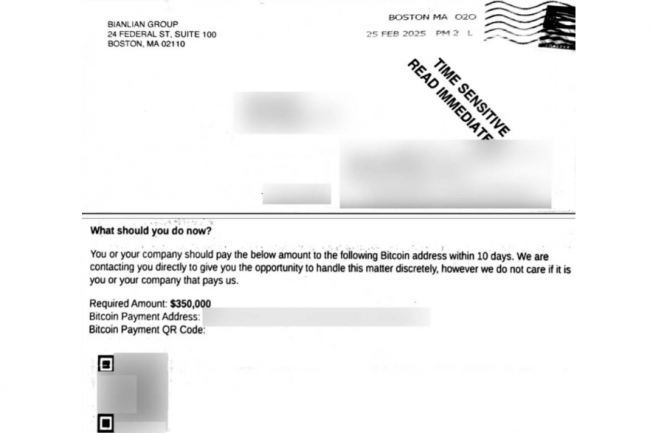

Des organismes du secteur de la santé aux Etats-Unis ont reçu d’étranges lettres de tentatives d’extorsion d’au moins 250 000 $ de pirates prétendant avoir volé des données suite à un ransomware. Une situation qui complique le travail des RSSI pour distinguer les fausses attaques des vraies.

Le mail n’enterrera décidément pas le papier. Fin février, des organismes de santé américains ont commencé à recevoir des demandes d’extorsion par courrier, affirmant que certaines de leurs données avaient été volées lors d’une attaque par ransomware et leur donnant dix jours pour répondre. Les lettres, imprimées sur du papier, contiennent un QR Code détaillant la procédure pour payer la rançon et sont livrées dans des enveloppes censées provenir du groupe de ransomware BianLian. Les courriers préviennent que les données seraient divulguées sauf si une rançon comprise entre 250-350 000 $ en bitcoins est réglée. Bonne nouvelle cependant : ces prétendues violations n’ont en réalité jamais eu lieu. Deux fournisseurs de solutions de sécurité ayant étudié les lettres, Arctic Wolf et Guidepoint Security, pensent désormais que toute la campagne d’envoi de lettres est une ruse de quelqu’un qui se fait passer pour BianLian, l’un des groupes malveillants les plus redoutables du secteur des ransomwares, et tente d’en tirer profit.

Ciblant les organismes de santé, cet étrange incident rappelle que les ransomwares sont aujourd’hui le fait de deux secteurs d’activité : l’un, plus important, qui mène les graves attaques dont tout le monde entend parler, et l’autre, beaucoup plus petit et moins médiatisé, qui tente d’en usurper l’identité. Mais comment les entreprises peuvent-elles distinguer une attaque réelle et menaçante d’une autre entièrement simulée ? À en juger par les exemples publiés, ce n’est pas facile, du moins pour un non-expert. Car les lettres portaient le cachet de la poste de Boston et une adresse de retour en centre-ville, des liens vers des sites de fuites de données Tor associés à BianLian et, dans deux cas, un exemple de ce qui était censé être un mot de passe compromis. « Nous ne sommes pas un groupe à motivation politique et nous ne voulons rien d’autre que de l’argent. Notre industrie ne fonctionne que si nous respectons notre part du marché », ont déclaré les attaquants dans une lettre analysée par Guidepoint Security. « Si vous suivez nos instructions et payez la totalité de la somme demandée dans les délais, toutes les données de votre entreprise seront définitivement détruites et aucune d’entre elles ne sera jamais publiée. »

Le goût et l’odeur du phishing

Le simple fait que les attaquants utilisent une lettre pour communiquer est un indice que quelque chose ne va pas. Il n’existe aucune trace de cette tactique déployée auparavant par des groupes organisés de ransomware tels que BianLian, et ce pour une bonne raison : l’envoi de demandes par voie postale est incertain et très lent. Les lettres envoyées à plusieurs sociétés étaient également identiques les unes aux autres, a noté Arctic Wolf, à l’exception de petites variations adaptant le texte à chaque destinataire. Il s’agit de la même tactique que celle utilisée dans les attaques aléatoires par courrier électronique et cela sent l’opportunisme. Ils ont également refusé de négocier et n’ont proposé aucun canal pour le faire. Dans le milieu des ransomwares, c’est presque du jamais vu.

Cela dit, l’envoi de demandes par lettre présente une caractéristique utile : elles ne seront pas filtrées par les systèmes de spam, ce qui leur donne plus de chances d’être lues par quelqu’un. Il s’agit d’une forme d’ingénierie sociale dans laquelle, si une seule entreprise tombe dans le panneau sur un millier de lettres, le gain en vaut la peine. Si des cartes de crédit volées sont utilisées pour payer les frais d’affranchissement, ceux-ci sont probablement bon marché, voire gratuits, les lettres étant elles-mêmes envoyées par des services d’impression de courrier qui les transmettent à l’US Postal Service.

De l’extorsion fantôme

L’usurpation d’identité d’un ransomware n’est pas une nouveauté. En 2019, des entreprises américaines auraient reçu des courriels présentant le même mode opératoire que les récents auteurs de lettres : « Payez maintenant parce que nous avons vos données ». En réalité, de telles campagnes sont probablement courantes, mais elles sont considérées comme des ruses évidentes et font rarement l’objet d’un rapport. Cependant, en 2023, la tactique a évolué vers quelque chose de plus sophistiqué, avec une campagne distincte soutenant ses fausses menaces en joignant des bribes de données authentiques tirées de recherches sur le dark web. Cela soulève une possibilité inquiétante : l’organisation a été victime d’une intrusion, mais le groupe qui la menace n’est pas l’auteur de l’attaque.

La question sous-jacente est de savoir comment les entreprises doivent se défendre concrètement contre une nouvelle tactique de fraude. « Les attaques de ce type ont peu de chances de réussir dans la majorité des cas, mais il suffit qu’un petit nombre de victimes tombent dans le panneau pour que les auteurs de l’attaque gagnent beaucoup d’argent », explique Graham Cluley, expert en cybersécurité.

Des défenses à développer

La première ligne de défense contre ce type d’attaque consiste simplement à développer un processus pour y faire face. Les incidents de ce type doivent être signalés en interne afin de sensibiliser aux techniques des escrocs. Parallèlement, toute menace de rançon doit être signalée à l’équipe informatique ainsi qu’aux sociétés de sécurité qui soutiennent l’organisation. Les attaquants incluent généralement des preuves que les données ont été exfiltrées sous la forme de données authentiques. Toutefois, les organisations doivent veiller à ne pas se faire piéger : « Ces protocoles incluent la vérification de l’authenticité de toute demande de rançon. Il est important de déterminer si ces données ont pu être volées lors d’une précédente violation de données ou si elles ont été recueillies auprès d’une source tierce différente », poursuit M. Cluley, soulignant aussi la nécessité pour les entreprises de disposer d’un plan d’intervention pour évaluer l’éventualité d’une violation tout en collaborant avec les services de police et de justice. « Votre plan doit prévoir la nomination d’un membre du personnel chargé de coordonner les communications avec tout extorqueur potentiel et de veiller à ce que tous les services concernés soient impliqués dans les décisions importantes. Veillez à collaborer avec les forces de l’ordre. Si vous avez reçu un faux courrier de demande de rançon, il y a de fortes chances que d’autres entreprises l’aient reçu également », prévient M. Cluley.

Les demandes de rançon sont toujours conçues pour choquer, a convenu John Shier, RSSI chez l’éditeur de solutions de sécurité Sophos. L’envoi d’une demande de rançon par lettre est inhabituel, mais c’est peut-être le but recherché. « Les équipes doivent sensibiliser leurs dirigeants à cette nouvelle escroquerie. Si une société reçoit une lettre, elle ne doit pas paniquer, mais doit tout de même enquêter pour savoir si la demande est fondée », a-t-il déclaré. « À tout le moins, les entreprises devraient examiner les logs réseau pour y déceler tout accès non autorisé et les transferts de données importants qui ne correspondent pas aux schémas normaux. Bien qu’il semble que les lettres soient fausses, il est nécessaire de procéder à des vérifications de base afin d’exclure une violation de données », a-t-il ajouté.

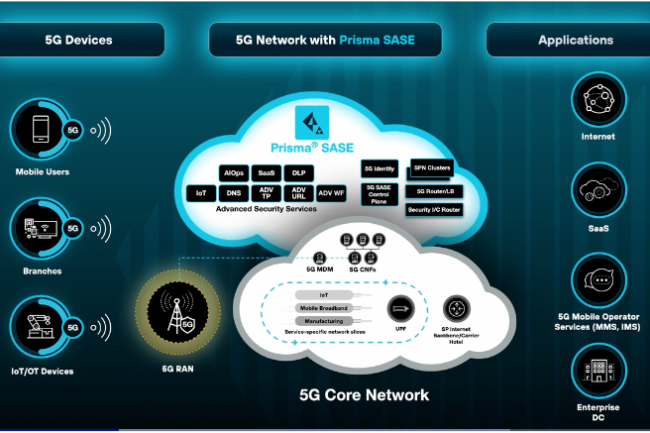

Selon Palo Alto, la protection des services de réseaux 5G privés, dont l’offre ne cesse de croître, peut représenter un défi pour les entreprises clientes.

En collaborant avec un plus grand nombre de partenaires et offrir ainsi une protection des communications de bout en bout, Palo Alto Networks veut étendre le rôle du SASE dans la sécurisation des réseaux privés 5G. L’offre Prisma SASE 5G basée sur le cloud associe des fonctions de sécurité réseau, notamment le contrôle d’accès sécurisé, la protection contre les menaces avancées, la surveillance du comportement des utilisateurs et l’accès au réseau de confiance zéro (Zero-Trust…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Selon Palo Alto, la protection des services de réseaux 5G privés, dont l’offre ne cesse de croître, peut représenter un défi pour les entreprises clientes.

En collaborant avec un plus grand nombre de partenaires et offrir ainsi une protection des communications de bout en bout, Palo Alto Networks veut étendre le rôle du SASE dans la sécurisation des réseaux privés 5G. L’offre Prisma SASE 5G basée sur le cloud associe des fonctions de sécurité réseau, notamment le contrôle d’accès sécurisé, la protection contre les menaces avancées, la surveillance du comportement des utilisateurs et l’accès au réseau de confiance zéro (Zero-Trust…

Il vous reste 92% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

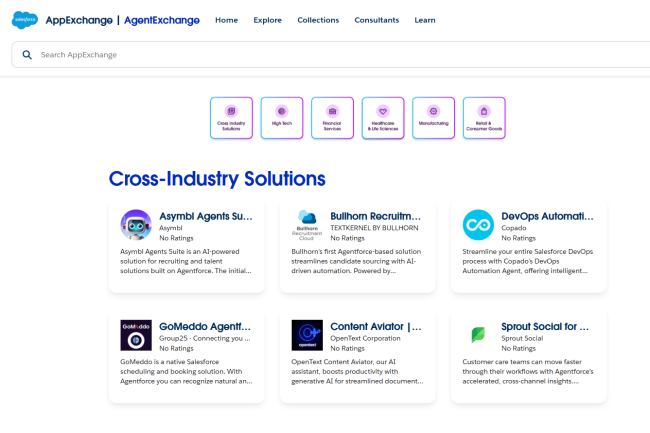

Après Agentforce, Salesforce monte en puissance sur l’adoption des agents IA avec une place de marché dédiée. Nommée Agentexchange, elle regroupe partenaires et développeurs pour proposer des composants (actions, rubrique, modèles) pour créer son agent dans différents domaines et secteur d’activités.

Le dynamisme de Salesforce pour les agents IA ne faiblit pas. Pendant qu’Agentforce a évolué en version 2.0, le spécialiste de CRM en mode SaaS vient de présenter sa place de marché dédiée à ce sujet. Baptisée Agentexchange, elle va proposer au débit des actions, des sujets et des modèles provenant de 200 partenaires sur des domaines particuliers comme les ventes, les services, les finances, les ressources humaines, la productivité et les opérations dans divers secteurs, notamment l’industrie, la distribution, l’éducation, l’hôtellerie et les soins de santé.

Dans le détail, les actions sont des éléments qui peuvent être ajoutés aux agents existants. Cela se traduit par l’intégration de composants Apex (langage de programmation orienté objet de Salesforce), de flows, d’APIs et de prompts pour s’adapter aux cas d’usage. Les rubriques » organisent et affinent le comportement des agents en regroupant les actions et les instructions autour d’une tâche ou d’une mission », précise un communiqué de la société.

200 partenaires référencés

Enfin, les modèles se déclinent en modèles de prompts et de modèles d’agent. Les premiers sont des invites pré-écrites et réutilisables qui garantissent des interactions cohérentes entre les agents. Les seconds agrègent plusieurs rubriques et des actions des partenaires pour accélérer la création d’agents. Parmi les partenaires d’Agentexchange figurent Box, DocuSign, Workday, Appiphony, Highspot, Neuron 7, SalesWings, Seismic, Asymbl, Bullhorn, Certinia, FinDoc et OpenText. Au total, plus de 200 partenaires sont référencés proposant une centaine de solutions. La place de marché est accessible à tous, mais pour l’instant seuls les modèles de prompts et les rubriques sont packagés et référencés. Les modèles d’agents ouvriront en avril 2025.

« Salesforce a été le pionnier du marché de l’IA agentique avec Agentforce, qui a ensuite vu l’arrivée de nombreux concurrents. Avec son initiative de place de marché, il a démontré son approche proactive », a déclaré Vershita Srivastava, directeur de pratique à l’Everest Group. De son côté, Jason Andersen, analyste principal chez Moor Insights & Strategy explique que, « AgentExchange favorisera la consommation d’agents et permettra à une entreprise ou à un développeur de prendre une longueur d’avance dans l’adoption et l’utilisation d’agents ». Il modère néanmoins son enthousiasme en confiant que le succès d’Agentexchange dépendra du degré de personnalisation requis lors de la mise en œuvre des actifs achetés. « Sera-t-il facile d’intégrer ses propres données pour offrir une expérience utilisateur plus personnalisée ? Je suppose que cela variera d’un agent à l’autre », s’interroge l’analyste. Pour Vershita Srivastava, cette annonce répond à une demande « les petites et moyennes entreprises utilisent principalement des agents préconstruits pour leurs déploiements initiaux, plutôt que de faire appel à des créateurs d’agents personnalisés ».