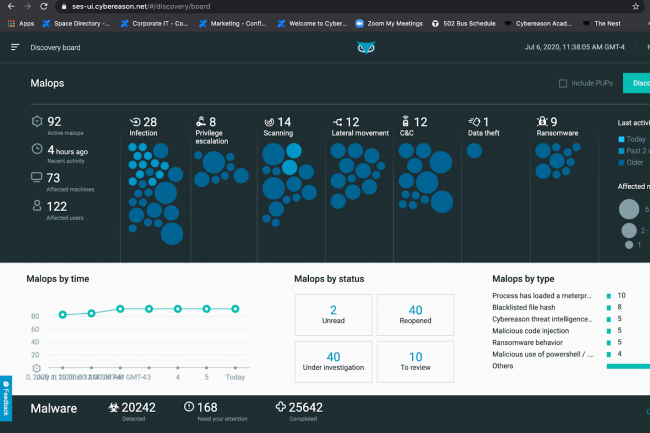

Avec l’acquisition de Cybereason, le MSSP LevelBlue fournit désormais une sécurité de bout en bout, comprenant des tests de pénétration, des évaluations des risques, l’ingénierie de détection et la gestion des vulnérabilités

L’éditeur américain Cybereason, connu pour sa plateforme EDR/XDR, vient de se faire racheter par l’un des plus importants MSSP (Managed Security Service Provider) dans le monde, à savoir son compatriote LevelBlue. Avec cette acquisition, ce dernier va donc renforcer ses offres XDR, plus exactement sa propre solution native et celle de Trustwave, une société que LevelBlue avait racheté en août dernier.

De plus, le MSSP va bénéficier des services DFIR (criminalistique numérique et réponse aux incidents) de Cybereason, renforcés par le récent rachat, toujours par LevelBlue l’été dernier, des groupes de conseil en cybersécurité et en contentieux de la propriété intellectuelle d’Aon dont le cabinet Stroz Friedberg. Tout cela permet au fournisseur de services managés d’augmenter sa couverture mondiale et d’avoir cette expertise forensic indépendante de toute technologie basée sur le renseignement afin de donner aux entreprises et à leurs partenaires en cyberassurance la certitude que chaque incident bénéficie de la réponse la plus efficace.

En outre, les équipes de recherche de Cybereason vont rejoindre celles de LevelBlue SpiderLabs permettant aux entreprises clientes d’avoir une visibilité accrue sur les nouveaux acteurs malveillants et les techniques d’attaque, ainsi que d’informations exploitables. A noter que LevelBlue compte plus de 25 000 clients et dispose de 7 SOC/NOC partout dans le monde.

Avec une durée moyenne en poste de trois ans seulement, selon un cabinet de recrutement, nombreux sont les RSSI qui se demandent si le stress permanent, les responsabilités et les récompenses limitées ne rendent pas leur fonction intenable.

De nos jours, la durée moyenne en poste d’un RSSI est de trois ans, selon Tom Chapman, cofondateur du cabinet de recrutement spécialisé en cybersécurité Icebergs, et d’après les retours des candidats qu’il a placés. Dans une profession où les enjeux sont considérables et où les conséquences d’une seule erreur peuvent être déterminantes pour une carrière, une question cruciale se pose : les RSSI démissionnent-ils plus vite que d’autres fonctions, et si oui, pourquoi ?La situation varie suivant les types d’entreprises, selon le recruteur. Il souligne par exemple qu’un RSSI de startup, qui cumule généralement plusieurs casquettes et supervise plus que la sécurité, a tendance à ne pas rester en poste plus de 18 mois à deux ans. Il précise que les raisons varient, mais que l’épuisement professionnel est souvent un dénominateur commun. « Dans le monde des startups, le rythme est très soutenu en général, rappelle Tom Chapman. De plus, les systèmes à disposition des RSSI sont souvent insuffisants, ce qui les oblige à tout reconstruire, et généralement avec des budgets restreints.Le stress en vaut-il la peine ?En revanche, les RSSI des grandes organisations, qui comptent quelques milliers d’employés dans le monde, disposent de budgets et de ressources plus importants et ont tendance à rester en poste plus longtemps. « Ils arrivent dans ces structures avec un plan sur deux ou trois ans. Ils mettent en oeuvre les changements, recrutent, créent de nouvelles équipes et renforcent véritablement la sécurité au sein de l’organisation, explique Tom Chapman. Mais à partir de la troisième année… Ils se retrouvent dans une forme de statu quo et plus rien ne les enthousiasme. Souvent, ils préfèrent partir recommencer la même chose, dans une autre entreprise. » Pour les plus grandes organisations, comme les banques d’investissement internationales, les distributeurs ou les acteurs du e-commerce, les mandats des RSSI peuvent être plus longs. « Leurs équipes comptent souvent entre deux et trois cents personnes », poursuit Tom Chapman.Pour d’autres, comme Shahar Geiger Maor, RSSI de l’éditeur de plateformes de data marketing Fullpath, le problème n’est pas tant l’ennui que la pression constante. « Une faille de sécurité peut survenir à tout moment. On vit avec l’idée que quelque chose va mal tourner, et c’est très stressant », raconte-t-il. Il décrit aussi son métier comme fondamentalement conflictuel, soulignant qu’au-delà du risque technique auquel les RSSI sont confrontés, les compétences relationnelles nécessaires à ce poste et les enjeux politiques de l’entreprise auxquels ils font souvent face peuvent également peser lourd. « Un RSSI a de nombreuses interfaces dans l’entreprise, et il est essentiel qu’il ait des compétences relationnelles et sache bien communiquer. Souvent, il doit inciter les autres à agir, ce qui est extrêmement fastidieux. C’est très difficile de maintenir cette attitude dans la durée, affirme-t-il. Souvent, vous êtes en conflit direct avec les objectifs de l’entreprise, mais aussi avec les vôtres. On est comme un saumon qui remonte le courant. Il est donc très difficile de conserver un poste de ce type à long terme. »Coupable idéalMême les temps de réelle pause sont difficiles à prévoir. Shahar Geiger Maor explique que, même en vacances, il emporte son ordinateur portable et ne se déconnecte jamais des canaux Slack de l’entreprise. « C’est tellement fondamental, dit-il. Impossible de vraiment déconnecter, même en congés. On – ou du moins une partie de soi – doit en permanence se remettre en mode ‘travail’, car un problème peut survenir à tout moment. C’est difficile, mais cela fait partie de la fonction. »Cette exposition constante au risque et aux reproches est une autre raison pour laquelle certains RSSI hésitent à accepter ce poste, selon Rona Spiegel, responsable principale de la sécurité et de la confiance, des fusions et acquisitions chez l’éditeur Autodesk et ancienne responsable de la gouvernance cloud chez Wells Fargo et Cisco. « Les hackers, surtout avec l’IA et l’automatisation, ont des pratiques de plus en plus sophistiquées et n’ont besoin d’avoir raison qu’une seule fois, tandis que le RSSI doit lui avoir raison tout le temps ! Il suffit d’une seule erreur pour être blâmé… Vous êtes un centre de coûts opérationnels quoi qu’il arrive, car vous ne générez pas de revenus. Donc, si quelque chose tourne mal… tous les chemins mènent au RSSI », résume-t-elle. Elle souligne qu’il s’agit d’un risque que les RSSI connaissent depuis longtemps, mais qu’ils commencent à remettre en question, et qui a finalement un impact sur la durée de leur présence dans une même organisation. Une enquête de l’éditeur cyber IA Blackfog montre que 70% des RSSI déclarent que les récits d’autres RSSI, tenus personnellement responsables d’incidents de cybersécurité dans leur organisation, ont une incidence négative sur leur opinion de la fonction.Au-delà du titre de RSSI« En cybersécurité, notre rôle consiste à gérer les risques. Les RSSI doivent donc partager avec le conseil d’administration, le comité d’audit et l’équipe de direction la probabilité et l’impact d’un incident, puis recommander des mesures d’atténuation pour le compenser, poursuit Rona Spiegel. Ils doivent ensuite déterminer si le risque résiduel est acceptable, car, finalement, lorsqu’un incident survient, même involontairement, tous leurs conseils sont oubliés. » Comme le souligne Tom Chapman, sans surprise, les RSSI se demandent également si leur salaire est réellement à la hauteur du risque qu’ils prennent. « À Londres notamment, leurs rémunérations sont intéressantes, mais loin d’être comparables à celles pratiquées aux Etats-Unis. Ensuite, ils s’interrogent : est-ce vraiment rentable ? Cela dépend bien sûr de l’individu, de son appétence au risque et de ses motivations.Cependant, tous ceux qui quittent leur poste de RSSI ne le font pas par épuisement. Pour beaucoup, c’est aussi une question d’adéquation avec leurs attentes, de motivation et d’orientation professionnelle. « Je ne crois pas qu’il faille rester RSSI trop longtemps au même endroit, car on entre dans une forme de routine, on perd son instinct, estime Shahar Geiger Maor. Diriger sous une menace constante permet au contraire de rester alerte. » Il voit également des RSSI se réorienter vers des domaines connexes. « En rejoignant un fournisseur de sécurité ou en évoluant vers des postes de direction. D’autres prennent progressivement des postes de RSSI plus importants. Mais certains de mes collègues en ont tout simplement assez. Ils préfèrent gagner moins et vivre mieux. »Un rôle encore en évolutionTom Chapman constate également une augmentation du nombre de RSSI à temps partiel, recrutés pour mettre en place des cadres ou superviser des projets spécifiques. « Certains aspirent à un poste clé, à s’adresser au conseil d’administration et à communiquer sur les risques, explique-t-il. Mais d’autres pensent au contraire ce n’est pas le rôle d’un RSSI. »La communication est un facteur déterminant pour l’épanouissement ou, au contraire, l’épuisement d’un RSSI. « C’est incroyable de voir combien de clients me confient que la qualité qu’il recherche en priorité chez leur futur RSSI est la communication, s’étonne Tom Chapman. Que ce soit avec le conseil d’administration, les autres dirigeants ou les équipes de l’entreprise. »Les RSSI sont affublés de responsabilités de plus en plus nombreuses, exposés aux risques et au sentiment qu’aucune préparation ne peut les protéger totalement des reproches qu’ils essuieront en cas d’incident majeur. Et finalement, pour certains, c’est une raison suffisante pour abandonner. Pour d’autres, c’est au contraire un moteur pour relever le prochain défi. Reste à savoir si ces RSSI tiendront plus d’un an dans leur futur poste.

Le fournisseur de solutions de sécurité F5 Networks a expliqué avoir été touché par une attaque informatique ayant probablement bénéficié d’un soutien de niveau étatique. Il exhorte les entreprises à installer ses derniers correctifs.

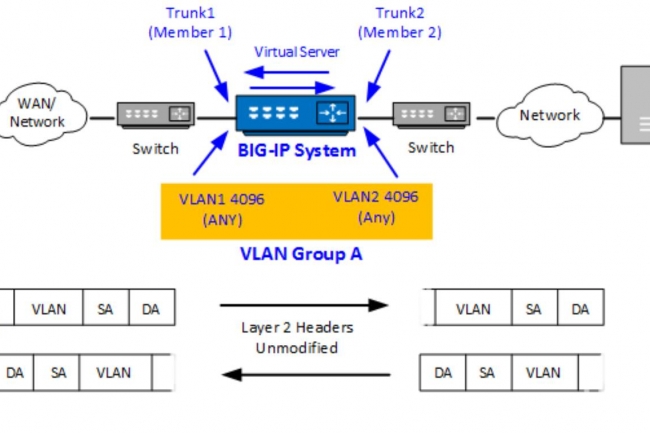

Les responsables de la sécurité informatique dont l’environnement comprend des équipements F5 Networks doivent immédiatement mettre à jour leurs systèmes et rester vigilants face à toute activité suspecte. Le fournisseur a en effet reconnu ce mercredi dans un document à la Securities and Exchange Commission (SEC) qu’un acteur malveillant non identifié avait volé une partie du code source de ses produits BIG-IP au début de l’année, ainsi que des informations sur des vulnérabilités non divulguées et des données de configuration de terminaux de « quelques clients ». En réponse à cette divulgation, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) a demandé la veille aux agences civiles fédérales d’évaluer si leurs terminaux BIG-IP étaient accessibles depuis l’Internet public et d’appliquer les mises à jour de F5. « Cet acteur malveillant représente une menace imminente pour les réseaux fédéraux utilisant des appareils et des logiciels F5 », indique l’avertissement de la CISA.

« L’exploitation réussie des produits F5 concernés pourrait permettre à un acteur malveillant d’accéder aux identifiants et aux clés d’API intégrées, de se déplacer latéralement au sein du réseau d’une organisation, d’exfiltrer des données et d’établir un accès persistant au système. Tout cela pourrait potentiellement conduire à une compromission totale des systèmes d’information ciblés. » F5 a publié des mises à jour correctrices pour BIG-IP, F5OS, BIG-IP Next pour Kubernetes, BIG-IQ et les clients APM. « Nous recommandons vivement de procéder à la mise à jour vers ces nouvelles versions dès que possible », a déclaré le fournisseur. Connu pour ses produits de sécurité et de livraison d’applications, notamment ses passerelles Web et ses solutions de gestion des contrôles d’accès, F5 a refusé une demande d’interview pour obtenir plus de détails et s’est contenté de renvoyer vers son communiqué.

Ce qui a été dérobé

Dans sa déclaration, F5 a indiqué que le pirate avait exfiltré des fichiers provenant de l’environnement de développement du produit BIG-IP et des plateformes de gestion des connaissances techniques. « Ces fichiers contenaient une partie de notre code source BIG-IP et des informations sur des failles non divulguées sur lesquelles nous travaillions dans BIG-IP. Nous n’avons connaissance d’aucune vulnérabilité critique ou à distance non divulguée, et nous ne sommes pas au courant d’une exploitation active de vulnérabilités F5 non divulguées. » Jusqu’à présent, selon la déclaration, rien n’indique que des données provenant des systèmes de gestion de la relation client, des systèmes financiers, des systèmes de gestion des cas d’assistance ou des systèmes iHealth de F5 aient été consultées ou exfiltrées. F5 ajoute que « certains des fichiers exfiltrés de notre plateforme de gestion des connaissances contenaient cependant des informations de configuration ou de mise en œuvre concernant un petit pourcentage de clients », et qu’il examine « actuellement ces fichiers et communiquera directement avec les clients concernés, le cas échéant. » Le fournisseur indique n’avoir à ce stade aucune preuve de modification de sa chaîne logistique logicielle, y compris son code source et ses pipelines de compilation et de publication. « Cette évaluation a été validée par des examens indépendants réalisés par les cabinets de recherche en cybersécurité NCC Group et IOActive. Il n’y a aucune preuve que l’auteur de la menace ait accédé ou modifié le code source Nginx ou l’environnement de développement du produit. Pour mémoire Nginx est un serveur web open source utilisé pour du reverse proxy, de l’équilibrage de charge et de la mise en cache. Pour l’heure il n’y a pas non plus de preuve que le pirate a accédé ou modifié ses systèmes Distributed Cloud Services ou Silverline indique encore le fournisseur.

F5 attribue cette attaque à un « acteur malveillant hautement sophistiqué agissant pour le compte d’un État ». Le fournisseur n’a pas précisé depuis combien de temps le pirate était actif dans son environnement. Quant à la raison pour laquelle cette attaque est révélée maintenant, la société a expliqué dans sa déclaration à la SEC que le 12 septembre, le ministère américain de la Justice (DoJ) avait estimé qu’un report de la divulgation publique était justifié. Les dispositifs réseau critiques tels que les pare-feu, les passerelles Web, les passerelles de messagerie électronique et autres dispositifs similaires sont depuis longtemps la cible des acteurs malveillants qui les utilisent comme points d’entrée dans les réseaux informatiques, comme l’illustrent la récente divulgation par SonicWall de la compromission des données de sa plateforme de sauvegarde cloud MySonicWall et l’avertissement lancé le mois dernier par la CISA selon lequel les acteurs malveillants ciblaient les dispositifs ASA (Adaptive Security Appliances) de Cisco Systems en exploitant des vulnérabilités zero-day.

Des mesures d’atténuation appliquées

Les responsables informatiques et de la sécurité doivent s’assurer que les serveurs, logiciels et clients F5 disposent des derniers correctifs. De plus, F5 a ajouté des contrôles de renforcement automatisés à l’outil F5 iHealth Diagnostics Tool et suggère également aux administrateurs de se référer à son guide de recherche des menaces pour renforcer la surveillance, ainsi qu’à ses guides des meilleures pratiques pour renforcer les systèmes F5. À la suite de cette attaque, F5 a déclaré avoir modifié ses identifiants et renforcé les contrôles d’accès sur l’ensemble de ses systèmes, déployé une automatisation améliorée de la gestion des stocks et des correctifs, ainsi que des outils supplémentaires pour mieux surveiller, détecter et répondre aux menaces. F5 a aussi procédé à des améliorations de son architecture de sécurité réseau et renforcé son environnement de développement de produits, notamment en renforçant les contrôles de sécurité et la surveillance de toutes les plateformes de développement logiciel. Par ailleurs, F5 fournira à tous ses clients pris en charge un abonnement gratuit au service de protection des terminaux Falcon EDR de CrowdStrike.

Un tremplin pour de futures attaques ?

« D’après les informations actuellement divulguées concernant l’ampleur de l’incident et les données volées, il n’y a aucune raison de paniquer », a voulu rassurer Ilia Kolochenko, CEO d’ImmuniWeb, dans un communiqué. « Cela dit, le code source volé peut grandement simplifier les recherches sur les vulnérabilités menées par les cybercriminels à l’origine de la violation et faciliter la détection des vulnérabilités zero day dans les produits F5 concernés, qui pourraient être exploitées dans le cadre d’attaques APT ultérieures. De même, le faible pourcentage de clients dont les informations techniques auraient été compromises devrait évaluer de toute urgence ses risques et continuer à travailler avec F5 pour mieux comprendre l’impact de l’incident. »

« Cette attaque nous rappelle une fois de plus que la surface d’attaque moderne s’étend profondément dans le cycle de vie du développement logiciel », a fait remarquer Will Baxter, RSSI terrain chez Team Cymru, dans un communiqué. « Les groupes malveillants qui ciblent les référentiels de code source et les environnements de développement recherchent des informations à long terme, afin de comprendre le fonctionnement interne des contrôles de sécurité », a-t-il expliqué. « La visibilité sur les connexions sortantes, l’infrastructure de commande et de contrôle des acteurs malveillants et les modèles inhabituels d’exfiltration de données est essentielle pour identifier rapidement cette activité. La combinaison des informations externes sur les menaces et de la télémétrie interne fournit aux défenseurs le contexte nécessaire pour détecter et contenir ces intrusions avancées. »

« Cette exploitation n’était pas opportuniste », a-t-il ajouté. « Les acteurs de la menace ont cherché à obtenir des informations sur le code et les vulnérabilités avant leur divulgation. Les groupes soutenus par des États considèrent de plus en plus les référentiels de code source et les systèmes d’ingénierie comme des cibles de renseignement stratégiques. La détection précoce dépend de la surveillance des connexions sortantes, du trafic de commande et de contrôle, et des flux de données inhabituels provenant des environnements de développement et de construction. La combinaison des renseignements sur les menaces externes avec la télémétrie interne donne aux défenseurs le contexte nécessaire pour identifier et contenir ces campagnes avant que le code volé ne soit transformé en zero-day. »

L’envergure de l’incident pas encore déterminé

« L’incident F5 est grave du fait de l’accès prolongé de l’attaquant aux systèmes », a pointé Johannes Ullrich, doyen de la recherche au SANS Institute. « Selon les déclarations de F5, la quantité de données clients divulguées semble très limitée », a-t-il noté. « Cependant, on ne sait pas encore où en est F5 dans sa réponse à l’incident, ni dans quelle mesure l’entreprise est certaine d’avoir correctement identifié l’impact de l’attaquant. La perte du code source et des informations sur les vulnérabilités non corrigées pourrait entraîner une augmentation des attaques contre les systèmes F5 dans un avenir proche. Il est important de suivre les conseils de F5 pour renforcer la sécurité et, par mesure de précaution, de vérifier et de modifier éventuellement ses identifiants. »

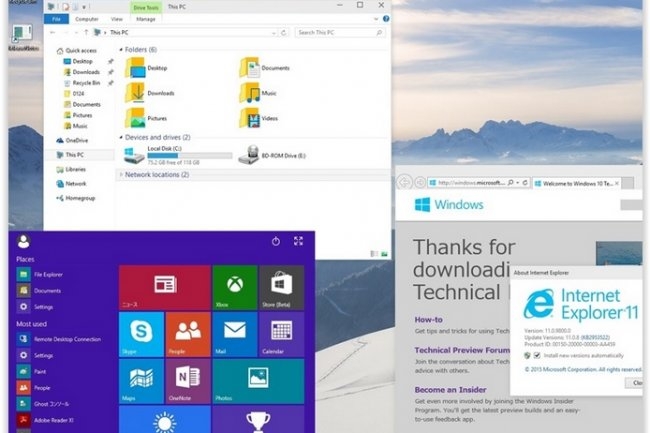

L’ancien système d’exploitation de Microsoft Windows 10 est maintenant arrivé en fin de vie. Mais les entreprises peuvent continuer à payer pour recevoir des mises à jour de sécurité pendant les trois prochaines années.

Ça y est, la date de fin de support de Windows 10 est arrivée ce 14 octobre. Cela signifie que les entreprises ne recevront plus de correctifs de sécurité gratuits ni d’assistance technique de la part de Microsoft pour les terminaux fonctionnant sous ce système d’exploitation. Désormais, les entreprises qui veulent continuer à utiliser cet OS devront payer 61 dollars par terminal (environ 45€ HT) pour la première année de support supplémentaire via le programme de mises à jour de sécurité étendues Extended Security Updates (ESU). L’ESU sera en place pendant trois ans, avec un coût annuel doublant tous les 12 mois pour atteindre 244 dollars (environ 170 € HT) la dernière année. Sans support étendu, les entreprises risquent d’être exposées à des cyberattaques et à des violations de données, car les nouvelles vulnérabilités de sécurité ne seront plus corrigées.

Avant le 14 octobre, Microsoft avait encouragé ses clients à passer à Windows 11 ou aux PC cloud Windows 365. Mais l’adoption de cette dernière version a été relativement lente en raison des exigences matérielles plus strictes de Windows 11, des budgets serrés des PME et du manque d’avantages de cette mise à niveau perçus par les utilisateurs. Cependant, à l’approche de la date limite de fin de support, les migrations se sont accélérées. Windows 11 a désormais dépassé Windows 10 en termes d’adoption par les entreprises à l’échelle mondiale, jusqu’à atteindre 60 % des déploiements. C’est ce qui ressort de l’analyse des données de 8 millions d’appareils Windows réalisée le mois dernier par le fournisseur de logiciels de gestion d’actifs Lansweeper.

Des ventes de PC dopées

L’abandon de Windows 10 a également entraîné une hausse des ventes de PC cette année. La semaine dernière, le cabinet d’analystes IDC a constaté une augmentation de 9,4 % des ventes au troisième trimestre 2025 par rapport à l’année précédente, attribuée en partie à la transition vers Windows 11. Les recherches d’Omdia ont estimé cette augmentation à 6,8 %, l’adoption de Windows 11 devant continuer à stimuler les ventes de PC jusqu’en 2026. « Alors que Microsoft et ses partenaires ont considérablement intensifié leurs efforts pour sensibiliser le public, en particulier les PME et les consommateurs, une part importante de la base installée mondiale de Windows reste soit sur Windows 10, soit sur un PC âgé de cinq ans ou plus », a déclaré la semaine dernière Ishan Dutt, directeur de recherche chez Omdia, dans un communiqué.

L’enquête menée par Omdia auprès des partenaires de distribution de PC a révélé que de nombreuses entreprises sont encore en train de passer à Windows 11. Selon le sondage réalisé auprès de 453 partenaires de distribution, 39 % ont déclaré que presque tous les PC Windows 10 de leurs clients professionnels avaient été renouvelés ou mis à niveau. Parallèlement, 18 % ont déclaré que leurs clients continueront à utiliser Windows 10 après la date de fin de support, en s’abonnant probablement au programme ESU.

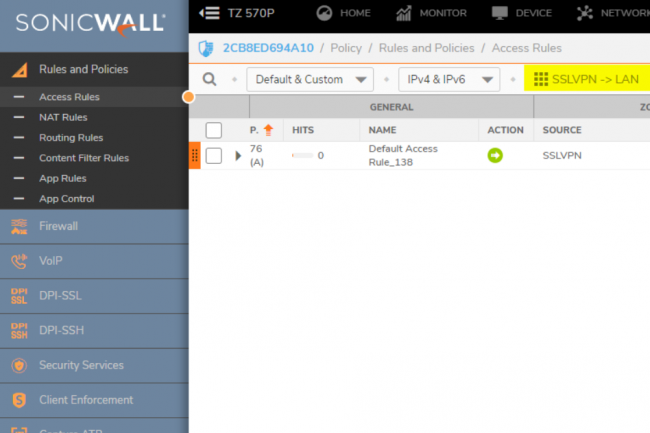

Suite à la compromission de la solution de sauvegarde cloud de SonicWall, des identifiants et données de configuration de pare-feux sont tombés dans les mains de pirates. Huntress a identifié plus de 100 comptes SSL VPN piratés dans plus d’une quinzaine d’entreprises sans toutefois à ce stade établir de lien direct entre ces deux compromissions

Toutes les conséquences de l’incident de sécurité affectant tous les utilisateurs du service de sauvegarde cloud de SonicWALL ne sont pas encore connues. Des dernières investigations de Huntress indiquent que plus de 100 comptes SSL VPN de ce fournisseur dans plus d’une quinzaine d’entreprises ont été compromis sans toutefois établir de lien direct entre ces deux campagnes malveillantes. « Au 10 octobre, Huntress a observé une compromission généralisée de terminaux SSL VPN SonicWall dans plusieurs environnements clients », a expliqué le fournisseur dans un billet de blog. « Les auteurs de ces menaces s’authentifient rapidement sur plusieurs comptes à partir des appareils compromis. La rapidité et l’ampleur de ces attaques suggèrent que les pirates semblent contrôler des identifiants valides plutôt que d’utiliser la force brute. »

SonicWall a averti que l’exploitation de la faille critique dans ses firewalls avait permis à une partie non autorisée d’accéder aux fichiers de sauvegarde de configuration, y compris aux identifiants chiffrés et aux données de configuration. Pour l’heure le fournisseur n’a pas confirmé que les deux incidents sont liés de près ou de loin.

Les pirates se connectent, ils ne s’introduisent pas

La divulgation de SonicWall le 17 septembre dernier concernait une violation de son service de sauvegarde cloud MySonicWall, impliquant un accès non autorisé à des fichiers de configuration. Après avoir indiqué que celle-ci affectait moins de 5 % des clients le fournisseur a finalement indiqué que tous les utilisateurs de sa solution étaient concernés. Depuis le 4 octobre dernier, Huntress a observé des connexions massives aux terminaux SSL VPN de SonicWall à partir d’adresses IP contrôlées par des pirates, dont une notamment tracée à 202.155.8[.]73. De nombreuses sessions de connexion ont été brèves, mais d’autres ont impliqué une reconnaissance plus approfondie du réseau et des tentatives d’accès à des comptes Windows internes, suggérant des tentatives de mouvement latéral.

« Nous n’avons aucune preuve permettant d’établir un lien entre cet avis (de SonicWall) et la récente recrudescence des compromissions que nous avons constatée », a fait remarquer Huntress, ajoutant qu’« il n’existe probablement aucun élément nous permettant de discerner cette activité de notre point de vue ». Même si les auteurs de la menace avaient réussi à décoder les fichiers compromis lors de la violation de septembre, ils auraient vu les identifiants sous forme cryptée, comme l’a noté l’avis de SonicWall. En d’autres termes, ceux qui se connectent actuellement aux terminaux SonicWall n’ont probablement pas obtenu leurs clés à partir de ces fichiers de sauvegarde.

Ce à quoi les défenseurs doivent faire attention

Huntress a souligné que, dans quelques cas, une authentification SSL VPN réussie était suivie d’un trafic de reconnaissance interne ou de tentatives d’accès aux comptes administratifs Windows. De plus, les connexions provenant d’une seule adresse IP publique récurrente peuvent suggérer une campagne coordonnée plutôt qu’une réutilisation aléatoire des identifiants. En plus des mesures décrites dans l’avis de SonicWall, le blog de Huntress proposait des mesures de défense supplémentaires pour les entreprises utilisant des appareils SonicWall. Il exhortait les administrateurs à restreindre les interfaces de gestion à distance, à réinitialiser tous les identifiants et mots de passe, à examiner les journaux SSLVPN à la recherche de signes d’authentifications inhabituelles et à activer l’authentification multifactorielle (MFA) dans la mesure du possible.

Les équipements SonicWall restent une cible récurrente pour les groupes malveillants, qui ont récemment mené des attaques en exploitant des pare-feux mal corrigés. Le groupe de ransomware Akira a exploité des failles connues dans le contrôle d’accès (CVE-2024-40766) des appareils SonicWall. Plus tôt dans l’année, les clients ont également été avertis d’un contournement critique de l’authentification et de portes dérobées de type rootkit ciblant les appareils SonicWall.

SAP a publié 13 notes de sécurité, ainsi que quatre mises à jour de notes de sécurité précédemment publiées. Les experts recommandent de prioriser les services exposés à Internet.

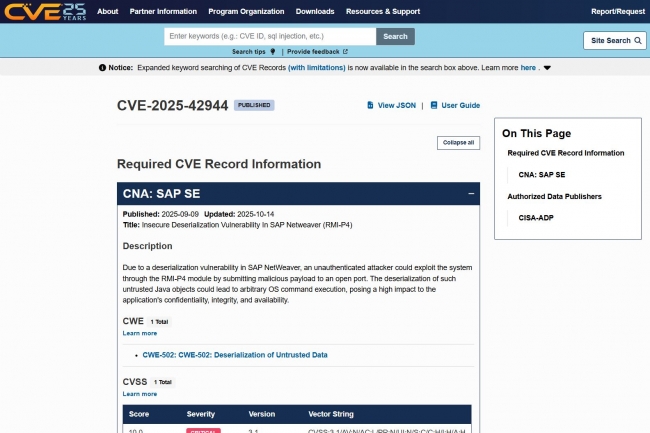

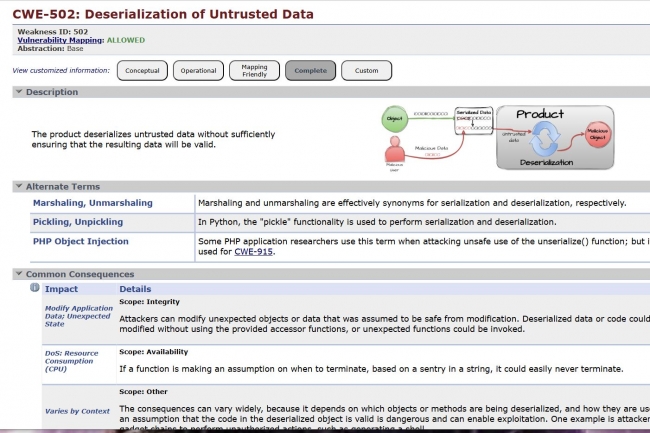

Après plusieurs correctifs apportés ces derniers mois pour remédier à des vulnérabilités critiques liées à la désérialisation dans Netweaver AS Java, SAP a aujourd’hui mis en place une couche de protection supplémentaire. Elle est détaillée dans la note de sécurité n° 3660659 et porte un score CVSS de 10,0. Elle est également décrite dans une mise à jour de la CVE-2025-42944 de septembre. Selon le fournisseur de sécurité Onapsis, cette couche de protection supplémentaire repose sur la mise en œuvre d’un filtre à l’échelle de la machine virtuelle Java qui empêche la désérialisation de classes dédiées. La liste des classes et des paquets recommandés à bloquer est divisée en sections obligatoires et facultatives.

« Si elle n’est pas résolue, la faille de désérialisation peut être exploitée (et l’a déjà été avec succès) pour paralyser une entreprise et sa capacité à fonctionner », a averti Paul Laudanski, directeur de la recherche en sécurité chez Onapsis. Si les administrateurs ne peuvent pas corriger ce problème immédiatement, les chercheurs de Pathlock conseillent, à titre de mesure provisoire, d’isoler au niveau du réseau le protocole de communication Java P4/P4S.

Onapsis note également que la note de sécurité SAP n° 3647332, notée 9,0 selon le score CVSS, corrige une vulnérabilité de téléchargement de fichiers sans restriction dans SAP Supplier Relationship Management (SRM). En raison de l’absence de vérification du type ou du contenu des fichiers, l’application permet à un attaquant authentifié de télécharger des fichiers arbitraires. Ces fichiers peuvent contenir des exécutables hébergeant des logiciels malveillants qui, lorsqu’ils sont téléchargés et exécutés par l’utilisateur, peuvent avoir un impact important sur la confidentialité, l’intégrité et la disponibilité de l’application.

Priorité aux services connectés à Internet

Un autre problème critique, noté 9,8, est une vulnérabilité de traversée de répertoire dans le service d’impression SAPSprint. Cette faille, CVE-2025-42937, est une validation insuffisante du chemin d’accès qui permet une traversée de répertoire à distance non authentifiée et un éventuel écrasement des fichiers système. Il n’existe aucune solution de contournement, selon les chercheurs de Pathlock, ces mises à jour doivent donc être déployées.

Parmi tous les correctifs SAP publiés aujourd’hui, les équipes de sécurité doivent donner la priorité aux services connectés à Internet et aux mises à jour au niveau du noyau, conseille Jonathan Stress de Pathlock, puis traiter les éléments de la couche applicative avec des mesures d’atténuation ciblées et des tests de régression.

Les administrateurs sont invités à corriger immédiatement les vulnérabilités activement exploitées, notamment celles du pilote de modem Agere hérité dans Windows.

La mise à jour mensuelle d’octobre de Microsoft corrige 167 vulnérabilités, le nombre le plus élevé cette année, dont sept classées comme critiques et nécessitant une attention immédiate de la part des RSSI. Parmi les failles critiques de Microsoft, on trouve : WSUS RCE CVE-2025-59287, qui pourrait permettre l’exécution de code à distance (RCE) dans le service Windows Server Update Service (WSUS). Elle a reçu un score CVSSv3 de 9,8 et a été classée comme critique. Elle a été évaluée comme « exploitation plus probable » selon l’indice d’exploitabilité de Microsoft. Un pirate pourrait exploiter cette vulnérabilité pour obtenir un RCE en envoyant un événement spécialement conçu qui conduit à une désérialisation de données non fiables. Il s’agit seulement de la troisième faille WSUS corrigée dans le cadre du Patch Tuesday de Microsoft depuis 2023, souligne Tenable. Mais c’est le premier RCE et le premier à être évalué comme plus susceptible d’être exploité.

« Cette vulnérabilité nécessite une attention immédiate de la part du RSSI, car elle peut compromettre l’ensemble de votre infrastructure de gestion des correctifs », a déclaré Mike Walters, président d’Action1. « Il s’agit d’une faille de désérialisation critique (CVSS 9.8) dans WSUS qui menace le système chargé de distribuer les correctifs de sécurité dans toute l’organisation. Au-delà de l’application urgente de correctifs, les équipes doivent revoir l’architecture de gestion des correctifs et l’exposition réseau des serveurs WSUS, a-t-il ajouté. Un environnement WSUS compromis pourrait permettre à des attaquants de déployer des « mises à jour » malveillantes sur tous les terminaux gérés, ce qui constituerait une menace existentielle pour la sécurité de l’organisation.

Microsoft Office RCE

CVE-2025-59227 et CVE-2025-59234, deux vulnérabilités critiques d’exécution de code à distance dans Microsoft Office. Un pirate pourrait exploiter ces failles par le biais de l’ingénierie sociale en envoyant un fichier Microsoft Office malveillant à une cible donnée, explique Tenable. Une exploitation réussie donnerait au pirate des privilèges d’exécution de code. Ces bogues exploitent le « volet de prévisualisation », ce qui signifie que la cible n’a même pas besoin d’ouvrir le fichier pour que l’exploitation ait lieu. Pour exploiter ces failles, un pirate utiliserait l’ingénierie sociale pour inciter une cible à prévisualiser un e-mail contenant un document Microsoft Office malveillant en pièce jointe. Tenable note également que, bien qu’elle soit considérée comme « peu susceptible » d’être exploitée, Microsoft affirme que la zone d’aperçu est un vecteur d’attaque pour les deux CVE, ce qui signifie que l’exploitation ne nécessite pas que la cible ouvre le fichier.

Le pilote modem Agere exploitée

Bien que ces vulnérabilités soient classées comme critiques, Satnam Narang, chercheur senior chez Tenable, estime que les deux vulnérabilités les plus notables ce mois-ci concernent Agere Modem, un pilote de modem tiers inclus dans les systèmes d’exploitation Windows depuis près de 20 ans. Pourquoi ? Parce que l’une d’entre elles, CVE-2025-24990, est exploitée dans la nature comme une vulnérabilité zero-day, et que l’autre, CVE-2025-24052, a été rendue publique avant la publication du correctif aujourd’hui. « Même si le modem n’est pas utilisé, il reste vulnérable à l’exploitation, ce qui pourrait donner à un attaquant des privilèges d’administrateur », explique M. Narang. « Le correctif apporté à cette faille est révélateur », ajoute-t-il : Microsoft supprime le pilote ltmdm64.sys des systèmes d’exploitation Windows via la mise à jour cumulative d’octobre. Les administrateurs réseau qui utilisent encore le matériel modem Agere constateront que ces appareils ne sont plus que des cale-portes après avoir appliqué les mises à jour.

L’exploitation active de la vulnérabilité CVE-2025-24990 dans le pilote du modem Agere montre les risques de sécurité liés au maintien de composants hérités dans les systèmes d’exploitation modernes », a commenté Ben McCarthy, ingénieur en chef en cybersécurité chez Immersive Labs. Il a souligné que les acteurs malveillants utilisent cette vulnérabilité comme deuxième étape de leurs opérations. La chaîne d’attaque commence généralement par l’obtention d’un premier point d’ancrage sur un système cible par des méthodes courantes telles qu’une campagne de phishing, le vol d’identifiants ou l’exploitation d’une autre faille dans une application publique. Ce pilote, qui prend en charge le matériel de la fin des années 1990 et du début des années 2000, est antérieur aux pratiques actuelles de développement sécurisé et est resté pratiquement inchangé depuis des années. Les pilotes en mode noyau comme celui-ci fonctionnent avec les privilèges système les plus élevés, ce qui en fait une cible privilégiée pour les attaquants qui cherchent à étendre leur accès, a déclaré M. McCarthy.

Failles dans Windows RasMan, AMD Secure Processor

L’autre faille sur laquelle M. Narang de Tenable attire l’attention est CVE-2025-59230, une vulnérabilité zero-day d’élévation de privilèges dans Windows Remote Access Connection Manager (également connu sous le nom de RasMan), un service utilisé pour gérer les connexions réseau à distance via des réseaux privés virtuels (VPN) et des réseaux commutés, qui a également été exploitée dans la nature. « Bien que RasMan soit un habitué du Patch Tuesday, avec plus de 20 apparitions depuis janvier 2022, c’est la première fois que nous le voyons exploité dans la nature en tant que zero-day », explique M. Narang. M. Walters, d’Action1, a également attiré l’attention sur CVE-2025-0033, une vulnérabilité dans le module Secure Processor de certains processeurs AMD. Un hyperviseur malveillant pourrait corrompre la table de mappage inverse (RMP) pendant l’initialisation du Secure Nested Paging (SNP), a déclaré AMD, ce qui pourrait entraîner une perte d’intégrité de la mémoire invitée SEV-SNP. AMD a publié des mesures d’atténuation.

« Cette faille affecte les limites de sécurité des infrastructures informatiques confidentielles basées sur AMD », a déclaré Walters dans un e-mail adressé à CSO. « Bien qu’il s’agisse principalement d’un problème pour les fournisseurs de services cloud, les RSSI qui gèrent des charges de travail sensibles dans ces environnements doivent se coordonner avec leurs fournisseurs pour établir un calendrier de correction. Cela pourrait potentiellement compromettre les garanties informatiques confidentielles pour les charges de travail réglementées ou hautement sensibles. »

Les RSSI peuvent demander à leurs équipes si elles utilisent les clusters AMD basés sur Azure Confidential Computing (ACC), a ajouté Tyler Reguly, directeur adjoint de la recherche et du développement chez Fortra. Les correctifs pour cette faille sont actuellement en cours de développement, il n’existe donc pas de processus de résolution pour le moment, a-t-il déclaré. Les clients doivent plutôt surveiller leurs alertes Azure Service Health Alerts afin de recevoir les notifications les informant qu’ils doivent supprimer leurs ressources ACC. « Si vos équipes utilisent l’ACC, vous devrez vérifier régulièrement qu’elles sont attentives à cette notification de redémarrage, afin de savoir quand cette vulnérabilité rendue publique sera résolue », a déclaré M. Reguly.

Brèche critique dans Windows Graphics

Il existe également une faille critique d’escalade de privilèges dans le composant Microsoft Graphics qui, selon M. McCarthy d’Immersive, doit être corrigée en priorité. Cette brèche, CVE-2025-49708, est une échappatoire complète de la machine virtuelle, a-t-il déclaré, et son score CVSS est de 9,9. « Une exploitation réussie signifie qu’un attaquant qui obtient un accès même avec des privilèges limités à une seule machine virtuelle invitée non critique peut s’échapper et exécuter du code avec des privilèges SYSTÈME directement sur le serveur hôte sous-jacent.

Cette défaillance de l’isolation signifie que l’attaquant peut alors accéder, manipuler ou détruire les données de toutes les autres machines virtuelles fonctionnant sur ce même hôte, y compris les contrôleurs de domaine, les bases de données ou les applications de production critiques. »

Plus de mises à jour Win10

Nous rappelons également aux administrateurs qu’aujourd’hui, 14 octobre, est le dernier jour où des mises à jour de sécurité seront publiées pour les PC fonctionnant sous Windows 10. Aucune nouvelle mise à jour de sécurité ne sera distribuée aux utilisateurs, sauf s’ils sont inscrits au programme Extended Security Updates (ESU). En Europe, le support est gratuit pour les PCà usage non commercial. La prise en charge Long-Term Servicing Branch (LTSB) pour Windows 10 Enterprise 2015 LTSB et Windows 10 IoT Enterprise LTSB 2015 a également pris fin aujourd’hui.

Kevin Breen, expert chez Immersive, alerte sur une faille (CVE-2025-47827) activement exploitée dans IGEL OS. Permettant de contourner le Secure Boot, elle expose au déploiement de rootkits et au vol d’identifiants. L’attaque requiert un accès physique, menaçant les voyageurs. Le correctif est une priorité.

Kevin Breen, directeur principal de la recherche sur les menaces chez Immersive, a attiré l’attention sur la CVE-2025-47827, une vulnérabilité permettant de contourner le démarrage sécurisé dans IGEL OS, un système d’exploitation basé sur Linux qui fournit une infrastructure de bureau virtuel. Cette faille dans les versions antérieures à la version 11.0 est activement exploitée dans la nature, note M. Breen, et les administrateurs devraient donc donner la priorité à ce correctif.

Un PoC d’exploit est disponible publiquement depuis que cette vulnérabilité a été révélée en mai, a-t-il déclaré, il serait donc facile pour les acteurs malveillants de l’utiliser à des fins malveillantes. « Les conséquences d’un contournement du démarrage sécurisé peuvent être importantes », a-t-il déclaré, « car les acteurs malveillants peuvent déployer un rootkit au niveau du noyau, accéder au système d’exploitation IGEL lui-même et, par extension, altérer les bureaux virtuels, notamment en capturant les identifiants. Il convient de noter qu’il ne s’agit pas d’une attaque à distance et qu’un accès physique est généralement nécessaire pour exploiter ce type de faille, ce qui signifie que les attaques de type « evil maid » sont les vecteurs les plus probables, touchant les employés qui voyagent fréquemment. »

Le traité international signé par l’Union européenne établit des normes communes au niveau mondial afin d’améliorer la coopération en matière de cybercriminalité et l’échange de preuves sous forme électronique.

Le Conseil de l’Europe a autorisé la Commission européenne et les États membres à signer la Convention des Nations Unies contre la cybercriminalité. Ce traité international établit des normes communes au niveau mondial afin d’améliorer la coopération en matière de cybercriminalité et l’échange de preuves sous forme électronique pour faciliter les enquêtes ou les poursuites pénales. La Convention des Nations unies contre la cybercriminalité – UN Convention against Cybercrime – a été adoptée par l’Assemblée générale des Nations Unies en décembre 2024. Selon la Convention, l’UE (et d’autres organisations d’intégration économique régionale) peut la signer et la ratifier si au moins un de ses États membres le fait.

Le moment ne pourrait être plus mal choisi : selon une évaluation des menaces réalisée par Europol en 2024, la cybercriminalité a considérablement augmenté en termes de volume, d’intensité et de potentiel de nuisance. Dans le même temps, les preuves électroniques ont pris une importance croissante dans le cadre des enquêtes criminelles. Comme l’a déclaré Peter Hummelgaard, ministre danois de la Justice, dans un communiqué publié par le Conseil de l’Europe, « la fraude informatique, le piratage à grande échelle, le fléau de l’abus et de l’exploitation sexuels des enfants en ligne, ainsi que d’autres formes de cybercriminalité, sont en augmentation. Avec l’adoption de cet instrument juridique international, nous avons franchi une étape importante dans notre lutte mondiale contre ce type de criminalité. » Un aspect essentiel de la Convention concerne l’harmonisation, entre les pays participants, de la criminalisation de certains comportements liés à la cybercriminalité. Cela signifie que tous les pays s’engagent à criminaliser certains comportements (par exemple, la fraude informatique ou l’interception illégale) dans leur législation nationale. La convention encouragera également la criminalisation des actes liés au matériel pédopornographique en ligne, au grooming ou pédopiégeage, et à la diffusion non consensuelle d’images intimes. Ces infractions sont déjà criminalisées au niveau de l’UE, mais pas encore au niveau international.

Une coopération engageante

Il convient de noter que tous les signataires de la Convention s’engagent à coopérer dans le cadre des enquêtes et des poursuites relatives aux infractions visées par la Convention. Cela inclut la collecte et l’échange de preuves électroniques. Cette dernière mesure s’applique aux cybercrimes, mais aussi aux crimes graves comme le crime organisé international, si ceux-ci sont passibles d’une peine d’emprisonnement d’au moins quatre ans. Elle comprend par ailleurs des garanties importantes visant à empêcher les pays participants de commettre ou de légitimer des violations des droits de l’homme. Toute interprétation conduisant à la suppression des droits de l’homme ou des libertés fondamentales, en particulier les libertés d’expression, de conscience, d’opinion, de religion ou de croyance, de réunion pacifique et d’association, est explicitement exclue.

Ces garanties assurent également que la coopération internationale est refusée si les pays considèrent qu’elle est utilisée pour commettre des violations des droits de l’homme ou si les demandes sont jugées motivées par des considérations politiques. La coopération peut également être refusée si elle est contraire au droit interne d’un pays ou si ce refus est nécessaire pour éviter toute forme de discrimination. Enfin, la convention sera ouverte à la signature du 25 octobre 2025 au 31 décembre 2026 et entrera en vigueur quatre-vingt-dix jours après le dépôt du quarantième instrument de ratification, d’acceptation, d’approbation ou d’adhésion. En outre, la Présidence accordera la priorité à la finalisation de la décision du Conseil permettant à l’UE et à ses États membres de conclure la convention des Nations unies sur la cybercriminalité, en vue d’obtenir l’accord du Parlement européen.

Déjà touchés en avril dernier par une faille de sécurité, les serveurs de partage de fichiers CentreStack et Triofox de Gladinet sont encore exposés à une vulnérabilité zero day en cours d’exploitation. En attendant un correctif des mesures de remédiation existent.

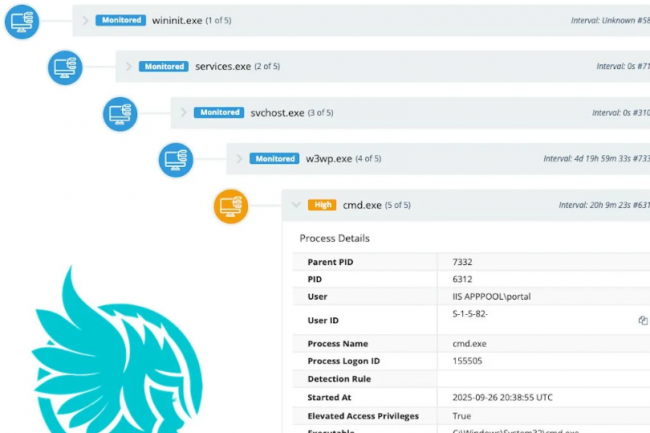

La dernière vulnérabilité affectant les serveurs de partage de fichiers CentreStack et Triofox de Gladinet « pourrait permettre à des cybercriminels de recréer les conditions d’une faille antérieure corrigée en avril », a mis en garde le spécialiste en cybersécurité Huntress. En général, les entreprises considèrent que, une fois la faille corrigée, le problème est résolu jusqu’à ce qu’un autre problème survienne. Dans le cas de la vulnérabilité d’inclusion de fichiers locaux non authentifiés, référencée CVE-2025-11371, les choses risquent d’être plus compliquées. C’est le 27 septembre que Huntress a découvert cette faille : ce jour-là, un détecteur du centre opérationnel de sécurité (SOC) géré par l’entreprise a émis une alerte signalant l’exploitation réussie de CentreStack dans le logiciel d’un client. Au départ, les ingénieurs ont supposé que l’alerte était liée à une précédente vulnérabilité zero day dans le même logiciel, rendue publique par Gladinet en avril. Ce problème de désérialisation ViewState, référencé CVE-2025-30406, permettait l’exécution de code à distance (RCE). Cependant, les ingénieurs ont découvert que le client ciblé utilisait une version de CentreStack corrigée contre cette même vulnérabilité. Une analyse plus approfondie a révélé que la dernière détection concernait une vulnérabilité totalement nouvelle qui avait été utilisée contre trois clients de Huntress.

Deux failles liées entre elles

Le problème sous-jacent révélé par la faille CVE-2025-30406 en avril était que CentreStack et Triofox s’appuyaient sur une clé machineKey codée en dur. Pour exploiter cette faille, les pirates devaient d’abord la découvrir, un processus qui a été facilité par le fait que toutes les installations utilisaient la même clé. Un correctif a été déployé pour que chaque nouvelle installation génère sa propre clé, laissant aux administrateurs le soin de renouveler manuellement les clés existantes. Mais quel rapport peut-il y avoir entre la faille CVE-2025-30406 et la faille CVE-2025-11371 ? Comme l’explique Huntress, la nouvelle faille « permettait à un acteur malveillant de récupérer la clé machineKey dans le fichier Web.config de l’application afin d’exécuter du code à distance via la vulnérabilité de désérialisation ViewState mentionnée plus haut [CVE-2025-30406] ». En d’autres termes, en exploitant la nouvelle faille, les attaquants peuvent récupérer la machineKey nécessaire, y compris celles qui ont été modifiées dans le cadre du correctif CVE-2025-30406. Ainsi, même si elle est différente de la CVE-2025-30406, la CVE-2025-11371 pourrait servir de moyen détourné pour réactiver un élément clé de ce qui rendait la faille d’avril dangereuse.

Ce qu’il faut faire

Toutes les versions des serveurs de partage de fichiers CentreStack et Triofox, jusqu’à la version 16.7.10368.56560 incluse, sont vulnérables à la faille CVE-2025-11371. La mauvaise nouvelle, c’est que Gladinet n’a pas encore publié de correctif pour cette faille, ce qui signifie que, pour l’instant, la meilleure chose que les clients puissent faire est d’appliquer la mesure d’atténuation recommandée. Heureusement, selon Huntress, c’est assez simple : elle consiste à désactiver le gestionnaire temporaire dans le fichier Web.config pour UploadDownloadProxy situé à l’emplacement suivant

C:Program Files (x86)Gladinet Cloud EnterpriseUploadDownloadProxyWeb.config

« Cette désactivation aura un impact sur certaines fonctionnalités de la plateforme, mais elle garantira que la vulnérabilité ne puisse pas être exploitée tant qu’elle n’aura pas été corrigée », a affirmé Huntress.

Gladinet semble avoir découvert la faille indépendamment de Huntress via un client commun et a informé les autres clients de la mesure corrective. La découverte de cette faille confirme qu’avec de bons contrôles SOC, on arrive souvent à détecter les exploits, même lorsque la faille exploitée est inconnue. Dans ce cas, il s’agissait d’une « charge utile base64 irrégulière exécutée en tant que processus enfant d’un serveur web », selon l’alerte de Huntress. « Il ne faut pas imaginer qu’une faille entièrement corrigée implique que l’on est en sécurité », a rappelé Jamie Levy, directeur des tactiques adverses chez Huntress. « La nouvelle faille d’inclusion de fichiers locaux Gladinet montre comment les régressions post-correctif peuvent réintroduire des chemins d’accès critiques. En cas de doute, celui-ci recommande « d’isoler ou de désactiver immédiatement les gestionnaires vulnérables, même au prix d’une perte de fonctionnalité, afin de fermer les fenêtres d’exploitation jusqu’à ce que le fournisseur publie un patch validé ».

Les systèmes de partage et de transfert de fichiers sont désormais une cible régulière pour les pirates qui cherchent à voler des données à des fins d’extorsion. Parmi les exemples récents, on peut citer une vulnérabilité dans le logiciel GoAnywhere MFT de Fortra et l’attaque de 2023 qui a touché 2 600 entreprises utilisant le service de transfert de fichiers MOVEit.