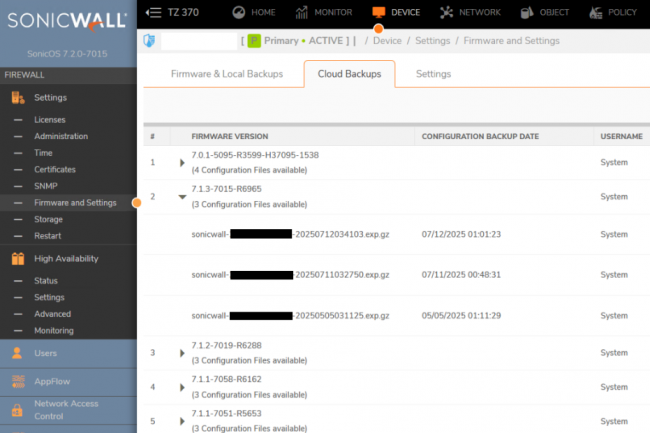

Mi-septembre, SonicWall avait signalé un incident de sécurité dans son service de sauvegarde dans le cloud. Il est désormais clair que tous les clients sont concernés.

Le 17 septembre, le fournisseur de solutions de sécurité SonicWALL avait annoncé le vol de fichiers de sauvegarde configurés pour la sauvegarde dans le cloud par des cybercriminels. Alors qu’à l’époque, le fournisseur de pare-feux avait affirmé que l’incident concernait « moins de 5 % » de ses utilisateurs, il reconnait aujourd’hui que « tous les clients » utilisant la fonctionnalité de sauvegarde dans le cloud ont été touchés.

Conséquences de l’attaque

Selon l’entreprise, les fichiers volés contiennent des identifiants chiffrés et des données de configuration. « Même si le cryptage reste en place, la possession de ces fichiers pourrait augmenter le risque d’attaques ciblées », prévient SonicWall dans son communiqué. Le spécialiste de la sécurité Arctic Wolf met également en garde contre les conséquences de cet incident. « Les fichiers de configuration des pare-feux stockent des informations sensibles qui peuvent être exploitées par des acteurs malveillants pour accéder au réseau d’une entreprise », a expliqué Stefan Hostetler, chercheur en renseignements sur les menaces chez Arctic Wolf. « Ces fichiers peuvent fournir aux acteurs malveillants des informations critiques comme les paramètres des utilisateurs, des groupes et des domaines, les paramètres DNS et de journalisation, ainsi que les certificats », a-t-il ajouté. Arctic Wolf a déjà pu observer des acteurs malveillants, notamment des groupes nationaux et des groupes de ransomware, exfiltrer des fichiers de configuration de pare-feu afin de les utiliser pour de futures attaques.

Mesures de sécurité requises

SonicWall invite actuellement tous ses clients et partenaires à vérifier régulièrement la disponibilité de mises à jour pour leurs terminaux. Sur son portail client, dans la rubrique « Product Management > Issue List » (Gestion des produits > Liste des problèmes), le fournisseur a publié une liste des appareils concernés selon un classement qui tient compte de l’urgence :

• « Actif – Priorité élevée » : concerne les appareils exposés à Internet ;

• « Actif – Priorité faible » : concerne les appareils sans accès à Internet ;

• « Inactif » : concerne les appareils qui n’ont pas établi de connexion depuis 90 jours.

SonicWall a également mis un guide détaillé de référence à la disposition des administrateurs.

En rachetant l’anglais Intragen, Nomios élargit son offre de cybersécurité centrée sur l’utilisateur. L’intégrateur renforce son maillage en Europe.

L’intégrateur réseau et sécurité français Nomios étend ses compétences dans l’IAM et le PAM (gestion des accès à privilèges) grâce au rachat d’Intragen, un autre acteur, cette fois-ci anglais et paneuropéen. En effet, Intragen dispose de bureaux et d’équipes dans plusieurs pays notamment au Royaume-Uni, en Finlande, en Allemagne, en Grèce, aux Pays-Bas et en Suède. Avec cette acquisition soutenue par Keensight Capital, Nomios se renforce un peu plus dans la sécurité, aujourd’hui, les trois quarts de son chiffre d’affaires proviennent de la cybersécurité, le reste étant réalisé par ses activités réseaux. Et pour être plus précis, 55 % de ses revenus sont générés par son portefeuille de services managés (GRC, NOC, SOC, VOC, etc.) basé sur un modèle récurrent. Avec Intragen, son portfolio couvre désormais presque tout le spectre des activités de cybersécurité, les équipes de Nomios vont ainsi hériter des partenaires techniques de l’intégrateur anglais dont CyberArk, SailPoint, One Identity et Okta. Intragen a d’ailleurs été élu par One Identity comme partenaire mondial de l’année en 2023, et il a aussi été nommé partenaire européen de l’année pour Okta en 2025. Aujourd’hui, les 250 experts d’Intragen sécurisent des millions d’identités à travers l’Europe.

Au-delà des compétences techniques acquises dans ce domaine, Nomios va aussi renforcer sa présence en Europe. D’ores et déjà, 60 % de son bénéfice est généré hors de France, grâce notamment à ses performances enregistrées aux Pays-Bas, en Italie et au Royaume-Uni. A noter qu’en 2026, l’acquisition d’Intragen permet au groupe Nomios de viser un bénéfice de 75 M€ et un chiffre d’affaires de 650 M€.

Des chercheurs ont réussi à extraire des données vocales collectées par les capteurs de la souris. Un travail expérimental qui relance le débat sur les attaques par canaux auxiliaires.

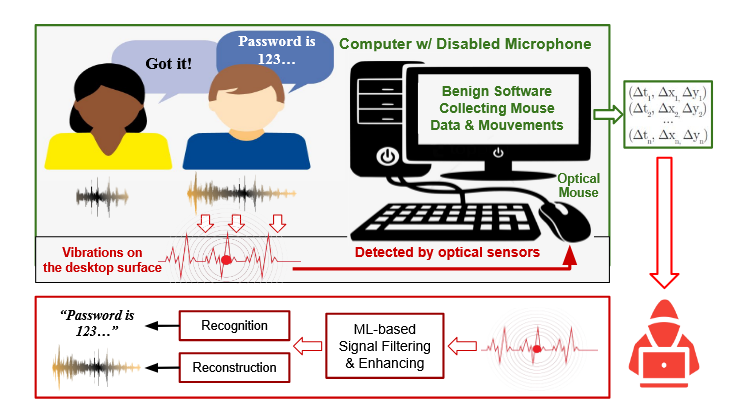

A priori anodine, la souris de nos ordinateurs pourrait se révéler un vrai mouchard. En effet, des chercheurs de l’université de Californie ont montré que certaines souris haut de gamme poouvaient servir à écouter les conversations des utilisateurs de PC à proximité. Baptisée Mic-E-Mouse (Microphone-Emulating Mouse), cette technique ingénieuse a été décrite dans l’article « Invisible Ears at Your Fingertips : Acoustic Eavesdropping via Mouse Sensors » (des oreilles invisibles au bout des doigts : l’écoute acoustique via les capteurs de souris).

Elle repose sur la découverte que certaines souris optiques sont capables de capter des vibrations sonores incroyablement faibles qui leur parviennent à travers la surface du bureau sur lequel elles sont utilisées. Ces vibrations peuvent ensuite être captées par différents types de logiciels sur des PC, Mac ou Linux, y compris des frameworks graphiques ou des moteurs de jeux (Unity, Unreal,…) à défaut, des composants privilégiés au niveau du noyau du système d’exploitation.

L’attaque se sert des vibrations des sons sur le bureau et détectés par les capteurs de la souris. (Crédit Photo: Université de Californie)

Un signal audio complet déchiffré

Même si les signaux captés étaient inaudibles au départ, l’équipe a pu les améliorer à l’aide d’un filtrage statistique Wiener et d’un réseau neuronal afin d’augmenter la puissance du signal par rapport au bruit. Comme le montre la vidéo de démonstration de ce processus, les chercheurs ont pu extraire des mots prononcés à partir d’un flux de données intercepté qui, au départ, semblait impossible à déchiffrer. « Grâce à notre pipeline Mic-E-Mouse, les vibrations détectées par la souris sur le bureau de l’utilisateur victime sont transformées en un signal audio complet, qui permet à un pirate d’écouter des conversations confidentielles », ont écrit les chercheurs. De plus, selon eux, ce type d’attaque serait indétectable par les systèmes de défense : « Ce processus est furtif, car la collecte des signaux de vibration est invisible pour l’utilisateur victime et ne nécessite pas de privilèges élevés de la part du pirate. »

Avec différents filtres, les chercheurs ont réussi à retranscrire une conversation complète. (Crédit Photo: Université de Californie)

Comme en témoignent les recherches de plus en plus nombreuses sur l’utilisation de certains composants (une souris, par exemple) qui pourraient divulguer involontairement et malencontreusement des informations, cette technique s’ajoute aux autres attaques par canal auxiliaire. Reste à savoir si ce type d’attaque serait possible dans des conditions réelles. Ce qui rend l’attaque pratique, c’est la sensibilité des souris actuelles, à la fois leur taux de sondage – ou polling rate – élevé (la fréquence à laquelle elles échantillonnent les mouvements, mesurée en kHz) et la résolution avec laquelle elles détectent les mouvements, mesurée en points par pouce (dots per inch, DPI). Plus le taux de sondage et la résolution sont élevés, plus les souris sont sensibles au son. « En fin de compte, ces développements font que les souris que l’on trouve chez les particuliers, dans les entreprises et les entités gouvernementales, sont de plus en plus vulnérables, ce qui étend la surface d’attaque des vulnérabilités potentielles de ces technologies de capteurs avancées », ont déclaré les chercheurs.

Un cadre d’expérimentation spécifique

Cependant, des réserves importantes limitent la portée de la preuve de concept Mic-E-Mouse. Le niveau sonore de l’environnement écouté doit être faible, les bureaux ne doivent pas dépasser 3 cm d’épaisseur et la souris doit être principalement immobile afin d’isoler les vibrations vocales. Les chercheurs ont également utilisé des souris offrant une résolution d’au moins 20 000 DPI, ce qui est nettement supérieur à la moyenne des souris utilisées aujourd’hui. Dans des conditions réelles, l’extraction de données vocales serait possible, mais difficile. Les pirates ne pourraient probablement capturer qu’une partie de la conversation, et non l’intégralité. Une autre faiblesse réside dans le fait qu’il serait facile de se protéger contre cette technique : un tapis en caoutchouc ou un tapis de souris sous la souris empêcherait la capture des vibrations.

Néanmoins, cette technique démontre que les souris doivent désormais être ajoutées à la liste croissante des périphériques informatiques pouvant exposer à un piratage d’extraction de données par canal auxiliaire dans certaines circonstances spécifiques. Les recherches précédentes sur les attaques par canal auxiliaire audio se sont largement concentrées sur le transfert de données dans l’autre sens, des signaux électriques vers le son, afin d’échapper aux réseaux isolés, par exemple en utilisant des haut-parleurs comme émetteurs et récepteurs, ou en contrôlant les sons générés par les blocs d’alimentation des ordinateurs (PSU). Les techniques d’écoute conventionnelles consistent à placer des capteurs incroyablement petits à des endroits stratégiques.

Le responsable de l’ingénierie et de l’architecture de sécurité chez Apple a annoncé une augmentation importante de la prime maximale offerte dans le cadre du programme Apple Security Bounty. Voici pourquoi le fournisseur paie autant pour protéger ses plateformes.

Si vous possédez des compétences en sécurité des plateformes, vous n’avez pas besoin de vendre vos découvertes à des entreprises douteuses proposant des services de surveillance : Apple peut faire de vous un millionnaire. Lors de l’événement Hexacon 2025 organisé à Paris (les 10 et 11 octobre 2025) par Offensive Security, Ivan Krstić, le responsable de l’ingénierie et de l’architecture de sécurité (Security Engineering and Architecture ou SEAR) chez Apple, a annoncé une augmentation considérable de la récompense maximale offerte dans le cadre du programme Apple Security Bounty.

Plusieurs millions de dollars pour des séries d’exploits

Désormais, la prime atteint 2 millions de dollars pour les chaînes d’exploits permettant d’atteindre des objectifs similaires à ceux des attaques sophistiquées menées par des logiciels espions mercenaires. Cette prime s’ajoute aux autres primes aux bogues de sécurité offertes par Apple, ce qui signifie que les chercheurs peuvent gagner jusqu’à 5 millions de dollars lorsqu’ils identifient une nouvelle série d’exploits. À partir de novembre, afin d’encourager des recherches plus intensives, Apple doublera ou augmentera considérablement les récompenses dans de nombreuses autres catégories. Les récompenses pourront aller de 100 000 dollars pour un contournement complet de Gatekeeper, à 1 million de dollars pour un accès non autorisé à iCloud à grande échelle, même si Apple affirme qu’aucun exploit réussi n’a été démontré à ce jour dans l’une ou l’autre de ces catégories. L’entreprise a également introduit des primes pour les contournements de sandbox WebKit et les exploits de proximité sans fil.

Pourquoi de telles récompenses ?

Les récompenses d’Apple pour ce type d’informations sont relativement récentes : 2019. C’est à peu près à cette époque que la nature de ces attaques a commencé à changer. En effet, c’est à ce moment-là que des gouvernements et des entreprises de sécurité parrainées par des États-nations ont commencé à mener des attaques sérieuses contre les clients d’Apple. Plus tard, en 2022, l’entreprise a annoncé le lancement de Lockdown Mode, son système de haute sécurité qui offre une protection encore plus forte aux cibles potentiellement vulnérables. Elle a également débloqué 10 millions de dollars pour aider les entreprises qui enquêtent, dénoncent et préviennent les cyberattaques hautement ciblées. Ces efforts se poursuivent. Ils doivent se poursuivre. Depuis, les attaques de ce type se sont multipliées, en particulier, mais pas exclusivement, de la part de sociétés mercenaires spécialisées dans les logiciels espions. Quant à Apple, l’entreprise continue de renforcer la protection de tous ses produits et services. Tout en s’efforçant de sécuriser ses plateformes et ses clients, la firme de Cupertino doit aussi faire face à des gouvernements autoritaires et irresponsables, qui prennent des décisions qui affaiblissent inévitablement la sécurité. La tentative du Royaume-Uni de créer une porte dérobée dans les données chiffrées d’iCloud n’en est qu’un exemple. Il est évident qu’Apple devra investir encore plus qu’elle ne le fait déjà dans la sécurité afin de protéger ces flancs désormais affaiblis.

M. Krstić a également évoqué la fonctionnalité Memory Integrity Enforcement (MIE), une protection de sécurité annoncée par Apple en même temps que l’iPhone 17. Fruit de cinq années de développement, cette défense vise à protéger contre les bogues iOS les plus fréquemment exploités, à savoir les vulnérabilités de sécurité de la mémoire, souvent utilisées dans les attaques sophistiquées de surveillance en tant que service, très prisées par certains des régimes les plus répressifs au monde. « Les seules attaques iOS au niveau du système observées dans la nature proviennent de logiciels espions mercenaires, des chaînes d’exploitation extrêmement sophistiquées, historiquement associées à des acteurs étatiques, dont le développement coûte des millions de dollars et sont utilisées contre un très petit nombre d’individus ciblés », a expliqué Apple. C’est le cas des attaques menées contre des militants, des journalistes et des politiciens. (Selon Wired, Apple a fait don de 1 000 iPhone 17 à des groupes de défense des droits humains qui travaillent avec des personnes exposées à des attaques ciblées). Les protections combinées telles que MIE, le mode lockdown (mode isolement) et les autres boucliers de sécurité qui existent sur les plateformes Apple rendent ces attaques sophistiquées beaucoup plus coûteuses à développer et à utiliser, mais le fournissuer sait que la lutte pour la sécurité se poursuit, c’est pour cette raison qu’elle a augmenté ses primes pour récompenser la découverte de bogues de sécurité.

Une obligation morale

Dans une interview accordée à Wired, Ivan Kristić a expliqué pourquoi Apple consacrait autant de ressources à la protection de ces groupes cibles à forte valeur ajoutée : « Nous ressentons une grande obligation morale de défendre ces utilisateurs. Même si la grande majorité de nos utilisateurs ne seront jamais visés par ce genre d’attaques, le travail que nous avons accompli permettra au final de renforcer la protection de tous. » Il a bien sûr raison, car la vérité dérangeante de la vie sur une planète connectée numériquement est que personne n’est en sécurité tant que tout le monde n’est pas en sécurité. Cela signifie que toute tentative d’affaiblir la sécurité d’un groupe de personnes réduira inévitablement la sécurité de tous les groupes de personnes.

Le responsable de l’ingénierie et de l’architecture de sécurité chez Apple a annoncé une augmentation importante de la prime maximale offerte dans le cadre du programme Apple Security Bounty. Voici pourquoi le fournisseur paie autant pour protéger ses plateformes.

Si vous possédez des compétences en sécurité des plateformes, vous n’avez pas besoin de vendre vos découvertes à des entreprises douteuses proposant des services de surveillance : Apple peut faire de vous un millionnaire. Lors de l’événement Hexacon 2025 organisé à Paris (les 10 et 11 octobre 2025) par Offensive Security, Ivan Krstić, le responsable de l’ingénierie et de l’architecture de sécurité (Security Engineering and Architecture ou SEAR) chez Apple, a annoncé une augmentation considérable de la récompense maximale offerte dans le cadre du programme Apple Security Bounty.

Plusieurs millions de dollars pour des séries d’exploits

Désormais, la prime atteint 2 millions de dollars pour les chaînes d’exploits permettant d’atteindre des objectifs similaires à ceux des attaques sophistiquées menées par des logiciels espions mercenaires. Cette prime s’ajoute aux autres primes aux bogues de sécurité offertes par Apple, ce qui signifie que les chercheurs peuvent gagner jusqu’à 5 millions de dollars lorsqu’ils identifient une nouvelle série d’exploits. À partir de novembre, afin d’encourager des recherches plus intensives, Apple doublera ou augmentera considérablement les récompenses dans de nombreuses autres catégories. Les récompenses pourront aller de 100 000 dollars pour un contournement complet de Gatekeeper, à 1 million de dollars pour un accès non autorisé à iCloud à grande échelle, même si Apple affirme qu’aucun exploit réussi n’a été démontré à ce jour dans l’une ou l’autre de ces catégories. L’entreprise a également introduit des primes pour les contournements de sandbox WebKit et les exploits de proximité sans fil.

Pourquoi de telles récompenses ?

Les récompenses d’Apple pour ce type d’informations sont relativement récentes : 2019. C’est à peu près à cette époque que la nature de ces attaques a commencé à changer. En effet, c’est à ce moment-là que des gouvernements et des entreprises de sécurité parrainées par des États-nations ont commencé à mener des attaques sérieuses contre les clients d’Apple. Plus tard, en 2022, l’entreprise a annoncé le lancement de Lockdown Mode, son système de haute sécurité qui offre une protection encore plus forte aux cibles potentiellement vulnérables. Elle a également débloqué 10 millions de dollars pour aider les entreprises qui enquêtent, dénoncent et préviennent les cyberattaques hautement ciblées. Ces efforts se poursuivent. Ils doivent se poursuivre. Depuis, les attaques de ce type se sont multipliées, en particulier, mais pas exclusivement, de la part de sociétés mercenaires spécialisées dans les logiciels espions. Quant à Apple, l’entreprise continue de renforcer la protection de tous ses produits et services. Tout en s’efforçant de sécuriser ses plateformes et ses clients, la firme de Cupertino doit aussi faire face à des gouvernements autoritaires et irresponsables, qui prennent des décisions qui affaiblissent inévitablement la sécurité. La tentative du Royaume-Uni de créer une porte dérobée dans les données chiffrées d’iCloud n’en est qu’un exemple. Il est évident qu’Apple devra investir encore plus qu’elle ne le fait déjà dans la sécurité afin de protéger ces flancs désormais affaiblis.

M. Krstić a également évoqué la fonctionnalité Memory Integrity Enforcement (MIE), une protection de sécurité annoncée par Apple en même temps que l’iPhone 17. Fruit de cinq années de développement, cette défense vise à protéger contre les bogues iOS les plus fréquemment exploités, à savoir les vulnérabilités de sécurité de la mémoire, souvent utilisées dans les attaques sophistiquées de surveillance en tant que service, très prisées par certains des régimes les plus répressifs au monde. « Les seules attaques iOS au niveau du système observées dans la nature proviennent de logiciels espions mercenaires, des chaînes d’exploitation extrêmement sophistiquées, historiquement associées à des acteurs étatiques, dont le développement coûte des millions de dollars et sont utilisées contre un très petit nombre d’individus ciblés », a expliqué Apple. C’est le cas des attaques menées contre des militants, des journalistes et des politiciens. (Selon Wired, Apple a fait don de 1 000 iPhone 17 à des groupes de défense des droits humains qui travaillent avec des personnes exposées à des attaques ciblées). Les protections combinées telles que MIE, le mode lockdown (mode isolement) et les autres boucliers de sécurité qui existent sur les plateformes Apple rendent ces attaques sophistiquées beaucoup plus coûteuses à développer et à utiliser, mais le fournissuer sait que la lutte pour la sécurité se poursuit, c’est pour cette raison qu’elle a augmenté ses primes pour récompenser la découverte de bogues de sécurité.

Une obligation morale

Dans une interview accordée à Wired, Ivan Kristić a expliqué pourquoi Apple consacrait autant de ressources à la protection de ces groupes cibles à forte valeur ajoutée : « Nous ressentons une grande obligation morale de défendre ces utilisateurs. Même si la grande majorité de nos utilisateurs ne seront jamais visés par ce genre d’attaques, le travail que nous avons accompli permettra au final de renforcer la protection de tous. » Il a bien sûr raison, car la vérité dérangeante de la vie sur une planète connectée numériquement est que personne n’est en sécurité tant que tout le monde n’est pas en sécurité. Cela signifie que toute tentative d’affaiblir la sécurité d’un groupe de personnes réduira inévitablement la sécurité de tous les groupes de personnes.

Alors que l’Union européenne, les États-Unis et la plateforme de paiement internationale Swift développent leurs propres initiatives en matière de dématérialisation des flux financiers, le Royaume-Uni apparait à la traine. La blockchain apparait comme un bon moyen de rattraper le temps perdu.

Le gouvernement britannique prévoit de nommer un « champion des marchés numériques » pour répondre à sa volonté de moderniser les transactions financières en adoptant des registres partagés basés sur la blockchain. L’annonce a été faite mercredi dernier par la secrétaire économique au Trésor, Lucy Rigby, dans un discours prononcé lors de la conférence Digital Assets Week à Londres. On ne sait pas encore qui pourrait être pressenti pour ce poste, mais il reviendra sans doute à une personnalité du secteur qui a des connaissances et des relations suffisantes pour amener les agences concurrentes – la Banque d’Angleterre, le Trésor britannique et la Financial Conduct Authority (FCA) – à s’accorder sur un cadre commun. À noter également la mise en place par le gouvernement, d’un groupe Dematerialisation Market Action Taskforce (DEMAT) chargé de coordonner la transition du Royaume-Uni vers l’abandon des certificats d’actions papier. « Les fournisseurs de technologies sont aussi invités à soumissionner pour participer au Digital Gilt Instrument (DIGIT) du gouvernement, une plateforme d’émission de dette souveraine », comme l’aurait déclaré Mme Rigby. L’éventail des initiatives souligne la complexité de la migration du système financier, qui passe de systèmes manuels et papier utilisés depuis des siècles à des systèmes entièrement numériques.

La tokénisation des actifs en marche

En juillet, dans son document d’orientation intitulé « Wholesale Financial Markets Digital Strategy », le gouvernement a présenté les arguments en faveur du changement, affirmant que les processus financiers actuels sont lents, coûteux et reposent sur des systèmes manuels, ce qui, ensemble, freine l’innovation financière. Selon ce document, l’adoption de la technologie de registres distribués (Distributed Ledger Technology, DLT) basée sur la blockchain permettrait aux actifs financiers d’exister sous forme de jetons sur des registres partagés, ce qui réformerait les marchés en réduisant les coûts, en accélérant considérablement les transactions et en augmentant la transparence. « La tokenisation des actifs pourrait entraîner un changement radical dans l’efficacité du marché, par exemple en rendant possible le partage de données en temps réel, ce qui améliorerait la transparence et réduirait les coûts opérationnels », indique le document. « Plus largement, cette tokenisation pourrait permettre de repenser fondamentalement le fonctionnement des marchés financiers, en créant des infrastructures qui prennent en charge les formes existantes et nouvelles d’émission, de transfert et de propriété d’actifs. »

Malgré cela, le Royaume-Uni risque de prendre du retard par rapport à ses pairs internationaux, ce qui pourrait bientôt nuire à la prééminence de Londres en tant que hub financier. L’UE dispose déjà du règlement sur un régime pilote pour les infrastructures de marché reposant sur la technologie des registres distribués (EU DLT Pilot Regime) et du réglement européen sur les crypto-actifs (Markets in Crypto-Assets Regulation, MiCA), les États-Unis ont adopté le Genius Act pour les stablecoins et Singapour a lancé le Project Guardian. De plus, Swift, le réseau mondial de messagerie financière, a récemment annoncé qu’il allait introduire un registre basé sur la blockchain dans le cadre de sa plateforme, une initiative qu’il teste depuis plusieurs années. L’organisation développe actuellement un prototype de registre numérique partagé afin d’accélérer les paiements transfrontaliers, en collaboration avec 30 institutions financières mondiales et la société Consensys, spécialisée dans la blockchain. « À terme, cela permettra d’étendre la plateforme Swift pour valider les transactions et appliquer les règles régissant les contrats intelligents », a expliqué l’organisation. « On pourrait penser que Swift et la blockchain sont deux concepts opposés, mais ce n’est pas le cas » a déclaré Javier Perez-Tasso, le CEO de Swift, lors de la conférence Sibos 2025. « Nous pensons que dans le système réglementé de demain, la finance traditionnelle et la finance décentralisée peuvent cohabiter. Les banques y sont prêtes. Et elles nous demandent de jouer un rôle plus important », a-t-il ajouté.

Des problèmes de cybersécurité à résoudre

Au Royaume-Uni, les progrès vers un environnement réglementaire restent en cours, de nombreux détails n’étant pas encore clairs. Pour l’instant, le Trésor et la Financial Conduct Authority (FCA) en sont encore au stade de l’élaboration de documents d’orientation. Selon Julia Demidova, de la société FinTech FIS Global, la première tâche du nouveau champion des marchés numériques sera de travailler avec la Banque d’Angleterre, la FCA et le Trésor. « Le champion tentera de parvenir à un consensus entre les trois parties. Nous avons besoin d’un champion dans ce domaine pour réduire certaines frictions », a estimé Mme Demidova. « Nous n’avons pas avancé assez rapidement par rapport à d’autres marchés tels que l’UE, qui est parvenue à un consensus sur le MiCA. » Le Royaume-Uni doit définir dès que possible un ensemble clair de priorités, notamment en ce qui concerne le soutien de certaines catégories d’actifs comme les stablecoins », a-t-elle poursuivi. À l’heure actuelle, on ne sait pas très bien si celles-ci peuvent être utilisées pour effectuer des paiements. « Le champion devra déterminer ce qui manque aujourd’hui dans les cadres réglementaires existants », a ajouté Mme Demidova. Le gouvernement britannique a reconnu cette nécessité, ce qui, selon Mme Demidova, laisse penser que le champion du numérique bénéficiera du soutien politique nécessaire pour débloquer le processus réglementaire.

En toile de fond, se profile la question de la sécurité des technologies qui n’ont pas encore fait leurs preuves dans des conditions réelles. « Il s’agit de technologies nouvelles et émergentes, ce qui soulève des problèmes potentiels de cybersécurité dont nous ne sommes peut-être pas conscients. Elles pourraient faire émerger une une nouvelle surface d’attaque dans cet écosystème », a mis en garde Mme Demidova. D’après un analyste, ce débat intéressera les responsables IT. « L’intégration est un défi pour les DSI. Les ERP traditionnels n’ont pas été conçus pour des flux de travail immuables et basés sur des jetons », a commenté Dan Silverman, co-CEO de l’entreprise de veille stratégique Balcony. « La tokenisation n’est pas seulement financière, elle est fondamentale pour un échange de données sécurisé et vérifiable entre les systèmes publics et privés », a-t-il ajouté. Le risque est que l’effet de l’incertitude sur les entreprises soit ignoré au profit des intérêts institutionnels, notamment parce que les pays adoptent ces technologies à des rythmes différents.

Intel privilégie les coeurs plutôt que les threads pour sa dernière génération de processeurs Xeon 6+ Clearwater Forest.

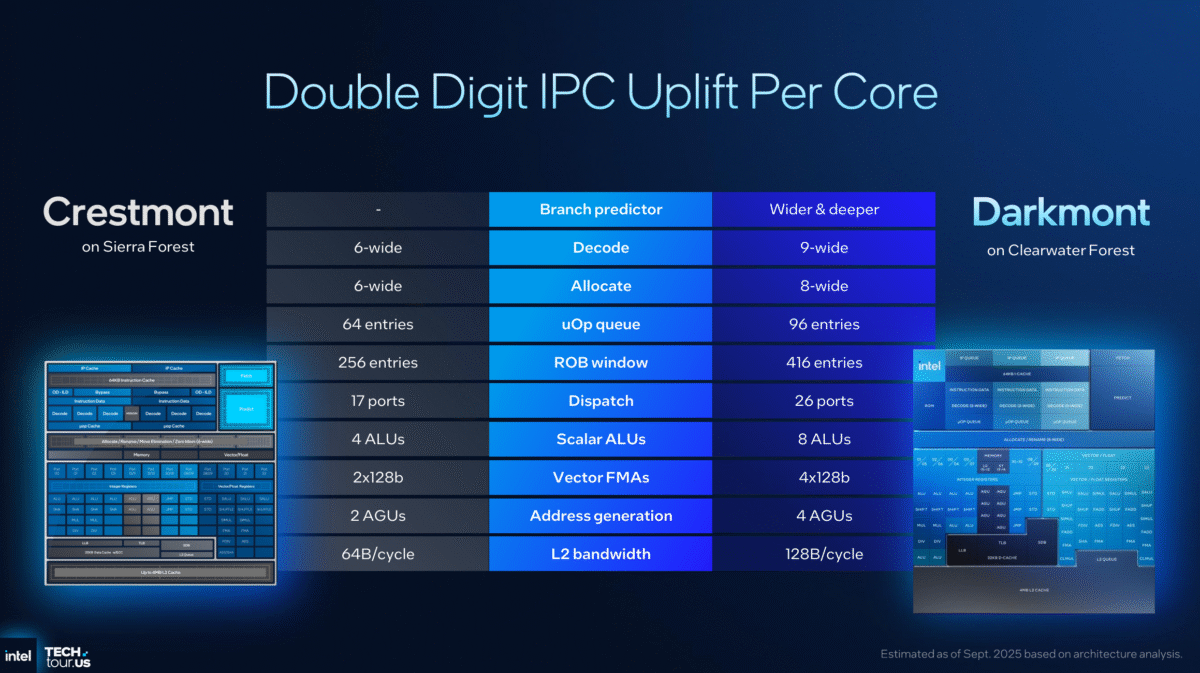

Intel a révélé plus de détails sur sa gamme de processeurs Xeon 6+ E-core, baptisés Clearwater Forest et gravés en 18A, qui met l’accent sur l’efficacité énergétique. Rappelons que le fondeur a divisé sa famille Xeon en deux catégories : la gamme P avec des cœurs haute performance et la gamme E avec des coeurs basse consommation assurant une meilleure performance par watt. Le fondeur a lancé l’année dernière son premier Xeon à cœurs E baptisé Sierra Forest et gravé en Intel 3. Ce dernier comptait 144 cœurs Cresmont, tandis que le Clearwater Forest en compte jusqu’à 288 de type Darkmont E de nouvelle génération. Chacun de ces cœurs offre 17 % d’IPC (instructions par horloge) de plus que la génération précédente explique le fondeur de Santa Clara (voir infographie ci-dessous). Ce dernier a également renoncé à l’hyperthreading symétrique (SMT), qui permettait d’exécuter deux threads dans un seul cœur, au profit d’un nombre de cœurs plus important. « Nous avons examiné la possibilité d’utiliser le SMT sur le cœur E, mais nous avons décidé de ne pas le faire afin de pouvoir bénéficier directement de l’efficacité du cœur à thread unique », a déclaré Kira Boyko, directrice de la gamme de produits E-Core Xeon au sein du groupe Data Center d’Intel. M. Boyko a déclaré que Clearwater Forest est environ 17 % plus rapide que Sierra Forest et continuera à cibler les mêmes marchés que Sierra Forest, à savoir les CSP cloud, les microservices, les charges de travail évolutives, ainsi que le domaine des réseaux, dans le domaine central de la 5G.

Intel explique que les coeurs Darkmont du Xeon 6+ assure une augmentation de l’IPC de 17 % par rapport à la génération précédente Cresmont. (Crédit Intel)

Avec Clearwater Forest, Intel s’est engagé dans une refonte considérable de l’architecture du processeur physique grâce à l’utilisation de tuiles pour aboutir à une conception complète à plusieurs puces. Le résultat est une prouesse technique que seul la société pouvait réaliser et qui montre que, malgré ses problèmes au niveau de la direction, son département d’ingénierie n’a pas souffert. Ces puces Xeon 6+ E-Core pourront prendre en charge jusqu’à 12 canaux de mémoire DDR5 avec des vitesses pouvant atteindre 8000 MT/s, soit une augmentation substantielle par rapport aux 8 canaux de 6400 MT/s de la génération précédente. En outre, la plate-forme prendra en charge jusqu’à 6 liaisons UPI 2.0 avec un débit maximal de 24 GT/s par voie, jusqu’à 96 voies PCIe Gen5.0 et jusqu’à 64 voies CXL 2.0. Parmi les autres fonctionnalités, citons les extensions Software Guard Extensions (SGX) et Trust Domain Extensions (TDX) pour une sécurité renforcée. En matière de gestion de l’énergie, ces puces seront équipées des technologies Application Energy Telemetry (AET) et Turbo Rate Limiter. Enfin, ces processeurs Clearwater Forest bénéficieront des extensions Advanced Vector Extensions 2 avec prise en charge VNNI et INT8.

Gravées en Intel 18A, les puces Xeon 6+ Clearwater Forest sont les premières à bénéficier de ce procédé de fabrication chez le fondeur dans la partie datacenter. (Crédit Intel)

Si vous avez déjà investi dans des serveurs Sierra Forest, bonne nouvelle : Clearwater Forest est compatible avec la génération précédente au niveau des sockets, vous pouvez donc mettre à niveau vos serveurs en remplaçant simplement la puce et en mettant à jour le Bios. « La principale remarque que nous avons reçue de la part des OEM était qu’ils ne voulaient pas créer un nouveau serveur. Ils voulaient qu’il soit compatible avec les serveurs qu’ils avaient déjà déployés », a déclaré M. Boyko. Les processeurs Clearwater Forest seront disponibles au cours du premier semestre 2026.

La gamme Xeon d’Intel se compose désormais de deux séries de puces pour serveurs : P-core (performance) et E-core (basse consommation). (Crédit Intel)

Alors que l’Union européenne, les États-Unis et la plateforme de paiement internationale Swift développent leurs propres initiatives en matière de dématérialisation des flux financiers, le Royaume-Uni apparait à la traine. La blockchain apparait comme un bon moyen de rattraper le temps perdu.

Le gouvernement britannique prévoit de nommer un « champion des marchés numériques » pour répondre à sa volonté de moderniser les transactions financières en adoptant des registres partagés basés sur la blockchain. L’annonce a été faite mercredi dernier par la secrétaire économique au Trésor, Lucy Rigby, dans un discours prononcé lors de la conférence Digital Assets Week à Londres. On ne sait pas encore qui pourrait être pressenti pour ce poste, mais il reviendra sans doute à une personnalité du secteur qui a des connaissances et des relations suffisantes pour amener les agences concurrentes – la Banque d’Angleterre, le Trésor britannique et la Financial Conduct Authority (FCA) – à s’accorder sur un cadre commun. À noter également la mise en place par le gouvernement, d’un groupe Dematerialisation Market Action Taskforce (DEMAT) chargé de coordonner la transition du Royaume-Uni vers l’abandon des certificats d’actions papier. « Les fournisseurs de technologies sont aussi invités à soumissionner pour participer au Digital Gilt Instrument (DIGIT) du gouvernement, une plateforme d’émission de dette souveraine », comme l’aurait déclaré Mme Rigby. L’éventail des initiatives souligne la complexité de la migration du système financier, qui passe de systèmes manuels et papier utilisés depuis des siècles à des systèmes entièrement numériques.

La tokénisation des actifs en marche

En juillet, dans son document d’orientation intitulé « Wholesale Financial Markets Digital Strategy », le gouvernement a présenté les arguments en faveur du changement, affirmant que les processus financiers actuels sont lents, coûteux et reposent sur des systèmes manuels, ce qui, ensemble, freine l’innovation financière. Selon ce document, l’adoption de la technologie de registres distribués (Distributed Ledger Technology, DLT) basée sur la blockchain permettrait aux actifs financiers d’exister sous forme de jetons sur des registres partagés, ce qui réformerait les marchés en réduisant les coûts, en accélérant considérablement les transactions et en augmentant la transparence. « La tokenisation des actifs pourrait entraîner un changement radical dans l’efficacité du marché, par exemple en rendant possible le partage de données en temps réel, ce qui améliorerait la transparence et réduirait les coûts opérationnels », indique le document. « Plus largement, cette tokenisation pourrait permettre de repenser fondamentalement le fonctionnement des marchés financiers, en créant des infrastructures qui prennent en charge les formes existantes et nouvelles d’émission, de transfert et de propriété d’actifs. »

Malgré cela, le Royaume-Uni risque de prendre du retard par rapport à ses pairs internationaux, ce qui pourrait bientôt nuire à la prééminence de Londres en tant que hub financier. L’UE dispose déjà du règlement sur un régime pilote pour les infrastructures de marché reposant sur la technologie des registres distribués (EU DLT Pilot Regime) et du réglement européen sur les crypto-actifs (Markets in Crypto-Assets Regulation, MiCA), les États-Unis ont adopté le Genius Act pour les stablecoins et Singapour a lancé le Project Guardian. De plus, Swift, le réseau mondial de messagerie financière, a récemment annoncé qu’il allait introduire un registre basé sur la blockchain dans le cadre de sa plateforme, une initiative qu’il teste depuis plusieurs années. L’organisation développe actuellement un prototype de registre numérique partagé afin d’accélérer les paiements transfrontaliers, en collaboration avec 30 institutions financières mondiales et la société Consensys, spécialisée dans la blockchain. « À terme, cela permettra d’étendre la plateforme Swift pour valider les transactions et appliquer les règles régissant les contrats intelligents », a expliqué l’organisation. « On pourrait penser que Swift et la blockchain sont deux concepts opposés, mais ce n’est pas le cas » a déclaré Javier Perez-Tasso, le CEO de Swift, lors de la conférence Sibos 2025. « Nous pensons que dans le système réglementé de demain, la finance traditionnelle et la finance décentralisée peuvent cohabiter. Les banques y sont prêtes. Et elles nous demandent de jouer un rôle plus important », a-t-il ajouté.

Des problèmes de cybersécurité à résoudre

Au Royaume-Uni, les progrès vers un environnement réglementaire restent en cours, de nombreux détails n’étant pas encore clairs. Pour l’instant, le Trésor et la Financial Conduct Authority (FCA) en sont encore au stade de l’élaboration de documents d’orientation. Selon Julia Demidova, de la société FinTech FIS Global, la première tâche du nouveau champion des marchés numériques sera de travailler avec la Banque d’Angleterre, la FCA et le Trésor. « Le champion tentera de parvenir à un consensus entre les trois parties. Nous avons besoin d’un champion dans ce domaine pour réduire certaines frictions », a estimé Mme Demidova. « Nous n’avons pas avancé assez rapidement par rapport à d’autres marchés tels que l’UE, qui est parvenue à un consensus sur le MiCA. » Le Royaume-Uni doit définir dès que possible un ensemble clair de priorités, notamment en ce qui concerne le soutien de certaines catégories d’actifs comme les stablecoins », a-t-elle poursuivi. À l’heure actuelle, on ne sait pas très bien si celles-ci peuvent être utilisées pour effectuer des paiements. « Le champion devra déterminer ce qui manque aujourd’hui dans les cadres réglementaires existants », a ajouté Mme Demidova. Le gouvernement britannique a reconnu cette nécessité, ce qui, selon Mme Demidova, laisse penser que le champion du numérique bénéficiera du soutien politique nécessaire pour débloquer le processus réglementaire.

En toile de fond, se profile la question de la sécurité des technologies qui n’ont pas encore fait leurs preuves dans des conditions réelles. « Il s’agit de technologies nouvelles et émergentes, ce qui soulève des problèmes potentiels de cybersécurité dont nous ne sommes peut-être pas conscients. Elles pourraient faire émerger une une nouvelle surface d’attaque dans cet écosystème », a mis en garde Mme Demidova. D’après un analyste, ce débat intéressera les responsables IT. « L’intégration est un défi pour les DSI. Les ERP traditionnels n’ont pas été conçus pour des flux de travail immuables et basés sur des jetons », a commenté Dan Silverman, co-CEO de l’entreprise de veille stratégique Balcony. « La tokenisation n’est pas seulement financière, elle est fondamentale pour un échange de données sécurisé et vérifiable entre les systèmes publics et privés », a-t-il ajouté. Le risque est que l’effet de l’incertitude sur les entreprises soit ignoré au profit des intérêts institutionnels, notamment parce que les pays adoptent ces technologies à des rythmes différents.

Alors que l’IA s’intègre de plus en plus aux stratégies des entreprises, les RSSI réexaminent l’organisation de la sécurité pour s’adapter au rythme et au potentiel de cette technologie.

L’évolution constante du paysage de la cybersécurité a longtemps tenu les RSSI en haleine, et l’IA pose désormais de nouveaux défis quant au fonctionnement des équipes de sécurité. Selon l’étude « Future of Cyber » de Deloitte auprès de décideurs américains dans le domaine de la cybersécurité, les capacités de l’IA sont de plus en plus utilisées dans les programmes de cybersécurité. 43 % des répondants y ont ainsi largement recours.Le recours à cette technologie permet aussi aux RSSI de gagner en influence auprès d’une direction de plus en plus experte en cyber : près d’un tiers des répondants à l’étude de Deloitte indiquent ainsi être impliqués dans les discussions stratégiques sur les investissements technologiques. Cependant, ce changement de stature est progressif, souligne Joe Oleksak, associé chez Plante Moran, cabinet de conseil en comptabilité et en gestion de patrimoine. « Après près de 30 ans de conseil en cybersécurité, je peux affirmer avec certitude que l’IA n’a pas révolutionné les organisations cyber, elle transforme plutôt progressivement leur mode de fonctionnement », dit-il.L’IA amplifie la moindre erreurLe changement le plus important observé par Joe Oleksak réside dans la prise de conscience de l’importance du facteur vitesse dans les décisions des équipes cyber. Et, en la matière, l’IA n’est pas forcément une solution miracle, affirme-t-il. « L’IA accélère tout, aussi bien les attaques que les défenses, ce qui signifie que les fondamentaux sont plus importants que jamais, explique-t-il. Le provisioning, les autorisations, la segmentation du réseau, et même les informations stockées dans les dossiers partagés, doivent être gérés avec précision, car l’IA amplifie la moindre erreur. »C’est là qu’intervient la discipline. « Les organisations qui ont investi dans la sécurité au fil du temps constatent des gains d’efficacité en intégrant des outils basés sur l’IA à leurs processus, souligne l’associé de Plate Moran. Mais celles qui n’ont pas pris la sécurité au sérieux restent confrontées aux mêmes risques qu’avant. L’IA ne rattrape pas leur retard comme par magie. » En réalité, comme les attaquants utilisent l’IA pour rendre le phishing, les analyses et les deepfakes moins coûteux et plus rapides, ajoute Joe Oleksak, l’écart entre les organisations matures et celles qui ne sont pas bien préparées ne fait que se creuser.Certains RSSI repensent leur organisation de sécurité pour suivre le rythme de l’IA et en exploiter le potentiel, à mesure que cette technologie s’intègre de plus en plus à leurs stratégies. Deneen DeFiore, vice-présidente et RSSI chez United Airlines, affirme ainsi que l’IA a clairement transformé la nature de sa relation avec le reste de la direction. « L’IA a élevé la cybersécurité au rang de priorité stratégique. Je collabore plus étroitement avec d’autres dirigeants pour garantir que la sécurité soit intégrée dès le départ aux initiatives d’IA, explique-t-elle. Il ne s’agit plus seulement de protéger les infrastructures : il s’agit de favoriser l’innovation en toute sécurité, d’instaurer la confiance et d’aider l’entreprise à progresser plus rapidement et sereinement. »Ne pas reproduire les erreurs de l’époque InternetCette évolution s’explique également, ajoute la RSSI, par l’engagement de la compagnie aérienne en faveur d’une IA responsable. « Nous nous concentrons sur un déploiement d’une IA éthique et transparente, la cybersécurité jouant un rôle central pour garantir la responsabilité, l’équité et la résilience. Cette responsabilité partagée au sein de la direction transforme notre façon de diriger et d’innover. »Une grande partie de cette évolution est liée au fait que les organisations ont déjà pu constater – à leurs dépens – ce qui se passe lorsque la sécurité est reléguée au second plan, souligne Joe Oleksak. Ce phénomène s’est produit dans tout le secteur lors du déploiement d’Internet dans les années 1990, et Joe Oleksak estime que l’IA peut suivre le même schéma si la dynamique au sein des équipes dirigeantes ne change pas. « Nous ne pouvons pas nous permettre de répéter ces erreurs, souligne-t-il. Pour un déploiement responsable de l’IA, le RSSI doit être au coeur de la stratégie et de l’exécution. Une approche axée sur la sécurité, pilotée par le RSSI et soutenue par la direction générale, est le seul moyen de garantir que l’IA renforce l’entreprise au lieu de la fragiliser. »Repenser la collaboration entre cyber et ITL’avènement de l’IA a également modifié la façon dont l’IT collabore avec l’équipe cyber, passant d’une sécurité réactive à une collaboration proactive, explique Deneen DeFiore. « Nous intégrons désormais la cybersécurité dès le départ aux initiatives d’IA, en collaborant étroitement avec les équipes pour garantir une innovation à la fois sûre et éthique », souligne-t-elle.Jason Lander, vice-président senior de la gestion des produits chez Aya Healthcare, en charge de la sécurité de l’organisation, constate également une évolution de la dynamique entre cybersécurité et DSI. « L’IA transforme sensiblement la façon dont ces services collaborent, rationalisent les workflows, répartissent les responsabilités, prennent des décisions et redéfinissent la confiance, dit-il. Nos opérations IT sont devenues plus intelligentes et proactives. Notre équipe de sécurité bénéficie d’un soutien opérationnel et d’une meilleure visibilité. »Deneen DeFiore, vice-présidente et RSSI de United Airlines. (Photo : United Airlines)Si Joe Oleksak, de Plante Moran, ne pense pas que l’IA ait significativement modifié la façon dont la plupart des organisations cyber travaillent avec l’IT, il a constaté que la technologie a commencé à modifier progressivement les attentes. « Les équipes informatiques supposent de plus en plus que la sécurité peut évoluer plus rapidement car l’IA accélère l’analyse et la détection, et les conseils d’administration commencent à considérer le RSSI comme un rôle plus stratégique », explique-t-il.Par ailleurs, il estime que le RSSI apporte une perspective fondamentalement différente de celle du DSI. « L’IT se concentre sur la rapidité, l’efficacité et la capacité d’action de l’entreprise, tandis que le RSSI se concentre sur sa protection. Cette distinction est souvent mal comprise, affirme-t-il. Face à l’apparition de nouveaux risques majeurs liés à l’IA – deepfakes, phishing piloté par l’IA, exposition involontaire d’informations sensibles par les employés via des prompts -, seul le RSSI est en mesure d’anticiper et d’atténuer ces menaces. »Jill Knesek, RSSI de BlackLine, est rattachée au DSI de l’éditeur de logiciels financiers. Selon elle, les équipes IT et cyber ont toujours travaillé en étroite collaboration, mais l’IA a propulsé cette relation à un niveau supérieur. « Nous devons désormais être cohérents sur toutes nos actions, explique cette ancienne agente du FBI au sein de la brigade cybercriminelle et ex-RSSI de Mattel. En effet, les outils d’IA ajoutent des risques mais offrent aussi des opportunités ».Transformer la nature du travailL’IA permet diverses améliorations chez Aya Healthcare, notamment la rationalisation et l’automatisation des tâches répétitives, explique Jason Lander, transformant ainsi les méthodes de travail en matière de sécurité. « Les outils d’IA permettent de récupérer les données plus rapidement et d’accélérer la prise de décision, ce qui libère du temps pour les membres de l’équipe afin qu’ils puissent se concentrer sur des enjeux plus stratégiques, précise-t-il. Nous continuons de former et de perfectionner nos employés aux nouveaux processus et outils d’IA, de rationaliser les intégrations de systèmes, d’identifier plus rapidement les menaces immédiates, d’améliorer les processus et de mettre davantage l’accent sur la sécurité globale, la gouvernance et l’accès aux données. »Deneen DeFiore, d’United Airlines, partage cet avis : l’IA gère désormais le bruit en triant les alertes, en signalant les anomalies et en automatisant les tâches répétitives. Cela permet à son équipe de cybersécurité de se concentrer sur l’analyse stratégique, la modélisation des menaces et la planification de la résilience. « Nos opérations sont ainsi plus rapides, plus ciblées et plus efficaces », assure-t-elle.Jason Lander affirme que l’IA a même transformé son travail quotidien en mettant l’accent sur l’automatisation des processus, ce qui l’a incité à réévaluer ses choix organisationnels antérieurs et à réévaluer ses priorités stratégiques. « Ce qui nécessite une connaissance approfondie de la gouvernance et des risques, l’alignement des capacités d’IA sur les objectifs métiers et l’équilibre entre innovation et gestion des risques », explique-t-il.Sensibiliser les collaborateursJill Knesek, de BlackLine, concentre ses efforts sur son équipe chargée des opérations de sécurité et y voit le principal cas d’utilisation de l’IA, car elle génère des frais généraux importants. Blackline dispose de ses propres opérations de sécurité travaillant 24 h/24 et 7 j/7, et la RSSI prévoit de déployer des ingénieurs spécialisés dans le bureau indien de l’entreprise afin d’améliorer la couverture la nuit et le week-end. « C’est un domaine où nous allons exploiter les capacités de l’IA afin de réduire les embauches tout en assurant ce niveau de couverture à l’échelle mondiale », précise-t-elle.L’adoption d’outils d’IA chez Plante Moran « reflète une réalité simple : la meilleure façon de lutter contre les menaces liées à l’IA est souvent de se protéger grâce à des défenses basées sur l’IA », explique de son côté Joe Oleksak. Mais comme pour toute initiative cyber, la technologie n’est qu’une partie de la solution, souligne-t-il. Une défense efficace commence par la formation et la culture d’entreprise. « Nous avons déployé des efforts délibérés pour sensibiliser tous les employés aux capacités et aux risques de l’IA, afin qu’ils comprennent l’importance de nos protocoles et politiques de sécurité, explique-t-il. Nous ne voulons pas que les employés craignent l’IA : c’est un logiciel, et comme tout logiciel, il présente des vulnérabilités. »Jill Knesek, RSSI de BlackLine. (Photo : Blackline)À l’instar de Deneen DeFiore d’United Airlines, Joe Oleksak affirme que l’important est l’utilisation responsable de l’IA. Les outils basés sur cette technologie peuvent aider les employés à accélérer leur progression, mais il est essentiel de garder à l’esprit les fondamentaux. « Par exemple, avec l’utilisation de fausses voix, générées par deepfake, pour simuler l’image des dirigeants, les pratiques de sécurité simples et traditionnelles, comme la confirmation des instructions par téléphone, sont plus importantes que jamais », dit-il.Même si l’IA n’a pas modifié la taille ni la structure des équipes de sécurité du cabinet, elle a modifié la nature de leur travail : moins de tri répétitif, plus de jugement, de communication et de renforcement de la culture de sécurité, explique Joe Oleksak. « La technologie rend la formation, la culture interne et la qualité du jugement plus importantes que jamais. »Rapprocher analyse de la menace et Data SciencePour Jason Lander d’Aya Healthcare, l’IA a ouvert de nombreuses opportunités que ses équipes étudient. « Nous repensons et redéfinissons les données sensibles. Nous adoptons également de meilleurs modèles et pratiques de détection pour distinguer les comportements humains des comportements générés par des robots », explique-t-il, ajoutant que les professionnels de la sécurité surveillent et anticipent également les risques accrus de fuites de sécurité.Chez United Airlines, les équipes sont en cours de réorganisation « afin de réunir analystes de la menace, ingénieurs et data scientists au sein de groupes plus agiles et collaboratifs, précise Deneen DeFiore. Nous recrutons en priorité des experts en IA et en machine learning, mais nous investissons également dans nos talents existants, en les formant à comprendre le fonctionnement de l’IA, à valider les modèles et à utiliser ces outils de manière responsable », explique-t-elle. Car, comme le souligne Joe Oleksak, l’IA oblige les RSSI à systématiser la validation de la technologie elle-même mais aussi celle des processus de cybersécurité des fournisseurs de services, embarquant de plus en plus souvent des modèles d’IA.Revenir aux fondamentaux face à des risques mal maîtrisésJill Knesek reste préoccupée par les inconnues que comporte l’IA, mais elle affirme que les entreprises poussent les équipes cyber à développer rapidement de nouvelles fonctionnalités afin de pouvoir affirmer que l’IA est intégrée à leurs produits. La sécurité et l’informatique sont « en quelque sorte les équipes de transport qui posent les jalons et les barrières de sécurité pour éviter les pertes de contrôle, explique-t-elle. Nous travaillons à un rythme effréné dans certains domaines et, en réalité, nous ne connaissons pas précisément les menaces. Nous nous assurons donc de mettre en place les règles les plus strictes. »À l’instar de Joe Oleksak, la RSSI affirme être convaincue de l’importance d’utiliser les principes de sécurité traditionnels et de mettre en place les contrôles appropriés. Une sécurité fondamentale efficace vous mènera loin, dit-elle. « Ensuite, à mesure que nous découvrirons des attaques plus sophistiquées, nous devrons adapter nos outils et nos capacités à ces risques. » Pour l’instant, le plus important, selon elle, est de rester « en phase avec les orientations stratégiques de l’entreprise » et de s’assurer que la sécurité en place remplisse pleinement ses fonctions fondamentales.Construire des coalitionsAlors que les organisations repensent leur approche de la sécurité, Joe Oleksak conseille aux RSSI de ne pas se laisser « tromper par le battage médiatique » et de garder à l’esprit que l’IA n’est pas une stratégie, mais un outil. « Traitez-la comme tout autre investissement technologique, conseille-t-il. Commencez par définir vos priorités en matière de risques, puis déterminez où l’IA peut réellement vous aider. » Ce qui signifie aussi se rappeler que l’IA amplifie les forces et les faiblesses. « Si votre inventaire d’actifs est incomplet, si vos contrôles IAM sont laxistes ou si votre rythme de correctifs est lent, l’IA ne résoudra pas ces problèmes ; cela ne fera qu’aggraver la situation », dit-il.Joe Oleksak conseille aussi d’adopter une approche prudente lors du déploiement, en testant les outils d’IA dans des cas d’utilisation précis, comme le tri des alertes, l’analyse des journaux et la détection du phishing, afin d’en mesurer les résultats. « Concentrez-vous sur l’amélioration du jugement humain, et non sur le remplacement des équipes, conseille-t-il. Formez vos équipes à remettre en question les résultats de l’IA et sensibilisez vos dirigeants et employés aux avantages et aux risques de la technologie. Le rôle du RSSI ne se limite pas à déployer les outils d’IA, mais à s’assurer que l’organisation comprenne leur place dans le contexte global de la sécurité. »De son côté, Deneen DeFiore souligne l’importance des partenariats avec d’autres départements de l’entreprise sur ce sujet naissant, « notamment les équipes juridiques, celles en charge des données et de l’exploitation », dit-elle. Un point sur lequel insiste aussi Jason Lander qui recommande aux RSSI de se préparer à l’ère de l’IA en créant des coalitions en interne et en veillant à ce que l’IA ne soit pas gérée de manière cloisonnée

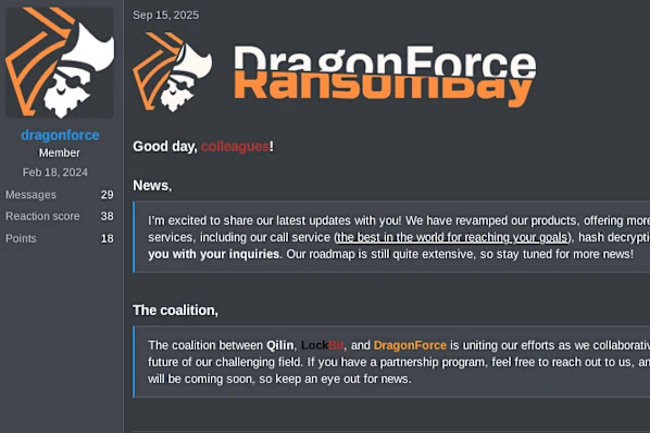

Les trois groupes de ransomware as a service s’associent pour coordonner leurs attaques et partager leurs ressources. Une manière de rassurer les affiliés après les récentes opérations de démantèlement.

L’union fait la force, une maxime qui fonctionne aussi dans le monde de la cybercriminalité. Selon un rapport de la société en cybersécurité Reliasquest, trois franchises de ransomware ont noué un partenariat début septembre. Les groupes sont DragonForce, Qilin et Lockbit. Le premier aurait proposé cette collaboration peu après la réapparition de Lockbit et de sa variante 5.0.

C’est sur un forum du dark web que le rapprochement s’est déroulé. Dans un échange, DragonForce a plaidé pour « créer des conditions de concurrence équitables, sans conflits ni insultes publiques ». Il a ajouté, « de cette façon, nous pouvons tous augmenter nos revenus et dicter les conditions du marché. Appelez cela comme vous voulez : coalition, cartel, etc. L’essentiel est de rester en contact, d’entretenir des relations amicales et d’être des alliés forts, et non des ennemis ». Lockbit a répondu favorablement à cet appel.

Une consolidation favorisée par la pression judiciaire

Cette alliance intervient alors que les opérateurs de rançongiciels subissent une pression croissante due aux différentes actions des autorités judiciaires. En février 2024, une opération internationale a réussi à saisir l’infrastructure et à arrêter des membres du groupe Lockbit. Des campagnes qui érodent progressivement la confiance des affiliés sur les groupes de ransomware. Néanmoins l’annonce du cartel « pourrait contribuer à restaurer la réputation de Lockbit auprès de ses affiliés après son démantèlement l’année dernière », souligne Reliaquest.

En conséquence, la société prévoit « une recrudescence des attaques contre les infrastructures critiques et une extension de la menace à des secteurs jugés auparavant comme à faible risque ». Il fait ici référence à Lockbit qui, lors de son retour aux affaires a autorisé ses affiliés à cibler les infrastructures critiques (centrales nucléaires, thermiques, hydroélectriques,…). Ces dernières étaient depuis l’affaire Colonial Pipeline plus ou moins épargnées par les groupes de ransomware.

Une fragmentation toujours importante

Ce partenariat devrait faciliter le partage de techniques, de ressources et d’infrastructures entre les trois groupes, selon le rapport. En 2020, LockBit s’est associé au groupe de rançongiciel Maze dans le cadre d’une collaboration qui a introduit des tactiques de double extorsion, combinant chiffrement de systèmes et vol de données, constate Reliaquest. Cette association n’est pas sans rappeler le rapprochement des groupes anglophones Scattered Spider, ShinyHunters et Lapsus$. Ils ont commencé à collaborer sous le nom de Scattered Lapsus$ Hunters, lançant en octobre un site de fuite de données répertoriant 39 entreprises dont les environnements Salesforce auraient été compromis.

Fin août, Scattered Spider a annoncé son intention de lancer sa propre offre de rançongiciel en tant que service, appelée ShinySp1d3r RaaS, affirmant qu’il s’agirait du « meilleur RaaS jamais créé », selon le rapport. Il note aussi que la formation de cartels s’inscrit dans un contexte de fragmentation record de l’écosystème global des rançongiciels. Le nombre de sites de fuite de données actifs a atteint un record historique de 81 au troisième trimestre 2025, des groupes plus petits ayant comblé les lacunes laissées par la perturbation des opérations majeures.