Pour concurrencer les offres américaines de Microsoft et Google, Nextcloud lance Workspace, une solution SaaS open source et européenne, développée en partenariat avec l’hébergeur Ionos.

Les alternatives européennes aux suites bureautiques et collaboratives américaines s’étoffent avec la récente annonce de Nextcloud. Ce dernier dévoile Workspace, une offre SaaS développée en partenariat avec l’hébergeur allemand Ionos. Elle comprend des outils bureautiques, du stockage cloud, de la messagerie, la visioconférence, de la et des fonctionnalités IA. A noter que l’éditeur germanique propose depuis plusieurs années une solution open source en local baptisée Hub.

Selon Frank Karlitschek, fondateur et DG de Nextcloud, l’objectif est de proposer une solution plus simple d’accès pour les entreprises : « Jusqu’ici, il fallait choisir entre la facilité d’un service en ligne comme ceux de Microsoft ou Google, et la maîtrise d’une solution open source locale. Workspace combine les deux approches. » Le service, attendu pour le 4 novembre, sera proposé sur abonnement par utilisateur. Les mises à jour logicielles seront assurées par Nextcloud, tandis qu’Ionos gérera l’infrastructure et les sauvegardes. Les tarifs n’ont pas encore été communiqués.

Des offres ajustées au marché européen

Les entreprises européennes sont de plus en plus attentives à la localisation et au contrôle de leurs données. Selon Frank Karlitschek, cette sensibilité s’est renforcée avec les incertitudes liées aux relations transatlantiques et à la politique commerciale américaine. « Plusieurs événements récents ont servi de signal d’alerte pour les entreprises et administrations européennes, qui cherchent davantage de garanties sur la fiabilité et la pérennité de leurs fournisseurs », indique-t-il.

Pour se défendre Les éditeurs américains ont multiplié les initiatives pour rassurer leurs clients. Microsoft, par exemple, a lancé M365 Local et le service Data Guardian, destiné à garantir un accès restreint aux données depuis le territoire européen. Néanmoins, certaines entreprises continuent de s’inquiéter de la portée extraterritoriale du Cloud Act et du FISA, susceptibles donner accès aux données aux autorités américaines.

Un intérêt croissant mais mesuré

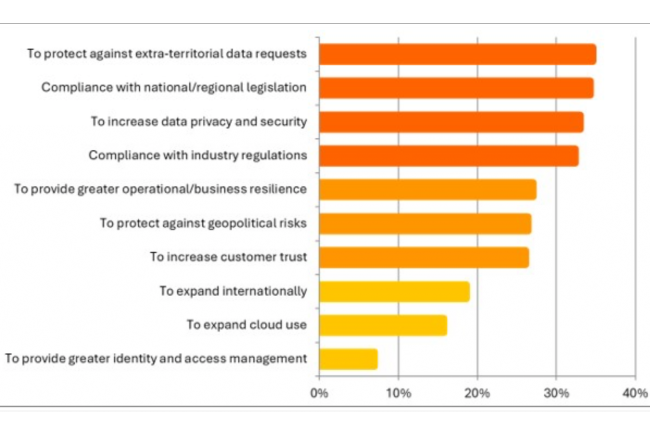

Une enquête d’IDC Europe, sur la souveraineté numérique mondiale a révélé que la protection contre les demandes d’accès extraterritoriales reste la première motivation des organisations pour adopter des solutions de confiance. L’enquête indique par ailleurs que les entreprises européennes ont accru leur intérêt pour cette thématique en 2025, dans un contexte de tensions économiques et géopolitiques.

Cependant, ce mouvement reste limité : moins de 5 % des répondants envisagent d’abandonner totalement les fournisseurs de cloud américains au profit d’acteurs locaux. « Les entreprises réévaluent leurs choix, mais on ne constate pas de basculement massif », souligne Rahiel Nasir, directeur de recherche chez IDC Europe. Malgré cela, Nextcloud observe une hausse significative des sollicitations. « Nous enregistrons trois fois plus de demandes que l’an dernier. Les projets sont encore longs à se concrétiser, mais la tendance se confirme », conclut Frank Karlitschek. A noter qu’en France, plusieurs solutions existent comme Wimi, Jamespot, Linagora,…

Selon une enquête d’IDC Europe, la protection contre les demandes d’accès extraterritoriales est le principal moteur de l’adoption de solutions souveraines par les entreprises européennes. (Crédit: IDC)

L’équipementier a présenté un routeur et une puce capables de gérer des connexions de 51,2 Tbit/s entre des datacenters distants. Ces offres répondent aux besoins de connectivités de plus en plus croissantes des clusters d’IA distribués.

Les récentes annonces de partenariats de plusieurs milliards de dollars entre les fournisseurs de services IA et les hyperscalers ou les NCP montrent que les charges de travail IA sont de plus en plus dispersées sur différents datacenters. La connectivité devient donc un point important et Cisco vient d’apporter une réponse à ce besoin avec le routeur 8223 au format 3U motorisé par la puce Silicon One P200. Le système prend en charge différents formats optiques comme l’OSFP (Octal Small Form-Factor Pluggable) et le…

Il vous reste 91% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

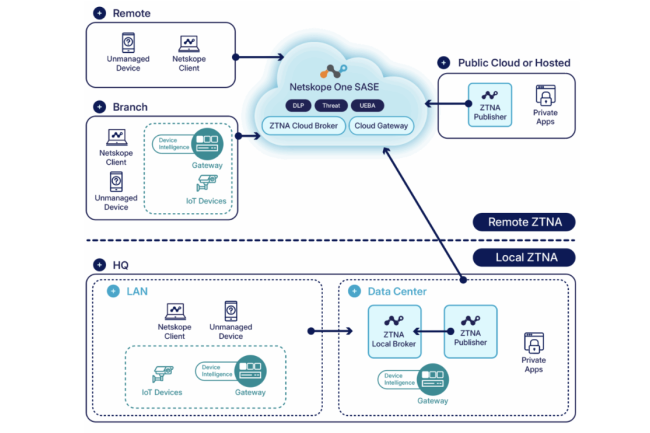

Pour renforcer la sécurité des systèmes IT industriels et des objets connectés, Netskope adapte sa solution Universal ZTNA à des fonctions dédiées.

La sécurité des environnements IT industriels souffre toujours d’un retard important. Pour y remédier, des éditeurs proposent des solutions adaptées. C’est le cas de Netskope qui étend les capacités de sa solution Universal ZTNA (zero trust network access) aux objets connectés (IoT) et à l’OT. Ces deux domaines sont généralement incapables d’exécuter des agents logiciels traditionnels. L’offre comprend One Private Access et Device Intelligent auxquels ont été ajoutés des capacités de contextualisation des équipements . Cette fonction classe et détecte automatiquement les risques liés aux équipements via la passerelle 5G One Gateway.

Selon le fournisseur, les capacités mises à jour donnent la possibilité aux entreprises de mettre en œuvre des politiques Zero Trust pour les machines et les robots qui ne prennent pas en charge les outils de sécurité basés sur des agents. « Les VPN traditionnels, les NAC et les premiers outils ZTNA n’ont pas été conçus pour répondre aux exigences d’échelle, de vitesse et de diversité des entreprises d’aujourd’hui », a déclaré John Martin, directeur produit chez Netskope, dans un communiqué. « Universal ZTNA apporte aux entreprises une solution cohérente pour sécuriser les utilisateurs et les appareils, qu’ils soient distants ou sur le réseau local », a-t-il ajouté. « Grâce à des politiques plus intelligentes basées sur les risques, à une protection intégrée et à des performances fluides, nous aidons les entreprises à réduire la complexité, à diminuer les risques et à faire de l’accès sécurisé un catalyseur plutôt qu’un obstacle. »

Une couche d’IA pour la gestion du ZTNA

Selon Robert Arandjelovic, directeur senior de la stratégie mondiale des solutions chez Netskope, les entreprises adoptent Universal ZTNA pour aller au-delà des solutions de sécurité conventionnelles de type SSE (Security Service Edge) et ZTNA, et pour sécuriser plus efficacement les utilisateurs et les appareils IoT/OT dans tous les environnements technologiques. Selon un rapport de Gartner, l’Universal ZTNA devrait connaître une adoption généralisée et croître de plus de 40 % d’ici à 2027. « Il offre un formidable point de consolidation, car la prolifération des outils est déjà très présente. Si nous pouvons faire d’une pierre deux coups, en modernisant et simplifiant à la fois, c’est un énorme avantage. Les équipes de sécurité sont toujours soumises à des contraintes budgétaires. Dans le domaine de la sécurité, il y a toujours plus de choses à faire et d’argent à dépenser », a expliqué M. Arandjelovic. Cette solution améliorée reflète également la convergence actuelle des technologies réseau et de sécurité. « Device Intelligence étend la correction et le contrôle d’accès au trafic est-ouest grâce à des intégrations avec des fournisseurs NAC de tierce partie », a-t-il poursuivi, « tandis que les capacités de pare-feu de One Gateway et de One SSE fournissent des points d’application Zero Trust pour le trafic nord-sud ».

Netskope introduit également des capacités intégrées de protection des données et contre les menaces dans Universal ZTNA qui inspectent le trafic des applications privées pour les utilisateurs distants et locaux. « Cette approche unifiée traite les menaces avant qu’elles n’atteignent le réseau et protège les données sensibles de tous les utilisateurs et appareils », a ajouté M. Arandjelovic. Grâce à sa fonctionnalité One Copilot for Private Access, la société utilise l’IA pour rationaliser la gestion ZTNA. Avec cette technologie, la fonction est capable d’automatiser la création de politiques granulaires pour les applications découvertes, tout en affinant et en auditant en permanence les configurations. Selon Netskope, cette solution peut aider les entreprises à accélérer l’adoption du ZTNA, à réduire la complexité et à déployer des implémentations Zero Trust à moindre risque.

Provoqué par l’explosion d’une batterie lithium-ion, l’incendie d’un datacenter en Corée a mis hors-service plusieurs centaines de services du gouvernement. La restauration totale des systèmes va demander 4 semaines.

OVH puissance 10 ? Un incendie catastrophique au datacenter du Service national des ressources informatique (National Information Resources Service ou NIRS) de Corée du Sud a paralysé 647 systèmes gouvernementaux pendant près d’une semaine. 96 d’entre eux ont été détruits et 551 ont été arrêtés préventivement. Ce sinistre a révélé des vulnérabilités critiques dans la reprise d’activité après sinistre et dans les protocoles de sécurité des batteries. Selon les analystes, ces vulnérabilités devraient attirer l’attention immédiate des DSI du monde entier.L’incendie du 26 septembre, déclenché par l’explosion d’une batterie lithium-ion lors d’une maintenance de routine d’un onduleur dans le centre de Daejeon, à 140 km au sud de Séoul, a paralysé des services gouvernementaux essentiels, notamment les services bancaires, postaux, de vérification d’identité et d’urgence. Le 30 septembre, seuls 87 services avaient été rétablis, les autorités prévoyant un délai de rétablissement maximal des autres systèmes… de quatre semaines, selon l’agence de presse Yonhap. La restauration concerne 21 des 36 services jugés essentiels, du fait de leur impact ou de leur nombre d’utilisateurs, comme les services bancaires de la poste nationale ou le portail gouvernemental Gov.kr. La panne a perturbé la vérification d’identité pour les banques et les aéroports, les services postaux, les réseaux de transport et l’intranet interne Onnara du gouvernement.Par ailleurs, le même jour, l’opérateur de réseau britannique Openreach a émis une directive d’urgence donnant aux fournisseurs de communications un délai de 48 heures pour retirer toutes les batteries au lithium des échanges BT « en raison des risques importants d’emballement thermique, d’incendie et d’explosion », selon ISPreview.Un incendie qui a duré 22 heuresL’incendie s’est déclaré lors d’un exercice de réduction des risques : le déplacement de batteries d’onduleurs d’une salle de serveurs du cinquième étage vers le sous-sol afin de les isoler de l’infrastructure informatique critique. L’incendie trouve son origine dans une batterie d’onduleur débranchée pour être déplacée. L’explosion a déclenché un emballement thermique, libérant une chaleur extrême qui a compliqué les opérations de lutte contre le feu. Les autorités ont d’abord évité d’utiliser de l’eau pour éviter d’endommager les données, optant plutôt pour la suppression du feu au dioxyde de carbone – une décision qui a contribué à la durée de l’incendie (22 heures au total), selon le Korean Herald. 384 batteries lithium-ion ont été détruites, ajoute le rapport.Les batteries, fabriquées par LG Energy Solution et installées en 2012-2013, avaient dépassé leur durée de vie de 10 ans malgré des inspections de sécurité réussies en juin, toujours selon le Korea Herald. Citant des experts du secteur, le rapport indique que des ouvriers pourraient avoir débranché des câbles sans couper correctement le courant, provoquant des pics de tension dans le système.Le président coréen Lee Jae Myung a présenté des excuses publiques dimanche, qualifiant l’incident de « prévisible » et critiquant l’insuffisance des systèmes de secours. Mardi, il a ordonné des inspections complètes des infrastructures de toutes les agences gouvernementales.Le calcul du risque lié au lithium-ionLes événements coréens mettent en lumière une évolution technologique à l’échelle du secteur. Les batteries lithium-ion devraient représenter 38,5 % du marché des batteries pour centres de données d’ici 2025, contre 15 % en 2020, selon le cabinet Frost & Sullivan « À mesure que les systèmes lithium-ion gagnent du terrain, les exigences de sécurité doivent être renforcées, souligne Tanvi Rai, analyste senior chez Everest Group. Il est essentiel d’isoler les modules de batterie des serveurs, de déployer des systèmes de détection précoce des écarts de température et des gaz, d’utiliser des systèmes d’extinction conçus pour les défaillances des systèmes lithium-ion et d’adopter des protocoles opérationnels rigoureux. »Selon un article du Korean Herald, 55 incendies liés à des onduleurs ont été déclarés en Corée du Sud entre 2018 et octobre 2022. Le rapport souligne que les systèmes d’onduleurs présentent souvent des conceptions de sécurité plus simples que les systèmes de stockage d’énergie à grande échelle, les batteries étant fréquemment logées à proximité des serveurs. Chez NIRS, les batteries étaient positionnées à seulement 60 cm des serveurs.Pour Himanshu Mhatre, analyste senior chez Everest Group, c’est l’ensemble des méthodes d’extinction d’incendies qui doivent être repensées. « Les systèmes à agent propre (ne laissant pas de résidus à l’évaporation, NDLR), tels que Novec 1230 ou Inergen, associés à un refroidissement par brouillard d’eau haute pression, sont bien plus efficaces que les sprinkleurs classiques contre les incendies de systèmes lithium-ion », dit-il. Les installations devraient aussi intégrer des panneaux de protection contre les explosions et une ventilation renforcée afin de réduire les risques de défaillance systémique, ajoute-t-il.Mikhail Jaura, analyste spécialiste de l’infrastructure cloud chez IDC Asie/Pacifique, souligne que des incidents majeurs comme celui survenu en Corée pourraient temporairement ralentir l’adoption de ces technologies par les organisations réticentes au risque. « Cependant, je m’attends à ce que la dynamique générale du marché se poursuive, portée par le besoin d’une efficacité et d’une densité accrues dans les datacenters compatibles avec l’IA, pronostique-t-il. Les fournisseurs proposent de plus en plus de solutions de sécurité intégrées pour les systèmes d’alimentation sans interruption lithium-ion, et la surveillance réglementaire s’intensifie. »Lacunes dans la reprise après sinistreAu-delà de la chimie des batteries, l’incendie de Daejeon souligne ce que les analystes décrivent comme une vulnérabilité critique de l’architecture de reprise après sinistre. Le NIRS exploite trois sites géographiquement dispersés hébergeant environ 1 600 systèmes gouvernementaux. Cependant, plus de 647 systèmes, soit plus d’un tiers, étaient concentrés sur le site de Daejeon. Lorsque l’incendie s’est déclaré, ces 647 systèmes ont été mis hors service simultanément.Le Korea Herald, citant des experts du secteur, a montré que le site ne disposait pas d’une architecture permettant un basculement en temps réel entre deux serveurs. Citant le ministre de l’Intérieur, Yun Ho-jung, l’article du journal coréen ajoute que la relocalisation des 96 systèmes détruits vers une infrastructure cloud située ailleurs prendrait quatre semaines, soit le double des estimations initiales.« La récente panne confirme que la centralisation excessive favorise la vulnérabilité systémique », dit Tanvi Rai. Les entreprises devraient s’orienter vers une topologie hybride, en conservant des installations centrales évolutives lorsque cela est nécessaire, mais en les associant à des noeuds de basculement répartis régionalement, à une segmentation des services et à une reprise après sinistre intégrée. »Tester et retester les plans de repriseKasthuri Jagadeesan, directrice de recherche chez Everest Group, indique que les entreprises devraient auditer les risques liés à la centralisation des systèmes en cartographiant les interdépendances entre les onduleurs, les systèmes de refroidissement et les zones d’alimentation partagée. « Le cas du NIRS illustre que la redondance seule ne peut pas protéger contre une compartimentation insuffisante », dit-elle, soulignant que les pannes peuvent coûter des millions par heure.« La redondance géographique n’est efficace que si les processus de bascule sont testés et que le personnel est formé à les exécuter sous pression, ajoute Mikhail Jaura. Les DSI doivent valider que les plans de reprise après sinistre sont opérationnels et non théoriques. Cela implique des tests réguliers et réalistes, un engagement de plusieurs fonctions dans l’entreprise et une amélioration continue. »Pour Tanvi Rai, « ce qui est susceptible de changer, c’est que les entreprises exigeront des certifications de sécurité et une responsabilisation des fournisseurs plus strictes, et accéléreront les investissements dans la planification de la reprise après sinistre, la redondance géographique et les frameworks de résilience. »

Okta, pour qui l’hexagone est un marché important, officialise Xavier Mathis au poste de country manager France et recrute aussi Olivier Tireau pour gérer les ventes.

Évoluant chez Okta depuis plus de 7 ans, Xavier Mathis qui était le dirigeant de la filiale française par intérim depuis mais 2024 vient d’être promu regional vice-président et country manager France de l’éditeur spécialisé dans la gestion des identités et des accès. Sa mission se résume en trois points : développer l’écosystème de partenaires, instaurer une confiance durable avec les clients et renforcer l’ancrage local d’Okta.

Avant de rejoindre Okta en 2018, Xavier Mathis a multiplié les expériences au sein de grands groupes américains comme Red Hat, ServiceNow ou encore Dell. En parallèle, Okta a recruté en septembre Olivier Tireau en tant que vice-président des ventes pour la France et l’Italie. Fort de plus de 25 ans d’expérience dans le secteur des logiciels et des technologies, il a occupé des postes de direction chez Verizon Business, Proofpoint et, plus récemment, chez SentinelOne.

Provoqué par l’explosion d’une batterie lithium-ion, l’incendie d’un datacenter en Corée a mis hors-service plusieurs centaines de services du gouvernement. La restauration totale des systèmes va demander 4 semaines.

OVH puissance 10 ? Un incendie catastrophique au datacenter du Service national des ressources informatique (National Information Resources Service ou NIRS) de Corée du Sud a paralysé 647 systèmes gouvernementaux pendant près d’une semaine. 96 d’entre eux ont été détruits et 551 ont été arrêtés préventivement. Ce sinistre a révélé des vulnérabilités critiques dans la reprise d’activité après sinistre et dans les protocoles de sécurité des batteries. Selon les analystes, ces vulnérabilités devraient attirer l’attention immédiate des DSI du monde entier.L’incendie du 26 septembre, déclenché par l’explosion d’une batterie lithium-ion lors d’une maintenance de routine d’un onduleur dans le centre de Daejeon, à 140 km au sud de Séoul, a paralysé des services gouvernementaux essentiels, notamment les services bancaires, postaux, de vérification d’identité et d’urgence. Le 30 septembre, seuls 87 services avaient été rétablis, les autorités prévoyant un délai de rétablissement maximal des autres systèmes… de quatre semaines, selon l’agence de presse Yonhap. La restauration concerne 21 des 36 services jugés essentiels, du fait de leur impact ou de leur nombre d’utilisateurs, comme les services bancaires de la poste nationale ou le portail gouvernemental Gov.kr. La panne a perturbé la vérification d’identité pour les banques et les aéroports, les services postaux, les réseaux de transport et l’intranet interne Onnara du gouvernement.Par ailleurs, le même jour, l’opérateur de réseau britannique Openreach a émis une directive d’urgence donnant aux fournisseurs de communications un délai de 48 heures pour retirer toutes les batteries au lithium des échanges BT « en raison des risques importants d’emballement thermique, d’incendie et d’explosion », selon ISPreview.Un incendie qui a duré 22 heuresL’incendie s’est déclaré lors d’un exercice de réduction des risques : le déplacement de batteries d’onduleurs d’une salle de serveurs du cinquième étage vers le sous-sol afin de les isoler de l’infrastructure informatique critique. L’incendie trouve son origine dans une batterie d’onduleur débranchée pour être déplacée. L’explosion a déclenché un emballement thermique, libérant une chaleur extrême qui a compliqué les opérations de lutte contre le feu. Les autorités ont d’abord évité d’utiliser de l’eau pour éviter d’endommager les données, optant plutôt pour la suppression du feu au dioxyde de carbone – une décision qui a contribué à la durée de l’incendie (22 heures au total), selon le Korean Herald. 384 batteries lithium-ion ont été détruites, ajoute le rapport.Les batteries, fabriquées par LG Energy Solution et installées en 2012-2013, avaient dépassé leur durée de vie de 10 ans malgré des inspections de sécurité réussies en juin, toujours selon le Korea Herald. Citant des experts du secteur, le rapport indique que des ouvriers pourraient avoir débranché des câbles sans couper correctement le courant, provoquant des pics de tension dans le système.Le président coréen Lee Jae Myung a présenté des excuses publiques dimanche, qualifiant l’incident de « prévisible » et critiquant l’insuffisance des systèmes de secours. Mardi, il a ordonné des inspections complètes des infrastructures de toutes les agences gouvernementales.Le calcul du risque lié au lithium-ionLes événements coréens mettent en lumière une évolution technologique à l’échelle du secteur. Les batteries lithium-ion devraient représenter 38,5 % du marché des batteries pour centres de données d’ici 2025, contre 15 % en 2020, selon le cabinet Frost & Sullivan « À mesure que les systèmes lithium-ion gagnent du terrain, les exigences de sécurité doivent être renforcées, souligne Tanvi Rai, analyste senior chez Everest Group. Il est essentiel d’isoler les modules de batterie des serveurs, de déployer des systèmes de détection précoce des écarts de température et des gaz, d’utiliser des systèmes d’extinction conçus pour les défaillances des systèmes lithium-ion et d’adopter des protocoles opérationnels rigoureux. »Selon un article du Korean Herald, 55 incendies liés à des onduleurs ont été déclarés en Corée du Sud entre 2018 et octobre 2022. Le rapport souligne que les systèmes d’onduleurs présentent souvent des conceptions de sécurité plus simples que les systèmes de stockage d’énergie à grande échelle, les batteries étant fréquemment logées à proximité des serveurs. Chez NIRS, les batteries étaient positionnées à seulement 60 cm des serveurs.Pour Himanshu Mhatre, analyste senior chez Everest Group, c’est l’ensemble des méthodes d’extinction d’incendies qui doivent être repensées. « Les systèmes à agent propre (ne laissant pas de résidus à l’évaporation, NDLR), tels que Novec 1230 ou Inergen, associés à un refroidissement par brouillard d’eau haute pression, sont bien plus efficaces que les sprinkleurs classiques contre les incendies de systèmes lithium-ion », dit-il. Les installations devraient aussi intégrer des panneaux de protection contre les explosions et une ventilation renforcée afin de réduire les risques de défaillance systémique, ajoute-t-il.Mikhail Jaura, analyste spécialiste de l’infrastructure cloud chez IDC Asie/Pacifique, souligne que des incidents majeurs comme celui survenu en Corée pourraient temporairement ralentir l’adoption de ces technologies par les organisations réticentes au risque. « Cependant, je m’attends à ce que la dynamique générale du marché se poursuive, portée par le besoin d’une efficacité et d’une densité accrues dans les datacenters compatibles avec l’IA, pronostique-t-il. Les fournisseurs proposent de plus en plus de solutions de sécurité intégrées pour les systèmes d’alimentation sans interruption lithium-ion, et la surveillance réglementaire s’intensifie. »Lacunes dans la reprise après sinistreAu-delà de la chimie des batteries, l’incendie de Daejeon souligne ce que les analystes décrivent comme une vulnérabilité critique de l’architecture de reprise après sinistre. Le NIRS exploite trois sites géographiquement dispersés hébergeant environ 1 600 systèmes gouvernementaux. Cependant, plus de 647 systèmes, soit plus d’un tiers, étaient concentrés sur le site de Daejeon. Lorsque l’incendie s’est déclaré, ces 647 systèmes ont été mis hors service simultanément.Le Korea Herald, citant des experts du secteur, a montré que le site ne disposait pas d’une architecture permettant un basculement en temps réel entre deux serveurs. Citant le ministre de l’Intérieur, Yun Ho-jung, l’article du journal coréen ajoute que la relocalisation des 96 systèmes détruits vers une infrastructure cloud située ailleurs prendrait quatre semaines, soit le double des estimations initiales.« La récente panne confirme que la centralisation excessive favorise la vulnérabilité systémique », dit Tanvi Rai. Les entreprises devraient s’orienter vers une topologie hybride, en conservant des installations centrales évolutives lorsque cela est nécessaire, mais en les associant à des noeuds de basculement répartis régionalement, à une segmentation des services et à une reprise après sinistre intégrée. »Tester et retester les plans de repriseKasthuri Jagadeesan, directrice de recherche chez Everest Group, indique que les entreprises devraient auditer les risques liés à la centralisation des systèmes en cartographiant les interdépendances entre les onduleurs, les systèmes de refroidissement et les zones d’alimentation partagée. « Le cas du NIRS illustre que la redondance seule ne peut pas protéger contre une compartimentation insuffisante », dit-elle, soulignant que les pannes peuvent coûter des millions par heure.« La redondance géographique n’est efficace que si les processus de bascule sont testés et que le personnel est formé à les exécuter sous pression, ajoute Mikhail Jaura. Les DSI doivent valider que les plans de reprise après sinistre sont opérationnels et non théoriques. Cela implique des tests réguliers et réalistes, un engagement de plusieurs fonctions dans l’entreprise et une amélioration continue. »Pour Tanvi Rai, « ce qui est susceptible de changer, c’est que les entreprises exigeront des certifications de sécurité et une responsabilisation des fournisseurs plus strictes, et accéléreront les investissements dans la planification de la reprise après sinistre, la redondance géographique et les frameworks de résilience. »

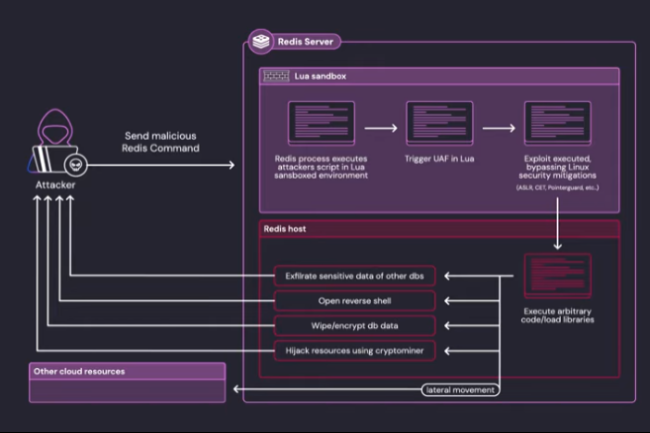

Des chercheurs de Wiz ont découvert une faille sévère dans les instances de Redis aboutissant à l’exécution de code à distance. L’éditeur de la base de données en mémoire vient de livrer un correctif à appliquer rapidement.

A l’occasion du Pwn2own de Berlin qui s’est déroulé mai dernier, des chercheurs de Wiz (racheté par Google) ont découvert et utilisé une vulnérabilité critique pour pirater les instances Redis. Référencée CVE-2025-49844 ou identifiée sous l’appellation RediShell, la faille est un bug de corruption de mémoire « use-after-free » présent dans le code source de Redis depuis 13 ans environ.

Les experts de Wiz soulignent l’importance de cette brèche de sécurité. « Étant donné que Redis est utilisé dans près de 75 % des environnements cloud, l’impact potentiel est considérable », expliquent-ils. Tout en estimant qu’environ 60 000 instances exposées sur Internet sont vulnérables. Redis vient de corriger cette faille, ainsi que trois autres référencées CVE-2025-46817, CVE-2025-46818 et CVE-2025-46819, dans les versions 6.2.20, 7.2.11, 7.4.6, 8.0.4 et 8.2.2.

Contournement du bac à sable Lua

Pour expliquer la faille, il faut savoir qu’en plus d’être un data store, Redis sert à exécuter des scripts écrits dans le langage de programmation Lua. Cette fonctionnalité propose aux applications d’exécuter certaines de leurs logiques liées aux données directement dans la base de données. Les scripts tournent dans un bac à sable, mais la faille CVE-2025-49844 permet aux attaquants de contourner cette contrainte et d’exécuter du code arbitraire directement sur le serveur sous-jacent.

Pour cette raison, la vulnérabilité a reçu la note de gravité la plus élevée de 10 sur l’échelle CVSS. Dans le PoC démontré par Wiz, les pirates exploitent cette vulnérabilité pour lancer un shell inversé et ainsi exécuter des commandes supplémentaires. L’attaque peut conduire au vol d’identifiants dans l’environnement, en particulier des clés SSH, des jetons AWS IAM et des certificats. Elle peut également conduire au déploiement de logiciels malveillants et des mineurs de cryptomonnaies.

Une absence d’authentification très répandue

Les chercheurs pointent du doigt la façon dont les utilisateurs déploient Redis sans authentification en interne, mais aussi de manière visible sur Internet. Par exemple, ils ont noté que dans 57% des environnements cloud, Redis est mis en place sous forme d’image de conteneur et que le conteneur Redis officiel sur Docker Hub n’a pas d’authentification activée par défaut. « L’absence d’authentification combinée à l’exposition à Internet est extrêmement dangereuse, car elle donne la possibilité à n’importe qui d’interroger l’instance Redis et, plus précisément, d’envoyer des scripts Lua (qui sont activés par défaut) », ont fait remarquer les chercheurs. Ils ajoutent « les pirates peuvent donc exploiter la vulnérabilité et exécuter du code à distance (Remote Code Execution, RCE) dans l’environnement. »

Environ 300 000 instances Redis sont exposées à Internet et on estime que 60 000 d’entre elles ne disposent pas d’authentification. Beaucoup d’autres sont probablement déployées sur des réseaux internes sans renforcement supplémentaire de la sécurité, où n’importe quel hôte interne peut s’y connecter. Les serveurs Redis sont une cible courante, au même titre que d’autres technologies natives du cloud, pour les groupes qui déploient des cryptomineurs sur des serveurs. Dans le passé, d’autres vulnérabilités d’échappement du bac à sable Redis Lua, comme la vulnérabilité CVE-2022-0543 affectant spécifiquement le paquet Debian Redis, ont été exploitées par des vers diffusés par les protocoles peer-to-peer.

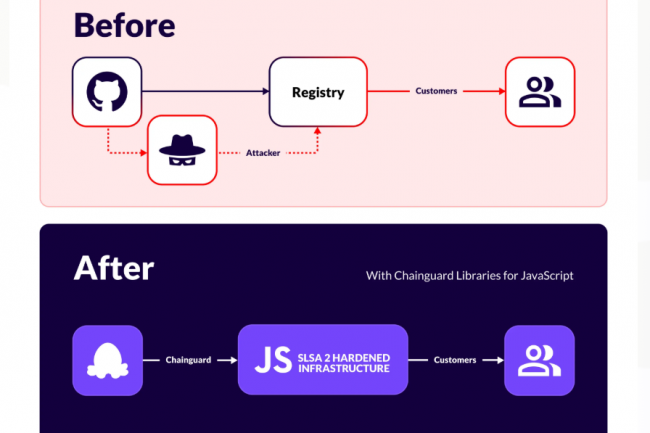

Suite aux récentes attaques de logiciels malveillants sur les registres NPM, Chainguard explique avoir remédié aux failles de sécurité dans l’écosystème JavaScript et ses bibliothèques de code.

Le fournisseur de solutions de sécurité pour le cycle de développement Chainguard a dévoilé récemment Libraries for JavaScript. D’après sa présentation, ces bibliothèques comportent un ensemble de versions fiables de milliers de dépendances JavaScript courantes résistantes aux logiciels malveillants, construites à partir du code source sur l’infrastructure SLSA L2 (Supply-chain Levels for Software Artifacts). Selon la société, cette construction sécurisée de chaque bibliothèque et de ses dépendances à partir du code source garantit aux équipes de sécurité et d’ingénierie qu’aucun logiciel malveillant n’a été inséré lors de la construction ou de la distribution des bibliothèques dans l’écosystème JavaScript, comblant ainsi une lacune importante dans le paysage des menaces. D’après le fournisseur, elles offrent une protection pour l’un des maillons les plus critiques et les plus vulnérables du cycle de développement logiciel : les dépendances linguistiques sur lesquelles s’appuient les développeurs pour créer et déployer des applications.

Chainguard rappelle que ce risque dans l’écosystème JavaScript n’est pas théorique. En septembre, une attaque supply chain sophistiquée compromettant le système de package Nx build a exposé plusieurs milliers de données comprenant des identifiants cloud et des tokens npm. « Ces attaques malveillantes contre les registres JavaScript comme NPM, que les développeurs téléchargent des milliards de fois par semaine, montrent le risque lié à des mécanismes traditionnels pour l’utilisation des bibliothèques de langage », a déclaré l’entreprise. De plus, le boom du développement JavaScript alimenté par l’IA offre davantage d’opportunités aux pirates. « Libraries for JavaScript s’intègre à des gestionnaires d’artefacts comme JFrog Artifactory et Sonatype Nexus afin de permettre aux équipes chargées de la sécurité des applications de combler les failles de sécurité dans l’écosystème JavaScript », a ajouté Chainguard.

Dans ses efforts permanents de lutte contre l’injection de logiciels malveillants à différentes étapes de construction et de distribution de logiciel open source, Chainguard a fait valoir qu’elle s’efforçait de créer chaque dépendance pour chaque bibliothèque JavaScript à partir de la source. Le fournisseur a également développé des offres pour Java et Python.

Afin d’éviter l’usage de pare-feux ou de machines virtuelles distincts dans les réseaux de succursales, Netgear a intégré à sa gamme de routeurs le firewall acquis lors du rachat d’Exium en juin dernier. Premier à être concerné, le modèle PR60x.

Les grandes entreprises ne sont pas les seules cibles des cybercriminels. Les PME sont aussi confrontées à des menaces sophistiquées, mais elles manquent souvent des ressources et de l’expertise nécessaires pour déployer une infrastructure de sécurité solide. C’est essentiellement pour répondre à cet enjeu que Netgear a racheté en juin dernier le fournisseur SASE Exium. La semaine dernière, l’entreprise a montré où elle en était de ses plans d’intégration et les domaines dans lesquels elle incorporait la sécurité SASE d’Exium pour aider les PME dans ce domaine. La première intégration concerne la série de routeurs Netgear PR60x. L’approche du fournisseur s’affranchit de la séparation classique entre la gestion du réseau et celle de la sécurité, qui oblige les petites et moyennes entreprises à jongler entre plusieurs fournisseurs et interfaces. « Ce que nous pouvons faire aujourd’hui, et qui était impossible auparavant, c’est tirer parti de la pile réseau de Netgear, notamment profiter du contrôle total sur la manière de configurer les VLAN, de segmenter le réseau, etc. », a déclaré Farooq Khan, fondateur d’Exium et vice-président de la sécurité logicielle chez Netgear. « Tout cela nous donne beaucoup plus de liberté, et rend la solution combinée beaucoup plus puissante. »

Une architecture à deux volets pour la sécurité cloud et edge

Exium assure la sécurité grâce à deux architectures parallèles qui répondent à différents scénarios de déploiement. Le volet SASE exécute l’ensemble de la brique de sécurité dans le cloud. Les agents sur Windows, Mac et les terminaux mobiles acheminent tout le trafic via des points d’inspection basés sur le cloud. L’architecture prend en charge le zero trust network access (ZTNA) alimenté par l’IA, la fonctionnalité de passerelle web sécurisée SWG (secure web gateway) et les capacités SD-WAN sans nécessiter de matériel sur site au-delà de la connectivité de base. De son côté, la passerelle de cybersécurité est un pare-feu complet qui peut fonctionner sur du matériel x86 standard, en tant que machine virtuelle ou dans des environnements de cloud public. Elle comporte les mêmes contrôles de sécurité que l’offre SASE, mais traite le trafic en bordure du réseau plutôt que dans le cloud.

Les entreprises déploient souvent les deux architectures simultanément, en utilisant le SASE pour les travailleurs distants et la gateway pour les succursales. L’intégration dans les routeurs PR60x se concentre sur la passerelle de cybersécurité. Netgear place le logiciel de pare-feu directement dans la plate-forme du routeur, ce qui évite le recours à des firewall ou à des machines virtuelles séparés dans les succursales.

Une gestion unifiée via Insight

L’avantage technique de l’intégration repose sur la plate-forme de gestion Insight de Netgear. Celle-ci gère déjà les fonctions réseau de toute la gamme de produits professionnels du fournisseur, notamment la configuration VLAN, la segmentation réseau, les politiques de qualité de service et les fonctions de contrôleur sans fil. L’ajout de contrôles de sécurité à la même interface donne aux administrateurs réseau la capacité de configurer des règles de pare-feu, des politiques zero trust et des paramètres de prévention des menaces parallèlement aux paramètres de routage et de commutation. Cette approche unifiée répond à un problème auquel sont couramment confrontées les PME. Ainsi, les outils de sécurité et de mise en réseau distincts créent souvent des incohérences de configuration. Une politique de segmentation VLAN configurée dans le commutateur peut ne pas correspondre aux définitions des zones de pare-feu. Les équipes de sécurité et les équipes réseau travaillant sur des interfaces différentes augmentent le risque de ces incohérences. Dans ce cadre, le recours à Insight garantit la synchronisation des configurations VLAN, des segments réseau et des zones de sécurité, car ils sont définis dans une interface unique. M. Khan a fait remarquer que la plateforme offrait des fonctionnalités qu’Exium ne pouvait pas proposer en tant que fournisseur indépendant. Le contrôle direct de la brique réseau sous-jacente permet une intégration plus étroite entre les fonctions de couche Layer 2/Layer 3 et les politiques de sécurité. Les entreprises peuvent définir des stratégies de micro-segmentation qui couvrent à la fois les fonctions de commutation et de pare-feu sans se soucier de l’interopérabilité des fournisseurs.

Un déploiement progressif à l’ensemble de la gamme de produits

L’intégration du PR60x représente la première phase d’une stratégie plus large. Netgear prévoit d’intégrer la sécurité Exium à l’ensemble de son portefeuille d’entreprise d’ici à 2027. La feuille de route comprend des points d’accès WiFi 6 et WiFi 7, des produits AV sur IP et des hotspots mobiles 5G. L’intégration des hotspots mobiles répond aux exigences de basculement SD-WAN. Les PME qui déploient le SD-WAN ont généralement besoin d’une sauvegarde cellulaire pour leurs connexions Internet principales. Généralement, l’ajout d’un basculement cellulaire nécessite du matériel tiers ou des intégrations complexes. Les hotspots 5G de Netgear offriront des capacités de basculement natives lorsqu’ils seront associés aux fonctionnalités SD-WAN d’Exium.

Cette acquisition a modifié les priorités de développement de produits d’Exium. L’entreprise indépendante cherchait essentiellement à développer des capacités étendues de détection et de réponse, notamment la recherche de menaces alimentée par l’IA et la réponse automatisée aux incidents. Ces travaux se poursuivent, mais l’objectif d’ingénierie immédiat concerne désormais l’intégration des produits et la garantie du fonctionnement transparent de la pile de sécurité sur toutes les équipements de Netgear. « Pour les PME, il n’existe aucune pile disponible dont le coût et la simplicité correspondent à leurs besoins. Et l’on peut dire sans se tromper que la sécurité et la mise en réseau sont deux choses distinctes », a rappelé M. Khan. « Nous les réunissons, en intégrant étroitement la mise en réseau et la sécurité et en les simplifiant pour les PME. »

Présent dans le quotidien des personnes et des entreprises, le PDF intéresse les pirates. Certains ont développé un outil baptisé MatrixPDF pour cibler les utilisateurs de Gmail. Si le renforcement des outils de détection est requis, la sensibilisation à la menace reste incontournable.

Alors que les cyberattaques par ingénierie sociale se multiplient, les campagnes de phishing redoublent d’ingéniosité pour tromper la vigilance des utilisateurs. C’est désormais le format PDF qui est détourné. Des chercheurs de Varonis ont ainsi mis au jour une campagne sur Gmail exploitant un outil nommé MatrixPDF, capable d’injecter du code et de contourner les filtres de sécurité.

Derrière un simple fichier PDF se cache en réalité une attaque qui pousse automatiquement la victime à l’ouvrir. MatrixPDF exploite du contenu flouté, des superpositions et du code JavaScript pour duper les utilisateurs et télécharger des charges malveillantes à leur insu. « Le format PDF est devenu omniprésent dans les usages personnels comme professionnels, ce qui inspire un sentiment de confiance », observe Erik Avakian, conseiller technique chez Info-Tech Research Group. « Beaucoup considèrent encore les PDF comme sûrs, contrairement aux fichiers .exe ou .zip, perçus comme suspects. »

Une mécanique bien huilée

MatrixPDF facilite l’intégration, par des cybercriminels, de faux messages, d’actions JavaScript et de redirections automatiques dans des documents qui paraissent légitimes. Ils peuvent personnaliser le lien externe vers lequel le fichier redirige, lui donner une apparence crédible avec un logo ou un cadenas, et dissimuler le contenu derrière un flou. Les chercheurs ont repéré deux modes opératoires. Le premier exploite la fonction d’aperçu de Gmail. Le PDF ne contient ni lien visible ni code malveillant détectable, seulement des scripts et un lien externe. Le texte apparaît flouté, accompagné d’un bouton « Ouvrir le document sécurisé » qui incite à cliquer. Ce clic déclenche ensuite l’ouverture d’un site externe, parfois légitime, comme celui d’un client SSH. Parce que l’action est initiée par l’utilisateur, Gmail ne la considère pas comme dangereuse, laissant ainsi le téléchargement s’effectuer hors du bac à sable de l’antivirus.

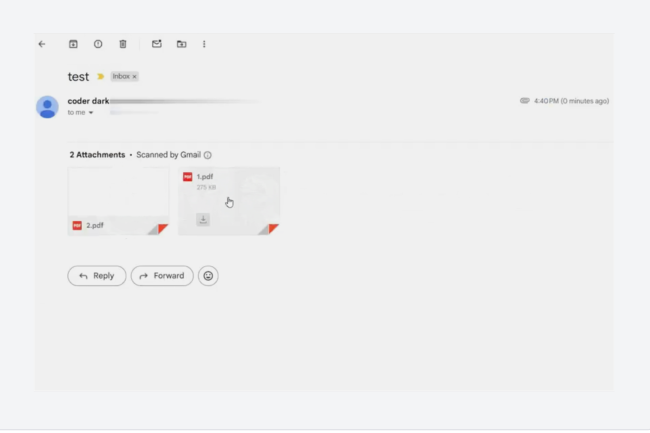

Boîte de réception Gmail montrant la pièce jointe PDF malveillante passant les analyses initiales. (crédit : Varonis)

Le second scénario repose sur l’intégration directe de JavaScript dans le PDF. Lorsqu’il est ouvert dans un lecteur comme Acrobat ou dans un navigateur, le script se connecte automatiquement à l’URL d’un fichier malveillant. Une fenêtre pop-up demande alors l’autorisation d’y accéder. Si la victime clique sur « autoriser », le fichier est téléchargé et exécuté. « Les PDF piégés ne sont pas nouveaux », rappelle David Shipley, dirigeant de Beauceron Security. « Mais MatrixPDF simplifie considérablement la tâche des cybercriminels. »

Le deuxième scénario passe par du JavaScript embarqué dans le PDF. (Crédit Photo: Varonis)

L’usage des emails personnels, un risque sous-estimé

Avec la généralisation du travail hybride, de plus en plus d’employés consultent leurs emails personnels sur des ordinateurs professionnels. Un comportement qui ouvre une brèche de sécurité. « Les RSSI devraient envisager de restreindre l’accès aux webmails personnels sur le réseau de l’entreprise, ou à défaut, encadrer leur usage », recommande Erik Avakian. « Les PDF passent souvent pour inoffensifs, et les attaquants exploitent cette habitude. »

Une fois la première machine compromise, les cybercriminels peuvent se déplacer latéralement sur le réseau, voler des identifiants ou déployer d’autres malwares. « Cette évolution du phishing montre combien l’utilisateur reste le maillon faible de la chaîne d’attaque », avertit Ensar Seker, directeur de la sécurité chez SOCRadar.

Miser sur la vigilance et la culture sécurité

Si les attaques par pièce jointe ont généralement un taux de succès plus faible que les liens intégrés dans un email, elles reposent sur la curiosité et la confiance des utilisateurs. Pour s’en prémunir, les entreprises doivent combiner plusieurs leviers : durcir les filtres de messagerie, renforcer le sandboxing des pièces jointes, surveiller le comportement des fichiers suspects sur les postes de travail et interdire l’accès aux webmails personnels depuis les équipements professionnels.

La sensibilisation reste cependant la première ligne de défense. Former régulièrement les équipes à reconnaître ce type de piège, à travers des exemples concrets et des mises en situation, réduit le risque. « Il faut instaurer une culture du réfléchir avant de cliquer », insiste Seker. « Et ne pas oublier de valoriser les employés qui signalent une tentative de phishing. » Pour Erik Avakian, cette campagne illustre à quel point la vigilance humaine reste clé : « MatrixPDF représente une occasion idéale, notamment pendant le mois de la cybersécurité, pour renforcer la formation et rappeler les bons réflexes. »