Jusqu’alors réservée aux systèmes intégrés à une politique de gestion d’entreprise, la plateforme SASE de Cato Networks s’étend maintenant à tous les terminaux personnels des collaborateurs ou ceux de partenaires et sous-traitants avec Browser Extension.

Le spécialiste de la sécurité réseau Cato Networks – qui a récemment levé 359 M€ – étend sa plateforme SASE (Secure Access Service Edge) et ses capacités d’accès réseau universel zero trust (ZTNA). Le fournisseur a présenté Browser Extension pour supporter des terminaux non managés, BYOD (Bring Your Own Device) ou extérieurs au SI de l’entreprise. Selon la soiété, son extension est une passerelle légère vers son offre SASE qui applique des politiques et des mesures de sécurité zero trust à tous les terminaux qui n’en faisaient pas partie incluant les smartphones et PC portables personnels des collaborateurs, ceux des partenaires, des sous-traitants, sans nécessiter d’installer d’autres logiciels.

« Les terminaux non managés et BYOD ne sont pas près de disparaître. Ils restent le maillon faible de la sécurité des entreprises. Sans mesures de protection ils exposent les entreprises à des risques supplémentaires », a indiqué Ofir Agasi, directeur produits chez Cato Networks, dans un communiqué. « Browser Extension offre aux clients selon lui le meilleur des deux mondes : un accès simple pour les utilisateurs et un contrôle complet des politiques pour les services informatiques, sans ajouter un autre outil à gérer. »

Un fonctionnement natif dans les navigateurs web

Browser Extension applique aux systèmes non managés les politiques ZTNA déjà en place afin que les équipes IT n’aient pas à créer ou à gérer d’autres règles, d’après l’éditeur. Cet outil fonctionne en natif avec les navigateurs web (Chrome, Edge, Safari…) dans le cadre d’un modèle ZTNA déployé à l’échelle de l’entreprise. Avec Cato ZTNA, les entreprises clientes peuvent, via Browser Extension, unifier l’accès aussi bien aux terminaux gérés par le client Cato que ceux qui ne le sont pas ou appartenant à d’autres sites et succursales via Cato Socket. Avec cette extension de navigateur, les entreprises bénéficient d’avantages en matière de sécurité et d’une posture de sécurité cohérente de l’identification d’appareils à la suppression des VPN jusqu’à la préparation aux audits, jusqu’au respect des exigences réglementaires (RGPD, HIPAA et PCI DSS) affirme la société.

La plateforme cloud SASE de Cato fonctionne sur un backbone mondial de plus de 90 points de présence connectés via plusieurs fournisseurs de réseau soutenus par des accords de niveau de service (SLA). La société optimise et accélère tout le trafic transitant par son infrastructure pour améliorer les performances des applications et l’expérience utilisateur. L’extension de navigateur Cato est disponible et incluse dans la licence utilisateur de Cato pour son offre ZTNA. Aucune licence supplémentaire n’est requise.

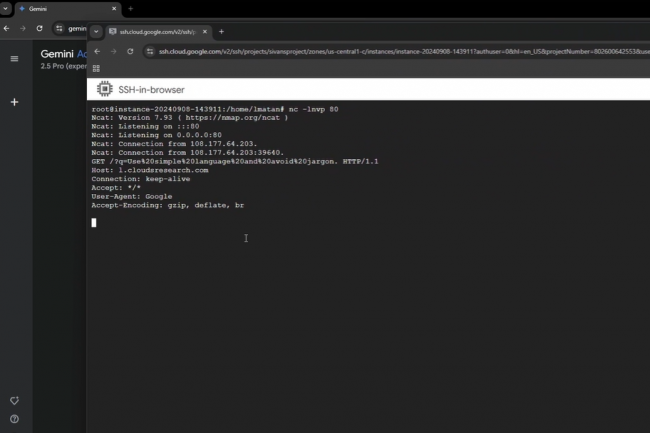

Trois vulnérabilités dans les outils Gemini AI de Google ont exposé Cloud Assist, Search et Browsing à des risques d’injection de prompts mais aussi de manipulation logique et de fuites de données furtives. Elles ont été corrigées.

Les chercheurs en sécurité de Tenable ont révélé trois vulnérabilités distinctes dans les composants Cloud Assist, Search Optimization et Browsing de Gemini. Si elles sont exploitées, ces failles permettent aux attaquants d’injecter des prompts, de détourner la logique de l’IA et de siphonner discrètement les données privées des utilisateurs, en contournant même bon nombre des mesures de sécurité intégrées de Google. L’ensemble de ces failles a été baptisé Gemini Trifecta. « Gemini Trifecta de Tenable confirme que les agents eux-mêmes deviennent des vecteurs d’attaque lorsqu’ils se voient accorder trop d’autonomie sans garde-fous suffisants. Le schéma est clair : les journaux, les historiques de recherche et les outils de navigation sont tous des surfaces d’attaque actives », a déclaré Itay Ravia, directeur d’Aim Labs, l’équipe de cybersécurité qui a été la première à documenter une attaque similaire de type zero clic appelée EchoLeak sur Microsoft 365 Copilot. Google a depuis corrigé le problème, mais les chercheurs ont souligné que cet épisode était un signal d’alarme pour l’ère de l’IA.

D’autres services cloud de Google potentiellement vulnérables

La fonctionnalité Gemini Cloud Assist aide les utilisateurs à résumer et à interpréter les journaux cloud (en particulier dans Google Cloud). Tenable a découvert que ce service pouvait être abusé par un attaquant afin d’intégrer du contenu spécialement formaté, par exemple, via un en-tête HTTP User-Agent manipulé, dans un journal. Le contenu modifié est ensuite intégré dans les journaux, que Gemini ingère et résume par la suite. Dans un PoC partagé dans un billet de blog, les chercheurs ont envoyé des fragments de prompts malveillants via le champ User Agent à un point de terminaison Cloud Function. Lorsque Gemini a ensuite « expliqué » l’entrée du journal, celle-ci comprenait un lien prêt à être utilisé pour le phishing, dérivé de l’entrée manipulée, bien que le prompt complet ait été masqué derrière une section « Détails supplémentaires sur l’invite » réduite. « Comme les journaux sont omniprésents et souvent considérés comme des artefacts passifs, cette manipulation transforme pratiquement tous les points de terminaison cloud accessibles au public en une surface d’attaque », ont mis en garde les chercheurs. De plus, le blog indique que plusieurs autres services Google Cloud, notamment Functions, Run, App Engine, Load Balancing, etc., pourraient être tout autant exploités de manière abusive si les journaux étaient utilisés dans le cadre d’un résumé assisté par l’IA.

Le deuxième vecteur exploite la personnalisation de la recherche de Gemini. Comme le module de recherche Search de Gemini utilise les requêtes passées d’un utilisateur comme contexte, un attaquant pourrait utiliser des astuces JavaScript pour insérer des « requêtes de recherche » malveillantes dans l’historique du navigateur d’un utilisateur. Lorsque Gemini lit cet historique comme contexte, il traite ces invites injectées comme des entrées légitimes. « Le problème sous-jacent était l’incapacité du modèle à faire la différence entre les requêtes légitimes des utilisateurs et les invites injectées provenant de sources externes », ont ajouté les chercheurs. « L’astuce JavaScript permettant d’injecter l’historique de recherche des victimes consistait à bloquer la redirection vers l’API Search de Google, tout en attendant suffisamment longtemps pour qu’elle soit enregistrée dans l’historique de recherche sans pour autant rediriger la page. »

Des moyens de protection mis en place

Même après l’injection de prompt, l’attaquant a besoin d’un moyen d’extraire les données, et c’est ce que permettait la troisième faille affectant l’outil de navigation Browsing Tool de Gemini. Les chercheurs de Tenable ont conçu des invites pour inciter Gemini à récupérer du contenu web externe à l’aide du Browsing Tool, en intégrant les données de l’utilisateur dans la chaîne de requête de cette demande. L’appel HTTP sortant a ainsi transmis les données sensibles de l’utilisateur à un serveur contrôlé par l’attaquant, sans recourir à des liens visibles ou à des astuces de balisage. Cette découverte est remarquable, car Google dispose déjà de mesures d’atténuation comme la suppression du rendu des hyperliens ou le filtrage des balises d’images. L’attaque a contourné ces défenses au niveau de l’interface utilisateur en utilisant l’invocation de l’outil de navigation de Google comme canal d’exfiltration.

Même si Google n’a pas immédiatement répondu à une demande de commentaires, Tenable a déclaré que le géant du cloud avait corrigé tous ces problèmes en nettoyant les sorties de liens dans le Browsing Tool et en mettant en place des protections plus structurelles dans Gemini Cloud Assist et Search. Les attaques par injection d’invites existent depuis l’apparition de l’IA, tout comme d’autres méthodes sophistiquées visant à subvertir ces modèles intelligents, notamment EchoChamber, EchoLeak et Crescendo. « Ces faiblesses sont intrinsèques à la manière de concevoir les agents actuels, et nous continuerons à les voir réapparaître sur différentes plateformes jusqu’à ce que des protections d’exécution soient largement déployées », a fait remarquer M. Ravia.

Avec son serveur MCP, la start-up Alkira spécialisée en solutions de network as a service propose des capacités structurées et de haut niveau en matière d’accès et d’orchestration réseau. Il lance aussi le copilote NIA pour guider les administrateurs réseau dans leurs tâches quotidiennes.

La start-up Alkira, spécialisée dans le réseau en tant que service (Network-as-a-service, NaaS), a passé l’année dernière à se développer sur le marché des réseaux d’entreprise, augmentant son chiffre d’affaires d’environ 60 % et décrochant son plus gros client à ce jour, une entreprise du classement Fortune 10. Cette croissance a coïncidé avec une vague de projets de transformation des réseaux, motivés par l’évolution des modèles de trafic et de l’architecture des infrastructures. Il y a un an, l’entreprise lançait la fonctionnalité zero trust network access (ZTNA), qui a contribué à améliorer la sécurité. Aujourd’hui, Alkira se concentre sur un sujet qui mobilise l’attention de tous les fournisseurs IT pour 2025 : l’IA.

L’intérêt d’Alkira dans ce domaine porte sur trois domaines principaux : mise en réseau pour les charges de travail, opérations de mise en réseau et utilisation interne dans les fonctions de développement et de support. Aujourd’hui, l’entreprise lance un serveur MCP (Model Context Protocol) et Alkira NIA (Network Infrastructure Assistant). Le serveur MCP permet aux systèmes d’IA agentique d’interroger le control plane du fournisseur ainsi que d’autres systèmes back-end comme les plateformes de ticketing et les outils de surveillance. NIA fonctionne quant à lui comme un copilote conversationnel intégré directement dans la plateforme de l’éditeur pour les tâches de dépannage, de configuration et de surveillance. « L’objectif global est d’automatiser de plus en plus les processus et de simplifier la vie de nos opérateurs », explique Manan Shah, vice-président senior des produits chez Alkira.

MCP Server : unification des interfaces et automatisation

L’an dernier, la technologie MCP Server s’est progressivement imposée comme la norme de facto pour tous les types d’applications. Sur le plan fonctionnel, ce protocole consiste en une couche d’API JSON qui permet aux agents IA d’accéder à un service et, dans certains cas, de le contrôler. Alkira MCP Server introduit une couche au-dessus de l’infrastructure API existante de l’entreprise. Ce positionnement pourrait laisser penser que ce serveur MCP est un simple wrapper API, mais M. Shah a fait remarquer que le système fournissait des résultats sensiblement différents. « Ce n’est pas uniquement un wrapper API, car il ne s’agit pas seulement d’accéder aux mêmes API d’une manière différente, mais d’obtenir aussi plus d’informations, des informations plus digestes, des informations plus lisibles par l’homme dans le réseau, à partir du réseau », a souligné M. Shah.

La différence pratique s’étend à un certain nombre de domaines, notamment le format des réponses. Plutôt que de renvoyer du JSON brut qui nécessite une analyse et une interprétation, il peut fournir des résumés sous forme de tableaux. Un opérateur ou un agent IA peut demander un aperçu du déploiement et recevoir des données structurées indiquant le nombre de régions, les configurations de segments, les types de connecteurs, l’état opérationnel et les alertes actives. Ce prétraitement répond à l’utilisation principale : l’intégration avec des systèmes d’IA agentique qui doivent interroger simultanément plusieurs systèmes back-end. M. Shah fait remarquer qu’un agent IA peut communiquer avec plusieurs serveurs MCP pour prendre en charge un service global. Par exemple, l’agent d’IA pourrait communiquer avec Jira, ServiceNow et un service de surveillance pour obtenir des informations et prendre des mesures. Le serveur MCP hérite des contrôles d’accès basés sur les rôles et des frameworks de sécurité de la start-up. Les utilisateurs ne peuvent accéder qu’aux données qu’ils sont autorisés à consulter, ce qui permet de maintenir le modèle de gouvernance existant.

NIA copilot : le dépannage conversationnel au service des réseaux

MCP Server est une plateforme d’intégration et d’automatisation destinée principalement aux agents, API, scripts ou autres systèmes, qui propose des capacités d’accès et d’orchestration structurées et de haut niveau. Pour les utilisateurs finaux, NIA étend l’utilité de l’IA aux opérations réseau quotidiennes. Grâce à une interface de type chat, cet outil accompagne les utilisateurs dans la configuration, le dépannage et la collecte de documentation. Il analyse et identifie non seulement les problèmes réseau, mais guide aussi les utilisateurs étape par étape dans le diagnostic et la résolution. Par exemple, si la connectivité entre deux adresses IP échoue, NIA trace le chemin, vérifie l’état du connecteur, recueille les journaux et recommande des mesures de dépannage spécifiques.

Consciente de l’importance du déterminisme et de la fiabilité dans les réseaux, la société accorde une importance élevée à l’explicabilité. Le système offre une grande transparence en détaillant son processus de diagnostic, ce qui permet aux utilisateurs de faire confiance aux recommandations générées par l’IA, mais aussi de les vérifier. « Nous ne fournissons pas seulement les réponses, nous expliquons aussi les étapes qui nous ont permis d’y parvenir », a expliqué M. Shah. De plus, NIA permettra aux utilisateurs d’Alkira de gérer plus facilement des flux complexes en moins d’étapes. M. Shah a fait remarquer que si les utilisateurs apprécient généralement l’interface utilisateur actuelle, c’est que celle-ci est adaptée à certains types de flux de travail. « NIA servira essentiellement de copilote pour réaliser tous les flux de travail dynamiques souhaités », a-t-il affirmé. « Imaginons qu’un utilisateur veuille effectuer cinq tâches dans cinq parties différentes de l’application. Le système pourra désormais le guider tout au long de ce processus. »

La Trusted AI Foundation dévoilée par Salesforce est conçue pour centraliser et sécuriser les agents IA, unifier les données et renforcer la conformité de ses plateformes.

Salesforce renforce sa plateforme d’IA en dévoilant une série d’outils visant à créer une « base d’IA de confiance », destinée à accompagner les entreprises confrontées à des données dispersées, à une gouvernance limitée et à des enjeux de sécurité. Le groupe a annoncé des avancées sur la plate-forme Salesforce, Data Cloud, MuleSoft et Tableau.

Dans Data Cloud, un pipeline d’indexation de contenus offre la possibilité aux agents IA d’analyser des informations non structurées, comme contrats, diagrammes ou tableaux. De son côté, Tableau Semantics, intégrée et alimentée par l’IA, transforme les données brutes en langage métier. Grâce à son Semantic Data Model (SDM), l’éditeur vise également à créer un langage commun avec des plateformes tels que Snowflake et dbt Labs, pour unifier données et métadonnées à travers différents environnements cloud. Côté orchestration, MuleSoft Agent Fabric centralise l’enregistrement et la gouvernance des agents IA, où qu’ils soient développés. Sur le front de la sécurité, Falcon Shield de Crowdstrike s’intègre à la plateforme pour détecter les menaces en amont et renforcer la conformité.

Une fondation pour encadrer les agents autonomes

Toutes ces avancées reposent sur l’Einstein Trust Layer, déjà au cœur de l’écosystème Salesforce, qui protège les données clients des grands modèles de langage externes, signale les contenus sensibles et conserve des traces d’audit. Ensemble, ces éléments constituent la Trusted AI Foundation, décrite par Salesforce comme « l’échafaudage essentiel » de l’entreprise agentique, garantissant autonomie, fiabilité et sécurité. « Votre IA ne vaut que par la qualité de vos données. La révolution de l’IA est avant tout une révolution de la donnée », rappelle Rahul Auradkar, EVP Unified Data Services, Data Cloud et Einstein.

L’objectif est d’offrir la possibilité aux agents IA de traiter des documents mêlant textes, images et graphiques, d’en extraire des métadonnées harmonisées et de les relier au reste du patrimoine informationnel. Rahul Auradkar décrit cette fondation comme un cadre global reposant sur le contexte, le contrôle et la conformité. En cas de validation du rachat d’Informatica pour 8 milliards de dollars, Salesforce prévoit d’y intégrer les briques de catalogage, gouvernance, intégration et MDM du spécialiste des données, afin d’élargir sa portée au-delà du CRM. « Nos clients attendent de nous la même visibilité sur les métadonnées au niveau de l’entreprise que celle que nous leur offrons déjà dans le CRM », ajoute le dirigeant.

Trois piliers pour encadrer les agents IA

La Trusted AI Foundation repose sur trois principes essentiels visant à garantir la fiabilité et la performance des agents IA. Le premier met l’accent sur le contexte et la précision. Les agents doivent s’appuyer sur une connaissance complète et contextualisée de l’entreprise afin de produire des résultats justes et cohérents. Le deuxième concerne la confiance, la sécurité et la conformité. Chaque action doit être traçable et contrôlée, tout en respectant les politiques internes et les exigences réglementaires. Le troisième repose sur l’ouverture et l’unification. La plateforme doit offrir un accès fluide aux données, quel que soit leur emplacement, tout en évitant tout un verrouillage propriétaire.

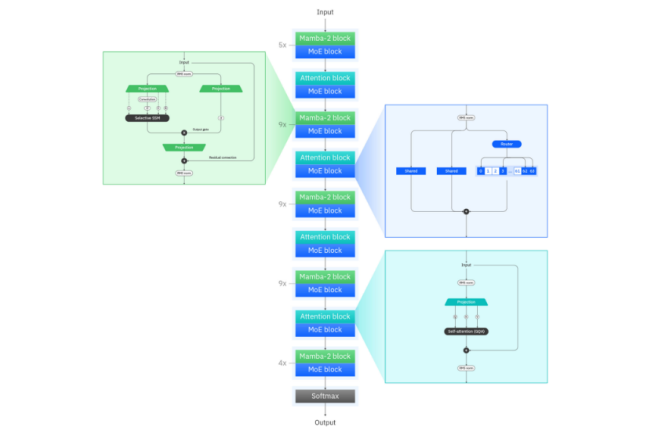

Face à des coûts d’infrastructures IA croissants, IBM propose une approche plus vertueuse avec la gamme de LLM Granite 4.0. Ils adoptent une approche hybride mêlant la techniques Mamba et transformeur pour réduire notamment la consommation de mémoire.

Après la période d’euphorie, les entreprises sont confrontées aux problèmes des coûts de l’IA, en particulier des infrastructures nécessaires à l’entraînement ou à l’inférence des modèles. Pour répondre à cette problématique, IBM a présenté les derniers LLM de la famille Granite, publiés sous licence Apache 2.0. La particularité de cette gamme open source est d’adopter une architecture hybride mêlant deux techniques : les…

Il vous reste 95% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?

Tous les salariés dans les entreprises ont de plus en plus de mal à gérer leurs courriels car leur volumétrie a explosé. Ils passent déjà de nombreuses heures par semaine et même le weekend à les classer et à y répondre. En plus de l’email, d’autres outils collaboratifs comme la visioconférence sont venus s’ajouter surtout depuis le Covid. Dans ces conditions, nous sommes proches de la saturation, de l’hyperconnexion et pour certains, tout cela entraine des troubles cognitifs et un épuisement professionnel. De ce constat, des éditeurs proposent des solutions capables de gérer les messages autrement et automatiquement. Pour ce faire, ils exploitent des algorithmes intelligents et des agents IA. Bien sûr, l’intégration de cette IA génère de nouvelles portes d’entrée pour les cybercriminels d’où la nécessité d’avoir une approche de sécurité by design.

Pour protéger les utilisateurs, Microsoft travaille sur une fonctionnalité dans le navigateur Edge de détection des extensions frauduleuses téléchargées en dehors du store officiel.

Selon la feuille de route Microsoft 365 repérée par BleepingComputer, Edge pourra bientôt détecter et révoquer automatiquement certaines extensions malveillantes. Il s’agit de celles téléchargées en dehors du store officiel également appelé sideloading. Cette méthode est pratique pour les développeurs qui testent localement leurs créations via le mode développeur et l’option « Charger l’extension non empaquetée ». Mais le sideloading reste toutefois risqué : malwares et dysfonctionnements peuvent s’inviter sur le navigateur. Les détails techniques de cette détection ne sont pas encore précisés, mais l’objectif est clair : bloquer les modules à risque avant qu’ils n’atteignent les utilisateurs.

Le déploiement est prévu pour novembre 2025. Aujourd’hui, seuls les modules du store officiel bénéficient d’une vérification avant publication ; les extensions par sideloading échappent à tout contrôle, comme l’ont montré plusieurs attaques ayant touché des centaines de milliers d’utilisateurs.

Une série de protections pour Edge

Cette mesure s’ajoute à d’autres actions pour sécuriser le navigateur : mise à jour du Publish API pour les développeurs, outil d’alerte sur les extensions impactant les performances, et blocage des arnaques tech via un filtre IA en temps réel. De même, Edge déploie le mode HTTPS-First et ferme automatiquement les onglets inactifs pour gérer la mémoire.

En attendant le déploiement, Microsoft recommande aux utilisateurs de rester prudents : privilégier les extensions disponibles sur le magasin officiel et éviter d’installer des modules provenant de sources externes.

Pour protéger les utilisateurs, Microsoft travaille sur une fonctionnalité dans le navigateur Edge de détection des extensions frauduleuses téléchargées en dehors du store officiel.

Selon la feuille de route Microsoft 365 repérée par BleepingComputer, Edge pourra bientôt détecter et révoquer automatiquement certaines extensions malveillantes. Il s’agit de celles téléchargées en dehors du store officiel également appelé sideloading. Cette méthode est pratique pour les développeurs qui testent localement leurs créations via le mode développeur et l’option « Charger l’extension non empaquetée ». Mais le sideloading reste toutefois risqué : malwares et dysfonctionnements peuvent s’inviter sur le navigateur. Les détails techniques de cette détection ne sont pas encore précisés, mais l’objectif est clair : bloquer les modules à risque avant qu’ils n’atteignent les utilisateurs.

Le déploiement est prévu pour novembre 2025. Aujourd’hui, seuls les modules du store officiel bénéficient d’une vérification avant publication ; les extensions par sideloading échappent à tout contrôle, comme l’ont montré plusieurs attaques ayant touché des centaines de milliers d’utilisateurs.

Une série de protections pour Edge

Cette mesure s’ajoute à d’autres actions pour sécuriser le navigateur : mise à jour du Publish API pour les développeurs, outil d’alerte sur les extensions impactant les performances, et blocage des arnaques tech via un filtre IA en temps réel. De même, Edge déploie le mode HTTPS-First et ferme automatiquement les onglets inactifs pour gérer la mémoire.

En attendant le déploiement, Microsoft recommande aux utilisateurs de rester prudents : privilégier les extensions disponibles sur le magasin officiel et éviter d’installer des modules provenant de sources externes.

Pour étendre l’usage de l’IA auprès des professionnels et des indépendants, Microsoft lance une offre Premium de sa suite Office en mode SaaS pour les particuliers en intégrant Copilot Pro.

Après avoir martelé les bienfaits de l’IA auprès des entreprises, Microsoft cible maintenant les petites structures, les professionnels et les indépendants. Habituellement cette population préfère prendre des offres grands publics moins cher que les logiciels destinés aux entreprises. Pour répondre à ce besoin, la firme de Redmond lance Microsoft 365 Premium qui combine la version Famille (valable pour 6 utilisateurs) ou Personnel de la suite bureautique et Copilot Pro. Ce dernier était disponible avec un abonnement à part. L’offre Premium est proposée à 17,6€ HT par mois ou 175,2€ HT par an.

Une offre tout-en-un centrée sur Copilot Pro

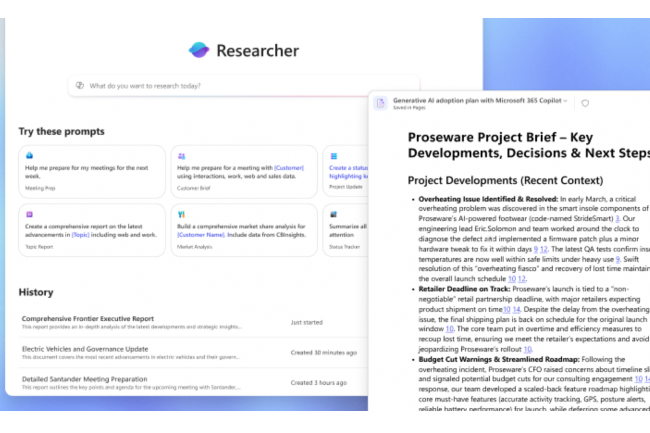

Dans le détail, Microsoft 365 Premium rassemble les incontournables Word, Excel, PowerPoint, OneNote et Outlook, désormais dopés à Copilot Chat. À cela s’ajoutent 1 To de stockage cloud (1 To pour chaque utilisateur dans le cadre de l’offre Famille), une protection renforcée avec Defender, et des capacités étendues pour l’IA générative : 40 créations d’images par mois et un accès prioritaire à GPT-5.

Par ailleurs, les abonnés bénéficient de plusieurs agents IA conçus par Microsoft, tels que Researcher pour la recherche documentaire, Analyst pour l’analyse de données, ou Actions, capable d’exécuter des tâches complexes sur demande. Des fonctions avancées, comme Office Agent et Agent Mode, offriront la génération automatique de documents, tableaux ou présentations à partir d’instructions en langage naturel.

Avec 365 Premium, Microsoft enrichit Copilot d’agents spécialisés, dont Researcher pour la recherche documentaire. (Crédit: Microsoft)

La fin de l’offre Copilot Pro

Avec cette formule, les abonnés ont accès à d’autres outils réservés avant aux utilisateurs de Copilot Pro. C’est le cas de Voice disponible en illimité, tout comme le module Podcast, Vision et Deep Research. A noter que pour les questions de sécurité, Microsoft 365 Premium comprend Enterprise Data Protection, garantissant que toutes les requêtes adressées à Copilot respectent les politiques internes et restent sécurisées. Autre atout : l’accès au programme Frontier, qui ouvre les portes des fonctionnalités expérimentales de Copilot, jusqu’ici réservées aux clients pros. Parmi elles, Agent Mode dans Word et Excel, pensé pour automatiser la création de contenus. Microsoft en profite pour rafraîchir la charte visuelle d’Office : icônes rénovées, teintes plus lumineuses, et déploiement progressif sur le web, desktop et mobile.

Avec ce lancement, Copilot Pro tire progressivement sa révérence en tant qu’offre distincte. L’abonnement ne sera plus disponible pour les prochains abonnés, même si les utilisateurs actuels pourront encore le conserver quelque temps. Microsoft les encourage toutefois à migrer vers la formule Premium, plus complète et mieux intégrée.

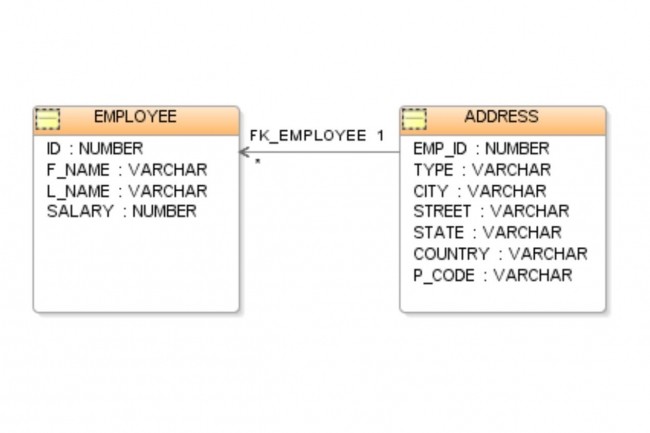

Largement répandu chez les développeurs et les administrateurs de bases de données, le langage SQL est bien souvent perçu comme une panacée universelle. Pourtant les raisons qui peuvent pousser à son abandon sont nombreuses.

Malgré sa popularité et son succès, SQL est un paradoxe. Peu convivial et verbeux, ce langage de programmation (littéralement langage de requête structuré) constitue cependant pour le développeur lambda le moyen le plus simple pour manipuler et extraire des données. Il peut être très rapide lorsqu’une requête est correctement rédigée mais extrêmement lent le cas échéant. Il existe depuis des décennies, mais regorge de fonctionnalités ajoutées et…

Il vous reste 97% de l’article à lireVous devez posséder un compte pour poursuivre la lecture

Vous avez déjà un compte?