Les créateurs du botnet Qakbot reprennent du service, malgré les opérations de démantèlement menées cet été.

En août dernier, une action internationale avait mis à mal l’infrastructure du botnet Qakbot. Le FBI avait identifié plus de 700 000 ordinateurs dans le monde, dont plus de 200 000 aux États-Unis. En France, 26 000 systèmes ont été compromis et 6 serveurs sur les 170 à l’origine du bot étaient présents. Ces opérations menées dans plusieurs pays étaient censées porter un coup fatal à ce réseau de PC zombies. Selon les chercheurs de Talos (une entité sécurité de Cisco), les créateurs du botnet demeurent toujours actifs.

Selon leur rapport, ces experts affirment avec « une confiance modérée » que les créateurs et les opérateurs de Qakbot travaillent à une campagne à venir. Ils distribueraient cette fois-ci une variante du malware Knight, qui a changé de nom en juillet après avoir été baptisé Cyclops. Knight est un RaaS (ransomware as a service), distribué par phishing et pratiquant l’extorsion sur les données exfiltrées.

La piste d’anciennes attaques resurgit

L’équipe de Talos a basé son analyse sur l’identification des numéros de série des lecteurs dans les métadonnées des fichiers LNK (raccourcis Windows) des ordinateurs associés aux précédentes attaques de Qakbot. Malgré les tentatives des acteurs de Qakbot de nettoyer les métadonnées des fichiers, les chercheurs ont apparemment pu identifier une machine comme étant liée à ces attaques.

« Certains noms de fichiers sont rédigés en italien, ce qui suggère que les cybercriminels ciblent les utilisateurs de cette région », indique le blog de Talos. « Les fichiers LNK sont distribués dans des archives Zip qui contiennent également un fichier XLL ». Ces derniers, note les experts, sont une extension de format de fichier liée à Microsoft Excel, qui apparaît comme des fichiers .xls ordinaires dans une fenêtre de l’explorateur. S’ils sont ouverts, les fichiers XLL installent la backdoor Remcos, un outil d’administration à distance qui fonctionne de concert avec Knight pour accéder aux systèmes ciblés.

Une menace redoutable

Nonobstant, cela signifie que l’action de répression par le FBI, qui a mis hors service les serveurs de commande et de contrôle de Qakbot en août, n’a donc probablement pas affecté l’infrastructure de phishing du groupe. Il pourrait ainsi reconstruire simplement ses propres systèmes dorsaux pour Qakbot, ce qui entraînerait une résurgence potentielle.

Depuis sa création en 2008, le malware Qakbot a été utilisé dans des attaques par ransomware et autres cybercrimes qui ont causé des centaines de millions de dollars de pertes à des particuliers et à des entreprises aux États-Unis et à l’étranger. Ces dernières années, Qakbot est devenu le botnet de prédilection de certains gangs de ransomwares les plus tristement célèbres, parmi lesquels Conti, ProLock, Egregor, REvil, MegaCortex et Black Basta. Les administrateurs de Qakbot auraient reçu environ 58 M$ au total en rançons payées par les victimes.

Selon des chercheurs en sécurité d’Oligo Security, les systèmes d’IA des plus grandes entreprises du monde utilisant le paquet open source TorchServe sont à risque. Des mises à jour et solutions alternatives doivent être déployées dès que possible.

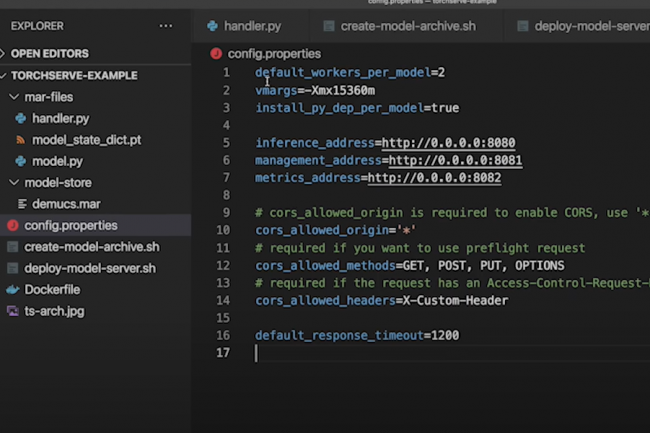

Les chercheurs d’Oligo Security ont découvert trois problèmes de sécurité critiques dans le paquet open source TorchServe, utilisé pour desservir et mettre à l’échelle les modèles PyTorch en production. Appelées ShellTorch, ces failles pourraient offrir à un attaquant d’exécuter des codes arbitraires sur les systèmes affectés. Elles sont capables de lui octroyer le privilège de voir, modifier, voler et supprimer des modèles d’intelligence artificielle et des données sensibles sur le serveur TorchServe. « Ces vulnérabilités peuvent entièrement compromettre l’infrastructure d’IA des plus grandes entreprises du monde », explique Oligo Security. « Elles peuvent conduire à une exécution de code à distance en chaîne complète, et exposer des dizaines de milliers de services et d’utilisateurs finaux, y compris certaines des plus grandes entreprises du monde, à l’accès non autorisé et à l’insertion de modèles d’IA malveillants, et potentiellement à une prise de contrôle complète du serveur ». Deux des vulnérabilités découvertes, référencées CVE-2023-43654 et CVE-2023-1471, ont des scores CVSS respectifs de 9,8 et 9,9, tandis que la troisième n’a pas encore d’entrée CVE.

Au moment de servir des modèles en production, TorchServe provisionne la récupération des fichiers de configuration pour les modèles à partir d’une URL distante en utilisant le flux de travail ou l’API d’enregistrement de modèle. Dans l’une des vulnérabilités (CVE-2023-43654), il a été découvert que la logique de l’API pour une liste autorisée de domaines accepte tous les domaines comme URL valides, ce qui entraîne une contrefaçon de requête côté serveur (Server-Side-Request-Forgery, SSRF). « Cette vulnérabilité permet à un attaquant de télécharger un modèle malveillant qui sera exécuté par le serveur, entraînant ainsi une exécution de code arbitraire », a déclaré Oligo Security.

Les principaux environnements de conteneurs aussi affectés

Un autre problème lié à la faille CVE-2023-1471 fait que TorchServe est exposé à une exécution de code à distance critique via la vulnérabilité de désérialisation SnakeYAML, laquelle résulte d’une mauvaise utilisation de la bibliothèque open source (Java) SnakeYAML. « Les modèles d’IA peuvent inclure un fichier YAML pour déclarer leur configuration souhaitée. En téléchargeant un modèle avec un fichier YAML malveillant, nous avons pu déclencher une attaque de désérialisation non sécurisée qui a entraîné l’exécution de code sur la machine », a indiqué Oligo Security. La troisième faille (sans référence CVE à ce jour) est une vulnérabilité de mauvaise configuration dans l’API de gestion de TorchServe, responsable de la gestion des modèles au moment de l’exécution. L’interface API est configurée pour écouter sur le port 0.0.0.0 par défaut, ce qui la rend accessible aux requêtes externes, privées et publiques. L’exploitation des trois vulnérabilités combinées peut permettre l’exécution de code à distance avec des privilèges élevés, et déboucher sur une prise de contrôle complète du serveur.

Selon Oligo Security, le conteneur d’apprentissage profond (Deep Learning Container, DLC) d’Amazon et de Google s’est révélé vulnérable à ShellTorch. Les services managés d’Amazon et de Google comprennent des contrôles compensatoires qui réduisent l’exposition. « AWS a connaissance des vulnérabilités CVE-2023-43654 et CVE-2022-1471 présentes dans les versions 0.3.0 à 0.8.1 de PyTorch TorchServe, qui utilisent une version de la bibliothèque open source SnakeYAML v1.31 », a déclaré Amazon dans un avis du 2 octobre à propos des vulnérabilités. « La version 0.8.2 de TorchServe résout ces problèmes. AWS recommande aux clients qui utilisent le conteneur PyTorch inference Deep Learning Containers (DLC) 1.13.1, 2.0.0, ou 2.0.1 dans EC2, EKS, ou ECS publié avant le 11 septembre 2023, de mettre à jour vers la version 0.8.2 de TorchServe ». Amazon a précisé que les clients utilisant les Deep Learning Containers (DLC) d’inférence PyTorch via SageMaker ne sont pas concernés. Meta, co-mainteneur avec Amazon de la bibliothèque open source TorchServe, a rapidement corrigé l’API de gestion par défaut pour atténuer la troisième vulnérabilité. Oligo Security a déclaré avoir travaillé avec les mainteneurs de PyTorch pour la divulgation responsable de ces failles.

Pour étoffer ses propositions sécurité et réseau, Kyndril se rapproche de Palo Alto pour le SD-WAN et le SASE. Le GSI avaient déjà complété son portefeuille de services de sécurité managés en signant récemment des accords avec Cisco, Fortinet, Microsoft et Nokia.

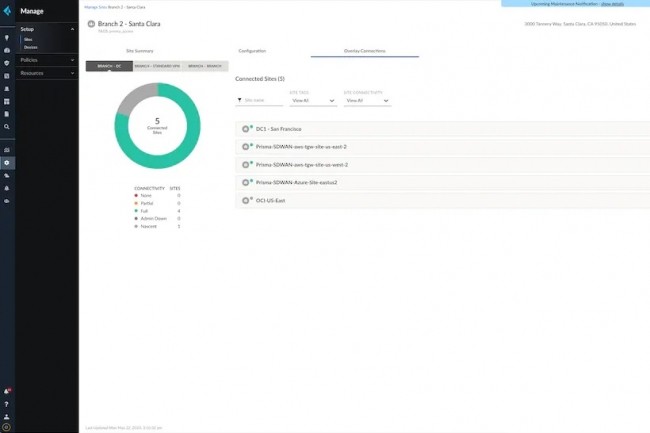

En signant un partenariat avec Palo Alto Networks pour la cybersécurité, le SD-WAN et les services d’accès sécurisé à la périphérie (Secure Access Service Edge, SASE), Kyndryl continue d’étoffer son portefeuille de produits en sécurité réseau. Dans le cadre de cet accord, Kyndryl intégrera les produits et services de sécurité de Palo Alto dans ses propres services de sécurité managés, lesquels comprennent la surveillance de la sécurité, la réponse aux incidents et la veille intelligente sur les menaces. L’équipementier propose une gamme importante d’offres de sécurité, notamment une famille de pare-feu de nouvelle génération (Next-Generation Firewall, NGFW), la plateforme de sécurité Prisma Cloud pour les applications et les charges de travail basées sur le cloud, la sécurité des points d’extrémité et le support des processus automatisés pour les opérations de sécurité. Kyndryl offrira un accès au SD-WAN Prisma de Palo Alto pour aider les entreprises à sécuriser et à connecter les succursales, les centres de données et les grands sites de campus. L’alliance comprend également la prise en charge de Prisma SASE de Palo Alto, qui combine le SD-WAN avec des capacités de sécurité basées sur le cloud, notamment le contrôle d’accès sécurisé, la protection avancée contre les menaces, la surveillance du comportement des utilisateurs et l’accès réseau Zero Trust (Zero-Trust Network Access, ZTNA). Une passerelle web sécurisée (Secure Web Gateway, SWG), un courtier en sécurité d’accès au cloud (Cloud-Access Security Broker, CASB) et un pare-feu en tant que service (Firewall-as-a-Service, FWaaS) font partie de l’offre Prisma SASE.

« L’offre SD-WAN de Kyndryl, optimisée par Prisma SD-WAN, permettra aux clients de transformer et de moderniser leurs réseaux, et de répondre aux demandes croissantes de bande passante liées à la prolifération des appareils et du trafic cloud », a déclaré Stephen Leonard, vice-président senior des alliances stratégiques mondiales chez Kyndryl, dans un communiqué. « Cette nouvelle approche de la connectivité réseau permettra de gérer les réseaux à partir d’un seul panneau de contrôle et simplifiera le déploiement des succursales et des services edge », a-t-il ajouté. « Grâce à ses services de consulting, Kyndryl pourra aussi aider les entreprises à passer à un réseau flexible et évolutif et à incorporer de nouvelles approches de sécurité, comme le SASE », a encore déclaré M. Leonard. Kyndryl Consulting propose des services de conseil pour les réseaux – entièrement managés – et des services SDN pour aider les entreprises à construire des réseaux programmables qui incluent des technologies SD-WAN, de centres de données, de succursales et de réseaux LAN.

En février, Kyndryl, Palo Alto et Nokia avaient inauguré un laboratoire pour développer conjointement des services de connectivité sans fil privés LTE et 5G. Les trois fournisseurs avaient déclaré que la possibilité d’élaborer des modèles de sécurité à facteurs multiples et à confiance zéro pour le développement de services sans fil privés était l’une des raisons qui avait motivé la création de ce laboratoire. Ces derniers mois, Kyndryl a élargi ou noué des relations avec plusieurs entreprises de l’industrie des réseaux, dont Cisco et Fortinet. En août, Cisco et Kyndryl ont étendu leur partenariat afin d’offrir des services pouvant aider les entreprises clientes à mieux détecter les cybermenaces et à mieux y répondre. Dans le cadre de cet accord, Kyndryl intégrera sa propre offre de cyberrésilience à la plateforme Security Cloud de Cisco, laquelle comprend des composants de sécurité comme le contrôle d’accès Duo, des fonctions étendues de détection et de réponse, et l’offre Multicloud Defense, qui orchestre la sécurité et la politique à travers les clouds privés et publics.

La première alliance entre Cisco et Kyndryl, conclue en 2022, avait pour objectif d’aider les entreprises clientes à mettre en œuvre diverses technologies de connectivité, y compris le réseau défini par logiciel (SDN), le WAN et la 5G privée. En mai dernier, Kyndryl a aussi déployé une offre SASE managée basée sur la plateforme FortiSASE de Fortinet, qui comprend du SD-WAN, du SWG, du FWaaS, du CASB et du ZTNA, le tout fonctionnant au-dessus du système d’exploitation FortiOS de Fortinet. Sur le front de l’IA, Kyndryl a déclaré en août qu’elle exploiterait la technologie d’IA générative de niveau entreprise de Microsoft pour développer des applications professionnelles avec Microsoft Cloud. Les deux entreprises ont promis de concevoir, développer et mettre en œuvre rapidement de nouvelles applications et de nouveaux services d’IA générative pour les entreprises clientes.

Les chercheurs de Group-IB ont travaillé sur un groupe nommé ShadowSyndicate particulièrement actif. Il s’agirait d’un affilié indépendant impliqué dans des opération de RaaS (ransomware as a service).

Au cours des deux dernières années, un groupe de cybercriminels non documenté, a mis en place plus de 80 serveurs de commande et contrôle (C2). Des chercheurs de Group-IB se sont penchés dessus et l’ont baptisé ShadowSyndicate. Il s’agirait d’un broker d’accès initial ou un affilié dans plusieurs opérations de ransomware as a service (RaaS). « Il est extrêmement rare qu’une empreinte Secure Shell (SSH) ait un réseau de connexions aussi complexe avec un grand nombre de serveurs malveillants », ont déclaré dans leur rapport les experts « Au total, depuis juillet 2022, nous avons trouvé l’empreinte SSH de ShadowSyndicate sur 85 serveurs », ajoutent-ils.

« En outre, nous pouvons affirmer avec plus ou moins de certitude que le groupe a utilisé sept familles de ransomware différentes au cours de l’année écoulée, ce qui rend ShadowSyndicate remarquable pour sa polyvalence », observent-ils. Les analystes du Group-IB se sont associés au chercheur Joshua Penny de l’European MSSP Bridewell et au chercheur indépendant en malware Michael Koczwara pour étudier toutes les connexions qu’ils ont trouvées et tenter de déterminer qui se cache vraiment derrière ShadowSyndicate. Est-ce un hébergeur de serveurs qui déploie des serveurs avec la même empreinte SSH, un ingénieur DevOps au service d’acteurs de la menace, un service d’hébergement protégé pour les cybercriminels, un courtier d’accès initial ou une société affiliée à un RaaS ?

Connexions à divers implants d’accès à distance

Plus de 50 serveurs parmi ceux pour lesquels l’empreinte SSH de ShadowSyndicate a été trouvée ont été utilisés comme serveurs C2 pour les implants Cobalt Strike. Cet outil commercial de test de pénétration, normalement vendu sous licence, est devenu le favori de nombreux groupes d’attaquants qui utilisent des versions piratées. Chaque implant Cobalt Strike comporte habituellement un filigrane associé à une clé de licence unique, mais les versions piratées utilisées par les cybercriminels comportent des watermark personnalisés tels que 12345. Parmi les serveurs exploités par ShadowSyndicate, les chercheurs ont trouvé des filigranes Cobalt Strike précédemment associés à des attaques ayant entraîné le déploiement des familles de ransomwares Royal, Cactus, Quantum et Nokoyawa.

D’autres serveurs portant l’empreinte SSH de ShadowSyndicate ont été utilisés comme serveurs C2 pour Sliver, un autre outil de test de pénétration open source écrit en Go, mais aussi pour IcedID, un cheval de Troie utilisé comme malware par de nombreux gangs de ransomware ces dernières années ; pour Meterpreter, l’implant du framework de test de pénétration Metasploit ; et pour Matanbuchus, un chargeur de logiciels malveillants en tant que service (MaaS), également utilisé pour déployer des charges utiles. En fait, il pourrait même y avoir un lien entre certains d’entre eux. Par exemple, IcedID a déjà été utilisé pour déployer des implants Cobalt Strike. Il a aussi été utilisé pour les familles de ransomwares Karakurt, RansomEXX, Black Basta, Nokoyawa, Quantum, REvil, Xingteam et Conti.

Une affiliation réussie

Les chercheurs ont déclaré qu’ils étaient assez convaincus que ShadowSyndicate n’était pas un service d’hébergement, car les serveurs étaient situés dans 13 pays différents, dont un grand nombre localisés au Panama, et sur différents réseaux appartenant à des organisations différentes. Les experts ont trouvé des liens étroits entre ShadowSyndicate et les attaques de Quantum (septembre 2022), Nokoyawa (octobre 2022, novembre 2022 et mars 2023) et le ransomware ALPHV (alias BlackCat) en février 2023. Des connexions moins manifestes ont été trouvées avec les ransomwares Royal, Cl0p et Play. « En vérifiant les serveurs de la liste A à l’aide des sources de données du Group-IB, nous avons constaté que certains serveurs étaient répertoriés sous les noms de Ryuk, Conti et Trickbot », ont déclaré les spécialistes. « Cependant, ces groupes criminels n’existent plus. Ryuk a cessé d’exister fin 2021, tandis que Conti et Trickbot (qui sont liés) ont été mis en sommeil début 2022 ». Les chercheurs pensent que les anciens membres de ces groupes pourraient poursuivre leurs activités criminelles en utilisant la même infrastructure, mais qu’ils pourraient désormais opérer individuellement ou au sein d’autres groupes criminels.

Il est possible que ShadowSyndicate soit un IAB (Initial Access Broker), c’est-à-dire un acteur de la menace qui compromet les systèmes et vend l’accès à d’autres cybercriminels, y compris des gangs de ransomware. Cependant, les chercheurs pensent qu’il est plus probable que le groupe soit en fait un affilié indépendant travaillant pour plusieurs opérations RaaS. Dans l’écosystème des ransomwares, les affiliés sont ceux qui s’introduisent dans les entreprises et déploient un programme de ransomware en échange d’une part importante de la rançon payée par les victimes. Les développeurs de ransomwares fournissent généralement le générateur de logiciels malveillants et l’infrastructure, comme le site de fuite de données et le site de négociation de la rançon. Ils s’occupent également de la négociation avec les victimes et de l’infrastructure de paiement. En revanche, ils ne se chargent pas eux-mêmes du piratage et du déploiement des malwares. « Même si nous ne pouvons pas émettre un avis définitif, tous les éléments obtenus au cours de ce projet de recherche commun suggèrent que l’hypothèse la plus plausible est que ShadowSyndicate est un affilié travaillant avec divers RaaS », ont déclaré les chercheurs.

Le concepteur de puces ARM a comblé une vulnérabilité activement exploitée dans les pilotes des GPU Mali. Ces derniers sont présents dans plusieurs équipements dont des smartphones Android ou des Chromebook.

Les cybercriminels s’intéressent de plus en plus aux couches basses des terminaux, comme le montre les récentes failles corrigées par ARM touchant son architecture de GPU Mali et en particulier les pilotes. Une de ces vulnérabilités est particulièrement à prendre en considération, car elle est activement exploitée. Sans disposer de score de gravité, la CVE-2023-4211 a été découverte par des chercheurs du TAG (threat analysis group) de Google et du Project Zero.

Dans un avis datant du 2 octobre, ARM explique qu’« un utilisateur local non privilégié peut effectuer des opérations inappropriées de traitement de la mémoire GPU pour accéder à la mémoire déjà libérée ». Les cybercriminels peuvent utiliser cette espace libre pour installer des malwares. Le concepteur ajoute, « Il existe des preuves que cette vulnérabilité pourrait faire l’objet d’une exploitation limitée et ciblée ». L’avis notifie également la correction de deux autres vulnérabilités dans la même famille de pilotes accordant des exploitations similaires.

Plusieurs pilotes à corriger

La gamme de GPU ARM sous l’architecture Mali fonctionne sur une multitude de terminaux, les smartphones, les TV connectées, les systèmes d’entertainment dans les voitures, l’IoT, les consoles de jeux, … La vulnérabilité affecte quatre versions différentes de pilotes, notamment le pilote Midgard GPU Kernel (à partir de la version r12p0 – r32p0), le pilote Bifrost GPU Kernel (à partir de la version r0p0 – r42p0), le pilote Valhall GPU Kernel (à partir de la version r19p0 – r42p0) et ARM 5ème Gen. Pilote de noyau d’architecture GPU (à partir de la version r41p0 – r42p0).

Des correctifs sont désormais disponibles pour trois des quatre versions concernées. « Ce problème est résolu dans Bifrost, Valhall et ARM 5ème Gen GPU Architecture Kernel Driver r43p0 (le plus récent) », a déclaré le fournisseur. « Il est recommandé aux utilisateurs de procéder à la mise à niveau s’ils sont concernés par ce problème ». Deux autres correctifs mentionnés dans l’avis comprenaient ceux pour CVE-2023-33200 et CVE-2023-34970, qui permettent tous deux des exploitations similaires dans les versions Valhall et ARM 5e génération du GPU.

Sysdig renforce sa plateforme CNAPP en intégrant un graphe basé sur des données en temps réel. L’éditeur ajoute aussi un outil d’inventaire et des capacités d’analyse sur les risques de sécurité liés au cloud.

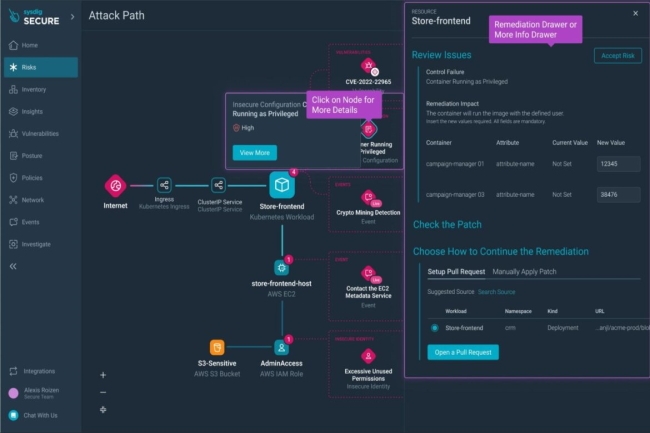

La représentation graphique du chemin des attaques s’invite de plus en plus dans les solutions de cybersécurité. Sysdig vient d’apporter cette capacité dans CNAPP (Cloud Native Application Protection Platform). Ce graphe d’attaque analyse en temps réel le déroulement des attaques dans le cloud et établit une hiérarchie des risques en direct en fonction des actifs, des utilisateurs et de l’activité. Dans un communiqué, le spécialiste de l’observabilité indique aussi le lancement « d’un outil d’inventaire du cloud doté d’une recherche intégrée pour remonter des informations et offrir plus de visibilité sur le cloud, ainsi que des capacités d’analyse agentless ».

Les environnements cloud sont de plus en plus complexes, tout comme les menaces de sécurité auxquelles sont confrontées les entreprises. Les attaquants exploitent la complexité et l’automatisation du cloud pour se déplacer latéralement, élever les privilèges et étendre au maximum l’impact de leurs attaques. En juin, le rapport 2023 Cloud Native Threat Report d’Aqua Security a révélé que les cybercriminels investissaient des ressources pour échapper aux défenses de sécurité dans le cloud, en camouflant leurs campagnes et en évitant la détection afin de s’installer plus durablement dans les systèmes compromis. Toujours selon ce rapport, « dans le même temps, divers domaines du cycle e vie des applications cloud restent vulnérables à la compromission et représentent des menaces importantes pour les entreprises ».

Des fonctionnalités centrées sur les risques en temps réel

Comme l’a expliqué le fournisseur, les fonctions de sécurité du cloud de Sysdig sont centrées sur la réponse et la gestion des risques en temps réel. « La prévention est nécessaire, mais, étant donné la vitesse du cloud, elle ne peut pas tout faire », a déclaré David Quisenberry, RSSI chez apree health. « Nous devons aussi être prêts à nous défendre en temps réel. La sécurité du cloud nécessite des outils qui relient les points et fournissent un contexte, mais l’essentiel, c’est que cette analyse ait lieu en temps réel », a-t-il ajouté. Selon Sysdig, ce graphe d’attaque du cloud est le cerveau de CNAPP.

Il procède à une corrélation multidomaine pour identifier les menaces en temps réel. « Le graphe superpose les détections instantanées, les vulnérabilités en cours d’exploitation et les autorisations en cours d’utilisation pour relier les données de risque entre les environnements et aider les clients à répondre aux menaces avant qu’elles ne s’aggravent », a ajouté Sysdig. Une liste de risques classés selon leur priorité détermine l’ordre de traitement des menaces, tandis qu’une représentation visuelle des dépendances exploitables entre les ressources permet de révéler les chemins d’attaque potentiels.

Un inventaire pour détecter les vulnérabilités

« L’outil d’inventaire du cloud de Sysdig fournit une liste consultable de toutes les ressources dans un environnement cloud couvrant les utilisateurs, les charges de travail, les hôtes et l’infrastructure en tant que code », a encore expliqué le fournisseur. « L’inventaire peut également servir à vérifier rapidement l’exposition aux vulnérabilités, par exemple en identifiant toutes les instances de Log4j dans les paquets utilisés et exposés à Internet », a déclaré l’entreprise.

Les clients peuvent ensuite examiner de plus près les charges de travail potentiellement compromises grâce à une vue en temps réel des mauvaises configurations, des violations de la conformité et des vulnérabilités associées. Enfin, les capacités d’analyse sans agent de Sysdig ont été étendues à l’analyse des hôtes, de façon à mettre en évidence les vulnérabilités, les mauvaises configurations, les autorisations en cours d’utilisation et les menaces. Parallèlement, l’agent évolutif fournit une analyse en temps réel de l’accès aux fichiers, des connexions réseau et des processus actifs, en plus d’autres attributs de la charge de travail, filtrant les vulnérabilités des paquets inutilisés pour une protection prioritaire.

Selon IDC, Cisco, Fortinet, HPE Aruba, Palo Alto et VMware dominent un marché du SD-WAN stimulé par les exigences de connectivité au cloud et l’attrait des SASE.

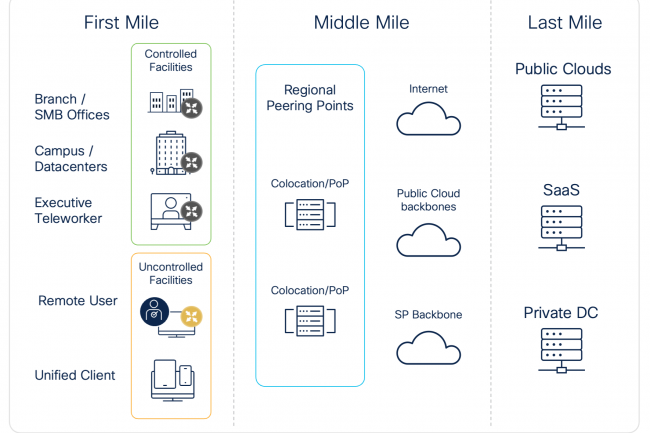

Les déploiements SD-WAN continuent de croître à un rythme impressionnant, avec, comme principaux facteurs d’adoption, les exigences de connectivité au cloud, un intérêt pour les solutions SASE, la promesse d’une gestion plus simple du WAN et le potentiel d’économies. Telles sont les conclusions du dernier rapport « MarketScape : Worldwide SD-WAN Infrastructure 2023 Vendor Assessment » publié par le cabinet d’études IDC. Cette évaluation de 12 fournisseurs de SD-WAN révèle en effet que le marché de l’infrastructure SD-WAN a augmenté de 25 % en 2022. Pour l’avenir, IDC prévoit un taux de croissance annuel composé de 10 % et s’attend à ce que le marché atteigne 7,5 milliards de dollars d’ici à 2027. « La croissance du SD-WAN est alimentée par divers facteurs, dont certains ont été à l’origine du développement de cette technologie. Il s’agit notamment de la capacité à optimiser les performances et la gestion du réseau étendu tout en réduisant les coûts », a déclaré Brandon Butler, directeur de recherche au sein du groupe d’infrastructure réseau d’IDC. Selon l’analyste, le marché du SD-WAN est en pleine transition. Depuis que la technologie s’est imposée il y a près de cinq ans, les fournisseurs ont fait évoluer leurs plateformes de diverses manières, en intégrant en particulier davantage de fonctions de sécurité dans les offres SD-WAN. « C’est le cas des capacités de sécurité intégrées nativement, comme la détection et la prévention des intrusions (Intrusion Detection and Prevention, IDS/IPS), le pare-feu de nouvelle génération (Next-Generation Firewall, NGFW) et le filtrage de contenu/web/URL », a encore déclaré M. Butler.

Une deuxième tendance est celle l’évolution vers des architectures SASE (Secure Access Service Edge) qui combinent le SD-WAN et des outils NESaaS (Network Edge Security-as-a-Service) basés sur le cloud, comme la passerelle web sécurisée (Secure Web Gateway, SWG), le courtier en sécurité d’accès au cloud (Cloud Access Security Broker, CASB) et l’accès au réseau zéro trust (Zero Trust Network Access, ZTNA), selon M. Butler. « Les clients SD-WAN peuvent travailler avec leur fournisseur SD-WAN existant pour utiliser le NESaaS et construire une architecture SASE ou utiliser une approche multi-fournisseurs », a-t-il déclaré. Mais si l’intérêt pour les SASE se renforce, toutes les entreprises ne sont pas prêtes à s’engager. « Si le marché s’est largement orienté vers le SASE, l’étude d’IDC montre qu’une part importante des acheteurs de SD-WAN continue d’évaluer l’infrastructure SD-WAN en fonction des capacités réseau spécifiques du SD-WAN », a expliqué l’analyste. La branche définie par logiciel (SD-Branch), qui fait référence à la gestion intégrée du SD-WAN avec les réseaux LAN/WLAN, suscite également l’intérêt des entreprises. « Les architectures SD-Branch permettent aux entreprises de centraliser la visibilité, l’analyse et la gestion de leur réseau sur les réseaux LAN/WLAN et SD-WAN », a encore expliqué M. Butler. « Le SD-Branch présente aussi d’autres avantages, notamment la gestion avancée par ML/AI et l’exploitation d’une plateforme basée sur le cloud. Le SD-Branch est idéal pour les clients qui souhaitent consolider la gestion sur l’ensemble de leur campus et de leurs succursales et en faciliter la gestion », a ajouté M. Butler. Par ailleurs, la réduction des coûts est un autre élément clé de l’adoption du SD-WAN. « Dans son enquête intitulée « IDC Global SD-WAN Survey », le cabinet d’études a demandé aux personnes interrogées, quelles économies elles comptaient réaliser en déployant le SD-WAN », a expliqué l’analyste. « Le taux de réponse moyen a été de 15,0 %, mais près d’un tiers des répondants (31,8 %) ont déclaré qu’ils s’attendaient à économiser plus de 20 % sur les coûts du WAN grâce à leur déploiement SD-WAN ».

Enfin, l’utilisation accrue des fonctions d’analyse et d’automatisation améliorées par l’IA/ML constitue une autre évolution importante du SD-WAN. « Les plateformes de visibilité et d’automatisation incluses dans les produits d’infrastructure SD-WAN évoluent rapidement. On voit déjà émerger des cas d’usage intéressants pour l’automatisation améliorée par l’IA dans le SD-WAN. Par exemple, Cisco propose la fonction Predictive Path Recommendations (PPR), qui exploite les données de ThousandEyes WAN Insights. L’outil surveille les performances historiques du réseau et les modèles de flux de trafic des applications pour prévoir la qualité du chemin du réseau et fait des recommandations de chemin pour optimiser le trafic le long du chemin de routage le plus optimal », a déclaré M. Butler. « La possibilité de disposer d’informations sur les performances du réseau et l’expérience de l’utilisateur final, et celle de relier ces données à des systèmes d’automatisation améliorés par l’IA, devient un outil puissant pour les entreprises qui gèrent des déploiements SD-WAN distribués à l’échelle mondiale », a encore souligné l’analyste.

Cinq leaders et sept acteurs majeurs

En ce qui concerne les fournisseurs à l’origine de ces changements, IDC a désigné Cisco, Fortinet, HPE Aruba Networking, Palo Alto Networks et VMware comme leaders, et Aryaka, Barracuda Networks, H3C, Huawei, Juniper Networks, Nokia et Versa, comme concurrents majeurs. Trois autres fournisseurs, à savoir Ericsson/Cradlepoint, Extreme Networks et NetSkope, n’ont pas satisfait aux critères d’IDC pour être inclus en tant que participants à part entière dans l’étude, mais ils sont considérés par le cabinet d’études comme fournisseurs à surveiller.

Le rapport d’IDC fait aussi le bilan des forces et des faiblesses des cinq principaux fournisseurs de SD-WAN :

Cisco

Cisco possède un solide héritage en matière de routage d’entreprise et de réseaux d’entreprise en général, ce qui lui a permis d’acquérir une part de marché prépondérante dans le domaine du SD-WAN. L’entreprise propose deux offres SD-WAN : Catalyst SD-WAN et Meraki SD-WAN. Ensemble, elles fournissent une solution SD-WAN complète qui répond à un large éventail de cas d’usage et d’exigences des clients. L’entreprise a également intégré son SD-WAN à Cisco Umbrella et Duo, ainsi qu’à la plateforme Talos Threat Intelligence et à des plateformes de sécurité tierces. Enfin, Cisco dispose d’un solide channel de commercialisation avec un vaste réseau de revendeurs, de fournisseurs de services managés et de revendeurs à valeur ajoutée, ainsi que des partenariats avec les principaux fournisseurs de services de communication.

Défi : Le fait d’avoir deux offres SD-WAN crée une certaine confusion sur le marché et chez les clients pour déterminer quelle est la plate-forme la mieux adaptée à chaque cas d’utilisation. De plus, comme Cisco fait évoluer sa stratégie de sécurité avec l’introduction et le développement continu de Security Cloud, l’entreprise pourrait simplifier davantage ses portefeuilles SD-WAN et de sécurité dans des offres de produits plus rationalisées.

Fortinet

Fortinet offre une sécurité hautement intégrée et une capacité SD-WAN via son appliance physique ou virtuelle FortiGate, qui intègre des fonctionnalités de pare-feu de nouvelle génération NGFW, ainsi que l’inspection SSL et un ASIC personnalisé. Fortinet propose également des produits LAN et WLAN pour une architecture SD-Branch. Fortinet dispose par ailleurs d’une solide stratégie de partenariat avec les fournisseurs de services, et avec les fournisseurs de services managés et les revendeurs à valeur ajoutée.

Défi : Fortinet est avant tout un fournisseur de solutions de sécurité, ce qui pourrait constituer un défi pour l’entreprise quand elle cherche à s’engager auprès de clients qui ont une préférence pour les fournisseurs de SD-WAN ayant un passé dans le domaine des réseaux, et plus particulièrement du routage. En outre, les principales solutions de sécurité sont proposées par Fortinet elle-même, ce qui peut constituer une limitation pour les clients qui souhaitent utiliser Fortinet pour le SD-WAN mais l’intégrer à des outils de sécurité tiers.

HPE Aruba

HPE Aruba Networking propose deux offres SD-WAN principales : EdgeConnect SD-WAN, basée sur la technologie de Silver Peak et EdgeConnect SD-Branch, qui propose de fortes intégrations à travers le portefeuille de produits de réseau d’entreprise de HPE Aruba Networking (par exemple, LAN sans fil, LAN câblé, VPN et sécurité), géré par Aruba Central. SD-WAN EdgeConnect d’Aruba dispose de solides capacités en matière de routage avancé et d’optimisation WAN. En 2023, l’entreprise a acheté Axis Security pour fournir des services ZTNA, SWG, CASB et DLP (Data Loss Prevention) unifiés et basés sur le cloud, intégrés au SD-WAN.

Défi : HPE Aruba Networking dispose de deux plateformes de gestion distinctes pour ses produits SD-WAN et continuera à construire des intégrations entre elles. En outre, HPE Aruba Networking s’emploie activement à renforcer les intégrations entre ses produits EdgeConnect et la technologie de sécurité cloud HPE Aruba Networking SSE acquise avec le rachat d’Axis Security. Par rapport à d’autres fournisseurs de SD-WAN, HPE Aruba Networking compte moins de fournisseurs de services de communication parmi ses partenaires de distribution.

Palo Alto Networks

Palo Alto Networks propose des niveaux élevés d’intégration entre Prisma SD-WAN et Prisma Access, sa suite d’outils de sécurité basés sur le cloud. Le fournisseur propose la solution Prisma SASE, qui combine Prisma SD-WAN et Prisma Access en une seule offre. Cette offre unique permet aux entreprises clientes et aux fournisseurs de services d’utiliser plus facilement des outils SD-WAN et de sécurité hautement intégrés. L’entreprise dispose d’une plateforme de gestion intuitive et riche en fonctionnalités, d’une prise en charge solide des API et d’un outil intégré de visibilité et d’analyse.

Défi : Palo Alto Networks est avant tout une entreprise de sécurité, et elle a donc eu du mal à séduire les entreprises qui recherchent un fournisseur de SD-WAN spécialisé dans le routage. La force de l’entreprise réside dans les SASE managés dans le cloud, ce qui pourrait constituer une limite pour certains clients qui ne souhaitent pas adopter une offre de sécurité basée sur le cloud. L’entreprise n’a pas d’intégration forte ni d’offre pour les technologies de réseau local de campus du genre WLAN et LAN.

VMware

La plateforme SD-WAN de VMware est basée sur la technologie de VeloCloud, ce qui confère à l’entreprise un solide héritage sur le marché du SD-WAN. VMware est en train de constituer un portefeuille d’outils de sécurité basés sur le cloud qu’il fournira à partir de ses passerelles SD-WAN, offrant aux clients des connexions optimisées aux services IaaS et SaaS, ainsi qu’une plateforme pour l’hébergement de services de sécurité distribués, notamment un CASB, le filtrage d’URL et le DLP. L’éditeur a réussi à faire des fournisseurs de services de communication un channel de commercialisation efficace et a construit une plate-forme de gestion pour les fournisseurs de services.

Défi : VMware dispose de quelques intégrations avec des technologies LAN de campus, notamment en matière de visibilité, d’analyse et de gestion, mais ne propose pas ses propres solutions de réseau local sans fil (WLAN) ou de réseau local (LAN). Certains clients ont exprimé leur inquiétude à propos de l’acquisition en cours de Broadcom et sur ses conséquences pour VMware et ses clients. Notamment, le prix des licences et du support.

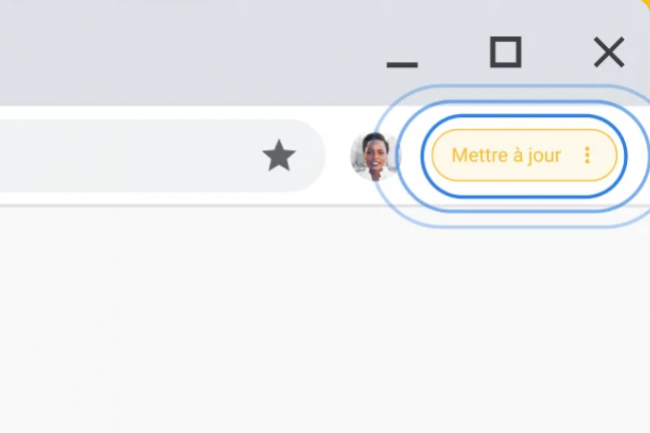

Google a publié un correctif de sécurité à appliquer dès que possible dans Chrome. La faille actuellement exploitée relative au système d’encodage multimédia du navigateur peut affecter des applications tierces comme Skype et VLC.

Un exploit de type zero day affecte encore Chrome. Après un précédent comblé le mois dernier, il s’agit de la 5e vulnérabilité du navigateur web de Google à être exploitée dans la nature. Selon les recherches de l’équipe de sécurité de la firme, la faille provient d’un système d’encodage multimédia largement utilisé pour le format de fichier WebM. Elle pourrait rendre une multitude de programmes vulnérables aux attaques, de Chrome et Firefox à Skype et VLC, sur plus ou moins tous les principaux systèmes d’exploitation. Pas une seconde à perdre donc, il faut mettre immédiatement à jour Chrome pour appliquer le correctif.

La firme de Mountain View documente le bogue comme un problème de sécurité de premier plan, référencé en tant que CVE-2023-5217 décrivant le dépassement de la mémoire tampon dans l’encodage vp8 dans libvpx. En d’autres termes cela signifie que dans des situations spécifiques, il est possible pour un programme d’enregistrer plus de données dans une mémoire tampon qu’elle n’est conçue pour le faire. Cela peut entraîner l’écrasement d’autres données, ce que le programme ne peut généralement pas prendre en compte, ce qui pose des problèmes de sécurité imprévus.

Un exploit a priori limité à l’encodage des médias

Ars Technica note que Mozilla a déjà confirmé que Firefox est vulnérable au même problème, et que le format WebM VP8 est utilisé dans tellement de logiciels à travers le monde que cela pourrait devenir un véritable casse-tête. Nous parlons ici d’outils professionnels établis de longue date tels que Skype, d’applications préférées des utilisateurs telles que VLC, et de programmes liés au matériel d’AMD, de Nvidia et de Logitech. On ne sait pas exactement lesquels de ces programmes sont vulnérables pour le moment, mais le potentiel est là concernant une situation étendue et assez problématique.

La mauvaise nouvelle est que cette vulnérabilité est déjà exploitée dans la nature, bien que Google ne précise pas où ni comment. La bonne nouvelle est qu’il semble s’agir d’un simple correctif, puisque Chrome (version 117) et Firefox (118) l’ont déjà appliqué. Une autre bonne nouvelle est que la vulnérabilité spécifique ne semble exister que lorsque les médias sont encodés, et non décodés, de sorte que la liste des programmes affectés pourrait ne pas s’étendre à tous ceux qui utilisent la bibliothèque libvpx.

Google a déclaré que les conversations ayant eu lieu avec Bard avaient été accidentellement indexées. Véritable erreur ou rattrapage de communication : le fait est que l’annonce a eu lieu juste après qu’un consultant en référencement se soit rendu sur Twitter pour signaler le problème.

Google, propriété d’Alphabet, s’efforce d’empêcher que les conversations des utilisateurs avec son assistant d’IA générative Bard soient indexées sur sa plateforme de recherche ou qu’elles apparaissent dans les résultats. « Bard permet aux utilisateurs de partager des conversations, s’ils le souhaitent. Nous n’avons pas non plus l’intention de faire en sorte que ces conversations partagées soient indexées par Search. Nous travaillons actuellement à bloquer leur indexation », a indiqué le compte Search Liaison de Google sur Twitter.

La firme répondait ici à un consultant en référencement SEO qui avait signalé sur Twitter que les conversations des utilisateurs avec Bard étaient indexées sur Google Search. L’assistant à base d’IA générative, qui a été ouvert aux inscriptions publiques en mars, a reçu une mise à jour ce mois-ci qui propose aux utilisateurs de partager leurs conversations avec l’assistant via une fonction de partage de liens publics. Selon le message publié sur Twitter, cette fonction pourrait être à l’origine de l’indexation des conversations sur Search. Cependant, toute discussion avec Bard qui n’a pas été partagée publiquement n’est pas indexée, selon Peter J. Liu, chercheur à Google Deep Mind. « Cela ne concerne que les conversations explicitement partagées. Vos conversations ne sont pas publiques par défaut », a indiqué Peter J. Liu sur Twitter.

Haha 😂 Google started to index share conversation URLs of Bard 😹 don’t share any personal info with Bard in conversation, it will get indexed and may be someone will arrive on that conversation from search and see your info 😳Also Bard’s conversation URLs are ranking as… pic.twitter.com/SKGXJD9KEJ

— Gagan Ghotra (@gaganghotra_) September 26, 2023

Une fuite qui pourrait faire douter plus d’un utilisateur

Bien que les commentaires du chercheur puissent apporter un peu de répit aux utilisateurs d’IA générative, l’avis ou l’avertissement de Google Bard sur le partage des conversations pourrait en induire plus d’un en erreur. L’avertissement de Bard, qui a été publié via une image sur Twitter par le fondateur de Datasette, Simon Willison, se lit comme suit : « Permettez à toute personne possédant le lien de voir ce que vous avez sélectionné. Vous pouvez supprimer les liens dans vos liens publics. N’oubliez pas que vous avez accepté les conditions d’utilisation de Google et les conditions d’utilisation supplémentaires de l’IA générative ».

De nombreux utilisateurs peuvent par ailleurs penser que les personnes avec lesquelles ils partagent leur lien de conversation pourront le voir plutôt que le moteur de recherche de Google ne le scanne. Par ailleurs, Simon Willison a suggéré dans un autre tweet que la fuite accidentelle de conversations ne se produirait pas avec le ChatGPT de Microsoft, qui compte d’ailleurs plus d’utilisateurs, en raison de la présence d’une ligne de code supplémentaire – =”robots” content=”noindex,nofollow” – qui exclut les conversations des résultats de recherche. Bien que Google ait déclaré travailler sur une solution pour mettre fin à l’indexation accidentelle, la page d’historique des mises à jour de Bard, dont la dernière mise à jour date du 27 septembre, ne présente aucune entrée qui se concentre ou parle de ce problème.

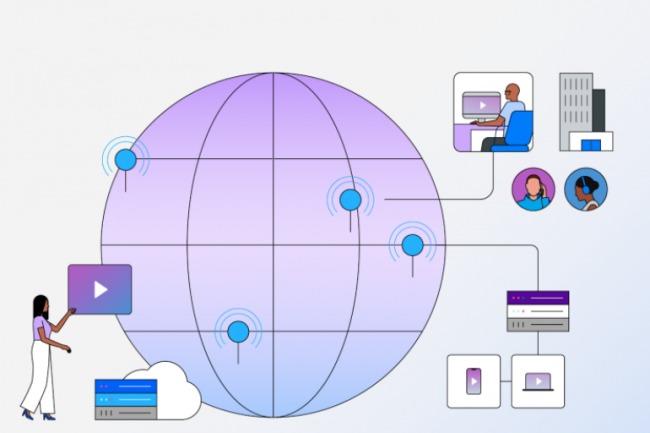

Le service NS1 Connect proposé par IBM peut prendre des décisions dynamiques sur l’endroit où envoyer des requêtes Internet pour assurer les meilleures connexions dans des environnements réseau complexes et distribués.

Lancé par IBM, le service NS1 Connect basé sur le DNS doit permettre aux clients de contrôler en toute sécurité la connectivité entre les environnements multicloud distribués. NS1 Connect est l’un des premiers produits résultant de l’acquisition par IBM du spécialiste du DNS NS1 en début d’année. Le service, dont la disponibilité est annoncée pour le 17 octobre, promet d’aider les entreprises à établir la meilleure connexion entre les clouds et les utilisateurs finaux, le but étant de fournir des applications optimisées en termes de performance, de coût, de sécurité et de disponibilité. La technologie de pilotage du trafic, au cœur de l’offre NS1 Connect, distribue intelligemment le trafic DNS sur le réseau. Le DNS est souvent décrit comme l’annuaire téléphonique d’Internet, travaillant en arrière-plan pour faire correspondre les noms des sites web que les utilisateurs tapent dans une boîte de recherche avec l’adresse IP associée. « Les services DNS avancés de NS1 Connect peuvent prendre des décisions dynamiques quant à l’endroit où envoyer une requête Internet, en fonction de la disponibilité, des performances, de l’heure et de nombreux autres calculs », a expliqué dans un blog Andrew Coward, directeur général des réseaux SDN chez IBM.

« Les règles les plus courantes de pilotage du trafic consistent à éviter les points d’extrémité indisponibles, surchargés ou peu performants », a écrit IBM dans une note d’information sur le service. « NS1 propose un ensemble de contrôles de base pour suivre l’état de fonctionnement d’un point d’extrémité. Éventuellement, il est possible d’utiliser l’une des intégrations de service de monitoring pour obtenir des données collectées par des systèmes de contrôle de tierces parties sur la plate-forme NS1 afin d’informer le pilotage du trafic », a déclaré IBM. « Si cela est inclus dans le compte NS1 du client, ce dernier peut configurer des applications et des tâches basées sur le RUM (Real User Monitoring) pour obtenir des métriques de disponibilité et de performance en temps réel à partir de sources de données partagées ou privées vers la plate-forme NS1 afin d’optimiser l’équilibrage de la charge sur des réseaux complexes et mondiaux », a encore expliqué big blue.

Suivi granulaire des performances DNS

Les clients peuvent configurer le système pour saisir des données provenant de divers systèmes de gestion tiers, comme Cisco ThousandEyes et AppDynamics, Datadog, Amazon Web Services (AWS), Rackspace, CloudWatch et Catchpoint. « Indépendamment de l’origine du trafic de ses clients dans le monde – Boston, San Paulo, Tokyo, Nairobi, Paris – la réponse du DNS pour savoir où acheminer ce trafic peut être différente et peut varier en fonction des réseaux de diffusion de contenu (Content Delivery Network, CDN) occupés, du montant payé pour le transit et du niveau d’équilibre du trafic que l’on essaye d’atteindre », a écrit M. Coward. Les clients de NS1 Connect obtiennent également des rapports DNS sur les requêtes par seconde (Queries per Second, QPS) et la distribution globale du trafic. Ils peuvent servir à détecter les baisses ou les hausses soudaines du trafic DNS et à comparer le trafic des domaines entre les réseaux. Une fonction appelée NS1 DNS Insights utilise ce qu’IBM appelle des flux de données légers pour fournir une vue granulaire des performances, des tendances et des anomalies. « Les clients disposent ainsi des informations nécessaires pour améliorer les performances et la sécurité du système tout en réduisant les coûts d’exploitation », a déclaré IBM. Le système supporte les extensions de sécurité DNS (DNS Security Extensions, DNSSEC), qui authentifient les consultations de noms de domaine et contribuent à la protection contre le détournement de DNS.

Enterprise Management Associates (EMA) a récemment constaté que le détournement de DNS, également connu sous le nom de redirection DNS, est l’un des problèmes de sécurité DNS les plus épineux pour les services IT des entreprises. Le détournement de DNS consiste à intercepter les requêtes DNS des appareils clients afin que les tentatives de connexion aboutissent à la mauvaise adresse IP. Les pirates y parviennent souvent en infectant les clients avec des logiciels malveillants de façon à diriger les requêtes vers un serveur DNS malveillant, ou en piratant un serveur DNS légitime et en détournant les requêtes à une échelle plus massive. « Ce dernier modus operandi peut avoir un impact étendu, d’où l’importance pour les entreprises de protéger l’infrastructure DNS contre les pirates », selon EMA. « Au-delà de la gestion des DNS, les administrateurs de comptes peuvent gérer les utilisateurs, les équipes et les clés API afin de garantir des niveaux d’accès appropriés en fonction du rôle ou de la fonction de l’utilisateur », a déclaré IBM. Big blue n’est pas le seul à se positionner sur ce marché, un acteur français comme EfficientIP propose depuis longtemps des solutions pour sécuriser et maitriser ses DNS.

Une solution taillée pour le cloud hybride

Outre NS1 Connect, IBM développe un paquet SaaS pour aider les entreprises à mettre en réseau des environnements hétérogènes de manière sécurisée, y compris des ressources edge, sur site et multicloud. Selon M. Coward, « le service SaaS IBM Hybrid Cloud Mesh implemente un environnement virtualisé de couche Layer 3-7 pour mettre rapidement en place une connectivité sécurisée entre les utilisateurs, les applications et les données sur plusieurs sites et environnements distribués. « Hybrid Cloud Mesh déploie des passerelles dans les clouds – y compris sur site, sur AWS ou les clouds d’autres fournisseurs, et sur des points de transit, si nécessaire – pour prendre en charge l’infrastructure, puis il construit une couche Layer 3-7 maillée sécurisée pour délivrer des applications », a encore déclaré M. Coward. « Au niveau de l’application, les développeurs sont exposés à la couche Layer 7, et les équipes réseau voient les activités des couches Layer 3 et Layer 4 », a ajouté M. Coward. L’offre Hybrid Cloud Mesh est disponible en test pour quelques entreprises avant une disponibilité générale prévue d’ici à la fin de l’année.