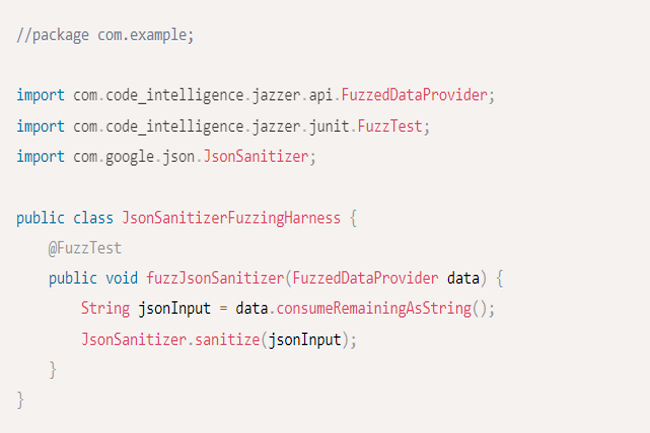

Avec Spark, Code Intelligence automatise la génération de tests de sécurité en s’appuyant sur les LLM pour identifier les surfaces d’attaque et suggérer un code de test.

L’IA générative s’adapte aussi aux tests de sécurité. Code Intelligence, spécialisée dans ce domaine, vient de se servir d’un grand modèle de langage pour son offre de test automatisé Spark. Celui-ci a pour mission d’évaluer les surfaces d’attaques et de suggérer du code de test. Il s’appuie pour cela sur les capacités d’analyse et de génération de code des LLM. Selon le fournisseur, Spark a été testé pour la première fois dans le cadre du projet OSS-Fuzz de Google, qui vise à garantir une sécurité permanente des projets open source grâce à des tests automatisés en continu.

Un impact sur la cybersécurité

L’émergence rapide de l’IA générative et des LLM a été l’un des plus grands évènements de l’année, et l’impact potentiel de ces technologies sur la cybersécurité a suscité des débats essentiels. Elles ont fait couler beaucoup d’encre en raison des risques qu’elles pourraient présenter pour la sécurité, que ce soit par crainte de partager des informations métiers sensibles avec des algorithmes d’auto-apprentissage avancés ou de voir des acteurs malveillants les utiliser pour renforcer considérablement leurs attaques.

Cependant, les chatbots/LLM d’IA générative peuvent également améliorer la cybersécurité des entreprises à bien des égards, et pourraient apporter une aide précieuse aux équipes de sécurité pour lutter contre les activités cybercriminelles. C’est la raison pour laquelle de nombreux fournisseurs de solutions de sécurité ont intégré cette technologie afin d’améliorer l’efficacité et les capacités de leurs offres.

Des tests en JavaScript/TypeScript, Java, C/C++

« Le fuzzing basé sur le retour d’expérience est l’une des principales méthodes utilisées par les tests alimentés par l’IA », a écrit Code Intelligence dans un article de blog. Cette approche de test s’appuie sur des algorithmes qui améliorent itérativement les cas de test en fonction du degré de couverture du code. Cependant, il faut toujours une expertise humaine pour identifier les points d’entrée et développer manuellement un test. Ainsi, selon Code Intelligence, le développement d’une suite de tests suffisante peut souvent prendre des jours ou des semaines. Le travail manuel nécessaire est un obstacle non négligeable à l’adoption à grande échelle des tests optimisés par l’IA. «

CI Spark exploite les capacités d’analyse et de génération de code de l’IA générative pour automatiser la génération de tests de fuzzing en JavaScript/TypeScript, Java et C/C++ », a encore déclaré le fournisseur. « L’ensemble complet de prompts que nous avons créées guide les LLM pour identifier les fonctions critiques pour la sécurité et générer des tests de fuzzing de haute qualité. Les invites fournissent des instructions sur la manière de générer des tests en optimisant nos moteurs de fuzzing sous-jacents », a encore expliqué l’entreprise. Ils fournissent également les informations nécessaires à CI Spark pour créer des tests qui offrent la couverture de code la plus étendue. CI Spark dispose aussi d’un mode interactif qui permet aux utilisateurs d’interagir rapidement avec lui pour corriger les éventuels faux positifs et améliorer la qualité des tests générés.

Les autres apports

Code Intelligence liste les autres bénéfices de sa solution :

– Identifier automatiquement les candidats au fuzzing, en fournissant une liste de fonctions/méthodes publiques utilisables comme points d’entrée pour ces tests.

– Générer automatiquement des tests qui créent un test de fuzzing pour un candidat sélectionné. Le mode interactif permet de donner des conseils à l’IA pour améliorer la qualité du test généré et corriger les erreurs.

– Améliorer les tests existants pour augmenter la couverture du code.

– Exploiter les tests unitaires existants pour générer des tests de fuzzing de haute qualité pouvant appeler l’API candidate qui servira d’indice pour CI Spark. Ceux-ci fournissent des exemples précieux sur la bonne utilisation de l’API dans les tests et permettent d’obtenir de meilleurs tests de fuzzing.

« Les résultats obtenus par CI Spark sont encourageants et démontrent les apports possibles de l’IA générative dans ce domaine », a déclaré Code Intelligence. Cependant, le fournisseur cherche toujours à améliorer sa solution. D’après sa feuille de route, il prévoit de doter sa solution d’un système plug-and-play pour différents LLM, d’offrir un réglage plus fin du modèle pour améliorer les résultats, d’ajouter une validation automatique des tests de fuzzing, une analyse statique pour les sélections de candidats, l’identification des API insuffisamment testées et la prise en charge de plusieurs langages.

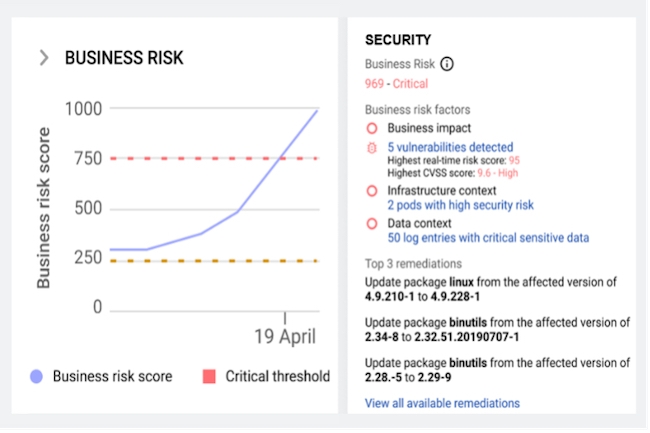

Le module Secure Application de Cisco étend les capacités de sécurité de sa plateforme d’observabilité Full Stack Observability (FSO) du fournisseur.

Disponible dès maintenant au sein de la plateforme d’observabilité de Cisco, le module Secure Application vent aider les entreprises à évaluer les risques de menaces et à protéger leurs ressources basées sur le cloud. La solution Full Stack Observability (FSO) de l’équipementier sert à corréler les données provenant des applications, du réseau, de l’infrastructure, de la sécurité et du cloud afin de permettre aux clients de repérer plus facilement les anomalies, d’anticiper et de résoudre les problèmes de performance et d’améliorer l’atténuation des menaces à partir des métriques, des événements, des journaux et des traces. « Via la plateforme, les entreprises peuvent consolider leurs outils, collecter des données à partir de n’importe quelle source, corréler les informations et effectuer une analyse pilotée par l’IA pour prédire et prévenir les problèmes », avait déclaré Cisco en juin lors du lancement de FSO.

Secure Application combine des données provenant de sources multiples pour générer un score de risque métier pour les applications ou les services susceptibles d’être exploités et attaqués. Le module est capable d’évaluer la gravité des vulnérabilités et de donner la priorité à celles qui sont les plus urgentes. Comme l’a expliqué Carlos Pereira, architecte en chef du groupe Strategy, Incubation and Applications de Cisco, le module rassemble des données provenant du Kenna Risk Meter, des informations détaillées sur les transactions commerciales provenant d’AppDynamics, des informations détaillées sur les API provenant de son logiciel Panoptica et des données de renseignement sur les menaces provenant de Talos, la branche de recherche sur la sécurité de la firme de San José. Secure Application travaille ensuite avec Cloud Native Application Observability, un autre module de FSO axé sur la gestion de la performance des applications, pour aider les clients à s’assurer que les applications agissent conformément aux attentes de l’utilisateur final. « Cloud Native Application Observability informe sur la santé et l’état des applications à l’intérieur d’éléments natifs du cloud tels que les conteneurs, les microservices, les outils d’orchestration comme Kubernetes », a déclaré M. Pereira.

Mieux protéger les applications dans les clouds

« L’idée est d’aider les entreprises à sécuriser plus efficacement les applications natives du cloud en se basant sur l’analyse des vulnérabilités en temps réel et l’observabilité des risques métiers », a encore déclaré M. Pereira. « Cisco ajoute un contexte métier aux résultats de sécurité et rassemble les données de performance des applications avec les renseignements de sécurité provenant des produits de sécurité de l’équipementier. Cela permet aux équipes de localiser, d’évaluer et de hiérarchiser rapidement les risques et de remédier aux problèmes de sécurité en fonction de l’impact potentiel sur l’entreprise », a ajouté l’architecte en chef. « Cisco Secure Application aide les entreprises à faire travailler ensemble les équipes chargées des applications et de la sécurité pour sécuriser le développement et les déploiements d’applications modernes. Les équipes disposent d’une visibilité élargie et d’informations intelligentes pour hiérarchiser et répondre en temps réel aux risques de sécurité ayant un impact sur le chiffre d’affaires et pour réduire les profils de risque organisationnels globaux », a déclaré M. Pereira.

Protéger la sécurité des applications est une priorité croissante du multicloud. IDC a récemment prédit que le marché de la protection et de la disponibilité des applications passera de 2,5 milliards de dollars en 2021 à 5,7 milliards de dollars en 2026. « La composante applicative de l’architecture de sécurité moderne a été négligée dans les frameworks de sécurité modernes », a écrit IDC dans ses prévisions les plus récentes sur le marché mondial de la protection et de la disponibilité des applications. « La confiance zéro se concentre sur les applications internes, tandis que les solutions de détection et de réponse étendues (Extended Detection and Response, XDR) exploitent la télémétrie des menaces des applications web. Pour les fournisseurs de solutions de protection et de disponibilité des applications, la stratégie d’intégration dans ces frameworks permettra d’accroître la valeur ajoutée pour les clients grâce à l’amélioration du temps de détection », a encore écrit IDC. Toujours selon le cabinet d’études, l’état moderne de la cybersécurité se concentre sur une large visibilité combinée à des analyses avancées pour détecter les menaces. Les identités, les terminaux, les réseaux, les appareils et les données ont tous un rôle à jouer. « Ces sources sont des points de contrôle pour la détection et la prévention des menaces, tout en apportant la télémétrie et les informations clés nécessaires pour détecter les attaques furtives ou avancées », a précisé le cabinet d’études américain.

Outre Secure Application et Cloud Native Application Observability, la plateforme FSO de Cisco comprend plusieurs autres modules dont :

– Cost Insights : ce module fournit une visibilité et des informations sur les coûts au niveau de l’application, parallèlement aux mesures de performance.

– Application Resource Optimizer : ce module fournit une visibilité sur l’utilisation des ressources de la charge de travail dans le cloud.

– Business risk observability for cloud environments : construit sur la plateforme FSO et Secure Application, il aide les entreprises à sécuriser les applications natives du cloud en se basant sur l’analyse des vulnérabilités en temps réel et l’observabilité des risques.

– AIOps : ce module offre un aperçu des données relatives à l’infrastructure, au réseau, aux incidents et à la performance d’une application commerciale.

La plateforme FSO s’intègre également à divers systèmes tiers, dont :

– Cloudfarix vSphere Observability and Data Modernization : cette solution surveille les données vSphere et les met en corrélation avec Kubernetes et les données d’infrastructure pour générer des aperçus et recommander des actions à travers l’infrastructure et la pile d’applications conteneurisées.

– Evolutio Fintech : cette application de technologie financière permet aux clients d’obtenir des informations commerciales en surveillant les indicateurs clés de performances basés sur des données telles que les paiements et les autorisations de cartes de crédit.

– Kanari Capacity Planner and Forecaster : cet outil offre une visibilité sur les séries chronologiques de données associées à la planification des capacités et aux événements prévus, ainsi que sur les facteurs de risque déterminés par des algorithmes prédictifs de ML.

Recruter des talents en cybersécurité demeure compliqué, rapporte une étude d’ESG et ISSA. Une pénurie qui impacte les entreprises et les collaborateurs déjà en poste.

Depuis plusieurs années, le manque de compétences en cybersécurité est régulièrement mis en avant. Une récente étude (The Life and Times of Cybersecurity Professionals )menée par ESG (Enterprise Strategy Group) et l’ISSA (Information Systems Security Association) constate que la situation persiste, voire même selon certains empire. En 2023, 71% des professionnels de la sécurité déclarent que leur entreprise est affectée par cette pénurie de talents, contre 57% en 2021.

Face à cette carence, les entreprises sont obligées de reporter la charge de travail sur le personnel déjà en poste (pour 61% des sondés). On ne s’étonnera donc pas que 43% des répondants constate une hausse des cas de burn-out et de démission chez les professionnels de sécurité. Autre enseignement, les postes restent vacants pendant des semaines ou des mois, observent 49% des personnes interrogées. C’est particulièrement vrai dans les petites entreprises, dans les régions isolées et dans le secteur public. Mais même les grandes entreprises bien dotées en ressources font état de difficultés à pourvoir les postes. Enfin, 30% affirment que, du fait de la pénurie de compétences, leur entreprise a dû embaucher et former des employés sans expérience plutôt que des candidats expérimentés

Une pénurie qui s’aggrave

L’étude indique clairement qu’on est loin de remédier de manière significative à la pénurie de compétences en cybersécurité, malgré les années passées par certains à alerter sur le sujet. Le pire, c’est de voir que l’on n’arrive pas à l’enrayer : 54 % des professionnels de la cybersécurité interrogés déclarent que la pénurie de compétences s’est aggravée au cours des deux dernières années, tandis que 41 % affirment qu’elle est restée à peu près inchangée. Hélas, seuls 5 % d’entre eux estiment que la situation s’est améliorée.

Outre la pénurie de compétences en cybersécurité, l’étude s’intéresse à l’évolution de carrière des professionnels de la cybersécurité, à la satisfaction au travail, mais il parle aussi des performances et du leadership des RSSI. On constate que le stress est un des facteurs mis en avant pour un changement de poste.

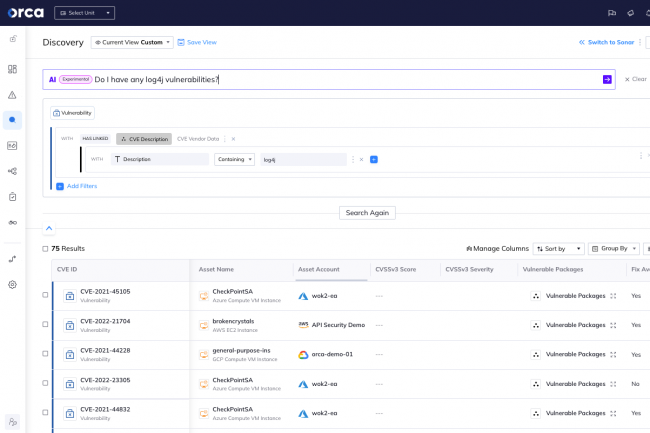

L’outil de recherche d’Orca Security utilise des requêtes en langage naturel pour identifier les vulnérabilités de type Log4j.

Selon Orca Security, l’option de recherche d’actifs dans le cloud ajoutée à sa plateforme de sécurité dans le cloud, vise à aider les utilisateurs d’entreprise à déceler les mauvaises configurations cachées dans le cloud pour éviter les vulnérabilités de type Log4j., Soutenue par de grands modèles de langage, la fonctionnalité profite de l’intégration Azure et OpenAI existante d’Orca et la combine avec Elasticsearch et d’autres technologies d’IA internes, de sorte que les utilisateurs puissent poser des questions en langage naturel comme « Y a-t-il une vulnérabilité Log4j publique ? » ou « Y a-t-il des bases de données non cryptées exposées à Internet ? ». « Grâce à cette recherche pilotée par l’IA d’Orca, les utilisateurs, quel que soit leur niveau de compétence, pourront effectuer des recherches dans leur environnement cloud et les utilisateurs avancés pourront élaborer des requêtes complexes et granulaires beaucoup plus rapidement que n’importe quel humain », a déclaré Gil Geron, directeur général et cofondateur d’Orca Security. Les capacités de recherche pilotées par l’IA sont actuellement disponibles pour les clients de l’éditeur sur demande, sans coût supplémentaire. Elles seront bientôt généralement disponibles sur la plateforme de sécurité cloud du fournisseur.

Des exigences techniques élevées

Selon M. Geron, les outils existants effectuent des recherches sur les actifs du cloud soit en codant dans un langage de requête, soit en utilisant un générateur de requêtes, ce qui nécessite des compétences spécifiques. « Pour créer des recherches précises et granulaires, ces méthodes obligent souvent les utilisateurs à parcourir des documentations conséquentes ou à faire une formation », a expliqué le dirigeant. « Plus la création des requêtes de recherche est difficile, plus il y a de chances qu’elles soient mal configurées et que les données soient de mauvaise qualité », a-t-il ajouté. Cela signifie que la recherche dans le cloud n’est accessible qu’à des utilisateurs qualifiés et que les autres utilisateurs moins techniques, comme les équipes de conformité et de gouvernance des risques, sont dépendants de ces utilisateurs, avec, pour conséquence, une sous-utilisation de la recherche dans le cloud et des décisions mal éclairées.

Rationaliser la découverte des actifs du cloud

Les environnements cloud hébergent un tas d’actifs critiques pour l’entreprise, notamment des machines virtuelles, des bases de données, des instances de stockage, des conteneurs, des composants réseau, des applications, etc. D’où l’importance de disposer d’un outil de découverte des actifs cloud simple et évolutif, capable d’identifier, de classer et de cartographier tous les actifs numériques. La recherche sans agent d’Orca, pilotée par l’IA, permet d’identifier et de répondre aux risques « zero-day », d’optimiser les actifs cloud, de comprendre l’exposition aux menaces et de faciliter ainsi les décisions basées sur les données. « Orca a fait de gros efforts pour mettre au point une plateforme simplifiant la sécurité du cloud, il est donc logique qu’elle réponde au besoin de visibilité des équipes de sécurité pour prendre en charge le développement natif du cloud en rapide évolution », a déclaré Melinda Marks, analyste chez ESG Global. « L’application de l’IA générative est également utile pour permettre aux équipes de sécurité ou aux responsables de la sécurité (y compris les développeurs, DevOps, ingénieurs de fiabilité des sites) de créer facilement des requêtes pouvant générer les informations dont ils ont besoin pour accélérer la remédiation », a-t-elle ajouté. Le fournisseur revendique aussi une visibilité à 100 % pour la découverte des actifs délivrée par sa technologie brevetée SideScanning, qui, combinée à cette recherche pilotée par l’IA, devrait assurer une protection complète des actifs du cloud.

En fort développement, les attaques par phishing via des QR code sont maintenant détectées par Perception Point à travers de la reconnaissance d’images.

Baptisé « quishing », la technique d’hameçonnage par QR code progresse fortement. Raison de plus pour essayer de contrer ces campagnes insidieuses. Un challenge relevé par Perception Point, société israélienne spécialisée dans la sécurisation des emails, qui vient de livrer un moteur de détection pour cette menace.

Selon l’éditeur, le moteur adopte une approche proactive pour arrêter les campagnes de codes QR malveillants à la source, les empêchant ainsi d’atteindre la boîte de réception de l’utilisateur. Advanced Email Security de Perception Point utilise désormais un modèle de reconnaissance d’image qui identifie et analyse les codes QR en temps quasi réel, en extrayant les liens et en les suivant pour analyser de manière dynamique les tentatives de phishing ou de livraison de malwares.

Une méthode en plein boom

Le phishing par QR code a augmenté pendant la période post Covid. Les utilisateurs ont été habitués à utiliser cette technologie pour leurs attestations de déplacement ou de vaccination. Elle a même vocation à se développer dans plusieurs secteurs comme la grande distribution. Dans le détail, des fraudeurs lancent des campagnes de courrier électronique intégrant des QR code apparemment légitimes pour y intégrer des URL malveillantes. Elles conduisent les utilisateurs peu méfiants vers des sites web compromis contenant des malwares ou conçus pour collecter des informations d’identification

Perception Point constate cette recrudescence, mais souligne que les attaquants s’appuient sur un élément psychologique particulier, « le déplacement des utilisateurs de l’écran de l’ordinateur vers un terminal mobile où ils sont prêts à effectuer naturellement d’autres actions comme par exemple obtenir des identifiants via une authentification multifacteur ».

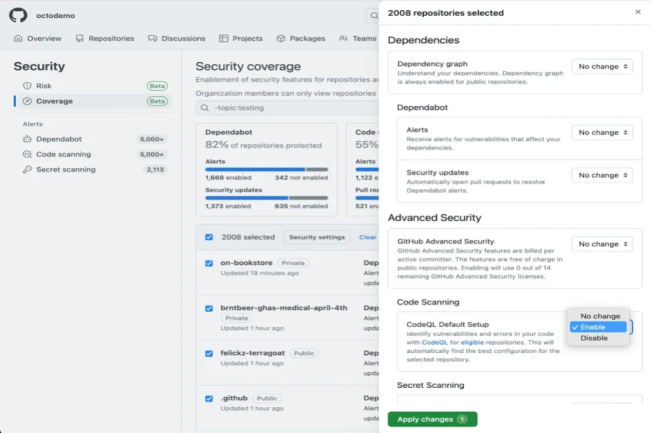

La version 3.10 de GitHub Enterprise Server se concentre sur les aspects sécurité avec un renforcement des contrôles et de la conformité.

Cap sur la sécurité au menu de Github Enterprise Server 3.10. Les développeurs et administrateurs vont ainsi disposer d’un meilleur contrôle des référentiels, de la sécurité et de la conformité. Présentée le 29 août dernier, cette itération est la dernière version de la plateforme autogérée de GitHub pour le développement d’application au sein d’une entreprise. Elle comprend notamment le contrôle de version Git, les API, les intégrations et les outils de productivité

La version 3.10 généralise l’outil Projects pour la planification et le suivi du travail. Il offre un espace de travail en direct de type tableur pour filtrer, trier et grouper les problèmes et les demandes d’extraction, selon l’éditeur. La dernière itération propose également des règles de protection du déploiement personnalisées pour les actions GitHub. Des règles de contrôle sur les runners, pour l’exécution des tâches, sont par ailleurs proposées. Enfin, une configuration par défaut pour l’analyse de code GitHub Advanced Security donne aux utilisateurs la capacité de trouver des vulnérabilités dans tous les dépôts en quelques clics. La couverture de sécurité et les risques peuvent être suivis au niveau de l’entreprise.

Une migration vers l’outil Discussions en cours

GitHub Enterprise Server 3.10 prépare le terrain pour l’abandon des discussions d’équipe prévu dans la version 3.12. Une bannière apparaît au sommet des discussions d’équipe pour informer les utilisateurs de cette suppression, avec un lien vers des outils permettant de migrer vers l’outil Discussions. La version précédente, GitHub Enterprise Server 3.9, qui apporte des améliorations à Projects, a été publiée le 29 juin, suivie de plusieurs versions intermédiaires.

Les développeurs peuvent accéder à GitHub Enterprise Server à partir de enterprise.github.com, avec des déploiements sur site et dans le cloud. Des essais gratuits sont également disponibles.

Construite sur le moteur de dernière génération d’InfluxData, la déclinaison Clustered constitue une alternative à InfluxDB Enterprise en supportant les requêtes SQL.

Dans le domaine des bases de données en série chronologiques (TBSD) , il faudra compter sur la déclinaison Clustered d’InfluxDB. La base distribuée, managée et open source pour les déploiements sur site et dans les cloud privés est désormais disponible. Elle a vocation à remplacer l’ancienne offre Enterprise en intégrant un moteur capable de supporter les requêtes SQL. Dans la même veine, deux autres offres s’appuie sur ce moteur : Influx DB Cloud Serverless et Cloud Dedicated. « Une autre version de la base de données, baptisée InfluxDB 3.0 Edge, dont le lancement est prévu cette année, pourra fournir une base de données chronologiques pour un déploiement local ou edge », a indiqué par ailleurs InfluxData.

« Par rapport à Enterprise, Clustered peut traiter les requêtes au moins 100 fois plus rapidement sur des données à haute cardinalité », a expliqué l’éditeur, ajoutant que la version Clustered peut également ingérer des données 45 fois plus rapidement que l’édition Enterprise. Dans un système de gestion de base de données, la cardinalité peut être définie comme le nombre d’ensembles uniques de données stockées dans une base de données. Plus la cardinalité est importante, plus la base de données peut évoluer. « La dernière version réduit aussi de 90 % les coûts de stockage, grâce à un object store bon marché, à la séparation du calcul et du stockage, et à la compression des données », a ajouté l’entreprise. En outre, InfluxDB Clustered offre des fonctions de sécurité et de conformité, notamment le cryptage des données en transit et au repos, ainsi que d’autres fonctions comme le SSO, les options de réseau privé et le contrôle d’accès basé sur l’attribution. La base de données devrait également prendre bientôt en charge la conformité aux normes SOC 2 et ISO.

Un impact positif sur la base de client d’InfluxData

Selon Carl Olofson, vice-président de la recherche chez IDC, le lancement de Clustered donne à InfluxData des moyens pour séduire les utilisateurs qui attendent la prise en charge des clusters pour l’extensibilité et la haute disponibilité, car ces deux caractéristiques deviennent des exigences essentielles pour toutes les entreprises. En particulier, selon IDC, le recours de plus en plus important à des applications IoT pour traiter des opérations dans les industries du pétrole et du gaz, de la logistique, de la chaîne d’approvisionnement, du transport et de la santé a accru la demande en bases de données pouvant gérer des charges de travail avec des données de séries chronologiques. Selon le site web de recommandation de bases de données dbengines.com, InfluxDB est en concurrence avec les solutions d’entreprise comme Graphite, Prometheous, TimeScaleDB, QuestDB, Apache Druid et DolphinDB, entre autres choses.

Cependant, le consultant, a déclaré qu’InfluxDB, en tant que base de données chronologique native, présentait des avantages par rapport à d’autres bases de données auxquelles on a ajouté le support des données chronologiques. « Sa simplicité et l’absence de coût supplémentaire en font la solution idéale pour capturer des données en continu, en particulier les données de capteurs, qui constituent la forme la plus courante de données nécessitant une analyse de séries chronologiques, et que les systèmes de gestion de bases de données plus complexes ne sont généralement pas en mesure de gérer », a-t-il ajouté. Par contre, ce dernier se demande si InfluxData pourra assurer le support de son offre Clustered, « car la mise en place d’un support de cluster approprié pour un système de base de données est compliquée », a-t-il déclaré. « InfluxDB étant open source, l’entreprise n’a pas un contrôle total sur son évolution, et même si le code de support des clusters n’est pas open source, il doit toujours s’intégrer dans le framework d’InfluxDB et d’Apache Arrow, eux-mêmes en permanente évolution », a déclaré Carl Olofson.

Check Point a annoncé l’acquisition de la start-up Atmosec, spécialisée dans la sécurisation des environnements SaaS. Elle apportera une brique supplémentaire dans la plateforme Infinity.

Le mouvement capitalistique dans la cybersécurité bat son plein. Dernier exemple en date, Check Point Software qui a annoncé le rachat pour un montant non dévoilé d’Atmosec. La start-up a été crée en 2021 et compte 17 collaborateurs. Elle est spécialisée dans la sécurité des environnements SaaS sur plusieurs aspects : communication avec des tiers, mauvaises configurations, découverte et déconnexion d’applications malveillantes. La technologie d’Atmosec peut également fournir une visibilité sur les applications SaaS autorisées et non autorisées et renforcer le MFA pour leur accès.

En intégrant la technologie d’Atmosec à la plateforme Infinity, Check Point pourra offrir une gestion du niveau de sécurité SaaS basée sur la gestion continue de la posture SaaS, la prévention des communications malveillantes (SaaS Security Posture Management, SSPM) et une pile de sécurité full stack pour ces environnements. Cette pile inclut également la prévention des menaces, la protection des données et des contrôles d’accès de confiance zéro adaptés à ces environnements pour les utilisateurs et les terminaux (CASB). D’autres fonctionnalités seront progressivement mises à disposition par étapes en fonction de la feuille de route et les entreprises pourront profiter de ces améliorations à partir de la plateforme Check Point Infinity actuelle.

« Le passage aux applications SaaS pose des défis spécifiques, notamment dans le domaine des communications malveillantes entre SaaS », a déclaré Nataly Kremer, directeur produit et responsable de la R&D chez Check Point Software. « Les capacités d’Atmosec en matière de découverte des SaaS, d’évaluation des risques et de visibilité totale sont essentielles pour relever ces défis », a-t-il ajouté. « Grâce à l’intégration de la technologie d’Atmosec dans Check Point Infinity, nous pourrons proposer l’une des solutions SASE les plus sûres du marché et permettra aux entreprises de gérer efficacement la sécurité des SaaS, de prévenir les fuites de données, les accès non autorisés et la diffusion de logiciels malveillants, et de mettre en place un environnement de confiance zéro robuste et adaptable ».

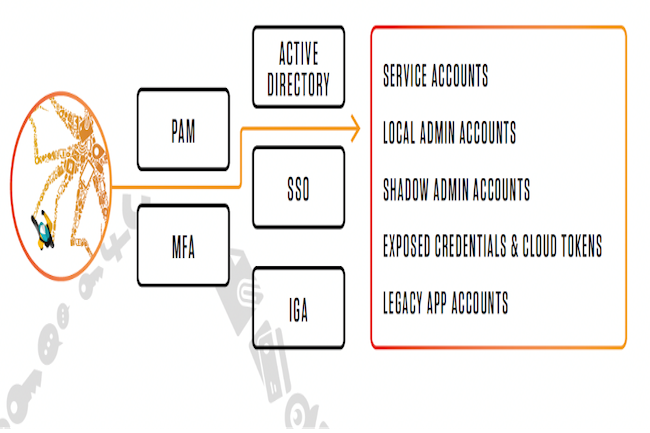

Les solutions de Proofpoint ciblent les étapes les plus critiques d’une cyberattaque pour lutter contre la compromission des courriels professionnels, les ransomwares et l’exfiltration de données.

Lors du salon Protect 2023 organisé les 6 et 7 septembre à New York, l’entreprise Proofpoint, spécialisée dans la cybersécurité et la conformité, a annoncé l’ajout à ses solutions de sécurité de plusieurs fonctionnalités et capacités destinées à stopper les menaces au niveau des étapes les plus critiques de la chaîne d’exécution des cyberattaques, aussi appelée « kill chain », qui va de la reconnaissance jusqu’à l’exfiltration des données. « Ces fonctionnalités, qui couvrent les plateformes Aegis Threat Protection, Identity Threat Defense et Sigma Information Protection du fournisseur, pourront aider les entreprises à lutter contre la compromission des courriers électroniques professionnels (Business Email Compromise, BEC), les ransomwares et l’exfiltration de données », a déclaré le fournisseur dans un communiqué. « Basées sur l’intelligence artificielle (IA) et l’apprentissage machine (ML), ces solutions offrent aux praticiens de la sécurité, la visibilité, la flexibilité et la profondeur nécessaires pour détecter et perturber les adversaires qui ciblent les surfaces d’attaque de leurs entreprises », a ajouté Proofpoint.

La « cyber kill chain »

La chaîne de cyberattaque décrit la séquence des événements impliqués dans une attaque externe sur l’environnement informatique d’une entreprise. Elle peut aider les équipes de sécurité à mettre en place des stratégies et des technologies pour arrêter ou contenir les attaques à différents stades. Conceptualisée à l’origine par Lockheed Martin, cette chaîne de cyberattaque, souvent appelée « cyber kill chain », décompose la structure d’une cyberattaque en sept étapes distinctes bien identifiables. Le modèle répertorie les actions que doivent réaliser les adversaires pour atteindre leur objectif et enrichit les connaissances des défenseurs sur les tactiques, les techniques et les procédures d’un attaquant.

Les sept étapes décrites dans la « cyber kill chain » de Lockheed Martin sont :

1 – La reconnaissance : L’intrus choisit une cible, l’étudie et recherche des vulnérabilités.

2 – La création d’un arsenal : L’intrus développe un logiciel malveillant pour exploiter la vulnérabilité.

3 – La livraison : L’intrus transmet le logiciel malveillant via un courriel d’hameçonnage ou un autre moyen.

4 – L’exploitation : Le logiciel malveillant commence à s’exécuter sur le système cible.

5 – L’installation : Le logiciel malveillant installe une porte dérobée ou une autre entrée accessible à l’attaquant.

6 – La prise de commande et de contrôle : L’intrus obtient un accès permanent aux systèmes/réseaux de la victime.

7 – Les actions sur l’objectif : L’intrus entreprend des actions visant à atteindre l’objectif final, telles que le vol, la corruption ou la destruction de données.

Détection et visibilité améliorées des attaques BEC

Les améliorations et fonctionnalités apportées à la plateforme Aegis de Proofpoint permettent de désarmer les attaques de compromission BEC, de ransomware, les URL piégés et d’empêcher le contournement de l’authentification multifactorielle (MFA) pour l’hameçonnage d’identifiants ou Credential Phishing. En particulier, la plateforme offre une détection et une prévention des menaces BEC avant livraison. « Basée sur un grand modèle de langage via l’implémentation du BERT LLM dans la solution CLEAR de Proofpoint, cette protection s’est avérée efficace pour détecter les messages malveillants créés de manière classique ou à l’aide de l’IA générative », a déclaré Proofpoint. De nouveaux résumés dans le tableau de bord de prévention des attaques ciblées (Targeted Attack Prevention, TAP) améliore aussi la visibilité sur les menaces bloquées et fournit de meilleures explications sur les réprobations de BEC effectuées par la solution Clear de Proofpoint, y compris les menaces réprouvées par la détection basée sur le LLM. Selon le fournisseur, les résumés expliqueront pourquoi une menace a été identifiée comme attaque BEC et les actions mises en œuvre pour y répondre.

Identification des chemins d’attaque des ransomwares

La fonctionnalité Attack Path Risk de Proofpoint est chargée de rassembler les données de la chaîne d’attaque entre les plateformes Aegis et Identity Threat Defense. Elle aidera ainsi les professionnels de la sécurité à mieux comprendre le nombre de chemins d’attaque empruntés par les ransomwares et l’exfiltration de données si l’identité d’un employé est compromise par un abus de privilèges et un mouvement latéral. « Les entreprises qui ajouteront Identity Threat Defense de Proofpoint à leur implémentation Aegis pourront donner à leurs analystes les moyens de prioriser rapidement la remédiation et les contrôles adaptatifs », a affirmé le fournisseur. La fonctionnalité Identity Threat Defense sera disponible au quatrième trimestre dans le tableau de bord TAP du fournisseur.

Détection des courriels mal adressés

« Sigma Information Protection de Proofpoint fusionne la classification des contenus, la télémétrie des menaces et le comportement des utilisateurs à travers les canaux dans une interface native du cloud pour prévenir la perte de données et les menaces d’initiés », a déclaré l’éditeur. « Également disponible au quatrième trimestre, la solution Misdirected Email de Proofpoint pourra détecter les anomalies de comportement pour analyser le contenu et empêcher les utilisateurs d’envoyer accidentellement des courriels et des fichiers au mauvais destinataire, ce qui pourrait entraîner une perte de données », a ajouté le fournisseur. « Au quatrième trimestre, Sigma se dotera aussi d’une interface utilisateur d’IA générative appelée Security Assistant qui permet aux analystes de poser des questions en langage naturel et de recevoir des informations/recommandations exploitables basées sur des points de données combinés à travers les plateformes de Proofpoint », a déclaré l’entreprise. Les analystes pourront demander à l’assistant de leur montrer « les tentatives d’exfiltration et de leur recommander les contrôles DLP à ajouter », a expliqué Proofpoint. Quand l’interface générative de Proofpoint basée sur l’IA sera étendue aux plateformes Aegis et Identity Threat Defense, ce qui devrait se faire progressivement, les praticiens de la sécurité pourront lui demander de leur montrer « les personnes les plus attaquées avec le plus de chemins d’attaque, les plus susceptibles d’entrainer une exfiltration de données basée sur un ransomware ».

GitLab a réalisé une enquête auprès des développeurs sur l’IA générative avec des résultats pour le moins paradoxaux. Ils ont conscience des risques liées à cette technologie, mais dans le même temps, ils l’adoptent de plus en plus dans leur travail.

Difficile de tourner le dos à l’IA générative quand on est développeur. Complétion de code, review, documentation, les promesses sont alléchantes, même si la technologie comporte des risques. C’est l’enseignement d’une enquête menée par GitLab basée sur 1001 réponses recueillies en 2023 (sur inscription). Un tiers des personnes interrogées travaillaient directement dans le secteur IT, le reste étant réparti dans des domaines d’activité très divers, notamment les services bancaires et financiers, les télécommunications et l’industrie manufacturière.

La protection des données des clients, préoccupation majeure des développeurs

Une chose préoccupe particulièrement la plupart des sondés à propos de l’utilisation de l’IA générative dans le développement de logiciels. 79% ont déclaré que l’accès des outils d’IA à des informations privées ou à la propriété intellectuelle représentait un sérieux problème, notamment en matière de protection des données des clients. « La protection de la vie privée, la sécurité et la propriété intellectuelle sont également apparues comme l’une des questions qui préoccupent peu ou prou l’ensemble des répondants, qui déclarent avoir déjà été confrontées ou s’attendent à rencontrer le problème lors de la mise en œuvre de l’IA dans le cycle de vie du développement de logiciels », indique le rapport. Neuf personnes interrogées sur dix ont déclaré qu’elles se préoccupaient fortement de la protection de la vie privée et de la propriété intellectuelle dans leurs décisions relatives à l’utilisation de l’IA.

Une adoption accélérée de l’IA générative

Toujours selon l’enquête de GitLab, malgré les inconvénients potentiels reconnus, l’IA fait son chemin dans la plupart des équipes de développement. Un peu moins d’un quart des personnes interrogées utilisent déjà des outils d’IA pour le développement de logiciels, et environ deux tiers (64 %) ont déclaré avoir l’intention d’adopter la technologie au cours des deux prochaines années. Seules 8 % des personnes interrogées ont déclaré ne pas avoir l’intention d’adopter l’IA pour le développement, et 1 % ont déclaré avoir interdit son utilisation. Les cas d’usage les plus courants de l’IA dans la programmation sont les chatbots pour l’aide en langage naturel dans la documentation, ainsi que la génération de tests automatisés, tous deux utilisés par 41 % des répondants à l’enquête. Les développeurs utilisent également activement l’IA pour générer des résumés sur les modifications de code (39 %), suivre les expériences de modèles d’apprentissage automatique (38 %) et suggérer et générer du code (36 %).

Selon GitLab, ces résultats suggèrent que la génération active de code est loin d’être le seul domaine où l’IA peut apporter une valeur ajoutée. Les développeurs ont déclaré ne passer que 25 % de leur journée de travail moyenne à écrire du code, de sorte que la capacité de l’IA à contribuer à d’autres tâches, que ce soit pour effectuer des tests, pour la documentation, la maintenance ou l’identification de vulnérabilités, signifie que les outils d’IA peuvent répondre à un tas d’autres besoins potentiels dans le domaine du développement.