La lecture d’un message Skype sur un smartphone pourrait révéler sa position à des pirates. Un correctif sera finalement publié, mais Microsoft ne dit pas exactement quand.

Attention aux messages lus dans Skype, du moins à partir d’un smartphone. Une faille dans l’application mobile peut révéler l’adresse IP d’un utilisateur à une autre personne à son insu. Il suffit pour cela d’ouvrir un message contenant un lien. Apparemment, Microsoft ne considère pas ce problème comme une faille de sécurité prioritaire. Malheureusement, selon un rapport du média indépendant 404 Media, il n’est pas nécessaire de cliquer sur le lien pour que la localisation soit révélée. De plus, l’utilisation d’un VPN, censé masquer l’adresse IP réelle de l’utilisateur, ne le protégera pas non plus contre cette faille. Et pour ne rien arranger, n’importe quelle URL légitime peut faire l’affaire. Comme l’explique Yossi, le chercheur indépendant à l’origine de la découverte, pour exploiter la faille, il suffit juste de modifier un paramètre de lien.

En règle générale, les applications de chat servent de tampon entre les individus sur la plateforme. Le service connaît l’emplacement de chaque personne, mais ne le partage pas tout en facilitant la communication. 404 Media dispose d’autres détails sur le fonctionnement de la vulnérabilité, mais le média indépendant s’abstient pour l’instant de les divulguer, car la faille n’a pas encore été corrigée par Microsoft. On ne sait pas à quelle date le correctif sera disponible (peut-être lors d’une future mise à jour du produit), même si le fournisseur affirme que la version professionnelle de Skype n’est pas affectée. 404 Media dit qu’aucun correctif n’avait été annoncé jusqu’à la demande de commentaire de la part de l’organe de presse.

Harcèlement facilité

Même si la faille n’est pas jugée prioritaire par Microsoft – elle ne répondrait pas à la définition d’une faille de sécurité, comme elle l’a laissé entendre au moment où Yossi a partagé sa découverte – cette question de la protection de la vie privée reste problématique pour la sécurité. Comme l’a fait remarquer un autre chercheur en sécurité contacté par 404 Media, une adresse IP peut servir à du harcèlement physique ou numérique. Tout individu qui s’intéresse à une personne en particulier peut utiliser Skype pour se faciliter la tâche. Dans des situations dangereuses, par exemple un harceleur qui traque sa victime, un agresseur qui traque un partenaire qui l’a quitté ou une personne qui cherche à démasquer un journaliste ou un dissident anonyme, la faille de Skype peut faciliter les tentatives de harcèlement. Enfin, une adresse IP peut servir à confirmer d’autres données relatives à la localisation d’une personne ou affiner une recherche en cours.

Alors, comment se protéger ? La solution la plus simple est de ne pas utiliser Skype et de basculer sur l’une des nombreuses solutions alternatives. Mais si ce n’est pas possible, il faut faire attention aux messages que l’on consulte dans Skype, le temps pour Microsoft de livrer un correctif. Cette solution n’est pas idéale, mais c’est la seule disponible pour le moment.

Les pare-feu haut de gamme 3200F et milieu de gamme 900G de nouvelle génération de Fortinet utilisent l’IA pour une protection plus rapide et plus complète contre les menaces réseau.

Fortinet a lancé deux pare-feu haut débit de nouvelle génération, conçus pour protéger les équipements des centres de calcul. Baptisées 387 Gbps 3200F et 164 Gbps 900G, les nouveaux produits prennent en charge les services de sécurité du fournisseur basés sur l’IA. « Ces services combinent des technologies d’IA et d’apprentissage automatique pour sensibiliser les clients aux cybermenaces et agir beaucoup plus rapidement pour protéger les ressources », explique Nirav Shah, vice-président produits et solutions chez Fortinet. Pour exercer leur surveillance des nouvelles menaces, les services de sécurité FortiGuard AI-Powered utilisent les données en temps réel fournis par les chercheurs du FortiGuard Lab.

« Nous examinons des téraoctets de données chaque jour, et c’est dans ce cadre que nous exécutons nos technologies d’IA et d’apprentissage automatique pour voir détecter différentes choses – que nous ayons besoin d’activer des services basés sur l’IA avec IPS ou d’utiliser des technologies sandbox pour les atténuer », détaille Nirav Shah. « Dans le domaine de la cybersécurité, la quantité de données que nous analysons et la multitude de modèles et autres élément que nous devons reconnaître pour détecter les menaces rendent ce travail difficile s’il est effectué manuellement », poursuit-il.

Créer des architectures de pare-feu maillées hybrides

Les pare-feu 387 Gbps 3200F et 164 Gbps 900G contribuent également à aider les clients à créer des architectures de pare-feu maillées hybrides – une technologie en développement qui, contrairement aux pare-feu traditionnels à point de contrôle unique, permet aux équipes informatiques de définir et d’appliquer des contrôles de politique sur les charges de travail, les utilisateurs et les emplacements. Les pare-feu maillés aide à sécuriser les environnements hybrides et à étendre les contrôle exercés par les pare-feu modernes en différents endroits, selon Gartner. Le cabinet d’études affirme que d’ici 2026, plus de 60 % des organisations auront déployé plusieurs type de firewalls, ce qui favorisera l’adoption de pare-feu maillés hybrides.

Les pare-feu FortiGate exécutent la dernière version de FortiOS. Ce logiciel constitue le système d’exploitation de la gamme FortiGate, qu’il s’agisse des appliances virtuelles ou matérielles. Il implémente Fortinet Security Fabric et met en oeuvre des fonctionnalités de pare-feu, de contrôle d’accès, de zero trust et d’authentification, en plus de la gestion du SD-WAN, de la commutation et des services sans fil.

Remplaçant le modèle 3000, le 387 Gbps 3200F est le dernier pare-feu haut de gamme de Fortinet. Il est destiné aux très grandes entreprises, ainsi qu’aux déploiements à très grande échelle où il est nécessaire de prendre en charge un très grand volume de données. Selon Fortinet, il offrirait des performances de 1,5 fois supérieures à celle de son prédécesseur et dispose de quatre interfaces 400 GE. « Le 3200F offre un débit de pare-feu quatre fois supérieur à la moyenne du secteur, 4,7 fois le débit d’inspection SSL moyen du secteur et 3,5 fois le débit VPN IPSec moyen du secteur », assure Nirav Shah.

La dernière technologie d’asic de Fortinet à bord

De son côté, la gamme 900 G est destinée aux centres de données des entreprises de taille moyenne et propose une gamme d’interface Ethernet 25 Go et 10 Go. Comme la série 3200F, elle embarque la dernière technologie de puces FortiSP5. Cet asic comprend plusieurs unités de traitement gérant la mise en réseau, telles que le traitement VXLAN ou SD-WAN, et des fonctions de sécurité, telles que le traitement VPN SSL ou IPSec.

La technologie de puce FortiSP5 décharge ces tâches du processeur principal, permettant ainsi de meilleures performances globales, explique Fortinet. L’idée est que les clients peuvent facilement combiner les fonctions de réseau et de sécurité dans un seul appareil et ne pas avoir à acheter des produits séparés pour gérer ces opérations, a déclaré M. Shah.

Les snapshots sont des copies virtuelles très pratiques pour récupérer rapidement des données. Deux approches en copie et redirection sur écriture cohabitent, chacune ayant des caractéristiques de performance très différentes.

Les snapshots – ou instantanés – sont un moyen très répandu de créer des copies virtuelles d’un système entier pour en faciliter la récupération très rapide voire immédiate. Un système de restauration basé sur des snapshots et correctement conçu peut ainsi restaurer de très gros volumes en quelques minutes seulement – pour peu que le point de restauration ne remonte pas à plusieurs semaines – au risque d’éventuelles pertes de données. Quoi qu’il en soit le système a plus que le mérite d’exister, sachant qu’en la matière deux approches distinctes de snapshots cohabitent. A savoir d’un côté la copie sur écriture (copy-over-write ou CoW) et la redirection sur écriture (redirect-over-write ou RoW), chacune ayant ses avantages et ses inconvénients en termes performances système et de la capacité à conserver des instantanés sur une longue période.

Contrairement à la notion de « volume » couramment utilisée dans ce domaine, nous parlerons ici plutôt d’« entité protégée » pour faire allusion à l’entité sauvegardée par un instantané spécifique. S’il est vrai que celle-ci est généralement un volume RAID, certains systèmes de stockage d’objets y renoncent au profit de la protection d’autres entités telles que du partage NAS. Dans ce cas, cette entité peut couvrir plusieurs unités de disque qui ne résident pas nécessairement dans un volume RAID ou LUN. Tous les types de snapshots ont une caractéristique commune : il s’agit de copies virtuelles et non physiques. En cas d’incident sur l’entité protégée, l’instantané seul serait inutile. Par exemple, en cas de triple défaillance d’un disque dans un volume RAID 6, un instantané ne serait d’aucune utilité. Un système de stockage d’objets – ou tout système de stockage utilisant l’erasure coding au lieu du RAID – peut incorporer des mécanismes de protection contre un certain nombre de défaillances simultanées, mais au-delà de ce nombre, les snapshots sont inefficaces. Pour garantir une protection contre les défaillances des supports, il est donc impératif de répliquer ou de sauvegarder l’instantané sur un autre périphérique, c’est-à-dire de créer une copie physique à partir d’une copie virtuelle.

Des snapshots cloud bien différents

Si le terme snapshot est désormais utilisé par les fournisseurs cloud, le présent article s’intéresse uniquement aux snapshots traditionnels, tels que ceux que l’on trouve dans les NAS et les baies de stockage. En cas de recours à un produit d’un fournisseur IaaS et de création d’un instantané, c’est une copie physique de ce volume dans le stockage objet qui est en fait créé. A savoir en fait une sauvegarde qui doit également être copiée dans un autre endroit et sur un autre compte afin de la protéger contre une attaque ransomware ou une catastrophe naturelle : ce qui est très différent de ce qui est présentement abordé.

Lors de la création d’un instantané, rien ne se passe sur la matrice de disques durs hébergeant l’entité protégée. Le système de stockage prend simplement note du fait que l’état actuel de l’entité protégée doit être sauvegardé. La disparité entre les instantanés CoW et RoW réside ainsi dans la manière dont ils stockent les versions précédentes des blocs modifiés, et ces différentes méthodes ont des implications significatives en termes de performances.

Zoom sur le fonctionnement de la copie sur écriture…

Prenons l’exemple d’un système de copie sur écriture, qui duplique les blocs avant de les écraser avec de nouvelles données. Essentiellement, lorsqu’un bloc de l’entité protégée doit être modifié, le système copie ce bloc dans une zone d’instantané séparée avant qu’il ne soit écrasé. Cette approche utilise trois opérations d’E/S pour chaque écriture : une lecture et deux écritures. Avant d’écraser un bloc, sa valeur précédente doit être lue et écrite à un autre endroit, suivie de l’écriture des nouvelles données. Si un processus tente d’accéder au snapshot à un moment ultérieur, il le fait par l’intermédiaire du système d’instantané, qui sait quels blocs ont été modifiés depuis la création de l’instantané. Les blocs non modifiés sont lus à partir de l’entité protégée d’origine, tandis que le système d’instantané récupère les versions précédentes des blocs modifiés à partir de leurs emplacements de stockage respectifs. Ce processus de prise de décision pour chaque bloc peut dès lors entraîner une surcharge de calcul importante.

… et de la redirection sur écriture

En revanche, un système de redirection sur écriture utilise des pointeurs pour représenter toutes les entités protégées. Lorsqu’un bloc doit être modifié, le système de stockage redirige ainsi simplement le pointeur associé à ce bloc vers un autre bloc et y écrit les données. Le système d’instantané maintient un enregistrement de tous les emplacements de blocs constituant un snapshot donné, qui est essentiellement une liste de pointeurs correspondant aux emplacements de blocs. Si un processus cherche à accéder à un instantané spécifique, il peut utiliser ces pointeurs pour récupérer les blocs à leur emplacement d’origine. Le fait que certains blocs aient été remplacés et soient désormais représentés par des pointeurs différents n’a aucune importance pour le processus d’instantané. Par conséquent, la lecture d’un snapshot dans un système de redirection sur écriture n’entraîne aucune surcharge de calcul.

Bilan des courses

Les snaphsots RoW peuvent réduire de 200 % les opérations d’E/S lors de la modification d’un bloc protégé (une écriture contre deux lectures et une écriture), tout en éliminant toute surcharge de calcul supplémentaire associée à la lecture des instantanés. En revanche les systèmes CoW peuvent avoir un impact négatif significatif sur les performances de l’entité protégée. Plus le nombre et la durée des instantanés stockés sont importants, plus l’impact sur les performances de l’entité protégée est prononcé. C’est précisément la raison pour laquelle les snapshots de copie sur écriture sont généralement utilisés comme sources temporaires pour les sauvegardes. La création d’un trop grand nombre d’instantanés et leur conservation pendant de longues périodes peuvent réduire les performances de l’entité protégée jusqu’à 50 %.

Si vous prévoyez d’utiliser la fonction d’instantané de votre système de stockage pour créer et conserver de nombreux instantanés pendant de longues périodes, vous devriez vraiment rechercher un système de redirection sur écriture ou quelque chose de similaire. Quel que soit le fournisseur sélectionné, assurez-vous de communiquer avec lui sur la façon dont vous prévoyez d’utiliser les instantanés et voyez s’il pense que vous aurez des problèmes de performances. Vérifiez ensuite ses affirmations au moyen d’un test de validation d’un PoC. Les snapshots sont un outil formidable, mais encore faut-il parvenir à les utiliser correctement.

Le fournisseur de services d’infrastructure informatique Kyndryl utilisera la plate-forme Security Cloud de Cisco pour aider les entreprises clientes à renforcer leur cyber-résilience.

Cisco et Kyndryl ont élargi leur partenariat pour proposer de nouveaux services destinés à aider les entreprises clientes à mieux détecter et répondre aux cybermenaces. Plus précisément, le fournisseur de services IT intégrera sa propre offre de cyber-résilience à la plate-forme globale Security Cloud de Cisco qui comprend des composants de sécurité tels que le contrôle d’accès Duo de Cisco, des fonctionnalités étendues de détection et de réponse et Multicloud Defense, qui orchestre la sécurité et les politiques dans les cloud privés et publics.

Security Cloud fonctionne comme une couche au-dessus de l’infrastructure des services cloud d’un client – notamment Azure, AWS, GCP et les cloud de centres de données privés – pour protéger les applications principales, a déclaré l’équipementier. Il propose un tableau de bord unifié, la prise en charge de politiques de confiance flexibles et des API ouvertes pour encourager les intégrateurs tiers. En corrélant les données et en utilisant l’intelligence artificielle et l’apprentissage automatique, Security Cloud peut détecter et corriger rapidement les menaces dans toute une organisation, explique Cisco.

Prémunir les entreprises des cyber-menaces

« Le Security Cloud de Cisco permettra à Kyndryl d’intégrer des solutions multifournisseurs et de fournir une solution plus cohérente et intégrée. En augmentant l’intégration, les clients bénéficient d’offres qui protègent leur organisation. En retour, cela consolide les fournisseurs de sécurité, centralise la technologie et limite les surfaces d’attaque, tout en améliorant la capacité d’une organisation à répondre à ses besoins en matière de cyber-résilience », a déclaré Michelle Weston, vice-présidente des offres mondiales de sécurité et de résilience chez Kyndryl. La cyber-résilience permet aux clients du GSI (Global System Integrators) d’anticiper, de se protéger, de résister et de se remettre des conditions défavorables, des stress, des attaques et des compromissions des activités cybernétiques, a déclaré Weston.

L’américain propose un service de sécurité et de résilience qui comprend une variété de services tels que le support Zero Trust, les opérations de sécurité et les services de récupération après incident. « Kyndryl fournit une suite de services et de solutions qui répondent aux besoins des clients, depuis l’anticipation d’une attaque jusqu’à la récupération des données en cas de cyber-incident ou autre, comme une catastrophe naturelle », a déclaré Mme Weston. « Kyndryl utilise notre cadre de cyber-résilience pour proposer à ses clients des offres innovantes et flexibles qui s’éloignent des modèles de sécurité traditionnels et obsolètes.

Un partenariat historique avec IBM

L’année dernière, Cisco et Kyndryl ont annoncé leur première alliance, visant à aider les entreprises clientes à mettre en œuvre une gamme de technologies de connectivité, notamment les réseaux définis par logiciel (SDN), le WAN et la 5G privée. Kyndryl propose des services de conseil en réseau, de réseaux entièrement gérés et de SDN pour aider les entreprises à créer des structures de réseau programmables comprenant des technologies SD-WAN, de centre de données, de succursales et de LAN. Cette relation poursuit un partenariat technologique entre Cisco et l’ancienne unité de services d’infrastructure gérée d’IBM, séparée de big blue en 2021.

L’institut national des normes et de la technologie américain a publié des projets de normes de cryptographie post-quantique et demande l’avis de l’industrie. Ces normes sont en effet conçues comme un cadre global destiné à aider les entreprises à se protéger contre les cyberattaques quantiques à venir.

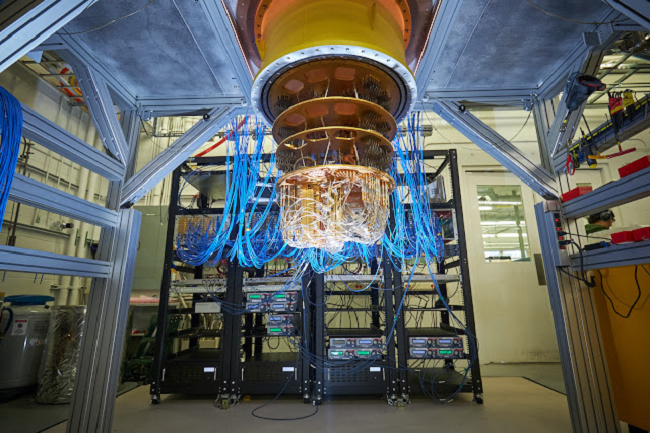

Le National Institute of Standards and Technology (NIST) des États-Unis a publié des projets de normes de cryptographie post-quantique (PQC) conçues comme un cadre mondial pour aider les entreprises à se protéger contre les futures cyberattaques quantiques. Les normes ont été sélectionnées par le NIST à l’issue d’un processus de sept ans qui a débuté lorsque l’agence a lancé un appel public à soumissionner pour le processus de normalisation PQC. Le NIST sollicite à nouveau l’avis du public sur trois projets de normes fédérales de traitement de l’information (FIPS), qui reposent sur quatre algorithmes de chiffrement sélectionnés précédemment.

Le mécanisme d’encapsulation à clé publique sélectionné est CRYSTALS-KYBER, ainsi que trois schémas de signature numérique : CRYSTAL-Dilithium, FALCON et SPHINCS+. Selon le NIST, ces algorithmes devraient permettre de protéger les informations sensibles du gouvernement américain dans un avenir prévisible, y compris après l’avènement des ordinateurs et autres accélérateurs quantiques. Ils sont en effet incorporés dans les trois FIPS publiés par le NIST : FIPS 203, FIPS 204 et FIPS 205. Les commentaires sur FIPS 203, FIPS 204 ou FIPS 205 doivent être reçus au plus tard le 22 novembre 2023, a déclaré le NIST.

Se préparer au jour où les ordinateurs quantiques briseront les algorithmes cryptographiques

Au cours des dernières années, des progrès constants ont été réalisés dans la construction d’ordinateurs quantiques. La sécurité de nombreux systèmes cryptographiques à clé publique couramment utilisés serait menacée si des systèmes quantiques à grande échelle étaient un jour réalisés. Il s’agit en particulier des systèmes d’établissement de clés et des signatures numériques qui reposent sur la factorisation des nombres entiers et les logarithmes discrets (à la fois sur des champs finis et sur des courbes elliptiques). Ce concept est souvent appelé « jour Q », c’est-à-dire le moment où les ordinateurs quantiques seront capables de casser les algorithmes cryptographiques existants. Les experts pensent que cela se produira dans les cinq à dix prochaines années, ce qui pourrait rendre toutes les informations numériques vulnérables aux acteurs malveillants dans le cadre des protocoles de chiffrement actuels.

Le mois dernier, l’Union européenne (UE) a été avertie qu’elle devait se préparer aux cyberattaques quantiques et adopter un nouveau plan d’action coordonné pour assurer une transition harmonisée vers le chiffrement post-quantique afin de faire face aux futures menaces de cybersécurité quantique. C’est ce qui ressort d’un document de travail rédigé par Andrea G. Rodriguez, analyste en chef de la politique numérique au European Policy Centre. En décembre 2022, le président américain Joe Biden a signé le Quantum Computing Cybersecurity Preparedness Act (loi sur la préparation à la cybersécurité de l’informatique quantique), qui oblige les agences fédérales américaines à migrer à terme tous leurs systèmes informatiques vers la cryptographie post-quantique.

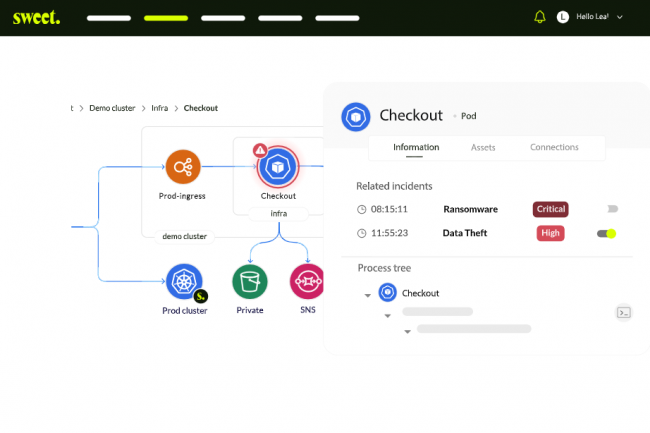

Les équipes de sécurité doivent s’armer d’outils en tout genre pour surveiller les attaques. Sweet, un logiciel de sécurité qui utilise la technologie eBPF pour analyser les anomalies d’exécution dans les environnements cloud pourrait être une arme de taille dans cette bataille.

Le fournisseur de cybersécurité cloud Sweet Security a lancé une plateforme de sécurité d’exécution, baptisée Sweet, pour aider les équipes SSI à détecter les attaques basées sur le cloud et y répondre en temps réel. La plateforme déploie des capteurs dans l’environnement d’exécution pour fournir aux RSSI et aux équipes de sécurité une visibilité sur les clusters cloud.

« Comme les solutions de détection et de réponse traditionnelles, nous avons des capteurs déployés dans l’environnement cible », indique Eyal Fisher, chef de produit chez Sweet Security. « Mais notre capteur est conçu spécifiquement pour les charges de travail dans le cloud et les applications natives fonctionnant sur le cloud. Les capteurs nous envoient des données télémétriques des environnements d’exécution et nous aident à identifier les écarts de comportement ». Sweet fonctionne selon un modèle SaaS et sera proposé sous la forme d’un abonnement à plusieurs niveaux, le prix dépendant du nombre de fonctionnalités choisies par le client.

Des données de télémétrie d’environnements cibles

Sweet déploie des capteurs d’exécution qui filtrent les données d’application et les traitent dans un cadre interne pour établir le profil des anomalies de comportement de workloads et les contextualiser avec les tactiques, techniques et procédures (TTP) traditionnelles. « Nos capteurs d’exécution nous renvoient la télémétrie de l’environnement cible, y compris les charges de travail, les journaux et les API, et nous aident à établir un comportement de référence pour les applications fonctionnant sur le cloud », a déclaré Eyal Fisher. « Ainsi, en cas d’écart, nous savons qu’il peut s’agir d’une attaque et nous menons une enquête plus approfondie ».

Sweet sera livré sous la forme d’une plateforme modulaire avec une suite différente de fonctionnalités ou de capacités disponibles à chaque niveau de licence. Avec cette annonce, la société a également révélé un financement de démarrage de 12 M$ provenant d’un ensemble de fonds d’investissement et de finançeurs providentiels.

Les capteurs utilisent la technologie eBPF

Les capteurs d’exécution de Sweet utilisent la technologie eBPF (extended Berkley Packet Filter), qui permet aux programmes de fonctionner sur des noyaux de systèmes basés sur Linux sans qu’il soit nécessaire d’ajouter des modules supplémentaires ou de modifier le code source du noyau. « La technologie utilisée dans nos capteurs est la technologie eBPF, qui nous permet d’avoir une visibilité au niveau du noyau de chaque nœud de chaque ordinateur, sans qu’il soit nécessaire de l’installer sur l’hôte », a déclaré Eyal Fisher. « Le capteur est donc super léger, super mince et consomme très peu de ressources, mais grâce à la technologie eBPF, nous avons des informations jusqu’à des niveaux granulaires ». La technologie eBPF peut être considérée comme le déploiement d’une machine virtuelle (VM) légère, en bac à sable, au sein du noyau Linux. Elle est généralement considérée comme un moyen de fournir des services tiers, notamment en matière d’observabilité, de sécurité et de réseau.

Détection améliorée des malwares, microsegmentation et IA générative viennent compléter l’offre de Versa Networks pour protéger les ressources de l’entreprise.

Versa Networks renforce les fonctions IA de gestion de la sécurité de son offre SASE (Secure Access Service Edge) intégrée avec de la détection améliorée des logiciels malveillants pour protéger contre les menaces avancées (Advanced Threat Protection, ATP), de la microsegmentation du réseau et une protection basée sur l’IA générative afin d’aider les clients à mieux détecter et à atténuer rapidement les menaces pouvant affecter leurs services et applications en réseau. L’offre SASE intégrée de Versa inclut un SD WAN, un firewall de nouvelle génération et un pare-feu d’application web, des capacités de prévention des intrusions, le support zero-trust et la prévention de la perte de données (DLP).

La plateforme Versa SASE fonctionne en intégrant des données télémétriques provenant de divers produits réseau de Versa, que ce soit le WAN Edge, le Cloud, le Campus, les sites distants, les utilisateurs et les appareils, dans un lac de données unifié. VersaAI puise ensuite dans ce lac de données pour y extraire des informations d’IA/ML. « Notre avantage réside dans notre capacité à former et à corréler les données à travers une vaste télémétrie unifiée de sécurité et de réseau », a déclaré Kumar Mehta, fondateur et directeur du développement de Versa Networks dans un communiqué. « Grâce à notre base étendue de déploiement SASE, les données de télémétrie sont exploitées pour affiner les grands modèles de langage (LLM) afin de renforcer la sécurité en temps réel avec un degré élevé de précision et d’automatisation, et d’optimiser les opérations et les performances du réseau », a ajouté le fondateur.

Prévention des pertes de données grâce à l’IA

À cette fin, l’entreprise a doté son offre SASE de capacités IA/ML de détection améliorée de logiciels malveillants pour protéger contre les menaces avancées. L’idée est de mettre en place ce que Versa appelle une IA/ML à plusieurs étapes qui examine le trafic en temps réel pour trouver des fichiers et des extraits de code afin d’identifier les logiciels malveillants. De plus, désormais, Versa AI peut utiliser l’User and Entity Behavior Analytics (UEBA) de la plateforme pour évaluer le comportement de l’utilisateur et isoler les menaces potentielles en microsegments en temps réel. « Les menaces potentielles sont identifiées au plus près de l’hôte, ce qui limite le rayon d’action d’une éventuelle attaque à l’intérieur du périmètre de l’entreprise », a déclaré le fournisseur.

Autre nouveauté : une prévention des pertes de données soutenue par l’IA. Cette capacité fait appel à de grands modèles de langage (LLM) pour effectuer une analyse contextuelle plus fine et améliorer la reconnaissance des motifs afin d’identifier les données sensibles. « L’idée est de protéger les entreprises contre les fuites d’informations propriétaires, y compris le code source et les informations personnelles identifiables (Personal Identifiable Information, PII) dans les fenêtres d’invite, les documents et les images », a déclaré Versa. Une autre caractéristique essentielle de VersaAI est son chatbot en langage naturel, Verbo, et son noyau d’apprentissage automatique appelé VANI. « Versa a ajouté à ces fonctionnalités une fonction Predictive Traffic Steering que les clients peuvent utiliser pour ajuster de manière préventive les chemins de trafic en temps réel afin d’éviter les problèmes de dégradation ou d’accessibilité, et maintenir les accords de niveau de service (SLA) des applications et du réseau », a encore déclaré le fournisseur.

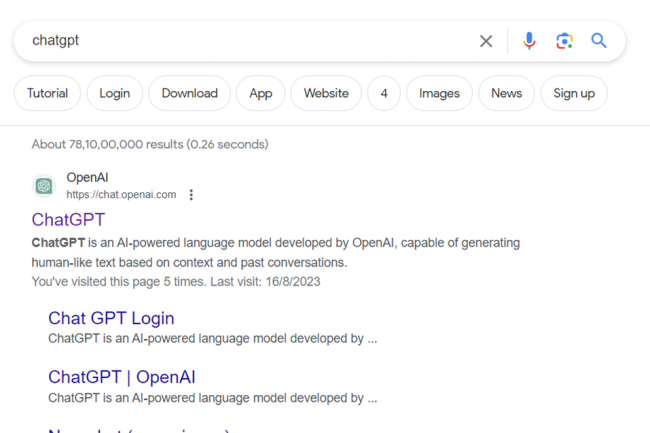

Mieux contrôler l’usage de ChatGPT

Désormais, VersaAI permet aussi aux clients de définir une politique pour empêcher le téléchargement de données sensibles dans des outils d’IA générative comme ChatGPT. « Si ChatGPT offre des avantages en termes de productivité, il présente des risques, notamment de fuites de données potentielles en raison de son entraînement sur de vastes ensembles de données », a écrit Sridhar Iyer, directeur ML/AI chez Versa Networks, dans un blog sur la sécurisation de l’IA générative. « Comme d’autres outils SaaS, ChatGPT est vulnérable aux abus d’identification et aux accès involontaires. De plus, il pose des problèmes de confidentialité, car les utilisateurs peuvent involontairement partager des informations sensibles », a ajouté M. Iyer. « Les contrôles de données peuvent empêcher l’accès non autorisé ou involontaire à des données sensibles. Les entreprises doivent également s’assurer qu’elles disposent d’une bonne visibilité sur l’activité de l’IA générative, notamment en surveillant régulièrement les journaux et les événements du système afin de suivre les interactions et d’identifier rapidement les activités malveillantes », a encore écrit M. Iyer.

Comme les autres fournisseurs du marché des SASE intégrés, à fournisseur unique, parmi lesquels on trouve Cisco, Aruba de HPE, Fortinet, Palo Alto et d’autres, Versa cherche à renforcer son offre SASE et à rester en tête de ce marché en fort développement avec des options de sécurité utiles pour les clients d’entreprise. Selon Gartner, la tendance au SASE à fournisseur unique est en pleine croissance et d’ici à 2025, le nombre de fournisseurs proposant des offres SASE à fournisseur unique généralement disponibles augmentera de plus de 50 % par rapport à la mi-2023 et d’ici à 2026, 60 % des nouveaux achats de SD-WAN feront partie d’une offre SASE à fournisseur unique, contre 15 % en 2023.

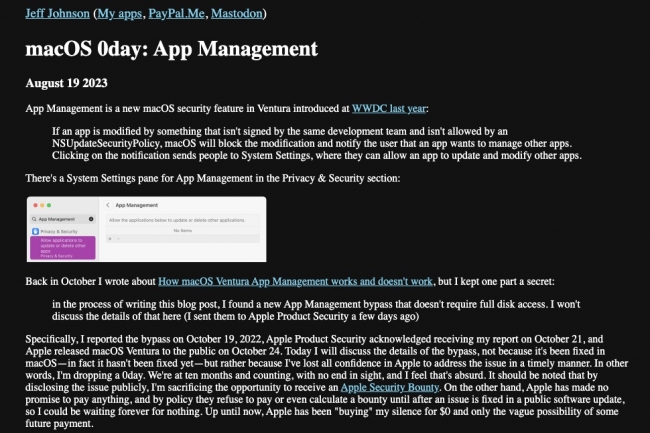

Signalée à Apple il y a dix mois, la vulnérabilité de sécurité dans Mac App Management n’a toujours pas été résolu.

Un développeur de logiciels a publié des détails sur une faille dans App Management, une fonctionnalité de sécurité introduite dans MacOS Ventura. C’est en octobre dernier, avant la sortie officielle de Ventura, que le développeur a découvert la faille, mais depuis, Apple n’a publié aucun correctif, décidant le développeur à rendre l’information publique. App Management surveille les tentatives des logiciels de modifier d’autres applications sur le Mac et d’empêcher ainsi les actions malveillantes. Si cela se produit, App Management bloque la modification et alerte l’utilisateur, qui peut l’autoriser le cas échéant.

Dans un billet de blog, Jeff Johnson explique pourquoi il y a un lien entre la faille et le bac à sable des applications. Les logiciels en sandbox ne peuvent pas modifier d’autres programmes sans autorisation, mais, comme le détaille Jeff Johnson, Apple a placé le dossier Applications lui-même dans le bac à sable. Cette configuration permet aux applications sans bac à sable de modifier d’autres programmes et de contourner le contrôle effectué par App Management. Le développeur a créé un projet Xcode qui démontre la faille. Dans un billet d’octobre 2022, dans lequel il expliquait le fonctionnement d’App Management et les cinq façons dont une application peut obtenir des permissions, Jeff Johnson faisait déjà allusion à cette faille : il avait mentionné un sixième moyen d’obtenir des permissions, mais ne l’avait pas révélé à l’époque, car il s’agissait justement de cette faille du bac à sable.

Pas encore de mise à jour

M. Johnson a déclaré avoir signalé le problème à Apple, qui a reconnu avoir reçu le rapport. Mais l’entreprise n’a toujours pas corrigé le problème, incitant M. Johnson à en révéler les détails sur son blog. « La pratique habituelle en matière de signalement d’une faille de sécurité consiste à donner au fournisseur 90 jours pour résoudre le problème, et j’ai donné à Apple beaucoup plus de temps que prévu », a écrit M. Johnson. La firme de Mountain View n’a pas fait de commentaire sur la faille. Le rapport de M. Johnson vient rappeler à bon escient aux utilisateurs qu’ils doivent être proactifs dans le maintien de la sécurité de leur Mac. Il ne suffit pas de se fier aux fonctions de sécurité d’Apple qui, comme le montre M. Johnson, ne sont pas parfaites.

Une pratique que les utilisateurs doivent garder à l’esprit consiste à télécharger des logiciels uniquement à partir de sources fiables, telles que l’App Store (qui effectue des contrôles de sécurité de ses logiciels) ou directement auprès du développeur. Les logiciels malveillants sont souvent déguisés en logiciels légitimes et sont distribués par courrier électronique ou sur le web par l’intermédiaire de forums et de sites de logiciels qui ne sont pas vigilants en matière de sécurité. Un autre moyen de se protéger est de mettre à jour la dernière version de MacOS chaque fois que cela est possible. Apple publie des correctifs de sécurité via la fonction « Mise à jour de logiciels » accessible à partir des Préférences Système ou « À propos de ce Mac » du Finder. Il est donc important de les installer dès que ces versions sont disponibles. Quand le fournisseur finira par corriger la faille App Management, il le fera par le biais d’une mise à jour du système.

Le framework open source développé par eSentire vise à aider les équipes de sécurité à améliorer leur gouvernance et leur surveillance de l’IA générative et des grands modèles de langage.

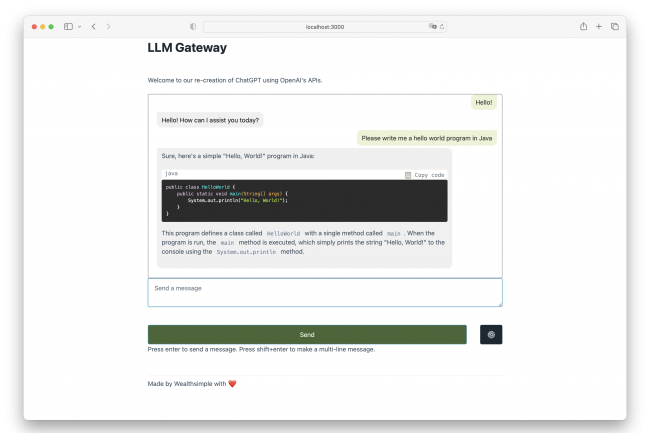

Fournisseur de solutions de détection et de réponse gérées (MDR), eSentire a annoncé la disponibilité de LLM Gateway, un framework open source destiné à aider les équipes de sécurité à améliorer leur gouvernance et leur surveillance de l’IA générative et des grands modèles de langage (LLM). Développé à l’origine à des fins internes, le prototype de la passerelle est désormais librement accessible sur GitHub. Il s’agit du premier projet d’eSentire Labs qui aide les entreprises à étendre leur utilisation des outils d’IA générative de la manière la plus sécurisée possible, a déclaré l’entreprise.

Ce lancement intervient alors que les équipes de sécurité et d’informatique sont de plus en plus chargées de veiller à ce que les données critiques de leur organisation ne soient pas exposées lorsque leurs employés utilisent des LLM d’IA générative tels que ChatGPT. Les responsables de la sécurité ont donc de plus en plus besoin de mettre en œuvre des politiques de sécurité qui non seulement adoptent et soutiennent l’adoption de l’IA générative par les entreprises, mais qui traitent efficacement les risques sans étouffer l’innovation.

Une vague d’adoptions sans contrôles de sécurité internes

« Les entreprises se précipitent pour injecter des LLM dans tout, généralement sans aucun contrôle de sécurité interne ou avec des contrôles minimaux », explique Alexander Feick, vice-président d’eSentire Labs. « Étant donné la valeur élevée que les LLM peuvent créer, les entreprises demandent à aller de l’avant, même avec un risque élevé. L’une des meilleures utilisations des LLM est de résumer l’information pour l’utilisateur. Cependant, l’utilisation des LLM peut également exacerber les risques d’exposition involontaire de données sensibles », ajoute-t-il. « En outre, l’arène des LLM et la surface des menaces sont encore mal comprises, de sorte que les défenseurs ont du mal à savoir à quoi se préparer ».

D’un point de vue conceptuel, une passerelle LLM est un endroit où sont centralisées toutes les interactions avec les modèles LLM, détaille Alexander Feick. Les passerelles LLM suivent et permettent d’assurer les principes de la sécurité en créant la capacité d’injecter des contrôles appropriés dans toutes les fonctions basées sur le LLM, indépendamment de l’endroit où elle se trouve dans le flux de l’application, ajoute-t-il. Ces passerelles constituent un moyen fiable de s’assurer que les données entrées et sorties de l’outil LLM sont exemptes de données propriétaires de l’entreprise. « Une fois que toutes vos interactions passent par la passerelle, vous obtenez une surveillance, mais vous créez également un point central pour appliquer des contrôles de sécurité. En déployant une passerelle, chaque fois que des données entrent ou sortent d’un système LLM, elle a la possibilité d’inspecter, de modifier ou de réacheminer ces interactions », indique Alexander Feick.

Une couche de protection entre les données de l’entreprise et les outils LLM

Le framework de la passerelle LLM d’eSentire crée une couche de protection entre les données de l’entreprise et les applications d’IA ouvertes, y compris ChatGPT, selon l’entreprise. Les utilisateurs enregistrent ainsi les différents types d’interactions LLM qui se produisent dans la passerelle à des fins de sécurité et le framework fournit des recommandations de base sur la façon de visualiser et de suivre l’utilisation du LLM dans les plug-ins initiaux d’eSentire. Il offre également aux praticiens de la sécurité et aux équipes informatiques la possibilité d’appliquer leurs propres contrôles, tels que les politiques d’entreprise, les règles d’utilisation, les protocoles de sécurité et les messages-guides. Il doit être considéré comme un exemple pratique et simplifié de l’utilisation d’une passerelle pour sécuriser, enregistrer et créer des rapports de gestion sur les interactions avec ChatGPT et d’autres LLM ou applications, dans le cadre d’un voyage vers la construction ou l’achat d’une solution plus mature, selon Alexander Feick.

« Sans passerelle LLM, chaque application utilisant des LLM doit être évaluée individuellement, et les données d’enregistrement de chacune d’entre elles peuvent être différentes », déclare-t-il. Cela entraîne une augmentation exponentielle du travail et rend les équipes plus lentes à réagir aux nouvelles cybermenaces. « La mise en œuvre de la passerelle est avant tout un concept d’architecture orienté vers l’avant qui permet aux défenseurs de la sécurité de se positionner de manière à pouvoir réagir rapidement aux menaces de sécurité émergentes et aux exigences de conformité qui ne sont pas encore totalement comprises ».

Dénommé NSX+, le dernier service de cloud managé de VMware rend les opérations réseau plus cohérentes et permet de créer et d’appliquer des politiques de sécurité centralisées dans les environnements multicloud.

Désormais, les clients de VMware exploitant une architecture sur site et dans le cloud peuvent gérer le réseau et la sécurité de ces architectures à travers une console de gestion unique. Dévoilé lors de la conférence VMware Explore qui se tient cette semaine à Las Vegas du 21 au 24 aout, le service cloud managé NSX+, adapté aux environnements multicloud, permet des opérations réseau et de sécurité cohérentes, une gestion centralisée des politiques de sécurité. Il offre aussi une visibilité du réseau et des applications, et il est doté de capacités de détection et de réponse au niveau du réseau. Cette dernière évolution de la principale solution réseaux de VMware est disponible depuis hier pour les clients actuels de NSX sous forme de mise à niveau, et proposée en essai gratuit et en offre payante aux nouveaux clients. « D’ici à la fin de l’année, NSX+ sera également accessible aux entreprises qui exploitent leur infrastructure cloud de manière native dans des clouds publics », a expliqué Rob Markovich, le directeur marketing produit pour les réseaux multicloud et la virtualisation des réseaux chez VMware.

Lancé il y a dix ans suite au rachat de Nicira Networks fondé par Martin Casado, le service NSX est leader du marché des réseaux SDN (Software Defined Network) pour datacenters. Selon un rapport d’IDC publié en début d’année, en 2022, VMware détenait 70 % des parts du marché du SDN pour datacenters. Selon une étude réalisée en interne par l’éditeur californien auprès de ses clients, NSX peut remplacer le matériel de sécurité et d’équilibrage de charge personnalisé avec une économie moyenne de 66 % en Opex et de 60 % en Capex. Le problème de la plateforme NSX actuelle, c’est que les clients doivent utiliser deux outils de gestion différents quand ils veulent gérer simultanément le réseau et la sécurité de leurs datacenters sur site et dans le cloud. « Il y a beaucoup de variations entre ces clouds », a encore expliqué M. Markovich. « Pour améliorer l’efficacité et la rapidité, les clients ont besoin de plus de cohérence et une normalisation du réseau et de la sécurité à travers tous les clouds. C’est la grande nouveauté de l’offre NSX+ », a-t-il ajouté.

Des Virtual Private Cloud avec NSX+

Cette plateforme est intéressante aussi bien pour les équipes chargées de l’infrastructure que celles chargées des applications. Les équipes d’infrastructure peuvent mettre en place des politiques, des configurations, des garde-fous et une gouvernance dans tous leurs environnements VMware. Le tout est fourni en tant que service cloud managé pour simplifier l’installation et la gestion. NSX+ introduit également les clouds privés virtuels (Virtual Private Cloud ou VPC) dans les datacenters des entreprises, de sorte que les équipes d’infrastructure peuvent devenir des fournisseurs de clouds virtuels pour leurs unités métiers. Les VPC NSX+ offrent une isolation totale du réseau, de la sécurité et des services à plusieurs locataires sur une instance VMware Cloud partagée, mais tous gérés de manière centralisée par une interface NSX globale unique. « Les équipes chargées des applications veulent du libre-service », a déclaré M. Markovich, ce qu’elles peuvent désormais obtenir de manière sûre et contrôlée. « Il est possible à présent de provisionner son propre réseau, sa sécurité, son équilibrage de charge », a-t-il expliqué. « Et il n’est pas nécessaire de connaître tous les détails. Tout est disponible à la fois pour les déploiements VMware sur site et dans le cloud », a précisé Rob Markovich. « Nous sommes en train de l’étendre à VMware Cloud, c’est-à-dire à tous les clouds différents qui utilisent la pile VMware, y compris les partenaires, les clouds souverains et les clouds edge », a-t-il encore ajouté.

Qu’en est-il des entreprises dont les applications s’exécutent nativement sur AWS ou Azure, sans utiliser la pile VMware, mais qui souhaitent néanmoins gérer cette infrastructure via VMware, parallèlement à toutes les autres infrastructures basées sur VMware qu’elles possèdent ? NSX+ pour le cloud public natif sera disponible d’ici à la fin de l’année. « Les entreprises peuvent créer des applications consolidées qui fonctionnent dans le cloud public natif, le cloud VMware, dans leur cloud privé, et les rassembler en une application globale. Elles veulent que leur gestion soit centralisée », a expliqué M. Markovich. Ce dernier compare NSX+ à SASE : là où SASE fournit un réseau et une sécurité basés sur le cloud et centrés sur les utilisateurs finaux, NSX+ offre un réseau et une sécurité basés sur le cloud et centrés sur l’infrastructure back-end du cloud. « Le concept est basé sur des principes similaires : le zero trust, la sécurité latérale, des politiques cohérentes et de la transparence ».

Démarrage via une simple mise à jour

« Les clients actuels de NSX peuvent commencer à utiliser NSX+ facilement », a précisé M. Markovich. « Pour accéder à NSX et commencer à tout gérer +, il leur suffit de mettre à jour NSX », a-t-il ajouté. « Trois offres sont proposées aux nouveaux clients en fonction de l’échelle de l’architecture et de la taille du compte client. De plus, NSX est souvent associé à des offres cloud plus importantes, comme VMware Cloud et VMware Cloud Foundation ». Selon M. Markovich, NSX+ ne coûtera pas plus cher que NSX. « Nous avons essayé de faire en sorte de conserver la parité. Et, bien sûr, l’IA générative arrive sur NSX+, comme sur toutes les options IT d’entreprise. NSX+ with Intelligent Assist, maintenant en tech preview, aidera les analystes de sécurité à déterminer la pertinence des résultats de sécurité et à remédier aux menaces ».