Lors de sa conférence Explore (21 au 24 août à Las Vegas), VMware a annoncé une plateforme SASE de gestion unifiée, une pile edge, et un service de réseau mobile privé managé.

Combiner les outils pour faciliter la gestion et la sécurité est un thème récurrent de la conférence VMware Explore qui se tient cette semaine à Las Vegas. C’est ce qu’apporte la console unique annoncée par VMware pour sa plate-forme SASE et sa pile edge, qui permet une gestion unifiée de l’infrastructure réseau, de la sécurité et de l’infrastructure de calcul. Depuis la pandémie, le SASE (Secure Access Service Edge), utilisé pour fournir des services de sécurité et de réseau aux utilisateurs finaux et les gérer dans le cloud, a gagné en popularité. Pendant la crise de Covid-19, les entreprises ont dû renvoyer leurs employés à la maison et trouver un moyen de les connecter pour qu’ils puissent travailler à distance. Cependant, même si l’acronyme SASE comprend le mot « edge », la capacité n’a pas été véritablement étendue à la périphérie.

C’est justement ce que VMware souhaite changer en livrant Edge Cloud Orchestrator en remplacement de SASE Orchestrator. Edge Cloud Orchestrator fournira une gestion unifiée pour VMware SASE et la pile Edge Compute Stack de l’éditeur. « Cette offre, inédite sur le marché, comble le fossé entre les réseaux de périphérie et l’informatique de périphérie », a déclaré Wendy Brown, directrice du marketing des produits intégrés SASE et Edge pour VMware. « L’offre aidera les entreprises à planifier, déployer, exécuter, visualiser et gérer leurs environnements edge et par voie de conséquence, à exécuter des applications edge natives », a-t-elle ajouté. Selon la firme californienne, en général, les déploiements edge reposent sur des intégrations propriétaires de matériel et de logiciels personnalisés. En comparaison, cette capacité edge définie par logiciel de VMware est intelligente, programmable et évolutive.

Maitriser les liens entre edge et datacenter central

Souvent, la connectivité entre la périphérie et le datacenter principal ou le cloud manque de fiabilité, sans parler du déficit d’expertise de l’IT en matière de sites périphériques et de la nécessaire mise à l’échelle de ces déploiements de périphérie pour connecter des milliers de sites dans différents domaines et zones géographiques. Autant de problèmes qu’Edge Cloud Orchestrator promet de résoudre lors de sa sortie au printemps. À la date du lancement, la plateforme prendra en charge les solutions Cloud Web Security, Edge Network Intelligence, SD-WAN et Secure Access. Plus tard, elle prendra en charge Edge Compute Stack, Private Mobile Network et SD-Access (anciennement SD-WAN Client). « VMware Edge Cloud Orchestrator pourra gérer séparément VMware SASE ou VMware Edge Compute Stack, et sera inclus dans l’un ou l’autre achat », a précisé Mme Brown. « Mais, en les gérant ensemble, les entreprises gagneront en efficacité pour gérer leurs services, leur infrastructure et leurs applications par le simple fait qu’elles utiliseront des flux de gestion, des autorisations utilisateur et une architecture communs », a encore déclaré Wendy Brown.

Le constructeur automobile allemand Audi, du groupe Volkswagen, est l’une des entreprises qui devrait tirer profit de cette plateforme. « Audi veut faire passer l’automatisation des usines au niveau supérieur et bénéficier d’une infrastructure edge évolutive dans ses usines du monde entier », a déclaré dans un communiqué Jörg Spindler, responsable mondial de l’ingénierie de fabrication de l’entreprise. « Edge Cloud 4 Production d’Audi, appelé à remplacer les PC individuels et le matériel dans l’usine, sera l’élément clé de cette transformation numérique », a-t-il ajouté. « L’objectif ultime est d’augmenter le temps de production, de faciliter et d’accélérer le déploiement de nouvelles applications et de nouveaux outils au niveau de la ligne de production », a encore déclaré M. Spindler. Le constructeur prévoit d’utiliser Edge Compute Stack et Edge Cloud Orchestrator pour qu’Audi puisse exploiter son infrastructure périphérique distribuée à l’échelle, gérer les ressources plus efficacement et réduire les coûts d’exploitation. Audi n’est pas la seule entreprise à déployer des solutions edge. Selon IDC, cette technologie est au cœur de nombreuses initiatives de transformation numérique. Selon les prévisions du cabinet d’études, les dépenses mondiales en edge computing devraient atteindre 208 milliards de dollars cette année, soit une augmentation de 13 % par rapport à 2022. IDC prévoit que, cette année, la plus grande partie des dépenses en edge computing ira aux services, aussi bien professionnels que provisionnés. Cela inclut les services de connectivité, suivis par les logiciels en tant que service et les services de support et de déploiement. L’annonce de VMware arrive donc à point nommé.

Incursion dans les réseaux 5G privés

L’an dernier, VMware avait présenté en avant-première un service privé 5G managé. Aujourd’hui, le fournisseur a annoncé que sa solution Private Mobile Network serait commercialisé à l’automne. « La date exacte sera dévoilée peu avant l’échéance », a précisé Mme Brown. Ce service de réseau mobile privé entièrement managé sera disponible dans les versions 4G et 5G, et sa mise en œuvre sera assurée par des fournisseurs de services partenaires. À la date du lancement, les partenaires comprendront Betacom, Boingo Wireless et Federated Wireless. « Nous avons l’intention d’ajouter d’autres fournisseurs de services et opérateurs de télécommunications à cette liste », a aussi indiqué Wendy Brown. Développé sur l’infrastructure SD-WAN de VMware, Private Mobile Network comprend un cœur 4G/5G distribué intégré et s’intègre étroitement avec les partenaires RAN du fournisseur, notamment Airspan. « Il en résulte un service 5G privé, basé sur le cloud, à locataires multiples, et totalement managé », a expliqué Mme Brown.

Ce n’est pas la première incursion de VMware dans la 5G. Au printemps dernier, l’entreprise a annoncé un partenariat avec Dell et AT&T pour simplifier les déploiements 5G en périphérie. Ce partenariat est distinct de celui relatif au réseau mobile privé de VMware annoncé lors de la conférence Explore. « VMware s’associe à des entreprises comme Dell Technologies pour leur fournir une infrastructure de calcul virtualisée qui leur permet de déployer leur propre service 5G privé », a expliqué Mme Brown. « Le rôle de VMware dans ce projet consistait simplement à fournir l’infrastructure de calcul virtuelle », a-t-elle précisé. « Dell fournit le matériel et ATT apporte la solution 5G privée. Notre relation avec AT&T est purement axée sur la couche MEC », a-t-elle ajouté. « VMware fournit également des fonctions réseau virtualisées aux opérateurs télécoms depuis 2015 », a-t-elle précisé. « La plateforme VMware Telco Cloud Platform est une infrastructure virtuelle standardisée que les clients des opérateurs télécoms peuvent utiliser pour gérer leurs macro-réseaux sans fil et leurs réseaux câblés », a déclaré Wendy Brown. « Boingo collabore avec VMware pour améliorer nos réseaux 5G privés managés qui connectent les appareils mobiles et IoT dans les aéroports, les stades et les grandes salles », a déclaré dans un communiqué Derek Peterson, directeur de la technologie chez Boingo. « Le réseau mobile privé de VMware simplifie l’intégration et la gestion du réseau, ce qui nous aide à accélérer les déploiements », a-t-il ajouté.

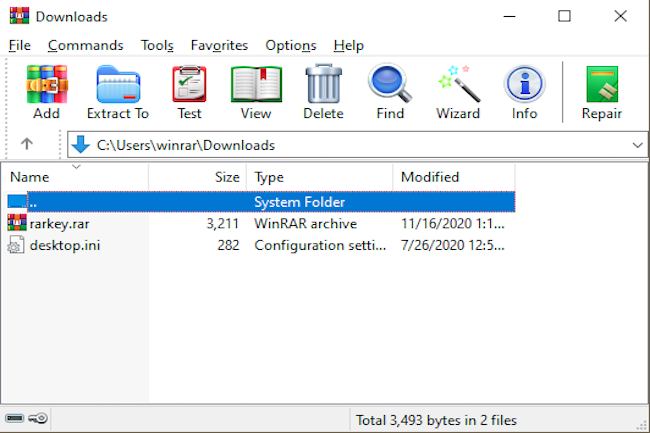

Chacune des deux vulnérabilités décelées au sein de l’outil de compression WinRar pour Windows pourrait permettre à des attaquants d’exécuter du code malveillant.

Les utilisateurs sont invités à mettre à jour leurs installations WinRar afin de corriger deux failles critiques que les attaquants pourraient exploiter pour exécuter du code arbitraire. Utilisé de longue date et très populaire sur Internet, le format d’archive RAR, associé à WinRar, a déjà fait l’objet d’abus et d’exploitations par des cybercriminels.

L’exécution potentielle de code malveillant

La première vulnérabilité, référencée CVE-2023-40477, a été découverte par un chercheur identifié par le pseudonyme « goodbyeselene » qui l’a signalée via le programme Zero Day Initiative (ZDI) de Trend Micro. Elle est affectée d’un score de 7,7 sur l’échelle CVSS (Common Vulnerability Scoring System), ce qui correspond à une gravité élevée. « Cette vulnérabilité permet à des attaquants distants d’exécuter un code arbitraire sur les installations RARLAB WinRar concernées », peut-on lire dans l’avis ZDI. « L’interaction de l’utilisateur est nécessaire pour exploiter cette vulnérabilité, car la cible doit visiter une page malveillante ou ouvrir un fichier malveillant ». La faille provoque un débordement de mémoire tampon en rapport avec la façon dont WinRar traite les volumes de récupération (fichiers .REV). Les « recovery volumes » sont des fichiers spéciaux créés par WinRar quand une archive est divisée en plusieurs parties (volumes). Ils permettent au programme de reconstruire un fichier manquant ou endommagé dans un ensemble de volumes. Le problème est dû à une mauvaise validation des données fournies par l’utilisateur dans les fichiers .REV, ce qui peut entraîner un accès à la mémoire au-delà de la mémoire tampon allouée. Ce problème peut être exploité pour exécuter du code dans le contexte du processus WinRar.

Quant à la seconde vulnérabilité, mentionnée dans les notes de mise à jour de WinRar 6.23, elle peut conduire à l’exécution du mauvais fichier quand l’utilisateur double-clique sur un élément à l’intérieur d’une archive spécialement conçue. Andrey Polovinkin, de l’unité de renseignement sur les menaces du Group-IB, a signalé ce problème, mais on ne sait pas s’il l’a découvert lui-même ou s’il a constaté qu’il était utilisé dans des attaques.

Une exploitation de longue date

Créé en 1993, le format d’archive RAR doit sa popularité à son taux de compression élevé et à sa capacité à créer des archives fractionnées, c’est-à-dire divisées en parties plus petites. Ce découpage a facilité la distribution de fichiers volumineux à une époque où, dans les premiers temps de l’internet, l’instabilité du réseau pouvait facilement entraîner une corruption des fichiers téléchargés. Malgré son format propriétaire, le RAR est encore populaire aujourd’hui. C’est la raison pour laquelle Microsoft teste la prise en charge native en lecture seule de ce format et d’autres formats d’archives comme 7z dans Windows 11. D’ici-là, les utilisateurs devront s’appuyer sur le gestionnaire d’archives WinRar pour créer ou décompresser de telles archives, ce que font plus de 500 millions d’utilisateurs, selon les développeurs du programme.

Cette grande popularité du format d’archive RAR a aussi conduit les cybercriminels à l’adopter pour distribuer des logiciels malveillants par courrier électronique, soit sous forme de pièces jointes, soit sous forme d’URL pointant vers ces fichiers. Le fait que le format prenne également en charge la protection des archives par mot de passe en a fait un bon vecteur de diffusion pour les attaquants, car les solutions de sécurité pour le courrier électronique ne peuvent pas décompresser et analyser automatiquement le contenu des archives protégées par mot de passe. WinRar lui-même a déjà été la cible d’attaques. En 2019, des attaquants ont exploité un problème d’exécution de code à distance dans la gestion par WinRar des archives .ACE. (WinRar peut gérer d’autres types d’archives que le RAR). Étant donné que les développeurs de WinRar n’avaient plus accès au code source du composant qui gérait le format propriétaire ACE, ils ont complètement supprimé sa prise en charge dans les versions ultérieures après la découverte de la faille.

La version communautaire open source du service de pentesting Bloodhound de SpecterOps inclura un déploiement conteneurisé et des API REST pour aider les utilisateurs à réaliser des tests de pénétration.

Baptisée BloodHound Community Edition (CE), la version 5.0 du logiciel de test de pénétration open source de SpecterOps s’enrichit de plusieurs fonctionnalités, dont certaines sont également intégrées à BloodHound Enterprise, le produit commercial du fournisseur pour les entreprises. « La publication de BloodHound CE est une manière de remercier les utilisateurs de notre communauté pour leur extraordinaire soutien », a déclaré Andy Robbins, principal architecte produit chez SpecterOps et co-créateur de BloodHound. « SpecterOps est fermement engagé dans le soutien de la communauté de la sécurité, et BloodHound CE reprend un grand nombre des améliorations développées dans BloodHound Enterprise que nous restituons ainsi à la communauté open source », a-t-il ajouté. BloodHound CE sera disponible le 8 août en accès anticipé. Ses nouvelles fonctionnalités seront présentées par SpecterOps lors de la conférence Black Hat, le 9 août.

Déploiement conteneurisé et API REST

L’application BloodHound CE comportera une base de données, une couche API et une interface utilisateur basée sur le web. Avec la version 5.0, les utilisateurs de logiciels open source pourront exploiter les API REST pour interagir avec les données plutôt que d’avoir à écrire des requêtes directement dans la base de données. BloodHound CE sera également déployé en tant que produit conteneurisé. À ce sujet, SpecterOps annonce un temps de déploiement réduit de 80 %. « Auparavant, les utilisateurs devaient télécharger et installer manuellement les différents composants de BloodHound, y compris une version spécifique d’un système de gestion de base de données graphique particulier », a déclaré M. Robbins. « Le processus était compliqué et pouvait prendre des heures. Désormais, tout ce qui est nécessaire au fonctionnement de BloodHound CE est regroupé dans un conteneur, de sorte que les versions correctes de tous les logiciels nécessaires seront téléchargées et installées en un clic », a encore déclaré Andy Robbins. Le déploiement en conteneur permettra aussi une gestion des utilisateurs au niveau de l’entreprise avec une prise en charge multi-utilisateurs grâce à un contrôle d’accès basé sur les rôles (Role-based Access Control, RBAC).

Support accéléré et requêtes personnalisées

Selon le fournisseur, les changements apportés à la nouvelle version permettront à SpecterOps d’augmenter le rythme des mises à jour et d’accroître le nombre de requêtes pull de la communauté pouvant être mises en œuvre. « Actuellement, BloodHound et BloodHound Enterprise ont des bases de code différentes, de sorte que les mises à jour et les nouvelles fonctionnalités doivent être effectuées séparément pour chacun d’eux », a expliqué M. Robbins. « Après cette mise à jour, le code des deux produits sera très similaire, de sorte que les mises à jour et les nouvelles fonctionnalités pourront être écrites une seule fois et appliquées aux deux produits. L’équipe SpecterOps gagnera ainsi beaucoup de temps, ce qui lui permettra de mettre en œuvre davantage de changements demandés par les utilisateurs de BloodHound. Le rythme des futures mises à jour de BloodHound va s’accélérer », a-t-il ajouté.

Les utilisateurs de BloodHound Enterprise pourront désormais écrire des requêtes Cypher personnalisées pour explorer leurs environnements Active Directory (AD) avec des protections en place, empruntées à Bloodhound CE, pour éviter que les requêtes ne causent accidentellement des problèmes de sécurité ou de performance. « Toutes les versions précédentes de BloodHound (avant la version 5.0) seront appelées « BloodHound Legacy » et resteront disponibles », indique l’éditeur.

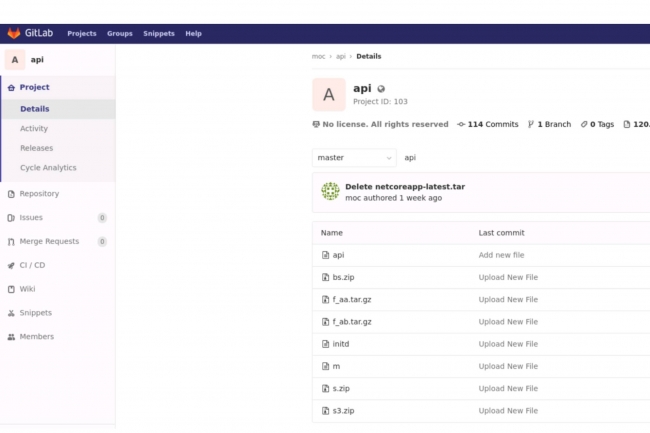

Des attaques sophistiquées utilisent des techniques et des outils furtifs et évasifs contre des serveurs GitLab les rendant vulnérables à de l’exécution de code à distance. Avec, à la clé pour les pirates, du cryptominage et de la monétisation de bande passante via un logiciel proxy.

Des chercheurs de Sysdig mettent en garde contre une campagne d’attaque en cours contre des serveurs GitLab vulnérables entraînant le déploiement de logiciels malveillants de cryptojacking et de proxyjacking. Les attaques utilisent des logiciels malveillants multi-plateformes, des rootkits de noyau et de multiples couches d’obfuscation et tentent d’échapper à la détection en abusant de services légitimes. « Cette opération était beaucoup plus sophistiquée que la plupart des attaques observées par le Sysdig TRT », ont déclaré les chercheurs de la société de sécurité Sysdig dans un dernier rapport. « De nombreux attaquants ne se soucient pas du tout de la furtivité, mais cet attaquant a apporté un soin particulier à l’élaboration de son opération. Les techniques et outils furtifs et évasifs utilisés dans cette opération rendent la défense et la détection plus difficiles ».

Les attaquants à l’origine de la campagne d’attaques, que Sysdig a baptisée LABRAT, recherchent des serveurs GitLab vulnérables à un problème de sécurité critique connu, répertorié en tant que CVE-2021-22205. Cette faille provient d’une mauvaise validation des fichiers images lorsque GitLab les traite avec ExifTool et peut entraîner l’exécution de code à distance. Elle a été corrigée en avril 2021 dans les versions 13.8.8, 13.9.6 et 13.10.3, mais les exploits pour cette faille sont toujours activement utilisés dans les attaques, ce qui signifie que les pirates trouvent suffisamment de serveurs non corrigés pour justifier leur utilisation.

Le service TryCloudflare dans la boite à outils des pirates

Une fois qu’ils ont obtenu l’exécution du code à distance, les attaquants exécutent une commande curl pour télécharger et exécuter un script malveillant pour un serveur de commande et de contrôle (C2) avec un nom d’hôte trycloudflare.com. TryCloudflare est un service gratuit fourni par Cloudflare pour donner la capacité aux utilisateurs d’évaluer les différentes fonctionnalités de la plateforme. Les attaquants sont connus pour en abuser pour obfusquer l’emplacement réel de leur serveur C2, puisque le CDN de Cloudflare agit comme un proxy entre les deux. Une fois exécuté sur un système, le script vérifie si le processus watchdog est en cours d’exécution et tente de le tuer, supprime les fichiers des infections précédentes, désactive les mesures de défense de Tencent Cloud et d’Alibaba, télécharge d’autres binaires malveillants, met en place de nouveaux services système, modifie les tâches cron pour obtenir la persistance, collecte les clés SSH stockées localement qui sont ensuite utilisées pour effectuer un mouvement latéral vers d’autres systèmes.

Pour obfusquer leur communication avec les serveurs C2, les attaquants ont déployé le tunnel CloudFlare, une puissante solution de tunnelisation du trafic qui permet aux utilisateurs d’exposer des services locaux via le réseau sécurisé de Cloudflare sans modifier les paramètres du pare-feu ni procéder à une redirection de port. Des chercheurs de GuidePoint Security ont récemment signalé une augmentation du nombre d’attaques utilisant le tunnel CloudFlare et TryCloudflare. Dans certaines de ces attaques, les LABRAT ont hébergé leurs binaires malveillants sur un serveur GitLab privé qui est en ligne depuis septembre 2022 mais qui a été continuellement mis à jour. On ne sait pas à ce stade si les attaquants sont propriétaires de ce serveur ou s’il s’agit d’un serveur compromis utilisé à mauvais escient pour héberger leurs fichiers.

Un ensemble d’outils avancés utilisés

Dans les différentes attaques LABRAT qu’ils ont étudiées, les chercheurs de Sysdig ont constaté que l’acteur malveillant à l’origine de cette campagne utilisait de nombreux outils prêts à l’emploi. L’un d’entre eux est open source, Global Socket (GSocket), pour que deux systèmes situés dans des réseaux privés différents communiquent l’un avec l’autre sans qu’il ne soit nécessaire d’activer le suivi de port. Cela est possible grâce à un réseau de serveurs proxy qui utilisent le chiffrement et peuvent également acheminer le trafic via Tor, ce qui rend très difficile la découverte de l’autre machine. Dans ce cas, GSocket a été utilisé comme une porte dérobée pour que les attaquants accèdent à distance au système et envoient des commandes. Pour obtenir la persistance et déployer GSocket en tant que service qui s’active au redémarrage du système, les attaquants ont essayé d’exploiter la vulnérabilité d’élévation de privilèges PwnKit (CVE-2021-4034) sur les systèmes Linux.

Les chercheurs ont également trouvé des preuves que les attaquants impliqués dans la campagne LABRAT ont utilisé un rootkit open source appelé hiding-cryptominers-linux-rootkit conçu pour cacher les fichiers et les processus ainsi que leur utilisation de l’unité centrale et destiné à masquer les activités de cryptomining. En effet, LABRAT est en fin de compte une attaque à but lucratif et l’un des moyens utilisés par les attaquants pour monétiser les serveurs piratés a consisté à déployer une variante personnalisée du programme de minage de crypto-monnaie open source XMRig. Ce programme a été déployé par un loader écrit dans le langage de programmation Go, qui s’est assuré que le programme de minage de crypto-monnaies était déployé en tant que service se faisant passer pour le service légitime sshd (démon SSH).

Monétiser l’attaque via IPRoyal

Une deuxième méthode pour gagner de l’argent a consisté à déployer un outil associé au service IPRoyal pour que les utilisateurs partagent leur bande passante avec d’autres, moyennant paiement, en déployant un logiciel proxy sur leurs machines. Cette méthode d’exploitation de systèmes compromis est de plus en plus courante et a été baptisée proxyjacking. Les chercheurs ont également trouvé des fichiers associés à un autre service de proxy appelé ProxyLite. L’outil fourni par ce service est écrit en .NET Core, ce qui le rend multi-plateformes, et il utilise des techniques d’obfuscation avancées qui semblent être conçues pour rendre la détection et l’analyse plus difficiles.

« Le cryptomining et le proxyjacking ne devraient jamais être considérés comme des logiciels malveillants nuisibles et être éliminés nécessitant de reconstruire le système sans avoir mené une enquête approfondie », ont averti les chercheurs de Sysdig. « Comme nous l’avons vu dans cette opération, les logiciels malveillants ont la capacité de se propager automatiquement à d’autres systèmes à l’aide de clés SSH. Nous avons également constaté par le passé, avec SCARLETEEL, que les attaquants installent des cryptomineurs, mais volent également la propriété intellectuelle s’ils en ont l’occasion ». Le rapport de Sysdig contient divers indicateurs de compromission associés à cette campagne en cours, tels que les noms et les hachages de fichiers, les URL malveillants et les adresses IP qui peuvent être utilisés pour construire des détections.

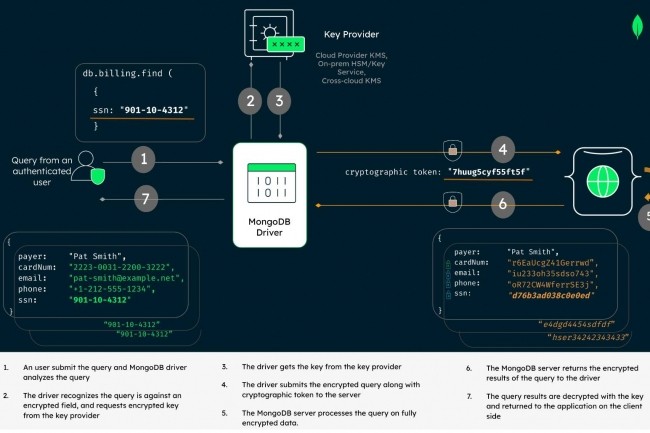

Utilisable avec AWS Key Management Service, Microsoft Azure Key Vault et Google Cloud Key Management Service, la technologie de chiffrement de bout en bout de MongoDB réduit les risques d’exposition des données.

Editeur d’une data platform pour développeurs, MongoDB a annoncé la disponibilité générale de sa technologie de chiffrement de bout en bout pour sécuriser les flux de travail des applications sensibles. Selon lui, elle peut réduire le risque d’exposition des données des entreprises et les aide à protéger les informations sensibles quand elles sont interrogées/utilisées sur MongoDB. « Le chiffrement requâtable de MongoDB peut être utilisé avec AWS Key Management Service, Microsoft Azure Key Vault, Google Cloud Key Management Service et d’autres services conformes au protocole d’interopérabilité de gestion de clés (Key Management Interoperability Protocol, KMIP) pour gérer les clés cryptographiques », a déclaré le fournisseur.

« La disponibilité générale inclut la prise en charge des requêtes d’égalité (equality query), avec des types de requêtes supplémentaires (par exemple, plage, préfixe, suffixe et sous-chaîne) disponibles dans les prochaines versions », a ajouté MongoDB. Une version préliminaire de cette technologie de chiffrement a été présentée pour la première fois par le fournisseur lors du MongoDB World 2022. Celle-ci a la capacité de réduire la surface d’attaque des données confidentielles dans plusieurs cas d’usage.

Les champs à chiffrer, choisis en fonction de la sensibilité des données

« Avec la disponibilité générale du chiffrement requêtable, les clients peuvent sécuriser les charges de travail sensibles pour les cas d’usage dans les secteurs hautement réglementés ou sensibles aux données comme ceux des services financiers, de la santé, de l’administration et des infrastructures critiques en chiffrant les données pendant qu’elles sont traitées et utilisées », a déclaré MongoDB. Les utilisateurs peuvent sélectionner les champs des bases de données MongoDB contenant des données sensibles devant être chiffrées. Par exemple, un utilisateur final d’une application autorisée dans une entreprise de services financiers peut avoir besoin d’interroger des données enregistrées à l’aide du numéro de compte épargne d’un client. « Quand il est configuré avec le chiffrement de bout en bout de MongoDB, le contenu de la requête et les données contenues dans le champ du compte épargne restent chiffrés pendant leur transit sur le réseau, leur stockage dans la base de données et quand la requête traite les données pour extraire les informations pertinentes », a expliqué le fournisseur.

« Une fois les données récupérées, elles ne sont visibles que par un utilisateur final de l’application autorisée disposant d’une clé de déchiffrement contrôlée par le client, ce qui permet d’éviter l’exposition involontaire des données ou leur exfiltration par des acteurs malveillants », a ajouté l’entreprise. La protection des données est essentielle pour toutes les entreprises. « Non seulement le volume de données généré prolifère rapidement, mais il en va de même pour les réglementations et les exigences auxquelles les entreprises doivent se conformer », a déclaré Kenn White, chef de produit en charge du chiffrement des requêtes. « Le chiffrement de bout en bout de MongoDB réduira considérablement le risque d’exposition des données pour les entreprises et contribuera à améliorer les postures de sécurité, en répondant aux exigences de conformité les plus strictes », ajoute Kenn White. « Il favorisera également la productivité des développeurs pour les flux d’applications hautement sensibles, car aucune expertise en cryptographie n’est requise ». La technologie de chiffrement sous-jacente a été développée par le groupe de recherche sur la cryptographie de MongoDB. Les entreprises peuvent examiner librement les techniques cryptographiques et le code utilisé.

Régler en amont les problématiques de gouvernance de l’information

« Toute solution qui réduit les vecteurs d’attaque sur les données sensibles tout en permettant de les utiliser en toute sécurité doit être accueillie avec enthousiasme », a déclaré Paul Watts, analyste distingué de l’Information Security Forum. « L’avenir nous dira si les cas d’usage réels présentent des contraintes qui limitent l’efficacité ou l’évolutivité du chiffrement de bout en bout, ou si les frais de stockage supplémentaires associés limitent l’application de la technologie pour certains ». Selon Paul Watts, beaucoup d’entreprises n’en sont qu’aux prémices de la gestion des données, s’efforçant encore de répondre à des questions comme : « Quelle est la nature de nos données ? De quelles données disposons-nous ? Quel est leur degré de sensibilité ? Qui y a accès ? Comment trouver un équilibre entre la sécurité et l’exploitabilité des données ? « La technologie est un étalon-or, mais elle n’est utile que si l’on a d’abord résolu les questions fondamentales de la gouvernance de l’information et de la protection des données ».

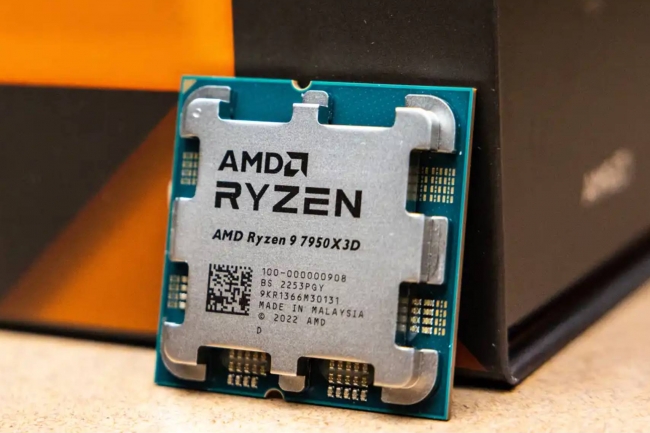

Selon les premiers tests effectués par Phoronix, le microcode utilisé pour corriger la récente vulnérabilité Inception d’AMD ne semble pas affecter sérieusement les performances courantes des processeurs Ryzen y compris pour le jeu. Il en va tout autre de l’édition et de la retouche photo et dans une moindre mesure de la compression zip et du temps de compilation du noyau Linux.

Potentiellement exploitable sur toutes les puces AMD depuis 2017, la faille Inception découverte il y a quelques jours commence à dévoiler certaines de ses conséquences. En particulier des soucis de performance concernant les CPU Ryzen de la société fabless. En effet, si les gamers devraient être relativement épargnés, le correctif pourrait avoir un impact plus gênant sur les outils de retouche d’images exécutés par des PC sous Ryzen. Dans d’autres tests effectués après la découverte d’Inception, Phoronix, avait constaté de fortes baisses de performances des processeurs Intel Core dans les applications côté serveur.

Bien que découvertes à peu près en même temps, les deux vulnérabilités ont l’air différentes. Downfall donne la capacité à un attaquant partageant le même PC Intel que la victime d’attaquer d’autres utilisateurs, et, théoriquement, d’accéder à leurs données. Le trou de sécurité Inception force également un PC embarquant une puce Ryzen à déboucher sur de la fuite de données, mais le principal vecteur d’attaque serait le fait d’un malware. Cependant, concernant le bogue Inception d’AMD, tous les processeurs Ryzen et Epyc sont affectés, alors que les puces Core de 12e et 13e génération d’Intel ne sont pas vulnérables au bogue Downfall. Pour le grand public, la menace de ces deux bogues est bien réelle, même si la probabilité qu’un utilisateur soit ciblé est statistiquement faible.

Un protocole de test basé sur le microcode Family 19h des CPU

Dans l’attente de voir les mesures d’atténuation des deux failles effectivement intégrées dans les futurs processeurs AMD et Intel, le microcode doit être corrigé manuellement par un patch. C’est ce correctif qui peut ralentir un PC, parfois de façon spectaculaire. Pour mesurer l’impact de Downfall, Phoronix avait choisi des benchmarks différents de ceux utilisés pour la vulnérabilité AMD Inception. Les tests relatifs à Downfall étaient concentrés sur des benchmarks côté serveur. Dans le cas d’Inception, Phoronix a également réalisé plusieurs tests pour mesurer l’impact du microcode sur un processeur Ryzen 9 7950X, répandu sur les PC grand public.

Il faut néanmoins souligner une chose importante à propos des tests de Phoronix. Les tests sur la puce Ryzen ont été exécutés sous ce que Phoronix appelle le « safe RET sans microcode ». Il s’agit d’une atténuation purement basée sur le noyau qui utilise le microcode du CPU antérieur à la version Family 19h sans l’atténuation Inception. Selon Phoronix, cela s’explique en partie par le fait qu’AMD déploie un nouveau microcode pour les processeurs Zen 3 et Zen 4, mais que les puces Zen 1 et Zen 2 ne requièrent qu’une atténuation basée sur le noyau. D’autre part, Phoronix a effectué une série de tests sur un processeur AMD Epyc, pour lequel l’atténuation était disponible. Quand Phoronix a analysé les résultats pour un « safe RET » sans microcode » et un « safe RET » avec le correctif du microcode, les résultats étaient pratiquement identiques. À prendre comme on veut…

Jusqu’à 28 % de baisse de performance avec GIMP

La bonne nouvelle, c’est que, jusqu’à présent, les jeux Ryzen ne semblent pas affectés, avec une différence statistiquement insignifiante de 1 % sur le benchmark Wild Life de 3DMark. La compression à l’aide de 7Zip a entraîné une baisse de 5 % des performances. Le temps de compilation d’un noyau Linux a été allongé de 8 % après l’application du microcode. À noter que, à l’instar du bogue Intel Downfall, les utilisateurs qui travaillent avec des applications de photographie et de retouche d’images ont des raisons de s’inquiéter.

Même si les tests de Phoronix ne révèlent qu’une baisse de 4 % avec le logiciel de photographie Darktable RAW, les performances de GIMP, concurrent de Photoshop, ont été fortement affectées. Les performances de l’outil de rotation de GIMP ont chuté de 28 %. De même, Phoronix a constaté une baisse de 24 % lors de l’utilisation du masque de flou avec la commande « unsharp-mask », et le temps de redimensionnement d’une image a pris 18 % de plus après application du correctif. Rien ne dit qu’AMD et Intel ne pourront pas optimiser les performances de leurs puces respectives au fil du temps. Mais pour l’instant, les créatifs devront s’accommoder des inconvénients de ces deux derniers bogues.

Des informations personnelles et identifiables de victimes d’actes criminels issues de systèmes de deux services de la Police britannique ont été exposées suite à un incident technique. 1 230 personnes sont concernées par cette exposition de données.

Les polices britanniques de Norfolk et de Suffolk ont révélé l’exposition accidentelle de données personnelles appartenant à plus d’un millier de personnes, dont des victimes d’actes criminels. Selon les agences, le problème concerne un très faible pourcentage de réponses à des demandes relevant du droit d’accès à l’information (FOI) sur les statistiques criminelles, émises entre avril 2021 et mars 2022. Suite à un problème technique, certaines données brutes appartenant aux gendarmeries ont été inclues dans les fichiers produits en réponse à ces demandes d’accès. Selon un communiqué officiel, ces données ont été cachées à toute personne ouvrant les fichiers, mais elles n’auraient pas dû y figurer.

Selon le communiqué, dans les affaires des polices de Norfolk et de Suffolk, les informations exposées concernaient des données détenues dans un système de police spécifique, et liées à des rapports de crime, notamment des informations personnellement identifiables (Personally Identifiable Information, PII) sur les victimes, les témoins et les suspects, ainsi que des comptes-rendus d’infractions sur des incidents domestiques, des infractions sexuelles, des agressions, des vols et des crimes haineux. « Une analyse complète et approfondie des données concernées a été réalisée et nous avons commencé à prendre contact avec les 1 230 personnes dont les données ont été violées pour les informer de l’impact de cette exposition de leurs données personnelles », poursuit le communiqué. « Nous contacterons ces personnes par courrier, par téléphone et, dans certains cas, en personne, en fonction des informations impliquées et de l’assistance requise ». Le processus devrait être achevé d’ici à la fin du mois de septembre. Suite à la notification envoyée par les polices de Norfolk et de Suffolk, Tim Passmore, le commissaire de police et de criminalité du Suffolk, a expliqué : « Il y a eu une violation de données impliquant certaines données du Suffolk Constabulary, cela n’aurait pas dû se produire et je m’en excuse. J’ai demandé au chef de la police de me tenir régulièrement informé afin de m’assurer que tout ce qui est raisonnablement possible est mis en œuvre pour remédier à la situation. Je vais également envisager une révision complète des processus d’échange d’informations de la police afin d’éviter qu’une telle situation ne se reproduise ».

Deux autres violations de données aussi en Irlande du Nord

Les autorités de police ont indiqué que les personnes concernées par cette violation recevront toutes les informations nécessaires, y compris les données personnelles les concernant qui ont été exposées et les coordonnées des personnes à contacter pour obtenir de l’aide. « Une équipe de spécialistes a été mise en place pour répondre à toutes les questions relatives à cet incident. Des efforts considérables ont été déployés pour déterminer si les données divulguées ont été consultées par des personnes extérieures à la police. Mais à ce stade, rien ne permet de penser que c’est le cas », a ajouté l’autorité de police. « Nous tenons à nous excuser pour cet incident et nous regrettons sincèrement les inquiétudes qu’il a pu susciter chez les habitants du Norfolk et du Suffolk », a déclaré Eamonn Bridger, chef adjoint de la police du Suffolk. L’Office du Commissaire à l’Information, l’Information Commissioner’s Office (ICO), équivalent de la CNIL, a été informé et est tenu au courant de l’évolution de la situation.

Cette révélation intervient quelques jours seulement après que le service de police d’Irlande du Nord (Police Service of Northern Ireland, PSNI) a admis avoir subi deux violations de données distinctes. La première concernait la divulgation d’informations sur des officiers de police et des civils en service, en réponse à une demande d’accès à l’information d’un citoyen concernant les grades des officiers et du personnel. Une erreur a conduit au partage d’une grande feuille de calcul Excel contenant les noms de famille et les initiales des employés actuels, ainsi que le lieu et le service dans lequel ils travaillent. La seconde concernait le vol de documents, dont une feuille de calcul contenant les noms de plus de 200 officiers de police et membres du personnel, dans un « véhicule privé » dans la région de Newtownabbey en Irlande du Nord.

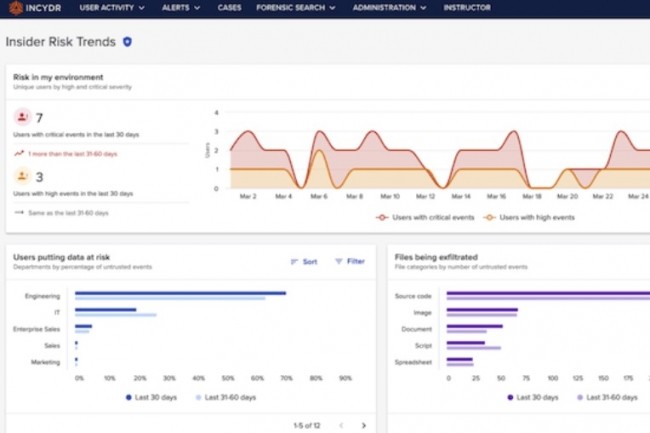

Les équipes de sécurité peuvent désormais créer dans la solution SaaS Incydr de Code42 des alertes contextuelles sur les risques d’intrusion à l’aide d’indicateurs personnalisables.

Le fournisseur de solutions de récupération de données et de cybersécurité Code42 a ajouté des indicateurs de risque personnalisés à Incydr, son logiciel SaaS de protection des données. Objectif : détecter et répondre à l’exposition et à l’exfiltration d’informations à partir des ordinateurs de l’entreprise, des systèmes basés sur le cloud et des programmes de messagerie électronique. Disponible immédiatement et sans coût supplémentaire, la fonctionnalité IRI d’Incydr permet aux équipes de sécurité de personnaliser leurs alertes de risque d’initiés en fonction des besoins spécifiques de leur entreprise et de leur secteur d’activité, et notamment de hiérarchiser les événements sensibles.

« Même si les données hautement réglementées font souvent l’objet d’une attention accrue et de nombreuses protections, la protection de la propriété intellectuelle et des données stratégiques contre les événements d’initiés reste toujours un défi pour les entreprises », a expliqué Code42. « Grâce aux IRI ajoutés à Incydr, les équipes de sécurité peuvent prioriser et concentrer leurs efforts sur leurs fichiers les plus importants », a ajouté le fournisseur.

Des indicateurs personnalisables plus efficaces

Étant donné que la propriété intellectuelle et les données spécifiques à l’entreprise diffèrent d’un secteur à l’autre, la fonctionnalité IRI de Code42 Incydr apporte aux équipes de sécurité la capacité de définir et de personnaliser les alertes pour des types de fichiers spécifiques et pertinents. Il leur suffit pour cela d’ajuster les paramètres de risque afin de donner plus de poids à certains noms de fichiers, types, sources et destinations.

« Si la gestion des risques d’intrusion est importante pour une entreprise, la personnalisation et l’adaptation à l’environnement apportent une efficacité de protection supplémentaire », a déclaré Michael Sampson, analyste chez Osterman Research. « Il est essentiel de réduire au minimum les faux positifs et les faux négatifs dans de tels environnements pour ne pas submerger les analystes ». Selon Code42, une entreprise manufacturière pourra par exemple accorder une grande importance à ses dessins de CAO, alors que les entreprises technologiques pourront donner la priorité aux données transférées à partir de sources de grande valeur, comme les référentiels Git.

Des réponses différenciées en fonction des menaces

Mis à part ces IRI personnalisés, la protection des données de Code42 Incydr rend possible l’ajustement des réponses aux alertes, en bloquant notamment les activités inacceptables des utilisateurs. Selon Michael Sampson, les différents types de menaces internes peuvent nécessiter des réponses différentes : « Il y a la menace accidentelle, mieux gérée en interrogeant l’employé pour confirmer qu’il fait bien ce qu’il a l’intention de faire. Il y a ensuite la menace malveillante, où les initiés cherchent à voler quelque chose qui ne leur appartient pas, par exemple la propriété intellectuelle ou des données confidentielles. Dans ce cas, il convient de l’intercepter discrètement, de la bloquer et de la faire remonter pour qu’elle soit atténuée, par exemple en interagissant avec l’employé ou en surveillant davantage ce qu’il fait ».

Les experts en cybersécurité intègrent des outils de type ChatGPT dans leur quotidien et les utilisent pour des tâches allant de l’analyse du code source à l’identification des vulnérabilités. Les équipes offensives autant que défensives en profitent.

Evan Pena, directeur général des services professionnels chez Google Cloud et directeur de la red team de Mandiant depuis plus de cinq ans, utilise presque quotidiennement de grands modèles de langage (LLM) « pour confirmer des réponses ou trouver d’autres idées sur la manière d’enquêter sur une vulnérabilité ». Ces outils de traitement du langage naturel (NLP), qui s’appuient sur des réseaux neuronaux, peuvent générer du texte ou du code presque comme des humains, et ils peuvent également reconnaître des modèles. Exploiter leur potentiel fait partie du travail d’Evan Pena. Pour cet expert en sécurité, l’utilisation de grands modèles de langage permet souvent de terminer les tâches rapidement, un facteur essentiel dans la cybersécurité où la charge de travail est souvent élevée et où la pénurie de main-d’œuvre qualifiée est un véritable problème.

Evan Pena et ses collègues ont eu besoin d’un utilitaire C# pour tester une combinaison connue de nom d’utilisateur et de mot de passe sur un certain nombre d’hôtes au sein d’un réseau. « Comme il s’agissait d’une red team, nous ne voulions pas utiliser d’outils open source pour accomplir cette tâche pour éviter les indicateurs statiques et la détection par les EDR », explique-t-il. « Nous avons pu développer cet outil et le tester entièrement dans un environnement d’entraînement avant de l’utiliser dans un environnement de production en l’espace de quelques heures. L’outil leur a permis d’identifier l’accès de l’administrateur local à un système et d’effectuer des déplacements latéraux dans l’environnement. Les red et blue team peuvent utiliser les LLM pour de nombreuses autres tâches. L’entreprise de sécurité offensive Bishop Fox explore ainsi la manière dont ces modèles peuvent alimenter les campagnes d’ingénierie sociale, le fournisseur de solutions de cybersécurité Check Point Software exploite de son côté l’IA pour optimiser la recherche de logiciels malveillants et de vulnérabilités, tandis que Cossack Labs l’utilise pour recruter des experts en sécurité pour son activité de solutions de protection des données.

Du bon usage des LLM pour les équipes offensives et défensives

Les grands modèles de langage ont commencé à révolutionner la manière dont les équipes offensives et défensives effectuent leur travail. Ces outils ont d’abord été utilisés pour automatiser des tâches banales, ce qui permet de libérer un temps et des ressources précieux. Peu à peu, cependant, ils commencent à s’étendre à des domaines plus complexes de la cybersécurité. « On peut dire que les LLM et l’IA générative ont révolutionné la capacité des équipes offensives à mener des campagnes d’ingénierie sociale et de phishing à grande échelle », déclare Brandon Kovacs, consultant senior en red team pour Bishop Fox. « Par exemple, l’utilisation de LLM qui ont été pré-entraînés sur des milliards de paramètres de texte humain, en plus de fournir à ces modèles des données supplémentaires provenant de sources publiques concernant la cible, nous a permis de créer des campagnes très convaincantes et personnalisées à l’échelle. Cette opération prendrait généralement des heures ou des jours. Cependant, grâce à l’IA, nous sommes en mesure de les créer instantanément ».

Bishop Fox étudie également les moyens de créer et d’étudier de nouvelles souches de logiciels malveillants qui n’ont jamais été vues dans la nature. En outre, il utilise les LLM pour analyser le code source pour identifier les failles de sécurité, une tâche qui est également une priorité absolue chez Check Point, selon Sergey Shykevich, responsable du groupe de renseignement sur les menaces de l’entreprise. « Nous utilisons un plugin appelé Pinokio, un script Python utilisant le modèle davinci-003 pour faciliter la recherche de vulnérabilités sur les fonctions décompilées par l’outil IDA », explique-t-il. Check Point s’appuie également sur l’intelligence artificielle pour rationaliser le processus d’investigation des logiciels malveillants. Ils utilisent Gepetto, un script Python s’appuyant sur les modèles GPT-3.5 et GPT-4 pour fournir un contexte aux fonctions décompilées par l’outil IDA. « Gepetto clarifie le rôle de certaines fonctions du code et peut même renommer automatiquement ses variables », explique Sergey Shykevich. Certaines red et blue team ont également trouvé des moyens contre-intuitifs d’obtenir l’aide de l’IA. Anastasiia Voitova, responsable de l’ingénierie de sécurité chez Cossack Labs, explique ainsi que son équipe défensive réfléchit à cette technologie dans le cadre du processus de recrutement, en essayant de filtrer les candidats qui dépendent trop de l’IA. « Lorsque j’embauche de nouveaux ingénieurs en cybersécurité, je leur donne une tâche à tester, et certains d’entre eux demandent simplement ChatGPT et copient-collent aveuglément la réponse sans réfléchir », explique Anastasiia Voitova. « ChatGPT est un bon outil, mais ce n’est pas un ingénieur, alors en embauchant des candidats qui ne possèdent pas les bonnes compétences, la vie d’une équipe défensive peut devenir plus difficile ».

Muscler les red et blue team aux LLM

Les équipes offensives et défensives qui cherchent à incorporer de grands modèles de langage dans leur travail quotidien doivent le faire de manière systématique. Elles doivent le diviser en étapes/processus, puis examiner chaque étape et déterminer si le LLM peut les aider dans une étape spécifique ou non explique Sergey Shykevich. Ce processus n’est pas simple et exige des experts en sécurité de penser différemment. Il s’agit d’un « changement de paradigme », comme le dit Brandon Kovacs. Confier à un système des tâches liées à la cybersécurité qui étaient habituellement effectuées par des humains peut s’avérer un ajustement difficile si les risques de sécurité posés par la technologie ne font pas l’objet d’un examen approfondi.

Heureusement, les barrières à l’entrée pour former et exécuter ses propres modèles d’IA se sont abaissées au cours de l’année écoulée, en partie grâce à la prévalence des communautés d’IA en ligne, telles que HuggingFace, qui permettent à tout un chacun d’accéder et de télécharger des modèles open source à l’aide d’un kit de développement logiciel. « Par exemple, nous pouvons rapidement télécharger et exécuter les modèles Open Pre-trained Transformer Language Models (OPT) localement sur notre propre infrastructure, ce qui nous donne l’équivalence des réponses de type GPT, en seulement quelques lignes de code, sans les garde-fous et les restrictions généralement mis en œuvre par l’équivalent ChatGPT », explique Brandon Kovacs. Les red et blue team qui souhaitent utiliser de grands modèles de langage doivent tenir compte des implications éthiques potentielles de cette technologie. Il s’agit notamment de la protection de la vie privée, de la confidentialité des données, des préjugés et du manque de transparence. « La prise de décision en matière d’IA peut être assez opaque », résume Brandon Kovacs.

Le travail humain transformé par l’IA

Lors de l’utilisation des LLM, les équipes offensives et défensives doivent toutefois garder une chose en tête l’esprit. « La technologie n’est pas parfaite », déclare Brandon Kovacs. « L’IA et les LLM sont encore relativement nouveaux et en sont à leurs balbutiements. Qu’il s’agisse d’améliorer la sécurité des systèmes d’IA eux-mêmes ou de résoudre les problèmes d’éthique et de protection de la vie privée soulevés par cette technologie, il nous reste encore beaucoup de chemin à parcourir ». Brandon Kovacs et la plupart des chercheurs considèrent en fait les LLM comme un moyen de compléter et d’assister les équipes offensives et défensives, et non de les remplacer entièrement, car si ces modèles excellent dans le traitement des données et l’élaboration d’idées, ils manquent d’intuition et de contexte humains. « Les LLM sont encore loin de pouvoir remplacer les chercheurs ou de prendre des décisions liées aux recherches cybersécurité ou aux red team », explique Sergey Shykevich. « C’est un outil qui facilite le travail, mais les chercheurs doivent encore examiner ses résultats. La qualité des données est également importante, comme le remarque Brandon Kovacs : « L’efficacité des LLM et les résultats qu’ils fournissent sont fortement influencés par la qualité des données fournies lors de l’apprentissage du modèle. Dans les années à venir, cette technologie sera de plus en plus intégrée dans la vie quotidienne des experts en technologie, transformant potentiellement tout le monde en puissant utilisateur en cybersécurité ».

Des outils permettant d’atteindre cet objectif, tels que Charlotte AI, récemment lancé par CrowdStrike, ont commencé à voir le jour. Ce dernier se présente comme un analyste de sécurité basé sur l’IA générative que les clients peuvent utiliser en posant des questions en anglais et dans des dizaines d’autres langues, et recevoir des réponses. « De grands modèles linguistiques sont construits pour intégrer des connaissances provenant de magasins de données externes, ainsi que des données générées par des technologies telles que la plateforme Falcon », a fait savoir un porte-parole de CrowdStrike.

Dans ce contexte, pour tout membre d’une red ou blue team, se tenir au courant de l’évolution de l’IA est une nécessité. Dans les années à venir, des outils de plus en plus sophistiqués seront utilisés tant sur le plan offensif que défensif. « Du côté offensif, nous pouvons nous attendre à voir des attaques plus avancées et automatisées, en plus des attaques d’ingénierie sociale de plus en plus avancées telles que les deepfakes ou le phishing vocal », explique Brandon Kovacs. « Du côté défensif, nous pouvons nous attendre à ce que l’IA joue un rôle crucial dans la détection et la réponse aux menaces, et aide les analystes de sécurité à automatiser et à passer au crible de vastes ensembles de données pour identifier les menaces potentielles ». Comme ce dernier le prévoit, les pirates continueront d’utiliser les LLM et d’imaginer des moyens innovants pour infiltrer les organisations et enfreindre les règles de sécurité. Les équipes de sécurité doivent donc garder une longueur d’avance. En combinant l’intelligence humaine et les capacités de l’IA, red et blue team pourront sans doute mieux contribuer à minimiser l’impact des cyberattaques, ce qui sera loin d’être une mince affaire.

Plusieurs tests confirment la chute de performance des processeurs Intel affectés par la vulnérabilité Downfall.Il est cependant possible de limiter son impact lié à l’atténuation du bogue concernant des applications spécifiques notamment en conception graphique et édition vidéo.

Comme attendu, le microcode appliqué pour corriger le bogue Intel Downfall découvert la semaine dernière par un chercheur de Google peut avoir un sérieux impact sur les performances. Selon les premiers tests, celles de certaines charges de travail peuvent en effet chuter de 40 %. D’où un choix difficile pour les utilisateurs : accepter les correctifs BIOS des fabricants de systèmes et de cartes mères pour résoudre le problème et voir les performances de leurs processeurs gravement affectées. Ou bien ne pas appliquer de correctif au risque qu’un pirate profite de la dernière faille affectant leur CPU pour attaquer leur ordinateur. Le bogue Downfall affecte une majorité de PC équipés de processeurs Skylake Core de 6e génération jusqu’aux systèmes équipés de processeurs Tiger Lake de 11e génération.

Le chercheur de Phoronix a réalisé trois tests sur les processeurs Intel Xeon Platinum 8380, Xeon Gold 6226R et sur la puce Core i7-1165G7, seul processeur grand public testé. En général, Phoronix opte pour des benchmarks pour serveurs Linux, si bien que les trois tests utilisés ne sont pas très connus du grand public, à savoir OpenVKL 1.3.1 (Open Volume Kernel Library), un benchmark Intel de noyau de volume, et deux sous-tests d’OPSRay, un benchmark de ray-tracing. Dans le test OpenVKL, les performances ont chuté de 11 % après l’application du correctif pour le bogue Downfall et dans le test OPSRay, les performances ont chuté de 39 % et 19 %, respectivement, après l’application du correctif.

Les applications utilisant les instructions Gather davantage concernées

Officiellement, Intel reconnaît que le patch Downfall réduira les performances de certaines applications, notamment celles des logiciels de conception graphique et d’édition vidéo. Selon Intel, les applications fortement optimisées qui s’appuient sur la vectorisation et les instructions Gather pour obtenir les meilleures performances peuvent être affectées par l’atténuation de la vulnérabilité Downfall. Il s’agit d’applications comme les bibliothèques graphiques, les binaires et les logiciels de montage vidéo qui peuvent utiliser ces instructions. « Notre analyse a permis d’identifier quelques cas particuliers où les applications clientes peuvent avoir un impact sur les performances. Par exemple, certains add-ons d’applications d’art numérique ont montré un certain impact sur les performances. Cependant, la plupart des applications clientes ne devraient pas subir d’impact notable, car les instructions Gather ne sont généralement pas utilisées dans les séquences à chaud (hot path).

« Le chercheur en sécurité, travaillant dans les conditions contrôlées d’un environnement de recherche, a démontré le problème GDS qui repose sur un logiciel utilisant les instructions Gather », a déclaré un représentant d’Intel au sujet de la vulnérabilité Downfall. Même si cette attaque est très complexe à réaliser en dehors de ces conditions contrôlées, les plateformes concernées disposent d’une solution d’atténuation en appliquant la mise à jour du microcode. Les processeurs Intel récents, y compris Alder Lake, Raptor Lake et Sapphire Rapids, ne sont pas concernés. Après examen des évaluations sur les risques d’Intel, les clients peuvent décider de désactiver l’atténuation via des commutateurs disponibles dans les systèmes d’exploitation Windows et Linux ainsi que dans les Virtual Machine Manager (VMM). Dans les environnements de cloud public, les clients doivent vérifier la faisabilité de ces commutateurs auprès de leur fournisseur. Tout cela peut paraître déconcertant, surtout pour les machines tournant avec un ancien processeur. (Les puces Core de 12e et 13e génération d’Intel ne sont pas non plus affectées par la vulnérabilité Downfall).

Des risques de vols de données sur des PC partagés

Il y a aussi un autre problème : la vulnérabilité CVE-2022-40982 Downfall donne la possibilité à un utilisateur qui partage un PC avec d’autres utilisateurs de leur voler des données. Daniel Moghimi, le chercheur de Google qui a découvert la vulnérabilité, n’a pas encore signalé que Downfall permettait à un attaquant distant de voler des données sur un PC, mais si un utilisateur se fait piéger en installant un logiciel malveillant sur le PC, il pourrait être victime de l’exploit. Cela devrait rassurer les personnes qui ne partagent pas leur PC, mais il faut s’assurer que le logiciel antivirus reste actif et mis à jour. Même si l’antivirus ne détectera probablement pas les exploits Downfall, il pourra trouver des charges de logiciels malveillants tentant de se faufiler dans le système. Il s’agit toutefois d’une vulnérabilité critique pour les fournisseurs de services cloud dont les serveurs sont partagés avec de nombreux utilisateurs, qui utilisent tous les mêmes processeurs pour diverses applications.

Quant à savoir s’il faut appliquer le correctif Downfall, cela reste difficile à dire avec certitude. Chacun doit évaluer son propre risque et les éventuels impacts de performance du correctif Downfall. Daniel Moghimi, le recommande toutefois. Sur la page dédiée à Downfall, Intel estime que c’est une mauvaise idée de désactiver l’atténuation si la charge de travail n’utilise pas Gather. « Même si la charge de travail n’utilise pas d’instructions vectorielles, les processeurs modernes s’appuient sur des registres vectoriels pour optimiser les opérations courantes, comme la copie de la mémoire et la commutation du contenu des registres, ce qui entraîne des fuites de données vers un code non fiable exploitant Gather ».