Plusieurs tests confirment la chute de performance des processeurs Intel affectés par la vulnérabilité Downfall.Il est cependant possible de limiter son impact lié à l’atténuation du bogue concernant des applications spécifiques notamment en conception graphique et édition vidéo.

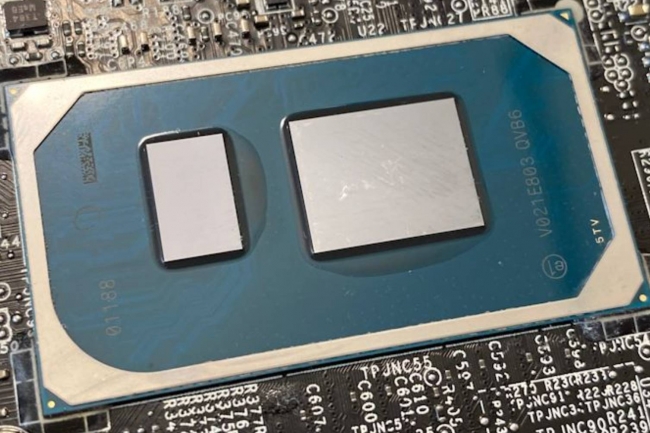

Comme attendu, le microcode appliqué pour corriger le bogue Intel Downfall découvert la semaine dernière par un chercheur de Google peut avoir un sérieux impact sur les performances. Selon les premiers tests, celles de certaines charges de travail peuvent en effet chuter de 40 %. D’où un choix difficile pour les utilisateurs : accepter les correctifs BIOS des fabricants de systèmes et de cartes mères pour résoudre le problème et voir les performances de leurs processeurs gravement affectées. Ou bien ne pas appliquer de correctif au risque qu’un pirate profite de la dernière faille affectant leur CPU pour attaquer leur ordinateur. Le bogue Downfall affecte une majorité de PC équipés de processeurs Skylake Core de 6e génération jusqu’aux systèmes équipés de processeurs Tiger Lake de 11e génération.

Le chercheur de Phoronix a réalisé trois tests sur les processeurs Intel Xeon Platinum 8380, Xeon Gold 6226R et sur la puce Core i7-1165G7, seul processeur grand public testé. En général, Phoronix opte pour des benchmarks pour serveurs Linux, si bien que les trois tests utilisés ne sont pas très connus du grand public, à savoir OpenVKL 1.3.1 (Open Volume Kernel Library), un benchmark Intel de noyau de volume, et deux sous-tests d’OPSRay, un benchmark de ray-tracing. Dans le test OpenVKL, les performances ont chuté de 11 % après l’application du correctif pour le bogue Downfall et dans le test OPSRay, les performances ont chuté de 39 % et 19 %, respectivement, après l’application du correctif.

Les applications utilisant les instructions Gather davantage concernées

Officiellement, Intel reconnaît que le patch Downfall réduira les performances de certaines applications, notamment celles des logiciels de conception graphique et d’édition vidéo. Selon Intel, les applications fortement optimisées qui s’appuient sur la vectorisation et les instructions Gather pour obtenir les meilleures performances peuvent être affectées par l’atténuation de la vulnérabilité Downfall. Il s’agit d’applications comme les bibliothèques graphiques, les binaires et les logiciels de montage vidéo qui peuvent utiliser ces instructions. « Notre analyse a permis d’identifier quelques cas particuliers où les applications clientes peuvent avoir un impact sur les performances. Par exemple, certains add-ons d’applications d’art numérique ont montré un certain impact sur les performances. Cependant, la plupart des applications clientes ne devraient pas subir d’impact notable, car les instructions Gather ne sont généralement pas utilisées dans les séquences à chaud (hot path).

« Le chercheur en sécurité, travaillant dans les conditions contrôlées d’un environnement de recherche, a démontré le problème GDS qui repose sur un logiciel utilisant les instructions Gather », a déclaré un représentant d’Intel au sujet de la vulnérabilité Downfall. Même si cette attaque est très complexe à réaliser en dehors de ces conditions contrôlées, les plateformes concernées disposent d’une solution d’atténuation en appliquant la mise à jour du microcode. Les processeurs Intel récents, y compris Alder Lake, Raptor Lake et Sapphire Rapids, ne sont pas concernés. Après examen des évaluations sur les risques d’Intel, les clients peuvent décider de désactiver l’atténuation via des commutateurs disponibles dans les systèmes d’exploitation Windows et Linux ainsi que dans les Virtual Machine Manager (VMM). Dans les environnements de cloud public, les clients doivent vérifier la faisabilité de ces commutateurs auprès de leur fournisseur. Tout cela peut paraître déconcertant, surtout pour les machines tournant avec un ancien processeur. (Les puces Core de 12e et 13e génération d’Intel ne sont pas non plus affectées par la vulnérabilité Downfall).

Des risques de vols de données sur des PC partagés

Il y a aussi un autre problème : la vulnérabilité CVE-2022-40982 Downfall donne la possibilité à un utilisateur qui partage un PC avec d’autres utilisateurs de leur voler des données. Daniel Moghimi, le chercheur de Google qui a découvert la vulnérabilité, n’a pas encore signalé que Downfall permettait à un attaquant distant de voler des données sur un PC, mais si un utilisateur se fait piéger en installant un logiciel malveillant sur le PC, il pourrait être victime de l’exploit. Cela devrait rassurer les personnes qui ne partagent pas leur PC, mais il faut s’assurer que le logiciel antivirus reste actif et mis à jour. Même si l’antivirus ne détectera probablement pas les exploits Downfall, il pourra trouver des charges de logiciels malveillants tentant de se faufiler dans le système. Il s’agit toutefois d’une vulnérabilité critique pour les fournisseurs de services cloud dont les serveurs sont partagés avec de nombreux utilisateurs, qui utilisent tous les mêmes processeurs pour diverses applications.

Quant à savoir s’il faut appliquer le correctif Downfall, cela reste difficile à dire avec certitude. Chacun doit évaluer son propre risque et les éventuels impacts de performance du correctif Downfall. Daniel Moghimi, le recommande toutefois. Sur la page dédiée à Downfall, Intel estime que c’est une mauvaise idée de désactiver l’atténuation si la charge de travail n’utilise pas Gather. « Même si la charge de travail n’utilise pas d’instructions vectorielles, les processeurs modernes s’appuient sur des registres vectoriels pour optimiser les opérations courantes, comme la copie de la mémoire et la commutation du contenu des registres, ce qui entraîne des fuites de données vers un code non fiable exploitant Gather ».

Une dernière campagne de phishing via Microsoft 365 cible les dirigeants d’entreprise et utilise EvilProxy pour déjouer l’authentification multifactorielle.

Une campagne de phishing sur Microsoft 365 a ciblé plus de 100 entreprises depuis le mois de mars et a réussi à compromettre des comptes appartenant à des cadres supérieurs. Les attaquants ont utilisé EvilProxy, une boîte à outils de phishing qui utilise des tactiques de proxy inverse pour contourner l’authentification multifactorielle (MFA). « Contrairement à ce que l’on pourrait penser, il y a eu une augmentation des prises de contrôle de comptes parmi les locataires qui disposent d’une protection MFA », ont déclaré les chercheurs de la société de sécurité Proofpoint dans un billet de blog. « D’après nos données, au moins 35 % de tous les utilisateurs compromis au cours de l’année écoulée avaient activé le MFA ». Proofpoint signale une augmentation de 100 % des incidents réussis de prise de contrôle de comptes dans le cloud au cours des six derniers mois, les attaquants améliorant leurs techniques et filtrant même les cibles compromises en fonction de leur rôle organisationnel, ce qui semble être une méthode automatisée. Sur les centaines de comptes auxquels les attaquants ont accédé, 39 % étaient des cadres supérieurs, 17 % des directeurs financiers et 9 % des présidents et directeurs généraux. En ce qui concerne les cadres et le personnel de niveau inférieur, les attaquants se sont concentrés sur les utilisateurs ayant accès à des actifs financiers ou à des informations sensibles.

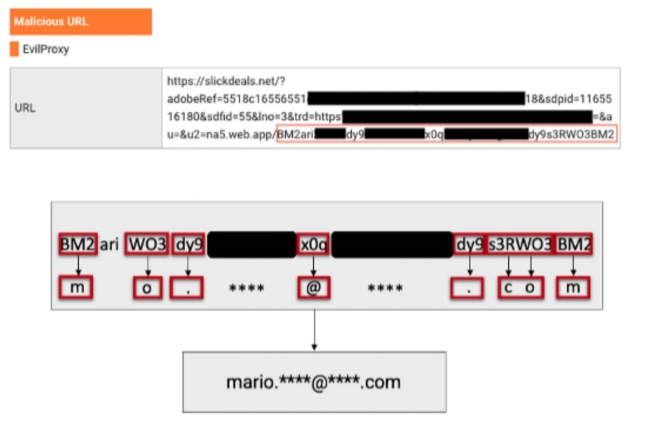

Les messages de phishing se faisaient passer pour des courriels automatisés générés par des services ou des applications de confiance tels que le système de gestion des frais professionnels Concur, DocuSign et Adobe Sign. Ils prétendaient contenir des notes de frais à approuver ou des documents à signer. Les URL incluses dans les courriels frauduleux conduisaient les victimes à travers une série de redirections. Tout d’abord, un script de redirection ouvert à partir d’un site web légitime, tel que YouTube ou SlickDeals. Ensuite, les navigateurs des victimes ont été redirigés à plusieurs reprises vers diverses pages et erreurs 404 dans le but probable de disperser le trafic et de rendre plus difficile la découverte par des outils automatisés. « Afin de dissimuler l’adresse électronique de l’utilisateur aux outils d’analyse automatique, les attaquants ont utilisé un codage spécial de l’adresse électronique de l’utilisateur et se sont servis de sites web légitimes qui avaient été piratés pour télécharger leur code PHP afin de décoder l’adresse électronique d’un utilisateur particulier », ont déclaré les chercheurs. « Après avoir décodé l’adresse électronique, l’utilisateur était redirigé vers le site web final – la page d’hameçonnage proprement dite, conçue sur mesure pour l’organisation de la cible ».

EvilProxy et la montée en puissance des outils de phishing en tant que service

La page de phishing, qui se faisait passer pour une page de connexion à Microsoft 365, a été créée à l’aide d’EvilProxy, un service de phishing qui fournit aux utilisateurs une interface graphique simple pour exécuter et gérer leurs campagnes et qui fait tout le travail en arrière-plan. EvilProxy fonctionne comme un reverse proxy, c’est-à-dire que le service se place entre l’utilisateur et la véritable page de connexion, relayant les demandes et les réponses dans les deux sens. Du point de vue de la victime, c’est comme si elle interagissait avec le vrai site web, mais l’attaquant peut voir tout ce qui est transmis entre les deux parties, y compris les identifiants de connexion et les codes MFA. EvilProxy prétend pouvoir contourner le MFA sur Apple, Gmail, Facebook, Microsoft, Twitter, GitHub, GoDaddy et d’autres sites populaires. Les outils comme EvilProxy s’inscrivent dans une tendance récente où les kits de phishing sont fournis en tant que service, ce qui permet même aux cybercriminels peu qualifiés de mettre en place une puissante campagne de phishing. Il leur suffit de choisir quelques options sur une interface de type pointer-cliquer. « Cette interface relativement simple et peu coûteuse a ouvert la voie à des activités de phishing MFA réussies », ont déclaré les chercheurs de Proofpoint.

Les attaquants à l’origine de la campagne observée par Proofpoint ont clairement donné la priorité aux cibles VIP dont les comptes ont été accédés quelques secondes après la compromission de leurs informations d’identification, tandis que les comptes moins intéressants n’ont jamais été réellement accédés même si leurs propriétaires sont tombés dans le piège de l’attaque par hameçonnage. Pour mettre en place un accès persistant aux comptes de grande valeur, les attaquants ont utilisé une application de Microsoft 365 appelée My Sign-Ins qui permet aux utilisateurs de gérer leurs organisations et leurs appareils, et de voir leurs sessions d’authentification. Plus important encore, l’application donne également aux utilisateurs la capacité de modifier les paramètres de sécurité de leur compte, y compris de changer ou d’ajouter des méthodes d’authentification multifacteurs. Les attaquants ont ajouté leur propre application d’authentification avec des mots de passe à usage unique basés sur le temps – codes TOTP – en plus du Microsoft Authenticator de l’utilisateur, qui utilise des notifications push sur l’appareil mobile. Cela leur permettait d’accéder au compte ultérieurement si la victime ne modifiait pas son mot de passe. « Les attaquants sont connus pour étudier la culture, la hiérarchie et les processus des organisations qu’ils ciblent, afin de préparer leurs attaques et d’améliorer leurs taux de réussite », ont déclaré les chercheurs. « Afin de rentabiliser leur accès, les attaquants ont été vus en train d’exécuter des fraudes financières, d’exfiltrer des données ou de participer à des transactions de piratage en tant que service (HaaS), en vendant l’accès à des comptes d’utilisateurs compromis ».

Des moyens de défense à activer

Pour se défendre contre de telles attaques, Microsoft conseille aux organisations de mettre en œuvre des méthodes d’AMF qui ne peuvent pas être interceptées par des techniques de proxy, telles que les clés USB physiques compatibles avec la norme FIDO2 ou l’authentification basée sur des certificats. Les politiques d’accès conditionnel peuvent également être utilisées pour évaluer les demandes de connexion en fonction de l’identité et de l’emplacement de l’appareil et pour mettre en œuvre une évaluation continue de l’accès afin de détecter lorsque des tokens d’authentification valides existants ne sont pas utilisés à partir des appareils ou des applications pour lesquels ils ont été émis.

L’éditeur de sécurité Check Point étend ses capacités en matière de gestion des accès réseau sécurisés et des architectures zero trust en mettant la main sur Perimeter 81. Ses technologies rejoindront sa gamme de produits Infinity existants.

L’entreprise de cybersécurité Check Point Software acquiert le fournisseur de services d’accès sécurisé (SASE) Perimeter 81 pour 490 millions de dollars. Son but ? Renforcer ses offres de sécurité edge, à une époque où les activités sont de plus en plus menées dans des environnements de travail hybrides et à distance. L’objectif est d’intégrer l’architecture d’accès au réseau zero trust (ZTNA) et la technologie de déploiement rapide de Perimeter 81 dans l’architecture existante des produits Infinity, selon un communiqué publié par Check Point ce jeudi. Cette initiative vise à répondre à la demande croissante de technologie ZTNA, qui est particulièrement importante pour les entreprises qui emploient des travailleurs à distance et en mode hybride. « Avec l’avènement du travail hybride et la montée de la transformation cloud, la demande de services de sécurité qui s’étendent au-delà du périmètre du réseau augmente », a déclaré Gil Shwed, CEO de Check Point.

ZTNA offre un travail à distance plus sûr, avec un moyen plus granulaire de contrôler l’accès aux applications et aux ressources de l’entreprise que celui offert par un VPN traditionnel. Selon Christopher Rodriguez, directeur de recherche chez IDC, c’est la clé du raisonnement qui sous-tend l’achat de Check Point. « La pression a été d’ajouter des passerelles web sécurisées et des courtiers de sécurité d’accès cloud, ce qui n’est pas facile à faire ». Selon lui, il s’agit d’un sujet récurrent du monde de la sécurité des réseaux : le modèle SASE, qui est devenu la nouvelle norme, comporte de nombreuses pièces mobiles et capacités techniques, qui doivent toutes être conçues ou acquises. Les fournisseurs sont ainsi contraints de mettre en œuvre rapidement un grand nombre de technologies différentes pour répondre à la demande d’entreprises de plus en plus exigeante, sachant que ce n’est pas l’offre qui manque sur le marché.

Une technologie potentiellement plus efficace

Plus précisément, Christopher Rodriguez a fait remarquer que l’approche de Perimeter 81 en matière de ZTNA est différente – et potentiellement plus efficace – de celle de Check Point. Les racines de cette dernière société en tant que fournisseur de pare-feu signifient que sa propre technologie ZTNA rappelle un firewall plaçant essentiellement des images virtuelles devant des serveurs pour obtenir une capacité zero trust. Perimeter 81, en revanche, utilise ce que Christopher Rodriguez appelle un ZTNA plus classique, avec des passerelles, des contrôleurs et des agents qui assurent la médiation d’une véritable connexion individuelle entre les utilisateurs et les ressources auxquelles ils ont besoin d’accéder. « Ainsi, au lieu d’obtenir un accès à l’ensemble du réseau comme le fait un VPN, avec ZTNA, vous accédez à une application spécifique dont vous avez besoin pour faire votre travail – c’est ce que fait Perimeter 81 », analyse-t-il.

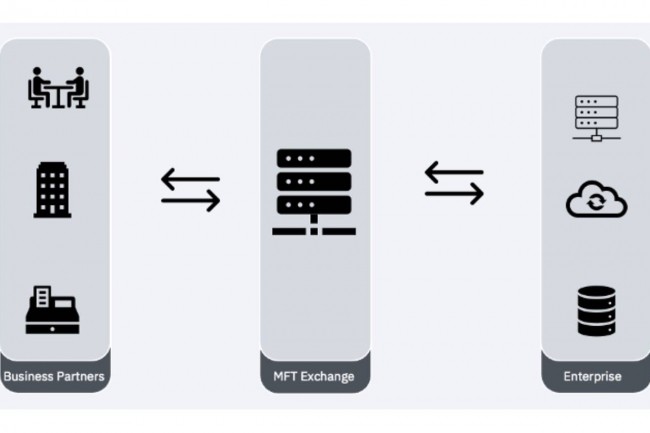

Pour détecter et répondre aux incidents de sécurité affectant les applications de transfert de fichiers managés, IBM pousse un framework open source de défense spécifique, MFT-Detect-Response.

Ces dernières années, de nombreux cybergangs en ransomware et autres acteurs malveillants ont exploité des vulnérabilités dans les applications de transfert de fichiers managés (MFT) mises en place par les entreprises pour proposer un accès à distance sécurisé à leurs documents. Après analyse des composants de 13 de ces solutions, des chercheurs d’IBM ont développé un framework pour aider les défenseurs à élaborer rapidement des détections et des stratégies de réponse aux incidents pouvant bloquer leur exploitation. « Les charges de travail sont massives et les équipes de sécurité sont débordées au point qu’elles n’ont plus le temps d’inspecter de manière proactive ou même de se familiariser avec les mécanismes de fonctionnement de chaque logiciel dans leur environnement », a déclaré l’équipe IBM Security X-Force Incident Response dans un billet de blog. « Le plus souvent, ce n’est qu’après la divulgation d’une vulnérabilité qu’ils essaient de comprendre les composants essentiels d’un outil, alors qu’ils sont déjà en train de courir après le temps pour corriger un système ou pire, contenir un incident, afin de réduire au minimum l’impact du risque sur l’entreprise.

Ce dernier framework est disponible sur GitHub et couvre les outils MFT suivants, qui ont été sélectionnés en fonction de leur popularité et de leur exposition directe sur Internet : Cerberus FTP Server, FileZilla, Cornerstone MFT, SolarWinds Serv-U, JSCAPE, Oracle MFT, WingFTP, Aspera, Diplomat MFT, MyWorkDrive, EasyFTPServer FTPD, ShareFile et ShareTru.

Des attaques MFT qui se multiplient

En juin, le cybergang à l’origine du ransomware Clop a exploité une vulnérabilité d’injection SQL zero-day dans une application MFT appelée MOVEit Transfer pour voler des données aux entreprises et leur extorquer de l’argent. Ce n’était pas la première fois que le groupe, à l’origine des exploits pour les applicances Accellion File Transfer Appliance (FTA) en 2020 et 2021 et les serveurs MFT Fortra/Linoma GoAnywhere au début de 2023, ciblait un outil MFT. Le groupe de cybercriminels Clop n’est pas le seul à cibler ces applications. En mars, un autre acteur de la menace qui a déployé le ransomware IceFire a exploité une faille de désérialisation dans le logiciel de partage de fichiers Aspera Faspex.

Développement du framework de détection des attaques MFT

Les chercheurs d’IBM ont déployé des instances de démonstration, lu la documentation disponible et recueilli des informations sur les forums d’assistance afin de constituer une collection de chemins d’accès aux fichiers, de noms de processus et de services, de numéros de port et d’autres artefacts qu’un outil créerait sur un système. Ils ont ensuite commencé à simuler diverses actions susceptibles de faire partie d’une attaque basée sur une exploitation réelle passée : génération d’événements d’authentification, création de nouveaux comptes d’utilisateurs, exécution de commandes via le logiciel MFT, exfiltration de données en masse, ou déploiement et interaction avec des shells web, ces scripts web qui ne font pas partie de l’application proprement dite.

L’objectif était de comprendre les associations entre ces événements et les données ou les changements qu’ils créent et que l’on peut surveiller dans le cadre d’une stratégie de détection. Il s’agissait notamment de l’activité des fichiers en temps réel, des données de réseau et des données de processus sur le système, des événements enregistrés dans les logs du système ou de l’application et des changements dans la base de données de l’application. Toutes ces sources de données potentielles ont été documentées pour chaque application, ainsi que le processus nécessaire pour les acquérir. « Notre analyse a confirmé ce que nous pensions : tous ces outils sont largement architecturés de la même manière, ce qui signifie que l’approche de la détection et de la réponse pour toutes les solutions MFT peut être généralement la même », ont déclaré les chercheurs.

Composants du framework MFT-Detect-Response

Le framework de détection et de réponse MFT (Manage File Transfer) qui en résulte, appelé MFT-Detect-Response, se compose de plusieurs éléments. MFTData contient des informations spécifiques à chaque application, comme les noms de processus, les noms de fichiers, les chemins d’accès aux fichiers, l’emplacement des fichiers de configuration, les options de configuration, l’emplacement des fichiers logs, les événements enregistrés en cas d’actions diverses, les numéros de port, les dépendances et bien d’autres choses encore.

Un autre composant, appelé MFTDetect, contient des scripts qui exploitent les données MFTData pour générer automatiquement des détections utilisables avec des outils populaires de réponse aux incidents et de détection comme Velociraptor ou des systèmes SIEM qui prennent en charge le format de signature Sigma. Les signatures de détection se déclenchent si les processus associés aux MFT couverts appellent des outils système comme powershell, certutil, cmd.exe ou wmic.exe avec des commandes ou des arguments spécifiques, ou si des services système comme rundll32, regsvr32, mshta, wscript, cscript ou conhost sont appelés par les MFT de manière suspecte. Ces outils et services Windows sont couramment utilisés de manière abusive par les attaquants dans le cadre d’activités de post-exploitation. Un autre composant du framework appelé MFTRespond contient des scripts qui peuvent aider les intervenants en cas d’incident à collecter des données pertinentes à partir de l’une des MFT prises en charge en cas de suspicion de compromission. Enfin, le composant MFTPlaybook contient un modèle de playbook de réponse à un incident MFT qui peut servir de point de départ aux intervenants pour élaborer des stratégies de réponse à un incident pour les logiciels MFT.

L’IA pour créer des signatures de détection pour n’importe quelle application

Les chercheurs d’IBM X-Force ont construit un moteur d’IA de démonstration qui exploite la plateforme d’IA et de données watsonx d’IBM pour automatiser le processus nécessaire à l’élaboration de solutions de détection comme celles du framework de détection MFT, mais pour n’importe quel type de logiciel. Le moteur analyse automatiquement la documentation, les forums et les données système pour identifier les processus que les équipes de sécurité devraient surveiller, peut produire des stratégies de détection et de réponse personnalisées et peut produire un score de risque pour les défenseurs basé sur une analyse de la probabilité qu’une technologie soit ciblée dans des attaques d’exploitation de masse si un exploit est publié. « Des milliers d’outils logiciels disparates sont déployés dans les entreprises, et même si les défenseurs sont très qualifiés pour identifier les activités malveillantes, ils doivent d’abord savoir où chercher », ont déclaré les chercheurs d’IBM. « Il est important de pouvoir hiérarchiser les actifs en fonction de l’aide qu’ils peuvent apporter à un attaquant pour atteindre ses buts et objectifs, de leur degré d’exposition et de l’impact qu’ils pourraient avoir sur l’entreprise ».

Voici les principaux outils, plateformes, capacités, services et technologies de cybersécurité lancés lors de la conférence BlackHat 2023 organisée du 5 au 10 août à Las Vegas.

Comme à l’accoutumée, la conférence BlackHat, qui est, avec la conférence RSA, l’un des principaux événements mondiaux dans le domaine de la cybersécurité, sert de rampe de lancement à de nombreux produits et services de cybersécurité. Lors de la conférence annuelle, qui s’est tenue cette semaine à Las Vegas, des fournisseurs bien connus, mais aussi des start-ups montantes ont présenté leurs innovations. Cette sélection des technologies de sécurité les plus importantes illustre bien la diversité des produits de sécurité présentés, notamment les outils de cybersécurité basés sur l’IA générative, les logiciels de détection et de réponse étendues (Extended Detection and Response, XDR), la chasse aux menaces et l’automatisation des centres opérationnels de sécurité (Security Operations Center, SOC), les produits de sécurité des applications et les programmes de gestion des vulnérabilités.

Cycode : ASPM étendu et plugin IDE

Cycode, un système de gestion de la posture de sécurité des applications (Application Security Posture Management, ASPM), a étendu ses capacités de détection des secrets codés en dur à la prise en charge de Confluence, des buckets S3 d’AWS et des environnements Azure. Le système accueille aussi un plugin IDE pour l’intégration avec VS Code, afin d’aider les développeurs à détecter les secrets codés en dur et à y remédier à partir d’un seul système. De plus, la nouvelle collaboration Cycode-Azure donne la capacité à Cycode Cimon, une solution de surveillance CI gratuite pour la sécurisation des pipelines CI/CD, de fonctionner avec les pipelines Azure DevOps pour générer des attestations SLSA (Supply Chain Levels for Software Artifacts). Toutes ces fonctionnalités seront disponibles après leur présentation par Cycode. Pour l’instant, Cycode n’a pas communiqué sur le prix de ces dernières fonctionnalités.

NetRise : ajout de fonctionnalités SBOM et support KEV

NetRise a ajouté la prise en charge de l’ingestion de deux formats majeurs de nomenclatures logicielles (Software Bill of Materials, SBOM) que sont le SPDX et CycloneDX, à sa plateforme de sécurité XIoT (Extended Internet of Things). Ces fonctionnalités ouvrent la voie aux utilisateurs pour exporter des données dans l’un ou l’autre format et visent à enrichir les SBOM d’informations sur les vulnérabilités. Selon NetRise, la superposition des données du catalogue des principales vulnérabilités exploitées (Key Exploited Vulnerabilities, KEV) de l’Agence de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) aux informations recueillies dans la plateforme peut simplifier l’identification, le traitement et la hiérarchisation des exploits connus. Ces fonctions, comprises dans le modèle de tarification actuel sans frais supplémentaires, seront disponibles à partir du 9 août.

ThreatConnect : Plus d’exigences de recherche d’intelligence

ThreatConnect a amélioré sa plateforme TI Ops Platform, qui s’appuie sur l’apprentissage machine pour ses opérations d’intelligence sur les menaces. L’entreprise a notamment renforcé ses capacités d’exigence en matière d’intelligence afin d’aider les clients à définir, gérer et suivre leurs exigences en matière de renseignement (Intelligence Requirement, IR), leurs exigences prioritaires en matière de renseignement (Priority Intelligence Requirement, PIR) et leurs demandes d’information (Requests for Information, RFI), et à résoudre le problème de la production ad hoc et cloisonnée de renseignements sur les menaces, sans l’apport des parties prenantes. Grâce à ces fonctionnalités, les professionnels de la sécurité peuvent créer des exigences définies de manière optimale et les utiliser pour identifier les renseignements pertinents dans la bibliothèque de menaces du client et dans le système de renseignement global de ThreatConnect. Ces fonctionnalités sont comprises dans le modèle de tarification actuel et sont disponibles pour les clients existants et les nouveaux clients depuis le 7 août.

Ironscales : Test de simulation de phishing et ADE

Le test de simulation de phishing (Phishing Simulation Testing, PST) alimenté par GPT, actuellement en phase de lancement bêta, vise à aider les employeurs à générer des campagnes de simulation de phishing hautement personnalisées afin de lutter contre les attaques de phishing avancées difficiles à détecter. Les messages de simulation de phishing sont élaborés à l’aide de PhishLLM, le grand modèle de langage LLM propriétaire d’Ironscales formé sur les données de la communauté d’Ironscales, une composante de la plateforme multimodule du fournisseur. De plus, une capacité d’exposition accidentelle de données (Accidental Data Exposure, ADE) a été déployée dans Ironscales pour alerter les employés quand ils envoient des informations potentiellement sensibles. Ces fonctionnalités ont été présentées sur le stand #2810D. La version bêta est disponible auprès d’un nombre limité d’utilisateurs, la disponibilité générale étant prévue dans le courant de l’année. Le prix de ces fonctionnalités sera fixé en fonction du feedback suscité par le lancement de la version bêta.

Bionic : Intégration de ServiceNow et Bionic Events

Le connecteur de la plateforme de gestion de la posture de sécurité des applications (Application Security Posture Management, ASPM) de Bionic s’intègre désormais avec Service Graph de ServiceNow pour fournir aux équipes d’ingénierie une base de données de gestion de la configuration (Configuration Management Database, CMDB) en temps réel de leurs applications, microservices et dépendances en production. La plateforme s’est également enrichie de Bionic Events, qui établit une corrélation entre les changements d’application et le risque de sécurité global, en fournissant un inventaire d’événements spécifiques avec lesquels les utilisateurs peuvent enquêter sur les changements de sécurité. Toutes ces fonctionnalités sont poussées en disponibilité générale sans frais supplémentaires.

ProtectAI : Huntr

Huntr est une plateforme de chasse aux bogues open source basée sur l’apprentissage machine et axée sur la protection des logiciels open source d’IA (Open-Source Software ou OSS), des modèles fondamentaux et des systèmes ML. La plateforme offre aux chercheurs en sécurité un environnement de recherche de bogues AI/ML avec navigation, des primes aux bogues ciblées avec des rapports simplifiés, des concours mensuels, des outils de collaboration et des analyses de vulnérabilités. Le premier concours est axé sur les transformateurs de visages Hugging Face Transformers et il est assorti d’une récompense impressionnante de 50 000 $.

Cybersixgill : Améliorations de Cybersixgill IQ

Basée sur l’IA générative, la plateforme de renseignement sur les menaces Cybersixgill IQ intègre un module de gestion de la surface d’attaque (Attack Surface Management, ASM) dans le flux de travail d’intelligence renseignement sur les cybermenaces (Cyberthreat Intelligence, CTI) en cours dans l’entreprise afin de délivrer des informations métiers contextuelles. La plateforme s’est enrichie d’un générateur de rapports personnalisés pour rationaliser la collecte, l’analyse et la diffusion des données. Le navigateur de l’entité de menace a également été enrichi d’une fonction de corrélation et de référencement croisé pour les entités de menaces. De plus, un module d’identification a été ajouté pour consolider les identifiants volés à partir des référentiels et des journaux des voleurs. Toutes ces améliorations sont déjà disponibles.

eSentire : MDR

L’offre SaaS XDR (Extended Detection and Response) d’eSentire s’est enrichie d’un agent MDR (Managed Detection and Response) pour le secteur des petites et moyennes entreprises (PME). Proposé avec la plateforme XDR, l’agent offre plusieurs fonctionnalités comme l’installation one-push, le recrutement d’experts, la gestion des ressources, la sécurité 24/7 et la veille interne sur les menaces. eSentire a établi une liste d’attente pour les utilisateurs souhaitant utiliser le MDR et n’a pas encore dévoilé de date de disponibilité générale.

Cado : Nouvelle vue pour la timeline

Timeline de Cado offre une vue unifiée de plusieurs sources de données dont les journaux, les lecteurs de stickage et la mémoire des fournisseurs de cloud. Elle permet aux utilisateurs de voir les éléments de preuve à travers le cloud pendant la réponse à l’incident au sein de la plateforme de réponse à l’incident de l’entreprise. La nouvelle présentation, qui passe de la vue en cartes à la vue en tableaux, rend la navigation dans la Timeline plus intuitive. La mise à jour permet également d’effectuer des recherches dites à facettes et des recherches sauvegardées. Cado a aussi ajouté des fonctionnalités à son outil open source de collecte d’artefacts volatils (Volatile Artifact Collection ouVARC) pour accélérer et améliorer l’efficacité des enquêtes sur les incidents.

La Commission électorale du Royaume-Uni a informé les citoyens inscrits sur les listes de vote qu’une compromission de ses systèmes, détectée en octobre 2022, avait eu lieu en août 2021. Des pirates ont pu accéder à des données personnelles incluant des noms, des adresses postales et e-mails.

En début de semaine, la Commission électorale du Royaume-Uni a annoncé qu’elle avait subi une cyberattaque en août 2021 et que les attaquants avaient eu accès à des registres contenant les noms et adresses de toute personne au Royaume-Uni inscrite sur les listes électorales entre 2014 et 2022, ainsi que les noms des personnes inscrites sur les listes électorales à l’étranger. Dans une déclaration publiée sur son site web, la Commission électorale a indiqué que, si les pirates avaient d’abord accédé aux listes électorales et au système de messagerie de la Commission en août 2021, le piratage n’a été identifié qu’en octobre 2022, date à laquelle ses services ont détecté un schéma suspect de requête de connexion à ses systèmes. La commission a déclaré que, même si elle n’était pas en mesure de savoir avec certitude quelles informations ont été consultées, les données personnelles les plus susceptibles d’avoir été compromis sont les noms, les adresses, les adresses de messagerie et toutes les autres données personnelles envoyées à la commission par courrier électronique ou figurant sur les listes électorales.

Cependant, comme une grande partie du système électoral britannique est encore sur papier, « une cyberattaque aurait peu d’impact pour influencer le processus électoral ». Un porte-parole de la Commission électorale a déclaré à TechCrunch que l’incident, qui a vu les pirates accéder à la messagerie électronique, aux systèmes de contrôle et aux copies des listes électorales de la Commission, pourrait avoir affecté jusqu’à 40 millions d’électeurs britanniques. Il s’agit de tous ceux qui se sont inscrits sur les listes électorales entre 2014 et 2022, ainsi que les noms de ceux qui sont inscrits comme électeurs étrangers.

Un exploit d’une faille Exchange non corrigée à l’origine du piratage ?

La Commission a cherché à rassurer les personnes qui auraient pu être affectées par la violation en notant que le piratage n’aurait pas d’incidence sur la capacité d’une personne à prendre part au processus démocratique, ni sur son statut d’inscription actuel ou sur son droit de vote. « Nous regrettons que des protections suffisantes n’aient pas été mises en place pour empêcher cette cyberattaque. Depuis que nous l’avons identifiée, nous avons pris des mesures importantes, avec le soutien de spécialistes, pour améliorer la sécurité, la résilience et la fiabilité de nos systèmes informatiques », a déclaré Shaun McNally, directeur général de la Commission électorale, dans un communiqué. Conformément aux exigences de la loi, M. McNally a déclaré que la Commission électorale avait notifié l’Information Commissioner’s Office (ICO) dans les 72 heures suivant l’identification de la violation et que l’ICO enquêtait actuellement sur l’incident. « La Commission électorale nous a contactés au sujet de cet incident et nous menons actuellement une enquête », a déclaré un porte-parole de l’ICO dans un communiqué. « Nous reconnaissons que cette nouvelle peut inquiéter les personnes qui craignent d’être affectées et nous voulons rassurer le public en lui disant que nous enquêtons de manière active et prioritaire ». Une page web récapitulative sur cette cyberattaque a par ailleurs été mise en ligne.

Techrunch a identifié que le serveur de messagerie de la Commission est un serveur de messagerie Exchange hébergé qui était en ligne au moins jusqu’en août 2022. Selon le chercheur en sécurité Kevin Beaumont, qui a vérifié les conclusions de notre confrère, le serveur Exchange était également entièrement corrigé au moment où il a été répertorié. Toutefois, c’est en août 2022 que des pirates ont commencé à exploiter une faille non corrigée à l’époque, appelée ProxyNotShell, qui affecte les serveurs Exchange sur site et qui peut être exploitée pour prendre le contrôle total d’un serveur de messagerie. À l’époque, les correctifs pour cette faille n’ont été poussés qu’en novembre 2022 selon Kevin Beaumont. L’exploitation de ProxyNotShell était largement répandue sur l’internet. Une question clé sera de savoir si les pirates ont accédé au réseau de la Commission puis à son serveur de messagerie, ou si le serveur de messagerie a été compromis en premier et utilisé pour pivoter et accéder au réseau de la Commission, indique notre confrère.

Les auteurs de l’attaque, toujours inconnus

Les responsables de l’attaque restent inconnus et la Commission a déclaré qu’aucun groupe ou individu n’avait revendiqué la responsabilité de cette intrusion. « Certes, le registre électoral britannique n’était pas à l’abri d’une cyberattaque, mais le plus inquiétant, c’est que celle-ci n’a été découverte que 15 mois plus tard », a déclaré Jake Moore, conseiller mondial en cybersécurité auprès de l’entreprise de sécurité Internet ESET. « Les cybercriminels travaillent mieux en mode furtif, mais il est rare que leur présence ne soit pas détectée pendant aussi longtemps.

Quelle que soit la complexité de l’attaque, il est triste de voir des acteurs malveillants s’introduire dans des systèmes et qu’ils puissent fouiller dans les données pendant aussi longtemps », a-t-il déclaré dans des commentaires envoyés par courriel. La commission électorale a déclaré qu’avant d’informer le public à propos de l’attaque, elle devait prendre plusieurs mesures. « Nous devions supprimer les acteurs et leur accès à notre système », a déclaré la commission dans son communiqué. « Nous devions également mettre en place des mesures de sécurité supplémentaires afin d’éviter que des attaques similaires ne se reproduisent à l’avenir ».

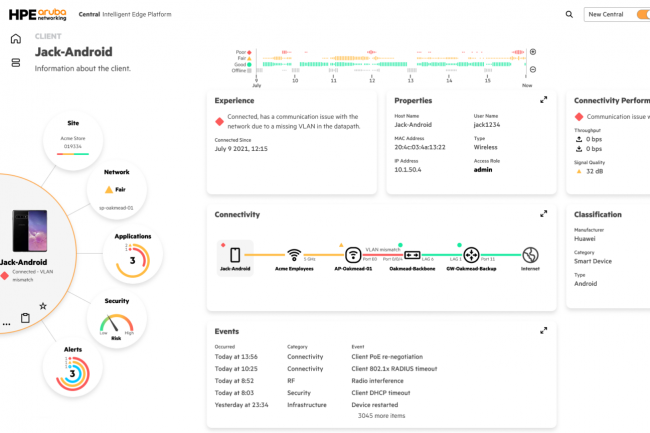

Pour renforcer les environnements de réseaux d’entreprise et de cloud hybride, Aruba Networks améliore sa plateforme de sécurité, en la dotant notamment des fonctions zero trust et de sandboxing.

Les améliorations apportées par Aruba Networks à sa plateforme de sécurité, notamment des fonctions zero trust et de sandboxing, promettent de renforcer la sécurité des environnements de cloud hybride et de réseaux d’entreprise. La filiale réseau de Hewlett Packard Enterprise (HPE) a également évoqué les progrès réalisés dans l’intégration de la technologie de sécurité issue du rachat d’Axis Security en mars dernier à sa plateforme SSE (Security Service Edge) et à ses offres SD-WAN et SASE (Secure Access Services Edge). Certaines de ces fonctionnalités et orientations feront l’objet de démonstrations et de discussions dans le cadre l’événement Black Hat 2023 organisé cette semaine (5 au 10 août) à Las Vegas auquel participe Aruba. L’évènement porte sur tout ce qui touche à la sécurité, y compris l’IA, l’automatisation et les questions liées à l’intelligence des menaces.

Les dirigeants de l’équipementier indiquent que, dans le domaine de la sécurité, les fonctionnalités développées en priorité par le fournisseur visent à étendre les services de protection des entreprises clientes au-delà du datacenter, afin d’englober le travail hybride, les ressources edge, les succursales, et les autres appareils se connectant au réseau. « Certaines des initiatives clés ont pour but de sécuriser le travail hybride et de faire en sorte que l’Internet est sûr, grâce à un moteur de politique qui offre aux clients la bonne visibilité et le bon contrôle pour rendre ces environnements très sûrs, dans la mesure où l’essentiel du travail se passe en dehors du réseau de l’entreprise », a déclaré Chris Hines, vice-président de la stratégie pour l’équipe Axis Security, désormais intégrée à Aruba. « L’autre objectif est de rapprocher les technologies de mise en réseau et de sécurité, car c’est ce que nous constatons chez tous nos clients », a-t-il ajouté.

Intégration de la technologie SSE d’Axis

« Un nouveau gestionnaire de politiques centralisé qui gérera et contrôlera l’ensemble du système de sécurité et de réseau de l’entreprise fait partie des technologies présentées en avant-première par Aruba », a déclaré Larry Lunetta, vice-président du marketing de portefeuille d’Aruba. Ce gestionnaire pourrait être étendu aux offres EdgeConnect SD-WAN, SD-Branch et Microbranch d’Aruba, ainsi qu’à la plateforme Aruba SSE en cours de développement, et il pourrait être centré sur la plateforme de gestion de politiques ClearPass d’Aruba et sur sa plateforme de gestion centrale, Aruba Central. « Nous proposerons progressivement une politique de sécurité unique qui s’appliquera à l’ensemble de l’infrastructure, pas seulement câblée ou sans fil, pas uniquement à la périphérie, mais aussi de la périphérie au cloud, quelles que soient les modalités de connexion de l’utilisateur et l’endroit où il se trouve », a encore déclaré M. Lunetta.

Concernant le SASE/SSE, Aruba intègre activement la technologie SSE d’Axis à ses offres SD-WAN et SASE. « Dans le domaine du SASE, Aruba s’oriente vers un package unique, tout compris, pour rivaliser dans l’arène dite du SASE à fournisseur unique, laquelle rassemble les technologies de réseau et de sécurité pour offrir aux clients le contrôle basé sur les rôles dont ils ont besoin pour protéger les utilisateurs partout dans le monde », a déclaré Aruba. L’idée est de permettre aux entreprises clientes d’acheter un package SASE auprès d’un seul fournisseur plutôt que de mélanger et d’assortir des éléments provenant de plusieurs fournisseurs. Selon Gartner, la tendance au SASE à fournisseur unique est en pleine croissance et, d’ici à 2025, un tiers des nouveaux déploiements SASE sera basé sur une offre SASE à fournisseur unique, contre 10 % en 2022. « D’ici à 2025, 65 % des entreprises auront consolidé les composants SASE individuels chez un ou deux fournisseurs SASE explicitement partenaires, contre 15 % en 2021 », prédit le cabinet d’études.

Support attendu du ZTNA

Aruba souhaite également jouer un rôle important sur le marché du Security Service Edge (SSE). Selon Gartner, le SSE combine plusieurs fonctions de sécurité clés, notamment un courtier de sécurité d’accès au cloud (Cloud-Access Security Broker, CASB), une passerelle web sécurisée (Secure Web Gateway, SWG), un accès réseau de confiance zéro (Zero-Trust Network Access, ZTNA) et un pare-feu de nouvelle génération (Next-generation firewall, NGFW), dans un service basé sur le cloud afin de rationaliser la gestion. « D’ici à 2026, 85 % des entreprises qui voudront s’équiper d’un CASB, d’une passerelle web sécurisée SWG ou d’un ZTNA, opteront davantage pour une solution convergente et moins pour des offres de fournisseurs distincts », a encore prédit Gartner.

« L’une des premières nouveautés que l’entreprise apportera au paquet SSE concerne le support de l’accès réseau zéro confiance (ZTNA) déployé localement, c’est-à-dire des capacités locales de confiance zéro qui n’obligent pas le trafic à passer par le cloud pour accéder aux ressources du datacenter et du cloud privé », a expliqué M. Hines. « Nous créons un edge local dans l’environnement du client, en fait, une machine virtuelle légère qui gère le trafic, de sorte que si l’utilisateur travaille à distance, la politique ne lui permet d’accéder qu’aux applications spécifiques définies par l’entreprise », a déclaré M. Hines. « Quand on travaille à domicile, il n’est pas toujours judicieux de se connecter à Internet. Avec le broker, les utilisateurs locaux peuvent se connecter très rapidement aux applications on-premise », a-t-il ajouté.

Lutter plus efficacement contre les ransomwares

Une autre fonctionnalité du SSE est destinée à renforcer la protection contre des menaces du genre malwares ou ransomwares. « Avec la fonction de bac à sable développée par Aruba, les entreprises pourront tester des fichiers suspects dans un environnement virtuel sûr et détruire les fichiers malveillants avant qu’ils ne causent des dommages », a déclaré M. Hines. « De plus, l’équipe d’Axis développe une solution pour bloquer les sites web à risque avec une fonction de blocage basée sur la réputation qui utilise des outils d’intelligence artificielle pour recueillir des informations pratiques et empêcher l’utilisateur d’accéder à ces applications », a encore déclaré M. Hines.

L’analyse des chercheurs en sécurité de SentinelOne de fuites de courriels et d’implants malveillants confirme que deux groupes de piratesdont Lazarus soutenus par la Corée du Nord se sont introduits dans les systèmes du fabricant de missiles russe NPO.

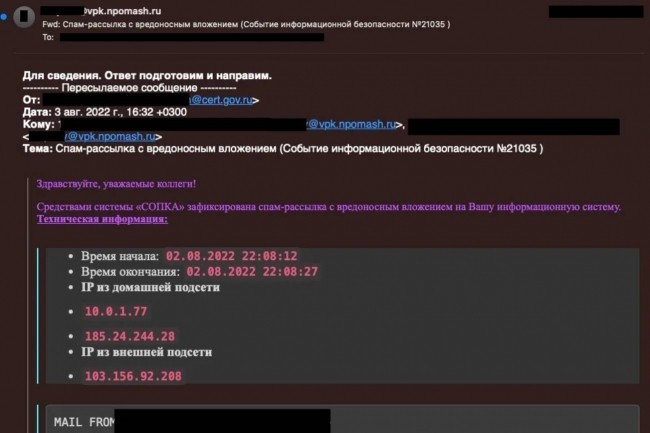

Selon un rapport de l’entreprise de cybersécurité SentinelOne, deux groupes de pirates nord-coréens ont eu accès, pendant cinq à six mois en 2022, aux systèmes internes d’un fabricant russe de missiles et de satellites, NPO Mashinostoyeniya. Deux cas distincts de compromissions liées à la Corée du Nord ont été identifiés par SentinelLabs, la branche de SentinelOne spécialisée dans le renseignement sur les menaces et l’analyse des logiciels malveillants. Tous deux pointent vers des infrastructures informatiques internes sensibles au sein d’une même base industrielle de défense russe (DIB). Les compromissions concernaient notamment le serveur de messagerie spécifique de la base DIB et une porte dérobée Windows, baptisée OpenCarrot. OpenCarrot permet la compromission totale des machines infectées, ainsi que la coordination de plusieurs infections sur un réseau local. « Notre analyse attribue la compromission du serveur de messagerie à l’acteur de la menace ScarCruft », a déclaré SentinelOne. « Nous avons également identifié l’utilisation dinstincte d’une porte dérobée du groupe Lazarus pour compromettre leur réseau interne ».

L’éditeur a révélé qu’il était tombé accidentellement sur la preuve de l’intrusion alors qu’il chassait et suivait des acteurs de la menace présumés nord-coréens. « Nous avons identifié une fuite de courriels contenant un implant dont les caractéristiques sont liées à des campagnes d’acteurs de la menaces affiliés à la République populaire démocratique de Corée (RPDC) précédemment signalées », a déclaré SentinelOne. « Nous sommes convaincus que les courriels liés à cette activité proviennent de l’entreprise ciblée, NPO Mashinostroyeniya. Les courriels en question datent de la mi-mai 2022, une semaine après que la Russie a opposé son veto à une résolution visant à imposer de nouvelles sanctions à la Corée du Nord pour des tirs de missiles balistiques intercontinentaux. Selon le fournisseur, les courriels internes du NPO Mashinostroyeniya montrent que le personnel informatique a échangé des messages mettant en évidence des communications douteuses avec une infrastructure externe inconnue. « Le même jour, le personnel du NPO Mashinostroyeniya a également identifié un fichier DLL suspect présent dans différents systèmes internes », a ajouté SentinelOne. Les courriels découverts ont probablement été divulgués accidentellement ou résultent d’activités sans rapport avec l’intrusion de NPO Mash, car les données divulguées comprennent un volume substantiel de courriels sans rapport avec l’objet de la recherche », a encore déclaré SentinelOne.

Un serveur de messagerie basé sur Linux compromis

Après avoir examiné les courriels et enquêté sur les deux séries distinctes d’activités suspectes, les communications douteuses et l’implant DLL, SentinelOne a pu établir un lien entre ces activités et un acteur de la menace respectif. L’entreprise de cybersécurité a découvert que le trafic réseau suspect dont il est question dans les courriels concerne la compromission du serveur de messagerie Linux de l’entreprise, hébergé publiquement à l’adresse (185.24.244[.]11). « Au moment de la découverte, le serveur de messagerie émettait des signaux vers l’infrastructure que nous attribuons maintenant à l’acteur de la menace ScarCruft », a déclaré SentinelOne. « L’hôte interne, le serveur de messagerie Red Hat de l’entreprise, était activement compromis et en communication avec l’infrastructure malveillante des attaquants », a ajouté SentinelOne. « L’examen de tous les détails permet de conclure que l’acteur de la menace a probablement opéré sur ce serveur pendant une longue période avant que l’équipe interne ne le découvre ». Généralement associé aux activités de la Corée du Nord, le groupe ScarCruft, également appelé Inky Squid, APT37 ou Group123, cible des personnes et des organisations de grande valeur dans le monde entier. Même si SentinelOne n’a pas pu confirmer la méthode d’accès initiale et l’implant exécuté sur le serveur de messagerie au moment de la découverte, il a établi un lien entre les outils et les techniques utilisés et les activités précédentes de ScarCruft impliquant l’utilisation de la porte dérobée RokRAT.

La deuxième partie de l’intrusion, l’implantation de DLL, a été attribuée à un autre groupe de cybercriminels, aussi lié à la Corée du Nord, le groupe Lazarus. « Au cours de notre enquête, nous avons pu établir que le fichier suspect en question était une version de la porte dérobée OpenCarrot Windows OS, précédemment identifiée par IBM XForce comme faisant partie des activités du groupe Lazarus », a déclaré SentinelOne. L’échantillon OpenCarrot analysé a été implémenté sous la forme d’un fichier DLL de service Windows, destiné à s’exécuter de manière persistante, selon SentinelOne. La variante OpenCarrot découverte implemente plus de 25 commandes de portes dérobées dont un grand nombre de fonctionnalités sont représentatives des portes dérobées du groupe Lazarus. Les fonctionnalités spécifiques prises en charge dans cette campagne comprenaient la reconnaissance, la manipulation du système de fichiers et des processus, la reconfiguration et la connectivité C2. Conformément aux méthodes habituelles du groupe Lazarus, OpenCarrot subit des modifications constantes qui ne sont pas toujours incrémentielles.

Des milliards de processeurs Intel présentent une grave faille de sécurité rendant possible le vol de données confidentielles. Cela inclut des mots de passe et des clés de chiffrement. Des mises à jour du micrologiciel peuvent la corriger, mais au prix d’une perte de performance potentielle importante.

Une vulnérabilité découverte par le chercheur en sécurité de Google, Daniel Moghimi, dans plusieurs générations de processeurs du fondeur américain rend possible l’accès à des données provenant d’autres programmes et zones de mémoire d’un système. La vulnérabilité a déjà été répertoriée en tant que CVE-2022-40982 et Intel l’a confirmé. Cette faille a été signalée le 24 août 2022 au fondeur, mais n’a été rendue publique qu’aujourd’hui afin que ce dernier ait le temps de publier des mises à jour du microcode pour la corriger. Si on est loin des failles Meltdown/Spectre d’une ampleur inédite en 2018 ayant donné à Intel des sueurs froides, cette découverte est loin d’être anodine.

« Cette vulnérabilité, identifiée sous le nom de CVE-2022-40982, autorise un utilisateur à accéder à d’autres utilisateurs partageant le même ordinateur et de leur voler des données. Par exemple, une application malveillante obtenue à partir d’un store applicatif pourrait utiliser l’attaque Downfall pour voler des informations sensibles telles que des mots de passe, des clés de chiffrement et des données privées telles que des coordonnées bancaires, des courriels personnels et des messages. De même, dans les environnements d’informatique en nuage, un client malveillant pourrait exploiter la vulnérabilité de Downfall pour voler des données et des informations d’identification à d’autres clients qui partagent un même système cloud », indique Daniel Moghimi. « La vulnérabilité est due à des fonctions d’optimisation de la mémoire dans les processeurs Intel qui révèlent involontairement les registres matériels internes aux logiciels. Cela permet à des logiciels non-fiables d’accéder à des données stockées par d’autres programmes, qui ne devraient normalement pas être accessibles ».

Des baisses de performance pouvant atteindre 50 %

Intel fournit déjà des mises à jour du microcode pour combler cette faille de sécurité. Le groupe recommande aux utilisateurs de ses processeurs concernés de mettre à jour la dernière version du micrologiciel fournie par le fabricant du système qui résout ces problèmes. Cette mise à jour peut toutefois entraîner une perte de performances pouvant aller jusqu’à 50 % dans certaines circonstances, comme le souligne Daniel Moghimi. Intel a commenté les effets secondaires des mises à jour du microcode sachant qu’il existe pour ceux qui le souhaitent un mécanisme d’exclusion pour éviter d’appliquer ce correctif.

Les processeurs d’Intel, qu’ils soient destinés aux ordinateurs grand public ou aux serveurs d’entreprise, présentent cette faille. Pour les consommateurs, tous les PC ou ordinateurs portables équipés de processeurs Intel Core de la 6e génération Skylake jusqu’aux puces Tiger Lake de 11e génération incluses contiennent cette faille. Cela signifie qu’elle existe depuis au moins 2015, lorsque Skylake a été lancé. Les processeurs Xeon correspondants d’Intel sont également menacés par Downfall. Les derniers processeurs Core 12e et 13e génération d’Intel ne sont pas concernés. En raison de la position dominante d’Intel dans le domaine des puces pour serveurs, pratiquement tous les utilisateurs pourraient donc être affectés, du moins indirectement. Intel a publié une liste de tous les processeurs concernés à cette adresse. Une analyse technique détaillée de l’expert en sécurité de Google est par ailleurs accessible ici.

Une étude d’Aqua Security montre que les logiciels malveillants et les portes dérobées sont utilisés dans des attaques touchant des clusters Kubernetes dans plus de 350 entreprises de toute taille.

Des clusters Kubernetes appartenant à plus de 350 entreprises ont été détectés comme étant ouvertement accessibles et non protégés. Plus de la moitié d’entre eux ont été compromis par le biais de malwares ou de backdoors. C’est ce que révèlent les conclusions d’Aqua Security à l’issue d’une enquête de trois mois menée par son équipe de recherche, Nautilus. La plupart des entreprises concernées sont de petite ou de moyenne taille mais d’autres font partie du classement Fortune 500. Deux mauvaises configurations sont à l’origine de ces incidents de sécurité : l’une ouvre un accès anonyme avec privilèges et l’autre expose des clusters Kubernetes sur Internet.

Kubernetes est un système d’orchestration open source qui s’appuie sur des conteneurs pour automatiser le déploiement, la mise à l’échelle et la gestion des applications, généralement dans un environnement cloud. Au fil du temps, il est devenu le système d’exploitation de facto du cloud, mais il peut également présenter des risques et des défis de sécurité importants pour les entreprises. L’étude 2023 State of Kubernetes Security Report de Red Hat s’appuie sur les réponses de 600 professionnels DevOps, de l’ingénierie et de la sécurité au niveau mondial pour connaitre les défis de sécurité les plus courants auxquels les entreprises sont confrontées dans l’adoption du cloud native. Parmi les personnes interrogées, 38 % ont cité la sécurité comme une préoccupation majeure dans les stratégies de conteneurs et de Kubernetes, 67 % ont retardé ou ralenti le déploiement en raison de préoccupations liées à la sécurité de cet environnement, et 37 % ont subi une perte de revenus ou de clients en raison d’un incident de sécurité s’y rapportant.

Plus de 350 serveurs API susceptibles d’être exploités

Sur une période de trois mois, les chercheurs ont identifié plus de 350 serveurs API susceptibles d’être exploités par des attaquants. En analysant les hôtes nouvellement découverts, l’équipe a constaté que 72 % d’entre eux avaient les ports 443 et 6443 exposés (il s’agit des ports HTTPS par défaut). Elle a également constaté que 19 % des hôtes utilisaient des ports HTTP tels que 8001 et 8080, tandis que les autres utilisaient des ports moins courants (par exemple, 9999). « La répartition des hôtes a révélé que si la plupart (85 %) avaient entre 1 et 3 nœuds, certains hébergeaient entre 20 et 30 nœuds au sein de leurs clusters Kubernetes. Le nombre de nœuds plus élevé pourrait indiquer des entreprises plus grandes ou des clusters plus importants », écrivent les chercheurs. En ce qui concerne la répartition géographique, la plupart des serveurs étaient géolocalisés en Amérique du Nord, avec une empreinte substantielle d’AWS proche des 80 %. En revanche, les fournisseurs de cloud chinois représentaient environ 17 % des serveurs.

Les chercheurs ont constaté qu’environ 60 % des clusters étaient activement attaqués par des cryptomineurs. L’équipe a créé un environnement pot de miel (honeypot) pour collecter des données supplémentaires sur ces attaques afin de faire la lumière sur les campagnes en cours. Parmi les principaux résultats, Nautilus a découvert la campagne Silentbob, nouvelle et très agressive, récemment signalée, révélant la résurgence de TeamTNT ciblant les clusters Kubernetes. Les chercheurs ont également mis en lumière une campagne de destruction du contrôle d’accès basé sur les rôles (RBAC) visant à créer une porte dérobée cachée, ainsi que des campagnes de cryptomining, incluant une exécution plus étendue de la campagne Dero déjà révélée, avec des images de conteneurs supplémentaires qui cumulaient plusieurs centaines de milliers d’extractions.

Deux erreurs de configuration courantes exploitées dans la nature

La recherche a mis en évidence deux erreurs de configuration courantes, largement pratiquées par les organisations et activement exploitées dans la nature. La première accorde un accès anonyme avec des privilèges, un utilisateur anonyme non authentifié ne subissant qu’une seule phase d’autorisation. « Par défaut, l’utilisateur anonyme n’a aucune autorisation, mais nous avons vu ce praticien dans la nature, et dans certains cas, donner des privilèges à l’utilisateur anonyme », ont-ils écrit. En mélangeant tous ces éléments, on crée une grave erreur de configuration. « Nous avons vu des cas où les praticiens lient le rôle d’utilisateur anonyme avec d’autres rôles, souvent des rôles d’administrateur, ce qui met leurs clusters en danger », selon les chercheurs. Un mélange de ces mauvaises configurations peut permettre aux attaquants d’obtenir un accès non autorisé au cluster Kubernetes, compromettant potentiellement toutes les applications qui y sont exécutées, ainsi que d’autres environnements.

Le second problème est une mauvaise configuration du proxy kubectl exposant sans le savoir le cluster Kubernetes à Internet, ont déclaré les chercheurs. Les hôtes touchés comprennent des entreprises de divers secteurs tels que les services financiers, l’aérospatiale, l’automobile, l’industrie et la sécurité. « Lorsque vous exécutez la même commande avec les drapeaux suivants ‘-address=`0.0.0.0` -accept-hosts `.*`’, le proxy sur votre poste de travail écoutera et transmettra des requêtes autorisées et authentifiées au serveur API depuis n’importe quel hôte ayant un accès HTTP au poste de travail. Notez que les privilèges sont les mêmes que ceux de l’utilisateur qui a exécuté la commande kubectl proxy ».