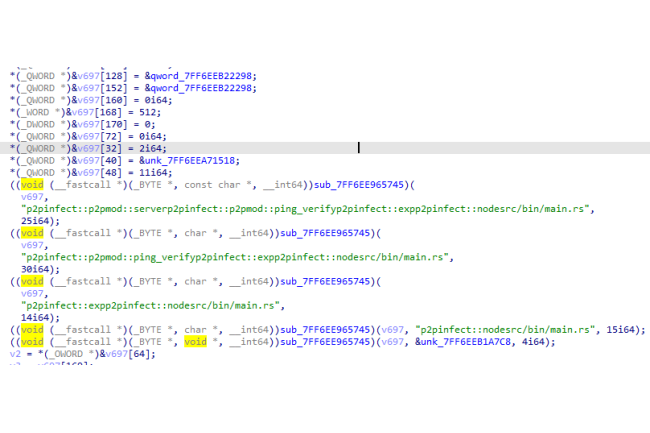

Des chercheurs ont mis à jour un malware nommé P2PInfect ciblant les instances Redis via une faille dans une sandbox codée en Lua. Il s’agirait d’un essai pour des attaques plus importantes.

Un galop d’essai ou une campagne ciblée. Les experts de Palo Alto penchent pour la première solution à propos d’un ver touchant les instances Redis, un SGBD en mémoire. Baptisé P2PInfect, le ver, écrit en Rust, utilise un protocole de communication et un réseau point à point (P2P) personnalisés. Il exploite une vulnérabilité connue dans le langage Lua.

Selon Unit 42 (activité recherche de Palo Alto), « cette campagne P2PInfect prépare une attaque potentiellement plus puissante exploitant un solide réseau point à point de serveurs de commande et contrôle ». Le rapport ajoute « des occurrences du mot ‘miner’ sont présentes dans la boîte à outils malveillante de P2PInfect, même si les chercheurs n’ont pas trouvé la preuve formelle de la mise en œuvre d’opérations de cryptomining ».

La sandbox Lua vulnérable

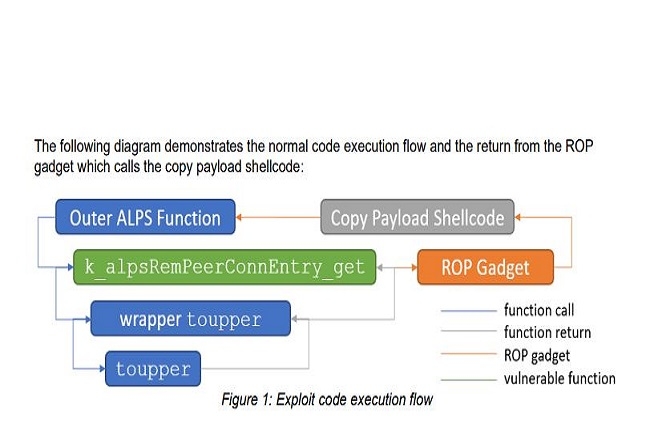

Généralement, le langage de programmation multi-plateformes et moteur de script Lua est intégré en tant que bibliothèque en sandbox dans les applications pour la prise en charge des scripts. C’est également le cas de Redis qui propose à ses utilisateurs de télécharger et d’exécuter des scripts Lua sur le serveur afin d’étendre ses fonctionnalités. Jusque-là, l’infection des instances Redis par des acteurs malveillants et des botnets résultait principalement de l’exploitation de vulnérabilités ou d’erreurs de configuration dans Redis lui-même. Mais le ver P2PInfect exploite également dans la sandbox Lua une vulnérabilité critique, référencée CVE-2022-0543, qui affecte spécifiquement les paquets Redis sous Debian Linux. Selon les chercheurs de l’Unité 42, plus de 307 000 instances Redis sont actuellement accessibles sur Internet, mais seul un petit sous-ensemble d’environ 900 est vulnérable à cette faille. Reste que le ver va tenter de sonder et d’infecter toutes les instances publiques. « L’exploitation de la vulnérabilité CVE-2022-0543 rend P2PInfect efficace dans les environnements de conteneurs dans le cloud », ont déclaré les chercheurs. « Les conteneurs sont dotés d’un ensemble réduit de fonctionnalités. Par exemple, ils ne disposent pas de services ‘cron’. La plupart des vers les plus actifs qui exploitent Redis utilisent une technique RCE à l’aide des services cron. Ce procédé ne fonctionne pas dans les conteneurs. P2PInfect intègre l’exploit ciblant la vulnérabilité CVE-2022-0543 afin de couvrir le plus grand nombre possible de scénarios vulnérables, y compris les environnements de conteneurs dans le cloud ».

Dans une analyse distincte, des chercheurs de Cado Networks ont observé un vecteur d’infection différent. Ces derniers ont également vu que l’un de leurs serveurs pot de miel Redis avait été compromis par le ver P2Pinfect. Mais au lieu d’utiliser la vulnérabilité CVE-2022-0543 pour s’introduire, les attaquants ont exploité la fonction de réplication de Redis qui permet aux nœuds Redis de fonctionner en tant qu’esclaves d’un nœud maître désigné. Cette fonctionnalité peut être déclenchée à l’aide d’une commande appelée SLAVEOF qui transforme le nœud en réplique du nœud maître. Dans le passé, cette technique a été utilisée par plusieurs groupes d’attaquants contre des instances Redis exposées publiquement en se connectant à elles et en les rendant esclaves d’instances Redis compromises. L’avantage de cette méthode, c’est que les attaquants peuvent alors insérer un fichier d’objets partagés Linux dans leur mode maître qui sera répliqué sur les esclaves compromis et pourra ensuite être chargé en tant que module sur les esclaves avec la commande MODULE LOAD. Les modules sont destinés à étendre les fonctionnalités de Redis et, dans ce cas, les attaquants en ont conçu un avec lequel ils peuvent accéder au shell inversé et implémenter une commande appelée system.exec. Ils ont pu ainsi exécuter des commandes shell arbitraires sur les systèmes des victimes.

Un malware multi-plateformes et résistant

Une fois que le dropper principal de P2PInfect est déployé, il se connecte au réseau P2P et télécharge des informations sur le protocole de communication personnalisé, qui fonctionne sur TLS 1.3, ainsi qu’une liste des nœuds actifs dans le réseau. Il met également à jour le réseau avec ses propres informations et choisit un port de communication aléatoire. Le fait que le ver utilise un protocole de commande et de contrôle point à point et des numéros de port aléatoires pour chaque nœud le rend résistant aux tentatives de débranchage (takedown), car il n’y a pas de point de défaillance central. Ses communications sont aussi plus difficiles à bloquer par des pare-feux, parce qu’il n’y a pas de port spécifique pour arrêter son trafic. Le ver est écrit en Rust, un langage de programmation moderne multi-plateformes, connu pour la sécurité de sa mémoire et de ses types, ce qui l’a rendu populaire dans les grandes entreprises. Les chercheurs ont pu observer le dropper P2PInfect en train d’infecter des instances Redis sous Linux et Windows et de déployer des charges utiles supplémentaires écrites en Rust. Certaines d’entre elles sont nommées linux, miner, winminer et windows.

Sur les systèmes Windows, les chercheurs de Palo Alto ont également constaté le déploiement d’un autre composant appelé Monitor, qui active la persistance et s’assure que le ver est en cours d’exécution. Après avoir déployé ses composants supplémentaires, le ver commence immédiatement à rechercher des instances Redis vulnérables, mais il recherche également dans des plages aléatoires d’adresses IP le port 22, normalement associé à SSH. La raison pour laquelle ce port est scanné n’est pas claire, car les chercheurs n’ont trouvé aucune preuve que le bot tente d’exploiter ou de se connecter à d’autres systèmes via SSH, du moins pas encore. « Nous recommandons aux entreprises de surveiller toutes les applications Redis, à la fois sur site et dans les environnements cloud, pour s’assurer qu’elles ne contiennent pas de noms de fichiers aléatoires dans le répertoire /tmp », ont déclaré les chercheurs. « En outre, le personnel DevOps devrait continuellement surveiller leurs instances Redis pour s’assurer qu’elles maintiennent des opérations légitimes et qu’elles conservent l’accès au réseau. Toutes les instances Redis doivent aussi être mises à jour vers leur dernière version ou toute version postérieure à redis/5:6.0.16-1+deb11u2, redis/5:5.0.14-1+deb10u2, redis/5:6.0.16-2 et redis/5:7.0~rc2-2 ».

P2PInfect est le dernier-né d’une série de botnets à propagation automatique qui ciblent les technologies cloud et de conteneurs. Les chercheurs d’Aqua Security ont récemment documenté un autre ver, baptisé Silentbob, qui cible les clusters Kubernetes, les API Docker, les instances Weave Scope, les déploiements JupyterLab et Jupyter Notebook, les serveurs Redis et les clusters Hadoop.

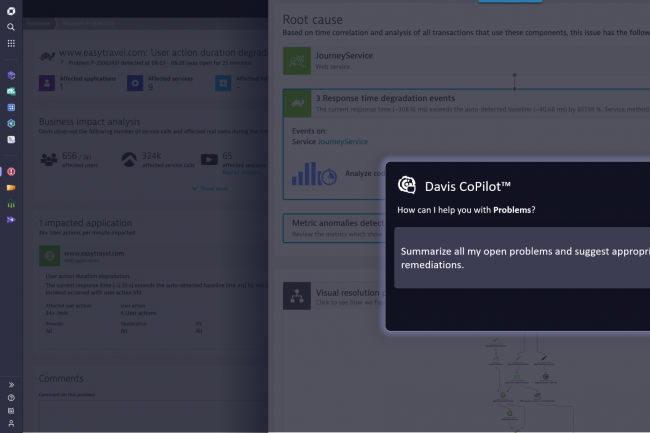

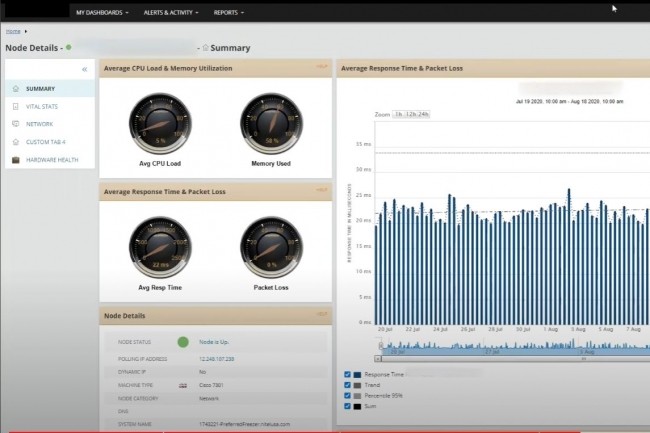

Pour simplifier et accélérer les tâches de gestion de la performance, le moteur Davis AI de Dynatrace pourra désormais combiner ses capacités d’IA causale et prédictive avec de l’IA générative.

L’IA générative intégrée au moteur Davis AI doit permettre aux clients de Dynatrace de créer plus rapidement des tableaux de bord, de déterminer la cause initiale des incidents et d’accélérer le temps moyen de réparation. Actuellement, le moteur Davis AI dispose de capacités d’IA causale et prédictive. Avec l’ajout de l’IA générative, l’éditeur affirme que les capacités de langage naturel de cette troisième modalité d’IA faciliteront la création de tableaux de bord, l’automatisation des workflows et l’accomplissement des tâches pour les clients. L’IA générative de Davis CoPilot travaillera en collaboration avec la technologie d’IA causale, qui analyse les données en temps réel, et ses modèles d’IA prédictive qui anticipent les comportements futurs sur la base des données passées et des modèles observés dans l’environnement. « Nous analysons des milliards de dépendances dans le système. Nous comprenons l’élément prédictif pour prévoir le comportement futur. Notre analyse des causes profondes comprend comment les choses sont connectées. Cette compréhension de l’environnement permet de savoir quelles questions poser. Avec l’IA générative, nous pouvons introduire ces informations précises dans un grand modèle de langage LLM et le laisser générer une recommandation, puis l’acheminer vers les bonnes équipes », a expliqué Alois Reitbauer, responsable de la stratégie technologique chez Dynatrace. « L’IA générative rend le produit accessible à de nouveaux publics, les aide à construire des workflows personnalisés sans écrire de code, et même si l’humain garde le contrôle, cela lui prendrait beaucoup plus de temps pour voir tout ce qui se passe dans le système », a ajouté M. Reitbauer. « Ces technologies d’IA combinées permettront aux équipes IT de repérer plus rapidement les tendances de comportement et de prédire les problèmes de performance qui pourraient avoir un impact sur les expériences des utilisateurs finaux ou des clients avec les applications », a affirmé le fournisseur.

Selon Gregg Siegfried, vice-président et analyste de la recherche chez Gartner, « les trois types d’IA de Davis rendent l’outil plus efficace ». L’IA générative s’occupe principalement du langage. « Grâce à ce type d’IA, les opérateurs humains peuvent traiter plus facilement avec ces machines si elles ont un mode d’interaction semblable à celui des humains, ce qui pouvait éventuellement manquer avant l’ajout de cette IA générative », a ajouté M. Siegfried. Afin de suivre les mesures de performance des applications, la plateforme Dynatrace surveille de nombreux composants dans l’environnement, dont le temps de réponse et la latence. « L’application de l’IA et de l’automatisation à la surveillance des applications est judicieuse, car la quantité de données et de métriques à collecter et à analyser pour déterminer la source des problèmes dépasse ce qui est humainement possible », a expliqué M. Siegfried. « L’avantage de Davis, c’est qu’il fournit des indices et des conseils aux équipes IT dès qu’une application commence à rencontrer des problèmes de performance, ce qui évite des tâtonnements et une perte de temps pour résoudre le problème », a ajouté l’analyste de Gartner. Aujourd’hui, grâce à la popularité de l’IA générative, Davis permettra aux opérateurs IT d’interagir plus facilement avec le moteur d’IA pour repérer et résoudre les problèmes de performance. « Il est important de pouvoir comprendre le comportement du logiciel et de se mettre à la place des utilisateurs, compte tenu de la complexité des applications actuelles », a encore déclaré M. Siegfried. « L’intelligence est capable d’analyser le langage et de fournir une réponse éclairée basée sur une formation acquise dans l’environnement ».

Une adoption lente mais inévitable

La plateforme Davis de Dynatrace est en concurrence avec les produits d’observabilité de New Relic, Riverbed et Splunk, entre autres. Selon un rapport sur les dépenses IT de Gartner récemment mis à jour, beaucoup de fournisseurs de solutions de surveillance et d’observabilité cherchent à intégrer de l’IA générative dans leurs plateformes logicielles, et c’est peut-être ainsi que les clients commenceront à appliquer l’IA générative dans leurs environnements. « Le meilleur canal de commercialisation de l’IA générative passe par les logiciels, le matériel et les services déjà utilisés par les entreprises », a déclaré John-David Lovelock, analyste VP distingué chez Gartner, dans un communiqué. « Chaque année, de nouvelles fonctionnalités sont ajoutées aux produits et services technologiques sous forme de modules complémentaires ou de mises à niveau. La plupart des entreprises intégreront l’IA générative de manière lente et contrôlée via des mises à niveau d’outils déjà comptabilisés dans les budgets IT », a ajouté l’analyste. La plateforme Davis AI de Dynatrace est disponible soit sur site, soit en mode SaaS (Software-as-a-Service). La technologie élargie du moteur IA Davis sera disponible dans la plateforme de l’éditeur au cours de l’année civile 2023 pour les clients du fournisseur.

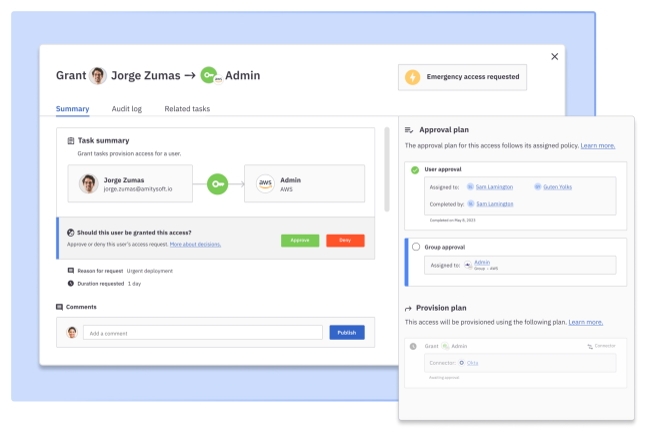

Le spécialiste de la gestion des identités, ConductorOne enrichit son offre avec une solution pour administrer les accès à privilège dans le cloud.

Après l’IAM, ConductorOne se lance dans le PAM (Privileged Access Management). Basée sur le cloud, cette solution entend faciliter le travail de gestion des autorisations et de mise en œuvre des politiques pour les ressources du cloud par les équipes IT et de sécurité. « Dans les solutions PAM traditionnelles, le contrôle d’accès est centré sur le compte et les comptes à privilèges offrent des niveaux élevés de permissions statiques », a déclaré Alex Bovee, cofondateur et CEO de ConductorOne. La société se retrouve en effet en compétition avec d’autres solutions comme CyberArk ou Varonis et Wallix.

« Cette approche est à l’opposé de la gestion des accès par le moindre privilège telle qu’elle est mise en œuvre par le PAM dans le cloud », a-t-il ajouté. Ce second produit de ConductorOne fait suite à une offre de gouvernance et d’administration des identités (Identity Governance and Administration) pour l’automatisation des processus de conformité dans les applications basées sur le cloud.

Un déploiement sans agent pour le moindre privilège

L’offre CPAM basée sur le cloud est délivrée sous forme de service sans agent pour tous les outils SaaS et d’infrastructure cloud connectés à ConductorOne. Elle peut servir à gérer l’accès aux comptes d’infrastructure cloud dans AWS, GCP, Azure, Snowflake, etc. « Avec cette solution, les équipes de sécurité peuvent évoluer vers un modèle de privilèges permanents nuls (Zero-standing Privilege, ZSP) afin de prévenir les violations d’identité en automatisant la gestion des autorisations pour l’infrastructure cloud et SaaS », a déclaré Alex Bovee.

Les fonctionnalités du CPAM sont également accessibles via un agent pour appliquer les contrôles d’accès au moindre privilège à des infrastructures sur site ou non natives du cloud comme Active Directory, LDAP, Postgres et Microsoft SQL Server. « Nous fournissons un agent pour gérer l’accès aux infrastructures hébergées comme Active Directory et LDAP, qui sont protégées par un pare-feu contre la connectivité Internet », a précisé le dirigeant.

Dépasser les limites de l’ancien système

Selon lui, avec les solutions PAM existantes, les comptes à privilèges peuvent disposer de niveaux de permissions statiques et croissants. « Un certain nombre de comptes à privilèges peuvent ainsi perdurer dans l’environnement d’un client, parfois sans même être surveillés », a-t-il ajouté. « Généralement, les comptes à privilèges sont vérifiés (avec des identifiants) par les utilisateurs afin que ces derniers puissent effectuer des actions privilégiées via le compte », souligne le CEO. Une fois que l’utilisateur a terminé son travail, il réintègre le compte et les identifiants sont renouvelés.

« Le problème de l’utilisation d’identités partagées qui n’appartiennent pas à l’utilisateur peut être résolu par le CPAM de ConductorOne », observe le responsable, car il permet d’augmenter les permissions juste à temps, en les accordant uniquement quand elles sont nécessaires. Les autorisations sont escaladées directement sur le compte de l’utilisateur et peuvent être authentifiées par le biais d’une signature unique (Single-Sign-On, SSO). « Une interface de ligne de commande est utilisée pour l’escalade des permissions et Slack sert à l’approbation de l’accès », a ajouté le dirigeant. Les permissions et les demandes via CPAM sont gérées par l’outil de ligne de commande CLI « C1 (Cone) de ConductorOne. Le service permet également de définir la gestion des accès « en tant que code » à l’aide du fournisseur Terraform de l’entreprise.

Les employés qui tirent la sonnette d’alarme doivent pouvoir le faire sans aucune crainte. Dans le domaine de l’IT et de la cybersécurité, les législations commencent à évoluer notamment aux Etats-Unis et en Europe pour protéger ces lanceurs d’alerte. L’Anssi et la CNIL viennent de communiquer dans ce sens.

En août 2022, l’ancien responsable de la sécurité de Twitter, Mudge, de son vrai nom Peiter Zatko, a déposé une plainte de 84 pages auprès de la Securities and Exchange Commission (SEC) pointant du doigt plusieurs faiblesses et manquements du site de micro-blogging. Mauvais chiffre sur les bots et le spam, niveau bas de sécurité, dissimulation d’informations de violation de données au conseil d’administration, autant d’allégations que Twitter a démenties. En tant que personne ayant construit sa vie en dénonçant les failles des logiciels, Peiter Zatko a affirmé qu’il était « éthiquement tenu » de rendre l’affaire publique, car il estimait que Twitter avait négligé de corriger ces failles, selon une interview accordée au Washington Post.

Il n’a pas pris cette décision à la légère, et de nombreux experts qui s’expriment sur des questions de cybersécurité sont confrontés à des dilemmes similaires. La plupart d’entre eux tentent d’abord d’exprimer leurs préoccupations en interne, et ne se tournent vers l’extérieur que s’ils ont l’impression de ne pas être entendus. Lorsqu’une personne décide de signaler des actes répréhensibles, elle sait qu’elle risque d’être confrontée à de graves conséquences. Les mécanismes actuels de divulgation légale « sont difficiles, [et] ils s’accompagnent de nombreuses répercussions », explique Peiter Zatko. C’est pourquoi il estime que certains des aspects entourant la dénonciation « doivent être revus ».

Les entreprises jouent sur la peur des employés

Les employés qui se manifestent ont des craintes, les principales étant « la peur des représailles et celle de la futilité – que parler ne changera rien », explique Dana Gold, conseillère principale au Government Accountability Project. Les employés des secteurs de la technologie et de la cybersécurité doivent être mieux protégés contre les représailles. « Des lois solides sur la protection des lanceurs d’alerte et des voies d’accès pour les divulgations sont essentielles, au point d’être non négociables pour une gouvernance privée et publique responsable. Nous avons besoin que les lanceurs d’alerte puissent se manifester – ils ne sont pas seulement la meilleure défense contre les menaces critiques, mais ils peuvent parfois être la seule défense dont nous disposons ».

La législation relative à la protection des lanceurs d’alerte s’est quelque peu améliorée dans le monde au cours des dernières décennies, mais des changements doivent encore être apportés pour permettre à ces profils IT de signaler plus facilement les problèmes sans craindre de conséquences. « Au moins aux États-Unis, les travailleurs du secteur IT doivent bénéficier de meilleures protections », déclare Dana Gold. « Le Congrès a été tellement lent et incapable de réglementer le secteur technologique. Malgré de nombreuses auditions de contrôle visant à résoudre les problèmes de l’industrie technologique, les employés du secteur restent vulnérables sans protection autonome des dénonciateurs ».

Créer un environnement sécurisé pour encourager le signalement de problèmes

La cybersécurité étant de plus en plus présente dans nos vies, il est « vital pour la sécurité nationale », comme le dit madame Gold, d’encourager les lanceurs d’alerte qui signalent des problèmes liés à l’IT. Les pays doivent faire deux choses, dit-elle. Premièrement, ils doivent s’assurer que les employés du secteur public travaillant dans le domaine de l’infosécurité sont pris au sérieux lorsqu’ils souhaitent signaler des actes répréhensibles. Cela signifie qu’ils doivent disposer de plusieurs voies d’accès et créer un environnement dans lequel ils se sentent en sécurité pour se manifester. Sue Bergamo, RSSI chez BTE Partners partage cet avis. « Les gouvernements devraient mettre en place un programme de dénonciation comportant des instructions claires sur la manière de divulguer des informations, puis offrir les ressources nécessaires pour mettre en place des procédures encourageant les employés à se manifester et garantissant un environnement sûr pour les dénonciations », dit-elle.

Deuxièmement, les pays doivent améliorer leur législation afin d’y inclure une solide protection contre les représailles à l’encontre des employés IT, en rendant illégales les représailles de la part de diverses entités. Cela comprend les pressions liées à l’emploi, le harcèlement, le doxing, la mise sur liste noire et les enquêtes de représailles. Les États-Unis, par exemple, ne disposent pas de lois fédérales destinées à protéger les employés qui dénoncent des problèmes de cybersécurité. Toutefois, les dispositions anti-représailles sont suffisamment larges pour s’appliquer à de tels cas. Par exemple, certaines lois qui s’opposent à la punition des dénonciateurs d’entreprises et des personnes qui révèlent des méfaits commis avec des fonds fédéraux peuvent également s’appliquer aux dénonciateurs dans le domaine de la technologie. En outre, en 2021, l’initiative civile de lutte contre la cyberfraude du ministère américain de la justice (DOJ) a ouvert la voie à l’utilisation de la loi sur les fausses réclamations (False Claims Act) à l’encontre des entreprises publiques et des bénéficiaires de subventions qui soumettent de fausses déclarations de conformité aux normes de cybersécurité. En complément, un certain nombre d’autres lois peuvent s’appliquer aux lanceurs d’alerte qui signalent des problèmes liés à la technologie.

L’Union européenne progresse sur le terrain de la protection

L’Union européenne a également progressé dans la protection des lanceurs d’alerte. Les États membres ont été invités à transposer la directive européenne 2019/1937 dans leur cadre juridique, et les pays qui ne l’ont pas fait (Allemagne, Estonie, Espagne, Italie, Luxembourg, Hongrie, Pologne et Tchécoslovaquie) ont été renvoyés devant la Cour de justice en février de cette année. La directive demandait aux États membres de l’UE de renforcer la protection des lanceurs d’alerte dans les secteurs public et privé, notamment en créant un système solide de protection contre les représailles. Toutefois, les progrès réalisés sur le plan législatif doivent être accompagnés de progrès similaires dans les pratiques des entreprises.

À l’échelle nationale, la transposition en France de la directive européenne sur la protection des lanceurs d’alerte par la loi dite « Waserman » ainsi que par son décret d’application du 3 octobre 2022, modifient de façon importante des règles en la matière. Cela concerne notamment l’élargissement de la définition des alertes et des catégories des personnes susceptibles d’émettre une alerte ou de bénéficier d’un régime de protection en lien avec celle-ci ainsi que la création de règles procédurales. « Si les changements de fond concernent principalement des alertes de droit commun, dites « alertes professionnelles internes », le nouveau régime concerne également les alertes dites « sectorielles », relevant des règlementations spécifiques » indique la Commission nationale de l’informatique et des libertés. En effet, les textes prévoient un « socle commun » de garanties minimales au profit de l’ensemble des lanceurs d’alertes, quel que soit le régime (général ou spécifique) dont relèverait le signalement.

La Cnil et l’Anssi veillent sur les lanceurs d’alerte

Dans son travail continu de suivi de la réglementation et de pédagogie envers les professionnels, la Cnil a ainsi mis à jour son référentiel « alertes professionnelles » initialement publié en 2019. Cette dernière version tient compte de l’ensemble des contributions reçues lors de la consultation publique ouverte du 6 avril au 5 mai 2023. De son côté, l’Anssi a également mis en place un dispositif spécifique pour recueillir et traiter les signalements des lanceurs d’alerte, s’adaptant ainsi aux évolutions récentes de la règlementation en matière des signalements professionnels. « Le dispositif de signalement par un lanceur d’alerte concerne des informations portant sur un crime, un délit, une menace ou un préjudice pour l’intérêt général, une violation ou une tentative de dissimulation d’une violation d’un engagement international régulièrement ratifié ou approuvé par la France, d’un acte unilatéral d’une organisation internationale pris sur le fondement d’un tel engagement, du droit de l’Union européenne, de la loi ou du règlement » précise l’Anssi dans un communiqué.

L’agence rappelle par ailleurs que signaler une alerte « n’est pas un acte anodin », « le dispositif lanceur d’alerte ne prévoit pas de dispense à l’article 40 du code de procédure pénale qui dispose que « toute autorité constituée, tout officier public ou fonctionnaire qui, dans l’exercice de ses fonctions, acquiert la connaissance d’un crime ou d’un délit est tenu d’en donner avis sans délai au procureur de la République et de transmettre à ce magistrat tous les renseignements, procès-verbaux et actes qui y sont relatifs ». » Pour saisir l’Anssi, toute personne peut prendre contact par mail à l’adresse dédiée, par téléphone ou encore par voie postale en s’adressant au Secrétariat général de la défense et de la sécurité nationale.

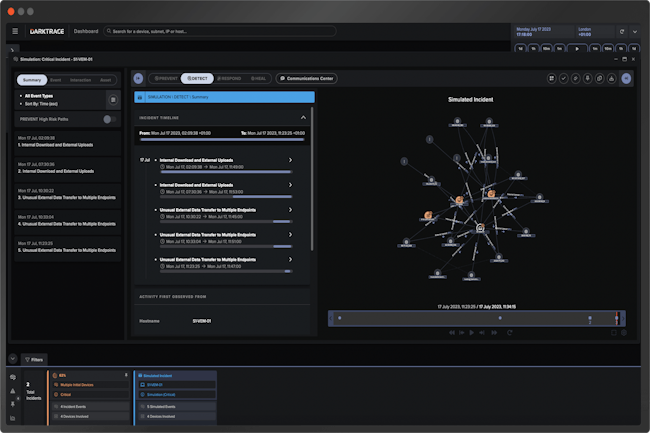

Le spécialiste de la sécurité à base d’IA ajoute une brique, nommée Heal pour aider les entreprises à se préparer aux cyberattaques. Dans ce cadre, Darktrace propose de simuler différents types de campagnes malveillantes.

Poursuivant sa stratégie de résilience nommée « Cyber AI Loop », Darktrace ajoute le pilier remédiation à son catalogue. Après, Detect, Prevent et Respond, le fournisseur dévoile Heal qui doit aider les entreprises à se préparer aux cyberattaques, à y remédier et à rétablir leurs services. « Les équipes de sécurité peuvent utiliser Heal pour simuler des attaques réelles dans leur environnement, créer des plans de réponse sur mesure aux cyber-incidents, au moment où ils se produisent, automatiser les actions pour répondre aux incidents et se rétablir », a déclaré Darktrace.

Répondre rapidement et efficacement aux incidents reste un défi de taille pour les équipes de sécurité, qui ont déjà fort à faire avec l’évolution des schémas d’attaque, les points de données changeants et incertains, et les problèmes de ressources. Selon le dernier rapport d’IBM Security sur le coût d’une violation de données, les entreprises qui disposent d’une équipe de réponse aux incidents et effectuant des tests de plan de réponse, parviennent à identifier les violations 54 jours plus rapidement que celles qui n’ont ni l’une ni l’autre. Par ailleurs, les entreprises qui utilisent largement l’IA et l’automatisation pour leur sécurité sont capables de repérer et de contenir une violation 108 jours plus rapidement que celles qui ne les utilisent pas. De plus, selon ce même rapport, les entreprises qui utilisent les renseignements sur les menaces parviennent à identifier les violations 28 jours plus rapidement que celles qui ne le font pas.

Des simulations d’attaques pour se préparer à des incidents réels

« Les incidents simulés de Heal propose aux équipes de sécurité d’effectuer en toute sécurité des simulations de cyberattaques réelles, par exemple, des campagnes de ransomwares, de vol de données et de propagation de vers, au sein de leurs propres environnements et impliquant leurs propres actifs », a déclaré Darktrace dans un communiqué. « Les équipes peuvent ainsi expérimenter l’impact des attaques sur l’entreprise, affiner leurs réponses, et être prêtes à répondre aux incidents dans le cadre d’attaques réelles », a ajouté le fournisseur.

« En cas d’incident réel, Heal s’appuie sur les enseignements tirés des simulations précédentes, la connaissance de l’environnement de l’entreprise et les informations fournies par Detect pour créer une image de l’attaque, ainsi qu’un manuel de réponse généré par l’IA », a encore déclaré Darktrace. La solution établit ensuite la liste des actions de remédiation à effectuer en priorité en fonction de différents facteurs, en prenant aussi en compte les dommages que l’actif compromis peut impliquer, dans quelle mesure l’attaque s’appuie sur cet actif comme pivot ou point d’entrée, et son importance pour l’entreprise ».

Remédiation automatisée et rapports d’incident en direct

« Heal automatise également les actions de remédiation via l’intégration avec les outils de sécurité l’entreprise et fournit des rapports d’incidents pendant et après une attaque », a encore déclaré Darktrace. Dès son lancement, la solution s’intègre avec Microsoft Defender for Endpoint, Intune, Microsoft 365, Veeam et Acronis, et d’autres intégrations sont prévues.

« Les rapports générés par Heal fournissent une analyse sur les actions de l’attaquant et de l’équipe de sécurité, les décisions, l’efficacité des mesures d’endiguement et des informations de récupération à mesure du déroulement d’un événement », indique l’éditeur. Après une attaque, ces informations offrent des données de conformité essentielles à des tiers, que ce soit les équipes de forensique, les assureurs ou les avocats.

Avec ces mises à jour majeures de WebTitan et de SpamTitan, TitanHQ introduit des fonctionnalités de filtrage DNS et de protection contre le phishing.

TitanHQ, le fournisseur de cybersécurité en mode SaaS, a publié les dernières versions de WebTitan, sa plateforme de filtrage web et de sécurité DNS. La dernière version 5.03 de WebTitan s’enrichit de plusieurs fonctionnalités, comme le contrôle du domaine de premier niveau (Top-Level Domain, TLD), la personnalisation de la politique par défaut, et une capacité d’héritage. « WebTitan 5.03 sera progressivement déployé auprès des clients existants de TitanHQ », a indiqué l’entreprise. Celle-ci a également dévoilé une mise à jour de sa plateforme de sécurité contre le phishing, SpamTitan, dont la sortie est prévue cette année.

Rationalisation du contrôle des politiques pour WebTitan

La mise à jour de WebTitan, la plateforme SaaS de filtrage et de sécurité DNS de l’éditeur qui fournit une protection contre les menaces basée sur l’IA et des contrôles de contenu web, étend ses fonctionnalités relatives aux politiques de filtrage. C’est le cas d’une nouvelle capacité de personnalisation, ajoutée aux politiques globales par défaut des clients, qui permet de personnaliser les politiques au niveau du client. La possibilité d’hériter des « domaines autorisés et bloqués » est aussi applicable à la politique par défaut du client. Un filtre DNS utilise la politique par défaut pour classer les sites web dans différents groupes en fonction de leur contenu ou des risques de sécurité potentiels. TitanHQ permet également d’autoriser ou de bloquer un domaine de premier niveau (TLD) dans les politiques des clients et les domaines globaux.

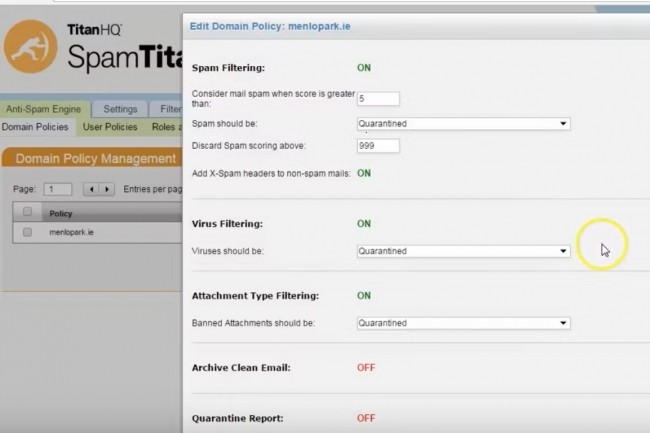

Renforcement des contrôles MSP pour SpamTitan

Quant à la mise à jour de SpamTitan, elle doit renforcer les contrôles des fournisseurs de services managés. Selon le fournisseur, SpamTitan 9.01, dont la sortie est prévue dans le courant de l’année, sera doté de certaines fonctions anti-phishing indispensables aux fournisseurs de services managés (MSP) en complément des autres fonctions de la plateforme. Il s’agit plus précisément de la « quarantaine », de l’héritage « Link Lock » pour le blocage des liens et d’une vue simplifiée du courriel. La prochaine version devrait comprendre une fonction « historique/quarantaine pour les MSP », afin de pouvoir agir sur les courriels des clients au niveau du MSP. Une capacité d’héritage pour le « verrouillage des liens » a été activée au niveau du MSP pour ne plus avoir à explorer les domaines individuels pour effectuer des changements. Le fournisseur a également promis, pour la prochaine version, un « filtrage par motif pour les MSP » et une « vue simplifiée du courriel » afin de rationaliser l’analyse et d’offrir une meilleure expérience à l’utilisateur. L’éditeur prévoit aussi d’ajouter une option « autres produits » dans la console principale de la plateforme « pour permettre aux MSP d’offrir plusieurs solutions TitanHQ à leur clientèle sans effort », a déclaré l’entreprise.

Fondée par Cisco, Juniper, Fortinet, Intel, AT&T et Verizon, pour ne citer que ceux-là, la Network Resilience Coalition encouragera les entreprises à corriger les systèmes, à combler les lacunes et à préparer des défenses pour les routeurs et les commutateurs.

À travers la Network Resilience Coalition, les piliers de l’industrie des réseaux veulent aider les entreprises, les fournisseurs de services et les opérateurs de télécommunications à lutter contre les ennemis cyber. L’objectif de cette coalition qui comprend AT&T, Broadcom, BT Group, Cisco, Fortinet, Intel, Juniper Networks, Lumen Technologies, Palo Alto Networks, Verizon et VMware, est de proposer des techniques ouvertes et collaboratives afin d’améliorer la sécurité du matériel et des logiciels réseau dans l’ensemble de l’industrie. La coalition a été réunie sous l’égide du Center for Cybersecurity Policy & Law, une organisation à but non lucratif qui se consacre à l’amélioration de la sécurité des réseaux, des appareils et des infrastructures critiques. Déjà engagée dans une vaste mission de sécurité, l’organisation souhaite que le groupe Resilience se concentre pour l’instant sur les routeurs, les commutateurs et les pare-feux les plus anciens, ceux qui ne bénéficient peut-être plus de support, qui n’ont pas reçu de correctifs de sécurité par négligence ou ceux en fin de vie qui n’ont pas été remplacés.

« Aujourd’hui, les acteurs malveillants, y compris les États-nations et les groupes criminels, arrivent trop facilement à trouver des vulnérabilités, à exécuter des codes à distance et à trouver des produits en fin de vie qui ne sont plus entretenus », a déclaré Éric Goldstein, directeur exécutif adjoint pour la cybersécurité de l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA). Ces produits peuvent offrir « un accès facile aux réseaux critiques qu’ils cherchent à atteindre. C’est table ouverte, pourrait-on dire ! », a déclaré M. Goldstein. « Nous voulons trouver un moyen de faciliter et de simplifier la mise à niveau vers les versions prises en charge et de réduire la fréquence de ces vulnérabilités que nos adversaires exploitent à grande échelle », a ajouté M. Goldstein.

Une recherche permanente

« La Network Resilience Coalition passera les prochains mois à rechercher et à inventorier les principaux problèmes que ses membres constatent dans l’ensemble du secteur, puis, d’ici à la fin de l’année, elle précisera ses domaines d’intervention », a indiqué le groupe. « Le groupe se consacrera en priorité à trouver des méthodes adaptées à tous les secteurs industriels pour relever les défis auxquels sont confrontées les entreprises en matière de mise à jour de logiciels et de matériel, mais aussi d’application régulière de correctifs, tout en encourageant les entreprises à améliorer la visibilité de leurs réseaux afin de mieux atténuer les cyber-risques », a encore déclaré le groupe.

« L’un des objectifs de la coalition est de discuter de cas d’usages nuancés pour comprendre ce que les fournisseurs peuvent changer », a déclaré Brad Arkin, vice-président senior et responsable de la sécurité et de la confiance chez Cisco Security. « Nous déployons beaucoup d’efforts pour atténuer les problèmes, mais cela ne donne pas les résultats dont nous avons besoin », a encore déclaré M. Arkin. « Des attaques parviennent toujours à exploiter avec succès des vulnérabilités pour lesquelles il existe des correctifs qui ne sont pas appliqués, ou résultant de mauvaises configurations. Parfois, certains clients ne sont pas en mesure d’appliquer les correctifs en temps voulu pour des raisons liées à leur contexte opérationnel. Parfois, il n’est pas aussi facile de gérer ces dispositifs. Prévenir de la disponibilité d’un correctif ne met pas fin au problème. Il est résolu quand le dispositif est corrigé ou s’il est retiré du réseau parce qu’il est en fin de vie », a déclaré Derrick Scholl, directeur de la réponse aux incidents de sécurité chez Juniper, qui se réjouit de l’occasion qui lui est donnée « d’améliorer l’éducation et les connaissances sur ce sujet ».

Des failles difficiles à corriger en production

La gestion des vulnérabilités est un défi permanent pour les grandes entreprises. Un rapport récent sur l’état de la gestion des vulnérabilités dans le DevSecOps a révélé que plus de la moitié des 634 praticiens de l’IT et de la sécurité informatique avaient plus de 100 000 vulnérabilités en attente de traitement. En outre, 54 % d’entre eux ont déclaré pouvoir corriger moins de 50 % de ces vulnérabilités, et la plupart des personnes interrogées (78 %) ont déclaré qu’il leur fallait plus de trois semaines pour corriger les vulnérabilités à haut risque dans leur environnement. Pour tenter de résorber ces énormes retards, des efforts coûteux et chronophages sont déployés, tant du côté de la production que du côté du développement des applications logicielles.

Selon une enquête menée par le Ponemon Institue et sponsorisée par Rezilion, 77 % des personnes interrogées déclarent qu’il faut plus de 21 minutes pour détecter, hiérarchiser et remédier à une seule vulnérabilité en production. Les principales raisons invoquées pour expliquer le défaut de résolution des problèmes sont l’incapacité à établir des priorités (47 %), le manque d’outils efficaces (43 %), le manque de ressources (38 %) et le manque d’informations sur les risques susceptibles d’exploiter les vulnérabilités (45 %). Et en cas de violation, le coût pour les entreprises augmente aussi. Selon le rapport annuel d’IBM Security sur le coût d’une violation de données « Cost of a Data Breach », le coût moyen mondial d’une violation de données a atteint 4,45 millions de dollars en 2023, soit une augmentation de 15 % au cours des trois dernières années. Au cours de cette même période, les coûts de détection et d’escalade ont bondi de 42 %. « Outre qu’elle représente la part la plus élevée des coûts de violation, cette augmentation montre aussi que les enquêtes sur les violations sont beaucoup plus complexes », a déclaré IBM.

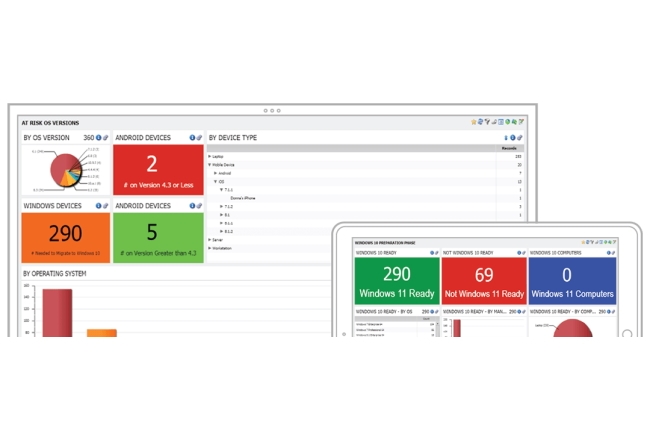

Après l’attaque du gouvernement norvégien, plusieurs autorités en charge de la cybersécurité pressent les Etats à corriger rapidement une faille critique dans le MDM d’Ivanti.

La CVE-2023-35078 affiche un score de gravité de 10 sur 10. Elle concerne l’offre Endpoint Manager Mobile d’Ivanti, anciennement connu sous les nom de MobileIron Core. Cette brèche a été exploitée dans une campagne ciblant les systèmes gouvernementaux de Norvège. Selon l’éditeur, la vulnérabilité ouvre la voie au contournement de l’authentification de l’utilisateur et l’accès aux ressources du MDM (mobile device management)

Des chemins d’accès à l’API, vulnérables

La CISA américaine est rapidement monté au créneau et a déclaré que le problème était lié à des chemins d’accès vulnérables à l’API. « Les attaquants qui accèdent à ces chemins via la faille d’authentification peuvent extraire des informations personnelles identifiables (Personally Identifiable Information, PII) et même créer des comptes d’administration Endpoint Manager Mobile (EPMM) pour exploiter davantage leur accès », déclare-t-elle. « Des informations d’une source crédible indiquent qu’une exploitation a eu lieu », a déclaré Ivanti dans un bref communiqué. Ajoutant : « Nous continuons à travailler avec nos clients et nos partenaires pour enquêter sur cette situation ».

La CISA n’a pas immédiatement répondu à une demande de commentaire sur l’exploitation de la vulnérabilité aux États-Unis, mais des rapports indiquent que près de 3 000 portails d’utilisateurs du type affecté par la vulnérabilité étaient visibles sur la plateforme d’analyse Shodan, dont plusieurs ont été identifiés comme appartenant à des agences gouvernementales américaines. « La faille est présente dans les versions 11.4, 11.10, 11.9 et 11.8 de l’EPMM », a déclaré Ivanti. Seuls les clients de l’éditeur peuvent obtenir plus de détails sur la vulnérabilité, car actuellement, un article de la base de connaissances sur le sujet nécessite une connexion client. Une demande de commentaire n’a pas suscité de réponse immédiate de la part de l’entreprise.

La vulnérabilité exploitée en Norvège

Quelle que soit sa nature exacte, la vulnérabilité a déjà été activement exploitée en Norvège, selon une déclaration de la Norwegian Security and Service Organization, publiée lundi. L’organisation a indiqué que, même si la vulnérabilité de l’accès à distance a été corrigée, certains services mobiles comme l’accès à distance au courrier électronique sont hors ligne, et que les autorités judiciaires enquêtaient sur l’incident.

Le Centre national de cybersécurité norvégien a également publié une déclaration sur la vulnérabilité, indiquant qu’il avait demandé à tous les utilisateurs potentiellement vulnérables d’appliquer les derniers correctifs le plus rapidement possible et qu’il s’efforçait d’informer directement les entreprises norvégiennes. Le gouvernement norvégien n’a pas encore identifié d’acteurs ou de groupes ayant utilisé la vulnérabilité pour accéder à ses systèmes, mais il a confirmé qu’une enquête était en cours.

Le fournisseur de réseau en tant que service Nitel étend la portée de son produit NaaS aux clients internationaux.

Jusque-là disponible en Amérique du Nord seulement, la toute dernière offre NaaS (Network-as-a-Service) de Nitel arrive sur le marché international, les capacités SASE et NaaS du fournisseur étant désormais accessibles dans 34 régions du monde. L’offre principale full NaaS de Nitel s’appuie sur les relations avec les opérateurs de données – avec ou sans fil – locaux pour fournir une connectivité de base, qu’elle intègre dans une suite robuste de réseaux d’entreprise, avec SASE et réseau privé. L’idée est de délivrer un produit réseau plus ou moins prêt à l’emploi de sorte que les petites et moyennes entreprises puissent confier la grande majorité de leurs problèmes de connectivité à Nitel, qui se charge de la configuration et de l’approvisionnement. De plus, le fournisseur apporte des fonctions de sécurité conformes aux normes SASE, comme le sandboxing antimalware, le ZTNA (Zero Trust Network Access), la prévention de la perte de données (Data Loss Prevention, DLP) et le filtrage de contenu.

Selon Mike Frane, chef de produit chez Nitel, l’idée est de réduire la charge de travail et d’augmenter les fonctionnalités, avec, en prime une sécurité accrue. « C’est l’un des problèmes de l’industrie que le SASE tente de résoudre », a déclaré M. Frane. « Aujourd’hui, les équipes réseau doivent travailler avec une multitude d’outils et d’applications, et une grande partie des vulnérabilités surviennent quand les différents paramètres et ensembles de règles ne sont pas appliqués uniformément », a-t-il ajouté. Comme l’a indiqué Mike Frane, Nitel travaille directement avec des fournisseurs d’accès locaux dans le monde entier – près de 100 d’entre eux au moment du lancement. Au lieu de passer des contrats avec de grands agrégateurs, cette approche directe permet au fournisseur de proposer des tarifs plus bas et une assistance plus complète. « Le partenariat avec VMware a été déterminant pour l’ouverture des services de Nitel internationalement », a déclaré l’entreprise. L’empreinte mondiale de l’infrastructure cloud de VMware permet des allers-retours beaucoup plus courts sur le réseau : Nitel affirme qu’ainsi, 80 % de la population mondiale sera à moins de 10 millisecondes de son réseau.

Selon Lisa Pierce, vice-présidente directrice des systèmes et services de réseau d’entreprise chez Gartner Research, d’autres fournisseurs proposent des offres NaaS de ce type. Cependant, la plupart des entreprises du secteur sont de grands opérateurs comme Verizon ou AT&T, alors que l’approche de Nitel, moins dépendantes des opérateurs, lui permet de se concentrer sur les services sous-jacents. « L’un des problèmes majeurs quand on essaie de s’engager dans cette voie est l’ampleur de la modernisation qu’exigent ces technologies et les outils qui les gèrent », a déclaré Mme Pierce. « Comme Nitel ne dépense pas autant d’argent que Verizon, par exemple, pour traiter directement avec l’utilisateur final, elle peut consacrer une plus grande partie de ses revenus aux outils et aux processus », a ajouté le chef de produit. « Le service international de Nitel est disponible dès maintenant et son prix est fixé en fonction du type de fonctions de sécurité, du débit global et des services requis par chaque entreprise », a précisé M. Frane. L’entreprise a déjà effectué un test alpha privé avec quelques clients.

Un chercheur a découvert une faille dans l’architecture Zen 2 des puces Ryzen et Epyc d’AMD. Exploitable à distance, elle peut aboutir à des vols de données sensibles. Le fournisseur prévoit une mise à jour du firmware, mais pas avant l’automne pour les puces grand public.

Spectre, Meltdown, ces noms de vulnérabilités touchant les puces Intel et AMD résonnent encore dans la tête des spécialistes de la cybersécurité. Il faudra peut-être compter sur une autre faille répondant au nom de « Zenbleed ». Découverte par Tavis Ormandy, chercheur chez Google, elle touche les puces sous architecture Zen 2 d’AMD et permet de voler des mots de passe et des clés de chiffrement.

La brèche affecte les puces grand public sous l’appellation Ryzen et celles dédiées aux serveurs sous la marque Epyc. Dans le détail, la famille Ryzen touchée comprend la série 3000 (classique, pro et threadripper), la série 4000 (Pro, avec Radeon Graphics), la série 5000 avec Radeon Graphics, la série 7020 avec Radeao Graphics. Pour la gamme Epyc, seule la série Rome semble concernée.

Une extraction de données sensibles à distance

Tavis Ormandy souligne dans un message avoir informé AMD du l’existence de la faille Zenbleed à la mi-mai. Ce qui la distingue des autres failles connues, c’est qu’il n’est pas nécessaire d’avoir un accès physique au PC. Elle peut-être activée via un Javascript sur une page Web. Une fois exécutée, un attaquant est capable de voir n’importe quelle opération du processeur, y compris celles qui se déroulent dans des sandbox ou des machines virtuelles.

La faille est identifiée comme CVE-2023-20593 et elle est causée par la mauvaise gestion d’une instruction appelée « vzeroupper » lors de l’exécution spéculative, une technique d’amélioration des performances courante utilisée dans tous les processeurs récents. Le chercheur a mis au point un exploit capable « d’extraire des datas à 30 Ko par cœur, par seconde ». Et d’ajouter « c’est assez rapide pour surveiller les clés de chiffrement et les mots de passe lorsque les utilisateurs se connectent ! »

Des mises à jour du firmware d’ici la fin de l’année

Aujourd’hui, AMD n’a publié qu’une mise à jour du firmaware pour les puces serveurs Epyc de seconde génération, ainsi qu’un bulletin de sécurité et un calendrier de publication des mesures d’atténuation. Par contre pour les puces à destination du grand public, un patch sera livré d’ici la fin de l’année par l’intermédiaire des constructeurs de PC (comme Dell ou HP) et les fabricants de carte-mère. Les puces Threadripper 3000 seront les premières à recevoir la mise à jour du firmware en octobre, puis les puces mobiles Ryzen 4000 en novembre. Pour les autres, il faudra attendre décembre 2023.

Pour ceux qui ne souhaitent pas attendre, Tavis Ormandy donne une solution de contournement en modifiant certains paramètres logiciels. Cependant, il prévient que l’impact sur les performances des CPU n’est pas connu. Il recommande aussi aux utilisateurs de vérifier régulièrement les mises à jour proposées par AMD.