Une vulnérabilité dans Service Location Protocol (SLP) sur les terminaux connectés à Internet pourrait créer un facteur d’amplification DDoS allant jusqu’à 2200X

Des chercheurs des entreprises de sécurité Bitsight et Curesec alertent contre une vulnérabilité qu’ils ont découvert dans un service réseau basé sur le protocole UDP appelé Service Location Protocol (SLP). La faille pourrait être exploitée de manière abusive pour amplifier les attaques DDoS. Des dizaines de milliers de systèmes et de terminaux sont exposés à ce service sur Internet et des attaquants pourraient les utiliser pour générer des attaques massives. Et il faudra probablement beaucoup de temps pour les nettoyer. La brèches offrent aux attaquants d’exploiter les points d’extrémité SLP de manière à générer des réponses importantes et de les répercuter ensuite sur les victimes.

Des attaques par réflexion et amplification DDoS

La technique d’attaque dite de réflexion DDoS consiste à envoyer du trafic à un serveur et à lui faire envoyer sa réponse à une adresse IP différente. Ce genre d’attaque fonctionne généralement avec des protocoles de communication basés sur le protocole UDP (User Datagram Protocol). L’UDP est, avec TCP (Transmission Control Protocol), l’un des principaux protocoles de transmission de données sur Internet. Cependant, contrairement au TCP, l’UDP a été conçu pour la vitesse et ne dispose pas de contrôles supplémentaires, ce qui le rend vulnérable à l’usurpation d’adresse source. Cela signifie qu’un attaquant peut envoyer un paquet UDP à un serveur, mais en mettant une adresse IP source différente dans le paquet au lieu de la sienne. Le serveur enverra alors sa réponse à l’adresse IP source définie.

Outre l’effet de réflexion, qui masque l’origine réelle du trafic, certains protocoles UDP amplifient le trafic résultant, ce qui signifie que la réponse générée est beaucoup plus importante que la demande initiale. C’est ce qu’on appelle l’amplification DDoS, très utile pour les attaquants, car elle génère plus de trafic non sollicité vers une cible qu’ils ne pourraient le faire en lui envoyant directement des paquets à partir des machines contrôlées. L’amplification DDoS fonctionne avec divers protocoles, notamment DNS (Domain Name System), mDNS (multicast DNS), NTP (Network Time Protocol), SSDP (Simple Service Discovery Protocol), SNMP (Simple Network Management Protocol) et d’autres, car ils utilisent tous le protocole UDP pour la transmission. Les serveurs exposés à Internet qui acceptent des paquets sur ces protocoles et génèrent des réponses peuvent donc être exploités de manière abusive pour l’amplification des attaques par saturation. Historiquement, ces protocoles ont déjà été utilisés pour générer certaines des plus grandes attaques DDoS connues.

La vulnérabilité du SLP

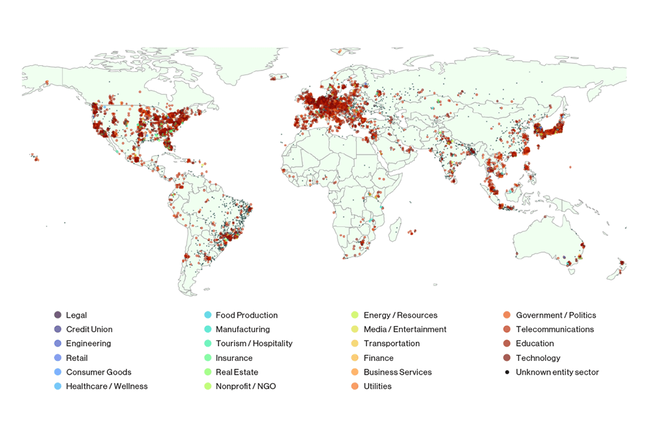

Créé en 1997, le Service Location Protocol (SLP) est un protocole ancien, destiné l’origine à la découverte automatisée de services et à la configuration dynamique entre les applications sur les réseaux locaux. Le daemon SLP d’un système maintient un répertoire des services disponibles comme les imprimantes, les serveurs de fichiers et autres ressources du réseau. Il écoute les requêtes sur le port UDP 427. Même si le SLP n’était pas censé être exposé hors des réseaux locaux, les chercheurs de Bitsight et de Curesec ont identifié plus de 54 000 terminaux qui acceptent des connexions SLP sur Internet. Ces équipements appartiennent à plus de 2000 entreprises du monde entier et couvrent 670 types de produits différents, dont les instances de l’hyperviseur VMware ESXi, les imprimantes Konica Minolta, les routeurs Planex, l’Integrated Management Module (IMM) d’IBM et l’IPMI de SMC.

Comme beaucoup d’autres protocoles basés sur UDP, les instances SLP publiques peuvent servir pour l’amplification des DDoS car les attaquants peuvent interroger les services disponibles sur un serveur SLP. Pour cette requête de 29 octets, la réponse du serveur est généralement comprise entre 48 et 350 octets, soit un facteur d’amplification de 1,6 à 12 fois. Mais les chercheurs ont constaté que de nombreuses implémentations SLP octroient à des utilisateurs non authentifiés d’enregistrer de nouveaux services arbitraires sur un point de terminaison SLP, augmentant ainsi les réponses ultérieures du serveur jusqu’à la limite pratique des paquets UDP, qui est de 65 536 octets.

La seule chose à faire pour les attaquants est d’envoyer des paquets au serveur SLP pour enregistrer d’autres services jusqu’à ce que sa mémoire tampon soit pleine et que le serveur n’accepte plus d’autres enregistrements. Ils peuvent ensuite procéder à une attaque par réflexion courante en envoyant des demandes de listes de services avec une adresse IP source usurpée. Le facteur d’amplification possible peut atteindre x2200, les requêtes de 29 octets générant des réponses de 65 000 octets. Étant donné le grand nombre de produits concernés, les chercheurs ont coordonné la divulgation de la vulnérabilité par l’intermédiaire de l’agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA), qui a émis sa propre alerte. VMware a également publié un avis pour ESXi, en précisant que seules les versions en fin de vie de l’hyperviseur étaient concernées. La vulnérabilité est répertoriée sous la référence CVE-2023-29552 et est affectée d’un score de gravité CVSS de 8.6 (élevée).

Atténuation de la vulnérabilité SLP

« Le protocole SLP doit être désactivé sur tous les systèmes fonctionnant sur des réseaux non fiables, notamment ceux qui sont directement connectés à Internet », ont déclaré les chercheurs. « Si cela n’est pas possible, les pare-feux doivent être configurés pour filtrer le trafic sur les ports UDP et TCP 427. Cela empêchera les attaquants externes d’accéder au service SLP », ont-ils ajouté. La vulnérabilité CVE-2023-29552 n’est pas la première à affecter le SLP. Au fil des ans, VMware a corrigé de nombreuses failles dans son implémentation OpenSLP dans ESXi, et en 2021, le fournisseur a désactivé le service par défaut dans les dernières versions. VMware conseille désormais à tous ses clients de désactiver ce service, d’autant plus que des gangs de ransomwares ont commencé à exploiter l’une de ces vulnérabilités référencée CVE-2021-21974, qui facilite un débordement de la mémoire tampon.

Les pays qui comptent le plus grand nombre de terminaux vulnérables sont les États-Unis, le Royaume-Uni, le Japon, l’Allemagne et le Canada. Malheureusement, comme ces équipements appartiennent à de nombreuses entreprises, il est probable qu’un pourcentage important d’entre eux restera encore longtemps exposé à Internet, ce qui augmentera les chances de voir bientôt des attaques DDoS exploitant l’amplification SLP.

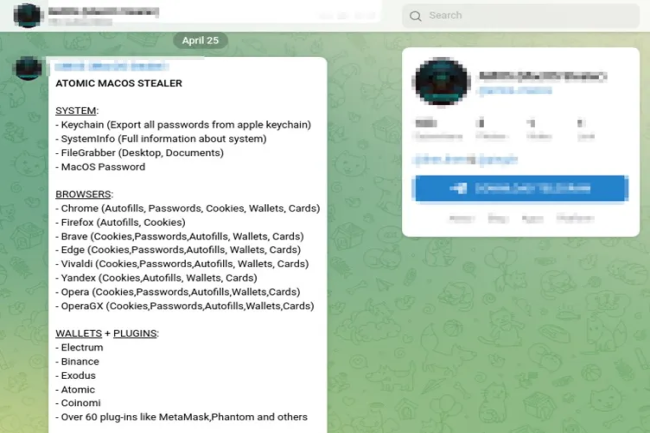

Des chercheurs ont découvert un malware nommé AMOS qui cible macOS. Caché dans une image disque couramment utilisée pour installer des applications tierces, il vole des informations sensibles comme les mots de passe.

La croissance des environnements Mac aiguise les appétits des cybercriminels. Une étude menée par Cyble Research and Intelligence Labs (CRIL) met en lumière le malware AMOS pour Atomic macOS Stealer. Comme son nom l’indique, il s’agit d’un voleur de données notamment les mots de passe ou les fichiers du bureau, ainsi que les éléments du dossier Documents. Il cible aussi les navigateurs à la recherche d’identifiants, de numéros de carte de crédit, des cookies, ainsi que les portefeuilles de cryptomonnaies d’Atomic, Binance, Coinomi, Electrum, Exodus et autres

AMOS a été repéré sur le service de messagerie sécurisée Telegram. Il est très actif et la personne ou le groupe derrière cet infostealer améliore constamment le malware pour le rendre plus efficace. Il est disponible à la vente pour 1 000 dollars par mois. Ce prix comprend un accès au logiciel, ainsi qu’à une interface web pour gérer les victimes, à un outil de force brute pour dérober les clés privées. Les clients ont aussi accès à un vérificateur de cryptographie et à un installateur de fichiers .dmg.

Un fichier image disque non signé pointé du doigt

Ce dernier est le vecteur de propagation du malware. Le fichier image disque non signé (.dmg) est souvent activé lors de téléchargement d’applications tierces. Quand l’utilisateur l’ouvre, il est invité à saisir le mot de passe de son Mac, ce qui déclenche le logiciel malveillant. Le fichier .dmg peut avoir des noms de fichiers qui semblent légitimes – des cas de fausses images de disque intitulées Notion-7.0.6.dmg, Photoshop CC 2023.dmg et Tor Browser.dmg ont été signalés sur VirusTotal, un site web qui analyse les fichiers suspects et les répertorie dans une base de données.

L’analyse du CRIL intervient après une étude publiée récemment par MalwareHunterTeam qui a découvert que le groupe Lockbit travaillait sur une évolution du ransomware pour macOS en particulier sur les terminaux équipés des puces M1. Apple a mis en place des protections dans macOS et l’entreprise publie des correctifs de sécurité via des mises à jour du système d’exploitation, il est donc important de les installer dès que possible. Et comme toujours, il est toujours préférable de télécharger les logiciels à partir de sources fiables, comme l’App Store (qui vérifie la sécurité de ses logiciels) ou directement auprès du développeur.

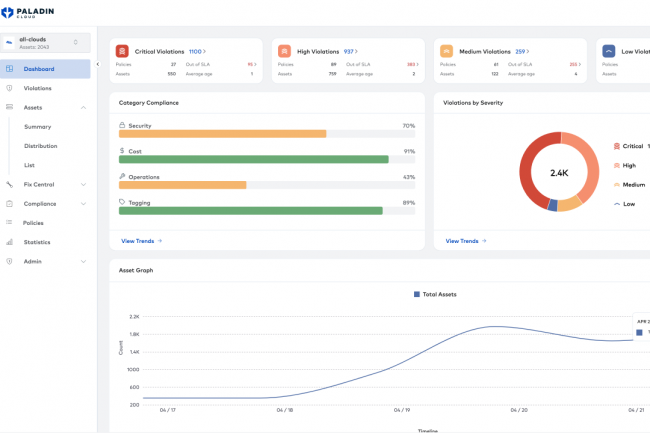

La plateforme de sécurité de Paladin Cloud s’appuie sur une offre open source basée sur des plug-ins pour découvrir les lacunes dans les contrôles de sécurité existants.

Lancée par l’entreprise de sécurité open source Paladin Cloud, la plateforme SaaS du même nom est axée sur la découverte de la surface d’attaque des entreprises et la gestion des vulnérabilités dans le cloud. Construite sur le noyau open source de Paladin Cloud, la plateforme met à disposition un ensemble de politiques de sécurité implémentées dans le code pour gérer des politiques étendues en s’intégrant dans divers systèmes d’entreprise et fournir ainsi une vue d’ensemble de la sécurité dans des environnements multicloud. « Notre plateforme de sécurité cloud aide les développeurs et les équipes de sécurité à définir la surface d’attaque de leurs actifs cyber, à vérifier que les contrôles de sécurité fournissent la protection attendue et à étendre leur posture de sécurité dans des environnements multicloud et hybrides », a déclaré Daniel Deeney, cofondateur et CEO de Paladin Cloud. Le téléchargement et l’usage de Paladin Cloud, initialement publié en juillet 2022 sur GitHub, sont entièrement gratuits. L’offre multicloud comporte une interface UI/UX améliorée et s’intègre aux plateformes d’identité fédérées (comme Active Directory).

De la sécurité cloud basée sur le code

La plateforme de sécurité dans le cloud effectue de la surveillance continue afin d’identifier et de visualiser les actifs numériques tout en détectant les vulnérabilités, les mauvaises configurations et les risques de sécurité. Paladin Cloud hiérarchise également les risques de sécurité pour aider les équipes DevOps à piloter les workflows et à faire de la remédiation automatisée. Basées sur le code et sans agent, les capacités de surveillance et d’alerte dans le cloud de la plateforme se combinent avec des intégrations tierces de systèmes d’entreprise pour permettre aux équipes de sécurité de valider les contrôles et les protections de sécurité existants. Par exemple, le produit contient un plug-in pour Qualys, un scanner de vulnérabilités, qui permet de cartographier automatiquement les installations Qualys dans l’inventaire des instances AWS Elastic compound cloud (EC2). Grâce à cette cartographie, il est possible d’identifier les angles morts et les lacunes de couverture où Qualys n’est pas installé et ne protège donc pas les instances AWS EC2. « La plateforme SaaS d’entreprise s’intègre de manière transparente avec les fournisseurs de services cloud comme AWS, Azure et Google Cloud, et les systèmes d’entreprise, comme Qualys, Tenable, Aqua et Red Hat ACS. Nous continuons également à ajouter de nouveaux plug-ins à la plateforme dans des systèmes d’entreprise largement déployés », a ajouté M. Deeney.

L’offre « security-as-code » de la plateforme, qui fait référence à plusieurs centaines de politiques de sécurité pré-codées provenant de références réglementaires du Centre pour la sécurité Internet (Center for Internet Security, CIS) et de l’Institut national des normes et de la technologie (National Institute of Standards and Technology, NIST), ainsi que des politiques de meilleures pratiques de l’industrie provenant d’autres sources organisationnelles, permet aussi aux entreprises de codifier leurs propres politiques de sécurité. « On ne peut que se réjouir de voir un nouvel acteur dans les domaines de la gestion de la posture de sécurité dans le cloud et de la plateforme de protection des applications natives du cloud », a déclaré Melinda Marks, analyste principale pour l’Entreprise Strategy Group (ESG). « Cette tendance à la sécurité en tant que code rencontre beaucoup de succès, car elle permet de codifier la sécurité dès les premières étapes des processus de développement afin de minimiser les mauvaises configurations ou les erreurs de codage. C’est très visible dans l’infrastructure open source en tant que code, où les développeurs utilisent des modèles pour mettre en place leur propre infrastructure au lieu d’attendre que le service IT ou les services opérationnels la mettent en place pour leur compte », a-t-elle ajouté. Grâce à des codes préconstruits, l’offre regroupe les actifs et les résultats de sécurité par utilisateurs, applications, produits, unités commerciales et services cloud afin restituer une vue granulaire et continue des environnements multicloud d’un client.

Une adoption précoce prometteuse

Selon Paladin Cloud, l’adoption précoce de la plateforme par les secteurs des services financiers, de la technologie et de la santé s’est traduite par une réduction de 30 % de la surface d’attaque en termes d’exposition aux vulnérabilités et aux menaces. « Paladin utilise des connecteurs pour aider les entreprises à identifier et à visualiser leurs actifs dans les environnements cloud, à évaluer leur protection en matière de cybersécurité, y compris les outils et les politiques qu’elles ont mis en place pour ces actifs, et à évaluer les lacunes afin qu’elles puissent appliquer les bons outils ou processus à tous leurs actifs », a encore déclaré Melinda Marks. « Cette solution innovante permet aux entreprises de s’assurer que les applications qu’elles placent dans des environnements cloud disposent des bons processus et outils de sécurité pour les protéger. Elle accélère aussi la remédiation grâce à des capacités d’application de correctifs à des groupes d’actifs », a-t-elle ajouté.

La plateforme automatise la gestion des incidents grâce à des intégrations de tickets comme JIRA et Slack, des alertes et des notifications. De plus, elle peut générer des rapports sur la base de plusieurs benchmarks et normes afin d’améliorer la gouvernance et la conformité. « Les solutions de sécurité open source sont plus populaires que les solutions des fournisseurs, car elles permettent aux entreprises de se connecter et d’utiliser facilement les solutions, alors que l’obtention d’une version de test, sans passer par le cycle d’achat d’une solution, peut s’avérer difficile. Le taux d’adoption de nombreux outils de sécurité open source, comme les outils de test, est élevé, et certains fournisseurs utilisent aussi les outils open source pour créer des produits connexes », a déclaré Daniel Deeney, le CEO de Paladin Cloud.

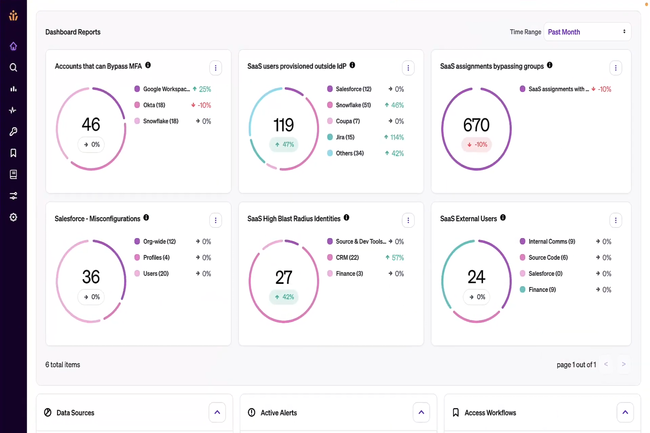

La solution Veza for SaaS Apps sécurise les données sensibles dans les applications SaaS et s’intègre à 15 services majeurs tels que Salesforce, Jira, GitHub et Slack.

Le fournisseur de solutions de gestion des identités et des accès Veza a annoncé un service destiné à sécuriser les accès et la gouvernance des applications SaaS. Baptisé Veza for SaaS Apps, il propose aux clients d’automatiser les révisions d’accès, de trouver et de corriger les violations des accès à privilèges, de réduire la prolifération des habilitations et de prévenir les erreurs de configuration des applications SaaS. Le tout, selon l’entreprise, en sécurisant la surface d’attaque et en assurant la conformité avec des cadres tels que ISO 27001 et le RGPD.Selon Gartner, les entreprises gèrent en moyenne 125 applications SaaS différentes, dont un tiers seulement est connu des services informatiques en raison de la décentralisation de la propriété et de l’approvisionnement. À mesure que les applications SaaS gagnent en popularité, les équipes de sécurité sont confrontées à des défis importants pour gérer et protéger la diffusion des données qu’elles utilisent. La sécurisation de l’accès est rendue complexe par les contrôles basés sur les fonctions propres à chaque application. Par ailleurs, ces dernières sont exposées à la multiplication des habilitations et à des erreurs de configuration risquées si les équipes de sécurité n’ont pas de visibilité sur elles.Une solution PAM et IAMSelon l’éditeur, le service Veza for SaaS Apps donne la possibilité aux clients de sécuriser leurs données sensibles contenues dans leurs applications SaaS face aux brèches, aux ransomwares et aux menaces internes. Il s’intègre à 15 applications majeurs, dont Salesforce, Jira, Confluence, Coupa, Netsuite, GitHub, Gitlab, Slack et Bitbucket et propose les fonctionnalités suivantes :- La surveillance des comptes à privilèges alerte les équipes de sécurité en cas d’octroi de nouveaux accès privilégiés et de perte de privilèges dans les applications SaaS. Selon Veza, la solution surveille à la fois les identités humaines et les identités machine, telles que les comptes de service et les intégrations tierces.- Les vérifications des accès utilisateurs et des certificats d’autorisation automatisent le processus de gouvernance et d’administration des identités par le biais d’examens périodiques des accès. La solution utilise des règles de workflow pour acheminer les demandes de certificats et fournit aux décideurs un contexte d’autorisation pour choisir le rôle le moins permissif, selon la société.- La surveillance des applications SaaS analyse les mauvaises configurations administratives et les violations de politiques avec plus de 100 requêtes prédéfinies pour contrôler les accès. Par exemple, la solution alertera l’équipe de sécurité lorsque des utilisateurs ont accès à des données sensibles mais que l’authentification multifactorielle (MFA) n’est pas activée.La croissance du SaaS entraîne des changements en matière de cybersécurité pour les entreprisesEn octobre dernier, la Cloud Security Alliance a publié SaaS Governance Best Practices for Cloud Customers, un livre blanc décrivant un ensemble de pratiques fondamentales de sécurité et de gouvernance destinées aux environnements SaaS. Selon ce document, les entreprises doivent élaborer des stratégies et des architectures de sécurité spécifiques aux SaaS qui guident le déploiement et la maintenance des applications et qui s’articulent autour de l’évaluation, de l’adoption, de l’utilisation et de l’arrêt des services SaaS.Les entreprises doivent également s’assurer qu’elles considèrent les fournisseurs SaaS comme faisant partie de leurs programmes de gestion des risques des tiers et que processus de réponse aux incidents ainsi que les plans de continuité des activités sont mis à jour en conséquence, ajoute le document d’orientation. « L’environnement SaaS représente un changement dans la manière dont les entreprises gèrent la cybersécurité, qui introduit une responsabilité partagée entre les fournisseurs et les consommateurs. Ne pas s’adapter en conséquence peut avoir des répercussions dévastatrices telles que la divulgation de données sensibles, la perte de revenus, la perte de confiance des clients et des sanctions réglementaires », peut-on lire dans le document.

Des chercheurs ont découvert une campagne menée par le groupe de cybercriminels FIN7 qui vise les solutions de sauvegarde Veeam. Le vecteur pourrait être une faille corrigée en mars dernier.

Dans la plupart des attaques, les sauvegardes constituent au même titre que l’AD (active directory) une cible de choix pour les cybercriminels. Preuve en est la récente découverte par des chercheurs de WithSecure d’une campagne menée contre les serveurs Backup Replication de Veeam. A l’origine de cette offensive, le groupe FIN7 ou Carbon Spider qui opère depuis au moins 2013 et est associé à la famille de malware Carbanak.

Le groupe est connu pour avoir dès ses débuts lancé des attaques contre des entreprises du secteur du retail, de l’hôtellerie et de la restauration, dans le but de voler des informations bancaires. Cependant FIN7 s’est également développé dans les ransomwares en étant associé à des gangs Darkside et BlackMatter, et plus récemment à BlackCat/ALPHV.

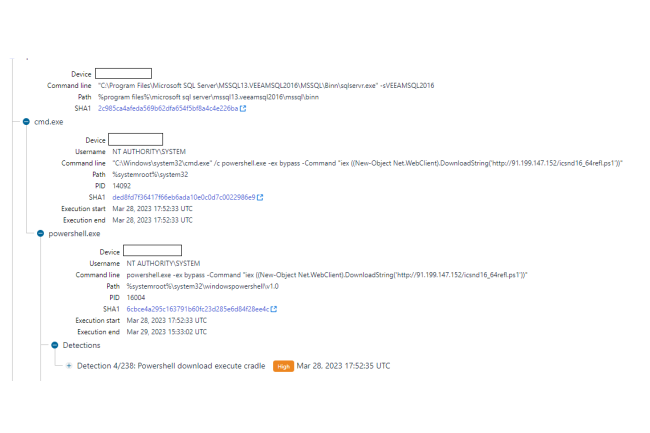

Un modus operandi rattaché à FIN7

Les experts ont mené une analyse forensique de deux serveurs Veeam compromis. Les résultats montrent que le processus SQL Server “sqlservr.exe” lié à l’instance Veeam Backup a été utilisé pour exécuter un script shell batch, qui à son tour a téléchargé et exécuté un script PowerShell directement en mémoire. Ce dernier était POWERTRASH, un chargeur de malware caché qui a été attribué à FIN7 dans le passé.

Ce chargeur est conçu pour décompresser les charges utiles intégrées et les exécuter sur le système à l’aide d’une technique connue sous le nom d’injection PE réflexive. FIN7 s’en est déjà servi pour déployer le trojan Carbanak, la balise Cobalt Strike ou une porte dérobée appelée DICELOADER ou Lizar. Cette dernière a également été observée dans les récentes attaques contre les serveurs Veeam, établissant ainsi un autre lien avec FIN7.

Des scripts personnalisés

Cette backdoor est capable de déployer des scripts bash et PowerShell personnalisés supplémentaires. Par exemple, certains scripts collectaient des informations sur le système local, telles que les processus en cours, les connexions réseau ouvertes, les ports d’écoute et la configuration IP. Un autre script se sert de Windows Instrumentation Interface pour collecter à distance des informations sur d’autres systèmes du réseau. Un autre script encore, connu pour faire partie de l’arsenal de FIN7, a été utilisé pour résoudre les adresses IP collectées en hôtes locaux qui identifiaient les ordinateurs du réseau.

Dans la panoplie de scripts se trouve celui appelé gup18.ps1, encore jamais été observé auparavant, qui a été utilisé pour mettre en place un mécanisme de persistance afin que la backdoor DICELOADER démarre au redémarrage du système. L’exécution de la porte dérobée s’effectue par le biais d’un sideloading de DLL contre un fichier exécutable appelé gup.exe qui fait partie d’une application légitime appelée Notepad++. Les attaquants ont également été vus en train d’exécuter des commandes spécifiques à Veeam. Ils ont par exemple activé des commandes SQL pour voler des informations de la base de données de sauvegarde de Veeam et un script personnalisé pour récupérer les mots de passe du serveur.

Une présomption d’usage de la faille CVE-2023-27532

Bien que les chercheurs de WithSecure ne soient pas sûrs de la manière dont les serveurs ont été compromis, ils soupçonnent les attaquants d’avoir exploité une vulnérabilité répertoriée sous le nom de CVE-2023-27532, corrigée par Veeam le 7 mars. Avec cette faille, un utilisateur non authentifié peut se connecter au serveur sur le port TCP 9401, extraire des informations d’identification stockées dans la base de données de configuration du serveur et potentiellement accéder au système hôte du serveur. « Un PoC de l’exploit a été rendu public quelques jours avant la campagne, le 23 mars 2023 », ont déclaré les analystes. « Le POC contient une fonctionnalité d’exécution de commande à distance. Celle-ci, qui se fait par le biais de commandes shell SQL, produit la même chaîne d’exécution que celle observée dans cette campagne. »

Les experts indiquent dans leur rapport, « nous conseillons aux entreprises concernées de suivre les recommandations et les lignes directrices pour patcher et configurer leurs serveurs de sauvegarde de manière appropriée, comme indiqué dans KB4424 : CVE-2023-27532 ». Ils ajoutent que « les informations contenues dans le dépôts des IOC sur GitHub peuvent également aider les entreprises à rechercher des signes de compromission ».

L’injecteur de malware BellaCiao poussé par le groupe iranien APT35 est utilisé pour des attaques visant spécifiquement les serveurs Microsoft Exchange. Le vecteur d’infection est encore incertain.

Un groupe de cyberespions très probablement lié au gouvernement iranien a infecté des serveurs Microsoft Exchange avec un nouvel implant de malware appelé BellaCiao qui agit comme un injecteur pour le dépôt de futures charges utiles. Le logiciel malveillant exploite les requêtes DNS pour recevoir des commandes des attaquants codées en adresses IP. Selon les chercheurs de Bitdefender, il semble que les attaquants personnalisent leurs attaques en fonction de chaque victime, y compris le binaire du malware, qui contient des informations codées en dur comme le nom de l’entreprise, des sous-domaines personnalisés et des adresses IP. Les informations de débogage et les chemins d’accès aux fichiers de compilation laissés dans l’exécutable laissent penser que les attaquants ont classé leurs victimes par code de pays, comme IL (Israël), TR (Turquie), AT (Autriche), IN (Inde) ou IT (Italie).

Le groupe à l’origine du malware est connu dans l’industrie de la sécurité sous le nom de Charming Kitten, APT35 ou Phosphorus. Cette équipe de pirates informatiques opérerait pour le compte du Corps des gardiens de la révolution islamique (CGRI), communément appelé Pasdaran, une organisation paramilitaire de la république islamique d’Iran qui dépend directement du Guide de la révolution. Récemment, Microsoft a signalé que, depuis la fin de l’année 2021, Charming Kitten s’en prend à des infrastructures américaines critiques, notamment les ports maritimes, les entreprises du secteur de l’énergie, les systèmes de transport, ainsi qu’une grande entreprise de services publics et de gaz. Le groupe est également connu pour mettre à jour et développer fréquemment son arsenal de logiciels malveillants avec des outils personnalisés. Si sa méthode d’attaque préférée est l’hameçonnage très ciblé et sophistiqué, qui comprend l’usurpation d’identité de personnes réelles, il n’hésite pas non plus à adopter des exploits de vulnérabilités récemment corrigées, comme ce fût le cas par exemple de Log4Shell et Zoho ManageEngine (CVE-2022-47966).

Déploiement et fonctionnement du malware BellaCiao

Même si les attaquants de Bitdefender ne sont pas sûrs du vecteur d’infection utilisé pour déployer BellaCiao, ils ont trouvé l’implant sur des serveurs Exchange. Ils soupçonnent donc les attaquants d’exploiter l’un des exploits Exchange connus de ces dernières années, comme ProxyLogon, ProxyShell, ProxyNotShell ou OWASSRF. Une fois déployé, l’implant désactive Microsoft Defender à l’aide d’une commande PowerShell et crée un nouveau service de persistance appelé Microsoft Exchange Services Health ou Exchange Agent Diagnostic Services. Les noms choisis visent à se fondre dans les processus et services légitimes liés à Exchange. Outre BellaCiao, les pirates ont également déployé des portes dérobées qui fonctionnent comme des modules pour Internet Information Services (IIS), le serveur web qui sous-tend Exchange. L’une d’entre elles est une porte dérobée IIS open-source appelée IIS-Raid et l’autre est un module IIS écrit en .NET et utilisé pour l’exfiltration d’identifiants.

Certains échantillons de BellaCiao sont conçus pour déployer un webshell, un script web qui fonctionne comme une porte dérobée et permet aux attaquants d’envoyer des commandes à distance. Le webshell n’est pas téléchargé à partir d’un serveur externe, mais il est encodé dans l’exécutable BellaCiao lui-même sous la forme de chaînes en base64 malformées. Cependant, pour savoir à quel moment déposer le webshell, dans quel répertoire et avec quel nom, l’implant BellaCiao interroge un serveur de commande et de contrôle par DNS à l’aide d’un canal de communication personnalisé mis en place par les auteurs de l’attaque. Le logiciel malveillant effectue une requête DNS pour un sous-domaine codé en dur dans son code toutes les 24 heures. Comme les attaquants contrôlent le DNS pour le sous-domaine, ils peuvent renvoyer l’adresse IP qu’ils souhaitent et, ce faisant, ils transmettent des commandes au logiciel malveillant, car BellaCiao possède des routines spéciales pour interpréter ces adresses IP.

Des échantillons aussi conçus pour déployer des scripts PowerShell

Une adresse IP se compose de quatre valeurs numériques (octets) séparées par des points, par exemple 111.111.111.111. Le logiciel malveillant a une adresse IP codée en dur au format L1.L2.L3.L4 qu’il compare ensuite à l’adresse IP reçue de la requête DNS, par exemple R1.R2.R3.R4. Si les derniers octets R4 et L4 correspondent, le webshell est déployé. S’ils ne correspondent pas, le webshell n’est pas déployé et si R4 est égal à L4-1, toutes les traces du webshell sont supprimées. Les autres octets R1, R2 et R3 sont également utilisés pour déterminer les noms de répertoires et de fichiers à choisir dans une liste lors du déploiement du webshell. Le webshell surveille les requêtes web qui incluent une chaîne particulière, laquelle agit comme un mot de passe secret dans l’en-tête et offre aux attaquants trois possibilités : le téléchargement de fichiers, le chargement de fichiers et l’exécution de commandes.

D’autres échantillons de BellaCiao ont été conçus pour déployer des scripts PowerShell qui agissent comme un serveur web local et un outil de connexion en ligne de commande appelé Plink, utilisé pour établir une connexion proxy inverse au serveur web. Cela permet aux attaquants d’exécuter des commandes et des scripts, de charger et de télécharger des fichiers, de télécharger des journaux Web, etc. Le rapport de Bitdefender comprend une liste d’indicateurs de compromission comme les noms de domaine, les noms de fichiers et les chemins d’accès, les hachages de scripts PowerShell et les adresses IP. Il n’inclut pas les hachages de fichiers pour les échantillons de BellaCiao, car ces derniers contiennent des informations codées en dur sur les victimes.

Selon Aruba Networks, à mesure que les rôles des équipes réseau évoluent, elles devront adopter l’IA et traiter la mise en réseau avec la sécurité.

Lors de la conférence clients Atmosphere organisée du 23 au 28 avril à Las Vegas, la sécurité, l’IA et le réseau en tant que service (Network-as-a-service, NaaS) étaient au cœur des préoccupations des dirigeants d’Aruba Networks. « Il y a dix ans, le principal travail des opérateurs de réseaux consistait à s’assurer que la connectivité était fiable et ils considéraient que la sécurité en dehors de leur périmètre n’était pas leur problème », a déclaré David Hughes, vice-président senior et directeur des produits et de la technologie chez Aruba. « Aujourd’hui, la notion de périmètres a disparu, le réseau s’est étendu et désormais, l’équipe chargée de la mise en réseau doit s’assurer que la connectivité est sécurisée dès le départ. Il n’est plus possible de la fixer quelque part, elle doit être intégrée au réseau », a encore déclaré M. Hughes. Aruba a pris plusieurs mesures pour renforcer sa stratégie de sécurité intégrée au réseau. Par exemple, le fournisseur a récemment acheté et intégré Axis Security et sa plateforme SSE (Security Service Edge) aux offres SD-WAN et SASE d’Aruba. « Cette offre SASE, dite de fournisseur unique, rassemble les technologies réseau et de sécurité et offre aux entreprises le contrôle basé sur les rôles dont elles ont besoin pour protéger les personnes qui accèdent aux applications, partout dans le monde et depuis n’importe où », a ajouté M. Hughes.

Le datacenter est un autre domaine sur lequel se concentre Aruba. L’entreprise a intégré la sécurité à son commutateur CX 10000, un boîtier de datacenter L2/3 de type top-of-rack. Celui-ci comprend une unité de traitement des données (Data processing unit, DPU) programmable intégrée qui prend en charge les services logiciels L4-L7 avec état, notamment le pare-feu, le DDoS, le chiffrement, la traduction d’adresses réseau (Network Address Translation, NAT), l’équilibrage de charge, la télémétrie réseau et l’automatisation, qui peuvent être appliqués pour protéger des charges de travail largement distribuées. « Auparavant, dans le datacenter, les opérateurs ne se préoccupaient que du trafic nord-sud et de mettre en place un pare-feu pour contrôler ce qui entrait et sortait, mais les choses ont changé », a expliqué M. Hughes. « Les entreprises veulent mettre en place un contrôle et une segmentation beaucoup plus stricts pour le trafic est-ouest. Ainsi, celles qui ont un tas de conteneurs veulent vraiment limiter fortement leur accès aux ressources du datacenter. Pouvoir segmenter et sécuriser ce trafic est une exigence importante et le CX 10000 fait le job efficacement », a ajouté M. Hughes.

Une remédiation de plus en plus automatisée

L’IA a également occupé une place importante dans les discussions de la conférence Atmosphere, en partie parce que le fournisseur a amélioré sa plateforme de gestion Aruba Central avec des fonctions d’Intelligence Artificielle pour les Opérations informatiques (AIOps) et d’autres fonctions de visibilité. Par exemple, l’entreprise a ajouté une interface plus visuelle et des indicateurs d’assurance intelligents qui alertent les administrateurs sur les problèmes de réseau et de périphérique en temps réel. Les indicateurs résultent de la corrélation des données d’accès, de LAN, de services, de WAN et d’applications pour améliorer la visibilité et les capacités de reporting. Des fonctionnalités AIOps permettent aussi aux opérateurs de découvrir plus rapidement les problèmes et de les résoudre. « Avec la quantité de données que l’on peut désormais collecter sur le réseau et sur l’expérience utilisateur, il est possible de mieux les utiliser pour alimenter les modèles d’IA et aider les clients à identifier des groupes d’erreur et, dans certains cas, ces éléments peuvent indiquer à l’opérateur comment adapter ou modifier certaines choses pour obtenir de meilleurs résultats », a déclaré M. Hughes. « Ce que nous constatons, c’est que les clients sont de plus en plus à l’aise avec le système qui fournit une remédiation automatisée ou des opérations en boucle fermée », a-t-il ajouté. « Les nombreux data scientists d’Aruba travaillent en permanence avec les données collectées par le système et tentent de déterminer quelles informations pourraient bénéficier d’une meilleure automatisation. Comment aider nos clients à trouver l’aiguille dans la botte de foin », a encore déclaré M. Hughes. Ce dernier a également parlé de l’IA générative, ChatGBT. « Il est évident que ce type de traitement du langage naturel est important. Nous utilisons donc le traitement du langage naturel dans notre barre de requête principale, de sorte que si quelqu’un veut faire quelque chose, il peut le demander en langage clair », a expliqué M. Hughes. « La capacité de traiter des dossiers d’assistance, de réduire le nombre de tickets d’incident et d’alimenter ces interfaces en langage naturel, va également changer la donne à l’avenir », a aussi déclaré M. Hughes.

Autre domaine qui, selon lui, devrait connaître une croissance substantielle cette année : l’utilisation du réseau en tant que service (NaaS). Dans un blog publié au début de l’année, M. Hughes a écrit que, d’ici la fin de l’année 2023, il s’attendait à ce que 20 % des entreprises aient adopté une stratégie NaaS. « Cela permettrait aux services IT d’accélérer la modernisation du réseau tout en respectant les contraintes de budget, de ressources informatiques et de calendrier », a écrit M. Hughes. Aruba a également profité de la conférence Atmosphere pour présenter Agile NaaS, qui rationalise le processus de sélection des composants d’infrastructure réseau disponibles par l’intermédiaire du service afin de mieux répondre aux besoins commerciaux des clients. L’idée d’Agile NaaS est d’inclure des outils de conception et de développement que les clients peuvent utiliser pour planifier un projet de réseau en amont, puis d’offrir une gamme de modèles d’acquisition, de déploiement et de gestion pour le mettre en place. « Concernant le NaaS, nos clients veulent de la flexibilité et de l’agilité, et pas de formule unique », a déclaré M. Hughes. « Il y a des situations où le client veut payer d’avance, mais aimerait que quelqu’un le gère pour lui, ou un autre qui veut payer au fur et à mesure, mais qui veut tout contrôler très étroitement lui-même. Notre approche consiste à fournir une boîte à outils à nos clients et à nos partenaires pour qu’ils puissent choisir les éléments qu’ils veulent pour construire leur service NaaS », a déclaré M. Hughes.

Les italiens peuvent de nouveau avoir accès à ChatGPT après sa suspension par la Cnil transalpine. OpenAI a apporté des modifications dans son service pour se conformer aux exigences du régulateur.

L’affaire avait fait grand bruit en mars dernier où la Garante per la protezione dei dati personali annonçait le blocage de ChatGPT en Italie. Une suspension temporaire pendant laquelle OpenAI devait se conformer aux exigences du régulateur transalpin listées officiellement au début du mois d’avril. Il semble que la firme américaine ait apporté des réponses satisfaisantes, car l’accès à ChatGPT a été rétabli en Italie.

Pour rappel, la Cnil italienne a souligné plusieurs manquements au RGPD de l’IA générative d’OpenAI. Tout d’abord, le manque d’information des utilisateurs et de toutes les parties intéressées dont les données sont collectées par OpenAI. Il observe par ailleurs « l’absence de base légale justifiant la collecte et le stockage massifs de données personnelles dans le but d’ « entraîner » les algorithmes qui sous-tendent le fonctionnement de la plateforme ». De même, l’autorité transalpine considère que ChatGPT s’adresse à des personnes âgées de plus de 13 ans, mais n’a pas mis en place de filtre pour vérifier l’âge des utilisateurs.

Des premiers pas encourageants d’OpenAI

OpenAI a donc apporté plusieurs changements à son offre pour se conformer au RGPD. Pami les évolutions, il y a la publication sur le site web de la start-up d’une description des données personnelles traitées dans le cadre de l’entraînement de ses modèles d’IA. Et un rappel que chacun a le droit de refuser un tel traitement. Par ailleurs, la société met à disposition un formulaire à l’attention des utilisateurs européens pour s’opposer au traitement de leurs données personnelles. Pour les utilisateurs italiens, un bouton sur la page d’accueil leur demande de confirmer qu’ils ont 18 ans ou s’ils ont plus de 13 ans et obtenu le consentement de leurs parents ou tuteurs pour utiliser le service.

Dans un communiqué, la Garante « reconnait les progrès réalisés par OpenAI pour concilier les avancées technologiques avec le respect des droits des personnes et espère que l’entreprise poursuivra ses efforts pour se conformer à la législation européenne en matière de protection des données ». Les efforts reconnus par le régulateur ne signifie pas pour autant la fin de la surveillance d’OpenAI. Le mécanisme de vérification d’âge devra être revu pour être plus solide et efficace. Le cas italien devrait donner matière à réflexion pour d’autres pays comme la France où la Cnil a été saisie notamment par le député Eric Bothorel, mais aussi en Europe où le Parlement européen et la Commission européenne s’activent sur l’IA Act. Au début avril, le CEPD qui regroupe l’ensemble des Cnil européennes avait lancé un groupe de travail sur ChatGPT pour harmoniser les réponses des Etats-membres.

Microsoft a annoncé que l’itération 22H2 de Windows 10 sortie cet automne sera la dernière de Windows 10. Cela signifie plus de mises à jour fonctionnelles, mais l’éditeur assurera le support de sécurité jusqu’en 2025. Un signal pour pousser les entreprises à migrer vers Windows 11.

Le compte à rebours vers la fin de vie de Windows 10 est enclenché. Jason Leznek, responsable produit Windows chez Microsoft a indiqué dans une publication de blog que la version 22H2 de l’OS déployée en octobre 2022 était « la version finale » de Windows 10. Il n’y aura donc plus de mises à jour fonctionnelle pour l’OS (aussi appelées Service Pack). L’éditeur rassure les utilisateurs en indiquant qu’il assurera uniquement les mises à jour de sécurité, via le Patch Tuesday, de l’ensemble des éditions de l’OS jusqu’à la date de fin de vie prévue le 14 octobre 2025. A noter que les versions LTSC (Long-Term Servicing Channel) bénéficieront d’une prise en charge au-delà de cette date.

L’annonce de ce calendrier est un signal envoyé aux entreprises afin qu’elles réfléchissent à la migration vers Windows 11. Selon Ranjit Atwal, directeur de recherche chez Gartner, beaucoup de sociétés prévoient cette bascule, « mais la fin des mises à jour des fonctionnalités de Windows 10 pourraient encourager les entreprises les plus lentes dans certains secteurs à adopter le dernier OS ». Il rappele par exemple que « les administrations et les banques, parfois à la traîne, pourraient être incitées à revoir leur feuille de route et que cette migration doit être planifiée plus tôt que plus tard ».

Le consultant constate que, « les entreprises sont déjà sur la voie de la migration vers Windows 11 au cours du second semestre de cette année, jusqu’en 2024 ». Pour offrir plus de visibilité dans cette planification Microsoft a annoncé via le blog que la prochaine mise à jour fonctionnelle de Windows 11 LTSC (version Enterprise et IoT Enterprise) est prévue au second semestre 2024. Reste que Windows 10 est encore très populaire à en croire le taux d’utilisation de 73% sur les PC relevé par StatCounter GlobalStats.

Microsoft a annoncé que l’itération 22H2 de Windows 10 sortie cet automne sera la dernière de Windows 10. L’éditeur assurera le support des seules mises à jour de sécurité jusqu’en 2025. Un signal pour pousser les entreprises à migrer vers Windows 11.

Le compte à rebours vers la fin de vie de Windows 10 est enclenché. Jason Leznek, responsable produit Windows chez Microsoft a indiqué dans une publication de blog que la version 22H2 de l’OS déployée en octobre 2022 était « la version finale » de Windows 10. L’éditeur rassure les utilisateurs en indiquant qu’il assurera cependant uniquement les mises à jour de sécurité, via le Patch Tuesday, de l’ensemble des éditions de l’OS jusqu’à la date de fin de vie prévue le 14 octobre 2025. A noter que les versions LTSC (Long-Term Servicing Channel) bénéficieront d’une prise en charge au-delà de cette date.

L’annonce de ce calendrier est un signal envoyé aux entreprises afin qu’elles réfléchissent à la migration vers Windows 11. Selon Ranjit Atwal, directeur de recherche chez Gartner, beaucoup de sociétés prévoient cette bascule, « mais la fin des mises à jour des fonctionnalités de Windows 10 pourraient encourager les entreprises les plus lentes dans certains secteurs à adopter le dernier OS ». Il rappele par exemple que « les administrations et les banques, parfois à la traîne, pourraient être incitées à revoir leur feuille de route et que cette migration doit être planifiée plus tôt que plus tard ».

Le consultant constate que, « les entreprises sont déjà sur la voie de la migration vers Windows 11 au cours du second semestre de cette année, jusqu’en 2024 ». Pour offrir plus de visibilité dans cette planification Microsoft a annoncé via le blog que la prochaine mise à jour fonctionnelle de Windows 11 LTSC (version Enterprise et IoT Enterprise) est prévue au second semestre 2024. Reste que Windows 10 est encore très populaire à en croire le taux d’utilisation de 73% sur les PC relevé par StatCounter GlobalStats.