Lancée lors de la conférence RSA organisée du 24 au 27 avril à San Francisco, l’offre QRadar d’IBM rassemble les environnements de sécurité hétérodoxes des gros clients et simplifie le travail des équipes chargées des opérations de sécurité.

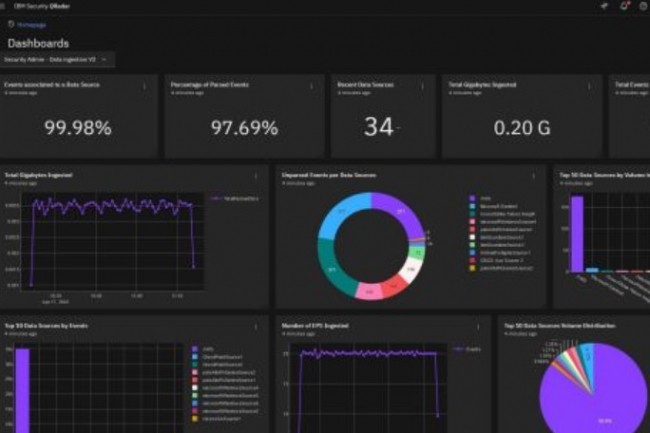

IBM a annoncé hier la disponibilité de sa suite QRadar Security. L’offre vise à simplifier le travail des équipes de sécurité confrontées à une liste toujours plus longue d’outils de sécurité différents. Basée en grande partie sur AWS, l’offre en mode SaaS comprend quatre produits principaux que l’on peut gérer à partir de la console centrale QRadar. Le premier, Log Insights, est, selon l’entreprise, une plateforme d’analyse de logs native du cloud, qui peut effectuer une recherche optimisée et une analyse rapide sur de très grands ensembles de données. Le second, QRadar EDR (Endpoint Detection and Response) et XDR (Extended Detection and Response), est un système de gestion des terminaux. Doté de fonctions d’IA et de modélisation comportementale, il peut surveiller les appareils depuis l’extérieur du terminal, ce qui le rend plus difficile à confondre et il peut aussi corréler rapidement les alertes provenant de différentes sources et effectuer des investigations automatiques, de concert avec le reste de la plateforme.

Le troisième, QRadar SOAR (Security Orchestration and Response), est un système automatisé de détection et de réponse aux incidents qui, selon IBM, peut réduire considérablement le temps de réponse en cas d’attaque par un ransomware ou autre violation de données. Enfin, QRadar propose un système de gestion des informations et des événements de sécurité SIEM (Security Information and Event Management), qui offre, dans une interface unifiée, une multitude de fonctionnalités comme la détection des menaces en temps réel, l’intégration des renseignements sur les menaces et une analyse du réseau et des utilisateurs, alimentée par l’IA.

Combiner l’expérience du cloud, de l’analyse et de la sécurité

En unifiant ces fonctionnalités au sein d’un seul système de gestion, IBM espère offrir aux équipes de sécurité des grandes entreprises une interface nettement plus simple et plus puissante. « En aidant les analystes à répondre plus rapidement et plus efficacement, QRadar Suite peut également améliorer la productivité des équipes de sécurité et laisser les analystes se consacrer à des tâches à plus forte valeur ajoutée », a déclaré l’entreprise dans un communiqué. Selon Jon Oltsik, analyste distingué de l’Entreprise Strategic Group (ESG), l’idée d’une console de sécurité unifiée n’est pas nouvelle, mais le lancement de QRadar est une évolution positive pour IBM, en particulier pour qui est de sa base clients, composée en grande partie de grosses entreprises avec une infrastructure de sécurité proportionnellement compliquée.

« C’est un pas dans la bonne direction pour IBM », a encore déclaré Jon Oltsik. « Si l’on combine la plateforme basée sur le cloud avec l’analyse et l’expérience d’IBM en matière de sécurité, c’est un bon ensemble », a-t-il ajouté. M. Oltsik fait remarquer que, comme d’autres fournisseurs, IBM se rend compte qu’il y a des lacunes dans ses offres de sécurité, mais la large base de compatibilité de QRadar – le fournisseur cite des « centaines » d’intégrations de ce type – pourrait l’aider à se diiférencier sur le marché. « Les clients d’IBM sont parmi les plus importants au monde, ils auront des portefeuilles de sécurité hétérogènes », a déclaré l’analyste d’ESG. « Les autres fournisseurs se contentent d’en parler pour la forme. IBM a indiqué que les composants de QRadar, immédiatement disponibles, peuvent être achetés à la carte ou en tant que suite complète. Comme indiqué, ils sont tous fournis en tant que service via AWS, à l’exception du composant SIEM, qui sera initialement hébergé sur IBM Cloud. (Selon un porte-parole d’IBM, le SIEM sera disponible sur AWS plus tard au cours du trimestre). L’entreprise a refusé de fournir des détails sur les tarifs.

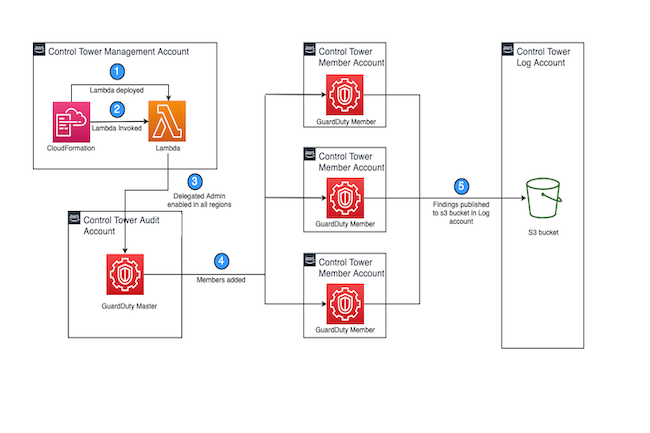

Les fonctionnalités inaugurées dans GuardDuty étendent la couverture à d’autres charges de travail AWS et à des cas d’utilisation de déploiement de base, en fournissant des résultats de sécurité avec des détails spécifiques à la ressource.

Amazon Web Services (AWS) a ajouté trois fonctionnalités à son service de détection des menaces GuardDuty. Ces dernières étendent la protection de l’outil au comportement d’exécution des conteneurs, ainsi qu’aux bases de données et aux environnements serverless, renforçant ainsi la sécurité des entreprises grâce à une couverture améliorée, a déclaré le fournisseur de Seattle. GuardDuty fait partie d’un vaste ensemble de services de sécurité du fournisseur cloud qui aident les clients à identifier les risques de sécurité potentiels. Il utilise l’apprentissage automatique et le renseignement intégré sur les menaces pour détecter les accès suspects aux données, les compromissions potentielles d’Elastic Compute Cloud (EC2) et les logiciels malveillants. Les trois fonctionnalités présentées sont EKS Runtime Monitoring, RDS Protection et Lambda Protection. Elles ont été ajoutées aux centaines de fonctions déjà disponibles dans GuardDuty et peuvent être activées sans autres exigences ou prérequis, selon AWS.

Ces fonctionnalités étendent la couverture de la sécurité à d’autres charges de travail AWS et à des cas d’utilisation de déploiement de base, fournissant des résultats de sécurité actionnables, contextuels et opportuns avec des détails spécifiques aux ressources pour aider les utilisateurs à enquêter et à répondre aux incidents, a déclaré l’entreprise dans son annonce. EKS Runtime Monitoring approfondit la détection des menaces à l’intérieur des charges de travail conteneurisées des clients, GuardDuty RDS Protection aide les clients à protéger les données stockées dans les bases de données Amazon Aurora, et GuardDuty Lambda Protection aide les clients à détecter les menaces qui pèsent sur leurs applications sans serveur.

Les 3 fonctionnalités annoncées

– GuardDuty EKS Runtime Monitoring est un agent de sécurité léger et entièrement géré qui profile et surveille le comportement au niveau du système d’exploitation sur l’hôte, tel que l’accès aux fichiers, l’exécution des processus et les connexions réseau, a déclaré AWS. Il renforce la protection GuardDuty pour les déploiements Amazon EKS et réduit les frais généraux opérationnels et la complexité souvent nécessaires pour atteindre ce niveau de couverture. Il aide également les clients à identifier les étapes d’une attaque, en leur signalant à temps de contenir les menaces de sécurité potentielles avant qu’elles ne se transforment en brèches plus importantes ayant un impact sur l’entreprise, a déclaré AWS.

– GuardDuty RDS Protection identifie les menaces potentielles pour les données stockées dans les bases de données Aurora, en établissant des profils et en surveillant les activités d’accès aux bases de données existantes et nouvelles dans les comptes clients, a poursuivi AWS. Il utilise des renseignements intégrés sur les menaces et un modèle d’apprentissage automatique formé à l’activité de connexion RDS hautement contextuelle, détectant les activités de connexion suspectes aux bases de données Aurora.

– GuardDuty Lambda Protection atténue les risques de sécurité dans les applications serverless des clients, en surveillant en permanence les charges de travail sans serveur. Il analyse les communications réseau mappées vers les fonctions Lambda individuelles pour détecter les communications malveillantes et les activités de compromission populaires, telles que le minage de crypto-monnaie, selon AWS.

Rappelons enfin qu’en novembre dernier, AWS a lancé Amazon Security Lake, un service de cybersécurité qui centralise les données de sécurité provenant de sources dans le cloud et sur site dans un lac de données conçu à cet effet dans le compte AWS d’un client.

La dernière solution de Circle Security de lutte contre le vol d’identifiants et les cyberattaques cloud se démarque par une approche multi-formats singulière.

La société de cybersécurité américaine Circle Security est sortie de l’ornière avec le lancement de sa dernière plateforme conçue pour protéger spécifiquement les menaces basées sur les informations d’identification et les attaques cloud. Basée sur une architecture décentralisée, Circle se distingue par sa disponibilité aussi bien sous la forme d’un service natif, d’une application mobile, d’une solution basée sur un navigateur et d’une API destinée aux développeurs, selon le fournisseur.

Circle Security peut se targuer d’avoir un comité consultatif impressionnant composé de plusieurs leaders d’opinion en matière de cybersécurité, notamment Bruce Schneier, Lucia Milica, CISO mondial de Proofpoint, et Eric Liebowitz, CISO de Thales Group. Les violations de données basées sur les informations d’identification constituent le plus grand vecteur de menace pour la plupart des entreprises. Les cybercriminels privilégient le vol d’informations d’identification pour les utiliser dans leurs attaques contribuant de manière significative aux risques de sécurité dans le cloud.

Des attaques de phishing et vol de données d’identification dans le viseur

La plateforme décentralisée de Circle garantit un accès sécurisé aux données et aux applications cloud tout en les protégeant lors de la connexion et tout au long du parcours de l’utilisateur, quel que soit l’endroit où elles transitent, a déclaré l’éditeur. « Le résultat est que les entreprises peuvent désormais compter sur une plateforme unique pour sécuriser l’accès aux données sensibles et les protéger de l’exposition avec une visibilité et un contrôle complet sur tous les terminaux des utilisateurs où elles résident », a ajouté l’entreprise.

Circle chiffre les terminaux, les accès et les données, le tout via une plateforme de gestion unifiée capable de prévoir les attaques basées sur les informations d’identification et la compromission cloud, affirme l’entreprise. En réduisant la capacité de l’utilisateur à s’authentifier seul, le système propose une sécurité plus efficace contre le phishing et d’autres attaques pour voler des informations d’identification, selon M. Schneier.

Une activité prolifique pour les cybercriminels

Les cyberattaques axées sur les informations d’identification sont un fléau pour les entreprises et favorisent l’activité des cybercriminels. Selon un récent rapport de Flashpoint, l’année dernière, les auteurs de menaces ont exposé ou volé 22,62 milliards d’informations d’identification et d’enregistrements personnels, allant des comptes et des informations financières aux courriels et aux numéros de sécurité sociale des États-Unis. « La prolifération des données obtenues illégalement offre aux acteurs de la menace de nombreuses possibilités de contourner les mesures et les contrôles de sécurité des organisations, ce qui permet à des groupes de ransomware tels que LockBit de demander une rançon pour les données, de les vendre ou de les exposer sur les marchés illicites », peut-on lire dans l’étude.

Les cybercriminels redoublent d’efforts pour utiliser les informations d’identification volées, ce qui témoigne d’une demande manifeste de services de courtage d’accès. Selon le Global Threat Report 203 de CrowdStrike, le nombre de publicités pour des services de courtage d’accès a augmenté de 112 % d’une année sur l’autre par rapport à 2021, avec plus de 2 500 publicités d’accès détectées dans le monde criminel. L’étude révèle également un changement notable dans l’utilisation de logiciels malveillants liés à l’abus prolifique d’informations d’identification valides pour faciliter l’accès et la persistance dans les environnements des victimes. De plus, elles contribuent de manière significative à la persistance des risques de sécurité dans le cloud. Le dernier rapport de Unit 42 sur les menaces cloud a révélé que 76 % des entreprises ne gèrent pas le MFA et 58 % pas non plus pour les utilisateurs root/admin, et 57 % n’appliquent pas les symboles dans les mots de passe.

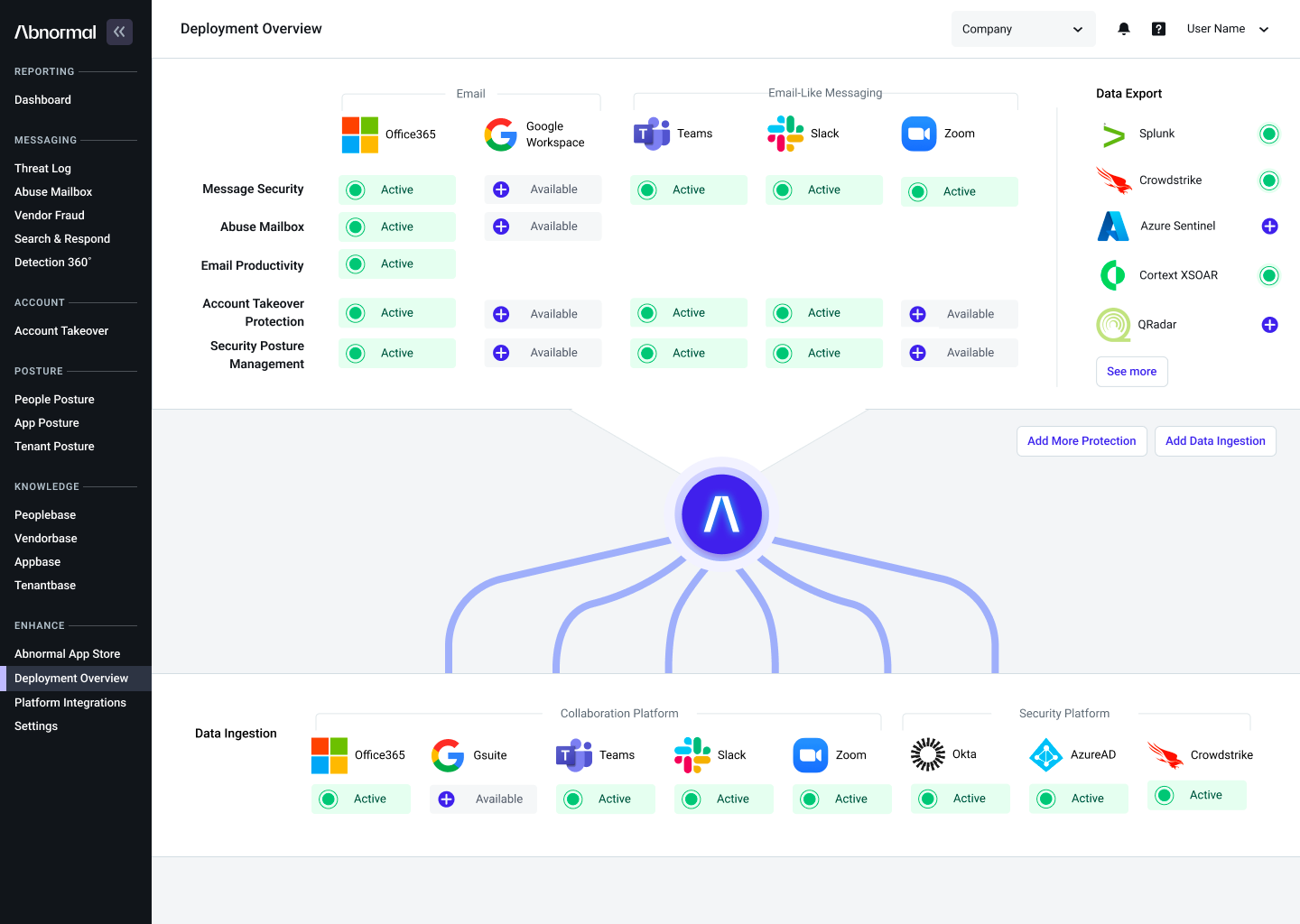

La start-up californienne Abnormal Security a annoncé des outils orientés sécurité pour les applications collaboratives cloud Slack, Teams et Zoom. Cela comprend la protection contre la prise de contrôle des comptes et la gestion de la posture de sécurité afin de se protéger contre les menaces multicanales.

Pluie d’annonces à l’occasion de la RSA Conference 2023. Abnormal Security, fournisseur de solutions de sécurité de messagerie basées sur le cloud, a présenté trois fonctionnalités supplémentaires axées sur la détection des menaces pour Slack, Microsoft Teams et Zoom. La société – qui se concentre sur la protection des entreprises contre les attaques ciblées par email, telles que le phishing, l’ingénierie sociale et la compromission des emails professionnels – ajoute également l’ingestion de données provenant de nouvelles sources afin d’améliorer son modèle d’IA, qui cartographie le comportement de l’identité de l’utilisateur.

« La plateforme d’Abnormal utilise un moteur de détection des anomalies qui ingère et met en corrélation plus de 45 000 signaux comportementaux provenant de messageries (Microsoft 365, Google Workplace), de systèmes EDR (CrowdStrike), de plateformes d’authentification (Okta) et d’applications collaboratives telles que Slack, Microsoft Teams et Zoom », a déclaré Evan Reiser, directeur général d’Abnormal Security. « Les signaux comprennent les événements de connexion, la géolocalisation, les identités compromises et les modèles de communication dans la messagerie ». Ces améliorations sont incluses en tant que produits complémentaires à l’offre d’Abnormal Inbound Email Security et sont disponibles pour tous dès le lancement.

Abnormal sécurise désormais 3 services dans le cloud

Abnormal a lancé trois nouveaux produits conçus pour détecter les messages suspects, remédier aux comptes compromis et fournir des informations sur la posture de sécurité dans trois applications de communication dans le clud – Slack, Microsoft Teams et Zoom. Ces produits sont les suivants : Email-like messaging security, Email-like account takeover protection et Email-like security posture management. La sécurité de la messagerie de type courriel permet aux administrateurs de surveiller les activités suspectes dans Slack, Teams et Zoom et de prendre des mesures en conséquence, en analysant les messages à la recherche d’URL suspectes et en signalant les menaces potentielles en vue d’un examen plus approfondi. Cette prise en charge couvre les messages envoyés par les employés internes ainsi que par les sous-traitants externes.

La protection contre la prise de contrôle des comptes par courriel analysera l’activité d’authentification dans Slack, Teams et Zoom, en alertant les équipes de sécurité sur les événements de connexion suspects, y compris les connexions à partir d’un navigateur bloqué, d’un emplacement risqué ou d’une mauvaise adresse IP connue. Chaque événement est automatiquement signalé pour une investigation immédiate, avec l’activité d’authentification unique d’Okta et d’Azure Active Directory incluse pour des preuves supplémentaires. La gestion de la posture de sécurité de type e-mail fournit une vue centrale des changements de privilèges des utilisateurs dans Slack, Microsoft Teams et Zoom pour s’assurer que seuls les utilisateurs appropriés ont des droits d’administration.

Les produits lancés cette semaine viennent doper les capacités de la plateforme Abnormal à détecter les messages suspects, corriger les comptes compromis et donner un aperçu de la sécurité des trois applications – Slack, Teams et Zoom. (Crédit : Abnormal)

Une protection étendue à l’ensemble de l’environnement de travail

« Nous constatons un niveau croissant d’inquiétude concernant les attaques de phishing et de violation de données dans des canaux autres que le courrier électronique », a déclaré Michael Sampson, analyste principal chez Osterman Research. « La surveillance d’autres plateformes permet d’étendre les protections auxquelles les utilisateurs se fient, c’est-à-dire de s’assurer que le courrier électronique est un environnement de travail sûr. Les acteurs de la menace faisant pivoter leurs attaques pour les étendre à de nouveaux canaux, ne pas assurer des protections équivalentes est un manque de perspicacité ».

Parallèlement aux nouveaux produits, Abnormal a ajouté des capacités d’ingestion de données supplémentaires disponibles gratuitement qui collecteront des signaux de CrowdStrike, Okta, Slack, Teams et Zoom. « La combinaison de petits signaux discrets de compromission potentielle dans des situations de plus haut niveau avec une visibilité unifiée réduit le bruit déconnecté qu’il est facile pour les analystes de sécurité de négliger. Cela donne aux analystes de sécurité des avertissements précoces sur les problèmes potentiels », a déclaré Michael Sampson.

La technologie de base est une capacité d’IA

Abnormal Inbound Email Security est le cœur de l’offre de la société, qui s’appuie sur une architecture API native et s’intègre aux plateformes de messagerie cloud, à l’EDR, aux services d’authentification et aux applications de collaboration cloud par le biais d’API. Avec cela, Abnormal peut ingérer un grand nombre de signaux utiles qui aident à identifier les activités suspectes parmi les utilisateurs. « Les modèles avancés d’IA et de ML, y compris le traitement du langage naturel et la compréhension du langage naturel, exploitent ces signaux pour établir une base de référence du comportement des utilisateurs et mieux comprendre l’identité et les relations au sein de l’organisation », a déclaré Evan Reiser.

« En comprenant ce qui est normal pour chaque employé, fournisseur, application et environnement de messagerie, Abnormal peut détecter et prévenir les courriels malveillants et indésirables ou les messages ressemblant à des courriels qui contournent les solutions traditionnelles ». Lors de l’analyse des URL et des domaines suspects, le modèle d’IA tente de détecter si un lien utilise trop de redirections lorsqu’il est cliqué, l’identité des fournisseurs de services de redirection, ou encore si la page de renvoi éventuelle présente des indicateurs de formulaire web tentant potentiellement de voler des informations, etc.

CloudVision Guardian for Network Identity d’Arista recourt à l’IA pour implémenter, dépanner et appliquer les politiques NAC de contrôle d’accès au réseau.

Le service en mode SaaS déployé par Arista Networks vient aider les entreprises à améliorer le contrôle d’accès au réseau (Network Access Control, NAC). Appelé CloudVision Guardian for Network Identity (CV-AGNI), ce service exploite la télémétrie en temps réel des produits réseau de l’équipementier, qu’il combine avec les données de sa plateforme de gestion CloudVision et de l’IA pour évaluer les informations et mettre en œuvre des politiques de sécurité. Selon Pramod Badjate, vice-président et directeur général du groupe Cognitive Campus d’Arista, le service peut également intégrer de nouveaux équipements, authentifier les utilisateurs existants, segmenter les matériels sur le réseau ou contribuer à résoudre les problèmes à partir d’un système basé sur le cloud.

« Historiquement, le système d’authentification de l’entreprise se trouve dans un système sur site, comme Active Directory, associé à du matériel ou à une série de machines virtuelles, et les modifications apportées à ce système nécessitent beaucoup de travail manuel. De plus, il est très coûteux de le faire évoluer, et il est difficile d’en réduire l’échelle. Par exemple, pour une très petite entreprise, le coût du NAC est presque prohibitif du fait de l’échelle initiale de déploiement de la solution », a expliqué M. Badjate. « Mais comme l’authentification des applications cloud augmente, nous pensons qu’il est logique de mettre en place un NAC à partir d’un système cloud basé sur l’IA, rapide à mettre à jour », a encore déclaré M. Badjate.

Dépannage assisté via un tchat

Selon lui, le service CV-AGNI peut faire gagner jusqu’à 75 % en temps de déploiement des politiques. Le fournisseur de Menlo Park a implémenté dans CV-AGNI un système d’IA générative en langage naturel appelé Autonomous Virtual Assist (AVA), qui utilise les ensembles de données d’Arista et de tiers dans l’architecture NetDL de l’équipementier pour prendre en charge le service. « Le service Ask AVA propose une interface de type tchat pour la configuration, le dépannage et l’analyse des politiques de sécurité de l’entreprise et de l’intégration des appareils », a expliqué M. Badjate. « Un cas typique de dépannage est celui de l’utilisateur qui ne parvient pas à se connecter. Pour comprendre ce qui se passe, il suffit de poser la question « Pourquoi Bob n’arrive-t-il pas à se connecter ? » et le système identifie tous les composants pertinents ou les politiques liées à cette personne et propose un motif pour lequel il n’arriverait pas à se connecter », a déclaré M. Badjate.

« Arista prévoit d’étendre les capacités d’Autonomous Virtual Assist », a écrit Jayshree Ullal, le CEO d’Arista, dans un blog consacré à l’annonce. « À l’avenir, AVA étendra ces capacités basées sur l’IA à d’autres paramètres, y compris les détections d’anomalies », a-t-il ajouté. Dans sa première itération, AGNI s’intègre à des produits tiers, notamment les systèmes de gestion des points d’extrémité Medigate de Claroty, CrowdStrike XDR, et Palo Alto Cortex XDR ; les systèmes de gestion des identités Okta, Google Workspace, Microsoft Azure, Ping Identity et OneLogin ; le système de gestion de terminaux mobiles Microsoft Intune ; le système de gestion des informations et des événements de sécurité (SIEM) JAMF Splunk. L’abonnement au logiciel AGNI sera assorti d’une licence pour un maximum de trois appareils par utilisateur et sera disponible au cours du deuxième trimestre.

Le cybergang nord-coréen Lazarus, spécialisé dans la VoIP, est soupçonné d’être à l’origine du piratage de l’éditeur 3CX. Il apparaît aussi impliqué dans d’autres activités d’espionnage et des cyberattaques. Motivé par l’appât du gain, il axe ses opérations sur des cibles stratégiques aussi bien aux Etats-Unis qu’en Europe.

Selon un rapport de Symantec, le groupe de pirates informatiques responsable d’une redoutable attaque supply chain visant la société de VoIP 3CX a encore frappé. Ce cybergang aurait également pénétré dans deux entreprises d’infrastructures critiques du secteur de l’énergie et deux autres spécialisées dans le trading financier en utilisant l’application X_TRADER comme trojan. Parmi les deux cibles d’importance vitale touchées, l’une est située aux États-Unis et l’autre en Europe, a indiqué l’éditeur de sécurité.

L’annonce de la violation d’autres entreprises intervient un jour après que Mandiant ait révélé que l’application trojanisée X_TRADER était à l’origine de la violation de 3CX. « Les attaquants à l’origine de ces brèches disposent manifestement d’un modèle réplicable d’attaques supply chain, d’autres similaires ne pouvant pas être exclues », explique Symantec dans son rapport. Le mois dernier, plusieurs chercheurs en sécurité ont signalé que l’application 3CX Desktop App contenait des logiciels malveillants. L’entreprise l’a confirmé et a publié une mise à jour pour l’application Desktop.

Des bombes à retardement à prévoir

Sur la base de cette méthodologie, Mandiant a attribué les attaques au groupe de pirates informatiques nord-coréens Lazarus. Symantec reconnaît également que les attaquants semblent être liés à la Corée du Nord. « Il semble probable que l’attaque supply chain de X_Trader soit motivée par des raisons financières, puisque Trading Technologies, le développeur de X_Trader, facilite la vente de contrats à terme, y compris dans l’énergie », a déclaré Symantec. La firme ajoute que les acteurs malveillants apparentés à la Corée du Nord sont connus pour s’engager à la fois dans l’espionnage et dans des attaques motivées par des raisons financières. « Il n’est pas exclu que des entreprises d’importance stratégique ayant fait l’objet d’une violation au cours d’une campagne financière soient ciblées en vue d’une exploitation ultérieure », a-t-elle prévenu.

Selon Mandiant, l’attaque de compromission de la chaîne d’approvisionnement de 3CX a été menée lorsque les pirates ont accédé au réseau et aux systèmes de l’entreprise à la suite d’une autre attaque impliquant une application tierce dans le trading de contrats à terme. Les pirates ont accédé au réseau de 3CX après que l’un des employés de l’entreprise a installé sur son ordinateur personnel, en 2022, une plateforme de négociation de contrats à terme appelée X_TRADER de Trading Technologies. Ce logiciel avait été doté d’une porte dérobée dans le cadre d’une attaque supply chain. Le logiciel X_TRADER a été abandonné en 2020, mais il était toujours possible de le télécharger à partir du site web de la société en 2022. Il s’agit de la première attaque de compromission de la chaîne d’approvisionnement qui a conduit à une compromission en cascade, a déclaré Mandiant. Les attaquants ont réussi à effectuer du déplacement latéral dans le réseau de 3CX et à injecter des bibliothèques malveillantes dans les versions Windows et MacOS de sa solution Electron.

Un voleur de données en action

La version trojanisée de 3CX Desktop App a d’abord déployé un téléchargeur intermédiaire de logiciels malveillants qui s’est connecté à un dépôt GitHub pour obtenir des adresses de commande et de contrôle cachées dans des fichiers d’icônes, a précisé Mandiant, engagé par 3CX pour enquêter sur l’incident. La suite ? Ce downloader a contacté un serveur de commande et de contrôle puis a déployé un stealer pour collecter des données de configuration de l’application ainsi que l’historique du navigateur. Très classique mais très efficace en somme.

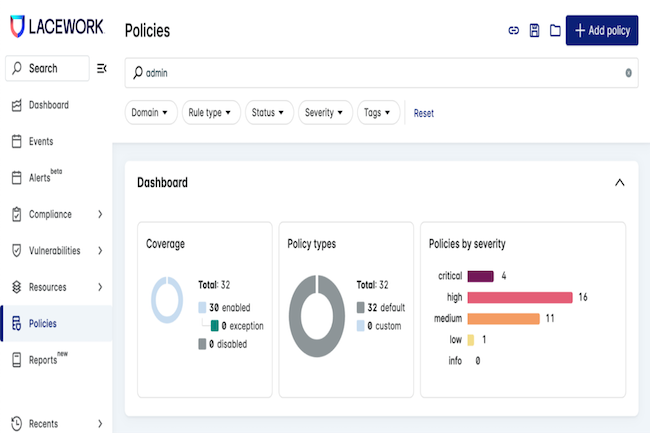

Avec la gestion des vulnérabilités basée sur le risque de Lacework, les clients disposent d’une notation contextuelle pour savoir quels correctifs appliquer en priorité.

Le fournisseur de sécurité dans le cloud Lacework a ajouté une fonctionnalité de gestion des risques de vulnérabilité à sa plateforme de protection des applications natives du cloud (Cloud Native Application Protection Platform, CNAPP). Cette fonctionnalité SaaS combinera la détection active des paquets, l’analyse des chemins d’attaque et les données internes sur les exploits actifs afin de générer des scores de risque de vulnérabilité personnalisés. « Lacework adopte une approche basée sur le risque qui va au-delà d’un système commun de notation des vulnérabilités (Common Vulnerability Scoring System, CVSS) et examine l’environnement unique de chaque client, pour déterminer quels paquets sont actifs, si cet hôte est exposé à Internet, s’il y a des exploits dans la nature, etc. », a déclaré a déclaré Nolan Karpinski, directeur de la gestion des produits chez Lacework. « Les scores CVSS sont très génériques et, parfois, ne s’appliquent pas à tous les contextes, ce qui signifie qu’ils peuvent, ou non, être néfastes pour l’environnement », a-t-il ajouté.

Une évaluation basée sur des paramètres contextuels

L’évaluation des vulnérabilités de Lacework tient compte de l’exposition des environnements concernés à lnternet, de l’utilisation des paquets et du fait qu’ils ont été, ou non, exploités dans la nature. Les clients peuvent pondérer ces facteurs afin de s’aligner sur leurs directives de sécurité internes et de hiérarchiser les correctifs en fonction des scores obtenus. « Par ailleurs, la notation se concentre sur le contexte du flux reçu par le panneau de contrôle du cloud qui indique si la charge de travail est activement utilisée dans un environnement privé, un environnement de production, un système de développement ou un processus critique pour l’entreprise », a encore déclaré M. Karpinski. « Ces considérations contextuelles sont très importantes », a déclaré pour sa part Frank Dickson, analyste chez IDC. « Par exemple, si une vulnérabilité a un score CVS de 9,8, et une autre, un score de 7. La notation contextuelle classera peut-être la vulnérabilité à 9.8 un peu plus bas parce qu’elle est moins exposée à Internet, ou qu’elle n’est pas encore exploitée. Celle qui a un score de 7 peut être plus critique si l’un ou l’autre de ces facteurs, ou les deux, sont élevés ». Selon M. Karpinski, la « détection active des vulnérabilités » de Lacework offre une visibilité sur les solutions utilisées par les équipes de sécurité, ce qui permet également de soulager leur travail.

Une analyse étendue des chemins d’attaque

Lacework affirme par ailleurs que cette fonctionnalité permet de découvrir les chemins d’attaque vers les applications basées sur Kubernetes, y compris les conteneurs exposés à Internet et les ports ouverts, et aux équipes de sécurité de communiquer aux développeurs les risques auxquels Kubernetes est exposé, en fonction du contexte. « La plateforme d’orchestration des conteneurs Kubernetes étant extensible, l’architecture des conteneurs peut varier d’un modèle monolithique à une combinaison de multiples micro-services. Ce qui rend Kubernetes très complexe, car au lieu d’examiner une seule application, il faut parfois examiner la façon dont des milliers de conteneurs interagissent les uns avec les autres », a expliqué Franck Dickson. « L’inclusion de l’élément Kubernetes dans l’analyse du chemin d’attaque peut vraiment accroître la visibilité sur les paquets d’applications et permettre d’établir des priorités », a-t-il ajouté. En s’appuyant sur la capacité de Lacework, le tableau de bord de la plateforme affichera un menu déroulant répertoriant et hiérarchisant les risques, et offrira une visibilité sur les risques à travers de multiples domaines, secrets et chemins d’attaque vers les actifs critiques. Lacework affirme qu’avec ces scores de vulnérabilité basés sur le risque, il est possible de réduire de 90 % le bruit des vulnérabilités et de se concentrer sur les problèmes les plus critiques. La fonctionnalité est déjà accessible au public via la plateforme de protection des applications natives du cloud CNAPP de Lacework, sans surcoût.

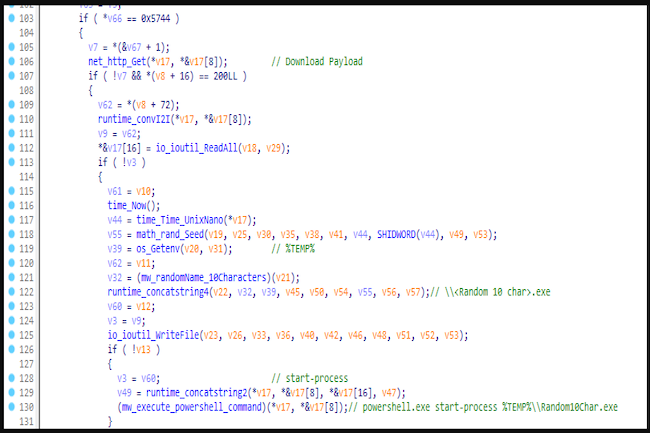

Le logiciel malveillant charge l’infostealer Aurora et parvient à échapper à l’exécution dans des machines virtuelles ou des bacs à sable à des fins d’analyse.

Des chercheurs en sécurité mettent en garde contre un chargeur de logiciels malveillants utilisé dans la chaîne d’infection de l’infostealer Aurora. Ce chargeur utilise des techniques anti-machines virtuelles (VM) et des techniques de compilation inhabituelles qui lui permettent, semble-t-il, d’. Écrit dans le langage Go, le voleur d’informations Aurora fonctionne comme une plateforme de logiciels malveillants en tant que service, vantée sur des forums de cybercriminalité en langue russe. À la fin de l’année dernière, du fait de sa modularité, Aurora est devenu de plus en plus populaire parmi les cybercriminels, et, outre sa fonctionnalité principale de vol de données et d’identifiants à partir de navigateurs web, portefeuilles de crypto-monnaies et applications locales, il peut également servir de téléchargeur de logiciels malveillants pour déployer des charges utiles supplémentaires.

L’infostealer Aurora, distribué via des vidéos YouTube

Les cybercriminels distribuent Aurora de multiples façons, mais depuis peu, la distribution passe par des vidéos de tutoriels générées par l’IA publiées sur YouTube, expliquant comment installer des logiciels piratés et pirater des jeux. Actuellement, ce mode de distribution est utilisé par de nombreux programmes espion et implique généralement le piratage de comptes YouTube existants et la publication immédiate d’une série de cinq à six vidéos frauduleuses. Pour détourner les comptes YouTube, les cybercriminels utilisent des identifiants provenant soit d’anciens vols de données, soit collectées par les programmes espion eux-mêmes. Les vidéos sont générées à l’aide de plateformes vidéo spécialisées basées sur l’IA, comme D-ID ou Synthesia, et mettent en scène des personnages humains qui incitent les utilisateurs à télécharger le logiciel à partir du lien figurant dans la description. Les pirates utilisent également des techniques d’optimisation des moteurs de recherche (SEO) en ajoutant de nombreuses balises aux vidéos afin de toucher un public plus large. Des chercheurs de l’entreprise de sécurité Morphisec ont récemment enquêté sur plusieurs campagnes YouTube de ce genre ayant conduit à des infections par Aurora. Cependant, la première étape de la chaîne d’infection est basée sur un nouveau chargeur de logiciels malveillants qu’ils ont baptisé « in2al5d p3in4er », d’après une chaîne de caractères utilisée comme clé de décryptage dans le code. C’est ce chargeur p3in4er exécutable que les utilisateurs sont invités à télécharger à partir des sites web affichés dans les descriptions frauduleuses des tutorielles de YouTube. Ces sites web ont été générés par un service capable de créer des clones de sites web légitimes, en reproduisant tous les éléments de marque, les logos et icônes des applications pour les rendre plus crédibles.

Un chargeur capable de détecter les machines virtuelles

Sur VirusTotal, le chargeur p3in4er affiche un taux de détection anormalement bas et il est particulièrement doué pour échapper aux solutions qui exécutent les fichiers dans des machines virtuelles ou des bacs à sable pour observer leur comportement. En effet, l’exécutable malveillant utilise la fonction CreateDXGIFactory de la bibliothèque dxgi.dll pour extraire l’identifiant du fournisseur de la carte graphique présente sur le système. Le code vérifie ensuite si ces identifiants correspondent à ceux de Nvidia, AMD ou Intel et si ce n’est pas le cas, le code cesse de s’exécuter. Autrement dit, le chargeur vérifie si le système dispose ou non d’une carte graphique physique, car les machines virtuelles et les bacs à sable n’en ont généralement pas. « Si la vérification est positive, le logiciel malveillant utilise une technique dite de Process Hollowing pour injecter des morceaux de code malveillant dans sihost.exe (l’hôte de l’infrastructure Shell de Microsoft) », ont indiqué les chercheurs de Morphisec. « Pendant le processus d’injection, tous les échantillons de chargeurs résolvent dynamiquement les API Win nécessaires et décryptent ces noms à l’aide d’une clé XOR : in2al5d p3in4er (imprimante invalide) », ont-ils ajouté.

Enfin, une autre caractéristique inhabituelle de ce chargeur, c’est qu’il a été généré à l’aide d’Embarcadero RAD Studio, un environnement de développement intégré pour l’écriture d’applications natives multiplateformes. Les différents échantillons montrent que les créateurs expérimentent les options de compilation de RAD Studio. « Ceux qui ont le taux de détection le plus bas sur VirusTotal ont été compilés à l’aide de « BCC64.exe », un nouveau compilateur C++ d’Embarcadero basé sur Clang », ont déclaré les chercheurs. « Ce compilateur utilise une base de code différente telle que la « Standard Library » (Dinkumware) et la « Runtime Library » (compiler-rt) et génère un code optimisé qui modifie le point d’entrée et le flux d’exécution. Cela permet de casser les indicateurs des fournisseurs de sécurité, tels que les signatures composées à partir de blocs de code malveillants/suspicieux », ont encore expliqué les chercheurs. Le rapport de Morphisec contient des hachages de fichiers et d’autres indicateurs de compromission. Même si ce chargeur a actuellement un faible taux de détection, la première défense contre de telles attaques est de ne pas tomber dans le piège de l’ingénierie sociale. Les entreprises devraient former leurs employés à repérer les URL inhabituelles ou les faux sites web et, bien sûr, à ne jamais télécharger de logiciels piratés ou de jeux piratés sur leur ordinateur, même s’ils utilisent un ordinateur personnel pour le travail.

Si elles ne sont pas corrigées, les vulnérabilités dévoilées par Cisco peuvent conduire à un accès à distance non autorisé, à une escalade des privilèges ou à des attaques par déni de service.

Cette semaine, Cisco a corrigé de graves vulnérabilités dans plusieurs de ses produits. Sont concernés le serveur Industrial Network Director, l’outil Modeling Labs, les routeurs de la série ASR 5000 et le serveur réseau BroadWorks Network Server. Ces failles peuvent entraîner l’injection de commandes de niveau administrateur, le contournement de l’authentification, l’élévation des privilèges à distance et le déni de service. Le serveur Industrial Network Director (IND) de surveillance et de gestion de réseau pour les réseaux de technologie opérationnelle (OT), a reçu des correctifs pour deux vulnérabilités classées respectivement critique et moyenne. Celles-ci ont été corrigées dans la version 1.11.3 du logiciel.

Référencée CVE-2023-20036, la faille critique se situe dans l’interface utilisateur web de Cisco IND et pourrait permettre à des attaquants distants authentifiés d’exécuter des commandes arbitraires sur le système d’exploitation Windows sous-jacent avec des privilèges d’administration (NT AUTHORITYSYSTEM). La vulnérabilité résulte d’une validation d’entrée insuffisante dans la fonctionnalité qui permet aux utilisateurs de télécharger des « Device Packs ». Quant à la faille qualifiée de moyenne, référencée CVE-2023-20039 et corrigée dans IND, elle résulte de permissions de fichiers insuffisamment fortes par défaut sur le répertoire de données de l’application. Une exploitation réussie pourrait permettre à un attaquant authentifié d’accéder à des informations sensibles et à des fichiers de ce répertoire.

Accès à distance non autorisé pour la faille Modeling Labs

La vulnérabilité critique affectant l’outil de simulation de réseau sur site Modeling Labs, référencée CVE-2023-20154, résulte du traitement de certains messages provenant d’un serveur d’authentification LDAP externe. Elle pourrait permettre à un attaquant distant non authentifié d’accéder à l’interface web de l’outil avec des privilèges d’administration, et de visualiser et de modifier toutes les simulations et les données créées par les utilisateurs. La faille affecte Modeling Labs for Education, Modeling Labs Enterprise et Modeling Labs – Not For Resale, mais pas Modeling Labs Personal et Personal Plus. Elle ne peut être exploitée que si le serveur LDAP externe est configuré de manière à répondre aux requêtes de recherche avec un tableau non vide d’entrées correspondantes. La configuration du serveur LDAP peut être modifiée par un administrateur pour atténuer cette faille de manière temporaire, mais il est conseillé aux clients de mettre à jour Modeling Labs vers la version 2.5.1 pour corriger la vulnérabilité.

Escalade des privilèges pour la faille StarOS

Le logiciel StarOS, utilisé sur les routeurs de la série ASR 5000, mais aussi sur les solutions Virtualized Packet Core – Distributed Instance (VPC-DI) et Virtualized Packet Core – Single Instance (VPC-SI), présente une vulnérabilité critique, référencée CVE-2023-20046, dans son implémentation de l’authentification SSH basée sur une clé. En particulier, si un attaquant envoie une requête d’authentification via l’authentification SSH à partir d’une adresse IP configurée comme source pour un compte à privilège élevé, mais fournit à la place la clé SSH pour un compte à bas privilège, le système l’authentifiera en tant que compte à haut privilège même s’il n’a pas fourni la clé SSH correcte. Cela entraîne une escalade des privilèges et résulte d’une validation insuffisante des identifiants fournis. Comme solution de contournement, les administrateurs peuvent configurer tous les comptes d’utilisateurs approuvés pour l’authentification basée sur la clé SSH afin d’utiliser des adresses IP différentes. Mais Cisco recommande plutôt de passer à une version corrigée du logiciel.

Déni de service pour la vulnérabilité de BroadWorks

Le serveur réseau BroadWorks Network Server a reçu un correctif pour une vulnérabilité à haut risque, référencée CVE-2023-20125, dans son implémentation TCP qui pourrait conduire à une condition de déni de service. La faille résulte d’un défaut de limitation de débit pour les connexions TCP entrantes, ce qui permet à des attaquants distants non authentifiés d’envoyer un volume élevé de connexions TCP au serveur et d’épuiser ses ressources système. Le fournisseur conseille aux clients de déployer les correctifs AP.ns.23.0.1075.ap385072.Linux-x86_64.zip ou RI.2023.02. Cette semaine, la firme de San José a également corrigé plusieurs failles classées comme moyenne dans TelePresence Collaboration Endpoint et RoomOS, SD-WAN vManage Software et Packet Data Network Gateway. Ces failles peuvent entraîner l’écriture arbitraire de fichiers, la suppression arbitraire de fichiers et le déni de service IPsec ICMP.

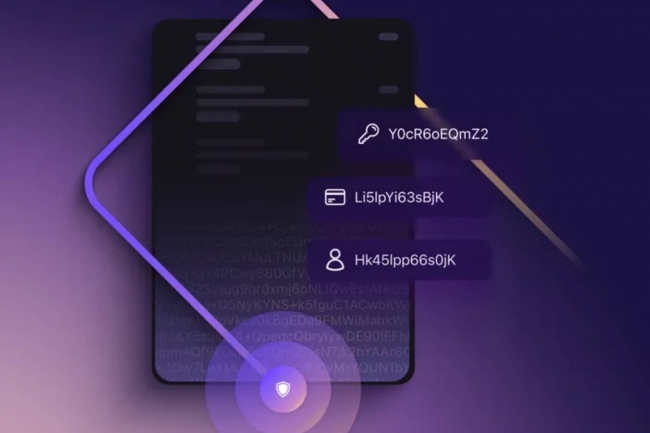

Le fournisseur suisse Proton Technologies continue d’étoffer ses services et muscle sa messagerie avec un gestionnaire de mots de passe chiffrés. Disponible pour l’instant aux abonnés premium de Mail, Pass sera à terme gratuit pour tous.

Proton Mail est un service de messagerie électronique pour les utilisateurs qui accordent de l’importance à la confidentialité et à la sécurité de leurs échanges numériques. L’ajout d’un gestionnaire de mots de passe pour ce dernier était attendu, il est aujourd’hui une réalité avec la disponibilité de Pass. En bêta et dès à présent accessible pour les abonnés premium de Proton Mail, ce service deviendra par la suite gratuit pour tout le monde. La raison d’être de Pass est la même que celle du service de courrier électronique : le chiffrement de bout en bout, mis en œuvre de manière à ce que même Proton ne puisse pas accédez aux informations personnelles. Pour ce faire, tout est chiffré : le mot de passe, le champ de connexion, l’adresse web associée, les notes supplémentaires…

Ainsi, en théorie, même si les serveurs de Proton est compromis, il sera impossible pour un pirate d’accéder aux données des utilisateurs. Paas est disponible dès à présent sous la forme d’une application dédiée pour les ordinateurs de bureau et les smartphones, ainsi que sous forme d’extensions pour Chrome et Brave, avec une prise en charge de Firefox et d’autres navigateurs prochainement. Pass inclut l’authentification double facteurs et génère également de manière aléatoire des alias de messagerie qui peuvent remplacer une adresse réelle (une fonction héritée de SimpleLogin racheté par Proton en 2022). Les mises à jour prévues comprennent une version open source et un programme de chasse aux bogues, ainsi que la prise en charge des clés de sécurité matérielles. Cette dernière fonction n’est cependant pas encore disponible au moment du lancement comme l’a remarquée The Verge.

Une fenêtre de tir opportune

Le moment est particulièrement bien choisi pour lancer un gestionnaire de mots de passe, car les retombées du piratage très public de LastPass ébranlent la confiance des utilisateurs dans l’un des plus grands acteurs du marché. Cependant, l’utilisation d’un gestionnaire de mots de passe ne suffit pas à contrôler et sécuriser toutes les données, surtout si on laisse encore remplir automatiquement les mots de passe dans des pages web.