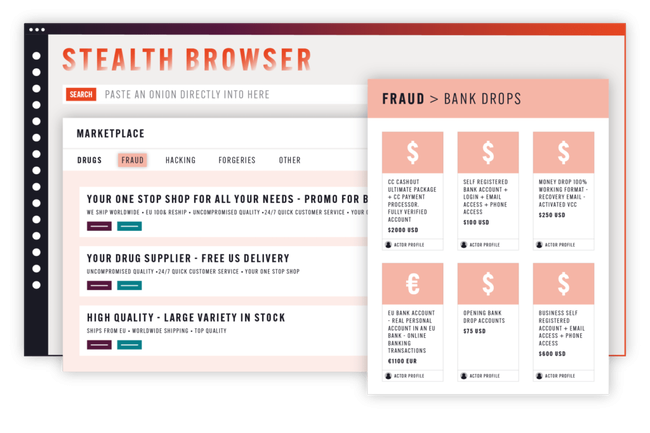

Réservée aux experts en cybersécurité, la solution Stealth Browser de Searchlight Cyber propose de naviguer de façon sécurisée sur le dark web à des fins d’enquête.

Terrain de jeux des cybercrcriminels, le dark web intéresse aussi beaucoup les analystes et les chercheurs en sécurité. Mais leurs investigations comportent des risques que Searchlight Cyber cherche à minimiser. Pour cela, l’éditeur spécialisé dans le renseignement sur le dark web a annoncé de Stealth Browser pour naviguer sans risque dans cet univers. Cette offre est une évolution de la plateforme forensics Cerberus de Searchlight à l’adresse des forces de l’ordre, les entreprises et les fournisseurs de services managés de sécurité (Managed Security Service Provider, MSSP) pour découvrir des activités criminelles sur le dark web

Ce dernier est constitué de sites non indexés par les moteurs de recherche populaires comme Google, de places de marché de données volées, et de services pour cyberpirates. Cet univers peut être très utile pour les équipes de sécurité, et essentiel pour défendre les entreprises contre les cybercriminels. Mais la navigation peut entraîner l’installation accidentelle d’un malware, une exposition d’empreintes numériques/adresses IP propriétaires ou une fuite involontaire d’informations sensibles.

Sécuriser l’accès au dark web

« Stealth Browser réduit les risques associés à l’accès au dark web en masquant l’empreinte numérique de l’enquêteur, si bien que les novices et les expérimentés peuvent accéder rapidement et en toute sécurité aux .onion Tor et I2P sur le dark web », a déclaré Searchlight Cyber dans un communiqué. Avec la solution « Stealth Browser, l’enquêteur peut générer une machine virtuelle directement à partir de n’importe quel navigateur Internet, sans avoir à installer de logiciel, contrairement à la configuration complexe habituellement requise pour accéder en toute sécurité au dark web », indique l’éditeur. Et d’ajouter : « les analystes peuvent obtenir plus facilement les informations pertinentes dont ils ont besoin, sans devoir passer par de longs processus d’administration et d’approbation ».

« La plupart du temps, les entreprises ont du mal à fournir un accès évolutif et sécurisé pour enquêter sur les menaces du dark web », a déclaré Ben Jones, CEO et cofondateur de Searchlight Cyber. « Stealth Browser a été créé pour permettre à tout analyste des menaces, quelle que soit son expertise, d’obtenir les informations dont il a besoin en prenant moins de risques ». Et le dirigeant d’insister sur la nécessaire protection des chasseurs de menaces et des enquêteurs pour collecter des renseignements sur les cybercriminels et les acteurs malveillants qui se cachent sur le dark web.

Des entreprises et des secteurs plus concernés que d’autres

Toutes les entreprises n’ont pas besoin d’un accès direct au dark web pour surveiller les menaces. Certaines peuvent par exemple s’appuyer sur des outils en détection et de réponse étendues (XDR) ou de gestion infogérée en détection et réponses à incidents (Managed Detection and Response), qui ingèrent généralement des données glanées à partir de sources sur le dark web pour identifier les comptes compromis, calculer les risques et fournir un contexte. Cependant, certains secteurs, comme les administrations, les institutions financières et certaines entreprises de sécurité informatique de premier plan, peuvent avoir besoin d’un accès plus direct à des renseignements provenant uniquement de sources du dark web.

Souvent, ces sociétés recherchent autre chose que des identifiants fuités ou des données d’entreprise, et plus particulièrement des informations sur les acteurs de la menace, les variantes de vecteurs d’attaque ou les exploits. En général, elles ne disposent pas des contacts nécessaires avec les fournisseurs de services internet, les plateformes d’hébergement cloud et même les forces de l’ordre pour procéder elles-mêmes à des démantèlements. Les services de protection contre les risques numériques (Digital risk protection services, DRPS) proposent des solutions basées sur des services axés sur la protection des marques grâce à la surveillance (y compris sur le dark web) et à des méthodes plus pratiques, comme des services de démantèlement de sites.

Le géant de la recherche Google a dévoilé six fonctionnalités supplémentaires de son navigateur Chrome pour les entreprises. Au programme : des outils de sécurité, mais aussi de surveillance et de reporting.

Google a déployé plusieurs fonctions supplémentaires pour les utilisateurs professionnels de son navigateur Chrome, notamment la prévention des pertes de données (DLP), des protections contre les logiciels malveillants et le phishing, ainsi que la possibilité d’activer un accès zero trust au moteur de recherche. Au total, Google a mis en avant six fonctions pour Chrome, dont trois sont spécifiques aux capacités DLP existantes du navigateur. Une fonction « context-aware », qui s’adresse aux administrateurs d’entreprise, leur donne les moyens de personnaliser les règles DLP en fonction du niveau de sécurité du terminal utilisé. Par exemple, ils peuvent autoriser les utilisateurs à télécharger des documents sensibles s’ils y accèdent à partir d’un système à jour d’un point de vue sécurité ou si un logiciel de protection est bien installé dessus.

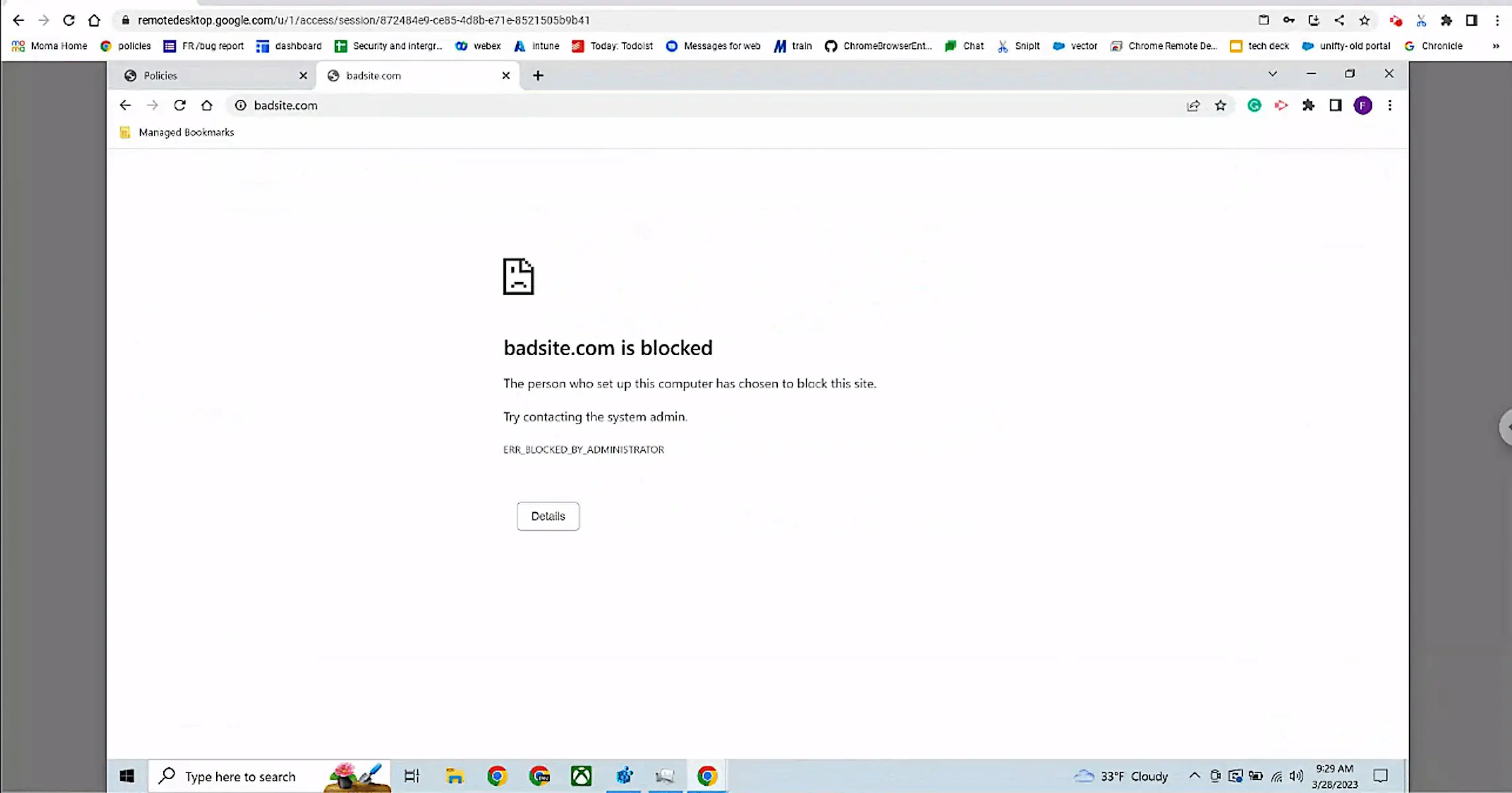

Cette fonction contextuelle empêchera les utilisateurs de télécharger des documents sensibles sur des terminaux personnels ou d’entreprise qui ne répond pas à des critères de sécurité déterminés. Le filtrage d’URL est une autre fonction de DLP qui pourra aussi bloquer ou avertir les employés lorsqu’ils visitent des sites web ou des catégories de sites web qui ne respectent pas les règles d’usage de l’entreprise.

La fonction de filtrage d’URL de Google permet de bloquer ou d’avertir les employés des sites Web qui enfreignent les règles de l’entreprise. (Crédit : Google)

« Vous pouvez également restreindre l’accès, par exemple en empêchant les utilisateurs de visiter des sites de partage de fichiers populaires, tout en autorisant le partage de fichiers via le site de partage de fichiers de votre entreprise », explique Google dans un billet de blog.

Les extensions de navigateur pour prévenir tout risque

La firme a également annoncé deux extensions supplémentaires pour évaluer les risques dans Chrome. Les extensions de navigateur peuvent être dangereuses pour les utilisateurs en faisant accepter des autorisations qui ne sont pas conformes aux règles de l’entreprise. Selon Google, les outils CRXcavator et Spin.AI Risk Assessment de Chrome peuvent les évaluer pour minimiser les risques associés. « Nous rendons les scores des extensions via ces deux plateformes disponibles directement dans Chrome Browser Cloud Management, afin que les équipes de sécurité puissent avoir une vue d’ensemble des scores de risque des extensions utilisées dans leur environnement de navigation », a déclaré Google dans son annonce.

En mettant en œuvre un DLP avancé et en obtenant plus de visibilité sur la sécurité des extensions et les événements de sécurité critiques, les entreprises peuvent identifier les menaces et les vulnérabilités potentielles avant qu’elles ne soient exploitées, réduire le risque de perte de données et adopter une approche plus proactive de la cybersécurité. L’éditeur a également ajouté deux add-on de notifications d’événements de sécurité disponibles pour installation sur Chrome. Le premier, dédié à son installation, alerte les équipes informatiques et de sécurité afin de suivre leur usage. La seconde extension alerte ces mêmes équipes lorsqu’un navigateur se bloque sur un terminal, ce qui peut les aider à mener leurs investigations.

Les dernières fonctionnalités de sécurité de Google Chrome. (Crédit : Google)

Plus de services de sécurité dans les navigateurs d’entreprise

« L’impact est important car le navigateur représente un nouveau vecteur de sécurité pour les entreprises », a déclaré Dan Ayoub, analyste principal au Gartner. « Il étend les services de sécurité à l’edge pour résoudre de nombreux problèmes concrets que les solutions existantes peuvent avoir aujourd’hui, comme la fourniture d’un accès à partir d’appareils non gérés ». Le cabinet d’études américain s’attend à ce qu’un nombre croissant de services de sécurité soient fournis par le biais de navigateurs d’entreprise et d’extensions au cours du reste de la décennie, selon le cabinet d’études Gartner.

« Cela créera à terme une expérience de travail hybride transparente où les navigateurs deviendront la plateforme principale par laquelle les logiciels de productivité et de sécurité des employés seront fournis aux systèmes gérés et non gérés », affirme-t-il. Michael Suby, vice-président de la recherche pour le service de sécurité et de confiance d’IDC, a indiqué de son côté que le ciblage des cyberattaques par Google est approprié, car les navigateurs sont aussi vulnérables que n’importe quelle application située au-dessus du système d’exploitation. Toutefois, les fonctionnalités supplémentaires risquent de poser un problème à de nombreuses sociétés.

La multiplication des outils de sécurité, bonne ou mauvaise idée ?

Il existe déjà des navigateurs tiers spécialement conçus pour les entreprises et dotés de fonctions de sécurité similaires à celles annoncées par Chrome. Par exemple, Island.io et Talon Cyber Security sont deux des navigateurs d’entreprise les plus populaires. « Comment fusionner ce qu’ils me donnent avec ce que j’ai déjà ? » a déclaré M. Suby. En outre, de nombreuses applications d’entreprise intègrent déjà des fonctions de sécurité. « Il s’agit d’ajouter un autre outil de politique qui doit être géré. C’est bien beau d’avoir ces nouvelles fonctionnalités dans Chrome, et en soi, elles peuvent être intuitives à utiliser, mais elles ne font que s’ajouter à ce que vous avez déjà », a déclaré M. Suby. « Cela ne veut pas dire qu’elles ne sont pas utiles, mais j’ai maintenant quelque chose de plus à gérer ».

Qui va gérer et contrôler ces fonctionnalités et décider lesquelles l’entreprise doit utiliser ? « Est-ce que je gère les politiques de sécurité sur les applications ? Dans quel environnement dois-je appliquer les politiques ? », interroge M. Suby. Un autre problème est qu’il n’existe actuellement aucune entreprise tierce qui teste de manière indépendante les capacités de sécurité des navigateurs. Certes on trouve des logiciels antivirus tels que AV-Comparatives et d’évaluation de la protection des endpoints telles que Mitre Engenuity, mais aucun pour sécuriser les navigateurs, a déclaré M. Suby. « C’est une bonne direction que prend [Google], il n’y a rien de mal à cela » poursuit-il avant de conclure : « Ils voient un problème et essaient d’aider les entreprises à le résoudre. Mais ce faisant, nous avons créé une série de problèmes sous-jacents ».

Une enquête menée par Eset a montré que sur 18 routeurs achetés d’occasion, 13 d’entre eux contenaient des informations réseau, d’identifiants voire même des données de sécurité liées à la sécurité physique de bâtiments.

Le temps est favorable au recyclage et à la réutilisation de matériels dans un esprit eco-friendly, mais aussi économique tout court. Attention toutefois à bien veiller à nettoyer consciencieusement ses vieux composants et systèmes abandonnés au risque de graves soucis de sécurité. Un rapport d’Eset publié cette semaine met en effet la lumière un fait surprenant : les entreprises qui vendent de vieux équipements réseau omettent parfois de les débarrasser de leurs données privées, laissant ainsi de nombreux secrets informatiques de l’entreprise à l’air libre.

Les résultats révèlent que sur les 18 routeurs d’occasion achetés par les chercheurs du fournisseur de sécurité, la moitié avait été laissée en l’état. Seuls cinq d’entre eux avaient été entièrement débarrassés des informations relatives au réseau, à celles d’identification et même à la sécurité physique de bâtiments. À partir des données disponibles, les pirates ont ainsi pu glaner des noms d’utilisateur, des hachages de mots de passe et d’autres détails utiles pour organiser une attaque contre l’entreprise. Attention donc, car ne pas effacer les données de ses propres systèmes avant de les vendre ou de les recycler – y compris les routeurs domestiques -, expose donc à du piratage d’acteurs malveillants.

Chiffrer c’est gagné

Le PC en est un premier exemple. Son stockage contient probablement des quantités de données sensibles. Impôts, loisirs personnels, budgets – tout le spectre d’une vie passe par un ordinateur. En imaginant qu’un acteur malveillant mette la main sur un ancien disque dur sur lequel un document en texte clair contenant des mots de passe a été laissé, il est alors malheureusement trop tard pour regretter de ne pas avoir utilisé par exemple un gestionnaire de mots de passe. Les conséquences peuvent être particulièrement préjudiciables, tant financièrement que dans l’organisation de sa vie courante et le niveau de stress lié à cette fâcheuse situation. Quand on se sépare d’un PC, d’un smartphone ou de tout autre équipement technologique, le mot d’ordre est donc de détruire toutes les données qu’ils contiennent de manière appropriée.

Quelques mesures préventives peuvent être prises pour atteindre cet objectif en chiffrant par exemple les données. Sans la clé de décryptage, ces dernières sont inutilisables, et si le disque est ensuite effacé, il devient difficile de récupérer les données avec la clé. Pour crypter un PC, deux méthodes existent. Pour les utilisateurs de Windows Home, le chiffrement sera possible en se connectant à son compte Microsoft, tandis que pour Windows Pro BitLocker pourra être employé, qui apporte une plus grande souplesse dans la gestion du chiffrement. Revers de la médaille du chiffrement : il faudra conserver un accès de secours à la clé de décryptage, qu’il s’agisse de la clé de récupération BitLocker ou de la garantie d’accès au compte Microsoft contrôlant le chiffrement du système Windows.

Réinitialiser pour mieux protéger

Pour ce qui est de l’effacement à proprement dit d’un PC, plusieurs options sont possibles. Combinées au chiffrement d’un terminall, deux méthodes se révèlent encore plus efficaces. Une première plus rapide, mais moins sûre en utilisant l’option de réinitialisation de Windows, avec la fonction de nettoyage de disque. Plus sûr encore : recourir à des logiciels comme Eraser (pour les disques durs) et des commandes comme Secure Erase (pour les SSD) afin de supprimer complètement et correctement toutes les traces de données. Et pour les smartphones ? C’est un peu pareil que pour les PC, à savoir que la plupart d’entre eux sont dotés d’un système de cryptage par défaut, ce qui rend l’option de réinitialisation de base acceptable. Il est parfois plus simple de protéger soi-même ses données en effaçant correctement ses anciens systèmes plutôt que de laisser faire l’entreprise qui pourra se montrer en la matière parfois bien paresseuse.

La firme de Redmond cherche à améliorer l’engagement et la productivité des employés. Elle mise donc beaucoup sur son offre AI Copilot qu’elle intègre dès à présent à ses deux plateformes Viva et Glint.

Un mois après avoir dévoilé Microsoft 365 Copilot, la firme de Redmond a annoncé aujourd’hui Copilot pour Microsoft Viva, aidant les utilisateurs à tirer parti de l’IA de nouvelle génération pour stimuler la productivité et améliorer les résultats de l’entreprise. Microsoft 365 Copilot est une technologie d’IA générative basée sur GPT-4, un modèle de langage créé par OpenAI et qui constitue la base du célèbre chatbot ChatGPT. Le mois dernier, la firme a donc annoncé un chatbot Copilot pour automatiser diverses tâches dans plusieurs applications Microsoft Office, comme le résumé des principaux points de discussion dans une discussion Teams ou l’ajout de contenu pertinent à une présentation PowerPoint sur la base de documents précédemment créés par un utilisateur.

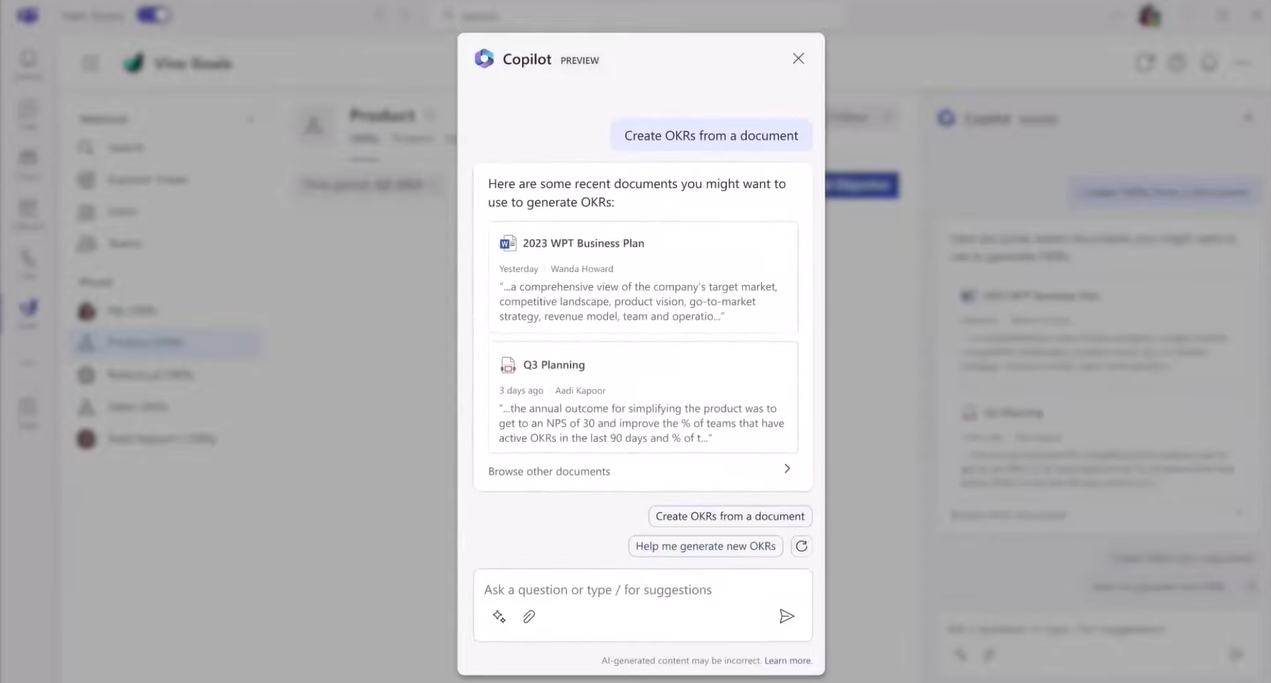

Microsoft Viva est une plateforme d’expérience employé lancée par Microsoft en février 2021, qui fournit une « passerelle » numérique aux employés afin qu’ils accèdent à des informations pertinentes, à l’apprentissage, à l’analyse et à la connaissance au sein de leur organisation. Copilot in Viva s’appuie sur le système Copilot de Microsoft 365 et combine la puissance de grands modèles linguistiques avec les données des applications Microsoft Graph et Viva, notamment Goals, Engage, Learning, Topics et Answers. Cette intégration dans Viva Goals contribuera à simplifier à la fois la définition et la gestion des objectifs, en suggérant des projets d’objectifs et de résultats clés (OKR) basés sur des documents Word existants, tels que des business plans annuels ou des documents de stratégie produit. Une fois créés, Copilot résume l’état des OKR, identifie les obstacles et suggère les prochaines étapes.

En quelques clics, Copilot peut créer des OKR à partir d’un document, comme ici un business plan pour 2023 ou un planning pour le troisième trimestre. (Crédit : Microsoft)

Copilot analyse l’engagement et évalue le sentiment

Dans Viva Engage, les dirigeants pourront envoyer des messages à Copilot, à partir desquels la technologie pourra créer des messages. Copilot sera également en mesure de proposer des suggestions pour aider à personnaliser les messages, y compris la possibilité d’ajuster le ton et la longueur ou d’inclure des images pertinentes, en plus d’analyser les mesures d’engagement, d’évaluer le sentiment et de recommander des réponses.

Copilot in Viva Learning peut suggérer des collections d’apprentissage adaptées à des rôles spécifiques ou à des besoins de formation, tandis qu’avec Copilot in Viva Topics, les employés peuvent utiliser le langage naturel pour en savoir plus sur des sujets importants et voir les questions et les projets connexes.

Enfin, Copilot in Answers aide les utilisateurs à construire des questions spécifiques tout en extrayant les sujets clés pour aider à les catégoriser et à faire apparaître les références, les ressources et les experts appropriés qui peuvent être cités dans la réponse. Microsoft a déclaré que Copilot dans Viva commencera à être déployé chez les clients dans le courant de l’année.

Introduction de Glint dans la suite de produits Viva

Outre Copilot dans Viva, Microsoft a également annoncé que Viva Glint rejoindrait officiellement la suite Viva de l’entreprise en juillet. Glint, une ancienne filiale de LinkedIn, se décrit comme une plateforme de réussite humaine qui utilise l’IA pour fournir aux entreprises une meilleure compréhension de leur santé organisationnelle globale et pour mettre en évidence les risques, les opportunités et les recommandations en temps réel. Copilot sera également intégré à Glint à une date ultérieure non précisée. La firme de Redmond a affirmé que l’outil sera capable de résumer et d’analyser des milliers de commentaires d’employés, ce qui permettra aux dirigeants d’explorer plus facilement les commentaires et de poser des questions par le biais de l’IA en langage naturel.

Des outils comme Copilot et Viva ont le potentiel de transformer complètement la façon dont le travail est effectué, a déclaré Jared Spataro, vice-président des applications de travail moderne et d’entreprise chez Microsoft, lors du Microsoft Viva Summit jeudi. « Nous reconnaissons que nous avons la responsabilité de fournir cette technologie de la bonne manière et la sécurité, la conformité et l’IA responsable ne sont pas une réflexion après coup, elles sont une partie fondamentale du système Copilot », a-t-il déclaré, ajoutant que chaque fonctionnalité de Copilot a passé des contrôles de confidentialité, a été testée par des experts et est surveillée en temps réel. M. Spataro a également précisé que les grands modèles linguistiques de Copilot ne sont jamais formés sur les données d’une entreprise. « Copilot ne sera pas toujours parfait, mais nous avons mis en place des mesures d’atténuation pour remédier rapidement et efficacement aux inexactitudes, aux préjugés et aux abus en intégrant Copilot à Viva », conclut-il.

Cisco va proposer une version de Webex pour les activités liées à la sécurité et à la défense. Le futur système fournira une couche supplémentaire de sécurité du réseau et du traitement des données pour ces entreprises.

S’appuyant sur sa gamme de produits Webex, Cisco prévoit d’offrir un système de collaboration dans le cloud en mode “isolé” (air gap) aux entreprises travaillant dans le domaine de la sécurité nationale et de la Défense aux États-Unis. L’équipementier élargit ainsi les offres sécurisées qu’il propose déjà aux industries soumises aux exigences de sécurité du gouvernement américain.

À partir de 2024, ce système Webex – Air-Gapped Trusted Cloud – offrira une couche de sécurité supplémentaire aux équipes qui collaborent par l’intermédiaire de l’outil de visioconférence, a déclaré Cisco. La partie “air gap” se comprend comme une mesure de sécurité qui consiste à isoler un ordinateur ou un réseau et à l’empêcher d’établir une connexion externe. Par exemple, un ordinateur isolé ne peut pas se connecter à l’internet public ou à d’autres réseaux de communication afin de garantir une sécurité totale des informations qu’il contient.

Répondre aux normes de sécurité les plus exigeantes

Jusqu’à présent, le gouvernement américain évalue la sécurité pour autoriser des produits et services cloud à ce domaine sensible. Il s’agit notamment de déploiements de cloud spécifiques, qui sont isolés des réseaux publics et exploités sur le sol américain par du personnel local disposant d’habilitations de sécurité pour traiter des données sensibles.

Avec le système à venir, Cisco affirme que les futurs outils Webex répondront aux normes de sécurité exigées par les agences américaines impliquées dans la sécurité et la défense nationales, sans compromettre l’expérience des utilisateurs. « Nous avons ajouté à notre solution de collaboration Webex des contrôles de sécurité et des capacités opérationnelles supplémentaires exigés par le gouvernement afin qu’elle puisse être déployée dans un environnement déconnecté de l’Internet public », a déclaré Jeetu Patel, vice-président exécutif et directeur général de la sécurité et de la collaboration chez Cisco. « Cette approche nous permet d’offrir une expérience moderne à la communauté de la sécurité nationale et de la défense ».

Être en accord avec les standards de FedRAMP

En outre, Cisco a réaffirmé son engagement à fournir des solutions sur site pour la collaboration de niveau secret défense- y compris les appels, la messagerie, les réunions et le partage de fichiers – en alignant sa sécurité de niveau entreprise sur les exigences définies par FedRAMP, le Federal Risk and Authorization Management Program, qui fournit une approche standardisée des autorisations de sécurité pour les offres de services dans le cloud. L’entreprise a également déclaré que tous les systèmes de collaboration entièrement conformes pour le gouvernement prendront en compte les réglementations locales, les exigences de conformité et les contrôles de sécurité pour les communautés gouvernementales individuelles.

Ce produit est conçu spécifiquement pour les entreprises travaillant sur des projets de sécurité nationale et de défense et ne sera donc pas disponible pour les clients en dehors de ce secteur, a déclaré Jeetu Patel, ajoutant que les prestataires du secteur de la défense peuvent choisir de l’utiliser lorsqu’ils travaillent sur des contrats gouvernementaux qui exigent le niveau de sécurité fourni par le produit. « Bien que cette annonce soit spécifique à la sécurité nationale et à la défense, nous continuerons à innover en développant des solutions de collaboration personnalisées et entièrement conformes à toutes les activités du gouvernement », peut-on lire dans un billet de blog.

Cisco va proposer une version de Webex pour les activités liées à la sécurité et à la défense. Le futur système fournira une couche supplémentaire de sécurité du réseau et du traitement des données pour ces entreprises.

S’appuyant sur sa gamme de produits Webex, Cisco prévoit d’offrir un système de collaboration dans le cloud en mode “isolé” (air gap) aux entreprises travaillant dans le domaine de la sécurité nationale et de la Défense aux États-Unis. L’équipementier élargit ainsi les offres sécurisées qu’il propose déjà aux industries soumises aux exigences de sécurité du gouvernement américain.

À partir de 2024, ce système Webex – Air-Gapped Trusted Cloud – offrira une couche de sécurité supplémentaire aux équipes qui collaborent par l’intermédiaire de l’outil de visioconférence, a déclaré Cisco. La partie “air gap” se comprend comme une mesure de sécurité qui consiste à isoler un ordinateur ou un réseau et à l’empêcher d’établir une connexion externe. Par exemple, un ordinateur isolé ne peut pas se connecter à l’internet public ou à d’autres réseaux de communication afin de garantir une sécurité totale des informations qu’il contient.

Répondre aux normes de sécurité les plus exigeantes

Jusqu’à présent, le gouvernement américain évalue la sécurité pour autoriser des produits et services cloud à ce domaine sensible. Il s’agit notamment de déploiements de cloud spécifiques, qui sont isolés des réseaux publics et exploités sur le sol américain par du personnel local disposant d’habilitations de sécurité pour traiter des données sensibles.

Avec le système à venir, Cisco affirme que les futurs outils Webex répondront aux normes de sécurité exigées par les agences américaines impliquées dans la sécurité et la défense nationales, sans compromettre l’expérience des utilisateurs. « Nous avons ajouté à notre solution de collaboration Webex des contrôles de sécurité et des capacités opérationnelles supplémentaires exigés par le gouvernement afin qu’elle puisse être déployée dans un environnement déconnecté de l’Internet public », a déclaré Jeetu Patel, vice-président exécutif et directeur général de la sécurité et de la collaboration chez Cisco. « Cette approche nous permet d’offrir une expérience moderne à la communauté de la sécurité nationale et de la défense ».

Être en accord avec les standards de FedRAMP

En outre, Cisco a réaffirmé son engagement à fournir des solutions sur site pour la collaboration de niveau secret défense- y compris les appels, la messagerie, les réunions et le partage de fichiers – en alignant sa sécurité de niveau entreprise sur les exigences définies par FedRAMP, le Federal Risk and Authorization Management Program, qui fournit une approche standardisée des autorisations de sécurité pour les offres de services dans le cloud. L’entreprise a également déclaré que tous les systèmes de collaboration entièrement conformes pour le gouvernement prendront en compte les réglementations locales, les exigences de conformité et les contrôles de sécurité pour les communautés gouvernementales individuelles.

Ce produit est conçu spécifiquement pour les entreprises travaillant sur des projets de sécurité nationale et de défense et ne sera donc pas disponible pour les clients en dehors de ce secteur, a déclaré Jeetu Patel, ajoutant que les prestataires du secteur de la défense peuvent choisir de l’utiliser lorsqu’ils travaillent sur des contrats gouvernementaux qui exigent le niveau de sécurité fourni par le produit. « Bien que cette annonce soit spécifique à la sécurité nationale et à la défense, nous continuerons à innover en développant des solutions de collaboration personnalisées et entièrement conformes à toutes les activités du gouvernement », peut-on lire dans un billet de blog.

Chrome accueille son deuxième correctif d’urgence cette semaine. Ce dernier corrige une vulnérabilité de type « zero-day », activement exploitée. Le patch est disponible pour Windows et Mac.

Mais qu’arrive-t-il à Chrome ? C’est la deuxième fois en cinq jours que les utilisateurs reçoivent un correctif pour une vulnérabilité de type zero-day. Vendredi dernier, Google a publié un patch qui corrigeait un problème dans le moteur JavaScript du navigateur, mais le bogue d’aujourd’hui se trouve dans la bibliothèque graphique Skia. Les utilisateurs de Chrome sur Windows et Mac peuvent télécharger et appliquer la mise à jour dès maintenant, tandis que les adeptes Linux et des autres plateformes devraient la recevoir dans les prochains jours. Il ne faut pas ignorer le problème. Comme le bogue de la semaine dernière, il est activement et largement exploité, selon le message de Google sur la page Chrome Releases.

Contrairement aux autres bogues de sécurité corrigés dans cette mise à jour, signalés par des membres du Vulnerability Research Institute, qui ont donné lieu à des primes de 20 000 dollars, la faille critique a été découverte par Clément Lecigne, du Threat Analysis Group de Google. Les détails sur la manière dont la vulnérabilité est exploitée ne sont pas disponibles – pour des raisons de sécurité.

L’avertissement du groupe de Threat Intelligence Talos de Cisco fait suite à un avis du Royaume-Uni sur l’augmentation des exploits contre l’équipement réseau basé sur le périmètre.

La mise en garde publiée hier par Talos, le groupe d’intelligence sur les menaces de Cisco, fait état d’une augmentation des attaques hautement sophistiquées contre l’infrastructure réseau, y compris les routeurs et les pare-feux. L’avertissement de l’équipementier fait écho à une alerte similaire émise hier par le Centre national pour la cybersécurité du Royaume-Uni (National Cyber Security Centre, NCSC-UK), l’Agence nationale de la sécurité (National Security Agency, NSA) des États-Unis, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) et le Federal Bureau of Investigation (FBI), lesquels font état d’une augmentation des menaces, basée en partie sur un exploit révélé pour la première fois en 2017. Cet exploit ciblait une vulnérabilité SNMP dans les routeurs Cisco, corrigée par le fournisseur en 2017. Mais, comme l’on fait remarquer Cisco et les agences gouvernementales, des exploits comparables ciblent de nombreux équipements réseau multifournisseurs, dont potentiellement, Juniper, Extreme, Allied-Telesis, HP et d’autres.

« L’avertissement ne concerne pas seulement les équipements Cisco, mais tout équipement réseau situé dans le périmètre ou avec un accès à un trafic qu’un adversaire très compétent et bien outillé pourrait avoir intérêt à intercepter et à modifier », a déclaré JJ Cummings, chef de l’équipe Talos Threat Intelligence & Interdiction de Cisco. M. Cummings dirige l’équipe Talos chargée des questions relatives aux gouvernements, aux infrastructures critiques, à l’application de la loi et au renseignement. « Nous avons observé des manipulations de trafic, des copies de trafic, des configurations cachées, des logiciels malveillants de routeurs, des reconnaissances d’infrastructures et un affaiblissement actif des défenses par des adversaires opérant sur des équipements réseau », a écrit Talos dans un blog signalant l’augmentation des menaces. « Compte tenu de la diversité des activités auxquelles nous avons assisté, les adversaires ont fait preuve d’une grande aisance et d’une grande expertise en travaillant dans les limites d’un équipement de réseau compromis », a ajouté Talos.

Les équipements vieillissants ciblés

« Les agences de renseignement nationales et les acteurs parrainés par l’État dans le monde entier constatent que l’infrastructure réseau est la cible principale », a déclaré Cisco. « Les équipements de routage et de commutation sont stables, rarement examinés du point de vue de la sécurité, souvent mal corrigés et ils offrent une grande visibilité sur le réseau », a ajouté l’équipementier. « Dans le cas présent, le message est de faire comprendre aux équipes des opérations réseaux qu’elles doivent peut-être commencer à aborder les choses un peu différemment ou au moins à être plus attentives à la sécurité, parce qu’il y a des adversaires très compétents qui ciblent leur infrastructure et que celle-ci peut, ou le plus souvent, peut ne pas avoir été contrôlée, surveillée ou mise à jour de manière significative », a encore déclaré M. Cummings. « Nous voyons beaucoup de menaces ciblant ces appareils vieillissants, et certainement obsolètes sur le plan logiciel, avec ce type d’attaques », a déclaré M. Cummings. « Ce que l’on constate aussi dans presque tous les cas auxquels je peux penser, c’est que l’adversaire dispose aussi d’un certain niveau d’accès préexistant à cet appareil, à un degré ou à un autre », a-t-il ajouté.

Plusieurs menaces spécifiques sont en augmentation, notamment :

– La création de tunnels GRE (Generic Router Encapsulation) et le détournement du trafic DNS, ce qui permet à l’acteur d’observer et de contrôler la résolution DNS ;

– La modification de la mémoire pour réintroduire des vulnérabilités qui avaient été corrigées afin que l’acteur dispose d’une voie d’accès secondaire ;

– La modification des configurations pour que l’appareil compromis se trouve dans un état qui permet à l’acteur d’exécuter des exploits supplémentaires ;

– L’installation d’un logiciel malveillant dans un dispositif d’infrastructure qui fournit des capacités supplémentaires à l’acteur ;

– Le masquage de certaines configurations pour empêcher leur affichage par des commandes normales.

Des précautions recommandées, dont la mise à jour des logiciels

« En ce qui concerne les mesures à prendre pour protéger l’infrastructure réseau, la plus importante et peut-être la plus évidente est de maintenir les logiciels à jour », a déclaré M. Cummings. « Certes, une correction des vulnérabilités et des logiciels à jour ne supprimera pas complètement le risque. Mais l’élimination de 10 CVE réduit considérablement l’empreinte de risque », a-t-il ajouté. Celui-ci recommande aussi d’accroître la visibilité sur le comportement des appareils, « parce que sans visibilité, il est difficile d’empêcher un acteur malveillant de nuire. Il est important de voir et de comprendre tout changement ou accès pouvant se produire sur l’appareil entièrement mis à jour ». De même, en verrouillant strictement l’accès à ces appareils, les attaquants auront beaucoup plus de mal à y accéder. Le blog recommande aussi de choisir des mots de passe et des Community String SNMP complexes ; d’éviter les identifiants par défaut, d’utiliser l’authentification multifactorielle ; de crypter tout le trafic de surveillance et de configuration (SNMPv3, HTTPS, SSH, NETCONF, RESTCONF) ; de verrouiller et de surveiller de manière agressive les systèmes d’authentification ; et enfin, de ne pas utiliser du matériel et des logiciels en fin de vie.

Le document d’orientation élaboré par les agences de sept pays vise à garantir que la sécurité des produits relève de la responsabilité des fournisseurs et ne pèse pas sur l’acheteur de technologie.

Dix agences de sept pays ont uni leurs forces pour créer un guide à l’intention des développeurs de logiciels afin de garantir que leurs produits soient sécurisés à la fois dès la conception – by design – et par défaut. Intitulé « Shifting the Balance of Cybersecurity Risk: Principles and Approaches for Security-by-Design and -Default » (« Rééquilibrer les risques en matière de cybersécurité : principes et approches de la sécurité dès la conception et par défaut »), ce guide arrive après la découverte récente de plusieurs vulnérabilités critiques dans les logiciels de divers fournisseurs. En avril, l’agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) a publié sept avis concernant des vulnérabilités dans des systèmes de contrôle industriel (Industrial Control System, ICS) et des SCADA (Supervisory control and data acquisition) de plusieurs fournisseurs, y compris des failles critiques. Quelques semaines auparavant, l’agence avait également publié des avis sur 49 vulnérabilités dans huit ICS provenant de fournisseurs comme Delta Electronics, Hitachi, Keysight, Rockwell, Siemens et VISAM.

Les agences ayant collaboré à la rédaction de ce guide sont : le Centre australien de cybersécurité (Australian Cyber Security Centre, ACSC) ; le Centre canadien de cybersécurité (Canadian Centre for Cyber Security, CCCS) ; l’Office fédéral allemand de la sécurité des technologies de l’information (Bundesamt für Sicherheit in der Informationstechnik, BSI) ; le Centre national de cybersécurité des Pays-Bas (Netherlands’ National Cyber Security Centre, NCSC-NL) ; le centre d’alerte et de réaction aux attaques informatiques de Nouvelle-Zélande (New Zealand’s Computer Emergency Response Team New Zealand, CERT NZ) et le Centre national pour la cybersécurité de Nouvelle-Zélande (National Cyber Security Centre, NCSC-NZ) ; le centre national pour la cybersécurité du Royaume-Uni (National Cyber Security Centre, NCSC-UK) ; la CISA (Cybersecurity and Infrastructure Security Agency), le Federal Bureau of Investigation (FBI) et l’Agence nationale de la sécurité (National Security Agency, NSA) des États-Unis.

Sécurité dès la conception ou sécurité par défaut

Dans ses lignes directrices, le document définit les produits sécurisés dès leur conception comme étant ceux pour lesquels la sécurité des clients est un objectif commercial essentiel, et non une simple caractéristique technique. Les produits sécurisés dès la conception sont conçus en fonction de cet objectif avant le début du développement. Les produits sécurisés par défaut sont ceux dont l’utilisation est sûre dès leur sortie de l’emballage, qui ne nécessitent que peu ou pas de changements de configuration et dont les fonctions de sécurité sont disponibles sans coût supplémentaire. Les agences estiment que ces approches permettent d’alléger le fardeau de la sécurité pour le client et de réduire le risque d’un incident de sécurité.

Le rôle du développeur mis en avant

Tous les fabricants de technologies devraient concevoir leurs produits de sorte que leurs clients n’aient pas à effectuer en permanence des contrôles, des mises à jour de routine et à limiter les dégâts sur leurs systèmes afin d’atténuer les cyber-intrusions. « Historiquement, les développeurs de technologies se sont contentés de corriger les vulnérabilités découvertes après que les clients aient déployé les produits, exigeant d’eux qu’ils appliquent ces correctifs à leurs propres frais. Ce n’est qu’en incorporant des pratiques de sécurité dès la conception que nous mettrons fin au cercle vicieux de création et d’application de correctifs », indique le document d’orientation.

Les agences exhortent les développeurs à réorganiser leurs programmes de conception et de développement afin de ne livrer aux clients que des produits sécurisés dès la conception et par défaut. Le document invite notamment les développeurs de systèmes à adopter des langages de programmation qui évitent la diffusion de vulnérabilités plutôt que de se concentrer sur des caractéristiques de produits qui semblent attrayantes, mais qui augmentent le risque d’attaque. « Ce guide commun a pour but d’alimenter le débat sur les normes de sécurité et de faire en sorte que le fardeau du risque cyber ne soit plus supporté majoritairement par le consommateur », a déclaré Lindy Cameron, directrice générale du Centre national pour la cybersécurité du Royaume-Uni (NCSC-UK), dans un communiqué. « Nous appelons les fabricants de technologies à se familiariser avec les conseils de ce guide et à mettre en œuvre des pratiques de sécurité dès la conception et par défaut dans leurs produits afin de garantir la sécurité et la résilience des activités en ligne », a-t-elle ajouté.

Les éditeurs IT responsables de la sécurité de leurs produits

Une partie du guide comprend des recommandations à l’intention des RSSI et des acheteurs IT, ainsi que des conseils pour protéger leurs entreprises. Les agences recommandent aux sociétés de tenir leurs éditeurs responsables de la sécurité de leurs produits. En particulier, elles devraient donner la priorité à l’achat de produits sécurisés dès la conception ou par défaut, comme le décrivent les lignes directrices. Le document suggère aux services IT d’exiger dans leurs politiques une évaluation de la sécurité des logiciels des fabricants avant leur achat, et de donner à ces services les moyens de s’opposer à leur mise en œuvre si nécessaire. « Les services IT devraient être habilités à fixer des critères d’achat qui tiennent compte de l’importance des pratiques sécurité dès la conception et par défaut. Le guide va même plus loin en recommandant à la direction générale de soutenir les services IT quand ils appliquent ces critères. « Les décisions de l’entreprise d’accepter les risques associés à des produits technologiques spécifiques doivent être formellement documentées, approuvées par un cadre dirigeant, et régulièrement présentées au conseil d’administration », préconise le guide.

La posture de sécurité de l’entreprise doit être considérée comme critique, y compris le réseau de l’entreprise, la gestion de l’identité et de l’accès et les opérations de sécurité et de réponse. Selon le document, « les entreprises devraient renforcer l’importance de la sécurité des produits, à la fois de manière formelle sous la forme de contrats avec les fournisseurs et de manière informelle en établissant un partenariat à long terme avec le fournisseur qui garantit la sécurité des produits ». Le guide conseille également d’entretenir des relations avec leurs pairs afin d’être informé sur les meilleurs produits et services respectant le concept de sécurité dès la conception, mais aussi pour créer un front uni et fournir un feedback aux fournisseurs de technologie. Concernant la sécurité du cloud, les acheteurs de technologie doivent comprendre à la fois la responsabilité des fournisseurs et celle des entreprises. « Les produits IT non sécurisés peuvent présenter des risques pour les utilisateurs individuels et pour notre sécurité nationale », a déclaré Rob Joyce, directeur de la cybersécurité de la NSA, dans un communiqué. « Si les fabricants donnent systématiquement la priorité à la sécurité pendant la conception et le développement, nous pourrons réduire le nombre de cyber-intrusions malveillantes ». Les agences sollicitent par courriel les commentaires des parties intéressées sur les priorités, les investissements et les décisions nécessaires pour faire en sorte que demain, la technologie soit sûre, sécurisée et résiliente dès la conception et par défaut.

Pour faciliter la transition des entreprises vers le zero trust, l’agence américaine pour la cybersécurité et la sécurité des infrastructures a mis à jour son modèle de maturité en y ajoutant une étape.

L’agence américaine de cybersécurité et de sécurité des infrastructures (Cisa) a publié la version 2 de son modèle de maturité zero trust (ZTMM), intégrant les recommandations issues des commentaires publics reçus sur la première mouture. « La CISA s’est attachée à guider les agences, qui se trouvent à différents stades de leur parcours, dans la mise en œuvre d’une architecture zero trust », a déclaré Chris Butera, directeur technique pour la cybersécurité à la Cisa. « En tant que feuille de route parmi d’autres, le modèle actualisé guidera les agences à travers un processus méthodique et une transition vers une plus grande maturité en matière de zero trust. Bien qu’il soit applicable aux agences civiles fédérales, toutes les organisations trouveront ce modèle intéressant à examiner et à utiliser pour mettre en œuvre leur propre architecture ». L’agence a publié la première version de son modèle ZTMM en septembre 2021, conformément au décret plus large sur la cybersécurité publié par le président Biden en mai 2021. Celui-ci a défini une série d’initiatives et d’objectifs en matière de cybersécurité, notamment en incitant les agences du gouvernement fédéral à se rapprocher des architectures zero trust. En janvier 2022, l’OMB a également publié une stratégie fédérale ZTA dans le cadre du décret exécutif, exigeant des agences qu’elles respectent des normes et des objectifs spécifiques en matière de cybersécurité d’ici à la fin de l’année 2024.

Le zero trust est à la mode depuis quelques années dans le domaine de la gestion des risques liés à la cybersécurité. Ce modèle englobe de nombreux concepts qui sont souvent difficiles à saisir et encore plus difficiles à mettre en œuvre. La Cisa le définit comme « une approche dans laquelle l’accès aux données, aux réseaux et à l’infrastructure est limité au strict nécessaire et où la légitimité de cet accès doit être vérifiée en permanence ». Selon le National Institute of Standards and Technology (NIST), le ZTA est le programme de cybersécurité d’une entreprise qui utilise les concepts zero trust et englobe les relations entre les composants, la planification des workflows et les politiques d’accès. Par conséquent, une entreprise zero trust comprend l’infrastructure de réseau (physique et virtuelle) et les politiques opérationnelles. Theresa Payton, CEO de Fortalice, souligne la difficulté d’adoption pour les entreprises des approches permettant d’atteindre les objectifs des stratégies et modèles zero trust. Même la terminologie ZTA ressemble à une sorte de grand puzzle pour lequel il suffit de suivre les instructions, de tout brancher pour l’obtenir mais tout n’est pas si simple, explique-t-elle. « Le plus grand défi que je vois est un manque d’appréciation du fait qu’il ne s’agit pas vraiment d’un long fleuve tranquille. J’entends les gens décrire cela comme une simple routine, mais il s’agit en fait d’un choix de vie ».

L’étape cruciale de l’initialisation du zero trust

Le modèle ZTMM de la Cisa comprend cinq piliers : identité, terminaux, réseaux, applications et workflows, ainsi que les données. Elle s’articule aussi au travers de trois capacités transversales : la visibilité et l’analyse, l’automatisation et l’orchestration, ainsi que la gouvernance. Selon le modèle actualisé, il existe quatre stades de maturité : traditionnel, initial, avancé et optimal. « Les trois étapes du parcours ZTM qui permettent de passer du stade traditionnel au stade initial, avancé et optimal faciliteront la mise en œuvre de la ZTA au niveau fédéral. Chaque étape suivante exige des niveaux de protection, de détail et de complexité plus élevés pour être adoptée », a déclaré l’agence. L’ajout de la phase initiale est le changement le plus important entre le modèle ZTMM original et la version actualisée. Selon la Cisa, cette étape s’adresse aux entreprises qui commencent tout juste à « automatiser l’attribution des attributs et la configuration des cycles de vie, les décisions politiques et l’application, et les solutions initiales inter-piliers avec l’intégration de systèmes externes ». Theresa Payton félicite la Cisa d’avoir ajouté la phase initiale au modèle de maturité zero trust. Elle apporte ainsi un point de départ aux personnes qui ne savent pas trop par où commencer. Le nouveau modèle fournit « quelques éléments fondamentaux que vous pouvez mettre en œuvre et qui vous aideront à atteindre les principes du ZTA », dit-elle.

« Ce qu’ils ont fait, c’est qu’ils ont pris les plus de 300 commentaires qu’ils ont reçus des agences et des consultants, des vendeurs, de la communauté tout simplement, qui ont commenté le modèle précédent », explique Eric Noonan, CEO de CyberSheath. « Ils ont ensuite créé un produit qui intègre les commentaires en ajoutant la phase initiale car ils ont reconnu que passer de la première phase, qui est traditionnelle, à la phase suivante, qui est avancée, constituait un trop grand écart. Je pense donc qu’ils ont mis davantage l’accent sur le fait qu’il ne s’agit pas d’un interrupteur ». L’ajout de la phase initiale montre que le passage au zero trust n’est pas une ligne droite, explique M. Noonan. « Ce n’est en aucun cas une démarche linéaire. L’étape initiale le reconnaît et donne aux entreprises qui souhaitent adopter ce modèle un moyen plus pratique et plus réalisable d’y parvenir d’une manière plus mesurable, plutôt que de passer simplement de zero à cent ».

L’absence de prise en compte de l’IA en question

La Cisa a mis un peu plus d’un an et demi pour mettre à jour son ZTMM initial, ce qui, selon madame Payton, est un délai trop long compte tenu du rythme de l’évolution technologique, en particulier des progrès rapides en matière d’intelligence artificielle. Elle évoque une situation récente dans laquelle des employés de Samsung auraient divulgué des informations sensibles et confidentielles de l’entreprise à la plateforme ChatGPT d’Open AI. « J’ai été un peu surprise que la loi n’aborde pas l’IA, et cela montre à quel point elle peut être difficile, donc ce n’est pas une critique de la Cisa. Mais cela montre à quel point il peut être difficile de suivre l’innovation et la transformation technologiques » La ZTMM ne traite pas de l’intelligence artificielle, de l’apprentissage automatique ou de l’IA générative. Cela n’y figure pas.

Theresa Payton souhaiterait que l’agence soit autorisée à mettre à jour plus rapidement son modèle à l’avenir. « J’aimerais que la Cisa ait l’autorité et les garde-fous nécessaires pour agir plus rapidement. De nouvelles technologies sont introduites. Il faut leur permettre de mettre à jour les modèles, les orientations, les cadres et les politiques pour suivre le rythme du marché. Eric Noonan, quant à lui, a un autre point de vue sur le moment choisi pour cette mise à jour. « Je pense qu’ils ont fait d’énormes progrès », dit-il. « La deuxième itération du modèle en l’espace de deux ans témoigne de l’importance accordée par le gouvernement fédéral à cette question, ainsi que de l’importance et des progrès réalisés en matière de zero trust ».