iOS 16.4 et MacOS Ventura 13.3 ont cassé beaucoup de choses sur iPhone et sur Mac. En réponse, Apple a publié deux correctifs : iOS & iPad 16.4.1 et MacOS 13.3.1 à appliquer en urgence pour contrer certaines vulnérabilités.

Lorsqu’il s’agit de mises à jour de systèmes d’exploitation, il est conseillé aux utilisateurs de les installer dès que possible. Les actualisations proposent parfois des fonctions supplémentaires intéressantes, mais ce sont les corrections de bugs et les mises à jour de sécurité qui sont les plus importantes. Mais avec iOS 16.4, iPadOS 16.4 et MacOS 13.3, l’update était très attendu – et il pourrait être le plus important de l’année, en fonction des problèmes rencontrés avec les différents terminaux.

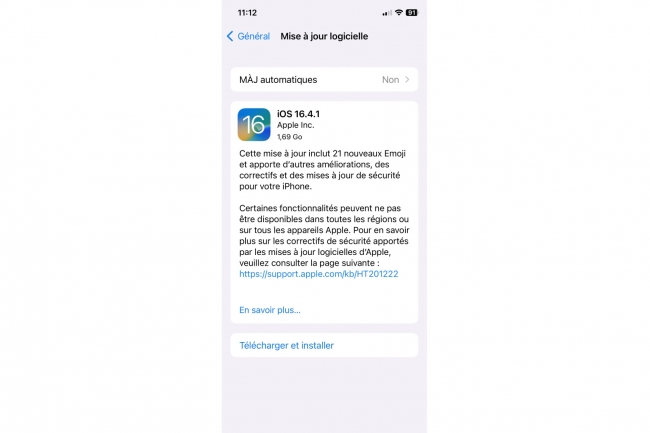

Le 7 avril dernier, Apple a publié les dernières versions des OS – iOS 16.4.1, iPadOS 16.4.1 et MacOS 13.3.1, et si l’on regarde les notes, il s’agit de correctifs extrêmement légers. Seules trois questions insignifiantes sont mentionnées – des correctifs pour Siri, le déverrouillage automatique du Mac avec l’Apple Watch et un emoji – mais elles sont bien plus importantes que cela. D’une part, elles incluent deux patchs de sécurité majeurs pour des vulnérabilités « susceptibles d’avoir été activement exploitées ». D’autre part, ils semblent corriger la plupart, voire la totalité, des bogues introduits dans les itérations précédentes des OS.

iOS 16.4 et iPadOS 16.4 mis à jour

Concernant l’iPhone et l’iPad, les dernières versions apportent quelques changements au niveau de l’application Météo, la décharge de la batterie et l’application Home. Cette dernière – sur laquelle beaucoup d’entre nous comptent pour donner le ton de la journée – a des problèmes d’affichage des prévisions. En début de semaine dernière, l’application a même été victime d’une panne totale de données et, bien que le service ait été rétabli (selon le site web d’Apple consacré à l’état du système), l’application ne fonctionne toujours pas correctement. A noter qu’aucun problème n’a été déclaré depuis vendredi. En ce qui concerne la décharge de la batterie, il semble toujours y avoir un nombre important d’utilisateurs qui constatent une réduction de l’autonomie de la batterie lorsqu’un correctif est publié. Cependant, le nombre de témoignages anecdotiques, comme ceux de la communauté d’assistance d’Apple, semble être plus fréquent avec iOS 16.4.

Le YouTubeur iAppleBytes a réalisé une démonstration vidéo d’un test de batterie Geekbench avec iOS 16.4 qui confirme la réduction de l’autonomie de la batterie. Son épuisement est toujours difficile à quantifier, mais nous n’avons pas remarqué de vidage inhabituel dans iOS 16.4.1. Enfin, l’application Home, utilisée pour contrôler les appareils domestiques connectés, a bénéficié d’une mise à jour de son architecture, mais Apple a trébuché lors de son déploiement. Elle était initialement proposée dans iOS 16.2, mais elle a été retirée, puis lancée avec la version 16.4. Aujourd’hui, l’application retravaillée fait l’objet d’un certain nombre de plaintes, rapporte iMore.

MacOS Ventura 13.3 également actualisé

En ce qui concerne le système d’exploitation du Mac, Apple a publié un correctif ciblant le Home directory – utilisé pour stocker des fichiers personnels – ainsi que Quick Look et les fonctions de contrôle universel et de transfert. MacOS 13.3 a introduit un problème avec les répertoires d’accueil des utilisateurs enregistrés sur des disques externes. Une solution de contournement de ce problème consiste à désactiver la protection de l’intégrité du système, mais ce n’est pas la solution idéale. La version 13.3.1 corrige ce problème.

Concernant Quick Look, de nombreux utilisateurs ont déclaré sur la page rassemblant la communauté d’assistance d’Apple ne pas parvenir à utiliser l’application de visualisation des fichiers dans MacOS 13.3. Le correctif apporté résout également ce problème. Enfin, les fonctions de contrôle universel et transfert, qui reposent sur la connectivité iCloud, ont cessé de fonctionner pour certains utilisateurs après l’installation de la version 13.3. La solution consiste à se déconnecter d’iCloud puis à s’y reconnecter, mais cela peut causer des maux de tête à certains utilisateurs, en particulier s’ils utilisent iCloud pour synchroniser leur photothèque. Des tests sont en cours pour voir si ce bogue persiste.

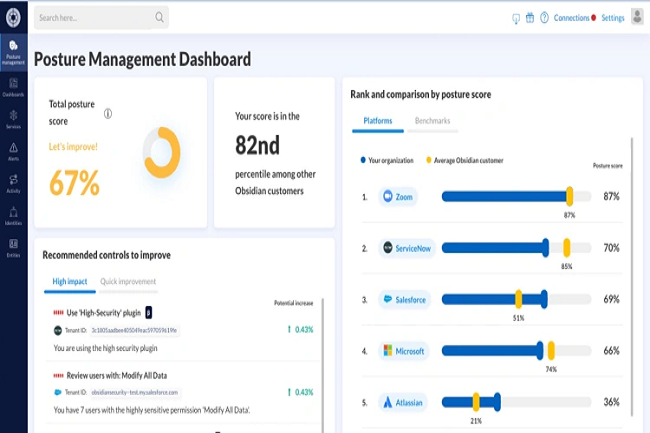

Les outils ajoutés à l’offre multimodule de gestion de la posture de sécurité d’Obsidian sécurisent les interactions SaaS et garantissent les conformités associées.

Pour aider les entreprises à gérer les intégrations SaaS de tiers, l’entreprise de cybersécurité Obsidian a doté sa solution de gestion de la posture de sécurité SaaS (SaaS Security Posture Management, SSPM) de nouveaux outils de sécurité et de conformité. Le déploiement basé sur le SaaS comprend trois modules principaux : Obsidian Compliance Posture Management (CPM), Obsidian Integration Risk Management et Obsidian Extend. « Obsidian ne se contente pas de renforcer la posture et de gérer les risques liés à l’intégration de SaaS tiers, il propose aussi une atténuation des menaces pour le SaaS », a déclaré Glenn Chisholm, chef de produit et cofondateur d’Obsidian. « Obsidian reste la seule entreprise du secteur de la sécurité du SaaS à offrir une solution unifiée capable de couvrir tous les aspects de la sécurité du SaaS. Tous les modules du SSPM d’Obsidian sont déjà disponibles pour les clients et font l’objet d’une licence et d’un prix distincts en fonction du nombre d’utilisateurs et du nombre d’applications SaaS qu’ils utilisent », a-t-il ajouté.

Rationaliser la conformité des intégrations SaaS

Avec Obsidian CPM, les entreprises peuvent mesurer et maintenir la conformité des environnements SaaS au niveau des politiques de sécurité internes et des normes tierces, notamment SOC 2, NIST 800-53, ISO 27001 et CSA Cloud Controls Matrix. Afin de s’assurer que les applications tierces sont conformes aux obligations légales et réglementaires requises, le module met en correspondance des frameworks complexes avec des contrôles SaaS individuels. « Obsidian associe la gestion des identités et des accès, la classification des données, la séparation des tâches et plusieurs autres contrôles audités aux normes de conformité de l’industrie pour une surveillance claire et centralisée », a expliqué M. Chisholm. L’éditeur permet également aux équipes de sécurité de définir des règles et des normes personnalisées sur sa plateforme afin de s’assurer que les politiques de sécurité internes s’appliquent à leurs applications SaaS. D’autres règles de posture personnalisées automatisent la validation des paramètres des applications SaaS qui correspondent aux contrôles du framework de conformité. « Il est très difficile de trouver son chemin dans le labyrinthe des contrôles de conformité, et la multiplicité des environnements SaaS rend cette tâche encore plus ardue », a déclaré Chris Steffen, directeur de recherche au sein du cabinet d’analyse et de conseil Enterprise Management Associates. « Les responsables de la sécurité et de la GRC (Gouvernance, Risques et Conformité) recherchent toujours une meilleure visibilité sur ces exigences. Obsidian CPM génère également des rapports de conformité pour démontrer l’efficacité opérationnelle des contrôles de conformité », a-t-il ajouté.

Capacités supplémentaires pour l’intégration et la sécurité des données

Second module clé du SSPM, Integration Risk Management analyse les interconnexions entre les applications SaaS, cartographie les autorisations et les différents niveaux d’accès, analyse l’activité d’intégration et révèle les zones de risque. « Le module fonctionne en trois étapes : découverte des intégrations, identification des applications non autorisées et surveillance constante », a expliqué M. Chisholm. Alors que la découverte implique de générer un inventaire des connexions des applications tierces consolidées et des applications développées en interne aux plateformes SaaS critiques comme Microsoft 365, Google Workspace et Salesforce, les applications non approuvées sont celles connectées arbitrairement sans l’approbation des équipes de sécurité. « Les responsables de la sécurité cherchent toujours à réduire les risques, et les intégrations entre solutions ne sont pas seulement de plus en plus courantes, elles sont également essentielles pour que des systèmes apparemment disparates fonctionnent harmonieusement les uns avec les autres », a fait remarquer M. Steffen. « Nous sommes conscients que chacun de ces services d’entreprise introduit, gère, autorise et enregistre les intégrations différemment, c’est pourquoi Obsidian résout ces divergences pour présenter aux équipes de sécurité une liste claire. Des options de filtrage supplémentaires donnent aux analystes la possibilité de se pencher sur des problèmes spécifiques, par exemple les applications inactives ou non autorisées ou les intégrations qui nécessitent une attention particulière », a déclaré M. Chisholm.

Le troisième module d’Obsidian SSPM, Extend, assure la sécurité des données métiers sensibles dans l’ensemble de l’écosystème SaaS d’une entreprise via un module dédié. Obsidian Extend comprend des extracteurs d’applications qui interrogent les API des applications SaaS pour extraire les données de configuration et les données utilisateurs pertinentes pour les applications. L’extracteur est exécuté périodiquement pour capturer les données des applications et les stocker dans une base de données au sein de la plateforme. Ces données sont ensuite traitées et transformées selon un schéma commun à Obsidian afin d’évaluer et de faire apparaître des informations dans l’interface utilisateur. « La plateforme Obsidian découvre et analyse les configurations spécifiques aux applications, les comportements des utilisateurs et les autorisations dans toutes les applications fédérées en quelques minutes », a ajouté M. Chisholm. « La gestion de la posture SaaS s’attaque aux défis liés à la cohérence dans la définition et l’application des politiques et des contrôles, à la gestion de l’échelle, à la gestion des accès et au respect des exigences de conformité », a déclaré Melinda Marks, analyste de l’Enterprise Strategy Group. « Les entreprises ont besoin de solutions comme celle d’Obsidian pour aider leurs équipes de sécurité à gérer les risques, en leur évitant les processus manuels fastidieux, en leur offrant une visibilité plus claire sur la posture de sécurité et en les aidant à prendre des mesures efficaces qui renforcent la posture de sécurité et réduisent les risques », a-t-elle ajouté.

Grâce aux services zero trust de Zscaler pour l’accès au réseau, la compagnie de croisière Royal Caribbean a renforcé la sécurité et l’expérience des utilisateurs, tout en réduisant les coûts d’utilisation.

Le nom Royal Caribbean évoque des images de luxueux navires de croisière, des divertissements de premier ordre, des restaurants raffinés, des plages de sable, des couchers de soleil à couper le souffle et des boissons tropicales. “ Notre mission est de créer des vacances fabuleuses, avec de grandes expériences et de grands souvenirs pour notre équipage et nos clients”, explique John Maya, vice-président de l’excellence opérationnelle au sein du Royal Caribbean Group, basé à Miami. Au-delà des paillettes et du glamour, Royal Caribbean dispose des mêmes systèmes internes que n’importe quelle entreprise du secteur du voyage et de l’hôtellerie : bureaux d’entreprise, ventes, marketing, réservations, centres d’appel, manutention des bagages, etc. M. Maya décrit son infrastructure informatique comme un cloud hybride, avec certaines ressources hébergées sur Amazon AWS et Microsoft Azure, mais aussi certains systèmes de base, tels que l’application de réservation critique, fonctionnant sur un système IBM AS-400 dans un centre de données Equinix en Virginie.

Le VPN hérité arrive en bout de course

Le Royal Caribbean Group regroupe trois marques – Royal Caribbean International, Celebrity Cruises et Silversea Cruises – et emploie au total 85 000 personnes, dont la plupart travaillent à bord des navires qui emmènent les vacanciers vers plus de 300 destinations, de l’Alaska à l’Australie. Mais il y a aussi entre 8 000 et 10 000 employés qui travaillent dans des lieux fixes, notamment au siège de l’entreprise en Floride, dans des bureaux en Europe et en Asie, et dans des installations portuaires disséminées dans le monde entier. Il y a également des sous-traitants et près de 1 000 agents de centres d’appels qui travaillent à domicile.

Sur les bateaux de croisière, les clients et la plupart des membres d’équipage n’ont pas accès au réseau de l’entreprise, mais M. Maya doit fournir un accès à distance sécurisé au capitaine et à d’autres employés clés. Jusqu’à présent, ils étaient tous connectés au siège de l’entreprise par l’intermédiaire d’un VPN Cisco AnyConnect. Le dirigeant a déclaré que ce dernier arrivait en fin de vie et qu’il cherchait une alternative qui offrirait plus de sécurité, réduirait les coûts et offrirait une meilleure expérience à l’utilisateur.

Vice-président de l’excellence opérationnelle au sein du Royal Caribbean Group, John Maya a piloté le passage au zero trust avec Zscaler. (Crédit Royal Caribbean)

Cap sur la confiance zéro

En se basant sur des discussions avec des collègues et sur ses propres expériences lors d’étapes précédentes de sa carrière, M. Maya a entamé des discussions avec Zscaler, puis s’est inscrit à Zero Trust Exchange, une plateforme cloud native qui connecte en toute sécurité les utilisateurs aux charges de travail dont ils ont besoin pour faire leur travail. Le responsable se dit “ravi” de cette expérience. “Zscaler Zero Trust Exchange nous permet de travailler de n’importe où – au bureau, sur un bateau de croisière, à l’hôtel, dans un avion, au Starbucks. Il est tellement ancré dans notre environnement qu’il est devenu fondamental. Nous ne voyons pas comment nous pourrions fonctionner sans lui”, explique-t-il.

Par exemple, M. Maya explique que les utilisateurs finaux avaient auparavant la possibilité d’activer et de désactiver le VPN à leur guise. Il voulait un système dans lequel les utilisateurs finaux devaient passer par des contrôles d’accès basés sur la confiance zéro pour toute connectivité. “Avec Zscaler, nous pouvons verrouiller l’accès des appareils à Internet et imposer des restrictions sur les endroits où les utilisateurs peuvent surfer. Le système est toujours actif”, explique-t-il. Dans le passé, Royal Caribbean prêtait des appareils d’utilisateurs finaux à des sous-traitants dans le monde entier. “Nous n’avons pas fait le meilleur travail pour récupérer ces équipements”, concède M. Maya. Avec le nouveau système en place, tous les tiers doivent apporter leurs propres PC et disposer de leurs propres licences Office 365. “Nous plaçons un agent Zscaler sur leur terminal pour qu’ils puissent accéder au réseau”, explique-t-il. Le service informatique de M. Maya travaille avec ses homologues dans les entreprises sous-traitantes pour s’assurer que cet agent fonctionne en arrière-plan, en appliquant les règles zero trust pour l’authentification multifactorielle et la gestion des identités et des accès (IAM).

Sécurité à la périphérie des services

Avec la plateforme Zscaler Security Service Edge (SSE), les applications de Royal Caribbean sont placées derrière un système de sécurité basé sur le cloud, et les utilisateurs se connectent directement aux applications. Cela permet d’isoler les menaces, d’améliorer l’expérience des utilisateurs, d’éliminer la possibilité pour les pirates d’envahir le réseau et d’effectuer des mouvements latéraux, et permet à la plateforme d’appliquer les principes de sécurité zero trust pour le contrôle d’accès. La plateforme peut également effectuer des tâches de sécurité sophistiquées telles que le déchiffrement et l’inspection approfondie des paquets de tout le trafic, le blocage des logiciels malveillants et la prévention de l’exfiltration des données sensibles.

Le service comporte plusieurs composantes, chacune offrant un avantage spécifique à Royal Caribbean :

Accès à Internet : Il fournit un accès rapide et sécurisé à Internet et aux applications SaaS. Le service effectue une détection de phishing alimentée par l’IA, une isolation du navigateur et détecte même le trafic de commande et de contrôle malveillant, ce qui indiquerait qu’un logiciel malveillant a envahi le réseau et qu’il communique avec l’attaquant.

Private Access : Fournit un accès sécurisé aux applications privées de Royal Caribbean, applique l’accès le moins privilégié, et effectue également la prévention en ligne, la déception et l’isolation des menaces.

Expérience numérique : Analyse le trafic du point de vue de l’utilisateur final et est capable de dépanner et de résoudre les problèmes des utilisateurs. Par exemple, Maya affirme qu’elle offre une meilleure visibilité sur l’activité des agents du centre d’appels, jusqu’au niveau de la surveillance des flux de données et des sauts de trafic.

Avantages du zero trust

M. Maya explique que lorsqu’il a présenté à son directeur financier l’idée de passer du VPN à la plateforme zero trust de Zscaler, les trois avantages qu’il envisageait étaient la réduction des coûts, le renforcement de la sécurité et l’amélioration de l’expérience des utilisateurs. En ce qui concerne le budget, il a pu réduire le nombre d’équipements dans le centre de données et les coûts de support associés à l’infrastructure VPN. La sécurité a été renforcée parce qu’il s’est éloigné des VPN en étoile et d’une architecture de sécurité traditionnelle de type “château et tourbe” pour adopter un modèle zero trust basé sur le cloud. Le dirigeant précise que la nature de l’entreprise est que Royal Caribbean recueille des informations personnelles sur ses clients, et que l’approche zero trust l’aide à protéger ces précieuses informations. Enfin, l’expérience des employés s’est améliorée parce qu’ils peuvent maintenant ” allumer Zscaler ” et se connecter en toute sécurité à leurs applications de productivité en quelques clics.

Au-delà de ces avantages, M. Maya apprécie l’attention et la réactivité du personnel de Zscaler. Il entretient des relations stratégiques de longue date avec certains des plus grands acteurs du secteur : Cisco, Microsoft et IBM. Mais il dit avoir toujours eu l’impression d’être “un petit têtard dans un grand étang” lorsqu’il traitait avec ces mastodontes. Le personnel de Zscaler est “toujours disponible pour aider à résoudre un problème”, et ce jusqu’au sommet de la hiérarchie. “Je peux envoyer un courriel au CEO et recevoir un retour dans les 10 minutes”, explique M. Maya.

Le malware Rilide incite les victimes à révéler leur authentification à double facteur pour retirer de façon silencieuse des monnaies virtuelles grâce à une extension de navigateur web malveillante.

Plusieurs cybergangs utilisent une extension malveillante, baptisée Rilide, pour les navigateurs basés sur Chromium incluant Google Chrome, Microsoft Edge, Brave et Opera. Objectif : voler des actifs en crypto-monnaie à partir de plusieurs sites web et portefeuilles en ligne. Cet add-on fonctionne en injectant un code piégé dans des pages web depuis le navigateur installé sur le poste d’un utilisateur afin de déjouer l’authentification double facteur (2FA) et supprimer les alertes automatisées des messageries électroniques. « Rilide n’est pas le premier logiciel malveillant que SpiderLabs a observé en utilisant des extensions de navigateur malveillantes », ont déclaré les chercheurs de Trustwave SpiderLabs dans un rapport. « Ce qui différencie ce malware, c’est qu’il a une capacité efficace et rarement utilisée de s’appuyer sur de fausses boîtes de dialogue pour tromper les utilisateurs et les amener à révéler leur authentification double facteur, puis à retirer des crypto-monnaies en arrière-plan. Au cours de notre enquête sur les origines de Rilide, nous avons découvert que des extensions de navigateur similaires étaient proposées à la vente. En outre, nous avons découvert qu’une partie de son code source avait récemment été divulguée sur un forum clandestin à la suite d’un litige de paiement ».

Les chercheurs de Trustwave ont identifié d’autres programmes malveillants utilisant Rilide sur des ordinateurs compromis. Il semble donc qu’il soit utilisé comme charge utile secondaire ou comme module de compromission dans le cadre d’attaques plus vastes. Des pirates emploient Ekipa RAT, un cheval de Troie d’accès à distance vendu sur des forums du dark net, et ont été vus en train de déployer l’extension Rilide via un chargeur basé sur Rust. Le malware Ekipa RAT a été distribué sous la forme d’un fichier Microsoft Publisher contenant des macros malveillantes. L’année dernière, Microsoft a commencé à bloquer l’exécution des macros Office dans les fichiers téléchargés depuis le web. Toutefois, Publisher ne faisait pas partie des applications Office concernées par ce changement. Cette erreur a été corrigée en février dernier. Les chercheurs de Trustwave pensent que la distribution de Rilide via Ekipa RAT a été temporaire et qu’elle résulte probablement du fait que les attaquants à l’origine de l’extension ont testé différentes plateformes et options de distribution de logiciels malveillants. En effet, peu de temps après, l’extension a commencé à être distribuée par le biais d’un programme de vol d’informations appelé Aurora.

Camouflé en programme légitime

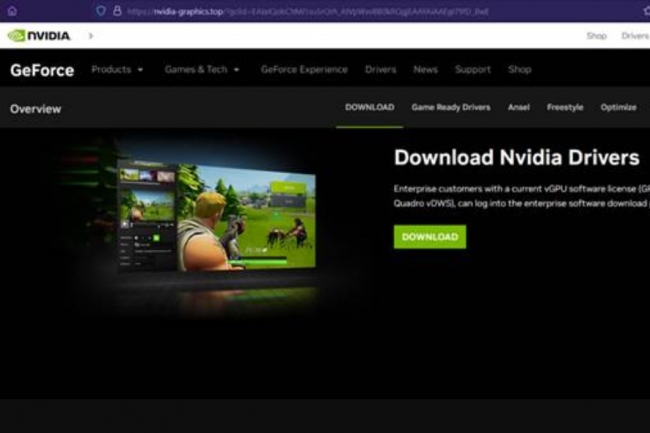

Aurora est écrit en Go et est exploité comme une plateforme de logiciels malveillants à la demande (as a service), et poussé sur les forums de cybercriminalité en langue russe. Le malware est capable de voler des données et des identifiants à partir de plusieurs navigateurs web, de portefeuilles de crypto-monnaies et d’autres applications locales. Aurora a récemment été distribué par le biais d’une publicité frauduleuse via la plateforme Google Ads, où il s’est fait passer pour un programme d’installation pour Teamviewer ou le site de téléchargement de micrologiciels pour cartes graphiques Nvidia Drivers. Aurora est un logiciel malveillant modulaire. L’une de ses caractéristiques observées dans les échantillons récents contenait une URL pour télécharger un fichier exécutable à partir d’un serveur distant.

Ce fichier était le même chargeur écrit en Rust vu dans la campagne RAT Ekipa et conçu pour télécharger et déployer l’extension Rilide. Le chargeur basé sur Rust y parvient en modifiant les raccourcis normaux (LNK) des navigateurs ciblés sur le système infecté afin de lancer les navigateurs avec le paramètre « load-extension » pointant vers l’add-on malveillant. En effet, les browsers basés sur Chromium ne prennent pas en charge l’installation d’extensions qui ne sont pas hébergées dans les boutiques d’extensions officielles par défaut, mais il est possible d’y déroger en utilisant ce paramètre spécifique lors de la phase de démarrage.

Retraits furtifs de crypto-monnaies avec contournement 2FA

Une fois chargée par le navigateur, l’extension Rilide se fait passer pour une autre qui paraît légitime pour Google Drive. Cependant, en arrière-plan, elle surveille les onglets actifs à la recherche d’une liste de sites web ciblés, dont plusieurs portefeuilles de crypto-monnaies populaires ainsi que des fournisseurs de messagerie tels que Gmail et Yahoo. Lorsque l’un de ces sites est chargé, l’extension supprime alors les en-tête des règles de sécurité du contenu (CSP) fournies par le site web légitime et injecte son propre code malveillant pour effectuer diverses manipulations de contenu. La suppression de la règle de sécurité du contenu est importante car il s’agit d’un mécanisme que les sites web peuvent utiliser pour indiquer aux navigateurs les scripts qui doivent être autorisés à s’exécuter dans un contexte web. L’un des scripts injectés dans les sites peut prendre des captures d’écran des onglets ouverts et informer un serveur de commande et de contrôle lorsque l’un d’eux correspond à l’un des sites web ciblés. D’autres scripts automatisent la suppression d’actifs en arrière-plan tout en présentant à l’utilisateur une fausse boîte de dialogue pour saisir son code d’authentification à double facteur. Lorsque de telles actions sont effectuées, de nombreux sites web envoient des courriels automatisés contenant des codes que l’utilisateur doit saisir pour autoriser la transaction. L’extension est aussi capable de remplacer ces courriels dans les interfaces web de Gmail, Hotmail ou Yahoo par des courriels qui semblent avoir été envoyés pour autoriser un nouveau dispositif d’accès à un compte, ce qui est également un processus qui utilise le même flux de travail d’authentification à deux facteurs.

Il est probable que les utilisateurs aient déjà été invités à réautoriser leurs navigateurs pour accéder à leurs comptes en recevant des codes 2FA par courrier électronique et en les saisissant à nouveau sur les sites web. Il s’agit d’un processus standard déclenché pour des raisons de sécurité, car les sessions authentifiées expirent et les statuts 2FA enregistrés sont périodiquement réinitialisés. Les pirates ont donc bien compris que les utilisateurs ne se méfieraient pas si on leur demandait de le faire pour autoriser des transferts ou des retraits. Même si cette technique de détournement de l’authentification double facteur est utilisée dans ce cas pour soutenir le vol d’actifs détenus dans des portefeuilles de crypto-monnaies, elle peut facilement être adaptée à tous les autres types de sites web qui utilisent l’authentification multifactorielle basée sur les courriels. C’est une autre raison pour laquelle les organisations devraient choisir des méthodes plus sûres lorsqu’elles déploient l’authentification multifactorielle, même sur des services tiers, comme les applications d’authentification mobile générant des codes sur un terminal à part ou des dispositifs physiques basés sur une clé USB. « La surcharge d’informations peut réduire notre capacité à interpréter les faits avec précision et nous rendre plus vulnérables aux tentatives d’hameçonnage », ont déclaré les chercheurs de Trustwave. « Il est important de rester vigilant et sceptique lorsque l’on reçoit des courriels ou des messages non sollicités, et de ne jamais supposer qu’un contenu sur Internet est sûr, même s’il semble l’être ».

Le Royaume-Uni inflige une amende de 12,7 millions de livres sterling (environ 14,5 millions d’euros) à TikTok pour violation de la vie privée des enfants dans le cadre de sa loi sur la protection des données.

Le bureau du commissaire à l’information du Royaume-Uni (Information Commissioner’s Office ou ICO) a annoncé qu’il avait infligé une amende de près de 13 millions de livres sterling à TikTok pour « un certain nombre d’infractions » à la loi sur la protection des données du pays. La décision de l’ICO d’infliger une amende à TikTok est motivée par le fait qu’environ 1,4 million d’enfants britanniques de moins de 13 ans ont été autorisés à s’inscrire sur la plateforme en 2020, bien que les règles de l’entreprise interdisent une telle utilisation.

Il s’agit d’une violation du règlement général sur la protection des données du Royaume-Uni (similaire au RGPD de l’UE), a déclaré l’ICO dans un communiqué. Le RGPD britannique exige que les entreprises qui utilisent des données personnelles pour offrir des services à des enfants de moins de 13 ans aient l’autorisation d’un parent ou d’un tuteur pour le faire. L’autorité de régulation a également noté que des « employés de haut rang » de TikTok étaient au courant de la présence d’utilisateurs mineurs sur la plateforme et qu’ils n’ont pas réagi de manière adéquate au problème. « Il existe des lois qui garantissent que nos enfants sont aussi en sécurité dans le monde numérique que dans le monde physique », a déclaré le commissaire britannique à l’information, John Edwards, dans le communiqué. « TikTok aurait dû être mieux informé. TikTok aurait dû faire mieux » ajoute-t-il.

Une amende revue à la baisse

L’ICO a également accusé TikTok de ne pas avoir fourni d’informations claires aux utilisateurs sur la manière dont leurs données personnelles sont collectées et utilisées, et de ne pas avoir veillé à ce que les données des utilisateurs soient traitées conformément à la loi. Le gouvernement britannique avait initialement prévu d’infliger à TikTok une amende plus de deux fois supérieure aux 12,7 millions de livres sterling (environ 14,5 millions d’euros) annoncés aujourd’hui. Toutefois, l’ICO a déclaré aujourd’hui que les arguments de l’entreprise ont convaincu les régulateurs de ne pas donner suite à une conclusion provisoire antérieure selon laquelle l’entreprise avait également utilisé des données de catégorie spéciale de manière illégale, réduisant ainsi le montant total de l’amende par rapport au chiffre initial de 33,7 millions de dollars.

« Notre amende [de 12,7 millions de livres sterling] reflète l’impact sérieux que leurs manquements ont pu avoir », a déclaré M. Edwards. « Ils n’ont pas fait assez pour vérifier qui utilisait leur plateforme ou pour prendre des mesures suffisantes pour retirer les enfants mineurs qui utilisaient leur plateforme ». TikTok a déclaré dans un communiqué qu’elle examinait la décision. Bien qu’elle ne soit pas d’accord avec l’action du Royaume-Uni, un porte-parole a déclaré que l’entreprise était satisfaite que les régulateurs aient réduit le montant total de l’amende par rapport au montant initial.

Banni des appareils gouvernementaux et encadré dans certains pays

« TikTok est une plateforme destinée aux utilisateurs âgés de 13 ans et plus », a déclaré le porte-parole du réseau social. « Nous investissons massivement pour empêcher les moins de 13 ans d’accéder à la plateforme ». Le géant chinois des médias sociaux est depuis longtemps sous le feu des critiques des autorités de régulation en Europe en raison de ses préoccupations en matière de protection de la vie privée. Plusieurs pays, dont les États-Unis, le Royaume-Uni et le Canada, ont ainsi interdit son utilisation sur les appareils gouvernementaux, tandis que l’Australie et la Nouvelle-Zélande sont en passe d’imposer des restrictions similaires.

Le zero trust, ou ZTNA, est une stratégie de sécurité, et non un produit, selon laquelle les terminaux et les utilisateurs sont considérés comme non fiables jusqu’à ce qu’ils puissent être authentifiés.

Le zero trust est un terme inventé par John Kindervag alors qu’il était analyste chez Forrester Research pour décrire un cadre stratégique dans lequel rien sur le réseau n’est fiable par défaut – ni les terminaux, ni les utilisateurs finaux, ni les processus. Tout doit être authentifié, autorisé, vérifié et surveillé en permanence. L’approche traditionnelle de la sécurité reposait sur le concept de « faire confiance, mais vérifier ». La faiblesse de cette approche est qu’une fois qu’une personne est authentifiée, elle est considérée comme digne de confiance et peut se déplacer latéralement pour accéder à des données et des systèmes sensibles qui auraient dû lui être interdits.

Les principes du zero trust changent cela en « ne jamais faire confiance, toujours vérifier ». Une architecture confiance zéro ne vise pas à rendre un système fiable ou sûr, mais plutôt à éliminer complètement le concept de confiance. Les modèles de sécurité zero trust supposent qu’un attaquant peut être présent à tout moment dans l’environnement. La confiance n’est jamais accordée de manière inconditionnelle ou permanente, mais doit être évaluée en permanence. Le développement de l’approche zero trust est une réponse aux limites des méthodes traditionnelles d’accès aux actifs, ressources et données des entreprises. Au début de l’informatique, les entreprises étaient en mesure de protéger leurs données grâce à l’utilisation de pare-feu et d’autres technologies de sécurité qui établissaient un « périmètre sécurisé » autour des données. Tout comme les murs d’un château à l’époque médiévale, ces technologies protégeaient ce qui se trouvait à l’intérieur (pour l’essentiel).

Mais le périmètre n’a pas tardé à changer, car les employés, les sous-traitants et les partenaires commerciaux ont commencé à travailler à distance, accédant aux ressources – local ou cloud – via des réseaux ouverts ou avec des terminaux personnels dont la sécurité n’était pas toujours garantie. En outre, le déploiement des appareils de l’Internet des objets (IoT), qui avaient souvent un accès automatique aux ressources du réseau, a augmenté. Pour permettre aux employés d’accéder aux ressources du réseau, une architecture zero trust nécessite une combinaison de technologies, notamment la gestion des identités et des actifs, l’authentification des applications, le contrôle d’accès, la segmentation du réseau et la veille sur les menaces.

En mode zero trust, l’équilibre consiste à renforcer la sécurité sans sacrifier l’expérience de l’utilisateur. Une fois authentifié et autorisé, un utilisateur a accès aux seules ressources dont il a besoin pour effectuer son travail. Si une ressource ou un dispositif est compromis, la confiance zéro garantit que les dommages peuvent être contenus. La bonne nouvelle pour de nombreuses entreprises est qu’elles ont probablement déjà investi dans plusieurs des technologies habilitantes exploitables dans une stratégie zero trust. En adoptant cette approche, les entreprises auront plus probablement besoin d’adopter et d’appliquer de nouvelles politiques, plutôt que d’installer un matériel.

Quels sont les concepts de base de l’approche ZTNA ?

Avant de commencer à déployer une architecture zero trust, il existe plusieurs règles de base qui doivent être respectées dans toute l’entreprise pour que le système fonctionne.

– Toutes les sources de données, les services informatiques et les terminaux sont considérés comme des ressources. Même les équipements appartenant aux employés doivent être considérés comme des ressources s’ils peuvent accéder à celle de l’entreprise.

– Toutes les communications doivent être sécurisées, quel que soit l’emplacement du réseau. Les terminaux et les utilisateurs à l’intérieur d’un réseau sont tout aussi indignes de confiance que ceux qui se trouvent à l’extérieur du périmètre du réseau.

– L’accès aux ressources est accordé sur la base d’une session et avec le minimum de privilèges nécessaires pour accomplir une tâche. L’authentification à une ressource ne donne pas automatiquement accès à une autre ressource.

– L’accès aux ressources est déterminé par une politique dynamique qui inclut l’état de l’identité du client, l’application et peut inclure d’autres attributs comportementaux et environnementaux.

– Une entreprise doit surveiller et mesurer l’intégrité et la posture de sécurité de tous les actifs détenus et associés. Des systèmes de diagnostic et d’atténuation continus (CDM) ou des systèmes similaires pour surveiller les appareils et les applications sont nécessaires. Les patchs et les correctifs doivent être appliqués rapidement. Les actifs dont on découvre qu’ils présentent des vulnérabilités connues peuvent être traités différemment (y compris le refus de connexion) des dispositifs ou des actifs considérés comme étant dans leur état le plus sûr.

– L’authentification et l’autorisation sont strictement appliquées avant que l’accès ne soit autorisé, et peuvent être sujettes à des changements. Une autorisation donnée un jour ne garantit pas une autorisation le lendemain.

– Une organisation doit recueillir autant d’informations que possible sur l’état actuel de ses actifs, de son infrastructure réseau, de ses communications, de ses utilisateurs finaux et de ses appareils afin d’améliorer son niveau de sécurité. Ce n’est qu’avec ces informations que des politiques peuvent être créées, appliquées et améliorées.

Comment mettre en œuvre la confiance zéro

Une fois que ces principes sont compris et appliqués, une entreprise peut commencer à mettre en œuvre une stratégie de confiance zéro. Cela comprend les cinq étapes suivantes :

– Identifier les ressources qui doivent être protégées. Les termes varient – certains l’appellent la « surface de protection », d’autres la « zone de confiance implicite ». Mais il s’agit essentiellement d’une zone clairement définie dans laquelle les processus de confiance zéro se produiront, ce qui dépend de l’entreprise et de ses besoins. En donnant la priorité aux zones à protéger, on peut maintenir ces zones petites, du moins au début.

– Cartographier les flux de transactions pour ces ressources. Les entreprises doivent identifier les personnes qui ont généralement besoin d’accéder à ces ressources, comment elles se connectent et quels dispositifs elles utilisent pour se connecter.

– Construire l’architecture. Cela inclut l’ajout de composants qui autorisent ou refusent l’accès à ces ressources protégées.

– Créer une politique de confiance zéro qui indique les rôles des utilisateurs, les autorisations, la manière dont les personnes s’authentifieront (l’authentification multifactorielle est indispensable).

– Surveiller et entretenir le système, en apportant des modifications et des améliorations si nécessaire.

Qu’est-ce qu’une architecture zero trust ?

Une fois qu’une ressource a été identifiée comme protégée, une entreprise doit mettre en place des « points de contrôle » qui seront responsables de la décision d’autoriser ou de refuser l’accès. Il existe trois composants principaux, basés sur les termes inventés par le NIST dans son document sur l’architecture zero trust d’août 2020.

Policy Engine (PE) : Ce dernier est chargé de prendre la décision d’accorder ou de refuser l’accès à une ressource. Il prend généralement sa décision sur la base de la politique de l’entreprise, mais reçoit également des informations de sources externes (y compris les systèmes CDM, les services de renseignement sur les menaces) et de l’algorithme de confiance. Une fois la décision prise, elle est enregistrée et l’administrateur de politiques exécute l’action.

Policy Administrator (PA) : Ce composant est chargé d’établir ou de fermer le chemin de communication entre un demandeur (une personne ou une machine) et la ressource (données, service, application). Le PA peut générer une authentification spécifique à la session (ou utiliser des jetons, des informations d’identification, des mots de passe) dans le cadre de son processus. Si une demande est acceptée, le PA configure le Policy Enforcement Point (PEP) pour permettre à la session de démarrer. Si la demande est refusée, le PA demande au PEP de couper la connexion.

Policy Enforcement Point (PEP) : Le PEP active, surveille, et éventuellement termine les connexions entre un demandeur et la ressource. Il communique avec le PA pour transmettre les demandes et recevoir les mises à jour de la politique du PA.

D’autres systèmes peuvent contribuer aux données et/ou aux règles de politique, notamment les systèmes CDM (Continuous Diagnostics and Mitigation), les systèmes de conformité industrielle (qui veillent à ce que ces systèmes restent conformes aux organismes de réglementation), les services de renseignement sur les menaces (qui fournissent des informations sur les nouveaux logiciels malveillants, les failles logicielles ou d’autres attaques signalées), les journaux d’activité du réseau et du système, et les systèmes de gestion des identités (pour assurer le suivi des rôles mis à jour, des actifs attribués et d’autres attributs).

Nombre de ces systèmes alimentent en données un algorithme de confiance qui aide à prendre la décision finale concernant la demande d’accès aux ressources du réseau. L’algorithme de confiance prend en compte les données du demandeur ainsi qu’un certain nombre d’autres paramètres dans le cadre de sa décision. Les exemples de questions incluent, mais ne sont pas limités à :

Qui est cette personne ? S’agit-il d’une personne réelle ou d’une machine ? (capteur IoT, par exemple)

Ont-ils déjà fait cette demande auparavant ?

Quel est le terminal qu’ils utilisent ?

La version du système d’exploitation est-elle mise à jour et corrigée ?

Où se trouve le demandeur ? (domicile, étranger, etc.)

La personne a-t-elle le droit de visualiser cette ressource ?

Scénarios de déploiement ZTNA

Chaque entreprise est différente, et la façon dont elle aborde le concept de confiance zéro varie. Voici quelques scénarios courants :

Entreprise avec des bureaux satellites.

Les entreprises qui ont des employés travaillant sur des sites distants, ou des travailleurs à distance, auraient probablement besoin d’avoir un PE/PA hébergé en tant que service cloud. Cela offre une meilleure disponibilité et n’oblige pas les travailleurs distants à s’appuyer sur l’infrastructure de l’entreprise pour accéder aux ressources cloud. Dans ce scénario, les actifs de l’utilisateur final auront un agent installé ou auront accès au réseau par le biais d’un portail de ressources.

Entreprise multicloud ou cloud-to-cloud.

Les entreprises qui utilisent plusieurs fournisseurs de cloud peuvent voir une situation où une application est hébergée sur un service de cloud distinct de la source de données. Dans ce cas, une application hébergée dans un cloud devrait pouvoir se connecter directement à la source de données dans le second cloud, plutôt que d’obliger l’application à passer par le réseau de l’entreprise. Les PEP seraient ainsi placés aux points d’accès de chaque application/service et source de données. Ils pourraient être situés dans l’un ou l’autre des services cloud, ou même chez un troisième fournisseur de services cloud. Les clients pourraient accéder directement aux PEP, avec la possibilité pour les entreprises de gérer l’accès. L’une des difficultés réside dans le fait que les différents fournisseurs de services cloud ont leurs propres méthodes pour mettre en œuvre la même fonctionnalité.

Entreprise avec accès par des contractants ou des non-employés.

Pour les visiteurs sur site ou les prestataires de services sous contrat qui ont besoin d’un accès limité, une architecture de confiance zéro serait également susceptible de déployer le PEP et le PA en tant que service cloud hébergé, ou sur le LAN (si les services hébergés dans le cloud sont peu ou pas utilisés). L’AP garantit que les actifs non liés à l’entreprise ne peuvent pas accéder aux ressources locales, mais qu’ils peuvent accéder à l’Internet afin que les visiteurs et les prestataires puissent travailler.

Les défis du zero trust

Outre certains des problèmes de migration associés au passage de la confiance implicite à la confiance zéro, il existe plusieurs autres questions que les responsables de la sécurité doivent prendre en compte. Tout d’abord, les composants PE et PA doivent être correctement configurés et entretenus. Un administrateur d’entreprise ayant accès à la configuration des règles de l’EP pourrait être en mesure d’effectuer des modifications non approuvées ou de commettre des erreurs susceptibles de perturber les opérations. Un PA compromis pourrait permettre l’accès à des ressources qui ne seraient pas approuvées autrement. Ces composants doivent être correctement configurés et surveillés, et toute modification doit être enregistrée et soumise à un audit.

Deuxièmement, étant donné que le PA et le PEP prennent des décisions pour toutes les demandes d’accès aux ressources, ces composants sont vulnérables aux attaques par déni de service ou par perturbation du réseau. Toute perturbation du processus de décision peut avoir un impact négatif sur les opérations d’une entreprise. L’application des politiques peut résider dans un environnement en nuage correctement sécurisé, ou être répliquée en différents endroits pour contribuer à réduire cette menace, mais elle ne l’élimine pas complètement.

Troisièmement, les informations d’identification volées et les initiés malveillants peuvent toujours endommager les ressources d’une entreprise. Toutefois, une architecture zero trust correctement développée et mise en œuvre limiterait les dégâts d’une telle approche, car les systèmes seraient en mesure de déterminer qui a fait la demande et si elle était appropriée. Par exemple, les systèmes de surveillance seraient en mesure de détecter si les informations d’identification volées à un service de conciergerie tentaient soudainement d’accéder à la base de données des numéros de cartes de crédit.

Quatrièmement, les responsables de la sécurité doivent s’assurer que l’adoption d’une stratégie zero trust ne crée pas une grande lassitude à l’égard de la sécurité, dans laquelle les utilisateurs sont constamment sollicités pour des informations d’identification, des mots de passe et des vérifications de correctifs du système d’exploitation, ce qui finirait par affecter négativement la productivité. Il faut trouver un équilibre entre la capacité des employés et des sous-traitants à effectuer leur travail et la garantie qu’ils ne sont pas des attaquants.

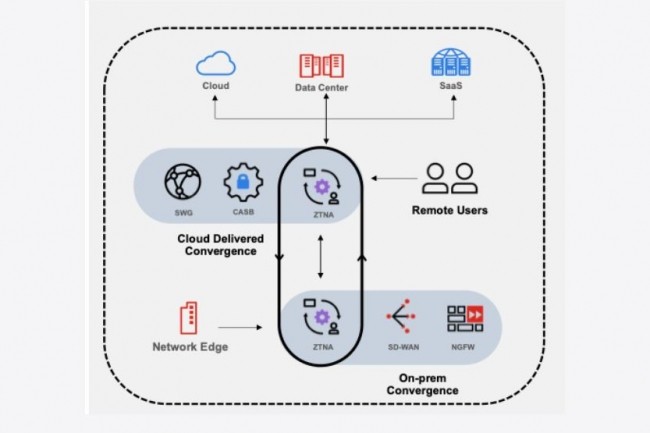

Zero trust dans le cadre d’un service SASE

Gartner a lancé un modèle appelé Secure Access Service Edge (Sase, prononcé “sassy”) qui combine des services de mise en réseau et de sécurité des réseaux tels que l’accès réseau à confiance zéro (ZTNA), les réseaux étendus définis par logiciel (SD-WAN), les courtiers de sécurité d’accès au cloud (CASB), les pare-feu en tant que service (FWaaS) et les passerelles Web sécurisées (SWG).

Lorsqu’ils sont fournis par le biais d’un cadre commun, les Sase peuvent offrir aux entreprises une sécurité cohérente et un accès à plusieurs types d’applications cloud. Cela donne également aux entreprises un moyen de simplifier leur gestion, de maximiser la protection du réseau à travers leurs ressources et quel que soit leur emplacement.

Bien que le modèle zero trust puisse être déployé par les entreprises qui utilisent des services basés sur le cloud, le modèle Sase peut souvent fournir davantage de conseils par le biais de ces autres technologies.

Pour faire monter en gamme leurs campagnes malveillantes, les éditeurs de logiciels espions combinent plusieurs exploits zero day à des failles déjà connues. Afin de limiter les dégâts les équipes d’analystes cybersécurité de Google préconisent d’accélérer le déploiement de correctifs pour les terminaux mobiles.

Des éditeurs de logiciels espions ont développé et utilisé des exploits zero day contre des utilisateurs de terminaux iOS et Android tout au long de 2022. Rien de vraiment nouveau en soit sauf que sur l’année écoulée, ces chaines d’exploitation s’appuyaient aussi sur des failles connues pour fonctionner, expliquent dans un dernier rapport des chercheurs en sécurité de l’équipe Threat Analysis Group (TAG) de Google. « Les exploits zero day ont été utilisés en même temps que d’autres attaques (n-days) et ont profité de l’écart important entre la publication du correctif et son déploiement complet sur les terminaux », indique l’enquête. « Nos conclusions soulignent l’ampleur de la prolifération, par les éditeurs de systèmes de surveillance, de capacités historiquement utilisées uniquement par les gouvernements disposant de l’expertise technique nécessaire pour développer et mettre en œuvre des exploits ».

Cette situation souligne plus que jamais l’importance pour les utilisateurs et les fabricants de terminaux d’accélérer l’adoption des correctifs de sécurité dont la réactivité reste toutefois à géométrie variable. Par exemple, étant à la fois le seul fabricant de matériel pour les terminaux iOS et le concepteur du logiciel qui tourne dessus, Apple a une emprise beaucoup plus étroite sur son écosystème mobile que ne peuvent l’avoir ceux construisant des mobiles Android. Ainsi, les iPhone et les iPad ont toujours eu un taux d’adoption des correctifs bien supérieur à celui d’Android. Car si Google crée le système d’exploitation de base, des dizaines de fabricants le personnalisent pour leurs propres produits et maintiennent donc chacun leurs propres micrologiciels distincts.

Une campagne malveillante combinée pour les corrompre tous

En novembre 2022, Google TAG a détecté une campagne d’attaques par SMS ciblant les utilisateurs iOS et Android en Italie, en Malaisie et au Kazakhstan utilisant une combinaison d’exploits pour les deux plateformes. La campagne impliquait des URL raccourcies bit.ly qui, lorsqu’elles étaient cliquées, dirigeaient les utilisateurs vers une page web contenant les exploits, puis les redirigeaient vers des sites web légitimes, tels qu’un portail de suivi d’expédition de la société logistique italienne BRT ou un site d’actualités populaire en Malaisie. La chaîne d’exploitation iOS combinait alors une vulnérabilité d’exécution de code à distance qui était inconnue et non corrigée à l’époque dans WebKit, le moteur de rendu des sites web d’Apple utilisé dans Safari et iOS. Cette faille, désormais répertoriée CVE-2022-42856, a été corrigée en janvier après signalement à Apple de Google TAG.

Cependant, une telle vulnérabilité d’exécution de code à distance dans le moteur du navigateur web ne suffit pas à compromettre un terminal, car les OS mobiles comme iOS et Android utilisent des techniques de sandboxing limitant les privilèges du navigateur. L’attaquant a donc combiné cette zero day avec une faille d’évasion de la sandbox et d’élévation de privilèges (CVE-2021-30900) dans AGXAccelerator, un composant des pilotes GPU corrigée par Apple dans iOS 15.1 en octobre 2021. Cette chaîne d’exploit a aussi utilisé une technique de contournement, corrigée en mars 2022, observée dans des exploits utilisés par un éditeur de logiciels espions visant un opposant politique égyptien en exil, et contre un journaliste égyptien. En réalité, ces deux procédés avaient une fonction très spécifique baptisée make_bogus_transform, suggérant un lien commun. Dans la campagne de novembre observée par Google TAG, la charge utile finale de la chaîne d’exploit était un simple logiciel malveillant signalant périodiquement aux attaquants la position GPS des systèmes infectés, mais leur donnait également la possibilité de déployer des fichiers .IPA (iOS application archive) dessus.

Zoom sur la chaine d’exploit Android

Les utilisateurs d’Android ont été confrontés à une combinaison similaire mêlant une faille d’exécution de code dans le moteur du navigateur de Chrome, avec échappement de sandbox et élévation des privilèges. La faille d’exécution de code était la CVE-2022-3723, une vulnérabilité de confusion de type fonctionnant en condition réelle par des chercheurs d’Avast, et corrigée dans la version 107.0.5304.87 de Chrome en octobre 2022. Celle-ci a été mixée avec un contournement du bac à sable du GPU Chrome (CVE-2022 -4135), corrigé quant à lui dans Android en novembre 2022, ainsi qu’à une autre zero day affectant des pilotes GPU ARM Mali (CVE-2022-38181) corrigée par ARM en août 2022. Cette chaîne d’exploitation a fonctionné contre les utilisateurs de systèmes Android avec des GPU ARM Mali et une version de Chrome aux mises à jour antérieures à la v106.

Le principal problème de cette situation a été le délai nécessaire entre la publication par ARM des correctifs de code et celui des fabricants de terminaux pour les intégrer dans leur propre firmware suivi par leurs propres mises à jour de sécurité. Une situation qui souligne une nouvelle fois à quel point il est important pour les fournisseurs d’accélérer l’intégration les correctifs de sécurité critiques et, pour les utilisateurs, de maintenir à jour les applications de leurs systèmes, en particulier critiques (navigateurs, clients de messagerie, etc.).

Les terminaux Samsung aussi dans le viseur

Une campagne distincte, découverte en décembre 2022, a par ailleurs aussi ciblé spécifiquement les utilisateurs du navigateur Internet Samsung par défaut sur les terminaux Android du constructeur coréen et basé sur le projet open source Chromium. Cette campagne utilisait également des liens envoyés par SMS aux utilisateurs des Émirats Arabes Unis, mais la page de destination qui livrait l’exploit était identique à celle TAG précédemment observée pour le framework Heliconia développé par le fournisseur de spywares Variston. Cet exploit combinait plusieurs failles exploitant le navigateur Internet Samsung ou son micrologiciel. L’une des vulnérabilités, CVE-2022-4262 (confusion de type) débouchant sur de l’exécution de code dans Chrome a été corrigée en décembre 2022. Celle-ci avait été combinée avec une autre d’échappement de bac à sable (CVE-2022-3038) comblée en août 2022 dans Chrome version 105. Cependant, le navigateur web de Samsung au moment de la campagne d’attaque était basé sur la version 102 de Chromium et n’incluait donc pas ces dernières atténuations… montrant une fois n’est pas coutume la capacité des attaquants à tirer partie de toutes les opportunités liées à la lenteur des mises à disposition des patchs.

A noter aussi que cette chaîne d’exploit s’appuyait aussi sur d’autres failles:une d’escalade de privilèges (CVE-2022-22706) au niveau du pilote du noyau GPU ARM Mali, corrigé par ARM en janvier 2022. Lorsque les attaques ont eu lieu en décembre 2022, la dernière version du micrologiciel sur les systèmes Samsung n’avaient pas encore incorporé de correctif. Une autre de type escalade de privilèges zero day (CVE-2023-0266) dans le sous-système audio du noyau Linux donnant aux attaquants un accès en lecture et en écriture au noyau, ainsi que plusieurs fuites d’informations au niveau du noyau que Google a signalées en tant que zero day tant à ARM que Samsung. « Ces campagnes continuent de souligner l’importance des correctifs, car les utilisateurs ne seraient pas affectés par ces chaînes d’exploitation s’ils utilisaient un terminal entièrement mis à jour », ont déclaré les chercheurs de Google TAG. « Les atténuations intermédiaires comme PAC, V8 sandbox et MiraclePTR ont un impact réel sur les développeurs d’exploits, car ils auraient eu besoin de bogues supplémentaires pour contourner ces atténuations ».

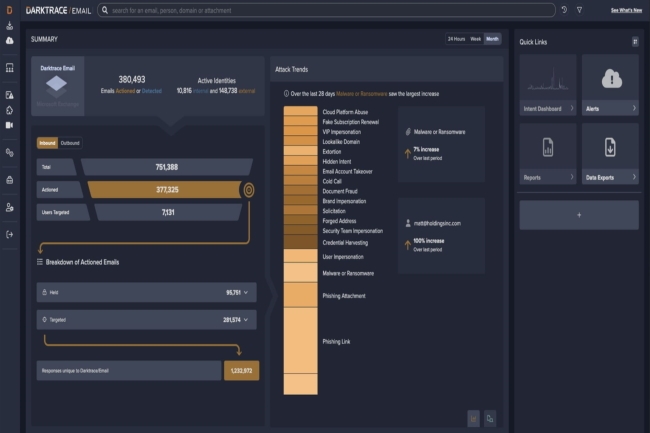

Darktrace a mis à jour son offre de protection des emails pour détecter et lutter contre les attaques élaborées à partir des IA génératives comme ChatGPT.

Les éditeurs de cybersécurité sont en train de se mettre en ordre de bataille face à la déferlante des IA génératives. Ces dernières conçues dans un cadre pacifique peuvent aussi aider les cybercriminels à améliorer leurs attaques. Face à cette tendance, Darktrace vient de mettre à jour son produit Email avec des fonctionnalités comme une boucle de rétroaction, une protection contre la prise de contrôle des comptes, des informations issues des endpoints, du réseau et du cloud, ainsi que des détections comportementales de courriels mal adressés

Un apprentissage du comportement normal des entreprises

« La fonction Cyber AI Loop peut détecter les attaques dès leur lancement », a indiqué l’entreprise dans un communiqué. En effet, selon Darktrace, l’outil n’est pas formé sur la base d’attaques passées et de comportements « malveillants » historiques, mais il apprend les modèles de comportements normaux de chaque entreprise. Cette fonction est essentielle pour lutter contre les récentes attaques par courrier électronique et les communications malveillantes complexes sur le plan linguistique, qui sont le fait de technologies d’IA comme ChatGPT et LLM.

Toujours selon l’éditeur, sa solution est capable de détecter ces attaques sophistiquées par courriel 13 jours plus tôt (en moyenne) que d’autres outils entraînés sur la connaissance des menaces passées. « Dans cette mise à jour, Cyber AI Analyst combine l’activité anormale des courriels avec d’autres sources de données, notamment les terminaux, le réseau, le cloud, les applications et l’OT, afin d’automatiser les enquêtes et les rapports d’incidents », a déclaré la firme. Selon elle, « grâce à cette contextualisation plus large autour de ses découvertes, l’IA de Darktrace peut désormais prendre des décisions plus éclairées, les algorithmes fournissant une image détaillée de la « normalité » basée sur de multiples perspectives pour produire des conclusions fiables, contextualisées et exploitables ».

Parmi les autres fonctionnalités de Darktrace/Email, il y a la protection combinée contre la prise de contrôle de comptes et celle du courrier électronique dans un seul produit. De même, la détection comportementale des courriels mal adressés, afin d’empêcher l’envoi de propriété intellectuelle ou d’informations confidentielles au mauvais destinataire. Par ailleurs, il comprend une gestion plus fine pour mieux lutter contre les graymail, le spam et les lettres d’information qui encombrent les boîtes de réception. L’outil comprend aussi des enquêtes automatisées sur les incidents liés aux mails.

Les attaques par emails générés par ChatGPT progressent

Depuis le lancement de ChatGPT par OpenAI l’année dernière, la capacité du chatbot à rendre les attaques d’ingénierie sociale/phishing plus sophistiquées, plus faciles à réaliser et ayant plus de chance de réussir a suscité de nombreux débats et inquiétudes. Selon les données de Darktrace, de janvier à février 2023, les attaques d’ingénierie sociale contre des milliers de ses clients actifs ont augmenté de 135 %, en phase avec l’adoption massive de ChatGPT. « Ces attaques impliquent l’utilisation de techniques linguistiques sophistiquées, notamment l’augmentation du volume du texte, de la ponctuation et de la longueur des phrases », a indiqué le fournisseur. En outre, 82 % des 6 711 employés internationaux interrogés par Darktrace craignent que les attaquants exploitent l’IA générative pour créer des courriels frauduleux impossibles à distinguer d’une communication authentique.

La semaine dernière, Europol a alerté sur la capacité de ChatGPT à rédiger des textes très réalistes, le rendant très utile pour le phishing. De plus, l’habileté des LLM à reproduire des modes d’expression peut servir à imiter le style de discours d’individus ou de groupes spécifiques. « Cette capacité est exploitable à grande échelle pour tromper les victimes potentielles et les inciter à faire confiance à des acteurs criminels », a encore déclaré Europol. En février, une étude menée par BlackBerry auprès de 500 décideurs informatiques britanniques a révélé que 72 % d’entre eux étaient préoccupés par l’usage potentielle de ChatGPT à des fins malveillantes. La plupart d’entre eux pensent que des États étrangers utilisent déjà l’assistant conversationnel contre d’autres nations. Par ailleurs, 48 % des personnes interrogées croient qu’au cours des 12 prochains mois, ChatGPT sera impliqué dans une cyberattaque réussie, et 88 % estiment qu’il revient aux gouvernements de réglementer les technologies avancées comme ChatGPT.

Selon Christian Toon, RSSI du cabinet d’avocats international Pinsent Masons, il faut revoir les pratiques d’embauche pour attirer et conserver les talents en cybersécurité.

Le combat que doit mener en permanence la cybersécurité contre la « pénurie de compétences » a fait perdre le cap au secteur pour ce qui concerne le recrutement et la rétention des talents. Tel est l’avis de Christian Toon, RSSI du cabinet d’avocats londonien Pinsent Masons. Dans un secteur qui a besoin de diversité et d’innovation, le lauréat des UK CSO 30 Awards de cette année dit s’inspirer de l’univers des Marvel Comics pour remettre en question les approches traditionnelles des RH, recruter et conserver plus efficacement les compétences en sécurité. « Nous devons faire face à ce que certains décrivent comme une guerre des talents, car on a l’impression de se battre contre l’organisation future pour le bien commun. Je pense que nous nous sommes un peu égarés, à la fois du point de vue du délégataire ou de l’employé potentiel, mais aussi du point de vue de l’employeur », a expliqué M. Toon, qui s’exprimait lors de la conférence UK CSO 30 2022, organisée le 6 décembre, pendant laquelle a eu lieu la remise des prix. « Les candidats sont là, mais il faut changer les pratiques traditionnelles d’embauche, car si l’on continue à faire ce que l’on a toujours fait, on obtiendra toujours ce que l’on a toujours eu », a-t-il ajouté.

Embaucher des Avengers, pas des clones

M. Toon met un point d’honneur à ne pas embaucher et construire une équipe qui ne ressemblera qu’à ce qu’il est. « Ce n’est pas ce que nous faisons de mieux », a-t-il déclaré. Pour éviter cela, le RSSI de Pinsent Masons essaye de s’inspirer des Avengers de Marvel, cette équipe de super-héros issus d’horizons très différents et réunis pour combattre le mal et sauver le monde. Non, le RSSI n’espère pas que Spider-Man règlera son compte au dernier cyberattaquant ou que la Panthère noire améliorera ses processus de gestion des correctifs. Mais il cherche à intégrer la même diversité de compétences et de capacités dans sa propre équipe de sécurité. « Si l’on regarde les Avengers, on voit que tout le monde est très différent. Ils ont tous une compétence ou une capacité très différente qu’ils apportent au combat. C’est comme cela que devrait être une équipe de sécurité. »

Pas de Capitain Marvel sur LinkedIn

« Cependant, il y a peu de chance de trouver un Captain Marvel sur LinkedIn prêt à cliquer sur ‘‘easy apply’’ pour répondre à une annonce », a encore déclaré M. Toon. « Il faut adopter une approche très différente, car le battage médiatique autour de la pénurie de compétences en cybersécurité fait qu’un tas de cabinets de recrutement et de personnes essayent de placer ces profils, ce qui signifie que, sur le marché actuel, la confiance vis-à-vis de l’entreprise qui recrute peut être remise en question », a-t-il fait valoir. « Il faut donc revoir ses modalités de recrutement et cibler ces profils autrement », a ajouté Christian Toon. « La première chose à faire est de travailler avec des partenaires de confiance, tournés vers l’avenir, et la seconde est de se lancer dans la foulée dans les groupes communautaires qui défendent les groupes sous-représentés. Les équipes de recrutement ne savent pas qu’il y en a des centaines, facilement accessibles via Google. Il faut aussi penser à autre chose qu’à la cybersécurité, parce qu’il y a beaucoup d’autres secteurs dans lesquels les gens cherchent à se recycler. Par exemple, si l’on veut recruter une personne ayant de bonnes compétences en communication dans le domaine de la technologie, on ne trouvera pas forcément le bon candidat dans un environnement technologique, puisque tout le monde cherche dans le même vivier. Par contre, on peut trouver ce genre de profil dans d’autres secteurs comme l’hôtellerie ou le commerce de détail », fait encore remarquer le RSSI. « Il s’agit d’examiner les différentes options d’embauche. Récemment, nous avons constaté que la défense des intérêts des employés est un grand pas en avant, car la sensibilisation des membres de l’équipe permet vraiment de bien cibler la prochaine génération de personnes pour notre future équipe. »

Les super-héros ne portent pas tous des costumes

« Il est également important de réfléchir à la culture de l’entreprise et à ce qu’elle offre aux nouveaux talents de la sécurité et à ceux qui sont déjà en place », a aussi déclaré M. Toon. « A certains égards, ce que les employeurs offrent ou ont offert ne correspond probablement plus à ce qu’attendent les nouvelles recrues de la sécurité. » Le temps où l’on demandait aux personnes chargées de la sécurité de porter un costume, comme si elles allaient au tribunal, alors qu’elles restaient assises devant leur ordinateur portable toute la journée, est révolu. Le lieu, le moment et la manière dont les gens veulent travailler jouent un rôle important dans le processus de décision. De nombreux secteurs ont abandonné le principe du « 9 à 5 ». Les violations de données et les cyberattaques traversent les frontières et les fuseaux horaires, de sorte que l’essentiel pour l’employé est de soutenir l’activité de l’entreprise. Les codes vestimentaires, le temps de travail, la flexibilité des horaires, les réductions liées au style de vie, le bien-être et les soins de santé sont autant de facteurs décisifs dans le choix de l’employeur. Il y a aussi tout ce qui concerne l’offre de travail « à distance/hybride ». « Certaines personnes veulent travailler à distance 100 % de leur temps, et certains employeurs veulent une présence à 100 % au bureau », a expliqué M. Toon. « Certes, chaque entreprise doit trouver son équilibre, mais elle doit reconnaître aussi que le monde a changé. Cinq jours par semaine pour faire un travail sur ordinateur que l’on peut faire à la maison ? Aucune chance. Les entreprises doivent justifier clairement la présence au bureau », a-t-il encore déclaré. « Il se peut que pour une entreprise ancrée dans l’histoire ou qui a toujours fait les choses d’une certaine manière ces changements soient difficiles », a admis le RSSI. « D’autant que, si l’on commence à faire des changements pour l’un, il faut en faire pour les autres. Il y a donc un impact en chaîne à prendre en compte », a-t-il conclu.

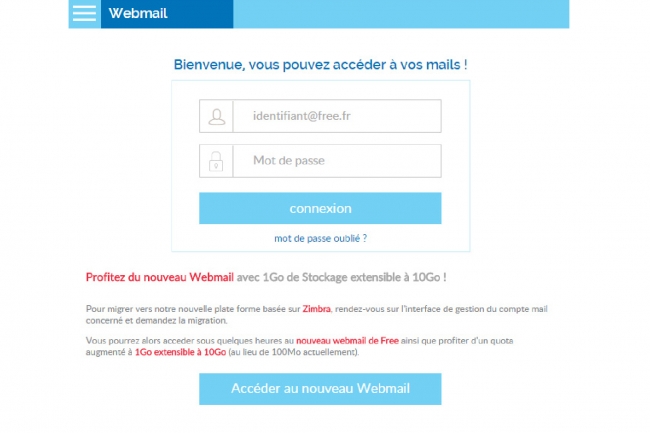

La campagne du groupe de cybercriminels Winter Vivern montre que ces acteurs peuvent tirer efficacement parti de vulnérabilités de gravité moyenne. Dans le cas présent, ces derniers ont su exploiter une faille dans le webmail Zimbra afin d’accéder aux mails d’agences gouvernementales.

Un groupe APT connu dans le secteur de la sécurité sous le nom de Winter Vivern a exploité une vulnérabilité dans le logiciel de collaboration Zimbra pour accéder aux boîtes mail d’agences gouvernementales dans plusieurs pays européens. Bien qu’aucun lien clair n’ait été établi entre Winter Vivern et le gouvernement d’un pays en particulier, les chercheurs en sécurité ont noté que ses activités sont étroitement liées aux intérêts de la Russie et de la Biélorussie. Le groupe, également repéré sous le nom de TA473 ou UAC-0114, opère depuis au moins 2021 et des victimes ont été identifiées en Lituanie, en Inde, au Vatican et en Slovaquie. Selon un rapport publié au début du mois par la société de cybersécurité SentinelLabs, les cibles les plus récentes comprennent des agences gouvernementales polonaises, le ministère ukrainien des affaires étrangères, le ministère italien des affaires étrangères, des personnes au sein du gouvernement indien et des sociétés de télécommunications qui soutiennent l’Ukraine dans la guerre en cours.

Dans un rapport publié ce 30 mars, la société de cybersécurité Proofpoint a observé, à la fin de l’année dernière, des campagnes de Winter Vivern visant des élus américains et leurs collaborateurs. Le modus operandi général du groupe consiste à envoyer des courriels d’hameçonnage qui se font passer pour des membres de l’organisation de la victime ou d’organisations homologues impliquées dans la politique mondiale. Ces courriels usurpés sont parfois envoyés à partir de messageries associées à des domaines qui hébergent des sites web WordPress vulnérables et qui ont été compromis. Les messages contiennent généralement un lien vers ce qui semble être une ressource sur le site web de l’organisation cible, mais qui mène en fait à une charge utile hébergée sur un domaine contrôlé par l’attaquant ou à une page de captation d’informations d’identification.

Du cross-site scripting au cross-site request forgery et au détournement de compte

Cette technique a été récemment améliorée grâce à un exploit pour une vulnérabilité connue de type cross-site scripting (XSS) dans Zimbra, une plateforme open source de collaboration professionnelle et de messagerie électronique qui peut être déployée dans le cloud ou sur site. Selon le site web de Zimbra, son logiciel de messagerie alimente des centaines de millions de boîtes mail dans 140 pays et est utilisé par « des gouvernements, des fournisseurs de services, des établissements d’enseignement et des petites et moyennes entreprises ». L’exploit observé par Proofpoint dans les campagnes TA473 du début de l’année et du mois dernier ciblait CVE-2022-27926, une vulnérabilité XSS réfléchie de gravité moyenne que Zimbra a corrigée dans la version 9.0.0 Patch 24, il y a un an. Il est intéressant de noter que cette vulnérabilité ne figure pas sur la page des avis de sécurité de Zimbra, mais qu’elle apparaît dans les notes de version de Zimbra 9.0.0 P24 aux côtés de failles encore plus sérieuses, y compris des failles critiques et des failles à haut risque.

On pourrait dire que les organisations qui ont des déploiements Zimbra qui n’ont pas été mis à jour depuis un an ont des pratiques de sécurité douteuses, ainsi que beaucoup d’autres vulnérabilités à craindre. Depuis, Zimbra a corrigé au moins trois autres failles XSS, notamment dans son composant webmail, un contournement de l’authentification des courriels, une faille de falsification des requêtes côté serveur, des problèmes de validation de l’authentification à deux facteurs (2FA) et l’exécution de code à distance dans la fonctionnalité de téléchargement de fichiers. Cependant, les récentes attaques TA473 montrent que même une faille XSS au risque moyen peut être utilisée à bon escient par les attaquants. Ils créent des URL via les vulnérabilités XSS, auxquelles est ajouté un code qui, s’il est ouvert par un utilisateur, exécutera ce malware à l’intérieur de son navigateur dans le contexte de ce site web. En d’autres termes, c’est comme si ce code avait été transmis au navigateur de l’utilisateur par le site web lui-même.

Des agences gouvernementales dans le viseur

Dans ce cas, les attaquants ont d’abord identifié des agences gouvernementales utilisant des installations Zimbra et des webmail vulnérables. Ils ont ensuite conçu des courriels de phishing contenant des URL qui exploiteraient la faille XSS et exécuteraient un code JavaScript codé inclus dans l’URL. Une fois exécuté par le navigateur, cet extrait de JavaScript va chercher une charge utile JavaScript plus importante sur un serveur contrôlé par l’attaquant et l’exécute dans le contexte du site web. La charge utile JavaScript plus importante utilise plusieurs couches de codage et est destinée à exécuter ce que l’on appelle une attaque par falsification de demande intersite (CSRF). Il s’agit d’une attaque dans laquelle la session authentifiée que le navigateur de l’utilisateur a avec un certain site web est détournée lorsqu’il visite un autre site web malveillant, ce qui oblige le navigateur à exécuter des requêtes sur le site web cible à l’insu de l’utilisateur, en s’appuyant sur sa session active.

La charge utile est une variante du code JavaScript légitime qui existe sur le portail avec toutes les personnalisations de la cible et les URL spécifiques, dans lesquelles Winter Vivern a injecté des routines et une logique spécifiques. Cela témoigne d’un effort soutenu pour étudier le portail webmail de chaque cible et faire de la rétro-ingénierie sur son code JavaScript. Les fonctions malveillantes ajoutées au payload sont destinées à voler le nom d’utilisateur, le mot de passe et le jeton CSRF actif de l’utilisateur dans un cookie, et à les envoyer à un serveur contrôlé par l’attaquant. Les sites web utilisent des jetons CSRF qui doivent accompagner les requêtes du navigateur pour empêcher les attaques CSRF, mais comme les attaquants dans ce cas ont la capacité d’exécuter du code dans le contexte du site web grâce à la faille XSS, ils peuvent simplement lire ce jeton.

L’importance de maintenir à jour les portails de messagerie

Une fois les identifiants de connexion et le token volés, le script tente de se connecter au portail de messagerie à l’aide d’URI codées en dur et personnalisées pour le domaine ciblé et, si l’authentification échoue, il a la capacité d’afficher un message d’erreur aux utilisateurs et de leur demander de s’authentifier à nouveau. « Dans certains cas, les chercheurs ont observé que TA473 ciblait spécifiquement les tockens de demande de webmail RoundCube », a déclaré Proofpoint. « Cette attention particulière portée au portail webmail utilisé par les entités gouvernementales européennes ciblées indique le niveau de reconnaissance que TA473 effectue avant d’envoyer des courriels de phishing aux organisations ».

Les chercheurs ont noté certaines similitudes entre ces exploits pour CVE-2022-27926 et des exploits antérieurs pour une vulnérabilité XSS Zimbra plus ancienne appelée CVE-2021-35207, en ce sens qu’ils impliquent tous deux l’ajout de JavaScript exécutable au paramètre loginErrorCode d’une URL de connexion au webmail. Cela montre qu’il est très important de maintenir les déploiements de Zimbra à jour, car les portails webmail sont une cible attrayante pour les groupes APT. « Il est fortement recommandé de restreindre les ressources des portails de messagerie Web accessibles au public sur l’Internet afin d’empêcher des groupes comme TA473 de reconnaître et d’élaborer des scripts personnalisés capables de voler des informations d’identification et de se connecter à des comptes de messagerie Web d’utilisateurs », ont déclaré les chercheurs de Proofpoint. « Bien que TA473 ne soit pas en tête du peloton en termes de sophistication parmi les menaces APT ciblant le paysage cybernétique européen, il fait preuve de concentration, de persistance et d’un processus reproductible pour compromettre des cibles géopolitiquement exposées ».