Les cybercriminels profitent de l’engouement pour ChatGPT afin de pièger les utilisateurs. Des add-ons frauduleux pour Chrome circulent en proposant d’ajouter le chatbot, qui en réalité pirate l’accès aux comptes Facebook.

Attention à l’extension ChatGPT for Google, qui vole les cookies de session de Facebook. Découverte par la société de sécurité Guardio Labs et signalée par BleepingComputer, la fausse extension s’appuie sur l’API de Chrome Extension pour détecter les cookies actifs de Facebook et envoyer les données volées au serveur de l’attaquant. Les pirates se sont ensuite connectés à Facebook, ont modifié les informations d’identification du compte et ont converti les profils en celui d’une fausse personne nommée Lily Collins. Ces comptes zombies ont été utilisés pour diffuser des publicités malveillantes et des contenus illicites.

La plupart des personnes exposées à ce faux module complémentaire l’ont probablement téléchargé par le biais d’une publicité sponsorisée dans les recherches Google pour « Chat GPT 4 », reflétant des attaques similaires sur les utilisateurs de Radeon et de Bitwarden plus tôt cette année. Si vous êtes victime de ce stratagème, vous ne remarquerez pas nécessairement quelque chose d’anormal. Guardio Labs indique que l’extension incriminée s’appuie sur le code du véritable add-on et que l’intégration de ChatGPT dans les résultats de recherche Google fonctionne toujours. Pour être exposés à la fausse extension, les utilisateurs auraient dû la télécharger à partir du Chrome Web Store entre le 14 février et le 22 mars.

Des acteurs malveillants ciblent les amateurs du populaire ChatGPT

Si ChatGPT for Google est installé sur votre PC et que vous souhaitez vérifier son authenticité, cliquez sur l’icône en forme de puzzle située à droite de la barre d’adresse de Chrome, puis sur Manage Extensions (Gérer les extensions). Cliquez sur le bouton Détails de l’extension, puis sur Afficher dans Chrome Web Store. La liste de l’extension officielle indiquera « chatgpt4google.com » comme développeur vérifié, et plus d’un million d’utilisateurs. Toute autre mention est une contrefaçon.

Malheureusement, cette extension frauduleuse n’est pas la première à cibler les personnes curieuses de ChatGPT. Début mars, Guardio Labs avait déjà détecté une version antérieure de cette extension malveillante, qui utilisait le marketing de Facebook pour attirer les utilisateurs de Chrome. Compte tenu de la place prépondérante qu’occupera ChatGPT dans le discours populaire et de la fréquence malheureusement courante des mauvaises publicités Google, il faut s’attendre à ce que d’autres clones fassent leur apparition. Il est donc recommandé de faire attention aux liens trouvés dans les résultats de recherche Google, ainsi que d’installer un logiciel antivirus et envisager d’installer un bloqueur de publicités.

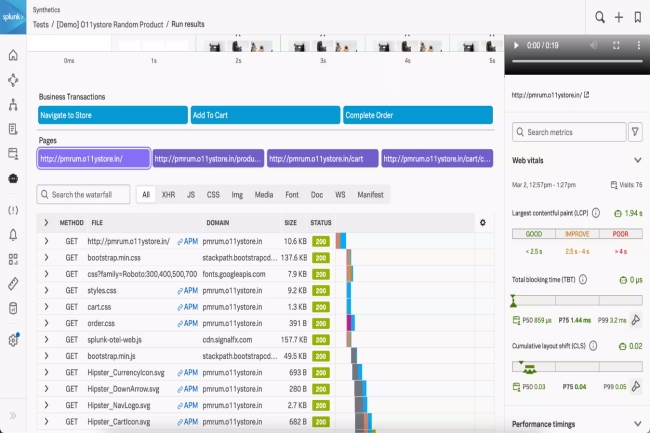

Afin d’identifier plus efficacement les menaces et les incidents, Splunk ajoute des fonctions de sécurité et d’observabilité à Mission Control et à son Observability Cloud.

Selon Splunk, l’ajout de fonctions à Observability Cloud et à Mission Control vise à identifier plus efficacement les menaces et les incidents. Concernant le premier service, qui offre déjà de la surveillance de l’infrastructure (AIops), de la performance applicative (APM), les dernières fonctionnalités aideront les équipes IT opérationnelles et de développement à dépanner plus rapidement et avec une visibilité accrue, « l’idée étant d’offrir une approche unifiée de la réponse aux incidents », comme l’a déclaré l’entreprise.

Quant à la solution APM, en plus de sa fonction Incident Intelligence, qui propose aux équipes de diagnostiquer, remédier et restaurer les services plus rapidement, « il bénéficiera désormais de capacités d’auto-détection basées sur le machine learning pour limiter les interventions manuelles et améliorer la précision des alertes », a déclaré la firme. Enfin, l’ajout de l’explorateur de réseau IM Network Explorer offre aux équipes de surveiller et d’évaluer la santé de leur réseau cloud. « Les entreprises pourront résoudre tous les problèmes de santé du cloud à l’aide d’IM Network Explorer », a déclaré l’entreprise, ajoutant que toutes ces fonctionnalités étaient généralement disponibles.

Des fonctions de sécurité améliorées

Outre ces fonctions d’observabilité, l’entreprise a indiqué qu’elle améliorait son offre de sécurité baptisée Mission Control, laquelle combine l’offre d’analyse de la sécurité Enterprise Security, et l’outil d’automatisation et d’orchestration SOAR. « La version améliorée de Mission Control permet aux SOC (Security Operations Center) de détecter, d’enquêter et de répondre aux menaces à partir d’une surface de travail moderne et unifiée », a déclaré Splunk dans un communiqué.

« La version améliorée de Mission Control est accessible aux clients de Enterprise Security Cloud en fonction des exigences techniques et régionales », a précisé le fournisseur. Ce dernier a également déclaré qu’il mettait Edge Processor à la disposition de ses clients. « La solution de traitement de flux de données Edge Processor fonctionne à la périphérie du réseau. Les entreprises peuvent l’utiliser pour filtrer, masquer et transformer leurs données à proximité de leur source avant d’acheminer les données traitées vers des environnements externes », a expliqué l’entreprise dans un billet de blog.

Dell Technologies étoffe son portefeuille de sécurité autour de la détection et de la gestion des menaces (MDR) avec un partenariat avec CrowdStrike. Un service de validation de la sécurité des composants depuis le cloud a aussi été dévoilé.

Souvent considérées comme un maillon faible, la détection et la réponse à incident sont de plus en plus intégrées dans les solutions de cybersécurité. Dell Technologies vient de consolider et d’améliorer ce sujet à travers son offre MDR (management detection and response) et des partenaires. « Grâce à une innovation permanente et à un puissant écosystème de partenaires, nous nous engageons à aider les entreprises à se protéger contre les menaces, à résister aux attaques et à récupérer, et à garantir la sécurité de leurs environnements », a déclaré Matt Baker, vice-président senior de la stratégie d’entreprise chez Dell Technologies. Et cela passe par plusieurs briques.

Une déclinaison Pro Plus pour la plateforme MDR

En premier lieu, il y a une déclinaison Pro Plus de l’offre MDR. Elle comprend la gestion des vulnérabilités, des tests de pénétration, des simulations d’intrusion et d’attaque, et de la formation des employés à la cybersécurité, en plus des offres MDR existantes de détection, d’investigation et d’application de correctifs aux vulnérabilités. « Managed Detection and Response Pro Plus est une solution d’opérations de sécurité entièrement managée qui aide les entreprises à prévenir les menaces de sécurité, à y répondre et à récupérer », a déclaré Mihir Maniar, vice-président de la division Edge and Security Services Portfolio de Dell Technologies.

Des tests de pénétration seront effectués pour identifier les voies d’accès vulnérables aux environnements des clients en imitant les tactiques des pirates, et des simulations d’intrusion et d’attaque permettront de tester les contrôles de sécurité existants des clients contre les attaques les plus courantes. « Les clients d’Amérique du Nord bénéficieront également de l’Incident Recovery Care, dans le cadre duquel Dell déploiera des experts certifiés pour évaluer un incident de sécurité et permettre au client de reprendre ses activités en cas de violation », a encore déclaré M. Maniar. Globalement, l’offre doit fournir une protection complète des terminaux, de l’infrastructure, des logiciels, du matériel et du cloud des clients. Les clients actuels de MDR devront payer un supplément pour passer à Pro Plus, sans toutefois donner de détails sur ce surcoût.

La gestion des menaces améliorée avec Falcon de CrowdStrike

Outre l’ajout de services managés, Dell pourra utiliser la plateforme de protection des endpoint (EDR) Falcon de CrowStrike dans le cadre d’un partenariat, et améliorer ainsi son portefeuille de sauvegarde et de réponse. « Pour offrir plus de choix à nos clients et les doter de capacités étendues de gestion des menaces, nous ajoutons la plateforme Falcon de CrowdStrike à notre portefeuille SafeGuard and Response », a déclaré RJ Balaji, directeur de la gestion des produits, sécurité des points de terminaison chez Dell Technologies. Cette offre est composée d’une suite de solutions logicielles que les entreprises peuvent utiliser pour prévenir, détecter et remédier aux attaques. Les clients peuvent désormais acheter la licence Falcon du logiciel CrowdStrike directement auprès de Dell. « Grâce à ce partenariat, nous pouvons offrir une suite étendue de défenses qui accélèrent la recherche et la réponse aux menaces afin de protéger les domaines critiques du risque d’entreprise, y compris les terminaux et les charges de travail dans le cloud, l’identité et les données », a ajouté M. Balaji.

Un service PSX pour la reprise après incident

Dell a également lancé le service Product Success Accelerator (PSX) pour la reprise après incident qui promet d’améliorer l’isolation et la sécurité des coffre-fort pour la sauvegarde des données critiques des clients et le maintien de la continuité des activités en cas d’incident. « Les chambres fortes PowerProtect sont déployées sur le site du client dans un endroit sécurisé », a déclaré M. Maniar. « Elles comprennent les appliances PowerProtect DD, des logiciels de protection, CyberSense et celui de sauvegarde de Dell », a-t-il ajouté. Les appliances PowerProtect DD sont des équipements de coffre-fort isolés propriétaires de Dell qui exécutent le logiciel de cyber-reprise pour créer des sauvegardes. CyberSense est un outil d’analyse qui identifie les fichiers corrompus dans la récupération et lance la restauration de la version intacte précédente.

La solution de réslience PSX de Dell sera disponible en trois versions : « Ready », qui comprend l’installation, la configuration et la planification de la chambre forte de récupération ; « Optimize », qui ajoute des évaluations et des recommandations trimestrielles ainsi que des simulations de restauration ; et « Operate », qui bénéficie d’une assistance continue comprenant des enquêtes et des actions en cas de cyberattaque. « Le tarif de PSX dépendra de l’environnement du client et du niveau de service choisi », a précisé M. Maniar.

Une vérification des composants des terminaux Dell depuis le cloud

La vérification de la sécurité des composants (Secured Component Verification, SCV) de Dell est une offre d’assurance de la supply chain qui permet aux clients de vérifier si les composants qu’ils ont reçus correspondent à ce qui a été fabriqué en usine. Une analyse basée sur le cloud est désormais ajoutée aux PC d’entreprise commandés auprès de Dell. Le constructeur génère un certificat numérique qui documente les composants clés du PC en usine et le certificat est stocké dans un environnement cloud sécurisé.

Quand l’ordinateur est livré, les équipes IT des entreprises peuvent le comparer au certificat correspondant pour vérifier l’intégrité des composants. « Grâce à cette solution, il est possible de réduire le risque de falsification des produits sur nos PC », a déclaré M. Balaji. « La vérification se fait avec l’agent Dell Trusted Device, disponible sur le terminal lui-même, pendant le processus de vérification des composants. L’agent est téléchargeable gratuitement sur les matériels actuellement en cours d’expédition. Les services IT peuvent aussi utiliser le SCV IT basé sur le cloud pour vérifier les composants au niveau d’un parc via le portail Tech Direct de Dell.

Alors que MDR Pro Plus, Safeguard and Response et PSX (uniquement en Amérique du Nord) sont déjà disponibles, la vérification sécurisée des composant SCV basée sur le cloud de Dell sera disponible en mai 2023 dans le monde entier.

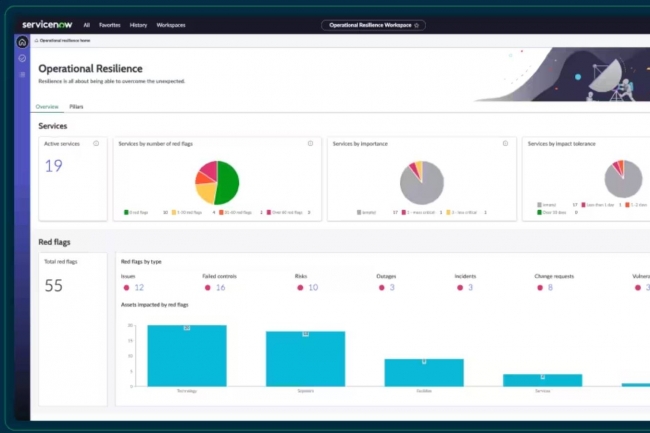

Le spécialiste en gestion des services informatiques ServiceNow a lancé la version Utah de sa plateforme d’automatisation de workflows qui étoffe ses espaces de travail avec de la réponse aux incidents de sécurité. Mais pour l’instant aucune trace de GPT à signaler.

Avec sa version Utah, ServiceNow étend la portée de sa plateforme d’automatisation des flux de travail et améliore sa performance. Depuis que l’éditeur a introduit les espaces de travail basés sur les rôles dans le cadre de sa nouvelle interface utilisateur, Next Experience, en mars 2022, la couverture fonctionnelle n’a jamais cessé de progresser. Les ajouts d’Utah incluent des espaces de travail dédiés à la réponse aux incidents de sécurité et à la résilience opérationnelle pour aider les travailleurs à se concentrer sur ce qui doit être fait en cas de crise. Le premier est une extension des mesures prises par ServiceNow pour soutenir les équipes de cybersécurité au cours de l’année écoulée, et le second, un outil plus large pour rédiger des réponses aux pannes de toutes sortes. Il existe également un espace de travail d’architecte d’entreprise où ServiceNow revendique sa position sur le marché encombré de la gestion des dépenses SaaS.

Cet espace est destiné à aider les entreprises à gérer les portefeuilles d’applications afin de réduire la redondance et les coûts. D’autres ajouts visent également à aider les entreprises à gérer leurs espaces de travail physiques, en offrant aux gestionnaires d’installations un endroit pour suivre les baux de construction ou pour réorganiser les espaces de bureau. Certaines des améliorations apportées à Utah sont cosmétiques, comme le générateur de thèmes, qui permet aux entreprises de personnaliser rapidement l’apparence des flux de travail créés sur la plateforme sans avoir recours à l’édition de feuilles de style personnalisées HTML. D’autres changements vont plus loin, comme l’amélioration du moteur de recherche intégré de la plateforme afin que le résultat le plus pertinent soit présenté en premier ou en deuxième, plutôt qu’en septième ou huitième, a déclaré Jon Sigler, vice-président senior de ServiceNow pour Now Platform.

Une plateforme tentaculaire

Les autres améliorations incluent des flux de travail pour les RH et les chefs d’équipe afin d’optimiser la production de la main-d’œuvre et de gérer les incidents de santé et de sécurité, a déclaré la société. Pour les DSI, le défi avec cette version sera de dépasser les idées préconçues selon lesquelles ServiceNow est une plateforme de gestion des services informatiques (ITSM), a déclaré Stephen Elliot, vice-président du groupe IDC pour les opérations cloud et devops. « Les DSI, et en particulier les vice-présidents des opérations d’infrastructure informatique, ont une perspective particulière sur ce que fait ServiceNow et comment ils le font », a-t-il déclaré. « Mais si vous regardez en arrière au cours des deux dernières années, ils ont évidemment ces autres capacités qui servent les directeurs des ressources humaines, les propriétaires de l’expérience client, l’expérience des employés, et des choses comme cela ».

En effet, la plateforme de l’éditeur est devenue si tentaculaire que ServiceNow craint que les clients n’en tirent pas autant de valeur que ce pour quoi ils paient. Il y a un an, la société a lancé une nouvelle application, Impact, pour agir en tant que gestionnaire de réussite client toujours actif, non seulement pour les DSI, mais aussi pour les autres dirigeants de l’entreprise responsables des flux de travail exécutés sur Now Platform. Avec la version Utah, il améliore les outils d’Impact pour aider les cadres à surveiller leur instance ServiceNow et ajoute une feuille de route d’adoption de produit qui recommande les applications à adopter ensuite. Il élargit également le catalogue d’accélérateurs (guides pratiques automatisés pour l’adoption) avec de nouvelles recommandations sur la création de tableaux de bord personnalisés d’adoption de ServiceNow pour différents membres de l’équipe de direction et sur la réalisation d’évaluations de maturité ITSM. L’application Impact et ses accélérateurs ont accès aux données de l’instance ServiceNow d’une entreprise, afin que les utilisateurs puissent suivre les progrès vers le déploiement d’un service particulier, a déclaré Amy Lokey, SVP et responsable mondiale de l’expérience produit chez ServiceNow. « Vous pouvez voir un rapport en temps réel sur vos prochaines étapes pour tirer le maximum de votre instance, du logiciel que vous avez sous licence », a-t-elle déclaré. Pour Stephen Elliot d’IDC, la capacité d’Impact à personnaliser les mesures en fonction des intérêts d’un utilisateur, que ce soit dans les RH, l’ITSM ou la gestion des services sur le terrain, est essentielle. « C’est une façon assez intelligente d’aider les clients à comprendre la valeur qu’ils reçoivent », a-t-il déclaré.

No GPT inside

L’IA générative est une fonctionnalité remarquable par son absence de la version Utah de ServiceNow. D’autres éditeurs de logiciels d’entreprise parlent d’une tempête à propos de leurs projets d’intégrer le bot IA génératif d’OpenAI, ChatGPT, ou une variante de celui-ci, mais dans la plupart des cas, ce ne sont encore que des plans. Le CEO de Salesforce, Marc Benioff, souhaite que vous le fassiez : « Préparez-vous à être séduit par Salesforce Einstein GPT ! », mais Salesforce n’est pas encore prêt à vous séduire. Et Microsoft, gros investisseur dans Open AI et fournisseur de l’infrastructure cloud sous-jacente à ses services, a invité quelques entreprises à tester Microsoft 365 Copilot, une version de GPT pour Word, Excel et Teams. ServiceNow n’ignore cependant pas le phénomène, selon Jon Sigler. « Nous comprenons que c’est un raz-de-marée et que cela change la donne et que c’est perturbateur, et nous y sommes donc », a-t-il déclaré. Cependant, il est peu probable que les fournisseurs qui se sont précipités pour intégrer la fonctionnalité d’IA générative répondent aux attentes des clients, qui ont été définies par la version gratuite de ChatGPT basée sur le modèle GPT-3.5, et soulevées par les récentes démonstrations des capacités de GPT- 4.

OpenAI n’a ouvert les API pour ChatGPT aux développeurs d’entreprise qu’au début du mois de mars 2023, et les données de formation pour ce modèle ont été supprimées en septembre 2021. « Nous l’examinons de très près, mais c’est un domaine qui change tous les jours », a-t-il déclaré. « Si vous parlez à des entreprises qui ont introduit une fonctionnalité d’IA générative, cela fait trois versions ». Les développeurs peuvent désormais demander à Microsoft un accès limité à ses API GPT-4 à partir du 1er avril. Jon Sigler a déclaré que les clients de ServiceNow devront cependant attendre les fonctionnalités basées sur celle-ci. « Microsoft prévoit de rendre ce genre de chose disponible en novembre et nous travaillons en étroite collaboration avec eux, ce qui nous permettrait d’utiliser les derniers et les meilleurs », a-t-il déclaré, ajoutant qu’il pourrait en dire plus dans les mois à venir.

L’IA en action

Cependant, GPT n’est pas une solution miracle, a déclaré Stephen Elliot, et différents modèles analytiques sont nécessaires pour différentes tâches. ServiceNow en est bien conscient et a réalisé une série d’acquisitions ciblées de technologies d’intelligence artificielle au cours des trois dernières années, a-t-il déclaré, ajoutant : « Ils étaient très pragmatiques quant à la raison pour laquelle ils achetaient ces entreprises ». Ces technologies apparaissent dans un certain nombre de domaines dans la version de l’Utah. Par exemple, des améliorations ont été apportées à la fonction de recherche en langage naturel de ServiceNow, destinées à aider les utilisateurs à afficher plus rapidement la documentation pertinente. L’IA apparaît également dans Document Intelligence, un processus plus rationalisé d’extraction d’informations à partir de documents.

Il est également utilisé pour aider à optimiser les processus plus largement dans l’entreprise. ServiceNow a d’abord appliqué sa fonction d’optimisation des processus basée sur l’IA aux flux de travail ITSM, mais l’étend désormais pour englober la gestion des services sur le terrain et d’autres domaines. Bien qu’en octobre 2021, ServiceNow s’est associé au spécialiste du process mining Celonis, qui s’appuie également fortement sur l’IA, pour optimiser les processus dans l’ensemble de l’entreprise, et est également déterminé à développer ses propres capacités. « Nous nous engageons à 100 % dans l’optimisation des processus en tant que natif de notre plateforme, et c’est la première version où je peux vraiment dire, en ce qui concerne nos processus et la façon dont nous les gérons, personne ne sera meilleur que nous », a déclaré Jon Sigler.

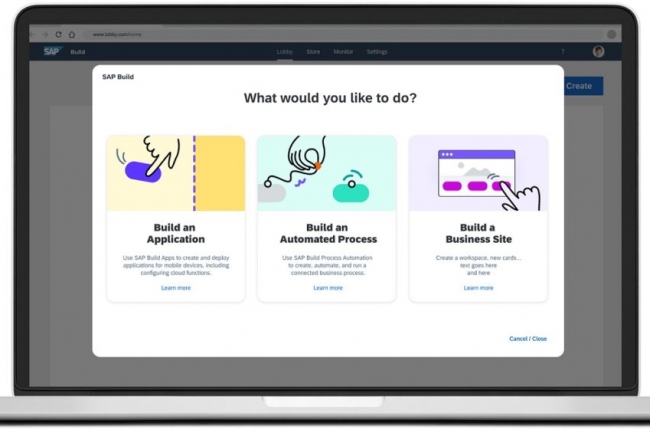

L’éditeur allemand SAP prévoit d’introduire prochainement une fonction de gouvernance sur Build. Les équipes IT pourront surveiller l’utilisation, les performances et l’accès aux données des applications développées sur sa plateforme.

SAP ajoutera bientôt une fonction de gouvernance pour les applications développées sur sa plateforme low-code / no-code Build. Une décision qui, selon les analystes, arrive tard dans le jeu pour SAP, car il existe déjà des outils de gouvernance bien établis sur le marché. Ce service donne les moyens aux équipes informatiques de contrôler les applications développées sur sa plateforme low-code, car elles seront accessibles à de nombreux autres utilisateurs dans l’entreprise, a déclaré Bharat Sandhu, vice-président senior de l’IA et de la plateforme de développement d’applications chez SAP.

« Lorsque les applications affectent un grand nombre de personnes, alors il y a une couche de gouvernance pour s’assurer que les équipes IT peuvent surveiller les utilisateurs et la performance entre autres choses », a ajouté Bharat Sandhu, citant l’importance de travailler avec des données critiques, généralement stockées dans le cloud SAP, mais ne donnant pas de calendrier exact sur la sortie de la fonction. Build offre actuellement un plan de contrôle des données pour les équipes IT afin de gérer l’exposition des données SAP critiques via les API, y compris la lecture, l’écriture ou l’accès aux deux, car les entreprises ne veulent pas que n’importe qui accède aux données critiques et les modifie, selon M. Sandhu.

Construire pour se concentrer sur les clients SAP

« Depuis que nous avons lancé Build à la mi-novembre de l’année dernière, il a connu une adoption phénoménale, à la fois par nos clients qui l’utilisent et par ceux qui en apprennent davantage à son sujet », observe le dirigeant. Plus de 72 000 utilisateurs actifs quotidiens se sont formés à Build via le portail d’apprentissage de SAP, a déclaré l’entreprise, sans divulguer de chiffres précis sur l’adoption. La plateforme low-code est toutefois en retrait par rapport à ses rivales – dont Appian, Google Appsheet, Mendix, Pegasystems et Outsystems – en termes de fonctions de contrôle et de gouvernance, selon les experts.

« Dans la liste des produits de classe entreprise pour les plateformes low-code, SAP est un peu à la traîne en ce qui concerne le contrôle du plan de données ou les fonctions de gouvernance en général. Il s’agit d’une capacité essentielle pour l’adoption et l’utilisation à grande échelle du low-code dans une entreprise, tout en gardant les données métiers critiques sûres, sécurisées et accessibles uniquement aux personnes autorisées », a déclaré Dion Hinchcliffe, analyste principal chez Constellation Research. « L’adoption de Build pour le marché SAP pourrait être élevée, probablement à deux chiffres ou moins », indique-t-il, ajoutant que la plateforme pourrait gagner des parts de marché en dehors du marché SAP en temps voulu en raison de la popularité de l’entreprise, mais qu’il s’agit encore d’une inconnue à l’heure actuelle. En outre, la part de marché de Build sur le marché du low-code est assez faible étant donné que cette stratégie de l’éditeur n’en est qu’à ses débuts, selon John Bratincevic, analyste principal chez Forrester.

L’Inde est le pays qui adopte le plus rapidement Build

En termes d’adoption et de demande de Build, l’Inde, les États-Unis, l’Allemagne et la Chine connaissent une forte croissance, selon M. Sandhu. Le premier devrait connaître une forte croissance, car certains grands intégrateurs affirment que cette technologie est essentielle pour stimuler leur propre offre de développeurs. Un moyen de former des non-développeurs à l’utilisation de ces plateformes, a déclaré M. Bratincevic.

« Nous avons également constaté que les développeurs indiens qui soutiennent les grands intégrateurs s’inscrivent en masse à la version gratuite des plateformes low-code pour se former et obtenir des certifications. Cela pourrait être un facteur dans l’affirmation de SAP, en particulier si les partenaires intégrateurs de SAP se préparent à soutenir Build », poursuit M. Bratincevic.

Un marché estimé à 21 Md $ d’ici 2026

D’une manière générale, le marché des plates-formes low-code et no-code devrait poursuivre sa croissance, selon les experts. Il devrait ainsi atteindre 21 milliards de dollars d’ici 2026, selon une analyse d’IDC. « Il est stimulé par la pénurie mondiale de développeurs à temps plein », a déclaré Michèle Rosen, directrice de recherche chez IDC.

« Cette situation devrait se poursuivre tout au long de la décennie, créant un marché solide pour les technologies qui augmentent la productivité des développeurs ou élargissent le pool potentiel de développeurs », affirme Michèle Rosen, citant le développement cloud-natif comme l’un des principaux accélérateurs de la demande pour les plateformes low-code. Dans une certaine mesure, Bharat Sandhu de SAP approuve l’analyse de Michèle Rosen et a déclaré que les développeurs professionnels utilisaient également des plateformes low-code et no-code en raison de leur retard dans les cycles de développement d’applications.

Disponible jusque-là sur Android et iOS, le service de pare-feu et VPN de Brave, basé sur le navigateur Brave, a été porté sur Windows et macOS.

Avec la sortie de Brave 1.49, l’éditeur a étendu à Windows son service navigateur/pare-feu/VPN, connu sous le nom de Brave Firewall + VPN. L’annonce a été faite récemment par le fournisseur. Brave est connu de longue date pour son navigateur axé sur la protection de la vie privée. Récemment, l’entreprise s’est lancée dans les services VPN, mais uniquement pour Android et iOS. Désormais, le service Firewall + VPN de Brave peut fonctionner sous Windows et MacOS pour 9,99 dollars HT par mois ou 99,99 dollars par an HT. (Les abonnés au service mobile peuvent simplement ajouter leur PC). Chaque abonnement prend en charge jusqu’à cinq appareils au total. Il est possible d’essayer gratuitement le service pendant 7 jours.

Google a récemment déclaré qu’il ajouterait son VPN by Google One pour tous les abonnés. L’offre de Brave fonctionne un peu différemment. Tout d’abord, il ne fournit pas son propre VPN, mais s’appuie pour cela sur Guardian. Le VPN de Google ne permettait pas non plus de sélectionner d’autres régions, ce qui empêchait d’échantillonner les options Netflix dans les pays étrangers. La fonction VPN de Brave le permet, même s’il est difficile pour l’instant de mesurer la flexibilité de ses options. La connexion de Google à son VPN fonctionne à travers le système d’exploitation, avec ce que la firme de Montain View appelle une interface « aveugle » qui empêche le réseau d’identifier le client. Le service VPN de Brave ne collecte pas d’informations d’identification, y compris les cookies, et ne les enregistre pas non plus, mais le VPN est, en quelque sorte, limité au navigateur.

Désactivation de la fonction SMHNR

Quand Brave Firewall + VPN se connecte à Internet, le navigateur cache les informations personnelles de l’utilisateur pendant qu’il surfe dans le navigateur. Même si l’offre peut cacher l’identité de l’utilisateur en dehors des navigateurs, dans d’autres applications, il faudra désactiver la fonction dite de résolution de noms multi-hébergée intelligente de Windows (Smart Multi-Homed Name Resolution, SMHNR) pour plus de confidentialité. Si l’on ne sait pas de quoi il s’agit, pas d’inquiétude : « Le problème n’affecte que les applications en dehors de Brave, mais tant que l’on utilise Brave VPN, l’activité dans le navigateur est protégée, même si la fonction Smart Multi-Homed Name Resolution est active », a expliqué Brave.

Cependant, l’éditeur a déclaré que sa combinaison de services offrait une protection de la vie privée quasi absolue, voire absolue, le navigateur Brave bloque les publicités et les traqueurs, le pare-feu protège contre les attaques entrantes, et le VPN aide à préserver l’anonymat vis-à-vis des FAI et d’autres services.

Le programme pilote de l’agence américaine de la sécurité des systèmes d’information doit aider les entreprises à identifier les vulnérabilités qui peuvent déboucher par des attaques ransomware.

La semaine dernière, la Cybersecurity and Infrastructure Security Agency (CISA) des États-Unis a annoncé le lancement du programme Ransomware Vulnerability Warning Pilot (RVWP) pour « identifier de manière proactive les systèmes d’information qui contiennent des vulnérabilités de sécurité couramment associées aux attaques par ransomwares ». Une fois que le programme aura identifié les systèmes vulnérables, la CISA les notifiera pour qu’ils puissent atténuer les défauts avant que les attaquants ne causent trop de dégâts. L’agence indique qu’elle recherchera les systèmes concernés en utilisant les services, les sources de données, les technologies et les autorités existantes, y compris son analyse de vulnérabilités. La CISA a lancé le RVWP en notifiant 93 entreprises identifiées comme exécutant des instances Microsoft Exchange Service avec la faille appelée ProxyNotShell largement exploitée par les acteurs du ransomware. L’agence a déclaré que ce cycle a démontré « l’efficacité de ce modèle pour réduire les risques en temps opportun alors que nous étendons davantage le RVWP à des vulnérabilités et des organisations supplémentaires ».

« Le RVWP permettra à CISA de fournir des informations opportunes et exploitables qui réduiront directement la prévalence des incidents de ransomware dommageables affectant les organisations américaines. Nous encourageons chaque organisation à atténuer de toute urgence les vulnérabilités identifiées par ce programme et à adopter des mesures de sécurité solides conformes aux directives du gouvernement américain sur StopRansomware.gov », a déclaré à ce sujet Eric Goldstein, directeur adjoint exécutif pour la cybersécurité du CISA.

Un pilote démarré avec ProxyNotShell

Au-delà de l’annonce officielle, la CISA a donné peu de détails sur le programme RVWP. Une question est de savoir pourquoi l’organisme a lancé le programme avec la vulnérabilité ProxyNotShell. ProxyNotShell est la dernière d’une série de failles exploitées par le cybergang Hafnium soutenu par la Chine ciblant les serveurs Microsoft Exchange. Fin septembre, deux failles zero day (CVE-2022-41040, CVE-2022-41082) sont devenues collectivement connues sous le nom de ProxyNotShell. Microsoft a publié des correctifs pour ProxyNotShell en novembre. « Je vous garantis que la raison la plus probable est d’avoir eu un avertissement ou préavis qu’il était utilisé », a déclaré à notre confrère CSO Andrew Morris, fondateur et CEO de GreyNoise. « Cette vulnérabilité était activement utilisée par un acteur malveillant pour parvenir à de nombreux compromis et espionner des personnes et des entreprises américaines. Parce que la CISA travaille main dans la main avec la communauté du renseignement des États-Unis, la chose la plus évidente et la plus probable serait simplement qu’ils avaient en tête que c’est une vulnérabilité que certains acteurs étatiques utilisent avec un succès fou ».

Satnam Narang, ingénieur de recherche senior chez Tenable, a déclaré de son côté que son entreprise avait vu plusieurs acteurs de ransomware profiter de ProxyNotShell au cours des derniers mois. « Je dirais que vers la seconde moitié de l’année dernière, et au début de cette année, le groupe de rançongiciels PLAY était le plus remarquable pour son utilisation de ProxyNotShell car ils ont réussi à trouver un moyen de cibler les recommandations d’atténuation que Microsoft avait initialement fournies lorsque des vulnérabilités ont été révélées ». Le cybergang par ransomware PLAY est un acteur menaçant relativement récent. Les derniers incidents dont le groupe s’attribue le mérite sont des attaques dévastatrices contre la ville d’Oakland, la chaîne allemande H-Hotels, la ville belge d’Anvers, le pouvoir judiciaire argentin de Córdoba et d’autres cibles de premier plan.

Les failles plus anciennes devraient être les prochaines pour RVWP

ProxyNotShell a aussi été découvert récemment, mais certains experts pensent que la CISA serait mieux placée pour commencer à rechercher les vulnérabilités plus anciennes qui constituent la base de la plupart des attaques par ransomware. « La majorité des rançongiciels ciblent des vulnérabilités d’au moins un an, voire deux ans », a déclaré Jonathan Trull, vice président senior de l’architecture des solutions de sécurité et CISO chez Qualys. Et ce dernier d’ajouter que les recherches de Qualys montrent que les 300 failles anciennes et non corrigées sont ce que les attaquants de ransomwares cherchent à exploiter à maintes reprises. « Nous savons de très près, grâce à nos recherches, qu’il s’agit d’une poignée de vulnérabilités identiques dans chaque kit de ransomware », dit-il. « J’espère que l’agence ne se concentrera pas uniquement sur les derniers et les meilleurs ». Satnam Narang estime que la CISA se concentrera sur les applications destinées au public dans sa prochaine initiative RVWP. « Je pense que le programme se concentrera en grande partie sur l’identification de ces applications publiques vulnérables car, le plus souvent, les groupes de ransomwares recherchent des applications publiques contenant des vulnérabilités ». Satnam Narang souligne le pic des groupes de rançongiciels ciblant les VPN SSL au début de la pandémie comme l’une de ces cibles publiques. « Nous avons vu des groupes de ransomwares cibler ces VPN SSL. Nous en parlons longuement depuis des années maintenant. Nous voyons toujours ceux qui sont exploités par des groupes de ransomwares ».

La CISA indique qu’elle avertira les entités d’infrastructure critiques dans le cadre des efforts d’analyse RVWP qu’elles souffrent de vulnérabilités pouvant conduire à des attaques de ransomwares. Le programme profitera probablement le plus aux petites organisations, étant donné que les grandes organisations disposent généralement de plus de personnel et de ressources pour remédier ou gérer les vulnérabilités. « Je soupçonne que de nombreuses petites et moyennes entreprises en bénéficieront probablement, car souvent ces sociétés ne disposent pas du budget ou du personnel de sécurité requis », avance Satnam Narang. « Ils peuvent externaliser leur sécurité pour gérer les fournisseurs de services. Mais, même dans ce cas, je pense qu’ils seront probablement les plus grands bénéficiaires de ce type de programme ». Les boutiques et les petites agences gouvernementales ont besoin de ce type de service, avance Andrew Morris. « C’est là que leur impact sera le plus important. Ce sont eux qui en ont le plus besoin ».

Un programme accueilli les bras ouverts

La réaction au RVWP semble être uniformément positive. « J’ai dirigé une assez grande équipe de réponse aux incidents pour Microsoft à l’époque », déclare Jonathan Trull. « De tous les incidents que nous avons rencontrés, probablement 90 à 95 % étaient liés à des ransomwares. Donc, je pense qu’ayant à répondre à ces incidents à travers le monde et voyant leur impact, je suis ravi de voir cette initiative démarrer […] Je pense que c’est une initiative fantastique compte tenu du succès des groupes de rançongiciels à s’introduire dans des organisations ciblant des vulnérabilités connues », déclare Satnam Narang. Et Andrew Morris d’expliquer : « Mon impression générale est que c’est une très bonne chose. C’est vraiment nécessaire, et c’est un grand pas dans la bonne direction pour protéger les entreprises américaines contre les ransomwares et protéger les Américains ».

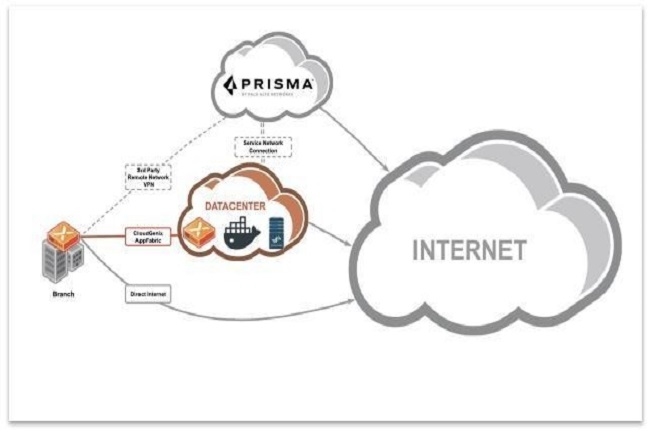

Les mises à jour incluent une IA améliorée pour Prisma SASE de Palo Alto, ainsi qu’un nouveau contrôleur et des capacités IoT pour Prisma SD-WAN.

Afin d’aider les entreprises à rationaliser les opérations réseau et à mieux sécuriser les ressources WAN distribuées, Palo Alto Networks a enrichi ses offres SASE et SD-WAN de nombreuses fonctionnalités. Plus précisément, Prisma SASE gagne des capacités d’automatisation, Prisma SD-WAN prend désormais en charge l’IoT et son offre zero-trust comprend un nouveau connecteur. Inventée par le cabinet d’études Gartner, la notion de Secure Access Service Edge (SASE) désigne une architecture réseau qui intègre des fonctionnalités de SD-WAN et de sécurité dans un service cloud unifié. Prisma SASE combine la technologie SD-WAN de l’équipementier avec ses produits de sécurité basés sur le cloud, qui fournissent un contrôle d’accès sécurisé, une protection avancée contre les menaces, une surveillance du comportement de l’utilisateur et une prise en charge de l’accès réseau de confiance zéro (Zero-Trust Network Access, ZTNA). La passerelle web sécurisée (Secure Web Gateway, SWG), le courtier de sécurité d’accès au cloud (Cloud-Access Security Broker, CASB) et le pare-feu en tant que service (Firewall-as-a-Service, FWaaS) font partie de l’offre Prisma SASE.

L’offre a été enrichie de capacités d’intelligence artificielle dans le cadre du système de surveillance et de gestion autonome de l’expérience numérique (Autonomous Digital Experience Management, ADEM) de Palo Alto. L’ADEM offre une visibilité sur les terminaux, les liens WAN, les ressources cloud, les applications et les niveaux de trafic pour résoudre les problèmes de performance. « Auparavant, dans SASE, l’ADEM ne fournissait que de la visibilité. Désormais, les équipes IT peuvent tirer parti de la détection des problèmes basée sur l’IA et de l’analyse prédictive pour remédier de manière proactive aux incidents susceptibles de provoquer des interruptions de service », a déclaré Matt De Vincentis, vice-président du marketing SASE chez Palo Alto. L’ADEM étant intégré à l’offre SASE, les clients n’ont pas besoin d’appliances ou d’agents supplémentaires. « De plus, ils ont désormais accès à une vue holistique de la santé de leurs terminaux, applications, réseaux et politiques de sécurité dans un tableau de bord unique. Grâce à une interface de requête conviviale, les administrateurs peuvent isoler les problèmes plus rapidement, et l’intégration native avec les principales solutions de gestion des services IT (IT Service Management, ITSM) automatise le processus de gestion des incidents de bout en bout », a encore déclaré M. De Vincentis. Palo Alto a conclu des accords avec ServiceNow, Google Cloud, Zoom et d’autres.

Un proxy pour le SASE

Outre l’amélioration de l’ADEM, Palo Alto a ajouté à sa passerelle web sécurisée (SWG) basée sur le cloud, pour les clients Prisma Access, un proxy explicite pour les clients ayant des architectures basées sur le proxy qui cherchent à migrer vers un environnement SASE. L’agent offre une sécurité basée sur le cloud et s’intègre avec des agents VPN tiers. « La passerelle SWG utilise un filtrage avancé des URL pour la prévention des attaques de phishing inconnues et évasives de type man-in-the-middle et des plateformes SaaS, afin de répondre à l’augmentation de la sophistication et de l’ampleur des attaques modernes sur le web », a déclaré M. De Vincentis. Pour son offre Prisma SD-WAN, Palo Alto a ajouté un tableau de bord de centre de commande basé sur l’IA qui permet aux clients de recueillir des informations détaillées sur des segments particuliers du WAN et de surveiller les performances du réseau et des applications. « L’idée est de fournir aux administrateurs IT une vue centrale de leurs succursales et d’accélérer l’analyse des causes profondes des problèmes », a expliqué Matt De Vincentis.

Le fournisseur a également ajouté un contrôleur sur site pour les opérations SD-WAN afin d’offrir aux entreprises plus de choix dans la manière de gérer leurs déploiements SD-WAN Prisma. « Pour nos pare-feux de nouvelle génération (NGFW), nous avions des contrôleurs sur site, mais le SD-WAN était géré par un panneau de contrôle dans le cloud, et certaines entreprises avaient besoin d’une solution sur site », a déclaré M. De Vincentis. « Le contrôleur sur site pour Prisma SD-WAN permet de répondre aux exigences réglementaires et de conformité des clients et fonctionne avec les déploiements de contrôleurs sur site et dans le cloud. Les clients peuvent désormais choisir de déployer Prisma SD-WAN à l’aide de la console de gestion dans le cloud, de contrôleurs sur site ou des deux dans un scénario hybride », a encore déclaré M. De Vincentis. Enfin, le fournisseur a ajouté la prise en charge de la sécurisation des appareils IoT des succursales via ses appliances Prisma SD-WAN. « Les appliances peuvent à présent détecter et identifier les appareils IoT et appliquer des politiques de sécurité localement sans nécessiter d’agents supplémentaires », a expliqué Matt De Vincentis. Toutes ces fonctionnalités seront disponibles d’ici mai, à l’exception du Prisma SD-WAN Command Center, qui sera disponible d’ici le mois de juillet.

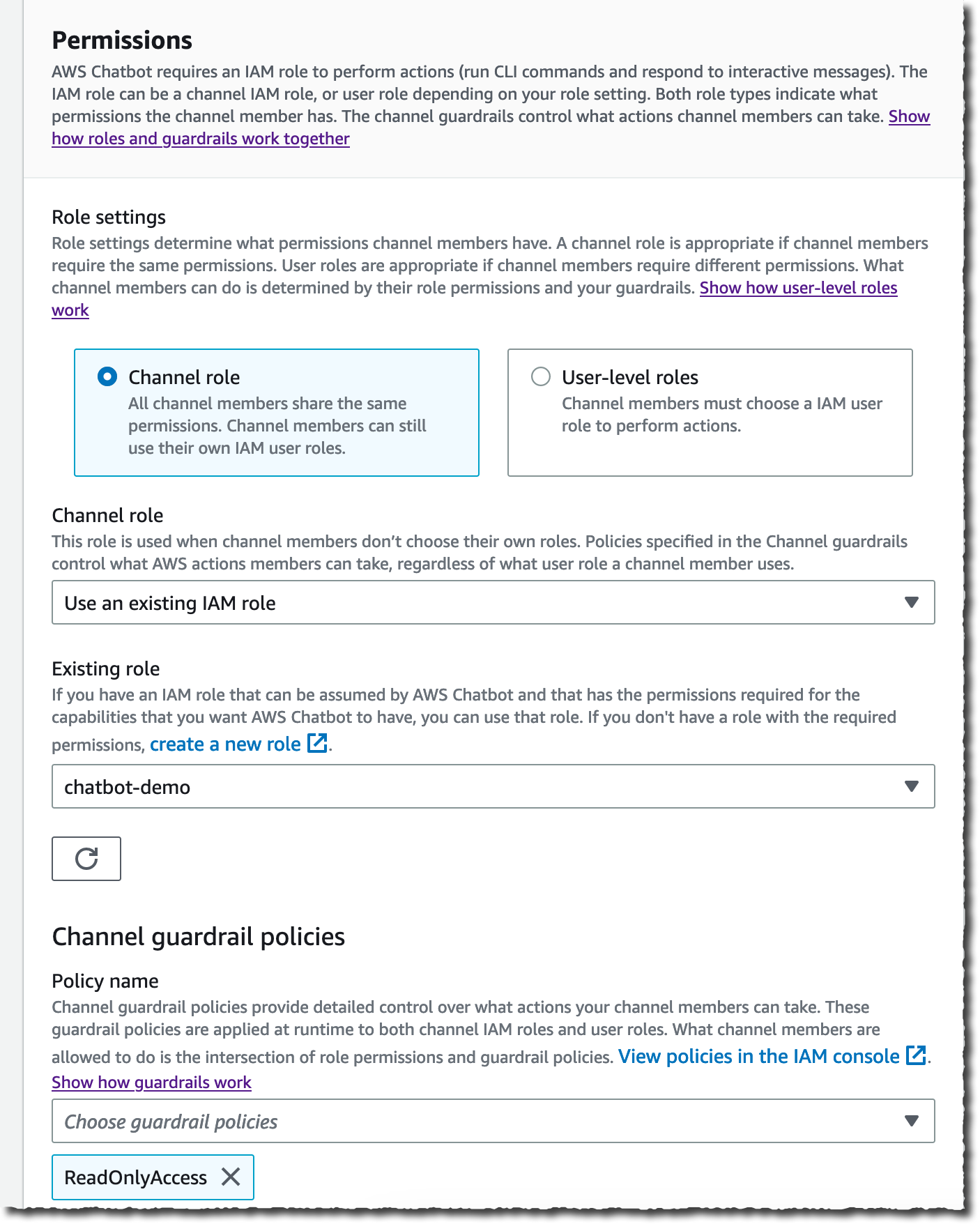

L’intégration du chatbot AWS dans Teams de Microsoft est un réel plus pour utilisateurs de l’entreprise. Ces derniers peuvent recevoir des notifications sur des événements tels que les risques de sécurité et l’état de santé du système à partir de Teams, et exécuter des lignes de commande pour lancer des notebook afin de résoudre les problèmes.

Amazon Web Services (AWS) a intégré son chatbot dans Microsoft Teams pour donner aux utilisateurs professionnels les moyens d’interagir avec leurs ressources AWS depuis l’application de chat. AWS Chatbot, qui a été présenté pour la première fois en 2019 et rendu disponible pour tous en 2020, est un service qui offre aux équipes de développement et IT des entreprises de recevoir des notifications sur leurs ressources d’infrastructure AWS depuis une application de productivité ou de chat telle que Slack. « Lorsque vous utilisez AWS Chatbot for Microsoft Teams ou d’autres plateformes de chat, vous recevez des notifications des services AWS directement dans vos canaux de discussion, et vous pouvez agir sur votre infrastructure en tapant des commandes sans avoir à passer à un autre outil », écrit Sébastien Stormacq, principal developer advocate chez AWS, dans un billet de blog.

L’interaction avec l’infrastructure et les ressources AWS est rendue possible grâce à l’intégration de l’application de chat avec des services de la firme tels que CloudWatch et Simple Notification Service (SNS). Le premier est un service utilisé pour collecter, et visualiser en temps réel des logs, des métriques et des données d’événements dans des tableaux de bord automatisés. Le second est un service de notification push entre les systèmes distribués, les microservices, les applications serverless et les points de terminaison d’AWS. Les applications incluses dans SNS sont Simple Queue Service (SQS), Kinesis Data Firehose, Lambda et d’autres endpoints HTTPS, précise l’entreprise. L’intégration du service EventBridge à SNS donne également au chatbot les moyens pour envoyer des informations relatives aux événements aux applications de chat prises en charge.

Une disponibilité en quelques clics pour les équipes Teams

Avec le chatbot d’AWS, les équipes IT peuvent par ailleurs exécuter des notebooks via l’interface de ligne de commandes pour résoudre des problèmes. Les commandes longues que les utilisateurs ont tendance à oublier peuvent être stockées en créant des alias dans le canal AWS Chatbot dans Teams et d’autres applications, a déclaré l’entreprise. Pour rappel, les notebooks sont des référentiels qui hébergent les codes exécutables des programmes.

Pour ajouter AWS Chatbot à Teams, les entreprises doivent ajouter le bot à l’équipe ou au groupe concerné dans l’application. Ensuite, l’URL de l’équipe peut être utilisée pour configurer le chatbot depuis AWS Management Console ou Cloud Development Kit. Les entreprises doivent attribuer des autorisations de gestion des identités et des accès sur ce que les membres du canal peuvent faire dans ce canal et associer des sujets SNS pour recevoir des notifications, précise Sébastien Stormacq dans le post.

Pour atténuer le risque qu’une autre personne de votre équipe accorde accidentellement plus que les privilèges nécessaires au canal ou aux rôles de niveau utilisateur, vous pouvez également inclure des stratégies de “garde-corps de canal”, indique Sébastien Stormacq dans son post. (Crédit : AWS)

Au moment du lancement en 2020, AWS Chatbot était pris en charge sur Slack et Chime. Parmi les autres services sur lesquels le chatbot peut envoyer des notifications, citons les services Health, Budgets et Security Hub d’AWS ainsi GuardDuty, CloudWatch et CloudFormation.

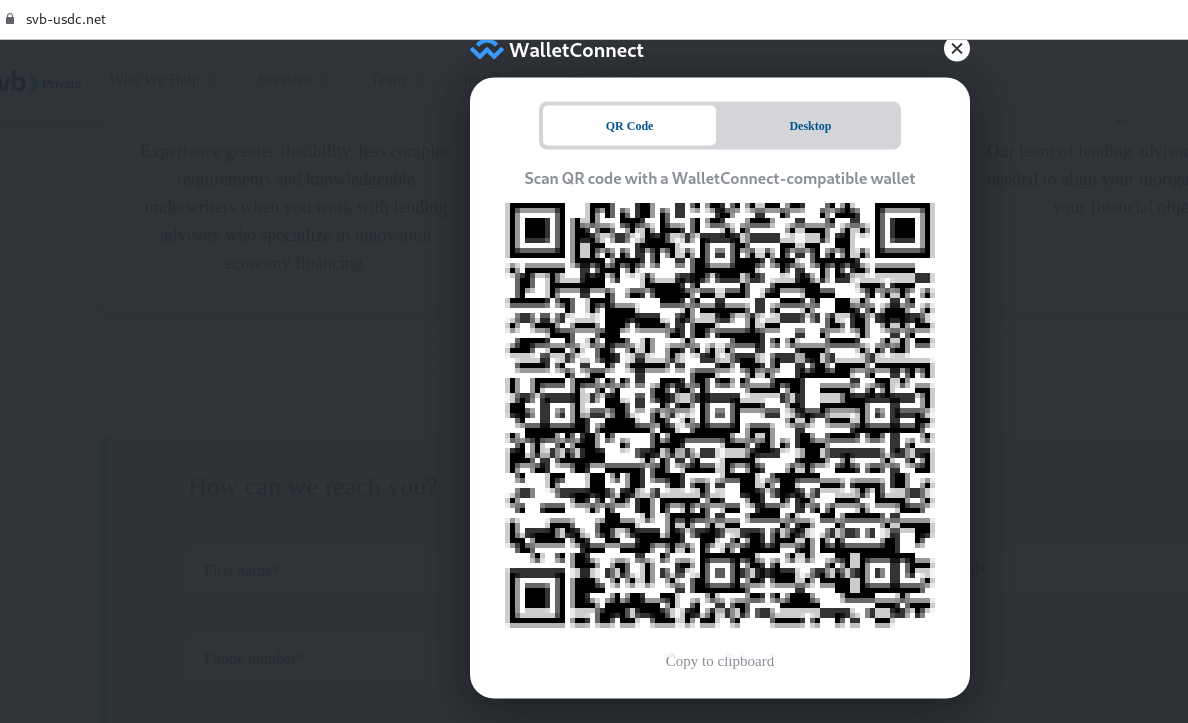

Des chercheurs en sécurité ont découvert que des cybercriminels ont déjà enregistré des domaines et des pages suspectes liés à la Silicon Valley Bank pour mener à bien leurs attaques.

La déroute de la Silicon Valley Bank (SVB) qui s’est déroulée le week-end dernier est clairement une opportunité pour les cybercriminels en ciblant les clients de la banque des start-ups. Faute d’avoir pu lever des fonds pour continuer à fonctionner, la SVB a été fermée le vendredi 10 mars par le département californien de la protection financière et de l’innovation. Quant aux clients, ils pourront transférer leurs opérations financières vers d’autres banques dans les semaines à venir. Cela signifie qu’ils seront amenés à recevoir des notifications avec les nouveaux numéros de comptes bancaires de leur nouvelle banque. Les pirates profitent de l’occasion et ciblent les clients de la SVB en se faisant passer pour des banques et mener des campagnes de phishing et de compromission des courriers électroniques professionnels (Business Email Compromise, BEC).

Enregistrement de domaines suspects

Les chercheurs en sécurité ont découvert que les cybercriminels ont déjà enregistré des domaines et des pages suspectes pour mener à bien leurs attaques. Le Cyble Research & Intelligence Labs (CRIL) pointe plusieurs sites web suspects parmi lesquels svbcollapse[.]com, svbclaim[.]com, svbdebt[.]com, svbclaims[.]net, login-svb[.]com, Svbbailout[. ]com, svb-usdc[.]com, svb-usdc[.]net, svbi[.]io, banksvb[.]com, svbank[.]com, et Svblogin[.]com. Certains sites sont apparus après le 10 mars, juste après l’effondrement de la SVB. Le 13 mars, le département du Trésor, la Réserve fédérale et la Federal Deposit Insurance Corporation, une agence indépendante du gouvernement des États-Unis qui garantit les dépôts bancaires, ont publié une déclaration commune visant à protéger les fonds de tous les déposants et à garantir l’accès à leur argent.

« Même si l’annonce a soulagé les déposants concernés, les acteurs de la menace ont commencé à l’exploiter pour lancer leurs campagnes malveillantes », a déclaré la CRIL dans son rapport. « La faillite de la Silicon Valley Bank attire les pirates parce qu’il y a beaucoup d’argent en jeu et que la situation favorise un sentiment d’urgence et d’incertitude », a déclaré dans un message Johannes B. Ullrich, doyen de la recherche pour le SANS Technology Institute, une entreprise privée spécialisée dans l’information sur la sécurité, la formation à la cybersécurité et la vente de certificats. « Beaucoup d’entreprises et d’employées de ces entreprises se demandent comment ils vont payer leurs factures, si l’employeur sera en mesure d’honorer les salaires, s’ils doivent faire quelque chose dans l’immédiat. Beaucoup ne savent pas comment communiquer avec la banque, quel site web utiliser ou quels courriels attendre (et qui les enverra) », a déclaré M. Ullrich. Selon le graphique partagé par le chercheur, le plus grand nombre de noms de domaine contenant le nom SVB a été enregistré le 12 mars.

Des escroqueries aux crypto-monnaies et des phishing de mails pro

Mais les acteurs de la menace n’ont pas seulement enregistré des domaines suspects. Ils se sont aussi lancés dans d’autres types d’escroqueries. Plusieurs sont liées à la crypto-monnaie et ont déjà été identifiées par la CRIL. Dans l’une d’elles analysée par les chercheurs en sécurité, des sites de phishing comme svb-usdc[.]com, et svb-usdc[.]net ont mis en place de faux programmes de récompense USD Coin (USDC). Ces sites prétendent que la banque distribue activement des USDC dans le cadre du programme de remboursement SVB USDC aux détenteurs d’USDC éligibles. L’USDC ou USD Coin est un stablecoin indexé au dollar américain. « Ils cherchent à voler de la crypto-monnaie sur le compte de la victime en lui offrant de l’USDC gratuit », a déclaré la CRIL dans son rapport. Sur le site de phishing, quand l’utilisateur clique sur le lien « cliquer ici pour faire votre réclamation », un QR code s’affiche. « L’utilisateur est invité à scanner le QR code en utilisant n’importe quel portefeuille de crypto-monnaie, tel que Trust, Metamask ou Exodus. Cependant, le fait de scanner le code entraînera la compromission du compte du portefeuille de l’utilisateur », a déclaré la CRIL dans son rapport.

Exemple de tromperie à base QR code. (Crédit Photo: Cyble Research)

Des sites d’hameçonnage similaires, impliqués dans la même activité malveillante, ont été observés par la CRIL peu après que Circle, l’émetteur d’USD Coins, a annoncé qu’il détenait 3,3 milliards de dollars d’USDC auprès de SVB et qu’il reprendrait ses activités. Les sites de phishing se sont fait passer pour Circle et ont attiré les victimes en leur faisant miroiter une transaction de 1 USDC pour 1 dollar. Outre les combines liées aux crypto-monnaies, des attaques de type compromission de mail pro ciblant les clients de la Silicon Valley Bank ont également fait surface. Un billet partagé sur Mastodon par Peter Bronez, vice-président senior, et Enterprise Practice Lead pour la société de capital-risque In-Q-Tel (proche de la CIA), montre que les clients de la SVB reçoivent des informations de compte non-SVB de la part de leurs fournisseurs existants afin de faciliter les paiements. Cependant, ces coordonnées de compte sont en fait celles des attaquants et si le client transfère le paiement sur le compte, il est probable qu’il ne reverra jamais l’argent. D’autres utilisateurs ont également signalé des escroqueries comparables sur des plateformes comme Mastodon, Twitter et LinkedIn.

Une vigilance de mise

Les clients de la SVB doivent être vigilants face à ces attaques. Les experts conseillent aux clients de contacter directement leurs fournisseurs avant de modifier les informations de leur compte et de ne pas se fier uniquement aux courriels pour ces demandes de changement. « Étant donné le récent buzz autour de la faillite de SVB, qui aura des effets durables sur les entreprises touchées, ces entités sont susceptibles de devenir des cibles pour les acteurs de la menace qui peuvent utiliser des logiciels malveillants et des attaques de phishing pour s’en prendre à elles », a déclaré la CRIL.