Après une phase réservée, il est désormais possible de souscrire un abonnement au service VPN by Google One pour seulement 1,99 $HT par mois, mais de nombreux VPN gratuits offrent un meilleur service.

Google a fait un pas de plus vers l’extension de son service VPN by Google One, en le rendant disponible pour tous ses abonnés à son service de stockage cloud Google grand public avec un tarif de base de 1,99 $, ainsi que pour les utilisateurs de Windows. La firme de Mountain View a également déclaré qu’il offrirait aux utilisateurs de Google One un service de rapport sur le dark web afin de leur permettre de savoir si leurs informations personnelles font l’objet d’un trafic en ligne.

Traditionnellement, Google réservait son service VPN by Google One à ses abonnements premium, qui exigent que les utilisateurs paient au moins 99,99 $ HT par an pour 2 To de stockage et d’autres avantages, y compris le VPN. En décembre, Google a étendu l’avantage VPN by Google One aux propriétaires de Pixel 7 et Pixel 7 Pro. Désormais, la fonctionnalité VPN sera intégrée à chaque membre qui s’inscrit à un plan payant Google One, à travers 22 pays.

Un service VPN vraiment basic

Google proposait auparavant VPN by Google One aux seuls clients Android et iOS ; désormais, le service sera également proposé aux terminaux Windows et Mac (il suffit de télécharger l’app depuis son compte Google). Il est d’ailleurs possible de partager l’abonnement avec un maximum de cinq terminaux. Malheureusement, le VPN Google One ne figure pas dans la liste des meilleurs VPN gratuits et payants établie par notre confrère PCWorld : Le VPN de Google ne permet pas de sélectionner des serveurs étrangers, il ne peut donc pas être utilisé pour échantillonner un abonnement Netflix dans une autre région. Au lieu de cela, le VPN de Google One permet simplement de cacher son identité sur le Web, ce qui en fait un choix approprié pour un café ou un aéroport, mais pas beaucoup plus. Cela ne semble pas avoir changé.

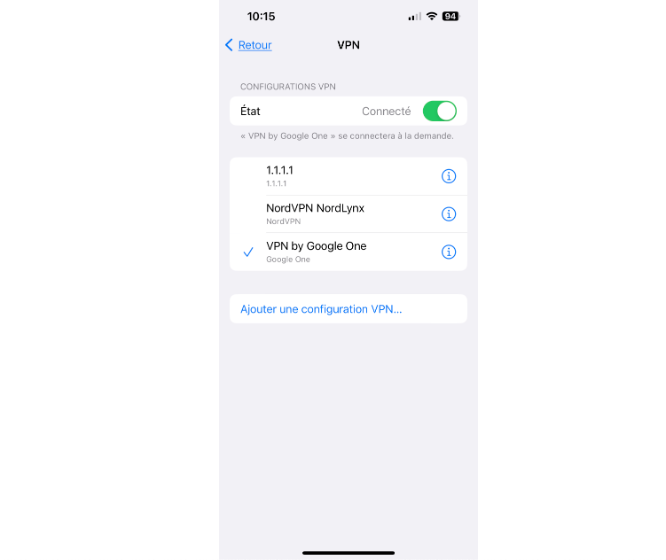

Le VPN de Google vient s’ajouter à la liste des services déjà installés dans l’onglet VPN d’iOS. (Crédit LMI)

Rapport sur le dark web

Le rapport de Google sur le dark web est automatiquement lié aux services de recherche de la firme qui parcoure le dark web alors qu’il n’est pas censé indexer cette partie du Web. Il est possible de choisir les éléments à surveiller, notamment son nom, son adresse, son numéro de sécurité sociale, son adresse électronique, etc. et demander à Google une alerte si ces données sont trouvées. Ce que le service ne vous dira pas, apparemment, c’est si ces informations sont déjà légalement achetées et vendues par divers services, et que faire si un pirate sait qui vous êtes et où vous vivez. De nombreuses entreprises – au premier rang desquelles Snapchat et Apple – collectent déjà ce type d’informations, et bien au-delà du nom et de l’adresse, en compilant également des empreintes faciales et même vocales. Quoi qu’il en soit, le rapport de Google sur le dark web commencera à être déployé au cours des prochaines semaines pour tous les membres de Google One, a indiqué l’entreprise.

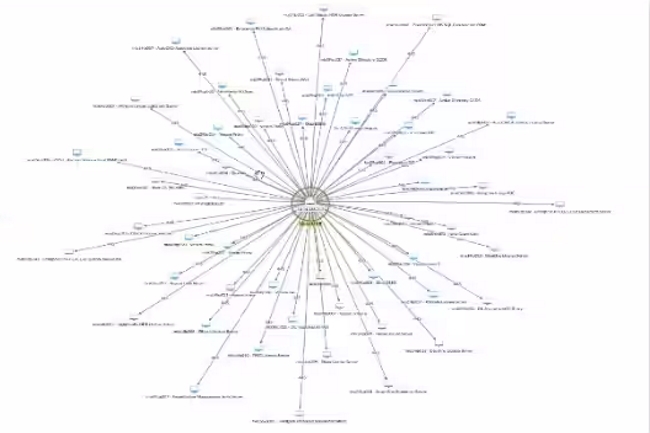

Avec la solution Hunt, Akamai combine les données DNS, WAF et DDoS de ses offres avec la micro-segmentation et la télémétrie de Guardicore. L’objectif est de détecter et de supprimer les menaces y compris sur des environnements IoT et OT.

Après l’acquisition de Guardicore pour 600 M$ en octobre 2022, Akamai lève le voile sur son intégration au sein de son portefeuille. En l’espèce, il s’agit d’une offre spécifique baptisée Hunt qui combine les données historiques d’Akamai avec les capacités de segmentation et de visualisation du réseau de Guardicore. « Une première version de Hunt était disponible via Guardicore pour quelques clients », a déclaré Pavel Gurvich, vice-président senior et directeur général d’Enterprise Security Group d’Akamai. « Aujourd’hui, l’intégration par Akamai de la technologie et de la télémétrie de Guardicore met à l’échelle, étend et améliore le service pour répondre à une demande plus large de la part de clients disposant d’environnements plus vastes », a ajouté le responsable.

La télémétrie interne associée aux données mondiales sur les menaces

Hunt identifie les menaces et les risques en analysant les données de télémétrie de l’environnement des clients et en les recoupant avec des renseignements mondiaux. Il effectue des analyses big data sur les données combinées afin d’interroger les activités suspectes et anormales. « L’acquisition a également ouvert l’accès à un très vaste ensemble de données d’attaques, vues à travers le DNS d’Akamai, le pare-feu d’application web (Web Application Firewall, WAF) et les empreintes d’attaques par déni de service distribué (DDoS), qui ont amélioré les capacités de détection de Hunt », a encore déclaré le dirigeant.

« Outre cette mise à l’échelle massive, Akamai Hunt est construit sur un moteur amélioré qui fonctionne 100 fois plus vite qu’auparavant et gère la collecte et l’analyse des événements pour réduire le temps de détection », a-t-il ajouté. Hunt dispose d’experts en sécurité dédiés pour aider les centres d’opérations de sécurité (SOC) des clients à remédier aux menaces, à corriger les vulnérabilités et à renforcer les infrastructures IT. Hunt propose également des alertes et des rapports mensuels pour une atténuation en temps réel et une vue d’ensemble des incidents mensuels.

De l’isolation agentless pour l’IoT/OT

Afin d’étendre la prise en charge du zero trust à ses clients disposant de dispositifs IoT et OT connectés, qui sont dans l’incapacité d’exécuter un logiciel de sécurité, Akamai a aussi annoncé le lancement d’une segmentation « sans agent » sur Akamai Guardicore Segmentation. Cette fonctionnalité sera disponible au deuxième trimestre 2023 et automatisera l’enrôlement des appareils IoT/OT, l’empreinte numérique des appareils et la segmentation du moindre privilège. La plateforme pourra ainsi découvrir automatiquement les terminaux récents connectés au réseau et exécuter des workflows prédéfinis (enrôlement, politiques de sécurité, règles de segmentation)

« Le besoin d’isolation pour les terminaux qui ne sont pas capables d’exécuter un logiciel de sécurité est une préoccupation croissante de nos clients et partenaires », a déclaré Pavel Gurvich. « On peut dire sans risque que presque tous nos clients des secteurs de la santé, de la production industrielle, de l’éducation et de la finance veulent protéger leurs environnements IoT/OT/MIoT aussi bien qu’ils protègent leurs autres charges de travail par des politiques de sécurité zero trust », a-t-il encore déclaré. Les appareils « itinérants » émettront aussi une alerte quand ils se déplacent entre différentes zones de l’infrastructure réseau filaire et sans fil de l’entreprise.

La preuve à divulgation nulle de connaissance ou Zero-Knowledge Proof (ZKP) marquera une étape importante de l’évolution de la blockchain et du Web3. Une récente étude révèle comment les adopteurs utilisent d’ores et déjà le ZKP et ce à quoi il faut s’attendre.

L’ère des technologies de l’information continue d’avancer par à-coups, et l’essor actuel de la blockchain en est l’une des tendances les plus convaincantes. Il s’avère que la technologie de cryptographie à clé publique, stable depuis longtemps, abrite des capacités qui restent à découvrir. La blockchain est une réinvention de la technologie de communication sécurisée. Quand les histoires de l’Internet et de la blockchain se rejoindront, nous réaliserons à quel point les modes d’interaction en ligne ont gagné en sophistication.

La preuve à divulgation nulle de connaissance est un élément clé de la technologie de la blockchain. A mesure que l’on progresse dans la compréhension du Zero-Knowledge Proof (ZKP), des cas d’usage inattendus sont découverts et de nouveaux outils sont développés. Par conséquent, le ZKP deviendra probablement un composant de nombreuses applications et industries. Les études menées par la Fondation Mina donnent des indices sur ce que l’on peut en attendre.

Web3 et blockchain

Certains pourraient être tentés de considérer le Web3 comme un curieux rejeton de l’informatique traditionnelle, mais ce serait une erreur. Il faut considérer le Web3 comme un domaine clé des futures applications de l’informatique. Le Web3 ne remplace pas les technologies de l’information conventionnelles, il en est le fer de lance.

Le ZKP, une théorie de la complexité appliquée

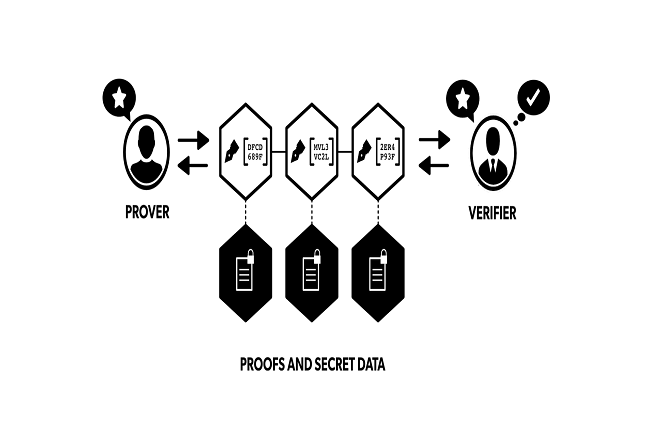

Au plus haut niveau, le Zero-Knowledge Proof permet de prouver que l’on sait quelque chose sans divulguer ce que l’on sait. Les implications pour la vie privée sont évidentes, mais le ZKP est également essentiel pour l’évolutivité. Quand on utilise une preuve à divulgation nulle de connaissance pour effectuer une tâche de calcul coûteuse, on peut généralement redémontrer la preuve sans avoir à faire un nouveau calcul. En un sens, les preuves à divulgation nulle de connaissance découlent naturellement de la théorie de la complexité et de la cryptographie. Une grande partie du chiffrement moderne (du type asymétrique) dépend de la théorie de la complexité, car la sécurité asymétrique repose sur l’utilisation de fonctions qui sont réalisables sous une forme, mais pas sous une autre.

Il en résulte que les mathématiques sont le grand obstacle à la compréhension du ZKP. Heureusement, il est possible de comprendre conceptuellement le fonctionnement des preuves à divulgation nulle de connaissance sans savoir nécessairement ce qu’est un résidu quadratique. Néanmoins, pour ceux qui s’y intéressent, on peut dire qu’un résidu quadratique de y, pour une valeur z, est : . Ce concept plutôt ésotérique a été utilisé dans l’un des premiers articles sur le Zero-Knowledge. Une grande partie de la cryptographie est construite sur l’exploration des franges des mathématiques (en particulier la factorisation et le module) pour trouver des propriétés utiles. L’encapsulation des calculs mathématiques complexes du ZKP dans des bibliothèques faciles à utiliser est la clé d’une adoption généralisée. On peut faire des milliers de choses intéressantes avec ce genre de fonctions à sens unique. En particulier, on peut établir des secrets partagés sur des réseaux ouverts, une capacité sur laquelle reposent les communications sécurisées modernes. Le Zero-Knowledge pose la question suivante : est-il possible d’utiliser des types similaires de calculs intelligents pour prouver quelque chose tout en gardant l’information cachée ? La réponse est oui.

Applications et protocoles ZKP

Aujourd’hui, les preuves à divulgation nulle de connaissance sont construites en démontrant qu’un calcul donné a eu lieu. ZK-SNARK et ZK-STARK sont deux exemples importants de protocoles fournissant cette preuve dans un format digeste. Une fois que l’on dispose des capacités ZKP, on peut affirmer que quelque chose est vrai et que d’autres peuvent l’accepter avec un degré élevé de probabilité. Le Zero-Knowledge Proof est une forme de preuve probabiliste. Ces preuves sont complexes, ce qui représente un défi de plus pour les rendre résistantes aux attaques. Les progrès dans ce domaine sont donc lents.

Cependant, les preuves à divulgation nulle de connaissance continuent de gagner en puissance et elles sont aujourd’hui capables de démontrer de nombreuses affirmations dans un format relativement compact. Etendre ce qui peut être prouvé et diversifier les systèmes dans lesquels ces preuves peuvent s’intégrer sont des domaines clés de la recherche. Un autre domaine de recherche consiste à rendre le déploiement aussi simple que possible.

Le ZKP et l’avenir de la blockchain

La Fondation Mina a réalisé des recherches intéressantes sur l’importance du ZKP dans l’industrie de la blockchain. En particulier, la Fondation a interrogé des utilisateurs et des développeurs de blockchain sur l’usage du ZKP dans leur secteur. La confidentialité et la performance sont les deux principaux moteurs de l’adoption du ZKP. Un peu plus de 30 % des personnes interrogées ont identifié la vie privée comme cas d’usage le plus important du Zero-Knowledge Proof. Chaque fois qu’un échange entre des parties nécessite de prouver qu’une chose est vraie et que l’on peut introduire une preuve à divulgation nulle de connaissance pour le faire, la confidentialité augmente. Cela n’est ni simple ni facile, car les preuves elles-mêmes et leur intégration dans les protocoles de communication sont difficiles. Néanmoins, la confidentialité est un critère important du ZKP. Le jour viendra peut-être où des preuves essentielles, par exemple la preuve de la citoyenneté d’une personne, seront réalisées à l’aide du ZKP.

A propos du respect de la vie privée, Evan Shapiro, CEO et fondateur de la Fondation Mina a déclaré : « Nous avons vu beaucoup de Zero-Knowledge pour l’amélioration de l’évolutivité, en particulier pour Ethereum, mais les applications programmables de ZK pour le respect de la vie privée seront l’une des préoccupations majeures des développeurs en 2023. » M. Shapiro s’est également dit « particulièrement enthousiasmé par zkIdentity et par le potentiel des applications DeFi dans l’usage du ZK pour activer les processus de conformité KYC (Know Your Customer) sans collecter ni stocker de données sensibles sur les utilisateurs ».

Plus généralement, le Zero-Knowledge Proof peut rendre plus sûrs les systèmes en exposant moins d’informations dans leurs activités, ce qui signifie moins de chances que les informations soient exploitées à des fins néfastes. L’un des résultats intéressants de l’enquête de la Fondation Mina, c’est que les utilisateurs comptent surtout protéger leurs informations financières à l’aide du ZKP (54,5 %). Ce résultat n’est peut-être pas surprenant, mais il faut le mettre en parallèle avec les 48,5 % d’utilisateurs qui veulent protéger la confidentialité de leurs données personnelles des gouvernements.

Cette forte demande de protection des informations financières du regard des gouvernements n’est pas passée inaperçue auprès des fonctionnaires du fisc. En même temps, l’envie de divulguer le moins d’informations possible à un gouvernement centralisé en payant ses impôts légaux est un droit parfaitement légitime d’un citoyen libre. Les systèmes ZKP pourraient s’appliquer à la fiscalité. Apporter la preuve de ce que l’on doit sans rien divulguer d’autre pourrait être un cas d’usage de la divulgation nulle de connaissance.

Un autre domaine clé du ZKP est l’optimisation des performances, désignée par 18,2 % des participants à l’étude de la Fondation Mina comme caractéristique la plus importante du ZKP. Le Zero-Knowledge Proof peut prouver la validité d’un calcul sous une forme compacte et réduire ainsi le nombre de fois où ce calcul doit être effectué. La blockchain Mina utilise cette fonctionnalité pour résumer les transactions sur la blockchain, ce qui améliore les performances et, au final, rend le système moins coûteux. Le rendement commercial et la réduction des frais sont souvent considérés comme des facteurs critiques pour la viabilité à long terme de la blockchain. Quand on leur a demandé quelle était l’application la plus importante de la blockchain, 46 % des personnes interrogées dans le cadre de cette enquête ont répondu que la confidentialité et l’évolutivité étaient toutes deux importantes. En bref, l’avenir de la blockchain pourrait dépendre des contributions du ZKP pour rendre les systèmes plus sûrs et plus performants.

Conclusion

La preuve à divulgation nulle de connaissance se situe à la frontière de la recherche cryptographique. Elle promet d’améliorer à la fois l’évolutivité et la sécurité des systèmes cryptographiques. Ces améliorations ont de grandes implications pour l’avenir de la blockchain et, par extension, pour le monde plus large de l’informatique distribuée. Il y a beaucoup de travail à faire pour découvrir et réaliser la promesse de divulgation nulle de connaissance, et ce travail est en bonne voie. Il y a fort à parier que le Zero-Knowledge Proof aura un impact important sur les technologies de l’information dans les prochaines années.

Rapidement corrigée, une faille dans l’environnement de développement cloud Gitpod ouvre la voie à de la prise de contrôle de comptes dans le CDE et de l’exécution de code à distance.

Des chercheurs de la société de sécurité cloud Snyk ont récemment découvert une vulnérabilité qui aurait permis aux attaquants d’effectuer une prise de contrôle complète du compte et une exécution de code à distance (RCE) dans Gitpod, un environnement de développement cloud (CDE) populaire. Ces derniers sont recherchés, car ils sont plus faciles à déployer et à entretenir que les environnements locaux et promettent une meilleure sécurité. Cependant, les entreprises doivent évaluer correctement les risques de sécurité propres aux architectures CDE peuvent amener, d’autant plus qu’ils n’ont pas fait l’objet d’un examen minutieux de la part de la communauté de la sécurité. « De nombreuses questions restent sans réponse avec l’adoption d’environnements de développement basés sur le cloud : que se passe-t-il si un espace de travail IDE cloud est infecté par des logiciels malveillants ? Que se passe-t-il lorsque les contrôles d’accès sont insuffisants et permettent un accès entre utilisateurs ou même entre entreprises aux espaces de travail ? Que se passe-t-il lorsqu’un développeur malhonnête exfiltre la propriété intellectuelle de l’entreprise à partir d’une machine hébergée dans le cloud hors de la visibilité du logiciel de prévention des pertes de données ou de sécurité des points finaux de l’organisation ? », ont expliqué les chercheurs de Snyk dans leur rapport, qui fait partie d’un projet plus vaste visant à enquêter sur la sécurité de CDE.

Les environnements de développement intégrés (IDE) traditionnels qui sont déployés localement sur des postes de travail de développeur individuels peuvent également présenter pléthore de problèmes de sécurité et de vulnérabilités. En fait, les CDE constituent à bien des égards une grande amélioration par rapport aux IDE traditionnels : ils peuvent éliminer la dérive de configuration qui se produit au fil du temps avec les postes de travail/ordinateurs portables des développeurs et éviter les collisions de dépendance qui se produisent lorsque les développeurs travaillent sur différents projets. Mais aussi réduire la fenêtre des attaques car ces environnements de travail sous forme de container peuvent être à durée limitée. Lorsque des failles sont détectées, le fournisseur CDE peut probablement déployer un correctif plus rapidement qu’une entreprise pourrait le faire sur tous ses postes de travail et ordinateurs portables de développeur exécutant un IDE traditionnel. Bien sûr, les temps de réponse de sécurité peuvent varier d’un fournisseur de CDE à l’autre. Les sociétés doivent donc choisir leur fournisseur avec soin si elles lui confient leur infrastructure de développement, y compris le code, les jetons d’accès, les secrets de production et d’autres propriétés intellectuelles.

Le piratage WebSocket intersite souvent mal compris

La vulnérabilité découverte par Snyk, que l’équipe Gitpod a résolue en une journée, est identifiée comme CVE-2023-0957 et entre dans une catégorie de problèmes connus sous le nom de cross-site WebSocket hijacking. Un mécanisme de sécurité de base intégré aux navigateurs connu sous le nom de Same Origin Policy (SOP), empêche le code exécuté sur un site de lire les informations d’un autre site auquel un visiteur est connecté. Étant donné que les requêtes du navigateur vers un site – par exemple, le site A – incluent généralement les cookies de session d’un utilisateur, sans SOP, un site malveillant B visité par l’utilisateur pourrait charger une ressource du site A et être en mesure de voler le cookie de session d’un utilisateur avec emplacement A. Le problème est que ce mécanisme de défense n’existe que pour HTTP mais pas WebSocket, une technologie de communication bidirectionnelle pour qu’un navigateur échange des données avec un serveur en utilisant une connexion persistante. « Lorsqu’une poignée de main WebSocket repose uniquement sur des cookies HTTP pour l’authentification, un site Web malveillant est capable d’instancier une nouvelle connexion WebSocket à l’application vulnérable, permettant à un attaquant d’envoyer et de recevoir des données via la connexion », ont expliqué les chercheurs de Snyk. En d’autres termes, si un utilisateur visite un site web malveillant et que ce site ouvre une connexion WebSocket en son nom à un autre serveur auprès duquel il est authentifié, le site malveillant peut envoyer des commandes malveillantes via la connexion et recevoir des réponses en se superposant au cookie de l’utilisateur. C’est pourquoi les connexions WebSocket doivent être implémentées avec une authentification supplémentaire.

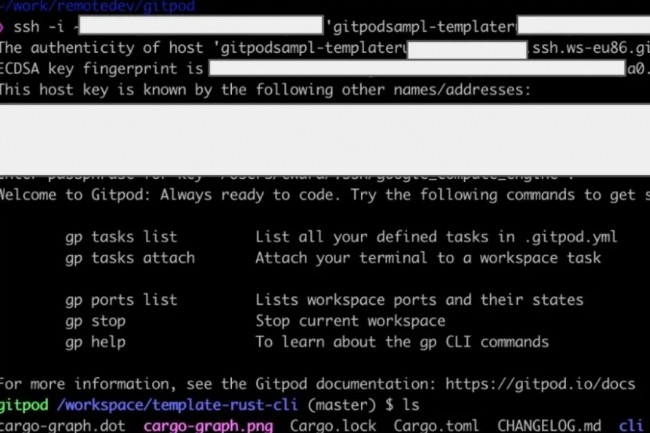

L’architecture Gitpod se compose de plusieurs microservices déployés dans un environnement Kubernetes, avec des espaces de travail utilisateur déployés sous forme de pods éphémères. Les espaces de travail Gitpod se composent d’un composant serveur écrit en TypeScript et d’une application web pour le tableau de bord construite avec React qui communique via WebSocket avec une API JSONRPC exposée par le serveur. Le tableau de bord est l’interface avec laquelle le développeur interagit et où il peut importer un référentiel à partir d’un fournisseur de gestion de code source comme GitHub. Une fois configuré, l’espace de travail est également rendu accessible via SSH et HTTP à l’aide de sous-domaines dédiés sous le domaine gitpod.io.

Comment les chercheurs ont exploité la faille Gitpod désormais corrigée

Les chercheurs de Snyk ont vérifié que l’implémentation de Gitpod WebSocket n’utilisait pas d’authentification supplémentaire et qu’un attaquant pouvait ouvrir une connexion WebSocket à l’espace de travail à partir d’une origine différente. Cependant, un mécanisme différent récemment mis en œuvre dans les navigateurs, appelé cookies SameSite, est entré en jeu, rendant leur attaque inefficace. Les cookies SameSite sont conçus comme une défense contre les attaques de falsification de requêtes intersites (CSRF), où un site peut forcer le navigateur d’un utilisateur à émettre une requête vers un autre site au nom de l’utilisateur. Cependant, contrairement au SOP, qui vérifie le schéma d’origine + hôte (y compris les sous-domaines) + port, la politique SameSite vérifie uniquement que le domaine est le même. SameSite s’applique à tous les cookies, y compris ceux envoyés via WebSocket, ce qui signifie que pour lancer une attaque cross-site WebSocket hijacking contre Gitpod, un attaquant devrait utiliser une page web malveillante également hébergée sur gitpod.io. Étant donné que chaque espace de travail se voit attribuer son propre sous-domaine, les chercheurs de Snyk ont dû trouver un moyen de diffuser une page web malveillante à partir d’un espace de travail Gitpod qu’ils ont configuré. L’éditeur de code par défaut dans les espaces de travail Gitpod est VS Code (Visual Studio Code) et il est exposé via une interface web. Ainsi, les chercheurs de Snyk ont tenté de tuer le processus VS Code dans l’espace de travail à l’aide de l’interface de ligne de commande et de lier un serveur web basé sur Python au port précédemment utilisé par VS Code pour servir leur fichier HTML malveillant. Cela n’a pas fonctionné, car un processus « superviseur » qui surveille l’espace de travail a redémarré l’espace de travail.

Finalement, les chercheurs ont observé que s’ils ne tuaient que le processus VS Code, mais ne liaient pas le port à un autre, le superviseur tenterait uniquement de redémarrer VS Code et non l’ensemble de l’espace de travail. Cela leur a donné l’idée d’arrêter VS Code et de le remplacer rapidement par une version corrigée qu’ils ont créée et qui a servi leur exploit via le point de terminaison de l’API /version, qui ne renvoie normalement que le numéro de version de VS Code. « Nous l’avons modifié pour que le bon Content-Type de text/html et le contenu d’un fichier HTML soient renvoyés », ont déclaré les chercheurs. « Maintenant, nous avons mis fin au processus vscode, permettant à nos modifications nouvellement introduites de se charger dans une instance de processus VS Code nouvellement générée ».

Possédant un lien avec leur page web malveillante s’exécutant sur un espace de travail à l’intérieur de Gitpod et sur un sous-domaine Gitpod, les chercheurs n’ont donc plus eu qu’à l’envoyer à un utilisateur Gitpod visé connecté à son propre espace de travail pour activer l’exploit en ouvrant une connexion WebSockets à l’espace de travail de la victime et émettre des méthodes JSONRPC telles que getLoggedInUser, getGitpodTokens, getOwnerToken et addSSHPublicKey. La dernière méthode permet à un attaquant d’ajouter sa propre clé SSH dans l’espace de travail de la victime, d’assurer un accès distant persistant via SSH dans l’espace de travail. Les chercheurs de Snyk ont félicité Gitpod pour son temps de réponse rapide et son correctif, mais ont ajouté que « les espaces de travail des développeurs cloud devenant de plus en plus populaires, il est important de prendre en compte les risques supplémentaires qui sont introduits ».

Près de 35 000 personnes ont été victimes présumées d’une violation de données ayant frappé PayPal. Des plaintes, qui pourraient bientôt être requalifiées en action de groupe, ont été déposées devant un tribunal fédéral pour manque de protection de leurs informations personnelles.

Le géant des paiements en ligne PayPal est dans la tourmente. Deux plaintes ont été déposées par des utilisateurs estimant que la société n’a pas correctement protégé leurs informations personnelles suite à une violation de données survenue l’an dernier. Et de ce fait, les ont rendues vulnérables à du vol d’identité et autres exploits connexes émanant de personnes malveillantes. Près de 35 000 personnes ont été touchées par cet incident de sécurité. La société a indiqué avoir pris connaissance de l’attaque pour la première fois le 20 décembre dernier, et qu’il avait finalement déterminé que l’attaque s’était produite entre le 6 et le 8 décembre.

Les utilisateurs ont été prévenus et le groupe a indiqué le 18 janvier dernier qu’il n’y avait « aucune preuve » que les connexions compromises aient été extraites des systèmes de PayPal. Il est plutôt probable que les données de nom d’utilisateur et de mot de passe recueillies lors d’autres cyberattaques aient été utilisées pour tenter de se connecter à des comptes PayPal, ce qui a réussi dans certains cas où les utilisateurs utilisaient des mots de passe identiques pour d’autres comptes.

Les directives de la FTC non respectées

Les plaignants dans la poursuite civile, dont l’un vient du Texas et l’autre du Nebraska, accusent PayPal de ne pas se conformer aux directives de la FTC en matière de protection des données, affirmant essentiellement que l’entreprise a fait preuve de négligence dans sa protection des données des consommateurs. La poursuite a été déposée la semaine dernière dans le district nord de la Californie. La plainte porte neuf accusations individuelles contre PayPal, accusant l’entreprise d’enrichissement sans cause, de violation de plusieurs lois nationales sur la protection des consommateurs, de rupture de contrat, de négligence et de négligence en soi (ce dernier signifie en substance que l’entreprise a enfreint une obligation de diligence imposée sur elle par une loi spécifique, plutôt qu’une obligation légale de diligence plus générale requise pour une réclamation standard pour négligence).

Ces allégations sont basées sur une grande variété de faits affirmés, et PayPal est accusée de ne pas s’être conformé au référentiel cybersécurité de l’institut national des normes et des technologies américaine (NIST). Les plaignants ont déclaré qu’ils avaient subi un certain nombre de préjudices en raison de la négligence présumée de PayPal, notamment avoir été « obligés de passer du temps à faire face aux effets de la portée des données », les exposant à un risque de fraude fortement accru et d’usurpation d’identité, et devoir aussi engager des coûts substantiels pour surveiller des mouvements suspects sur leurs comptes bancaires. Ils ont également demandé au juge de requalifier la poursuite en tant que recours collectif, étant donné le grand nombre de victimes présumées et l’impossibilité de les nommer toutes comme parties à la poursuite.

Financer à vie la surveillance bancaire et l’usurpation d’identité

La poursuite demande un montant indéterminé de dommages-intérêts pour avoir enfreint les diverses lois sur la protection des consommateurs et, à titre de réparation équitable, le financement d’une surveillance bancaire à vie et d’une assurance contre le vol d’identité, etc. Cela est conforme à l’avis juridique récent sur les poursuites liées à la violation de données, qui ont suscité des réponses mitigées de la part des tribunaux américains. Selon Robert Dillard, analyste juridique pour Bloomberg Law, les réclamations pour pertes dans des incidents de violation de données ont fait face à une « traitement inégal » devant les tribunaux fédéraux l’année dernière. « En 2023, les plaignants et leurs avocats utiliseront certainement des arguments pour demander réparation en vertu de la loi commune », a écrit Robert Dillard dans une analyse. « Cependant, les chances de succès de ces réclamations dépendront extrêmement des faits de chaque affaire, car elles sont soumises à un système judiciaire qui a fait preuve de scepticisme ».

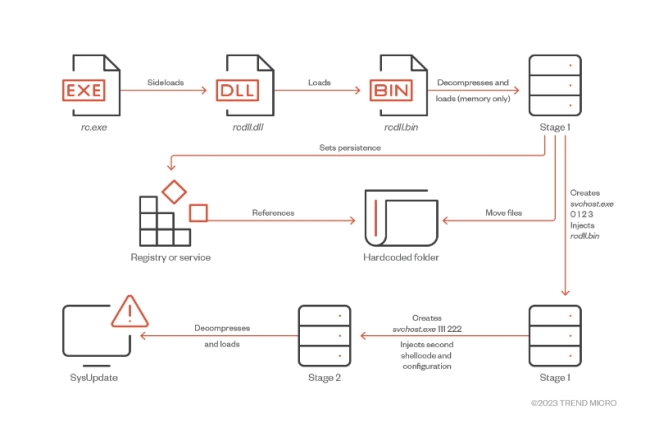

Selon les chercheurs, le groupe APT nommé Iron Tiger va étendre ses capacités pour cibler d’autres plateformes et applications en particulier sur les environnements Linux.

Rester à jour, voir étendre son périmètre d’action. C’est la stratégie du groupe APT (Advanced Persistent Threat) Iron Tiger qui vient de mettre à jour ses capacités de nuisance avec des fonctionnalités supplémentaires dans ses malwares, Sysupdate. En particulier, il cible l’écosystème Linux, a observé Trend Micro. Après un premier échantillon de cette version déniché en juillet 2022, les chercheurs ont trouvé plusieurs charges utiles similaires fin octobre 2022. Elles présentaient des similitudes avec la famille de malwares SysUpdate.

L’activité du groupe, basé en Chine, a été repérée depuis 2013. Dans l’une de ses premières opérations, il a volé des téraoctets de données confidentielles à des employés d’entreprises IT aux États-Unis. Dans la dernière variante du malware, le groupe a complexifié la logique de chargement pour échapper aux solutions de sécurité.

Une orientation affichée sur Linux

La dernière variante du malware est écrite en C++ à l’aide de la bibliothèque Asio, et sa fonctionnalité est très similaire à la version Windows. Selon le rapport de Trend Micro, lSysUpdate dispose de fonctions exécutant des services système, de réaliser des captures d’écran, de parcourir et de terminer des processus, de récupérer des informations sur le lecteur, d’exécuter des commandes, de trouver, de supprimer, de renommer, de télécharger des fichiers et de parcourir le répertoire de fichiers de la victime.

En enquêtant sur l’infrastructure de SysUpdate, les chercheurs ont trouvé des fichiers ELF liés à des serveurs de commande et de contrôle. « D’après nos analyses, nous pensons que cette version de SysUpdate a été conçue pour la plateforme Linux », indique le rapport. Les échantillons ELF partageaient des clés de chiffrement réseau communes et présentaient de nombreuses caractéristiques similaires, comme les fonctions de traitement des fichiers. « Il est possible que le développeur ait utilisé la bibliothèque Asio en raison de sa portabilité sur plusieurs plates-formes », indique encore le rapport.

Dans la version Linux, une fonction supplémentaire effectue des communications de commande et de contrôle par le biais de requêtes DNS TXT. « Même si le DNS n’est pas censé être un protocole de communication, l’attaquant abuse de ce protocole pour envoyer et recevoir des informations », indique le rapport. Le vecteur d’infection initial est encore inconnu, mais les experts ont constaté que les applications de chat étaient également utilisées pour attirer et tromper les victimes afin qu’elles téléchargent la charge utile d’infection. Une fois le téléchargement réussi, le malware renvoie aux serveurs de commande et de contrôle des informations comme le GUID, le nom d’hôte, le nom d’utilisateur, l’adresse IP locale et le port utilisé pour envoyer la requête, le PID actuel, la version du noyau et l’architecture de la machine, ainsi que le chemin du fichier actuel. Selon le rapport, l’une des victimes de cette campagne était une société de jeux d’argent aux Philippines et l’on sait que le groupe cible fréquemment l’industrie des jeux d’argent et la région de l’Asie du Sud-Est.

Intérêt pour d’autres plateformes

L’acteur de menace avait déjà indiqué son intérêt pour d’autres plateformes que Windows. En 2022, le groupe Iron Tiger, également connu sous le nom d’APT 27, a ciblé les systèmes MacOS et Linux avec sa famille de malwares rshell. Les chercheurs de Trend Micro s’attendent à l’apparition de mises à jour de ces outils, adaptées à d’autres plateformes et apps. « L’acteur de la menace est susceptible de réutiliser les outils mentionnés ici dans de futures campagnes qui pourraient cibler différentes régions ou industries à court et à long terme », indique encore l’étude.

L’administration américaine a présenté sa stratégie nationale de cybersécurité. Elle entend remettre au centre la responsabilité des éditeurs sur leurs produits non sécurisés et renforcer la réglementation sur les opérateurs d’infrastructures critiques.

Après plusieurs mois de discussions « entre plus de 20 agences gouvernementales » et des consultations avec « les entreprises du secteur privé », la Maison Blanche a dévoilé hier sa stratégie nationale de cybersécurité. Plusieurs points sont à retenir, notamment un rééquilibrage de la responsabilité du risque sur les éditeurs, mais aussi des exigences minimales obligatoires en termes de sécurité pour les secteurs critiques. En tout, la stratégie se décline autour de 5 piliers.

Renforcer la sécurité des activités critiques

Sur les acteurs d’infrastructures critiques, l’administration américaine veut intensifier la réglementation. « L’absence d’exigences obligatoires a entraîné des résultats inadéquats et incohérents », souligne le document. Il ajoute que « le marché actuel ne récompense pas suffisamment – et désavantage souvent – les propriétaires et exploitants d’infrastructures critiques qui investissent dans des mesures proactives pour prévenir ou atténuer les effets des cyberincidents ».

Le gouvernement fédéral va donc fixer des contraintes minimales de cybersécurité (y compris en légiférant si besoin) pour ces acteurs en basant notamment sur le cadre du NIST. Cette approche n’est pas sans rappelée celle adoptée en France il y a quelques années par la LPM (loi de programmation militaire) sur la sécurisation des OIV (opérateurs d’importante vitale) ou plus récemment l’évolution de la directive européenne NIS et les OSE (opérateurs de services essentiels).

La responsabilité des éditeurs à la barre

En début de semaine, la dirigeante du CISA, Jen Easterly avait préparé le terrain lors d’une conférence à l’université Carnegie Mellon en indiquant que « les fournisseurs de technologie doivent donner la priorité à la sécurité de leurs produits par rapport à d’autres incitations telles que le coût, les fonctionnalités et la rapidité de mise sur le marché ». Et de suggérer que « le gouvernement tienne les entreprises responsables de la vente de produits vulnérables que les criminels et les États-nations exploitent ensuite dans des cyberattaques ». Et c’est bien cette position que la stratégie nationale entérine.

« Trop de fournisseurs ignorent les meilleures pratiques en matière de développement sécurisé, livrent des produits avec des configurations par défaut non sécurisées ou des vulnérabilités connues, et intègrent des logiciels tiers de provenance inconnue ou non vérifiée », peut-on lire dans le document. L’administration propose donc de transférer la responsabilité des particuliers et entreprises vers les éditeurs. Pour atteindre cet objectif, l’administration travaillera avec le Congrès et le secteur privé pour créer un cadre de sphère de sécurité afin de protéger de toute responsabilité les entreprises qui développent et entretiennent leurs produits de manière sécurisée. Cette sphère de sécurité s’inspirera du cadre de développement de logiciels sécurisés du NIST et d’autres travaux. Par ailleurs, le gouvernement américain va encourager la divulgation coordonnée des vulnérabilités, faire progresser l’inventaire logiciels (SBOM, Software Bill of Materials) au sein des entreprises et mettra au point un processus d’identification et d’atténuation des risques dans les logiciels non supportés.

Investir dans la résilience et les compétences

Le 4ème pilier met l’accent sur les investissements du gouvernement fédéral dans différentes initiatives nationales, mais aussi dans la collaboration avec d’autres pays pour optimiser les technologies en cybersécurité. Cette partie de la stratégie met également en exergue les problèmes de compétences et de diversité parmi les professionnels de la sécurité. Les autorités veulent installer un programme dédié de formation et de recrutement dans ce domaine.

Toujours dans ce pilier, l’administration Biden s’engage dans un effort de « nettoyage » sur les problèmes qui affectent les technologies fondamentales de l’Internet. C’est le cas notamment de BGP, les requêtes non chiffrées des DNS et l’adoption trop lente d’IPv6. D’autres efforts s’orientent notamment vers des solutions robustes d’identité numérique.

Renforcer la collaboration public-privé

Le dernier pilier de la stratégie nationale vise à réunir les secteurs public et privé afin d’obtenir une meilleure visibilité de l’activité des adversaires. Les partenaires du secteur privé sont encouragés à travailler avec le gouvernement fédéral par l’intermédiaire d’une ou de plusieurs organisations à but non lucratif, telles que la National Cyber-Forensics and Training Alliance, et d’autres pour une collaboration opérationnelle.

Dans le même temps, l’administration veut collaborer avec les fournisseurs cloud et d’autres sociétés afin d’identifier plus rapidement les utilisations malveillantes des infrastructures basées aux États-Unis. Enfin, le gouvernement veut amplifier la lutte contre les ransomwares au niveau international.

Pour accroître la cyber-résilience de ses clients, IBM a décidé de combiner ses produits et ceux d’un tiers, Cohesity dans une offre de stockage unique. Baptisée Storage Defender, elle devrait être disponible dans le courant du deuxième semestre de 2023, avec dans un premier temps IBM Storage Protect et Cohesity DataProtect.

IBM et le spécialiste de la sauvegarde Cohesity ont formé un partenariat, prévoyant l’intégration de la fonction de protection des données de ce dernier dans une prochaine suite de produits de stockage d’IBM. Baptisée Storage Defender, l’offre a pour vocation de sécuriser les informations critiques des utilisateurs finaux. « Se protéger contre les rançongiciels ou toutes autres formes de logiciels malveillants nécessite une approche par couche dans la stratégie de résilience d’une entreprise. Cela implique la détection précoce d’une faille, l’automatisation de la protection et la récupération rapide », a déclaré Denis Kennelly, directeur général d’IBM Storage. En ce sens, les capacités du produit de sauvegarde et de récupération DataProtect de Cohesity constitueront l’un des quatre principaux ensembles de fonctionnalités du programme Storage Defender. S’appuyant sur une approche zero-trust simplifiée et l’intégration de l’IA, les deux sociétés centralisent la gestion des données et, in fine, facilitent la prise de décision.

La suite Storage Defender est conçue pour réunir des produits IBM et tiers afin d’unifier la gestion de la réplication primaire et secondaire et de la sauvegarde, a déclaré Big Blue. Il s’agit d’une offre de service qui comprend une interface à guichet unique, l’automatisation des politiques en fonction des SLA et la capacité de travailler avec une grande variété de sources de données, y compris le stockage physique, les hyperviseurs des environnements cloud et un assortiment de différents types de bases de données. DataProtect propose également une fonction de snapshot et de cybervaulting (coffre-fort) pour une récupération rapide en cas de ransomware ou d’autres catastrophes, ainsi qu’une réduction de l’empreinte des données grâce à la déduplication et à la compression. IBM indique que ses clients bénéficieront « d’une architecture moderne conçue de manière évolutive et sécurisée, ainsi qu’une offre de coffre-fort cyber en SaaS ».

IBM infuse ses différents services dans Storage Defender

L’idée derrière la suite est de fournir une architecture scale-out moderne aux clients, tout en offrant une certaine tranquillité d’esprit dans un monde où les cyberattaques restent courantes. « Lorsque nous avons examiné l’ensemble du marché, nous avons été impressionnés par la plateforme et l’équipe de Cohesity, qui se distingue par son souci d’évolutivité, de simplicité et de sécurité », selon une déclaration du directeur général d’IBM Storage, Denis Kennelly. « Les cyberattaques sont en augmentation, mais les données peuvent être protégées et restaurées lorsque vous êtes préparés ».

En plus de DataProtect de Cohesity, Storage Defender intègre également IBM Storage Protect, anciennement « Spectrum Protect » (Big Blue ayant de rebrander son offre Spectrum). Il s’agit d’une solution conçue pour assurer la résilience et l’intégration d’une gamme variée de baies de stockage. La suite comprend également Storage FlashSystem d’IBM, un système de stockage all flash pour les charges de travail à haute performance, et Storage Fusion, qui est un moteur d’orchestration de données conçu pour fonctionner avec des applications conteneurisées.

Une disponibilité au 2e semestre 2023

La firme d’Armonk a déclaré que Storage Defender sera probablement disponible de manière générale au cours du second semestre de cette année, Storage Protect et Cohesity DataProtect étant les premiers ensembles de fonctions disponibles. Les détails de la tarification n’étaient pas disponibles au moment de la publication de cet article, mais IBM a indiqué que Storage Defender sera vendu à la fois directement par l’entreprise et via ses partenaires.

Les chercheurs d’ESET ont découvert que BlackLotus se sert d’une ancienne vulnérabilité et peut s’exécuter même sur des systèmes Windows 11 entièrement mis à jour et dont le démarrage sécurisé UEFI Secure Boot est activé.

Avec le démarrage sécurité de Windows, on pensait que la protection de l’OS était assurée. Que nenni, des chercheurs d’ESET ont identifié un bootkit, baptisé BlackLotus, capable de contourner une fonction essentielle de l’OS, l’UEFI (Unified Extensible Firmware Interface) Secure Boot. Le bootkit se sert d’une vulnérabilité datant d’un an et il est capable de fonctionner sur Windows 11.

UEFI Secure Boot est une fonctionnalité de l’UEFI, qui a succédé au BIOS (Basic Input/Output System) traditionnel présent sur les anciens ordinateurs. En principe, le Secure Boot garantit que le système ne démarre qu’avec des logiciels et des firmwares fiables. Quant au bootkit, il s’agit d’un malware qui infecte le processus de démarrage d’un ordinateur. « Depuis début octobre 2022 au moins, BlackLotus a été annoncé et vendu 5 000 dollars sur des forums clandestins », a déclaré ESET dans un communiqué. « Nous avons désormais la preuve que le bootkit est réel, et que la publicité n’est pas une arnaque », a déclaré, Martin Smolár, le chercheur d’ESET qui a dirigé l’enquête.

Une ancienne vulnérabilité exploitée

BlackLotus tire parti d’une vulnérabilité présente depuis plus d’un an (portant la référence CVE-2022-21894) pour contourner l’UEFI Secure Boot et établir la persistance du bootkit. C’est le premier cas d’exploitation publique de cette vulnérabilité dans une situation réelle. Même si Microsoft a publié un correctif pour cette vulnérabilité en janvier 2022, BlackLotus est capable de l’exploiter et offre aux attaquants de désactiver les mesures de sécurité du système d’exploitation, y compris BitLocker, l’intégrité du code Hypervisor-Protected (HVCI) et Windows Defender.

Le bootkit a pu continuer à exploiter la vulnérabilité après le correctif de janvier, car les binaires valablement signés n’ont toujours pas été ajoutés à la liste de révocation UEFI, le mécanisme permettant de révoquer les certificats numériques des pilotes UEFI. Selon ESET, en raison de la complexité de l’ensemble de l’écosystème UEFI et des problèmes de supply chain qui y sont liés, les systèmes sont restés vulnérables aux nombreuses failles UEFI, même longtemps après leur correction.

Une charge utile avec piratage du kernel

L’objectif principal de BlackLotus, après son installation, est de lancer le déploiement d’un pilote de kernel, qui sert à protéger le bootkit contre toute tentative d’élimination. Il diffuse également un téléchargeur HTTP qui set à communiquer avec le serveur de commande et de contrôle et qui a la capacité de télécharger d’autres charges utiles en mode utilisateur ou en mode kernel. « Notre enquête a commencé par quelques occurrences de ce qui s’est avéré être (avec un niveau de confiance élevé) le composant en mode utilisateur de BlackLotus – un téléchargeur HTTP – dans notre télémétrie fin 2022 », a déclaré M. Smolár. « Après une évaluation initiale, les modèles de code trouvés dans les échantillons ont débouché sur la découverte de six installateurs BlackLotus. Cela nous a permis d’explorer l’ensemble de la chaîne d’exécution et de réaliser que nous n’avions pas affaire à un logiciel malveillant ordinaire », a-t-il ajouté.

Certains paquets d’installation de BlackLotus, tels qu’analysés par ESET, évitent de procéder à l’installation du bootkit dans le cas où l’hôte affecté emploie des paramètres régionaux associés à l’Arménie, la Biélorussie, le Kazakhstan, la Moldavie, la Russie ou l’Ukraine. « Le faible nombre d’échantillons de BlackLotus que nous avons pu obtenir, à la fois à partir de sources publiques et de notre télémétrie, nous amène à penser que, pour l’instant, un petit nombre d’acteurs de la menace ont commencé à l’utiliser », a déclaré Martin Smolár. « Mais cela risque de changer rapidement si ce bootkit tombe entre les mains de groupes de criminels, compte tenu de sa facilité de déploiement et des capacités des groupes de criminels à diffuser des logiciels malveillants via leurs réseaux de zombies », a encore déclaré les experts Ils recommandent de maintenir les systèmes et ses produits de sécurité à jour afin d’avoir plus de chance de bloquer une attaque dès le départ, avant l’installation persistante du bootkit en amont de l’OS.

Les chercheurs d’ESET ont découvert que BlackLotus se sert d’une ancienne vulnérabilité et peut s’exécuter même sur des systèmes Windows 11 entièrement mis à jour et dont le démarrage sécurisé UEFI Secure Boot est activé.

Avec le démarrage sécurité de Windows, on pensait que la protection de l’OS était assurée. Que nenni, des chercheurs d’ESET ont identifié un bootkit, baptisé BlackLotus, capable de contourner une fonction essentielle de l’OS, l’UEFI (Unified Extensible Firmware Interface) Secure Boot. Le bootkit se sert d’une vulnérabilité datant d’un an et il est capable de fonctionner sur Windows 11.

UEFI Secure Boot est une fonctionnalité de l’UEFI, qui a succédé au BIOS (Basic Input/Output System) traditionnel présent sur les anciens ordinateurs. En principe, le Secure Boot garantit que le système ne démarre qu’avec des logiciels et des firmwares fiables. Quant au bootkit, il s’agit d’un malware qui infecte le processus de démarrage d’un ordinateur. « Depuis début octobre 2022 au moins, BlackLotus a été annoncé et vendu 5 000 dollars sur des forums clandestins », a déclaré ESET dans un communiqué. « Nous avons désormais la preuve que le bootkit est réel, et que la publicité n’est pas une arnaque », a déclaré, Martin Smolár, le chercheur d’ESET qui a dirigé l’enquête.

Une ancienne vulnérabilité exploitée

BlackLotus tire parti d’une vulnérabilité présente depuis plus d’un an (portant la référence CVE-2022-21894) pour contourner l’UEFI Secure Boot et établir la persistance du bootkit. C’est le premier cas d’exploitation publique de cette vulnérabilité dans une situation réelle. Même si Microsoft a publié un correctif pour cette vulnérabilité en janvier 2022, BlackLotus est capable de l’exploiter et offre aux attaquants de désactiver les mesures de sécurité du système d’exploitation, y compris BitLocker, l’intégrité du code Hypervisor-Protected (HVCI) et Windows Defender.

Le bootkit a pu continuer à exploiter la vulnérabilité après le correctif de janvier, car les binaires valablement signés n’ont toujours pas été ajoutés à la liste de révocation UEFI, le mécanisme permettant de révoquer les certificats numériques des pilotes UEFI. Selon ESET, en raison de la complexité de l’ensemble de l’écosystème UEFI et des problèmes de supply chain qui y sont liés, les systèmes sont restés vulnérables aux nombreuses failles UEFI, même longtemps après leur correction.

Une charge utile avec piratage du kernel

L’objectif principal de BlackLotus, après son installation, est de lancer le déploiement d’un pilote de kernel, qui sert à protéger le bootkit contre toute tentative d’élimination. Il diffuse également un téléchargeur HTTP qui set à communiquer avec le serveur de commande et de contrôle et qui a la capacité de télécharger d’autres charges utiles en mode utilisateur ou en mode kernel. « Notre enquête a commencé par quelques occurrences de ce qui s’est avéré être (avec un niveau de confiance élevé) le composant en mode utilisateur de BlackLotus – un téléchargeur HTTP – dans notre télémétrie fin 2022 », a déclaré M. Smolár. « Après une évaluation initiale, les modèles de code trouvés dans les échantillons ont débouché sur la découverte de six installateurs BlackLotus. Cela nous a permis d’explorer l’ensemble de la chaîne d’exécution et de réaliser que nous n’avions pas affaire à un logiciel malveillant ordinaire », a-t-il ajouté.

Certains paquets d’installation de BlackLotus, tels qu’analysés par ESET, évitent de procéder à l’installation du bootkit dans le cas où l’hôte affecté emploie des paramètres régionaux associés à l’Arménie, la Biélorussie, le Kazakhstan, la Moldavie, la Russie ou l’Ukraine. « Le faible nombre d’échantillons de BlackLotus que nous avons pu obtenir, à la fois à partir de sources publiques et de notre télémétrie, nous amène à penser que, pour l’instant, un petit nombre d’acteurs de la menace ont commencé à l’utiliser », a déclaré Martin Smolár. « Mais cela risque de changer rapidement si ce bootkit tombe entre les mains de groupes de criminels, compte tenu de sa facilité de déploiement et des capacités des groupes de criminels à diffuser des logiciels malveillants via leurs réseaux de zombies », a encore déclaré les experts Ils recommandent de maintenir les systèmes et ses produits de sécurité à jour afin d’avoir plus de chance de bloquer une attaque dès le départ, avant l’installation persistante du bootkit en amont de l’OS.