Des spécialistes constatent un recrudescence de malware diffusé via des liens publicitaires dans les recherches de Google. Apple préconise d’aller sur son App Store plus sûr.

En matière d’informatique, il ne faut avoir aucun doute sur le fait que les pirates essaieront toujours de trouver des moyens de s’introduire dans les terminaux. Selon un article des spécialistes de la sécurité Spamhaus et abuse.ch (via Ars Technica), les pirates redoublent d’efforts pour diffuser des malware en exploitant les recherches de logiciels Mac sur Google. Pour y parvenir, ils diffusent des publicités semblant répondre à la demande quand l’utilisateur effectue une recherche d’applications dédiées Mac, qui apparaissent dans en haut des résultats de recherche. En cliquant sur l’annonce, ce dernier accède à une page de téléchargement de logiciels usurpée, et lorsqu’il clique pour effectuer le téléchargement, c’est un logiciel malveillant qui est enregistré sur son ordinateur. Le malware le plus courant est connu sous le nom de XLoader, disponible à la fois pour Windows et macOS. Il a déjà été utilisé pour saisir les frappes au clavier et voler des données personnelles sur les machines infectées.

Ces dernières semaines, Spamhaus a constaté une forte augmentation du malvertisting avec plusieurs applications populaires telles que Mozilla Thunderbird et Microsoft Teams. Dans son analyse, abuse.ch indique que ces publicités malveillantes sont de plus en plus fréquentes et qu’elles vont probablement devenir encore plus courantes. Dans sa propre enquête, Ars Technica a pu facilement constater cette pratique du malvertising associée à de simples recherches Google pour télécharger des logiciels courants comme Visual Studio et Tor à partir d’un Mac. Même si Google est conscient de cette pratique et s’efforce de résoudre le problème, elle reste extrêmement répandue. Dans une déclaration envoyée à nos confrères, la firme de Mountain View dit avoir pris la mesure « de la récente recrudescence des activités publicitaires frauduleuses », ajoutant qu’il s’agit « d’une priorité essentielle pour Google, qui s’efforce de résoudre ces incidents aussi rapidement que possible ».

Apple promeut son App Store

Même si Google corrige le problème rapidement, les pirates trouveront un autre moyen de diffuser des logiciels malveillants sur Mac. Il revient donc aux utilisateurs de se protéger. Le moyen le plus sûr d’obtenir des logiciels pour Mac est de passer par l’App Store d’Apple. C’est d’ailleurs, selon l’entreprise, la raison d’être de l’App Store. (La vérité, c’est que l’App Store rapporte de l’argent, mais les deux choses peuvent être vraies.) la firme de Cupertino vérifie que chaque application de sa boutique peut être téléchargée en toute sécurité. La plupart des applications les plus populaires des grands éditeurs sont disponibles, et on y trouve aussi une offre très variée d’applications proposées par des éditeurs indépendants. Si l’application dont vous avez besoin ne se trouve pas dans l’App Store (ou si vous voulez que les développeurs touchent la plus grande part possible des frais payés et qu’Apple ne reçoive pas sa part), il faudra passer par Internet. La meilleure option pour télécharger un logiciel est de se rendre directement sur le site Web de l’éditeur. Celui-ci doit proposer des méthodes sécurisées pour acquérir le logiciel souhaité. Autant que possible, il faut éviter les sites Web spécialisés dans le téléchargement de logiciels, car ils sont constamment ciblés par les pirates informatiques. S’il n’y a pas d’autres solutions, on peut encore utiliser un site comme VirusTotal pour vérifier que les fichiers et les URL ne contiennent pas de logiciels malveillants.

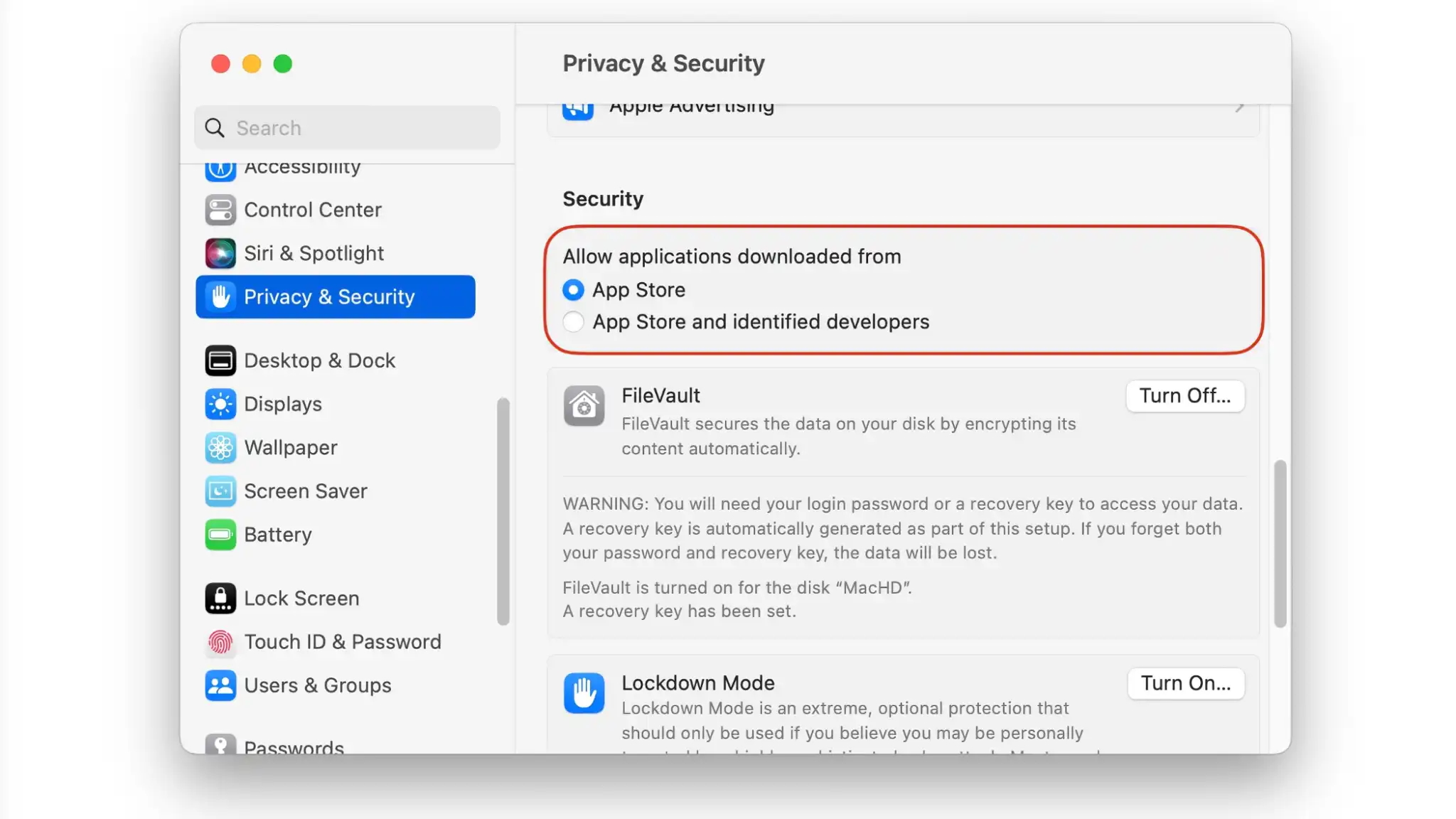

Le paramètre Confidentialité et sécurité et de macOS Ventura permet d’autoriser uniquement les téléchargements de l’App Store. (Crédit : Foundry)

Dans le paramètre système Confidentialité et sécurité de macOS Ventura – ou les préférences système Sécurité et confidentialité de macOS Monterey et des versions antérieures – il est possible de demander au Mac de n’autoriser que les applications téléchargées de l’App Store d’Apple.

La récente attaque visant le journal satirique Charlie Hebdo a été attribuée à l’Iran par Microsoft. Le groupe – baptisé Neptunium revendique l’accès aux informations personnelles de plus de 200 000 lecteurs du journal. Il utilise notamment des faux comptes pour narguer le secteur français de la cybersécurité.

Le Digital Threat Analysis Center (DTAC) de Microsoft a attribué une récente opération d’influence visant le journal satirique français Charlie Hebdo à un acteur national iranien. Le groupe cybercriminel baptisé Neptunium par Microsoft a également été identifié comme Emennet Pasargad par le ministère américain de la justice et se fait parfois appeler « Holy Souls ». Début janvier, le groupe a affirmé avoir obtenu les informations personnelles de plus de 200 000 abonnés de Charlie Hebdo après avoir accédé à une base de données, ce qui, selon Microsoft, faisait suite à un concours de caricatures organisé par l’hebdomadaire. Les informations comprenaient une feuille de calcul détaillant les noms complets, les numéros de téléphone et les adresses physiques et de courriel des comptes qui s’étaient abonnés à la publication ou qui avaient effectué une transaction auprès d’elle.

« Ces données, obtenues par l’acteur iranien, pourraient exposer les abonnés du journal à un risque de ciblage en ligne ou physique par des organisations extrémistes », écrit le DTAC de Microsoft dans un billet de blog.

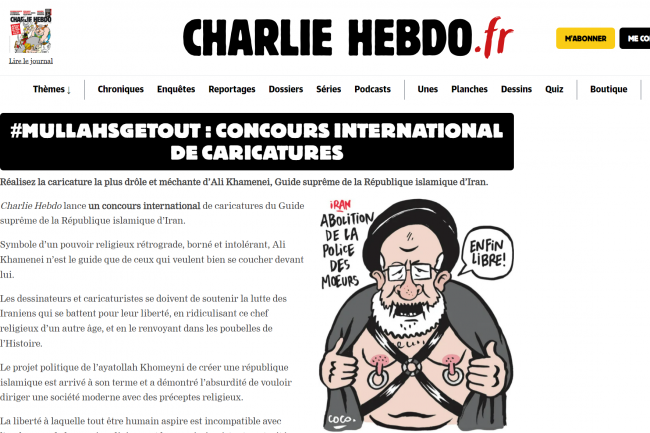

Une attaque similaire à d’autres campagnes de l’Iran

Pour rappel, en décembre 2022, Charlie Hebdo a lancé un concours international de caricatures « ridiculisant » le Guide suprême iranien Ali Khamenei, pour coïncider avec le huitième anniversaire de l’attaque des bureaux du journal par des terroristes. Le concours a été publiquement critiqué par le ministre iranien des Affaires étrangères, Hossein Amir-Abdollahian. Le 4 janvier, ce dernier a tweeté : « L’action insultante et discourtoise de la publication française […] contre l’autorité religieuse et politico-spirituelle ne sera pas […] laissée sans réponse ». Le même jour, il a convoqué l’ambassadeur de France en Iran pour « l’insulte » de Charlie Hebdo. Effet boule de neige, le 5 janvier, l’Iran a fermé l’Institut français de recherche en Iran dans ce que le ministère iranien des Affaires étrangères a décrit comme une « première étape », et a déclaré qu’il « poursuivrait sérieusement l’affaire et prendrait les mesures nécessaires ».

Par la suite, Neptunium a mis en vente les données volées pour 20 bitcoins (soit environ 340 000 dollars ou 315 952 euros à l’époque). Microsoft ajoute que de multiples éléments de l’attaque comportent des similitudes avec des campagnes antérieures menées par des acteurs de l’État-nation iranien. Parmi les éléments cités, elle relève : un personnage hacktiviste revendiquant le crédit de la cyberattaque ; la revendication d’une défiguration réussie d’un site Web ; la fuite de données privées en ligne ; l’utilisation de personnages « sockpuppet » inauthentiques sur les médias sociaux ; l’usurpation d’identité de sources faisant autorité ou encore le contact avec des médias.

Une vague de comptes bidons en France en janvier

L’utilisation de nombreux comptes sockpuppet en français – des comptes de réseaux sociaux utilisant des identités fictives ou volées pour masquer le véritable propriétaire du compte à des fins de tromperie – pour amplifier la campagne et diffuser des messages antagonistes était particulièrement importante, écrit Microsoft. « Le 4 janvier, les comptes, dont beaucoup ont un faible nombre de followers ont été créés récemment et ont commencé à publier des critiques des caricatures de Ali Khamenei sur Twitter. Avant même que la prétendue cyberattaque ne fasse l’objet d’une couverture médiatique importante, ces comptes ont publié des captures d’écran identiques d’un site Web en mode dégradé comportant le message suivant en français : ‘Charlie Hebdo a été piraté’ ».

Quelques heures plus tard, au moins deux comptes de réseaux sociaux ont commencé à se faire passer pour des figures d’autorité françaises, tandis que des comptes ont également publié des messages de raillerie, notamment : « Pour moi, le prochain sujet des caricatures de Charlie devrait être les experts français en cybersécurité ». L’utilisation de tels comptes sockpuppet a été observée dans de précédentes opérations liées à l’Iran, notamment une attaque revendiquée par Atlas Group, un partenaire de Hackers of Savior, que le FBI a attribuée à l’Iran en 2022.

Mis en exergue par la NSA, le C++ ne serait pas assez sécurisé notamment sur l’accès mémoire. Bjarne Stroustrup, le créateur du C++, n’est pas d’accord avec cette analyse.

C’est dans un bulletin du 20 novembre 2022 sur la sécurité de la mémoire des logiciels, que l’agence de renseignement américaine (NSA), a recommandé de ne pas utiliser le C++, conseillant aux entreprises d’opter plutôt pour des langages protégeant mieux les mémoires. Mais Bjarne Stroustrup défend le vénérable langage de programmation qu’il a conçu en 1979. Pour commencer, le créateur du C++ a rappelé les efforts déployés depuis des décennies pour améliorer le langage et le rendre plus sûr et plus efficace. « Notamment, le travail sur les instructions de base du C++ vise spécifiquement à fournir un C++ statiquement garanti, sûr au niveau des types et des ressources, pour les personnes qui en ont besoin, sans perturber les bases de code qui peuvent se débrouiller sans ces garanties solides ou introduire des chaînes d’outils supplémentaires », constate-t-il.

Le document de la NSA déconseille l’utilisation du C/C++ car, même si les programmeurs effectuent souvent des tests rigoureux pour s’assurer que le code est sûr, les problèmes de mémoire dans les logiciels sont toujours très impliqués dans l’exploitation des vulnérabilités. « La NSA conseille aux entreprises de laisser de côté les langages qui offrent peu ou pas de protection inhérente de la mémoire, comme le C/C++, et de leur préférer un langage sûr pour la mémoire quand c’est possible », a fait valoir l’agence. En guise d’exemple, la NSA cite des langages comme le C#, Go, Java, Ruby, Rust et Swift. Selon l’agence, si des langages couramment utilisés, comme le C et le C++, offrent une liberté et une flexibilité dans la gestion de la mémoire, ils s’appuient fortement sur le programmeur pour effectuer des contrôles sur les références mémoire.

Un mélange C et C++ dommageable

Mais Bjarne Stroustrup insiste sur les améliorations apportées à la sécurité. « Si je considérais que l’un de ces langages « sûrs » était supérieur au C++ pour les nombreux cas d’usage qui m’intéressent, je m’accommoderais du déclin du C/C++, mais ce n’est pas le cas ». Il ajoute « tel qu’il est décrit, le terme « sûr » se limite à la sécurité de la mémoire, laissant de côté une douzaine d’autres façons dont un langage pourrait (et sera) utilisé pour violer une certaine forme de sûreté et de sécurité « .

Il déplore également le mémo de la NSA associant le C++ à l’ancien langage C. Le C++, qui s’appelait à l’origine C avec classes, est une extension du C. « Comme c’est trop souvent le cas, l’agence regroupe le C et le C++ dans la seule catégorie C/C++, ignorant plus de 30 ans de progrès », a ajouté le créateur du C++. Dans un courriel envoyé la semaine dernière, M. Stroustrup a ajouté : « Oui, beaucoup trop de gens parlent du mythique langage C/C++, mais trop souvent, ils se concentrent ensuite sur les faiblesses de la partie C. Ces faiblesses peuvent être évitées en grande partie grâce à l’utilisation de la technologie C avec classes. Beaucoup de ces faiblesses peuvent être évitées en C++, essentiellement en écrivant un code plus efficace qui exprime plus directement l’intention du programmeur », a ajouté Bjarne Stroustrup.

Une sécurité des langages à géométrie variable

Dans ce courriel, Bjarne Stroustrup a également partagé sa définition de la sécurité. Telle qu’il l’entend, la sécurité du C++ vise les types et des ressources, dans laquelle chaque objet est utilisé conformément à son type et aucune ressource ne fuit. Pour le C++, cela implique une certaine vérification de l’étendue des fonctions au moment de l’exécution, l’élimination de l’accès par le biais de pointeurs pendants et une utilisation non abusive des casts et unions. « Le C++ offre des facilités de haut niveau, comme les conteneurs, l’étendue de fonction, les boucles range-for et les variantes qui peuvent offrir des garanties sans nuire à la productivité ou à l’efficacité ». En ce qui concerne les langages dits sûrs cités par la NSA, M. Stroustrup a déclaré que tous ces langages sont vulnérables parce que leur code n’est pas vérifié de manière statique. « En outre, chaque système doit utiliser un hardware, et l’accès effectif au matériel est rarement sûr », a-t-il ajouté.

Voici la stratégie préconisée par Bjarne Stroustrup pour utiliser le C++ en toute sécurité :

– L’analyse statique pour vérifier qu’aucun code non sûr n’est exécuté.

– Des règles de codage pour simplifier le code afin de rendre l’analyse statique possible à l’échelle industrielle.

– Des bibliothèques pour que ce code simplifié soit raisonnablement facile à écrire et pour assurer les contrôles d’exécution nécessaires.

Selon Bjarne Stroustrup, il existe des millions de développeurs C++ et des milliards de lignes de code C++. Le langage est actuellement utilisé dans des domaines comme l’aérospatiale, l’instrumentation médicale, l’IA/ML, les graphiques, la biomédecine, la physique des hautes énergies, etc. La NSA a reconnu que la gestion de la mémoire n’est pas entièrement sûre, même dans un langage « sûr pour la mémoire », et que des mécanismes comme les tests de sécurité des applications statiques (SAST) et les tests de sécurité des applications dynamiques (DAST) peuvent être utilisés pour améliorer la sécurité de la mémoire dans les langages dits « non sûrs pour la mémoire ». « Mais ni les SAST ni les DAST ne peuvent rendre un code non sécurisé par la mémoire, totalement sûr », a encore déclaré la NSA.

Les groupes APT nord-coréens, russes et chinois changent de tactique. Sous couvert de mener des attaques par rançongiciels, ils mènent des campagnes de l’espionnage ou du sabotage. Un modification de posture que les entreprises occidentales doivent prendre en compte.

Les groupes malveillants soutenus par des Etats utilisent de plus en plus des attaques de type rançongiciel comme couverture pour dissimuler des activités plus insidieuses. Le groupe russe Sandworm a ainsi utilisé des ransomwares pour détruire des données à plusieurs reprises au cours des six derniers mois, tandis que le groupe nord-coréen Lazarus a employé une infrastructure précédemment associée à un groupe de rançongiciels pour des campagnes de collecte de renseignements. Dans le même temps, certaines APT chinoises qui ciblaient traditionnellement des entités en Asie se sont tournées vers des entreprises européennes, tandis que des groupes basés en Iran qui ciblaient historiquement des sociétés israéliennes ont commencé à s’en prendre à leurs filiales étrangères. Au moins un groupe nord-coréen qui se concentrait sur la Corée du Sud et la Russie a commencé à utiliser l’anglais dans ses opérations. Tous ces changements opérationnels suggèrent que les organisations et les entreprises des pays occidentaux sont exposées à un risque accru de l’activité APT.

Au cours des derniers mois de 2022, Sandworm a poursuivi ses attaques d’effacement de données contre des organisations ukrainiennes, mais a étendu ses efforts à des entreprises de pays qui sont de fervents partisans de l’Ukraine, comme la Pologne, selon un dernier rapport de l’éditeur ESET. On pense que Sandworm opère comme une unité au sein de l’agence de renseignement militaire russe, le GRU. Sandworm a lancé des attaques destructrices contre des organisations ukrainiennes pendant des années. On lui attribue les attaques contre l’infrastructure énergétique ukrainienne qui ont provoqué des pannes d’électricité dans le pays en 2015 ainsi que l’attaque destructrice de type ransomware NotPetya en 2017 qui a commencé comme une attaque de la supply chain logiciel contre un éditeur ukrainien mais a fini par avoir un impact sur les firmes internationales aussi. Depuis le début de la guerre, les chercheurs d’ESET ont attribué à Sandworm deux programmes de sabotage appelés CaddyWiper et HermeticWiper utilisés en Ukraine. Le cybergang est également soupçonné d’avoir tenté de perturber le réseau électrique ukrainien en avril en utilisant un nouveau malware appelé Industroyer2.

Des rançongiciels utlisés dans des opérations comme leurres

En octobre, ESET a vu d’autres variantes de CaddyWiper et HermeticWiper, mais aussi un wiper de données attribué à Sandworm appelé NikoWiper. Ce dernier est basé sur SDelete, un utilitaire de Microsoft pour supprimer des fichiers en toute sécurité et a été utilisé contre une entreprise ukrainienne du secteur de l’énergie. « Cette attaque s’est produite à peu près à la même période où les forces armées russes ont ciblé l’infrastructure énergétique ukrainienne avec des frappes de missiles », ont déclaré les chercheurs de l’éditeur. « Même si nous n’avons pu démontrer aucune coordination entre ces événements, cela suggère que Sandworm et les forces armées russes ont les mêmes objectifs ». Outre les wipers, Sandworm semble poursuivre sa tactique de réutilisation des ransomwares. La différence entre les effaceurs de données et les programmes rançongiciels est que ces derniers cryptent les fichiers au lieu de les supprimer, mais les deux ont pour effet de rendre les données inaccessibles.

Les chercheurs d’ESET attribuent les attaques d’octobre avec un ransomware appelé Prestige contre les entreprises de logistique ukrainiennes et polonaises à Sandworm. Un mois plus tard, le groupe a utilisé une autre charge appelée RansomBoggs contre des structures ukrainiennes. Elle a été écrite en .NET et faisait référence au film d’animation Monsters Inc. « Dans ces attaques, des rançongiciels ont été utilisés mais l’objectif final était le même que pour les wipers : la destruction des données », ont déclaré les experts. Contrairement aux attaques traditionnelles de ransomwares, ici les pirates ne visent pas à fournir la clé pour décrypter les données. Il est probable que ces attaques destructrices se poursuivront et, comme dans le cas du rançongiciel Prestige, elles pourraient s’étendre aux sociétés des pays qui fournissent un soutien militaire et logistique à l’Ukraine. Pas plus tard que la semaine dernière, l’équipe ESET a découvert un autre programme d’effacement qu’elle a attribué à Sandworm et baptisé SwiftSlicer. Il est écrit en Go et est déployé sur les réseaux via la stratégie de groupe Active Directory.

La Corée du Nord aux première loges

D’autres groupes APT peuvent ne pas utiliser directement les ransomware, mais peuvent se servir des tactiques, techniques et procédures (TTP) associées à des groupes de rançongiciels connus pour masquer leurs activités. Celles-ci sont connues dans l’industrie de la sécurité sous le nom d’opérations « sous fausse bannière ». La plupart des groupes de rançongiciels exfiltrent désormais les données pour les rançonner avant de les chiffrer localement. Ce vol de données peut être une bonne couverture pour le cyber-espionnage. La société de sécurité WithSecure a récemment enquêté sur une campagne d’attaque qui était initialement soupçonnée d’être causée par le groupe BianLian. Une enquête plus approfondie a révélé qu’il s’agissait en fait d’une opération de collecte de renseignements par le groupe Lazarus parrainé par l’État nord-coréen. Elle ciblait des organismes de recherche publics et privés dans le domaine médicale et énergétique, ainsi que leur partenaires.

La Corée du Nord compte plusieurs groupes APT qui partagent parfois des outils, mais qui seraient contrôlés par différentes agences ou départements gouvernementaux. Lazarus, APT38 et Andariel (également connu sous le nom de Silent Chollima) sont des groupes attribués au 3e Bureau du Foreign Intelligence and Reconnaissance General Bureau, l’agence de renseignement étrangère de la Corée du Nord. Un autre groupe appelé Kimsuky est attribué au 5e Bureau – Affaires intercoréennes et s’occupe des opérations ciblant principalement la Corée du Sud. Encore un autre identifié en tant qu’APT37 ciblant également principalement le pays voisin est attribué au ministère nord-coréen de la Sécurité d’État. « Bon nombre des TTP observés et des outils collectés ont déjà été attribués par d’autres chercheurs aux groupes Kimsuky ou Lazarus », ont déclaré les chercheurs de WithSecure. Ils ajoutent, « le fait que des références aux deux groupes soient observées pourrait mettre en évidence le partage d’outils et de capacités entre Acteurs nord-coréens de la menace ».

Des ransomwares intriqués

Les chercheurs ont trouvé un malware similaire à celui appelé GREASE qui était auparavant attribué à Kimsuky, ainsi qu’une version personnalisée de cet incident, WithSecure a observé l’utilisation d’un malware similaire à GREASE, également précédemment attribué à Kimsuky. Un autre malware récupéré était une version personnalisée de Dtrack, un cheval de Troie d’accès à distance (RAT), avec une configuration très similaire à celle utilisée par Lazarus lors d’une attaque contre la centrale nucléaire indienne de Kudankulam en 2019. Les chercheurs ont également découvert l’utilisation de Putty Plink et 3Proxy, deux outils précédemment observés dans d’autres campagnes Lazarus. Le chevauchement avec le rançongiciel BianLian était l’utilisation d’un serveur de commande et de contrôle hébergé à une adresse IP précédemment utilisée par BianLian. Lazarus et les APT nord-coréens ont l’habitude d’utiliser des ransomwares dans leurs attaques, à la fois comme couverture et pour en tirer profit. Cela inclut le principal ver/rançongiciel WannaCry de 2017 qui a touché des sociétés du monde entier.

En juillet, le CISA a émis une alerte indiquant que des acteurs soutenus par l’État nord-coréen utilisaient le rançongiciel Maui pour cibler les secteurs de la santé et de la santé publique. En raison des sanctions économiques strictes auxquelles le gouvernement nord-coréen est confronté, ses armes de piratage se livrent fréquemment à des activités qui s’apparentent davantage à la cybercriminalité qu’au cyber-espionnage. « Dans diverses parties du monde, des groupes alignés sur la Corée du Nord ont utilisé d’anciens exploits pour compromettre les entreprises et les échanges de crypto-monnaie. Fait intéressant, Konni a élargi le répertoire des langues qu’il utilise dans ses documents leurres pour inclure l’anglais, ce qui signifie qu’il pourrait ne pas être visant ses cibles russes et coréennes habituelles », ont déclaré les chercheurs d’ESET dans leur rapport sur l’activité APT.

Les groupes APT nord-coréens, russes et chinois changent de tactique. Sous couvert de mener des attaques par rançongiciels, ils mènent des campagnes de l’espionnage ou du sabotage. Un modification de posture que les entreprises occidentales doivent prendre en compte.

Les groupes malveillants soutenus par des Etats utilisent de plus en plus des attaques de type rançongiciel comme couverture pour dissimuler des activités plus insidieuses. Le groupe russe Sandworm a ainsi utilisé des ransomwares pour détruire des données à plusieurs reprises au cours des six derniers mois, tandis que le groupe nord-coréen Lazarus a employé une infrastructure précédemment associée à un groupe de rançongiciels pour des campagnes de collecte de renseignements. Dans le même temps, certaines APT chinoises qui ciblaient traditionnellement des entités en Asie se sont tournées vers des entreprises européennes, tandis que des groupes basés en Iran qui ciblaient historiquement des sociétés israéliennes ont commencé à s’en prendre à leurs filiales étrangères. Au moins un groupe nord-coréen qui se concentrait sur la Corée du Sud et la Russie a commencé à utiliser l’anglais dans ses opérations. Tous ces changements opérationnels suggèrent que les organisations et les entreprises des pays occidentaux sont exposées à un risque accru de l’activité APT.

Au cours des derniers mois de 2022, Sandworm a poursuivi ses attaques d’effacement de données contre des organisations ukrainiennes, mais a étendu ses efforts à des entreprises de pays qui sont de fervents partisans de l’Ukraine, comme la Pologne, selon un dernier rapport de l’éditeur ESET. On pense que Sandworm opère comme une unité au sein de l’agence de renseignement militaire russe, le GRU. Sandworm a lancé des attaques destructrices contre des organisations ukrainiennes pendant des années. On lui attribue les attaques contre l’infrastructure énergétique ukrainienne qui ont provoqué des pannes d’électricité dans le pays en 2015 ainsi que l’attaque destructrice de type ransomware NotPetya en 2017 qui a commencé comme une attaque de la supply chain logiciel contre un éditeur ukrainien mais a fini par avoir un impact sur les firmes internationales aussi. Depuis le début de la guerre, les chercheurs d’ESET ont attribué à Sandworm deux programmes de sabotage appelés CaddyWiper et HermeticWiper utilisés en Ukraine. Le cybergang est également soupçonné d’avoir tenté de perturber le réseau électrique ukrainien en avril en utilisant un nouveau malware appelé Industroyer2.

Des rançongiciels utlisés dans des opérations comme leurres

En octobre, ESET a vu d’autres variantes de CaddyWiper et HermeticWiper, mais aussi un wiper de données attribué à Sandworm appelé NikoWiper. Ce dernier est basé sur SDelete, un utilitaire de Microsoft pour supprimer des fichiers en toute sécurité et a été utilisé contre une entreprise ukrainienne du secteur de l’énergie. « Cette attaque s’est produite à peu près à la même période où les forces armées russes ont ciblé l’infrastructure énergétique ukrainienne avec des frappes de missiles », ont déclaré les chercheurs de l’éditeur. « Même si nous n’avons pu démontrer aucune coordination entre ces événements, cela suggère que Sandworm et les forces armées russes ont les mêmes objectifs ». Outre les wipers, Sandworm semble poursuivre sa tactique de réutilisation des ransomwares. La différence entre les effaceurs de données et les programmes rançongiciels est que ces derniers cryptent les fichiers au lieu de les supprimer, mais les deux ont pour effet de rendre les données inaccessibles.

Les chercheurs d’ESET attribuent les attaques d’octobre avec un ransomware appelé Prestige contre les entreprises de logistique ukrainiennes et polonaises à Sandworm. Un mois plus tard, le groupe a utilisé une autre charge appelée RansomBoggs contre des structures ukrainiennes. Elle a été écrite en .NET et faisait référence au film d’animation Monsters Inc. « Dans ces attaques, des rançongiciels ont été utilisés mais l’objectif final était le même que pour les wipers : la destruction des données », ont déclaré les experts. Contrairement aux attaques traditionnelles de ransomwares, ici les pirates ne visent pas à fournir la clé pour décrypter les données. Il est probable que ces attaques destructrices se poursuivront et, comme dans le cas du rançongiciel Prestige, elles pourraient s’étendre aux sociétés des pays qui fournissent un soutien militaire et logistique à l’Ukraine. Pas plus tard que la semaine dernière, l’équipe ESET a découvert un autre programme d’effacement qu’elle a attribué à Sandworm et baptisé SwiftSlicer. Il est écrit en Go et est déployé sur les réseaux via la stratégie de groupe Active Directory.

La Corée du Nord aux première loges

D’autres groupes APT peuvent ne pas utiliser directement les ransomware, mais peuvent se servir des tactiques, techniques et procédures (TTP) associées à des groupes de rançongiciels connus pour masquer leurs activités. Celles-ci sont connues dans l’industrie de la sécurité sous le nom d’opérations « sous fausse bannière ». La plupart des groupes de rançongiciels exfiltrent désormais les données pour les rançonner avant de les chiffrer localement. Ce vol de données peut être une bonne couverture pour le cyber-espionnage. La société de sécurité WithSecure a récemment enquêté sur une campagne d’attaque qui était initialement soupçonnée d’être causée par le groupe BianLian. Une enquête plus approfondie a révélé qu’il s’agissait en fait d’une opération de collecte de renseignements par le groupe Lazarus parrainé par l’État nord-coréen. Elle ciblait des organismes de recherche publics et privés dans le domaine médicale et énergétique, ainsi que leur partenaires.

La Corée du Nord compte plusieurs groupes APT qui partagent parfois des outils, mais qui seraient contrôlés par différentes agences ou départements gouvernementaux. Lazarus, APT38 et Andariel (également connu sous le nom de Silent Chollima) sont des groupes attribués au 3e Bureau du Foreign Intelligence and Reconnaissance General Bureau, l’agence de renseignement étrangère de la Corée du Nord. Un autre groupe appelé Kimsuky est attribué au 5e Bureau – Affaires intercoréennes et s’occupe des opérations ciblant principalement la Corée du Sud. Encore un autre identifié en tant qu’APT37 ciblant également principalement le pays voisin est attribué au ministère nord-coréen de la Sécurité d’État. « Bon nombre des TTP observés et des outils collectés ont déjà été attribués par d’autres chercheurs aux groupes Kimsuky ou Lazarus », ont déclaré les chercheurs de WithSecure. Ils ajoutent, « le fait que des références aux deux groupes soient observées pourrait mettre en évidence le partage d’outils et de capacités entre Acteurs nord-coréens de la menace ».

Des ransomwares intriqués

Les chercheurs ont trouvé un malware similaire à celui appelé GREASE qui était auparavant attribué à Kimsuky, ainsi qu’une version personnalisée de cet incident, WithSecure a observé l’utilisation d’un malware similaire à GREASE, également précédemment attribué à Kimsuky. Un autre malware récupéré était une version personnalisée de Dtrack, un cheval de Troie d’accès à distance (RAT), avec une configuration très similaire à celle utilisée par Lazarus lors d’une attaque contre la centrale nucléaire indienne de Kudankulam en 2019. Les chercheurs ont également découvert l’utilisation de Putty Plink et 3Proxy, deux outils précédemment observés dans d’autres campagnes Lazarus. Le chevauchement avec le rançongiciel BianLian était l’utilisation d’un serveur de commande et de contrôle hébergé à une adresse IP précédemment utilisée par BianLian. Lazarus et les APT nord-coréens ont l’habitude d’utiliser des ransomwares dans leurs attaques, à la fois comme couverture et pour en tirer profit. Cela inclut le principal ver/rançongiciel WannaCry de 2017 qui a touché des sociétés du monde entier.

En juillet, le CISA a émis une alerte indiquant que des acteurs soutenus par l’État nord-coréen utilisaient le rançongiciel Maui pour cibler les secteurs de la santé et de la santé publique. En raison des sanctions économiques strictes auxquelles le gouvernement nord-coréen est confronté, ses armes de piratage se livrent fréquemment à des activités qui s’apparentent davantage à la cybercriminalité qu’au cyber-espionnage. « Dans diverses parties du monde, des groupes alignés sur la Corée du Nord ont utilisé d’anciens exploits pour compromettre les entreprises et les échanges de crypto-monnaie. Fait intéressant, Konni a élargi le répertoire des langues qu’il utilise dans ses documents leurres pour inclure l’anglais, ce qui signifie qu’il pourrait ne pas être visant ses cibles russes et coréennes habituelles », ont déclaré les chercheurs d’ESET dans leur rapport sur l’activité APT.

Proofpoint a détecté que des cybercriminels ciblent des comptes d’éditeurs d’applications vérifiées de Microsoft pour abuser des privilèges OAuth et inciter les utilisateurs à employer des logiciels malveillants.

Des chercheurs de la société de cybersécurité Proofpoint affirment avoir découvert des applications OAuth tierces malveillantes utilisées pour infiltrer les environnements cloud d’entreprises. Dans un billet de blog, l’éditeur explique que des cybercriminels sont parvenus à tromper les mécanismes de sécurité de Microsoft concernant les applications OAuth tierces en abusant son statut d’éditeur vérifié. Les équipes de Proofpoint ont débusqué en décembre 2022 une exfiltration de données et la compromission de boites e-mails. L’analyse des experts a suggéré que la campagne ciblait principalement les entreprises et les utilisateurs basés au Royaume-Uni. L’éditeur a informé Microsoft de l’activité malveillante le 20 décembre 2022 et la campagne s’est terminée sept jours plus tard. Depuis, le fournisseur américaie a désactivé les applications frauduleuse tout en continuant à enquêter sur cette attaque, a confirmé Proofpoint.

Qu’est ce qu’ un « Éditeur vérifié » ? Il s’agit du statut qu’un compte Microsoft peut obtenir lorsque « l’éditeur de l’application a vérifié son identité à l’aide de son compte Microsoft Partner Network (MPN) et a associé ce compte MPN à l’enregistrement d’application » indique la firme. Les cybercriminels reconnaissent la valeur du statut vérifié dans l’environnement Microsoft pour abuser des privilèges OAuth, augmentant la probabilité d’inciter les utilisateurs à donner leur consentement lorsqu’une application OAuth tierce malveillante demande l’accès aux données accessibles via le compte d’un utilisateur, indique Proofpoint. « Nous avons identifié trois applications frauduleuses créées par trois éditeurs malveillants différents », observe-t-il. « Ces applications ciblaient les mêmes sociétés et sont associées à la même infrastructure frauduleuse. Plusieurs utilisateurs ont été détectés autorisant les applications malveillantes, compromettant ainsi l’environnement de leur entreprise ». Les entreprises et les salariés basés au Royaume-Uni ont été les plus ciblés, affectant le personnel financier et marketing, ainsi que les utilisateurs de haut niveau tels que les gestionnaires et les cadres, a noté Proofpoint.

Exfiltration de données et abus de marque

Si le consentement est accordé par les utilisateurs, les autorisations déléguées par défaut dans les applications malveillantes permettaient aux pirates d’accéder et de manipuler les ressources de messagerie, le calendrier et les invitations à des réunions liées aux comptes d’utilisateurs compromis, explique l’éditeur de sécurité. « L’accès hors ligne » fourni par les autorisations signifiait que l’interaction de l’utilisateur n’était pas requise après le consentement, tandis que le token accordé dispose d’une longue durée d’expiration. Plus d’un an dans la plupart des cas, ce qui donne aux cyber-délinquants la possibilité d’exploiter les comptes compromis dans les versions ultérieures via de la prise de contrôle de boites e-mail (BEC) ou d’autres attaques a expliqué Proofpoint. « En plus des comptes compromis, les entreprises usurpées pourraient subir des abus de marque ». Les experts ont exhorté les organisations et les utilisateurs à être prudents lorsqu’ils accordent l’accès à des applications OAuth tierces, même si elles sont vérifiées par Microsoft.

« Ne faites pas confiance et ne comptez pas sur les applications OAuth uniquement sur la base de leur statut d’éditeur vérifié. Les sociétés doivent soigneusement évaluer les risques et les avantages d’accorder l’accès à des applications tierces. En outre, les entreprises doivent restreindre le consentement des utilisateurs aux applications avec des éditeurs vérifiés et des autorisations déléguées à faible risque. Les actions de correction automatisées, telles que la révocation des applications OAuth malveillantes de votre environnement cloud, peuvent réduire considérablement le temps d’attente des acteurs de la menace et prévenir la plupart des risques post-accès », précise Proofpoint.

En avril de l’année dernière, le fournisseur PaaS Heroku, une entité du groupe Salesforce, et GitHub de Microsoft ont averti que des jetons d’utilisateur OAuth compromis étaient probablement utilisés pour télécharger des données privées d’organisations utilisant Heroku et le service d’intégration et de test continu Travis CI. À l’époque, GitHub a déclaré que cinq applications OAuth spécifiques étaient affectées – quatre versions de Heroku Dashboard et Travis CI (ID 145909, 628778, 313468, 363831 et 9261). « Notre analyse d’autres comportements de l’acteur de la menace suggère que les acteurs peuvent exploiter le contenu du référentiel privé téléchargé, auquel le jeton OAuth volé avait accès, pour des secrets qui pourraient être utilisés pour pivoter vers d’autres infrastructures », a déclaré GitHub.

Les professionnels en sécurité des systèmes d’information seront encore des profils très demandés en 2023. Mais les difficultés économiques vont rendre les embauches plus compliquées que prévu.

Selon le dernier rapport de recherche d’ESG (Enterprise Strategy Group) et de l’Information System Security Association International (ISSA), 57 % des entreprises affirment avoir été touchées par la pénurie mondiale de compétences en cybersécurité, tandis que 44 % d’entre elles pensent que cette tension s’est aggravée au cours des dernières années. Le résultat ? La charge de travail du personnel en cybersécurité existant augmente, les demandes d’emploi sont ouvertes pendant des semaines ou des mois, et les taux d’épuisement et d’attrition sont élevés pour ces professionnels.

De nombreux postes en cybersécurité en sous-effectif

D’après l’étude plusieurs métiers s’avèrent être le plus en sous-effectif. Ainsi :

– 37 % des entreprises manquent d’architectes sécurité. Cette pénurie est aiguë dans deux domaines : ceux dédiés au cloud et ceux qui se concentrent sur l’intégration IT, à savoir la consolidation de plusieurs technologies dans une architecture de plateforme cohérente ;

– 35 % des sociétés manquent d’ingénieurs en sécurité. Ces derniers sont les personnes qui installent, configurent et maintiennent les différentes briques de protection. Donc un manque de ces talents équivaut à une utilisation sous-optimale des technologies de sécurité. ESG constate également une demande croissante de personnes qualifiées en ingénierie de détection (c’est-à-dire la détection as code, la création de règles Sigma/Yara, etc.). Ainsi, la prolifération de fournisseurs tels qu’Anvilogic, CardinalOps et SOC Prime vise à combler le fossé de l’ingénierie de détection ;

– 34 % des sondés manquent d’analystes SOC de niveau 3. Ce sont les personnes les plus expérimentées qui reçoivent les escalades/investigations difficiles et sont souvent chargés de la chasse proactive des menaces. Au lieu d’analystes de niveau 3, les entreprises n’ont d’autre choix que de demander à des généralistes d’effectuer un travail spécialisé ;

– 33 % des répondants manquent d’analystes en gestion des vulnérabilités. Une pénurie dans ce domaine entraîne une augmentation du cyber-risque car les actifs informatiques restent non recensés, mal configurés et vulnérables ;

– 31 % des organisations manquent de RSSI, de CISO ou d’autres postes de direction dans le domaine de la cybersécurité. Cette pénurie signifie que de nombreuses structures exécutent des programmes de sécurité sans le leadership nécessaire pour identifier les cyber-risques, gérer un programme de sécurité d’entreprise et travailler avec la direction pour aligner la sécurité sur l’entreprise.

Pourquoi une économie en berne aggravera la pénurie de compétences en cybersécurité

La pénurie de compétences en cybersécurité frappe les entreprises depuis des années. Mais un nouveau phénomène apparait : l’état actuel de l’économie. Au cours des 12-18 prochains mois, les risques de récession exacerberont l’impact de cette tension. Que retenir de cette situation ?

Tout d’abord les professionnels de la cybersécurité seront plus sélectifs en matière de recherche d’emploi. Au cours des 10 dernières années, ces derniers se sont vu offrir de généreuses rémunérations, souvent liées à des options d’achat d’actions. Maintenant que les marchés sont en baisse et que les introductions en bourse se raréfient les candidats éviteront les actions et apprécieront mieux de l’argent sonnant et trébuchant. Au-delà de cette seule compensation, les incertitudes économiques ont tendance à déboucher sur un comportement plus averse au risque. Les experts sont susceptibles de se replier, d’adopter une approche prudente sur la progression de carrière et d’attendre que le climat des affaires se stabilise.

Ensuite, l’utilisation croissante des services de sécurité épuisera le vivier de talents. Il n’y a qu’à regarder les recherches actuelles pour voir que de plus en plus d’entreprises se tournent vers les services managés pour épauler le personnel de sécurité interne surchargé et sous-qualifié. Un exemple ? Une étude récente d’ESG sur les opérations de sécurité indique que 85 % des structures utilisent service de détection et de réponse en mode managé (MDR), et 88 % prévoient d’augmenter leur utilisation de ces services à l’avenir. Au fur et à mesure que ce modèle se poursuit, les fournisseurs de services dans ce domaine (MSSP) devront augmenter leurs effectifs pour gérer la demande croissante. Étant donné que les modèles économiques de ces sociétés sont basés sur la mise à l’échelle des opérations grâce à l’automatisation, ils calculeront un rendement plus élevé sur la productivité des employés et seront disposés à proposer une rémunération plus généreuse que les sociétés. Une entreprise de services de sécurité agressive dans une petite ville pourrait facilement obtenir un quasi-monopole sur les talents locaux. Au niveau de la direction, nous verrons également une demande croissante pour les services de CISO virtuels (vCISO) pour créer et gérer des programmes de sécurité à court terme.

Enfin, le gel des embauches constituera un obstacle. En période de ralentissement économique, les sociétés prennent souvent des décisions générales draconiennes, comme couper la formation, réduire les effectifs ou geler toutes les nouvelles embauches. Lorsque cela se produit, les RSSI doivent se battre avec les RH pour chaque embauche individuelle nécessaire, ralentissant le processus de recrutement et obligeant les organisations à gérer la sécurité malgré le manque de personnel ou de compétences essentielles.

Alors le risque de récession met un frein aux travaux des RSSI, en particulier ceux qui sont déjà confrontés à des problèmes de personnel de sécurité et de compétences. Que peuvent-ils faire? Augmenter leurs budgets de formation, renforcer leurs engagements envers les employés clés, travailler avec les fournisseurs pour tirer le meilleur parti de leurs produits, et compléter le personnel avec des prestataires de services. Un programme bien chargé pour les mois et années qui viennent…

Après s’être vu infliger une amende de plus de 200 millions de dollars l’année dernière pour des infractions similaires, Morgan Stanley a commencé à pénaliser les employés qui utilisent des applications de messagerie personnelles dans le cadre professionnel. Une posture difficile à tenir dans le temps observe un expert.

La banque d’investissement Morgan Stanley a sanctionné certains de ses employés par des sanctions dépassant le million de dollars pour avoir enfreint les règles de conformité en utilisant WhatsApp et iMessage pour des communications professionnelles. Selon un article du Financial Times, les sanctions ont été infligées sous la forme d’une réduction des primes précédentes ou des salaires futurs. Si ces punitions peuvent sembler salées, Morgan Stanley elle-même a dû payer des millions de dollars d’amendes pour des violations antérieures de la SEC liées à l’utilisation d’applications de messagerie grand public à des fins professionnelles. En septembre dernier, le régulateur américain a infligé des amendes d’un montant total de 1,8 milliard de dollars à de grandes banques et sociétés de courtage pour l’utilisation par leurs employés d’applications de messagerie privée pour discuter de leur travail et pour ne pas avoir toujours sauvegardé ces messages. Les peines comprennent 1,1 milliard de dollars évalués par la SEC et une amende de 710 millions de dollars de la Commodity Futures Trading Commission (CFTC).

Morgan Stanley fait partie de la douzaine de sociétés de services financiers condamnées et a dû payer plus de 200 millions de dollars. En 2020, la firme a subi un incident de sécurité provoqué par deux cadres de la division matière première qui utilisaient des applications de messagerie personnelle. Ils ont été licenciés pour faute. Dans l’affaire jugée en septembre 2022, la banque a choisi de sanctionner financièrement les fautifs allant de quelques milliers de dollars à plus d’un million de dollars par personne. Les pénalités étaient basées sur un système de points qui prend en compte des facteurs tels que le nombre de messages envoyés, l’ancienneté du banquier et le fait qu’il ait reçu ou non des avertissements préalables, ont déclaré des personnes au courant de l’affaire, selon plusieurs articles.

Les employés utilisent ce qui est le plus pratique

Shiran Weitzman, CEO de Shield, éditeur de sécurité sur mobile, a déclaré que l’imposition d’interdictions sur des applications de communication populaires telles que WhatsApp et iMessage était une solution temporaire. Les employés vont finir par utiliser ce qui est le plus populaire et le plus pratique. La série de pénalités infligées l’année dernière aux services financiers par les autorités de réglementation pour utilisation abusive des plateformes de messagerie a été un coup de semonce – une déclaration selon laquelle le secteur devait faire le ménage et « mettre de l’ordre dans la maison », a-t-il ajouté. Le problème, cependant, c’est que le secteur bancaire et d’autres entreprises offrant des services commerciaux très personnalisés voient souvent les employés adopter simplement les plateformes de communication les plus pratiques.

« Les exigences pour WhatsApp ou iMessage sont similaires à celles de n’importe quel canal de communication utilisé par une banque – email, Slack, Microsoft Teams, Zoom, peu importe. Toute personne communiquant au nom de la banque […] doit être surveillée », a déclaré Shiran Weitzman. « Avec les technologies d’aujourd’hui, c’est faisable. Pourquoi ne l’ont-ils pas fait, c’est une autre question. J’ai mes suppositions ». Il poursuit : « Ce n’est pas une question de technologie, […] c’est très difficile pour eux de [changer]. Ce sont de grandes organisations et chaque fois qu’elles doivent appliquer une nouvelle technologie ou une contrainte, elles doivent le faire à un niveau mondial ».

Allier technologie et sécurité pour la bonne santé des affaires

Pendant la pandémie, les banquiers contraints de travailler à distance se sont mis à l’aise en utilisant les plateformes de messagerie grand public les plus populaires, car leurs clients s’en servaient également. Elles étaient tout simplement plus pratiques et, à l’époque, les sociétés de services financiers ont relâché leur surveillance sur ces services. Selon M. Weitzman, les banques doivent s’efforcer d’activer les meilleurs outils avec des logiciels de sécurité et de surveillance, qui utilisent des API pour suivre les communications et signaler les communications suspectes tout en préservant la confidentialité des conversations.

Bien que cela soit possible, interdire aux employés d’utiliser les dernières technologies de communication n’est pas propice à la bonne marche des affaires. « WhatsApp et iMessage, c’est de l’anticipation », a déclaré Shiran Weitzman. « Vous devez être en mesure d’enregistrer les communications. Et, l’employé doit être informé et donner son consentement. Mais je pense qu’il faudra du temps pour que ce message parvienne aux [entreprises de services financiers], et je crains qu’il y ait des amendes supplémentaires avant que cela ne se produise ».

L’International Counter Ransomware Taskforce vient de débuter ses travaux. Elle compte 37 membres dont l’Union européenne.

L’Australie sera le premier président et coordinateur de l’International Counter Ransomware Taskforce (ICRTF), un groupe de travail international de lutte contre les ransomwares prévu par l’International Counter Ransomware Initiative (ICR). Le coup d’envoi de ses activités a été donné lundi. La CRI s’est réunie pour la première fois en octobre 2021, dans le cadre d’une conférence virtuelle de 30 pays, facilitée par le Conseil de sécurité nationale de la Maison Blanche des États-Unis.

Lors d’une seconde réunion organisée en novembre 2022, les 37 membres participants ont fixé les points suivants :

– Tenir les acteurs de ransomware responsables de leurs crimes et ne pas leur offrir de refuge.

– Combattre la capacité des acteurs de ransomware à tirer profit des produits illicites en mettant en œuvre et en appliquant des mesures de lutte contre le blanchiment de capitaux et le financement du terrorisme (LBC/FT), y compris des règles de « connaissance du client » ou « know your customer » (KYC), pour les actifs virtuels et les fournisseurs de services d’actifs virtuels.

– Perturber et traduire en justice les acteurs de ransomware et leurs facilitateurs, dans toute la mesure permise par les lois applicables et les autorités compétentes de chaque partenaire.

– Collaborer à la lutte contre les ransomwares en partageant des informations, le cas échéant et conformément aux lois et réglementations applicables, sur l’utilisation abusive d’infrastructures pour lancer des attaques de ransomwares, afin de garantir que les cyber-infrastructures nationales ne sont pas utilisées pour de telles attaques.

L’idée de créer un groupe de travail est également née de ce second sommet, dans le but de développer des outils intersectoriels et d’échanger des renseignements sur les cybermenaces afin d’accroître les capacités d’alerte précoce et de prévenir les attaques. La taskforce devrait aussi contribuer à consolider les cadres politiques et les meilleures pratiques. Elle a été créée au sein du Cyber and Critical Technology Coordination Centre, le centre de coordination des technologies cybernétiques et critiques du Ministère australien des Affaires Intérieures.

L’International Counter Ransomware Taskforce (ICRTF) permettra à l’International Counter Ransomware Initiative (CRI) d’être en lien avec l’industrie avec laquelle elle pourra partager et mener des actions défensives et perturbatrices contre les menaces. « L’ICRTF pourra initier des projets de cybersécurité en réponse aux demandes d’assistance des membres et soutiendra les actions potentielles pour perturber les acteurs malveillants au cas par cas », a déclaré le Ministère australien des Affaires Intérieures dans un communiqué. L’ICRTF devra également fournir des rapports sur les outils, les tactiques et les procédures visant à améliorer la sensibilisation des membres.

Le leadership de l’Australie contre les ransomwares

Cette initiative se déroule sous l’égide de l’actuel gouvernement australien, qui, après son arrivée au pouvoir en mai 2022, a rapidement fait de la cybersécurité un portefeuille à part entière, nommant Clare O’Neil comme Ministre de la cybersécurité. Cependant, ce thème n’est pas la seule compétence de Mme O’Neil, qui est également la Ministre de l’Intérieur. Après avoir vivement rappelé à l’ordre l’opérateur télécom australien Optus après la violation massive de données dont il a été l’objet, Mme O’Neil a été confrontée à de nombreuses autres violations, dont certaines beaucoup plus graves, comme celle de Medibank, conduisant le gouvernement à changer d’approche et à adopter une attitude plus ouverte. La violation d’Optus, et toutes celles qui ont suivi, ont forcé le gouvernement à prendre les choses en main et à changer sa façon de traiter les cybermenaces.

Il a notamment créé un groupe opérationnel conjoint réunissant l’Australian Federal Police, la police fédérale australienne et l’Australian Signals Directorate, le service de renseignement australien, responsable du renseignement et de la sécurité électronique des transmissions de la défense, des affaires étrangères et du gouvernement australien, afin de contrecarrer activement les activités des cybercriminels. L’équipe serait composée d’une centaine de personnes issues des deux agences. Le gouvernement australien a également adopté un projet de loi visant à faire passer les sanctions pour violation de données de 42 à 50 millions de dollars australiens. Cette mesure s’inscrit dans le cadre du programme Notifiable Data Breaches (NDB), entré en vigueur en février 2022. Cependant, aucune entreprise n’a été condamnée à une amende depuis lors. L’Office of the Australian Information Commissioner, l’autorité nationale de protection des données et le régulateur national de la vie privée et de la liberté d’information, n’a engagé qu’une seule procédure de sanction civile contre Facebook devant la Cour fédérale en mars 2020, toujours en cours.

L’initiative internationale de lutte contre les ransomwares

Les membres de la Counter Ransomware Initiative sont : L’Afrique du Sud, l’Allemagne, l’Australie, l’Autriche, la Belgique, le Brésil, la Bulgarie, le Canada, la Croatie, l’Espagne, l’Estonie, les Émirats arabes unis, les États-Unis, la France, l’Inde, l’Irlande, Israël, l’Italie, le Japon, le Kenya, la Lituanie, le Mexique, le Nigeria, la Norvège, la Nouvelle-Zélande, les Pays-Bas, la Pologne, la République de Corée, la République dominicaine, la République tchèque, la Roumanie, Singapour, la Suède, la Suisse, l’Ukraine et l’Union européenne. Le CRI compte se faire connaître et accueillir d’autres pays au sein du groupe.

Lors du sommet de 2022, le CRI a présenté plusieurs initiatives qui vont au-delà de la création de la taskforce et ses membres se sont également entendu pour :

– Organiser une deuxième session de travail sur les ransomwares dans le cadre de la lutte contre le financement illicite afin d’approfondir les enseignements tirés de la première session de travail et de renforcer les capacités en matière de traçage et d’analyse de la blockchain.

– Prendre des mesures conjointes pour empêcher les auteurs de ransomware d’utiliser des crypto-monnaies pour se faire payer.

– Partager activement les informations entre les secteurs public et privé sur les acteurs et les techniques.

– Poursuivre l’élaboration de frameworks et de lignes directrices harmonisés pour prévenir les ransomwares et y répondre, en mettant l’accent sur la fourniture de services essentiels et d’infrastructures critiques.

– Aborder la question des ransomwares dans le cadre de formats multilatéraux appropriés afin d’établir des pratiques, des actions et des normes plus larges en matière de lutte contre les activités et les réponses aux ransomwares.

– Coordonner stratégiquement ses programmes de renforcement des capacités cyber afin de renforcer la résilience, les capacités disruptives, les cadres juridiques et les capacités d’application de la loi pour lutter contre les ransomwares dans d’autres pays.

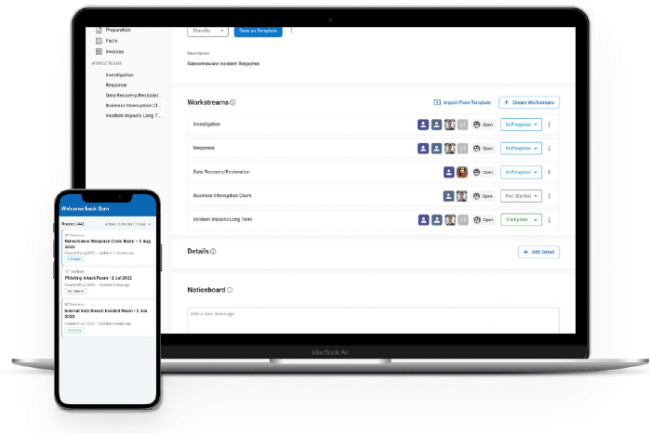

La plateforme de CYGNVS promet des guides de référence, une connectivité hors bande et bien plus encore pour aider les entreprises à se remettre d’une cyberattaque majeure.

Après avoir levé 55 millions de dollars de fonds de Série A, preuve de la viabilité de son projet, la start-up CYGNVS a annoncé hier sa sortie du mode furtif. La jeune pousse a créé une plateforme de « cybercrise » hautement fonctionnelle qui promet d’aider les entreprises à se remettre de violations majeures. Le produit homonyme CYGNVS de la startup, acronyme de Cyber GuidaNce Virtual Space, est un système de reprise après sinistre tout-en-un après une cyberattaque. Il permet d’établir des communications hors bande entre les membres importants de l’équipe, pour le cas où les réseaux d’entreprise seraient compromis par des attaquants, d’accéder facilement à des experts externes et de créer des « guides » interactifs préétablis pour accompagner les équipes tout au long du processus de récupération. CYGNVS permet également d’effectuer des simulations pour préparer l’entreprise à répondre à des cyber-incidents, offre des outils d’audit et de conformité pour rassurer sur le respect des exigences de la réglementation, et un accès rapide aux applications mobiles et aux navigateurs. Le système a été mis au point en partenariat avec le géant de l’assurance AIG, qui a apporté son expertise tout au long de son développement. Il est disponible directement auprès de la startup, mais aussi dans le cadre de certaines polices d’assurance cyber.

Une reprise après sinistre spécifique à la cybersécurité

Selon Phil Goodwin, vice-président de la recherche sur les plates-formes logicielles d’infrastructure chez IDC, pour de nombreuses entreprises, c’est un pas dans la bonne direction. Selon lui, trop souvent, les entreprises se contentent d’une reprise après sinistre classique, qui protège essentiellement contre les catastrophes physiques. Or ce substitut à une véritable solution de reprise après sinistre ne répond pas vraiment au problème. « Nos recherches montrent qu’environ 85 % des entreprises pensent être pleinement préparées à faire face à un cyber-événement, mais la moitié des victimes n’ont d’autre choix que de payer la rançon, et moins d’un tiers arrive à récupérer complètement après une attaque », a expliqué M. Goodwin. « Il y a un écart entre la perception qu’elles ont de leur niveau de préparation et la réalité ».

Plusieurs raisons justifient l’adoption, par les entreprises, de solutions de cyber-reprise dédiées, notamment parce que la reprise après sinistre classique s’appuie souvent sur des sauvegardes non corrompues, mais sur lesquelles on ne peut pas, par exemple, compter en cas d’attaque par ransomware. Les outils d’analyse légale ne sont pas non plus une fonction standard de ces produits. Selon M. Goodwin, les caractéristiques remarquables du produit de CYGNVS, notamment ses guides de référence et sa focalisation sur la cyber-réaction, devraient faire émerger significativement la startup dans le paysage de la sécurité. « La plateforme de CYGNVS a un potentiel vraiment très intéressant, parce qu’elle comble un fossé entre la reprise après sinistre et la cyber-réponse », a affirmé Phil Goodwin. « Il faut encore attendre qu’elle fasse les preuves de son fonctionnement, mais ce qu’elle apporte pourrait être vraiment intéressant ».