Au sein de l’OTAN, des experts en cybersécurité éprouvent différents modèles algorithmiques pour contrecarrer les risques croissants pesants sur les infrastructures critiques.

L’IA autonome, c’est-à-dire capable d’agir sans intervention humaine, est une piste suivie pour identifier des cyber-attaques contre les infrastructures critiques. Cette expérimentation a été réalisée à l’occasion d’un exercice mené par l’OTAN (organisation du traité de l’Atlantique nord) baptisé Cyber Coalition 2022. Pour cette simulation, six équipes de cyberdéfenseurs des pays membres ont été chargées de mettre en place des SI et des réseaux électriques dans une base militaire fictive et de les faire fonctionner pendant une cyberattaque. Si des pirates parvenaient à perturber le fonctionnement des systèmes ou si l’électricité était coupée durant plus de dix minutes, des systèmes essentiels pouvaient être mis hors service.

Mais toutes les équipes ne disposaient pas des mêmes outisl. En effet, trois d’entre elles ont eu accès à une solution de cyberdéfense basée sur l’IA, nommée AICA (Autonomous Intelligence Cyberdefense Agent) développé par l’Argonne National Laboratory du ministère américain de l’Énergie (DOE). L’objectif de l’expérience était de tester et de mesurer l’efficacité de l’IA dans la collecte de données et d’aider les équipes à répondre aux cyberattaques contre les systèmes et services critiques. Elle doit démontrer également l’apport des outils dans l’amélioration de la collaboration entre les humains et les machines pour réduire les risques cyber. Les résultats de l’expérience ont été publiés fin décembre 2022, peu de temps après la publication d’un rapport du Government Accounting Office (GAO) des États-Unis – un organisme d’audit, d’évaluation et d’investigation du Congrès des États-Unis. Ce dernier souligne que de nombreuses entités gouvernementales essentielles n’ont pas conscience de la sécurité des infrastructures critiques et n’ont pas mis en œuvre la plupart des recommandations relatives à la protection de ces dernières depuis 2010.

Les bénéfices de l’IA en matière de cyberdéfense démontrés

« Les équipes ont mis en place une liste définie de services : surveillance du réseau électrique local simulé alimentant leurs systèmes, répondre aux attaques par injection de requêtes et capacité à contrecarrer les tentatives des autres équipes de faire de même par le biais de stratégies de cyberattaque », souligne l’Argonne National Laboratory. « Aucune des équipes ne connaissait le scénario ou les réseaux avant l’expérience. Les équipes ayant utilisé le prototype AICA d’Argonne ont fait des observations clés concernant l’activité du réseau, les événements enregistrés et les alertes de détection d’intrusion, ou bien elles ont détecté des malwares qui ont permis d’améliorer les requêtes des opérateurs et de prendre des décisions automatisées sur les réponses défensives », a affirmé le laboratoire de recherche. « Toutes les équipes ont pu maintenir leurs réseaux en service, mais ce n’était pas le seul résultat valable », a déclaré Benjamin Blakely, analyste chercheur en cybersécurité de l’Argonne, qui a dirigé l’expérience aux côtés d’experts du cyberespace du Commandement allié Transformation (Allied Command Transformation, ACT) de l’OTAN. « Nous avons pu voir le réseau tel que l’agent autonome AICA le voit, y compris les relations entre les modèles d’attaque, le trafic réseau et les systèmes cibles. Les agents utilisent ces informations pour construire un graphe de connaissances du réseau, ce qui les aide à mieux le protéger », a-t-il ajouté. M. Blakely et l’ACT de l’OTAN publieront les résultats complets de l’expérience dans les mois à venir.

Bob Kolasky, SVP pour les infrastructures critiques d’Exiger et ancien directeur adjoint du CISA (équivalent de l’Anssi aux Etats-Unis), a expliqué que l’exercice montrait que les technologies émergentes pouvaient changer la donne en matière de gestion des risques pour les systèmes complexes et interdépendants. « Les laboratoires nationaux, comme l’Argonne, apportent une modélisation pointue, des données synthétiques et une grande puissance de calcul pour soutenir les infrastructures critiques. Cela permettra d’améliorer l’IA et il sera important de tester comment l’IA est appliquée dans le cadre de concepts opérationnels », a-t-il encore déclaré, ajoutant que « ce test de l’OTAN sur application de l’IA aux infrastructures critiques est passionnant ».

L’IA, un défenseur bientôt essentiel

L’intelligence autonome/artificielle peut jouer un rôle important dans la sécurisation des infrastructures critiques et la lutte contre les cybermenaces complexes auxquelles ces systèmes sont confrontés. « L’IA est absolument nécessaire pour détecter les menaces contre les infrastructures critiques, à charge, ensuite, de convenir des actions de réponse pouvant être automatisées pour contenir, éradiquer ou prévenir la menace plus large », a expliqué Martin Riley, directeur des services de sécurité managés de l’entreprise de cybersécurité Bridewell. « La nécessité vient du changement constant de l’infrastructure utilisée par les cybercriminels et des modifications légères ou globales de leurs comportements ».

Bridewell dispose de sa propre équipe de recherche et de renseignement qui suit activement les adversaires, leur infrastructure et leurs comportements, tout en utilisant l’IA. « Le coût de cette recherche et de ces renseignements est important. Par contre, un modèle généré par l’IA diminue ce coût tout en augmentant la maturation, réduisant par conséquent le risque », a ajouté M. Riley. « La réalité est que les fonctions critiques sont généralement basées sur un réseau complexe de dépendances et d’interdépendances qui sont gérées en grande partie par des moyens numériques », a encore déclaré M. Kolasky. « Il est impossible pour les humains seuls de comprendre ces complexités et ces points d’attaque. L’IA va permettre d’accroître l’efficacité et l’efficience de la surveillance des risques et, au final, d’atténuer les risques et de rendre les systèmes plus résilients ».

En plus de l’ajout d’une capacité supplémentaire à son framework TDX (Trust Domain Extensions), Intel intègre une « pile fantôme » dans la quatrième génération de Xeon afin de contrer une dangereuse tactique de cyberattaque.

Annoncée la semaine dernière, la famille de puces pour serveurs Xeon de quatrième génération d’Intel s’enrichit de plusieurs fonctionnalités de sécurité en lien avec la stratégie Confidential Computing de l’entreprise. Les améliorations apportées à l’environnement d’exécution de confiance d’Intel (Trusted Execution Environment ouTEE) et une technique de lutte contre les attaques basées sur la programmation orientée saut et retour sont les mises à jour les plus notables. La quatrième génération de Xeon introduit un certain nombre de fonctionnalités dans tous les domaines, notamment des améliorations significatives de l’efficacité énergétique, des traitements IA et de la gestion des charges de travail à la périphérie. Mais les points forts de la sécurité sont la technologie d’isolation des machines virtuelles (VM) et la mise en application du contrôle des flux ou Control-Flow Enforcement Technology. La première technique permet d’isoler les machines virtuelles au niveau matériel, sans avoir besoin de la surveillance de l’hyperviseur, si bien qu’une VM entière peut séjourner et fonctionner dans un environnement de confiance au lieu d’une seule application. Il existe de nombreuses options pour les environnements d’exécution de confiance dans d’autres domaines de la pile, mais Amy Santoni, l’architecte en chef de la sécurité Xeon chez Intel, a déclaré que toutes ces options n’offraient pas les mêmes capacités ou ne répondaient pas aux mêmes normes.

Sécuriser les environnements virtuels

« Cela dépend de ses objectifs pour l’environnement de confiance concerné », a déclaré Mme Santoni. « Dans le cloud actuel, plusieurs clients peuvent exploiter le même matériel avec la technologie de virtualisation, mais dans un environnement cloud ordinaire, l’hyperviseur a toujours accès à toutes les données de ces VM si vous le lui permettez. Il n’y a rien au niveau matériel pour empêcher une VM d’accéder aux données », a-t-elle expliqué. Cette isolation est assurée par le framework Trust Domain Extensions d’Intel, qui fonctionne déjà avec Microsoft Azure, Google Cloud, Alibaba et IBM. Pour l’instant, aucun calendrier n’a été fourni pour l’intégration d’AWS. Précisons que ce dernier a ses propres offres “informatique confidentielle”, tandis que Microsoft a également des instances de machines virtuelles avec les fonctionnalités de sécurité avec les puces AMD Epyc.

Déjà mise en œuvre par Intel dans les processeurs Core axés sur les points d’extrémité, mais nouvelle dans la famille Xeon, la fonctionnalité Control-Flow Enforcement vise à éradiquer diverses techniques de cyberattaque basées sur la programmation orientée retour (Return-oriented programming, ROP) et sur programmation orientée saut (Jump-oriented programming). L’idée de ces attaques est de réorganiser l’ordre dans lequel les morceaux de code sont renvoyés à l’application, à des fins malveillantes. « La technique consiste à prendre des bribes de code réel, libéré, mais avec la capacité de manipuler leur ordre », a encore expliqué Amy Santoni. Cependant, Control-Flow Enforcement ajoute une pile secondaire ou « pile fantôme » à la pile normale utilisée pour ordonner l’exécution des instructions. Elle est totalement inaccessible aux programmeurs et ne peut donc pas être manipulée par un mauvais acteur. L’ordre des instructions est comparé à la « pile fantôme », qui déclenche une erreur si elles ne sont pas dans la bonne séquence.

Vérification à distance de la sécurité cloud avec Amber

Enfin, Intel a introduit le projet Amber, déjà annoncé, dans cette quatrième génération de Xeon. Décrite comme une capacité « out-of-station » pour son environnement d’exécution de confiance, elle permet aux utilisateurs de valider que leurs charges de travail s’exécutent sur du matériel Intel, indépendamment des informations fournies par les fournisseurs de services cloud. « L’idée est de donner aux clients la possibilité de valider la configuration de l’environnement dans lequel ils s’exécutent », a déclaré l’architecte en chef de la sécurité Xeon chez Intel. « Cela ne veut pas dire que les fournisseurs de cloud ne le fournissent pas. C’est une option supplémentaire, un peu comme quand on achète un véhicule d’occasion chez un concessionnaire, et que l’on veut [quand même] le confier à un mécanicien indépendant ». La cinquantaine de puces différentes de la famille Xeon de quatrième génération sera disponible en précommande à partir du 15 février.

L’équipe de chercheurs d’At-Bay indique que le gang Royal exploite activement la vulnérabilité critique CVE-2022-27510. Elle vise des passerelles et des contrôleurs Citrix pour déployer leur ransomware.

Selon l’équipe de recherche du fournisseur de cyber-assurance At-Bay, le groupe de ransomware Royal exploite activement une faille de sécurité critique affectant les systèmes Citrix. Annoncée par le spécialiste de la virtualisation le 8 novembre 2022, la vulnérabilité, identifiée comme CVE-2022-27510, contourne des mesures d’authentification sur deux produits Citrix: Application Delivery Controller (ADC) et Gateway. Il n’y avait aucun cas connu d’exploitation de la vulnérabilité au moment de la divulgation. Cependant, dès la première semaine de 2023, les analyses d’At-Bay suggèrent que le groupe Royal s’en sert désormais activement. Ce dernier est considéré comme l’un des gangs ransomware les plus sophistiqués. Il est apparu en janvier 2022 et a été particulièrement actif au second semestre l’an dernier notamment via l’exploit de camagnes Ads de Google.

Dès que le bug de Citrix a été publiée, les chercheurs ont commencé à évaluer l’ampleur du risque et à identifier les entreprises susceptibles d’être exposées, a écrit Adi Dror, analyste de données cyber d’At-Bay, dans un rapport. « Les données de nos analyses, les informations tirées des plaintes et d’autres renseignements recueillis par notre équipe indiquent que la vulnérabilité Citrix CVE-2022-27510 est le point d’accès initial utilisé par le groupe Royal Ransomware pour lancer une attaque », ajoute-t-il.

Un vecteur d’attaque courant mais efficace

La méthode d’exploitation suspectée de la vulnérabilité Citrix par le groupe Royal est conforme à une technique similaires observées dans le passé, a poursuivi Adi Dror. Il semble que Royal exploite cette vulnérabilité de contournement d’authentification pour obtenir un accès non autorisé aux terminaux avec ADC ou Gateway et lancer des attaques de ransomware. « L’exploit sur les serveurs est l’un des vecteurs d’attaque les plus courants pour les groupes de rançongiciels, en particulier les serveurs d’infrastructure critiques comme ceux fournis par Citrix. Cependant, ce qui distingue cette instance, c’est que le groupe utilise la vulnérabilité Citrix avant qu’il n’y ait un exploit public ». A noter que les versions suivantes des produits du spécialiste de la virtualisation sont affectées par CVE-2022-27510 : ADC et Gateway 13.1 (avant 13.1-33.47), ADC et Gateway 13.0 (avant 13.0-88.12, ADC et Gateway 12.1 (avant 12.1-65.21), et ADC 12.1-FIPS (avant 12.1-55.289).

Les entreprises utilisant l’une de ces solutions sont invitées à corriger les logiciels vulnérables et à suivre les méthodes d’atténuation recommandées par Citrix. « Même pour les clients qui n’ont pas reçu d’alerte de sécurité, il est important qu’ils vérifient s’ils utilisent des produits vulnérables et qu’ils corrigent immédiatement », a déclaré Adi Dror.

Une menace active et évasive pour les entreprises

Le groupe Royal a considérablement intensifié ses opérations au cours des derniers mois de 2022 et a développé son propre programme de ransomware personnalisé qui permet aux attaquants d’effectuer un chiffrement de fichiers flexible et rapide. « Son rançongiciel, que le groupe déploie via différents TTP, a eu un impact sur plusieurs entreprises à travers le monde », ont déclaré des chercheurs de Cybereason dans une récente étude.

Les tactiques du groupe présentent des similitudes avec celles de Conti, ce qui fait soupçonner qu’il est en partie composé d’anciens membres du tristement célèbre groupe qui a fermé ses portes en mai 2022. Royal est connu pour utiliser le phishing comme vecteur d’attaque initial, ainsi que des tiers- chargeurs tels que BATLOADER et Qbot pour la distribution. L’accès initial est généralement suivi du déploiement d’un implant Cobalt Strike pour la persistance et pour se déplacer latéralement à l’intérieur de l’environnement en vue de la suppression de la charge utile du ransomware. Les tactiques utilisées par Royal donne au groupe la capacité d’échapper à la détection avec un chiffrement partiel.

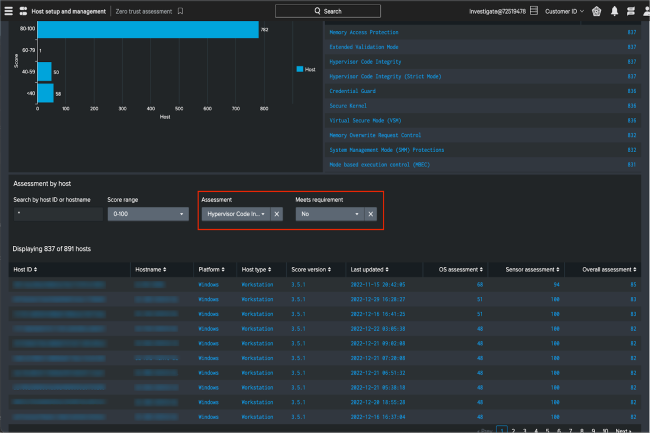

Selon CrowdStrike, un groupe de pirates a exploité d’anciens problèmes de sécurité de Windows pour utiliser des techniques BYOVD (bring-your-own-vulnerable-driver).

Récemment, CrowdStrike a pu observer le déploiement d’un pilote malveillant par le groupe Scattered Spider. Pour cela, il se sert d’une tactique dite de BYOVD (bring your own vulnerable driver). Selon l’éditeur, l’emploi persistant de cette technique par les cybercriminels est un avertissement aux experts de la sécurité, car elle exploite des déficiences de longue date dans les protections du noyau Windows. Dans cette dernière attaque BYOVD observée et bloquée par le système de sécurité Falcon de CrowdStrike, Scattered Spider a essayé de déployer un pilote de noyau malveillant via une vulnérabilité référencée CVE-2015-2291, présente dans le pilote de diagnostic Intel Ethernet pour Windows (iqvw64.sys).

Selon la base de données nationale des vulnérabilités du NIST (National Institute of Standards and Technology), cette faille du pilote de diagnostic Intel Ethernet provoque un déni de service ou éventuellement exécute du code arbitraire avec les privilèges du noyau sous Windows. « Les clients de CrowdStrike doivent s’assurer qu’ils peuvent localiser et corriger le pilote Intel Display Driver vulnérable spécifié dans le CVE-2015-2291. En appliquant en priorité les correctifs aux pilotes vulnérables, on peut atténuer ce problème et d’autres vecteurs d’attaque similaires impliquant l’utilisation abusive de pilotes signés », a déclaré CrowdStrike dans un blog sur l’exploit Scattered Spider.

Attaques BYOVD

Généralement, les attaques BYOVD, ou Bring Your Own Vulnerable Driver, utilisent des pilotes signés légitimement, mais vulnérables, pour effectuer des actions malveillantes sur les systèmes. Dans une attaque BYOVD, l’attaquant peut utiliser les vulnérabilités des pilotes pour exécuter des actions malveillantes avec des privilèges au niveau du noyau. « Des outils disponibles publiquement, comme KDMapper, permettent aux adversaires de tirer facilement parti du BYOVD pour mapper des pilotes non signés en mémoire », a expliqué CrowdStrike. Selon les chercheurs, durant la dernière décennie, la technique BYOVD a été fréquemment utilisée contre Windows, et les cybercriminels continuent de l’utiliser, car l’OS n’a pas correctement mis à jour sa liste de blocage des pilotes vulnérables. En 2021, Microsoft a déclaré que les pilotes présentant des vulnérabilités de sécurité confirmées seraient bloqués par défaut sur les terminaux Windows 10 avec la fonction d’intégrité de mémoire Hypervisor-Protected Code Integrity (HVCI) activée, via des listes de blocage mises à jour automatiquement via Windows Update.

Les pilotes vulnérables, un problème persistant de Windows

Cependant, plusieurs chercheurs et entreprises de cybersécurité, dont Sophos, ont observé que les attaques BYOD réussies contre Windows ont perduré, et que les listes de blocage des pilotes vulnérables utilisés par les fonctions de sécurité de Windows n’ont pas été mises à jour régulièrement. Après le signalement de ce type d’attaques fin 2022, Microsoft a déclaré à plusieurs reprises qu’elle travaillait sur le problème. « La liste des pilotes vulnérables est régulièrement mise à jour, mais des commentaires font état d’un délai dans la synchronisation entre les versions du système d’exploitation. Nous avons corrigé ce problème et il sera pris en charge dans les prochaines et futures mises à jour de Windows. La page de documentation sera actualisée dès que de dernières mises à jour seront publiées », avait par exemple déclaré le fournisseur au site Ars Technica.

Mais les attaques BYOVD persistent. CrowdStrike a déclaré que Scattered Spider avait essayé « d’utiliser l’espace privilégié du pilote fourni par le pilote Intel vulnérable pour écraser des routines spécifiques dans le pilote de Falcon… mais le logiciel l’en a empêché et l’information a été immédiatement transmise au client avec un compte rendu d’analyse ». Ces derniers mois, l’éditeur a constaté que le groupe tentait de contourner d’autres outils pour points de terminaison, notamment Microsoft Defender for Endpoint, Palo Alto Networks Cortex XDR et SentinelOne. L’entreprise de sécurité a déclaré avoir identifié plusieurs versions d’un pilote malveillant signées par différents certificats et autorités, notamment des certificats volés émis à l’origine par Nvidia et Global Software LLC, et un certificat de test auto-signé. « Le but de l’adversaire est de désactiver les capacités de visibilité et de prévention des produits de sécurité des points d’extrémité afin de poursuivre ses actions malveillantes sur ses cibles », a déclaré CrowdStrike.

L’ingénierie sociale comme porte d’entrée

Dans la plupart des enquêtes menées par CrowdStrike depuis juin 2022, c’est l’ingénierie sociale qui a permis à Scattered Spider d’obtenir l’accès initial aux systèmes. L’attaquant a exploité des appels téléphoniques, des SMS et/ou des messages Telegram pour se faire passer pour un membre du personnel informatique. Dans un rapport de décembre expliquant ces méthodes d’accès, l’entreprise de sécurité a déclaré que, lors des attaques, l’adversaire demandait aux victimes soit d’aller sur un site Web conçu pour voler les identifiants avec le logo de l’entreprise et de saisir leurs informations d’identification, soit de télécharger un outil de gestion de surveillance à distance qui permettrait à l’adversaire de se connecter à distance et de contrôler leur système.

De plus, selon la firme américaine quand l’authentification multifactorielle (MFA) était activée, l’adversaire traitait directement avec la victime pour la convaincre de partager son mot de passe à usage unique, ou indirectement en insistant pour faire valider le message d’authentification MFA. « Une fois l’accès obtenu, l’adversaire évite d’utiliser un logiciel malveillant unique et privilégie une large panoplie d’outils de gestion à distance légitimes pour maintenir un accès persistant », a indiqué CrowdStrike. Le groupe de cybercriminels Scattered Spider – également connu sous le nom de Roasted 0ktapus, et UNC3944 – a été très actif. Dans son rapport de décembre, l’éditeur a attribué (avec un faible degré de confiance) à Scattered Spider une campagne d’intrusion ciblant des entreprises de télécommunications et d’externalisation des processus métier (Business Process Outsourcing, BPO).

Même si cette semaine CrowdStrike a déclaré que cette méthode semble aussi cibler des industries spécifiques, les entreprises de tous les secteurs devraient appliquer les meilleures pratiques de sécurité pour se défendre contre les pilotes vulnérables ainsi que les attaques comprenant d’autres exploits. « Comme l’adversaire exploite largement les comptes valides comme vecteur d’accès initial, un examen supplémentaire de l’activité de connexion légitime et des approbations d’authentification à deux facteurs à partir d’actifs, de comptes ou de lieux inattendus est fortement recommandé », a encore déclaré CrowdStrike. Ce dernier conseille également aux sociétés d’adopter une approche rigoureuse de défense en profondeur pour surveiller les points d’extrémités, les charges de travail dans le cloud, les identités et les réseaux, et se défendre contre les adversaires avancés et persistants. CrowdStrike propose également des recommandations de meilleures pratiques à ses propres clients, en suggérant des configurations de la plate-forme Falcon qui peuvent prévenir et mettre en quarantaine l’activité BYOVD décrite dans son rapport.

La base de données Notam (Notice to air missions) gérée par l’aviation civile américaine a subi une panne interdisant en début de matinée tout trafic aérien aux Etats-Unis. Le service a repris progressivement depuis.

C’est une chose assez rare, mais les Etats-Unis ont été privés de trafic aérien ce matin jusqu’à 9h (15h heure française). Une décision prise par la FAA (Federal Aviation Administration) à la suite d’une panne dans le système Notam (Notice to air missions). Il s’agit d’une base de données centralisée et gérée par l’aviation civile américaine, qui fournit des informations de sécurité essentielles pour tous les voyages aériens sur le territoire national.

Cette base constitue une source centrale et automatisée des données de vols importantes pour les pilotes, comme les pistes fermées dans certains aéroports, les pannes d’équipements et les risques au long des itinéraires. Le premier avis public de la FAA concernant la panne a été émis dans un tweet envoyé vers 6 h 30, heure de la côte Est, mais on ne sait pas exactement à quel moment, pendant la nuit, le système est tombé en panne. À 9 h, la FAA a déclaré dans un tweet de suivi que le système était entièrement rétabli.

Les recherches de la cause de la panne encore en cours

Les vols déjà en vol au moment de la panne ont pu atterrir en toute sécurité, mais elle a perturbé le trafic aérien dans tout le pays, la FAA ayant décrété un blocage au sol dans tous les aéroports. Newark et Atlanta ont commencé à reprendre les départs encore plus tôt, a déclaré la FAA, « en raison de la congestion du trafic aérien dans ces régions. » Selon le New York Times, un porte-parole de l’aéroport international Hartsfield-Jackson d’Atlanta a indiqué que 13 000 passagers locaux et 43 000 nationaux avaient été affectés par cette mesure.

Les causes de la panne n’étaient toujours pas claires peu après la reprise des vols, mais rien, y compris une cyberattaque, n’a encore été exclu. La dernière déclaration du secrétaire américain aux Transports, Pete Buttigieg, indique que, si le système a été rétabli, la recherche de la cause directe de la panne est toujours en cours. L’interruption de service intervient dans le cadre d’une opération de modernisation du système Notam qui est en cours depuis 2018.

Comme une majorité d’entreprises, la société britannique CD Baby, spécialisée dans la distribution de musique aux différentes plateformes de streaming, s’appuie sur un grand nombre d’applications SaaS. Tom Beohm, vice-président de l’IT de CD Baby, a mis en oeuvre une politique pour optimiser la gestion de ces outils, qui va bien au-delà du seul contrôle des coûts.

À l’origine, CD Baby vendait des CD en ligne. Mais aujourd’hui, le vendeur s’est transformé en fournisseur de « musique en tant que service ». CD Baby propose ses services à 700 000 musiciens indépendants et gère la distribution de plus de 10 millions de titres via des plateformes de téléchargement et de services de streaming comme Spotify. En parallèle, son équipe IT gère le passage des logiciels à un modèle « en tant que service ». Ce n’est pas seulement la façon dont CD Baby fournit ses produits qui a changé depuis que le vice-président de l’IT, Tom Beohm, a rejoint l’entreprise en 2010 en tant qu’ingénieur système principal. « Pendant ces 12 années, ma fonction a évolué de manière spectaculaire. J’ai assisté à deux révolutions complètes de notre pile technologique et de notre infrastructure », relate-t-il.

La première de ces révolutions a concerné le passage aux serveurs virtuels et au stockage centralisé. Désormais, il bascule vers un modèle de cloud hybride et consolide davantage l’infrastructure de stockage. Composée de neuf informaticiens, l’équipe de M. Beohm gère les opérations, l’ingénierie et de l’administration des bases de données pour les près de 200 employés que compte CD Baby. La prise en charge des applications SaaS, y compris la migration en cours vers une plate-forme ERP basée sur le cloud, fait également partie de son rôle.

Des dépenses SaaS en augmentation

CD Baby n’est pas la seule entreprise à consommer davantage de logiciels en tant que service : même si Gartner se dit moins optimiste quant à la croissance des dépenses SaaS qu’il ne l’était début 2022, le cabinet d’études prévoit toujours que les dépenses SaaS mondiales augmenteront de 16,8 % pour atteindre 195 milliards de dollars en 2023. Derrière cette augmentation se cachent toutefois certains défis, car les départements IT ne gèrent pas toujours, ou n’ont pas forcément conscience de l’usage accru des SaaS. « Je considère le logiciel-en-tant-que-service comme la forme actuelle du shadow IT », observe Tom Beohm. Un phénomène très sensible au niveau des services d’assistance : « Nous avons commencé à avoir des demandes d’aides de la part de notre communauté d’utilisateurs ‘sur le produit X’, et mon équipe help-desk n’avait aucune idée de ce que c’était, ce qui nous a forcément alerté », confie le VP de l’IT. Certaines de ces demandes résultaient de l’expansion de Downtown Music Holdings, la société mère de CD Baby : à mesure que le groupe se développe, les employés de CD Baby se retrouvent à travailler avec des collègues d’autres divisions et ils ont besoin d’utiliser les outils SaaS de ces derniers. « Il se passe d’autres choses dans notre écosystème, dont l’IT n’a pas forcément connaissance », explique Tom Beohm.Afin de combler ces lacunes, à son niveau comme pour les utilisateurs qui appelaient le service d’assistance, le VP IT a dans un premier temps demandé aux employés qui savaient avoir besoin d’un outil en particulier d’en parler à l’équipe IT, afin que celle-ci puisse en faciliter l’adoption. « Les résultats de cette approche ont été mitigés, car celle-ci reposait uniquement sur la confiance. Nous avons constaté que nous n’avions pas la visibilité nécessaire pour que cela puisse fonctionner », indique Tom Beohm. Pour cette raison, celui-ci s’est mis en quête d’une plateforme de gestion SaaS (SaaS Management Platform, SMP) qui pourrait l’aider. À peu près au même moment, son patron lui a suggéré quelque chose de similaire. « Il est très rare que l’on propose à l’IT des ressources et de l’argent, alors j’ai sauté sur l’occasion », poursuit M. Beohm. Après avoir étudié un certain nombre d’options, il en a proposé une au reste de l’équipe de direction, qui l’a acceptée.

La découverte des applications

« Pour moi, le critère n°1 concernait la facilité de découverte des applications. Ce qui m’intéressait le plus, c’est d’en apprendre davantage sur la part d’inconnu imperceptible, sur ce que l’on ne voit pas. Dans notre étude du marché SMP, le seul produit qui comblait cette lacune pour notre cas d’usage était Torii », explique le VP IT. Certains SMP recueillent des données à partir du système ERP, en examinant les services que l’entreprise paie, que ce soit par le biais des bons de commande du département IT ou des dépenses sur la carte de crédit du marketing, mais M. Beohm voulait voir ce que les employés utilisaient réellement. « La fonctionnalité qui a fait la différence est une extension de navigateur multiplateforme, que l’on peut installer sur PC, sur Mac et dans plusieurs navigateurs, et qui offre une vue complète de ce qui est utilisé dans notre environnement », souligne le VP IT.Déployée à travers la plateforme de gestion des appareils mobiles de CD Baby, l’extension a nécessité quelques explications. L’une des difficultés rencontrées au départ avec sa communauté d’utilisateurs était la suivante. « Ils nous demandaient si l’on était en train de déployer un logiciel espion, si l’on surveillait leurs frappes au clavier ou leur productivité. Ce sujet était très important pour tous, surtout à l’époque de la pandémie », pointe M. Beohm. Torii a fourni au personnel de CD Baby une documentation expliquant qu’il s’agissait simplement de recueillir des données anonymes sur les applications utilisées dans l’environnement de l’entreprise. « J’ai également réservé des créneaux pour répondre aux questions individuelles. Il y avait quelques inquiétudes au départ, mais je pense que nous avons pu y répondre avec succès », estime le VP de l’IT.Dès que les extensions de navigateur ont été installées, elles ont commencé à générer des données – et c’est là que le véritable défi est apparu. La question concernait moins la collecte de données et le processus de déploiement que de savoir que faire ensuite. « Et maintenant ? », s’est-on demandé quand nous avons découvert que plusieurs centaines d’applications étaient utilisées dans notre environnement à notre insu », relate Tom Beohm. Celui-ci s’est appuyé sur les capacités d’automatisation de workflow de Torii pour gérer cette cascade d’alertes. Désormais, si quelqu’un essaie un nouvel outil, il peut demander à Torii de le noter, puis de prendre d’autres mesures jusqu’à ce que d’autres utilisateurs commencent à l’essayer aussi. « Cela nous a vraiment aidés à gérer la prolifération des scénarios où un outil n’est utilisé qu’une seule fois, sans perdre un tas d’heures de travail à évaluer des choses qui n’ont pas besoin de l’être », souligne-t-il.

Préparer le renouvellement des contrats

D’autres workflows signalent automatiquement les contrats SaaS arrivant à échéance, avertissant le service IT via le système de tickets, ainsi que les propriétaires d’applications et les sponsors exécutifs via Slack. « Cette fonction nous permet de changer d’outil ou de négocier correctement les conditions du prochain renouvellement de contrat », explique le VP IT de CD Baby. Si la réduction des coûts n’était pas l’objectif premier de M. Beohm, celle-ci est présente : « Quand de nouvelles recrues arrivent, nous leur fournissons une suite d’applications IT internes. Avant, nous nous contentions de les acheter, comme on achète un nouveau siège. Aujourd’hui, nous pouvons nous demander si nous avons vraiment besoin d’acheter ces éléments ou s’il existe des outils déjà disponibles dans les services que nous pouvons juste réutiliser. Nous avons pu économiser des milliers de dollars – plus de 8 000 dollars rien qu’en licences Microsoft – grâce à cette visibilité sur les solutions disponibles pour ne pas avoir à en acheter ».La sécurité s’est également améliorée. « L’une de nos équipes utilisait un outil, rendu visible par Torii, mais nous avons vu d’autres personnes dans d’autres équipes l’utiliser aussi », relate M. Beohm. Il a recommandé à l’équipe propriétaire que l’entreprise consolide le contrat du fournisseur pour inclure tous les utilisateurs : « Nous avons pu réduire notre complexité, fournir une interaction plus sécurisée avec le service SaaS en mettant en avant l’authentification multifacteur (MFA) et l’authentification par signature unique (SSO), et laisser les utilisateurs disposer de l’outil avec la gouvernance de l’IT ».Une fois par trimestre, Tom Beohm transmet les informations que lui fournit Torii aux autres dirigeants et discute de qui utilise quoi, et de ce qu’il faut faire à ce sujet. « Ces échanges ont bien fonctionnés, parce qu’ils se basaient sur les données », indique le VP IT de CD Baby. « Jusqu’à présent, c’est vraiment positif ». M. Beohm encourage les autres DSI à se pencher sur les plateformes de gestion des SaaS pour savoir ce qui se passe sur leurs réseaux. En recommandant néanmoins d’être tout à fait transparent avec ses collègues : « Nous n’essayons pas d’être la police du SaaS », insiste-t-il. « Notre objectif est de contribuer le plus possible au succès de tous, en utilisant cet outil pour leur bénéfice et celui de l’entreprise du point de vue de la sécurité, de la convivialité et des coûts ».

Après son passage chez VMware, Tom Gillis a choisi de retourner chez Cisco pour diriger l’activité sécurité. Une division qu’il connait bien pour l’avoir pilotée de 2007 à 2011.

Retour en terre connue pour Tom Gillis. Après son départ de VMware en décembre dernier, il vient d’être nommé vice-président senior et directeur général du Security Business Group de Cisco. Une société et une fonction qu’il connaît bien pour avoir diriger de 2007 à 2011 l’ancienne division Security Technology Group. Cette dernière se concentrait sur le développement de produits de gestion des réseaux, des contenus et des identités.

Après cela, Tom Gillis a co-fondé la société Bracket Computing avec Jason Lango, un ancien d’Ironport. La start-up avait pour ambition de sécuriser les environnements de cloud hybride et multicloud. Elle avait réussi au total 130 millions de dollars dont 45 millions en 2015 auprès du fonds Fidelity et Goldman Sachs. Puis en 2018, Bracket Computing a été acquis par VMware. Tom Gillis a alors dirigé l’activité réseau et sécurité du spécialiste de la virtualisation. Il a été responsable de plusieurs produits phares comme NSX.

Une vague de départ chez VMware

Avec l’annonce du rachat de VMware par Broadcom pour 61 Md$, plusieurs dirigeants sont partis en décembre dernier dont Tom Gillis. Il y a aussi Mark Lohmeyer, vice-président et responsable de l’activité infrastructure cloud, et enfin Ajay Patel, vice-président et responsable du groupe en charge des applications modernes et du management. A l’époque, VMware avait souligné que « les trois personnes ont décidé de partir pour de nouvelles opportunités ».

Pour Tom Gillis, l’opportunité se nomme Cisco où il aura à cœur de se concentrer sur le développement de nouveaux produits et la mise en œuvre de la plateforme unifiée Security Cloud. Celle-ci a pour objectif de rapprocher les services de sécurité et réseau pour les environnements multi-cloud et hybrides. Lors d’une récente conférence téléphonique avec des analystes financiers, le CEO de l’équipementier Chuck Robbins a indiqué que l’activité de sécurité est en pleine croissance et, qu’à l’avenir, le fournisseur se focalisera sur la sécurité basée sur le cloud, la détection des menaces par l’IA et les architectures de sécurité de bout en bout.

Face à la publication de plusieurs millions de données de ses abonnés, Twitter n’a pas réagi. La société est pourtant obliger d’avertir les régulateurs notamment en Europe. Ces dernières vont diligenter des enquêtes avec à la clé une amende qui pourrait être élevée.

Depuis qu’Elon Musk a racheté Twitter à la fin du mois d’octobre, l’entreprise n’a cessé d’être perturbée et de susciter des controverses, qu’il s’agisse de licenciements et de démissions massifs d’employés ou d’atteintes à la réputation dues aux tweets imprudents et souvent bizarres du milliardaire. Aujourd’hui, l’inquiétude croissante suscitée par une éventuelle violation de données résultant d’un défaut de Twitter, désormais corrigé, est sur le point d’entraîner l’entreprise dans sa chute, à moins que Twitter ne prenne rapidement des mesures.

Alors que les régulateurs européens commencent à enquêter sur ce qui semble être une violation massive des données de Twitter, le réseau social et son CEO n’ont fait aucun commentaire public sur l’étendue réelle de cet incident. Selon les experts, si Twitter ne prend pas les devants, n’informe pas les régulateurs des faits et n’informe pas les utilisateurs de la quantité d’informations publiques et privées qui ont été exposées, l’entreprise pourrait subir de graves conséquences financières et opérationnelles.

Retour sur la chronologie des événements

Comme les plateformes du dark web, le cadre qui entoure la violation des données de Twitter est obscure. Le cauchemar a commencé en juillet lorsqu’un acteur connu sous le nom de « Devil » a mis en vente, sur un forum de données piraté, une base de données de numéros de téléphone et d’adresses électroniques appartenant à 5,4 millions de comptes Twitter. Devil a exigé un paiement de 30 000 dollars pour ces données et a prétendu les avoir subtilisées via une vulnérabilité divulguée à Twitter le 1er janvier 2022. La firme a corrigé la faille le 13 janvier 2022. Elle affectait les utilisateurs d’Android et accordait quiconque, sans authentification, d’obtenir un identifiant Twitter pour n’importe quel utilisateur en soumettant un numéro de téléphone ou une adresse électronique, même si l’utilisateur interdisait cette action dans le paramètre de confidentialité. Environ un mois après la publication de Devil, Twitter a confirmé qu’un acteur malveillant avait tiré parti de la vulnérabilité et a déclaré qu’il enverrait des avis aux propriétaires de comptes touchés par la violation.

Les données contenant les données des 5,4 millions d’utilisateurs ont été publiés gratuitement le 27 novembre 2022. Cependant, une autre base de données contenant prétendument des détails sur 17 millions d’utilisateurs circulait également en privé en novembre. Puis, fin décembre, Alon Gal, cofondateur et directeur technique de la société israélienne de renseignement sur la cybercriminalité Hudson Rock, a repéré sur un forum criminel sur les violations de données un message d’un utilisateur appelé « Ryushi » proposant de vendre les e-mails et les numéros de téléphone de 400 millions d’utilisateurs de Twitter. Après traitement, Alon Gal a déclaré que le chiffre initial de 400 millions d’utilisateurs comprenait des doublons. Toutefois, la violation reste l’une des « plus importantes » qu’il n’ait jamais vues.

Troy Hunt, qui dirige le site de signalement des violations de données HaveIBeenPwned, dit avoir trouvé 211,5 millions d’adresses électroniques uniques dans la base de données divulguée. Il est possible qu’un autre acteur de la menace ait publié un ensemble de données comprenant 200 millions de profils Twitter sur le forum de piratage Breached pour huit crédits de la monnaie du forum, d’une valeur d’environ 2 dollars.

Des pirates s’emparent des comptes Twitter de célébrités et de personnalités publiques

Pendant les vacances de fin d’année et peu après le Nouvel An, les comptes Twitter de célébrités très en vue au Royaume-Uni, en Inde et en Australie ont été piratés. Parmi les profils piratés figurent ceux du commentateur de télévision Piers Morgan, de la secrétaire britannique à l’éducation Gillian Keegan, du secrétaire d’Irlande du Nord Chris Heaton-Harris, du chanteur Ed Sheeran et de la star de la télévision indienne Salman Khan.

Bien qu’il soit possible que ces piratages n’aient aucun rapport avec les échantillons de fichiers publiés par Ryushi, Alon Gal pense qu’ils sont liés. « Ce n’est probablement pas une coïncidence : la révélation de l’adresse électronique peut avoir été juste ce dont le pirate avait besoin pour trouver des mots de passe pour le compte, ou pour faire de l’ingénierie sociale à sa façon », a déclaré Alon Gal dans un tweet.

Les experts estiment que Twitter doit faire la lumière sur cette affaire

Alors que les rapports contradictoires sur l’intrusion de Twitter continuent de s’accumuler, les experts en cybersécurité demandent à Musk de dissiper la confusion. Brian Krebs, journaliste spécialisé dans la cybersécurité, a déclaré dans un tweet : « Hé, @elonmusk, puisque vous ne semblez plus avoir d’équipe médias/comms, pouvez-vous répondre à l’affirmation apparemment légitime selon laquelle quelqu’un a récupéré et vend maintenant les données de centaines de millions de comptes Twitter ? Peut-être que cela ne s’est pas produit sous votre surveillance, mais vous devez une réponse à Twitter ». Alon Gal déclare ainsi : « Twitter n’a pas reconnu cette violation, et c’est une honte. Ils devraient la reconnaître dès que possible, afin que les utilisateurs soient alertés des risques auxquels ils sont maintenant confrontés. J’exhorte les utilisateurs de Twitter à changer de mot de passe et à se méfier des tentatives de phishing, et je demande à Twitter de reconnaître cette violation dès que possible ».

Douglas J. McNamara, associé du département de protection des consommateurs de Cohen Milstein, déclare à l’OSC qu’il suppose que Twitter « s’est engagé et a examiné certaines de ces questions. Mais il se peut qu’ils ne le fassent pas publiquement, et qu’ils ne veuillent pas partager cela avec tout le monde ». Mais en ce qui concerne la loi aux États-Unis, « c’est un peu flou », précise Douglas J. McNamara, étant donné les différences entre les lois des États autour des notifications de violation. « Il faudrait voir qui se trouve à l’intérieur, quelles sont les IPI [informations personnelles identifiables]. S’agit-il du type de DPI qui déclencherait une obligation de déclaration [en vertu de l’analyse typique du risque de préjudice exigée par les lois étatiques sur la notification des violations de données] ? »

De plus, à ce stade, « on ne sait pas vraiment s’il s’agit de deux violations différentes, ou si quelqu’un a utilisé des scripts pour extraire ces informations et les ajouter à ce qui existait déjà en les mélangeant ou si quelqu’un a acheté différentes choses sur le dark web et les a assemblées. Ce n’est tout simplement pas clair », indique Douglas J. McNamara. « Dire que c’est flou est un euphémisme ». Mais il ajoute que, du point de vue de la bonne gouvernance d’entreprise, Twitter serait en meilleure position s’il faisait preuve de transparence. « Si je me souciais de mes clients, la première chose que je ferais serait de vérifier si c’est légitime ou non, puis d’apaiser leurs inquiétudes ». Peu importe que la violation de données ait précédé le mandat de Musk en tant que propriétaire de Twitter, il doit tout de même y faire face de manière responsable. « Il a acheté l’entreprise. Il a acheté la responsabilité », ajoute-t-il.

Les régulateurs européens sur le pont

Même si Twitter devait se consoler en se disant que la violation de données est pour l’instant insaisissable au regard des lois des États américains, les réglementations européennes pourraient lui infliger le plus de dommages. Les Cnil européennes disposent d’un plus large éventail de facteurs à analyser pour déterminer si et dans quelle mesure Twitter doit assumer une responsabilité liée à la violation. Le 23 décembre 2022, avant même que l’on apprenne que les données de centaines de millions d’utilisateurs de Twitter avaient pu être exposées, la Commission irlandaise de protection des données (DPC) a lancé une enquête sur l’incident initial concernant 5,4 millions d’utilisateurs de Twitter. La DPC a déclaré que Twitter avait fourni plusieurs réponses à ses questions et pense que la société pourrait avoir manqué une ou plusieurs dispositions du règlement général sur la protection des données (RGPD) de l’UE.

Amy Worley, directrice générale et avocate générale associée chez Berkeley Research, explique au CSO que « le RGPD comporte des exigences très strictes en matière de notification des violations de données. Il a également une définition très large de ce qu’est une violation de données. Elle est donc beaucoup extensive que ce qui existe dans la plupart des lois américaines ». Amy Worley précise que « le RGPD ne se limite pas aux préjudices économiques comme l’ont interprété les lois américaines. Ainsi, la vie privée est un droit fondamental dans l’UE, et elle est liée aux droits et libertés des personnes concernées ». En vertu du règlement européen sur la protection des données, les entreprises ont 72 heures pour notifier une violation de données et doivent signaler les changements significatifs dans leurs évaluations du nombre d’utilisateurs affectés. « S’ils pensent qu’une entreprise ne fait qu’ignorer ou bafouer la loi, alors l’entreprise est susceptible d’avoir des problèmes pour cela », explique Amy Worley. Les amendes prévues par le RGPD peuvent atteindre jusqu’à 4 % du chiffre d’affaires mondial de l’entreprise, bien que ce niveau d’amende soit rare.

« Il ne s’agit pas seulement d’un préjudice économique »

Ce qui devrait peut-être inquiéter encore plus Twitter, c’est que l’Union européenne pourrait l’obliger à cesser effectivement ses activités en Europe si des preuves d’une violation flagrante émergent. « L’UE peut également révoquer leur capacité à traiter les données des résidents européens », poursuit Amy Worley, ajoutant : Ils ont également la capacité d’arrêter les transferts internationaux de données sur Internet. Et [l’UE] a la capacité de dire : « Vous n’êtes pas autorisé à traiter les données personnelles des résidents européens ».

Son conseil à Twitter ou à toute organisation se trouvant dans des circonstances similaires est le suivant : « Comprenez ce qui s’est passé aussi rapidement que possible. Ensuite, soyez vraiment attentif à cette analyse. Cela est-il raisonnablement susceptible d’avoir un impact sur les droits et libertés de la personne concernée ? Comprenez la manière complète dont l’UE interprète cela. Il ne s’agit pas seulement d’un préjudice économique ».

Plus de 130 000 comptes ont été créés auprès de fournisseurs de solutions de développement cloud incluant GitHub, Heroku et Togglebox par le cybergang Automated Libra de façon industrielle. Objectif : réaliser du cryptominage à grande échelle

Prévues pour les tests les offres gratuites des fournisseurs de développement cloud peuvent avoir une face plus sombre. C’est ce que vient de trouver une équipe de l’unité 42 de Palo Alto Networks à travers un gang nommé Automated Libra, potentiellement localisé en Afrique du Sud. Au travers de ces offres, ils ont créé des centaines de milliers de comptes sur GitHub (partage de code), Heroku (PaaS) et Togglebox (VPS) pour faire du cryptominage.

Au plus fort de la campagne, baptisée PurpleUrchin, en novembre, ce groupe enregistrait entre trois et cinq comptes GitHub chaque minute à l’aide de processus automatisés de neutralisation des Captcha et abuser les workloads de la plateforme CI/CD Actions de GitHub pour du cryptominage. « Chacun des comptes GitHub a ensuite été impliqué dans une stratégie de « jouer et partir », où chaque compte utiliserait des ressources de calcul, mais les acteurs de la menace n’ont pas récolté leurs fonds », ont déclaré les chercheurs dans leur rapport. « Cela semble être une procédure opérationnelle standard pour PurpleUrchin, car il est prouvé qu’ils ont créé plus de 130 000 comptes sur divers fournisseurs de serveurs privés virtuels et de services cloud ».

Du freejacking et un scénario de play and run

Sur la méthode, les experts ont observé une combinaison d’abus d’offres d’essai (freejacking) et le scénario de play and run où les frais des comptes ne sont pas payés. Ce dernier est plus difficile à réaliser car la plupart des fournisseurs de services exigent que l’utilisateur enregistre une carte de crédit ou un mode de paiement valide avant de lui donner accès aux ressources informatiques payantes. Cependant, même si l’utilisation est suivie et comptabilisée à la minute, la facture est généralement émise après une période plus longue.

Cela donne aux attaquants une fenêtre de temps pour abuser de ces services. Automated Libra semble avoir utilisé les deux méthodes, suggérant qu’ils avaient accès à des cartes de crédit volées ou au moins à des cartes qui seraient acceptées par le système même si elles étaient ensuite signalées comme volées et verrouillées par les émetteurs. Cela montre l’importance de disposer de solides systèmes de paiement anti-fraude.

Des techniques CI/CD utilisées par les pirates

PurpleUrchin fonctionne depuis 2019, et même s’ils ont souvent abusé des fournisseurs de VPS, ils ont également étendu leur fonctionnement pour cibler les plateformes d’hébergement d’applications cloud. Heroku, par exemple, en fournit une qui prend en charge plusieurs langages de programmation, tandis que Togglebox propose à la fois des services serveurs privés virtuels et d’hébergement d’applications. Les deux prennent en charge le déploiement d’apps en tant que conteneurs à l’aide de Docker et de Kubernetes, et Automated Libra en a pleinement profité. « L’architecture d’infrastructure employée par les acteurs utilise des techniques CI/CD, dans lesquelles chaque composant logiciel individuel d’une opération est placé dans un conteneur », ont déclaré les chercheurs.

Ils ajoutent « ce conteneur fonctionne dans une architecture modulaire au sein de l’exploitation de minage plus large. Les architectures CI/CD fournissent des environnements opérationnels hautement modulaires, permettant à certains composants d’une opération d’échouer, d’être mis à jour ou même d’être résiliés et remplacés, sans affecter l’environnement plus large ». Tous les conteneurs ne sont pas utilisés pour du cryptominage. Certains le sont pour automatiser la création de comptes et les tâches de déploiement, d’autres pour automatiser la vente de la cryptomonnaie extraite sur différentes plateformes de marchés et d’échanges.

Des comptes Github créés à la chaîne

GitHub Actions automatise la création et le test de code logiciel avec un service gratuit pour les référentiels publics, des minutes offertes de temps d’exécution ainsi que de l’espace de stockage pour les référentiels privés. Les workflows GitHub Actions sont des processus automatisés définis dans des fichiers .yml à l’aide de la syntaxe YAML exécutés lorsque certains déclencheurs ou événements se produisent. Ils peuvent impliquer la réalisation de scripts Bash, la génération et la copie de fichiers, etc. Il s’agit essentiellement d’une série de tâches définies par l’utilisateur exécutées sur une machine virtuelle, généralement dans le but de compiler des applications à partir de code et de les tester.

Pour automatiser la création de comptes GitHub, les attaquants ont utilisé des conteneurs déployés sur Togglebox qui contenaient un navigateur basé sur Chromium appelé Iron;xdotool, un outil servant à générer des entrées clavier et souris. Et aussi la boîte à outils ImageMagick pour convertir, éditer et composer des images numériques. Tout d’abord, le processus automatisé a ouvert la page de création de compte GitHub Iron et a ouvert une session de bureau à distance VNC sur le navigateur. Xdotool s’est connecté sur ce dernier via VNC et a automatiquement rempli et soumis le formulaire. À ce stade, le processus de création de compte présente un Captcha que l’utilisateur doit résoudre. Le défi GitHub Captcha demande à l’utilisateur de sélectionner la galaxie spirale parmi plusieurs images avec des galaxies de formes différentes. Pour le transmettre, xdotool télécharge les images et les transmet à ImageMagick, qui est ensuite utilisé pour les convertir en images complémentaires rouges, vertes et bleues (RVB).

Cela les transforme essentiellement en taches de couleurs rouge, verte et bleue sur fond blanc. Ensuite, la commande d’identification ImageMagick est utilisée pour déterminer l’asymétrie du canal rouge, et l’image avec les valeurs les plus basses a été choisie comme galaxie spirale. Tout ce processus automatisé, que les chercheurs ont réussi à récupérer à partir d’un conteneur, a été conçu spécifiquement pour un défi Captcha et il est peu probable qu’il fonctionne avec d’autres. Les chercheurs n’ont pas testé l’efficacité de cette technique, mais ont déterminé que les attaquants avaient réussi à enregistrer plus de 20 000 comptes GitHub rien qu’en novembre.

Des conteneurs pour activer la fonction de cryptominage

Une fois le compte enregistré, l’étape suivante consistait à enregistrer un jeton d’accès personnel avec des autorisations de workflows, à paramétrer des clés SSH et à utiliser l’API GitHub pour configurer un référentiel et les autorisations correspondantes. Celui-ci a ensuite été mis à jour avec un workflow généré par un script PHP pour avoir des attributs aléatoires et être unique par rapport aux workflows déployés sur d’autres comptes. Une fois exécuté, le workflow a créé 64 tâches et a utilisé repository_dispatch sous l’événement github.event.client_payload.app pour exécuter des applications hébergées en externe. Initialement, celles-ci étaient employées pour valider des scripts Bash externes, mais les attaquants sont ensuite passés à l’exécution de conteneurs qui ont installé et lancé la fonctionnalité de cryptominage.

« Il est important de noter qu’Automated Libra conçoit son infrastructure pour tirer le meilleur parti des outils CD/CI », ont déclaré les chercheurs. « Cela devient plus facile à réaliser au fil du temps, car les fournisseurs de serveurs privés virtuels traditionnels diversifient leurs portefeuilles de services pour inclure des services liés au cloud. La disponibilité de ces services liés au cloud facilite la tâche des acteurs de la menace car ils n’ont pas à maintenir l’infrastructure pour déployer leurs applications. Dans la majorité des cas, il leur suffira de déployer un conteneur ».

Alors que ce groupe abuse des ressources informatiques des fournisseurs de services cloud eux-mêmes, les mêmes pratiques de développement modernes et services d’hébergement d’applications cloud sont de plus en plus utilisés pour mettre en place une infrastructure de commande et de contrôle par différents groupes pour une variété d’attaques. Avec pour conséquence de rendre les efforts d’attribution et de démantèlement très lourds et beaucoup plus difficiles.

Un rapport montre que les attaques informatiques visant les instances gouvernementales ont progressé au second semestre 2022. Quelques pays dont les Etats-Unis, l’Inde ou la Chine concentrent près de 40% de ces campagnes.

Les entreprises ne sont pas les seules touchées par des piratages, les Etats et en particulier les instances gouvernementales sont des cibles privilégiées par les cybercriminels. Selon un rapport de l’éditeur CloudSek, le nombre d’attaques ayant visé le secteur gouvernemental a bondi de 95 % dans le monde par rapport à la même période en 2021. « Cette augmentation des attaques résulte à la fois de la numérisation rapide et du passage au télétravail imposés par la pandémie, deux facteurs qui ont élargi la surface d’attaque des entités gouvernementales et ouvert la voie à des actions de cyberguerre toujours plus nombreuses de la part d’acteurs étatiques », estime l’étude. Les administrations centrales collectent et stockent d’énormes quantités de données, dont des informations sur les citoyens qui peuvent être revendues sur le dark web. Un autre risque de ces cyberattaques, c’est que des données relatives à la sécurité nationale et à l’armée soient utilisées par des organisations terroristes.

Augmentation de l’hacktivisme et des ransomwares

En 2022, l’activité dite hacktiviste, c’est-à-dire, le piratage à des fins politiques, et celle des groupes de ransomware, toutes deux en augmentation, représentaient respectivement environ 9 et 6 % du total des incidents enregistrés signalés dans le secteur gouvernemental. Selon le rapport, LockBit, a été l’opérateur de ransomware le plus important. Le nombre d’attaques soutenues par des Etats s’est également multiplié. Cette augmentation est due à l’avènement d’offres telles que les courtiers à accès initial ou Initial Access Brokers (IAB) et d’offres de type ransomwares-as-a-service (RaaS).

« Ces statistiques montrent bien que les cyberattaques dans ce secteur particulier ne sont plus exclusivement motivées par l’argent, mais utilisées désormais comme un moyen d’exprimer le soutien ou l’opposition à certains événements et positions politiques, religieuses ou même économiques », indique le rapport. « Les acteurs de la menace ont commencé à développer et à promouvoir des services d’infrastructure criminelle spécialisée qui peuvent être achetés par des gouvernements ou des particuliers et utilisés à des fins malveillantes diverses », ajoute le rapport. Parallèlement, selon IBM, entre mars 2021 et mars 2022, le coût total moyen d’un incident de sécurité dans le secteur public est passé de 1,93 million de dollars à 2,07 millions de dollars, soit une augmentation de 7,25 %.

KelvinSecurity et AgainstTheWest, plus importants acteurs de la menace

Selon Cloudsek, l’an dernier, KelvinSecurity et AgainstTheWest ont été les deux acteurs de la menace les plus en vue. Ces deux groupes avaient également tenu le haut du pavé en 2021. Opérant sous le pseudonyme de Kristina, KelvinSecurity utilise le fuzzing ciblé et exploite des vulnérabilités communes. Ce gang partage ses outils gratuitement et vise des victimes ayant des technologies ou des infrastructures sous-jacentes communes. Dans les forums et sur Telegram, il partage des informations sur les derniers exploits, les cibles et les données dérobées. « Il dispose aussi d’un site Web de fuite de données où d’autres acteurs de la menace peuvent partager des bases de données », indique encore le document de CloudSek

Pour ce qui est de AgainstTheWest, le gang a démarré ses opérations en octobre 2021 et s’identifie comme APT49 ou BlueHornet. Il se concentre sur l’exfiltration de données spécifiques à une région et à leur vente sur le dark web. Plusieurs campagnes sont à son actif comme les opérations Renminbi, Ruble et EUSec, qui visaient différents pays. Ce groupe collabore également avec différents acteurs de la menace. « Une source confidentielle en contact avec le groupe AgainstTheWest a précisé que celui-ci exploitait les vulnérabilités zero day de SonarQube et Swagger UI », rapporte CloudSek. SonarQube est un outil open source de SonarSource qui automatise les inspections de code. Quant à Swagger, il s’agit d’un ensemble d’outils pour les développeurs d’API de SmartBear Software.

L’Inde, les États-Unis et la Chine, pays les plus visés

Au cours des deux dernières années, l’Inde, les États-Unis, l’Indonésie et la Chine ont été les pays les plus ciblés, puisqu’ils représentaient 40 % du total des incidents signalés dans le secteur public. Les opérations contre le gouvernement chinois ont été principalement attribuées à des groupes APT. « La campagne Operation Renminbi de AgainstTheWest était à l’origine de près de 96 % des attaques contre la Chine », note encore le rapport. L’opération a débuté en représailles aux activités de la Chine contre Taïwan et la communauté ouïghoure. Les allégations selon lesquelles la Chine serait responsable du déclenchement de la pandémie ont également contribué à l’augmentation des attaques.

En 2022, le gouvernement indien a été le plus fréquemment visé par des campagnes #OpIndia et #OpsPatuk du groupe d’hacktivistes Dragon Force Malaysia. Plusieurs groupes d’hacktivistes ont rejoint et soutenu ces campagnes, conduisant à d’autres attaques. « Les agences gouvernementales en Inde sont devenues des cibles courantes de vastes campagnes de phishing », fait remarquer le rapport. Après l’attaque de l’Ukraine par la Russie, plusieurs acteurs et activistes épaulés par des Etats ont montré leur soutien à l’Ukraine en attaquant la Russie. Ces opérations ont augmenté de plus de 600 % au cours de l’année, le gouvernement russe étant devenu le cinquième secteur public le plus ciblé en 2022. « Pour prévenir les attaques futures, les agences gouvernementales doivent passer à un modèle zero trust, selon lequel aucun utilisateur ou appareil n’est digne de confiance, qu’il soit à l’intérieur ou à l’extérieur du réseau, et vérifie de manière proactive l’authenticité de l’activité des utilisateurs », préconise CloudSek.