Selon Christian Toon, RSSI du cabinet d’avocats Pinsent Masons, il faut revoir les pratiques de recrutement pour attirer et conserver les talents en cybersécurité.

Le combat que doit mener en permanence la cybersécurité pour lutter contre la « pénurie de compétences » a fait perdre le cap au secteur pour ce qui concerne le recrutement et la rétention des talents. Tel est l’avis de Christian Toon, RSSI du cabinet d’avocats londonien Pinsent Masons. Dans un secteur qui a besoin de diversité et d’innovation, le lauréat des UK CSO 30 Awards de cette année dit s’inspirer de l’univers des comics Marvel pour remettre en question les approches traditionnelles des RH et recruter et conserver plus efficacement les compétences en sécurité. « Nous devons faire face à ce que certains décrivent comme une guerre des talents, car on a l’impression de se battre contre la prochaine organisation pour le bien commun. Je pense que nous nous sommes un peu égarés, à la fois du point de vue des représentants du personnel ou des employés potentiels, mais aussi du point de vue de l’employeur », a expliqué Christian Toon, qui s’exprimait lors de la conférence UK CSO 30 2022, organisée le 6 décembre, pendant laquelle a eu lieu la remise des prix. « Les candidats sont là, mais il faut changer les pratiques traditionnelles d’embauche, car si l’on continue à faire ce que l’on a toujours fait, on obtiendra toujours ce que l’on a toujours eu », a-t-il ajouté.Embaucher des Avengers, pas des clonesChristian Toon fait tout son possible pour ne pas embaucher et bâtir une équipe qui soit calquée sur lui-même. « Cela ne permettrait pas d’aller vers ce que nous pouvons faire de mieux », souligne-t-il. Pour éviter ça, le RSSI de Pinsent Masons essaye de s’inspirer des Avengers de Marvel, cette équipe de super-héros fictifs issus d’horizons très différents et réunis pour combattre le mal et sauver le monde. Non, le RSSI n’espère pas que Spider Man entoilera le dernier cyberattaquant ou que Black Panther améliorera ses processus de gestion des correctifs. Mais il cherche à intégrer la même diversité de compétences et de capacités dans sa propre équipe de sécurité. « Si l’on regarde les Avengers, on voit que tout le monde est très différent. Ils ont tous une compétence ou une capacité très différente qu’ils apportent au combat. C’est comme cela que devrait être une équipe de sécurité ».Pas de Captain Marvel sur LinkedIn« Cependant, il y a peu de chance de trouver une Captain Marvel sur LinkedIn, prête à cliquer sur candidature simplifiée pour répondre à une annonce », a poursuivi Christian Toon. « Il faut adopter une approche très différente, car le battage médiatique autour de la pénurie de compétences en cybersécurité fait qu’un tas de cabinets de recrutement et de consultants essayent de placer ces profils, ce qui signifie que, sur le marché actuel, la confiance du recruteur peut être mal placée », a-t-il fait valoir. « Il faut donc revoir ses modalités de recrutement et cibler ces profils autrement », a ajouté Christian Toon. « La première chose à faire est de travailler avec des partenaires de confiance, tournés vers l’avenir, et juste après, de rejoindre les communautés qui défendent les groupes sous-représentés. Les équipes de recrutement ne savent pas qu’il y en a des centaines, facilement accessibles via Google. Il faut aussi penser à regarder d’autres domaines que la cybersécurité, parce qu’il y a beaucoup de secteurs dans lesquels les gens cherchent à se reconvertir », a-t-il ajouté. « Par exemple, si l’on veut recruter une personne ayant de bonnes compétences en communication dans le domaine de la technologie, on ne trouvera pas forcément le bon candidat dans un environnement technologique, puisque tout le monde cherche dans le même vivier. En revanche, on peut trouver ce genre de profil dans d’autres secteurs comme l’hôtellerie ou la distribution », fait encore valoir le RSSI. « Il s’agit d’examiner les différentes options d’embauche. Récemment, nous avons constaté que lorsque ce sont les employés qui défendent l’entreprise, cela nous aide énormément, car les membres de l’équipe ont davantage de portée pour cibler la prochaine génération d’employés. »PublicitéLes super-héros ne portent pas tous des costumes« Il est également important de réfléchir à la culture de l’entreprise et à ce qu’elle offre aux nouveaux talents de la sécurité et à ceux qui sont déjà en place », a aussi insisté Christian Toon. « À certains égards, ce que les employeurs offrent ou ont offert ne correspond probablement plus à ce qu’attendent les nouvelles recrues de la sécurité ». Le temps où l’on demandait aux employés chargés de la sécurité de porter un costume, comme s’ils allaient au tribunal, alors qu’ils restaient assis devant leur ordinateur portable toute la journée, est révolu. Le lieu, le moment et la manière dont les gens veulent travailler jouent un rôle important dans le processus de décision. De nombreux secteurs ont abandonné le principe du 9h-17h. Les violations de données et les cyberattaques traversent les frontières et les fuseaux horaires, de sorte que peu importe l’organisation du moment qu’elle permet à l’employé de soutenir l’activité de l’entreprise. Les codes vestimentaires, le temps de travail, la flexibilité des horaires, les concessions sur le style de vie, le bien-être et les soins de santé sont autant de facteurs décisifs pour choisir un employeur. Il y a aussi tout ce qui concerne l’offre de travail « à distance/hybride ». « Certaines personnes veulent travailler à distance 100 % de leur temps, et certains employeurs veulent une présence à 100 % au bureau », a expliqué Christian Toon. « Certes, chaque entreprise doit trouver son équilibre, mais elle doit reconnaître aussi que le monde a changé. Cinq jours par semaine pour effectuer un travail sur ordinateur que l’on peut faire à la maison ? Aucune chance. Les entreprises doivent justifier clairement la présence au bureau », a-t-il insisté. « Il se peut que, pour une entreprise pétrie par l’histoire ou qui a toujours fait les choses d’une certaine manière, ces changements soient difficiles », a admis le RSSI. « D’autant que, si l’on commence à faire des changements pour l’un, il faut en faire pour les autres. Il y a donc un impact en chaîne à prendre en compte », a-t-il ajouté.

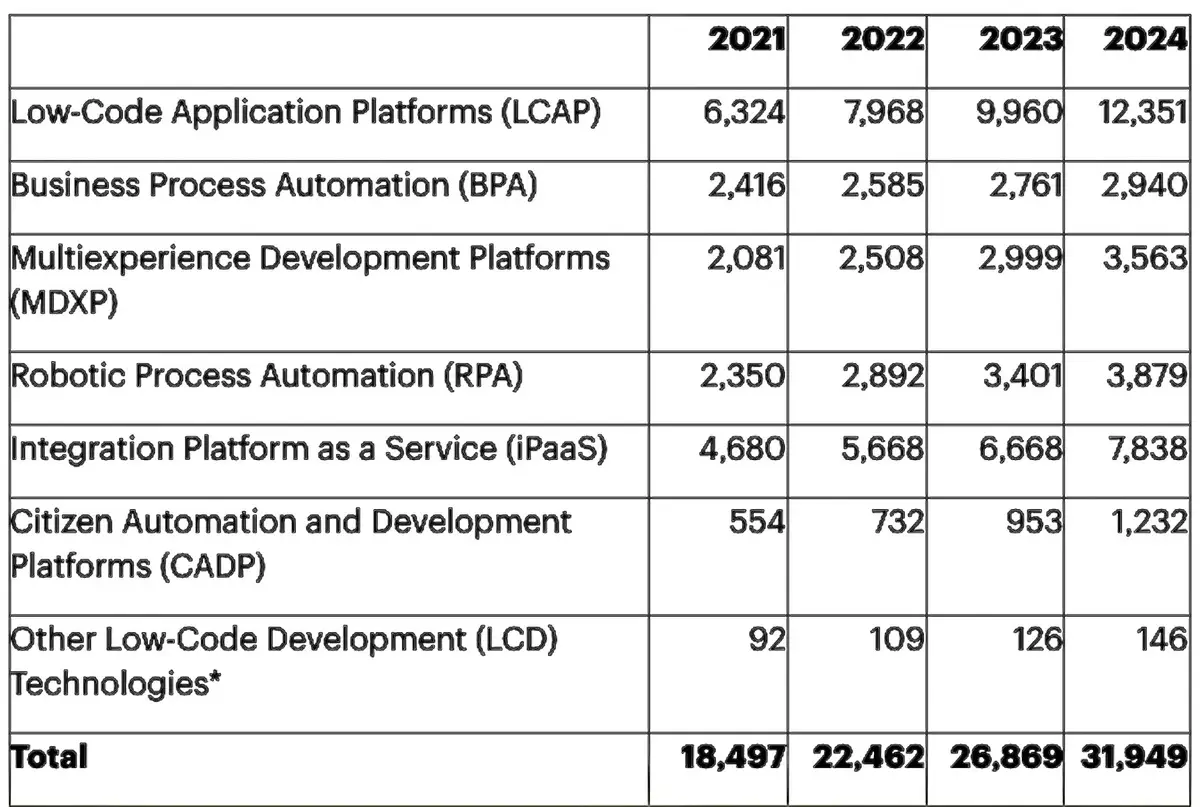

La demande en automatisation est de plus en plus forte. Les entreprises vont de plus en plus se tourner vers les solutions de low-code, no-code. Selon Gartner, ce marché va progresser de 25% en revenu sur 2023.

Accélération dans la création d’applications, automatisation des processus associées à un manque de compétences IT, il n’en faut pas plus pour faire des services low-code/no-code des axes prioritaires en 2023. Selon une étude récente de Gartner, ce marché devrait connaître une croissance des revenus de 25% pour atteindre pour atteindre environ 10 milliards de dollars en 2023 et 12,3 milliards de dollars en 2024. « Pour répondre à la demande croissante de livraison rapide d’applications et de flux d’automatisation hautement personnalisés, les entreprises se tournent de plus en plus vers les technologies de développement low-code », a déclaré Varsha Mehta, chercheur senior spécialisé dans les études de marché chez Gartner.

En dehors de ces plateformes, le marché plus global de « l’hyperautomatisation », comprenant notamment les outils de RPA ou d’iPaaS devraient atteindre près de 32 milliards de dollars en 2024, contre 18,5 milliards en 2021. « Le coût élevé des talents IT et la croissance de la main-d’œuvre hybride ou sans frontières contribueront à l’adoption des technologies low-code », a déclaré Jason Wong, vice-président analyste distingué chez Gartner. Par « main-d’œuvre sans frontières ».

Revenus des technologies de développement low-code (en millions de dollars). (Crédit : Gartner)

Le low-code/no-code impliqué dans 70% des applications en 2025

Selon un rapport de Morgan Stanley, il y a aujourd’hui 26 millions de développeurs dans le monde, avec un besoin de 38 millions prévu d’ici à 2024. L’automatisation via le low-code ou no-code peut être une réponse à cette pénurie. Gartner prévoit que d’ici à 2025, 70 % des nouvelles applications développées par les entreprises utiliseront ces technologies, contre moins de 25 % en 2020. Les départements IT restent sous tension en termes de recrutement de talents informatiques alors que le phénomène de Grande Démission se poursuit et que les projets de digitalisation en cours augmentent la pression sur les ressources existantes.

En fait, selon une étude de Salesforce, 72 % des responsables IT affirment que le stock de projets les empêchent désormais de travailler sur d’autres initiatives stratégiques. Selon Jason Wong, les développeurs novices au sein des métiers utilisent des applications low-code ou no-code pour répondre aux besoins de l’entreprise et améliorer la productivité, l’efficacité et l’agilité, souvent au sein d’équipes fusionnées.

Selon une récente étude de Gartner, 74 % des achats IT sont financés, au moins partiellement, par les métiers. Seuls 26 % des investissements IT sont entièrement financés par l’IT. Même si les plates-formes d’applications low-code et no-code représentent le plus grand segment de marché, les plates-formes intégrées de développement devraient connaître la croissance la plus rapide, avec une prévision de croissance de 30,2 % pour 2023. Selon le cabinet, l’automatisation des flux de travail, la création de formulaires Web, le rapprochement des données et du contenu entre plusieurs applications SaaS et la création de rapports et de visualisations de données font partie des cas d’usage typiques de ce type de plateformes. Gartner prévoit que d’ici à 2026, les développeurs n’appartenant pas aux services IT officiels représenteront au moins 80 % de la base d’utilisateurs des outils de développement low-code, contre 60 % en 2021.

Une aide à la ré-internalisation des compétences de développement

Le cabinet d’études IDC partage cet avis. Dans une note de recherche, il indique que la pénurie mondiale de développeurs à temps complet passera de 1,4 million en 2021 à 4 millions en 2025, ce qui signifie que la main-d’œuvre de développeurs fonctionnait à 90,8 % de son potentiel en 2021, mais qu’elle ne sera plus qu’à 84,9 % en 2025. « Au moment où les développeurs novices se tournent vers les plates-formes low-code et no-code, environ un tiers des développeurs professionnels utilisent également ces outils pour simplifier le développement et accélérer les temps de construction », a déclaré John Bratincevic, analyste principal chez Forrester Research.

Une enquête réalisée en janvier par IDC auprès de 380 entreprises a montré que 48,6 % des répondants achètent des plates-formes low-code ou no-code pour transférer l’innovation en interne. Le deuxième motif le plus important justifiant l’achat de ces outils logiciels (39,3 %) met en avant « des besoins liés à une pandémie ». Les plates-formes low-code nécessitent moins de codage ; au lieu de cela, elles utilisent un ensemble d’outils modulaires (comparable à des Lego) pour créer des applications d’entreprise. Comparativement, les plates-formes no-code ne nécessitent que la saisie de texte pour les formules ou les expressions simples. Parmi les solutions les plus populaires figurent Zoho Creator, Microsoft PowerApps, Visual LANSA, Retool, m-Power, Appian, Mendix, OutSystems et Google App Maker. Certaines plates-formes low-code sont également pré-intégrées pour fonctionner avec d’autres fournisseurs et leurs plates-formes, comme Salesforce, QuickBooks ou Oracle.

Attention à la sécurité

Si les plates-formes low-code simplifient la création d’applications d’entreprise, elles s’accompagnent de certains risques pour la sécurité, car les utilisateurs ne sont pas toujours familiarisés avec les bonnes pratiques en la matière et n’ont pas forcément conscience des vulnérabilités potentielles ou peuvent ne pas les comprendre. Les logiciels low-code peuvent aussi être plus difficiles à adapter et à intégrer aux services CRM et ERP existantes.

Selon Gartner, les investissements dans les technologies low-code qui soutiennent l’innovation et l’intégration composable vont aussi augmenter à mesure que les entreprises se transforment en « entreprise composable », c’est-à-dire en « entreprise agile et architecturée pour une adaptabilité en temps réel et une résilience face à l’incertitude ». « Les technologies low-code soutiennent l’entreprise composable en facilitant la création d’applications plus agiles et plus résilientes », a déclaré Jason Wong.

Des DSI partagent les leçons qu’ils ont apprises cette année, sur le rythme de la transformation de l’entreprise, la mise en oeuvre d’initiatives IT axées sur la valeur et les avantages d’une solide culture d’entreprise.

L’année écoulée a offert de nouveaux défis et opportunités aux dirigeants dans tous les secteurs.Cela a conduit les DSI à agir plus rapidement que jamais pour suivre les tendances du marché, l’évolution des prévisions économiques, les besoins en talents et les exigences métiers. Alors que 2022 se termine, les journalistes de CIO États-Unis ont demandé aux décideurs IT de partager leurs réflexions sur ce que les 12 mois précédents leur ont appris. Voici leurs réponses.1. La transformation numérique a atteint une vitesse vertigineuseLa course est lancée pour digitaliser davantage les opérations et tirer parti de la technologie pour l’innovation et la transformation de l’entreprise. C’est une tendance depuis des années, mais les DSI ont constaté que le rythme auquel eux et leurs équipes doivent réaliser la transformation numérique s’est encore accéléré. Une récente enquête de Bain & Co. auprès de 1 400 dirigeants a révélé que 85 % d’entre eux déclarent que « la disruption se poursuivra à un rythme effréné ou même s’accélérera au cours des cinq prochaines années ».Si ce n’était pas déjà clair, 2022 a rendu évident que les DSI doivent agir très rapidement. « Des situations pandémiques mondiales ou géopolitiques qui surviennent une fois dans un siècle, aussi bien que les attentes en constante évolution des clients exigent que les entreprises, grandes comme petites, voire des secteurs entiers fassent rapidement évoluer leurs modèles économiques et obligent à expérimenter tout en bougeant », observe Sanjay Macwan, CIO et RSSI de l’opérateur de communication cloud Vonage. Par conséquent, « les entreprises de tous les secteurs ont besoin d’une approche stratégique pour concilier l’exploitation du cloud computing, la sécurité et confiance dès la conception ainsi que les données, en vue de créer une valeur exponentielle tout en gérant de manière appropriée les risques de cybersécurité ».2. Et le retour sur investissement doit être plus rapideLes DSI doivent non seulement fournir des technologies transformatrices plus rapidement, mais ils ont compris que leurs collègues du comité exécutif veulent également voir des retours encore plus rapides. « Les délais de retour sur investissement deviennent en effet très courts », confirme Stuart Carlaw, directeur de la recherche chez ABI Research. « Auparavant, l’attention se portait sur une rentabilité à 18, 24 et 36 mois, mais maintenant, beaucoup de nos contacts signalent que les délais de retour sur investissement de six mois sont attendus. Qui plus est, il est également nécessaire de démontrer la capacité à respecter ces délais avant même l’approbation du projet. »3. La flexibilité de la stack IT est essentiellePublicitéAprès plus d’une décennie à renforcer l’agilité des équipes techniques, en adoptant des méthodologies agiles et DevOps et en faisant de la capacité à pivoter une priorité, les DSI ont consacré davantage de temps à créer de la flexibilité au sein de leur environnement IT d’entreprise.Pour Rosie Rivel, DSI de BigCommerce, cela signifie une architecture plus composable. « En ce qui concerne la technologie sur laquelle repose notre activité, la technologie non différenciante doit arriver le plus rapidement possible, donc je cherche à construire de manière composable, avec des solutions packagées et des API intégrées qui créent la modularité et la flexibilité dont nous avons besoin », confie-t-elle. « Les modèles économiques évoluent et nous devons être suffisamment flexibles pour évoluer avec eux ; La modularité me permet de fournir une pile technologique qui peut prendre en charge différents modèles économiques. »Les analystes de la société de recherche Gartner ont également constaté la valeur de la modularité en 2022, affirmant que leurs recherches prévoyaient qu’en 2022, les dirigeants des entreprises avec une forte modularité s’attendaient à une croissance moyenne des revenus de 7,7 %, contre seulement 3,4 % pour ceux des entreprises à faible modularité.4. L’IA est devenue mainstreamL’intelligence artificielle, comme la modularité, s’est installée dans les pratiques et est devenue un facteur de différenciation clef de succès en 2022. Les chiffres du rapport d’octobre 2022 de Deloitte sur l’état de l’IA dans l’entreprise illustrent bien ce point, avec 94 % des décideurs interrogés affirmant que l’IA est essentielle au succès. « Des solutions d’IA à visée pratique apparaissent dans certains des workflows d’entreprise les plus courants et les plus fréquents et permettent des expériences clients et employés plus riches », constate Sanjay Macwan, affirmant qu’une telle utilisation de l’IA « devient un enjeu mis sur la table ». Il ajoute : « Tout comme nous ne pouvons pas imaginer une entreprise fonctionner sans ordinateurs portables et appareils intelligents pour les employés, nous commençons à voir des solutions d’IA s’infiltrer dans toutes les formes possibles de workflows présentes dans les entreprises. Pour les DSI et tous les responsables technologiques et métiers, ce caractère plus ‘routinier’ de l’IA va se révéler passionnant, car ils vont devoir trouver des moyens plus pratiques d’exploiter l’IA dans les années à venir. »5. Les DSI doivent maîtriser la sécuritéLa cybersécurité a toujours été un problème pour les DSI, mais elle est passée en tête de nombreuses listes de priorités des DSI en 2022. L’enquête State of the CIO de cette année a révélé que le renforcement de la cybersécurité était la première initiative business motivant les investissements IT en 2022, devant des enjeux stratégiques tels que l’augmentation de l’efficacité opérationnelle (n° 2 sur la liste des investissements) et l’amélioration de l’expérience client (en troisième position).« La surface d’attaque est plus complexe que jamais. De ce fait, nous devons nous assurer que la DSI est un facilitateur tout en continuant à investir dans les personnes, les outils et les processus pour atténuer ces complexités », affirme Carl Froggett, CIO de Deep Instinct. « En raison de la rapidité du changement, réagir à une situation n’est plus suffisant ; vous devez d’abord l’empêcher de se produire plutôt que d’être constamment dans la réaction. »6. La technologie doit compenser les pénuries d’employésL’année qui s’achève a vu des chiffres de chômage bas ainsi que des taux de départs élevés, ce qui a poussé les DSI à trouver davantage de moyens d’utiliser la technologie pour atténuer la crise, note Stuart Carlaw. « Les pénuries d’employés favorisent l’adoption de la technologie. Auparavant, les entreprises envisageaient des solutions automatisées si elles pouvaient remplacer sept à dix personnes. Cette année, nous avons vu cette taille se réduire à pratiquement une personne », indique l’analyste, ajoutant que la tendance a considérablement stimulé l’utilisation de cobots, de véhicules automatisés, d’IA et d’autres technologies de productivité qui augmentent la main-d’oeuvre humaine ou la remplacent tout à fait.7. L’automatisation doit aussi apporter des avantagesSi importante que soit l’automatisation pour augmenter la productivité et réduire les coûts, les DSI affirment qu’ils doivent aussi mettre à profit ces initiatives pour stimuler la transformation des processus. Cette leçon n’échappe pas à Carrie Rasmussen, CIO de Ceridian. Pour elle, dans les initiatives d’automatisation il faut d’abord s’assurer que les processus eux-mêmes sont efficients et efficaces avant de les automatiser. Ensuite, ces projets doivent également offrir « une perspective à plus long terme, pour nous améliorer dans ce que nous faisons », explique-t-elle. « Il existe de bonnes et de mauvaises façons d’automatiser », poursuit Carrie Rasmussen. « Trop souvent, l’automatisation est vendue comme quelque chose qui réduira les coûts. Au lieu de cela, elle devrait être considérée comme quelque chose qui génère de la valeur. »8. L’UX est un différenciateurL’année dernière a également vu l’expérience client et l’expérience des employés, qui étaient déjà des enjeux majeurs, prendre encore de l’importance, alors que la concurrence dans une économie en ralentissement s’intensifie, la rivalité pour les talents reste élevée et la frustration monte face aux expériences numériques erratiques et impersonnelles qui ont été tolérées au plus fort de la pandémie.De fait, Rosie Rivel cite l’accent accru mis sur l’expérience comme l’un de ses principaux points à retenir de 2022, notant que « l’expérience est vraiment ce qui va nous différencier. » Elle explique que l’IT doit créer et prendre en charge des expériences de travail qui s’adressent aux employés (la DSI comprise) où qu’ils se trouvent. Son équipe l’a fait en partie en mettant en oeuvre des kiosques sans rendez-vous et d’autres options de libre-service, ainsi qu’en mettant en oeuvre des plateformes qui prennent en charge les interactions et la collaboration virtuelles des employés. Elle se concentre également sur les parcours des utilisateurs et personnalise les points de contact pour les employés et les clients.9. Il est acceptable – et accepté – que la vie privée et la vie professionnelle s’entremêlent davantageDans de nombreuses organisations, si ce n’est toutes, les employés à tous les niveaux ont dû mélanger leur vie personnelle et professionnelle au cours des dernières années, alors qu’ils naviguaient entre les confinements et d’autres politiques de l’ère de la pandémie. Cela a conduit Amy Evins, vice-présidente exécutive et CIO de LPL Financial, à adopter de nouvelles perspectives. « J’ai grandi dans une culture d’entreprise pesante : vous n’aviez pas à amener vos situations familiales au travail », confie Amy Evins. Quand elle devait s’occuper d’affaires personnelles ou familiales, elle les gérerait discrètement. « Mais maintenant, il y a une prise de conscience respective. Vous connaissez les familles des gens parce qu’ils ont travaillé depuis chez eux. Vous savez maintenant s’ils ont un chat. Il y a un nouveau niveau de connexion personnelle. Cela ajoute une nouvelle dimension de respect et de confiance. Cela crée des relations plus étroites. »10. Pensez d’abord aux personnes, pas à l’emplacementMonique Dumais-Chrisope, vice-présidente principale et CIO d’Encore Capital Group, a elle aussi adopté de nouvelles perspectives sur le leadership, qui mettent davantage l’accent sur les gens.« J’ai dû beaucoup me former sur la conception d’organisations centrées sur l’humain », explique-t-elle. « Avec le retour au bureau, les tendances hybrides et les demandes des employés pour plus de flexibilité, il était tout à fait difficile de déterminer, pour l’IT en particulier, quel était le bon modèle. J’ai regardé de grandes entreprises technologiques proposer du 100% à distance, puis revenir là-dessus et l’expérience des employés a été terrible. »Comme de nombreux autres cadres, Monique Dumais-Chrisope a entendu à la fois des employés qui préfèrent le travail à distance et d’autres qui apprécient les interactions en personne avec les membres de l’équipe au bureau. Elle souligne que ces points de vue divergents génèrent « tout un casse-tête pour la plupart d’entre nous, afin de trouver le bon équilibre ». Cela l’a amenée à concevoir une organisation centrée sur l’humain, par opposition à la vision traditionnelle centrée sur l’emplacement. « J’ai pu me servir de cela pour mettre en place une approche hybride plus flexible pour mon équipe technologique et je sens qu’ils apprécient l’équilibre. »11. Il reste du travail en matière de collaboration bureautique hybrideTrois ans après la pandémie, Amy Evins constate que tout le monde essaie toujours de trouver la meilleure façon de communiquer et de collaborer dans ce monde hybride. Oui, il existe une foule de technologies pour aider à combler le temps et l’espace entre collègues, mais celles-ci ne reproduisent pas vraiment les discussions informelles près de la fontaine à eau. « Je ne pense pas que nous ayons encore résolu ces aspects. Nous avons des textos et des messages instantanés, mais ce n’est pas la même chose que de demander en personne si son interlocuteur a une minute pour parler. Ce type de communication s’est perdue dans ce monde hybride et nous ne l’avons pas encore rétablie. »12. La culture est essentielle pour recruter et retenir les talents technologiquesDans le même ordre d’idées, 2022 a confirmé la conviction de nombreux DSI qu’ils doivent offrir aux talents technologiques une raison de les rejoindre ou de rester avec eux qui va au-delà de la rémunération. « Recruter et retenir les meilleurs talents est toujours dans l’esprit d’un CIO, mais cette année, cela s’est avéré particulièrement difficile en raison de la pénurie continue de compétences IT », affirme Ron Guerrier, CIO chez HP. « Plus que jamais, la culture du lieu de travail détermine votre capacité à recruter et à retenir des talents IT qualifiés. Le passage à long terme au travail hybride a mis en lumière la culture d’équipe, qui offre des opportunités tant aux employés qu’aux employeurs. Les professionnels qualifiés ont désormais accès à un bassin d’emplois élargi, ce qui leur permet de choisir en priorité le type d’environnement dans lequel ils peuvent donner le meilleur d’eux-mêmes. » En conséquence, Ron Guerrier estime que lui et d’autres DSI « doivent aller au-delà de la simple concurrence sur les salaires et les titres, et vraiment faire un effort concentré pour construire une culture d’inclusivité et d’intégration travail-vie au sein de nos équipes IT ».

Le déclin des grands groupes de rançongiciels comme Conti et REvil a donné naissance à des cybergangs plus petits constituant un défi en matière de renseignements sur les menaces.

L’écosystème des ransomwares a fortement évolué en 2022, avec des cyberattaquants passés de grands groupes dominant le paysage à des activités à la demande (RaaS) plus petites et flexibles attirant moins l’attention des forces de l’ordre. Cette démocratisation des rançongiciels est une mauvaise nouvelle pour les organisations, car elle a également entraîné une diversification des tactiques, techniques et procédures (TTP), davantage d’indicateurs de compromission (IOC) à suivre, et potentiellement plus d’obstacles à franchir en cas de négociation ou de paiement des rançons. « Nous pouvons probablement dater l’accélération des changements au moins à mi-2021 avec l’attaque du rançongiciel Darkside sur Colonial Pipeline précédant le retrait de REvil et l’intervention des force de l’ordre ayant conduit à la dispersion de plusieurs partenariats entre acteurs de rançongiciels », ont déclaré des chercheurs de Talos de Cisco dans leur rapport annuel. « Le secteur semble plus dynamique que jamais avec différents groupes s’adaptant aux efforts accrus des forces de l’ordre et du privé, des luttes intestines et des menaces internes, et à un marché concurrentiel où les développeurs et les opérateurs malveillants changent continuellement d’affiliation à la recherche de l’activité de rançonnage la plus lucrative ».

Depuis 2019, le paysage des ransomwares est dominé par de grandes campagnes professionnalisées qui font constamment la une des journaux et recherchent même l’attention des médias pour gagner en légitimité auprès des victimes potentielles. Les groupes disposent même de porte-paroles proposant des interviews à des journalistes ou publier sur Twitter et leurs sites web des communiqués sur leurs fuites de données en réponse à de grandes violations de systèmes. L’attaque DarkSide contre Colonial Pipeline qui a entraîné une interruption majeure de l’approvisionnement en carburant le long de la côte est des États-Unis en 2021 a mis en évidence le risque que les attaques de ransomware peuvent avoir contre les infrastructures critiques et conduit à des efforts accrus pour combattre cette menace aux plus hauts niveaux du gouvernement.

La géopolitique redistribue les cartes

Cette attention accrue de la part des forces de l’ordre a poussé les propriétaires de forums clandestins sur la cybercriminalité à reconsidérer leur relation avec les groupes de rançongiciels, certains forums interdisant la publicité de telles menaces. DarkSide a cessé ses activités peu de temps après et a été suivi plus tard dans l’année par REvil, également connu sous le nom de Sodinokibi, dont les créateurs ont été inculpés et un a même été arrêté. REvil était l’un des groupes de rançongiciels les plus performants depuis 2019. L’invasion de l’Ukraine par la Russie en février 2022 a rapidement mis à rude épreuve les relations entre de nombreux groupes de rançongiciels qui avaient des membres et des affiliés en Russie et en Ukraine, ou dans d’autres pays de l’ex-URSS. Certains groupes, comme Conti, se sont précipités pour prendre parti dans la guerre, menaçant d’attaquer les infrastructures occidentales pour soutenir la Russie. Cela s’écartait de l’approche apolitique habituelle de type commercial dans laquelle les gangs de rançongiciels dirigeaient leurs opérations et attiraient les critiques d’autres groupes concurrents. Cela a également été suivi d’une fuite de communications internes qui a révélé de nombreux secrets opérationnels de Conti et provoqué un malaise chez ses affiliés. À la suite d’une attaque majeure contre le Costa Rica, le département d’État américain a offert une récompense de 10 M$ pour des informations liées à l’identité ou à l’emplacement des dirigeants de Conti, ce qui a probablement contribué à la décision du groupe de cesser ses activités en mai. La disparition de Conti a entraîné une baisse de l’activité des ransomwares pendant quelques mois, mais cela n’a pas duré longtemps car le vide a rapidement été comblé par d’autres groupes, dont certains nouvellement créés et soupçonnés d’être la création d’anciens membres de Conti, REvil et d’autres groupes qui ont cessé leurs activités au cours des deux dernières années.

Les principaux gangs de rançongiciels actifs à surveiller en 2023

LockBit prend les devants

LockBit est le principal groupe qui a intensifié ses opérations après la fermeture de Conti en réorganisant son programme d’affiliation et en lançant une nouvelle version améliorée de son programme de ransomware. Même s’il est opérationnel depuis 2019, ce n’est qu’avec LockBit 3.0 que ce dernier a réussi à prendre la tête du paysage des menaces de ransomwares. Selon les rapports de plusieurs sociétés de sécurité, LockBit 3.0 a été responsable du plus grand nombre d’incidents de ransomware au cours du troisième trimestre de 2022 et était le cybergang affichant le plus grand nombre de victimes répertoriées sur son site web de fuite de données pendant toute l’année. Et ce n’est pas fini car tout le monde peut désormais créer sa version personnalisée du programme ransomware : selon Cisco Talos, un nouveau groupe de rançongiciels baptisé Bl00dy Gang a déjà commencé à utiliser le builder LockBit 3.0 divulgué lors d’attaques récentes.

Hive extorque plus de 100 M$

Le groupe avec le plus grand nombre de victimes revendiquées en 2022 après LockBit selon Cisco Talos est Hive. Il s’agissait de la principale famille de rançongiciels observée lors des engagements de réponse aux incidents de Talos cette année et de la troisième sur la liste des cas de réponse aux incidents pour Palo Alto Networks après Conti et LockBit. Selon un avis conjoint du FBI, de la US Cybersecurity and Infrastructure Security Agency (CISA) et du US Department of Health and Human Services (HHS), ce groupe a réussi à extorquer plus de 100 M$ à plus de 1 300 entreprises dans le monde entre juin 2021 et novembre 2022. « Les acteurs de Hive sont connus pour réinfecter – avec le ransomware Hive ou une autre variante – les réseaux d’organisations victimes qui ont restauré leur réseau sans payer de rançon », ont déclaré les agences.

Black Basta, un spin-off de Continental

Le troisième gang de rançongiciels le plus prolifique cette année sur la base des observations de Talos a été Black Basta, un groupe soupçonné d’être un spin-off de Conti dotée de certaines similitudes dans leurs techniques. Le groupe a commencé à fonctionner en avril, peu de temps avant la fermeture de Conti, et a rapidement fait évoluer son ensemble d’outils. Le groupe s’appuie sur le cheval de Troie Qbot pour la distribution et exploite la vulnérabilité PrintNightmare. À partir de juin, le groupe a également introduit un chiffreur de fichiers pour les systèmes Linux, principalement destiné aux machines virtuelles VMware ESXi. Cette expansion multiplateforme a également été observée avec d’autres groupes tels que LockBit et Hive, qui ont tous deux des chiffreurs Linux, ou par des ransomwares tels que ALPHV (BlackCat) qui est écrit en Rust, ce qui lui permet de fonctionner sur plusieurs systèmes d’exploitation. Golang, un autre langage de programmation et d’exécution multiplateforme, a également été adopté par certains gangs de rançongiciels plus petits tels que HelloKitty (FiveHands).

Le groupe Royal ransomware prend de l’ampleur

Un autre groupe soupçonné d’avoir des liens avec Conti et apparu plus tôt cette année s’appelle Royal. Alors qu’il utilisait initialement des programmes de rançongiciels d’autres groupes, dont BlackCat et Zeon, le cybergang a développé son propre chiffreur de fichiers qui semble inspiré ou basé sur Conti et a rapidement pris de l’ampleur, prenant la tête de LockBit pour le nombre de victimes en novembre. À ce rythme, Royal devrait être l’une des principales menaces de ransomware en 2023.

Vice Society cible le secteur de l’éducation

Royal n’est pas le seul exemple d’un groupe de rançongiciels à succès qui a réussi en réutilisant des programmes de rançongiciels développés par d’autres. Selon Cisco Talos, l’un de ces groupes appelé Vice Society est le quatrième plus grand groupe de rançongiciels en termes de nombre de victimes répertoriées sur son site de fuite de données. Ce groupe cible principalement les organisations du secteur de l’éducation et s’appuie sur des fourches de familles de ransomwares préexistantes telles que HelloKitty et Zeppelin.

Un défi encore plus grand pour les acteurs du renseignement

« La fin des grands monopoles des rançongiciels a présenté des défis aux analystes du renseignement sur les menaces », ont déclaré les chercheurs de Cisco Talos. « Au moins huit groupes représentent 75 % des publications sur les sites de fuite de données que Talos surveille activement. L’émergence de nouveaux groupes rend l’attribution difficile car les adversaires travaillent sur plusieurs groupes RaaS ». Certains groupes tels que LockBit ont commencé à introduire des méthodes d’extorsion supplémentaires telles que les attaques DDoS pour forcer leurs victimes à payer des rançons. Cette tendance devrait se poursuivre en 2023, les groupes de ransomware devant proposer de nouvelles tactiques d’extorsion pour monétiser les attaques contre les victimes là où elles sont détectées avant de déployer la charge utile finale du ransomware. La moitié des engagements de réponse aux incidents liés aux ransomwares de Cisco Talos se situent au stade pré-ransomware, ce qui montre que les entreprises s’améliorent dans la détection des TTP associés aux activités pré-ransomware.

Alors qu’une nouvelle année commence, rendons hommage à douez figures de l’IT qui ont marqué le monde par leurs inventions et que nous avons perdus au cours des douze derniers mois.

Certains informaticiens ont des projets modestes qu’ils ne pensent pas voir aboutir, d’autres ont pour ambition de changer le monde. Que leurs travaux soient une diversion, un moyen de parvenir à une fin ou un but en soi, ces personnes ont façonné et remodelé notre monde. Vous connaissez peut-être leurs marques et leurs produits, de Nintendo à Tandy au langage de programmation en passant par le GIF, aujourd’hui, nous partageons les noms et les histoires de ces génies.

Masayuki Uemura (20 juin 1943 – 6 décembre 2021), créateur de la 1e console Nintendo

Responsable de la R&D chez Nitendo, Masayuki Uemura a développé la première console de jeux afin de se divertir directement dans son salon. Il a par la suite conçu différents jeu-vidéos et console. (crédit : Sayem Ahmed / Nintendo Life)

Masayuki Uemura travaillait chez Sharp Corporation lorsqu’il a été recruté par l’un de ses clients, Nintendo, pour créer des jeux de tir électronique. Bien que ces derniers aient connu un certain succès, c’est lorsqu’il a trouvé un moyen de ramener le divertissement vidéo à la maison qu’il a fait de Nintendo un nom connu de tous.

À la tête de la division R&D de l’entreprise, axée sur le hardware, M. Uemura a été chargé de concevoir un dispositif permettant de jouer à des jeux d’arcade à la maison. Il en est ressorti une console baptisée Family Computer, mais plus connue sous le nom de Famicom. Malheureusement, confronté à des contraintes budgétaires, M. Uemura ne put concrétiser toutes ses idées, à l’image des manettes sans fil avec plus de deux boutons. Néanmoins, la console a connu le succès à sa sortie en 1983 au Japon, avec des ventes atteignant 2,5 millions d’unités à la fin de 1984.

Pourtant, lorsqu’une version redessinée de la Famicom a été introduite aux États-Unis sous le nom de Nintendo Entertainment System en 1985, les risques étaient élevés. Atari s’était effondré sur le marché américain des jeux vidéo en 1983, laissant les détaillants carbonisés et les jeux vidéo perçus comme une mode passée. Mais, soutenue par le gameplay de jeux comme Super Mario Bros, la console de Masayuki Uemura a conquis le pays, relançant presque à elle seule toute une industrie.

M. Uemura a ensuite conçu la Super Nintendo Entertainment System 16 bits, puis a été chargé de la conception de nombreux jeux Nintendo, dont Super Mario Bros Deluxe et Kirby Tilt ‘n’Tumble. Après une carrière de 33 ans chez Nintendo, il est devenu professeur à l’université Ritsumeikan. L’impact de son passage chez Nintendo ne lui a, par ailleurs, pas échappé comme il l’a confié à Nintendo Life : « Je suis fier d’avoir été chargé de la naissance et du développement d’une console de jeux ». Masayuki Uemura est décédé à l’âge de 78 ans.

Lorinda Cherry (18 novembre 1944 – 1er février 2022), à l’origine des calculatrices dc et bc

Programmeuse spécialisée dans l’analyse de texte, Lorinda Cherry est notamment à l’origine d’un logicile de transcription des équations mathématiques et des premiers algorithmes qui identifiaient les mots mal orthographiés. (crédit : National Center for Women & Information Technology)

Lorinda Cherry a commencé à travaillé en 1996 aux Bell Labs (plus tard connus sous le nom d’AT&T Bell Laboratories, puis aujourd’hui de Nokia Bell Labs) en tant qu’assistante technique – un statut typique pour les femmes à cette époque. Après avoir collaboré avec Ken Knowlton pour développer Beflix, un langage d’animation informatique, elle rejoint le laboratoire où le développement d’Unix a commencé en 1969 et y conçoit de nombreux programmes pour le système d’exploitation.

Développeuse des calculatrices dc et bc, encore utilisées aujourd’hui, Lorinda Cherry a collaboré avec Brian Kernighan sur eqn, un programme de transcription des équations mathématiques qui a ensuite influencé la conception de TeX, un système de transcription utilisé dans de nombreux milieux universitaires. L’un des premiers correcteurs orthographiques, Typo, a été basé sur les algorithmes permettant d’identifier les mots mal orthographiés élaborés par Mme Cherry. Enfin, cette dernière a contribué à la création de nombreux autres outils d’écriture dans la suite logicielle Writer’s Workbench (wwb), dont elle a fait la démonstration dans l’émission The Today Show de NBC en 1981.

« Lorinda n’était pas taillée dans le même moule que la plupart de ses collègues », a écrit Doug McIlroy, ancien chercheur aux Bell Labs. « Elle était toujours déterminée, mais jamais arriviste. Cette détermination transparaît dans son succès dans l’analyse de texte, qui exige beaucoup de cran – il n’y a pas de raccourcis théoriques dans ce domaine. » Cherry a été honorée par le National Center for Women & Information Technology en 2018. Elle avait 77 ans lorsqu’elle est décédée début février 2022.

Mary Coombs (4 février 1929 – 28 février 2022), première femme codeuse de logiciels métiers

Recrutée pour travailler sur le terminal Lyons Electronic Office, Mary Coombs est devenue la première femme codeuse de logiciels métiers de l’histoire. (Crédit : Anita Corbin for Putney High School GDST)

Bien que le service de vente de glaces de la société britannique de restauration et d’hôtellerie Lyons and Co ne soit pas l’endroit où Mary Coombs espérait commencer sa carrière en 1952, il s’est avéré que c’était le bon endroit et le bon moment pour une personne ayant son sens des mathématiques. Grâce à des dirigeants tournés vers l’avenir, Lyons disposait d’un terminal spécialement conçu pour eux : le Lyons Electronic Office, ou LEO. Ce n’était que le troisième ordinateur du pays et le premier à être utilisé pour des usages métiers.

Mary Coombs postule et est acceptée pour travailler sur LEO, faisant d’elle la première femme codeuse de logiciels métiers de l’histoire. Elle a développé un logiciel capable de calculer les salaires des 10 000 employés de Lyons, travaillé ensuite comme comme programmatrice et superviseur pour les machines LEO II et LEO III. Selon Georgina Ferry, auteur de A Computer Called Leo, « les personnes qui ont travaillé sur le terminal LEO ont réussi quelque chose d’absolument remarquable : penser et voir comment un ordinateur pouvait s’intégrer dans une entreprise et faire toutes ces choses que nous considérons aujourd’hui comme allant de soi. »

« Nous étions des pionniers dans cette industrie », a déclaré Mary Coombs. « Je doute que l’un d’entre nous ait anticipé jusqu’où les ordinateurs iraient. Et nous aurions peut-être pu aller plus loin si nous étions impliqués dans une société autre qu’une entreprise de restauration. » Mme Coombs est décédé à l’âge de 93 ans.

Sargur Srihari (7 mai 1949 – 8 mars 2022), inventeur du logiciel d’automatisation du tri du courrier

Le logiciel pour l’automatisation du tri du courrier de l’USPS (service postal des États-Unis), implémenté en 1995, est toujours utilisé de nos jours. (Crédit : University at Buffalo)

Après des études à l’Université de Bangalore (National College) couronnées par un B.S.c en 1967, puis un B.E. en génie des communications électriques à l’Institut indien des sciences, toujours à Bangalore en 1970, et un doctorat en informatique et en sciences de l’information à l’Université d’État Columbus dans l’Ohio en 1976, Sargur “Hari” Srihari a rejoint la section d’ingénierie et des sciences appliquées de l’université d’État de New York en 1978. En 1991, après des années passées à enseigner des sujets tels que le machine learning, il a été nommé directeur fondateur du Centre d’excellence pour l’analyse et la reconnaissance des documents (Cedar). Fruit d’une collaboration entre l’université de Buffalo et le service postal des États-Unis, le Cedar était chargé de développer des logiciels pour l’automatisation du tri du courrier.

Les heuristiques et les algorithmes développés par Sargur Srihari au Cedar ont été implémentés avec succès en 1997. Aujourd’hui, son logiciel est responsable du tri automatique de 95 % du courrier de l’USPS, avec des variantes utilisées en Australie et au Royaume-Uni. M. Srihari a poursuivi l’analyse de l’écriture manuscrite dans d’autres domaines au point qu’en 2002, ses recherches ont influé sur les procès et la justice pénale.

Les travaux de M. Srihari dans le domaine de l’automatisation lui ont valu le prix 2011 Outstanding Achievements Award de l’International Association for Pattern Recognition. Et en 1997, il a reçu le titre de SUNY Distinguished Professor à l’université de Buffalo. « Hari chérissait son rôle de chercheur, de professeur et de scientifique, et il manquera profondément à son département, à notre école et à notre université » , a déclaré Kemper Lewis, doyen de la School of Engineering and Applied Sciences. Des suites de complications liées à un glioblastome (cancer du cerveau), Sargur Srihari est décédé à l’âge de 72 ans.

Steve Wilhite (3 mars 1948 – 14 mars 2022), père du GIF

Steve Wilhite développa ces images animées, dits GIF, dès 1987. (crédit : chaine youtube The Webby Awards DR)

Alexander “Sandy” Trevor, inventeur des forums de discussion de CompuServe, voulait un format de fichier qui réponde aux besoins du service en ligne en matière de graphiques légers et nets. Il a demandé à un de ses développeurs internes, Steve Wilhite, de trouver une solution. En 1987, M Wilhite a présenté le Graphics Interchange Format, ou GIF. Une version actualisée prenant en charge les animations a été introduite en 1989, et Netscape Navigator 2.0 l’a intégrée en 1995. Le web n’a depuis jamais plus été le même : des décennies plus tard, les GIF animés sont omniprésents non seulement sur Twitter, Tumblr et autres réseaux sociaux, mais aussi dans la documentation en ligne, les illustrations de produits et les démonstrations d’interface utilisateur.

Steve Wilhite a ensuite participé à l’élaboration du protocole de transfert de fichiers “B” de CompuServe, ainsi que de l’interface micro-hôte. Mais c’est pour le GIF qu’on se souvient le mieux de lui, avec ses nombreux mèmes et débats sur la prononciation. En 2013, récompensé par un Webby Lifetime Achievement Award, il profite de son discours pour réaffirmer que le GIF se prononce “JIF”. Le covid l’a emporté à l’âge de 74 ans.

John Roach (22 novembre 1938 – 20 mars 2022), chef du projet PC TRS-80 chez Tandy

Nommé vice-président de la fabrication chez Tandy Electronics en 1977, John Roach donna son aval pour que l’entreprise se lance dans la conception de PC à destination du grand public. (crédit : chaine Youtube Horatio Alger Association DR)

En 1967, deux ans après avoir obtenu son MBA à la Texas Christian University, John Roach rejoint la Tandy Corporation en tant que responsable du traitement des données au sein de la division computer services.

Dix ans plus tard et désormais vice-président de la fabrication, il supervise l’incursion de Tandy sur le marché des PC. Lorsqu’un employé de Tandy, lui propose de développer un micro-ordinateur, l’idée l’intrigue. A cette époque, John Roach pressentait le potentiel que représentaient les PC : ils coûteraient plus cher que le produit typique vendu dans les magasins Radio Shack de Tandy, mais devraient compenser le déclin des ventes de radios CB. Résultat, M. Roach donna son feu vert au projet de fabrication. Le TRS-80, un terminal équipé d’une puce Zilog Z80, est commercialisé dès 1977 au prix de 600 $, soit moitié moins cher que l’Apple II (1 298 $).

Alors que Tandy s’attendait à ne vendre que 3 000 PC par an, l’entreprise en a écoulé 55 000 unités au cours de la seule première année. (Crédit Wikipedia/Flominator)

John Roach a par la suite été vice-président exécutif de Tandy en 1978, directeur de l’exploitation en 1980 et président-directeur général de 1983 à 1999, date à laquelle il a pris sa retraite. Il a également fait partie de l’éphémère Task Force on Private Sector Initiatives du président Reagan et a été président du conseil d’administration de son alma mater TCU. Les nombreux accomplissements de M. Roach lui ont valu d’être reconnu par le Financial World comme le chef de la direction de la décennie dans le domaine de la distribution spécialisée en 1982. Il est décédé à l’âge de 83 ans.

Tadao Takahashi (16 décembre 1950 – 6 avril 2022), a connecté le Brésil à Internet

Faire accéder les masses à Internet peut nécessiter un effort conséquent. Au Brésil, cet effort a été coordonné par Tadao Takahashi. (crédit : Send Federal)

En 1989, Tadao Takahashi a fondé le réseau national de recherche, une organisation qui a travaillé avec les institutions universitaires brésiliennes pour former la dorsale Internet du pays. A l’époque, les conditions au Brésil n’étaient pas idéales pour une telle initiative selon Takahashi, : « Des taux d’inflation assez élevés, un parti politique totalement discrédité au pouvoir, une partie importante de la population en difficulté… [mais] même dans cette situation, nous avons pu nous lancer ». Son approche de la gouvernance d’Internet a précédé un modèle similaire adopté plus tard par l’Internet Corporation for Assigned Names and Numbers (ICANN).

Plutôt que de laisser Internet proliférer au hasard, M Takahashi a fondé le programme national pour la société de l’information, qui a promu et étendu son utilisation dans les écoles, les hôpitaux et au sein du gouvernement. Il a même négocié avec les barons de la drogue pour que les habitants de leurs quartiers puissent eux aussi y accéder. Accueilli au sein du Internet Hall of Fame en 2017, M Takahashi est finalement décédé d’une crise cardiaque à l’âge de 71 ans.

David Walden (7 juin 1942 – 27 avril 2022), créateur de l’IMP

Au sein de la société Bolt, Beranek and Newman, David Walden (au centre de la photo) et son équipe ont développé les premiers IMP, ancêtre des routeurs actuels. (crédit : wikipedia)

David Walden n’était pas un étudiant très doué, mais sa carrière de premier cycle à l’Université de San Francisco lui a fait découvrir l’IBM 1620, le seul PC de l’école. Cela l’a suffisamment intrigué pour qu’après avoir obtenu son diplôme, il traverse le pays pour travailler au laboratoire Lincoln du MIT. Puis, au sein de la société de R&D Bolt, Beranek and Newman, M. Walden et son équipe sont chargés de développer une technologie de commutation de paquets pour l’Arpanet. Le résultat a été la création des premiers IMP (Interface Message Processor), précurseurs des routeurs actuels.

« Je me suis rendu compte que c’était assez important », a expliqué M.Walden. « Les compagnies de téléphone disaient que ça ne marcherait pas. Eh bien, mon intuition à l’époque était, si l’establishment dit que c’est une mauvaise chose, peut-être qu’au contraire c’est important ! » À l’exception d’un intermède d’un an pour travailler chez Norsk Data à Oslo, Walden est resté chez BBN de 1967 jusqu’à sa retraite en 1995. Période à laquelle, il a continué à écrire et à donner des conférences, notamment sur TeX. Il est décédé à 79 ans d’un lymphome.

Ken Knowlton (6 juin 1931 – 16 juin 2022), créateur du langage Beflix

Ken Knowlton (à gauche sur l’image) développa en 1963 le Beflix, premier langage embarqué spécifique à un domaine : l’animation par ordinateur. (crédit : Nokia Corporation and AT&T Archives)

Peu après avoir obtenu en 1962 un doctorat en génie électronique au MIT, Ken Knowlton a rejoint les Bell Labs. Il y a développé Bell Labs Flicks, ou Beflix, un langage de programmation pour l’animation de films. L’une de ses premières utilisations a été autoréférentielle lorsqu’il a produit un film d’animation décrivant la technologie utilisée pour réaliser le film.

Beflix a été le premier socle pour l’utilisation de l’animation de synthèse dans les films, qui sont depuis devenues une référence incontournable à Hollywood. Dans une interview de 2016 avec le futurologue Ted Nelson, la réaction de Ken Knowlton aux images de synthèse du film Avatar de James Cameron était la suivante : « Wow, tout le monde a travaillé si dur pour cela ! [Je pensais] que cela demanderait beaucoup trop d’efforts ; que rien de tel ne sera jamais réalisé… mais ils l’ont fait ! »

En 1966, M. Knowlton collabore avec Leon Harmon pour convertir une photographie en une mosaïque générée par ordinateur. Computer Nude (Studies in Perception I) est exposé au musée d’art moderne de New York et est le premier nu intégral publié dans le New York Times. Ils enchaînent en 1969 avec deux autres mosaïques et 43 ans plus tard, M. Knowlton collaborent avec Jim Boulton pour créer un quatrième volet de la série Studies in Perception, cette fois sous forme de NFT. Le créateur de Beflix est décédé à 91 ans.

Brijendra Kumar Syngal (1940 – 9 juillet 2022), père de l’Internet indien

Brijendra Kumar Syngal a permit à son pays d’origine d’accéder dès 1995 a une connexion Internet stable. (crédit : Amazon.fr)

Après avoir dormi dans des tentes pour poser des câbles coaxiaux dans la jungle et les déserts pour Philips, Brijendra Kumar Syngal est retourné en Inde, son pays d’origine. Il est devenu président de Videsh Sanchar Nigam Ltd. (VSNL), un fournisseur de services de communication du secteur public – un poste qu’il a utilisé pour connecter l’Inde à l’Internet naissant.

Démarrées dans cinq villes en août 1995, les premières connexions par ligne commutée étaient peu fiables et assez coûteuses. Brijendra Kumar Syngal s’est excusé publiquement et a demandé un délai de 10 semaines pour améliorer la situation. Huit semaines plus tard, suffisamment de serveurs, de câbles et d’infrastructures ont été installés pour produire une activité stable. L’Inde était devenue le deuxième pays d’Asie (après le Japon) à faire partie de l’Internet naissant, ce qui a valu à Syngal le surnom de “Père de l’Internet indien”.

Cette adoption précoce a accéléré le développement de l’industrie indienne du logiciel, qui est passée de 60 M$ en 1992 à 2 Md$ cinq ans plus tard, et dont les exportations de logiciels dépassent aujourd’hui les 130 Md$. Parmi les nombreuses distinctions reçues par M. Syngal, citons le Telecom Man of the Decade Award de la Fondation Wisitex et sa nomination parmi les “50 stars de l’Asie” par le magazine Business Week en 1998. En 2020, il a publié ses mémoires, Telecom Man: Leading From the Front in India’s Digital Revolution (L’homme des télécoms : chef de file de la révolution numérique en Inde). Il avait 82 ans lorsqu’il est décédé.

Peter Eckersley (15 juin 1979 – 2 septembre 2022), fondateur de Let’s Encrypt

Sa courte vie et sa carrière ont eu un impact durable sur la sécurité en ligne, la vie privée, la neutralité du réseau et l’intelligence artificielle, il s’agit de Peter Eckersley. (crédit : Toby Ord)

Titulaire d’un doctorat en informatique et en droit, Peter Eckersley a travaillé de 2006 à 2018, au sein de l’Electronic Frontier Foundation où il a occupé divers postes, notamment celui d’informaticien en chef. Il a été au coeur d’une collaboration avec Mozilla et l’Université du Michigan pour fonder Let’s Encrypt, un organisme à but non lucratif qui fournit gratuitement des certificats SSL. Ainsi la sécurité des sites web est devenue accessible à tous, avec plus de 300 millions de pages certifiées par an.

Une initiative connexe de l’EFF, à laquelle M. Eckersley a contribué, était HTTPS Everywhere, une extension de navigateur qui est devenue si populaire qu’elle a été intégrée aux fonctionnalités de base de la plupart des navigateurs. Peter Eckersley a quitté l’EFF en 2018 pour fonder l’AI Objectives Institute, une organisation consacrée à la définition de meilleurs objectifs pour la société et à la garantie que les systèmes améliorés par l’IA travaillent dans ce sens. Il n’avait que 43 ans lorsqu’il est mort d’un cancer du côlon.

Kathleen Booth (9 juillet 1922 – 29 septembre 2022), créatrice de l’ARC

Kathleen Booth est à l’origine de l’ARC (Automatic Relay Computer) et de ses successeurs. Elle a également développé dès 1947 le premier langage assembleur (Ctédit : Université de Saskatchewan)

En 1946, Kathleen Britten travaillait comme chercheuse à la British Rubber Producers Research Association, où son futur mari, Andrew Booth, était en quête d’un moyen d’automatiser les calculs dans le cadre de ses recherches en cristallographie. Les deux chercheurs ont commencé à concevoir l’Automatic Relay Computer, ou ARC, un ordinateur électromécanique. Comme ses contemporains tels que l’ENIAC, l’ARC utilisait des relais et des tubes et les programmes étaient saisis via des switchs et divers équipements.

Après une visite en 1947 à John von Neumann à l’université de Princeton dans le New Jersey, Mme Britten et M. Booth s’attellent à concevoir le successeur de l’ARC baptisé l’ARC 2 pour lequel Kathleen Britten développe le premier langage assembleur, connu sous le nom de notation contractée. Elle a par la suite conçu le logiciel du Simple Electronic Computer, le premier ordinateur du couple entièrement informatique, suivi peu après par l’APE(X)C.

Ces développements et de multiples publications sur le sujet ont conduit les Booth à fonder le département d’automatisation du Birkbeck College, aujourd’hui le département des sciences informatiques et des systèmes d’information. L’héritage de Kathleen Booth à Birkbeck comprend également une série de conférences et une bourse d’études. Après avoir quitté Birkbeck au début des années 1960, elle a enseigné à l’Université de Saskatchewan, puis à l’Université Lakehead, toutes deux au Canada, jusqu’à sa retraite en 1978. Elle est décédée à l’âge de 100 ans.

Margot Comstock (11 octobre 1940 – 7 octobre 2022), co-fondatrice du magazine Softalk

Au début des années 1980, déterminée à ce que l’informatique soit accessible à tous, Margot Comstock décide de cofonder Softalk, un magazine spécialisé dans l’IT et plus précisément aux utilisateurs du PC Apple II, dont elle est elle-même propriétaire. (crédit : Ken Gagne)

En 1979, lorsque Margot Comstock, candidate à un jeu télévisé, a dit à l’animateur de Password Plus qu’elle allait utiliser ses gains pour acheter un PC, il a semblé déconcerté. Lorsqu’elle a voulu se procurer un TRS-80, l’employé de Radio Shack s’est montré impoli (elle a acheté un Apple II Plus à la place). Et lorsqu’elle a lu le magazine Byte, elle a constaté qu’il s’adressait aux programmeurs et non aux passionnés comme elle.

Jamais dissuadée et refusant de se plier au statu quo, Margot Comstock et son mari, Al Tommervik, ont entrepris de remodeler le paysage de l’informatique grand public en cofondant Softalk, un magazine mensuel destiné aux utilisateurs d’Apple II. Tous deux écrivains et rédacteurs expérimentés, ils envoient les premiers numéros du magazine gratuitement à tous les propriétaires d’Apple II enregistrés, se constituant rapidement une large base de lecteurs. Avec Margot Comstock comme rédactrice en chef et le ton enjoué de Softalk, les chroniqueurs invités ainsi que les sondages auprès des lecteurs soulignaient que l’informatique devait être accessible à tous.

Le magazine n’a duré que quatre petites années, mais ses 48 numéros ont changé l’industrie. « Aucun autre magazine informatique n’offrait autant d’informations et de plaisir sur autant d’aspects différents de l’Apple II que Softalk », a expliqué Steven Weyhrich, auteur de Sophistication & Simplicity : The Life and Times of the Apple II Computer (Sophistication & Simplicité : La vie et l’époque de l’ordinateur Apple II). Margot Comstock est décédé quelques jours avant son 83e anniversaire.

Frederick Brooks Jr (19 avril 1931 – 17 novembre 2022), inventeur des System/360 d’IBM

Ingénieur logiciel chez IBM, Frederick Brooks Jr a développé la famille de mainframe System/360 ainsi que l’OS/360. (crédit : Capgemini)

Il fut un temps où les mainframes d’un même fabricant n’étaient pas compatibles entre eux ; les logiciels devaient être réécrits pour chaque modèle et chaque génération. Frederick Brooks Jr. a rejoint IBM en 1956. Il a alors proposé une conception commune du mainframe, permettant une suite logicielle partagée. C’était un pari : si l’initiative échouait, IBM prendrait du retard sur ses concurrents dans ce domaine, ce qui risquait de ruiner l’entreprise. Mais la famille de IBM System/360 et le progiciel OS/360, annoncés en 1964, ont connu un succès massif, assurant la mainmise d’IBM sur l’industrie pour les décennies à venir

Plus tard, M.Brooks a rassemblé ses leçons en matière de gestion et d’architecture informatique (une pièce qu’il a baptisée) dans le livre The Mythical Man-Month, publié en 1975, où il formule également sa loi contre-intuitive : ajouter des travailleurs à un projet en retard ne fera que le retarder davantage. Une fois le succès de la famille 360 assuré, Frederick Brooks Jr a quitté IBM pour fonder le département d’informatique de l’Université de Caroline du Nord à Chapel Hill, qu’il a présidé pendant 20 ans. Il s’est retiré de l’enseignement en 2015 et est décédé à l’âge de 91 ans, deux ans après avoir subi un accident vasculaire cérébral.

Alors qu’une nouvelle année commence, rendons hommage à douez figures de l’IT qui ont marqué le monde par leurs inventions et que nous avons perdus au cours des douze derniers mois.

Certains informaticiens ont des projets modestes qu’ils ne pensent pas voir aboutir, d’autres ont pour ambition de changer le monde. Que leurs travaux soient une diversion, un moyen de parvenir à une fin ou un but en soi, ces personnes ont façonné et remodelé notre monde. Vous connaissez peut-être leurs marques et leurs produits, de Nintendo à Tandy au langage de programmation en passant par le GIF, aujourd’hui, nous partageons les noms et les histoires de ces génies.

Masayuki Uemura (20 juin 1943 – 6 décembre 2021), créateur de la 1e console Nintendo

Responsable de la R&D chez Nitendo, Masayuki Uemura a développé la première console de jeux afin de se divertir directement dans son salon. Il a par la suite conçu différents jeu-vidéos et console. (crédit : Sayem Ahmed / Nintendo Life)

Masayuki Uemura travaillait chez Sharp Corporation lorsqu’il a été recruté par l’un de ses clients, Nintendo, pour créer des jeux de tir électronique. Bien que ces derniers aient connu un certain succès, c’est lorsqu’il a trouvé un moyen de ramener le divertissement vidéo à la maison qu’il a fait de Nintendo un nom connu de tous.

À la tête de la division R&D de l’entreprise, axée sur le hardware, M. Uemura a été chargé de concevoir un dispositif permettant de jouer à des jeux d’arcade à la maison. Il en est ressorti une console baptisée Family Computer, mais plus connue sous le nom de Famicom. Malheureusement, confronté à des contraintes budgétaires, M. Uemura ne put concrétiser toutes ses idées, à l’image des manettes sans fil avec plus de deux boutons. Néanmoins, la console a connu le succès à sa sortie en 1983 au Japon, avec des ventes atteignant 2,5 millions d’unités à la fin de 1984.

Pourtant, lorsqu’une version redessinée de la Famicom a été introduite aux États-Unis sous le nom de Nintendo Entertainment System en 1985, les risques étaient élevés. Atari s’était effondré sur le marché américain des jeux vidéo en 1983, laissant les détaillants carbonisés et les jeux vidéo perçus comme une mode passée. Mais, soutenue par le gameplay de jeux comme Super Mario Bros, la console de Masayuki Uemura a conquis le pays, relançant presque à elle seule toute une industrie.

M. Uemura a ensuite conçu la Super Nintendo Entertainment System 16 bits, puis a été chargé de la conception de nombreux jeux Nintendo, dont Super Mario Bros Deluxe et Kirby Tilt ‘n’Tumble. Après une carrière de 33 ans chez Nintendo, il est devenu professeur à l’université Ritsumeikan. L’impact de son passage chez Nintendo ne lui a, par ailleurs, pas échappé comme il l’a confié à Nintendo Life : « Je suis fier d’avoir été chargé de la naissance et du développement d’une console de jeux ». Masayuki Uemura est décédé à l’âge de 78 ans.

Lorinda Cherry (18 novembre 1944 – 1er février 2022), à l’origine des calculatrices dc et bc

Programmeuse spécialisée dans l’analyse de texte, Lorinda Cherry est notamment à l’origine d’un logicile de transcription des équations mathématiques et des premiers algorithmes qui identifiaient les mots mal orthographiés. (crédit : National Center for Women & Information Technology)

Lorinda Cherry a commencé à travaillé en 1996 aux Bell Labs (plus tard connus sous le nom d’AT&T Bell Laboratories, puis aujourd’hui de Nokia Bell Labs) en tant qu’assistante technique – un statut typique pour les femmes à cette époque. Après avoir collaboré avec Ken Knowlton pour développer Beflix, un langage d’animation informatique, elle rejoint le laboratoire où le développement d’Unix a commencé en 1969 et y conçoit de nombreux programmes pour le système d’exploitation.

Développeuse des calculatrices dc et bc, encore utilisées aujourd’hui, Lorinda Cherry a collaboré avec Brian Kernighan sur eqn, un programme de transcription des équations mathématiques qui a ensuite influencé la conception de TeX, un système de transcription utilisé dans de nombreux milieux universitaires. L’un des premiers correcteurs orthographiques, Typo, a été basé sur les algorithmes permettant d’identifier les mots mal orthographiés élaborés par Mme Cherry. Enfin, cette dernière a contribué à la création de nombreux autres outils d’écriture dans la suite logicielle Writer’s Workbench (wwb), dont elle a fait la démonstration dans l’émission The Today Show de NBC en 1981.

« Lorinda n’était pas taillée dans le même moule que la plupart de ses collègues », a écrit Doug McIlroy, ancien chercheur aux Bell Labs. « Elle était toujours déterminée, mais jamais arriviste. Cette détermination transparaît dans son succès dans l’analyse de texte, qui exige beaucoup de cran – il n’y a pas de raccourcis théoriques dans ce domaine. » Cherry a été honorée par le National Center for Women & Information Technology en 2018. Elle avait 77 ans lorsqu’elle est décédée début février 2022.

Mary Coombs (4 février 1929 – 28 février 2022), première femme codeuse de logiciels métiers

En étant recrutée pour travailler sur le PC Lyons Electronic Office, Mary Coombs est devenue la première femme codeuse de logiciels métiers de l’histoire. (Crédit : Anita Corbin for Putney High School GDST)

Bien que le service de vente de glaces de la société britannique de restauration et d’hôtellerie Lyons and Co ne soit pas l’endroit où Mary Coombs espérait commencer sa carrière en 1952, il s’est avéré que c’était le bon endroit et le bon moment pour une personne ayant son sens des mathématiques. Grâce à des dirigeants tournés vers l’avenir, Lyons disposait d’un PC spécialement conçu pour eux : le Lyons Electronic Office, ou LEO. Ce n’était que le troisième terminal du pays et le premier à être utilisé pour des usages métiers.

Mary Coombs postule et est acceptée pour travailler sur LEO, faisant d’elle la première femme codeuse de logiciels métiers de l’histoire. Elle a développé un logiciel capable de calculer les salaires des 10 000 employés de Lyons, travaillé ensuite comme comme programmatrice et superviseur pour les machines LEO II et LEO III. Selon Georgina Ferry, auteur de A Computer Called Leo, « les personnes qui ont travaillé sur le terminal LEO ont réussi quelque chose d’absolument remarquable : penser et voir comment un PC pouvait s’intégrer dans une entreprise et faire toutes ces choses que nous considérons aujourd’hui comme allant de soi. »

« Nous étions des pionniers dans cette industrie », a déclaré Mary Coombs. « Je doute que l’un d’entre nous ait anticipé jusqu’où les PC iraient. Et nous aurions peut-être pu aller plus loin si nous étions impliqués dans une société autre qu’une entreprise de restauration. » Mme Coombs est décédé à l’âge de 93 ans.

Sargur Srihari (7 mai 1949 – 8 mars 2022), inventeur du logiciel d’automatisation du tri du courrier

Le logiciel pour l’automatisation du tri du courrier de l’USPS (service postal des États-Unis), implémenté en 1995, est toujours utilisé de nos jours. (Crédit : University at Buffalo)

Après des études à l’Université de Bangalore (National College) couronnées par un B.S.c en 1967, puis un B.E. en génie des communications électriques à l’Institut indien des sciences, toujours à Bangalore en 1970, et un doctorat en informatique et en sciences de l’information à l’Université d’État Columbus dans l’Ohio en 1976, Sargur “Hari” Srihari a rejoint la section d’ingénierie et des sciences appliquées de l’université d’État de New York en 1978. En 1991, après des années passées à enseigner des sujets tels que le machine learning, il a été nommé directeur fondateur du Centre d’excellence pour l’analyse et la reconnaissance des documents (Cedar). Fruit d’une collaboration entre l’université de Buffalo et le service postal des États-Unis, le Cedar était chargé de développer des logiciels pour l’automatisation du tri du courrier.

Les heuristiques et les algorithmes développés par Sargur Srihari au Cedar ont été implémentés avec succès en 1997. Aujourd’hui, son logiciel est responsable du tri automatique de 95 % du courrier de l’USPS, avec des variantes utilisées en Australie et au Royaume-Uni. M. Srihari a poursuivi l’analyse de l’écriture manuscrite dans d’autres domaines au point qu’en 2002, ses recherches ont influé sur les procès et la justice pénale.

Les travaux de M. Srihari dans le domaine de l’automatisation lui ont valu le prix 2011 Outstanding Achievements Award de l’International Association for Pattern Recognition. Et en 1997, il a reçu le titre de SUNY Distinguished Professor à l’université de Buffalo. « Hari chérissait son rôle de chercheur, de professeur et de scientifique, et il manquera profondément à son département, à notre école et à notre université » , a déclaré Kemper Lewis, doyen de la School of Engineering and Applied Sciences. Des suites de complications liées à un glioblastome (cancer du cerveau), Sargur Srihari est décédé à l’âge de 72 ans.

Steve Wilhite (3 mars 1948 – 14 mars 2022), père du GIF

Steve Wilhite développa ces images animées, dits GIF, dès 1987. (crédit : chaine youtube The Webby Awards DR)

Alexander “Sandy” Trevor, inventeur des forums de discussion de CompuServe, voulait un format de fichier qui réponde aux besoins du service en ligne en matière de graphiques légers et nets. Il a demandé à un de ses développeurs internes, Steve Wilhite, de trouver une solution. En 1987, M Wilhite a présenté le Graphics Interchange Format, ou GIF. Une version actualisée prenant en charge les animations a été introduite en 1989, et Netscape Navigator 2.0 l’a intégrée en 1995. Le web n’a depuis jamais plus été le même : des décennies plus tard, les GIF animés sont omniprésents non seulement sur Twitter, Tumblr et autres réseaux sociaux, mais aussi dans la documentation en ligne, les illustrations de produits et les démonstrations d’interface utilisateur.

Steve Wilhite a ensuite participé à l’élaboration du protocole de transfert de fichiers “B” de CompuServe, ainsi que de l’interface micro-hôte. Mais c’est pour le GIF qu’on se souvient le mieux de lui, avec ses nombreux mèmes et débats sur la prononciation. En 2013, récompensé par un Webby Lifetime Achievement Award, il profite de son discours pour réaffirmer que le GIF se prononce “JIF”. Le covid l’a emporté à l’âge de 74 ans.John Roach (22 novembre 1938 – 20 mars 2022), chef du projet PC TRS-80 chez Tandy Nommé vice-président de la fabrication chez Tandy Electronics en 1977, John Roach donna son aval pour que l’entreprise se lance dans la conception de PC à destination du grand public. (crédit : chaine Youtube Horatio Alger Association DR)En 1967, deux ans après avoir obtenu son MBA à la Texas Christian University, John Roach rejoint la Tandy Corporation en tant que responsable du traitement des données au sein de la division computer services.Dix ans plus tard et désormais vice-président de la fabrication, il supervise l’incursion de Tandy sur le marché des PC. Lorsqu’un employé de Tandy, lui propose de développer un micro-ordinateur, l’idée l’intrigue. A cette époque, John Roach pressentait le potentiel que représentaient les PC : ils coûteraient plus cher que le produit typique vendu dans les magasins Radio Shack de Tandy, mais devraient compenser le déclin des ventes de radios CB. Résultat, M. Roach donna son feu vert au projet de fabrication. Le TRS-80, un terminal équipé d’une puce Zilog Z80, est commercialisé dès 1977 au prix de 600 $, soit moitié moins cher que l’Apple II (1 298 $). Alors que Tandy s’attendait à ne vendre que 3 000 PC par an, l’entreprise en a écoulé 55 000 unités au cours de la seule première année. (Crédit Wikipedia/Flominator)John Roach a par la suite été vice-président exécutif de Tandy en 1978, directeur de l’exploitation en 1980 et président-directeur général de 1983 à 1999, date à laquelle il a pris sa retraite. Il a également fait partie de l’éphémère Task Force on Private Sector Initiatives du président Reagan et a été président du conseil d’administration de son alma mater TCU. Les nombreux accomplissements de M. Roach lui ont valu d’être reconnu par le Financial World comme le chef de la direction de la décennie dans le domaine de la distribution spécialisée en 1982. Il est décédé à l’âge de 83 ans.Tadao Takahashi (16 décembre 1950 – 6 avril 2022), a connecté le Brésil à InternetFaire accéder les masses à Internet peut nécessiter un effort conséquent. Au Brésil, cet effort a été coordonné par Tadao Takahashi. (crédit : Send Federal (CC BY 2.0))En 1989, Tadao Takahashi a fondé le réseau national de recherche, une organisation qui a travaillé avec les institutions universitaires brésiliennes pour former la dorsale Internet du pays. A l’époque, les conditions au Brésil n’étaient pas idéales pour une telle initiative selon Takahashi, : « Des taux d’inflation assez élevés, un parti politique totalement discrédité au pouvoir, une partie importante de la population en difficulté… [mais] même dans cette situation, nous avons pu nous lancer ». Son approche de la gouvernance d’Internet a précédé un modèle similaire adopté plus tard par l’Internet Corporation for Assigned Names and Numbers (ICANN).Plutôt que de laisser Internet proliférer au hasard, M Takahashi a fondé le programme national pour la société de l’information, qui a promu et étendu son utilisation dans les écoles, les hôpitaux et au sein du gouvernement. Il a même négocié avec les barons de la drogue pour que les habitants de leurs quartiers puissent eux aussi y accéder. Accueilli au sein du Internet Hall of Fame en 2017, M Takahashi est finalement décédé d’une crise cardiaque à l’âge de 71 ans. David Walden (7 juin 1942 – 27 avril 2022), créateur de l’IMPAu sein de la société Bolt, Beranek and Newman, David Walden (au centre de la photo) et son équipe ont développé les premiers IMP, ancêtre des routeurs actuels. (crédit : wikipedia)David Walden n’était pas un étudiant très doué, mais sa carrière de premier cycle à l’Université de San Francisco lui a fait découvrir l’IBM 1620, le seul PC de l’école. Cela l’a suffisamment intrigué pour qu’après avoir obtenu son diplôme, il traverse le pays pour travailler au laboratoire Lincoln du MIT. Puis, au sein de la société de R&D Bolt, Beranek and Newman, M. Walden et son équipe sont chargés de développer une technologie de commutation de paquets pour l’Arpanet. Le résultat a été la création des premiers IMP (Interface Message Processor), précurseurs des routeurs actuels. « Je me suis rendu compte que c’était assez important », a expliqué M.Walden. « Les compagnies de téléphone disaient que ça ne marcherait pas. Eh bien, mon intuition à l’époque était, si l’establishment dit que c’est une mauvaise chose, peut-être qu’au contraire c’est important ! » À l’exception d’un intermède d’un an pour travailler chez Norsk Data à Oslo, Walden est resté chez BBN de 1967 jusqu’à sa retraite en 1995. Période à laquelle, il a continué à écrire et à donner des conférences, notamment sur TeX. Il est décédé à 79 ans d’un lymphome.Ken Knowlton (6 juin 1931 – 16 juin 2022), créateur du langage Beflix