Selon le cabinet d’audit et de conseil KPMG, les Américains sont préoccupés du traitement de leurs données personnelles par les entreprises. Et ils pensent que les cadres dirigeants ne sont peut-être pas suffisamment conscients de cet état de fait.

D’après un rapport publié hier par le cabinet d’experts-comptables KPMG auquel a eu accès notre confrère CSO, la grande majorité des Américains sont très préoccupés par la sécurité de leurs données personnelles. Et beaucoup estiment que les entreprises américaines n’arrangent pas les choses en intensifiant la collecte de ces données. Près de 92 % des répondants à l’enquête du cabinet de conseil se disent assez préoccupés par la manière dont sont traitées les données personnelles qu’ils fournissent aux entreprises, et près de neuf personnes sur dix ont déclaré que les entreprises devraient être plus transparentes et fournir plus de détails sur la manière dont elles traitent les données personnelles qu’elles collectent. « Les consommateurs voudraient avoir plus confiance, mais aussi plus de contrôle sur l’usage et la collecte de leurs données », ont écrit les auteurs du rapport. « Les entreprises qui fournissent des informations claires sur l’usage des données qu’elles collectent peuvent espérer améliorer le niveau de confiance des consommateurs », ont-ils ajouté.

Cette année, la préoccupation des consommateurs a augmenté, notamment en ce qui concerne les pratiques en matière de partage de données, par exemple pour la demande d’adhésion à un programme de récompenses et même pour l’utilisation d’un WiFi public. Comparativement au rapport de l’année précédente, les préoccupations relatives à ces pratiques ont augmenté respectivement de quatre et neuf points de pourcentage. Même si ce niveau de préoccupation n’a pas eu d’effet sur les comportements – selon les données de KPMG, les utilisateurs adoptent constamment des comportements en ligne qu’ils considèrent néanmoins comme risqués – les inquiétudes des consommateurs quant à la sécurité de leurs données restent élevées.

Une augmentation des données récoltées pendant la pandémie

Toujours selon ce rapport, les entreprises elles-mêmes sont très confiantes dans leurs projets de collecte et d’utilisation des données des consommateurs pour les trois prochaines années, 97 % des chefs d’entreprise se disant satisfaits de leurs dispositions dans ce domaine. Les entreprises ont également déclaré, à une forte majorité, avoir augmenté le volume de leur collecte de données au cours des années de pandémie. Mais seules 49 % d’entre elles déclarent fournir des informations claires sur la manière dont les données des consommateurs sont utilisées, et 45 % fournissent des rapports sur les violations en temps voulu.

Selon les auteurs du rapport de KPMG, cet écart s’explique en partie par un déficit d’information – les cadres supérieurs peuvent ne pas comprendre pleinement les enjeux de la confidentialité des données et leurs implications. Même si de nombreux dirigeants se disent confiants dans la manière dont ils traitent les informations des consommateurs, la transparence globale n’a pas beaucoup augmenté, et les dépenses consacrées par exemple à la formation des employés sur la protection des données ont chuté de manière vertigineuse au cours de l’année dernière. Une tendance que les auteurs du rapport appellent à inverser. « On pourrait imaginer qu’avec l’augmentation des préoccupations et des responsabilités potentielles en matière de violations de données, de sécurité des données et d’utilisation réelle des données, les entreprises consacreraient plus de ressources à la formation, or ce n’est pas le cas », ont-ils écrit. « Cela ne peut pas durer, surtout quand on constate que trois quarts des entreprises collectent plus de données personnelles que l’année dernière. Un déficit de formation peut augmenter le risque du programme de collecte de données ».

En lançant un service en direct qui permet aux clients institutionnels de stocker et d’échanger du Bitcoin et de l’EZther, BNY Mellon crédibilise ces crypto-actifs très volatiles sur le marché mondial.

Dénommée Digital Asset Custody, la plateforme électronique de la Bank of New York Mellon Corporation (BNY Mellon) stocke et protège les crypto-actifs, notamment le Bitcoin et l’Ether. La vénérable institution, vieille de 238 ans, permet désormais à ses clients américains de stocker et de transférer des crypto-actifs basées sur la blockchain avec les mêmes garanties que celles offertes par la banque pour protéger les actifs traditionnels. « Ce genre de services est peu courant du fait de l’incertitude réglementaire autour des crypto-monnaies, et la plupart des banques américaines attendent plus de clarté », a déclaré Avivah Litan, vice-présidente et analyste distinguée du cabinet de recherche Gartner. « Plus grande et plus ancienne banque dépositaire au monde, BNY Mellon a répondu à la demande de ses clients qui réclamaient ce service », précise Avivah Litan. « La banque a une vision à long terme des actifs virtuels et réalise que les crypto-monnaies ne représentent qu’une fraction des actifs qu’elle aura probablement à prendre en charge demain […] Probablement que les actifs financiers et non financiers tokenisés du monde réel représenteront une opportunité beaucoup plus importante pour la clientèle de BNY Mellon dans les dix prochaines années ».

Les plateformes d’actifs virtuels doivent garantir la sécurité des crypto-monnaies et des tokens, qui sont les représentations numériques d’une marchandise ou d’un autre actif physique. C’est d’autant plus important que les cybercriminels ont volé plus de 15 milliards de dollars en crypto-monnaies au cours des huit dernières années environ. Et les vols de crypto-monnaies n’ont fait que croître depuis que la pandémie de Covid-19 a frappé en 2020. BNY Mellon a créé l’entité Digital Assets Unit en 2021 afin de développer des services pour les actifs virtuels. La banque prévoit de lancer la première plateforme multi-actifs du secteur pour faire le lien entre la conservation des actifs numériques et traditionnels dans le cadre d’un service unique. BNY Mellon a déclaré avoir collaboré avec des sociétés de fintech, notamment Fireblocks et Chainalysis, afin d’intégrer leur technologie dans le développement de sa plateforme d’actifs numériques « pour s’assurer qu’elle répond aux besoins actuels et futurs des clients en matière de sécurité et de conformité dans l’espace des actifs virtuels ».

Des conditions à respecter avant le feu vert d’investissements

« L’annonce de BNY Mellon est significative, car même si le marché des actifs numériques n’est pas encore réglementé, les investisseurs institutionnels seront beaucoup plus à l’aise pour investir quand une institution comme BNY Mellon protège leurs fonds », fait savoir Avivah Litan. « Je ne suis pas sûre des dispositions en matière de responsabilité si les fonds des clients sont volés, mais j’imagine que BNY Mellon prendra beaucoup plus de responsabilités pour ses clients que la plupart des bourses de crypto-monnaies ». BNY Mellon a refusé de commenter cette décision, mais elle a renvoyé à une étude récente de Celent sponsorisée par la banque. Réalisée auprès de 271 investisseurs institutionnels, cette enquête a montré qu’il existait une demande institutionnelle importante pour une infrastructure financière résiliente et évolutive construite pour s’adapter à la fois aux actifs traditionnels et numériques . Elle a révélé que la quasi-totalité (91%) des répondants étaient intéressés par l’investissement dans des produits tokenisés. Au total, aujourd’hui 41 % des investisseurs institutionnels détiennent des crypto-actifs dans leurs portefeuilles, et 15 % de plus prévoient de détenir des actifs numériques dans les deux à cinq prochaines années.

Malgré un intérêt évident, les personnes interrogées ont également indiqué que certaines « conditions clés doivent être remplies » avant qu’elles ne transforment leurs recherches sur les actifs virtuels en investissements réels. « Le marché des services et de la garde d’actifs est très fragmenté et en pleine évolution, et les entreprises traditionnelles disposent d’une opportunité importante, car les investisseurs cherchent à supprimer toute incertitude dans une situation comportant de nombreuses variables », précise l’étude. Soixante-dix pour cent des personnes interrogées ont indiqué qu’elles augmenteraient leur activité liée aux actifs numériques si des services comme la garde et l’exécution étaient disponibles auprès d’institutions reconnues et de confiance. Selon Avivah Litan, les résultats de l’enquête sont significatifs dans la mesure où ils témoignent d’une demande pour un domaine qui « émerge à peine et offre d’énormes possibilités de modernisation de nos systèmes financiers ».

L’apport de confiance de la blockchain

Contrairement aux monnaies fiduciaires traditionnelles comme le dollar américain, émises par une autorité centrale, les crypto-actifs comme le Bitcoin sont basées sur un réseau contrôlé par une chaîne de blocs cryptographiques décentralisée. En d’autres termes, elles ne sont pas contrôlées par une entité unique comme une banque centrale. Les crypto-actifs ne détiennent aucune valeur intrinsèque, puisque leur valeur est entièrement basée sur ce que le marché détermine comme étant sa valeur, un peu comme les métaux précieux dont la valeur est basée sur la quantité disponible et les cas d’usage. Les crypto-actifs sont construites et échangées au sommet d’un registre de blockchain électronique public – semblable à une base de données relationnelle – qui peut être partagé ouvertement entre différents utilisateurs. Le grand livre de chaine de blocs crée un registre immuable des transactions en crypto-actifs, chacune étant horodatée et liée à la précédente.

Chaque enregistrement numérique ou transaction dans le fil est dénommé bloc (d’où son nom). Il permet à un ensemble ouvert ou contrôlé d’utilisateurs de participer au grand livre électronique. Chaque bloc est lié à un participant spécifique. La blockchain ne peut être mise à jour que par consensus entre les participants au système, et lorsque de nouvelles données sont saisies, elles ne peuvent jamais être effacées. La blockchain contient un enregistrement véridique et vérifiable de chaque transaction effectuée dans le système. En tant que réseau pair-à-pair, combiné à des serveurs d’horodatage distribués, les bases de données blockchain peuvent être gérées de manière autonome pour échanger des informations entre des parties disparates. Il n’y a pas besoin d’administrateur, car, en fait, les utilisateurs de la blockchain sont les administrateurs.

JP Morgan dans le stablecoin depuis 2019

Selon Deloitte, « dans l’économie de confiance, l’« identité » d’une personne ou d’une entité confirme son appartenance à une nation ou à une communauté, la propriété d’actifs, le droit à des avantages ou à des services et, plus fondamentalement, la preuve que la personne ou l’entité existe ». La blockchain ne résout pas simplement les problèmes d’accès ou de partage des données, elle résout également un problème de confiance. Dans l’économie de la confiance entre pairs, c’est un utilisateur individuel – et non un tiers – qui détermine quelles informations numériques sont enregistrées dans une blockchain et comment ces informations seront utilisées. Selon le cabinet d’études Deloitte LLP, les utilisateurs de blockchains s’efforceront de créer une représentation numérique unique et polyvalente d’eux-mêmes, qui pourra être gérée et partagée au-delà des frontières organisationnelles. Il existe toutefois des crypto-actifs appelées « stablecoins », qui sont adossées à de la monnaie fiduciaire et ont la même valeur que la monnaie qui les soutient. Les gouvernements du monde entier sont bien avancés dans la recherche et les projets pilotes de monnaies numériques nationales qui auraient la même valeur que leurs monnaies, y compris le dollar américain.

Les États-Unis restent cependant loin derrière les autres nations dans le développement d’une monnaie numérique nationale. Mais cela pourrait bientôt changer. Au cours de l’année écoulée, le président Joe Biden et les législateurs ont continué à pousser les instances gouvernementales à développer et à tester un dollar numérique. Le dollar électronique, représentation virtuelle d’un dollar américain, permettrait aux gens d’effectuer des paiements à l’aide de jetons sur des téléphones mobiles ou avec des cartes plutôt qu’en espèces. De plus, les entreprises de services financiers ont développé leurs propres monnaies virtuelles et les ont pilotées pour permettre des transactions financières transfrontalières en temps quasi réel et sans les frais élevés associés aux réseaux financiers comme SWIFT. Par exemple, en 2019, JP Morgan Chase a lancé JPM Coin, le premier stablecoin du genre utilisé pour transférer des fonds sur un réseau blockchain « autorisé » ou contrôlé de manière centralisée. Le réseau permet les transferts de stablecoin (monnaie virtuelle basée sur le dollar américain) à la fois en interne et entre clients institutionnels. Caroline Butler, CEO de Custody Services chez BNY Mellon, a déclaré que la banque continuera à « innover, à adopter de nouvelles technologies et à travailler en étroite collaboration avec les clients pour répondre à leurs besoins en constante évolution ».

La semaine dernière, Apple a lancé une première version de MacOS Ventura 13.2. Cette bêta apporte une première mise à jour Rapid Security Response pour Mac.

Juste après la sortie de MacOS 13.1, la première mise à jour majeure de Ventura ce 24 octobre 2022 avec des fonctionnalités telles que Freeform et Advanced Data Protection, Apple a déjà commencé à travailler sur la prochaine version. Le 14 décembre, la première version bêta de MacOS 13.2 Ventura est arrivée, suivie de la version bêta publique un jour plus tard. Celle-ci prend en charge les clés de sécurité physiques certifiées FIDO, annoncées dans le cadre de la protection avancée des données pour iCloud qui est arrivée dans la version 13.1. Pour le tester sur son Mac, il suffit d’accéder à son identifiant Apple dans les paramètres système et cliquer sur l’onglet Clés de sécurité.

La firme de Cupertino a également utilisé la version bêta de 13.2 pour diffuser sa première mise à jour Rapid Security Response sur le Mac. Elle est plus petite et ciblée, uniquement orientée sécurité, et arrive entre les mises à jour complètes du système d’exploitation. Pour rappel, Rapid Security Response est déjà disponible pour les utilisateurs de terminaux sous iOS 16.2, iPadOS 16.1. Les appareils équipés de cette fonction peuvent recevoir plus régulièrement des mises à jour de sécurité. Ces dernières sont installées en arrière-plan et ne devraient pas gêner les utilisateurs dans leurs usages. Apple veut généraliser cette fonction de sécurité au plus vite sur l’ensemble de ses terminaux pour réduire le temps d’exposition de ces derniers aux failles de sécurité.

Une disponibilité générale début 2023

Il faut généralement environ six semaines à Apple pour tester correctement les nouvelles versions de ses systèmes d’exploitation, mais ce délai peut changer en fonction de l’ampleur de la publication. Nous pensons que MacOS Ventura 13.2 arrivera fin janvier ou début février. En attendant, pour installer la version bêta publique de MacOS Ventura 13.2 et la tester, il suffit de s’inscrire sur la page Apple Beta et s’enregistrer avec son identifiant Apple. Ensuite, connectez-vous au programme de logiciels bêta, cliquez sur « Inscrire votre Mac », allez sur beta.apple.com/profile sur votre Mac, téléchargez et installez l’utilitaire d’accès à la bêta. Enfin, allez dans « Mise à jour du logiciel » dans « Paramètres système » pour installer la mise à jour et redémarrez votre Mac.

Il est déconseillé de l’exécuter sur sa machine principale pour le travail, car il pourrait y avoir des bogues causant de graves problèmes.

Mastodon existe depuis des années et n’a pas connu le succès retentissant d’autres réseaux sociaux. Malgré ses valeurs mises en avant – open source, décentralisé, dépourvu de toute publicité – le service reste ce qu’il est : une alternative à Twitter bourrée de complexités

L’Internet redevient bizarre. Les récents déboires de Twitter sous l’égide de son nouveau propriétaire ont, de manière surprenante, mis en lumière le monde des services de réseaux sociaux fédérés et décentralisés, comme Mastodon. Ces services sont des réseaux peer-to-peer ou gérés par une communauté, selon les particularités. Les services fédérés sont gérés par des organisations ou des « bureaux » individuels, comme pourrait l’être la Poste, le courrier électronique ou les forums auto-hébergés. Si vous étiez sur l’Internet « à l’époque », vous vous souvenez peut-être que tout le monde se connectait par le biais d’une variété de forums différents ou de comptes de clients de messagerie instantanée tout en ayant leurs propres pages personnelles sur Geocities ou Blogspot.

L’essor des services fédérés n’est pas sans rappeler cette époque. Si vous êtes habitué aux médias sociaux « modernes » depuis 2012 environ, tout cela peut être très déroutant au premier abord – ce qui est compréhensible ! Beaucoup de jargon est utilisé, et la plupart des normes établies sont abandonnées. N’ayez crainte ! Voici un guide de l’univers fédéré (appelé « Fediverse »), et ce que cela signifie pour les utilisateurs et pour l’avenir des médias/réseaux sociaux. Puisqu’une foule de réfugiés de Twitter semble se diriger vers Mastodon, voyons d’abord ce dont chacun a besoin pour se lancer dans cette aventure.

Pour rappel, Eugen Rochko est le créateur de Mastodon. (Crédit : Adam Taylor / IDG)

Le point sur Mastodon

Mastodon a explosé au cours des dernières semaines, avec plus d’un million d’utilisateurs actifs quotidiens supplémentaires depuis la fin du mois d’octobre. Selon ce tracker des inscriptions à Mastodon, il y a plus de 7 millions de comptes au total, dont 2 000 sont créés chaque heure. La dynamique s’accélère pour Mastodon, qui existe depuis 2016.

Mastodon est en soi un service très proche de Twitter. Il s’agit d’un outil de microblogging dans lequel vous envoyez principalement des messages textuels courts, quelques images ou de très petites vidéos (la limite actuelle est de 40 Mo), vous créez des fils de discussion, vous suivez et répondez à d’autres personnes et vous dynamisez (l’équivalent du partage ou du retweet) des messages. Il y a aussi la messagerie, bien qu’elle ne soit pas encore aussi développée que beaucoup l’espèrent. Vous seriez pardonnés de jeter un coup d’œil à ce site et de vous dire “wow, c’est du Twitter générique”. D’une certaine manière, c’est le but.

À première vue, la configuration de Mastodon ressemble beaucoup à celle de Twitter. (Crédit : Adam Taylor / IDG)

Toutefois, Mastodon est dépourvu de tout le gonflement axé sur le profit des plateformes de médias sociaux modernes. Il n’y a pas d’algorithmes pour recommander du contenu ou des personnes à suivre. Contrairement à Twitter ou Facebook, dont l’objectif est de garder l’utilisateur collé à l’écran autant que possible et de ne jamais quitter leur site web, Mastodon est juste là pour fournir un lieu de réseautage social où vous pouvez avoir des conversations. De fait, l’utilisateur obtient dans un premier temps un flux linéaire des publications des personnes suivies. A la première inscription , le flux peut sembler vide ou solitaire, surtout si vous utilisez les applications mobiles officielles. En effet, les meilleures alternatives (comme Tusky sur Android ou Metatext sur iOS) proposent des timelines dites « locales » et « fédérées » pour vous aider à trouver plus de personnes. Les administrateurs de votre instance individuelle (lire : serveur communautaire) peuvent également suggérer des comptes à suivre dans cette communauté lorsque vous vous inscrivez. Autrement, il est possible de rechercher des hashtags et les suivre, ou suivre les personnes qui publient des choses intéressantes dans ces hashtags en rapport avec vos intérêts.

Vous pouvez toujours prendre le pouls de l’actualité sur Mastodon, grâce aux actualités, aux liens et aux hashtags qui vous montrent les conversations en cours, le tout approuvé par les administrateurs de votre instance. (Crédit : Adam Taylor / IDG)

Un fil d’actualité à confidentialité variable

Dans ces applications alternatives de Mastodon, la timeline dite « locale » correspond à toute personne présente dans votre instance. A contrario, ce fil d’actualité « fédéré » est mutualisé et comprend toute personne présente dans votre instance, ou que vous suivez, qui a des liens avec elle. Le flux fédéré ressemble davantage à la page r/all de Reddit (sans les votes positifs) et n’est généralement pas l’endroit le plus amusant, mais il peut être intéressant à parcourir. Vous pouvez répondre à des publications, et les réponses peuvent être limitées en termes de confidentialité : publiques (elles apparaissent dans le fil d’actualité et dans les recherches par hashtag), non répertoriées (elles apparaissent dans le fil d’actualité des followers et sur votre profil, mais pas dans les timelines locales ou fédérées ni dans les recherches par hashtag), et privées (elles n’apparaissent que pour le destinataire). Vous pouvez booster des messages, ce qui les fait apparaître dans votre timeline, y compris dans les timelines locales et fédérées. Vous pouvez également « Favoriser » (vous vous souvenez de l’époque où Twitter appelait cela « Likes » ?) des messages, mais cela ne fait qu’interagir avec une seule personne. Notons qu’il n’existe pas de système permettant d’afficher les publications favorites dans votre flux. Dieu merci.

Vous pouvez ajouter des personnes que vous avez suivies à des listes et ensuite épingler ces listes à votre « Vue Web avancée » située dans Options > Apparence et garder un meilleur suivi des différents groupes de personnes. Vous pouvez également épingler des hashtags ou des groupes de hashtags en tant que recherches à votre tableau de bord pour les suivre également. Si vous souhaitez intégrer votre flux Mastodon à votre blog, vous pouvez également le faire avec Mastofeed. Ces différences frappantes par rapport à Twitter montrent clairement à quel point les objectifs de Mastodon sont différents en tant que service. Lequel, pour l’un, est d’être un service plutôt qu’une plateforme.

Service fédéré vs plateforme

Adam Taylor rappelle qu’il qualifie ces outils de réseaux sociaux de « services » car « c’est exactement ce qu’ils sont : des services plutôt que des plateformes ». Selon lui, il s’agit de l’une des principales différences de paradigme. Par opposition, un service est un outil conçu pour résoudre un problème pour l’utilisateur (dans ce cas, le réseau social), tandis qu’une plateforme est un service générique qui héberge d’autres services pour différents groupes cibles, selon Rachit Lohani, directeur technique de Paylocity. Ainsi, Twitter est une plateforme : c’est un centre unique et centralisé géré par une société qui en contrôle tous les aspects. Twitter s’est construit une structure commerciale offrant une variété de services à différents groupes, y compris à d’autres entreprises. C’est un site de médias sociaux pour les utilisateurs, bien sûr, mais au lieu de percevoir des revenus de ses utilisateurs en échange de ce service, il récupère ses coûts (même si ce n’est pas rentable) en vendant des données, des espaces publicitaires et d’autres outils payants aux entreprises.

Nathan Reiff écrit sur Investopedia : « Twitter divise ses revenus en deux catégories : la vente de services publicitaires, qui constitue la grande majorité des revenus de l’entreprise, et les licences de données et autres services ». Avec Twitter, le réseau social n’est pas le produit. L’utilisateur est le produit, l’acquisition d’utilisateurs étant l’objectif. Avec Mastodon, l’outil est le produit. Mastodon est un service. Il n’y a pas d’autorité ou de direction centralisée. Il existe des instances de serveur plus grandes, plus « officielles », mais n’importe qui peut héberger une instance pour une communauté ou une niche, et est encouragé à le faire. Celui qui gère ces instances dirige sa propre communauté (y compris les politiques, les mises à jour de code, et ainsi de suite). Il s’agit de logiciels libres, ce qui signifie que le développement, la prise de décision, la modification et la vérification sont basés sur la communauté. Il n’y a pas non plus de publicité, le développement du code et l’hébergement de serveurs communautaires individuels sont financés par la communauté ou la personne qui les finance. Une grande entreprise pourrait-elle construire sa propre instance de Mastodon et faire payer les utilisateurs pour y adhérer et fournir une sorte d’offre propriétaire ou privée pour justifier le coût ? Absolument. Mais ce n’est pas une partie inhérente au service lui-même, et la grande majorité des instances ne sont pas configurées de cette façon.

Instances et décentralisation

Tout se complique lorsque l’on parle des instances et des services fédérés. Tout d’abord, parlons de la fédération. Mastodon n’est qu’un exemple de service fédéré. La fédération consiste à utiliser une méthode unique d’authentification des comptes à travers plusieurs services différents, qui peuvent ensuite tous se parler et partager des choses entre eux. Microsoft utilise par exemple cette méthode pour les services de fédération Active Directory, tout comme de nombreux autres systèmes de sécurité d’entreprise. OneLogin – fournisseur de gestion des identités et des accès cloud – explique que la différence entre la fédération et le SSO (Single Sign-On) est que le SSO est utilisé pour plusieurs applications du même fournisseur ou domaine, alors que les identités fédérées peuvent être utilisées pour plusieurs applications, services ou plateformes de différents fournisseurs, à condition que ces services soient dans la même fédération et puissent communiquer entre eux.

En simplifiant, cela signifie qu’un ensemble de services sont construits sur la même base de compte pour vous permettre d’utiliser les mêmes comptes et protocoles de communication entre eux, afin qu’ils puissent tous parler le même langage. Pour Mastodon et les autres services Fediverse, cette base est ActivityPub : un protocole de réseau social ouvert et décentralisé construit par le World Wide Web Consortium. De nombreux services fédérés populaires utilisent ActivityPub comme protocole et peuvent donc se parler entre eux. Vous trouverez une liste complète de ces services sur Fediverse.

ActivityPub est essentiellement un protocole d’envoi et de réception de messages, mais où chacun peut héberger ses propres serveurs (ou “instances”) comme point d’interaction de l’utilisateur avec le réseau plus large. (Crédit : W3B)

Les messages ActivityPub (ou les messages Mastodon, etc.) sont en fait comme des flux RSS. Vous pouvez même vous abonner aux comptes Mastodon via RSS. Ces services sont également décentralisés, ce qui signifie que l’hébergement, l’organisation et la prise de décision pour ces services sont répartis entre des bureaux localisés, ou dans ce cas des instances. Les communautés individuelles utilisent leur propre serveur pour héberger les différents hubs de la communauté, généralement sur un serveur privé virtuel, mais certains ont beaucoup de succès en hébergeant des instances sur des Raspberry Pi et des Chromebooks, ce qui est intéressant. Les services fédérés n’ont rien de nouveau. Les humains utilisent la fédération pour de nombreuses choses. Les bureaux de poste et les bibliothèques en sont de bons exemples – des lieux qui fonctionnent comme une sorte de service universel mais qui sont gérés par différents bureaux ou organisations.

Les instances, un point de blocage pour certains utilisateurs

Dans Mastodon, il y a les instances génériques plus officielles auxquelles chacun peut s’inscrire, comme mastodon.social, mais il y a aussi beaucoup d’instances communautaires de niche comme techhub.social pour les techies, mastodon.art pour les artistes, writing.exchange pour les écrivains, peoplemaking.games pour les développeurs de jeux, etc. Il y a également l’exemple brillant de l’Internet Archive qui a sa propre instance organisationnelle à mastodon.archive.org avec des rôles clairs et une identification des employés de l’IA. C’est là que les choses deviennent confuses pour de nombreux nouveaux utilisateurs de Mastodon, cependant. Vous n’avez pas besoin de vous inscrire à chaque instance individuelle. Chaque instance est l’équivalent d’un forum ou d’un site web dédié en termes d’orientation et de regroupement de personnes, mais elles utilisent toutes le même protocole de communication. C’est là toute la beauté des services fédérés. Les personnes d’une instance peuvent discuter, découvrir et faire n’importe quoi d’autre avec des personnes d’autres instances sans problème.

Le choix d’un serveur est le principal point de friction pour les nouveaux utilisateurs. Il n’y a rien de “difficile” dans l’inscription – c’est la même chose que pour tout autre site Web ou application en termes d’étapes et de difficulté – mais cette étape agit comme un ralentisseur potentiel. (Crédit : Adam Taylor / IDG)

Vous pouvez également déplacer l’ensemble de votre profil vers une autre instance à tout moment, avec tous vos followers. Ce qui fait aussi partie de la résilience du service. Votre ancien compte se transforme alors en une redirection vers votre nouveau compte. Pas d’inquiétude si vous avez déjà communiqué votre ancienne adresse à tout le monde, le système propose une redirection gratuite du courrier. Tout cela signifie que des services comme Mastodon sont décentralisés, régis et hébergés par différents groupes de personnes dans différents endroits et non soumis à une autorité ou à des objectifs individuels, résilients par nature du fait de leur décentralisation et de leur interopérabilité, et qu’ils redonnent le pouvoir à l’utilisateur. Vous, l’utilisateur, avez le contrôle de vos propres données. Vous pouvez en supprimer chaque élément quand vous le souhaitez, les déplacer d’une instance à l’autre si vous n’aimez pas la façon dont celle dans laquelle vous vous trouvez est gérée, ou héberger votre propre instance mono-utilisateur ou petite communauté où vous fixez les règles. Vous n’êtes pas le produit, ce qui est difficile à comprendre alors que l’Internet nous a conditionnés à accepter d’être le produit depuis plus d’une décennie maintenant.

Pourquoi les gens hébergent des instances Mastodon

J’ai eu l’occasion de parler avec Joe « KuJoe » Dougherty, l’opérateur de l’instance Mastodon de mindly.social concernant les raisons qui l’ont amené à l’héberger en premier lieu, étant donné qu’elle a été mise en place juste un peu avant que de grandes foules ne commencent à arriver de Twitter. Son histoire est similaire à celle de nombreuses personnes qui ont commencé à chercher d’autres lieux d’hébergement pour les réseaux sociaux. « Au début de l’année, j’avais vraiment peur d’utiliser les médias sociaux, j’avais l’impression que c’était un jeu que je ne pourrais jamais gagner », confie M. Dougherty. « Je passais beaucoup de temps à chercher quelqu’un avec qui interagir, mais les conversations légitimes étaient si rares et si espacées parce que parler dans les réponses n’obtient pas de likes ». En tant que personne familière avec l’informatique et l’hébergement de serveurs, Joe Dougherty était naturellement curieux de ce nouveau service et a commencé à effectuer des recherches, devenant immédiatement accroc.

« J’ai été attiré par la technologie, par la liberté vis-à-vis des entreprises et par l’aspect social de tout cela », a-t-il poursuivi. « J’ai décidé de créer ma propre instance parce que je voulais construire un type de communauté différent de celui des instances existantes tout en mettant à profit mes compétences techniques. C’était un bon sentiment d’offrir à d’autres personnes un foyer sur une nouvelle plateforme ». M. Dougherty a quitté la plupart des autres réseaux sociaux peu de temps après, pour se consacrer entièrement à Mastodon en octobre. Il a déclaré que ce changement avait immédiatement amélioré non seulement sa santé mentale, mais aussi sa productivité.

Après le fiasco Twitter, les yeux rivés sur Mastodon

Puis, bien sûr, le fiasco de Twitter a fait exploser l’intérêt pour Mastodon en général. Étant l’une des rares instances disponibles pour ces énormes vagues de nouveaux utilisateurs – alors que de nombreuses instances ont dû mettre en pause ou fermer les invitations pour équilibrer la charge et allouer plus de ressources, etc… -mindly.social a vu le nombre de membres de sa communauté augmenter considérablement. « Le 7 novembre, nous avons atteint 100 utilisateurs sur notre instance, puis le 8 novembre nous avons atteint 5 000 utilisateurs, puis le 10 novembre nous avons atteint 10 000 utilisateurs. Six jours plus tard, nous sommes assis à environ 21 000 utilisateurs ». Pour M. Dougherty, ce ne sont pas les chiffres qui comptent. « Je suis si heureux d’avoir un foyer pour tant de gens, dont la plupart partagent fièrement qu’ils échappent à la négativité des autres plateformes de médias sociaux comme je l’ai fait », a-t-il déclaré.

Mindly.social est l’une des nombreuses instances de Mastodon qui, au départ, n’était qu’un petit lieu de rencontre amusant, mais qui a rapidement explosé lors de l’afflux de spectateurs de Mastodon en novembre. (Crédit : Adam Taylor / IDG)

« Ces dernières semaines, j’ai eu tellement de conversations avec des gens qui parlaient simplement de choses aléatoires, plus que je n’en avais jamais eu pendant les 14 années où j’étais sur Twitter. […] Probablement la meilleure partie de toute cette expérience est que chaque jour, ce sont des personnes différentes », a déclaré Joe Dougherty. « Je n’ai pas seulement trouvé un groupe de 2-3 personnes avec qui me regrouper et parler tous les jours. Chaque jour depuis 9 jours, j’ai eu des interactions significatives avec de nouvelles personnes, même si c’est juste pour les aider à s’installer et que nous faisons des petites blagues pendant que nous travaillons. Les médias sociaux sont vraiment meilleurs lorsqu’il n’y a pas d’algorithme pour vous gêner ».

Note : cet article est une contribution d’Adam Taylor, pour IDG NS et se présentant comme “stream professor”.

Mastodon existe depuis des années et n’a pas connu le succès retentissant d’autres réseaux sociaux. Malgré ses valeurs mises en avant – open source, décentralisé, dépourvu de toute publicité – le service reste ce qu’il est : une alternative à Twitter bourrée de complexités

L’Internet redevient bizarre. Les récents déboires de Twitter sous l’égide de son nouveau propriétaire ont, de manière surprenante, mis en lumière le monde des services de réseaux sociaux fédérés et décentralisés, comme Mastodon. Ces services sont des réseaux peer-to-peer ou gérés par une communauté, selon les particularités. Les services fédérés sont gérés par des organisations ou des « bureaux » individuels, comme pourrait l’être la Poste, le courrier électronique ou les forums auto-hébergés. Si vous étiez sur l’Internet « à l’époque », vous vous souvenez peut-être que tout le monde se connectait par le biais d’une variété de forums différents ou de comptes de clients de messagerie instantanée tout en ayant leurs propres pages personnelles sur Geocities ou Blogspot.

L’essor des services fédérés n’est pas sans rappeler cette époque. Si vous êtes habitué aux médias sociaux « modernes » depuis 2012 environ, tout cela peut être très déroutant au premier abord – ce qui est compréhensible ! Beaucoup de jargon est utilisé, et la plupart des normes établies sont abandonnées. N’ayez crainte ! Voici un guide de l’univers fédéré (appelé « Fediverse »), et ce que cela signifie pour les utilisateurs et pour l’avenir des médias/réseaux sociaux. Puisqu’une foule de réfugiés de Twitter semble se diriger vers Mastodon, voyons d’abord ce dont chacun a besoin pour se lancer dans cette aventure.

Pour rappel, Eugen Rochko est le créateur de Mastodon. (Crédit : Adam Taylor / IDG)

Le point sur Mastodon

Mastodon a explosé au cours des dernières semaines, avec plus d’un million d’utilisateurs actifs quotidiens supplémentaires depuis la fin du mois d’octobre. Selon ce tracker des inscriptions à Mastodon, il y a plus de 7 millions de comptes au total, dont 2 000 sont créés chaque heure. La dynamique s’accélère pour Mastodon, qui existe depuis 2016.

Mastodon est en soi un service très proche de Twitter. Il s’agit d’un outil de microblogging dans lequel vous envoyez principalement des messages textuels courts, quelques images ou de très petites vidéos (la limite actuelle est de 40 Mo), vous créez des fils de discussion, vous suivez et répondez à d’autres personnes et vous dynamisez (l’équivalent du partage ou du retweet) des messages. Il y a aussi la messagerie, bien qu’elle ne soit pas encore aussi développée que beaucoup l’espèrent. Vous seriez pardonnés de jeter un coup d’œil à ce site et de vous dire “wow, c’est du Twitter générique”. D’une certaine manière, c’est le but.

À première vue, la configuration de Mastodon ressemble beaucoup à celle de Twitter. (Crédit : Adam Taylor / IDG)

Toutefois, Mastodon est dépourvu de tout le gonflement axé sur le profit des plateformes de médias sociaux modernes. Il n’y a pas d’algorithmes pour recommander du contenu ou des personnes à suivre. Contrairement à Twitter ou Facebook, dont l’objectif est de garder l’utilisateur collé à l’écran autant que possible et de ne jamais quitter leur site web, Mastodon est juste là pour fournir un lieu de réseautage social où vous pouvez avoir des conversations. De fait, l’utilisateur obtient dans un premier temps un flux linéaire des publications des personnes suivies. A la première inscription , le flux peut sembler vide ou solitaire, surtout si vous utilisez les applications mobiles officielles. En effet, les meilleures alternatives (comme Tusky sur Android ou Metatext sur iOS) proposent des timelines dites « locales » et « fédérées » pour vous aider à trouver plus de personnes. Les administrateurs de votre instance individuelle (lire : serveur communautaire) peuvent également suggérer des comptes à suivre dans cette communauté lorsque vous vous inscrivez. Autrement, il est possible de rechercher des hashtags et les suivre, ou suivre les personnes qui publient des choses intéressantes dans ces hashtags en rapport avec vos intérêts.

Vous pouvez toujours prendre le pouls de l’actualité sur Mastodon, grâce aux actualités, aux liens et aux hashtags qui vous montrent les conversations en cours, le tout approuvé par les administrateurs de votre instance. (Crédit : Adam Taylor / IDG)

Un fil d’actualité à confidentialité variable

Dans ces applications alternatives de Mastodon, la timeline dite « locale » correspond à toute personne présente dans votre instance. A contrario, ce fil d’actualité « fédéré » est mutualisé et comprend toute personne présente dans votre instance, ou que vous suivez, qui a des liens avec elle. Le flux fédéré ressemble davantage à la page r/all de Reddit (sans les votes positifs) et n’est généralement pas l’endroit le plus amusant, mais il peut être intéressant à parcourir. Vous pouvez répondre à des publications, et les réponses peuvent être limitées en termes de confidentialité : publiques (elles apparaissent dans le fil d’actualité et dans les recherches par hashtag), non répertoriées (elles apparaissent dans le fil d’actualité des followers et sur votre profil, mais pas dans les timelines locales ou fédérées ni dans les recherches par hashtag), et privées (elles n’apparaissent que pour le destinataire). Vous pouvez booster des messages, ce qui les fait apparaître dans votre timeline, y compris dans les timelines locales et fédérées. Vous pouvez également « Favoriser » (vous vous souvenez de l’époque où Twitter appelait cela « Likes » ?) des messages, mais cela ne fait qu’interagir avec une seule personne. Notons qu’il n’existe pas de système permettant d’afficher les publications favorites dans votre flux. Dieu merci.

Vous pouvez ajouter des personnes que vous avez suivies à des listes et ensuite épingler ces listes à votre « Vue Web avancée » située dans Options > Apparence et garder un meilleur suivi des différents groupes de personnes. Vous pouvez également épingler des hashtags ou des groupes de hashtags en tant que recherches à votre tableau de bord pour les suivre également. Si vous souhaitez intégrer votre flux Mastodon à votre blog, vous pouvez également le faire avec Mastofeed. Ces différences frappantes par rapport à Twitter montrent clairement à quel point les objectifs de Mastodon sont différents en tant que service. Lequel, pour l’un, est d’être un service plutôt qu’une plateforme.

Service fédéré vs plateforme

Adam Taylor rappelle qu’il qualifie ces outils de réseaux sociaux de « services » car « c’est exactement ce qu’ils sont : des services plutôt que des plateformes ». Selon lui, il s’agit de l’une des principales différences de paradigme. Par opposition, un service est un outil conçu pour résoudre un problème pour l’utilisateur (dans ce cas, le réseau social), tandis qu’une plateforme est un service générique qui héberge d’autres services pour différents groupes cibles, selon Rachit Lohani, directeur technique de Paylocity. Ainsi, Twitter est une plateforme : c’est un centre unique et centralisé géré par une société qui en contrôle tous les aspects. Twitter s’est construit une structure commerciale offrant une variété de services à différents groupes, y compris à d’autres entreprises. C’est un site de médias sociaux pour les utilisateurs, bien sûr, mais au lieu de percevoir des revenus de ses utilisateurs en échange de ce service, il récupère ses coûts (même si ce n’est pas rentable) en vendant des données, des espaces publicitaires et d’autres outils payants aux entreprises.

Nathan Reiff écrit sur Investopedia : « Twitter divise ses revenus en deux catégories : la vente de services publicitaires, qui constitue la grande majorité des revenus de l’entreprise, et les licences de données et autres services ». Avec Twitter, le réseau social n’est pas le produit. L’utilisateur est le produit, l’acquisition d’utilisateurs étant l’objectif. Avec Mastodon, l’outil est le produit. Mastodon est un service. Il n’y a pas d’autorité ou de direction centralisée. Il existe des instances de serveur plus grandes, plus « officielles », mais n’importe qui peut héberger une instance pour une communauté ou une niche, et est encouragé à le faire. Celui qui gère ces instances dirige sa propre communauté (y compris les politiques, les mises à jour de code, et ainsi de suite). Il s’agit de logiciels libres, ce qui signifie que le développement, la prise de décision, la modification et la vérification sont basés sur la communauté. Il n’y a pas non plus de publicité, le développement du code et l’hébergement de serveurs communautaires individuels sont financés par la communauté ou la personne qui les finance. Une grande entreprise pourrait-elle construire sa propre instance de Mastodon et faire payer les utilisateurs pour y adhérer et fournir une sorte d’offre propriétaire ou privée pour justifier le coût ? Absolument. Mais ce n’est pas une partie inhérente au service lui-même, et la grande majorité des instances ne sont pas configurées de cette façon.

Instances et décentralisation

Tout se complique lorsque l’on parle des instances et des services fédérés. Tout d’abord, parlons de la fédération. Mastodon n’est qu’un exemple de service fédéré. La fédération consiste à utiliser une méthode unique d’authentification des comptes à travers plusieurs services différents, qui peuvent ensuite tous se parler et partager des choses entre eux. Microsoft utilise par exemple cette méthode pour les services de fédération Active Directory, tout comme de nombreux autres systèmes de sécurité d’entreprise. OneLogin – fournisseur de gestion des identités et des accès cloud – explique que la différence entre la fédération et le SSO (Single Sign-On) est que le SSO est utilisé pour plusieurs applications du même fournisseur ou domaine, alors que les identités fédérées peuvent être utilisées pour plusieurs applications, services ou plateformes de différents fournisseurs, à condition que ces services soient dans la même fédération et puissent communiquer entre eux.

En simplifiant, cela signifie qu’un ensemble de services sont construits sur la même base de compte pour vous permettre d’utiliser les mêmes comptes et protocoles de communication entre eux, afin qu’ils puissent tous parler le même langage. Pour Mastodon et les autres services Fediverse, cette base est ActivityPub : un protocole de réseau social ouvert et décentralisé construit par le World Wide Web Consortium. De nombreux services fédérés populaires utilisent ActivityPub comme protocole et peuvent donc se parler entre eux. Vous trouverez une liste complète de ces services sur Fediverse.

ActivityPub est essentiellement un protocole d’envoi et de réception de messages, mais où chacun peut héberger ses propres serveurs (ou “instances”) comme point d’interaction de l’utilisateur avec le réseau plus large. (Crédit : W3B)

Les messages ActivityPub (ou les messages Mastodon, etc.) sont en fait comme des flux RSS. Vous pouvez même vous abonner aux comptes Mastodon via RSS. Ces services sont également décentralisés, ce qui signifie que l’hébergement, l’organisation et la prise de décision pour ces services sont répartis entre des bureaux localisés, ou dans ce cas des instances. Les communautés individuelles utilisent leur propre serveur pour héberger les différents hubs de la communauté, généralement sur un serveur privé virtuel, mais certains ont beaucoup de succès en hébergeant des instances sur des Raspberry Pi et des Chromebooks, ce qui est intéressant. Les services fédérés n’ont rien de nouveau. Les humains utilisent la fédération pour de nombreuses choses. Les bureaux de poste et les bibliothèques en sont de bons exemples – des lieux qui fonctionnent comme une sorte de service universel mais qui sont gérés par différents bureaux ou organisations.

Les instances, un point de blocage pour certains utilisateurs

Dans Mastodon, il y a les instances génériques plus officielles auxquelles chacun peut s’inscrire, comme mastodon.social, mais il y a aussi beaucoup d’instances communautaires de niche comme techhub.social pour les techies, mastodon.art pour les artistes, writing.exchange pour les écrivains, peoplemaking.games pour les développeurs de jeux, etc. Il y a également l’exemple brillant de l’Internet Archive qui a sa propre instance organisationnelle à mastodon.archive.org avec des rôles clairs et une identification des employés de l’IA. C’est là que les choses deviennent confuses pour de nombreux nouveaux utilisateurs de Mastodon, cependant. Vous n’avez pas besoin de vous inscrire à chaque instance individuelle. Chaque instance est l’équivalent d’un forum ou d’un site web dédié en termes d’orientation et de regroupement de personnes, mais elles utilisent toutes le même protocole de communication. C’est là toute la beauté des services fédérés. Les personnes d’une instance peuvent discuter, découvrir et faire n’importe quoi d’autre avec des personnes d’autres instances sans problème.

Le choix d’un serveur est le principal point de friction pour les nouveaux utilisateurs. Il n’y a rien de “difficile” dans l’inscription – c’est la même chose que pour tout autre site Web ou application en termes d’étapes et de difficulté – mais cette étape agit comme un ralentisseur potentiel. (Crédit : Adam Taylor / IDG)

Vous pouvez également déplacer l’ensemble de votre profil vers une autre instance à tout moment, avec tous vos followers. Ce qui fait aussi partie de la résilience du service. Votre ancien compte se transforme alors en une redirection vers votre nouveau compte. Pas d’inquiétude si vous avez déjà communiqué votre ancienne adresse à tout le monde, le système propose une redirection gratuite du courrier. Tout cela signifie que des services comme Mastodon sont décentralisés, régis et hébergés par différents groupes de personnes dans différents endroits et non soumis à une autorité ou à des objectifs individuels, résilients par nature du fait de leur décentralisation et de leur interopérabilité, et qu’ils redonnent le pouvoir à l’utilisateur. Vous, l’utilisateur, avez le contrôle de vos propres données. Vous pouvez en supprimer chaque élément quand vous le souhaitez, les déplacer d’une instance à l’autre si vous n’aimez pas la façon dont celle dans laquelle vous vous trouvez est gérée, ou héberger votre propre instance mono-utilisateur ou petite communauté où vous fixez les règles. Vous n’êtes pas le produit, ce qui est difficile à comprendre alors que l’Internet nous a conditionnés à accepter d’être le produit depuis plus d’une décennie maintenant.

Pourquoi les gens hébergent des instances Mastodon

J’ai eu l’occasion de parler avec Joe « KuJoe » Dougherty, l’opérateur de l’instance Mastodon de mindly.social concernant les raisons qui l’ont amené à l’héberger en premier lieu, étant donné qu’elle a été mise en place juste un peu avant que de grandes foules ne commencent à arriver de Twitter. Son histoire est similaire à celle de nombreuses personnes qui ont commencé à chercher d’autres lieux d’hébergement pour les réseaux sociaux. « Au début de l’année, j’avais vraiment peur d’utiliser les médias sociaux, j’avais l’impression que c’était un jeu que je ne pourrais jamais gagner », confie M. Dougherty. « Je passais beaucoup de temps à chercher quelqu’un avec qui interagir, mais les conversations légitimes étaient si rares et si espacées parce que parler dans les réponses n’obtient pas de likes ». En tant que personne familière avec l’informatique et l’hébergement de serveurs, Joe Dougherty était naturellement curieux de ce nouveau service et a commencé à effectuer des recherches, devenant immédiatement accroc.

« J’ai été attiré par la technologie, par la liberté vis-à-vis des entreprises et par l’aspect social de tout cela », a-t-il poursuivi. « J’ai décidé de créer ma propre instance parce que je voulais construire un type de communauté différent de celui des instances existantes tout en mettant à profit mes compétences techniques. C’était un bon sentiment d’offrir à d’autres personnes un foyer sur une nouvelle plateforme ». M. Dougherty a quitté la plupart des autres réseaux sociaux peu de temps après, pour se consacrer entièrement à Mastodon en octobre. Il a déclaré que ce changement avait immédiatement amélioré non seulement sa santé mentale, mais aussi sa productivité.

Après le fiasco Twitter, les yeux rivés sur Mastodon

Puis, bien sûr, le fiasco de Twitter a fait exploser l’intérêt pour Mastodon en général. Étant l’une des rares instances disponibles pour ces énormes vagues de nouveaux utilisateurs – alors que de nombreuses instances ont dû mettre en pause ou fermer les invitations pour équilibrer la charge et allouer plus de ressources, etc… -mindly.social a vu le nombre de membres de sa communauté augmenter considérablement. « Le 7 novembre, nous avons atteint 100 utilisateurs sur notre instance, puis le 8 novembre nous avons atteint 5 000 utilisateurs, puis le 10 novembre nous avons atteint 10 000 utilisateurs. Six jours plus tard, nous sommes assis à environ 21 000 utilisateurs ». Pour M. Dougherty, ce ne sont pas les chiffres qui comptent. « Je suis si heureux d’avoir un foyer pour tant de gens, dont la plupart partagent fièrement qu’ils échappent à la négativité des autres plateformes de médias sociaux comme je l’ai fait », a-t-il déclaré.

Mindly.social est l’une des nombreuses instances de Mastodon qui, au départ, n’était qu’un petit lieu de rencontre amusant, mais qui a rapidement explosé lors de l’afflux de spectateurs de Mastodon en novembre. (Crédit : Adam Taylor / IDG)

« Ces dernières semaines, j’ai eu tellement de conversations avec des gens qui parlaient simplement de choses aléatoires, plus que je n’en avais jamais eu pendant les 14 années où j’étais sur Twitter. […] Probablement la meilleure partie de toute cette expérience est que chaque jour, ce sont des personnes différentes », a déclaré Joe Dougherty. « Je n’ai pas seulement trouvé un groupe de 2-3 personnes avec qui me regrouper et parler tous les jours. Chaque jour depuis 9 jours, j’ai eu des interactions significatives avec de nouvelles personnes, même si c’est juste pour les aider à s’installer et que nous faisons des petites blagues pendant que nous travaillons. Les médias sociaux sont vraiment meilleurs lorsqu’il n’y a pas d’algorithme pour vous gêner ».

Note : cet article est une contribution d’Adam Taylor, pour IDG NS et se présentant comme “stream professor”.

Dans les tuyaux depuis de longs mois, le plan de Microsoft EU Data Boundary permettant aux entreprises de stocker et de traiter leurs données clients au sein de l’Union européenne est programmé au 1er janvier 2023. Les services tels qu’Azure, Power BI, Dynamics 365 et Office 365 sont concernés.

Microsoft a annoncé jeudi qu’il commencerait à déployer la première phase de son plan pour cantonner les données de l’Union européenne à partir du 1er janvier 2023, qui permettra aux clients de stocker et de traiter leurs données clients au sein de l’UE. Cette décision intervient deux jours après que la décision de la Commission européenne d’entamer le processus d’approbation du cadre de confidentialité des données UE-États-Unis. Dans le cadre de la première phase du plan, les entreprises qui utilisent les produits et services Microsoft pourront stocker et traiter leurs données clients au sein de l’UE. La firme de Redmond a inclus Azure, Power BI, Dynamics 365 et Office 365 dans la première phase. « Avec cette version, Microsoft étend ses engagements de stockage et de traitement locaux existants, réduisant considérablement les flux de données hors d’Europe et s’appuyant sur nos solutions de localisation des données » a déclaré Julie Brill, vice-présidente de Microsoft, dans un billet de blog.

Pour les phases à venir, selon Julie Brill, l’éditeur étendra le plan de délimitation pour inclure le stockage et le traitement de catégories supplémentaires de données personnelles, incluant celles liées au support technique. Microsoft avait annoncé son intention de lancer ce plan en mars, à peu près au même moment où les États-Unis et l’UE avaient convenu de signer le cadre de politique transatlantique en matière de données (successeur du Privacy Shield invalidé). Le cadre a été signé alors que les grandes entreprises opérant dans l’UE restaient inquiètes à l’idée que les données de leurs clients sortent des frontières européennes à la suite du règlement général sur la protection des données (RGPD) introduit en 2018.

Des contestations de demandes de transfert de données

Ces entreprises craignaient principalement de se voir infliger de lourdes sanctions au regard des exigences du RGPD et de la politique américaine de surveillance et d’utilisation des données personnelles. Bien que Microsoft n’ait fourni aucun nouveau détail sur le fonctionnement exact du plan, en mars dernier, le fournisseur avait déclaré qu’il contesterait toute demande de transfert de données qui ne serait pas conforme au prochain cadre réglementaire. La société, qui a ouvert et construit des datacenters dans plus de 17 lieux en Europe, a annoncé qu’elle publierait une nouvelle documentation sur les flux de données pour fournir des informations transparentes sur les données aux clients concernées par ce plan de cantonnement.

Ce mardi, Apple a publié sa dernière mise à jour iOS 16.2 apportant son lot de fonctions supplémentaires, d’améliorations et de correction de bugs incluant la sécurité. Apple n’oublie pas les utilisateurs non éligibles à cette montée de version avec iOS 15.7.2.

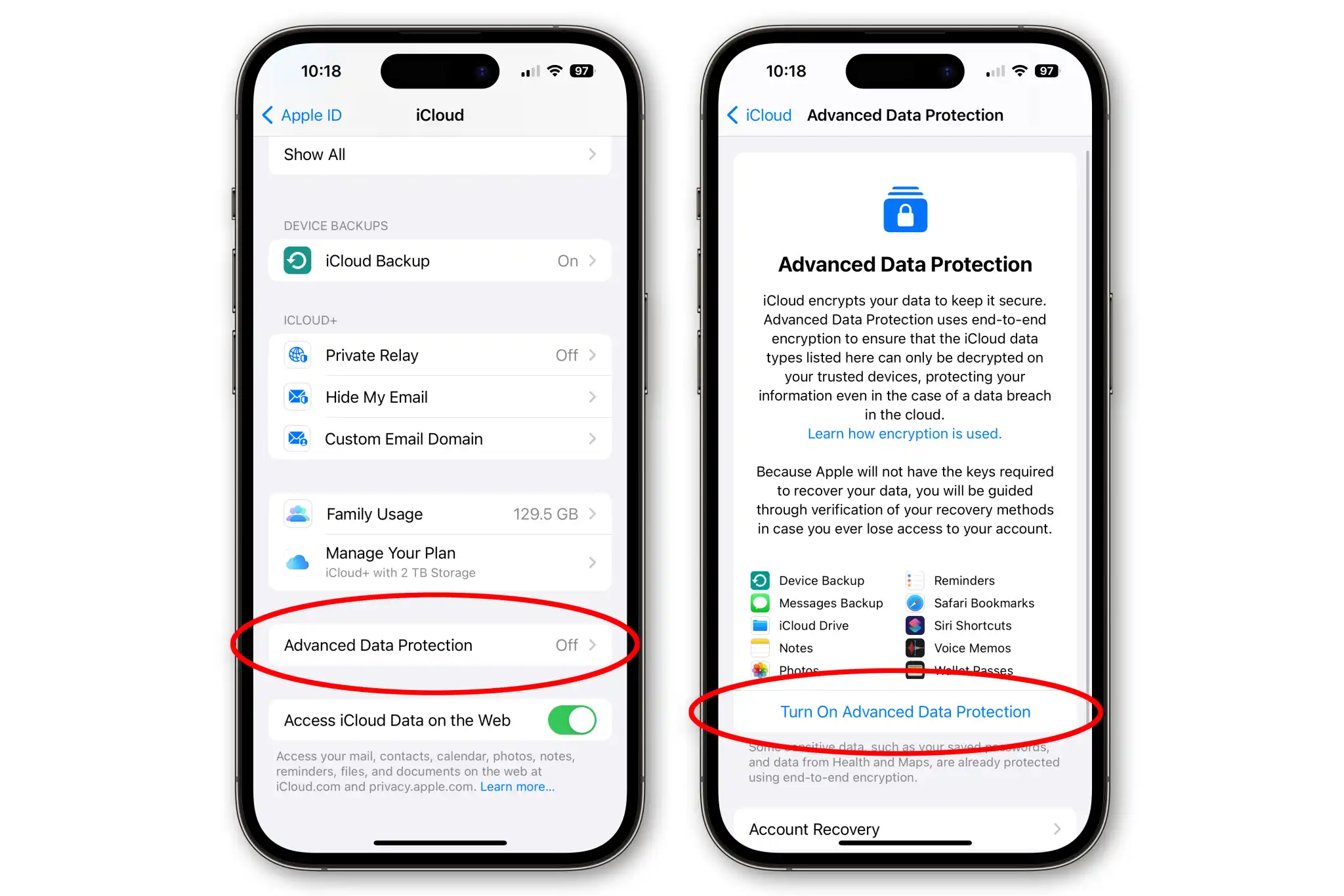

En début de semaine, la firme de Cupertino a introduit quelques fonctions de sécurité dans iOS 16.2, la plus importante étant la possibilité de chiffrer de bout en bout presque toutes les données iCloud. Naturellement, la firme à la pomme a dû tout renommer et a donc appelé cette fonctionnalité « Protection avancée des données ». Elle n’est pas activée par défaut, mais il est recommandé de le faire immédiatement. Pour cela, il faut aller dans « Paramètres », appuyer sur son identifiant Apple en haut, puis sélectionner iCloud. Faites défiler la page jusqu’à ce que vous voyiez « Protection avancée des données » et appuyez dessus pour commencer. Quelques étapes sont nécessaires pour tout configurer, et c’est probablement pour cela qu’il n’est pas activé par défaut. Pour commencer, tous les terminaux Apple doivent être mis à jour avec le dernier système d’exploitation (iOS 16, iPadOS 16 et macOS 13.1). Ensuite, vous devrez créer un moyen de récupérer l’accès à votre compte si vous perdez votre système ou votre code d’accès, car la firme ne disposera plus des clés de chiffrement de vos données – il peut s’agir d’un contact de confiance ou d’une clé de récupération.

La firme de Cupertino a récemment ajouté un mode de protection avancée des données, avec le chiffrement de bout en bout pour ces dernières. (Crédit : Apple)

Pourquoi se donner tant de mal ? En termes simples, cela permet de retirer les clés de vos données des mains du géant et de garder le contrôle dessus. À l’heure actuelle, Apple chiffre certaines données de votre système avec une clé que vous possédez mais qu’elle n’a pas, comme la santé, les mots de passe et le trousseau, les informations de paiement et les transactions par carte Apple. Toutefois, de nombreuses catégories importantes, notamment les sauvegardes, sont chiffrées en transit et sur les serveurs d’Apple, à l’aide d’une clé que seule la firme contrôle. Cela signifie que si un pirate s’introduisait dans ses serveurs, il pourrait accéder à vos données. Si une agence gouvernementale veut obtenir ces données d’Apple, elle peut les déchiffrer et les lui donner. En fait, les seules données du cloud qui ne sont pas chiffrées sont les courriers, contacts et calendriers iCloud.

Refonte de Home et HomeKit

Vous ne verrez pas cette fonction, mais si vous utilisez des appareils de maison connectée, vous la ressentirez probablement. Avec iOS 16.2, Apple a réécrit l’architecture sous-jacente de l’application Home et de HomeKit pour qu’elle soit plus rapide et plus fiable. Si vous avez été frustré par de longs délais pour allumer ou éteindre des lumières ou des automatismes qui ne se s’exécutent pas à temps, ce correctif pourrait être la bonne solution. A noter la possibilité de lancer soi-même la mise à jour.

Une mise à jour de Home est disponible pour les fans de maison connectée. (Crédit : Apple)

Un écran de verrouillage personnalisé

L’écran de verrouillage personnalisable est l’une des meilleures fonctions d’iOS 16. Avec la version 16.2, vous avez le choix entre deux widgets utiles : médicaments pour vous rappeler quand prendre votre prochaine dose, et sommeil pour vous aider à voir combien de temps vous vous reposez (lorsque le suivi est assuré par une Apple Watch ou un autre accessoire). Si vous possédez un iPhone 14 Pro, vous bénéficiez d’une modification importante de l’affichage permanent : la possibilité de masquer le fond d’écran et/ou les notifications.

D’autres améliorations mineures

Les activités en direct sont des notifications riches qui se mettent à jour en temps réel. Ainsi, au lieu d’en recevoir une chaque fois que le statut de livraison de nourriture est mis à jour ou que le score du match de football change, l’utilisateur voit une seule notification de type widget qui le tient au courant. Les utilisateurs de l’iPhone 14 Pro bénéficient également d’une expérience avec « l’îlot dynamique » situé en haut de l’appareil, qui permet de garder un œil sur quelque chose tout en utilisant d’autres applications.

iOS 16.2 introduit une fonction de mise à jour en temps réel pour une activité. Ici pour suivre un match de baseball. (Crédit : Apple)

Bien sûr, il y a une tonne d’autres petites améliorations dans iOS 16.2. Outre près de trois douzaines de mises à jour de sécurité, chacun bénéficie d’une recherche améliorée dans Messages (vous pouvez trouver des images en recherchant leur contenu), de l’application de tableau blanc partagé Freeform et d’articles d’actualité pertinents dans l’application Météo. De plus, Game Center bénéficie enfin de SharePlay pour les jeux multijoueurs et d’un widget sur l’écran d’accueil pour afficher l’activité de ses amis.

Un point sécurité après la publication d’iOS 15.7.2

Notons également qu’Apple a publié iOS 15.7.2 et iPadOS 15.7.2 pour les terminaux qui ne sont pas éligibles à iOS 16, notamment l’iPhone 6s et 7, l’iPad mini 4 et l’iPad Air 2. Il est également disponible pour les iPhone plus récents qui n’ont pas encore fait le pas vers iOS 16. Cette mise à jour 15.7.2 n’inclut aucune fonctionnalité supplémentaire, mais elle contient des correctifs de bogues et de nombreuses mises à jour de sécurité importantes, dont plusieurs permettent l’exécution de code arbitraire et dont au moins une peut avoir été activement exploitée. Les notes de publication d’Apple indiquent simplement que cette mise à jour fournit des correctifs de sécurité importants et est recommandée pour tous les utilisateurs. Les services suivants sont concernés : AppleAVD, AVEVideoEncoder, le système de fichiers, le pilote graphique, IOIIDFamille, iTunes, le noyau, libxml2, PPP, les préférences, Safari et WebKit.

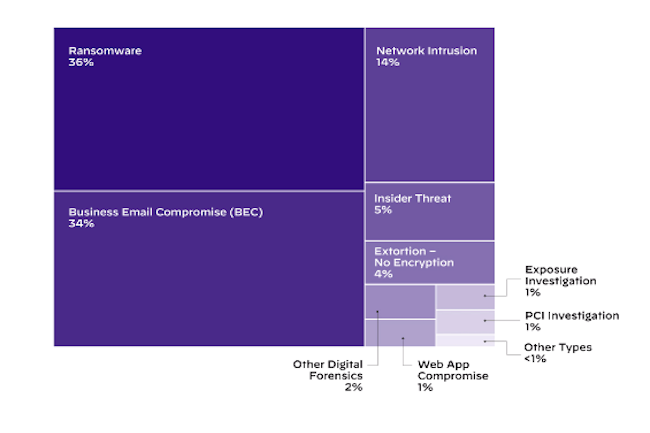

Lors de la première journée de la conférence Ignite, qui se tient du 12 au 15 décembre 2022 à Las Vegas, Palo Alto Networks a annoncé des fonctionnalités de sécurité et livré ses dernières recherches sur les cybermenaces.

La conférence annuelle du fournisseur de pare-feu et de logiciels de sécurité Palo Alto Networks a démarré hier par l’annonce de plusieurs produits et par la publication du dernier rapport de l’entreprise sur les menaces. Intitulé « What’s Next in Cyber », ce rapport classe les ransomwares et la compromission des courriers électroniques professionnels parmi les attaques les plus courantes auxquelles sont confrontées les entreprises du monde entier. Dans ce Top 5, l’équipementier ajoute les menaces sur la chaîne logistique, les initiés malveillants et les attaques DDoS. Pendant l’année écoulée, 96 % des personnes interrogées dans le cadre de l’enquête menée par Palo Alto ont déclaré avoir subi au moins une violation de sécurité, et plus de la moitié d’entre elles ont déclaré en avoir subi trois ou plus. 84 % des personnes interrogées estiment que cette augmentation des incidents de sécurité pendant l’année 2022 résulte de la prévalence croissante du travail à distance.

Les implications de ce constat pour les professionnels de la sécurité restent encore à définir, mais Palo Alto prévoit au minimum une consolidation à grande échelle des offres de sécurité. Le rapport a révélé que plus de 41 % des entreprises interrogées ont déclaré travailler simultanément avec 10 fournisseurs de cybersécurité ou plus. Un casse-tête organisationnel qui, selon la firme de San José, va devenir insoutenable pour beaucoup d’entre elles. Le fournisseur a également annoncé plusieurs offres maison qui doivent aider les entreprises à faire face à un paysage de cybermenaces de plus en plus inquiétant, dont un partenariat d’accès réseau de type ZTNA (Zero Trust Network Access) avec Google Cloud, des améliorations de la protection contre les attaques de type « zero-day » dans son logiciel de pare-feu PAN-OS, et de meilleures défenses logicielles via sa plateforme de protection des applications natives du cloud (Cloud-Native Application Protection Platform, CNAPP) Prisma Cloud.

Limiter les accès aux ressources IT

L’offre ZTNA associe le système de contrôle d’accès BeyondCorp Enterprise de Google Cloud à la technologie de sécurité edge de Palo Alto. Pour cette dernière, il s’agit d’un sous-ensemble du framework de sécurité SASE de Gartner qui fournit des services de sécurité intégrés via une plateforme cloud, tandis que la première est un framework d’accès utilisateur très granulaire capable de garantir que seuls des utilisateurs spécifiques ont accès aux ressources IT dont ils ont besoin. Le partenariat doit remédier en partie à la « prolifération de la sécurité » mentionnée plus haut et réduire le nombre d’offres individuelles nécessaires pour assurer une protection de bout en bout contre les menaces modernes.

Annoncées initialement en novembre, les améliorations de PAN-OS de Palo Alto visent à simplifier la structure interne du logiciel et à fournir des techniques de détection et d’atténuation actualisées pour lutter contre les menaces modernes avancées. L’entreprise a déclaré que les dernières versions du système d’exploitation peuvent arrêter 60 % des attaques par injection qui passent au travers des systèmes traditionnels de prévention des intrusions, ainsi que 26 % des menaces avancées de type « zero-day » grâce à des techniques de sandboxing avancées. Enfin, d’après Palo Alto, la plateforme Cnapp de Prisma Cloud dispose désormais d’une détection « secrète » intégrée. Tout au long du processus de développement et de déploiement du logiciel, le système peut analyser de manière proactive les données de configuration exposées, comme les mots de passe, les noms d’utilisateur et les jetons d’accès, et alerter les développeurs si ces données sont présentes dans les runtimes. « La cybersécurité n’a jamais été aussi importante à un moment où les gouvernements et les entreprises donnent la priorité à leur transformation numérique », a déclaré le CEO de Palo Alto, Nikesh Arora, dans un communiqué.

Lorsque deux entreprises fusionnent pour trouver des synergies, ce sont souvent les dirigeants IT qui sont censés les trouver. Cet objectif peut être grandement facilité si cette recherche de synergies se fait avant que l’accord ne soit signé.

Lorsqu’une entreprise en acquiert une autre, c’est typiquement pour entrer sur un nouveau marché, gagner des parts sur son marché ou pour disposer d’une nouvelle technologie. Dans les trois cas, les systèmes d’information et les données qu’ils recèlent sont déterminants dans la réalisation de ces objectifs. « La plus grande erreur que font la plupart des entreprises lorsqu’elles recherchent des acquisitions, c’est de minimiser les investissements nécessaires pour rapprocher les organisations et réduire les coûts de la fonction IT afin d’obtenir des synergies », considère Mike Macrie, DSI du fabricant de jouets Melissa and Doug, qui a dû intégrer différentes acquisitions dans une précédente fonction.

La clé de la réussite, pour une équipe IT chargée d’intégrer l’organisation d’une entreprise rachetée, c’est d’identifier dès le départ les défis à relever, estime Lars Ewe, DSI de DTN, une société de services de données industrielles. « Je sais que cela peut paraître évident, mais souvent, ce n’est que lorsque les acquisitions sont faites que l’on réalise ensuite ce qui a été acheté, d’un point de vue technologique », constate-t-il. Pour Sudheesh Nair, CEO de ThoughtSpot, éditeur spécialisé en BI, c’est à leurs risques et périls que les entreprises excluent les dirigeants IT des négociations. « Si le DSI n’est pas impliqué, au moins dans les premières phases, les évaluations du temps nécessaire pour réunir les entreprises et pour moderniser peuvent être complètement fausses », met-il en garde.

Seuls 24% des DSI consultés de façon précoce

Malgré l’importance d’impliquer les DSI, seulement 24% des organisations les ont inclus dans la planification précédant la fusion. Par ailleurs, un nombre alarmant de dirigeants IT ont appris par la presse que leur entreprise procédait à un rachat, selon une étude universitaire de 2015 sur le rôle des DSI dans le succès des fusions et acquisitions. Sudheesh Nair comprend très bien pourquoi certains dirigeants d’entreprise veulent limiter le nombre de personnes mises dans la confidence. « Les fusions/acquisitions sont tellement compliquées et sensibles que l’on veut réduire au minimum le nombre de personnes impliquées dans la transaction. Toute fuite d’information pourrait risquer de faire échouer l’opération ou d’en augmenter le prix ». Pour autant, « il n’y a plus d’excuse pour que les DSI ne fassent pas partie des personnes se trouvant dans la pièce », affirme-t-il.

En dépit de cela, de nombreux DSI sont toujours exclus des négociations. Lars Ewe fut l’un d’entre eux, bien qu’il ait trouvé un moyen d’influencer la discussion en fournissant à ceux qui y participaient une liste de points importants à prendre en compte sur le versant technologique. « Si vous ne faites pas partie du processus, au moins vous y êtes représenté en indiquant aux parties prenantes de suivre cette liste de points à contrôler, de façon à ce que vous puissiez leur fournir ensuite une évaluation du coût de l’intégration », fait-il valoir.

Des questions pour le CEO

Lars Ewe n’est pas le seul à utiliser ce type de check-lists. Kevin Hunt, DSI de Spirit AeroSystems (industriel de l’aéronautique), le fait aussi. Dans sa liste, il s’enquiert par exemple de l’âge de l’infrastructure IT qu’apportera l’entreprise susceptible d’être rachetée. « Cela donne vraiment une idée de l’importance de l’investissement », selon lui. Et il demande aussi si l’équipe IT est interne à l’entreprise, s’il s’agit de sous-traitants ou si les ressources IT sont externalisées. Les compétences et talents doivent être également considérés. Avec l’acquisition, ce sont des personnes qui arrivent, tout autant que la technologie utilisée, souligne Lars Ewe. Il faut aussi comprendre les interdépendances des systèmes IT de l’entreprise cible. « Si vous voulez les intégrer aux vôtres, vous allez devoir les disséquer dans une certaine mesure », ajoute-t-il.

Tout en haut de la liste de Kevin Hunt, une évaluation de la cybersécurité va permettre de vérifier le caractère risqué de l’opération. Mike Macrie, de Melissa and Doug, a lui aussi entendu cette préoccupation de la part d’acheteurs qu’il a conseillés. « Ils sont très attentifs au profil de risques cyber », confirme-t-il. « Ils veulent s’assurer que l’investissement qu’ils font dans une entreprise ne sera pas terni par un grave incident de sécurité ».

S’il y a un problème IT, autant le savoir au plus tôt

Chez CD Baby, société de distribution de musique, le vice-président de l’IT, Tom Beohm, est impliqué assez tard dans les processus de fusion. « Cela arrive généralement sur mon bureau une fois que les travaux préparatoires ont été engagés », relate-t-il, « et mon travail consiste surtout à évaluer les détails de la pile technologique ». Il aimerait cependant être impliqué beaucoup plus tôt dans le processus. « L’un des principaux moteurs des fusions et acquisitions est souvent le potentiel de synergies, et la valeur que l’IT peut apporter dans ces conversations est de nuancer la capacité des technologies à réaliser ces synergies », indique-t-il. Pour l’instant, on ne l’a pas encore impliqué plus tôt dans le processus. « C’est un sujet dont j’ai parlé avec mon patron », précise-t-il. « Une partie de mon argumentaire était que notre entreprise, comme toutes les autres, est aujourd’hui une entreprise technologique et que la technologie doit être prise en compte pour réussir à long terme », souligne Tom Beohm.

Le Lu, DSI de One Workplace, a pour sa part gagné sa place à la table des pourparlers. « Je suis dans l’entreprise depuis longtemps, ses actionnaires sont donc à l’aise avec moi et ils discutent de ces sujets », expose-t-il. Lorsque la société californienne, spécialisée dans l’aménagement d’espaces de travail high tech, a envisagé d’acquérir une nouvelle concession à Seattle, Le Lu s’est rendu sur place pour participer au processus de vérification qui s’impose avant une transaction. S’il y a un problème informatique caché qui doit être résolu, « le plus tôt vous le saurez, le mieux ce sera, car cela vous reviendra vous heurter », prévient le DSI de One Workplace. « Il faudra le faire d’une manière ou d’une autre ».

Paul Lehair, directeur des investissements du fonds britannique AlbionVC, met toutefois en garde les DSI contre une implication trop précoce dans le processus de fusion. Si une direction a une stratégie d’acquisition active, il se peut que de nombreuses opérations envisagées ne se concrétisent jamais pour une raison ou une autre. « Vous ne voulez pas être constamment sollicité, mais une fois que l’affaire est engagée et qu’elle est examinée sérieusement, surtout s’il s’agit d’une acquisition assez importante, c’est à ce moment-là que vous voulez avoir l’avis de l’équipe technologique », indique-t-il.

Demander à être consulté

Alors comment les DSI peuvent-ils obtenir ce siège crucial à la table des négociations lorsque les conditions sont réunies ? Il suffit de le demander, selon Mike Macrie. « Asseyez-vous avec votre responsable des fusions/acquisitions, quel qu’il soit, et parlez de la valeur qui va être obtenue du point de vue de la synergie et de la croissance post-fusion, et du coût réel pour y parvenir », conseille le DSI de Melissa and Doug. « Si vous pouvez avoir cette conversation avec vos partenaires métiers, la plupart des DSI réussiront à se faire inviter à cette table », assure M. Macrie.

Et si tout le reste échoue, il faut opter pour la manière forte, avance de son côté Sudheesh Nair, DSI de ThoughtSpot, « Les DSI doivent se retirer s’ils ne se sentent pas valorisés », tranche-t-il. « Vous devez exiger un siège à la table. Si vous ne l’obtenez pas, vous devez aller voir ailleurs. Dans tous les secteurs, il y a des entreprises qui recherchent des DSI avant-gardistes ».

Un pas supplémentaire a été franchi par la Commission européenne sur l’accord cadre sur les transferts de données transatlantiques. L’exécutif bruxellois a entamé le processus d’approbation du successeur du Privacy Shield.

C’est un petit pas, mais les choses avancent. En effet, la Commission européenne a annoncé hier qu’elle avait officiellement entamé le processus d’approbation du cadre transatlantique de protection des données, qui doit permettre la circulation des données entre les États-Unis et l’Union européenne. L’institution a considéré que ce cadre offrait des garanties de protection de la vie privée comparables à celles de l’Union européenne. Après la signature, en octobre, par le président américain Joe Biden, du décret de mise en œuvre des règles du Trans-Atlantic Data Policy Framework aux États-Unis, la Commission a procédé à une évaluation du cadre juridique américain sur lequel le projet de loi était fondé.

Cette évaluation, publiée mardi, indique que la législation garantit un niveau adéquat de protection des données personnelles transférées de l’UE vers les entreprises américaines. Le projet de décision d’adéquation a maintenant été transmis au Comité européen de protection des données (European Data Protection Board, EDPB) pour avis. Une fois que le régulateur aura donné son accord, la Commission devra demander l’approbation d’un comité composé de représentants des États membres de l’UE, ainsi que du Parlement européen, qui a un droit de regard sur les décisions d’adéquation. Ce n’est qu’alors que la Commission pourra procéder à l’adoption formelle de la législation.

Des garanties et des critiques

S’il est adopté, le cadre transatlantique signifiera que les entreprises américaines devront accepter de se conformer à un ensemble détaillé de règles relatives à la protection de la vie privée. Ce cadre comporte l’obligation de supprimer les données personnelles lorsqu’elles ne sont plus nécessaires aux fins pour lesquelles elles ont été collectées. Par ailleurs, les sociétés doivent assurer la continuité de la protection lorsque les données personnelles sont partagées avec des tiers. Ces réglementations sont essentiellement censées garantir que le flux de données entre les États-Unis et l’UE respecte les réglementations de l’UE et particulier le RGPD. En outre, les citoyens de l’UE bénéficieront de plusieurs voies de recours si leurs données personnelles sont traitées en violation du cadre et auront la possibilité d’obtenir réparation concernant la collecte et l’utilisation de leurs données par les agences de renseignement américaines devant un mécanisme de recours indépendant et impartial, y compris auprès d’une Cour de révision de la protection des données (Data Protection Review Court) nouvellement créée.

Dans des commentaires publiés parallèlement à l’annonce, la vice-présidente de la Commission chargée des valeurs et de la transparence, Věra Jourová, a déclaré que le cadre proposé améliorera encore la sécurité des données personnelles transférées de l’Europe vers les États-Unis, en s’appuyant sur les progrès réalisés par les deux parties au fil des ans. « Le futur cadre est également bon pour les entreprises, et il renforcera la coopération transatlantique », a déclaré la vice-présidente. « En tant que démocraties, nous devons défendre les droits fondamentaux, y compris la protection des données. C’est une nécessité, et non un luxe dans une économie de plus en plus numérisée et axée sur les données », a-t-elle ajouté. Le nouveau cadre de politique des données transatlantique Trans-Atlantic Data Policy Framework est censé remplacer les anciens accords, notamment l’accord Privacy Shield, invalidé en juillet 2020 par la Cour de justice européenne (CJUE) au motif que les États-Unis n’offraient pas une protection adéquate des données personnelles, notamment en ce qui concerne la surveillance étatique. Le prochain cadre a toutefois aussi ses détracteurs, qui estiment que l’accord ne garantit pas que les autorités judiciaires américaines s’abstiendront d’accéder aux données des citoyens européens une fois qu’elles auront été transférées aux États-Unis. Si l’UE ratifie le cadre malgré les critiques, il ne sera probablement pas approuvé avant le printemps 2023 au plus tôt.